Internet on kindlalt sisenenud võhiku ellu. Suhtlemine huvide järgi, kohtumine uute inimestega, lisaoskuste ja -teadmiste omandamine, otsimine vajalikku teavet- see kõik on alles algus pikale nimekirjale, mida saate võrgus teha.

Internet eile ja täna

Viisteist aastat tagasi ei osanud keegi arvata, kui palju me kiindume globaalne veeb. Ilmunud on uus haigus - internetisõltuvus, mida ravivad ka hiljuti ilmunud spetsialistid. Avanenud on seni tundmatu suur turg. Turunduse ja reklaami silmaring on laienenud. Teadmised ja tehnoloogia on saadaval rohkem kui kunagi varem. Mida inimesed tänapäeval võrgus teevad? Keegi postitab huvitavaid mõtteid ajaveebi vormingus juhib keegi ettevõtet ja keegi õpib mainekas ülikoolis veebis. Igaühel on omad huvid, kuid on üldisi mõisteid ja nähtusi, millega peaaegu iga kasutaja on varem või hiljem kokku puutunud. Need on viirused ja nuhkvara, turvatarkvara ja puhverserverid, sotsiaalmeedia VPN. Just viimast käsitletakse artiklis.

Mis on VPN

VPN on võrk võrgus. Täiendav ühendus, mis luuakse olemasoleva peale. Enamasti on see eraldi ruum Internetis, kaitstud teabe saar vaba juurdepääsu ookeanis. Mille poolest VPN-tsoon või tunnel erineb? Esiteks asjaolu, et sellele pääsevad ligi ainult autentitud kasutajad, kes on eelnevalt VPN-teenuse klientide loendisse lisatud. Lisaks on kogu sees olev liiklus krüpteeritud ja sellele ei pääse väljastpoolt ligi. VPN pakub ka anonüümsust ja aitab puhverserveri seadetest mööda minna, kui need on olemas. Loomulikult sooviksid kõik turvalisust, mis tähendab, et see teenus on üsna nõudlik. Endiselt kehtib turuseadus, mis ütleb, et kasvava nõudluse tõttu kasvab ka pakkumiste arv, mistõttu on teenusepakkujate valik väga lai. Kuid me käsitleme üldist konkreetse näitel. OpenVPN-i seadistamine - üsna populaarne tunnelilahendus - on eeskujuks kogu tehnoloogiaga töötamiseks.

Eelised

Kõigepealt tuleb märkida, et erinevalt sellest OpenVPN tasulised analoogid, levitatakse vabalt. Samal ajal on programmil täielik funktsionaalsus. Anonüümse ja turvalise tunneli saab luua isegi ettevõtte tulemüüriga kontorist.

OpenVPN-i klient-serveri juurutuse vaieldamatu eelisena võib nimetada kõige lihtsamat rakenduste installiprotsessi. Edukas paigaldus ei nõua sügavaid teadmisi ega erioskusi. Te ei pea isegi uue operatsioonisüsteemiga harjuma, sest OpenVPN on saadaval ka Windowsi jaoks. Programmi teine otsustav eelis on kulude minimeerimine. Pole vaja osta litsentsi või spetsialiseeritud varustus. Võimsat serverit pole vaja – piisab tavalisest personaalarvutist. Kui te pole veel VPN-i kanali tarkvara valiku üle otsustanud, on mõttekas proovida tasuta talli ja mugav tarkvara autor James Yonan.

OpenVPN: kliendi seadistamine

Tavaliselt juurutatakse selliseid teenuseid * nix süsteemides: Gentoo, CentOS, Ubuntu jne. Kuid OpenVPN-i puhul (eriti kliendiosa puhul) ei ole meie jaoks oluline, kas Ubuntu on arvutisse installitud kus konfigureeritakse OpenVPN Kas Windows 7: vähemalt esialgsed sammud ei erine palju. Mugavuse huvides valime Windowsist üsna tavalise, tuttava ja mugava OS-i. Programmi levitamiskomplekti saab hõlpsasti avalikult leida. Laadime arvutisse alla OpenVPN-i kliendi uusima versiooni, käivitame installiprogrammi ja nõustume ükshaaval kõigega, mida see soovitab. Komponentide valimise aknas kontrollige vajalikke. Pärast installimise lõppu on mõistlik kasutajaliides täiendavalt installida openvpn GUI, mis hõlbustab oluliselt kliendi seadistamise ja edasise haldamise protsessi. OpenVPN peab olema korralikult töötamiseks käivitatud. Selle saavutamiseks peate lihtsalt kontrollima otsetee atribuute. See lõpetab VPN-kliendi juurutamisprotsessi. Jääb üle vaid saada administraatorilt fail võtmete ja sertifikaatidega, samuti ühenduse konfiguratsioonifail.

Järgmine samm on OpenVPN-serveri seadistamine. Windows ei toeta mitte ainult klienti, vaid ka rakenduse serveriosa.

openvpn-server Windowsis

Server osa OpenVPN-ist installitakse samamoodi nagu klient: laadige alla jaotuskomplekt ja nõustuge pakkumisega ükshaaval. Kuid siin tegutsete ise administraatorina. Sellest lähtuvalt peate konfiguratsioonifailis muudatusi tegema, võtmed ja sertifikaadid ise genereerima. Kuid ärge kartke: seade openvpn serverid Windowsis - pole võimatu ülesanne isegi algajatele. Toiminguid tehakse käsurea kaudu. Käskude täpse teksti leiate mis tahes OpenVPN-i installijuhendist. Kui kõik on õigesti tehtud, muutub pärast VPN-serveri installimist süsteemis loodud uue virtuaalse adapteri olek "Kaabel pole ühendatud" olekuks "Ühendatud". Adapteri atribuutides näete konfigureeritud sisevõrgu aadressi.

OpenVPN väljaspool arvutit

Oleme teiega arutanud OpenVPN-i kliendi- ja serveriosade juurutamise võimalusi Windowsi operatsioonisüsteemis. Arvestades programmi platvormidevahelist olemust, saab selle installida teistele OS-i versioonidele (Debian, Linux Mint jne). Mis veel peale statsionaarse arvuti saab toimida VPN-i kliendi või serverina? Nad saavad teenindada. Aktiveerides seal kaalutava serveri teenuse, saate VPN-kliendiga otse draiviga ühenduse luua. Enamik ruutereid toetab ka OpenVPN-i. Infotehnoloogia kiire arenguga toodetakse kõiki kaasaegseid seadmeid võimalikult funktsionaalselt. See ei ole lihtsalt printer, vaid kolm ühes, mis ühendab endas nii skanneri kui ka koopiamasina. See pole mitte ainult mobiiltelefon, vaid ka kaamera, pleier, GPS-navigaator, QR-koodi lugeja ja palju muud. Kui sisseehitatud funktsionaalsusest ei piisa, aitab pidevalt uuenev rakenduspoodide sisu pihuseadmete võimalusi laiendada. Seetõttu pole ebatavaline valida OpenVPN-i installimiseks uus tegevusvaldkond. Windows - etapp on juba läbitud, nüüd räägime Mikrotik ruuterist.

OpenVPN-i juurutamine Mikrotikis

Vaatamata sellele, et julged katsed on alati teretulnud, ei õigusta tulemus mõnikord lootusi ja püüdlusi. Juhtub ka seda, et erinevaid tehnoloogiaid kombineerides on võimalik saavutada ootustele täpselt vastupidine. Mikrotiku puhul muidugi tõsiseid pettumusi ei tule, kuid osa funktsionaalsust on siiski kärbitud. Näiteks UDP transport pole ruuteris saadaval. Kuid erinevalt arvutist piisab Mikrotiku ruuteri valmis sertifikaadi ja võtmefailide importimisest ning seejärel viisardi käivitamisest ilma käsureata. Seadistused pole keerulised: peate määrama VPN-i klientidele aadresside vahemiku, lubama funktsiooni "OpenVPN server". mis ei võta palju aega, ei jää stabiilsuse poolest kuidagi alla arvuti VPN-serverile. Ainus, mida meeles pidada, on reeglite lubamise ja keelamise järjekord, mis on kõigi tulemüürina toimivate seadmete puhul sama.

Kokkuvõtte asemel natuke VPN-serveritest

Öeldakse, et ükski tehnoloogia ei saavuta laialdast tunnustust enne, kui tavakasutaja või süsteemiadministraator saab selle hõlpsalt installida. Soovitav on, et see toimuks ühe viisardi raames, kus peate lihtsalt klõpsama nuppu "Järgmine". Tegelikkuses on igal tootel oma fännid, olenemata sellest, milliseid samme peate enne selle otsest kasutamist tegema. OpenVPN-i seadistamine Windowsis nõuab käsurida, kuid see pole eriti keeruline. Kuigi operatsioonisüsteemi sisseehitatud tööriistad või mõned üksikud lahendused on tõesti installitud ja konfigureeritud mõne hiireklõpsuga. Kuid 12 aastat pole OpenVPN kuhugi kadunud, vaid arenes edasi ning on endiselt populaarne toode, kvaliteetne ja mittekapriisne.

on virtuaalse privaatvõrgu (VPN) tehnoloogia tasuta avatud lähtekoodiga rakendus, mis võimaldab luua arvutite vahel krüpteeritud punkt-punkti või server-klient kanaleid. See võimaldab luua ühendusi arvutite vahel NAT-tulemüüri taga ilma nende seadeid muutmata. OpenVPN-i lõi James Yonan ja seda levitatakse all GNU litsents GPL.

Selles artiklis on lihtsad ja juurdepääsetav vorm proovime teile öelda, kuidas oma OpenVPN-serverit seadistada. Meie eesmärk ei ole, et te selle artikli lugemise lõpuks mõistaksite põhjalikult kõiki selle toimimise põhimõtteid ega mõistaksite võrgustamise keerukust, kuid soovime, et saaksite OpenVPN-i serveri nullist seadistada. tulemus. Seega võite seda artiklit pidada kasutajatele mõeldud samm-sammult juhiseks. Tegelikult on võrgus palju dokumente ja käsiraamatuid, mis on pühendatud OpenVPN-i juurutamisele, kuid need on suunatud kas kogenud kasutajatele või süsteemiadministraatorid, või Linuxi süsteeme kasutatakse näitena demonstreerimiseks. Me läheme teist teed ja räägime teile, kuidas seadistada OpenVPN tavakasutaja arvutis, s.t. tööjaam installitud Windows OS-iga. Miks te seda teavet vajate? Näiteks soovite mängida sõpradega mängu, mis ei toeta Interneti kaudu mängimist, vaid ainult kohaliku võrgu kaudu või näiteks tegelete kasutajate kaugtoega, kuid kasutate mingil põhjusel sellist tarkvara nagu TeamViewer või Ammyy administraator ei taha, sest ei soovi, et kolmandate osapoolte serverid osaleksid teie andmete edastamise või ühenduse loomise protsessis. Igatahes praktiline kogemus oma organisatsioon virtuaalne privaatvõrk(VPN) on teile kasulik.

Serveri häälestamine

Niisiis, alustame. Meie näites toimib masin, kuhu on installitud Windows XP Professional SP3 (x86), OpenVPN-serverina ning mitmed operatsioonisüsteemidega Windows 7 x64 ja Windows 7 x86 arvutid toimivad klientidena (kuigi artiklis kirjeldatud skeem töötab tegelikult ka muudel konfiguratsioonid). Oletame, et arvutil, mis toimib OpenVPN-serverina, on Internetis valge staatiline IP-aadress (kui teie teenusepakkuja esitatud IP-aadress on dünaamiline, peate registreeruma DynDNS või IP puudub), kui see tingimus on täidetud, kuid arvuti on ruuteri või riistvaralise tulemüüri taga, peate edastama vajalikud pordid (sellest räägime veidi hiljem, kui läheme otse serveri seadistamise juurde), kui Kui teil pole aimugi, mis see on ja milleks seda kasutatakse, soovitame teil lugeda meie veebisaidi artiklit.

- Me läheme OpenVPN projekti ametlikule veebisaidile jaotisesse Allalaadimised. Laadige sealt alla oma Windows OS-i versioonile vastav levikomplekt (32-bitine või 64-bitine installiprogramm). Selle artikli kirjutamise ajal oli openvpn-install-2.3_rc1-I002-i686.exe jaotuskomplekt saadaval 32-bitise operatsioonisüsteemi jaoks ja openvpn-install-2.3_rc1-I002-x86_64.exe vastavalt 64-bitise operatsioonisüsteemi jaoks bitt OS. Sest otsustasime, et tõstame serveri WinXP x86 peale, st. 32-bitises operatsioonisüsteemis, seejärel laadige distributsioon alla esimeselt lingilt.

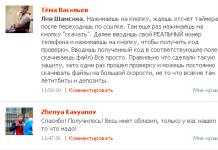

- Käivitage allalaaditud installiprogramm. Sisestage installitee valimise etapis C:\OpenVPN(vt ekraanipilti), muudab see edaspidi seadistamise lihtsamaks: Seejärel klõpsake nuppu "Järgmine", kuni installimine on lõpule viidud. Kui installiprotsessi ajal, installimiseks komponentide valimise etapis, oli teil näiteks "tühi aken", see:

Seejärel laadisite suure tõenäosusega alla "vale" distributsiooni, sel juhul proovige alla laadida Openvpn-2.2.2-install.exe uusim versioon (see on installitud nii x86 kui ka x64 süsteemidesse). kohas " õige paigaldus"Komponentide valiku aken peaks välja nägema järgmine:

Seejärel laadisite suure tõenäosusega alla "vale" distributsiooni, sel juhul proovige alla laadida Openvpn-2.2.2-install.exe uusim versioon (see on installitud nii x86 kui ka x64 süsteemidesse). kohas " õige paigaldus"Komponentide valiku aken peaks välja nägema järgmine:  Kõik selles olevad märkeruudud on installimise ajal vaikimisi seatud, midagi pole vaja täiendavalt muuta. Kui installimine õnnestus, siis menüüs Juhtpaneel -> Võrguühendused (või kui installite serveri Windows 7 või Windows Vista, võrgu- ja ühiskasutuskeskusesse ja avalik juurdepääs-> Muuda adapteri sätteid) peaks teil olema TAP-Win32 Adapter V9, mille nimi on "Local Area Connection X" (X on süsteemi poolt automaatselt määratud number):

Kõik selles olevad märkeruudud on installimise ajal vaikimisi seatud, midagi pole vaja täiendavalt muuta. Kui installimine õnnestus, siis menüüs Juhtpaneel -> Võrguühendused (või kui installite serveri Windows 7 või Windows Vista, võrgu- ja ühiskasutuskeskusesse ja avalik juurdepääs-> Muuda adapteri sätteid) peaks teil olema TAP-Win32 Adapter V9, mille nimi on "Local Area Connection X" (X on süsteemi poolt automaatselt määratud number):  Tal tuleb riik Võrgukaabel pole ühendatud", sest me pole veel oma serverit konfigureerinud.

Tal tuleb riik Võrgukaabel pole ühendatud", sest me pole veel oma serverit konfigureerinud. - Looge OpenVPN-i kausta SSL-i alamkaust, see salvestab serveri väljastatud võtmed ja sertifikaadid. Järgmisena käivitage märkmik ja kopeerige sinna järgmine tekst: #dev tun dev tap #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # marsruut serverile, et näha kliendi taga olevaid võrke # marsruut 192.168.x.0 255.255.255.0 10.10.10.x # marsruut lisati iga kliendi marsruutimise tabelisse, et näha serveri taga asuvat võrku # push "marsruut 192.168.x.0 255.255.255. " # võimaldab vpn-klientidel üksteist näha, vastasel juhul näevad kõik vpn-kliendid ainult klient-kliendiserveri # kataloogi koos konfiguratsioonikirjeldustega iga kliendi jaoks klient-config-dir C:\\OpenVPN\\config\\ ccd # kirjeldav fail võrgud kliendi ja serveri vahel ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # serverivõtmete ja sertifikaatide teed dh C:\\OpenVPN\\ssl\\dh1024 .pem ca C: \\OpenVPN\\ssl\\ca.crt sert C:\\OpenVPN\\ssl\\Server.crt võti C:\\OpenVPN\\ssl\\Server.key #persist-key tls- autentimine C:\\ OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu-extra 32 mssfix 1450 Keepalive 10 120 olek C:\\OpenVPN\\log\\openvpn-status.log logi C:\ \OpenVPN\\log \\openvpn.log tegusõna 3 Siin kirjeldatud parameetritel peatume veidi hiljem. Seejärel salvestame selle faili C:\OpenVPN\Config\Server.ovpn, pöörake tähelepanu sellele, et fail peab olema laiendiga .ovpn, selleks peaksid salvestamise dialoogis valikud olema täpselt sellised, nagu pildil näidatud:

Kui kasutate operatsioonisüsteemi Windows 7 / Windows Vista ja märkmik ei luba faili salvestada Server.ovpn kausta C:\OpenVPN\Config\, seega peate seda käivitama administraatoriõigustega. Selleks klõpsake menüü Start otsetee Notepad paremklõps klõpsake ja valige "Käivita administraatorina":

Kui kasutate operatsioonisüsteemi Windows 7 / Windows Vista ja märkmik ei luba faili salvestada Server.ovpn kausta C:\OpenVPN\Config\, seega peate seda käivitama administraatoriõigustega. Selleks klõpsake menüü Start otsetee Notepad paremklõps klõpsake ja valige "Käivita administraatorina":  Nüüd looge fail ka notepadi kasutades C:\OpenVPN\easy-rsa\vars.bat, kopeerides sellesse järgmise teksti: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set [e-postiga kaitstud] veebisait ja fail C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL-i näite konfiguratsioonifail. # Seda kasutatakse enamasti sertifikaaditaotluste genereerimiseks. # # See definitsioon peatab järgmiste ridade lämbumise, kui HOME pole # määratletud. HOME = . RANDFILE = $ENV::HOME/.rnd # OBJEKTI IDENTIFITSEERI lisateave: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Selle konfiguratsioonifaili kasutamiseks koos utiliidi # "openssl x509" valikuga "-extfile", nimetage siin jaotis, mis sisaldab kasutatavaid # X.509v3 laiendusi: # extensions = # (või kasutada ka konfiguratsioonifaili, millel on ainult # X.509v3 laiendused selle peamises [= vaike] jaotises.) [ new_oids ] # Saame siia lisada uusi OID-sid, mida kasutatakse "ca" ja "req". 3.4 # Või kasutage konfiguratsioonifaili asendust järgmiselt: # testoid2= $(testoid1).5.6 ############################## ############## ###################### [ ca ] default_ca = CA_default # Vaikimisi ca jaotis ## ############### ################################################## ### [ CA_default ] dir = $ENV::KEY_DIR # Kus kõike hoitakse serte = $kataloog # Kus hoitakse väljastatud sertifikaate crl_dir = $dir # Kus hoitakse väljastatud sertifikaate andmebaas = $dir/index.txt # andmebaas indeksifail. new_certs_dir = $kataloog # uute sertifikaatide vaikekoht. sertifikaat = $dir/ca.crt # CA sertifikaadi seerianumber = $dir/serial # Praegune seerianumber crl = $dir/crl.pem # Praegune CRL privaatvõti = $dir/ca.key # Privaatvõti RANDFILE = $ dir/.rand # privaatne juhuslike numbrite fail x509_extensions = usr_cert # Sertile lisatavad laiendused # CRL-ile lisatavad laiendused. Märkus. Netscape'i kommunikaator kägistab V2 CRL-ide #, nii et see kommenteeritakse vaikimisi välja, et jätta V1 CRL. # crl_extensions = crl_ext default_days = 3650 # kui kaua sertifitseerida default_crl_days= 30 # kui kaua enne järgmist CRL-i default_md = md5 # millist md kasutada. konserv = ei # hoia edasi DN-i järjestamine # Mõned erinevad viisid, kuidas määrata, kui sarnane päring peaks välja nägema # CA-tüübi puhul peavad loetletud atribuudid olema samad ning valikulised # ja esitatud väljad on just sellised:-) policy = policy_match # CA poliitika jaoks [ policy_match ] countryName = vaste olekOrProvinceName = vaste organisatsiooniNimi = vaste organisatsiooniUnitName = valikuline commonName = sisestatud e-posti aadress = valikuline # "Kõik" poliitika jaoks # Sel hetkel peate loetlema kõik vastuvõetavad "objekti" # tüübid . [ policy_anything ] countryName = valikuline osariikOrProvinceName = valikuline localityName = valikuline organisatsiooninimi = valikuline organisatsiooniüksuseNimi = valikuline commonName = esitatud e-posti aadress = valikuline ########################## ######################################## [ req ] default_bits = $ENV: :KEY_SIZE default_keyfile = privkey.pem differented_name = req_distinguished_name atribuudid = req_attributes x509_extensions = v3_ca # Iseallkirjastatud sertile lisatavad laiendused # Privaatvõtmete paroolid, kui neid pole, küsitakse neilt # input_password = salasõna # salajane_ väljund mask lubatud stringitüüpidele. Võimalusi on mitu. # vaikimisi: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: ainult UTF8Stringid. # nombstr: PrintableString, T61String (ilma BMPStringide või UTF8Stringideta). # MASK:XXXX sõnasõnaline maski väärtus. # HOIATUS: Netscape'i praegused versioonid jooksevad kokku BMPStringsi või UTF8Stringsi korral #, seega kasutage seda valikut ettevaatusega! string_mask = nombstr # req_extensions = v3_req # Sertifikaadipäringule lisatavad laiendused [ req_distinguished_name ] countryName = riigi nimi (kahetäheline kood) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateName_max = 2 osariigi või provintsi nimi ) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Asukoha nimi (nt linn) localityName_default = $ENV::KEY_CITY 0.organisationName = Organisatsiooni nimi (nt ettevõte) 0.organisationName_default = $ENV::KEY_ORG kuid seda pole tavaliselt vaja:-) #1.organisationName = teine organisatsiooni nimi (nt ettevõte) #1.organisationName_default = maailm lai veeb Pty Ltd organizationalUnitName = Organisatsiooniüksuse nimi (nt jaotis) #organizationalUnitName_default = commonName = Üldnimi (nt teie nimi või serveri hostinimi) commonName_max = 64 emailAddress = e-posti aadress emailAddress_default = $ENV::KEY_EMAIL e-posti aadress40 #max = SET-ex3 = SET laienduse number 3 [ req_attributes ] challengePassword = väljakutse parool challengePassword_min = 4 challengePassword_max = 20 unstructuredName = valikuline ettevõtte nimi [ usr_cert ] # Need laiendused lisatakse siis, kui "ca" allkirjastab päringu. kuid mõned CA-d teevad seda ja mõni tarkvara # nõuab seda, et vältida lõppkasutaja sertifikaadi tõlgendamist CA-na.basicConstraints=CA:FALSE # Siin on mõned näited nsCertType'i kasutamisest. Kui see välja jäetakse, # saab sertifikaati kasutada millekski *välja arvatud* objektide allkirjastamiseks. # See on OK SSL-serveri jaoks.# nsCertType = server # Objekti allkirjastamise sertifikaadi puhul kasutatakse seda.# nsCertType = objsign # Tavalise kliendikasutuse puhul on see tüüpiline # nsCertType = klient, email # ja eest kõik, sealhulgas objektide allkirjastamine: # nsCertType = klient, e-post, objsign # See on tüüpiline kliendisertifikaadi võtmekasutuses. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # See kuvatakse Netscape'i kommentaaride loendis. nsComment = "OpenSSL Generated Certificate" # PKIX-i soovitused on ohutud, kui need sisalduvad kõigis sertifikaatides. SubjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid,isu See stuff on subjekti AltName ja väljaandjaAltname jaoks.# Importige e-posti aadress.# subjectAltName=email:copy # Kopeeri teema üksikasjad # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUr #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [ server ] # JY LISATUD – tehke sertifikaat, mille nsCertType on seatud väärtusele "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL-i loodud sertifikaatide volitused" võtmetunnus, väljaandja: alati [ v3_req ] # Serditaotlusele lisatavad laiendused basicConstraints = CA:FALSE keyUsage = nonRepudiation, digital Signature, keyEncipherment [ v3_ca ] # Laiendused tüüpilise CA # PKIX soovituse jaoks. SubjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid:always,issuer:always # Seda soovitab PKIX, kuid mõni rikkis tarkvara kägistab # kriitilise laienduse. #basicConstraints = kriitiline,CA:true # Seega teeme selle asemel seda. basicConstraints = CA:true # Võtmekasutus: see on CA-sertifikaadi jaoks tüüpiline. Kuid kuna see # takistab selle kasutamist eneseallkirjastatud testsertifikaadina, on # kõige parem vaikimisi välja jätta. # keyUsage = cRLSign, keyCertSign # Mõned võivad seda ka soovida # nsCertType = sslCA, emailCA # Kaasake e-posti aadress teema alt nimi: veel üks PKIX-i soovitus # subjectAltName=email:copy # Kopeeri väljaandja andmed # issuerAltName=issuer:etcopy # DER hex laienduse kohta: ettevaatust ainult eksperdid! # obj=DER:02:03 # Kus "obj" on standardne või lisatud objekt # Saate isegi toetatud laienduse alistada: # basicConstraints= kriitiline, DER:30:03:01:01:FF [ crl_ext ] # CRL-laiendid . # CRL-is on mõtet ainult issandrAltName ja AuthorityKeyIdentifier. # issuerAltName=issuer:copy authorKeyIdentifier=keyid:always,issuer:always Õnnitleme! Olete just loonud oma serveri põhikonfiguratsioonifailid. Jätkame selle seadistamist.

Nüüd looge fail ka notepadi kasutades C:\OpenVPN\easy-rsa\vars.bat, kopeerides sellesse järgmise teksti: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set [e-postiga kaitstud] veebisait ja fail C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL-i näite konfiguratsioonifail. # Seda kasutatakse enamasti sertifikaaditaotluste genereerimiseks. # # See definitsioon peatab järgmiste ridade lämbumise, kui HOME pole # määratletud. HOME = . RANDFILE = $ENV::HOME/.rnd # OBJEKTI IDENTIFITSEERI lisateave: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Selle konfiguratsioonifaili kasutamiseks koos utiliidi # "openssl x509" valikuga "-extfile", nimetage siin jaotis, mis sisaldab kasutatavaid # X.509v3 laiendusi: # extensions = # (või kasutada ka konfiguratsioonifaili, millel on ainult # X.509v3 laiendused selle peamises [= vaike] jaotises.) [ new_oids ] # Saame siia lisada uusi OID-sid, mida kasutatakse "ca" ja "req". 3.4 # Või kasutage konfiguratsioonifaili asendust järgmiselt: # testoid2= $(testoid1).5.6 ############################## ############## ###################### [ ca ] default_ca = CA_default # Vaikimisi ca jaotis ## ############### ################################################## ### [ CA_default ] dir = $ENV::KEY_DIR # Kus kõike hoitakse serte = $kataloog # Kus hoitakse väljastatud sertifikaate crl_dir = $dir # Kus hoitakse väljastatud sertifikaate andmebaas = $dir/index.txt # andmebaas indeksifail. new_certs_dir = $kataloog # uute sertifikaatide vaikekoht. sertifikaat = $dir/ca.crt # CA sertifikaadi seerianumber = $dir/serial # Praegune seerianumber crl = $dir/crl.pem # Praegune CRL privaatvõti = $dir/ca.key # Privaatvõti RANDFILE = $ dir/.rand # privaatne juhuslike numbrite fail x509_extensions = usr_cert # Sertile lisatavad laiendused # CRL-ile lisatavad laiendused. Märkus. Netscape'i kommunikaator kägistab V2 CRL-ide #, nii et see kommenteeritakse vaikimisi välja, et jätta V1 CRL. # crl_extensions = crl_ext default_days = 3650 # kui kaua sertifitseerida default_crl_days= 30 # kui kaua enne järgmist CRL-i default_md = md5 # millist md kasutada. konserv = ei # hoia edasi DN-i järjestamine # Mõned erinevad viisid, kuidas määrata, kui sarnane päring peaks välja nägema # CA-tüübi puhul peavad loetletud atribuudid olema samad ning valikulised # ja esitatud väljad on just sellised:-) policy = policy_match # CA poliitika jaoks [ policy_match ] countryName = vaste olekOrProvinceName = vaste organisatsiooniNimi = vaste organisatsiooniUnitName = valikuline commonName = sisestatud e-posti aadress = valikuline # "Kõik" poliitika jaoks # Sel hetkel peate loetlema kõik vastuvõetavad "objekti" # tüübid . [ policy_anything ] countryName = valikuline osariikOrProvinceName = valikuline localityName = valikuline organisatsiooninimi = valikuline organisatsiooniüksuseNimi = valikuline commonName = esitatud e-posti aadress = valikuline ########################## ######################################## [ req ] default_bits = $ENV: :KEY_SIZE default_keyfile = privkey.pem differented_name = req_distinguished_name atribuudid = req_attributes x509_extensions = v3_ca # Iseallkirjastatud sertile lisatavad laiendused # Privaatvõtmete paroolid, kui neid pole, küsitakse neilt # input_password = salasõna # salajane_ väljund mask lubatud stringitüüpidele. Võimalusi on mitu. # vaikimisi: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: ainult UTF8Stringid. # nombstr: PrintableString, T61String (ilma BMPStringide või UTF8Stringideta). # MASK:XXXX sõnasõnaline maski väärtus. # HOIATUS: Netscape'i praegused versioonid jooksevad kokku BMPStringsi või UTF8Stringsi korral #, seega kasutage seda valikut ettevaatusega! string_mask = nombstr # req_extensions = v3_req # Sertifikaadipäringule lisatavad laiendused [ req_distinguished_name ] countryName = riigi nimi (kahetäheline kood) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateName_max = 2 osariigi või provintsi nimi ) ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Asukoha nimi (nt linn) localityName_default = $ENV::KEY_CITY 0.organisationName = Organisatsiooni nimi (nt ettevõte) 0.organisationName_default = $ENV::KEY_ORG kuid seda pole tavaliselt vaja:-) #1.organisationName = teine organisatsiooni nimi (nt ettevõte) #1.organisationName_default = maailm lai veeb Pty Ltd organizationalUnitName = Organisatsiooniüksuse nimi (nt jaotis) #organizationalUnitName_default = commonName = Üldnimi (nt teie nimi või serveri hostinimi) commonName_max = 64 emailAddress = e-posti aadress emailAddress_default = $ENV::KEY_EMAIL e-posti aadress40 #max = SET-ex3 = SET laienduse number 3 [ req_attributes ] challengePassword = väljakutse parool challengePassword_min = 4 challengePassword_max = 20 unstructuredName = valikuline ettevõtte nimi [ usr_cert ] # Need laiendused lisatakse siis, kui "ca" allkirjastab päringu. kuid mõned CA-d teevad seda ja mõni tarkvara # nõuab seda, et vältida lõppkasutaja sertifikaadi tõlgendamist CA-na.basicConstraints=CA:FALSE # Siin on mõned näited nsCertType'i kasutamisest. Kui see välja jäetakse, # saab sertifikaati kasutada millekski *välja arvatud* objektide allkirjastamiseks. # See on OK SSL-serveri jaoks.# nsCertType = server # Objekti allkirjastamise sertifikaadi puhul kasutatakse seda.# nsCertType = objsign # Tavalise kliendikasutuse puhul on see tüüpiline # nsCertType = klient, email # ja eest kõik, sealhulgas objektide allkirjastamine: # nsCertType = klient, e-post, objsign # See on tüüpiline kliendisertifikaadi võtmekasutuses. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # See kuvatakse Netscape'i kommentaaride loendis. nsComment = "OpenSSL Generated Certificate" # PKIX-i soovitused on ohutud, kui need sisalduvad kõigis sertifikaatides. SubjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid,isu See stuff on subjekti AltName ja väljaandjaAltname jaoks.# Importige e-posti aadress.# subjectAltName=email:copy # Kopeeri teema üksikasjad # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUr #nsRenewalUrl #nsCaPolicyUrl #nsSslServerName [ server ] # JY LISATUD – tehke sertifikaat, mille nsCertType on seatud väärtusele "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL-i loodud sertifikaatide volitused" võtmetunnus, väljaandja: alati [ v3_req ] # Serditaotlusele lisatavad laiendused basicConstraints = CA:FALSE keyUsage = nonRepudiation, digital Signature, keyEncipherment [ v3_ca ] # Laiendused tüüpilise CA # PKIX soovituse jaoks. SubjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid:always,issuer:always # Seda soovitab PKIX, kuid mõni rikkis tarkvara kägistab # kriitilise laienduse. #basicConstraints = kriitiline,CA:true # Seega teeme selle asemel seda. basicConstraints = CA:true # Võtmekasutus: see on CA-sertifikaadi jaoks tüüpiline. Kuid kuna see # takistab selle kasutamist eneseallkirjastatud testsertifikaadina, on # kõige parem vaikimisi välja jätta. # keyUsage = cRLSign, keyCertSign # Mõned võivad seda ka soovida # nsCertType = sslCA, emailCA # Kaasake e-posti aadress teema alt nimi: veel üks PKIX-i soovitus # subjectAltName=email:copy # Kopeeri väljaandja andmed # issuerAltName=issuer:etcopy # DER hex laienduse kohta: ettevaatust ainult eksperdid! # obj=DER:02:03 # Kus "obj" on standardne või lisatud objekt # Saate isegi toetatud laienduse alistada: # basicConstraints= kriitiline, DER:30:03:01:01:FF [ crl_ext ] # CRL-laiendid . # CRL-is on mõtet ainult issandrAltName ja AuthorityKeyIdentifier. # issuerAltName=issuer:copy authorKeyIdentifier=keyid:always,issuer:always Õnnitleme! Olete just loonud oma serveri põhikonfiguratsioonifailid. Jätkame selle seadistamist. - Serveri edasiseks konfigureerimiseks vajame mõningaid käsureaoskusi. Kõigepealt mõtleme välja, kuidas seda käivitada? On mitmeid viise, näiteks klõpsake nuppu Start -> Run (või nuppude kombinatsiooni Win+R) klaviatuuril ja ilmuvale väljale sisestage cmd ja klõpsake nuppu OK. Windows 7 / Windows Vista kasutajad peavad aga konsooli käivitama administraatoriõigustega, selleks on lihtsaim viis luua töölauale vastav otsetee. Paremklõpsame töölaua mis tahes tühjal kohal ja valime üksuse "Loo otsetee", väljale "objekti asukoht" märkige lihtsalt kolm tähte - cmd ja helistage otsetee cmd või käsureale. Lisaks käitavad Windows XP kasutajad seda lihtsalt, samas kui Windows Vista ja Windows 7 kasutajad käitavad seda administraatorina, täpselt nagu seda tehti eespool märkmikuga.

- Järgmisena sisestage konsooli järjestikku järgmised read: cd C:\OpenVPN\easy-rsa vars clean-all Samal ajal peaks see ekraanil välja nägema järgmine:

Järgmisena sisestage seda akent sulgemata võtme genereerimise käsud järjestuses: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Viimane käsk (build-ca) loob sertifikaadi ja sertifikaadi Authority (CA) klahvi, kuid protsessi käigus esitab ta teile mitu küsimust, millele tuleb vaikimisi vastata, vajutades sisestusnuppu:

Järgmisena sisestage seda akent sulgemata võtme genereerimise käsud järjestuses: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Viimane käsk (build-ca) loob sertifikaadi ja sertifikaadi Authority (CA) klahvi, kuid protsessi käigus esitab ta teile mitu küsimust, millele tuleb vaikimisi vastata, vajutades sisestusnuppu:  Nüüd loome serveri võtme: build-key-server server ülejäänud küsimustele saab vaikimisi vastata vajutades Enter nuppu. Kui tegite kõik õigesti, palub käsk teil sertifikaat allkirjastada ja päring kinnitada, mõlemad küsimustele tuleb vastata Y(vaata ekraanipilti):

Nüüd loome serveri võtme: build-key-server server ülejäänud küsimustele saab vaikimisi vastata vajutades Enter nuppu. Kui tegite kõik õigesti, palub käsk teil sertifikaat allkirjastada ja päring kinnitada, mõlemad küsimustele tuleb vastata Y(vaata ekraanipilti):  Kui tegite kõik õigesti, on teie pilt ekraanipildiga identne ja käsuväljundi viimastel ridadel kuvatakse teade ühe kirje edukast andmebaasi lisamisest.

Kui tegite kõik õigesti, on teie pilt ekraanipildiga identne ja käsuväljundi viimastel ridadel kuvatakse teade ühe kirje edukast andmebaasi lisamisest. - Pärast seda läheme halduskonsooli lisandmoodulisse "Teenused ja rakendused", seda saate teha, klõpsates hiire parema nupuga otseteel Arvuti (Minu arvuti) ja valides menüükäsu Halda või tippides käsk konsoolis services.msc, leiame sealt teenuse "OpenVPN Service" ja valime hiire parema nupuga menüüst "Start". Kui olete varem kõik õigesti teinud, lülitub teenus olekusse "Töötab". Nüüd saate muuta selle käivitustüübiks "Auto", mitte "Käsitsi", mis oli seal vaikimisi. Tulemus peaks välja nägema selline:

See lõpetab serveri enda konfigureerimise, jääb üle vaid klientide konfigureerimine. Selleks tuleb neile väljastada ka võtmed ja sertifikaadid, seda tehakse peaaegu samamoodi nagu serveris, ainult selle serveri puhul kasutasime käsku build-key-server ja klientide puhul kasutame build-key käsk.

See lõpetab serveri enda konfigureerimise, jääb üle vaid klientide konfigureerimine. Selleks tuleb neile väljastada ka võtmed ja sertifikaadid, seda tehakse peaaegu samamoodi nagu serveris, ainult selle serveri puhul kasutasime käsku build-key-server ja klientide puhul kasutame build-key käsk. - Oletame, et meil on kaks klienti, nimetagem neid klient1 ja klient2. Täitkem käsud järjestuses: build-key klient1 build-key klient2 Samal ajal tuleb küsimusele Üldnimi (nt sinu nimi või sinu serveri "s hostname") määrata ka käsus kasutatud kliendi nimi, s.t. kui sisestasite ehitusvõtme klient1, siis vastame küsimusele Üldnimetus klient1, kui klient2, siis klient2. Ülejäänud küsimustele saab vastata vajutades Enter, lõpus palutakse ka sertifikaat allkirjastada ja kinnitada taotlusele vastame mõlemale punktile jaatavalt - Y. Nüüd taaskäivitame OpenVPN-teenuse, et muudatused jõustuksid, teenusehalduse lisandmoodulis, paremklõpsuga menüüs "Restart" või konsooli sisestame järjestikku: net stop openvpnservice net start openvpnservice

- Nüüd, kui läheme kausta, näeme seal genereeritud võtme- ja sertifikaadifaile:

Iga klient vajab oma faile: ca.crt

Iga klient vajab oma faile: ca.crt .crt .key ta.key kliendi 1 jaoks kogume failid ca.crt, client1.crt, client1.key ja ta.key, kliendi 2 jaoks - vastavalt ca.crt, klient2.crt, klient2.võti ja ta.võti jne. Ja ühel või teisel viisil saadame need talle (see tähendab posti teel, parooliga arhiivis või mälupulgal), võtme- ja sertifikaadifailid tuleb edastada usaldusväärsete sidekanalite kaudu ega tohi sattuda "kolmandatele isikutele" ", sest. tegelikult pääseb klient nende abil ligi teie virtuaalsele alamvõrgule. Järgmises jaotises vaatleme kliendi konfigureerimist ja eeldatakse, et ta on võtme- ja sertifikaadifailid teilt juba kätte saanud. - Kui serverina kasutatavas arvutis kasutatakse tulemüüri, peate OpenVPN-i lisama välistamisloendisse. Sisseehitatud jaoks Windowsi tulemüür seda saab teha konsoolis järgmise käsuga: netsh firewall add enabledprogram programm = C:\OpenVPN\bin\openvpn.exe nimi = "OpenVPN-server" LUBA ulatus = KÕIK profiil = KÕIK

Klientide seadistamine

Kliendi seadistamine on palju lihtsam kui serveri seadistamine, me ei pea kliendile võtmeid, sertifikaate jms genereerima, kuna kõik vajalik on meie poolt juba serveris genereeritud ja kliendile üle kantud. Seetõttu on juhis korpuses kliendi jaoks palju lühem.

Kasulikud lingid

- Ametlik OpenVPN-i dokumentatsioon –

- OpenVPN-i man-lehed –

- OpenVPN HOWTO (vene keeles) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

F.A.Q.

Võite saata kõik küsimused jaotises märgitud e-posti aadressile või arutada seda artiklit.

Kas Internetti on võimalik sel viisil levitada?

Autorilt

Selle artikli võib postitada mis tahes ressurssidele, kopeerida täielikult või osaliselt, ilma piiranguteta, eeldusel, et säilib link originaalile. Link peab sisaldama meie Kalugas asuva ressursi Fast Computer Help nime, mis on kujundatud lingina, ja sisaldama ka artikli autori pseudonüümi. Sellise lingi näide oleks järgmine:

OpenVPN-serveri seadistamine// DeckerMärge

IN Hiljuti tuleb meile e-posti teel suur hulk küsimusi stiilis Küsimus teie artikli kohta sammus 5 pärast käsku puhastus, mille tulemusena kopeeritakse teile mõni fail. Minuga seda ei juhtu. käsk openvpn --genkey --secret %KEY_DIR%\ta.key loob mulle võtme, kuid siis build-dh ja build-ca ei tööta (cmd.exe ütleb, et käsk ei ole sisemine ega väline ... või käivitatav) faili ca.key ei looda. Mida ma võisin valesti teha?".

Mille peamine tähendus tuleneb teie enda tähelepanematusest. Clean-all, build-key ja muude käskude käivitamisel on probleem selles, et OpenVPN-i installimisel ei märkinud te ruute OpenSSL Utilities ja OpenVPN RSA sertifikaadihaldusskriptid (need tuleb märkida!). Pöörake tähelepanu artikli alguses olevale komponendi valiku aknaga ekraanipildile, need märkeruudud on seal!

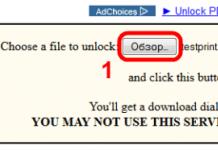

3. Logige sisse ja laadige alla konfiguratsioonifailide arhiiv.

4. Pakkige lahti arhiiv koos konfiguratsioonifailidega.

5. Käivitage töölaualt OpenVPN GUI programmi otsetee.

6. Leidke Windowsi salvest (töölaua alumises vasakpoolses nurgas) OpenVPN GUI programmi ikoon (lukuga monitor). Võimalik, et peate salves kogu rakenduste loendit laiendama.

7. Paremklõpsake OpenVPN GUI ikoonil ja valige "Impordi konfiguratsioon".

8. Importige lahtipakkitud konfiguratsioonifailid ükshaaval. Konfiguratsioonifailid, mis lõpevad _udp-ga, on UDP-protokoll, kiirus on suurem ja ping väiksem.

9. Paremklõpsake OpenVPN GUI salve ikoonil, valige soovitud server ja klõpsake nuppu Ühenda.

10. OpenVPN GUI kollane ikoon näitab ühenduse protsessi, roheline ikoon näitab edukat ühendust ja kaitset.

11. Teise serveri valimiseks tuleb esmalt ühendus ühendatud serveriga katkestada ja alles seejärel valida ja luua ühendus teise serveriga.

12. Ühenduse katkestamiseks serveriga klõpsake OpenVPN GUI salve ikooni, valige spetsiaalne server ja seejärel valige "katkesta ühendus".

13. Kui teil on vaja konfiguratsioonifaile kustutada, leiate need järgmiselt: C:\Users\***kasutajanimi***\OpenVPN\config

OpenVPN on teenitult populaarne süsteemiadministraatorite seas, kui neil on vaja kiiresti ja tõhusalt ühendada kaugkontorid VPN-i kanalitega. Täna pakume teile meie lugeja artiklit, milles ta räägib teile, kuidas luua Windowsi platvormil täiendava paroolikaitsega kontoritevaheline turvaline kanal.

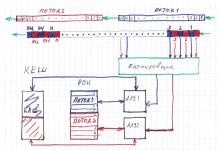

Ja seega peame korraldama VPN-kanali kahe kontori vahel. Network Office 1 (nimetagem seda C_OF1) ja Network Office 2 (nimetagem seda C_OF2).

Ütlen kohe, et minu puhul on OpenVPN installitud Windows 7-sse mõlemas kontoris.

C_OF1 sisaldab:

Masinal, kuhu OpenVPN Server panime, on 2 võrguliidest.

Sellesse on installitud ka puhverserver, mis levitab Internetti kohtvõrku, olles seega kõigi kohtvõrgu masinate peamine lüüs (192.168.0.100)

192.168.0.100 vaatab võrku

192.168.1.2 vaatab maailmale ruuteri kaudu. Ruuteril on staatiline IP, näiteks 111.222.333.444. Port 1190 edastatakse ruuteris (minu puhul edastatakse port 1190 aadressile 192.168.1.2)

Kasutaja võrgus: 192.168.0.50

C_OF2 sisaldab:

Masinal, kuhu OpenVPN kliendi panime, on 2 võrguliidest.

Sellesse on installitud ka puhverserver, mis jagab Internetti kohtvõrku, olles seega kõigi kohtvõrgu masinate peamine lüüs (172.17.10.10)

172.17.10.10vaatab netist välja

192.168.1.2 vaatab maailmale ruuteri kaudu.

Kasutaja online: 172.17.10.50

Ülesanne: Kasutaja S_OF1 (192.168.0.50) peaks nägema kasutaja S_OF2 (172.17.10.50) jagatud ressursse ja vastupidi.

Alustame seadistamist

Laadige OpenVPN alla vastavalt süsteemi bittusele.

Alustame installimist, 3. etapis aktiveerime mitteaktiivsed üksused.

Alustame installimist, 3. etapis aktiveerime mitteaktiivsed üksused.

Järgmine samm on installitee. Oma tulevase elu hõlbustamiseks installige see C-draivi juure.

Installiprotsessi käigus virtuaalne Võrguadapter TAP-Win32 adapter V9 ja vastavalt sellele ka juht. OpenVPN-programm määrab sellele liidesele OpenVPN-i virtuaalse võrgu IP-aadressi ja maski. Meie puhul on sellele C_OF1 serveris määratud aadress 10.10.10.1 maskiga 255.255.255.0 ja C_OF2 kliendis sarnase maskiga aadress 10.10.10.2.

Nimetage see ümber "VPN"-ks

Kataloogis "C:\OpenVPN" peaksite kohe looma lisakausta ssl(siia me salvestame autentimisvõtmed) kausta ccd(Siin asub kliendi serveriseadete konfiguratsioon).

Kaustas lihtne-rsa luua fail vars.bat, partiifail seab sertifikaadi genereerimise seansi jaoks muutujad, selles osas, mis puudutab organisatsiooni ja asukohta, täidame selle oma andmetega.

Määra HOME=C:\OpenVPN\easy-rsa

määra KEY_CONFIG=openssl-1.0.0.cnf

määra KEY_DIR=C:\OpenVPN\ssl

määra KEY_SIZE=1024

määra KEY_COUNTRY=EN

set KEY_PROVINCE=Stavropol

set KEY_CITY= Stavropol

set KEY_ORG=ServerVPN

seatud [e-postiga kaitstud]

määra KEY_CN=test

määra KEY_NAME=test

määra KEY_OU=test

määrake PKCS11_MODULE_PATH=test

määrake PKCS11_PIN=1234

Käivitage käsurida administraatorina.

Me läheme mööda teed C:\OpenVPN\easy-rsa, tippides käsureale mineku käsu

Cd C:\OpenVPN\easy-rsa

Käivitame vars.bat:

Nüüd käivitame build-ca.bat. Kuna oleme kogu teabe serveri kohta juba täitnud, jätame kõik muutmata:

pärast seda on meil ssl-kaustas kaks faili ca.crt Ja ca.key.

pärast seda on meil ssl-kaustas kaks faili ca.crt Ja ca.key.

Käivitame build-dh.bat:

selle tulemusena on meil fail ssl-kaustas dh1024.pem.

Loome serveri võtme, selleks sisestame käsu:

Build-key-server.bat ServerVPN

kus" ServerVPN" on meie VPN-serveri nimi, nagu minu puhul,

Tähtis! Määrake parameeter "commonname" - kirjutame oma VPN-serveri nime. Kõik muud parameetrid jätame vaikimisi, vastake kõigile küsimustele jaatavalt

selle tulemusel on meil failid ssl-kaustas ServerVPN.crt, ServerVPN.csr, ServerVPN.key.

Jätkame kliendivõtmete moodustamisega.

Täidame käsu:

Build-key.bat UserVPN_1

kus" UserVPN_1"meie kliendi nimi.

Tähtis! Määrake parameeter "commonname" - kirjutame oma VPN-kliendi nime (UserVPN_1). Kõik muud parameetrid jätame vaikimisi, vastake kõigile küsimustele jaatavalt

Selle tulemusena on meil failid ssl-kaustas UserVPN_1.crt, UserVPN_1.csr, UserVPN_1.key.

Kui teil on mitu klienti, korrake võtmete genereerimist; unustamata anda igale kliendile oma nime

Build-key.bat UserVPN_2

build-key.bat UserVPN_3

Tls-auth võtme (ta.key) genereerimine pakettide autentimiseks, selleks läheme juurkaust openvpn:

ja käivitage käsk:

Openvpn --genkey --salajane ssl/ta.key

selle tulemusel saame faili ssl-kaustas ta.key.

Alustame serveri konfiguratsiooni loomist. Looge konfiguratsioonikaustas fail OpenVPN.ovpn:

#Port OpenVPN-i toimimiseks

port 1190

proto udp

#Liidese tüüp

arendaja tune

#Liidese nimi

arendaja sõlm "VPN"

# Ühenduse krüptimise sertifikaat

dh C:\\OpenVPN\\ssl\\dh1024.pem

ca C:\\OpenVPN\\ssl\\ca.crt

#Serveri sertifikaat

sertifikaat C:\\OpenVPN\\ssl\\ServerVPN.crt

#serveri võti

võti C:\\OpenVPN\\ssl\\ServerVPN.key

# Kaitse DOS-i rünnakute eest (serveri jaoks määrake võtme tee järel 0 ja kliendi jaoks 1)

tls-server

tls-auth C:\\OpenVPN\\keys\\ta.key 0

tun mtu 1500

tun-mtu-extra 32

mssfix 1450

#IP-aadresside vahemik VPN-võrgud

server 10.10.10.0 255.255.255.0

šifr AES-256-CBC

#logid

#Kataloog, mis sisaldab faili meie kliendi nimega, minu puhul ilma laiendita UserVPN_1, ja kirjutage sinna käsud, mida kliendil täidetakse:

client-config-dir "C:\\OpenVPN\\ccd"

tegusõna 3

vaigista 20

# Maksimaalne summaüheaegselt ühendatud kliente, mida tahame lubada

max kliente 2

#Mitteaktiivne seansi eluiga

hoia elus 10 120

#Luba klientidel üksteist näha

kliendilt kliendile

#Luba tihendamine

komp lzo

püsivõti

püsima-tun

#Marsruudid lisatakse .exe kaudu, kui ilma selleta, siis kõigil pole marsruute

route-method.exe

#Viitke enne marsruudi lisamist

marsruudi hilinemine 5

#Käsk, mis ütleb klientidele, et serveri taga on kohtvõrk aadressidega 192.168.0.0 255.255.255.0

push "marsruut 192.168.0.0 255.255.255.0"

#Nendab serveris ette marsruudi, et näha kliendi taga olevat võrku

marsruut 172.17.10.0 255.255.255.0 10.10.10.2

#Lüüs

marsruut-värav 10.10.10.1

# igale kliendile antakse 1 aadress, ilma ruuteri virtuaalportideta

alamvõrgu topoloogia

Kaustas ccd looge fail ilma laiendita ja nimetage see täpselt kliendiks UserVPN_1, avage see märkmikuga ja kirjutage järgmine tekst:

#Määrake kliendile püsiv IP 10.10.10.2

ifconfig-push 10.10.10.2 255.255.255.0

#öelge serverile, et kliendi võrk on 172.17.10.0

irout 172.17.10.0 255.255.255.0

#kui tühistate järgmise rea kommentaarid, keelatakse klient (juhul, kui peate selle kliendi serveriga lahti ühendama ja ülejäänud toimib)

#keela

Loome kliendi konfiguratsiooni.

#Me käsime kliendil võtta serverist marsruutimisteave (tõukevalikud)

klient

#Port OpenVPN-i toimimiseks

port 1190

# Määrake, millist protokolli OpenVPN kasutab

proto udp

#Liidese tüüp

arendaja tune

#Liidese nimi

arendaja sõlm "VPN"

# Serveri aadress, millega ühenduse luua

pult 444 333 222 111 1190

#kaitse

remote-cert-tls server

#CA sertifikaat

ca C:\\OpenVPN\\ssl\\ca.crt

#Serveri sertifikaat

sertifikaat C:\\OpenVPN\\ssl\\UserVPN_1.crt

#võti

võti C:\\OpenVPN\\ssl\\UserVPN_1.võti

# Kaitse DOS-i rünnakute eest

tls-auth C:\\OpenVPN\\keys\\ta.key 1

tun mtu 1500

tun-mtu-extra 32

mssfix 1450

pingi taaskäivitamine 60

ping 10

#Luba tihendamine

komp lzo

püsivõti

püsima-tun

# Krüptograafilise šifri valik

šifr AES-256-CBC

#logid

olek C:\\OpenVPN\\log\\openvpn-status.log

logi C:\\OpenVPN\\log\\openvpn.log

#Silumisteabe tase

tegusõna 3

#Korduvate sõnumite arv

vaigista 20

Installige OpenVPN-i kliendile, reeda ta ca.crt, UserVPN_1.crt, UserVPN_1.key, ta.key.

Seadistame kliendis ja serveris tulemüürid ja viirusetõrjed pakettide sujuvaks edastamiseks. Ma ei kirjelda, kõik sõltub installitud viirusetõrjetest ja tulemüüridest.

Pärast kõike seda käivitame oma serveri ja kliendi.

Kui kõik on õigesti tehtud, saab meie server IP 10.10.10.1 ja klient loob sellega ühenduse ning saab IP 10.10.10.2. Ja nii on ühendus nüüd toimunud, server ja klient pingivad teineteist meie VPN-võrgu IP-l ehk 10.10.10.1 ja 10.10.10.2.

Selleks, et ping läheks meie C_OF1 ja C_OF2 siseaadressidele, peate teenuse lubama Marsruutimine ja kaugjuurdepääs.

Peate minema teenuse atribuutide juurde ja konfigureerima selle nii automaatne sisselülitamine ja jookse.

Pärast seda saame pingida serveri ja kliendi sisemisi IP-sid (172.17.10.10 klient ja 192.168.0.100 server).

Pärast seda saame pingida serveri ja kliendi sisemisi IP-sid (172.17.10.10 klient ja 192.168.0.100 server).

Kuid sellel meetodil on väike puudus: pärast selle teenuse sisselülitamist ja meie VPN-kanaliga ühenduse loomist ripub võrguühenduse ikoonil punane rist, kuni VPN on välja lülitatud.

![]() Samal ajal töötavad kõik võrgud tavaline mood. Mind isiklikult see rist tüütab ja ajab vahel segadusse.

Samal ajal töötavad kõik võrgud tavaline mood. Mind isiklikult see rist tüütab ja ajab vahel segadusse.

Meie serveri ja kliendi sisemiste IP-võrkude nähtavaks tegemiseks on veel üks võimalus.

Selleks minge registrisse, avage registri haru:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\TcpIP\Parameters

Leidke parameeter ja muutke väärtust: IPEnableRouter tüüp REG_DWORD tähenduses 1 .

Seadete jõustumiseks ärge unustage masinat taaskäivitada!

Seda tuleb teha nii serveris kui ka kliendis.

Seega pingime oma võrke sisemiste IP-de kaudu ja kuna nii server kui ka klient on nende võrkude lüüsid, näevad võrgu 1 masinad võrgu 2 masinaid ja vastupidi. see tähendab, et kasutaja C_OF1 (192.168.0.50) näeb kasutaja C_OF2 (172.17.10.50) jagatud kaustu ja vastupidi.

Kui server ja klient ei ole nende võrkude lüüsid, peate marsruudid käsitsi kirjutama.

Näide C_OF1 jaoks:

Marsruut -p 172.17.10.0 255.255.255.0 192.168.0.100 (masin, kuhu on installitud OpenVPN)

Näide C_OF2 jaoks:

Marsruut -p 192.168.0.0 255.255.255.0 172.17.10.10 (masin, kuhu on installitud OpenVPN)

minu puhul polnud see vajalik.

Sest automaatne käivitamine server ja klient peame lubama OpenVPN-teenuse

nüüd, kui masin on käivitatud, siis server käivitub automaatselt ja kui klientmasin on sisse lülitatud, loob see automaatselt ühenduse ka serveriga.

nüüd, kui masin on käivitatud, siis server käivitub automaatselt ja kui klientmasin on sisse lülitatud, loob see automaatselt ühenduse ka serveriga.

Täiendav kaitse

Nagu teate, on OpenVPN-il võimalus autentida nii ülalkirjeldatud sertifikaatide kui ka sisselogimise ja parooli abil, kuid saate neid ka kombineerida. Minu teada on see võimalus ainult Linuxil tavalisi vahendeid konfigureerida sisselogimise ja parooliga autentimist, kuid Windowsis saab seda ka lahendada. Selleks kaustas konfig luua fail auth.vbs ja kirjutage sinna järgmine

"VBscript auth.vbs autentimiseks OpenVPN-is - auth-user-pass-verify auth.vbs via-file "(c) 2007 vinni http://forum.ixbt.com/users.cgi?id=info:vinni "Tugi : http://forum.ixbt.com/topic.cgi?id=14:49976 "Skript teostab kasutajanime tõstutundliku võrdluse. "Kui teil on vaja teisiti, eemaldage UCase(...) 2 või 4 kohas Sees Viga Jätka Järgmine " avage fail, mille nime OpenVPN skriptile parameetriga Set fso = CreateObject("scripting.filesystemobject") Set CurrentUserPasswordFile = fso.OpenTextFile(WScript.Arguments(0),1) "1 = lugemiseks, kui Viga number<>0 Seejärel WScript.Quit(1) "lugege sellest failist 2 rida - kasutaja poolt "teises otsas" sisestatud nimi ja parool, kui CurrentUserPasswordFile.AtEndOfStream, siis WScript.Quit(1) UserName=CurrentUserPasswordFile.ReadLine, kui CurrentUser.PasswordOfleStreAtdEntSwordOfle. siis WScript .Quit(1) Password=CurrentUserPasswordFile.ReadLine CurrentUserPasswordFile.Close " avatud keskkonna muutuja common_name (see on kliendi esitatud sertifikaadi CN) "ja võrrelge seda sisestatud kasutajanimega. " kui seda võrdlust pole vaja, siis kustutage või asendage järgmised 2 rida CurrentCommonName = CreateObject("Wscript.Shell"). ExpandEnvironmentStrings("%common_name%"), kui UCase(CurrentCommonName)<>UCase(UserName), seejärel WScript.Quit(1) "avage meie sisselogimise ja parooli andmebaasi fail" vaikimisi on praeguses kataloogis Users.pw Set UserPasswordFileBase = fso.OpenTextFile("Users.pw",1) "1 = for lugemine, kui Err.Number<>0 Seejärel WScript.Quit(1) "lugege tsüklis ridapaare, jättes vahele tühikud BETWEEN THE PAIRES" ja võrrelge neid kasutaja sisestatuga. Ärge tehke seda (UserPasswordFileBase.AtEndOfStream) NextUserName=UserPasswordFileBase.ReadLine kui Err.Number<>0 Siis WScript.Quit(1), kui NextUserName<>"" siis " kui kasutajanime on vaja võrrelda tõstutundlikult, siis kustutage siit UCase(...) kui UCase(UserName)=UCase(NextUserName) siis kui Password=UserPasswordFileBase.ReadLine, siis " kui kasutajanimi ja parool ühtisid paari andmebaasist , siis lõpetame skripti tulemusega 0 "nii et see on vajalik OpenVPN-i jaoks"a, see on märk edukast autentimisest 1 "nagu see on vajalik OpenVPN-i jaoks"a, see on märk EI õnnestunud autentimisest UserPasswordFileBase. Sule WScript.Quit(1)

Samuti loome konfiguratsioonikaustas faili Users.pw, kuhu kirjutame oma kliendi sisselogimise ja parooli

UserVPN_1

123456

Kui kliente on mitu, siis:

UserVPN_1

123456

UserVPN_2

365214

KasutajaVPN_3

14578

Järgmiseks peate kirjutama rea kliendi konfiguratsiooni auth-user-pass, kui klient loob ühenduse serveriga, avaneb autoriseerimisaken, kus peate sisestama talle määratud sisselogimise ja parooli Users.pw, tuleb need kliendile edastada.

Olen seadistanud, et kasutajanimi (sisselogimine) vastab sertifikaadis olevale kliendi nimele, st UserVPN_1. kuid saate määrata sertifikaadi nimest erineva nime, selleks peate vaatama seadeid auth.vbs.

Olen seadistanud, et kasutajanimi (sisselogimine) vastab sertifikaadis olevale kliendi nimele, st UserVPN_1. kuid saate määrata sertifikaadi nimest erineva nime, selleks peate vaatama seadeid auth.vbs.

" avage keskkonnamuutuja common_name (see on kliendi esitatud sertifikaadi CN)

" ja võrrelge seda sisestatud kasutajanimega.

" Kui seda võrdlust pole vaja, kustutage või kommenteerige järgmised 2 rida

CurrentCommonName = CreateObject("WscrIPt.Shell").ExpandEnvironmentStrings("%common_name%")

kui UCase (praegune ühinenimi)<>UCase(kasutajanimi), seejärel WScrIPt.Quit(1)

WScrIPt.Echo "Debug: CurrentCommonName=" & CurrentCommonName

Ja selleks, et autentimine töötaks nii sertifikaadi kui ka parooliga sisselogimise kaudu, kuid samal ajal ei ilmuks kasutaja autoriseerimise aken, kuna see lükkab kliendi serveriga ühenduse loomise edasi, kui teil on näiteks lubatud automaatne allalaadimine OpenVPN teenus (mina konfigureerisin) või te lihtsalt ei soovi iga kord oma sisselogimist ja parooli sisestada, antud juhul kaustas olevas kliendis ssl luua fail pass.txt ja kirjutage sinna meie kasutajanimi ja parool järgmiselt:

UserVPN_1

123456

ja kliendi konfiguratsioonis muuda rida auth-user-pass peal auth-user-pass C:\\OpenVPN\\ssl\\pass.txt.

Nüüd lülitan sisse masina, kuhu on installitud OpenVPN -Server, teenus käivitub ja VPN-server kuvatakse automaatselt. Klient käivitab masina ja see loob automaatselt ühenduse ka minu serveriga. Nüüd võite minna aadressile jagatud kaustad või töötada RDP kaudu, näiteks teise organisatsiooni installitud 1C-s.

kontaktid [e-postiga kaitstud]

Sildid:

OpenVPN on üks VPN-i valikud(virtuaalne privaatvõrk või privaatsed virtuaalsed võrgud), võimaldades teostada andmeedastust spetsiaalselt loodud krüpteeritud kanali kaudu. Sel viisil saate ühendada kaks arvutit või ehitada tsentraliseeritud võrk serveri ja mitme kliendiga. Sellest artiklist õpime, kuidas sellist serverit luua ja konfigureerida.

Nagu eespool mainitud, saame kõnealust tehnoloogiat kasutades edastada teavet turvalise sidekanali kaudu. See võib olla failide jagamine või turvaline Interneti-juurdepääs serveri kaudu, mis toimib ühise lüüsina. Selle loomiseks ei vaja me lisavarustust ja eriteadmised- kõik tehakse ära arvutis, mida plaanitakse VPN-serverina kasutada.

Sest edasine töö võrgukasutajate masinates tuleb ka kliendiosa konfigureerida. Kogu töö taandub võtmete ja sertifikaatide loomisele, mis seejärel klientidele üle antakse. Need failid võimaldavad teil serveriga ühenduse loomisel saada IP-aadressi ja luua ülalmainitud krüpteeritud kanali. Kogu selle kaudu edastatavat teavet saab lugeda ainult võtme olemasolul. See funktsioon võimaldab teil oluliselt suurendada turvalisust ja tagada andmete turvalisus.

OpenVPN-i installimine serverimasinasse

Paigaldamine on teatud nüanssidega standardprotseduur, mida käsitleme üksikasjalikumalt.

Serveripoolne seadistamine

Järgmiste toimingute tegemisel peaksite olema võimalikult ettevaatlik. Kõik vead põhjustavad serveri töövõimetuse. Teine eeltingimus on teie Konto peavad olema administraatori õigused.

- Mine kataloogi "lihtne rsa", mis meie puhul asub aadressil

C:\OpenVPN\easy-rsa

Faili leidmine vars.bat.sample.

Nimeta see ümber vars.bat(eemaldage sõna "näidis" koos punktiga).

Avage see fail redaktoris. See on oluline, sest just see märkmik võimaldab koode korrektselt redigeerida ja salvestada, mis aitab vältida vigu nende täitmisel.

- Kõigepealt kustutame kõik rohelisega esile tõstetud kommentaarid – need ainult segavad meid. Saame järgmise:

- Järgmisena muutke kausta teed "lihtne rsa" sellele, mille me installimise ajal märkisime. Sel juhul lihtsalt eemaldage muutuja %Programmi failid% ja muutke see vastu C:.

- Järgmised neli parameetrit jäetakse muutmata.

- Ülejäänud read täidetakse juhuslikult. Ekraanipildi näide.

- Salvestame faili.

- Samuti peate redigeerima järgmisi faile:

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

Nad peavad meeskonda vahetama

peal absoluutne tee vastavasse faili openssl.exe. Ärge unustage muudatusi salvestada.

- Nüüd avage kaust "lihtne rsa", klamber SHIFT ja paremklõpsake vaba ruum(mitte failide kaupa). Valige kontekstimenüüst üksus "Ava käsuaken".

algab "Käsurida" juba tehtud üleminekuga sihtkataloogi.

- Sisestage allolev käsk ja vajutage SISENEMA.

- Järgmisena käivitame teise partiifaili.

- Kordame esimest käsku.

- Järgmine samm on vajalike failide loomine. Selleks kasutame käsku

Pärast täitmist palub süsteem teil kinnitada faili vars.bat sisestatud andmed. Vajutage lihtsalt paar korda SISENEMA kuni ilmub algne string.

- Looge faili käivitades DH-võti

- Sertifikaadi ettevalmistamine serveri poolele. Siin on üks oluline punkt. Sellele tuleb anda nimi, mille me sisse kirjutasime vars.bat järjekorras "KEY_NAME". Meie näites on see Lumpics. Käsk näeb välja selline:

build-key-server.bat Lumpics

Siin tuleb ka andmed klahvi abil kinnitada SISENEMA ja sisestage täht kaks korda "y"(jah) vajaduse korral (vt ekraanipilti). käsurida saab sulgeda.

- Meie kataloogis "lihtne rsa" ilmunud uus kaust pealkirjaga "võtmed".

- Selle sisu tuleb kopeerida ja kausta kleepida "ssl", mis tuleb luua programmi juurkataloogis.

Kaustavaade pärast kopeeritud failide kleepimist:

- Nüüd läheme kataloogi

C:\OpenVPN\config

Looge siin tekstidokument (RMB - Create - Text Document), nimetage see ümber server.ovpn ja avage rakenduses Notepad++. Sisestame järgmise koodi:

port 443

proto udp

arendaja tune

dev-sõlm "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

sertifikaat C:\\OpenVPN\\ssl\\Lumpics.crt

võti C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

max kliente 32

hoia elus 10 120

kliendilt kliendile

komp lzo

püsivõti

püsima-tun

šifr DES-CBC

olek C:\\OpenVPN\\log\\status.log

logi C:\\OpenVPN\\log\\openvpn.log

tegusõna 4

vaigista 20Pange tähele, et sertifikaatide ja võtmete nimed peavad ühtima kaustas leiduvatega "ssl".

- Järgmisena avage "Kontrollpaneel" ja minna juurde "Võrgu juhtimiskeskus".

- Klõpsake lingil "Muuda adapteri sätteid".

- Siin peame leidma läbi loodud ühenduse TAP-Windowsi adapter V9. Seda saate teha, paremklõpsates ühendusel ja minnes selle atribuutidele.

- Nimeta see ümber VPN-lambid ilma jutumärkideta. See nimi peab vastama parameetrile "dev-node" failis server.ovpn.

- Viimane samm on teenuse käivitamine. Klaviatuuri otsetee vajutamine Win+R, sisestage allolev rida ja klõpsake SISENEMA.

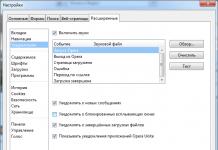

- Otsige nimega teenust Avage VPN-teenus, klõpsake RMB ja minge selle atribuutide juurde.

- Muutke käivitustüübiks "Automaatselt", käivitage teenus ja klõpsake nuppu "Rakenda".

- Kui tegime kõik õigesti, peaks adapteri lähedalt kaduma punane rist. See tähendab, et ühendus on loomiseks valmis.

Kliendipoolne seadistus

Enne kliendi seadistamise alustamist peate serverimasinas tegema mitu toimingut – genereerima võtmed ja ühenduse seadistamiseks sertifikaadi.

Kliendi masinas tehtavad tööd:

See lõpetab OpenVPN-serveri ja kliendi konfigureerimise.

Järeldus

Oma VPN-võrgu korraldamine võimaldab teil edastatavat teavet võimalikult palju kaitsta ja muuta Internetis surfamise turvalisemaks. Peaasi on serveri ja kliendi osade seadistamisel olla ettevaatlikum, millal õige tegevus saate nautida kõiki privaatse virtuaalse võrgu eeliseid.