OpenVPN on avatud lähtekoodiga tarkvararakendus. See kasutab virtuaalset privaatvõrk, kus saidilt saidile või punktist punkti saadetavate andmete kaudu luuakse turvaline ühendus. OpenVPN kasutab ühenduse turvalisust tagavaid protokolle (nt SSL ja TLS), mille abil saavad kasutajad hõlpsasti andmeid vahetada.

See võrk on laialt levinud kohtades, kus on vajalik kõrvaliste isikute eest suletud privaatne andmevahetus, näiteks haridusasutustes, firmades ja ettevõtetes. Selle põhjal on rakendus suurepärane valik suletud virtuaalvõrkude loomiseks, kuid ilma selle valdkonna spetsialistita on selle rakenduse täielikku potentsiaali raske avada.

Kuidas avatud VPN töötab

Avage ettevõtetele mõeldud VPN

Rakenduse toimimine seisneb selles, et teavet edastatakse avatud avalike võrkude kaudu krüpteeritud rakendus. Dekrüpteerida seda saab kasutada ainult kasutaja, kellel on spetsiaalne võti selle krüptimise dekrüpteerimiseks. Järelikult ei ole andmetest isegi liikluslekete korral kolmandatele isikutele kasu, vaid ainult siis, kui nende andmete võti on vaba juurdepääsu eest suletud ja volitamata isikute eest usaldusväärselt kaitstud. OpenVPN-i kasutatakse paljudes organisatsioonides sageli antud organisatsiooni geograafiliselt kaugemate kontorite, filiaalide ja muude alamvõrkude ühendamiseks ühte võrku.

Avage tavakasutajatele mõeldud VPN

See tehnoloogia võimaldab ka seda peita omaIP-aadress ja olla võrgus anonüümselt, samal ajal kui kasutaja saab piiramatu juurdepääsu mis tahes muule võrgule. Kasutajal on võimalus vahetada liiklust ja pääseda juurde erinevatele saitidele, kus juurdepääs praegusele IP-aadressile võib mitmel põhjusel olla piiratud.

Serveri installimine ja käivitamine

Linux Ubuntu peal

Vaatame installi- ja käivitamisprotsessi, kasutades näitena Linuxit:

- Loome kohandatud konfiguratsiooni ja Ubuntu OS-iga VScale serveri. Mõne hetke pärast saate sellega ühenduse luua mis tahes SSH-kliendi abil. Paigaldamine nõuab registreerimist ja standardset paigaldamist. Kogu dokumentatsioon on vene keeles saadaval arendaja veebisaidil.

- Muudame superkasutaja parooliks " juur" passwd juur

- Järgmisena peaksime värskenda rakendusi ja operatsioonisüsteemi uusimale versioonile. apt-get update apt-get upgrade

- Installige Easy-RSA utiliit, et luua seadme sertifikaat ja sertifikaadid kõigile seda ühendust kasutavatele kasutajatele. apt-get install easy-rsa

- Järgmisena peaksime minema loendid koos utiliidiga ja valmistage ette muutujad, mis loovad sertifikaadid. cd /usr/share/easy-rsa nano ./vars

- Seadsime muutuja koos võtme pikkus krüptimiseks, mis võrdub 1024 bitiga. 1024 on standardväärtus, rohkem suurenenud turvalisus saate määrata väärtuseks 2048, kuid seadmete koormus suureneb. eksport KEY_SIZE= 1024

- Ülejäänud parameetrid sisestatud vastavalt soovile, näiteks riik, provints, linn, organisatsioon, e-posti aadress. eksport KEY_COUNTRY="RU" eksport KEY_PROVINCE="RU" eksport KEY_CITY="Moskva" eksport KEY_ORG="MyCompany LTD." eksportida KEY_EMAIL="teie_e-posti_aadress"

- Kasutame ära muutujate kasutamine. allikas ./vars

- Puhastamine võtmehoidla. ./puhas-kõik

- Meie loome juursertifikaat. Loomise ajal kasutab programm meie poolt juba sisestatud teavet, seega vajutage kõigi oma küsimuste jaoks sisestusklahvi. ./build-ca

- Samamoodi loome serveri sertifikaat. Sertifikaadi allkirjastamist puudutavate küsimuste korral klõpsake "Y". ./build-key-server server

- Nüüd luua sertifikaate arvutiga ühendatavate seadmete puhul korrake toimingut vajalik arv kordi, muutes sertifikaadi nime (näide: macbook). ./build-key macbook

- Loo võti Diffie-Hellman (Diffie-Hellmani protokoll võimaldab kahel või enamal osapoolel jagada ühte salajast võtit). ./build-dh

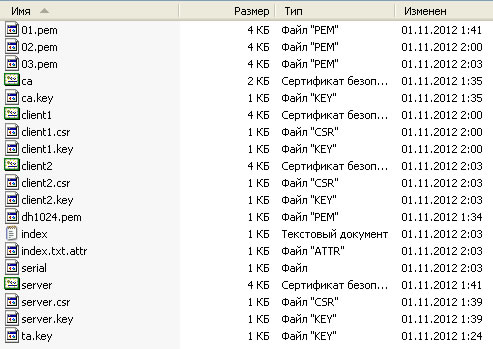

- Selle tulemusena kaustas /usr/share/easy-rsa/keys seal on sertifikaadid ja võtmed.

- Alustame installimist OpenVPN. apt-get install openvpn

- Kopeeri loodud sertifikaadid ja võtmed. cp -R /usr/share/easy-rsa/keys/ /etc/openvpn/

Operatsioonisüsteemis Windows 7

Liigume nüüd Windowsi installimise juurde:

Vaikimisi on OpenVPN-i port 1194, mida saab hiljem seadetes muuta.

OpenVPN-i seaded ja kasutamine

Linux Ubuntu peal

Alustame Linuxi sätetega:

- Ubuntu ikoonil klõpsates avaneb see meie ees otsingu rida, peate siia sisestama teksti Terminal, kuvatakse allpool pakutud rakenduste loend, mille hulgas on programm Terminal, käivitage see.

- Nüüd on teil vaja OpenVPN-serveriga sidumiseks installida andmepakett graafilise liidese kohta. sudo apt-get install network-manager-openvpn-gnome

- Programm palub teil seda teha sisselogimise ja parooli kontrollimine Ubuntu, ilma nende kinnituseta programmi ei installita.

- Nüüd salvestada konfiguratsioonifailid OpenVPN, mida kasutame kliendina ühenduse loomisel. Laadige need alla ja pakkige need teie valitud asukohta lahti.

- Laiendage ülaosas olevat käsuriba ja valige " ühendusi vahetada».

- Ilmuvas dialoogiboksis valige nupp " Lisama", palutakse teil valida ühendus, valige loendist - Salvestatud seadete importimineVPN.

- Järgnes valige konfiguratsioonifail OpenVPN-serveriga sidumisel pakiti see dokument lahti toimingus 4 ja see on *.ovpn-vormingus.

- Läheme jaotisse " Minu konto"ja tehke mõned kohandused:

- Kui see on tehtud, kuvatakse dialoogiboks alternatiivne ühendus

VPN-i kaudu.

- Nüüd läheme tagasi töölauale ja paremale ülemine nurk Laiendage juhtmega võrgu vahekaarti ja valige " ÜhendusedVPN" ja seal näeme loodud ühendusega valikut.

- Kui serveriga sidumine õnnestub, kuvatakse see hüpiksõnum VPN-i autoriseerimine.

Androidile

Androidi puhul on protseduur järgmine:

- Salvesta praegune versioon OpenVPN Connect spetsiaalsest Google Play poest.

- Edasiseks tööks läheb vaja Konfiguratsioonifail OpenVPN-iga ühenduse loomiseks (*.ovpn-fail). See on vajalik ainult serveriga sidumise esmakordsel seadistamisel:

- VPN-serveriga ühenduse loomine:

- Pärast serveriga ühenduse loomist suunatakse kogu andmevoog sinna valitudVPN-server. Määratud globaalse IP-aadressi saate teada oma IP määramiseks igal spetsialiseeritud veebisaidil. Näete oma asukohta serveri poolt teatatud kujul, mis võib erineda teie tegelikust asukohast.

Operatsioonisüsteemis Windows 7

Windowsis on OpenVPN-i kliendina seadistamise ja kasutamise protseduur järgmine:

- Kui loote ühendust esimest korda, peaksite alla laadima faili ühenduse konfiguratsiooniandmetega OpenVPN, sellel failil on laiend - *.ovpn, seda kasutatakse serveriga sidumiseks VPN Värav kasutades OpenVPN-protokolli .

- Konfiguratsiooni dokument " OpenVPN Konfig faili»

mis asub tasuta serverite kataloogiga vahekaardil. Valige selles loendis VPN-server, mida sidumiseks kasutatakse; laadige fail alla *.ovpn-vormingus.

- Teie arvutisse alla laaditud fail näeb välja nagu OpenVPN-i otsetee. Serveriga ühenduse loomiseks kandke *.ovpn-vormingus fail kausta nimega " konfig", sisaldab see fail teavet serveri kohta, millega ühendus luuakse; meie versioonis asub see C:\Program Files\OpenVPN\config.

- Käivitage otsetee, mis kuvatakse pärast programmi arvutisse installimist administraatori nimel, vastasel juhul turvalist ühendust ei looda.

- Nüüd ilmub tegumiribale otsetee OpenVPN GUI, pärast sellel klõpsamist ilmub valik toiminguid, klõpsake " Ühendage».

- Avaneb aken, see juhib oleku jälgimineühendused. Kui seda ei juhtu ja avaneb aken, kus palutakse sisestada kasutajanimi ja parool, siis sisestage nendele väljadele "vpn".

- Edu korral ühenduse aktiveerimine Ekraani paremasse alanurka ilmub hüpikteade.

- Pärast VPN-konjugatsiooni edukat installimist loob süsteem virtuaalse võrguadapteri TAP—

Windows Adapter V9

. Sellele määratakse IP-aadress, see algab numbritega " 10.221

" Esitatakse vaikelüüsi aadress.

- Võrgu konfiguratsiooni saate kontrollida, sisestades käsu " ipconfig /

kõik" Käsurida käivitatakse kiirklahvi vajutamisel Võida+

R, mille järel peate ilmuvale reale sisestama käsu cmd.

- Veendumaks, et kogu liiklus läbib valitud VPN-serverit, peate sisestama käsu jälg 8.8.8.8.

- Aknas oleva teabe põhjal teeme kindlaks, et liiklus läbib IP-d “10.211.254.254”, mistõttu sidumine VPN-värava serveriga õnnestus. Oma globaalse IP-aadressi väljaselgitamiseks peate lehe avama

— virtuaalse privaatvõrgu (VPN) tehnoloogia tasuta juurutamine avatud lähtekood et luua arvutite vahel krüpteeritud punkt-punkti või server-klient kanaleid. See võimaldab luua ühendusi arvutite vahel NAT-tulemüüri taga ilma nende seadeid muutmata. OpenVPN-i lõi James Yonan ja see on litsentsitud GNU GPL-i alusel.

Selles artiklis proovime lihtsal ja juurdepääsetaval kujul teile öelda, kuidas oma OpenVPN-serverit seadistada. Me ei soovi, et selle artikli lugemise lõpuks mõistaksite põhjalikult kõiki "kuidas see toimimise" põhimõtteid või mõistaksite võrgustamise keerukust, kuid me tahame, et selle tulemusel saaksite OpenVPN-serveri seadistada kriimustada. Seega võite seda artiklit pidada kasutajatele mõeldud samm-sammult juhiseks. Tegelikult on Internetis palju dokumentatsiooni ja käsiraamatuid, mis on pühendatud OpenVPN-i juurutamisele, kuid need on suunatud kas koolitatud kasutajatele või süsteemiadministraatoritele või kasutatakse Linuxi süsteeme demonstreerimiseks. Me läheme teist teed ja räägime teile, kuidas seadistada OpenVPN tavakasutaja arvutis, s.t. tööjaam, kuhu on installitud Windows OS. Miks võite seda teavet vajada? Näiteks soovite mängida sõpradega mängu, mis ei toeta Interneti kaudu mängimist, vaid ainult kohaliku võrgu kaudu või näiteks tegelete kasutaja kaugtoega, kuid mingil põhjusel ei soovi kasutada tarkvara nagu TeamViewer või Ammyy Admin , sest Te ei soovi, et teie andmete edastamise või ühenduse loomise protsessi kaasataks kolmandate osapoolte serverid. Igal juhul praktiline kogemus oma organiseerimisel virtuaalne privaatvõrk(VPN) on teile kasulik.

Serveri häälestamine

Niisiis, alustame. Meie näites toimib masin, kuhu on installitud Windows XP Professional SP3 (x86) OpenVPN-serverina ning mitmed operatsioonisüsteemidega Windows 7 x64 ja Windows 7 x86 arvutid töötavad klientidena (kuigi tegelikult töötab artiklis kirjeldatud skeem muud konfiguratsioonid). Oletame, et arvutil, mis töötab OpenVPN-serverina, on Internetis valge staatiline IP-aadress (kui teie teenusepakkuja pakutav IP-aadress on dünaamiline, peate registreeruma DynDNS või IP-aadress puudub), kui see tingimus on täidetud, kuid arvuti asub ruuteri või riistvaralise tulemüüri taga, peate edastama vajalikud pordid (sellest räägime allpool, kui liigume otse serveri seadistamise juurde), kui teil on pole õrna aimugi, mis see on ja milleks seda kasutatakse, soovitame lugeda artiklit meie veebisaidil.

- Me läheme OpenVPN projekti ametlikule veebisaidile jaotisesse Allalaadimised -. Laadige sealt alla oma Windows OS-i väljalasele vastav distributsioon (32-bitine või 64-bitine installer). Selle artikli kirjutamise ajal oli distributsioon openvpn-install-2.3_rc1-I002-i686.exe saadaval 32-bitiste operatsioonisüsteemide jaoks ja openvpn-install-2.3_rc1-I002-x86_64.exe vastavalt 64-bitiste operatsioonisüsteemide jaoks . Sest Oleme otsustanud, et paigaldame serveri WinXP x86-le, st. 32-bitises operatsioonisüsteemis, seejärel laadige distributsioon alla esimeselt lingilt.

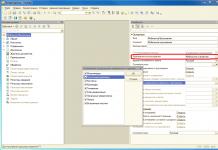

- Käivitage allalaaditud installiprogramm. Sisestage installitee valimise etapis C:\OpenVPN(vt ekraanipilti), muudab see meil tulevikus seadistamise lihtsamaks: Seejärel klõpsake nuppu "Järgmine", kuni installimine on lõppenud. Kui installiprotsessi ajal, installitava komponendi valimise etapis, oli teil " tühi aken", näiteks nii:

Seejärel laadisite ilmselt alla "vale" distributsiooni, sel juhul proovige alla laadida Openvpn-2.2.2-install.exe uusim versioon (see on installitud nii x86 kui ka x64 süsteemidesse). Õige paigaldamise korral peaks komponentide valiku aken välja nägema järgmine:

Seejärel laadisite ilmselt alla "vale" distributsiooni, sel juhul proovige alla laadida Openvpn-2.2.2-install.exe uusim versioon (see on installitud nii x86 kui ka x64 süsteemidesse). Õige paigaldamise korral peaks komponentide valiku aken välja nägema järgmine:  Kõik selles olevad märkeruudud on installimisel vaikimisi märgitud, midagi täiendavat muuta ei pea. Kui installimine õnnestus, peaksite jaotises Juhtpaneel -> Võrguühendused (või kui installite serverit Windows 7-le või Windows Vistale, võrgu- ja ühiskasutuskeskuses -> Muuda adapteri sätteid) nägema TAP-Win32 Adapter V9. mille nimeks on "Local Area Connection X" (X on süsteemi poolt automaatselt määratud number):

Kõik selles olevad märkeruudud on installimisel vaikimisi märgitud, midagi täiendavat muuta ei pea. Kui installimine õnnestus, peaksite jaotises Juhtpaneel -> Võrguühendused (või kui installite serverit Windows 7-le või Windows Vistale, võrgu- ja ühiskasutuskeskuses -> Muuda adapteri sätteid) nägema TAP-Win32 Adapter V9. mille nimeks on "Local Area Connection X" (X on süsteemi poolt automaatselt määratud number):  Selle olek on "Võrgukaabel pole ühendatud", kuna Me ei ole veel oma serverit seadistanud.

Selle olek on "Võrgukaabel pole ühendatud", kuna Me ei ole veel oma serverit seadistanud. - Loome OpenVPN kausta SSL-i alamkausta, kuhu salvestatakse serveri väljastatud võtmed ja sertifikaadid. Järgmisena käivitage märkmik ja kopeerige sinna järgmine tekst: #dev tun dev tap #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # marsruut serverile, et näha kliendi taga olevaid võrke # marsruut 192.168.x.0 255.255.255.0 10.10.10.x # marsruut lisati iga kliendi marsruutimistabelile, et näha serveri taga asuvat võrku # push "marsruut 192.168.x .0 255.255.255.0 " # võimaldab vpn-klientidel üksteist näha, vastasel juhul näevad kõik vpn-kliendid ainult klient-kliendiserveri # kataloogi koos iga kliendi konfiguratsioonide kirjeldustega klient-config-dir C:\\OpenVPN\ \config\\ ccd # fail, mis kirjeldab kliendi ja serveri vahelisi võrke ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # serverivõtmete ja sertifikaatide teed dh C:\\OpenVPN \\ssl\\dh1024 .pem ca C:\\OpenVPN\\ssl\\ca.crt sert C:\\OpenVPN\\ssl\\Server.crt võti C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu-extra 32 mssfix 1450 keepalive 10 120 olek C:\\OpenVPN\\log\\openvpn-status .log log C:\ \OpenVPN\\log\\openvpn.log verb 3 Siin kirjeldatud parameetritel peatume veidi hiljem. Seejärel salvestame selle faili C:\OpenVPN\Config\Server.ovpn, pange tähele, et failil peab olema laiend .ovpn, selleks peaksid salvestamise dialoogis olevad valikud olema täpselt sellised, nagu pildil näidatud:

Kui kasutate operatsioonisüsteemi Windows 7 / Windows Vista ja Notepad ei luba faili salvestada Server.ovpn kausta C:\OpenVPN\Config\, mis tähendab, et peate seda käivitama administraatori õigustega. Selleks paremklõpsake menüüs Start Notepadi otseteed ja valige "Käivita administraatorina":

Kui kasutate operatsioonisüsteemi Windows 7 / Windows Vista ja Notepad ei luba faili salvestada Server.ovpn kausta C:\OpenVPN\Config\, mis tähendab, et peate seda käivitama administraatori õigustega. Selleks paremklõpsake menüüs Start Notepadi otseteed ja valige "Käivita administraatorina":  Nüüd loome ka faili märkmiku abil C:\OpenVPN\easy-rsa\vars.bat, kopeerides sellesse järgmise teksti: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site Ja ka fail C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL-i näite konfiguratsioonifail. # Seda kasutatakse enamasti sertifikaaditaotluste genereerimiseks. # # See definitsioon peatab järgmiste ridade lämbumise, kui HOME pole # määratletud. HOME = . RANDFILE = $ENV::HOME/.rnd # OBJEKTI IDENTIFITSEERI lisateave: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Selle konfiguratsioonifaili kasutamiseks koos utiliidi # "openssl x509" valikuga "-extfile", nimetage siin jaotis, mis sisaldab kasutatavaid # X.509v3 laiendusi: # extensions = # (või kasutada ka konfiguratsioonifaili, millel on ainult # X.509v3 laiendused selle peamises [= vaike] jaotises.) [ new_oids ] # Siia saame lisada uusi OID-sid, mida kasutatakse "ca" ja "req". # Lisage lihtne OID, nagu see: # testoid1=1.2. 3.4 # Või kasutage konfiguratsioonifaili asendust järgmiselt: # testoid2=$(testoid1).5.6 ############################### #################################### [ ca ] default_ca = CA_default # Vaikimisi ca jaotis ## ################################################# ################ [ CA_default ] dir = $ENV::KEY_DIR # Kus kõike hoitakse serte = $kataloog # Kus hoitakse väljastatud sertifikaate crl_dir = $dir # Kus väljastatud crl on hoitud andmebaas = $dir/index.txt # andmebaasi registrifail. new_certs_dir = $kataloog # uute sertifikaatide vaikekoht. sertifikaat = $dir/ca.crt # CA sertifikaadi seerianumber = $dir/serial # Praegune seerianumber crl = $dir/crl.pem # Praegune CRL privaatvõti = $dir/ca.key # Privaatvõti RANDFILE = $ dir/.rand # privaatne juhusliku arvu fail x509_extensions = usr_cert # Sertile lisatavad laiendused # CRL-ile lisatavad laiendused. Märkus. Netscape'i kommunikaator kägistab V2 CRL-ide #, nii et see kommenteeritakse vaikimisi välja, et jätta V1 CRL. # crl_extensions = crl_ext default_days = 3650 # kui kaua sertifitseerida default_crl_days= 30 # kui kaua enne järgmist CRL-i default_md = md5 # millist md kasutada. konserv = ei # hoia edasi DN-i järjestamine # Mõned erinevad viisid, kuidas määrata, kui sarnane päring peaks välja nägema # CA-tüübi puhul peavad loetletud atribuudid olema samad ning valikulised # ja esitatud väljad on just sellised:-) policy = policy_match # CA poliitika jaoks [ policy_match ] countryName = vaste olekOrProvinceName = vaste organisatsiooniNimi = vaste organisatsiooniUnitName = valikuline commonName = sisestatud e-posti aadress = valikuline # "Kõik" poliitika jaoks # Sel hetkel peate loetlema kõik vastuvõetavad "objekti" # tüübid . [ policy_anything ] countryName = valikuline osariikOrProvinceName = valikuline localityName = valikuline organisatsiooninimi = valikuline organisatsiooniüksuseNimi = valikuline commonName = esitatud e-posti aadress = valikuline ########################## ########################################## [ req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem differented_name = req_distinguished_name atribuudid = req_attributes x509_extensions = v3_ca # Iseallkirjastatud sertidele lisatavad laiendused # Privaatvõtmete paroolid, kui neid pole, küsitakse neilt # sisend_parool = salajane_parool # salajane seab lubatud stringitüüpidele maski. Võimalusi on mitu. # vaikimisi: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: ainult UTF8Stringid. # nombstr: PrintableString, T61String (ilma BMPStringide või UTF8Stringideta). # MASK:XXXX sõnasõnaline maski väärtus. # HOIATUS: Netscape'i praegused versioonid jooksevad kokku BMPStringsi või UTF8Stringsi korral #, seega kasutage seda valikut ettevaatusega! string_mask = nombstr # req_extensions = v3_req # Sertifikaadipäringule lisatavad laiendused [ req_distinguished_name ] countryName = riigi nimi (kahetäheline kood) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateName_max = 2 osariigi või provintsi nimi ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Asukoha nimi (nt linn) localityName_default = $ENV::KEY_CITY 0.organisationName = Organisatsiooni nimi (nt ettevõte) 0.organisationName_default = $ENV::KEY_ORG me saame seda teha aga # seda pole tavaliselt vaja:-) #1.organisationName = teine organisatsiooni nimi (nt ettevõte) #1.organisationName_default = maailm Lai Veeb Pty Ltd organizationalUnitName = Organisatsiooniüksuse nimi (nt jaotis) #organizationalUnitName_default = commonName = Üldnimi (nt teie nimi või serveri hostinimi) commonName_max = 64 emailAddress = e-posti aadress emailAddress_default = $ENV::KEY_EMAIL e-posti aadress40 #max = SET-ex3 = SET laienduse number 3 [ req_attributes ] challengePassword = väljakutse parool challengePassword_min = 4 challengePassword_max = 20 unstructuredName = valikuline ettevõtte nimi [ usr_cert ] # Need laiendused lisatakse siis, kui "ca" allkirjastab päringu. # See on vastuolus PKIX juhistega kuid mõned CA-d teevad seda ja mõni tarkvara # nõuab seda, et vältida lõppkasutaja sertifikaadi tõlgendamist CA-na basicConstraints=CA:FALSE # Siin on mõned näited nsCertType'i kasutamisest. Kui see välja jäetakse #, saab sertifikaati kasutada millekski *välja arvatud* objekti allkirjastamine # See on OK SSL-serveri jaoks # nsCertType = server # Objekti allkirjastamise sertifikaadi puhul kasutatakse seda # nsCertType = objsign # Tavalise kliendikasutuse puhul on see tüüpiline # nsCertType = klient, email # ja kõige jaoks, kaasa arvatud objekti allkirjastamine: # nsCertType = klient, e-post, objsign # See on tüüpiline kliendisertifikaadi võtmekasutuses. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # See kuvatakse Netscape'i kommentaaride loendis nsComment = "OpenSSL Generated Certificate" # PKIX-i soovitused on ohutud, kui need sisalduvad kõikides sertifikaatides SubjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid,issu See stuff on subjectAltName ja väljaandjaAltname # Importige e-posti aadress # subjectAltName=email:copy # Kopeeri teema üksikasjad # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrlU #nl #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED – looge sertifikaat, mille nsCertType on seatud väärtusele "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL-i loodud serverisertifikaat" [ v3_req ] # Serditaotlusele lisatavad laiendused basicConstraints = CA:FALSE keyUsage = nonRepudiation, digital Signature, keyEncipherment [ v3_ca ] # Laiendused tüüpilise CA # PKIX soovituse jaoks. SubjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid:always,issuer:always # Seda soovitab PKIX, kuid mõni rikkis tarkvara kägistab # kriitilise laienduse. #basicConstraints = kriitiline,CA:true # Seega teeme selle asemel seda. basicConstraints = CA:true # Võtmekasutus: see on CA-sertifikaadi jaoks tüüpiline. Kuid kuna see # takistab selle kasutamist eneseallkirjastatud testsertifikaadina, on # kõige parem vaikimisi välja jätta. # keyUsage = cRLSign, keyCertSign # Mõned võivad seda ka soovida # nsCertType = sslCA, emailCA # Kaasake e-posti aadress teema alt nimi: veel üks PKIX-i soovitus # subjectAltName=email:copy # Kopeeri väljaandja andmed # issuerAltName=issuer:etcopy # DER hex laienduse kohta: ettevaatust ainult eksperdid! # obj=DER:02:03 # Kus "obj" on standardne või lisatud objekt # Saate isegi toetatud laienduse alistada: # basicConstraints= kriitiline, DER:30:03:01:01:FF [ crl_ext ] # CRL-laiendid . # CRL-is on mõttekas ainult issandrAltName ja authoratoryKeyIdentifier. # issuerAltName=issuer:copy authorKeyIdentifier=keyid:always,issuer:always Õnnitleme! Olete just loonud oma serveri põhikonfiguratsioonifailid. Jätkame selle seadistamist.

Nüüd loome ka faili märkmiku abil C:\OpenVPN\easy-rsa\vars.bat, kopeerides sellesse järgmise teksti: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site Ja ka fail C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL-i näite konfiguratsioonifail. # Seda kasutatakse enamasti sertifikaaditaotluste genereerimiseks. # # See definitsioon peatab järgmiste ridade lämbumise, kui HOME pole # määratletud. HOME = . RANDFILE = $ENV::HOME/.rnd # OBJEKTI IDENTIFITSEERI lisateave: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Selle konfiguratsioonifaili kasutamiseks koos utiliidi # "openssl x509" valikuga "-extfile", nimetage siin jaotis, mis sisaldab kasutatavaid # X.509v3 laiendusi: # extensions = # (või kasutada ka konfiguratsioonifaili, millel on ainult # X.509v3 laiendused selle peamises [= vaike] jaotises.) [ new_oids ] # Siia saame lisada uusi OID-sid, mida kasutatakse "ca" ja "req". # Lisage lihtne OID, nagu see: # testoid1=1.2. 3.4 # Või kasutage konfiguratsioonifaili asendust järgmiselt: # testoid2=$(testoid1).5.6 ############################### #################################### [ ca ] default_ca = CA_default # Vaikimisi ca jaotis ## ################################################# ################ [ CA_default ] dir = $ENV::KEY_DIR # Kus kõike hoitakse serte = $kataloog # Kus hoitakse väljastatud sertifikaate crl_dir = $dir # Kus väljastatud crl on hoitud andmebaas = $dir/index.txt # andmebaasi registrifail. new_certs_dir = $kataloog # uute sertifikaatide vaikekoht. sertifikaat = $dir/ca.crt # CA sertifikaadi seerianumber = $dir/serial # Praegune seerianumber crl = $dir/crl.pem # Praegune CRL privaatvõti = $dir/ca.key # Privaatvõti RANDFILE = $ dir/.rand # privaatne juhusliku arvu fail x509_extensions = usr_cert # Sertile lisatavad laiendused # CRL-ile lisatavad laiendused. Märkus. Netscape'i kommunikaator kägistab V2 CRL-ide #, nii et see kommenteeritakse vaikimisi välja, et jätta V1 CRL. # crl_extensions = crl_ext default_days = 3650 # kui kaua sertifitseerida default_crl_days= 30 # kui kaua enne järgmist CRL-i default_md = md5 # millist md kasutada. konserv = ei # hoia edasi DN-i järjestamine # Mõned erinevad viisid, kuidas määrata, kui sarnane päring peaks välja nägema # CA-tüübi puhul peavad loetletud atribuudid olema samad ning valikulised # ja esitatud väljad on just sellised:-) policy = policy_match # CA poliitika jaoks [ policy_match ] countryName = vaste olekOrProvinceName = vaste organisatsiooniNimi = vaste organisatsiooniUnitName = valikuline commonName = sisestatud e-posti aadress = valikuline # "Kõik" poliitika jaoks # Sel hetkel peate loetlema kõik vastuvõetavad "objekti" # tüübid . [ policy_anything ] countryName = valikuline osariikOrProvinceName = valikuline localityName = valikuline organisatsiooninimi = valikuline organisatsiooniüksuseNimi = valikuline commonName = esitatud e-posti aadress = valikuline ########################## ########################################## [ req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem differented_name = req_distinguished_name atribuudid = req_attributes x509_extensions = v3_ca # Iseallkirjastatud sertidele lisatavad laiendused # Privaatvõtmete paroolid, kui neid pole, küsitakse neilt # sisend_parool = salajane_parool # salajane seab lubatud stringitüüpidele maski. Võimalusi on mitu. # vaikimisi: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: ainult UTF8Stringid. # nombstr: PrintableString, T61String (ilma BMPStringide või UTF8Stringideta). # MASK:XXXX sõnasõnaline maski väärtus. # HOIATUS: Netscape'i praegused versioonid jooksevad kokku BMPStringsi või UTF8Stringsi korral #, seega kasutage seda valikut ettevaatusega! string_mask = nombstr # req_extensions = v3_req # Sertifikaadipäringule lisatavad laiendused [ req_distinguished_name ] countryName = riigi nimi (kahetäheline kood) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateName_max = 2 osariigi või provintsi nimi ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Asukoha nimi (nt linn) localityName_default = $ENV::KEY_CITY 0.organisationName = Organisatsiooni nimi (nt ettevõte) 0.organisationName_default = $ENV::KEY_ORG me saame seda teha aga # seda pole tavaliselt vaja:-) #1.organisationName = teine organisatsiooni nimi (nt ettevõte) #1.organisationName_default = maailm Lai Veeb Pty Ltd organizationalUnitName = Organisatsiooniüksuse nimi (nt jaotis) #organizationalUnitName_default = commonName = Üldnimi (nt teie nimi või serveri hostinimi) commonName_max = 64 emailAddress = e-posti aadress emailAddress_default = $ENV::KEY_EMAIL e-posti aadress40 #max = SET-ex3 = SET laienduse number 3 [ req_attributes ] challengePassword = väljakutse parool challengePassword_min = 4 challengePassword_max = 20 unstructuredName = valikuline ettevõtte nimi [ usr_cert ] # Need laiendused lisatakse siis, kui "ca" allkirjastab päringu. # See on vastuolus PKIX juhistega kuid mõned CA-d teevad seda ja mõni tarkvara # nõuab seda, et vältida lõppkasutaja sertifikaadi tõlgendamist CA-na basicConstraints=CA:FALSE # Siin on mõned näited nsCertType'i kasutamisest. Kui see välja jäetakse #, saab sertifikaati kasutada millekski *välja arvatud* objekti allkirjastamine # See on OK SSL-serveri jaoks # nsCertType = server # Objekti allkirjastamise sertifikaadi puhul kasutatakse seda # nsCertType = objsign # Tavalise kliendikasutuse puhul on see tüüpiline # nsCertType = klient, email # ja kõige jaoks, kaasa arvatud objekti allkirjastamine: # nsCertType = klient, e-post, objsign # See on tüüpiline kliendisertifikaadi võtmekasutuses. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # See kuvatakse Netscape'i kommentaaride loendis nsComment = "OpenSSL Generated Certificate" # PKIX-i soovitused on ohutud, kui need sisalduvad kõikides sertifikaatides SubjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid,issu See stuff on subjectAltName ja väljaandjaAltname # Importige e-posti aadress # subjectAltName=email:copy # Kopeeri teema üksikasjad # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrlU #nl #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED – looge sertifikaat, mille nsCertType on seatud väärtusele "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL-i loodud serverisertifikaat" [ v3_req ] # Serditaotlusele lisatavad laiendused basicConstraints = CA:FALSE keyUsage = nonRepudiation, digital Signature, keyEncipherment [ v3_ca ] # Laiendused tüüpilise CA # PKIX soovituse jaoks. SubjectKeyIdentifier=hash AuthorityKeyIdentifier=keyid:always,issuer:always # Seda soovitab PKIX, kuid mõni rikkis tarkvara kägistab # kriitilise laienduse. #basicConstraints = kriitiline,CA:true # Seega teeme selle asemel seda. basicConstraints = CA:true # Võtmekasutus: see on CA-sertifikaadi jaoks tüüpiline. Kuid kuna see # takistab selle kasutamist eneseallkirjastatud testsertifikaadina, on # kõige parem vaikimisi välja jätta. # keyUsage = cRLSign, keyCertSign # Mõned võivad seda ka soovida # nsCertType = sslCA, emailCA # Kaasake e-posti aadress teema alt nimi: veel üks PKIX-i soovitus # subjectAltName=email:copy # Kopeeri väljaandja andmed # issuerAltName=issuer:etcopy # DER hex laienduse kohta: ettevaatust ainult eksperdid! # obj=DER:02:03 # Kus "obj" on standardne või lisatud objekt # Saate isegi toetatud laienduse alistada: # basicConstraints= kriitiline, DER:30:03:01:01:FF [ crl_ext ] # CRL-laiendid . # CRL-is on mõttekas ainult issandrAltName ja authoratoryKeyIdentifier. # issuerAltName=issuer:copy authorKeyIdentifier=keyid:always,issuer:always Õnnitleme! Olete just loonud oma serveri põhikonfiguratsioonifailid. Jätkame selle seadistamist. - Sest edasine kohandamine vajame mõningaid käsureaoskusi. Kõigepealt mõtleme välja, kuidas seda käivitada? On mitmeid viise, näiteks klõpsake nuppu Start -> Run (või nuppude kombinatsiooni Win+R) klaviatuuril ja sisestage ilmuvale väljale cmd ja klõpsake nuppu OK. Windows 7 / Windows Vista kasutajad peavad aga konsooli käivitama administraatoriõigustega, kõige lihtsam viis selleks on luua töölauale vastav otsetee. Paremklõpsake töölaua mis tahes tühjal alal ja valige "Loo otsetee"; väljale "objekti asukoht" märkige lihtsalt kolm tähte - cmd ja helistage otsetee cmd või käsureale. Järgmiseks käitavad Windows XP kasutajad seda lihtsalt ning Windows Vista ja Windows 7 kasutajad käitavad seda administraatorina, täpselt nagu eespool Notepadi puhul tehti.

- Järgmisena sisestame järjestikku konsooli read: cd C:\OpenVPN\easy-rsa vars clean-all Samal ajal peaks see ekraanil välja nägema järgmine:

Järgmiseks, ilma seda akent sulgemata, sisestage järjestikku võtme genereerimise käsud: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Viimane käsk (build-ca) loob sertifikaadi ja sertifitseerimisasutuse (CA) klahvi, kuid protsessi käigus esitab ta teile mitu küsimust, millele tuleb vaikimisi vastata, vajutades sisestusnuppu:

Järgmiseks, ilma seda akent sulgemata, sisestage järjestikku võtme genereerimise käsud: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Viimane käsk (build-ca) loob sertifikaadi ja sertifitseerimisasutuse (CA) klahvi, kuid protsessi käigus esitab ta teile mitu küsimust, millele tuleb vaikimisi vastata, vajutades sisestusnuppu:  Nüüd loome serveri võtme: build-key-server server Pange tähele, et käsu teine argument on võtme (serveri) nimi, sama nime peate sisestama ka üldnime küsimusele vastamisel (nt oma nimi või teie serveri hostinimi), ülejäänud küsimustele saab vaikimisi vastata vajutades Enter nuppu Kui olete kõik õigesti teinud, pakub käsk sertifikaadi allkirjastamist ja päringu kinnitamist, mõlemale küsimusele tuleb vastata Y(vaata ekraanipilti):

Nüüd loome serveri võtme: build-key-server server Pange tähele, et käsu teine argument on võtme (serveri) nimi, sama nime peate sisestama ka üldnime küsimusele vastamisel (nt oma nimi või teie serveri hostinimi), ülejäänud küsimustele saab vaikimisi vastata vajutades Enter nuppu Kui olete kõik õigesti teinud, pakub käsk sertifikaadi allkirjastamist ja päringu kinnitamist, mõlemale küsimusele tuleb vastata Y(vaata ekraanipilti):  Kui tegite kõik õigesti, on teie pilt identne ekraanipildiga ja käsuväljundi viimastel ridadel on teade ühe kirje edukast andmebaasi lisamisest.

Kui tegite kõik õigesti, on teie pilt identne ekraanipildiga ja käsuväljundi viimastel ridadel on teade ühe kirje edukast andmebaasi lisamisest. - Pärast seda minge halduskonsooli lisandmoodulisse "Teenused ja rakendused", seda saate teha paremklõpsates otseteel Arvuti (Minu arvuti) ja valides menüükäsu Halda või tippides konsooli käsu services.msc, leidke sealt teenus "OpenVPN Service" ja valige paremklõpsu menüüst "Start". Kui tegite kõik varem õigesti, läheb teenus olekusse "Töötab". Nüüd saate muuta selle käivitustüübiks "Automaatne", mitte "Käsitsi", mis oli seal vaikimisi. Tulemus peaks välja nägema selline:

See lõpetab serveri enda seadistamise, jääb üle vaid kliendid konfigureerida. Selleks tuleb neile väljastada ka võtmed ja sertifikaadid, seda tehakse peaaegu identselt serveriga, ainult selle serveri puhul kasutasime käsku build-key-server ja klientide puhul kasutame build-key käsku.

See lõpetab serveri enda seadistamise, jääb üle vaid kliendid konfigureerida. Selleks tuleb neile väljastada ka võtmed ja sertifikaadid, seda tehakse peaaegu identselt serveriga, ainult selle serveri puhul kasutasime käsku build-key-server ja klientide puhul kasutame build-key käsku. - Oletame, et meil on kaks klienti, nimetagem neid klient1 ja klient2. Täitkem käsud järjestikku: build-key klient1 build-key klient2 Sel juhul tuleb üldnime (nt oma nime või serveri hostinime) küsimisel märkida ka käsus kasutatud kliendi nimi, st kui sisestasite build- käsuvõti klient1, siis Üldnime küsimusele vastame klient1, kui klient2, siis klient2. Ülejäänud küsimustele saab vastata vajutades Enter, lõpus palutakse ka sertifikaat allkirjastada ja päring kinnitada, me vasta mõlemale punktile jaatavalt - Y. Nüüd taaskäivitame OpenVPN-teenuse, et muudatused jõustuksid, teenusehalduse lisandmoodulis, paremklõpsu menüüs “Restart” või konsooli sisestame järjekindlalt: net stop openvpnservice net start openvpnservice

- Nüüd, kui läheme kausta, näeme seal genereeritud võtme- ja sertifikaadifaile:

Iga klient vajab oma faile: ca.crt

Iga klient vajab oma faile: ca.crt .crt .key ta.key S.t. kliendi 1 jaoks kogume faile ca.crt, klient1.crt, klient1.võti ja ta.võti, kliendile 2 - vastavalt ca.crt, klient2.crt, klient2.võti ja ta.võti jne. Ja me saadame need talle ühel või teisel viisil (see tähendab posti teel, parooliga arhiivis või mälupulgal), võtme- ja sertifikaadifailid tuleb edastada usaldusväärsete sidekanalite kaudu ega tohi sattuda kasutajate kätte. kolmandad isikud, sest tegelikult saab klient neid kasutades juurdepääsu teie virtuaalsele alamvõrgule. Järgmises jaotises vaatleme kliendi seadistamist ja eeldatakse, et ta on võtme- ja sertifikaadifailid teilt juba kätte saanud. - Kui serverina kasutatavas arvutis kasutatakse tulemüüri, peate OpenVPN-i lisama välistamisloendisse. Sisseehitatud jaoks Windowsi tulemüür konsoolis saab seda teha järgmise käsuga: netsh firewall add enabledprogram programm = C:\OpenVPN\bin\openvpn.exe nimi = "OpenVPN-server" LUBA ulatus = KÕIK profiil = KÕIK

Klientide seadistamine

Kliendi seadistamine on palju lihtsam kui serveri seadistamine, me ei pea kliendile võtmeid, sertifikaate jms genereerima, kuna kõik vajalik on meie poolt juba serveris genereeritud ja kliendile üle kantud. Seetõttu on juhised kliendile palju lühemad.

Kasulikud lingid

- OpenVPN-i ametlik dokumentatsioon -

- OpenVPN-i man-lehed –

- OpenVPN HOWTO (vene keeles) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

F.A.Q.

Võite saata kõik küsimused jaotises märgitud e-posti aadressile või arutada seda artiklit.

Kas Internetti on võimalik sel viisil levitada?

Autorilt

Selle artikli võib postitada mis tahes ressurssi, kopeerida täielikult või osaliselt ilma piiranguteta, eeldusel, et säilib link originaalile. Link peab sisaldama meie ressursi nime Emergency Computer Aid, Kaluga, vormindatuna lingina, ja sisaldama ka artikli autori pseudonüümi. Sellise lingi näide võib olla:

OpenVPN-serveri seadistamine// DeckerMärge

IN Hiljuti tuleb meile meili teel suur hulk küsimused stiilis " Küsimus teie artikli kohta 5. sammus pärast käsku clean-all, mille tulemusena kopeeritakse teilt mõni fail. Minuga seda ei juhtu. käsk openvpn --genkey --secret %KEY_DIR%\ta.key loob mulle võtme, aga siis build-dh ja build-ca ei anna tulemusi (cmd.exe kirjutab, et käsk pole sisemine ega väline.. . või käivitatav fail) faili ca.key ei looda. Mida ma võisin valesti teha?".

Mille peamine tähendus taandub teie enda hoolimatusele. Clean-all, build-key ja muude käskude käivitamisel on probleem selles, et OpenVPN-i installimisel te ei märkinud märkeruutusid OpenSSL Utilities ja OpenVPN RSA Certificate Management Scripts (need peavad olema märgitud!). Pöörake tähelepanu artikli alguses olevale komponendi valiku aknaga ekraanipildile, need märkeruudud on seal!

OpenVPN on üks VPN-i valikutest (virtuaalne privaatvõrk või privaatsed virtuaalsed võrgud), mis võimaldab andmeedastust spetsiaalselt loodud krüpteeritud kanali kaudu. Nii saate ühendada kaks arvutit või luua tsentraliseeritud võrgu serveri ja mitme kliendiga. Sellest artiklist õpime, kuidas sellist serverit luua ja konfigureerida.

Nagu eespool mainitud, saame kõnealuse tehnoloogia abil edastada teavet turvalise sidekanali kaudu. See võib olla failide jagamine või turvaline Interneti-juurdepääs serveri kaudu, mis toimib jagatud lüüsina. Selle loomiseks ei vaja me lisavarustust ega eriteadmisi – kõik tehakse arvutis, mida plaanitakse VPN-serverina kasutada.

Edasiseks tööks peate ka konfigureerima ja kliendi osa võrgukasutajate masinatel. Kogu töö taandub võtmete ja sertifikaatide loomisele, mis seejärel klientidele edastatakse. Need failid võimaldavad teil serveriga ühenduse loomisel hankida IP-aadressi ja luua ülalmainitud krüptitud kanali. Kogu selle kaudu edastatavat teavet saab lugeda ainult siis, kui võti on saadaval. See funktsioon võib oluliselt parandada turvalisust ja tagada andmete turvalisus.

OpenVPN-i installimine serverimasinasse

Paigaldamine on standardprotseduur, millel on mõned nüansid, mida me käsitleme üksikasjalikumalt.

Serveri poole seadistamine

Tehes järgmised sammud peaksite olema võimalikult ettevaatlik. Kõik vead põhjustavad serveri töövõimetuse. Teine eeltingimus on teie Konto peavad olema administraatori õigused.

- Läheme kataloogi "lihtne-rsa", mis meie puhul asub aadressil

C:\OpenVPN\easy-rsa

Faili leidmine vars.bat.sample.

Nimeta see ümber vars.bat(eemaldage sõna "näidis" koos punktiga).

Avage see fail redaktoris. See on oluline, kuna just see märkmik võimaldab teil koode õigesti redigeerida ja salvestada, mis aitab vältida nende täitmisel vigu.

- Kõigepealt kustutame kõik rohelisega esile tõstetud kommentaarid – need ainult häirivad meid. Saame järgmise:

- Järgmisena muutke kausta teed "lihtne-rsa" sellele, mille me installimisel määrasime. IN sel juhul lihtsalt eemaldage muutuja %Programmi failid% ja muutke see vastu C:.

- Jätame järgmised neli parameetrit muutmata.

- Ülejäänud read täidetakse juhuslikult. Näide ekraanipildil.

- Salvestage fail.

- Samuti peate redigeerima järgmisi faile:

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

Nad peavad meeskonda vahetama

vastava faili absoluutsele teele openssl.exe. Ärge unustage muudatusi salvestada.

- Nüüd avage kaust "lihtne-rsa", klamber SHIFT ja paremklõpsake vaba ruum(mitte failide kaupa). IN kontekstimenüü valige üksus "Ava käsuaken".

Algab "Käsurida" kui üleminek sihtkataloogile on juba lõpule viidud.

- Sisestage allolev käsk ja klõpsake SISENEMA.

- Järgmisena käivitame teise partiifaili.

- Kordame esimest käsku.

- Järgmine samm on loomine vajalikud failid. Selleks kasutame käsku

Pärast täitmist palub süsteem teil kinnitada faili vars.bat sisestatud andmed. Lihtsalt vajutage seda paar korda SISENEMA kuni ilmub algne rida.

- Looge DH-võti, käivitades faili

- Koostame serveriosa sertifikaadi. Siin on üks oluline punkt. Sellele tuleb anda nimi, mille me sisse kirjutasime vars.bat järjekorras "KEY_NAME". Meie näites on see Lumpics. Käsk näeb välja selline:

build-key-server.bat Lumpics

Siin tuleb ka andmed klahvi abil kinnitada SISENEMA ja sisestage täht kaks korda "y"(jah), kui vaja (vt ekraanipilti). Käsurida saab sulgeda.

- Meie kataloogis "lihtne-rsa" ilmus uus kaust nimega "võtmed".

- Selle sisu tuleb kopeerida ja kausta kleepida "ssl", mis tuleb luua programmi juurkataloogis.

Kausta vaade pärast kopeeritud failide kleepimist:

- Nüüd läheme kataloogi

C:\OpenVPN\config

Looge siin tekstidokument (RMB – New – Text Document), nimetage see ümber server.ovpn ja avage see rakenduses Notepad++. Sisestame järgmise koodi:

port 443

proto udp

arendaja tune

dev-sõlm "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

sertifikaat C:\\OpenVPN\\ssl\\Lumpics.crt

võti C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

max-kliente 32

ellu jääma 10 120

kliendilt kliendile

komp-lzo

püsiklahv

püsima-tun

šifr DES-CBC

olek C:\\OpenVPN\\log\\status.log

logi C:\\OpenVPN\\log\\openvpn.log

tegusõna 4

vaigista 20Pange tähele, et sertifikaatide ja võtmete nimed peavad ühtima kaustas leiduvatega "ssl".

- Järgmisena avame "Kontrollpaneel" ja minna "Võrgu juhtimiskeskus".

- Klõpsake lingil "Muuda adapteri sätteid".

- Siin peame leidma läbi loodud ühenduse "TAP-Windows Adapter V9". Seda saab teha paremklõpsates ühendusel ja minnes selle atribuutidele.

- Nimeta see ümber "VPN tükid" ilma jutumärkideta. See nimi peab vastama parameetrile "dev-node" failis server.ovpn.

- Viimane etapp on teenuse käivitamine. Vajutage klahvikombinatsiooni Win+R, sisestage allolev rida ja klõpsake SISENEMA.

- Leiame nimelise teenuse "OpenVpnService", paremklõpsake ja minge selle atribuutide juurde.

- Muutke käivitustüübiks "Automaatselt", käivitage teenus ja klõpsake nuppu "Rakenda".

- Kui tegime kõik õigesti, peaks adapteri lähedalt kaduma punane rist. See tähendab, et ühendus on kasutamiseks valmis.

Kliendipoole seadistamine

Enne kliendi seadistamise alustamist peate serverimasinas tegema mitu toimingut – genereerima võtmed ja ühenduse seadistamiseks sertifikaadi.

Tööd, mis tuleb teha kliendi masinas:

See lõpetab OpenVPN-serveri ja kliendi konfigureerimise.

Järeldus

Oma VPN-võrgu korraldamine võimaldab teil edastatavat teavet võimalikult palju kaitsta ja muuta Internetis surfamise turvalisemaks. Peaasi on serveri ja kliendi osade seadistamisel olla ettevaatlikum, millal õiged tegevused Saate nautida kõiki privaatse virtuaalse võrgu eeliseid.

VPN-tehnoloogia avatud rakendus - Virtual Private Network, mis on loodud virtuaalsete privaatvõrkude loomiseks geograafiliselt kaugete sõlmede rühma vahel avatud andmeedastuskanali (Internet) kaudu. OpenVPN sobib selliste ülesannete jaoks nagu serveriga kaugvõrguühenduse tagamine ilma sellele Interneti-juurdepääsu avamata, nagu looksite ühenduse oma kohaliku võrgu hostiga. Ühenduse turvalisus saavutatakse OpenSSL-krüptimisega.

Kuidas see töötab?

Kui OpenVPN-i seadistamine on lõpetatud, saab server aktsepteerida välist turvalist SSL-i võrguühendused VPN-teenuse käivitamisel loodud virtuaalsele võrguadapterile (tun/tap), mõjutamata seejuures teiste liideste (väline Interneti-adapter jne) liikluse töötlemise reegleid. üldine juurdepääs OpenVPN-i kliendid konkreetsele serveris olevale võrguadapterile. Juhendi teises osas käsitletakse sellist kasutajate Interneti-liikluse tunnelitamist. Selle edastamismeetodiga täidab VPN-ühendusi töötlev host ka puhverserveri (puhverserveri) funktsiooni - ühtlustab kasutaja võrgutegevuse reeglid ja suunab kliendi Interneti-liiklust selle nimel.

OpenVPN-i installimine serverisse

Peate iga VPN-kliendi jaoks looma eraldi SSL-sertifikaadi.

OpenVPN-i konfiguratsioonis on valik, mis võimaldab kasutada ühte sertifikaati mitme kliendi jaoks (vt faili server.ovpn-> valik "duplicate-cn"), kuid see pole turvalisuse seisukohast soovitatav. Sertifikaate saab tulevikus uute klientide ühendamisel genereerida. Seetõttu loome nüüd kliendile ainult ühe klient1:

Kliendivõtmete genereerimiseks käivitage järgmised käsud: cd\

cd "C:\Program Files\OpenVPN\easy-rsa"

.\build-key.bat klient1

Märkus. Klient1 argument on tulevase faili nimi.

Üldnimetuse väljale märgime kliendi nime (meie puhul klient1).

Diffie Hellmani valikud

Krüptimise seadistamise lõpuleviimiseks peate käivitama Diffie-Hellmani parameetrite genereerimise skripti: .\build-dh.bat

Parameetrite loomise teabe kuvamine näeb välja järgmine:

Loodud võtmete/sertifikaatide üleandmine

Loodud sertifikaadid asuvad kataloogis C:\Program Files\OpenVPN\easy-rsa\keys. Kopeerige allpool loetletud failid kataloogi C:\Program Files\OpenVPN\config:

- ca.crt

- dh2048.pem/dh1048.pem

- server.crt

- server.key

OpenVPN-i serveri konfiguratsioon

Leidke puust kataloog HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. Otsige akna paremast servast üles muutuja IPEnableRouter, topeltklõpsake väärtuste redigeerimise aknasse minemiseks ja selle muutmiseks 1 , võimaldades seeläbi VPS-i adresseerimist.

OpenVPN-i automaatne käivitamine

Seadistame OpenVPN-teenuse kohe süsteemi käivitumisel automaatselt käivituma. Avamine "Teenused" Windows. Leidke loendist OpenVPN -> RMB -> Atribuudid -> Käivitage: Automaatselt

Sellel põhiseade Virtuaalne privaatvõrgu server on valmis. Leidke fail C:\Program Files\OpenVPN\config\server.ovpn-> paremklõpsake -> "Käivita OpenVPN sellel konfiguratsioonil", et käivitada virtuaalne privaatvõrgu server ja meie koostatud seadete fail.

OpenVPN-i kliendi konfiguratsioon

OpenVPN-i kliendirakendused on saadaval kõigi populaarsete operatsioonisüsteemide jaoks: Windows / Linux / iOS / Android. MacOS-i puhul kasutatakse klienti Tunnelblick. Kõik need rakendused töötavad samade konfiguratsioonifailidega. Mitme valiku vahel võivad olla vaid väikesed erinevused. Nende kohta saate teada, kui uurite oma OpenVPN-i kliendi dokumentatsiooni. Selles juhendis vaatleme Windowsi kliendi ühendamist, kasutades sama programmijaotust, mille installisime serverisse. Teiste operatsioonisüsteemide rakenduste kasutamisel on häälestusloogika sarnane.

- Installige klientarvutisse.

- Kopeerime eelnevalt serveris loodud kliendi sertifikaadi failid (2 sertifikaati laiendiga .crt ja võti laiendiga .key) kataloogi C:\Program Files\OpenVPN\config ja kasutame oma kliendi konfiguratsioonifaili client.ovpn. Viimane fail Pärast kasutaja seadmesse kopeerimist kustutame selle serverist või teisaldame konfiguratsioonikaustast, et vältida edaspidist segadust.

- Avage fail client.ovpn. Leidke rida remote my-server-1 1194 ja määrake selles IP-aadress või Domeeninimi VPN-serverid:

kaugjuhtimispult1194 Näiteks: pult 111.222.88.99 1194

- Sertifikaatide saamise võimaluste leidmine. Märgime selles varem kopeeritud sertifikaatide teed ca.crt, client1.key, client1.crt nagu allolevas näites:

# Lisateavet leiate serveri konfiguratsioonifailist

# kirjeldus. Kõige parem on kasutada

# eraldi .crt/.key failipaar

# igaühele klient. Üksik ca

# faili saab kasutada kõigi klientide jaoks.

ca "C:\\Program Files\\OpenVPN\\config\\ca.crt"

sertifikaat "C:\\Program Files\\OpenVPN\\config\\client1.crt"

võti "C:\\Program Files\\OpenVPN\\config\\client1.key"

# Seda faili tuleks hoida saladuses - Salvestage fail. Kliendipoolne seadistamine on lõpetatud.

Windowsi tulemüüri reeglite kontrollimine

Tähelepanu!Õigeks tööks OpenVPN teenus põhjas tuleb avada vastavad sadamad (vaikimisi UDP 1194). Kontrollige vastavat reeglit oma tulemüüris või kolmanda osapoole viirusetõrjetarkvaras.

OpenVPN-ühenduse kontrollimine

Käivitage OpenVPN-server, selleks minge kataloogi C:\Program Files\OpenVPN\config ja valige serveri konfiguratsioonifail (meil on server.ovpn -> RMB ->

Käivitage klient, selleks minge kataloogi C:\Program Files\OpenVPN\config ja valige kliendi konfiguratsioonifail (meil on client.ovpn -> RMB -> "Käivita OpenVPN sellel konfiguratsioonifailil").

Ekraanile ilmub ühenduse oleku aken. Mõne sekundi pärast minimeeritakse see salve. OpenVPN-i otsetee roheline indikaator teavitusalal näitab edukat ühendust.

Kontrollime OpenVPN-serveri juurdepääsetavust klientseadmest selle sisemise privaatvõrguaadressi abil:

Teil on nüüd kasutusvalmis virtuaalne privaatvõrk, mis võimaldab luua turvalisi võrguühendusi oma klientide ja serveri vahel, kasutades avatud ja geograafilist kaugemad punktidühendus Internetiga.

See on peamiselt veaparanduste ja täiustustega hooldusväljalase. Üks suuri asju on täiustatud TLS 1.3 tugi. Muudatuste kokkuvõte on saadaval saidil Changes.rst ja muudatuste täielik loend on saadaval.

. Me läheme OpenVPN 2.5-s üle MSI installijatele, kuid OpenVPN 2.4.x jääb ainult NSIS-i jaoks.

ei tee töötada Windows XP-s. Viimane Windows XP-d toetav OpenVPN-i versioon on 2.3.18, mis on allalaaditav versioonidena.

Kui leiate selles versioonis vea, esitage veaaruanne meie aadressile. Ebakindlatel juhtudel võtke esmalt ühendust meie arendajatega, kasutades kas arendaja IRC kanalit (#openvpn-devel at irc.freenode.net). Üldise abi saamiseks vaadake meie ametlikku ja kasutaja IRC kanalit (#openvpn aadressil irc.freenode.net).

Allikas Tarball (gzip) |

GnuPG allkiri | openvpn-2.4.7.tar.gz |

Allikas Tarball (xz) |

GnuPG allkiri | openvpn-2.4.7.tar.xz |

Allikas Zip |

GnuPG allkiri | openvpn-2.4.7.zip |

Windowsi installer (NSIS) |

GnuPG allkiri | openvpn-install-2.4.7-I603.exe |

MÄRGE: väljalaskefailide allkirjastamiseks kasutatud GPG-võtit on alates versioonist OpenVPN 2.4.0 muudetud. Allkirjade kontrollimise juhised ja uus GPG avalik võti on saadaval.

Pakume automatiseerimise hõlbustamiseks ka staatilisi URL-e, mis osutavad uusimatele väljalasetele. Failide loendi leiate .

See väljalase on saadaval ka meie enda tarkvarahoidlates Debiani ja Ubuntu jaoks. Toetatud arhitektuurid on i386 ja amd64. Täpsemalt. vaata .

OpenVPN 2.4.6 – välja antud 2018.04.24

See on peamiselt hooldusväljaanne, millel on väikesed veaparandused ja täiustused ning üks turvalisusega seotud parandus aknad Interaktiivne teenus. Windowsi installiprogramm sisaldab värskendatud OpenVPN GUI-d ja OpenSSL-i. Installer I601 sisaldas tap-windows6 draiverit 9.22.1, millel oli üks turvaparandus ja Windows Vista tugi loobus. Installeris I602 pidime aga tagasi pöörduma kopsakakende 9.21.2 juurde, kuna draiver lükati värskelt installitud Windows 10 rev 1607 ja uuemates versioonides tagasi, kui turvaline alglaadimine oli lubatud. Ebaõnnestumise põhjuseks olid uued, rangemad juhi allkirjastamise nõuded. Draiveri versiooni 9.22.1 saadab Microsofti heakskiit ja allkirjastamine ning see komplekteeritakse tulevases Windowsi installiprogrammis.

Pange tähele, et LibreSSL ei ole toetatud krüptotaustaprogramm. Aktsepteerime plaastreid ja testime OpenBSD 6.0-ga, mis on kaasas LibreSSL-iga, kuid kui LibreSSL-i uuemad versioonid rikuvad API-ühilduvust, ei võta me selle parandamise eest vastutust.

Pange tähele ka seda, et Windowsi installiprogrammid on loodud NSIS-i versiooniga, mis on paigatud mitme vastu. Kuid meie testimise põhjal ei pruugi vanemad Windowsi versioonid, nagu Windows 7, neist parandustest kasu saada. Seetõttu soovitame tungivalt teisaldada NSIS-i installijad enne nende käivitamist asukohta, kuhu kasutaja ei saa kirjutada. Meie pikaajaline plaan on minna selle asemel üle MSI installijate kasutamisele.

Võrreldes OpenVPN 2.3-ga on see suur värskendus, mis sisaldab palju uusi funktsioone, täiustusi ja parandusi. Mõned peamised funktsioonid on AEAD (GCM) šifri ja elliptilise kõvera DH võtmevahetuse tugi, täiustatud IPv4/IPv6 topeltpinu tugi ja sujuvam ühenduse migreerimine, kui kliendi IP-aadress muutub (Peer-ID). tls-crypt funktsiooni saab kasutada kasutajate ühenduse privaatsuse suurendamiseks.

Windowsi installiprogrammiga komplekteeritud OpenVPN-i GUI-l on palju uusi funktsioone võrreldes OpenVPN 2.3-ga komplekteeritud funktsiooniga. Üks peamisi funktsioone on võimalus käitada OpenVPN-i GUI-d ilma administraatoriõigusteta. Täieliku teabe saamiseks vaadake . Uued OpenVPN GUI funktsioonid on dokumenteeritud.

Pange tähele, et OpenVPN 2.4 installijad ei tee töötada Windows XP-s.

Kui leiate selles versioonis vea, esitage veaaruanne meie aadressile. Ebakindlatel juhtudel võtke esmalt ühendust meie arendajatega, kasutades kas arendaja IRC kanalit (#openvpn-devel at irc.freenode.net). Üldise abi saamiseks vaadake meie ametlikku