Ühiskonnas hästi tuntud termin "protsessori jõudlus" on objektiivne, arvutatud parameeter, mida mõõdetakse floppides. Enamus mõõdab seda aga gigahertsides, uskudes naiivselt, et tegu on sama asjaga. Keegi ei tea terminit "koodi jõudlus" ja ma selgitan kohe, miks.

Põhjus on selles, et ma tulin selle peale alles hiljuti ja pole sellest veel kellelegi rääkinud. Kuid koodi jõudlusel, nagu protsessori jõudlusel, on objektiivsed omadused, mida saab mõõta. See artikkel käsitleb konkreetselt protsessori tuuma käivitatava koodi jõudlust.

Kuidas koodi jõudlust mõõdetakse? Kuna mina sellest esimesena rääkisin, siis avastaja õigusega mõõdan seda RTT-skaalades;).

Nüüd tõsiselt. Kaasaegsetes protsessorites on peamised teisendused toimingud 32-bitiste numbritega, kõik muu on suures plaanis eksootiline. Seetõttu võtame arvesse peamist - toiminguid 32-bitiste numbritega. Kui palju 32-bitist toimingut suudab kaasaegse protsessori tuum teie arvates üheaegselt täita?

Õpilane vastab – üks, tema õpetaja mõtleb ja ütleb, et neli, professionaal –, et siiani on tehtud vaid kaksteist operatsiooni.

Seega on programmikoodil, mis laadib kõik protsessori täitevseadmed samaaegselt kogu koodi täitmise aja jooksul, jõudlus 12 RTT NIS-i. Maksimaalne! Ausalt öeldes pole ma kunagi varem sellist koodi kirjutanud, kuid selles artiklis püüan enda kallal pingutada.

Tõestan, et kood kaheteistkümne 32-bitise operatsiooni samaaegse täitmisega on võimalik

Programmikoodil, mis kasutab protsessori tuumas ühte täitmisüksust, on loomulikult 1 RTT jõudlus. Kõrgetasemeliste keelekompilaatorite ja virtuaalmasinatõlkide loodud programmid võivad sellise koodi jõudlusega "kiidelda". Ei tohiks eeldada, et OS-i tegumihalduris kuvatav protsessori kasutamise indikaator võib olla koodi tõhususe objektiivne kriteerium. Protsessori tuumakoormus võib olla 100%, kuid programmikood kasutab selles ühte täitmisseadet (jõudlus 1 RTT). Sel juhul töötab protsessori tuum 100% koormuse korral 1/12 oma maksimaalsest jõudlusest. Teisisõnu, kui Windows Task Manager näitab maksimaalset CPU kasutust, võib selle tegelik jõudlus varieeruda vahemikus 1 kuni 12 RTT. Nähes jõudlusaknas mis tahes protsessorituuma 100% koormust, on vale eeldada, et kõik täitevseadmed töötavad selles tuumas, mitte mingil juhul!

Ainus kaudne kriteerium protsessori tuuma maksimaalse jõudluse hindamisel on selle energiatarve ja sellest tulenevalt jahuti müra. Kui nüüd jahuti mürab, siis jah - koormus on läinud maksimumi. Siiski on aeg lõpetada üldiste kontseptsioonidega ja liikuda edasi karmi praktika juurde.

GOST 28147-89 traditsiooniline rakendamine

Ma ei ole infoturbe alal professionaal, kuid krüpteerimise teemaga olen siiski kursis. Just minu vestlused professionaalse krüptograafiga, keda ma sügavalt austan, inspireerisid mind tegelema spetsiifiliselt sümmeetrilise vookrüptimisega. Ja olles selle teema üles võtnud, püüdsin seda teha hästi ja mitte ainult hästi, vaid ka kiiresti, tehes ajaühikus maksimaalse arvu toiminguid. Teisisõnu seisin silmitsi ülesandega kirjutada programmi kood maksimaalse RTT väärtusega.

Krüptograafilist teisendamist vastavalt standardile GOST 28147-89 kasutatakse teabe voogesitamiseks krüptimiseks sidekanalites ja kettaseadmetes.

Praegu kasutatakse laialdaselt selle GOST-i tarkvararakendust keskprotsessori RON-il. Tuntud GOST-i juurutamismeetodites paigutatakse kogu salajane teave (krüpteerimisvõtmed, asendusplokid) RAM-i. See vähendab krüptimise usaldusväärsust, kuna RAM-i prügila olemasolul on võimalik kõik krüptotransformatsiooni salajased elemendid täielikult paljastada. Lisaks on meetodil kiiruspiirangud, mis tulenevad krüptotransformatsiooni peamiste objektide asukohast OP-s ja ALU täitevseadmete mittetäielikust laadimisest. Kaasaegsed protsessorid, mis rakendavad krüptoprotseduuri tuntud meetodil, suudavad pakkuda krüpteerimiskiirust 40–60 megabaiti sekundis. Ja kui sa sellest tõesti lõpuni aru saad, siis krüptokonversiooni madala jõudluse ja nõrga turvalisuse põhjuseks on asendusploki tarkvaraline juurutamine. Vaadake selle kirjeldust GOST-is joonisel fig. 1.

Vastavalt GOST-i punktile 1.2 rakendab see plokk tetrad (neli bitti) permutatsioone 32-bitises sõnas, kuid protsessori x86 / 64 arhitektuur ja selle käsustik ei ole võimelised tetrade tõhusalt manipuleerima.

Asendusploki tarkvaraliseks juurutamiseks kasutatakse RAM-is spetsiaalseid tabeleid, mis koostatakse krüptofunktsiooni initsialiseerimise etapis. Need tabelid ühendavad külgnevate tetraadide asendussõlmed 8 × 8-bitiste tabelitega, seega on RAM-is neli 256-baidist tabelit.

Täpsemates rakendustes on need tabelid 1024 baiti (256 sõna neljast baidist). Seda tehakse selleks, et rakendada tabelites asendamise tulemusena saadud 32-bitise sõna täiendav tsükliline nihe 11 positsiooni võrra (järgmine teisendusalgoritmi toiming vastavalt GOST-ile). Selle meetodi GOST-i rakendamise näide on näidatud lisas 1 (kettal).

Asendusploki teave on krüptofunktsiooni salajane komponent (nagu see on sõnastatud GOST-is, vt joonis 2).

Nende tabelite paigutamine asendusploki võtmetega OP-is on vastuolus GOST-i nõuetega (punkt 1.7), kuna salajane teave muutub kättesaadavaks arvuti installimisel töötavatele kolmandate osapoolte programmidele. FSB, mis sertifitseerib ka GOST-i järgi krüptimise tarkvararakendusi, vaatab seda rikkumist pehmelt öeldes alandlikult. Kui võtmete OP-i paigutamiseks nõuab FSB ikkagi “viigilehte” - võtmete maskeerimist XOR-operatsiooniga, siis OP-i asendusplokkide jaoks pole midagi vaja, need salvestatakse selge tekstina.

Lühidalt öeldes jätab FSB sellised krüptoprotseduuri tarkvararakendused vahele, hoolimata sellise lahenduse tugevuse ilmsest vähenemisest ja oma nõuete otsesest rikkumisest vastavalt GOST-ile (punkt 1.7). Ja seda hoolimata tuntud meetoditest šifrite purustamiseks mäluprügi eemaldamise kaudu ...

Protsessori siseregistrites võtmete ja asendusplokkide hoidmise teema juurde tuleme veidi hiljem tagasi (olemas ilus ja kiire lahendus), kuid praegu salvestame krüpteerimisvõtmeid ainult MMX registritesse, nii on töökindlam.

Aga laulusõnadest piisab, vaadeldava teema raames on oluline, et selle programmikoodi jõudlus oleks 1 RTT-shku. Nüüd kirjutame koodi, mille jõudlus on 2 RTT-d.

GOST 28147-89 mitmelõimeline rakendamine

Ainus viis krüptoprotseduuride kiirendamiseks tuntud algoritmis on mitme lõimega töötlemine. Sellise algoritmi teostuse muudatuse mõte on arvutada mitu andmeplokki paralleelselt korraga.

Enamik programmeerijaid mõtleb paralleelse töötlemise all vaid mitme protsessorituuma tööd, mis on sünkroonitud mälu katkestuste ja semaforide kaudu.

Siiski on veel üks paralleelse andmetöötluse variant ühel protsessori tuumal. Lubage mul selgitada seda ebaselge mõtet.

Kaasaegsed protsessorid sisaldavad vähemalt kahte ja isegi kolme kuni kuut aritmeetilist loogikaüksust. Need ALU-d (FPU-d, aadressi aritmeetilised ühikud jne) võivad töötada üksteisest sõltumatult, nende paralleelse toimimise ainsaks tingimuseks on mittekattuvad tarkvaraobjektid, millel nad töötavad. Teisisõnu, käskudes, mis käivitavad samaaegselt ALU-d, peavad mäluaadressid ja registrinumbrid olema erinevad. Või ei tohiks teha mingeid kirjutustoiminguid tavalistele registritele ja mäluaadressidele, millele pääsevad juurde protsessori erinevad täitevseadmed.

Kõigi ALU-de töö laadimist juhib protsessori tuuma sees olev spetsiaalne riistvaraplokk – planeerija, mis vaatab läbi käivitatava koodi edasi, 32-64 baiti sügavusele. Kui planeerija leiab käsud, mida saab ALU-s konfliktideta käivitada, siis käivitab ta need samaaegselt erinevates täitmisüksustes. Sel juhul osutab täidetavate käskude loendur käivitatavale käsule (neid on sellises skeemis mitu), misjärel on kõik käsud juba täidetud.

Enamik automaatselt (kompilaatorite poolt) genereeritud programmijadasid ei saa laadida kõiki protsessori tuumas olevaid ALU-sid ja FPU-sid. Sel juhul on protsessori riistvara jõude, mis vähendab oluliselt selle tulemuslikkust. Protsessori arendajad mõistavad seda ja võtavad kasutusele režiimid tuumsageduse suurendamiseks, kui seadet ei kasutata täielikult. Selle jaoks on loodud ka hüperkauplemissüsteemid ning selle süsteemiga hakkan edaspidi koodi maksimaalselt “vajutama”.

Kompilaatorid, isegi kõige optimeeritumad, ja veelgi enam - virtuaalmasina mootorid, ei suuda jõudluse osas optimeeritud koodi genereerida. Sellist optimeeritud koodi saab kirjutada ainult inseneriteadmistega programmeerija ja selle kirjutamise tööriist on eranditult assembler.

Iseloomulik näide võimalusest käivitada mitu sõltumatut programmilõimi ühel protsessorituumil on GOST-i teostus, mis täidetakse kahes lõimes ühes protsessori tuumas. Koodi idee on lihtne: krüptimiseks/dekrüpteerimiseks on kaks andmeplokki, kuid üks protsessori tuum, mis teostab teisenduse. Nende kahe andmeploki teisendusi on võimalik teostada järjestikku ja seda on tehtud siiani. Sel juhul kahekordistub teisenduste sooritamiseks kuluv aeg.

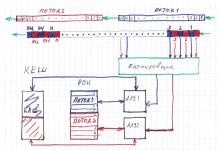

Kuid võite teha teisiti: alternatiivsed käsud, mis on seotud erinevate andmeplokkide töötlemisega. Graafiliselt on need valikud näidatud joonisel fig. 3.

Joonisel on ülemisel näitel kahe sõltumatu andmeploki töötlemise tavapärane järjekord. Esiteks töödeldakse esimest plokki, seejärel jätkab protsessor teise ploki töötlemist. Loomulikult on saadud aeg võrdne kahekordse ajaga, mis kulub ühe ploki töötlemiseks ja protsessori tuuma täitmisüksused ei ole täielikult laetud.

Järgnevalt on toodud näide erinevate töötlemislõimede põimimiskäskude kohta. Sel juhul on erinevate andmeplokkidega seotud käsud põimitud. Planeerija valib üksteisest sõltumatud käsud ja edastab need täitmiseks ALU1-le ja ALU2-le. Nende ALU-de esimese ja teise lõime käskude rühmitamine toimub automaatselt, kuna planeerija tööalgoritm sisaldab käskude rühmitamist koos ülekandega sama täitevseadme tavaliste andmete alusel.

Selleks, et selline programmikood töötaks ilma ALU jõudeolekuta, on vajalik, et iga programmilõng töötaks oma registrikomplektiga. Vahemälu selles skeemis muutub kitsaskohaks (sellel on ainult kaks andmeväljundporti), seega salvestame võtmed MMX registritesse. Kuna sel juhul on asendus- (ja nihke) sõlmed mälus kirjutuskaitstud, saab neid jagada mõlema programmilõimega.

See on muidugi väga lihtsustatud selgitus programmilõimede paralleelse täitmise põhimõttest ühel tuumal, tegelikult on kõik palju keerulisem. Praktikas on vaja arvesse võtta täitmisüksuste torujuhtme arhitektuuri, vahemälu ja RON-registrite ploki samaaegse juurdepääsu piiranguid, aadressi aritmeetiliste sõlmede, lülitite olemasolu ja palju muud ... Nii et see on teema professionaalidele, keda saab ... ühe käe sõrmedel üles lugeda.

Paralleelkrüptimise meetodit rakendatakse tõhusalt ainult 64-bitise protsessori töörežiimi jaoks, kuna selles režiimis on piisav kogus RON-i (kuni 16 tükki!). Selle meetodi GOST-i rakendamise näide on toodud 2. lisas (kettal).

On selge, et selle GOST-i teostuse koodi jõudlus on 2 RTT-d. Nüüd vaatame, kuidas see täitmisaega mõjutab.

Ühe voo krüpteerimistsükkel (lisa 1) on 352 tsüklit ja selle aja jooksul arvutatakse 8 baiti andmeid, GOST-i kahe voo rakendamiseks (lisa 2) on vaja 416 protsessori tsüklit, kuid arvutatakse 16 baiti. Seega suureneb saadud teisenduskiirus 3,6 GHz protsessori puhul 80-lt 144-le megabaidile.

Saadakse huvitav pilt: kood sisaldab täpselt kaks korda rohkem juhiseid ja see võtab vaid 15% kauem aega, kuid arvan, et lugejad on selle nähtuse põhjusest juba aru saanud ...

Teoreetiliselt peaks teise näite koodi käivitama sama tsüklite arvuga kui esimese näite koodi, kuid kuigi planeerija sõlme arendavad Inteli insenerid, on nemadki inimesed ja me kõik pole kaugeltki täiuslikud. Seega on võimalus hinnata nende loomise tõhusust. See kood töötab ka AMD protsessoriga ja saate nende tulemusi võrrelda.

Kui keegi mu sõna ei võta, siis sellistele uskmatutele on kettale lisatud kellalugejatega testprogrammid. Programmid lähtekoodides muidugi assembleris, nii et on võimalus mu sõnu kontrollida ja samal ajal ka mõnda professionaalse kodeerimise nippi piiluda.

Kaasaegsete protsessorite SSE-registrite ja AVX-käskude kasutamine GOST 28147-89 rakendamiseks

Kaasaegsed x86/64 arhitektuuriga protsessorid sisaldavad 16-baidiste SSE-registrite komplekti ja spetsiaalseid FPU-sid (vähemalt kahte), et teha nendes registritega erinevaid toiminguid. Sellel seadmel on võimalik GOST-i rakendada ja sel juhul saab asendussõlmed paigutada mitte RAM-i tabelite kujul, vaid otse spetsiaalsetesse SSE-registritesse.

Ühele SSE-registrile saab korraga paigutada kaks 16-realist tabelit. Seega mahutavad neli SSE registrit täielikult kõik asendustabelid. Sellise paigutuse ainsaks tingimuseks on interleaving nõue, mille kohaselt tuleb sama baidi tetrad paigutada erinevatesse SSE registritesse. Lisaks on soovitav paigutada sisendbaitide madalad ja kõrged tetradid vastavalt SSE registrite madalatesse ja kõrgetesse tetraadidesse.

Need nõuded määratakse olemasoleva AVX-käskude komplekti optimeerimisega. Seega sisaldab SSE registri iga bait kahte tetradi, mis vastavad asendusploki sisendregistri erinevatele baitidele, samas kui baidi asukoht SSE registris vastab üheselt asendusploki asendustabelis olevale indeksile.

Asendussõlmede ühe võimaliku paigutuse skeem SSE registrites on näidatud joonisel fig. 4.

Asendussõlmede salajase teabe paigutamine SSE registritesse suurendab krüptoprotseduuri turvalisust, kuid selle salajase teabe täielik isoleerimine on võimalik järgmistel tingimustel:

- Protsessori tuum on viidud hüperviisori hostirežiimi ja katkestusplokk (APIC) on sunniviisiliselt keelatud. Sel juhul on protsessori tuum täielikult isoleeritud operatsioonisüsteemist ja arvutiinstallatsioonis töötavatest rakendustest.

- SSE registrite laadimine ja arvutustuuma isoleerimine toimub enne OS-i käivitamist, optimaalne on neid protseduure teha usaldusväärsest alglaadimismoodulist (TDM).

- Krüptoprotseduuride programmid vastavalt GOST-ile paigutatakse arvutusüksuse (kas BIOS või MDZ välkmälu) mittemodifitseeritavasse mälupiirkonda.

Nende nõuete järgimine tagab krüptoprotseduuride programmikoodi ja nendes kasutatava salajase teabe täieliku isolatsiooni ja muutumatuse.

Tõhusaks diskreetimiseks tetraadide SSE registritest kasutatakse FPU üksustes saadaolevaid mitmesisendilisi baidilüliteid. Need lülitid võimaldavad spetsiaalses SSE indeksiregistris asuvate indeksite abil ülekandeid allika mis tahes baidist sihtkoha mis tahes baiti. Lisaks toimub ülekanne paralleelselt kõigi SSE-registri-vastuvõtja 16 baidi jaoks.

Kuna SSE registrites on asendusmälusõlmed ja FPU-seadmetes on mitmesisendiline lüliti, on asendusüksuses võimalik korraldada järgmine teisendus (joonis 5).

Selles skeemis määrab iga tetradi sisendregister aadressi vastavale lülitile, mis edastab teabe asendussõlme draividest andmesiini kaudu väljundregistrisse. Sellist skeemi saab korraldada kolmel viisil:

- Looge sobiv kiibikujundus, kuid see on meie jaoks fantastiline.

- Mikrokoodi ümberprogrammeerimine ja oma protsessori juhiste loomine selle funktsiooni rakendamiseks olemasolevatel protsessoritel pole enam fantaasia, kuid kahjuks on see praegustes tingimustes ebareaalne.

- Kirjutage programm ametlike AVX-käskude abil. Valik, ehkki mitte eriti tõhus, kuid me saame selle rakendada "siin ja praegu". Nii et seda me järgmisena teemegi.

Lüliteid juhitakse spetsiaalse kolmeaadressilise käsuga AVX VPSHUFB. Selle esimene operand on lülitite teabe vastuvõtja, teine on allikas, millega lülitite sisendid on ühendatud. Kolmas operaand on lülitite juhtregister, mille iga bait on seotud vastava lülitiga; selles olev väärtus määrab suuna numbri, kust lüliti teavet loeb. Selle käsu kirjeldust ametlikust Inteli dokumentatsioonist leiate joonisest fig. 5. Joonisel fig. Joonisel 6 on näidatud selle käsu toimimine - näidatud on ainult pooled SSE registritest, teisel poolel on kõik sarnased.

Lüliti kasutab lülitussuuna määramiseks ainult kõige vähemtähtsat nelja bitti, iga baidi viimast bitti kasutatakse vastava vastuvõtjabaidi nullimiseks, kuid see lüliti funktsioon pole meie puhul veel vajalik.

Kirjutati programm FPU-lülitite kaudu sülearvutite valikuga, kuid ma ei pannud seda isegi rakendusse - see on liiga kehv. 128-bitise registri omamine ja ainult 32 biti kasutamine selles on ebaprofessionaalne.

Nagu öeldakse: "Meie viimistlus on horisont", nii et pigistage see niimoodi välja... me vajutame selle ja paneme kottidesse!

See ei ole sõnamäng, vaid karm FPU reaalsus – SSE registrid saab jagada võrdseteks osadeks ja ühe käsuga teha nendel osadel samu teisendusi. Selleks, et protsessor sellest aru saaks, on olemas maagiline täht "P" - pakett, mis asetatakse käskluse ette, ja mitte vähem maagilised tähed "Q", "D", "W", "B", mis asetatakse lõppu ja deklareerivad, millisteks osadeks on SSE registrid selles käsus jagatud.

Oleme huvitatud sarivõtterežiimist, mille SSE register on jagatud neljaks 32-bitiseks plokiks; vastavalt sellele on kõikide käskude eesliide "P" ja lõpetatakse sümboliga "D". See võimaldab töödelda nelja 32-bitist plokki paralleelselt ühe protsessori käsuga, st arvutada paralleelselt neli andmeplokki.

Seda meetodit rakendav programm on saadaval lisas 3, seal on kõik selgitused.

Siiski vajuta nii vajuta! Kaasaegsetel protsessoritel on vähemalt kaks FPU-d ja nende täielikuks laadimiseks saab kasutada kahte sõltumatut käsuvoogu. Kui sisestate sõltumatute voogude käsud õigesti, saate mõlemad FPU-d täielikult laadida ja saada korraga kaheksa paralleelselt töödeldud andmevoogu. Selline programm on kirjutatud ja seda näete lisas 4, kuid peate hoolikalt vaatama - võite hulluks minna. Seda nimetatakse "kood ei ole kõigile ...".

Väljalaske hind

SSE registrite kasutamine asendussõlmede salvestamiseks on arusaadav - see annab teatud garantii salajase teabe eraldamiseks, kuid krüptofunktsiooni enda arvutamise tähendus FPU-s pole ilmne. Seetõttu mõõdeti standardprotseduuride täitmise aega, kasutades GOST-i kohaselt nelja ja kaheksa voogu otseasendusmeetodit.

Nelja lõime puhul saadi 472 protsessoritsükli täitmiskiirus. Seega 3,6 GHz sagedusega protsessori puhul arvestatakse ühte lõime kiirusega 59 megabaiti sekundis ja nelja lõime vastavalt kiirusega 236 megabaiti sekundis.

Kaheksa lõime jaoks saadi täitmiskiiruseks 580 protsessoritsüklit. Seega 3,6 GHz protsessori puhul arvestatakse ühte lõime kiirusega 49 megabaiti sekundis ja kaheksa lõime kiirusega 392 megabaiti sekundis.

Nagu lugeja võib märgata, on näites #3 oleva koodi läbilaskevõime 4 RTT, samas kui näite #4 koodi läbilaskevõime on 8 RTT. Nendes näidetes on SSE registrite mustrid samad, mis RON-i kasutamisel, ainult ajakava on vähendanud oma tõhusust. See suurendab nüüd koodi pikkust 2 korda 20% võrra.

Lisaks saadi need tulemused universaalsete AVX-käskude abil, mis on saadaval nii Inteli kui ka AMD protsessorites. Kui optimeerite AMD protsessori jaoks, on tulemus palju parem. See kõlab vastupidiselt suundumusele, kuid sellest hoolimata on see tõsi ja põhjus on siin: AMD protsessoritel on täiendav juhiste komplekt, nn XOP laiendus, ja selles täiendavas juhiste komplektis on neid, mis lihtsustavad oluliselt juhiste rakendamist. GOST algoritm.

See viitab baitide loogilise paketinihke ja topeltsõnade pakettide tsüklilise nihutamise käskudele. Lisades 3 ja 4 toodud näidetes on kasutatud universaalsete käskude jadasid, mis teostavad vajalikku teisendust: esimesel juhul üks "ekstra" käsk ja teisel juhul neli lisakäsku korraga. Seega on optimeerimisreserve ja märkimisväärseid.

Kui me räägime edasisest optimeerimisest, siis tasub meeles pidada 256-bitiste registrite (YMM-registrite) olemasolu, mille abil saate teoreetiliselt kahekordistada arvutuste kiirust. Kuid praegu on see ainult väljavaade, hetkel aeglustavad protsessorid 256-bitiste käskude täitmisel (FPU-de tee laius on 128 bitti) palju. Katsed on näidanud, et tänapäevaste protsessorite puhul ei anna YMM-registrite 16 lõime arv mingit kasu. Kuid see on ainult praegu, uutel protsessorimudelitel suurendatakse kahtlemata 256-bitiste käskude kiirust ja siis muutub 16 paralleelse lõime kasutamine otstarbekaks ja toob kaasa krüptoprotseduuri kiiruse veelgi suurema tõusu.

Teoreetiliselt võite arvestada kiirusega 600–700 megabaiti sekundis, kui protsessoril on kaks FPU-d, mille töötee laius on 256 bitti. Sel juhul saame rääkida koodi kirjutamisest efektiivsusega 16 RTT ja see pole fantaasia, vaid lähitulevik.

segarežiim

Taas kerkib küsimus registrite arvust, neist ei piisa sellise algoritmi propageerimiseks. Kuid hüperkauplemisrežiim aitab meid. Protsessori tuumal on loogilise protsessori režiimis saadaval teine registrite komplekt. Seetõttu käivitame sama koodi kahel loogilisel protsessoril korraga. Selles režiimis meil muidugi rohkem juhtseadmeid ei ole, kuid vaheldumise tõttu saame täiskoormuse kõiki täitevseadmeid.

50% kasvuga siin loota ei saa, kitsaskohaks on vahemälu, kuhu hoitakse tehnoloogilisi maske, aga 100 megabaidi juurde saab siiski juurde. Seda valikut lisades ei ole (makrod on samad, mis 8 RTT koodis kasutatud), kuid see on saadaval programmifailides. Nii et kui keegi ei usu krüptimise võimalusse kiirusega 500 megabaiti sekundis ühe protsessori tuumaga, las ta käivitab testfailid. Seal on ka tekstid koos kommentaaridega, et keegi ei arvaks, et ma olen kaval.

See keskendumine on võimalik ainult Inteli protsessoritel, AMD-l on ainult kaks FPU-d kahe protsessorimooduli kohta (analoogselt hüperkauplemisrežiimile). Kuid on veel neli ALU-d, mida on patt mitte kasutada.

Saate juhtida Bulldozeri protsessorimoodulid hüperkauplemisrežiimiga sarnasesse režiimi, kuid ühes lõimes käivitage erinevatel moodulitel RON-i ja teises lõimes SSE-registriteks teisendamine ja saate sama 12 RTT-d. Ma pole seda võimalust testinud, kuid arvan, et 12 RTT kood töötab AMD-s tõhusamalt. Soovijad saavad proovida, testprogrammid saab üsna lihtsalt "Buldooserite" peal tööle sättida.

Kellele seda vaja on?

Tõsine küsimus, kuid lihtsa vastusega – seda on kõigil vaja. Varsti istume kõik pilvede peale maha, talletame sinna nii andmed kui programmid ja seal, oi, kuidas sa tahad oma privaatset nurka sisustada. Selleks peate liikluse krüpteerima ja krüptokonversiooni kiirus on pilves mugava töötamise peamine määrav tegur. Meie krüpteerimisalgoritmi valik on väike – kas GOST või AES.

Veelgi enam, kummalisel kombel osutub protsessoritesse sisseehitatud AES-algoritmi krüptimine palju aeglasemaks, testid näitavad kiirust 100–150 megabaiti sekundis ja seda algoritmi riistvaralise rakendamisega! Probleem seisneb ühelõimelises loendamises ja asendusplokis, mis töötab baitidel (tabel 256 rida). Nii et GOST osutub x86 / 64 arhitektuuri rakendamisel tõhusamaks, kes oleks arvanud ...

Seda siis, kui räägime krüpteerimiskiiruse saavutatud tasemest. Ja kui pidada silmas teoreetilisi täpsustusi koodi efektiivsuse parandamise vallas, siis tõenäoliselt pole seda kellelgi vaja. Taseme 3–6 RTT spetsialiste praktiliselt pole, kompilaatorid genereerivad üldjuhul koodi tasemel 1–2,5 RTT ja enamik programmeerijaid ei tunne assemblerit ja kui nad teavad selle õigekirja, siis ei saa aru ka selle seadmest. kaasaegne protsessor. Ja ilma selle teadmiseta, mis on assembler, mis mingi SI-sharp – vahet pole.

Kuid mitte kõik pole nii kurb: pärast nädalast unetuid öid on "alumisel real" uus GOST-i rakendamise algoritm, mida on patt mitte patenteerida. Ja patenditaotlused (koguni kolm) on juba koostatud ja sisse antud, nii et härrased, ärimehed, rivistage - naistele ja lastele on allahindlus.

). Samal ajal kasvab Venemaa meedias ja Venemaa kasutajate ajaveebides selle algoritmi kohta käivate märkmete arv: nii kajastatakse erineva usaldusväärsusega Venemaa standardile suunatud rünnakute tulemusi ja sisaldavad arvamusi selle tööomaduste kohta. Nende märkmete autoritele (ja sellest tulenevalt ka lugejatele) jääb sageli mulje, et kodumaine krüpteerimisalgoritm on vananenud, aeglane ja sellel on haavatavused, mis muudavad selle rünnakutele palju vastuvõtlikumaks kui sarnase võtme pikkusega välismaised krüpteerimisalgoritmid. Selle märkmete seeriaga soovime juurdepääsetaval kujul rääkida Venemaa standardi hetkeseisust. Esimene osa hõlmab kõiki rahvusvahelisele krüptograafilisele kogukonnale teadaolevaid GOST 28147-89 rünnakuid, selle tugevuse praeguseid hinnanguid. Tulevastes väljaannetes käsitleme üksikasjalikult ka standardi omadusi tõhusate rakenduste ehitamise võimaluse seisukohalt.

Nicolas Courtois - "suur ja kohutav"

Alustame looga Nicolas Courtois' tegevusest, kes on terve rea Vene plokkrüpteerimisstandardit käsitlevate tööde autor ().

2010. aasta oktoobris alustati GOST 28147-89 algoritmi lisamise kaalumist rahvusvahelisse standardisse ISO/IEC 18033-3. Juba 2011. aasta mais ilmus ePrinti elektroonilises arhiivis kuulsa krüptograafi Nicolas Courtoisi artikkel, mida iseloomustas maailma krüptograafide kogukonna väga kahemõtteline suhtumine temasse. Courtois' publikatsioonid on kurb näide mõistetega manipuleerimisest, mis ei paljasta kõnealuse objekti uusi omadusi, kuid provotseerib sensatsioonipretensiooniga ebakompetentses keskkonnas ekslike arvamuste levikut selle tegelike omaduste kohta.

Algebraline meetod

Courtois' arutluskäik on üles ehitatud kahe krüptoanalüüsi meetodite klassi ümber: algebralised meetodid ja diferentsiaalmeetodid. Mõelge esimesele meetodite klassile.

Lihtsustatult võib algebralise krüptoanalüüsi meetodit kirjeldada kui suure võrrandisüsteemi koostamist ja lahendamist, mille iga lahendus vastab krüptoanalüütiku eesmärgile (näiteks kui süsteem on koostatud ühe paari abil lihtteksti ja šifreeritud tekstiga, siis vastavad kõik selle süsteemi lahendused võtmetele, mille alusel see lihttekst teisendatakse antud krüpteerituks). See tähendab, et plokkšifri krüptoanalüüsi probleemi puhul on krüptoanalüüsi algebralise meetodi olemus selles, et võti leitakse polünoomvõrrandisüsteemi lahendamise tulemusena. Peamine raskus seisneb võimaluses koostada võimalikult lihtne süsteem, võttes arvesse konkreetse šifri omadusi, nii et selle lahendamise protsess võtaks võimalikult vähe aega. Siin mängivad võtmerolli iga konkreetse analüüsitud šifri omadused.

Courtois' kasutatud algebralist meetodit saab lühidalt kirjeldada järgmiselt. Esimeses etapis kasutatakse selliseid GOST 28147-89 omadusi kui fikseeritud punkti olemasolu krüpteeringu teisenduse osa jaoks, samuti nn peegelduspunkti. Nende omaduste tõttu valitakse piisavalt suure hulga avatud šifreeritud tekstipaaride hulgast mitu paari, mis võimaldab arvestada teisendustega mitte 32, vaid ainult 8 voorus. Teine etapp seisneb selles, et esimeses etapis saadud 8-ringiliste teisenduste tulemuste põhjal konstrueeritakse mittelineaarsete võrrandite süsteem, milles võtmebitideks on tundmatud. Seejärel see süsteem lahendatakse (see kõlab lihtsalt, kuid on tegelikult meetodi kõige aeganõudvam osa, kuna süsteem koosneb mittelineaarsetest võrranditest).

Nagu eespool märgitud, ei ole töös kusagil võtme määramise teise ja peamise etapi keerukuse üksikasjalikku kirjeldust ja analüüsi. Just teise etapi keerukus määrab kogu meetodi kui terviku keerukuse. Selle asemel toob autor välja kurikuulsad "faktid", mille põhjal teeb hinnanguid töömahukuse kohta. Väidetavalt põhinevad need "faktid" katsetulemustel. Courtois' teoste "faktide" analüüs tervikuna on antud kodumaiste autorite töödes. Selle töö autorid märgivad, et paljud Courtoisi "faktid", mis esitati ilma tõenditeta, osutusid eksperimentaalse kontrolli käigus valeks. Artikli autorid läksid kaugemale ja analüüsisid Courtoisi jaoks teise etapi keerukust, kasutades selleks hästi põhjendatud algoritme ja hinnanguid. Saadud keerukuse hinnangud näitavad esitatud rünnaku täielikku kohaldamatust. Lisaks kodumaistele autoritele märgiti töös ära ka näiteks suured probleemid, mis Courtois’l on oma meetodite hinnangute ja põhjendamisega.

Diferentsiaalne meetod

Mõelge teisele Courtois' meetodile, mis põhineb diferentsiaalkrüptoanalüüsil.

Üldine diferentsiaalkrüptoanalüüsi meetod põhineb krüptograafilistes primitiivides kasutatavate mittelineaarsete vastenduste omaduste ärakasutamisel, mis on seotud võtmeväärtuse mõjuga nende sisend- ja väljundväärtuste paaride vaheliste erinevuste sõltuvustele. kaardistused. Kirjeldame plokkšifri krüptograafilise analüüsi diferentsiaalmeetodi peamist ideed. Tavaliselt teisendavad plokkšifrid sisendandmeid etappide kaupa, kasutades mitmeid nn ümmargusi teisendusi ja iga ümmargune teisendus ei kasuta kogu võtit, vaid ainult osa sellest. Mõelge veidi "kärbitud" šifrile, mis erineb algsest selle poolest, et sellel pole viimast ringi. Oletame, et on kindlaks tehtud, et kahe mõnes fikseeritud positsioonis erineva lihtteksti krüpteerimisel sellise "kärbitud" šifri abil saadakse suure tõenäosusega šifritekste, mis erinevad ka mõnes fikseeritud positsioonis. See omadus näitab, et "kärbitud" šifr jätab suure tõenäosusega mõne lihtteksti ja nende krüptimise tulemuste vahele sõltuvuse. Selle ilmse vea abil osa võtmest taastamiseks on vaja eelvalitud lihttekste krüpteerida võtmega, mida tahame taastada (nn "valitud lihtteksti rünnak"). Võtme avamise protseduuri alguses genereeritakse juhuslikult hulk lihttekstide paare, mis erinevad samades fikseeritud positsioonides. Kõik tekstid krüpteeritakse "täieliku" šifri abil. Saadud šifreeritud tekstipaare kasutatakse viimase vooru teisenduses kasutatud võtmebittide taastamiseks järgmiselt. Võtme vajalike bittide mõne juhuslikult valitud väärtuse abil rakendatakse kõikidele šifritekstidele teisendus, mis on viimase ümmarguse teisenduse vastupidine. Tegelikult, kui arvasime ära võtmebittide soovitud väärtuse, saame "kärbitud" šifri tulemuse ja kui me ei arvanud, siis tegelikult "krüpteerime andmeid veelgi", mis ainult vähendab sõltuvus ülalmainitud plokkide vahel (erinevus mõnes fikseeritud asendis). Teisisõnu, kui sellise šifritekstide “täiendava töötlemise” tulemuste hulgas oli päris palju meile teadaolevaid fikseeritud positsioonide poolest erinevaid paare, siis see tähendab, et oleme ära arvanud vajalikud võtmebitid. Muidu on selliseid paare oluliselt vähem. Kuna igas voorus kasutatakse ainult osa võtmest, ei ole otsitavaid bitte (st viimases voorus kasutatud võtmebitte) sama palju kui täisvõtme bitte ja neid saab lihtsalt korrata, korrates ülaltoodud sammud. Sel juhul komistame kindlasti kunagi õige väärtuse otsa.

Ülaltoodud kirjeldusest järeldub, et diferentsiaalanalüüsi meetodi puhul on kõige olulisem just nende tava- ja šifritekstide positsioonide arvud, mille erinevused mängivad võtmebittide taastamisel võtmerolli. Nende positsioonide põhimõtteline olemasolu ja ka nende arvude komplekt sõltub otseselt nende mittelineaarsete teisenduste omadustest, mida kasutatakse mis tahes plokkšifris (tavaliselt on kogu "mittelineaarsus" koondunud nn S-i. -kastid või asendussõlmed).

Courtois kasutab diferentsiaalmeetodi veidi muudetud versiooni. Märgime kohe, et Courtois viib läbi S-kastide analüüsi, mis erinevad praegustest ja ISO-s pakututest. Töös esitatakse väikese arvu voorude diferentsiaalkarakteristikud (sama arvud, mille poolest plokid peaksid erinema). Põhjendus statistika pikendamiseks rohkemate voorude jaoks põhineb nagu tavaliselt "faktidel". Courtois väljendab jällegi ainult oma autoriteediga põhjendamatut oletust, et S-kastide vahetamine ei mõjuta GOST 28147-89 vastupanuvõimet selle rünnakule (samal ajal, teadmata põhjustel, S-kastid alates 1. töökorrast standardi ISO/IEC 18033-3 täienduse eelnõud ei ole arvesse võetud). Artikli autorite läbiviidud analüüs näitab, et isegi kui võtta Courtoisi alusetud "faktid" usku ja analüüsida GOST 28147-89 koos teiste S-kastidega, ei osutu rünnak jällegi paremaks kui täielik loendus.

Courtois' tööde üksikasjalik analüüs koos üksikasjaliku põhjendusega kõigi Vene standardi stabiilsuse vähenemist puudutavate väidete alusetuse kohta viidi läbi [ , ].

Samas tunnistab arvutuste absoluutset täpsuse puudumist isegi Courtois ise! Järgmine slaid on võetud Courtoisi ettekandest FSE 2012 lühiteate rubriigis.

Tuleb märkida, et Courtois’ teoseid kritiseerisid korduvalt ka välismaa teadlased. Näiteks sisaldas tema töö AES-i plokkšifreerimisalgoritmi rünnakute ehitamisel XSL-meetodil samu põhimõttelisi vigu kui Vene standardi analüüsi töö: enamik töömahukuse hinnanguid on tekstis täiesti alusetu ja põhjendamatu - üksikasjalikku kriitikat võib leida näiteks tööst . Lisaks tunnistab Courtois ise laialdasi keeldumisi avaldada oma töid suurtel krüptograafiakonverentsidel ja väljakujunenud eelretsenseeritavates ajakirjades, jättes talle sageli võimaluse esineda vaid lühikuulutuste rubriigis. Seda saab lugeda näiteks töö 3. osas. Siin on mõned Courtoisi enda tsitaadid, mis on seotud tema tööga:

- "Ma arvan, et Asiacrypti publik ei pea seda huvitavaks." Asiacrypt 2011 arvustaja.

- "... on suur, suur, suur probleem: see rünnak, mis on paberi peamine panus, on juba FSE'11-l avaldatud (see oli isegi parim artikkel) ...". Krüptoülevaataja 2011.

Seega suhtub rahvusvahelise krüptokogukonna professionaalne osa Courtois' töö kvaliteeti vähema kahtlusega kui näiteks mõne Venemaa spetsialisti ütlused nende võime kohta murda AES 2100 eest või järgmised "tõestused" kahel leheküljel. hüpotees, mida ei kinnita ükski järjepidev arvutus.keerukusklasside P ja NP ebavõrdsuse kohta.

Isobe ja Dinur-Dunkelman-Shamir ründavad

Isobe rünnakute () ja Dinur-Dankelman-Shamiri (edaspidi: DDSH rünnak) () üldine idee on konstrueerida teatud (võtmest sõltuva) kitsa lihttekstide komplekti jaoks selle komplekti teisenduse ekvivalent, millel on lihtsam struktuur kui krüpteeringu teisendus ise. Isobe meetodi puhul on see 64-bitiste plokkide komplekt x nii, et F 8 -1 (Vahetus(F 8 (z))) = z, kus z = F 16 (x) kuni F 8 ( x) ja F 16 (x) on vastavalt esimesed 8 ja esimesed 16 krüpteerimisvooru GOST 28147-89 Swapi kaudu - 64-baidise sõna poolte vahetamise toiming. Kui lihttekst satub sellesse komplekti, langeb GOST 28147-89 täieliku 32-ringilise teisenduse tulemus kokku 16-voorulise teisenduse tulemusega, mida rünnaku autor kasutab. DDS-meetodi puhul on see x-i hulk, nii et F 8 (x) = x (teisnduse F 8 fikseeritud punkt). Selle komplekti mis tahes lihtteksti puhul töötab GOST 28147-89 teisendus täpselt samamoodi nagu selle viimased 8 vooru, mis lihtsustab analüüsi.

Isobe rünnaku keerukus on 2224 krüpteerimistoimingut, LDS-i rünnak on 2192. Kõik küsimused selle kohta, kas sellest järeldub, et Isobe ja DDSH rünnakud kehtestavad meie algoritmi kasutamise tingimustele uusi piiranguid, eemaldatakse aga iga rünnaku läbiviimiseks vajaliku materjali koguse nõuete hindamisel: Isobe meetod nõuab 2 32 paari lihtteksti ja šifritekste ning DDSH-2 meetodi puhul 64 . Selliste materjalide koguste töötlemine ilma võtit muutmata on a priori vastuvõetamatu iga plokkšifri puhul, mille ploki pikkus on 64: materjalil, mille maht on 2 32 , võttes arvesse sünnipäevade probleemi (vt nt sissetungijale oskus teha salatekstide kohta teatud järeldusi ilma võtit määramata. Samal võtmel saadud 264 paari avatud ja šifreeritud tekstide olemasolu võimaldab tegelikult vastasel sooritada krüpteerimis- ja dekrüpteerimistoiminguid seda võtit üldse teadmata. See on tingitud puhtalt kombinatoorsest omadusest: vastasel on sel juhul kogu krüpteerimise teisendustabel. Selline olukord on täiesti vastuvõetamatu mistahes mõistlike tegevusnõuete korral. Näiteks CryptoPro CSP-s on krüptitud (ilma võtme teisendamiseta) materjali hulga tehniline piirang 4 MB (vt.). Seega on sellise mahuga materjalil võtme kasutamise range keeld omane igale plokkšifrile, mille ploki pikkus on 64 bitti, ja seetõttu ei kitsenda Isobe ja DDSH rünnakud kuidagi kasutusala. GOST 28147-89 algoritmi järgi, säilitades samal ajal maksimaalse võimaliku turvalisuse 2256 .

Muidugi tuleb märkida, et teadlased (Isobe ja Dinur-Dankelman-Shamir) näitasid, et GOST 28147-89 algoritmi mõned omadused võimaldavad leida analüüsiteid, mida algoritmi loojad ei võtnud arvesse. Võtmegraafiku lihtne vorm, mis oluliselt lihtsustab tõhusate rakenduste konstrueerimist, võimaldab koostada ka lihtsamaid kirjeldusi algoritmi poolt sooritatavatest teisendustest mõnel harvaesineva võtmete ja lihttekstide puhul.

Töö demonstreerib, et seda algoritmi negatiivset omadust saab tööomaduste täieliku säilitamisega hõlpsasti kõrvaldada, kuid kahjuks on see algoritmi lahutamatu osa oma üldkasutataval kujul.

Märgime, et Dinuri, Dankelmani ja Shamiri töödes esineb ka teatud hooletusi keskmise tööpanuse hinnangutes. Seega ei pöörata rünnaku koostamisel piisavalt tähelepanu järgmisele punktile: olulise osa klahvide puhul on lihttekstide hulk x, nii et F 8 (x) = x, tühi: 8 teisendusringi ei pruugi lihtsalt olla. on kindlad punktid. Püsipunktide olemasolu sõltub ka asendussõlmede valikust. Seega on rünnak rakendatav ainult teatud asendussõlmede ja võtmete puhul.

Samuti väärib märkimist veel üks töö GOST 28147-89 rünnakuga. 2012. aasta veebruaris ilmus rahvusvahelise krüptograafilise ühenduse ePrint elektroonilises arhiivis artikli uuendatud versioon (kuupäev novembris 2011), mis sisaldas uut rünnakut GOST 28147-89 vastu. Esitatud rünnaku omadused on järgmised: materjali maht on 232 (nagu Isobe puhul) ja töömahukus on 2192 (nagu DDSh puhul). Seega parandas see rünnak rekordilise LDS-rünnaku materjali mahu osas 2 64-lt 2 32-le. Eraldi märgime, et autorid esitasid ausalt kõik arvutused koos materjali keerukuse ja mahu põhjendusega. 9 kuu möödudes leiti ülaltoodud arvutustes põhimõtteline viga ning alates 2012. aasta novembrist ei sisalda elektroonilise arhiivi artikli uuendatud versioon kodumaise algoritmi kohta enam tulemusi.

Rünnakud, mis põhinevad eeldusel, et ründaja teab klahvidest "midagi".

Lõpuks märgime, et kirjanduses on ka mitmeid teoseid (vt näiteks ja ), mis on pühendatud GOST 28147-89 rünnakutele nn lingitud võtmetega mudelis. See mudel sisaldab põhimõtteliselt eeldust sissetungija võimaluse kohta pääseda analüüsimiseks juurde mitte ainult avatud ja krüptitud tekstide paaridele, kasutades soovitud võtit, vaid ka avatud ja šifreeritud tekstide paaridele, mis on saadud (samuti tundmatute) võtmetega, mis erinevad võtmetest. otsitud teadaolev tavapärane viis (näiteks fikseeritud bitipositsioonides). Selles mudelis on tõepoolest võimalik saada huvitavaid tulemusi GOST 28147-89 kohta, kuid selles mudelis ei saa vähem tugevaid tulemusi näiteks kaasaegsetes avalikes võrkudes kõige levinumaks muutunud AES-standardi kohta (vt. , näiteks,). Pange tähele, et selliste rünnakute läbiviimise tingimused tekivad siis, kui teatud protokollis kasutatakse šifrit. Tuleb märkida, et sedalaadi tulemused, kuigi need pakuvad krüptograafiliste teisenduste omaduste uurimise seisukohalt kahtlemata akadeemilist huvi, ei kehti tegelikult praktikas. Näiteks vastavad kõik Venemaa FSB poolt sertifitseeritud krüptograafilise teabe kaitse tööriistad krüpteerimisvõtme genereerimise skeemide rangeimatele nõuetele (vt näiteks). Nagu analüüsi tulemused näitavad, on 18 lingitud võtme ja 210 paari avatud ja šifreeritud tekstiplokkide olemasolul privaatvõtme täieliku avamise keerukus, mille õnnestumise tõenäosus on 1-10-4 . 2 26 . Kui aga ülaltoodud nõuded võtmematerjali väljatöötamisel on täidetud, on selliste võtmete leidmise tõenäosus 2 -4352 ehk 24096 korda väiksem kui siis, kui proovite esimesel katsel salavõtit lihtsalt ära arvata.

Lingitud võtmetega mudeliga seotud teoste hulgas on ka teos , mis tekitas 2010. aastal palju kära Venemaa elektroonilistes väljaannetes, mis ei kannata harjumust aistingute tagaajamise käigus materjali hoolikalt kontrollida. Selles esitatud tulemusi ei toetanud ükski range põhjendus, vaid need sisaldasid valjuhäälseid avaldusi võimaluse kohta mõne sekundiga nõrgal sülearvutil häkkida Vene Föderatsiooni riiklikku standardit - üldiselt oli artikkel kirjutatud parimate traditsioonide järgi. Nicolas Courtois'st. Kuid vaatamata lugejale täiesti ilmselgele, teaduspublikatsioonide põhiprintsiipidega enam-vähem tuttavale artikli alusetusele, oli just nimelt Vene avalikkuse rahustamiseks, et Rudski kirjutas pärast teost üksikasjaliku ja üksikasjaliku teksti, mis sisaldas selle puuduse põhjalik analüüs. Kõneka pealkirjaga artikkel "Töö "Võtmete taastamise rünnak täielikule GOST-ploki šifrile nullaja ja mäluga" praktilisest nullist" põhjendab asjaolu, et meetodis antud meetodi keskmine keerukus ei ole väiksem kui täieliku loenduse keerukus.

Kuiv jääk: milline on resistentsus praktikas?

Kokkuvõtteks esitame tabeli, mis sisaldab andmeid rangelt kirjeldatud ja õigustatud rünnakute tulemuste kohta GOST 28147-89 vastu, mis on rahvusvahelisele krüptokogukonnale teada. Pange tähele, et keerukus on antud GOST 28147-89 algoritmi krüpteerimistoimingutes ning mälu ja materjal on määratud algoritmi plokkides (64 bitti = 8 baiti).

| Rünnak | Tööjõu intensiivsus | Mälu | Vajalik materjal |

| Isobe | 2 224 | 2 64 | 2 32 |

| Dinur-Dunkelman-Shamir, FP, 2DMitM | 2 192 | 2 36 | 2 64 |

| Dinur-Dunkelman-Shamir, FP, vähese mäluga | 2 204 | 2 19 | 2 64 |

| 2 224 | 2 36 | 2 32 | |

| Dinur-Dunkelman-Shamir, peegeldus, 2DMitM | 2 236 | 2 19 | 2 32 |

| toores jõud | 2 256 | 1 | 4 |

| Nanosekundite arv alates universumi algusest | 2 89 |

Vaatamata üsna ulatuslikule uurimistsüklile GOST 28147-89 algoritmi turvalisuse valdkonnas, pole hetkel teada ühtegi rünnakut, mille rakendamise tingimused oleksid saavutatavad kaasneva ploki pikkusega 64 bitti. tegevusnõuetest. Ühe võtmega töödeldava materjali koguse piirangud, mis tulenevad šifri parameetritest (võtme biti pikkus, ploki biti pikkus), on oluliselt rangemad kui minimaalne kogus, mis on vajalik mis tahes toimingute tegemiseks. praegu teadaolevatest rünnakutest. Seetõttu ei võimalda ükski seni pakutud GOST 28147-89 krüptoanalüüsi meetod, kui olemasolevad töönõuded on täidetud, määrata võtit, mille töömahukus on väiksem kui ammendav otsing.

Meie riigis on ühtne algoritm andmete krüptograafiliseks esitamiseks infotöötlussüsteemide jaoks arvutivõrkudes, üksikutes arvutisüsteemides ja arvutites, mille määrab kindlaks GOST 28147-89.

See krüptoandmete teisendusalgoritm on 256-bitise võtmega 64-bitine plokk-algoritm, mis on mõeldud riist- ja tarkvara juurutamiseks, vastab krüptograafilistele nõuetele ega sea piiranguid kaitstava teabe salastatuse astmele.

Algoritmi kirjeldamisel kasutatakse järgmist tähistust:

L ja R on bitijadad;

LR on jadade L ja R konkatenatsioon, milles jada R bitid järgivad jada L bitte;

(+) - bitipõhise liitmise modulo 2 ("eksklusiivne VÕI" operatsioon);

[+] - 32-bitiste arvude liitmine modulo 2 32 ;

(+) - 32-bitiste arvude liitmine modulo 2 32 -1.

Arvud liidetakse järgmise reegli järgi:

A[+]B=A+B, kui A+B< 2 32 ,

A [+] B = A + B - 2 32, kui A + B >= 2 32 . A (+) B = A + B, kui A + B< 2^32 - 1,

A {+} B = A + B - (2^32 - 1), если A + B >= 2^32 - 1.

Algoritm pakub nelja töörežiimi:

Igal juhul kasutatakse andmete krüptimiseks 256-bitist võtit K, mis on esitatud kaheksa 32-bitise alamvõtmena K i:

K = K 7 K 6 K 5 K 4 K 3 K 2 K 1 K 0.

Dekrüpteerimine toimub sama võtmega kui krüptimine, kuid see protsess on andmete krüpteerimisprotsessi pöördvõrdeline. Lihtne vahetusrežiim

Esimene ja lihtsaim režiim - asendamine. Krüpteeritavad andmed on jagatud 64-bitisteks plokkideks. Avaandmete ploki T 0 krüpteerimisprotseduur sisaldab 32 tsüklit (j=1...32).

Plokk T0 on jagatud kaheks 32-bitiseks jadaks: B(0)A(0), kus B(0) on vasakpoolsed või kõige olulisemad bitid, A(0) on parempoolsed või vähima tähtsusega bitid.

Need jadad sisestatakse draividesse N 1 ja N 2 enne esimese krüpteerimistsükli algust.

64-bitise andmeploki krüpteerimisprotseduuri esimest tsüklit (j=1) kirjeldatakse järgmiste valemitega:

Siin tähistab i iteratsiooninumbrit (i = 1, 2,..., 32).

Funktsiooni f nimetatakse krüpteerimisfunktsiooniks. Selle argumendiks on eelmises iteratsioonietapis saadud arvu A(i) ja võtme numbri X(j) summa modulo 2 32 (iga nende numbrite mõõde on 32 numbrit).

Krüpteerimisfunktsioon sisaldab kahte toimingut saadud 32-bitise summaga. Esimest operatsiooni nimetatakse asenduseks K. Asendusplokk K koosneb 8 asendussõlmest K(1) ... K(8), millest igaühe mälu on 64 bitti. Asendusplokki saabuv 32-bitine vektor jagatakse 8 järjestikuseks 4-bitiseks vektoriks, millest igaüks teisendab 4-bitiseks vektoriks vastav asendussõlm, mis on tabel 16 täisarvuga vahemikus 0. .15.

Sisendvektor määrab tabelis selle rea aadressi, mille number on väljundvektor. Seejärel kombineeritakse 4-bitised väljundvektorid järjestikku 32-bitiseks vektoriks. Asendusplokkide tabel K sisaldab arvutivõrgule ühiseid ja harva muudetud võtmeelemente.

Teine operatsioon on 32-bitise vektori tsükliline nihe vasakule, mis saadakse K asendamisel. 64-bitine krüptitud andmeplokk Tw on esitatud kui T w =A(32)B(32).

Ülejäänud lihtsa asendusrežiimi avatud andmeplokid krüpteeritakse samal viisil.

Pidage meeles, et lihtsat asendusrežiimi saab andmete krüptimiseks kasutada ainult piiratud juhtudel. Need juhtumid hõlmavad võtme genereerimist ja selle krüptimist imitatsioonikaitsega (kaitse valeandmete kehtestamise eest) sidekanalite kaudu edastamiseks või arvuti mällu salvestamiseks. Gamma režiim

Avaandmed, mis on jagatud 64-bitisteks plokkideks T(i) (i=1, 2,..., m, kus m määratakse krüptitud andmete hulga järgi), krüpteeritakse gammarežiimis bitipõhise liitmise mooduliga 2 koos šifri gamma Гw, mis toodetakse 64-bitistes plokkides, st Гw = (Г(1),Г(2),...,Г(i),...,Г(m)).

Gammarežiimis olevate andmete krüptimise võrrandit saab esitada järgmiselt:

W(i) = A (Y(i-1) [+] C2, Z(i-1) (+) C1) (+) T(i) = G(i) (+) T(i) .

Siin on W(i) 64-bitine šifreeritud tekstiplokk,

A - krüpteerimisfunktsioon lihtsas asendusrežiimis (selle funktsiooni argumendid on kaks 32-bitist numbrit),

C1 ja C2 - GOST 28147-89 määratletud konstandid,

Y(i) ja Z(i) on suurused, mis määratakse iteratiivselt, kui gamma moodustub järgmiselt:

(Y(0), Z(0)) = A(S), kus S on 64-bitine binaarjada (sünkroonimisteade);

(Y(i), Z(i)) = (Y(i-1) [+] C2, Z(i-1) (+) C1) kui i = 1, 2,...,m.

Andmete dekrüpteerimine on võimalik ainult siis, kui on olemas sünkroonimisteade, mis ei ole šifri salajane element ja mida saab salvestada arvuti mällu või edastada sidekanalite kaudu koos krüpteeritud andmetega. Tagasiside gamma režiim

Režiim skaleerimine tagasisidega on väga sarnane gammarežiimiga. Nagu gammarežiimis, krüpteeritakse 64-bitisteks plokkideks T(i) (i=1, 2,..., m , kus m määratakse krüptitud andmete hulga järgi) jagatud avatud andmed bitipõhise liitmise mooduliga 2 gamma G sh šifriga, mis on toodetud 64-bitistes plokkides:

Гw = (Г(1),Г(2),...,Г(i),...,Г(m)).

Plokis T(m) võib bittide arv olla väiksem kui 64, samas kui plokist G(m) pärinev šifri gamma osa, mida krüptimiseks ei kasutata, jäetakse kõrvale.

Andmete krüptimise võrrandit gammarežiimis koos tagasisidega saab esitada järgmiselt:

Siin on W(i) 64-bitine šifreeritud tekstiplokk,

A - krüpteerimisfunktsioon lihtsas asendusrežiimis. Iteratiivse algoritmi esimese sammu funktsiooni argument on 64-bitine sünkroonimisteade ja kõigis järgnevates etappides - eelmine krüpteeritud andmete plokk W(i-1).

Imitatsioonid

Arendusprotsess imitatsioonivirnad on ühtne kõigi andmete krüpteerimisrežiimide jaoks.

Imitatsiooni sisestamine on p-bitist koosnev plokk (imitation insertion Ip), mis luuakse kas enne kogu sõnumi krüptimist või paralleelselt plokkide kaupa krüpteerimisega. Esimesed avaandmete plokid, mis on kaasatud sisestussimulatsiooni väljatöötamisse, võivad sisaldada teenuseteavet (näiteks aadressiosa, kellaaeg, sünkroonimissõnum) ja olla krüpteerimata. Parameetri p väärtus (simuleeritud sisestuse kahendnumbrite arv) määratakse krüptograafiliste nõuetega, võttes arvesse asjaolu, et valehäirete tekitamise tõenäosus on 1/2^p.

Sisestusimitatsiooni saamiseks esitatakse avaandmed 64-bitiste plokkidena T(i) (i = 1, 2,..., m , kus m määratakse krüpteeritud andmete hulga järgi). Avaandmete esimene plokk T(1) allutatakse lihtsas asendusrežiimis krüpteerimisalgoritmi esimesele 16 tsüklile vastavale teisendusele. Lisaks kasutatakse andmete krüptimiseks kasutatavat võtit imitatsiooni sisestamise genereerimiseks võtmena.

Pärast 16 töötsüklit saadud 64-bitine arv liidetakse moodul 2 teise avatud andmeplokiga T(2). Summeerimistulemus allutatakse uuesti teisendusele, mis vastab krüpteerimisalgoritmi esimesele 16 tsüklile lihtsas asendusrežiimis. Saadud 64-bitine arv lisatakse modulo 2 kolmandasse avatud andmeplokki T(3) ja nii edasi. Viimane plokk T(m), mis on vajadusel polsterdatud täis 64-bitiseks nullidega plokiks, liidetakse moodul 2 sammuga m-1 tehtud töö tulemusega, misjärel see krüpteeritakse lihtsas asendusrežiimis üle esimese. Algoritmi 16 tsüklit. Vastuvõetud 64-bitise arvu hulgast valitakse segment Ip pikkusega p bitti.

Imitatsioonisisend Ip edastatakse pärast krüpteeritud andmeid sidekanali kaudu või arvuti mällu. Sissetulevad krüptitud andmed dekrüpteeritakse ja vastuvõetud avaandmete T(i) plokkidest genereeritakse imitatsioonisisend Ip, mida seejärel võrreldakse sidekanalist või arvuti mälust saadud imitatsioonilisa IR-ga. ei ühti, loetakse kõik dekrüpteeritud andmed valeks.

Krüpteerimisalgoritm GOST 28147-89, selle kasutamine ja tarkvara juurutamine Intel x86 platvormi arvutites.

Andrei Vinokurov

Algoritmi kirjeldus.

Tingimused ja nimetused.

Vene Föderatsiooni krüpteerimisstandardi kirjeldus sisaldub väga huvitavas dokumendis pealkirjaga "GOST 28147-89 Cryptographic Transformation Algorithm". Asjaolu, et selle pealkirjas on termini "krüptimine" asemel üldisem mõiste " krüptograafiline teisendus ' ei ole juhus. Lisaks mitmele tihedalt seotud krüpteerimisprotseduurile kirjeldatakse dokumendis üht genereerimise algoritmi imitatsioonid . Viimane pole midagi muud kui krüptograafiline juhtkombinatsioon, st algandmetest salajase võtme abil genereeritud kood. imitatsioonikaitse või kaitsta andmeid volitamata muudatuste eest.

GOST-algoritmide erinevatel etappidel tõlgendatakse ja kasutatakse andmeid, millega nad töötavad, erineval viisil. Mõnel juhul käsitletakse andmeelemente sõltumatute bittide massiividena, mõnel juhul märgita täisarvuna, mõnel juhul keeruka, mitmest lihtsamast elemendist koosneva struktuurielemendina. Seetõttu tuleb segaduse vältimiseks kokku leppida kasutatavas tähises.

Selle artikli andmeelemendid on tähistatud suurte ladina tähtedega ja kaldkirjaga (näiteks X). Läbi | X| tähistab andmeelemendi suurust X bittides. Seega, kui tõlgendame andmeelementi X mittenegatiivse täisarvuna võime kirjutada järgmise ebavõrdsuse:

Kui andmeelement koosneb mitmest väiksema suurusega elemendist, näidatakse seda asjaolu järgmiselt: X=(X 0 ,X 1 ,…,X n –1)=X 0 ||X 1 ||…||X n-1. Nimetatakse protseduuri mitme andmeelemendi üheks ühendamiseks konkatenatsioon andmed ja seda tähistatakse sümboliga "||". Loomulikult peab andmeelementide suuruste puhul kehtima järgmine seos: | X|=|X 0 |+|X 1 |+…+|X n-1 |. Komplekssete andmeelementide ja liitmisoperatsiooni määramisel loetletakse koostisosad olevad andmeelemendid kasvavas tähtsuse järjekorras. Teisisõnu, kui tõlgendame liitelementi ja kõiki selles sisalduvaid andmeelemente märgita täisarvudena, saame kirjutada järgmise võrdsuse:

Algoritmis saab andmeelementi tõlgendada üksikute bittide massiivina, mille puhul bitid on tähistatud massiiviga sama tähega, kuid väikese tähega, nagu on näidatud järgmises näites:

X=(x 0 ,x 1 ,…,x n –1)=x 0 +2 1 x 1 +…+2 n-1 · x n –1 .

Seega, kui tähelepanu pöörata, siis nn. numbrite "little-endian" nummerdamine, st. mitmebitiste andmesõnade sees on üksikud kahendnumbrid ja nende väiksemate arvudega rühmad vähem olulised. See on sõnaselgelt kirjas standardi punktis 1.3: "Kakskomponentide lisamisel ja tsükliliselt nihutamisel on kõrgeimad bitid suurte arvudega akumulaatorite bitid." Edasi näevad standardi punktid 1.4, 2.1.1 jt ette hakata virtuaalse krüpteerimisseadme salvestusregistreid täitma alumiste andmetega, s.o. vähemtähtsad auastmed. Täpselt sama nummerdamisjärjestus on kasutusele võetud ka Intel x86 mikroprotsessori arhitektuuris, mistõttu ei nõua šifri tarkvaraline juurutamine sellel arhitektuuril andmesõnade sees mingeid täiendavaid bittide permutatsioone.

Kui andmeelementidega tehakse mingi toiming, millel on loogiline tähendus, siis eeldatakse, et see toiming sooritatakse elementide vastavate bittidega. Teisisõnu A B=(a 0 b

0 ,a 1 b

1 ,…,a n –1 b n-1), kus n=|A|=|B| ja sümbol " " tähistab suvalist binaarset loogilist operatsiooni; viitab tavaliselt operatsioonile eksklusiivne või

, mis on ka summeerimismooduli 2 toiming: ![]()

Šifri koostamise loogika ja GOST-i põhiteabe struktuur.

Kui uurite hoolikalt originaalset GOST 28147–89, märkate, et see sisaldab mitme taseme algoritmide kirjeldust. Kõige tipus on praktilised algoritmid, mis on loodud andmemassiivide krüptimiseks ja nende jaoks võltsitud lisade väljatöötamiseks. Kõik need põhinevad kolmel madalama taseme algoritmil, mida tekstis nimetatakse GOSTiks tsüklid . Nendele põhialgoritmidele viidatakse selles artiklis kui põhitsüklid et eristada neid kõigist teistest ahelatest. Neil on järgmised nimed ja tähistused, viimased on antud sulgudes ja nende tähendust selgitatakse hiljem:

- krüpteerimistsükkel (32-3);

- dekrüpteerimistsükkel (32-P);

- imitatsiooni vahetüki genereerimise tsükkel (16-З).

Iga põhitsükkel on omakorda ühe protseduuri mitmekordne kordamine, mida selles artiklis nõutakse täpsuse kohta. krüptotransformatsiooni peamine etapp .

Seega, GOST-i mõistmiseks peate mõistma järgmist kolme asja:

- mis on juhtunud põhisamm krüptoteisendused;

- kuidas põhisammudest moodustuvad põhitsüklid;

- nagu kolmest põhitsüklid liitke kokku kõik GOST-i praktilised algoritmid.

Enne nende probleemide uurimise alustamist peaksime rääkima GOST-i algoritmide kasutatavast põhiteabest. Vastavalt Kirchhoffi põhimõttele, mida rahuldavad kõik laiemale avalikkusele tuntud kaasaegsed šifrid, tagab krüpteeritud sõnumi salastatuse just selle salastatus. GOSTis koosneb põhiteave kahest andmestruktuurist. Lisaks võti nõutav kõigi šifrite jaoks, sisaldab see ka asendustabel . Allpool on toodud GOST-i võtmestruktuuride peamised omadused.

Krüptotransformatsiooni peamine samm.

Peamine krüpto teisendamise etapp on sisuliselt operaator, mis määratleb 64-bitise andmeploki teisendamise. Selle operaatori lisaparameeter on 32-bitine plokk, mida kasutatakse võtme mis tahes elemendina. Peamise sammu algoritmi skeem on näidatud joonisel 1.

Joonis 1. Algoritmi GOST 28147-89 krüptotransformatsiooni põhietapi skeem.

Allpool on peamise sammu algoritmi selgitused:

Samm 0

- N– 64-bitine andmeplokk, mis tuleb teisendada, sammu täitmise ajal on see kõige vähem oluline ( N 1) ja vanemad ( N 2) osi käsitletakse eraldiseisvate 32-bitiste märgita täisarvudena. Seega võib kirjutada N=(N 1 ,N 2).

- X– 32-bitine võtmeelement;

Samm 1

Lisamine võtmega. Teisendatud ploki alumisele poolele lisatakse modulo 2 32 etapis kasutatud võtmeelemendiga, tulemus edastatakse järgmisele sammule;

2. samm

Ploki asendamine. Eelmises etapis saadud 32-bitist väärtust tõlgendatakse kaheksa 4-bitise koodiploki massiivina: S=(S 0 , S 1 , S 2 , S 3 , S 4 , S 5 , S 6 , S 7) ja S 0 sisaldab 4 kõige väiksemat ja S 7–4 kõige olulisemat bitti S.

Järgmisena asendatakse iga kaheksa ploki väärtus uuega, mis valitakse asendustabelist järgmiselt: ploki väärtus Si muutub Si- järjekorras element (nummerdamine nullist) i-sellest asendussõlmest (st. i-asenduste tabeli rida, nummerdades ka nullist). Teisisõnu, ploki väärtuse asendusena valitakse asendustabelist element, mille rea number on võrdne asendusploki numbriga ja veeru number, mis on võrdne asendusploki väärtusega 4-bitise mittenegatiivse täisarvuna. Sellest selgub asendustabeli suurus: selles olevate ridade arv on võrdne 4-bitiste elementide arvuga 32-bitises andmeplokis, see tähendab kaheksa ja veergude arv võrdub 4-bitise andmeploki erinevate väärtuste arv, mis on teadaolevalt 2 4, kuusteist.

3. samm

Pööra vasakule 11 bitti. Eelmise sammu tulemust nihutatakse tsükliliselt 11 biti võrra kõrgemate bittide suunas ja kantakse üle järgmisse etappi. Algoritmiskeemis tähistab sümbol oma argumendi tsüklilise nihke funktsiooni 11 biti võrra vasakule, s.o. kõrgemate tasemete suunas.

4. samm

Bitipõhine liitmine: etapis 3 saadud väärtus lisatakse modulo 2 biti kaupa teisendatava ploki kõrgele poolele.

5. samm

Nihutamine mööda ketti: teisendatud ploki alumine osa nihutatakse vanema kohale ja selle asemele asetatakse eelmise sammu tulemus.

6. samm

Saadud teisendatava ploki väärtus tagastatakse põhilise krüpto-teisendusetapi algoritmi täitmise tulemusena.

Krüptograafiliste teisenduste põhitsüklid.

Nagu selle artikli alguses märgitud, kuulub GOST plokkšifrite klassi, see tähendab, et selles sisalduv teabetöötlusüksus on andmeplokk. Seetõttu on üsna loogiline eeldada, et see määratleb algoritmid krüptograafilisteks teisendusteks, st krüpteerimiseks, dekrüpteerimiseks ja "arvestamiseks" ühe andmeploki juhtimiskombinatsioonis. Neid algoritme nimetatakse põhitsüklid GOST, mis rõhutab nende põhilist tähtsust selle šifri ehitamisel.

Põhitsüklid on üles ehitatud põhilised sammud krüptograafiline teisendus, mida käsitleti eelmises jaotises. Põhietapi täitmisel kasutatakse ainult ühte 32-bitist võtmeelementi, samas kui GOST-võti sisaldab kaheksat sellist elementi. Seetõttu peab iga põhisilmus võtme täielikuks kasutamiseks peamist sammu oma erinevate elementidega korduvalt läbi viima. Samas tundub üsna loomulik, et igas põhitsüklis tuleb võtme kõiki elemente kasutada sama palju kordi, šifri turvalisuse huvides peaks see arv olema rohkem kui üks.

Kõik ülaltoodud, lihtsalt tervele mõistusele tuginevad oletused osutusid õigeks. Põhitsüklid on korduv täitmine peamine samm kasutades võtme erinevaid elemente ja erinevad üksteisest ainult sammu korduste arvu ja võtmeelementide kasutamise järjekorra poolest. See järjekord on toodud allpool erinevate tsüklite jaoks.

Krüpteerimistsükkel 32-3:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 .

Joonis 2a. Krüpteerimistsükli skeem 32-3

Dekrüpteerimistsükkel 32-P:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 .

Joonis 2b. 32-P dekrüpteerimisahela skeem

Imitatsioonitüki 16-З tootmise tsükkel:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 .

Joonis 2c. Imitatsiooni vahetüki 16-З tootmistsükli skeem.

Igal tsüklil on oma tähtnumbriline tähistus, mis vastab mustrile " n-X", kus nimetuse esimene element ( n), määrab tsükli põhietapi korduste arvu ja tähise teise elemendi ( X), täht, määrab võtmeelementide kasutamisel šifreerimise ("З") või dekrüpteerimise ("Р") järjekorra. See tellimus vajab rohkem selgitust:

Dekrüpteerimistsükkel peaks olema krüpteerimistsükli vastupidine, see tähendab, et nende kahe tsükli järjestikune rakendamine suvalisele plokile peaks andma algse ploki, mida peegeldab järgmine seos: C 32-R ( C 32-З ( T))=T, Kus T- suvaline 64-bitine andmeplokk, C X( T) on tsükli tulemus X andmeploki kohal T. Selle tingimuse täitmiseks GOST-ile sarnaste algoritmide puhul on vajalik ja piisav, et võtmeelementide kasutusjärjekord vastavate tsüklite poolt on vastastikku pöördvõrdeline. Kirjaliku tingimuse kehtivust vaadeldava juhtumi puhul on lihtne kontrollida, võrreldes ülaltoodud järjestusi tsüklite 32-3 ja 32-R jaoks. Eelnevast tuleneb üks huvitav tagajärg: tsükli omadus olla teise tsükli pöördväärtus on vastastikune, st tsükkel 32-3 on pöördvõrdeline tsükli 32-P suhtes. Ehk siis andmeploki krüpteerimist saaks teoreetiliselt teha dekrüpteerimistsükliga, sel juhul tuleks andmeploki dekrüpteerimine teha krüpteerimistsükliga. Kahest vastastikku pöördtsüklist saab krüptimiseks kasutada kumbagi, siis teist tuleb andmete dekrüpteerimiseks kasutada, kuid standard GOST28147-89 määrab tsüklitele rollid ega anna kasutajale selles küsimuses valikuõigust .

Sisestusimitatsiooni genereerimise tsükkel on poole pikem krüpteerimistsüklitest, võtmeelementide kasutamise järjekord selles on sama, mis krüpteerimistsükli esimeses 16 etapis, mida on ülaltoodud jadasid arvestades lihtne näha, seetõttu on see järjestus tsükli tähistuses kodeeritud sama tähega "Z".

Põhitsüklite skeemid on näidatud joonistel 2a-c. Igaüks neist võtab argumendina ja tagastab selle tulemusel 64-bitise andmeploki, mis on näidatud diagrammidel N. Sümbol Step( N,X) tähistab andmeploki peamise krüptoteisendusetapi täitmist N võtmeelemendi kasutamine X. Eespool nimetamata krüptimise ja sisestamise jäljendamise arvutamise tsüklite vahel on veel üks erinevus: krüptimise põhitsüklite lõpus vahetatakse tulemusploki kõrge ja madal osa, see on vajalik nende vastastikuse pöörduvuse tagamiseks. .

Põhilised krüpteerimisrežiimid.

GOST 28147-89 näeb ette kolm järgmist andmete krüpteerimisrežiimi:

- lihtne asendamine,

- mängimine,

- tagasiside gamma,

ja üks täiendav režiim imitatsiooni sisestamise genereerimiseks.

Kõigis nendes režiimides töödeldakse andmeid 64-bitistes plokkides, milleks massiiv jagatakse, allutatakse krüptograafilisele teisendusele, mistõttu GOST viitab plokkšifritele. Kahes mängurežiimis on aga võimalik töödelda mittetäielikku andmeplokki, mis on väiksem kui 8 baiti, mis on hädavajalik suvalise suurusega andmemassiivide krüptimisel, mis ei pruugi olla 8-baidi kordne.

Enne krüptograafiliste teisenduste konkreetsete algoritmide käsitlemist on vaja selgitada järgmistes jaotistes diagrammides kasutatud tähistusi:

T O, T w on vastavalt avatud ja krüptitud andmete massiivid;

, – i- 64-bitised avatud ja krüptitud andmete plokid: ![]() ,

, ![]() , viimane plokk võib olla mittetäielik: ;

, viimane plokk võib olla mittetäielik: ;

n– 64-bitiste plokkide arv andmemassiivis;

C X on funktsioon 64-bitise andmeploki teisendamiseks põhitsükli "X" algoritmi järgi.

Nüüd kirjeldame peamisi krüptimisrežiime:

Lihtne asendus.

Selle režiimi krüptimine seisneb 32-3 tsükli rakendamises avatud andmeplokkidele, dekrüpteerimises - 32-P tsükli rakendamises krüpteeritud andmeplokkidele. See on režiimidest kõige lihtsam, selles töödeldakse 64-bitisi andmeplokke üksteisest sõltumatult. Lihtsa asendusrežiimi krüpteerimis- ja dekrüpteerimisalgoritmide skeemid on näidatud vastavalt joonistel 3a ja b, need on triviaalsed ja ei vaja kommentaare.

Joonistamine. 3a. Andmete krüpteerimisalgoritm lihtsas asendusrežiimis

Joonistamine. 3b. Andmete dekrüpteerimise algoritm lihtsas asendusrežiimis

Avatud või krüptitud andmete massiivi suurus, mis kuulub vastavalt krüpteerimisele või dekrüpteerimisele, peab olema 64 biti kordne: | T o |=| T w |=64 n , pärast toimingu sooritamist vastuvõetud andmemassiivi suurus ei muutu.

Lihtsal asenduskrüpteerimisrežiimil on järgmised funktsioonid:

- Kuna andmeplokke krüpteeritakse üksteisest ja nende asukohast andmemassiivis sõltumatult, siis kahe identse lihtteksti ploki krüptimisel saadakse identsed šifriplokid ja vastupidi. Märgitud omadus võimaldab krüptoanalüütikul järeldada, et algandmete plokid on identsed, kui ta kohtab krüptitud andmete massiivi identseid plokke, mis on tõsise šifri jaoks vastuvõetamatu.

- Kui krüptitud andmemassiivi pikkus ei ole 8 baidi või 64 biti kordne, tekib probleem, kuidas ja kuidas massiivi viimane mittetäielik andmeplokk täis 64 bitti täita. See ülesanne pole nii lihtne, kui esmapilgul tundub. Ilmsed lahendused nagu "mittetäieliku ploki lisamine nullbitiga" või üldisemalt "mittetäieliku ploki täitmine fikseeritud nulli ja ühe biti kombinatsiooniga" võivad teatud tingimustel anda krüptoanalüütikule võimaluse määrata selle sisu mittetäielik plokk loendusmeetoditega ja see asjaolu tähendab turvašifri vähenemist. Lisaks muutub šifriteksti pikkus, suurenedes lähima 64-bitise täisarvuni, mis on sageli ebasoovitav.

Esmapilgul muudavad ülaltoodud funktsioonid lihtsa asendusrežiimi kasutamise praktiliselt võimatuks, kuna sellega saab krüpteerida vaid andmemassiivid, mille suurus on 64-bitise kordne ja mis ei sisalda korduvaid 64-bitisi plokke. Näib, et nende tingimuste täitmist ei ole võimalik tagada tegelike andmete puhul. See on peaaegu tõsi, kuid on üks väga oluline erand: pidage meeles, et võtme suurus on 32 baiti ja asendustabeli suurus on 64 baiti. Lisaks näitab korduvate 8-baidiste plokkide olemasolu võtmes või asendustabelis nende väga halba kvaliteeti, seega ei saa tegelikes võtmeelementides sellist kordust esineda. Nii saime teada, et lihtne asendusrežiim on võtmeteabe krüptimiseks üsna sobiv, eriti kuna teised režiimid on selleks vähem mugavad, kuna need nõuavad täiendavat sünkroonimisandmeelementi - sünkroonimissõnumit (vt järgmist jaotist). Meie oletus on õige, GOST näeb ette lihtsa asendusrežiimi kasutamise eranditult võtmeandmete krüptimiseks.

Hasartmängud.

Kuidas vabaneda lihtsa asendusrežiimi puudustest? Selleks on vaja võimaldada alla 64-bitiste plokkide krüpteerimist ja tagada, et šifreeritud tekstiplokk sõltuks selle arvust, teisisõnu randomiseerida krüpteerimisprotsess. GOSTis saavutatakse see kahel erineval viisil kahes krüpteerimisrežiimis, pakkudes skaleerimine . Hasartmängud - see on krüptograafilise vahemiku kehtestamine (eemaldamine) avatud (krüpteeritud) andmetele, st andmeelementide jadale, mis on loodud krüpteeritud (avatud) andmete saamiseks mõne krüptoalgoritmi abil. Gamma ülekatteks krüptimise ajal ja selle eemaldamiseks dekrüptimise ajal tuleb kasutada vastastikku pöördvõrdeid binaaroperatsioone, näiteks 64-bitiste andmeplokkide puhul liitmise ja lahutamise modulo 2 64. GOST-is kasutatakse sel eesmärgil bitipõhise liitmise modulo 2 toimimist, kuna see on iseenda pöördväärtus ja pealegi on see kõige lihtsam riistvaras rakendatud. Gamming lahendab mõlemad mainitud probleemid: esiteks on kõik gammaelemendid reaalsete krüpteeritud massiivide puhul erinevad ja seetõttu on isegi kahe identse ploki krüpteerimise tulemus ühes andmemassiivis erinev. Teiseks, kuigi gammaelemente toodetakse võrdsetes 64-bitistes osades, saab kasutada ka osa sellisest plokist, mille suurus on võrdne krüptitud ploki suurusega.

Nüüd läheme otse gammarežiimi kirjelduse juurde. Selle režiimi gamma saadakse järgmiselt: mõne algoritmilise korduva numbrijada generaatori (RGCH) abil genereeritakse 64-bitised andmeplokid, mis seejärel allutatakse 32-3 teisendusele, st krüptimisele lihtsas asendusrežiimis, mille tulemuseks on gammaplokkides. Kuna gamma ülekate ja eemaldamine toimub sama bitipõhise XOR-operatsiooniga, on gammarežiimis krüpteerimis- ja dekrüpteerimisalgoritmid identsed, nende üldine skeem on näidatud joonisel 4.

Skaala genereerimiseks kasutatav RGHR on korduv funktsioon: – korduva jada elemendid, f on teisendusfunktsioon. Seetõttu tekib paratamatult küsimus selle initsialiseerimise ehk elemendi kohta.Tegelikult on see andmeelement gammarežiimide algoritmi parameeter, diagrammidel on see märgitud kui S, ja seda nimetatakse krüptograafias sünkrooni sõnum

ja meie GOSTis - esialgne täitmine

üks kodeerija registritest. Teatud põhjustel otsustasid GOST-i arendajad kasutada RGHR-i lähtestamiseks mitte otse sünkroonimissõnumit, vaid selle teisendamise tulemust vastavalt tsüklile 32-3: ![]() . RGHR-i poolt genereeritud elementide jada sõltub täielikult selle esialgsest täitmisest, see tähendab, et selle jada elemendid sõltuvad nende arvust ja RGHR-i esialgsest täitmisest: kus fi(X)=f(fi –1 (X)), f

0 (X)=X. Võttes arvesse teisendust lihtsa asendusalgoritmi järgi, lisatakse ka sõltuvus võtmest:

. RGHR-i poolt genereeritud elementide jada sõltub täielikult selle esialgsest täitmisest, see tähendab, et selle jada elemendid sõltuvad nende arvust ja RGHR-i esialgsest täitmisest: kus fi(X)=f(fi –1 (X)), f

0 (X)=X. Võttes arvesse teisendust lihtsa asendusalgoritmi järgi, lisatakse ka sõltuvus võtmest:

Kus G i– i- skaala element, K- võti.

Seega on gammarežiimis kasutatavate gammaelementide jada üheselt määratud võtmeandmete ja sünkroonimissõnumiga. Loomulikult, et krüpteerimisprotseduur oleks pöörduv, tuleb dekrüpteerimisel ja dekrüpteerimisel kasutada sama sünkroonimissõnumit. Gamma unikaalsuse nõudest, mille rike toob kaasa šifri tugevuse katastroofilise vähenemise, tuleneb, et kahe erineva andmemassiivi krüpteerimiseks samal võtmel on vaja tagada šifri tugevuse katastroofiline vähenemine. erinevaid sünkroonimissõnumeid. See toob kaasa vajaduse salvestada või edastada sünkroonimissõnum mööda sidekanaleid koos krüpteeritud andmetega, kuigi mõnel erijuhtudel saab selle eelnevalt määratleda või erilisel viisil arvutada, kui kahe massiivi krüpteerimine samal võtmel on välistatud.

Nüüd vaatame lähemalt RGHR-i, mida GOST-is kasutatakse gammaelementide genereerimiseks. Kõigepealt tuleb märkida, et genereeritud numbrijada statistilisi karakteristikuid ei nõuta. RGHR-i kujundasid GOST-i arendajad, lähtudes vajadusest täita järgmised tingimused:

- RGHR-i genereeritud numbrijada kordusperiood ei tohiks (protsentides) oluliselt erineda antud ploki suuruse maksimaalsest võimalikust väärtusest 2 64;

- RGHR-i toodetud naaberväärtused peavad igas baidis üksteisest erinema, vastasel juhul lihtsustatakse krüptoanalüütiku ülesannet;

- RGHR-i peaks olema üsna lihtne rakendada nii riist- kui ka tarkvaras levinumate protsessoritüüpide puhul, millest enamik on teatavasti 32-bitise mahuga.

Nendele põhimõtetele tuginedes kujundasid GOSTi loojad väga eduka RGHR-i, millel on järgmised omadused:

Kus C 0 =1010101 16 ;

Kus C 1 =1010104 16 ;

Arvu tähistuses olev alaindeks tähendab selle arvusüsteemi, seega kirjutatakse selles etapis kasutatavad konstandid kuueteistkümnendsüsteemis.

Teine avaldis vajab kommentaare, kuna GOST-i tekstis on antud midagi muud: , sama konstandi väärtusega C 1 . Kuid edasi on standardi tekstis antud kommentaar, et selgub, et ülejäänud osa võtmisel moodul 2 32 -1 seal ei mõisteta samamoodi kui matemaatikas. Erinevus seisneb selles, et vastavalt GOST-ile (2 32 -1) mod(2 32 –1)=(2 32 –1), mitte 0. Tegelikult lihtsustab see valemi rakendamist ja selle matemaatiliselt õige avaldis on toodud eespool.

- jada kordusperiood noorema osa jaoks on 2 32, vanema osa jaoks 2 32 -1, kogu jada jaoks on periood 2 32 (2 32 -1), selle tõestuseks on väga lihtne võta endale. Esimene valem neist kahest on rakendatud ühes käsus, teine, vaatamata selle näilisele kohmakusele, kahes käsus kõigil kaasaegsetel 32-bitistel protsessoritel - esimene käsk on tavaline lisamoodul 2 32 koos kandebiti salvestamisega ja teine käsk lisab vastuvõetud väärtusele kandebiti.

Gammarežiimis krüpteerimisalgoritmi skeem on näidatud joonisel 4, allpool on skeemi selgitused:

Joonis 4. Andmete krüptimise (dekrüpteerimise) algoritm gammarežiimis.

Samm 0

Määratleb peamise krüpto teisenduse etapi algandmed:

- T o(w) - suvalise suurusega avatud (krüptitud) andmete massiiv, mis allutatakse krüpteerimis- (dekrüpteerimis-) protseduurile, protseduuri käigus teisendatakse massiiv 64-bitiste osadena;

- S – sünkrooni sõnum , 64-bitine andmeelement, mis on vajalik gammageneraatori lähtestamiseks;

Samm 1

Sünkroonimissõnumi esialgne teisendus, mis viiakse läbi selle "juhuslikuks muutmiseks", st selles esinevate statistiliste mustrite kõrvaldamiseks, kasutatakse tulemust RGHR-i esialgseks täitmiseks;

2. samm

Üks samm RGHRi tööst, mis rakendab oma korduvat algoritmi. Selle etapi ajal on vanem ( S 1) ja noorem ( S 0) andmejada osad genereeritakse üksteisest sõltumatult;

3. samm

Hasartmängud. Järgmine RGHR-i toodetud 64-bitine element allutatakse krüpteerimisprotseduurile 32-3 tsüklis, tulemust kasutatakse gammaelemendina järgmise sama suurusega avatud (krüpteeritud) andmete ploki krüpteerimiseks (dekrüpteerimiseks).

4. samm

Algoritmi tulemuseks on krüptitud (dekrüpteeritud) andmemassiivi.

Gamma kui krüpteerimisrežiimi omadused on järgmised:

- Avatud andmemassiivi identsed plokid annavad krüptimisel erinevad šifritekstiplokid, mis võimaldavad nende identiteedi fakti varjata.

- Kuna gamma teostatakse bittide kaupa, on mittetäieliku andmeploki krüptimine hõlpsasti teostatav selle mittetäieliku ploki bittide krüptimisena, mille jaoks kasutatakse gammaploki vastavaid bitte. Seega tuleks mittetäieliku 1-bitise ploki krüptimiseks vastavalt standardile kasutada gammaploki kõige vähem olulist bitti.

- Krüptimisel kasutatav sünkroonimissõnum tuleb kuidagi edastada, et seda dekrüpteerimisel kasutada. Seda saab saavutada järgmistel viisidel:

- salvestada või edastada sünkroonimissõnum koos krüpteeritud andmemassiiviga, mis suurendab krüptimise ajal andmemassiivi suurust sünkroonimissõnumi suuruse võrra, st 8 baiti võrra;

- kasutada sünkroonimisteate etteantud väärtust või genereerida see allika ja vastuvõtja poolt sünkroonselt vastavalt teatud seadusele, sel juhul ei muutu edastatava või salvestatava andmemassiivi suurus;

Mõlemad meetodid täiendavad üksteist ja neil harvadel juhtudel, kui esimene, kõige levinum neist ei tööta, võib kasutada teist, eksootilisemat. Teisel meetodil on palju vähem rakendust, kuna on võimalik muuta sünkroonimissõnum eelmääratletuks ainult siis, kui antud võtmeteabe komplektis on ilmselgelt krüptitud mitte rohkem kui üks andmemassiv, mida ei juhtu nii sageli. Samuti ei ole alati võimalik sünkroonimissõnumit genereerida sünkroonselt andmemassiivi allikas ja adressaadis, kuna see nõuab tugevat ühendust millegagi süsteemis. Seega näiliselt mõistlik idee kasutada krüpteeritud sõnumite edastamise süsteemis sünkroonimissõnumina edastatud sõnumi numbrit ei sobi, kuna sõnum võib kaduma minna ega jõua adressaadini, sel juhul allika krüpteerimissüsteemid. ja vastuvõtja on sünkroonist väljas. Seetõttu ei ole vaadeldaval juhul alternatiivi sünkroonimissõnumi saatmisele koos krüpteeritud sõnumiga.

Teisalt võib tuua ka vastupidise näite. Oletame, et andmete krüptimist kasutatakse kettal oleva teabe kaitsmiseks ja see on rakendatud madalal tasemel, andmed krüpteeritakse sektorite kaupa, et tagada sõltumatu juurdepääs. Sel juhul ei saa sünkroonimissõnumit koos krüptitud andmetega salvestada, kuna sektori suurust ei saa muuta, kuid seda saab arvutada funktsioonina ketta lugemispea numbrist, raja (silindri) numbrist, ja sektori number rajal. Sel juhul seotakse sünkroonimisteade kettal oleva sektori asukohaga, mis ilma ketta ümbervormindamiseta, st sellel olevaid andmeid hävitamata, peaaegu ei muutu.

Gammarežiimil on veel üks huvitav funktsioon. Selles režiimis krüpteeritakse andmemassiivi bitid üksteisest sõltumatult. Seega sõltub iga šifriteksti bitt lihtteksti vastavast bitist ja loomulikult biti järjekorranumbrist massiivis: ![]() . Sellest järeldub, et krüptteksti biti muutmine vastupidiseks toob kaasa lihtteksti biti sarnase muutumise vastupidiseks:

. Sellest järeldub, et krüptteksti biti muutmine vastupidiseks toob kaasa lihtteksti biti sarnase muutumise vastupidiseks:

kus tähistab tagurpidi t biti väärtus ().

See omadus annab ründajale võimaluse mõjutada šifriteksti bitte, et teha pärast selle dekrüpteerimist saadud vastavas lihttekstis ennustatavaid ja isegi sihipäraseid muudatusi ilma salajast võtit omamata. See illustreerib krüptoloogias tuntud tõsiasja, et salastatus ja autentsus on erinevad omadused krüptosüsteemid . Teisisõnu, krüptosüsteemi omadused, mis tagavad kaitse loata juurdepääsu eest sõnumi sisule ja loata muutmise eest, on sõltumatud ja võivad ristuda vaid mõnel juhul. Eelnev tähendab, et on olemas krüptoalgoritmid, mis tagavad krüpteeritud andmete teatud salastatuse ja samas ei kaitse muudatuste eest ning vastupidi, tagavad andmete autentsuse ega piira nendega tutvumise võimalust. Seetõttu ei tohiks gammarežiimi kaalutud omadust pidada selle puuduseks.

Hasartmängud tagasisidega.

See režiim on väga sarnane gammarežiimiga ja erineb sellest ainult gammaelementide genereerimise viisi poolest - järgmine gammaelement genereeritakse teisenduse tulemusel eelmise krüptitud andmete ploki 32-3 tsükli jooksul ja krüptida andmemassiivi esimene plokk, gamma-element genereeritakse teisenduse tulemusena sama sünkroonimistsükli järgi. Sellega saavutatakse plokkide linkimine – iga šifriteksti plokk selles režiimis sõltub vastavast ja kõigist eelnevatest lihtteksti plokkidest. Seetõttu nimetatakse seda režiimi mõnikord skaleerimine võrkplokkidega . See, et plokid on lingitud, ei mõjuta šifri turvalisust.

Tagasiside gamma režiimis dekodeerimise ja dekrüpteerimise algoritmide skeem on näidatud joonisel 5 ja oma lihtsuse tõttu ei vaja kommentaare.

Joonis 5. Algoritm andmete krüptimiseks (dekrüpteerimiseks) gammarežiimis koos tagasisidega.

Krüpteerimisel suletud ahelaga gammarežiimis on samad omadused, mis krüptimisel tavalises gammarežiimis, välja arvatud šifriteksti rikumise mõju vastavale tavatekstile. Võrdluseks kirjutame mõlema mainitud režiimi plokkide dekrüpteerimise funktsioonid:

Mängimine;

Mängimine tagasisidega;

Kui tavalises skaleerimisrežiimis mõjutavad šifriteksti teatud bittide muutused ainult vastavaid tavateksti bitte, siis tagasiside skaleerimise režiimis on pilt mõnevõrra keerulisem. Nagu on näha vastavast võrrandist, siis suletud ahela gammarežiimis andmeploki dekrüpteerimisel sõltub avatud andmeplokk vastavatest ja eelnevatest krüpteeritud andmeplokkidest. Seega, kui sisestame krüptitud plokki moonutusi, siis pärast dekrüpteerimist moonutatakse kahte avaandmete plokki - vastavat ja sellele järgnevat ning moonutused on esimesel juhul samasugused kui gammas. režiim ja teisel juhul - nagu režiimis lihtne asendamine. Ehk siis vastavas avaandmete plokis rikutakse samad bitid mis krüpteeritud andmeplokis ja järgmises avaandmete plokis on kõik bitid üksteisest sõltumatud tõenäosusega 1 / 2 muudab nende väärtusi.

Andmete massiivi sisestamise simulatsiooni väljatöötamine.