Vajadust juurutada kasutajate toimingute auditeerimissüsteeme mis tahes taseme organisatsioonides kinnitavad infoturbe analüüsiga tegelevate ettevõtete uuringud.

Näiteks Kaspersky Labi uuring näitas, et kaks kolmandikku infoturbeintsidentidest (67%) on muu hulgas põhjustatud halvasti informeeritud või tähelepanematute töötajate tegevusest. Samas ESET-i uuringute järgi alahindab 84% ettevõtetest inimfaktorist tingitud riske.

Siseohtude eest kaitsmine nõuab rohkem pingutusi kui väliste ohtude eest kaitsmine. Väliste “kahjurite”, sealhulgas viiruste ja organisatsiooni võrgu suunatud rünnakute vastu võitlemiseks piisab vastava tarkvara või riistvara-tarkvarasüsteemi rakendamisest. Organisatsiooni kaitsmine siseringi rünnakute eest nõuab suuremaid investeeringuid turvainfrastruktuuri ja sügavamat analüüsi. Analüütiline töö hõlmab ettevõtte jaoks kõige kriitilisemate ohtude tuvastamist, samuti "rikkujate portreede" koostamist, see tähendab, et tehakse kindlaks, millist kahju kasutaja oma pädevuse ja volituste alusel võib põhjustada.

Kasutajate tegevuste audit on lahutamatult seotud mitte ainult arusaamisega, millised infoturbesüsteemi "lüngad" tuleb kiiresti sulgeda, vaid ka ettevõtte jätkusuutlikkuse küsimusega tervikuna. Pidevale tegevusele pühendunud ettevõtted peavad arvestama, et informatiseerimise ja äri automatiseerimise protsesside komplitseerumise ja suurenemisega sisemiste ohtude hulk ainult kasvab.

Lisaks tavatöötaja tegevuse jälgimisele on vaja auditeerida "superkasutajate" - privilegeeritud õigustega töötajate - tegevust ja sellest tulenevalt suuremaid võimalusi kogemata või tahtlikult teabelekke ohtu realiseerida. Nende kasutajate hulka kuuluvad süsteemiadministraatorid, andmebaasiadministraatorid ja ettevõttesisesed tarkvaraarendajad. Siia saab lisada ka kaasatud IT-spetsialiste ja infoturbe eest vastutavaid töötajaid.

Kasutajate tegevuste jälgimise süsteemi juurutamine ettevõttes võimaldab salvestada töötajate tegevust ja sellele kiiresti reageerida. Tähtis: auditisüsteem peab olema terviklik. See tähendab, et tavatöötaja, süsteemiadministraatori või tippjuhi tegevust puudutav info vajab analüüsimist nii operatsioonisüsteemi tasemel, ärirakenduste kasutamise, võrguseadmete tasemel, ligipääsu andmebaasidele, välismeediumi ühendamise ning nii edasi.

Kaasaegsed kõikehõlmavad auditisüsteemid võimaldavad teil jälgida kasutaja toimingute kõiki etappe alates käivitamisest kuni arvuti (terminali tööjaam) sulgemiseni. Tõsi, praktikas püütakse vältida täielikku kontrolli. Kui kõik toimingud registreeritakse auditilogidesse, suureneb organisatsiooni infosüsteemi infrastruktuuri koormus kordades: tööjaamad ripuvad, serverid ja kanalid töötavad täiskoormusel. Infoturbega seotud paranoia võib äri kahjustada, aeglustades oluliselt tööprotsesse.

Pädev infoturbespetsialist määrab eelkõige:

- millised andmed ettevõttes on kõige väärtuslikumad, kuna nendega seostatakse enamik sisemisi ohte;

- kes ja millisel tasemel saavad väärtuslikele andmetele ligi pääseda ehk visandab potentsiaalsete rikkujate ringi;

- mil määral kehtivad turvameetmed peavad vastu tahtlikule ja/või juhuslikule kasutaja tegevusele.

Näiteks finantssektori infoturbespetsialistid peavad kõige ohtlikumaks makseandmete lekke ja juurdepääsu kuritarvitamise ohte. Tööstus- ja transpordisektoris on suurimaks hirmuks oskusteabe lekkimine ja töötajate ebalojaalne käitumine. Sarnased mured on ka IT-sektoris ja telekommunikatsiooniäris, kus kõige kriitilisemad ohud on omandiõigusega arenduste, ärisaladuste ja makseinfo lekkimine.

KÕIGE TÕenäolisemate "tüüpiliste" rikkujatena ON ANALÜÜTIKAS:

- Tippjuhtkond: valik on ilmne – võimalikult laiad volitused, juurdepääs kõige väärtuslikumale teabele. Samas pigistavad turvalisuse eest vastutajad sageli selliste tegelaste poolt infoturbereeglite rikkumiste ees silmad kinni.

- Ebalojaalsed töötajad : lojaalsuse määra kindlaksmääramiseks peaksid ettevõtte infoturbe spetsialistid analüüsima konkreetse töötaja tegevust.

- Administraatorid: privilegeeritud juurdepääsu ja kõrgete volitustega spetsialistid, kellel on IT-valdkonnas sügavad teadmised, on vastuvõtlikud kiusatusele pääseda olulisele teabele volitamata juurde;

- Töövõtja töötajad / allhange : sarnaselt administraatoritele suudavad laialdaste teadmistega “väliseksperdid” kliendi infosüsteemi “sees” olles realiseerida erinevaid ohte.

Kõige olulisema teabe ja kõige tõenäolisemate ründajate kindlaksmääramine aitab luua mitte täieliku, vaid valikulise kasutajakontrolli süsteemi. See “laadib maha” infosüsteemi ja vabastab infoturbespetsialistid üleliigsest tööst.

Lisaks valikulisele monitooringule on auditisüsteemide arhitektuuril oluline roll süsteemi töö kiirendamisel, analüüsi kvaliteedi parandamisel ja infrastruktuuri koormuse vähendamisel. Kaasaegsed süsteemid kasutajate tegevuste auditeerimiseks on hajutatud struktuuriga. Lõpptööjaamadesse ja serveritesse paigaldatakse sensoragendid, mis analüüsivad teatud tüüpi sündmusi ja edastavad andmeid konsolideerimis- ja salvestuskeskustesse. Süsteemid, mis analüüsivad salvestatud teavet süsteemi sisseehitatud parameetrite alusel, leiavad auditilogidest kahtlase või anomaalse tegevuse fakte, mida ei saa kohe seostada ohu realiseerimise katsega. Need asjaolud edastatakse reageerimissüsteemi, mis teavitab rikkumisest turvahaldurit.

Kui auditisüsteem suudab rikkumisega iseseisvalt toime tulla (tavaliselt pakuvad sellised infoturbesüsteemid ohule reageerimiseks allkirjameetodit), siis rikkumine peatatakse automaatselt ning kogu vajalik teave rikkuja, tema tegevuse ja sihtmärgi kohta oht satub spetsiaalsesse andmebaasi. Sel juhul teavitab turbeadministraatori konsool teid, et oht on neutraliseeritud.

Kui süsteemil puuduvad võimalused kahtlasele tegevusele automaatseks reageerimiseks, siis kogu info ohu neutraliseerimiseks või selle tagajärgede analüüsimiseks edastatakse infoturbe administraatori konsooli, et teha toiminguid käsitsi.

Mistahes ORGANISATSIOONI JÄRELEVALVESÜSTEEMIS TULEB TOIMINGUD OLEMA konfigureeritud:

Auditeerige tööjaamade, serverite kasutamist ning nendes kasutajate tegevuse aega (tundide ja nädalapäevade kaupa). Nii tehakse kindlaks inforessursside kasutamise otstarbekus.

Mõnikord juhtub sündmusi, mis nõuavad meilt küsimusele vastamist. "kes seda tegi?" See võib juhtuda "harva, kuid täpselt", nii et peaksite küsimusele vastamiseks eelnevalt valmistuma.

Peaaegu kõikjal on disainiosakonnad, raamatupidamisosakonnad, arendajad ja muud kategooriad töötajad, kes töötavad koos dokumendirühmadega, mis on salvestatud failiserveris või mõnes tööjaamas avalikult juurdepääsetavasse (Jagatud) kausta. Võib juhtuda, et keegi kustutab sellest kaustast mõne olulise dokumendi või kataloogi, mille tagajärjel võib kaduma minna terve meeskonna töö. Sel juhul seisab süsteemiadministraator silmitsi mitme küsimusega:

Millal ja mis kell probleem tekkis?

Mis on sellele ajale lähim varukoopia andmete taastamiseks?

Võib-olla oli süsteemis rike, mis võib korduda?

Windowsil on süsteem audit, mis võimaldab teil jälgida ja logida teavet selle kohta, millal, kes ja milliseid programmidokumente kustutati. Vaikimisi pole Audit lubatud – jälgimine ise nõuab teatud protsendi süsteemi võimsusest ja kui kõik salvestada, läheb koormus liiga suureks. Lisaks ei pruugi kõik kasutaja toimingud meile huvi pakkuda, seega võimaldavad auditipoliitikad lubada jälgida ainult neid sündmusi, mis on meile tõeliselt olulised.

Auditisüsteem on sisse ehitatud kõikidesse operatsioonisüsteemidesse MicrosoftWindowsNT: Windows XP/Vista/7, Windows Server 2000/2003/2008. Kahjuks on Windows Home seeria süsteemides auditeerimine sügavalt peidetud ja seda on liiga raske konfigureerida.

Mida on vaja konfigureerida?

Auditi lubamiseks logige administraatoriõigustega sisse arvutisse, mis võimaldab juurdepääsu jagatud dokumentidele, ja käivitage käsk Alusta→Jookse→gpedit.msc. Laiendage jaotises Arvuti konfiguratsioon kausta Windowsi sätted→ Turvaseaded→ Kohalikud eeskirjad→ Auditipoliitika:

Topeltklõpsake poliitikal Kontrolli objektile juurdepääsu (Objekti juurdepääsu audit) ja märkige ruut Edu. See säte võimaldab mehhanismi failidele ja registrile juurdepääsu edukaks jälgimiseks. Tõepoolest, meid huvitavad ainult edukad failide või kaustade kustutamise katsed. Luba auditeerimine ainult arvutites, kus jälgitavad objektid on otse salvestatud.

Lihtsalt Auditi poliitika lubamisest ei piisa, peame ka täpsustama, milliseid kaustu tahame jälgida. Tavaliselt on sellisteks objektideks tavaliste (jagatud) dokumentide kaustad ja tootmisprogrammide või andmebaasidega (raamatupidamine, ladu jne) kaustad – see tähendab ressursid, millega töötab mitu inimest.

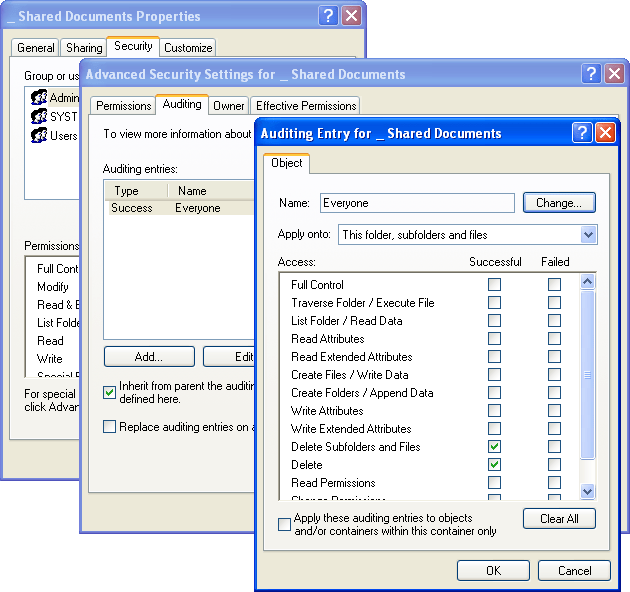

On võimatu ette arvata, kes täpselt faili kustutab, seega on jälgimine näidatud kõigile. Mis tahes kasutaja edukad jälgitavad objektide kustutamise katsed logitakse. Kutsuge välja vajaliku kausta atribuudid (kui selliseid kaustu on mitu, siis kõik kordamööda) ja vahekaardil Turvalisus → Täpsem → Auditeerimine lisada teema jälgimine Kõik tema edukad juurdepääsukatsed Kustuta Ja Kustuta alamkaustad ja failid:

Üsna palju sündmusi saab logida, seega tuleks ka logi suurust reguleerida Turvalisus(Ohutus), kuhu need salvestatakse. Sest

käivitage see käsk Alusta→

Jookse→

eventvwr.

msc.

Avanevas aknas avage turvalogi atribuudid ja määrake järgmised parameetrid:

Maksimaalne logi suurus = 65536 K.B.(tööjaamade jaoks) või 262144 K.B.(serveritele)

Vajadusel kirjutage sündmused üle.

Tegelikult ei garanteerita näidatud arvude täpsust, vaid need valitakse iga konkreetse juhtumi jaoks empiiriliselt.

Windows 2003/ XP)?

Klõpsake Alusta→ Jookse→ eventvwr.msc Turvalisus. Vaade→ Filter

- Sündmuse allikas:Turvalisus;

- Kategooria: Objekti juurdepääs;

- Sündmuste tüübid: Eduaudit;

- Sündmuse ID: 560;

Sirvige filtreeritud sündmuste loendit, pöörates tähelepanu järgmistele väljadele igas kirjes:

- ObjektNimi. otsitava kausta või faili nimi;

- PiltFailNimi. faili kustutanud programmi nimi;

- Juurdepääsud. Taotletud õiguste kogum.

Programm võib taotleda süsteemilt korraga mitut tüüpi juurdepääsu – näiteks Kustuta+ Sünkrooni või Kustuta+ Lugege_ Kontroll. Meie jaoks on oluline õigus Kustuta.

Niisiis, kes kustutas dokumendid (Windows 2008/ Vista)?

Klõpsake Alusta→ Jookse→ eventvwr.msc ja avage ajakiri vaatamiseks Turvalisus. Logi võib olla täidetud sündmustega, mis pole probleemiga otseselt seotud. Paremklõpsake turvalogi ja valige Vaade→ Filter ja filtreerige oma vaatamine järgmiste kriteeriumide alusel:

- Sündmuse allikas: Turvalisus;

- Kategooria: Objekti juurdepääs;

- Sündmuste tüübid: Eduaudit;

- Sündmuse ID: 4663;

Ärge kiirustage tõlgendama kõiki kustutamisi pahatahtlikena. Seda funktsiooni kasutatakse sageli programmi tavapärase töötamise ajal – näiteks käsu täitmisel Salvesta(Salvesta), pakettprogrammid Microsoftkontor Esiteks loovad nad uue ajutise faili, salvestavad sellesse dokumendi ja seejärel kustutavad faili eelmise versiooni. Samuti loovad paljud andmebaasirakendused esmalt käivitamisel ajutise lukustusfaili (. lck), seejärel kustutage see programmist väljudes.

Olen praktikas pidanud tegelema kasutajate pahatahtlike tegevustega. Näiteks otsustas teatud ettevõtte konfliktne töötaja töölt lahkudes hävitada kõik oma töö tulemused, kustutades failid ja kaustad, millega ta oli seotud. Sedalaadi sündmused on selgelt nähtavad – need genereerivad turvalogis kümneid, sadu kandeid sekundis. Loomulikult dokumentide taastamine alates VariKoopiad(Varikoopiad) või iga päev automaatselt loodud arhiiv pole keeruline, kuid samas saan vastata küsimustele "Kes seda tegi?" ja "Millal see juhtus?"

Märkus: Lõpuloeng annab uusimaid soovitusi konfidentsiaalse teabe kaitsmise tehniliste vahendite rakendamiseks ning käsitleb üksikasjalikult InfoWatchi lahenduste omadusi ja tööpõhimõtteid.

InfoWatchi tarkvaralahendused

Selle kursuse eesmärk ei ole InfoWatchi toodete toimimise tehniliste üksikasjadega üksikasjalik tutvumine, seega käsitleme neid tehnilise turunduse poolelt. InfoWatchi tooted põhinevad kahel põhitehnoloogial – sisu filtreerimisel ja kasutaja või administraatori tegevuste auditeerimisel töökohal. InfoWatchi tervikliku lahenduse osaks on ka infosüsteemist lahkunud infohoidla ja ühtne sisemine turvahalduskonsool.

Infovoo kanalite sisu filtreerimine

InfoWatchi sisu filtreerimise peamine eripära on morfoloogilise tuuma kasutamine. Erinevalt traditsioonilisest allkirjade filtreerimisest on InfoWatchi sisu filtreerimise tehnoloogial kaks eelist – tundlikkus elementaarse kodeeringu suhtes (mõnede märkide asendamine teistega) ja suurem jõudlus. Kuna kernel ei tööta sõnadega, vaid juurvormidega, lõikab see automaatselt ära juured, mis sisaldavad segakodeeringut. Samuti võimaldab töötamine juurtega, mida on igas keeles alla kümne tuhande, ja mitte sõnavormidega, mida on keeltes umbes miljon, näidata märkimisväärseid tulemusi üsna ebaproduktiivsetel seadmetel.

Kasutajate tegevuste audit

Kasutaja toimingute jälgimiseks tööjaamas dokumentidega, pakub InfoWatch mitut pealtkuulajat ühes agendis tööjaamas – pealtkuulajaid failitoimingute, printimistoimingute, rakenduste siseste toimingute ja ühendatud seadmetega toimingute jaoks.

Infosüsteemist kõigi kanalite kaudu lahkunud teabehoidla.

InfoWatch ettevõte pakub infosüsteemist lahkunud teabe hoidlat. Kõiki süsteemist väljapoole suunduvaid kanaleid - e-post, Internet, printimine ja irdkandja - läbinud dokumendid salvestatakse *salvestusrakenduses (kuni 2007 - moodul Liiklusmonitori salvestusserver) märkides ära kõik atribuudid – kasutaja täisnimi ja ametikoht, tema elektroonilised prognoosid (IP-aadress, konto või postiaadress), tehingu kuupäev ja kellaaeg, nimi ja dokumendi atribuudid. Kogu info on analüüsimiseks kättesaadav, sh sisuanalüüs.

Seotud toimingud

Konfidentsiaalse teabe kaitsmise tehniliste vahendite kasutuselevõtt tundub ebaefektiivne ilma muid, eelkõige organisatsioonilisi meetodeid kasutamata. Oleme mõnda neist eespool juba arutanud. Nüüd vaatame lähemalt teisi vajalikke toiminguid.

Rikkujate käitumismustrid

Rakendades konfidentsiaalse teabega toimingute jälgimise süsteemi, saate lisaks funktsionaalsuse ja analüüsivõime suurendamisele areneda veel kahes suunas. Esimene on kaitsesüsteemide integreerimine sisemiste ja väliste ohtude eest. Viimaste aastate intsidendid näitavad, et sisemiste ja väliste ründajate vahel on rollid jaotatud ning välistest ja sisemistest ohtude jälgimise süsteemidest pärineva teabe kombineerimine võimaldab selliseid kombineeritud ründeid tuvastada. Üheks kokkupuutepunktiks välis- ja sisejulgeoleku vahel on juurdepääsuõiguste haldamine, eriti ebalojaalsete töötajate ja saboteerijate õiguste suurendamise tootmisvajaduse simuleerimise kontekstis. Kõik taotlused juurdepääsuks ressurssidele, mis ei kuulu ametlike ülesannete hulka, peavad viivitamatult sisaldama mehhanismi selle teabega tehtud toimingute auditeerimiseks. Veelgi turvalisem on lahendada ootamatult tekkivaid probleeme ilma ressurssidele juurdepääsu avamata.

Toome näite elust. Süsteemihaldur sai turundusosakonna juhatajalt taotluse avada juurdepääs finantssüsteemile. Taotluse põhjenduseks lisati peadirektori ülesanne turundusuuringuks ettevõttes toodetud kaupade ostmise protsesside kohta. Kuna finantssüsteem on üks kaitstumaid ressursse ja loa sellele juurdepääsuks annab peadirektor, kirjutas infoturbe osakonna juhataja rakendusele alternatiivse lahenduse - mitte anda ligipääsu, vaid laadida üles anonüümselt (määramata kliendid) andmed analüüsimiseks spetsiaalsesse andmebaasi. Vastuseks peaturundaja vastuväidetele, et tal on niimoodi ebamugav töötada, esitas direktor talle "peaga" küsimuse: "Milleks on vaja klientide nimesid - kas soovite andmebaasi liita? ” -peale läksid kõik tööle. Me ei saa kunagi teada, kas see oli katse lekitada teavet, kuid mis iganes see oli, ettevõtte finantssüsteem oli kaitstud.

Lekete vältimine ettevalmistamise ajal

Teine suund konfidentsiaalse teabega siseintsidentide jälgimise süsteemi arendamiseks on lekketõkestamise süsteemi ehitamine. Sellise süsteemi tööalgoritm on sama, mis sissetungi ennetamise lahendustel. Esiteks ehitatakse sissetungija mudel ja sellest moodustatakse "rikkumise allkiri", see tähendab sissetungija toimingute jada. Kui mitu kasutaja tegevust langevad kokku rikkumise allkirjaga, ennustatakse kasutaja järgmist sammu ja kui see ka allkirjaga ühtib, antakse häire. Näiteks avati konfidentsiaalne dokument, valiti osa sellest välja ja kopeeriti lõikepuhvrisse, seejärel loodi uus dokument ja kopeeriti sinna lõikepuhvri sisu. Süsteem eeldab: kui uus dokument seejärel salvestatakse ilma sildita "konfidentsiaalne", on tegemist varastamise katsega. USB-draiv pole veel sisestatud, kiri genereerimata ning süsteem teavitab infoturbeametnikku, kes teeb otsuse – peatada töötaja või jälgida, kuhu info läheb. Muide, kurjategija käitumise mudeleid (teistes allikates - "profiile") saab kasutada mitte ainult tarkvaraagentidelt teabe kogumisel. Kui analüüsite andmebaasi päringute olemust, saate alati tuvastada töötaja, kes andmebaasi järjestikuste päringute seeria kaudu püüab hankida konkreetset teavet. Tuleb kohe jälgida, mida ta nende päringutega teeb, kas salvestab, kas ühendab irdkandjaid jne.

Teabe salvestamise korraldamine

Andmete anonüümsuse ja krüptimise põhimõtted on säilitamise ja töötlemise korraldamise eelduseks ning kaugjuurdepääsu saab korraldada terminaliprotokolli abil, jätmata arvutisse, kust päring korraldatakse, infot.

Integratsioon autentimissüsteemidega

Varem või hiljem peab klient personaliprobleemide lahendamiseks kasutama konfidentsiaalsete dokumentidega toimingute jälgimise süsteemi – näiteks koondama töötajaid selles süsteemis dokumenteeritud faktide alusel või isegi andma lekitanud isikute vastutusele. Kuid kõik, mida seiresüsteem suudab pakkuda, on rikkuja elektrooniline identifikaator – IP-aadress, konto, meiliaadress jne. Töötaja seaduslikuks süüdistamiseks peab see tunnus olema seotud üksikisikuga. Siin avaneb integraatorile uus turg – autentimissüsteemide juurutamine – alates lihtsatest žetoonidest kuni täiustatud biomeetria ja RFID-identifikaatoriteni.

Viktor Tšutov

Projektijuht INFORMSVYAZ HOLDING

Eeldused süsteemi juurutamiseks

Infowatchi 2007. aastal läbi viidud esimene avatud ülemaailmne infoturbe siseohtude uuring (2006. aasta tulemuste põhjal) näitas, et sisemised ohud pole vähem levinud (56,5%) kui välised (pahavara, rämpspost, häkkerid jne). d.). Pealegi on valdavas enamuses (77%) sisemise ohu põhjuseks kasutajate endi hooletus (ametijuhendite mittejärgimine või elementaarsete infoturbemeetmete eiramine).

Olukorra muutuste dünaamika perioodil 2006-2008. näidatud joonisel fig. 1.

Ettevaatamatusest tingitud lekete osakaalu suhteline vähenemine on tingitud infolekke vältimise süsteemide (sh kasutajate tegevust jälgivate süsteemide) osalisest rakendamisest, mis tagavad üsna kõrge kaitse juhuslike lekete eest. Lisaks on see tingitud isikuandmete tahtlike varguste arvu absoluutsest kasvust.

Ettevaatamatusest tingitud lekete osakaalu suhteline vähenemine on tingitud infolekke vältimise süsteemide (sh kasutajate tegevust jälgivate süsteemide) osalisest rakendamisest, mis tagavad üsna kõrge kaitse juhuslike lekete eest. Lisaks on see tingitud isikuandmete tahtlike varguste arvu absoluutsest kasvust.

Vaatamata statistika muutumisele võib siiski kindlalt väita, et esmatähtis ülesanne on võidelda tahtmatute infoleketega, kuna selliste lekete vastu võitlemine on lihtsam, odavam ning tänu sellele on enamik intsidente kaetud.

Samal ajal on Infowatchi ja Perimetrixi 2004–2008 uuringutulemuste analüüsi kohaselt töötajate hooletus kõige ohtlikumate ohtude hulgas teisel kohal (uuringute kokkuvõtlikud tulemused on toodud joonisel 2) ja selle olulisus kasvab jätkuvalt. ettevõtete tarkvara ja riistvara automatiseeritud süsteemide (AS) täiustamisega.

Seega välistab süsteemide juurutamine, mis välistavad ettevõtte automatiseeritud süsteemis (sh seireprogrammid) võimaluse töötaja negatiivselt mõjutada infoturvet, tagavad infoturbeteenistuse töötajatele tõendusbaasi ja materjalid intsidendi uurimiseks, kõrvaldab ohu hooletusest tingitud lekkeid, vähendage oluliselt juhuslikke ja ka tahtlikke lekkeid. Lõppkokkuvõttes peaks see meede võimaldama oluliselt vähendada sisemiste rikkujate ohtude rakendamist.

Kaasaegne automatiseeritud süsteem kasutajate tegevuste auditeerimiseks. Eelised ja miinused

Kasutajatoimingute auditeerimise (jälgimise) automatiseeritud süsteemid (ASADP) AS, mida sageli nimetatakse monitooringutarkvaratoodeteks, on mõeldud AS-i turbeadministraatoritele (organisatsiooni infoturbeteenistus) kasutamiseks, et tagada selle jälgitavus - “arvutisüsteemi omadused, mis võimaldavad teil salvestada kasutajate tegevusi, samuti määrata teatud sündmustega seotud kasutajate kordumatuid identifikaatoreid, et vältida turvapoliitika rikkumist ja/või tagada vastutus teatud toimingute eest.

AS-i vaadeldav omadus, olenevalt selle rakendamise kvaliteedist, võimaldab ühel või teisel määral kontrollida, kas organisatsiooni töötajad järgivad oma turvapoliitikat ja arvutites ohutu töötamise eeskirju.

Seiretarkvaratoodete kasutamine, sealhulgas reaalajas, on ette nähtud:

- tuvastada (lokaliseerida) kõik konfidentsiaalsele teabele loata juurdepääsu katse juhtumid, märkides täpselt ära aja ja võrgu töökoha, kust selline katse tehti;

- tuvastada tarkvara volitamata installimise faktid;

- tuvastada kõik täiendava riistvara (näiteks modemid, printerid jne) volitamata kasutamise juhtumid, analüüsides volitamata installitud spetsiaalsete rakenduste käivitamise fakte;

- tuvastama kõik kriitiliste sõnade ja fraaside klaviatuuril tippimise, kriitiliste dokumentide ettevalmistamise juhtumid, mille üleandmine kolmandatele isikutele toob kaasa materiaalse kahju;

- juurdepääsu kontrollimine serveritele ja personaalarvutitele;

- kontrollida kontakte Internetis surfamisel;

- viia läbi uuringuid, mis on seotud personali välismõjudele reageerimise täpsuse, efektiivsuse ja adekvaatsuse määramisega;

- määrata organisatsiooni arvutitöökohtade koormus (kellaaja, nädalapäeva jne järgi) kasutajatöö teadusliku korraldamise eesmärgil;

- jälgima personaalarvutite kasutamist töövälisel ajal ja tuvastama selle kasutamise eesmärgi;

- saada vajalikku usaldusväärset teavet, mille alusel tehakse otsuseid organisatsiooni infoturbepoliitika kohandamiseks ja täiustamiseks jne.

Nende funktsioonide rakendamine saavutatakse agentide moodulite (andurite) sisseviimisega AS-i tööjaamadesse ja serveritesse koos edasise olekuküsitlusega või nendelt aruannete vastuvõtmisega. Aruandeid töödeldakse turbeadministraatori konsoolis. Mõned süsteemid on varustatud vaheserveritega (konsolideerimispunktidega), mis töötlevad oma alasid ja turvagruppe.

Turul pakutavate lahenduste (StatWin, Tivoli Configuration Manager, Tivoli Remote Control, OpenView Operations, "Uryadnik/Enterprise Guard", Insider) süsteemianalüüs võimaldas tuvastada mitmeid spetsiifilisi omadusi, mis lootustandvale ASADP-le andsid. parandab oma tulemusnäitajaid võrreldes uuritud valimitega .

Üldjuhul saab olemasolevate süsteemide abil koos üsna laia funktsionaalsuse ja suure valikuvõimalustega jälgida ainult üksikute AS-i kasutajate tegevust kõigi määratud AS-i elementide (ja eelkõige tööjaama) kohustusliku tsüklilise uuringu (skaneerimise) alusel. kasutajad).

Samal ajal muudab kaasaegsete süsteemide, sealhulgas üsna suure hulga tööjaamade, tehnoloogiate ja tarkvara levik ja ulatus kasutajate töö jälgimise protsessi oluliselt keerulisemaks ning iga võrguseade on võimeline genereerima tuhandeid audititeateid, mis jõuavad üsna suured teabemahud, mis nõuavad tohutute, sageli dubleerivate andmebaaside haldamist. Need tööriistad tarbivad muuhulgas märkimisväärseid võrgu- ja riistvararessursse ning koormavad jagatud süsteemi. Need osutuvad paindumatuteks arvutivõrkude riist- ja tarkvara ümberseadistamisel, ei suuda kohaneda tundmatut tüüpi rikkumiste ja võrgurünnetega ning nende turvapoliitika rikkumiste tuvastamise tõhusus sõltub suuresti AS-i skaneerimise sagedusest. elemendid turvaadministraatori poolt.

Üks nende süsteemide tõhususe suurendamise viise on otsene skaneerimissageduse suurendamine. See toob paratamatult kaasa nende põhiülesannete täitmise efektiivsuse languse, milleks see AS tegelikult on mõeldud, nii administraatori tööjaama kui ka kasutajate tööjaamade arvutite arvutuskoormuse olulise suurenemise tõttu. nagu liikluse kasvuga kohalikus AS-i võrgus.

Lisaks suurte andmemahtude analüüsimisega kaasnevatele probleemidele on olemasolevatel seiresüsteemidel tõsiseid piiranguid tehtud otsuste efektiivsuses ja täpsuses, mille põhjuseks on inimfaktor, mille määrab administraatori kui inimoperaatori füüsilised võimalused.

Võimalus teavitada kasutajate ilmsetest volitamata toimingutest reaalajas olemasolevates seiresüsteemides ei lahenda põhimõtteliselt probleemi tervikuna, kuna see võimaldab jälgida ainult varem teadaolevaid rikkumisi (allkirjameetod) ega suuda võidelda uut tüüpi rikkumiste vastu.

Ulatuslike infoturbe tagamise meetodite väljatöötamine ja kasutamine infoturbesüsteemides, mis näevad ette selle kaitsetaseme tõusu seoses arvutiressursi täiendava “valikuga” AS-ist, vähendab AS-i võimet lahendada ülesannete täitmiseks, milleks see on ette nähtud, ja/või suurendab selle maksumust. Selle lähenemise ebaõnnestumine kiiresti areneval IT-tehnoloogia turul on üsna ilmne.

Automatiseeritud süsteem kasutajate tegevuste auditeerimiseks (jälgimiseks). Paljutõotavad omadused

Eelnevalt esitatud analüüsitulemustest järeldub ilmselgest vajadusest anda paljulubavatele seiresüsteemidele järgmised omadused:

- automatiseerimine, rutiinsete "käsitsi" toimingute välistamine;

- tsentraliseerimise (automaatse turvaadministraatori tööjaama baasil) kombinatsioon süsteemi üksikute elementide (intelligentsete arvutiprogrammide) tasemel juhtimisega AS-i kasutajate töö jälgimiseks;

- skaleeritavus, mis võimaldab suurendada seiresüsteemide võimsust ja laiendada nende võimalusi ilma nende tõhusaks toimimiseks vajalike arvutusressursside olulise suurenemiseta;

- kohanemisvõime muutustega AS-i koosseisus ja omadustes, samuti uut tüüpi turvapoliitika rikkumiste ilmnemisega.

Joonisel fig. 3.

Antud struktuur sisaldab järgmisi põhikomponente:

- mõnele AS-i elemendile (kasutajate tööjaamadele, serveritele, võrguseadmetele, infoturbevahenditele) paigutatud tarkvarakomponendid-andurid, mida kasutatakse auditiandmete reaalajas salvestamiseks ja töötlemiseks;

- registreerimisfailid, mis sisaldavad vaheteavet kasutaja töö kohta;

- andmetöötlus- ja otsustuskomponendid, mis saavad anduritelt infot registreerimisfailide kaudu, analüüsivad seda ja teevad otsuseid edasiste toimingute kohta (näiteks mõne teabe sisestamine andmebaasi, ametnike teavitamine, aruannete koostamine jne);

- auditi andmebaas (DB), mis sisaldab teavet kõigi registreeritud sündmuste kohta, mille alusel koostatakse aruandeid ja jälgitakse ASi olekut mis tahes aja jooksul;

- komponendid aruannete ja sertifikaatide genereerimiseks, mis põhinevad auditi andmebaasis salvestatud teabel ja kirjete filtreerimisel (kuupäeva, kasutajatunnuste, tööjaamade, turvasündmuste jms järgi);

- turbeadministraatori liidese komponent, mille abil saab hallata ASDP AS-i tööd oma automatiseeritud tööjaamaga, vaadata ja printida teavet, luua andmebaasi erinevat tüüpi päringuid ning genereerida aruandeid, mis võimaldab reaalajas jälgida AS-i kasutajate jooksvaid tegevusi ja erinevate ressursside praeguse turvalisuse taseme hindamine;

- lisakomponendid, eelkõige tarkvara komponendid süsteemi konfigureerimiseks, andurite paigaldamiseks ja paigutamiseks, teabe arhiveerimiseks ja krüpteerimiseks jne.

Teabetöötlus ASADP AS-is hõlmab järgmisi etappe:

- registreerimisteabe salvestamine andurite abil;

- teabe kogumine üksikutelt anduritelt;

- teabevahetus asjakohaste süsteemiagentide vahel;

- registreeritud sündmuste töötlemine, analüüs ja korrelatsioon;

- töödeldud teabe esitamine turbeadministraatorile normaliseeritud kujul (aruannete, diagrammide jms kujul).

Vajalike arvutusressursside minimeerimiseks, süsteemi salastatuse ja töökindluse suurendamiseks saab infot salvestada erinevatele AS-i elementidele.

Lähtudes püstitatud ülesandest anda põhimõtteliselt uued (võrreldes olemasolevate AS-i kasutajate töö auditeerimise süsteemidega) automatiseerimisomadused, tsentraliseerituse ja detsentraliseerimise kombinatsioon, mastaapsus ja kohandatavus, näib selle ehitamise üheks võimalikuks strateegiaks kaasaegne tehnoloogia. intelligentsed mitme agendi süsteemid, mida rakendatakse erinevat tüüpi integreeritud kogukonna agentide väljatöötamise kaudu (intelligentsed autonoomsed programmid, mis rakendavad teatud funktsioone tuvastada ja tõrjuda kasutaja tegevusi, mis on vastuolus turvapoliitikaga) ja korraldades nende suhtlust.