Neile, kes on laisad, et vaadata 45-minutilist videot SMTP seadistamise kohta VDS-is

Ettevalmistav etapp

1) Registreeri postkast (kuhu registreerime kõik teenused). Panime kõik andmed faili, et mitte kaotada.

2) Registreeruge saidil reg.domainik.ru (või mõnes muus domeeni registreerimisteenuses) ja ostke domeen. Kui soovite saada domeeni tasuta, lugege artiklit

Registreerime DNS-serverid ns1.firstvds.ru ja ns2.firstvds.ru (noh või teie hostimise NS)

3) Saidil firstvds.ru (või teie hostimisel) võtame VDS-serveri (lihtsaim on testi jaoks 150 rubla, kuigi profid ostavad kõige kallima). 25% allahindluse sooduskood: 648439800. Kinnitage oma kontonumber teenuse sms-reg.com kaudu Valige serveri mall “Debian amd64” ilma ISPmanageriga. Pärast maksmist peate ootama, kuni serveri olek muutub "Aktiivne" ja määratakse IP

Serveri häälestamine

2) Pärast registreerimist minge jaotisse ISPSystem Licenses ja sisestage meie VDS-i IP. Järgmisena minge jaotises "Virtuaalsed serverid" hostimisele (VDS) - klõpsake meie serveril ja ülaosas nuppu "Lisa paneelile". Seal valime oma serveri - “Reinstall” ja valime Debian-amd64-ispmngr ning näitame parooli, mis saadeti pärast VDS-i aktiveerimist. Siis oota natuke. Jaotises Konteinerid klõpsake nuppu ISPmgr ja teid tuleks üle viia teenusesse ISPmanager

3) Minge oma VDS-i ISP-halduris jaotisesse "Kasutajad" - "Loo" ja looge kasutaja, näidates sammudes oma ostetud domeeni.

4) Järgmisena minge jaotisse "Domeenid - domeeninimed" - teie domeen peaks juba seal olema, valige see ja klõpsake nuppu NSy - "Loo" ja märkige kirjas saadud andmed VDS-i registreerimisel määratud e-posti aadressile. Kirja pealkiri on "DNS-i juurdepääsu parameetrite muutmine..." kirjast sisestage kõik andmed, sealhulgas ns1.firstvds.ru ja ns2.firstvds.ru ning märkige ruut "Rakenda olemasolevale".

6) Loo jaotisesse “Postkastid” 4-5 postkasti.

DKIM-i seadistamine

1) TEIE VDS-serveri ISP paneelil minge jaotises "Seaded-Tarkvara", leidke "Mail Server" (SMTP), see peaks olema "exim", kui ei, klõpsake nuppu "Kustuta" ja seejärel " Install" ja valige "exim" -daemon-heavy" klõpsake "Järgmine" - "Järgmine" - "Lõpeta". Installimine lõpetatud. Järgmisena valige "Opendkim - DKIM filter" ja klõpsake "Install" (kui peate protsessi käigus tarkvara värskendama, värskendage seda). Kui kõik on installitud (SMTP ja DKIM), on olek "kollane tuli"

2) Minge jaotisse "Domains-Email Domains", valige meie domeen, topeltklõpsake ja märkige ruut "Luba DKIM".

3) Minge jaotisse "Domains-Domain Names" ja vaadake jaotist "Kirjed", seal peaks ilmuma pikk DKIM-kirje

IP peitmine

1) TEIE VDS-serveri ISP paneelil "System-File Manager" klõpsake nuppu "Tagasi" - seejärel kausta etc, seejärel Exim4 ja valige fail exim.conftemplate, klõpsake seda 2 korda ja redigeerige.

Kleepige kood pärast rida +smtp_protocol_error ja enne rida TLS/SSL ning klõpsake nuppu "Salvesta".

2) Klõpsake VDS-serveris jaotises „Konteinerid” nuppu „Taaskäivita”.

Saatmine ePochta Maileri abil

1) Klõpsake ePochta Maileris valikul Seaded-SMTP, määrake "Ainult SMTP", klõpsake + ja lisage meie server.

Sisestage IP-port 587. "Authorization" - AUTH PLAIN (vananenud). Krüpteerimine - "Ei". Sisselogimine - üks meie kirjadest (mis registreeriti VDC paneelis) ja selle parool ning sisestage meie kiri saatja meili. "Treads" 1. "Oota" testi jaoks seadke see 1 sekundile. "Pärast" 1 tähte. Klõpsake nuppu OK.

2) Kirjutame mis tahes kirja ja klõpsame "Testi" ja kontrollime kohaletoimetamist meie postkastidesse (Yandex, mailru)

3) Analoogia põhjal lisatakse ülejäänud postkastid

4) Soovitused esimestel päevadel väljasaatmisel: saatke Mailile mitte rohkem kui 3000 kirja päevas. Seade “Oota” on 7 sekundit. Samuti on soovitatav kasutada

"Teksti asendamine" tähe juhuslikuks muutmiseks. Kui domeen on keelatud, järgige uue domeeni lisamiseks ja konfigureerimiseks juhiseid

Kogu selle asja maksumus on 250 rubla.

Säästke kursuse vaatamisel 1,5 tundi aega.

Soovin kõigile õnne!

Peaaegu kõigis oma serverites kasutame meilide saatmiseks teenust Exim.

Exim on niinimetatud MTA (Mail Transfer Agent), sõnumiedastusagent, tavakeeles - meiler või meiliserver, mida kasutatakse paljudes Unixi perekonna operatsioonisüsteemides.

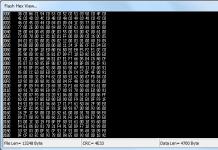

Igal postiteenust läbival kirjal on oma tunnus või muul moel kordumatu kirjanumber. Eximi järjekordades olevad sõnumi ID-d on suur- ja väiketähtede jada, näiteks "1TrXS1-0003SL-3h", ja neid kasutavad enamik Eximi järjekorra haldus- ja logimiskäske.

Vaatame nüüd lühikest ssh-käskude loendit kirjade ja meilijärjekorra haldamiseks. Tähtis! Kõik käsud tuleb käivitada administraatorina ja need on saadaval ainult VPS/Dedicated jaoks

Kuvab kirjade arvu meilijärjekorras(mida me jälgimisel näeme):

Printige järjekorras olevate sõnumite loend. Kuvatakse: järjekorra aeg, suurus, sõnumi ID, saatja, saaja:

Sellise loendi näide:

4h 791 1TrXgs-0004t8-0W

See e-posti aadress on spämmirobotite eest kaitstud. Selle vaatamiseks peab teil olema JavaScript lubatud.

4h 1,8K 1TrXgu-0004tZ-5w

See e-posti aadress on spämmirobotite eest kaitstud. Selle vaatamiseks peab teil olema JavaScript lubatud.

Vastavalt sellele on nende kahe sõnumi identifikaatorid: 1TrXgs-0004t8-0W ja 1TrXgu-0004tZ-5w

Kustuta sõnum järjekorrast: exim -Mrm

(Näide: exim -Mrm 1TrXgs-0004t8-0W, eemaldab edastatud identifikaatoriga sõnumi järjekorrast)

Kuva sõnumi päised: exim -Mvh

Kuva sõnumi sisu: exim -Mvb

Vaadake sõnumite logisid: exim -Mvl

Kustutage kõik blokeeritud kirjad meilijärjekorrast: exipick -z -i | xargs exim -Hr

Eemaldage kõik kirjad meilijärjekorrast, kus saatja domeen on domeen: exipick -f @domain -i | xargs exim -Hr

Eemaldage kõik kirjad meilijärjekorrast, kus saaja domeen on domeen: exipick -r @domeen -i | xargs exim -Hr

Eemaldage kõik kirjad meilijärjekorrast: exipick -i | xargs exim -Hr

Kui järjekorras on mitusada tuhat kirja, on järjekorra kustutamine käskude abil kiirem

rm -rfv /var/spool/exim4/input/

rm -rfv /var/spool/exim4/msglog/

Nüüd vaatame, kuidas teada saada, kes ja kuidas saadab serveris rämpsposti ning kuidas seda blokeerida?

Selleks teeme järgmist:

Loetlege kirjad kirjade järjekorras, kasutades käsku

Määrake loendis visuaalselt, millisest domeenist või postkastist kiri tuleb. Tavaliselt on see hõlpsasti nähtav, kuna samast postkastist saadetud suur hulk kirju. Samuti saate ülalkirjeldatud käskude abil kindlaks teha, kust rämpspost täpselt tuleb, analüüsides mitme sarnase tähe logisid, sisu ja päist.

Kui rämpspost tuleb häkitud postkastist, keelake see või muutke postkasti parooli selle atribuutides jaotises Postkastid

Kui rämpspost pärineb cron-tööst, kustutage see töö jaotisest Cron Scheduler

Kui saidilt - Leitud WWW domeen peate selle www-domeeni kirjad kas blokeerima või blokeerima, siis sait töötab - ainult php meili skripti saadetud kirjad ei tööta - php cgi ja apache töörežiimide puhul tehakse seda erinevalt :

- php apache režiimi jaoks leidke apache2 serveri üldises konfiguratsioonis root /etс/apache2/apache2.conf all soovitud domeeni plokk Virtualhost ja realt

php_admin_value sendmail_path "/usr/sbin/sendmail -t -i -f

muutke /usr/sbin/sendmail teel sõna sendmail sõnaks sendmoil.

Või tehke sama apache2 konfiguratsiooni atribuutide jaotises www domeenid. Pärast seda peate muudatuste jõustumiseks taaskäivitama teenuse apache2. Pärast seda ei tööta php mail ainult sellel saidil ja ainult php apache režiimis ja skriptid ei saa kirju saata.

Php cgi režiimi puhul kasutaja all - saidi omanik, failis php-bin/php.ini real sendmail_path = "/usr/sbin/sendmail -t -i -f muutke sõna sendmail sõnaks sendmoil teel / usr/sbin/sendmail. See ei nõua midagi uuesti laadima ja määratud blokeerimine rakendub selle kasutaja KÕIGILE www domeenidele, mis töötavad php cgi režiimis, mitte ühelegi konkreetsele.

Taaskord tahan märkida, et selline blokeerimine kehtib ainult skriptide ja kroonide kohta, mille abil kirju levitatakse - töötavad samasse domeeni loodud postkastid.

Kui te ei suuda kindlaks teha, kes järjekorra abil rämpsposti saadab, võite kasutada veel mitut käsku.

saba -n 1000 /var/log/nginx/access.log | grep POST

väljastab kõigi saitide POST-päringute loend, milles saate tuvastada meili loonud pahatahtliku faili.

Kas sa nägid skriptifaili? Otsime seda serverist käsuga

leida / -nimi failinimi

p.s. | grep ssh

mis loetleb kõik ssh-ühendused serveriga. Seejärel tippige käsk

mis loetleb kõik aktiivsed ühendused. Tavaliselt häkitakse kasutaja, kes ei ole selle käsu väljundis, kuid on eelmise käsu väljundis - sel juhul muutke lihtsalt kasutaja parooli või tema ftp-kontot

käsk killall -u user sulgeb kõik kasutaja kasutaja avatud ssh-ühendused

Kui kasutaja sisselogimise asemel on numbrid või kasutaja ftp konto, mida kasutajad ei näe, leiate selle failist /etc/group või /etc/passwd

Samuti saate rämpsposti saata, käivitades croni kaudu skripte. Saate kiiresti vaadata kõigi kasutajate kõiki crone kaustas /var/spool/cron/crontabs

Kui serverisse pole installitud Exim, kuid postfix, saate kasutada järgmisi käske

mailq meilijärjekorra väljund

postsuper -d KÕIK tühjendab meilijärjekorra

Ka ISP Manager 4 juhtpaneelil on meilijärjekorraga töötamiseks võimalik installida ja kasutada pluginat nimega Mail Queue.

Plugina saate installida ainult root kasutajana jaotises Plugins - klõpsake paremas ülanurgas nuppu Install, valige loendist ispmque ja installige see. Pärast seda värskendage juhtpaneeli ja jaotisesse Tööriistad ilmub uus jaotis Meilijärjekord. Selles jaotises saate täielikult vaadata kogu järjekorda ja kõiki järjekorras olevaid tähti, samuti tühjendada järjekorda ja saata üksikuid kirju uuesti, see tähendab, et sisuliselt on kõik sama, mis ülalkirjeldatud meetodil ssh kaudu.

Allikas - https://thehost.ua/wiki/SPAM

Kirja saatmise protsess seisneb selles, et loote (autor) oma SmartBoxPro isiklikul kontol sõnumi ja pärast nupule "Saada" klõpsamist saadetakse teie sõnum. Teie isiklik spetsiaalne server smtp protokolli kaudu. Levitamine toimub eraldi spetsiaalsete SMTP-serverite abil, mille SmartBoxPro pakub igale autorile. Seega saate pärast tariifiplaani eest tasumist oma SmartBoxPro kontole konfigureeritud ja ühendatud VDS-i. Igal tariifil on sõltuvalt levitamisnõuetest oma VDS/VPS-serveri konfiguratsioon.

Serveri seadistamine PROFI-tariifiga

- 2 Protsessor

- RAM: 2048 MB.

- Kõvakettaruum: 30 GB.

- 1 spetsiaalne IP-aadress

- ISPmanager 5 serveri juhtpaneel

Tänu sellele, et postitamine toimub vähemalt 3 IP-aadressi kaudu ja ainult ühe autori poolt, saavutatakse suur sõnumi edastamise protsent. Muidugi saab kõrge INBOXi garanteerida vaid siis, kui meililisti autor protsessi rämpspostiks ei muuda. See postitamisviis sobib ideaalselt nii väikesele hulgale tellijatele kui ka suurtele kliendibaasidele (näiteks veebipoodidele) postitamiseks.

Saate oma VDS-i tasuta kasutamiseks

Lisaks kvaliteetsele postiteenusele on SmartBoxProga töötamise eeliseks ka see, et teil on täielik kontroll serveri üle, mille kaudu teie postitamine toimub. Saate seda serverit kasutada majutamiseks, paigutades sellele oma veebisaidid, portaalid või veebipoed.

Paljude jaoks on oma veebisaidi loomine üksinda endiselt probleemiks, kuid ka siin veab - ISPmanageri juhtpaneeli abil saate täielikult automaatselt installida kümneid veebisaite või veebipoode kõige populaarsematele CMS-idele nagu WordPress. , Joomla, OpenCart jne.

Seega saate ÜHE SmartBoxPro tariifiga koguni KAKS kvaliteetset teenust.

Enda meiliserveri seadistamine reeglina erilisi raskusi ei tekita. Internetis on saadaval suur hulk valmis juhiseid. Sõna otseses mõttes üks käsk ja port 25 on juba kasutamiseks valmis. See muutub lõbusaks, kui saadetud meilid hakkavad tagasi tulema ja adressaadid kurdavad, et sõnumeid ei toimetata kohale. Siin, meeldib see või mitte, peate otsima põhjuseid ja süvenema tehnoloogiasse.

Kes saadab kirju

Tänapäeval pakuvad paljud veebiteenused võimalust linkida teie domeen teenusega. Eriti populaarne on meilide postitamine Gmailis või Yandexis. Kõik kirjad lähevad läbi nende pakutava SMTP-serveri; usaldusväärne teenusepakkuja genereerib kõik vajalikud päised ja allkirjad, mis võimaldavad neil läbida kõik rämpspostifiltrid. Kuid see valik pole alati võimalik. Näiteks organisatsioonil on palju kasutajaid ja ta vajab meili jaoks spetsiaalseid sätteid, mis pole pilveteenustes saadaval. Või kasutate oma serverit portaali, CMS-i või veebipoega, kust peate sõnumeid saatma.

Vaikimisi kasutavad kõik PHP rakendused kirja saatmiseks funktsiooni mail(), mis omakorda saadab need läbi php.ini kirjeldatud kohaliku SMTP-serveri.

Sendmail_path = /usr/sbin/sendmail -t -i

Või virtuaalses hostis:

Php_admin_value sendmail_path "/usr/sbin/sendmail -t -i -f [e-postiga kaitstud]"

Ja kuigi sendmail kirjutatakse sinna 100% juhtudest, siis tegelikult võib see olla ka symlink ning kirja saadab Postfix või Exim. Rakendusest kirja saatmiseks saate valida ühe kolmest valikust.

- Mootor ise võimaldab mõnikord määrata välise SMTP-serveri (vaikeseadetes või pistikprogrammi kaudu, WordPressis on selleks WP Mail SMTP või Easy WP SMTP). Peate lihtsalt sisestama oma konto andmed ja kõik probleemid on lahendatud.

- Pluginprogrammi kasutamine, mis emuleerib kohaliku SMTP-serveri tööd ja saadab sõnumeid kolmanda osapoole serveri meilikonto kaudu. SSMTP on siin väga populaarne.

- Kasutades oma meiliserverit. Loomulikult peate selle konfigureerima, kuid konfiguratsioonivalikuid on rohkem.

Oleme huvitatud viimasest võimalusest. Vaatame, kuidas murda läbi rämpspostivastastest tehnoloogiatest ja tagada, et sõnum jõuaks adressaadini. Me ei filtreeri rämpsposti ise. See on teise artikli teema. Valime SMTP testserveriteks Postfixi ja Eximi, need on hostimissaitidel populaarsed ning neid on lihtne ja arusaadav konfigureerida, kuigi peamised probleemid puudutavad kõiki SMTP-servereid.

Kuidas vältida rämpsposti saamist

Rämpspostiga võitlemine valmistab peavalu kõigile meiliadministraatoritele. Pealegi on viimasel ajal aktuaalseks muutunud mündi teine pool: rämpspostifiltrid muutuvad sõna otseses mõttes jubedaks. Seetõttu sissetulevas kirjas rämpsposti praktiliselt ei ole, vaid tavalised kirjad kaovad pidevalt kuhugi, kliendid ja juhtkond lähevad närvi ning lisaks peame jälgima, et kiri oleks adressaadini jõudnud. Ja pärast SMTP-serveri installimist peate suure tõenäosusega veel veidi nuputama, et sõnumid üldse kuhugi jõuaksid. Eelkõige peaksite seadete hindamiseks nägema, kas kirjad toimetatakse peamiste meilisüsteemide Gmail, Yandex, Mail.Ru postkasti. Tavaliselt ilmnevad selles etapis esimesed raskused ja kõik probleemid tuleb lahendada isiklikult.

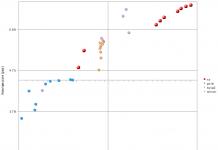

Meiliteenused kasutavad mitmetasandilist rämpsposti filtreerimise süsteemi, mis on nii tõsine ja salajane, et isegi nende enda tehniline tugi ei tea põhimõtteid. Ja igal teenusel on oma prioriteedid. Kuigi tavaliselt on teenuse vastuskirjas mõni vihje kohaletoimetamata jätmise põhjuse kohta. Põhjuste analüüsimisel on abiks ka teenus mail-tester.com, lihtsalt saatke seal märgitud aadressile kiri ja pärast analüüsi saate tulemuse ja probleemide nimekirja. Mõnda neist saab kontrollida ja lahendada ilma SMTP-serverit veel seadistamata.

Võitlus rämpsposti vastu on loonud palju tehnoloogiaid. Neist vanim on must nimekiri, mis sisaldab kõiki IP-sid ja domeene, mis tegelevad rämpsposti saatmisega, siia saab lisada ka kaugjuurdepääsuks kasutatavad avatud releed, puhverserverid ja sissehelistamisaadressid (st teoreetiliselt ei tohiks nad kirju saata). Sellised mustad nimekirjad on korraldatud erineval viisil. Populaarsed on DNSBL (DNS must nimekiri) – DNS-vormingus mustad nimekirjad, mida on lihtne päringuid teha. Tänapäeval on saadaval palju andmebaase, mitte kõik pole populaarsed ega kasutatud. Probleem on selles, et konkreetse meiliteenuse jaoks pole loendit, kui palju ja milliseid nad küsivad, on saladus.

Domeeninimed, nagu IP-aadressid, võivad tänapäeval olla kasutatud. Võimalik, et mõni sõnumsideteenus kasutas neid enne teid või sellel hostitud host häkkiti ja saadeti rämpsposti. Seetõttu võivad nad sattuda ühte DNSBL-i ja olla probleemiks. Mail.Ru lükkas ühelt IP-lt pärit kirjad tagasi just seetõttu, et see oli ühes neist pooleldi unustatud nimekirjadest, sattudes sinna 2010. aastal. Pealegi ei vaevunud Mail.Ru isegi SPF-i ja DKIM-i õigsust kontrollima. Asjad liikusid edasi alles siis, kui IP eemaldati mustast nimekirjast.

IP-d või domeeni saate ise kontrollida, saates DNS-päringu valitud DNSBL-serverisse kaevamisutiliidi abil:

$ host -tA site.ex.dnsbl..ex.dnsbl.org ei leitud: 3(NXDOMAIN)

Kuid mugavam on kasutada võrguteenuseid, mis kontrollivad mitut andmebaasi korraga. IP-d saab kontrollida domeenis dnsbl.info (59 alust) või whatismyipaddress.com (72 alust), lisaks mxtoolbox.com (107 alust), spamhaus.org või multirbl.valli.org. Kui äkki ilmub loendisse domeen või IP, on parem kohe kirjutada toele ja eemaldada oma aadress.

Õige DNS

Kui sõnum on vastu võetud, analüüsib SMTP-kaugserver esmalt sõnumi päist. Meiliprogramm saadab ainult From, To, Date, Subject ja X-Mailerit. Need on üldiselt selged ja näitavad lihtsalt, kellelt ja kuhu saata. Ülejäänud päise genereerib nii SMTP-server kui ka seda saatv rakendus. Seda, muide, tuleb ka arvestada, sest Telneti kaudu saadetud kirju saab saata, aga mitte Roundcube’iga, lihtsalt sellepärast, et neil on erinev päis. Näiteks Roundcube asendab oma HELO/EHLO serveri_nimi või localhost muutuja alusel, kui see pole määratletud. Nii et mõnikord peate selle lihtsalt selgelt määrama:

$rcmail_config["smtp_helo_host"] = "example.org";

Sama kehtib ka ise kirjutatud PHP-skriptide kohta.

Edastamise ajal läbib kiri vähemalt kahte SMTP-serverit, millest igaüks lisab ka päisesse midagi oma. Esiteks lisab iga server oma Received: from. Parem on neid lugeda alt üles. Kõige alumine sõnum on saatja server, ülemine on saaja server. Kuigi tegelikkuses võib servereid olla rohkem, kehtib see eriti siis, kui töötate suurte teenusepakkujatega, kes pärast kirja vastuvõtmist saadavad selle edasi või kui kasutate teel SMTP-puhverserverit. Sõnumitee analüüsimiseks saate kasutada Google'i teenust, mis näitab arusaadaval kujul kõiki SMTP-servereid, transiidiaegu ning SPF-, DKIM- ja DMARC-teste (nendest lähemalt hiljem).

Vastuvõetud päised erinevad, kuigi kehtivad üldreeglid. Tüüpiline näeb välja selline:

Saabunud: server.example.org (helo=server.example.org) saidilt st15.provider.com koos esmtps-iga (Exim 4.80.1) (ümbrik-from

Siin saadi sõnum serverist nimega server.example.org, millel on IP 1.2.3.4, sama nime kasutati ka helo tervituses, selle sai serveri st15.provider.com Exim 4.80.1. Sõnum saadeti aadressilt [e-postiga kaitstud]. Pärast sellise päise aktsepteerimist hakkab SMTP-server andmeid kontrollima. Otsib domeeni ja IP-d DNSBL-i andmebaasidest. Kontrollib domeeni MX-kirje olemasolu. MX-i kasutatakse algselt antud domeeni teenindavate meiliserverite leidmiseks; selle olemasolu kinnitab, et domeen saadab meile.

Järgmisena teostab see nimede pöördresolutsiooni IP-põhise pöörd-DNS-päringu kaudu, kasutades PTR-kirjet. See tähendab, et ta saab teada, millise serveri nimi peaks olema sellel aadressil, kust kiri tuli. Seda käitumist on täpsustatud 1999. aasta veebruari RFC 2505, SMTP MTA-de rämpspostivastased soovitused. Ja kuigi on juba ammu tõdetud, et tagastamistsoonid ei ole saatja ühemõtteliseks tuvastamiseks piisav tingimus ning põhjustavad sageli vigu ja viivitusi, toetatakse neid siiski. Seetõttu peavad need ühtima, vastasel juhul saab sõnum hinnangus vähemalt miinuse ja halvimal juhul visatakse see kõrvale.

Meie näites tuleks server.example.org määrata IP 1.2.3.4-le. DNS-kirje näeb välja selline:

1.2.3.4.in-addr.arpa. IN PTR server.example.org

IPv6 puhul kasutatakse ip6.arpa. Põhimõtteliselt pole PTR-i funktsioonide kohta vaja teada, kuna PTR-i, välja arvatud harvad erandid, konfigureerib ainult hostiteenuse pakkuja. Ja kui te pole sellega rahul, peate lihtsalt ühendust võtma toega. PTR-i saate kontrollida päringu abil:

$ dig -x 1.2.3.4

Tegelikult võib PTR-i kirje pärast VDS-i juurutamist osutada teenusepakkuja pakutavale tehnilisele domeenile, näiteks srv01.provider.net, VDS-i mallis sisestatakse hostinimi Ubuntu1604 (muudatused failis /etc/hostname) kaustas HELO/EHLO SMTP server kirjutab üldiselt localhost .localdomain ja kiri pärineb example.org domeenist. Tõenäosus kirja sellistes tingimustes kohale toimetada läheneb kiiresti nullile. Kuigi mõned teenused märgivad sellised ebakõlad veaks ja viivad läbi täieliku kontrolli.

Eriti tahaksin märkida, et VDS-il on tavaliselt kaks IPv4 ja v6. Seetõttu kehtib kõik öeldu mõlema versiooni kohta, kuna ühele serverile saabuv kiri võib minna üle IPv4 ja selle kohale toimetada, samas kui teine eelistab kasutada IPv6 ja kiri ei pruugi adressaadini jõuda. Samal ajal ei vaeva paljud IPv6-d pakkuvad pakkujad PTR-kirje seadistamisega üldse vaeva ja selle kontrollimine annab veateate. Aga näiteks Google eelistab IPv6 ja jätab kirja kohe kõrvale, kui PTR serveri nimega ei ühti. Teenuse vastuse sõnumis näeb see välja järgmine:

Jätkamine on saadaval ainult liikmetele

Valik 1. Liituge saidi kogukonnaga, et lugeda kõiki saidil olevaid materjale

Määratud perioodi jooksul kogukonna liikmeks saamine annab teile juurdepääsu KÕIGILE häkkerite materjalidele, suurendab teie isiklikku kumulatiivset allahindlust ja võimaldab teil koguda professionaalset Xakep Score reitingut!

Meie põhjus oli meie hostimise ja VPS-i klientide korduvate rämpspostikaebuste tõttu. Alati ei saa kindlalt öelda, kas tegemist oli klientide tahtliku tegevusega või ei osanud nad ise kahtlustada, et on sattunud rämpsposti ohvriks. Mis iganes see oli, probleem tuli lahendada.

Neile ei meeldi rämpspost. Rämpspost jätab teenusepakkuja näole "musta täpi", kui tema IP-aadressid on musta nimekirja kantud, mis mõjutab kõiki kliente. IP eemaldamine mustadest nimekirjadest on teine asi. Kuid see on mündi üks külg. Kui IP-aadressi mainet on võimalik taastada, siis ettevõtte maine ja usalduse taastamine on palju keerulisem.

Otsustasime leida lahenduse ja rakendada Unihosti struktuuri soovimatute kirjade kaitsmise ja ärahoidmise kompleksi. Pärast ajurünnakuid ja arutelusid hakkasime kontrollima ja võrdlema, mida rämpsposti/AV-kogukonnal on pakkuda.

Turul on palju valikuvõimalusi. Enamiku kvaliteetsete lahenduste eest makstakse aga tariifiga 1 litsents 1 serveri kohta või isegi väljaminevate/sissetulevate e-kirjade arvu kohta, mis tooks kaasa tariifide kõrgemad hinnad. Seetõttu valisime ainult avatud lähtekoodiga.

Populaarsed avatud lähtekoodiga rämpspostivastased lahendused

Rspamd

See sobib erineva suurusega süsteemidele. Saab integreeruda erinevatesse MTA-desse (dokumentatsioonis on kirjeldatud Exim, Postfix, Sendmail ja Haraka) või töötada SMTP puhverserveri režiimis.

Sõnumite hindamissüsteem on sama, mis SpamAssassinis, eelkõige erinevate tegurite põhjal: regulaaravaldised, DNS-i blokeeringute loendid, valged, hallid, mustad nimekirjad, SPF, DKIM, statistika, hägused räsid ja muud asjad – kasutatakse ainult töös muud algoritmid .

Rspamd toetab laiendusi pistikprogrammide abil.

Apache SpamAssassin

SA saavutas kuulsuse tänu Bayesi filtreerimistehnoloogia kasutamisele. Iga kiri saab testide läbimisel kindla hinde ja läve saavutamisel paigutatakse rämpsposti hulka.

Integreerub hõlpsalt peaaegu kõigi meiliteenustega. SA-l on saadaval populaarsed tehnoloogiad, mida saab ühendada pistikprogrammidena: DNSBL, SPF, DKIM, URIBL, SURBL, PSBL, Razor, RelayCountry, automaatne valge nimekirja lisamine (AWL) ja teised.

Paigaldamine ei ole üldiselt keeruline. Pärast installimist nõuab SpamAssassin parameetrite peenhäälestamist ja rämpspostiga seotud koolitust.

ASSP

Platvormispetsiifiline SMTP-puhverserver, mis võtab vastu sõnumeid enne MTA-d ja analüüsib neid rämpsposti suhtes.

Toetatud on kõik populaarsed tehnoloogiad: valged ja hallid loendid, Bayesi filter, DNSBL, DNSWL, URIBL, SPF, DKIM, SRS, viirusekontroll (ClamAV-ga), manuste blokeerimine või asendamine ja palju muud. Tuvastatakse MIME-kodeeringuga rämpspost ja pildid (kasutades Tesseracti). Võimalusi laiendatakse moodulite abil.

Projekti dokumentatsioon ei ole alati selge ja juhised on sageli aegunud, kuid teatud kogemustega saate selle välja mõelda.

MailScanner

MailScanner on kõikehõlmav lahendus andmepüügi e-kirjade vastu võitlemiseks ning meilide kontrollimiseks viiruste ja rämpsposti suhtes. See analüüsib kirja sisu, blokeerib meiliklientidele ja HTML-i siltidele suunatud ründeid, kontrollib manuseid (keelatud laiendused, topeltlaiendid, krüpteeritud arhiivid jne), kontrollib kirjades olevate aadresside võltsimist ja palju muud.

MailScanner integreerub hõlpsalt mis tahes MTA-ga; see on varustatud valmis konfiguratsioonifailidega. Lisaks enda arendustele saab ta kasutada kolmandate osapoolte lahendusi. SpamAssassinit saab kasutada rämpsposti kontrollimiseks.

EFA-projekt

On veel üks avatud lähtekoodiga projekt – “eFa-projekt” – meilifiltri seade. EFA on algselt loodud virtuaalse seadmena, mis töötab Vmware või HyperV peal. Programm kasutab rämpsposti ja viiruste peatamiseks valmispakette MailScanner, Postfix, SpamAssasin (kogu nimekiri allpool) ning need on juba installitud ja seadistatud VM-is õigesti töötama. See tähendab, et karkusid pole vaja – kõik toimib karbist välja võttes.

EFA sisaldab järgmisi komponente:

Postfix toimib MTA (postitranspordi agent) - usaldusväärne, kiire, aastate jooksul end tõestanud;

Rämpspostifiltri tuum - MailScanner - viirusetõrjega õlg õla kõrval kannab raskusi;

Rämpspostifilter – SpamAssassin – tuvastab rämpsposti kirjad. Raamistik sisaldab paljusid hindamissüsteeme, MTA-sid ja regulaaravaldiste komplekte;

ClamAV on viirusetõrje, mis töötab koos MailScanneriga;

MailWatch - mugav veebiliides MailScanneri ja muude rakendustega töötamiseks;

Sisufilter - DCC - määrab masspostituse, saates kirjade põhiosa räsisummad spetsiaalsesse serverisse, mis omakorda annab vastuse saadud räside arvu kujul. Kui arv ületab skoor=6 läve, loetakse kiri rämpspostiks;

Pyzor ja - aitavad SpamAssassinil rämpsposti tuvastamise võrkude abil rämpsposti täpsemalt ära tunda;

Halli kirje jaoks kasutatakse postfix-poliitika teenust, mis võimaldab vähendada saajate poolt vastuvõetava rämpsposti hulka;

Piltide tuvastamiseks kasutatakse ImageCeberuse moodulit - see tuvastab pornopildid jne.

Valisime EFA, kuna projekt sisaldab kõiki ülaltoodu parimaid omadusi. Lisaks oli meie administraatoritel juba sellega töötamise kogemus, mistõttu nad valisid EFA. Jätkame installi kirjeldusega.

EFA paigaldamine ja sellele järgnev konfigureerimine

Otsustasime installida VPS-i puhta CentOS 6.8 x64-ga, mis toimib releeserverina. Kõigepealt peate värskendama kõik süsteemi utiliidid ja komponendid uusimatele versioonidele, mis on hoidlates saadaval. Selleks kasutame käsku:

nm-y värskendus

Seejärel installige wget ja ekraani utiliidid, kui neid pole installitud:

yum -y installige wget-ekraan

Pärast seda laadige alla skript, mis installib EFA:

wget https://raw.githubusercontent.com/E-F-A/v3/master/build/prepare-build-without-ks.bash

Anname skripti täitmise õigused:

chmod +x ./prepare-build-without-ks.bash

Käivituskuva:

ekraan

Ja käivitage skript:

./prepare-build-without-ks.bash

Nüüd saate meie ekraani minimeerida, kasutades kombinatsiooni Ctrl + A + D.

Pärast installimist peate oma esimesi sisselogimisandmeid kasutades uuesti serverisse sisse logima ssh-i kaudu. See on vajalik lähtestamisskripti ja EFA esialgse konfiguratsiooni käivitamiseks.

Pärast sisselogimist palub süsteem teil vastata mõnele küsimusele EFA seadistamiseks.

Küsimuste loend on järgmine:

| Funktsioon | Kinnisvara |

|---|---|

| Hostinimi | Näidatakse masina hostinimi |

| Domeeninimi | Domeen, kuhu masin kuulub. Koos hostinimega saate serveri täieliku FQDN-i |

| Adminemail | Administraatori postkast, kuhu saabub kirjad süsteemilt endalt (saadaolevad uuendused, erinevad aruanded jne) |

| Postmastemail | Selle isiku postkast, kes saab MTA-ga seotud kirju |

| IP-aadress | Masina IP-aadress |

| Võrgumask | Mask |

| Vaikevärav | Värav |

| Esmane DNS | Esmane DNS-server |

| Sekundaarne DNS | Sekundaarne DNS-server |

| Kohalik kasutaja | Kohaliku administraatori sisselogimine. Kasutatakse süsteemi ja MailWatchi veebiliidesesse sisselogimiseks |

| Kohaliku kasutaja parool | Parool |

| Juurparool | Parool root kasutajale |

| VMware tööriistad | Kuvatakse ainult siis, kui installimine toimub virtuaalses masinas, kus töötab VMware. VMware'iga töötamiseks on vaja installida tööriistad |

| UTC aeg | Kui teie masin asub UTC ajavööndis, peate valima Jah |

| Ajavöönd | Siin saate valida mõne muu ajavööndi peale UTC |

| Klaviatuuri paigutus | Klaviatuuripaigutus, mida süsteemis kasutatakse |

| IANA kood | See näitab riigikoodi, kus auto asub. See on vajalik selleks, et teha kindlaks, millistest peeglitest värskendusi edaspidi alla laaditakse. |

| Teie meiliserver | Individuaalne parameeter. Kasutatakse, kui EFA töötab ka kirjade vastuvõtmisel |

| Teie organisatsiooni nimi | Organisatsiooni nimi. Kasutatakse tähtede pealkirjade jaoks |

| Automaatsed värskendused | Automaatse värskendamise poliitika on määratud. Vaikimisi on keelatud. Sel juhul automaatseid uuendusi ei toimu, kuid saadaolevate uuenduste kohta saadetakse teated administraatori meilile. |

Pärast sellist küsimustikku kuvatakse kogu vastuste loend. Kui midagi on vaja muuta, vali küsimuse number ja sisesta uued andmed. Kui olete valmis edasi liikuma, tippige OK ja vajutage sisestusklahvi. Süsteem alustab automaatse häälestamise protsessi.

Pärast seadistamise lõpetamist süsteem taaskäivitub ja on täielikus lahinguvalmiduses.

See on loend põhilistest EFA-suvanditest, mida ei saa MailWatchi veebiliidese kaudu redigeerida. Seetõttu on hea teada, kust neid leida.

EFA käsitsi seadistamine

Võtsime ette raske, kuid paindlikuma tee. EFA-d kohandati mitte interaktiivse menüü, vaid konfiguratsioonifailide kaudu. Tahtsime mitte ainult kõike seadistada, vaid ka mõista kõiki komponente ning mõista, mis ja kuidas töötab.

Esiteks lisasime postfix seadete main.cf faili mynetworks, kust võeti ühendusi vastu SMTP kaudu. Seejärel seadsime piirangud helo päringutele, saatjatele, saajatele ja osutasime teatud tingimustel ACCEPT- või REJECT-poliitikaga kaartidele. Samuti on inet_protocols muudetud ipv4-ks, et välistada ipv6-ühendused.

Seejärel muutsime rämpspostitoimingute poliitika sätteks Salvesta konfiguratsioonifailis /etc/MailScanner/MailScanner.conf. See tähendab, et kui kiri määratakse rämpspostiks, pannakse see karantiini. See aitab SpamAssassinit edasi treenida.

Pärast neid seadistusi tekkis esimene probleem. Meid on pommitatud tuhandete adressaatide kirjadega [e-postiga kaitstud], [e-postiga kaitstud], [e-postiga kaitstud] jne. Saajad olid sarnased. Saime ka kirju, mille saatis MAILER-DAEMON, ehk siis tegelikult ilma saatjata.

Selle tulemusena tekkis meil ummistunud järjekord, kus "punase lina" hulgast tavalisi rämpspostita kirju polnud võimalik leida. Otsustasime sarnased kirjad HÜLGIDA, kasutades Postfixi kaartide standardseid funktsioone: helo_access, recipient_access, sender_access. Nüüd on kahjulikud saajad ja muu taoline hakanud edukalt VÄLJAKÜKKAMA. Ja need kirjad, mille saatis MAILER-DAEMON, filtreeritakse helo päringute järgi.

Kui järjekord oli tühjenenud ja meie närvid rahunesid, alustasime SpamAssassini seadistamist.

SpamAssassini koolitus

SpamAssassini koolitust tehakse kirjadele, mis on juba rämpsposti sattunud. Selleks on kaks võimalust.

Veebiliidese kaudu

Esimene võimalus on MailWatchi veebiliidese kaudu. Igas kirjas on näha päised, keha, aga ka Bayesi algoritmi ja muude näitajate põhjal skoor. See näeb välja selline:

| Skoor | Sobivuse reegel | Kirjeldus |

|---|---|---|

| -0.02 | AWL | Kohandatud skoor alates AWL-i mainest aadressil From: aadress |

| 0.80 | BAYES_50 | Bayesi rämpsposti tõenäosus on 40–60% |

| 0.90 | DKIM_ADSP_NXDOMAIN | Puudub kehtiv autoriallkiri ja domeen pole DNS-is |

| 0.00 | HTML_MESSAGE | HTML sisaldub sõnumis |

| 1.00 | KAM_LAZY_DOMAIN_SECURITY | Domeeni saatmisel pole võltsimisvastaseid meetodeid |

| 0.00 | NO_DNS_FOR_FROM | Ümbriku saatjal pole MX- ega A DNS-kirjeid |

| 0.79 | RDNS_NONE | Tarnitakse sisevõrku ilma rDNS-ita hosti poolt |

| 2.00 | TO_NO_BRKTS_HTML_IMG | To: puuduvad sulud ja HTML ning üks pilt |

| 0.00 | WEIRD_PORT | Kasutab HTTP jaoks mittestandardset pordinumbrit |

Pärast kirja avamist saate märkida märkeruudu „SA Learn” ja valida ühe mitmest toimingust:

- As Ham – märkige täht puhtaks (Bayesi algoritmi treenimine);

- Rämpspostina – märkige kiri rämpspostiks (koolitades Bayesi algoritmi);

- Unusta – jäta kiri vahele;

- As Spam+Report - märgi kiri rämpspostiks ja saada selle kohta info rämpspostituvastusvõrku (razor + pyzor);

- As Ham+Revoke - märgi kiri puhtaks ja saada selle kohta info rämpspostituvastusvõrku (razor + pyzor).

Konsooli kaudu

Seda tehakse lihtsalt. Käsk näeb välja selline:

sa-learn --ham /20170224/spam/0DC5B48D4.A739D

Selles käsus on puhtaks (mitte rämpspostiks) bash--hamiks märgitud kiri ID-ga: 0DC5B48D4.A739D, mis asub teatud kuupäeva rämpskirjade arhiivis /20170224/spam/.

Arvatakse, et tõhusaks kirjade filtreerimiseks piisab ainult SpamAssassini koolitamisest. Otsustasime SpamAssassinit koolitada, andes talle sisse absoluutselt kõik kirjad, nii puhtad kui ka rämpsposti. Lisaks leidsime rämpsposti andmebaasi ja jätsime SA tükkideks rebimiseks.

See koolitus aitas Bayesi algoritmi täpsemalt kalibreerida. Selle tulemusena on filtreerimine palju tõhusam. Selliseid koolitusi viime läbi siis, kui meililiiklus ei ole väga suur, et oleks aega analüüsida ja maksimaalselt kirju püüda.

Selleks, et SpamAssassin täisvõimsusel tööle hakkaks, tuleb sellele alguses ette toita umbes 1000 erinevat meili. Nii et olge kannatlik ja alustage treenimist.

Täielikust võidust rämpsposti üle on veel vara rääkida. Nüüd on aga meie serveritelt rämpsposti kohta kaebuste arv null. Õppeprotsessist endast me nüüd lähemalt ei räägi, ma ei taha kõiki nippe paljastada. Kuigi seadetesse süvenedes pole seda raske välja mõelda.