Paljud ettevõtted, sealhulgas Sony ja Adobe, on juba langenud miljoneid paroole ja muid kasutajaandmeid varastanud häkkerite ohvriks. Selle teabe analüüs näitas, et paljud kasutajad kasutavad paljude teenuste jaoks sageli nõrku paroole, nagu „123456”, või sama parooli. See teeb häkkeritel oma töö tegemise äärmiselt lihtsaks ja samas on selline hoolimatus mõistetav: kes suudab meelde jätta rohkem kui kümmekond keerulist parooli?

Lihtne lahendus võiks olla klaviatuuri alla teibitud paberitükk. Ükski häkker ei saa sellesse tungida, kuid peate pidevalt jälgima oma arvuti läheduses olevaid inimesi. Ja sellest lehest pole kasu, kui soovite oma kontole sisse logida kellegi teise arvutist.

Tasuta tööriist KeePass 2 Portable lahendab selle dilemma. Selle toimimiseks vajate ainult 10 MB vaba ruumiga USB-mälupulka, millele installite tugiprogrammi. Tulevikus peate meeles pidama ainult ühte parooli - välkmäluseadme kaitstud ala jaoks. Sellesse salvestab KeePass ju teie veebiteenuste sisselogimisandmed krüptitud andmepanga kujul, mis on kaitstud põhiparooliga.

Troojalased, kes varastavad paroole, ei suuda midagi välja nuusutada. Ja kuna te ei pea enam kümneid paroole meeles pidama, saate iga veebiteenuse jaoks kasutada uut tõeliselt tugevat parooli. Nüüd räägime teile üksikasjalikult, kuidas KeePassi kasutada.

Kuidas seda teha

1 Installige paroolikapp

Installige paroolikapp

Sisestage USB-mälupulk arvutisse, looge sellele uus kaust ja kopeerige sinna KeePassi tarkvaraga arhiivi sisu. Käivitage programm KeePass.exe. Pärast käivitamist aktiveerige värskenduste automaatne otsing, klõpsates hüpikaknas nuppu "Luba". Seejärel valige "Vaata | Muuda keelt" ja klõpsake nuppu "Hangi rohkem keeli".

Laadige venekeelne fail alla saidilt, mis avaneb, klõpsates "Vene | 2,25+". Pakkige arhiivi sisu lahti USB-draivi. Klõpsake nuppu "Vaata | Muuda keelt, valige "Vene" ja taaskäivitage KeePass, klõpsates nuppu "Jah".

2 Looge uus paroolide andmebaas

Looge uus paroolide andmebaas

Valige Fail | Uus" ja määrake paroolisalvestuseks USB-draiv. Järgmises aknas palub programm teil määrata põhiparool. Peate selle sisestama iga kord, kui KeePassi käivitate.

3 Aktiveerige kaitstud režiim

Aktiveerige kaitstud režiim

Selleks, et troojalane ei loeks teie KeePassi parooli, peaksite selle sisestamiseks kasutama programmi kaitstud režiimi, sarnaselt Windows 7 UAC-ga. Selleks minge KeePassis jaotisse "Tööriistad | Seaded | Turvalisus", liikuge akna allossa ja märkige ruut valiku "Sisestage turvarežiimis peamine parool" kõrval.

4 Täitke andmebaas paroolidega

Täitke andmebaas paroolidega

KeePass saab sorteerida paroole rühmadesse. Vaikimisi on teie uues paroolipangas rühmad, nagu "OS" või "Internet". Uue kirje loomiseks valige sobiv grupp (või looge uus), paremklõpsake paremal asuvat valget ala ja seejärel klõpsake nuppu "Lisa kirje".

Täitke kõik väljad ja klõpsake "OK". Kuna igale kontole sisselogimiseks ei pea enam paroole meeles pidama, saab määrata uued, keerulisemad, mida saab genereerida näiteks veebilehel passwort-generator.com.

5 Kasutage automaatset autoriseerimist

Kui soovite teenusesse sisse logida KeePassi abil, avage grupp, kuhu vastav parool on salvestatud. Paremklõpsake KeePassi paroolipoes vastavat kirjet ja valige ripploendist "Alusta automaatset valimist". Pärast seda edastab programm teie andmed brauserisse ja brauser avab uue akna, kus logite sisse oma kontole.

Pange tähele, et väljale "URL" peate sisestama URL-i, mille tavaliselt brauseris autoriseerimiseks sisestate, vastasel juhul ei tööta automaatne parooli sisestamine KeePassi kaudu.

6 Laiendage oma KeePassi võimalusi

Laiendage oma KeePassi võimalusi

Kui soovite KeePassi funktsioone laiendada, minge jaotisse "Tööriistad | Moodulid | Rohkem mooduleid”, mille järel suunatakse teid kasulike laiendustega saidile (meie soovitused leiate ülaltoodud tabelist). Nüüd klõpsake selle allalaadimiseks ja mälupulgale lahti pakkimiseks pistikprogrammi nimel.

Käivitage KeePass uuesti ja minge jaotisse Tööriistad | Moodulid". Allosas kuvatakse saadaolevate pistikprogrammide loend (mõnda neist saab kohandada).

KeePassi parimad laiendused

Pakkuge oma parooli turvaliselt lisafunktsioonidega, nagu mobiiltelefonide varundamine või parooli edastamine.

Nimi |

Kirjeldus |

| DataBase Backup | Määrab paroolipanga kaitse juhuks, kui USB-draiv varastatakse või kaob. |

| Kahekala šifr | |

| KeeAgent | Lisab kodeerimisalgoritmi, mida on peaaegu võimatu murda; Pange tähele, et see muudab KeePassi töö aeglasemaks. |

| KeyExchanger | Lisab kodeerimisalgoritmi, mida on peaaegu võimatu murda; Pange tähele, et see muudab KeePassi töö aeglasemaks. |

| KeeForm | Avab teie lemmiksaidid ühe nupuvajutusega ja sisestab automaatselt teie sisselogimisandmed. |

Äärmiselt ebatavaline troojalane: pahavara kannab nime USB Thief (Win32/PSW.Stealer.NAI). Pahavara on keskendunud andmete vargustele, see levib ja töötab tavalistel välkmälupulkadel ning peidab oskuslikult jälgi oma olemasolust süsteemis. Troojalane sobib ideaalselt küberspionaažiks, kuna võib jõuda isegi isoleeritud süsteemidesse, kui nendega saab ühendada USB-draivi.

Erinevalt teistest USB-ohtudest, mis installivad end käivitamisel ja võltsrakenduste otseteedest, et pahavara käivitada, toimib USB Thief teisiti. Trooja on loodud selleks, et kasutajad salvestavad sageli selliste rakenduste nagu Firefox, NotePad++, TrueCrypt jne kaasaskantavaid versioone mälupulkadele. Pahavara integreerib end kenasti selliste programmide allalaadimisahelasse, esinedes pistikprogrammi või DLL-failina. Seega, kui kasutaja käivitab mälupulgalt tuttava rakenduse, käivitatakse koos sellega (taustal) troojalane.

Tundmatu pahavara autor hoolitses oma arenduse tõsise kaitse eest. USB Thief seostub iga nakatunud välkmäluseadmega, kasutades selle ainulaadset ID-d ja draivi parameetreid. Mõned Trooja failid on kaitstud AES128 krüptimisega ja võti genereeritakse seadme unikaalsete parameetrite põhjal. Samuti erinevad pahavarafailide nimed igal juhul: need genereeritakse mälupulga sisu ja failide loomise aja järgi. Kui proovite kopeerida USB Thief mõnele teisele mälupulgale või tavalisele kõvakettale, takistab see kaheastmeline kaitsesüsteem pahavara töötamist ja muudab ka pöördprojekteerimise tõsiselt keeruliseks.

Trooja struktuur

USB Thief töötab otse mälupulgalt ega jäta süsteemile endale jälgi. Troojalane koosneb kuuest failist, millest neli on käivitatavad ja veel kaks sisaldavad konfiguratsiooniandmeid. Esimene laadija vastutab troojalase käivitamise eest koos programmi kaasaskantava versiooniga. Ta kontrollib USB-seadet ja veendub, et saab varastatud teabe sinna kirjutada ja siia salvestada. Seejärel käivitub teine laadur. See kontrollib ülemprotsesside nimesid ja veendub, et see töötab normaalses keskkonnas (ja keegi ei ürita seda analüüsida). Kolmas laadija kontrollib omakorda viirusetõrjete olemasolu süsteemis.

Viimane, neljas kasulik koormus, mis on tööprotsessi sisse ehitatud, vastutab otseselt andmete varguse eest. USB Thief varastab dokumente, pilte, faililoendeid kõigilt saadaolevatelt draividelt, Windowsi registriandmeid ja WinAuditi abil kogutud teavet. Kõik varastatud andmed salvestatakse mälupulgale ja krüpteeritakse elliptilise krüptograafia abil.

ESET-i eksperdid märgivad, et ründed USB Thiefi abil pole veel levinud praktika. Troojalane on aga väga ohtlik, kuna selle olemasolu on raske tuvastada ja pärast USB-draivi eemaldamist ei jää teabevargusest üldse jälgi. Ettevõtte aruandes märgitakse ka, et pahavara autor võib soovi korral oma pahavara "uuesti kasutada", asendades andmevarguse kasuliku koormuse mis tahes muu pahavaraga.

Lihtsurelike jaoks on mälupulk seade dokumentide/filmide/fotode ja muu isikliku (ja mõnikord väga isikliku) teabe edastamiseks. Kuid häkkerite jaoks on mälupulk nii ohver kui ka võitlusvahend. Täna räägin teile kõigist nõtkustest, kuidas andmeid vaikselt mälupulgalt arvutisse lekitada, ja õpetan ka, kuidas muuta kahjutuid välkmäluseadmeid programmideks paroolide varundamiseks "suurest" arvutist.

Lõks teiste inimeste mälupulkadele

Programmi “Kuri arvuti” idee on järgmine. Arendame välja väikese tööriista, mis teeskleb super-mega täiustatud viirusetõrjet, mille eesmärk on tõhusalt eemaldada välkmälupulgalt "ohtlikud" viirused. Viirustega nakatunud mälupulk ei üllata kedagi, nii et meie spetsiaalne viirusetõrje ei tekita kergeusklikule kasutajale muret. Vastupidi, kui sisestate arvutisse mälupulga ja näete sellist teadet: «Avastati viirus. Kontrollin kõiki faile nakatunud failide suhtes üksikasjalikult., – see jääb kindlasti selle toimingu lõpetamist ootama.

Tööriistade ettevalmistamine

Kirjutame sellise kasuliku programmi nüüd moekas C#-s. Keele paindlikkus ja .NET platvormi lai funktsionaalsus võimaldavad arendada rakendusi välkkiirelt. See on täpselt see, mida me vajame. Oleme huvitatud saagist, mida saame korjata, mitte tüütust kodeerimise protsessist.

Üks meie rakenduse olulisi komponente on liides. Mida soliidsemaks teete, seda suurem on võimalus, et ohver ei märka saaki ja jääb rahulikult ootama, kuni viirusetõrje lõpeb. Ma ei viitsinud liiga palju ja asetasin puhta projekti vormile ainult pildi ja ProgressBari. Saate lõbutseda ja luua hämmastava kujunduse. Soovitan teil vaadata mõne tõelise viirusetõrje kujundust ja kujundada oma rakendus ligikaudu samas stiilis.

Paneme ülesande paika

Eeldame, et oleme otsustanud organisatsiooniliste küsimuste ja tegevusalgoritmi üle, on aeg arutada tehnilisi nüansse. Niisiis peaks meie viirusetõrje alustama oma musta tööd välkmäluseadme installimise ajal. Niipea, kui süsteemi ilmub uus ketas, peab meie programm määrama selle tähe ja alustama kopeerimist.

Enne selle artikli kirjutamise alustamist sattusin sarnase programmi lähtekoodiga. Näite autor määras välkmäluseadme olemasolu kindlaks, otsides perioodiliselt kõigilt ketastelt „irdkandja” tüüpi draivi olemasolu. Algul mõtlesin sama teed minna, aga sisehääl viitas irratsionaalsusele. Pärast kõigi plusside ja plusside kaalumist heitsin selle idee kõrvale ja läksin MSND-sse jalutama. Viis minutit hiljem selgus, et ma polnud seda asjata teinud. Vastus on leitud!

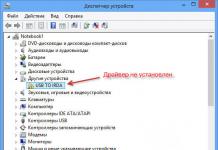

Ilma WinAPIta ei saa kuidagi...

Kõige tõhusam viis uute seadmete (meie puhul mälupulga) ühendamise kohta teada saada on WM_DEVICECHANGE sõnumi püüdmine ja analüüsimine. Seadme installimise ajal saadetakse teade kõikidesse akendesse ja me saame seda lihtsalt oma rakenduses töödelda. Selleks piisab lihtsalt funktsiooni WindowProc kirjeldamisest. Praktikas näeb see välja umbes selline:

LResult CALLBACK WindowProc (HWND hwnd, //akna identifikaator UINT uMsg, //sõnumi identifikaator WPARAM wParam, //toimunud sündmus LPARAM lParam //kursor andmeid sisaldavale struktuurile)

Funktsiooni põhiosas peate võrdlema parameetri WParam väärtust erinevate WM_DEVICECHANGE sõnumiga seotud sündmuste identifikaatoritega. Meie näite puhul on see:

Olgu, me teame, kuidas tuvastada, et uus seade on ühendatud, kuid kuidas saame olla kindlad, et ühendatud on USB-mälupulk? Seal on tohutult erinevaid seadmeid, millel on võimalus "kuumpistikusse" (räägin USB-st) (printer, skanner, modem jne). Õnneks saab selle probleemi üsna lihtsalt lahendada. Parameetrit LParam kasutades pääseme juurde struktuurile _DEV_BROADCAST_HDR, millel on väli dbch_devicetype. Seega tehakse nende väljade väärtuste põhjal asjakohased järeldused. Kui see võrdub DEV_DEVTYP_VOLUME, siis on aeg rõõmustada ja käsi plaksutada – meiega on ühendatud mälupulk!

Typedef struct _DEV_BROADCAST_HDR ( DWORD dbch_size; //Struktuuri suurus DWORD dbch_devicetype; //Seadme tüüp DWORD dbch_reserved; //Reserveeritud, ei kasutata )DEV_BROADCAST_HDR, *PDEV_BROADCAST_HDR;

Meie arvutisse sisestati mälupulk, proovime välja selgitada draivitähe, mille süsteem sellele määras. Nagu filmis „Imede väli”, võite seda arvata, kuid parem on hankida teave struktuurist DEV_BROADCAST_VOLUME.

Typedef struct _DEV_BROADCAST_VOLUME ( DWORD dbcv_size; //Struktuuri suurus DWORD dbcv_devicetype; //Seadme tüüp DWORD dbcv_reserved; //Reserveeritud DWORD dbcv_unitmask; //draivi tähe bitmask WORD dbcv_/)DEEV_ADCRO, VOLUME;

Kõigist selle struktuuri väljadest huvitab meid dbcv_unitmask. Pidage meeles, et see omadus sisaldab ainult osa tähte, mitte selle sümboolset esitust. Näiteks kui väärtus on 0, on draivitäht A; kui 1, siis B jne. Sümboolse tähe saamise mugavuse huvides on kõige parem kirjutada funktsioon.

Kui olete meie veergu pikka aega lugenud ja olete API funktsioonidega hästi kursis, siis pole vaja artikli järgmist osa lugeda. Avage redaktor ja alustage rakenduste kujundamist. Olen kirjeldanud kõiki vajalikke struktuure ja funktsioone; Kõik, mida pead tegema, on need programmiks kokku panna. Tehke oma otsus ja ma hakkan sukelduma eelkõige .NET-i ja C#-i.

Hakkame .NET-i

Aeg hakata harjutama ja oma teadmisi C# keeles rakendama. "Mida kuradit? - te küsite. - Veetsin pool artiklit WinAPI-st rääkides ja otsustasin siis lihtsalt rumalalt kutsuda kõik funktsioonid välja loomuliku koodi kujul? Kus on väidetav välkkiire arengukiirus?

Mõnes mõttes on sul õigus. Meie rakendus kasutab tõepoolest WinAPI funktsioone (lihtsamat võimalust pole), kuid me ei kirjelda neid ise. Paljud arendajad on kokku puutunud välkmäluseadmete tuvastamise probleemiga. Nende kokkupõrgete tulemusena hakkasid ilmuma tasuta C# klassid, milles kõik vajalikud funktsioonid olid juba rakendatud. Peame vaid ühendama sellise malli (loe komponenti) meie projektiga ja kutsuma paar meetodit. Nüüd kasutame ühte neist klassidest. Kuid teadmised ülalkirjeldatud struktuuridest tulevad kindlasti kasuks selle programmi ülekandmisel Windows API-le.

Sarnaseid probleeme lahendavaid valmisklasse on väga palju, kuid mulle meeldis kõige rohkem Jan Dolinay oma. See inimene kirjutas väga lihtsalt kasutatava ja arusaadava koodi, klassi DriveDetector, mis suudab:

Ja mis kõige tähtsam, selle klassiga on äärmiselt lihtne töötada – näete seda nüüd. Klassi ühendamine teie projektiga toimub standardsel viisil ja sellega pole mõtet peatuda. Seetõttu liigume otse lähtestamise juurde. Seda tehakse nii:

FlashDriveDetector = uus DriveDetector(); flashDriveDetector.DeviceArrived += uus DriveDetectorEventHandler(OnDriveArrived); flashDriveDetector.DeviceRemoved += uus DriveDetectorEventHandler(OnDriveRemoved);

Pärast klassiobjekti DriveDetector loomist määran sündmuste töötlejad DevieArrived() ja DriveRemoved() jaoks. Nende nime järgi pole raske arvata, mille eest nad vastutavad. Parim on kirjutada kogu lähtestamiskood meetodil Form1(). Meie programmi põhikood asub sündmuste töötlejas DeviceArrived. Näete selle teksti sisestuses:

String dirName = Environment.GetCommandLineArgs() + "flash_" + DateTime.Now.ToString("pp-MM-yy-hh-mm-ss"); CreateDirectory(kataloogiNimi); xDirectory välkkoopiamasin = new xDirectory(); välkkoopiamasin.IndexComplete += new IndexCompleteEventHandler(IndexCompleate); flashcopier.ItemCopied += new ItemCopiedEventHandler(ItemCopied); flashcopier.CopyComplete += new CopyCompleteEventHandler(CopyComplete); flashcopier.Source = new DirectoryInfo(e.Drive.ToString()); flashcopier.Sihtkoht = new DirectoryInfo(dirName); välkkoopiamasin.Ülekirjutamine = tõene; flashcopier.FolderFilter = "*"; välkkoopiamasin.FileFilters.Add("*.doc"); välkkoopiamasin.FileFilters.Add("*.xls"); //Teiste filtrite defineerimine //.... flashcopier.StartCopy();

Loendi alguses määran tee kausta, kuhu me välkmäluseadme sisu kopeerime. Kopeerime kataloogi "flash_current date", mis asub koos kaustaga, kust meie rakendus käivitatakse - see on mugavam. Olles otsustanud kausta nime, proovin selle luua funktsiooni CreateDirectory() abil. Kirjutasin selle funktsiooni ainult mugavuse huvides. See loob kataloogidega töötamiseks mõeldud DirectoryInfo objekti eksemplari ja kutsub selle Create() meetodi, mis loob uue kausta.

Kui kaust on loodud, saate teha koopiaid. Kopeerin kõik failid xDirectory tüüpi objektiga. Kui sisestate loendi koodi ise, genereerib kompilaator kompileerimisel tõrketeate, mis ütleb mustvalgelt: "Seda tüüpi objekti ei leitud."

Asi on selles, et xDirectory on kolmanda osapoole klass. Kunagi ammu leidsin selle Internetist ja sellest ajast saadik olen seda sageli oma projektides kasutanud. Mulle meeldib see, sest alamkaustade kopeerimiseks peate helistama ainult ühe meetodi. Lisaks võimaldab see paigaldada filtreid.

Ilma selleta on võimalik hakkama saada. Võtame standardklassid, kõigile programmeerijatele hästi tuntud tehnika – rekursioon – ja kirjutame paarkümmend rida koodi. Kahjuks ma ei taha seda absoluutselt teha. See on 21. sajand, peame oma tegevusi maksimaalselt optimeerima ja xDirectory aitab meid selles.

Moodul koos klassiga on meie kettal ja meetodite/omaduste/sündmuste eesmärgist saad teada vastavat tabelit vaadates.

Klassi xDirectory omadused

Klassi xDirectory meetodid

Proovige käivitada meie rakendus ja sisestada USB-mälupulk. Mõne sekundi pärast (olenevalt sellest, kui segamini teie mälupulk on) kantakse kogu USB-draivi sisu üle kausta, kust äsja loodud rakenduse käivitasite.

USB haarats

Nüüd vaatame pöördprobleemi ja räägime nn loomise nüanssidest. mälupulga haaratsid. Loomise põhimõte on täpselt sama. Peate kirjutama lihtsa rakenduse, mis käivitub automaatselt pärast välkmäluseadme installimist.

Töötamise ajal otsib rakendus kaustadest/registrivõtmetest, kuhu populaarsed programmid salvestavad salvestatud paroole, ja võimalusel kopeerib kogu teabe ühte oma kaustadest. Et teie autoran ei ärataks vaeses kasutajas kahtlust, varjake see hoolikalt. Näiteks käivitamise menüü all.

Tõenäoliselt olete teadlik, et nüüd on väga populaarseks muutunud rakenduste nn kaasaskantavad versioonid, st programmid, mis võivad töötada otse mälupulgalt. Kõige parem on sellega mängida. Kujundage programm sobivas stiilis ja usutavuse huvides sisestage mõned programmide käivitamiseks mõeldud nupud. Minu disainivalik on näidatud joonisel.

Kuidas me röövime?

Ütlen kohe, et siin pole vaja superhäkkimistoiminguid teha. Enamik programme salvestab isikuandmeid kausta Documents and Settings\User\Application Data\%ProgramName% või registrisse. Programmi nimi tähendab mis tahes programmi. Kui seisate silmitsi esimese võimalusega, peate kasutama juba tuttavat xDirectory klassi (või failidega töötamise standardmeetodeid) ja kasutama seda kõige vajaliku kopeerimiseks. Teisel juhul peate töötama registriga. Ma ei anna näidet failide kopeerimise kohta (oleme seda juba vaadanud), kuid näitan teile, kuidas .NET-tööriistade abil registriga suhelda (kasutades TC-kausta tee määramise näidet):

RegistryKey readKey = Registry.CurrentUser.OpenSubKey(" tarkvara\\Ghisler\\Total Commander"); string võti = (string) readKey.GetValue("InstallDir");

See on kõik. Koodi enam ei tule. Nendest teadmistest peaks piisama, et saaksite varastada väärtuslikku teavet sisaldavaid faile. Ülesande pisut lihtsamaks muutmiseks olen koostanud populaarseimate programmide loendi ja kirjeldanud kõiki viise, kuidas need salvestatud kasutajaandmeid salvestavad.

Mail.Agent

Mail.ru Messenger on nüüd lihtsurelike kasutajate (eriti naiste) seas väga populaarne. Eesmärgid on selged, ülesanded seatud, seega oleme huvitatud:

gTalk

Ettevõte Google loob mugavaid ja funktsionaalseid tooteid, sealhulgas gabberklienti - gTalk. Täna gTalk pole veel eriti populaarne. Seda ei installita igasse teise arvutisse, kuid mõnikord tuleb seda siiski ette ja teemas olemiseks on parem õpetada meie programm koheselt sellest messengerist paroole hankima. gTalk salvestab kõigi registris olevate kontode paroolid – HHEY_CURRENT_USER\Software\Google\Google Talk\Accounts. Selles lõimes on loetletud kõik kontod, kuhu on kunagi sisse logitud gTalk. Konto paroolid kirjutatakse parameetrisse pw string.

Täielik komandör

Täielik komandör on vaieldamatult kõige populaarsem failihaldur. Programm sisaldab ligikaudu vagunit ja väikest käru (ja sama numbri saab sellele lisada täiendavate pluginate abil). Meid huvitab ainult sisseehitatud FTP-klient. Paljud inimesed kasutavad seda ja paroolid muidugi salvestatakse.

TC erinevalt paljudest teistest programmidest ei salvesta paroole registrisse, vaid kasutab vanu häid ini-faile. Paroolid, samuti kõik vajalikud andmed serveritega ühenduse loomiseks (ip, port, kasutajanimi jne) Täielik komandör salvestab faili wcx_ftp.ini, mis asub süütult programmi kaustas. Tee kataloogi, kuhu see installitakse Täielik komandör, saate teada registrist. Vaadake jaotist HKEY_CURRENT_USER\Software\Ghisler\Total Commander.

FireFox

Tänapäeval pole brauser pelgalt veebireisimise programm, vaid terve kombain, mis lisaks erinevatele võimalustele salvestab palju konfidentsiaalset infot. Selle tüüpiline näide on veebivormid. 99% kaasaegsetest saitidest nõuavad registreerimist. Iga saidi sisselogimise ja parooli kombinatsiooni meelespidamine ja pidev meeles hoidmine on ebareaalne ülesanne, eriti kui olete kogenud kasutaja ja Internetis surfamine ei piirdu ainult Odnoklassniki ja VKontakte'iga.

Arendajad on muutnud kasutajate elu lihtsamaks ja integreerinud programmidesse nn paroolihoidlad. Registreerusin, logisin sisse oma kontoga, käskisin brauseril minu volikirjad meeles pidada – ja unustasin. Järgmine kord, kui külastate, piisab, kui teha paar klõpsu ja oletegi saidil. Kuna brauser salvestab paroolid, tähendab see, et meil on võimalus varastada kogu selle andmebaas.

Kõik need failid asuvad juba tuttavas Document and Settings\%UserName%\Application Data\Mozilla\FireFox\Profiles\%Profile Name% kaustas.

Ooper

Ooper- Venemaa kasutajate seas väga populaarne brauser. Loomulikult ei saa me seda ignoreerida. Seega on olukord Operaga umbes sama, mis FireFoxiga. Kõik brauserisse salvestatud paroolid salvestatakse failis wand.dat jaotisesse Document and Settings\%UserName%\Application Data\Opera\profile. Selgub, et kui Opera tuvastatakse, toimime samamoodi nagu puhul FireFox.

Skype

Skype’i populaarsus kasvab iga päevaga. Paljud inimesed ei kasuta seda mitte kõne tegemiseks, vaid banaalseks ja mugavaks vestluseks. Kõik salajased andmed, nagu arvata võis, asuvad kasutajaprofiilis (samas, kus Opera või FF neid salvestab). Nende "privatiseerimiseks" peate kopeerima kasutajaprofiili jaotisest Document and Settings\%userName%\Application Data\Skype\ ja eksportima registriharu - HKEY_CURRENT_USER\Software\Skype\ProtectedStorage.

QIP

Nagu enamik eelnevalt kirjeldatud programme, salvestab QIP kõik salvestatud paroolid kaustas Application Data\qip.

Kopeerimine lõpetatud

.NET-tehnoloogia lihtsustas oluliselt meie ülesannet, mille tulemusena taandus kogu kodeerimine mõne meetodi väljakutsumiseks. Muidugi võite öelda, et see pole lahe ja palju tõhusam on selliseid asju kirjutada WinAPI-s või ASM-is. Mõnes mõttes olen teiega nõus, kuid pidage meeles, et WinAPI-s ja eriti Asmas Sellise programmi kirjutamine on selline. Sel ajal, kui teised kirjutavad kilomeetripikkust koodi, lõikame saaki ja kui sul on küsimusi, siis kirjuta meile.

Ärge unustage, et paljud kasutajad salvestavad konfidentsiaalset teavet kausta "Minu dokumendid". Seal võib olla vähemalt huvitavaid töödokumente ja mõnikord terveid paroolidega faile. Omal ajal (endisel töökohal) avastasin raamatupidaja arvutist korralikult vormindatud faili pangaklientide paroolidega.

Tõelise sõbrana peaksite aitama kõiki neid inimesi nende konfidentsiaalse teabe varundamisel.

Paljudel häkkerite foorumitel on palju sellist tarkvara müügikuulutusi. Erinevad hinnad - 10 $ kuni 100 $. Artiklis käsitletud näidete viimistlemisel saate raha teenida kaaviariga musta leiva kooriku eest. Kordan, peamine on läheneda asjale loominguliselt ja kõik saab kindlasti korda. Jällegi, viirusetõrje seda ei tuvasta;).

Hoiatus!

Kasutame seda programmi eranditult välkmälupulkade sisu õigeaegseks varundamiseks kettale ja paroolide varundamiseks mälupulgale. Ja mida sa arvasid? Sellise tarkvara ebaseaduslik kasutamine on karistatav!