Tarkvara- ja riistvarameetmed, st meetmed, mille eesmärk on kontrollida arvuti olemeid - riistvara, programme ja/või andmeid, moodustavad viimase ja kõige olulisema piiri infoturbe. Tuletame meelde, et kahju põhjustab peamiselt seaduslike kasutajate tegevus, mille suhtes menetlusregulaatorid on ebaefektiivsed. Peamised vaenlased on ebakompetentsus ja ebatäpsus ametiülesannete täitmisel ning neile suudavad vastu seista vaid tarkvara- ja riistvaralised meetmed.

Arvutid on aidanud automatiseerida paljusid inimtegevuse valdkondi. Tundub üsna loomulik, et soovitakse neile usaldada oma turvalisuse tagamine. Ka füüsiline kaitse on järjest enam usaldatud mitte turvameestele, vaid integreeritud arvutisüsteemidele, mis võimaldab üheaegselt jälgida töötajate liikumist nii organisatsioonis kui ka inforuumis.

Siiski tuleb arvestada, et infotehnoloogia kiire areng ei anna kaitsjatele mitte ainult uusi võimalusi, vaid muudab objektiivselt ka usaldusväärse kaitse tagamise keeruliseks, kui loota ainult tarkvara ja riistvara tasemel meetmetele. Sellel on mitu põhjust:

mikroskeemide kiiruse suurendamine võimaldab suure paralleelsusega arhitektuuride arendamine ületada barjäärid (peamiselt krüptograafilised), mis varem tundusid toore jõuga ületamatuna;

võrkude ja võrgutehnoloogiate areng, infosüsteemide vaheliste linkide arvu kasv, kanalite ribalaiuse kasv laiendab sissetungijate ringi, kellel on tehniline võimekus rünnakuid korraldada;

uute tekkimine teabeteenused viib uute haavatavuste tekkeni nii teenuste sees kui ka nende ristmikel;

tarkvaratootjate vaheline konkurents sunnib vähendama arendusaega, mis toob kaasa testimise kvaliteedi languse ja turbedefektidega toodete väljastamise;

Tarbijatele peale surutud paradigma riist- ja tarkvara võimsuse pideva suurendamisega ei võimalda pikka aega usaldusväärsetes, end tõestanud konfiguratsioonides ning lisaks läheb vastuollu eelarvepiirangutega, mis vähendab turvaeraldiste osakaalu.

Eeltoodud kaalutlused rõhutavad taaskord integreeritud lähenemise olulisust infoturbele, samuti vajadust paindliku positsiooni järele tarkvara- ja riistvarakontrollerite valikul ja hooldamisel.

Tarkvara ja riistvara tasandil on kesksel kohal turvateenuse kontseptsioon.

Objektorienteeritud lähenemist järgides näeme ühe detailsusastmega infosüsteemi kaalumisel selle pakutavate infoteenuste kogumit. Nimetagem neid põhilisteks. Nende toimimiseks ja vajalike omadustega on vaja mitmel tasemel täiendavaid (abi)teenuseid – alates DBMS-ist ja tehingumonitoritest kuni operatsioonisüsteemi tuuma ja riistvarani.

Kõrvalteenuste hulka kuuluvad turvateenused (oleme nendega juba kokku puutunud infoturbe valdkonna standardeid ja spetsifikatsioone kaaludes); nende hulgas hakkab meid huvitama eelkõige universaalne, kõrgetasemeline, mis võimaldab kasutada erinevaid põhi- ja abiteenuseid. Järgmisena kaalume järgmisi teenuseid:

- identifitseerimine ja autentimine;

- juurdepääsu kontroll;

- metsaraie ja auditeerimine;

- krüpteerimine;

- terviklikkuse kontroll;

- varjestus;

- turvaanalüüs;

- veataluvuse tagamine;

- ohutu taastumise tagamine;

- tunneldamine;

- kontroll.

- sisevõrgu kaitse;

- Interneti- ja rahvusvahelisele juurdepääsu kaitse teabevahetus;

- kaugjaotustega suhtlemise kaitse.

- konkreetsest infotöötlustehnoloogiast;

- tehnilisest ja tarkvara tööriistad;

- organisatsiooni asukohast;

identifitseerimine ja autentimine;

juurdepääsu kontroll;

metsaraie ja auditeerimine;

krüpteerimine;

terviklikkuse kontroll;

varjestus;

turvaanalüüs;

veataluvuse tagamine;

turvalisus ohutu taastumine;

tunneldamine;

Arvuti riistvara, programmide ja salvestatud andmete kontrollimiseks mõeldud tarkvara- ja riistvarameetmed moodustavad infoturbe viimase, kuid mitte vähem olulise piiri. Sellel tasemel mitte ainult positiivne, vaid ka Negatiivsed tagajärjed kiire areng infotehnoloogia vallas. Esiteks, lisafunktsioonid ilmuvad mitte ainult infoturbespetsialistide, vaid ka ründajate seas. Teiseks toimub infosüsteemide pidev kaasajastamine, ümberehitamine, nendesse lisatakse ebapiisavalt testitud komponente (eelkõige tarkvaralisi), mis raskendab turvarežiimi järgimist.

Tarkvara ja riistvara tasandil on kesksel kohal turvateenuse kontseptsioon. Selliste teenuste hulgas asutustele ja ettevõtetele avalik sektor sisaldab:

Praegu on riigiettevõtete infoturbe taseme tõstmine saavutatav juurutamisega kaasaegsed tehnoloogiad kaitse, mida iseloomustab kasvav funktsionaalsus, mitmekülgsus ja võimalus portida mis tahes platvormile. Piirkonnas tehniline kaitse teabeallikad, Venemaa riigiettevõtted tegutsevad kolmes põhivaldkonnas:

Samal ajal peame meeles, et riiklikud struktuurid ja riiklikud organisatsioonid kasutavad ainult FSTECi või Vene Föderatsiooni FSB poolt sertifitseeritud infoturbe tööriistu. Sisemiste ressursside kaitsmiseks kasutavad enamik föderaal- ja piirkondlikke ametiasutusi kasutajate operatsioonisüsteemidesse sisseehitatud autentimis- ja autoriseerimismehhanisme. Mõnel osakonnal on spetsiaalsed sertifitseeritud kaitsesüsteemid volitamata juurdepääsu ja elektroonilised lukud, nagu "Labyrinth-M", "Accord", SecretNet. Krüpteerimisvahendina installitakse reeglina salajased võtmed teabe kaitsmiseks "CryptoPro" või "Verba" perekonna ammu tuntud ja endiselt populaarsed süsteemid.

Tööjaamade ja sisevõrgu serverite kaitsmiseks pahatahtlike programmide (viirused, ussid, Trooja hobused) valdav enamus valitsusorganisatsioone kasutab viirusetõrjet tarkvara. Enamasti on need vene Kaspersky Anti-Virus või Dr.Web. Siiski on lahendusi Trend Micro, Symantec, McAfee, Eset.

Võrk on jagatud erinevate infoturbenõuetega segmentideks, kasutades aktiivsetel võrguseadmetel MAC- ja IP-aadresside filtreerimismehhanisme ning VLAN-mehhanisme. Väga harva on võrreldavaid turvapoliitika kontrollisüsteeme praegused seaded kaitsemehhanismid ja alamsüsteemid kontrollväärtustega (Cisco, "Uryadnik").

Võrgu perimeetri kaitsmiseks kasutavad valitsusasutused tavaliselt erinevaid sertifitseeritud tulemüürid. Need on peamiselt Cisco, Aladdin ja kontrollpunkt. Kuid on ka teiste tootjate tooteid, eriti Novell Border Manager, Microsoft ISA Server, SSPT-1 ja SSPT-1M firmalt TsNII RTK, Zastava firmalt Elvis Plus.

Rünnakute tuvastamise ja ennetamise süsteeme (nn HIPS) on seni rakendatud väga vähestes valitsusasutustes. Tavaliselt on lahendused Symantec, S.N. Safe'n'Software ja Cisco. Föderaalvalitsusasutustes pakuvad kaitset rämpsposti ja kuritarvitamise eest Internetis erinevad jälgimissüsteemid Meil ja veebiliiklus, nagu eSafe Gateway, MAILsweeper, WEBsweeper ja Websense.

Ainult kaugalaüksustega sidekanalites Vene süsteemid krüptograafiline kaitse teave ja VPN - Zastava, VipNet või kontinent.

11. Regulatiivne raamistik organisatsiooniline kaitse. Infoturbe valdkonna õigusallikad. Tüübid normatiivdokumendid. Sise- ja välismaiste seadusandlike dokumentide näited.

IN Venemaa Föderatsioon Infoturbe valdkonda reguleerivad õigusaktid hõlmavad järgmist:

Föderaalseaduste aktid:

· Vene Föderatsiooni rahvusvahelised lepingud;

Vene Föderatsiooni põhiseadus;

· Föderaaltasandi seadused (sh föderaalsed põhiseaduslikud seadused, koodeksid);

Vene Föderatsiooni presidendi dekreedid;

· Vene Föderatsiooni valitsuse määrused;

· Föderaalministeeriumide ja osakondade normatiivaktid;

Vene Föderatsiooni moodustavate üksuste, kohalike omavalitsuste jne normatiivaktid.

Regulatiivsed ja metoodilised dokumendid hõlmavad

1. Metoodilised dokumendid valitsusagentuurid Venemaa:

· Vene Föderatsiooni infoturbe doktriin;

· FSTEC (Venemaa Riiklik Tehniline Komisjon) juhenddokumendid;

FSB tellimused;

2. Infoturbe standardid, mis hõlmavad järgmist:

Vene Föderatsiooni riiklikud (riiklikud) standardid;

· Juhised.

Regulatiivdokumentide tüübid:

Reguleerivad õigusaktid: Vene Föderatsiooni seadused (turvalisuse kohta), föderaalseadused (isikuandmete kohta, info- ja infotehnoloogiate kohta, elektroonilise digitaalallkirja kohta), Vene Föderatsiooni presidendi dekreet (teabe loetelu kinnitamise kohta). konfidentsiaalne iseloom), valitsuse määrus (infoturbevahendite sertifitseerimise, litsentsimise kohta);

· Normatiiv-metoodilised ja metoodilised dokumendid: Doktriin, FSTECi korraldused, Ohutusnõuetele vastavate kaitsevahendite sertifitseerimise eeskirjad, Objektide sertifitseerimise eeskirjad, Näidissätted, Juhenddokumendid, Meetodid (turvalisuse hindamised), Regulatiivne ja metoodiline dokument ;

· Standardid: GOST, RD, SanPin (videoekraani terminalide hügieeninõuded), SNiP (mürakaitse).

Välisriigi seadusandlike dokumentide näide:

USA

Tänase seisuga kuulub USA jurisdiktsiooni alla suurim arv dokumendid Süsteemis (üle 12 000 dokumendi).

Andmebaas sisaldab dokumente kahest peamisest Ameerika föderaalsest õigusallikast: US Code (USC) ja Code of Federal Regulations (CFR). Esimene neist on föderaalsete seadusandlike õigusaktide süstematiseeritud kogum ja koosneb 52 osast, mis on pühendatud teatud õigusharude või institutsioonide reguleerimisele.

Süsteem sisaldab kolme USA koodeksi jaotist: osa 26 – USA siseriiklik tulukoodeks, osa 12 – pangad ja pangandus ning osa 15 – kaubandus ja kaubandus, mis sisaldab väärtpaberituru tegevust reguleerivaid õigusakte. Kongress annab seaduste koodeksi uuesti välja iga 6 aasta järel ja selle avaldab USA koodeksiteenistus. Erinevalt enamikust avalikest allikatest, ei sisalda WBL-süsteem mitte ainult nende dokumentide teksti, vaid ka kõigi nendesse tehtud muudatuste ajalugu, samuti märkmeid ja selle valdkonna olulisimaid kohtupretsedente.

Süsteem sisaldab ka föderaalvõimude välja antud põhimäärusi täitevvõim ja sisalduvad föderaalmääruste seadustikus. Need avaldatakse Föderaalne register(Föderaalne register) - riikliku arhiiviameti organ.

12. Turvapoliitika väljatöötamine. Infoturbe põhisätted. Kasutusala. Infoturbe eesmärgid ja eesmärgid. Rollide ja vastutuse jaotus. Üldised kohustused.

Areng.

Kõigepealt peate auditeerima teabeprotsessid ettevõtted, tuvastage kriitiliselt oluline teave mida on vaja kaitsta. Infoprotsesside audit peaks lõppema nimekirja määratlemisega konfidentsiaalne teave ettevõtted, piirkonnad, kus sellele teabele juurde pääseb, sinna lubatud isikud, samuti selle teabe kadumise (moonutamise) tagajärjed. Pärast selle etapi elluviimist saab selgeks, mida kaitsta, kus kaitsta ja kelle eest: enamikul juhtudest tegutsevad ju ettevõtte töötajad ise - vabatahtlikult või tahtmatult - rikkujatena. Ja sellega ei saa midagi teha: peate seda võtma iseenesestmõistetavana. Erinevatele turvaohtudele saab määrata nende esinemise tõenäosuse väärtuse. Korrutades ohu realiseerumise tõenäosuse sellest realiseerumisest põhjustatud kahjuga, saame ohuriski. Pärast seda tuleks hakata välja töötama turvapoliitikat.

Turvapoliitika - "ülataseme" dokument, mis peab sisaldama:

ettevõtte ohutuse eest vastutavad isikud;

osakondade ja talituste volitused ja kohustused seoses turvalisusega;

Uute töötajate vastuvõtmise ja vallandamise korraldamine;

reeglid töötajate juurdepääsu piiramiseks teaberessurssidele;

juurdepääsukontrolli korraldamine, töötajate ja külastajate registreerimine;

tarkvara ja riistvara kaitsevahendite kasutamine;

muud üldnõuded.

Teabe turvalisuse tagamise kulud ei tohiks ületada teabe kadumisest tuleneva võimaliku kahju suurust. Auditi etapis läbi viidud riskianalüüs võimaldab neid suurusjärgu järgi järjestada ja kaitsta eelkõige mitte ainult kõige haavatavamaid, vaid ka kõige enam töötlevaid inimesi. väärtuslikku teavet krundid. ISO standard 17799 võimaldab teil saada kvantifitseerimine integreeritud turvalisus:

Turvapoliitika väljatöötamine hõlmab mitmeid eeletappe:

ettevõtte kui terviku või selle teatud tegevusvaldkondade toimimise ja tulemuslikkuse eest vastutavate omanike ja juhtide isikliku (subjektiivse) suhtumise hindamine ettevõtte riskidesse;

Potentsiaalselt haavatavate inimeste analüüs infoobjektid;

oluliste infoobjektide (info, infosüsteemid, infotöötlusprotsessid) ohtude tuvastamine ja vastavate riskide hindamine.

Kõigil tasanditel turvapoliitikate väljatöötamisel peate järgima järgmisi põhireegleid:

· Turvapoliitika lisateabe saamiseks madalad tasemed peavad täielikult järgima vastavaid eeskirju kõrgeim tase, samuti kehtivad õigusaktid ja riigiorganite nõuded.

· Turvapoliitika tekst peaks sisaldama ainult selget ja üheselt mõistetavat sõnastust, mis ei võimalda topelttõlgendust.

· Turvapoliitika tekst peab olema arusaadav neile töötajatele, kellele see on suunatud.

Kindral eluring infoturbepoliitika sisaldab mitmeid põhietappe.

· Infoturbe olukorra eeluuringu läbiviimine.

· Turvapoliitika väljatöötamine.

· Väljatöötatud turvapoliitikate rakendamine.

· Rakendatud turvapoliitika nõuetele vastavuse analüüs ja nõuete sõnastamine selle edasiseks täiustamiseks (naasmine esimesse etappi, uude parendustsüklisse).

Organisatsiooni turvapoliitika(Inglise) organisatsiooni turvapoliitika) – juhiste, reeglite, protseduuride ja tavasid turvalisuse valdkonnas, mis reguleerivad väärtusliku teabe haldamist, kaitsmist ja levitamist.

Üldjuhul on selline reeglistik teatud funktsionaalne tarkvaratoode, mis on vajalik selle kasutamiseks konkreetses organisatsioonis. Kui läheneda turvapoliitikale formaalsemalt, siis see on teatud nõuete kogum kaitsesüsteemi funktsionaalsusele, mis on kirjas osakondade dokumentides.

Turvapoliitika sõltub:

Suure infosüsteemi kaitset ei saa lahendada ilma hästi läbimõeldud infoturbe dokumentatsioonita - Turvapoliitika aitab

jälgi, et midagi olulist kahe silma vahele ei jääks;

Kehtestage selged ohutusreeglid.

Ainult terviklik ja kuluefektiivne kaitsesüsteem on efektiivne ning infosüsteem ise on sel juhul kaitstud.

Turvapoliitika dokument peaks kirjeldama infoturbe eesmärke ja eesmärke ning väärtuslikku ettevõtte vara, mida on vaja kaitsta. Infoturbe tagamise eesmärgid, on reeglina infovarade konfidentsiaalsuse, terviklikkuse ja kättesaadavuse tagamine, samuti ettevõtte äritegevuse järjepidevuse tagamine.

Infoturbe tagamise ülesanded on kõik tegevused, mida tuleb eesmärkide saavutamiseks teha. Eelkõige on vaja lahendada sellised probleemid nagu analüüs ja juhtimine teaberiskid, infoturbeintsidentide uurimine, talitluspidevuse plaanide väljatöötamine ja elluviimine, ettevõtte töötajate täiendkoolitus infoturbe vallas jne.

Kaitsemeetmete klassifikatsiooni saab esitada kolme tasemena.

Seadusandlik tasand. Vene Föderatsiooni kriminaalkoodeksis on peatükk 28. Kuriteod arvutiteabe valdkonnas. See sisaldab kolme järgmist artiklit:

artikkel 272. Ebaseaduslik juurdepääs arvutiteabele;

artikkel 273. Arvutite ründeprogrammide loomine, kasutamine ja levitamine;

Artikkel 274. Arvutite, arvutisüsteemide või nende võrkude tööreeglite rikkumine.

Haldus- ja protseduurilised tasemed. Haldus- ja menetlustasandil kujundatakse turvapoliitika ja protseduuride kogum, mis määravad personali tegevuse tava- ja kriitilistes olukordades. See tase on fikseeritud Vene Föderatsiooni riikliku tehnilise komisjoni ja FAPSI poolt välja antud juhistes.

Tarkvara ja tehniline tase. See tase hõlmab tarkvara ja riistvara, mis moodustavad infoturbetehnoloogia. Nende hulka kuuluvad kasutaja tuvastamine, juurdepääsu kontroll, krüptograafia, varjestus ja palju muud.

Ja kui seadusandlik ja administratiivne kaitsetase ei sõltu konkreetsest kasutajast arvutitehnoloogia, seejärel tarkvara tehniline tase Iga kasutaja saab ja peaks korraldama oma arvutis teabekaitse.

1.3. Tarkvara ja riistvara kaitse tase

Me ei võta arvesse olemasolevaid keerulisi tarkvara- ja riistvaralisi krüptosüsteeme, mis piiravad juurdepääsu teabele šifrite kaudu, samuti krüptoprogramme, mis võivad konfidentsiaalseid materjale "lahustada" suurtes graafika- ja helifailides. Selliste programmide kasutamine on õigustatud ainult erandjuhtudel.

Tavakasutaja, nagu sina ja mina, ei ole reeglina professionaalne krüptograaf ega programmeerija, seega oleme huvitatud "improviseeritud" teabekaitsevahenditest. Kaaluge infoturbe tööriistu ja proovige hinnata nende usaldusväärsust. Lõppude lõpuks võib kaitse nõrkade kohtade teadmine päästa meid paljudest hädadest.

Esimese asjana paneb personaalarvuti kasutaja tavaliselt kaks parooli: ühe parooli BIOS-i sätetesse ja teise ekraanisäästjale. BIOS-i taseme kaitse nõuab arvuti käivitumisel parooli sisestamist ja ekraanisäästja kaitse blokeerib juurdepääsu teabele pärast teie määratud arvuti teatud tegevusetusaega.

Parooli määramine BIOS-i tasemel on üsna delikaatne protsess, mis nõuab teatud oskusi arvuti seadistustega töötamisel, mistõttu on soovitatav see määrata kolleegiga, kellel on sellistes tegevustes piisav kogemus. Ekraanisäästjale parooli määramine pole nii keeruline ja kasutaja saab selle ise määrata.

Ekraanisäästjale parooli määramiseks toimige järgmiselt: klõpsake nuppu Start, valige Sätted ja juhtpaneel, topeltklõpsake ikooni Display ja avanevas aknas Display Properties valige vahekaart Screensaver. Määrake ekraanisäästja tüüp, määrake ajavahemik (oletame, et 1 minut), märkige ruut Parool ja klõpsake nuppu Muuda.

Sisestage avanevas aknas Muuda parooli avakuva parool, tippige see kinnitamiseks uuesti ja klõpsake nuppu OK.

Kui otsustate ekraanisäästja parooli ise eemaldada, tehke kõik ülaltoodud toimingud, ainult aknas Muuda parooli ärge tippige midagi, vaid klõpsake lihtsalt nuppu OK. Parool eemaldatakse.

Esimene võimalus on kasutada ära üht emaplaaditootjate poolt sageli pakutavat lünka, nn "unustavate inimeste universaalset parooli". Tavakasutaja, kes me oleme, seda tavaliselt ei tea.

Privaatsuse murdmiseks võid kasutada teist võimalust: eemalda arvuti kaas, võta emaplaadi liitiumaku välja umbes 20...30 minutiks, seejärel pane tagasi. Pärast seda toimingut unustab BIOS 99% kõik paroolid ja kasutaja seaded. Muide, kui olete ise parooli unustanud, mida praktikas üsna sageli juhtub, saate seda konkreetset meetodit kasutada.

Kolmas viis, kuidas volitamata isik saab meie kaitstud teavet teada, on eemaldada arvutist kõvaketas ja ühendada see teise seadmena teise arvutiga. Ja siis saate ilma probleemideta lugeda ja kopeerida teiste inimeste saladusi. Teatud oskusega võtab see protseduur aega 15 ... 20 minutit.

Seega, kui olete pikka aega eemal, proovige lihtsalt mitte lubada kõrvalisi isikuid ruumi, kus arvuti asub.

Tarkvara- ja riistvarameetmed on suunatud seadmete, programmide, andmete ja vormi kontrollimisele Viimane piir IB. Tarkvara ja riistvara tasandil on kesksel kohal turvateenuse kontseptsioon. Seal on järgmised teenused:

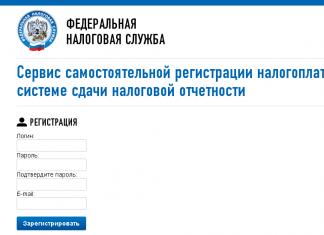

1) Identifitseerimine ja autentimine

2) Juurdepääsu kontroll

3) Raie ja auditeerimine

4) Krüpteerimine

5) Terviklikkuse kontroll

6) Varjestus

7) Turvaanalüüs

8) Veataluvuse tagamine

9) Turvalise taastumise tagamine

10) Tunneldamine

11) Juhtimine

Ülaltoodud teenuste kombinatsiooni saab kutsuda täiskomplekt ja leitakse, et piisab usaldusväärse kaitse pakkumisest tarkvara tasemel. Turvateenused liigitatakse vastavalt teatud tüübid.

Identifitseerimine ja autentimine. Identifitseerimine võimaldab subjektil end tuvastada. Autentimine tagab, et subjekt on see, kes ta väidab end olevat (autentimine). Autentimine võib olla ühesuunaline – kui klient tõestab oma identiteeti, ja kahesuunaline. Kõnealusel teenusel on 2 aspekti: 1) mis toimib autentijana 2) ning kuidas on kaitstud autentimis- ja identifitseerimisandmete vahetus.

Kasutaja autentija võib olla üks järgmistest olemitest: 1) midagi, mida ta teab (parool, võti); 2) midagi, mis talle kuulub (pääsukaart); 3) midagi, mis on osa temast endast (sõrmejäljed).

Parooliga autentimine.

Kõige kasutajasõbralikum kaitsevorm. Ründaja kasutab möödahiilimiseks mitmeid standardseid tehnikaid paroolikaitse. Iga sellise tehnika jaoks on välja töötatud vastumeede. Nende mehhanismide põhjal saame sõnastada valikureeglid turvaline parool ja temaga koos töötama.

Paroolirünnaku meetodid:

1) Rind. Lihtsaim rünnak paroolile, kõigi kehtivate kombinatsioonide ja märkide loetlemine. Kaasaegsed vahendid suudab mõne sekundiga välja selgitada 5 6 tähemärgi pikkuse parooli. Mõned süsteemid ei luba sellist rünnakut, kuna reageerivad mitmele vale parooli katsele.

Kaitsemehhanism: parooli pikkus. Kaasaegne parool peab olema vähemalt 12 tähemärki pikk.

2) Otsige piiratud ulatuses. On teada, et paljud kasutajad kasutavad parooli valimisel samas vahemikus olevaid märke. Sellist parooli on palju lihtsam meeles pidada, kuid vaenlase ülesanne on oluliselt lihtsustatud. Olgu n=70 märkide arv, mida saab paroolis kasutada. Neist 10 on numbrid. 30 - vene tähestiku tähed 30 - teise tähestiku tähed. Olgu parooli pikkus m=4. Siis on kombinatsioonide arv 70^4 = 24010000.

10^4+30^4+30^4= 1630000.

Seega, kui ründajal osutus õigus, siis kombinatsioonide arv vähenes 140 korda. Parooli arvajad sisaldavad valikut, mis võimaldab parooli äraarvamisel numbreid kasutada.

Kaitsemehhanism: kasutage tähemärke alates erinevad vahemikud.

3) Sõnaraamaturünnak. Täiesti mõttetu juhuslik parool seda on raske meeles pidada ja paljudele kasutajatele tundub tõenäolisem, et parool unustatakse kui rünnatakse. Seetõttu valivad nad sageli sõna. Sel juhul on ründaja otsinguülesanne oluliselt lihtsustatud, kuna automaatne valikuprogramm saab valida sõnastikufailis olevad sõnad. Seal on tohutul hulgal erinevat tüüpi sõnaraamatuid, erinevaid keeli. Sõnastik ja 200 tuhat sõna kontrollitakse mõne sekundiga. Paljud kasutajad usuvad, et kui rakendate mõnda lihtne teisendus(kirjutage tagurpidi, vene tähtedega sisse Ingliskeelne paigutus), suurendab see turvalisust, kuid võrreldes lihtsa loendamisega muudab sõnade sobitamine teisendusega ülesande teostatavaks.

Tugev parool- ei tohiks põhineda sõnadel loomulik keel

4) Rünnak isiklik sõnastik. Ründaja võib ära kasutada asjaolu, et mõned kasutajad valivad isikuandmed, et neid oleks lihtsam meeles pidada. Kui ründajal on vaja paroolist mööda minna, saab ta luua isikuandmete sõnastiku.

Tugev parool peaks olema täiesti mõttetu.

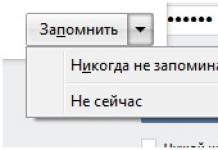

5) Avalikes kohtades salvestatud paroolide kogumine. Paljudes organisatsioonides loob ja levitab paroole administraator. Kuna parooli on aga raske meeles pidada, hoiavad kasutajad seda sageli kirjalikul kujul käepärast. Probleem on selles, et kasutajad ei võta sageli oma teenuse parooli turvalisust tõsiselt. Nad usuvad, et kuna kõik organisatsioonis on omad, ei põhjusta hooletu ladustamine kahju.

Parooli ei tohi hoida avalikus kohas. Ideaalne võimalus meelde jätta ja mitte kuhugi salvestada.

6) Sotsiaalne inseneritöö. Inimeste manipuleerimine turvalistesse süsteemidesse imbumiseks. Kui parooli ei ole võimalik ära arvata või varastada, võib ründaja proovida sundida kasutajat parooli ise avaldama. Klassikaline taktika sotsiaalne insener: helistada kannatanule inimese nimel, kellel on õigus taotletud teavet teada saada. Sotsiaalne meetod projekteerimine on: võltsitud saidile meelitamine, linkide avamine. Ründajate kasutatavad tehnikad võivad olla väga erinevad.

Turvareeglid: te ei saa parooli kolmandatele isikutele öelda, isegi kui sellel inimesel on õigus seda teada.

7) Andmepüük. Juhuslike Interneti-kasutajate parooli eraldamise protseduur. Tavaliselt seisneb see võltsitud saitide loomises, mis meelitavad kasutajat parooli sisestama. Näiteks parooli hankimiseks pangakonto, saab luua sama saidi kujundusega saidi. Samuti võib see saata meile sellise sisuga e-kirju, nagu kontrollige oma kontot, mis sisaldab linki võltsitud saidile. Kui klient jõuab ründaja saidile, palutakse tal sisestada ka kasutajanimi ja parool. See teave salvestatakse ründaja andmebaasi. Seejärel läheb klient aadressile avaleht sellel saidil.

Paljud kasutajad kasutavad erinevate ressursside jaoks sama parooli. Selle tulemusel saate vähem turvalist ressurssi rünnates juurdepääsu turvalisemale. Näiteks luuakse sait, mis pakub huvi teatud kasutajate ringile. Teave selle saidi kohta edastatakse potentsiaalsetele ohvritele. Kasutaja registreerub ja loob parooli. Seejärel peab ründaja kontrollima, kas see parool sobib teistele ressurssidele.

Andmepüügiohtude vastu võitlemiseks: enne parooli sisestamist kontrollige veebisaitide aadresse. Parem on lisada aadress järjehoidjatesse ja mitte jälgida e-kirjade linke. Soovitatav on kasutada erinevad paroolid ligi pääsema erinevaid teenuseid.

Seega toome välja meetmed kaitse usaldusväärsuse parandamiseks:

1) Tehniliste piirangute kehtestamine. Parooli pikkuse ja sisu kohta

2) Parooli aegumise haldamine ja perioodiline muutmine.

3) Juurdepääsu piiramine parooliga.

4) Ebaõnnestunud sisselogimiskatsete arvu suurendamine

5) Kasutajakoolitus

6) Tarkvaraliste parooligeneraatorite kasutamine.

Eespool käsitletud paroole võib nimetada korduvkasutatavateks. Nende avalikustamine võimaldab ründajal tegutseda seadusliku kasutaja nimel. Rohkem tugev ravim turvalisuse mõttes on ühekordsed paroolid.

Ühekordsed paroolid.Ühekordsed paroolid – ühe autentimisseansi jaoks kehtivad paroolid. Ühekordse parooli kehtivusaeg võib olla piiratud teatud ajavahemikuga. Sellise parooli eeliseks on see, et seda ei saa uuesti kasutada. Inimene ei suuda ühekordseid paroole meelde jätta, seetõttu on selle mehhanismi rakendamiseks vaja täiendavaid tehnoloogiaid.

Ühekordsete paroolide loomise ja levitamise viisid:

Kasutatakse ühekordsete paroolide loomise algoritme juhuslikud arvud. See on vajalik selleks, et järgmist parooli pole võimalik ennustada. Konkreetsed algoritmid selliste paroolide loomiseks võivad detailides märkimisväärselt erineda.

Ühekordsete paroolide loomiseks saab eristada järgmisi peamisi lähenemisviise:

1) Algoritmid, mis kasutavad uue parooli loomiseks matemaatilisi algoritme.

2) Lähenemisviisid, mis põhinevad aja sünkroonimisel serveri ja kliendi vahel.

3) Matalgoritme kasutavad paroolid, kus uus salasõna päringu või loenduri alusel.

Olemas erinevaid viiseütle kasutajale järgmine parool. Mõned süsteemid kasutavad spetsiaalseid elektroonilisi märke, mida kasutajad endaga kaasas kannavad. Süsteemid saavad kasutada ka programme, mida kasutaja käivitab mobiiltelefonist. Mõned süsteemid genereerivad serveris ühekordseid paroole ja saadavad need seejärel kasutajale kõrvaliste kanalite, näiteks SMS-ide abil.

Looge ühekordseid paroole, mis põhinevad matemaatilised algoritmid.

Mõelge lähenemisele, mis kasutab ühesuunalist funktsiooni f. Süsteem algab algarvust s. Genereeritakse parool f(s), f(f(s)), f(f(f(s))). Iga parool jaotatakse vastupidises järjekorras, alustades viimasest ja lõpetades tähega f(s). Kui ründajal õnnestub hankida ühekordne parool, siis ahela järgmise parooli arvutamiseks peab ta leidma võimaluse pöördfunktsiooni arvutamiseks. Ja sellest ajast peale f oli ühepoolne, on seda võimatu teha. Kui f on krüptograafiline vahemälu funktsioon, mida tavaliselt kasutatakse, oleks see tehniliselt võimatu ülesanne.

Aja sünkroonimine.

Seotud füüsiliste riistvaramärkidega. Täpne kell on manustatud loa sisse, mis sünkroonitakse serveri kellaga. Ja sellistes süsteemides on aeg ühekordse parooli genereerimise algoritmi oluline osa, kuna parooli genereerimine põhineb praegusel kellaajal. Ka sünkroonitud ühekordseid paroole saab kasutada ja Mobiiltelefonid. Ühekordsete paroolide kasutamine väljakutsega nõuab, et kasutaja esitaks ajasünkroonitud väljakutse.

Kerberose autentimisteenus.

Server on mõeldud järgmise probleemi lahendamiseks: On avatud, kaitsmata võrk, mille sõlmedes on subjektid. Igal teemal on salajane võti. Selleks, et subjekt A saaks subjektile B oma identiteeti tõestada, ei pea ta mitte ainult ennast tuvastama, vaid demonstreerima ka salajase võtme tundmist. A ei saa B-le lihtsalt oma salajast võtit öelda, kuna võrk on avatud ja A ei tea seda. Vaja on teatud viisi salajase võtme tundmise demonstreerimiseks. Ja Kerberose süsteem on kolmas osapool, omab kõigi subjektide salajasi võtmeid ja abistab neid paarikaupa autentimisel.

B-le juurdepääsu saamiseks saadab A päringu, mis sisaldab teavet tema ja taotletava teenuse kohta. Vastuseks saadab Kerberos nn pileti, krüpteerituna serveri salajase võtmega, ja pileti osa koopia, mis on krüpteeritud A salajase võtmega. A peab andmete 2. osa dekrüpteerima ja serverisse saatma. Server saab pärast pileti dekrüpteerimist selle sisu võrrelda Lisainformatsioon saatis klient A. Vaste näitab, et A suutis dekrüpteerida talle mõeldud andmed, see tähendab, et ta demonstreeris salajase võtme tundmist. Niisiis, Nimelt see, kelle jaoks ta end olevat. Salajased võtmed siin ei edastatud võrgu kaudu, vaid neid kasutati ainult kontrollimiseks.

Autentimine ja tuvastamine biomeetriliste andmete abil.

Biomeetria on autentimise ja tuvastamise kombinatsioon, mis põhineb nende füsioloogilistel ja käitumuslikel omadustel. Füsioloogiliste tunnuste hulka kuuluvad: sõrmejäljed, võrkkest. Käitumisomadused hõlmavad järgmist: käe allkiri, klaviatuuriga töötamise stiil. Füsioloogia ja käitumise ristumiskohas on hääle- ja kõnetuvastuse tunnused.

Üldiselt moodustatakse töö biomeetriliste andmetega järgmiselt: Esiteks luuakse potentsiaalsete kasutajate tunnuste andmebaas ja seda peetakse. Selleks võetakse biomeetrilised tunnused, töödeldakse neid ja tulemused sisestatakse andmebaasi. Lisaks korratakse autentimiseks andmete eemaldamise ja töötlemise protsessi, mille järel tehakse mallide andmebaasis otsing. Kui otsing õnnestub, tuvastatakse identiteet. Biomeetrilised meetodid ei ole usaldusväärsed kui malliandmebaasid. Inimese biomeetrilised andmed muutuvad ja mallide andmebaasi tuleb säilitada.

Juurdepääsukontrolli mudelid

Formaalse süsteemiarenduse meetodis mängib peamist rolli turvamudel. See määratleb süsteemis lubatud teabevoo ja sellele teabele juurdepääsu reeglid.

Mõelge 3 mudelile:

1) Suvalise juurdepääsu mudel. Selle mudeli raames kontrollitakse subjektide (kasutajad, rakendused) juurdepääsu objektidele (failidele, rakendustele). Iga objekti jaoks on omaniku subjekt, mis määrab, kellel on juurdepääs objektile, samuti lubatud õigused. Põhilised juurdepääsutoimingud on lugemine, kirjutamine ja käivitamine. Seega luuakse iga subjekti-objekti paari jaoks suvaline juurdepääsumudel lubatud operatsioonide komplektiga. Objektile juurdepääsu taotlemisel otsib süsteem subjekti objekti juurdepääsuõiguste loendist ja annab juurdepääsu, kui subjekt on loendis olemas ja lubatud juurdepääsu tüüp sisaldab taotletud tüüpi. klassikaline süsteem diskretsiooniline juurdepääs on suletud, s.t. objekt pole esialgu kellelegi kättesaadav ja juurdepääsuloend kirjeldab õiguste komplekti. Seda juurdepääsumudelit võib leida Windowsi ja Linuxi operatsioonisüsteemidest. Mudeli üks puudus on see, et igale objektile ei saa omanikku määrata. Samuti suure hulga subjektiobjektide korral süsteemis administreerimine suur hulk sellised paarid, mis raskendab töötamist.

2) Bella-LaPadula mudel (kohustuslik juurdepääsukontroll). See mudel annab objekti, subjekti ja juurdepääsuõiguste määratlused ning nende kirjeldamiseks kasutatava matemaatilise aparaadi. See mudel on tuntud peamiselt kahe turvareegli poolest, millest üks on andmete lugemiseks ja teine andmete kirjutamiseks. Laske süsteemil olla kahte tüüpi faile: salajased ja mitte salajased. Ja kasutaja kuulub kahte kategooriasse: juurdepääsutasemega mittesalajastele failidele (mitte salajane), salajasele (salajane). Reegel 1: mittesalajane kasutaja või tema nimel töötav protsess ei saa salajasest failist andmeid lugeda.

Reegel 2: kasutaja, kellel on juurdepääs salajastele failidele, ei saa andmeid kirjutada salajased failid.

Vaadeldavad reeglid on hõlpsasti levitatavad süsteemis, millel on rohkem kui 2 juurdepääsutaset.

Üldreegel: kasutajad saavad lugeda ainult nende turbetasemest madalamaid dokumente ega saa luua oma turbetasemest madalamaid dokumente.

See mudel matemaatilised. Põhirõhk on privaatsusel.

3) Juurdepääsukontrolli eeskuju. Rollimeetod kontrollib kasutaja juurdepääsu teabele, lähtudes nende tegevuse tüübist süsteemis (rollid). Rolli all mõistetakse tegevuste ja kohustuste kogumit, mis on seotud teatud tüüpi tegevusega. Näide rollidest: raamatupidaja, administraator jne. Igal kasutajal on oma rollid. Rolliobjekt. Mõnel juhul on kasutajal lubatud täita mitut rolli korraga. Samas rollid on hierarhiline struktuur. Eeskuju peamised eelised: A) halduse lihtsus, iga subjektiobjekti jaoks pole vaja reegleid kirjutada, selle asemel kirjutatakse rolliobjekt. Kui kasutaja kohustused muutuvad, muutub ka kasutaja roll. Rollihierarhia lihtsustab haldust. B) Väiksemate privileegide põhimõte. Registreeruge süsteemis minimaalse rolliga, mis on vajalik ülesannete täitmiseks.

Raie ja auditeerimine.

Logimise all mõistetakse süsteemis toimunud teabe kogumist ja kogumist. Sel juhul saab iga teenuse sündmused jagada väliseks, sisemiseks ja kliendiks.

Audit on kogutud teabe analüüs, mis viiakse läbi kiiresti reaalajas või perioodiliselt. Tegevusdokumenti, mis reageerib tuvastatud korrast ära olukorrale automaatselt, nimetatakse aktiivseks dokumendiks.

Logimine ja auditeerimine lahendavad järgmised ülesanded: Kasutaja ja administraatori vastutuse tagamine. Võimaluse pakkumine, sündmuste jada rekonstrueerimine. IS-i rikkumise katsete tuvastamine. Teabe pakkumine probleemide tuvastamiseks ja analüüsimiseks.

Logimine nõuab terve mõistus, et vastata, milliseid sündmusi süsteemis logida ja millisel detailsustasemel, tagades samas turvaeesmärkide täitmise ja ressursside raiskamise. Universaalset vastust pole, kuid mõned soovitused on siiski võimalikud. Seoses operatsioonisüsteemiga on soovitav salvestada sündmusi: süsteemidesse sisselogimine, süsteemist väljalogimine, ligipääs kaugsüsteemile, toimingud failidega, õiguste muutmine ja muud turvaatribuudid. Logimisel on soovitatav salvestada: tätoveering ja aeg, kasutajatunnus ja tegevus, sündmuse tüüp, tegevuse tulemus, päringu allikas, mõjutatud objektide nimed ja muudatuste kirjeldus. Vastutuse tagamine on heidutusena oluline. Infoturbe rikkumise katsete tuvastamine on aktiivne auditifunktsioon. Regulaarne auditeerimine võimaldab rünnakuid hilja avastada.

*Aktiivne audit. Kahtlane tegevus on kasutaja või süsteemi komponendi käitumine, mis on teatud reeglite järgi kahtlane või ebatüüpiline. Aktiivse auditi ülesanne on kiiresti tuvastada kahtlane tegevus ja pakkuda automaatseid reageerimisvahendeid. Samas on soovitav tegevus jaotada rünneteks, mille eesmärk on ebaseaduslik autoriteedi hankimine. Rünnakute kirjeldamiseks ja tuvastamiseks kasutatakse allkirjameetodit. Rünnaku signatuur on tingimuste kogum, mille korral toimub rünnak, mis kutsub esile vastuse. Volituste piires tehtud, kuid turvapoliitikat rikkuvaid toiminguid nimetatakse volituste kuritarvitamiseks. Ebatüüpiline käitumine tuvastatakse tavaliselt statistiliste meetoditega. Kasutatakse lävesüsteeme, mille ületamine on kahtlane. Aktiivsete auditeerimisvahendite osas eristatakse 1. ja 2. tüüpi vigu: vahelejäänud rünnakud ja valehäired. Signatuurimeetodi eeliseks on 2. tüüpi vigade väike arv (väike valehäirete arv). Puuduseks on võimetus tuvastada uusi rünnakuid. Väärikust statistiline meetod- see on universaalsus, võime tuvastada tundmatuid rünnakuid. Miinus – teist tüüpi vigade suur osakaal.

Krüpteerimine.

Krüpteerimine on avatud (lähteteksti) teksti pöörduv muutmine salaalgoritmil või võtmel šifreeritud (privaattekstiks). Krüpteerimine on vahend teabe konfidentsiaalsuse tagamiseks.

Krüpteerimisalgoritmid jagunevad kahte rühma:

1) Sümmeetrilised algoritmid. Sama võtit K kasutatakse nii krüpteerimiseks kui ka dekrüpteerimiseks. M'=EnGrypt(M,K) krüpteerimisfunktsioon M=DeCrypt(M',K) dekrüpteerimine.

Kõik sümmeetrilised krüpteerimisalgoritmid võib jagada kolme rühma:

A) Asendus B) Permutatsioon C) Blokeeri šifrid.

*Asendusalgoritmid. Need töötavad järgmisel põhimõttel: lähteteksti iga märk asendatakse teise märgi või märgijadaga. Sel juhul saab kasutada erineva tähestiku märke. Kui asendamiseks kasutatakse 1 tähemärki, nimetatakse asendust monotähestikuliseks. Mitu tähemärki – mitmetäheline asendus.

- Lihtsaim asendus on Caesari šifr. Algsõnumi iga täht asendatakse tähega 3 positsiooni pärast seda tähestikus. Caesari šifrite eripäraks on võtme puudumine, number 3 ei ole võti, see on osa algoritmist. Praegu kehtib krüptograafia esimene reegel: iga šifri tugevus seisneb selles, et vastane tunneb täielikult krüpteerimismehhanismi ja ainus teave, mida tal pole, on võti. Caesari šifrist saab täisväärtuslik võtmega šifr, kui number 3 ei ole määratud, vaid valitakse vastavalt kokkuleppele meelevaldselt. Võtmeks saab valida ainult numbreid 1 kuni 32. Seega ei ole modifitseeritud Caesari šifr toore jõu mõjul purunemise suhtes vastupidav.

- Lihtne asendusšifr. Lihtteksti tähestiku iga märk on seotud mõne sama või teise tähestiku märgiga. Selle šifri võtmeks on vastavustabel. Klahvide koguarv võrdub tähestiku 33 astme permutatsioonidega! Seda šifrit on üsna lihtne krüptoanalüüsida, määrates kindlaks sümbolite esinemissageduse. Seega on ühetähestikulistel šifritel tõsine nõrkus, mis põhineb tavateksti statistilistel tunnustel, mille šifritekst pärib.

- Näide Gronsfeldi šifri polüalfabeetilisest asendamisest. See on Caesari šifri modifikatsioon. Võtmena kasutatakse suvalise fikseeritud pikkusega numbrite jada. M = INFORMATIKA K = 123. Võtme iga sümbol kirjutatakse lähteteksti alla, kui võtme pikkus on lähtetekstist väiksem, korratakse seda tsükliliselt. K=12312312. M'=YPHTPLBALLV. See šifr kuulub mitme tähestiku perekonda. Seega statistilised tunnused antud tekst kuvatakse tsükliliselt n-klahvi pikkusega (=3). Sel juhul annab sagedustabel vea ja teksti taastamine muutub võimatuks.

*Permutatsiooni algoritmid. Lihtteksti märgid järjestatakse ümber vastavalt reeglile ja võtmele.

- Klassikaline näide on tähtede permutatsioon tabelis teatud reegli järgi, antud suurus. Tekst kirjutatakse veergudena ja loetakse ridadena.

* Blokeeri šifrid. Sümmeetriline krüptimine kasutab nii asendust kui ka permutatsiooni. Praktiline standard on mitu krüpteerimisvooru erinevate võtmetega, mis genereeritakse 1 jagatud võtme alusel. Enamus kaasaegsed algoritmid nende struktuur sarnaneb Feisteli võrgustiku omaga (põhineb Shannonil). Tugev krüpteerimisalgoritm peab vastama kahele omadusele: difusioon ja segadus. Difusioon – iga lihtteksti bitt peab mõjutama iga bitti šifreeritud tekstis. Difusiooni olemus seisneb lihtteksti statistiliste omaduste hajutamises šifreeritud tekstis. Segadus on statistilise seose puudumine võtme ja šifriteksti vahel. Isegi kui oponent määrab teksti statistilised tunnused, ei tohiks neist dešifreerimiseks piisata.

Mõelge Feisteli võrgu struktuurile.

2) avaliku võtme algoritmid.

Et pakkuda kaitset võrgurünnakud kõige laialdasemalt kasutatav ja tõhusam seade on:

1. Integreeritud klassi kaitsesüsteemid VÄLJAPOST, pakkudes ettevõtte infosüsteemide kaitset võrgu tasemel, kasutades virtuaalsete privaatvõrkude (Virtual Private Networks - VPN) ja hajutatud tulemüüri (ME, FW) tehnoloogiaid.

2. Lairiba riistvara IP-kooderi klass " barjäär" on kodumaine lairiba riistvaraline IP-kooder, mis on loodud teabe krüptograafiliseks kaitsmiseks kaasaegsetes telekommunikatsioonisüsteemides.

3. vahendid terviklik kaitse teave - SZI NSD-st Salajane võrk 7.

Vaatame neid tooteid lähemalt.

Tooted ZASTAVA töötada erinevatel riistvaraplatvormidel, kus töötab palju populaarseid operatsioonisüsteeme. Neid kasutatakse nii suurtes geograafiliselt hajutatud süsteemides, kus samaaegselt töötavad tuhanded ZASTAVA agendid, kui ka väikese ja keskmise suurusega ärisüsteemides, kus kaitset vajavad vaid vähesed arvutid. Tarkvarapakett"VPN/FW "ZASTAVA" versioon 5.3 pakub ettevõtte teabe ja arvutusressursside kaitset võrgu tasemel, kasutades virtuaalse privaatvõrgu tehnoloogiaid (Virtual Private Networks – VPN) ja hajutatud tulemüüri (ME).

ZASTAVA 5.3 pakub:

kaitse üksikud arvutid, sealhulgas mobiilside, võrkude rünnakute eest ühine kasutamine ja Internet;

ettevõtte infosüsteemi või selle osade kaitsmine väliste rünnete eest;

Vene Föderatsiooni Föderaalse Julgeolekuteenistuse poolt sertifitseeritud toote versioon pakub klientidele võtmed kätte lahendus, mis võimaldab teil toote sujuvalt integreerida mis tahes infosüsteemidesse, ilma et oleks vaja teha täiendavaid järeldusi manustamise õigsuse kohta ja tagada selle kasutamise täielik legitiimsus konfidentsiaalse teabe, sealhulgas isikuandmete kaitsmiseks. Sertifikaadid kehtivad 30. märtsist 2011 kuni 30. märtsini 2014.

Krüpteerija barjäär- see on täiesti riistvaraline lahendus. Kõik krüptograafilised funktsioonid ja võrgu interaktsiooni rakendatakse selles vooluringide, mitte tarkvarameetodite abil. Riistvararakenduse valik, erinevalt tavalistest arvutitel põhinevatest seadmetest (krüptoouterid). Üldine otstarve, mis on tingitud vajadusest ületada selliste arvutite arhitektuuri piirangud. Need on ennekõike võrguliidese kaardid ühendatud ühise siini piirangud. Vaatamata sellele suur kiirus kaasaegsete PCI ja PCI-X siinide töö, võrgukodeerijate töö iseärasused (ajakorrelatsiooniga paketi vastuvõtmine ja edastamine krüpteerimis-/dekrüpteerimisaja nihkega) ei võimalda kasutada kogu nende ribalaiust.

Üldiselt, kui soovite kombineerida kohtvõrke turvamata sidekanalitega, kartmata andmete konfidentsiaalsuse rikkumist edastamise ajal ja ilma krüpteeritud kanalite kaudu töötades rakenduste ühilduvuse tagamiseks märkimisväärseid jõupingutusi tegemata. Tõkkepuu on tehtud võrgu seisukohast "läbipaistva" seadme kujul. Sel põhjusel piisab enamikul juhtudel lihtsalt kodeerija konfigureerimisest ja selle kaitstud ühenduse "katkestusse" kaasamisest. kohalik võrk Koos väline kanalühendused.

SZI NSD Secret Net 7-st on loodud selleks, et vältida volitamata juurdepääsu tööjaamadele ja serveritele, mis töötavad heterogeensetes kohtvõrkudes. Süsteem täiendab oma kaitsemehhanismidega operatsioonisüsteemide standardseid turvaelemente ja suurendab seeläbi kogu ettevõtte automatiseeritud infosüsteemi turvalisust tervikuna, pakkudes lahenduse järgmistele ülesannetele:

v juurdepääsuõiguste haldamine ja subjektide juurdepääsu kontroll kaitstud teabele, tarkvara- ja riistvararessurssidele;

v konfidentsiaalsele teabele juurdepääsu kontroll konfidentsiaalsuse kategooriate alusel;

v ketastele salvestatud failide krüpteerimine;

v andmete terviklikkuse kontroll;

v riistvara konfiguratsiooni juhtimine;

v arvutiseadmetele juurdepääsu suvaline kontroll;

v infoturbega seotud sündmuste registreerimine ja arvestus;

v automatiseeritud infosüsteemi seisukorra jälgimine;

v kasutaja volituste rollipõhine eraldamine;

v auditeerida kasutaja tegevusi (sh administraatorid ja audiitorid);

v arvutite ajutine blokeerimine;

v jääkteabe kustutamine kohalikud draivid arvuti.

Secret Net 7 süsteem koosneb kolmest funktsionaalsest osast:

Kaitsemehhanismid, mis on installitud kõikidesse kaitstud arvutitesse automatiseeritud süsteem(AC) ja on täiendavate turbetööriistade komplekt, mis laiendab Windows OS-i turbefunktsioone.

· kaitsemehhanismide juhtimisvahendid, mis tagavad süsteemi tsentraliseeritud ja lokaalse juhtimise.

· operatiivjuhtimise tööriistad, mis teostavad tööjaamade operatiivjuhtimist (seire, haldamine), samuti süsteemi logide tsentraliseeritud kogumist, säilitamist ja arhiveerimist.

Secret Net 7 koosneb kolmest komponendist:

1. IPS Secret Net 7 – klient. Installitud kõikidesse kaitstud arvutitesse. See tarkvara sisaldab järgmisi komponente:

· Turvamehhanismid – kohandatava tarkvara ja riistvara kogum, mis kaitseb arvutiteaberessursse volitamata juurdepääsu, pahatahtliku või tahtmatu mõju eest.

· Grupipoliitika rakendusmoodul.

· Turvaserveri agent.

Kohalikud haldustööriistad on standardfunktsioonid operatsioonisüsteem, mida täiendavad Secret Net 7 tööriistad arvuti ja selle kasutajate töö juhtimiseks ning kaitsemehhanismide seadistamiseks.

2. IPS Secret 7 – turvaserver. Sisaldab:

· Turvaserver ise.

· Töövahendid andmebaasiga (DB).

3. GIS Secret Net 7 – haldustööriistad. Sisaldab:

· Programm "Monitor". See programm installitakse operatiivjuhtimise administraatori töökohale - töötajale, kes on volitatud kaitstud arvutite olekut reaalajas jälgima ja viivitamatult parandama.

Ettevõte peab rakendama sarnaseid tehnoloogiaid.