IN Hiljuti huvi anonüümne võrk pidevalt kasvav. Ja sellel on palju põhjuseid..

"Demokraatlikud reformid" maailmas on täies hoos. Peaaegu kõigi riikide valitsused arvavad nüüd siiralt, et neil on õigus otsustada, kuhu nende kodanikud lähevad, mida vaadata ja mida lugeda. Duumade, nõukogude ja parlamentide poolt „parimate kavatsustega“ välja käidud seaduste kimbud määravad üha enam piirid reservatsioonidele, mille piires on kasutajate olemasolu globaalses Internetis nüüd vaid võimalik.

„Ära mine sinna – tule siia. Muidu sajab lumi pähe ja oled täiesti surnud” © “Gentlemen of Fortune”.

Teine pingeline hetk on Edward Snowdeni käimasolevad paljastused, millest on selgelt näha, et eriteenistuste totaalne kõigi jälgimine on omandanud juba tõeliselt globaalse mastaabi. Muidugi pole valdaval enamusel inimestest midagi varjata, kuid äärmiselt ebameeldiv on tõdeda, et oled pideva eriüksuslaste valve all, iga sinu sammu jälgitakse ja salvestatakse ning keegi üritab regulaarselt oma ulakaid käsi näppida. teie "määrdunud pesu". Ja pole vahet, mis eesmärgil ta seda teeb, kas ta kavatsused on head või mitte.

Miks seda vaja on, see Tor?

Üha rohkem inimesi püüab säilitada oma terviklikkust sagedane elu alates pikk nina luureteenistused Üha rohkem inimesi püüab vabaneda riigiametnike “isa hoolitsusest” ja soovib kasutada oma põhiseaduslikku õigust iseseisvalt otsustada, kuhu minna, mida valida, kuhu vaadata ja mida teha.

Ja siin tuleb neile appi anonüümne Tor-võrk. Kuna see võib põhjustada inimese obsessiivse tähelepanu märkimisväärse nõrgenemise, eemaldades samal ajal peaaegu kõik liikumispiirangud. Veeb. Tor peidab teie võrguidentiteedi, varjates kõike, mida Internetis tegite ja kuhu läksite.

Lisaks on Tor võrgul veel üks väike praktiline boonus. See võimaldab üsna sageli mööda minna sellisest tüütust asjast nagu IP-keeld erinevatel saitidel. See on väike asi, aga tore.

Mis on Tor ja kuidas see töötab

Niisiis, mis on anonüümne Tor-võrk? Tor on lühend sõnast The Onion Router (kes ei tunne kodanlikkust, kuid on uudishimulik, vaadake tõlget). Kui kedagi huvitab igav tehnilised detailid, laske tal Wikipedias Tori lehele trampida ja sellest aru saada. Tahaksin olla veidi lihtsam – samal lehel Lurkomorye'ga. Püüan seda kiiresti "näppude peal" selgitada.

Kuigi see võrk toimib baasil tavaline internet, kuid selles ei lähe kõik andmed sinult otse serverisse ja tagasi, nagu “suures” võrgus, vaid kõik saadetakse läbi pika spetsiaalsete serverite ahela ja krüpteeritakse igas etapis mitu korda. Selle tulemusena muutub lõplik adressaat ehk teie saitide jaoks täiesti anonüümseks - teie tegeliku aadressi asemel kuvatakse täiesti vale IP, millel pole teiega mingit pistmist. Kõiki teie liigutusi ja ka seda, mida te tegite, on võimatu jälgida. Ja liikluse pealtkuulamine muutub samuti täiesti kasutuks.

See on teoorias. Praktikas ei ole mõnikord asjad nii roosilised. Aga kõigi kohta võimalikud probleemid ah, räägime natuke hiljem. Sa oled pikast ja igavast tutvustusest juba väsinud, kas pole? Kas ei jõua ära oodata, millal saab installida ja seda imet proovida? Noh, lähme!

Kas hakkame Tori kasutama?

Tor on installimiseks ja seadistamiseks üsna keeruline seade. Ja mitte nii iidsetel aegadel sai tavalise “veekeetja” sellega ühendamisest kaugeltki triviaalne ülesanne. Tänapäeval on aga kõik palju lihtsam. Targad ja lahked inimesed võtsid kõik vajalikud moodulid, kogusid need kooskõlastatud hunnikusse, seadistasid kõik vastavalt vajadusele ja toppisid sisse üksikpakett. Seda paketti nimetatakse. Ja pärast allalaadimist taandub kogu sellega seotud segadus tavalisele lahtipakkimisele ja sellele järgnevale nupule "Ma tahan Tor!" Ja Tor ilmub.

Muidugi saavad arvutinohikud ja need, kellel pole midagi paremat teha või tahavad oma SCI-d lõbustada, nagu varemgi, kõik vajalikud moodulid eraldi alla laadida ja närida mitmeleheküljelist tehnilist “Kama Sutrat”, püüdes seda kõike siduda. üks tervik ja kuidagi seadistada ja käivitada saadud kujundus. Soovime neile õnne ja liigume edasi millegi tasuvama poole.

Soovitan teil pöörata tähelepanu sellel vahekaardil olevale lingile " Tori Interneti-seadete kontrollimine" Sellel klõpsamine aitab teil lõpuks veenduda, et olete tegelikult nüüd anonüümses võrgus. Muide, seal on ka link lühikesele juhendile.

Nii et olete nüüd nähtamatu. Enne kui su pea aga anonüümsusest ja väljamõeldud karistamatusest täiesti uimaseks läheb, kiirustan su tuju pisut rikkuma. Niisama, puhtalt isiklikust kahjust.

Ma pean teile lihtsalt rääkima mõnest lõksust Tor võrgud et oma “alumistel poolkeradel” seiklusi otsides sa neile nendel kividel haiget ei teeks.

Väike turvalisus Toris

Niisiis, mille eest Tor ei saa kaitsta. Tor ei suuda kaitsta inimest tema enda rumaluse eest. Kui inimesel on kaelakasvus ajude asemel ainult saepuru või ta otsib sihikindlalt endale probleeme, siis need probleemid ta kindlasti leiab. Ja ükski Tor ei aita siin. Õppige oma aju kasutama ja olge elementaarne ettevaatlik. Tor ei saa teid kaitsta ka teie arvutis olevate vestlusprogrammide eest. Iga brauseri pistikprogramm või lisandmoodul võib kogu teie anonüümsuse koheselt nulliga korrutada. Ja brauser ise...

Seetõttu kasutab pakett, mida me kaalume, spetsiaalselt muudetud Ognelise versiooni. Muide, kas kellelegi veel tuleb meelde tuletada, et Windows ise on üks tohutu troojalane ja nuhkvara? ( Linuxi inimesed saavad siin vabalt hingata - nad ei muretse kunagi selliste lapsepõlveprobleemide pärast "akendel"). Samuti ei saa Tor teid viiruste ja häkkerite eest kaitsta. No see pole selleks loodud! Hankige endale üks tavaline viirusetõrje ja tulemüüri, konfigureerige need õigesti ja õppige neid kasutama – ja magage hästi.

Anonüümse Tor-võrgu peamised probleemid

Olgu, ma lõpetan oma lüürilise kõrvalepõike ja liigun otse Tor-võrgu enda probleemide juurde. Esimene asi, mis silma hakkab, on kiirus. Lehekülje laadimise kiirus. Kuigi sõnad “kiirus” ja “tormamine” on siin selgelt sobimatud. Lehtede laadimine on tavalisest palju aeglasem. See on anonüümsuse hind. leht, mille taotlesite enne, kui see teie brauserisse jõuab, pikka aega serverite vahel üle maailma hängides. Tuleb aga tunnistada, et praegu on olukord palju parem kui paar aastat tagasi ja sellise tempoga on täiesti võimalik elada. Kui sellega veidi harjuda. Ükskõik mis, võrgustik areneb ja tugevneb.

Luureteenused

Teine - ja võib-olla peamine - Tor-võrgu probleem on luureagentuurid. Nad lihtsalt ei suuda leppida tõsiasjaga, et kasutajate massid uitavad Internetis vabalt ja kontrollimatult ilma oma " kõik nägev silm" Ja nad teevad pidevalt igasuguseid katseid olukorda muuta. Katseid on erinevaid, isegi lausa kuritegelikke. Enne viiruslikkust häkkerite rünnakud ja häkkimine, tarkvara ja serverite sihipärane nakatumine troojalastega. Kuigi mitte sageli, lõpevad pingutused mõnikord nende jaoks edukalt ja terved segmendid kukuvad “sibula” võrgustikust välja ning ühe õnnetuma (või rumalama või ülbema) juurde tuleb “paatbuss”. Aga te ei kavatse Toris midagi kriminaalset teha, eks? See kõik on tagamaks, et te ei lõdvestuks liiga avalikult ja pidage alati meeles, et Tor ei ole imerohi ja igasugune anonüümsus on suhteline. Ja kui otsustate mängida hasartmängud riigiga, siis on teie tabamine ainult aja küsimus.

Ametnikud

Lisaks riikide huve esindavatele luureagentuuridele valmistavad anonüümsele Tor-võrgule sageli probleemi ka valitsusametnikud. Võimu haaranud inimeste soov "hoida ja mitte lahti lasta" on väljajuurimatu. Mõnikord on see soov mõne asja suhtes täiesti õigustatud ja õiglane, kuid enamasti mitte. Ja Tori antud vabadus mõjub neile nagu punane kalts. Tor-võrk on mõnes riigis juba keelatud. Seadusandlikult. Venemaal oli selline katse. Seni ainult mustandversioonis. Kas ja millal see projekt seaduseks saab, ma ei tea. Peal Sel hetkel Tori võrk Venemaal töötab piiranguteta. Kui nad ära keelavad, leitakse asemele midagi muud. Ma ei hakka siin sõna-sõnalt rahvatarkust sel teemal välja tooma, vaid ütlen veidi pehmemalt ja voolujoonelisemalt: "Igale tegevusele on reaktsioon."

Häkkerid

Teine Tori nuhtlus on häkkerid. Mõned neist on ideoloogilised. ja mõned loobitakse lihtsalt kividega *** (vabandan ebaparlamentaarse väljendi pärast). Aeg-ajalt, kõige sagedamini kevadise või sügisese ägenemise ajal, korraldavad nad "ristisõdasid", püüdes "puhastada maailma mustusest". Samas maailma enda arvamus ei häiri neid üldse. Nad tunnevad, et neil on õigus igaühe eest otsustada. Mitte kaua aega tagasi toimus Tor-võrgus "kampaania" näiteks ebatavalise porno vastu. Asi on selles et sel juhul päris jumalakartlik. Kuid koos pornoga lõigati maha ka hulk täiesti valgeid saite. Niisama, möödaminnes. Ja kes ütles, et järgmine kord piirduvad nad ainult sellega? Nii et tea, et kui su lemmik “sibula” sait järsku avanemise lõpetas, siis on täiesti võimalik, et need on ühe sellise haige ajuga inimeste teod.

Nakatunud failid

Häkkerid on tihedalt seotud nakatunud failide probleemiga Tori brauser. Ja siin piiluvad sageli välja erinevate luureagentuuride kõrvad, kes üritavad anonüümse võrgu asemel oma troojat sulle peale istutada. Näiteks sisse Rakenduste pood nad pakuvad endiselt nakatunud Tor-brauseri allalaadimist. Veelgi enam, App Store'i administratsiooni teavitati sellest mitu korda sügisel. Troojalane on aga endiselt alles. Kummaline olukord ja kummaline aeglus. Tõsi, kogu kummalisus kaob hetkega, kui meenub, et vahel valitseb õrn ja aupaklik sõprus Apple Corporation ja USA NSA tugevneb iga päevaga. Seega laadige Tori enda failid alla ainult ametlikult veebisaidilt või tegelikult annab meie mootor teile faili otse ametlikult veebisaidilt.

Tori väikesed miinused

Ülevaatega enam-vähem tõsiseid probleeme Tori võrk on läbi. Liigume edasi väiksemate hädade juurde. Olen juba rääkinud perioodiliselt kaduvatest saitidest. Nüüd selle anonüümse võrgu Venemaa saitide kohta. Neid on vähe. Aga need on juba olemas ja neid tuleb aina juurde. Ja isegi paljudes võõrkeelsetes foorumites on jaotised venelastele. Nii et kus ekselda ja kellega rääkida, leiate. Tori võrgu põhikeel on aga endiselt inglise keel ja kõik maitsev selles võrgus on kodanlikus keeles. Kuigi igasugused sõnastikud ja sõnastikud on alati teie teenistuses.

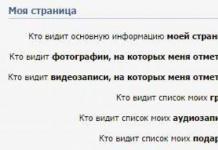

Edasi. Tuleb meeles pidada, et Tor-võrku ei modereeri ega kontrolli põhimõtteliselt keegi. Mõnikord leitakse üksikutel saitidel mingisugune kontroll, kui nende omanikud kehtestavad oma külastajatele reeglid. Aga mitte rohkem. Seetõttu võite komistada asjadele, mis teid šokeerivad. Olge selleks valmis. Ka selles võrgustikus on erinevaid kaabukaid, otseseid skisoide, maniakke ja muid veidrikuid. “Suures” Internetis on neid ohtralt, kuid anonüümses võrgus tunnevad nad end mugavamalt ega ole eriti piinlikud. Nende protsent on palju väiksem, kui valitsusametnikud üritavad meile öelda, kuid need on olemas. Ja kui teil on alaealised lapsed, siis soovitan neid Tori eest kaitsta.

Ja üldse nõuan tungivalt, et internet oleks laste eest kaitstud! See tuleb Internetile ainult kasuks. See muudab ta palju turvalisemaks.

Üldiselt ma rääkisin kõik õuduslood. Lubage mul teile lihtsalt meelde tuletada viiruseid, mille eest Tor teid ei kaitse – kaitske ennast. No veel kord anonüümsusest – see pole kunagi sada protsenti, kasutage oma halli massi sagedamini.

Ja magustoiduks väike nimekiri “sibulate” saitidest, nii-öelda ülekiirendamiseks.

Maiuspalad ja boonused - väike nimekiri sibula saitidest

Muide, kui te pole veel aru saanud, saate Tor-brauseris avada nii "suure" Interneti tavalisi saite, vältides mõningaid ebamugavusi, kui ka anonüümse "sibula" võrgu spetsiaalseid saite. Need saidid asuvad spetsiaalses pseudodomeeni tsoonis .sibul(vaadake hoolikalt aadressi). Need ei avane tavalisest Internetist. Üleüldse. Ainult töötavast ja ühendatud Tor-brauserist.

- Tor Wiki(http://torwikignoueupfm.onion/) – Tori linkide kataloog.

- Varjatud Wiki(http://kpvz7ki2v5agwt35.onion/wiki/index.php/Main_Page) on esimene sait, kuhu iga uus Tor-võrgu kasutaja peaks vaatama. Sisaldab linke peaaegu kõikidele sibulavõrgustiku ressurssidele. Sageli ligipääsmatu tohutu külastajate sissevoolu tõttu.

- Tsenseerimata varjatud Wiki(http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page) – peidetud Wiki peegel. Mõõdukus on minimaalne.

- TORDIR(http://dppmfxaacucguzpc.onion/) - suur sibulalehtede kataloog.

- Tori otsing(http://kbhpodhnfxl3clb4.onion/), Torgle(http://zw3crggtadila2sg.onion/torgle), tõrvik(http://xmh57jrzrnw6insl.onion/) ja Sügavik(http://nstmo7lvh4l32epo.onion/) - Tor-võrgu otsingumootorid, vähemalt üks neist töötab.

- Flibusta(http://flibustahezeous3.onion/) - kuulsa raamatukogu peegel "sibula" võrgus (RU keel).

- OnionNet(http://onionnetrtpkrc4f.onion/) – IRC-võrk. Peamine suhtluskeel on inglise keel. Erinevad kanalid aruteluks, isegi ebaseaduslikkuseni. Täiendavad serverid: ftwircdwyhghzw4i.onion, renko743grixe7ob.onion, nissehqau52b5kuo.onion.

- vTOR“e(http://da36c4h6gxbckn32.onion/) – sotsiaalvõrgustik. huviklubid, blogid, foorum.

- RAMP(http://ramp2bombkadwvgz.onion/) – tänase päeva suurim kauplemisplatvorm Tor-võrgu venekeelses segmendis. Viimasel ajal on palju kaebusi administratsiooni tegevuse ja sagenenud petturite juhtumite kohta. (Seega ära klõpsa nokaga ja hoia silmad ja kõrvad lahti) Samal ajal kõige rohkem suur valik kogu võrgu ulatuses. Ja kõrgeimad hinnad.

- RUFoorum(http://ruforumqewhlrqvi.onion/) - venekeelne foorum suhtlemise ja kõige lubamatu müügiga. Viimasel ajal on see võõrastele suletud. Registreerimine on tasuline - 10 dollarit.

- Amberroad(http://amberoadychffmyw.onion/) on üks suurimaid varikauplemisplatvorme.

- Mõrva turg(http://assmkedzgorodn7o.onion/) - panustamine igasuguste halbade inimeste surmakuupäeva äraarvamisele. Igaüks saab lisada inimese nimekirja või suurendada olemasolevate positsioonide pakkumist. Hetkel on eesotsas Barack Obama ja Ben Bernanke.

- Häkkida IT-d(http://tuwrg72tjmay47uv.onion/) – reaalajas teenus häkkerite palkamiseks.

- WikiLeaks(http://zbnnr7qzaxlk5tms.onion/) – Ma loodan, et pole vaja selgitada, mis see on? Peegel "sibula" võrgus (ENG).

- Sibula-portaal(http://ximqy45aat273ha5.onion/) - sibulavõrgu (RU) juhend.

- http://k4bmdpobhqdguh2y.onion/ - ajaveeb uute peidetud võrguteenuste kohta (ENG).

- Lukochan(http://562tqunvqdece76h.onion/Lukochan/) - suur tahvel (ENG, RU).

- Siiditee(http://silkroadvb5piz3r.onion) – veel üks suur anonüümne kauplemisplatvorm (ENG).

- Võtmed avavad uksed(http://wdnqg3ehh3hvalpe.onion/) – sait häkkimise kohta mängukonsoolid ja igasuguseid vidinaid (ENG).

- http://n2wrix623bp7vvdc.onion/hackingservices.html – ressurss häkkimise kohta sotsiaalsed võrgustikud ja nii edasi. (EST).

Ma ei tsiteeri siin meelega igasuguseid poliitilis-revolutsioonilisi-parteilisi ressursse. Kellel vaja, see ise leiab.

Olen olnud Tor-võrgu ja selle pakutavate võimaluste pikaajaline fänn. Eelistan külastada saite ilma ülevalt järelevalveta, ilma piiranguteta, mille on seadnud teatud isikud, kes üritavad minu elu kontrollida. Ja mulle meeldib kohalolek varjatud teenused, kuigi ma neid praktiliselt ei kasuta, rõõmustab sisemist krüptoanarhisti juba tõsiasi, et selline teenus on võimalik käivitada.Seetõttu on mul alati töös ekspertide komplekt, mille olen tööle seadistanud vahesõlm– annan sel moel tagasihoidliku panuse Tor-võrgu toetamisse. Sõlme seadetes saate piirata võrgu vajaduste jaoks tarbitavat maksimaalset liiklust.

kindlasti, kõrgeim privaatsus tagab Whonixi süsteemi kasutamise ja neile, kellel on ebamugav, sirvige saite vähemalt Tor-brauseri kaudu. Kuid ma austan kriminaalkoodeksit ja mul pole põhjust nii palju varjata – ma lihtsalt tahan mõnikord minna saidile, millele mu teenusepakkuja on juurdepääsu blokeerinud, või avada teenus domeeniga .onion

Kuna Tor-brauseri iga kord sel eesmärgil käivitamine pole eriti mugav, Opera brauserid ja ma ei kasuta Yandexit ning millegipärast ei töötanud tavalised blokeerimisvastased lahendused (friGate jne) minu jaoks - töötasin välja oma süsteemi, mis võimaldab avada nii blokeeritud saite kui ka peidetud teenuseid.

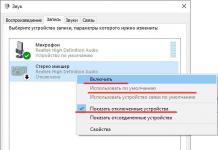

ma kasutan Firefoxi brauser, ja süsteemi töötamiseks peate installima ainult ühe pistikprogrammi - FoxyProxy. Kui Tor-sõlm on juba valmis, pakub see vaikimisi puhverserveri teenust aadressil 127.0.0.1:9050. Seda puhverserverit kasutades saate minna blokeeritud saitidele ja .onion domeenidele.

Tagamaks, et puhverserverit kasutatakse ainult neil juhtudel, peate konfigureerima FoxyProxy pistikprogrammi. See on spetsiaalselt loodud reeglipõhiste puhverserverite valikuliseks kasutamiseks. Meie puhul on reeglid lihtsad - lubage puhverserver domeenimaski abil.

Pistikprogrammi peaaknas peate lisama uue puhverserveri. Esimesel vahekaardil lisamisaknas peate lihtsalt leidma nime (valisin "sibul"), teises - valige käsitsi seadistus ja määrake IP-aadress ja port (127.0.0.1: 9050) ning märkige ka ruut SOKID.

Kolmandas lisame mitu reeglit, mis täitumisel võimaldavad sellel puhverserveril taotlusi Tor-võrgu kaudu saata.

Reegli loomiseks peate selle jaoks välja mõtlema nime ja domeenimaski. Peidetud Tor-saitide puhul näeb mask välja kujul *.onion/* . Pärast reegli salvestamist avanevad kõik .onion domeeniga saidid puhverserveri 127.0.0.1: 9050 kaudu – see tähendab Tor-võrgu kaudu.

Saidid, mille sisenemise pakkuja on blokeerinud, lisatakse samal viisil (näide: *lurkmore.to/*).

Edasised tegevused pole vajalikud – kui mõni reeglitest on täidetud, sunnib FoxyProxy Firefoxi saatma päringuid Tor-võrgu kaudu. Kui vajate kvaliteetset privaatsust, on parem kasutada Tor brauserit – see võtab arvesse enamiku Firefoxi aukudest. kindlasti, parim lahendus jääb Whonixiks koos pesastatud virtuaalsed masinad- aga see on häkkerite, hoolimatute inimeste ja raskete paranoiate valik.

Mida teha, kui soovite veebis surfata ilma kaugeleulatuvate piiranguteta, kuid te ei soovi brauseris iga kord puhverserverit muuta? Mida teha, kui soovite pääseda juurde nii keelatud kui ka tavalistele saitidele ning samal ajal ei kannata tavaliste saitide avanemise kiirus? Mis siis, kui olete huvitatud kaugemates osades toimuvast ülemaailmne võrk?

Nendele kaalutlustele tuginedes peame:

- Tavalised saidid avati nagu tavaliselt

- Tori kaudu ilma seadeteta avatud keelatud saidid

- Kõik .onioni tsooni saidid avanevad ka ilma seadeteta

Ühest küljest on nõuded vastuolulised. Teisest küljest, mida te ei saa mugavuse huvides teha!

Võiks meenutada erinevaid viise ja tööriistu DPI-st mööda hiilimiseks, kuid kui te ei soovi millelegi sellisele mõelda või pigem soovite seda isegi seadistada ja unustada, siis lahendage probleem osaliselt Tori analoogidega lihtne ligipääs ei blokeeritud saitidele.

Sa ei saa täielik anonüümsus järgides ainult neid juhiseid. Anonüümsus ilma OPSECi meetmeteta on võimatu. Juhised viitavad ainult piirangutest mööda hiilimisele.

Mida me vajame?

Esiteks vajame kas ruuterit või serverit, mis toimiks läbipaistva sillana, mis läbib kogu liiklust. See võib olla olemasolev server või kast Raspberry Pi-ga. Tavalised võivad ka töötada kompaktsed ruuterid Linuxiga, kui neile on põhimõtteliselt võimalik installida vajalikud paketid.

Kui teil on juba sobiv ruuter, ei pea te silda eraldi seadistama ja saate seda teha.

Kui Tori installimine ruuterisse tekitab probleeme, vajate mis tahes arvutit, millel on kaks võrguliidesed Ja Debian Linux pardal. Lõppkokkuvõttes ühendate selle ruuteri vahelise võrguvahega, mis vaatab välismaailm ja teie kohalikku võrku.

Kui te serveritest ja ruuteritest ei hooli, siis võib-olla.

Paneme silla püsti

Silla seadistamine Debianis pole probleem. Teil on vaja brctl programmi, mis sisaldub Bridge-utils paketis:

apt install bridge-utils

Silla püsikonfiguratsioon on määratud failis /etc/network/interfaces. Kui teete silla liidestest eth0 ja eth1, näeb konfiguratsioon välja järgmine:

# Märkige liidesed käsitsi seadistatuks iface eth0 inet manual iface eth1 inet manual # Sild tõuseb automaatselt pärast taaskäivitamist auto br0 # DHCP kaudu IP hankimisega sild iface br0 inet dhcp bridge_ports eth0 eth1 # Staatilise IP-ga sild iface br0 inet staatiline bridge_ports eth eth1 aadress 192.168 .1.2 võrgumask 255.255.255.0 lüüs 192.168.1.1

Silla jaoks peate valima ühe konfiguratsiooni: dünaamilise IP-ga või staatilise.

Pange tähele, et praeguses etapis ei ole vaja serverit võrgukatkestusele kaasata. Saate hakkama vaid ühe ühendatud liidesega.

Paluge süsteemil uued sätted rakendada:

teenusevõrgu taaslaadimine

Nüüd saate silla olemasolu kontrollida käsuga brctl show:

# brctl näita silla nime silla ID STP lubatud liidesed br0 8000.0011cc4433ff no eth0 eth1

Saate vaadata väljastatud IP-aadressi ja üldiselt kontrollida, kas IP väljastati DHCP kaudu või staatiliselt, kasutades ip-käsku:

# ip -- pere inet addr näita dev br0 ulatust globaalselt 4: br0:

Kui IP-aadressidega on kõik korras, siis võib juba proovida serverit võrgukatkesse kaasata...

Lõppkokkuvõttes peavad kõik teie võrgus olevad seadmed, kui need on serveri kaudu lubatud, olema täielik juurdepääs globaalsesse võrku, nagu poleks nende ja välise ruuteri vahel serverit. Sama kehtib ka DHCP töö ja muid asju. Seda kõike tasub enne Tori seadistamise juurde asumist kontrollida.

Kui miski ei tööta samamoodi nagu varem või ei tööta üldse, tuleks esmalt probleemid lahendada, alles siis liikuda Tori enda seadistamise juurde.

Seadistame Tori deemoni

Tori installimine on tavaline protsess. Installime ka riiki siduva andmebaasi:

apt installida tor-geoipdb

Konfiguratsioonifaili /etc/tor/torrc lõppu peate puhverserveri funktsiooni lubamiseks lisama käskkirjad:

VirtualAddrNetworkIPv4 10.0.0.0/8 AutomapHostsOnResolve 1 TransPort 0.0.0.0:9040 DNSPort 0.0.0.0:5300

Taaskäivitame Tor ja kontrollime, kas meie konfiguratsioonis olev DNS töötab mõnel tuntud saidil:

# teenus taaskäivitamiseks # dig +lühike facebookcorewwwi.onion @localhost -p 5300 10.11.127.156

Viimane käsk peaks väljastama IP alamvõrgust 10.0.0.0/8.

Taaskäivitamisel kurdab Tor avaliku IP-aadressi kasutamise üle TransPorti ja DNSPorti jaoks, millele tegelikult pääsevad juurde ka kõrvalised isikud. Parandame selle arusaamatuse, lubades ainult ühendused aadressilt kohalik võrk(minu puhul on see 192.168.1.0/24):

iptables -A SISEND -s 192.168.1.0/24 -p tcp --dport 9040 -j ACCEPT iptables -A SISEND -s 192.168.1.0/24 -p udp --dport 5300 -j ACCEPT INPUTtables -tcptables -dport 9040 -j DROP iptables -A SISEND -p udp -dport 5300 -j DROP

Kaks viimast reeglit saab vahele jätta, kui teil on SISEND-ahela jaoks vaikimisi DROP-reegel.

Seadistame juurdepääsu kogu kohalikule võrgule

Selleks, et kõik võrgus olevad seadmed saaksid Tori saitidele juurde pääseda, peame kõik päringud spetsiaalsesse võrku 10.0.0.0/8 ümber suunama sisseehitatud Tori puhverserveri porti:

iptables -t nat -A PREROUTING -p tcp -d 10.0.0.0/8 -j REDIRECT --port 9040 iptables -t nat -A VÄLJUND -p tcp -d 10.0.0.0/8 -j REDIRECT --to- port 9040

Lisame kaks reeglit ahelate PREROUTING ja OUTPUT jaoks, et skeem töötaks mitte ainult võrgus olevatest seadmetest, vaid ka serverist endast. Kui see skeem ei pea töötama serverist endast, võib reegli lisamise OUTPUT-ahelasse vahele jätta.

DNS-i päringute edastamine .onion-tsooni

Selle probleemi saab lahendada kas asendades DNS-serveri oma serveriga klientidele saadetavates DHCP-vastustes või kui seda pole tavaks kasutada kohalik DNS server, peatades kõik DNS-liiklus A. Teisel juhul ei pea te üldse midagi konfigureerima, kuid kõik teie kliendid, sealhulgas teie, kaotavad võimaluse suvalistele serveritele meelevaldseid päringuid teha. See on ilmselge ebamugavus.

Edastame sisseehitatud DNS-serveri porti ainult need DNS-päringud, mis mainivad domeeni .onion, jättes kõik muud päringud rahule:

iptables -t nat -A PREROUTING -p udp --dport 53 -m string \ --hex-string "|056f6e696f6e00|" --algo bm -j REDIRECT --portidesse 5300 iptables -t nat -A VÄLJUND -p udp --dport 53 -m string \ --hex-string "|056f6e696f6e00|" --algo bm -j REDIRECT --portidesse 5300

Maagiline string 056f6e696f6e00 on seotud DNS-päringutes perioodi edastamise iseärasustega: see edastatakse sellele järgneva rea pikkusena. Seetõttu on meie võlurea alguses sõnas sibul viie tähemärgi jaoks 0x05. Rea lõpus on nullbait 0x00, kuna juurdomeeni (punkti) pikkus on null.

See lähenemine võimaldab teie kasutajatel (ja teil endal) kasutada mis tahes neile sobivaid DNS-servereid ning küsida teavet mis tahes DNS-serverid ilma vahendajateta. Sibula tsoonis olevad taotlused ei kuulu aga sisse avatud internet.

Nüüd proovige jõuda mõnele populaarsele Tor-võrgu saidile kohaliku võrgu mis tahes seadmest. Näiteks nii:

$ curl -I facebookcorewwwi.onion HTTP/1.1 301 kolis püsivalt Asukoht: https://facebookcorewwwi.onion/

Silumine ja võimalike probleemide lahendamine

Kui soovite veenduda, et ükski DNS-päring .onionile ei läheks serverist kaugemale, saate nende puudumist kontrollida järgmiselt:

ngrep -q -d br0 -q -W byline onion udp port 53

Tavaliselt peaks see serveris käivitatav käsk kuvama täielik puudumine paketid - see tähendab, et ärge väljastage midagi, hoolimata sellest, mida teete.

Kui Firefox ei näe .onion

Kui see teid häirib ja juhusliku anonüümsuse kaotamise võimalus teid ei häiri (lõppude lõpuks ei luba me enam avatud Internetis DNS-i päringuid .onionile), saate võtmevõrgu abil umbes:config-is selle sätte keelata. dns.blockDotOnion .

Mobile Safari ja .onion

iOS-i programmid, sealhulgas Safari ja Chrome, ignoreerivad sel viisil töötades üldiselt .onioni. Ma ei tea, kuidas seda probleemi sellise skeemi raames lahendada.

Pakkuja asendab DNS-is IP-aadressi

Mõned pakkujad asendavad majanduslikel põhjustel saitide IP või DPI kaudu blokeerimise asemel ainult DNS-i päringute IP-d, kasutades keelatud saitide loendit.

Selle probleemi lihtsaim lahendus on lülituda Google'i avalikele DNS-serveritele. Kui see ei aita, mis tähendab, et teie teenusepakkuja suunab kogu DNS-liikluse ümber oma serverisse, võite lülituda kasutamisele Tor DNS, suunates omakorda kogu liikluse sellele:

iptables -t nat -A PREROUTING -p udp --dport 53 -j REDIRECT --portidesse 5300 iptables -t nat -A OUTPUT -p udp --dport 53 -j REDIRECT --portidesse 5300

Minu võrk kasutab IP-sid alates 10.0.0.0/8

Pole probleemi! Kasutage kõigis ülaltoodud direktiivides mõnda muud alamvõrku, välja arvatud reserveeritud. Tõsiselt, pöörake tähelepanu reserveeritutele.

Lisaks ei ole vaja kogu vahemikku korraga kasutada – saate piirduda alamvõrguga. Näiteks 10.192.0.0/10 sobib.

Plokkidest möödasõit Tori kaudu

Tori kaudu blokeeritud saitidele juurdepääsuks peate esmalt veenduma, et te ei tee end lolliks, kasutades väljumissõlmi, millele kehtivad teie geograafilise asukoha tõttu samad piirangud kui teile. Seda saab teha, näidates torrcis välja väljundsõlmed, milles riike kasutada ei saa.

Exclude ExitNodes (RU), (UA), (BY)

Registri värskendamine

Register ei seisa paigal ja blokeeritud saitide loend kasvab. Sest aeg-ajalt on vaja maha laadida praegune nimekiri IP ja lisage see ipsetti. Parim viis seda teha pole mitte kogu nimekirja iga kord alla laadida, vaid GitHubist näiteks siit ainult muudatused alla laadida.

#!/bin/bash set -e mkdir -p /var/local/blacklist cd /var/local/blacklist git pull -q || git kloon https://github.com/zapret-info/z-i.git. ipset flush musta nimekirja saba +2 dump.csv | lõika -f1 -d\; | grep -Eo "{1,3}\.{1,3}\.{1,3}\.{1,3}" | tee /var/local/blacklist/blacklist.txt | xargs -n1 ipset lisab musta nimekirja

Loendis on võimalik kustutada ja lisada ainult muutunud IP-sid, mille puhul võib git whatchanged kasulikuks osutuda.

Kui ülaltoodud skript sulle sobib, on selle jaoks koht /etc/cron.daily/blacklist-update . Ärge unustage anda sellele failile täitmisõigusi.

chmod +x /etc/cron.daily/blacklist-update

Seadete salvestamine

apt install iptables-persistent

dpkg-reconfigure iptables-persistent

Kahjuks pole ipseti jaoks veel sellist mugavat paketti, kuid selle probleemi lahendab /etc/network/if-pre-up.d/ipset skript:

#!/bin/sh ipset -exist loo musta nimekirja räsi :ip cat /var/local/blacklist/blacklist.txt | xargs -n1 ipset add -exist must nimekiri

Samuti peate andma sellele skriptile täitmisõigused:

chmod +x /etc/network/if-pre-up.d/ipset

Järgmisel taaskäivitamisel käivitatakse see skript ja taastatakse blokeeritud IP-de loend.

Kui unustame serverid...

Olgu, ütle mulle, mis siis, kui ma tahan saada sama mugavat juurdepääsu .onionile, kuid ilma serveriteta – kohapeal, ühes arvutis?

Pole probleemi! Sel juhul on kõik veelgi lihtsam. Lõpetage nende kolme rea lisamine torrcile:

AutomapHostsOnResolve 1 TransPort 9040 DNSPort 5300

Siis need kaks iptablesi reeglit:

iptables -t nat -A VÄLJUND -p tcp -d 127.192.0.0/10 -j REDIRECT --porti 9040 iptables -t nat -A VÄLJUND -p udp --dport 53 -m string \ --hex-string " |056f6e696f6e00|" --algo bm -j REDIRECT --portidesse 5300

Ja saate kontrollida. Juurdepääs blokeeritud saitidele on konfigureeritud vastavalt ülaltoodud juhistele.

Tõrva lusikas

Vaatamata oma lihtsusele ja mugavusele pärib see lähenemisviis Tor-võrgu mõned puudused.

Selle nime all pääsete Internetis keelatud saitidele juurde väljundsõlmed, mis annab väljumissõlme administraatoritele põhimõttelise võimaluse jälgida teie liiklust ja teie paroole, kui sihtsaidile juurdepääsuks ei kasutata krüptimist (aadressi alguses peab olema https või roheline tabalukk 🔒 aadressiriba).

Võiks ju loota, et selliste saitide administraatorid ei luuraks teid enda hea une nimel, aga...

Kui sisenete saidile turvamata ühenduse kaudu, olgu siis otse Tori kaudu, peaksite alati meeles pidama, et teie sisselogimised ja paroolid põhimõtteliselt võib sattuda vormikandja laual kirjadega kausta.

See on kõik!

Kas midagi on veel ebaselge? Kas teil on vaja midagi parandada või midagi, mis teile eriti meeldis? Kirjutage allpool kommentaaridesse.

Kaua aega tagasi (1,5 aastat tagasi) kirjutasin ja avaldasin sõnumi "". Kui te pole seda sõnumit lugenud, soovitan tungivalt minna ja lugeda algust. Kuni selle hetkeni: "Seega on TOR tõeline imerohi ühelt poolt kõigi keeldude ja teiselt poolt anonüümsuse rikkumise vastu. Kui otsustate, et seda vajate, on aeg see alla laadida, installida ja kasutama hakata.

Kõik voolab, kõik muutub. Hiljuti ilmus uus versioon " TOR-brauser", mille paigaldamine ja konfiguratsioon on mõnevõrra või õigemini kardinaalselt erinev varasemad versioonid.

1. osa. Laadige alla TOR-brauser

"TOR-brauseri", nagu iga teise programmi, on kõige parem alla laadida selle ametlikult veebisaidilt. TOR-projekti ametlik veebisait asub aadressil torproject.org. Sealt peate leidma selle pildi ja klõpsama kollase ringiga sellel:

Pöörake avaneval lehel tähelepanu sellele, mis on sinisega ümbritsetud:

Peate valima "vene":

Nüüd saate klõpsata suurel lillal nupul ja faili alla laadida:

Kui te äkki ei tea, kuidas faili otselingi kaudu alla laadida, soovitan lugeda seda teadet: " ".

Pärast faili allalaadimist võite alustada "TOR-brauseri" installimist.

2. osa. Installige TOR-brauser

Käivitage allalaaditud fail. Mõnda aega tegeleb ta mõne kummalise tegevusega:

Seejärel palutakse teil valida installikeel:

Jah Jah! Vene keel tuleb uuesti valida:

Ja pärast seda peate klõpsama nuppu "OK":

Nüüd küsitakse teilt installikausta (punane raam):

Klõpsates nupul "Sirvi" (sinine raam), valisin installimiseks teise kataloogi:

Pärast seda klõpsake nuppu "Install" (ülaloleval pildil sinine raam).

Programmi installimine võtab veidi aega:

Kui installimine on lõpetatud, teavitatakse teid:

Klõpsake nuppu "Lõpeta" (ülaloleval ekraanipildil sinine raam) ja jätkake "TOR-brauseri" käivitamisega (sinine raam) või konfigureerimisega (punane raam):

3. osa. TOR-brauseri seadistamine

Nagu ma aru saan, on “TOR-brauseri” “uue versiooni” peamine eesmärk, et programmi oleks väga-väga mugav seadistada. Aga - ainult üks kord. Mida peaksin tegema, kui mul on vaja programmi sätteid muuta? Loe selle kohta 4. osas.

Esimene seade, mida teil palutakse määrata, on see, kas kasutate Interneti-juurdepääsuks puhverserverit:

Sa pead valima õige variant("Jah" või "Ei") ja klõpsake nuppu "Järgmine".

See on koht, kus paljud inimesed mõtlevad, kas nad kasutavad puhverserverit või mitte? Ilmselt mitte. Kui te seda kasutaksite, saaksite sellest teada. Kui aga vastate "Jah", palutakse teil sisestada puhverserveri andmed:

Kust ma neid saan? IN Interneti-seaded Explorer. Pärast sisenemist õiged seadistused, Klõpsake "Järgmine".

Nüüd küsitakse teilt, kas kasutate tulemüüri:

Mida? Ei tea, mis see on? Nii et te kindlasti ei kasuta seda. Kuid kui kasutate seda, valige "Jah" ja klõpsake "Järgmine".

Nüüd peate kirjutama lubatud pordid ja klõpsama nuppu "Järgmine":

Ausalt, ma isegi ei tea, mida teile järgmise seadete ekraani kohta öelda ja mida kirjutada:

Ühesõnaga midagi keerulist ja arusaamatut. Klõpsake "Ühenda". Mis siis, kui sul veab?

4. osa. TOR-brauseri käivitamine

Kui te ei kasuta ühtegi puhverserverit ega tulemüüri, klõpsake sellel ekraanil lihtsalt nuppu "Ühenda".

Mõnda aega (eriti esimest korda pärast installimist) loob "TOR-brauser" võrguga ühenduse:

Kui te ei käivita TOR-brauserit esimest korda, on teil võimalus sisestada seaded:

Aga sa pead olema kiire ja mitte haigutama!

Kui kõik läks hästi, käivitub brauser ja avaneb selline leht (vaatamise hõlbustamiseks vähendatud):

Sellel klõpsates saate kontrollida, kas olete TOR-võrgu kaudu Internetti pääsenud või mitte. Kui kõik läheb hästi, näete midagi sellist:

Brauseri kohta.

Siin kasutatakse Firefoxi:

Võrgusätted:

Nagu näete, pole midagi muutunud.

Ja siin on, kui rahul sait 2ip.ru oli:

Ma mitte ainult ei kasuta puhverserverit ja mu pakkuja pole teada. Lisaks on mul Windows 7, mitte XP.

Lühikokkuvõte

Uus versioon TOR-brauser sellel on mitmeid eeliseid ja puudusi.

Eelised:

- lihtne paigaldus ja (eriti) kohandamine (kui seda muidugi vaja on);

- pärast installimist ja seadistamist saab installikataloogi ümber kirjutada mis tahes mujale (kettale või mälupulgale) ja sealt turvaliselt käivitada. Või pange programm kohe mälupulgale ja käivitage sealt;

- jaotuse suurus on vähenenud.

Puudused:

- nüüd tuleb programm tegelikult "installida";

- lisandmoodul, mis minimeerib brauseri salve, ei ühildu sellega Firefoxi versioon. See on eriti masendav (brauseri aken on nüüd püsivalt tegumiribal);

- TOR-i kaudu töötamine koos http (mitte socks5!) puhverserveriga nõuab nüüd täiendavaid samme.

Põhiküsimus: "Kas ma pean installima uue TOR versioon või kas ma saan vana kasutada?" Arvan, et see on teie otsustada. Arvan, et 99% ülesannete puhul vana versioon sobib sulle täielikult. Kuid keegi ei keela teil seda eraldi panna.

Ootan teie küsimusi kommentaarides. Enne küsimuse esitamist soovitan lugeda selle sõnumi algust ja lõppu: "

TOR-brauser on ehk kõige lihtsam ja kõige enam taskukohane viis jaoks ja anonüümne ühendus Internetti. Nüüd räägime sellest, kuidas TOR-brauserit arvutis seadistada, samuti sellest, kust see alla laadida ja kuidas seda installida.

Samm nr 1. Laadige alla TOR-brauser.

TOR-brauser on tasuta brauser, ehitatud Firefoxi peale. Saate selle alla laadida arendaja ametlikult veebisaidilt. Selleks peate minema veebisaidile, valima keele ja klõpsama nuppu "Laadi alla". Pärast seda alustatakse installifailide allalaadimist.

Vaikimisi pakub sait teile sobiva TOP-brauseri versiooni allalaadimist operatsioonisüsteem. Kui soovite alla laadida mõne teise OS-i versiooni, saate seda teha.

Samm nr 2. TOR-brauseri installimine.

TOP-i installifaasis ei vaja brauser midagi lisaseaded. Kõik toimub automaatselt, peate lihtsalt järgima ekraanile ilmuvaid juhiseid. Nii et kõigepealt peate valima brauseri keele.

Ja siis kaust, kuhu TOR-brauser installitakse.

Pärast seda peate ootama, kuni installimine on lõpule viidud.

Samm nr 3. Käivitage ja konfigureerige Tor-brauser.

Pärast TOR-brauseri käivitamist ilmub teie ette aken nimega "TOR Network Settings".

Siin on saadaval kaks nuppu: Ühenda ja Konfigureeri. Kui klõpsate nupul "Ühenda", hakkab TOP-brauser tööle standardseaded. See valik Sobib enamikel juhtudel.

Nupp “Seadista” käivitab TOP-brauseri käsitsi seadistamise. See valik võib olla kasulik, kui loote Interneti-ühenduse puhverserveri kaudu või kui teie Interneti-teenuse pakkuja blokeerib TOR-võrgu. Esiteks küsib TOR-brauser kõigepealt, kas teie Interneti-teenuse pakkuja blokeerib TOR-võrgu. Kui TOR-võrguga ühenduse loomisel pole probleeme või te ei tea seda kindlalt, valige suvand "EI".

Kui valite "Jah", pakub TOR-brauser sildade konfigureerimist. Sild on punkt TOR-võrgus, mille aadressi TOR-i dokumentatsioonis ei avaldata. Sildade loendi saate alla laadida veebisaidilt.

Pärast TOP-sildade seadistamist palub brauser teil puhverserveri kaudu Interneti-ühendust luua. Kui loote Interneti-ühenduse otse (puhverserverit kasutamata), peate siin valima suvandi "EI".

Kui Interneti-ühenduse loomiseks kasutatakse puhverserverit, peate valima "JAH" ja konfigureerima ühendused. TOR-brauser palub teil valida puhverserveri tüübi, selle IP-aadressi ja muud puhverserveriga seotud sätted.

Pärast puhverserveri seadistamist peate lihtsalt klõpsama ühendamisnupul ja TOR-brauser loob Interneti-ühenduse TOR-võrgu kaudu.

Samm nr 4. TOR-i brauseri sätete kontrollimine.

Kui olete TOP-brauseri õigesti seadistanud, peaks ekraanile ilmuma järgmine teade: „Palju õnne! See brauser konfigureeritud kasutama TOR-i."

Kui ekraanile ilmus kiri: "Paraku. Te ei kasuta praegu TOR-i", see tähendab, et koos TOR seaded Midagi on brauseris valesti ja TOR-võrguga ei olnud võimalik ühendust luua. Sel juhul võite klõpsata sibula nupul ja valida "TOR Network Settings" või lihtsalt vajutada klaviatuuril klahvi S.

Pärast seda saate TOR-brauseri uuesti konfigureerida.

Samm nr 5. Muutke TOP-brauseris IP-aadressi.

Kohe pärast TOR-võrgu kaudu Interneti-ühenduse loomist saate uue IP-aadressi. Kuid vajadusel saab seda aadressi muuta. Selleks peate klõpsama sibula kujul olevat nuppu ja valima menüükäsu "Selle saidi uus TOR-kett".

Pärast seda uuendatakse lehte ja saate uue IP-aadressi. Saate kontrollida, kuidas see töötab mis tahes veebisaidil, et kontrollida IP-aadressi, näiteks võite veebisaiti kasutada.