Apple'i ja FBI vaheline võitlus on toonud taas tähelepanu krüpteerimise tähtsusele. Olenemata sellest, et igaühel võib olla selles küsimuses oma arvamus, pole vaja selgitada oma isikuandmete kaitsmise olulisust ja kõik saab alguse nutitelefonist.

Need seadmed salvestavad Isiklikud fotod, isiklikud sõnumid, sõnumid Meil ja mõnikord isegi tundlikku terviseteavet. Kui need andmed satuvad valedesse kätesse, võivad sellel olla laastavad tagajärjed. Tähtnumbrilise parooli kasutamine on samm õiges suunas, kuid peaksite kaaluma ka seadme krüptimist.

iPhone'e, iPade ja enamikku Android-seadmeid saab krüpteerida. Siin on, mida peate teadma.

iOS.

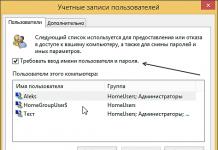

Apple tutvustas seadmete krüptimist alates iOS 8-st 2014. aastal. Krüptitud seadme sisselülitamiseks tuleb sisestada parool või sõrmejälg. Kuigi siin sobib ka tavaline neljakohaline PIN-kood, siis parem kaitse Soovitan kasutada pikemat numbrilist pääsukoodi või tähtnumbrilist parooli.- Sisestage "Seaded".

- Valige Touch ID ja pääsukood (või pääsukood vanematele ilma sõrmejäljeandurita seadmetele).

- Klõpsake valikul "Luba parool".

- Sisenema keeruline parool või turvakood (Kindlasti kirjutage see kuhugi üles, ärge lootke oma mälule. Kui unustate parooli, ei saa te oma telefoni sisse logida; peate selle lähtestama tehase seisukord kõigi andmete kadumisega.)

Android.

Androidis on see protsess veidi keerulisem. Nexuse telefonid ja tahvelarvutid on vaikimisi sisse lülitatud krüpteerimisega. Enamik uusi seadmeid, mis tarnitakse operatsioonisüsteemiga Android 6.0, nagu Galaxy S7 ja Galaxy S7 Edge, müüakse ka lubatud krüpteerimisega. Sarnaselt iPhone'iga tuleb krüptimise otse lubamiseks lisada vaid parool või sõrmejälg.- Sisestage "Seaded".

- Minge lehele "Turvalisus".

- Valige Ekraanilukk.

- Loo parool.

Vanemate seadmete puhul, nagu Moto X Pure ja Galaxy S6, peate selle aga käsitsi krüpteerima. Enne alustamist veenduge, et telefon oleks vooluvõrku ühendatud, kuna protsess võib olenevalt teie seadme andmemahust võtta aega kuni tund. Järgmisena looge ülalnimetatud sammude abil parool ja järgige neid samme.

- Avage Seaded.

- Valige "Turvalisus".

- Klõpsake "Krüpteeri telefon".

Samuti saate oma SD-kaardi krüpteerida, et hoida oma andmeid turvalisena ja takistada kaarti mõne teise seadme poolt lugemisest (kui seda enne ei kustutata). Avage Seaded, valige Turvalisus ja seejärel Krüpteerimine väline kaart SD" ja klõpsake nuppu "Luba". Erinevalt seadme krüptimisest (mis nõuab selle krüptimise keelamiseks telefoni täielikku kustutamist) pääseb SD-kaardi krüptimisele hõlpsasti juurde menüüs Seaded.

Põhjused, miks Android-seadet ei krüptida.

On mitmeid põhjuseid, miks võiksite krüptimist edasi lükata. Krüpteerimismeetod on iga seadme puhul erinev. Näiteks Motorola võimaldab pärast telefoni krüpteerimist jätkata PIN-koodi ja turvamustri kasutamist, kuid Samsung lubab kasutada ainult parooli või sõrmejälge.Samsung nõuab ka parooli sisestamist pärast iga taaskäivitamist. Kuigi see muudab ründaja juurdepääsu teie andmetele väiksemaks, võib see teile liiga palju ebamugavusi tekitada.

Seade näitab ka krüptimisel kerget jõudlust. See langus on vaevumärgatav uusimad telefonid Kõrgklass kannatada võivad aga vanemad mudelid ja nõrgemad seadmed. Soovitan kasutada ainult krüptimist uusimad seadmed tipptasemel, nagu Galaxy S6, LG G4, HTC One M10 ja nende uuemad mudelid (Galaxy S7, LG G5 jne...).

FBI üritas neil kohtu kaudu käsi väänata Apple, ei soovi luua koodi, millest mööda minna oma süsteem turvalisus. Androidi tuumas on avastatud kriitiline haavatavus, mis võimaldab teil saada superkasutaja juurdepääsu kõigist kaitsemehhanismid. Kuigi need kaks sündmust ei olnud omavahel seotud, langesid ajaliselt kokku, näidates selgelt kahe populaarse mobiilse operatsioonisüsteemi turvasüsteemide erinevusi. Jätame hetkeks kõrvale kriitilise haavatavuse probleemi. Androidi tuumad, mida enamik tootjaid juba välja antud mudelites tõenäoliselt kunagi ei paranda, ning võtke arvesse andmete krüpteerimismehhanisme Androidis ja Apple iOS-is. Kuid kõigepealt räägime sellest, miks krüptimist mobiilseadmetes üldse vaja on.

Miks oma telefoni krüpteerida?

Ausal inimesel pole midagi varjata – kõige populaarsem juhtmotiiv, mis kõlab pärast iga andmekaitseteemalist väljaannet. "Mul pole midagi varjata," ütlevad paljud kasutajad. Paraku tähendab see palju sagedamini vaid kindlustunnet, et keegi ei vaevu konkreetse Vasya Pupkini andmetesse sattuma, sest keda need üldse huvitavad? Praktika näitab, et see pole nii. Kaugele me ei jõua: just eelmisel nädalal lõppes hetkeks telefoni lauale jätnud kooliõpetaja karjäär vallandamisega. Õpilased avasid seadme koheselt ja tegid õpetajast fotod kujul, mida Ameerika ühiskonna puritaanlik moraal hukka mõistab. Juhtum oli piisavaks põhjuseks õpetaja vallandamiseks. Selliseid lugusid juhtub peaaegu iga päev.

Kuidas krüptimata telefone häkitakse

Me ei lasku detailidesse, lihtsalt pidage meeles: andmed alates krüptimata telefon saab peaaegu sada protsenti välja tõmmata. "Peaaegu" viitab siin pigem juhtumitele, kus telefoni üritati vahetult enne andmete eemaldamist füüsiliselt kahjustada või hävitada. Paljudes Android-seadmetes ja Windowsi telefon Seal on teenindusrežiim, mis võimaldab tühjendada kõik andmed seadme mälust tavalise USB-kaabli kaudu. See kehtib enamiku seadmete kohta Qualcommi platvormil (HS-USB režiim, töötab isegi siis, kui alglaadur on lukustatud), Hiina nutitelefonid MediaTeki (MTK), Spreadtrumi ja Allwinneri protsessoritega (kui alglaadur on lukustamata), samuti kõigi LG toodetud nutitelefonidega (üldiselt on olemas mugav teenindusrežiim, mis võimaldab liita andmeid isegi "tellitud" seadmest).

Kuid isegi kui telefonil pole teeninduse “tagaust”, saab seadmest andmeid ikkagi kätte võtta, kui võtate seadme lahti ja ühendate JTAG-i testpordiga. Kõige arenenumatel juhtudel eemaldatakse seadmest eMMC kiip, mis sisestatakse lihtsasse ja väga odavasse adapterisse ning töötab sama protokolli alusel, mis kõige tavalisem SD-kaart. Kui andmeid ei krüptitud, saab kõike telefonist hõlpsalt välja võtta, kuni autentimislubadeni, mis võimaldavad juurdepääsu teie pilvesalvestusele.

Mis siis, kui krüpteerimine oleks lubatud? Androidi vanemates versioonides (kuni 4.4 kaasa arvatud) sai sellest mööda minna (erandiks aga Samsungi toodetud seadmed). Kuid Android 5.0-s ilmus lõpuks tugev krüpteerimisrežiim. Kuid kas see on nii kasulik, kui Google seda arvab? Proovime selle välja mõelda.

Android 5.0–6.0

Esimene seade all Androidi juhtimine 5.0 sai Google Nexus 6, mille Motorola andis välja 2014. aastal. Sel ajal hakati 64-bitist tarkvara juba aktiivselt propageerima. mobiilsed protsessorid ARMv8 arhitektuuriga, kuid Qualcommil polnud valmis lahendus sellel platvormil. Selle tulemusena kasutas Nexus 6 komplekti süsteemi loogika Snapdragon 805 põhineb 32-bitistel tuumadel enda areng Qualcomm.

Miks see oluline on? Fakt on see, et ARMv8 arhitektuuril põhinevatel protsessoritel on sisseehitatud käskude komplekt voo andmete krüptimise kiirendamiseks, kuid 32-bitistel ARMv7 protsessoritel selliseid käske pole.

Nii et jälgige oma käsi. Protsessoris puuduvad juhised krüpto kiirendamiseks, seega on Qualcomm ehitanud spetsiaalse riistvaramoodul, mis on mõeldud samade funktsioonide täitmiseks. Kuid midagi ei õnnestunud Google'il. Kas draiverid ei olnud vabastamise ajal valmis või Qualcomm ei pakkunud lähtekoodid(või ei lubanud neid AOSP-s avaldada). Üksikasjad on avalikkusele teadmata, kuid tulemus on teada: Nexus 6 šokeeris arvustajaid oma üliaeglase andmete lugemiskiirusega. Kui aeglane? Midagi sellist:

Kaheksakordse mahajäämuse põhjus “väikevennast” Motorola nutitelefon Moto X 2014, lihtne: sundkrüptimine lubatud, ettevõtte poolt ellu viidud peal programmi tasemel. IN päris elu Nexus 6 kasutajad sisse lülitatud originaalversioon püsivara kaebas arvukate viivituste ja külmumise, seadme märgatava kuumenemise ja suhteliselt kehva aku tööea üle. Sundkrüptimise keelava kerneli installimine lahendas need probleemid kohe.

Püsivara on aga selline asi, saate selle lõpetada, eks? Eriti kui olete Google, teil on piiramatud rahalised vahendid ja teie töötajate hulgas on kõige kvalifitseeritumad arendajad. Noh, vaatame, mis edasi sai.

Ja siis oli Android 5.1 (kuus kuud hiljem), milles riistvarakiirendiga töötamiseks vajalikud draiverid lisati esmalt püsivara esialgsesse versiooni ja eemaldati seejärel unerežiimi tõsiste probleemide tõttu lõplikus versioonis. Siis oli Android 6.0, selle vabastamise ajal olid kasutajad juba selle mängu vastu huvi kaotanud ja hakkasid krüptimist mis tahes viisil keelama, kasutades kolmandate osapoolte tuumasid. Või ärge keelake seda, kui piisab lugemiskiirusest 25–30 MB/s.

Android 7.0

Olgu, aga seda oleks võinud Android 7-s parandada tõsine probleem lipulaev seade, mis on juba peaaegu kaks aastat vana? See on võimalik ja see on parandatud! ElcomSofti laboris võrreldi kahe identse Nexus 6 jõudlust, millest üks töötas Android 6.0.1-ga koos ElementalX tuumaga (ja krüpteerimine oli keelatud), teises aga esimene väljalaskeeelne versioon. Androidi versioonid 7 vaikeseadetega (krüptimine lubatud). Tulemus on selge:

Jätkamine on saadaval ainult tellijatele

Valik 1. Tellige Hacker, et lugeda kõiki saidil olevaid materjale

Tellimine võimaldab teil määratud aja jooksul lugeda KÕIKI saidi tasulisi materjale. Aktsepteerime makset pangakaardid, elektrooniline raha ja ülekanded mobiilioperaatori kontodelt.

Selle artikli eesmärk on võrrelda kolme Androidi rakendust andmete krüptimiseks – LUKS Manager, Cryptonite ja CyberSafe Mobile. Tuleb kohe märkida, et võrdlus on õiglane, mitte selle või selle programmi eeliste esiletõstmise eesmärgil. Igal programmil on oma eelised ja puudused; selles artiklis avalikustatakse need täielikult.

Mis määrab rakenduste valiku?

Kõigepealt tahaksin märkida, miks need konkreetsed rakendused ülevaatesse kaasatakse. CyberSafe Mobile'i programmiga on minu arvates kõik selge, kuna loed Cybersofti ettevõtte ajaveebi, seega on üsna loogiline näha meie programmi ülevaates. Kuid ülejäänud programmid valiti nn Cauchy meetodil, tuntud ka kui teadusliku pokimise meetodil, see tähendab juhuslikult. Loomulikult võeti programmide valikul arvesse nende populaarsust ja reitinguid. Niisiis, programmil Cryptonite on Sel hetkel rohkem kui 50 tuhat allalaadimist ja selle reiting on 4,3 ning programmil LUKS Manager on sama reiting, kuid allalaadimisi viis korda vähem - üle 10 tuhande.Androidi jaoks on välja töötatud palju andmete krüpteerimisprogramme, nii et me ei saa neid kõiki füüsiliselt üle vaadata. Võib-olla kirjutatakse tulevikus sarnane ülevaade ka teistest programmidest ja nende võrdlus CyberSafe Mobile'i programmiga. Praegu piirdume eelnevalt mainitud programmidega.

LUKSi juhataja

LUKS Manager on üks esimesi tõelisi krüpteerimisprogramme Androidi jaoks. Enne seda krüpteerimisprogrammid tegelikult krüptimist ei teinud, vaid tegid igasugust jama, näiteks failile peidetud atribuudi määramine.LUKS Manageri programm jättis ambivalentse mulje. Alustan järjekorras - programmi enda installimisega. Programm nõuab, et teil oleks juurjuurdepääs ning installitud oleks ka SuperSU ja BusyBox. Juurjuurdepääsu nõue – iseloomulik tunnus kõigist Androidi tõsistest krüpteerimisprogrammidest, kuna ilma maksimaalsete õigusteta on vähe võimalik teha. Kuid SuperSU ja BusyBoxi nõue andis mulle idee, et programm ei tee tegelikult midagi ise, vaid süsteemi kasutamise asemel Androidi kõned, kasutab BusyBoxi utiliite. Teisisõnu, programm on lihtsalt kest süsteemikäskude jaoks. Noh, okei, tõenäoliselt ei mõista algajad kasutajad kõiki neid käske, nii et kest on just see, mida vajate - peaasi, et see töötab.

Mul oli juba seadme juurjuurdepääs, SuperSU oli installitud, kuid ma pidin BusyBoxi installima Play turg. Siiski pärast BusyBoxi installid programm ütles mulle ikka rõõmsalt, et ei näe seda (joon. 1).

Riis. 1. Programm LUKS Manager ei näe installitud BusyBoxi

Ma ei kirjelda, mida ma tegin, et programm seda "nägema" paneks, ütlen lihtsalt, et tahvelarvuti taaskäivitamine aitas. Kuidagi lõhnab see isegi Windowsi, mitte UNIXi järele, mis, mida iganes öelda, on Android. Muide, kiusamine leidis aset Android 4.1.2-ga tahvelarvuti Acer B1 vastu. Ükski tablett ei saanud katsete tulemusel viga :)

Pärast taaskäivitamist programm ikkagi käivitus (joonis 2). Programmi liides on väga lihtne. Ma ütleks isegi, et spartalane. Kärpin ekraanipilte, et mitte vähendada nende suurust ja et saaksite neid paremini näha.

Riis. 2. LUKS Manager programm

Ka programmi funktsionaalsus on spartalik. Saate vaadata, milline konteiner on paigaldatud (nupp Olek), loo konteiner (nupp Loo), mount (nupp Mount) ja eemaldage see (nupp Ühendage lahti), ühenda lahti kõik konteinerid ( Eemalda kõik), eemaldage konteiner ( Eemalda). See, et programm suudab luua krüpteeritud konteinereid ja neid ühendada, on hea. Aga tänapäeval tahan ma võimalust näha pilvekrüptimine, võrgukaustade ühendamise võimalus, et saaksite töötada kaugkonteineriga. Tahaks näha ka sisseehitatud failihaldur juhul, kui kasutajal pole sellist programmi installitud. Lõppude lõpuks pidin LUKS Manageri toimimiseks seadme juurduma, SuperSu ja BusyBoxi installima. Selgub, et vaja on ka failihaldurit. Programmil on põhifunktsionaalsus (failide ja kaustade kuvamine), kas failide ja kaustade kopeerimiseks/ teisaldamiseks/kustutamiseks oli tõesti raske funktsioone lisada? Programmi sisseehitatud “exploreri” avamiseks vajutage programmi menüü nuppu ja valige käsk Uurige. Sellest aga räägime hiljem.

Vaatame programmi töös. Klõpsake nuppu Loo konteineri loomiseks. Programm palub teil valida kataloogi, kuhu konteiner salvestatakse (joonis 3, joon. 4).

Riis. 3. Klõpsake Okei

Riis. 4. Valige kataloog ja klõpsake nuppu Vali see kataloog

Järgmiseks peate sisestama konteineri nime (joonis 5), parooli sellele juurdepääsuks (joonis 6) ja konteineri suuruse (joonis 7). Programm ei kuva sisestatud parooli ega nõua sisestama parooli kinnitust, seega võib parooli sisestamisel tekkida tõrge – siis ei saa te loodud konteinerit paigaldada ja sellega tuleb arvestada, kui programmiga töötamine.

Riis. 5. Konteineri nimi

Riis. 6. Parool konteinerile juurdepääsuks

Riis. 7. Mahuti suurus

Järgmine küsimus on, kuidas konteinerit vormindada: kas FAT-na (ühildub FreeeOTFE-ga) või ext2-na (joonis 8). LUKS Manager loob Windowsi programmiga ühilduvaid konteinereid. Minu arvates oleks parem, kui programm toetaks TrueCrypti. Siiski tuleb märkida, et FreeOTFE-l on lõpuks 64-bitise tugi Windowsi versioonid, mis võimaldab täielikumalt kasutada kombinatsiooni LUKS Manager + FreeOTFE kaasaegsed arvutid. Oleks tore, kui LUKS Manageril oleks Windowsi arvutis asuva konteineri kaugühenduse võimalus. Seejärel saate FreeOTFE abil luua oma arvutis konteineri ja paigaldada selle kaugjuhtimisega oma Android-seadmesse. Sellise lahenduse eeliseks on see, et puudub vajadus seadme mälu risustada ning andmed ise ei jääks füüsiliselt Android-seadmesse, mis on palju tõenäolisem kaduma kui tavaline arvuti.

Riis. 8. Kuidas vormindada konteinerit?

Järgmisena teatab programm teile, et konteiner on loodud ja ühendatud kausta /mnt/sdcard/<название контейнера>, meie puhul on see /mnt/sdcard/photos (joonis 9). Programmi sätetes saate selle kausta nime muuta.

Riis. 9. Mahuti on paigaldatud

Jääb vaid käivitada mõni kolmanda osapoole failihaldur ja kopeerida failid loodud konteinerisse (joonis 10).

Riis. 10. Failid on kopeeritud

Proovime konteineri lahti ühendada (nupp Ühendage lahti) ja programm kuvab akna, mis võimaldab valida, milline konteiner tuleb lahti ühendada (joonis 11).

Riis. 11. Mahuti lahtimonteerimine

Pärast seda käivitage failihaldur ja minge /mnt/sdcard/. Fotode kaust on olemas ja mingil põhjusel pole seda kustutatud, kuid juurdepääs sellele on keelatud (joonis 12). Tavaliselt tuleks sellised ajutised kaustad pärast lahtiühendamist kustutada. Kuid need on põhimõtteliselt väikesed asjad.

Riis. 12. Juurdepääs /mnt/sdcard/photos on keelatud

Nüüd vaatame, mis programmi seadetes on. Vajutage menüünuppu ja valige käsk Eelistused(joonis 13). Kasulikuks peame järgmist (joonis 14):

- Krüptimise võtme suurus- krüpteerimisvõtme suurus, vaikimisi 256 bitti.

- Mount kataloog- kaust, kuhu konteinerid paigaldatakse.

- Avastage monteerimisel- kui see parameeter on lubatud, kuvatakse pärast konteineri paigaldamist selle sisu sisseehitatud “exploreris” (joonis 15). Sisseehitatud failihaldur võimaldab aga ainult konteineri sisu vaadata, faile hallata ei võimalda. Maksimaalne, mis selles on kasulik, on faili infoga aken, mis ilmub siis, kui klõpsate konteineris failil ja hoiate mõnda aega sõrme (joonis 16).

Riis. 13. Programmimenüü

Riis. 14. Programmi seadistused

Riis. 15. Sisseehitatud failihaldur

Riis. 16. Aken faili teabega

Nüüd teeme kokkuvõtte. LUKS Manageri programmi eelised hõlmavad järgmist:

- Programm on tasuta, kuid nõuab tasulist BusyBoxi (samas on ka piiratud tasuta versioon)

- Krüpteerimine toimub lennult

- Paigaldatud konteineriga töötamine toimub nagu tavalise kaustaga. See on üsna lihtne.

Kuid sellel programmil on palju puudusi:

- Lisaks programmile peate installima täiendavad rakendused SuperSU ja BusyBox (mis, muide, pole tasuta, kuigi LUKS Manager ise on tasuta).

- Programmi piiratud funktsionaalsus: puudub võimalus ühendada kaugkonteinereid, puudub pilvekrüptimine, puudub võrgukaustade ühendamise tugi.

- Ebamugav sisseehitatud failihaldur, mis võimaldab ainult faile ja kaustu vaadata.

- Välise failihalduri valimiseks pole võimalust.

- Kaustad, kuhu konteiner on ühendatud, ei kustutata pärast konteineri lahtiühendamist automaatselt.

- Vene keele tugi puudub.

Krüptoniit

Programm Cryptonite on üsna noor ja testimisjärgus, mistõttu on ebatõenäoline, et seda saab kasutada eriti oluliste andmete krüpteerimiseks. Ausalt öeldes tuleb märkida, et arendajad hoiatavad selle eest ausalt, kui nad programmi esmakordselt käivitavad (joonis 17).

Riis. 17. Cryptonite'i esmalaskmine

Mis puudutab Nõuded süsteemile, siis vajab programm juurjuurdepääsu ja FUSE (Filesystem in Userspace) toega kernelit. FUSE toetamise nõuet võib kergesti pidada programmi puuduseks, kuna mitte kõik seadmed ei toeta FUSE-d. Lisaprogramme pole vaja installida (välja arvatud failihaldur).

Programmi funktsionaalsus on juba mõnevõrra parem kui LUKS Manageril. See võib luua mitte ainult kohalikke konteinereid, vaid ka teie faile DropBoxis krüptida. DropBoxi tugi tähendab automaatselt pilvekrüptimise tuge, nii et see programm on juba LUKS Managerist kõrgemal.

Joonisel fig. 18 näitab programmi Cryptonite pärast tüütu teate sulgemist, et kasutate programmi eksperimentaalset versiooni. Tab Dropbox võimaldab teil krüptida faile oma Dropboxi vahekaardil Kohalik kasutatakse kohaliku konteineri loomiseks ja vahekaardil Asjatundja tavakasutajale pole midagi teha.

Riis. 18. Krüptoniidi programm

Kohaliku konteineri loomiseks peate klõpsama nuppu Looge kohalik helitugevus, mille järel näete taas hoiatust, et seda funktsiooni katseliselt (joon. 19). Järgmiseks, nagu tavaliselt, tuleb valida krüpteerimismeetod (joonis 20), konteineri asukoht, sisestada parool ja see kinnitada (joonis 21). Mulle meeldis, et programm palub sisestada paroolikinnituse, mis takistab konteineri loomisel seda valesti sisestamast.

Riis. 19. Veel üks tüütu hoiatus

Riis. 20. Krüpteerimismeetodi valimine

Riis. 21. Sisestage parooli kinnitus

Loodud konteineri saate paigaldada käsuga Kinnitage EncFS vahekaardil Kohalik. Programm palub teil konteineri valida. Pärast parooli sisestamist ühendatakse konteiner kataloogi /mnt/sdcard/csh.cryptonite/mnt (joonis 22). Paigalduskataloog on määratud programmi sätetes (joonis 23).

Riis. 22. Konteiner monteeritud

Riis. 23. Programmi seadistused

Seadetes pole midagi eriti huvitavat, välja arvatud paigalduskaust ( Kinnituspunkt), samuti Chuck Norrise režiim, mis võimaldab tüütud ja mõttetud hoiatused välja lülitada. Samuti saate konteineri paigaldamisel lubada sisseehitatud failihalduri ( Kasutage sisseehitatud failibrauserit), kuid arvestades selle programmiosa traditsiooniliselt kehva funktsionaalsust (joonis 24), ei soovita ma seda parameetrit lubada. See "failihaldur" ei saa isegi faili avada. See võimaldab teil vaadata ainult konteineri sisu ja mitte midagi muud.

Riis. 24. Sisseehitatud konteinervaatur

Programmi eelised:

- Pilve krüptimise tugi (Dropbox).

- Lennult krüptimine.

- Toetus TrueCrypt konteinerid, mis on kasulik, kui peate konteineriga töötama lauaarvutis.

Puudused:

- Nõuab FUSE-tuge, mida igal seadmel pole.

- Väga kehv failihaldur, mis võimaldab vaadata ainult konteineri sisu ja mitte midagi muud

- Võrgukaustade tugi puudub (kuigi Dropboxi tugi muudab seda puudujääki veidi heledamaks)

- Programm on endiselt eksperimentaalne (kuigi see ilmus üsna kaua aega tagasi ja sellest ajast alates on selle alla laadinud üle 50 000 inimese). Kas kasutada seda või mitte, on teie otsustada, kuid ma ei kasutaks seda oluliste andmete kaitsmiseks. Parem on otsida mõni muu programm.

- Vene keele tugi puudub.

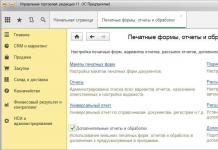

CyberSafe Mobile

Oleme CyberSafe Mobile'i programmi oma ajaveebis juba mitu korda üle vaadanud, mistõttu selle üksikasjalikku kirjeldust ei tule. Soovitan tungivalt lugeda artiklit “Krüptoketaste jagamine arvutis ja Androidis”, mis kirjeldab ühte programmi kasutamise juhtudest.Seetõttu võrdleme programmi ülevaatamise asemel, et seda mitte korrata, seda selles artiklis eelnevalt kirjeldatud programmidega.

Kõigepealt tuleb märkida, et programmiga töötamiseks pole juurõigusi vaja. Jah, sel juhul on programmi funktsionaalsus piiratud ja te ei saa loodud seifi paigaldada (nii nimetab CyberSafe Mobile krüptitud konteineriks), kuid teie nutitelefonile ei kehti juurjuurdepääsu saamise korral garantii. . Kuid arvestades, et programmil on täieõiguslik failihaldur, pole see probleem. Saate töötada seifis olevate failidega ilma seda paigaldamata või kolmanda osapoole failihaldurit installimata. Turvakaalutlustel ei võimalda programm osasid ekraanipilte teha, mistõttu sai sisseehitatud failihalduri akent, mis kuvab seifi sisu, pildistada vaid tavalise kaameraga (joon. 25). Nagu näete, on programmil täieõiguslik failihaldur. See ei pruugi olla ES Explorer, kuid erinevalt eelnevalt kirjeldatud programmidest saab sisseehitatud failihaldur Cybersafe Mobile faile hallata – kopeerida, teisaldada, kustutada, luua uusi faile ja kaustu. Vabandan foto kvaliteedi pärast, aga helkimise vältimiseks on tahvelarvuti pildistatud ilma välguta, seega on pilt veidi tume.

Riis. 25. Sisseehitatud failihaldur CyberSafe

Programmi paigaldusseadetes saate valida (joonis 26):

- Paigaldusmeetod- nagu juba märgitud, kui teie seadmel pole juurjuurdepääsu või see ei toeta FUSE-d, ei saa te seifi ühendada, vaid saate sellega töötada sisseehitatud failihalduri kaudu.

- Aluse tee paigaldamiseks- kataloog, kuhu seifid paigaldatakse.

- Kolmanda osapoole failihaldur- programm võimaldab kasutada nii sisseehitatud kui ka väliseid failihaldureid ning see tuvastab teie seadmesse juba installitud haldurid ja võimaldab valida neist ühe.

Riis. 26. Paigaldusvõimalused

Samuti väärib märkimist Venekeelne liides CyberSafe Mobile programm, mis muudab programmiga töötamise lihtsamaks kasutajatele, kes ei tea, kuidas programmiga töötada inglise keel(joonis 27).

Riis. 27. Programmi liides. Seifi loomine

Ainult tänu kõigele sellele (root- ja FUSE-ta töötamise võimalus, täieõiguslik failihaldur ja venekeelne liides) on programm LUKS Manageri ja Cryptonite'i kohal. Kuid see pole veel kõik. Programmil on mitmeid funktsioone, mis viivad konkurentide väljakukkumiseni.

Esiteks toetab see GOST-algoritmi – erinevalt teistest programmidest, mis kasutavad ainult AES-i või Blowfishi (joonis 28).

Riis. 28. Seifi loomisel krüpteerimisalgoritmi valimine

Teiseks toetab programm võrgukaustade paigaldamist, mis võimaldab kasutada kaugarvutis asuvat kaugseifi (joonis 29). Põhimõte on lihtne: konteiner ise salvestatakse arvutisse ja sellele on juurdepääs üldine juurdepääsüle võrgu. Selgub, et konteiner avatakse nutitelefonis, arvutis hoitakse seda alati krüpteeritult ning andmeid edastatakse üle võrgu ka krüpteeritult, mis takistab nende pealtkuulamist. Kõik andmete krüptimise ja dekrüpteerimise toimingud viiakse läbi mobiilseade. Isegi kui kaotate oma seadme, pole kellelgi juurdepääsu isegi krüptitud andmetele, kuna need on salvestatud kaugarvuti.

Riis. 29. Töö võrgukaustadega

Seifi saate luua kas programmi CyberSafe Mobile või töölaua versioon programmid – CyberSafe Top Secret. Tuleb märkida, et CyberSafe Top Secret ei ole seifiga täielikuks töötamiseks vajalik – saate luua oma mobiilseadmes seifi ja kopeerida selle arvutisse. Teisisõnu, te ei pea ostma CyberSafe'i Top Secret'i kaugkasutus turvaliselt teie nutitelefonis. Kuid kui teil on vaja seifi arvutis ja Androidis jagada, vajate loomulikult programmi CyberSafe Top Secret.

Paigaldamisel tasuta programm URSafe Media Redirector saab teie loodud fotod (ja muud failid, näiteks dokumendid) automaatselt ümber suunata seifi, mis asub füüsiliselt kaugarvutis. Lisateavet selle kohta saate lugeda artiklist "Isiklike fotode kaitsmine Android-telefonides". Ja artikkel "Andmete salvestamine krüptokonteineris kaugserveris ja sellega töötamine Android-seadmetest" näitab, kuidas konteinereid salvestada kaugserver mitte kohaliku traadita võrguga ühendatud arvutis.

Kõigel on miinused. CyberSafe Mobile'il pole aga praktiliselt ühtegi. Puudusteks on vajadus FUSE toetamiseks, kuid selle puuduse kompenseerib asjaolu, et loodud seife saab avada ilma paigaldamiseta, kuid ainult sisseehitatud failihalduris. Samuti tuleb märkida, et programm on tasuline, kuid selle hind on selle klassi programmi jaoks madal (ärge unustage, millised funktsioonid sellel programmil on ja ärge unustage, et see toetab lisaks AES-i algoritmile ka GOST-i). Noh, mulle ei meeldi, kui ei saa programmist ekraanipilte luua, kuid turvalisuse seisukohast on see parem :)

Nüüd teeme kokkuvõtte. Programmi CyberSafe Mobile eelised:

- Võimalus töötada ilma juurjuurdepääsu ja FUSE-toeta (seife lihtsalt ei paigaldata).

- Läbipaistev krüptimine lennult

- Teie enda täieõiguslik failihaldur

- Venekeelne liides

- GOST-i krüpteerimisalgoritmi tugi

- Võimalus valida seifi sisu avamiseks kolmanda osapoole failihaldur

- Võrgukaustade paigaldamise tugi

- Oskus töötada kaugkonteinerid(VPN-turvaline)

- Võimalus jagada sama konteinerit nutitelefonis ja arvutis (kasutades programmi CyberSafe Top Secret).

- Pole vaja installida (ostma) kolmandate osapoolte rakendusi (nagu LUKS Manageri puhul)

Puudused:

- Programm ei ole tasuta, kuid on olemas Lite versioon, mis ei toeta paigaldus- ja võrgukaustu. Kui te ei plaani kasutada kaugseife ja teie seade ei toeta FUSE-d või te ei soovi saada juurjuurdepääsu, et vältida garantii tühistamist, on Lite versioon just see, mida vajate. CyberSafe Mobile on teile tasuta ja Lite versiooni funktsionaalsus on täieõiguslikku failihaldurit arvestades veelgi parem kui tasuta LUKS Manageril.

- Programmi täielikuks toimimiseks vajab see FUSE tuge (tänapäevastes seadmetes pole see aga enam probleem).

Nagu näha, siis programmil selliseid puudujääke ei ole ja nende esiletõstmine on pigem minu jama programmi osas, et keegi mind erapoolikuses ei süüdistaks. Arvan, et keegi ei kahelnud, et meie tänase võrdluse võitjaks osutus programm CyberSafe Mobile. Kui teil on küsimusi, vastame neile hea meelega selle artikli kommentaarides.

Sildid: lisa sildid

Andmete krüptimine Android OS-is on tihedalt seotud kahe probleemiga: mälukaartidele juurdepääsu kontrollimine ja rakenduste ülekandmine neile. Paljud programmid sisaldavad aktiveerimisandmeid, makseteavet ja konfidentsiaalset teavet. Selle kaitse nõuab juurdepääsuõiguste haldamist, mida tüüpiline kaartide failisüsteem ei toeta. FAT süsteem 32. Seetõttu on igas Androidi versioonis krüptimise lähenemisviisid dramaatiliselt muutunud - alates täielik puudumine irdkandjate krüptograafiline kaitse enne nende sügavat integreerimist üheks partitsiooniks koos käigupealse krüptimisega.

Mälukaardi eriline roll

Esialgu Androidi arendajad mõeldud mälukaardi kasutamiseks ainult eraldi salvestusruumina kasutaja failid. See oli lihtsalt multimeediumiladu, mille kaitsele ja töökindlusele ei seatud mingeid nõudeid. FAT32-ga microSD(HC)-kaardid said hästi hakkama lihtsa salvestusruumi rolliga, vabastades sisemälu fotodest, videotest ja muusikast.

Võimalus edastada mälukaardile mitte ainult multimeediumfaile, vaid ka rakendusi, ilmus esmakordselt Android 2.2 Froyos. Selle juurutamisel kasutati iga rakenduse jaoks krüptitud konteinerite kontseptsiooni, kuid see kaitses eranditult selle eest, et kaart ei satuks valedesse kätesse, kuid mitte nutitelefoni.

Pealegi oli see poolmeede: paljud programmid edastati osaliselt, jättes osa andmetest sisse sisemälu, ja mõnda (näiteks süsteemi omasid või vidinaid sisaldavaid vidinaid) ei kantud üldse kaardile. Rakenduste ülekandmise võimalus sõltus nende tüübist (eelinstallitud või kolmanda osapoole tootja) ja sisemisest struktuurist. Mõne jaoks asus kasutajaandmetega kataloog kohe eraldi, teiste jaoks aga programmi enda alamkataloogis.

Kui rakendused kasutasid intensiivselt lugemis-/kirjutusoperatsioone, siis kaartide töökindlus ja kiirus ei suutnud enam arendajaid rahuldada. Nad muutsid teadlikult võimatuks programmide edastamise tavaliste vahenditega. Tänu sellele trikile registreeriti nende looming suure ümberkirjutamisressursi ja suure jõudlusega sisemälus.

Androidi neljanda versiooniga sai võimalikuks valida, kuhu rakendus paigutada. Vaikimisi oli võimalik määrata mälukaart kettaks programmide installimiseks, kuid mitte kogu püsivara ei toetanud seda funktsiooni õigesti. Kuidas see konkreetses seadmes töötab, saab kindlaks teha ainult katseliselt.

Viiendaks Android Google Otsustasin taas naasta algse kontseptsiooni juurde ja tegin kõik, et rakenduste mälukaardile ülekandmine oleks võimalikult keeruline. Suured tootjad püüdis signaali kinni ja lisas selle püsivarasse natiivsed funktsioonid monitooring, mis tuvastab kasutaja katsed rakendusi juurkasutaja abil jõuga kaardile teisaldada. Ainus variant, mis enam-vähem töötas, oli raske loomine või sümboolsed lingid. Sel juhul määrati rakendus sisseehitatud mälu standardaadressi järgi, kuid tegelikult asus see kaardil. Segadust tekitasid aga failihaldurid, millest paljud ei töötlenud linke õigesti. Nad näitasid vales koguses vaba ruumi, kuna uskusid, et rakendus võttis väidetavalt ruumi korraga nii sisseehitatud mälus kui ka kaardil.

Kohandage seda!

Android Marshmallow tutvustas kompromissi nimega Adoptable Storage. See on Google'i katse hoida lambaid turvaliselt ja sõdureid õnnelikuna.

Funktsioon Adoptable Storage võimaldab ühendada sisseehitatud mälu kasutaja partitsiooni kaardil oleva partitsiooniga üheks loogiliseks köiteks. Tegelikult loob see kaardile ext4 või F2FS partitsiooni ja lisab selle sisemälu kasutajasektsiooni. See on puhas loogiline operatsioon assotsiatsioon, mis ähmaselt meenutab mitmest koondköite loomist füüsilised kettad Windowsis.

Sisemäluga ühendamise käigus vormindatakse kaart ümber. Vaikimisi kasutatakse kogu selle võimsust ühendatud köites. Sellisel juhul ei saa kaardil olevaid faile enam teises seadmes lugeda – need krüpteeritakse unikaalse seadmevõtmega, mis salvestatakse usaldusväärses täitmiskeskkonnas.

Alternatiivina saate reserveerida kaardil ruumi teise FAT32-ga sektsiooni jaoks. Sellele salvestatud failid on nagu varemgi kõigis seadmetes nähtavad.

Kaardi jagamise meetod määratakse kas menüü Adoptable Storage või Android Debug Bridge (ADB) kaudu. Viimast valikut kasutatakse juhtudel, kui tootja on menüüst peitnud Adoptable Storage, kuid pole seda funktsiooni püsivarast eemaldanud. Näiteks on see peidetud Samsung Galaxy S7 ja parimad nutitelefonid LG. Viimasel ajal on levinud tendents eemaldada juhtseadmetest Adoptable Storage. Seda peetakse karguks soodsa hinnaga nutitelefonid ja tahvelarvutid, millel pole piisavalt sisseehitatud välkmälu.

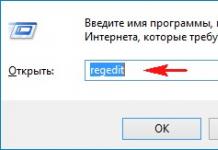

Siiski ei ole turundajate otsustada, kuidas me oma seadmeid kasutame. ADB kaudu arvutis koos Windowsi funktsioon Vastuvõetav salvestusruum on lubatud järgmiselt.

- Teeme kõigist kaardil olevatest andmetest varukoopia – see vormindatakse ümber.

- Java SE arenduskomplekt Oracle'i veebisaidilt.

- Installige Uusim versioon Android SDK haldur.

- Lubage oma nutitelefonis USB-silumine.

- Käivitage SDK Manager ja käsurida me kirjutame:

kus x:y on mälukaardi number. - Kui soovite jätta osa FAT32 köitele, muutke 7. sammust käsk järgmiselt:

$ sm partitsiooniketas : x : y segatud nn

kus nn on järelejäänud maht protsentides FAT32 mahu jaoks.

Näiteks käsk sm partitsioon disk:179:32 mix 20 lisab sisseehitatud mällu 80% kaardi mahust ja jätab sellele 1/5 mahust FAT32-köite.

Mõnes nutitelefonis see meetod "nagu on" enam ei tööta ja nõuab täiendavaid nippe. Tootjad teevad kõik, et oma tooteid kunstlikult turuniššideks jagada. Tippmudelid toodetakse erineva sisseehitatud mälumahuga ja üha vähem jääb inimesi, kes on nõus selle eest üle maksma.

Mõnel nutitelefonil pole mälukaardipesa (näiteks Nexuse seerial), kuid need toetavad USB-välkmälupulkade ühendamist OTG-režiimis. Sel juhul saab mälupulka kasutada ka sisemälu laiendamiseks. Seda tehakse järgmise käsuga:

$ adb shell sm set – jõu – adopteeritav tõsi |

Vaikimisi on USB-OTG kasutamine kohandatud salvestusruumi loomiseks keelatud, kuna ootamatu eemaldamine võib põhjustada andmete kadumise. Tõenäosus äkiline väljalülitamine Mälukaardid on palju madalamad tänu nende füüsilisele paigutusele seadme sees.

Kui irdkandja mahu lisamisel või partitsioonideks jagamisel tekib probleeme, eemaldage sellest esmalt kogu teave eelmise loogilise paigutuse kohta. Seda saab usaldusväärselt teha Linuxi utiliidi gparted abil, mis Windowsi arvutis käivitatakse alglaadimiskettalt või virtuaalmasinas.

Ametniku sõnul Google'i poliitika Rakendusi saab installida otse kohandatavasse poodi või sinna migreerida, kui arendaja on selle määranud atribuudis android:installLocation. Iroonia on selles, et mitte kõik need pole nende omad Google'i rakendused seni, kuni nad seda lubavad. Androidis pole „kohandatud salvestusruumil” praktilisi piiranguid. Vastuvõetava salvestusruumi teoreetiline limiit on üheksa zettabaiti. Isegi andmekeskustes pole neid nii palju ja veelgi enam, suurema mahutavusega mälukaarte ei tule lähiaastatel.

Krüpteerimisprotseduur ise kohandatud salvestusruumi loomisel viiakse läbi sama mooduli dm-crypt abil Linuxi tuumad, mis teostab nutitelefoni sisseehitatud mälu täisketta krüptimist (vt eelmist artiklit ""). AES-algoritmi kasutatakse šifreeritud tekstiplokkide aheldamise (CBC) režiimis. Iga sektori jaoks luuakse eraldi lähtestamisvektor soolaga (ESSIV). SHA räsifunktsiooni konvolutsiooni pikkus on 256 bitti ja võti ise on 128 bitti.

See teostus, kuigi töökindlus on madalam kui AES-XTS-256, on palju kiirem ja seda peetakse tarbijaseadmete jaoks piisavalt usaldusväärseks. Tõenäoliselt ei ava uudishimulik naaber krüptitud kohandatud salvestusruumi mõistliku aja jooksul, kuid luureagentuurid on juba ammu õppinud CBC skeemi puudusi ära kasutama. Lisaks pole tegelikkuses kõik võtme 128 bitti täiesti juhuslikud. Sisseehitatud pseudojuhuslike numbrite generaatori tahtmatu või tahtlik nõrgenemine on krüptograafias kõige levinum probleem. See ei puuduta ainult Androidi vidinaid, vaid üldiselt kõiki tarbijaseadmeid. Seetõttu kõige rohkem usaldusväärne viis tagage privaatsus – ärge salvestage konfidentsiaalseid andmeid oma nutitelefoni üldse.

Kui teete tehaseseadetele lähtestamise pärast mälu ühendamist Adoptable Storage abil, lähevad kaotsi ka kaardil olevad andmed. Seetõttu tasub neist esmalt teha varukoopia või, mis veelgi parem, määrata kohe pilvesünkroonimine.

Mälukaardil olevate andmete alternatiivne krüpteerimine

Nüüd, kui oleme käsitlenud failide mälukaardile salvestamise iseärasusi Androidi erinevates versioonides, liigume otse nende krüpteerimise juurde. Kui teil on seade Android 6 või uuema versiooniga, siis suure tõenäosusega saate selles ühel või teisel viisil aktiveerida funktsiooni Adoptable Storage. Seejärel krüpteeritakse kõik kaardil olevad andmed, nagu ka sisseehitatud mälus. Kui soovite kaardi ümbervormindamisel selle luua, jäävad avatuks ainult täiendaval FAT32 partitsioonil olevad failid.

Varasemates Androidi versioonides on asjad palju keerulisemad, kui enne versiooni 5.0 krüptograafiline kaitse ei mõjutanud üldse mälukaarte (välja arvatud muidugi ülekantud rakenduste andmed). Kaardil olevad “tavalised” failid jäid avatuks. Nende sulgemiseks uudishimulike pilkude eest vajate kolmanda osapoole utiliite (mis sageli osutuvad ainult graafiline kest sisseehitatud tööriistade jaoks). Kogu mitmekesisusega olemasolevaid meetodeid Neid on neli põhimõtteliselt erinevat:

- universaalse krüptokonteineri kasutamine - populaarses vormingus krüptitud köite kujutisega fail, millega saavad töötada erinevate OS-ide rakendused;

- määratud kataloogis olevate failide läbipaistev krüptimine FUSE draiveri ja kolmanda osapoole utiliidi kaudu krüptitud partitsiooni failina loomiseks/ühendamiseks;

- kogu mälukaardi krüpteerimine dm-krüpti kaudu;

- kasutades "musta kasti" - eraldi rakendust, mis salvestab krüptitud andmed oma formaat ja ei paku neile juurdepääsu kolmandate osapoolte programmidele.

Esimene võimalus on tuttav kõigile, kes kasutavad arvutis TrueCrypti või mõnda selle kahvlit. Androidile on rakendusi, mis toetavad TrueCrypti konteinereid, kuid nende piirangud on erinevad.

Teine võimalus võimaldab teil korraldada "läbipaistvat krüptimist", st salvestada kõik andmed krüpteeritult ja dekrüpteerida need, kui neile pääsete juurde mis tahes rakendusest. Selleks esitatakse kõik andmed valitud kataloogist virtuaalse failisüsteemi sisuna, mis toetab käigupealset krüptimist. Tavaliselt kasutatakse EncFS-i, millest räägime allpool üksikasjalikumalt.

Kolmas võimalus on sisseehitatud dm-krüpt. Saate seda kasutada näiteks LUKS Manageri kaudu. Rakendus nõuab juur- ja BusyBoxi installimist. Selle liides pole kõigile mõeldud.

LUKS Manager loob kaardile failina krüptokonteineri. Selle konteineri saab ühendada suvalise kataloogiga ja töötada sellega nagu tavalise kataloogiga. Selle lahenduse eeliseks on platvormideülene tugi. Konteineriga saate töötada mitte ainult Androidi vidinaga, vaid ka töölaual: Linuxis - krüptiseadistuse kaudu ja Windowsis - programmi või selle kahvli LibreCrypt kaudu. Negatiivne külg on ebamugavus selle kasutamisel koos pilveteenustega. Iga kord pilves peate kogu konteineri uuesti salvestama, isegi kui üks bait on muutunud.

Neljas variant pakub üldiselt vähe huvi, kuna see piirab oluliselt krüptitud failide kasutamise stsenaariume. Neid saab avada ainult mõni spetsialiseeritud rakendus ja uskuda, et selle arendajal on krüptograafia uurimine õnnestunud. Kahjuks ei kannata enamik neist rakendustest kriitikat. Paljudel neist pole krüptograafiaga mingit pistmist, kuna nad lihtsalt maskeerivad faile, mitte ei krüptida neid. Samas võib kirjelduses mainida tugevaid algoritme (AES, 3DES...) ja tsitaate Schneieri “Rakenduskrüptograafiast”. IN parimal juhul Sellistel programmidel on väga halb krüpteering ja halvimal juhul puudub krüpteerimine.

Androidile VeraCrypti jaoks ametlikku klienti pole ja see pole plaanis, kuid selle autorid soovitavad kasutada EDS-i (Encrypted Data Store) rakendust. See on Venemaa arendus, mis on olemas täisfunktsionaalses ja kerges versioonis. EDS-i täisversioon maksab 329 rubla. See toetab TrueCrypt-, VeraCrypt-, CyberSafe-vormingus krüptokonteinereid, aga ka LUKS-i ja EncFS-i. Saab töötada kohaliku, võrgu- ja pilvesalvestusega, pakkudes teistele rakendustele läbipaistvat krüptimist. Lennu ajal krüpteerimiseks on vaja OS-i tuuma tuge FUSE raamistiku ja juurõiguste jaoks. Regulaarne töö krüptokonteinerite abil on võimalik mis tahes püsivara puhul.

EDS Lite versiooni levitatakse tasuta ja sellel on funktsionaalsed piirangud. Näiteks võib see töötada ainult konteineritega, mis sisaldavad FAT-failisüsteemiga köidet, krüptitud AES-algoritmi abil võtmepikkusega 256 bitti ja räsifunktsiooni SHA-512. See ei toeta muid valikuid. Seetõttu tasub keskenduda tasulisele versioonile.

Krüptokonteiner on kõige usaldusväärsem ja universaalne meetod. Seda saab salvestada mis tahes failisüsteemi (isegi FAT32) ja kasutada mis tahes seadmes. Kõik andmed, mille töölaual krüpteerisite, muutuvad teie nutitelefonis kättesaadavaks ja vastupidi.

EncFS

2003. aastal andis Valient Gough (Seattle'i tarkvarainsener, kes kirjutas NASA jaoks tarkvara ning töötas hiljem Google'i ja Amazoni heaks) välja esimese väljaande tasuta failisüsteemist, millel oli sisseehitatud läbipaistev krüpteerimismehhanism - EncFS. See suhtleb OS-i tuumaga tagasihelistamise kihi kaudu, võttes päringuid vastu FUSE raamistiku libfuse liidese kaudu. Kasutaja valikul kasutab EncFS ühte järgmistest sümmeetrilised algoritmid rakendatud OpenSSL teegis - AES ja Blowfish.

Kuna EncFS kasutab virtuaalse failisüsteemi loomise põhimõtet, ei vaja see eraldi partitsiooni. Android OS-is peate lihtsalt installima rakenduse, mis toetab EncFS-i, ja suunama selle paari kataloogi. Üks neist salvestab krüptitud sisu (las seda nimetada varahoidla) ja teine - ajutiselt dekrüpteeritud failid (nimetagem seda avatud).

Pärast parooli sisestamist loetakse failid kataloogist varahoidla ja salvestatakse dekrüpteerituna avatud(kuidas sisse uus punkt mount), kus need on saadaval kõikidele rakendustele. Pärast töö lõpetamist klõpsake rakenduses nuppu Unusta dekrüpteerimine (või selle ekvivalenti). Kataloog avatud eemaldatakse ja kõik sellelt dekrüptitud failid kaovad.

Puudused: EncFS ei toeta kõvalinke, kuna andmed pole seotud mitte inode, vaid failinimega. Samal põhjusel toetatakse kuni 190 baiti pikkuseid failinimesid. Kataloogis varahoidla failinimed ja sisu peidetakse, kuid metaandmed jäävad kättesaadavaks. Saate teada krüptitud failide arvu, nende õigusi ja viimast korda, millal neile juurde pääseti või neid muudeti. Samuti on selge märk EncFS-i kasutamisest – see on seadete fail, mille nimes on encfs-i eesliide ja versiooninumber. Fail sisaldab krüpteerimisparameetreid, sealhulgas algoritmi, võtme pikkust ja ploki suurust.

EncFS-i tasuline audit viidi läbi 2014. aasta veebruaris. Selles järeldatakse, et "EncFS on tõenäoliselt turvaline seni, kuni ründajal on ainult üks krüptitud failide komplekt ja mitte midagi muud." Kui ründajal on saadaval rohkem andmeid (näiteks kaks failisüsteemi hetketõmmist erinev aeg), siis ei saa EncFS-i pidada usaldusväärseks.

Pärast installimist on EncFS nähtav eraldi failisüsteem kasutajaruumi FUSE draiveri kaudu. Juurdepääs sellele realiseerub mõne kaudu kolmanda osapoole rakendus- näiteks failihaldur Encdroid või Cryptonite. Viimane põhineb EncFS-i lähtekoodil, seega keskendume sellele.

Krüptoniit

Rakenduse Cryptonite uusim versioon on 0.7.17 beetaversioon, mis pärineb 15. märtsist 2015. Seda saab installida igasse seadmesse, millel on Android 4.1 või uuem versioon, kuid mõned funktsioonid töötavad Android 4.3 ja uuemates versioonides stabiilsemalt.

Enamik Cryptonite'i toiminguid ei nõua juur- ega spetsiifilisi komponente. EncFS-i köidete loomist ja Dropboxiga sünkroonimist saab teha nii ametliku kui ka kohandatud püsivara abil.

Krüptitud failide pilvesünkroonimine

Krüptitud failide pilvesünkroonimine Paljud toimingud nõuavad aga EncFS-i köidete ühendamist, mis nõuab juurõigusi ja OS-i kerneli FUSE raamistiku tuge. FUSE kasutamine on vajalik läbipaistva krüptimise korraldamiseks, st selleks, et teised rakendused saaksid krüptitud andmetele juurde pääseda ja neid juba dekrüpteerituna vastu võtta. Enamik vanemaid püsivara ei toeta FUSE-d, kuid see on saadaval CyanogenMod, MIUI, AOKP ja muudes kohandatud versioonides. Alates Android 4.4-st kasutatakse FUSE-d tavaliselt sisseehitatud mälus oleva SD-kaardi emuleerimiseks.

Puudused: kui klõpsate nuppu "Decrypt" ja sisestate edukalt parooli, loob Cryptonite dekrüpteeritud failist ajutise koopia kaustas /data/data/csh.cryptonite/app_open/. Faili koopia on märgitud maailmas loetavaks (loetav ja käivitatav kõigile). Dekrüpteeritud faile saate kustutada, klõpsates nuppu Unusta dekrüpteerimine.

järeldused

Mälukaardil olevate andmete krüptimise meetod tuleks valida kahe peamise kriteeriumi alusel: kasutusstsenaarium ja Androidi versioon. Moodsate vidinate puhul, millel on Android 6.0 ja uuem versioon, on kõige lihtsam kasutada Adoptable Storage'i, kinnitada kaart sisemällu ja krüpteerida läbipaistvalt kogu loogiline maht. Kui teil on vaja teha faile muudes seadmetes kättesaadavaks või lisada vanemates seadmetes kaardil olevate andmete krüpteerimist, sobivad hästi tõestatud vormingus krüptokonteinerid. Kolmandate osapoolte kommunaalteenused“asi iseeneses” tüübi järgi on parem seda üldse vältida, sest selle asemel tõeline kaitse andmeid, nad sageli ainult jäljendavad seda.

Viimati uuendatud 18. veebruaril 2017.

Kas loete olulisi e-kirju, sooritate krediitkaardiga veebioste, muudate ja edastate olulisi dokumente? Kui vastus on jaatav, peaksite mõtlema seadme krüpteerimisele.

Kui krüpteerimisprotsess on lõppenud, oletegi valmis! Salvestage oma parool kindlasti kindlasse kohta, sest nüüd läheb teil seda vaja iga kord, kui soovite oma telefonile juurde pääseda. Pange tähele, et kui unustate oma parooli, ei ole praegu võimalik seda taastada.

Tegelikult on Android-seadmete krüpteerimisel koos ilmsete eelistega ka olulisi puudusi:

- Kujutage ette, et peate valima keeruka parooli iga kord, kui soovite helistada. Huvitav, kui kaua läheb aega, enne kui sellest väsid?

- Te ei saa krüptitud seadet dekrüpteerida, seda lihtsalt ei pakuta. Dekrüpteerimiseks on olemas ainus viis- lähtestage telefon tehaseseadetele. Sel juhul lähevad loomulikult kõik teie andmed kaotsi. See tundub eriti huvitav, kui unustate esmalt varukoopia teha.

Seega on täna raske valik – kas krüpteerite oma seadme ja talute tohutuid ebamugavusi või saate kasutusmugavuse, kuid turvalisuse arvelt. Millise tee valite? ma ei tea. Millise tee ma valiksin? ma ei oska ka vastata. Ma lihtsalt ei tea.

Vladimir BEZMALY

,

MVP tarbijakaitse,

Microsofti turvalisus Usaldusväärne nõustaja