Võrgurünnakute klassifikatsioon

Võrgurünnakud on sama erinevad kui nende sihtmärgiks olevad süsteemid. Mõned rünnakud on väga rasked. Teisi võib teha tavaline operaator, kes isegi ei kujuta ette, millised tagajärjed tema tegevusel võivad olla. Rünnakutüüpide hindamiseks peate teadma mõningaid TPC/IP-protokolli omaseid piiranguid. Internet loodi valitsusasutuste ja ülikoolide vaheliseks suhtluseks, et abistada haridusprotsessi ja teadusuuringuid. Selle võrgustiku loojatel polnud aimugi, kui laialt see levib. Seetõttu puudusid Interneti-protokolli (IP) varasemate versioonide spetsifikatsioonidel turvanõuded. Seetõttu on paljud IP-rakendused oma olemuselt haavatavad. Pärast paljusid aastaid, olles saanud palju kaebusi (RFC - Request for Comments), hakkasime lõpuks rakendama IP turvameetmeid. Kuna aga IP-protokolli turvameetmeid esialgu ei välja töötatud, hakati kõiki selle rakendusi täiendama mitmesuguste võrguprotseduuride, teenuste ja toodetega, mis vähendavad sellele protokollile omaseid riske. Järgmisena käsitleme lühidalt rünnete tüüpe, mida tavaliselt IP-võrkude vastu kasutatakse, ja loetleme nende vastu võitlemise viisid.

Paki nuusutajad

Pakettide nuusutaja on rakendusprogramm, mis kasutab promiscuous-režiimis töötavat võrgukaarti (selles režiimis saadab võrguadapter kõik füüsiliste kanalite kaudu vastuvõetud paketid rakendusele töötlemiseks). Sel juhul püüab nuusutaja kinni kõik võrgupaketid, mis edastatakse kindla domeeni kaudu. Praegu tegutsevad nuusutajad võrkudes täiesti seaduslikul alusel. Neid kasutatakse rikete diagnoosimiseks ja liiklusanalüüsiks. Kuna aga mõned võrgurakendused edastavad andmeid tekstivormingus (telnet, FTP, SMTP, POP3 jne), võib nuusutaja kasutamine paljastada kasulikku ja mõnikord tundlikku teavet (nt kasutajanimesid ja paroole).

Sisselogimise ja parooli pealtkuulamine kujutab endast suurt ohtu, sest kasutajad kasutavad sageli sama sisselogimist ja parooli mitme rakenduse ja süsteemi jaoks. Paljudel kasutajatel on üldiselt kõigile ressurssidele ja rakendustele juurdepääsemiseks üks parool. Kui rakendus töötab kliendi/serveri režiimis ja autentimisandmed edastatakse võrgu kaudu loetavas tekstivormingus, saab seda teavet tõenäoliselt kasutada muudele ettevõtte või välistele ressurssidele juurdepääsuks. Häkkerid teavad liiga hästi ja kasutavad ära meie inimlikke nõrkusi (ründemeetodid põhinevad sageli sotsiaalse manipuleerimise meetoditel). Nad teavad väga hästi, et me kasutame sama parooli paljudele ressurssidele juurdepääsuks ja seetõttu õnnestub neil sageli meie parooli õppides pääseda ligi olulisele teabele. Halvimal juhul saab häkker süsteemitasemel juurdepääsu kasutaja ressursile ja kasutab seda uue kasutaja loomiseks, keda saab kasutada igal ajal võrgule ja selle ressurssidele ligi pääsemiseks.

Pakettide nuuskimise ohtu saate leevendada järgmiste tööriistade abil.

Autentimine – tugev autentimine on esimene kaitse pakettide nuuskimise vastu. "Tugeva" all peame silmas autentimismeetodit, millest on raske mööda minna. Sellise autentimise näiteks on ühekordsed paroolid (OTP – One-Time Passwords). OTP on kahefaktoriline autentimistehnoloogia, mis ühendab selle, mis teil on ja mida teate. Kahefaktorilise autentimise tüüpiline näide on tavalise sularahaautomaadi toimimine, mis tuvastab teid esiteks teie plastkaardi ja teiseks sisestatud PIN-koodi järgi. Autentimiseks OTP süsteemis on vaja ka PIN-koodi ja teie isiklikku kaarti. “Kaart” (token) on riist- või tarkvaraseade, mis genereerib (juhusliku põhimõtte alusel) kordumatu ühekordse ühekordse parooli. Kui häkker selle parooli nuusutaja abil teada saab, on see teave kasutu, sest sel hetkel on parool juba kasutatud ja kasutuselt kõrvaldatud. Pange tähele, et see nuuskamise vastu võitlemise meetod on tõhus ainult parooli pealtkuulamise vastu. Muu teavet (nt meilisõnumeid) pealt püüdvad nuusutajad jäävad tõhusaks.

Kommuteeritud infrastruktuur – teine viis võrgukeskkonnas pakettide nuusutamise vastu võitlemiseks on kommuteeritud infrastruktuuri loomine. Kui näiteks kogu organisatsioon kasutab sissehelistamisega Etherneti, pääsevad häkkerid juurde ainult liiklusele, mis tuleb nende porti, millega nad on ühendatud. Kommuteeritud infrastruktuur ei kõrvalda nuuskamise ohtu, kuid vähendab oluliselt selle tõsidust.

Nuusutamisvastased seadmed – kolmas viis nuusutamise vastu võitlemiseks on installida riistvara või tarkvara, mis tuvastab teie võrgus töötavad nuusutajad. Need tööriistad ei suuda ohtu täielikult kõrvaldada, kuid nagu paljud teised võrguturbe tööriistad, on need kaasatud üldisesse kaitsesüsteemi. Niinimetatud "nuusutamisvastased" mõõdavad hosti reageerimisaegu ja määravad, kas hostid peavad töötlema "lisaliiklust". Üks selline toode, mida tarnib LOpht Heavy Industries, kannab nime AntiSniff(. Lisateavet leiate veebisaidilt

Krüptograafia – kõige tõhusam viis pakettide nuusutamise vastu võitlemiseks ei takista pealtkuulamist ega tunne ära nuusutajate tööd, vaid muudab selle töö kasutuks. Kui sidekanal on krüptograafiliselt turvaline, tähendab see, et häkker ei püüa kinni mitte sõnumit, vaid šifri (st arusaamatut bittide jada). Cisco võrgukihi krüptograafia põhineb IPSec-protokollil. IPSec on IP-protokolli kasutavate seadmete vahelise turvalise suhtluse standardmeetod. Muud krüptovõrgu haldusprotokollid hõlmavad SSH-d (Secure Shell) ja SSL-i (Secure Socket Layer).

IP võltsimine

IP võltsimine toimub siis, kui häkker, kas ettevõtte sees või väljaspool, kehastub volitatud kasutajana. Seda saab teha kahel viisil. Esiteks saab häkker kasutada IP-aadressi, mis jääb volitatud IP-aadresside vahemikku, või volitatud välist aadressi, millel on juurdepääs teatud võrguressurssidele. IP võltsimise rünnakud on sageli teiste rünnakute lähtepunktiks. Klassikaline näide on DoS-rünnak, mis saab alguse kellegi teise aadressist, varjates häkkeri tegelikku identiteeti.

Tavaliselt piirdub IP võltsimine valeteabe või pahatahtlike käskude sisestamisega tavapärasesse andmevoogu, mis edastatakse kliendi ja serverirakenduse vahel või sidekanali kaudu kaaslaste vahel. Kahepoolseks suhtluseks peab häkker muutma kõiki marsruutimistabeleid, et suunata liiklus valele IP-aadressile. Mõned häkkerid aga isegi ei püüa rakendustelt vastust saada. Kui põhiülesanne on saada süsteemist mõni oluline fail, ei oma rakenduste vastused tähtsust.

Kui häkker suudab marsruutimistabeleid muuta ja liiklust valele IP-aadressile suunata, saab häkker kõik paketid kätte ja saab neile vastata nii, nagu oleks ta volitatud kasutaja.

Pettuse ohtu saab leevendada (kuid mitte kõrvaldada) järgmiste meetmetega:

Juurdepääsukontroll – lihtsaim viis IP-aadressi võltsimise vältimiseks on juurdepääsu juhtelementide õige konfigureerimine. IP võltsimise tõhususe vähendamiseks konfigureerige juurdepääsukontroll nii, et see lükkab tagasi igasuguse liikluse, mis tuleb välisvõrgust lähteaadressiga, mis peaks asuma teie võrgus. Pange tähele, et see aitab võidelda IP võltsimisega, mille puhul on lubatud ainult sisemised aadressid. Kui volitatakse ka mõned välised võrguaadressid, muutub see meetod ebaefektiivseks.

RFC 2827 filtreerimine – saate takistada oma võrgu kasutajatel teiste inimeste võrke võltsimast (ja saada heaks "veebikodanikuks"). Selleks peate tagasi lükkama igasuguse väljamineva liikluse, mille lähteaadress ei ole üks teie organisatsiooni IP-aadressidest. Seda tüüpi filtreerimist, tuntud kui "RFC 2827", saab teostada ka teie Interneti-teenuse pakkuja (ISP). Selle tulemusena lükatakse tagasi kogu liiklus, millel pole konkreetsel liidesel oodatavat lähteaadressi. Näiteks kui Interneti-teenuse pakkuja loob ühenduse IP-aadressiga 15.1.1.0/24, saab ta konfigureerida filtri nii, et sellest liidesest ISP ruuterisse lubatakse ainult 15.1.1.0/24-st pärinev liiklus. Pange tähele, et kuni kõik pakkujad seda tüüpi filtreerimist rakendavad, on selle tõhusus palju väiksem kui võimalik. Lisaks, mida kaugemal olete filtreeritavatest seadmetest, seda keerulisem on täpset filtreerimist teostada. Näiteks RFC 2827 filtreerimine juurdepääsuruuteri tasemel nõuab kogu liikluse edastamist põhivõrguaadressilt (10.0.0.0/8), samas kui jaotustasandil (selles arhitektuuris) on võimalik liiklust täpsemalt piirata (aadress - 10.1). .5.0/24 ).

Kõige tõhusam meetod IP-i võltsimise vastu võitlemiseks on sama, mis pakettide nuusutamise puhul: rünnak tuleb muuta täiesti ebatõhusaks. IP-i võltsimine saab toimida ainult siis, kui autentimine põhineb IP-aadressidel. Seetõttu muudab täiendavate autentimismeetodite kasutuselevõtt seda tüüpi rünnakud kasutuks. Parim lisaautentimise tüüp on krüptograafiline. Kui see pole võimalik, võib häid tulemusi anda kahefaktoriline autentimine ühekordsete paroolidega.

Teenuse keelamine (DoS)

DoS on kahtlemata häkkerite rünnakute kõige tuntum vorm. Lisaks on seda tüüpi rünnakute eest kõige raskem luua 100% kaitset. Isegi häkkerite seas peetakse DoS-i rünnakuid tühiseks ja nende kasutamine tekitab põlglikke naeratusi, sest DoS-i korraldamine nõuab minimaalselt teadmisi ja oskusi. Võrguturbe eest vastutavate administraatorite tähelepanu köidab DoS aga juurutamise lihtsuse ja tohutu kahju tõttu. Kui soovite DoS-rünnakute kohta rohkem teada saada, peaksite kaaluma kõige tuntumaid tüüpe, nimelt:

TCP SYN-i üleujutus

Surma ping

Tribe Flood Network (TFN) ja Tribe Flood Network 2000 (TFN2K)

Trinco

Stacheldracht

Kolmainsus

DoS-rünnakud erinevad muud tüüpi rünnakutest. Nende eesmärk ei ole teie võrgule juurdepääsu saamiseks ega sellest võrgust teabe hankimiseks. DoS-rünnak muudab teie võrgu tavapäraseks kasutamiseks kättesaamatuks, ületades võrgu, operatsioonisüsteemi või rakenduse tööpiiranguid.

Mõne serverirakenduse (nt veebiserver või FTP-server) puhul võivad DoS-i rünnakud hõlmata kõigi nendele rakendustele saadaolevate ühenduste ülevõtmist ja nende hõivatuna hoidmist, mis takistab tavakasutajate teenindamist. DoS-rünnakud võivad kasutada tavalisi Interneti-protokolle, nagu TCP ja ICMP (Internet Control Message Protocol). Enamik DoS-i rünnakuid ei tugine tarkvaravigadele või turvaaukudele, vaid süsteemi arhitektuuri üldistele nõrkustele. Mõned rünnakud halvavad võrgu jõudlust, ujutades selle üle soovimatute ja mittevajalike pakettidega või eksitava teabega võrguressursside hetkeseisu kohta. Seda tüüpi rünnakuid on raske ära hoida, kuna see nõuab kooskõlastamist Interneti-teenuse pakkujaga. Kui teie võrgu ülekoormamiseks mõeldud liiklust ei saa pakkuja juures peatada, ei saa te seda enam võrgu sissepääsu juures teha, kuna kogu ribalaius on hõivatud. Kui seda tüüpi rünnak viiakse läbi samaaegselt paljude seadmete kaudu, räägime hajutatud DoS-rünnakust (DDoS).

DoS-rünnakute ohtu saab leevendada kolmel viisil:

Pettusvastased funktsioonid – ruuterite ja tulemüüride võltsimisvastaste funktsioonide õige konfigureerimine aitab vähendada DoS-i ohtu. Need funktsioonid peaksid sisaldama vähemalt RFC 2827 filtreerimist. Kui häkker ei suuda oma tegelikku identiteeti varjata, ei soorita ta tõenäoliselt rünnakut.

DoS-i vastased funktsioonid – ruuterite ja tulemüüride DoS-vastaste funktsioonide õige konfigureerimine võib piirata rünnakute tõhusust. Need funktsioonid piiravad sageli pooleldi avatud kanalite arvu igal ajahetkel.

Liikluskiiruse piiramine – organisatsioon võib paluda Interneti-teenuse pakkujal liikluse mahtu piirata. Seda tüüpi filtreerimine võimaldab teil piirata teie võrku läbiva mittekriitilise liikluse hulka. Levinud näide on ainult diagnostilistel eesmärkidel kasutatava ICMP-liikluse piiramine. (D)DoS-rünnakud kasutavad sageli ICMP-d.

Paroolirünnakud

Häkkerid saavad sooritada paroolirünnakuid, kasutades erinevaid meetodeid, nagu jõhkra jõu rünnak, Trooja hobune, IP võltsimine ja pakettide nuusutamine. Kuigi sisselogimise ja parooli saab sageli IP-aadressi võltsimise ja pakettide nuuskimise kaudu, püüavad häkkerid sageli parooli ära arvata ja sisse logida mitme juurdepääsukatse kaudu. Seda lähenemist nimetatakse lihtsaks toore jõu rünnakuks. Sageli kasutab selline rünnak spetsiaalset programmi, mis püüab pääseda ligi avalikule ressursile (näiteks serverile). Kui häkker pääseb selle tulemusena ligi ressurssidele, pääseb ta ligi tavakasutaja õigustele, kelle parool ära arvati. Kui sellel kasutajal on märkimisväärsed juurdepääsuõigused, saab häkker luua tulevaseks juurdepääsuks "pääsme", mis jääb kehtima ka siis, kui kasutaja muudab oma parooli ja sisselogimist.

Teine probleem tekib siis, kui kasutajad kasutavad sama (isegi väga head) parooli, et pääseda ligi paljudele süsteemidele: ettevõtte-, isiklikele ja Interneti-süsteemidele. Kuna parool on ainult nii tugev kui nõrgim host, pääseb häkker, kes selle hosti kaudu parooli teada saab, juurdepääsu kõigile teistele sama parooli kasutavatele süsteemidele.

Esiteks saab paroolirünnakuid vältida, kui paroole ei kasutata teksti kujul. Ühekordsed paroolid ja/või krüptograafiline autentimine võivad selliste rünnakute ohu praktiliselt kõrvaldada. Kahjuks ei toeta kõik rakendused, hostid ja seadmed ülaltoodud autentimismeetodeid.

Tavaliste paroolide kasutamisel proovige välja mõelda parool, mida on raske ära arvata. Parooli minimaalne pikkus peab olema vähemalt kaheksa tähemärki. Parool peab sisaldama suuri tähti, numbreid ja erimärke (#, %, $ jne). Parimaid paroole on raske ära arvata ja neid on raske meeles pidada, mistõttu kasutajad peavad paroolid paberile üles kirjutama. Selle vältimiseks saavad kasutajad ja administraatorid ära kasutada mitmeid hiljutisi tehnoloogilisi edusamme. Näiteks on rakendusprogramme, mis krüpteerivad taskuarvutisse salvestatavate paroolide loendi. Selle tulemusena peab kasutaja meeles pidama ainult ühte keerukat parooli, samal ajal kui kõik muud paroolid on rakenduse poolt usaldusväärselt kaitstud. Administraatori seisukohast on parooli äraarvamise vastu võitlemiseks mitu meetodit. Üks neist on L0phtCracki tööriista kasutamine, mida häkkerid sageli kasutavad Windows NT keskkonnas paroolide äraarvamiseks. See tööriist näitab kiiresti, kas kasutaja valitud parooli on lihtne ära arvata. Lisainfot saab aadressil

Man-in-the-Middle rünnakud

Man-in-the-Middle rünnaku jaoks vajab häkker juurdepääsu võrgu kaudu edastatavatele pakettidele. Sellise juurdepääsu kõigile teenusepakkujalt mis tahes muusse võrku edastatud pakettidele võib saada näiteks selle pakkuja töötaja. Seda tüüpi rünnakute jaoks kasutatakse sageli pakettide nuusutajaid, transpordiprotokolle ja marsruutimisprotokolle. Rünnakuid viiakse läbi eesmärgiga varastada teavet, peatada käimasolevat seanssi ja pääseda ligi privaatvõrgu ressurssidele, analüüsida liiklust ja saada teavet võrgu ja selle kasutajate kohta, sooritada DoS ründeid, moonutada edastatud andmeid ja sisestada volitamata teavet. võrguseanssidesse.

Man-in-the-Middle rünnakute vastu saab tõhusalt võidelda ainult krüptograafia abil. Kui häkker püüab krüpteeritud seansi andmeid pealt, ei ilmu tema ekraanile mitte pealtkuulatud sõnum, vaid mõttetu märkide komplekt. Pange tähele, et kui häkker saab teavet krüptograafilise seansi kohta (nt seansivõtit), võib see teha Keskmiselt rünnaku võimalikuks isegi krüptitud keskkonnas.

Rakenduse tasemel rünnakud

Rakenduse tasemel ründeid saab läbi viia mitmel viisil. Levinuim on serveritarkvara (sendmail, HTTP, FTP) tuntud nõrkuste ärakasutamine. Neid nõrkusi ära kasutades saavad häkkerid juurdepääsu arvutile kui rakendust käivitav kasutaja (tavaliselt mitte tavakasutaja, vaid süsteemi juurdepääsuõigustega privilegeeritud administraator). Teavet rakendusetaseme rünnakute kohta avaldatakse laialdaselt, et administraatorid saaksid probleemi parandusmoodulite (plaastrite) abil parandada. Kahjuks on paljudel häkkeritel ka juurdepääs sellele teabele, mis võimaldab neil õppida.

Rakendustasandi rünnakute peamine probleem on see, et need kasutavad sageli porte, millel on lubatud tulemüüri läbida. Näiteks häkker, kes kasutab veebiserveri teadaolevat nõrkust, kasutab TCP-rünnakuks sageli porti 80. Kuna veebiserver pakub kasutajatele veebilehti, peab tulemüür sellele pordile juurdepääsu võimaldama. Tulemüüri vaatenurgast käsitletakse rünnakut kui tavalist liiklust pordis 80.

On kaks täiendavat IDS-tehnoloogiat:

Võrgu IDS-süsteem (NIDS) jälgib kõiki pakette, mis läbivad teatud domeeni. Kui NIDS-süsteem näeb paketti või pakettide seeriat, mis vastab teadaoleva või tõenäolise rünnaku allkirjale, genereerib see häire ja/või lõpetab seansi;

Hosti IDS-süsteem (HIDS) kaitseb hosti tarkvaraagentide abil. See süsteem võitleb ainult ühe hosti vastu suunatud rünnakutega;

IDS-süsteemid kasutavad oma töös ründesignatuure, mis on konkreetsete rünnakute või rünnete tüüpide profiilid. Allkirjad määratlevad tingimused, mille korral liiklust peetakse häkkeriks. IDS-i analooge füüsilises maailmas võib pidada hoiatussüsteemiks või valvekaameraks. IDS-i suurimaks puuduseks on selle võime väljastada häireid. Valehäirete arvu minimeerimiseks ja IDS-süsteemi korrektse toimimise tagamiseks võrgus on vajalik süsteemi hoolikas seadistamine.

Võrgu luure

Võrgu luure viitab võrguteabe kogumisele, kasutades avalikult kättesaadavaid andmeid ja rakendusi. Võrguvastase rünnaku ettevalmistamisel püüab häkker tavaliselt saada selle kohta võimalikult palju teavet. Võrguga tutvumine toimub DNS-päringute, ping-pühkimise ja pordi skaneerimise vormis. DNS-päringud aitavad teil mõista, kellele konkreetne domeen kuulub ja millised aadressid sellele domeenile on määratud. DNS-i abil paljastatud ping-pühkimisaadressid võimaldab teil näha, millised hostid antud keskkonnas tegelikult töötavad. Pärast hostide loendi saamist kasutab häkker pordi skaneerimise tööriistu, et koostada nende hostide toetatud teenuste täielik loetelu. Lõpuks analüüsib häkker hostides töötavate rakenduste omadusi. Selle tulemusena saadakse teavet, mida saab häkkimiseks kasutada.

Võrgu intelligentsusest on võimatu täielikult lahti saada. Kui keelate näiteks servaruuteritel ICMP kaja ja kaja vastuse, vabanete pingi testimisest, kuid kaotate võrgutõrgete diagnoosimiseks vajalikud andmed. Lisaks saate porte skannida ilma eelneva pingi testimiseta. See võtab lihtsalt kauem aega, kuna peate skannima olematuid IP-aadresse. Võrgu- ja hostitaseme IDS-süsteemid teevad tavaliselt head tööd, hoiatades administraatoreid käimasoleva võrguga tutvumise eest, võimaldades neil eelseisvaks rünnakuks paremini valmistuda ja hoiatada Interneti-teenuse pakkujat, kelle võrgus süsteem on liiga häiriv.

Usalduse rikkumine

Rangelt võttes ei ole seda tüüpi tegevus "rünnak" ega "rünnak". See kujutab endast võrgus eksisteerivate usaldussuhete pahatahtlikku ärakasutamist. Sellise kuritarvitamise klassikaline näide on olukord ettevõtte võrgu perifeerses osas. See segment sisaldab sageli DNS-, SMTP- ja HTTP-servereid. Kuna need kõik kuuluvad samasse segmenti, põhjustab ühe neist häkkimine kõigi teiste häkkimiseni, kuna need serverid usaldavad oma võrgus teisi süsteeme. Teine näide on tulemüüri välisküljele paigaldatud süsteem, millel on usaldussuhe tulemüüri sisemusse installitud süsteemiga. Kui väline süsteem on ohustatud, saab häkker kasutada usaldussuhet, et tungida tulemüüriga kaitstud süsteemi.

Usalduse rikkumise riski saab vähendada, kui kontrollite oma võrgu usaldustaset rangemalt. Väljaspool tulemüüri asuvad süsteemid ei tohiks kunagi täielikult usaldada tulemüüriga kaitstud süsteeme. Usaldussuhted peaksid piirduma kindlate protokollidega ja võimalusel autentima ka muude parameetritega peale IP-aadresside.

Pordi edastamine

Pordiedastus on usalduse kuritarvitamise vorm, mille puhul kasutatakse ohustatud hosti liikluse edastamiseks läbi tulemüüri, mis muidu tagasi lükataks. Kujutagem ette tulemüüri kolme liidesega, millest igaüks on ühendatud kindla hostiga. Väline host saab ühenduse luua avaliku domeeni (DMZ) hostiga, kuid mitte tulemüüri sisemusse installitud hostiga. Jagatud host saab ühenduse luua nii sisemise kui ka välise hostiga. Kui häkker võtab avaliku hosti üle, saab ta installida sellele tarkvara, mis suunab liikluse välisest hostist otse sisemisse hosti. Kuigi see ei riku ühtegi ekraanil kuvatavat reeglit, saab väline host ümbersuunamise tulemusel otsese juurdepääsu kaitstud hostile. Sellise juurdepääsu võimaldava rakenduse näide on netcat. Täpsemat infot leiab kodulehelt

Peamine viis pordi edastamise vastu võitlemiseks on tugeva usaldusmudeli kasutamine (vt eelmist jaotist). Lisaks võib hosti IDS-süsteem (HIDS) takistada häkkeril oma tarkvara hosti installimast.

Volitamata juurdepääs

Volitamata juurdepääsu ei saa pidada eraldiseisvaks rünnakutüübiks. Enamik võrgurünnakuid viiakse läbi selleks, et saada volitamata juurdepääsu. Telneti sisselogimise ära arvamiseks peab häkker esmalt saama oma süsteemi Telneti viipa. Pärast ühenduse loomist telneti pordiga ilmub ekraanile teade “selle ressursi kasutamiseks on vajalik volitus” (selle ressursi kasutamiseks on vaja autoriseerimist). Kui häkker jätkab pärast seda juurdepääsukatset, loetakse teda volitamata. Selliste rünnakute allikas võib olla nii võrgu sees kui ka väljaspool.

Volitamata juurdepääsu vastu võitlemise meetodid on üsna lihtsad. Peamine on siin vähendada või täielikult kõrvaldada häkkeri võimalus pääseda süsteemile volitamata protokolli kasutades. Näiteks kaaluge väliskasutajatele veebiteenuseid pakkuva serveri telneti pordile juurdepääsu takistamist häkkeritel. Ilma juurdepääsuta sellele pordile ei saa häkker seda rünnata. Mis puutub tulemüüri, siis selle põhiülesanne on takistada kõige lihtsamaid volitamata juurdepääsu katseid.

Viirused ja Trooja hobuste rakendused

Lõppkasutajate tööjaamad on viiruste ja Trooja hobuste suhtes väga haavatavad. Viirused on pahatahtlikud programmid, mis sisestatakse teistesse programmidesse, et täita lõppkasutaja tööjaamas konkreetset soovimatut funktsiooni. Näiteks viirus, mis on kirjutatud faili command.com (Windowsi süsteemide põhitõlk) ja kustutab teised failid ning nakatab ka kõiki teisi leitud command.com versioone. Trooja hobune ei ole tarkvara lisa, vaid tõeline programm, mis näeb välja nagu kasulik rakendus, kuid tegelikult täidab kahjulikku rolli. Tüüpilise Trooja hobuse näide on programm, mis näeb kasutaja tööjaamas välja nagu lihtne mäng. Kui aga kasutaja mängu mängib, saadab programm endast koopia meili teel igale selle kasutaja aadressiraamatu tellijale. Kõik tellijad saavad mängu posti teel, mis põhjustab selle edasise levitamise.

Võitlus viiruste ja Trooja hobuste vastu toimub tõhusa viirusetõrjetarkvara abil, mis töötab kasutaja tasemel ja võimalusel ka võrgu tasandil. Viirusetõrjetooted tuvastavad enamiku viiruseid ja Trooja hobuseid ning peatavad nende leviku. Viiruste kohta uusima teabe hankimine aitab nendega tõhusamalt võidelda. Uute viiruste ja Trooja hobuste ilmnemisel peavad ettevõtted installima viirusetõrjetööriistade ja -rakenduste uued versioonid.

Võrgu kaugrünnak- teabe hävitav mõju hajutatud arvutussüsteemile, mida teostatakse programmiliselt sidekanalite kaudu.

Sissejuhatus

Kommunikatsiooni korraldamiseks heterogeenses võrgukeskkonnas kasutatakse TCP/IP-protokolle, mis tagab ühilduvuse eri tüüpi arvutite vahel. See protokollide komplekt on kogunud populaarsust oma ühilduvuse ja ülemaailmse Interneti ressurssidele juurdepääsu võimaldamise tõttu ning sellest on saanud Interneti-töö standard. TCP/IP-protokollivirna üldlevinud levik on aga paljastanud ka selle nõrkused. Eelkõige seetõttu on hajutatud süsteemid vastuvõtlikud kaugrünnakutele, kuna nende komponendid kasutavad tavaliselt avatud andmeedastuskanaleid ning ründaja ei saa mitte ainult edastatavat teavet passiivselt pealt kuulata, vaid ka edastatavat liiklust muuta.

Kaugrünnaku tuvastamise raskus ja rakendamise suhteline lihtsus (tänu kaasaegsete süsteemide üleliigsele funktsionaalsusele) seab seda tüüpi ebaseaduslikud tegevused ohtlikkuse astme osas esikohale ja takistab ohule õigeaegset reageerimist. mille tulemusena suurendab ründaja võimalusi rünnak edukalt ellu viia.

Rünnakute klassifikatsioon

Mõju olemuse järgi

- Passiivne

- Aktiivne

Passiivne mõju hajutatud arvutisüsteemile (DCS) on mingi mõju, mis ei mõjuta otseselt süsteemi tööd, kuid võib samal ajal rikkuda selle turvapoliitikat. Otsese mõjutamise puudumine RVS-i toimimisele toob kaasa just selle, et passiivset kaugmõju (RPI) on raske tuvastada. DCS-i tüüpilise PUV-i võimalik näide on sidekanali kuulamine võrgus.

Aktiivne mõju DCS-ile - mõju, millel on otsene mõju süsteemi enda toimimisele (funktsionaalsuse halvenemine, DCS-i konfiguratsiooni muutus jne), mis rikub selles vastuvõetud turvapoliitikat. Peaaegu kõik kaugrünnakute tüübid on aktiivsed mõjutajad. See on tingitud asjaolust, et kahjustava toime olemus sisaldab toimeainet. Selge erinevus aktiivse ja passiivse mõju vahel on selle tuvastamise põhiline võimalus, kuna selle rakendamise tulemusena toimuvad süsteemis mõned muudatused. Passiivse mõjutamise korral ei jää absoluutselt jälgi (kuna ründaja vaatab süsteemis kellegi teise sõnumit, ei muutu samal hetkel midagi).

Mõjutamise eesmärgil

- süsteemi toimimise häired (juurdepääs süsteemile)

- teaberessursside terviklikkuse (IR) rikkumine

- IR konfidentsiaalsuse rikkumine

See funktsioon, mille järgi klassifitseeritakse, on sisuliselt otsene projektsioon kolmest põhilisest ohutüübist – teenuse keelamine, avalikustamine ja terviklikkuse rikkumine.

Peaaegu iga rünnaku peamine eesmärk on saada volitamata juurdepääs teabele. Teabe saamiseks on kaks põhilist võimalust: moonutamine ja pealtkuulamine. Teabe pealtkuulamise võimalus tähendab sellele juurdepääsu saamist ilma selle muutmise võimaluseta. Teabe pealtkuulamine toob seega kaasa selle konfidentsiaalsuse rikkumise. Teabe pealtkuulamise näide on võrgus oleva kanali kuulamine. Sel juhul on teabele ebaseaduslik juurdepääs ilma võimalike asendamisvõimalusteta. Samuti on ilmne, et teabe konfidentsiaalsuse rikkumine viitab passiivsetele mõjutajatele.

Võimalust teavet asendada tuleks mõista kas täieliku kontrollina süsteemiobjektide vahelise teabevoo üle või võimalusena edastada erinevaid sõnumeid kellegi teise nimel. Seetõttu on selge, et teabe asendamine viib selle terviklikkuse rikkumiseni. Selline informatsiooni hävitav mõju on tüüpiline näide aktiivsest mõjutamisest. Teabe terviklikkuse rikkumiseks kavandatud kaugründe näide on kaugrünnak "False RVS object" (RA).

Põhineb rünnatava objekti tagasiside olemasolul

- tagasisidega

- ilma tagasisideta (ühesuunaline rünnak)

Ründaja saadab rünnatavale objektile mõned päringud, millele ta ootab vastust. Järelikult ilmub ründaja ja rünnatava vahel tagasiside, mis võimaldab esimesel adekvaatselt reageerida kõikvõimalikele muutustele rünnatavas objektis. See on kaugrünnaku olemus, mis viiakse läbi ründava objekti tagasiside olemasolul. Sellised rünnakud on kõige tüüpilisemad RVS-i jaoks.

Avatud ahelaga rünnakuid iseloomustab asjaolu, et nad ei pea reageerima rünnatava objekti muutustele. Sellised rünnakud viiakse tavaliselt läbi, saates rünnatavale objektile üksikuid päringuid. Ründaja ei vaja neile päringutele vastuseid. Sellist UA-d võib nimetada ka ühesuunaliseks UA-ks. Ühesuunaliste rünnakute näide on tüüpiline DoS-rünnak.

Vastavalt löögi alguse seisukorrale

Kaugmõju, nagu iga teinegi, saab hakata toimuma ainult teatud tingimustel. RVS-is on selliseid tingimuslikke rünnakuid kolme tüüpi:

- rünnak rünnatava objekti nõudmisel

- rünnak eeldatava sündmuse toimumisel rünnatava objekti vastu

- tingimusteta rünnak

Ründaja mõju algab eeldusel, et rünnaku potentsiaalne sihtmärk edastab teatud tüüpi päringu. Sellist rünnakut võib nimetada rünnakuks rünnatava objekti nõudmisel. Seda tüüpi UA on RVS-i jaoks kõige tüüpilisem. Selliste taotluste näide Internetis on DNS- ja ARP-päringud ning Novell NetWare'is - SAP-päring.

Rünnak rünnatava objekti eeldatava sündmuse toimumisel. Ründaja jälgib pidevalt ründe kaugsihtmärgi OS-i olekut ja hakkab mõjutama seda, millal konkreetne sündmus selles süsteemis aset leiab. Ründatav objekt ise on rünnaku algataja. Sellise sündmuse näide on see, kui kasutaja seanss serveriga katkestatakse ilma Novell NetWare'i LOGOUT-käsku väljastamata.

Tingimusteta rünnak viiakse läbi kohe ja sõltumata operatsioonisüsteemi ja rünnatava objekti olekust. Seetõttu on sel juhul ründaja rünnaku algataja.

Kui süsteemi normaalne töö on häiritud, taotletakse muid eesmärke ja ründajalt ei eeldata ebaseaduslikku juurdepääsu andmetele. Selle eesmärk on keelata rünnatud objekti OS ja teha võimatuks teistele süsteemiobjektidele juurdepääs selle objekti ressurssidele. Seda tüüpi rünnaku näide on DoS-rünnak.

Ründeobjekti asukoha järgi rünnatava objekti suhtes

- segmendisisene

- segmentidevaheline

Mõned määratlused:

Rünnaku allikas (ründeobjekt)- programm (võimalik, et operaator), mis juhib rünnakut ja avaldab otsest mõju.

Host- arvuti, mis on võrgu element.

Ruuter- seade, mis suunab pakette võrgus.

Alamvõrk on globaalse võrgu osaks olevate hostide rühm, mis erineb selle poolest, et ruuter eraldab neile sama alamvõrgu numbri. Võime ka öelda, et alamvõrk on ruuteri kaudu loogiline hostide seos. Samas alamvõrgus asuvad hostid saavad üksteisega otse suhelda ilma ruuterit kasutamata.

Võrgu segment- võõrustajate ühendamine füüsilisel tasandil.

Kaugründe seisukohalt on äärmiselt oluline ründe subjekti ja objekti suhteline asukoht ehk see, kas nad asuvad erinevates või identsetes segmentides. Segmendisisese rünnaku ajal asuvad rünnaku subjekt ja sihtmärk samas segmendis. Segmentidevahelise rünnaku korral paiknevad rünnaku subjekt ja sihtmärk erinevates võrgusegmentides. See klassifitseerimisfunktsioon võimaldab hinnata rünnaku nn kauguse astet.

Allpool näidatakse, et segmendisisest rünnakut on palju lihtsam läbi viia kui segmentidevahelist rünnakut. Samuti märgime, et segmentidevaheline kaugrünnak kujutab endast palju suuremat ohtu kui segmendisisene. Selle põhjuseks on asjaolu, et segmentidevahelise rünnaku korral võivad sihtmärk ja ründaja paikneda üksteisest paljude tuhandete kilomeetrite kaugusel, mis võib oluliselt takistada rünnaku tõrjumise meetmeid.

Vastavalt ISO/OSI etalonmudeli tasemele, millel mõju teostatakse

- füüsiline

- kanal

- võrku

- transport

- sessiooniline

- esindaja

- rakendatud

Rahvusvaheline Standardiorganisatsioon (ISO) võttis kasutusele standardi ISO 7498, mis kirjeldab avatud süsteemide omavahelist ühendust (OSI), mille alla kuuluvad ka RBC-d. Iga võrgu sideprotokolli ja ka iga võrguprogrammi saab ühel või teisel viisil projitseerida OSI 7-kihilisele võrdlusmudelile. See mitmetasandiline projektsioon võimaldab kirjeldada võrguprotokollis või programmis kasutatavaid funktsioone OSI mudeli järgi. UA on võrguprogramm ja seda on loogiline käsitleda ISO/OSI etalonmudelile projektsiooni seisukohalt.

Mõne võrgurünnaku lühikirjeldus

Andmete killustatus

Kui IP-andmepaketti edastatakse üle võrgu, saab paketi jagada mitmeks killuks. Seejärel, sihtkohta jõudes, rekonstrueeritakse pakett nendest fragmentidest. Ründaja võib algatada suure hulga fragmentide saatmise, mis viib vastuvõtva poole tarkvarapuhvrite ületäitumiseni ja mõnel juhul ka süsteemi krahhini.

Pingi üleujutuse rünnak

See rünnak nõuab ründaja juurdepääsu kiiretele Interneti-kanalitele.

Ping programm saadab ECHO REQUEST tüüpi ICMP paketi, määrates selles kellaaja ja selle identifikaatori. Vastuvõtva masina kernel vastab sellisele päringule ICMP ECHO REPLY paketiga. Pärast selle kättesaamist kuvab ping paketi kiirust.

Tavalises töörežiimis saadetakse pakette korrapäraste ajavahemike järel, ilma võrgu praktiliselt koormamata. Kuid "agressiivses" režiimis võib ICMP kajapäringu/vastuse pakettide tulv väikesel liinil põhjustada ummikuid, takistades kasuliku teabe edastamist.

IP-sse kapseldatud mittestandardsed protokollid

IP-pakett sisaldab välja, mis määrab kapseldatud paketi protokolli (TCP, UDP, ICMP). Ründajad saavad kasutada selle välja mittestandardset väärtust andmete edastamiseks, mida standardsed teabevoo juhtimistööriistad ei salvesta.

Smurfi rünnak

Smurfi rünnak hõlmab leviedastus-ICMP päringute saatmist võrku ohvri arvuti nimel.

Selle tulemusena reageerivad selliseid levipakette vastu võtnud arvutid ohvri arvutile, mis viib sidekanali läbilaskevõime olulise vähenemiseni ja mõnel juhul rünnatava võrgu täieliku isoleerimiseni. Smurfi rünnak on äärmiselt tõhus ja laialt levinud.

Vastutegevus: selle rünnaku äratundmiseks on vaja analüüsida kanali koormust ja teha kindlaks läbilaskevõime vähenemise põhjused.

DNS-i võltsimise rünnak

Selle rünnaku tulemuseks on sunnitud kirjavahetus IP-aadressi ja domeeninime vahel DNS-serveri vahemällu. Eduka rünnaku tulemusena saavad kõik DNS-serveri kasutajad domeeninimede ja IP-aadresside kohta valet teavet. Seda rünnakut iseloomustab suur hulk sama domeeninimega DNS-pakette. Selle põhjuseks on vajadus valida mõned DNS-i vahetusparameetrid.

Vastutegevus: sellise rünnaku tuvastamiseks on vaja analüüsida DNS-liikluse sisu või kasutada DNSSEC-i.

IP võltsimise rünnak

Suur hulk Interneti-rünnakuid on seotud lähte-IP-aadressi võltsimisega. Sellised rünnakud hõlmavad ka syslogi võltsimist, mis hõlmab sõnumi saatmist ohvri arvutisse sisevõrgus oleva teise arvuti nimel. Kuna süsteemilogide pidamiseks kasutatakse syslogi protokolli, on ohvri arvutisse valeteateid saates võimalik esile kutsuda teavet või varjata volitamata juurdepääsu jälgi.

Vastumeetmed: IP-aadressi võltsimisega seotud rünnete tuvastamine on võimalik, jälgides sama liidese lähteaadressiga paketi vastuvõtmist ühel liidestest või jälgides välisliidesel sisevõrgu IP-aadressidega pakettide vastuvõtmist. .

Paki pealesurumine

Ründaja saadab võrku vale tagastusaadressiga pakette. Selle ründe abil saab ründaja lülitada teiste arvutite vahel loodud ühendused oma arvutisse. Sel juhul muutuvad ründaja juurdepääsuõigused võrdseks selle kasutaja õigustega, kelle ühendus serveriga ründaja arvutiga ümber lülitati.

Nuusutamine – kanali kuulamine

Võimalik ainult kohaliku võrgu segmendis.

Peaaegu kõik võrgukaardid toetavad ühise kohaliku võrgukanali kaudu edastatavate pakettide pealtkuulamise võimalust. Sel juhul saab tööjaam vastu võtta pakette, mis on adresseeritud teistele samas võrgusegmendis olevatele arvutitele. Seega muutub kogu võrgusegmendi infovahetus ründajale kättesaadavaks. Rünnaku edukaks rakendamiseks peab ründaja arvuti asuma rünnatava arvutiga samas kohaliku võrgu segmendis.

Paketi pealtkuulamine ruuteris

Ruuteri võrgutarkvaral on juurdepääs kõikidele ruuteri kaudu saadetud võrgupakettidele, mis võimaldab pakettide pealtkuulamist. Selle rünnaku läbiviimiseks peab ründajal olema privilegeeritud juurdepääs vähemalt ühele võrgu ruuterile. Kuna ruuteri kaudu edastatakse tavaliselt nii palju pakette, on nende täielik pealtkuulamine peaaegu võimatu. Siiski võib ründaja üksikuid pakette kinni pidada ja salvestada hilisemaks analüüsiks. Kõige tõhusam kasutaja paroole sisaldavate FTP-pakettide ja e-kirjade pealtkuulamine.

Väärmarsruudi sundimine hostile ICMP abil

Internetis on spetsiaalne protokoll ICMP (Internet Control Message Protocol), mille üks funktsioone on teavitada hoste praeguse ruuteri muutmisest. Seda juhtsõnumit nimetatakse ümbersuunamiseks. Ruuteri nimel on võimalik saata vale ümbersuunamissõnum võrgusegmendi mis tahes hostilt rünnatavale hostile. Selle tulemusena muutub hosti praegune marsruutimistabel ja edaspidi liigub kogu selle masina võrguliiklus näiteks vale ümbersuunamisteate saatnud hosti kaudu. Sel viisil on võimalik ühe Interneti-segmendi piires aktiivselt kehtestada vale marsruut.

Lisaks tavapärastele TCP-ühenduse kaudu saadetavatele andmetele näeb standard ette ka kiireloomuliste (Out Of Band) andmete edastamise. TCP pakettvormingute tasemel väljendatakse seda nullist erineva kiireloomulise osutina. Enamikul arvutitel, kuhu on installitud Windows, on NetBIOS võrguprotokoll, mis kasutab oma vajadusteks kolme IP-porti: 137, 138, 139. Kui ühendate Windowsi masinaga pordi 139 kaudu ja saadate sinna mitu baiti OutOfBandi andmeid, siis NetBIOS-i juurutamine kui te ei tea, mida nende andmetega peale hakata, siis see lihtsalt riputab või taaskäivitab masina. Windows 95 puhul näeb see tavaliselt välja sinise tekstiekraanina, mis näitab TCP/IP-draiveri viga ja võimetust võrguga töötada kuni OS-i taaskäivitamiseni. Ilma hoolduspakettideta NT 4.0 taaskäivitub, ServicePack 2 paketiga NT 4.0 jookseb sinisele ekraanile. Võrgust saadava teabe põhjal otsustades on nii Windows NT 3.51 kui ka Windows 3.11 for Workgroups sellisele rünnakule vastuvõtlikud.

Andmete saatmine porti 139 viib NT 4.0 taaskäivitamiseni ehk "surma sinise ekraanini", kui on installitud hoolduspakett Service Pack 2. Sarnane andmete saatmine 135-le ja mõnele muule pordile toob kaasa RPCSS.EXE protsessi olulise koormuse. Windows NT WorkStationis põhjustab see märkimisväärset aeglustumist; Windows NT Server praktiliselt hangub.

Usaldusväärse hosti võltsimine

Seda tüüpi kaugrünnakute edukas rakendamine võimaldab ründajal korraldada seansi serveriga usaldusväärse hosti nimel. (Usaldusväärne host – jaam, mis on serveriga legaalselt ühendatud). Seda tüüpi rünnakute rakendamine seisneb tavaliselt vahetuspakettide saatmises ründaja jaamast tema kontrolli all oleva usaldusväärse jaama nimel.

Rünnakute tuvastamise tehnoloogiad

Võrgu- ja infotehnoloogiad muutuvad nii kiiresti, et staatilised kaitsemehhanismid, mille hulka kuuluvad juurdepääsukontrollisüsteemid, tulemüürid ja autentimissüsteemid, ei suuda paljudel juhtudel tõhusat kaitset pakkuda. Seetõttu on turvarikkumiste kiireks tuvastamiseks ja vältimiseks vaja dünaamilisi meetodeid. Üks tehnoloogia, mis suudab tuvastada rikkumisi, mida ei saa tuvastada traditsiooniliste juurdepääsukontrolli mudelite abil, on sissetungimise tuvastamise tehnoloogia.

Põhimõtteliselt on ründetuvastusprotsess ettevõtte võrgus toimuvate kahtlaste tegevuste hindamise protsess. Teisisõnu, sissetungi tuvastamine on arvuti- või võrguressurssidele suunatud kahtlase tegevuse tuvastamise ja sellele reageerimise protsess.

Võrguteabe analüüsimise meetodid

Rünnakute tuvastamise süsteemi efektiivsus sõltub suuresti saadud teabe analüüsimiseks kasutatavatest meetoditest. Esimesed sissetungimise tuvastamise süsteemid, mis töötati välja 1980. aastate alguses, kasutasid rünnakute tuvastamiseks statistilisi meetodeid. Praegu on statistilisele analüüsile lisandunud mitmeid uusi tehnikaid, alustades ekspertsüsteemidest ja hägusloogikast ning lõpetades närvivõrkude kasutamisega.

Statistiline meetod

Statistilise lähenemisviisi peamised eelised on juba välja töötatud ja end tõestanud matemaatilise statistika aparaadi kasutamine ja kohandamine subjekti käitumisega.

Esiteks määratakse kõigi analüüsitava süsteemi subjektide profiilid. Kasutatava profiili mis tahes kõrvalekaldumine võrdlusprofiilist loetakse lubamatuks tegevuseks. Statistilised meetodid on universaalsed, kuna analüüs ei nõua teadmisi võimalike rünnete ja nende poolt ärakasutatud turvaaukude kohta. Kuid nende tehnikate kasutamisel tekivad probleemid:

- "statistilised" süsteemid ei ole sündmuste järjekorra suhtes tundlikud; mõnel juhul võivad samad sündmused, olenevalt nende esinemise järjekorrast, iseloomustada ebanormaalset või normaalset tegevust;

- ründetuvastussüsteemi jälgitavate omaduste piirväärtusi (lävi) on raske määrata, et anomaalset tegevust adekvaatselt tuvastada;

- Ründajad saavad aja jooksul "statistilisi" süsteeme "koolitada", nii et ründetoiminguid peetakse normaalseks.

Samuti tuleks arvesse võtta, et statistilised meetodid ei ole rakendatavad juhtudel, kui kasutaja jaoks puudub tüüpiline käitumismuster või kui kasutajale on tüüpilised volitamata tegevused.

Ekspertsüsteemid

Ekspertsüsteemid koosnevad reeglistikust, mis haarab inimeksperdi teadmisi. Ekspertsüsteemide kasutamine on levinud ründetuvastusmeetod, mille puhul rünnakuteave formuleeritakse reeglite kujul. Neid reegleid saab kirjutada näiteks tegevuste jada või allkirjana. Kui mõni neist reeglitest on täidetud, tehakse otsus volitamata tegevuse olemasolu kohta. Selle lähenemisviisi oluline eelis on valehäirete peaaegu täielik puudumine.

Ekspertsüsteemi andmebaas peaks sisaldama enamiku praegu teadaolevate rünnakute skripte. Pidevalt ajakohasena püsimiseks nõuavad ekspertsüsteemid andmebaasi pidevat uuendamist. Kuigi ekspertsüsteemid pakuvad logiandmetele head nähtavust, võib administraator nõutavaid värskendusi kas ignoreerida või käsitsi teha. Selle tulemuseks on vähemalt nõrgenenud võimekusega ekspertsüsteem. Halvimal juhul vähendab korraliku hoolduse puudumine kogu võrgu turvalisust, eksitades selle kasutajaid tegeliku turvalisuse taseme osas.

Peamine puudus on võimetus tõrjuda tundmatuid rünnakuid. Veelgi enam, isegi väike muudatus juba teadaolevas ründes võib saada tõsiseks takistuseks ründetuvastussüsteemi toimimisele.

Närvivõrgud

Enamik kaasaegseid rünnakutuvastusmeetodeid kasutavad kontrollitud ruumianalüüsi, kas reeglipõhist või statistilist lähenemisviisi. Kontrollitav ruum võib olla logid või võrguliiklus. Analüüs põhineb eelnevalt määratletud reeglite komplektil, mille loob administraator või sissetungimise tuvastamise süsteem ise.

Rünnaku mis tahes eraldamist aja jooksul või mitme ründaja vahel on ekspertsüsteemide abil raske tuvastada. Rünnakute ja häkkerite laia valiku, isegi ad hoc, tõttu ei taga ekspertide süsteemireeglite andmebaasi pidevad värskendused kunagi kõigi rünnakute täpset tuvastamist.

Närvivõrkude kasutamine on üks viise nendest ekspertsüsteemide probleemidest üle saada. Erinevalt ekspertsüsteemidest, mis suudavad anda kasutajale kindla vastuse vaadeldavate tunnuste vastavuse kohta andmebaasi sisestatud reeglitele, analüüsib närvivõrk teavet ja annab võimaluse hinnata, kas andmed vastavad nendele omadustele. koolitatud ära tundma. Kui närvivõrgu esituse vastavusaste võib ulatuda 100-ni, siis valiku usaldusväärsus sõltub ülesande näidete analüüsimisel täielikult süsteemi kvaliteedist.

Esiteks koolitatakse närvivõrk õigesti tuvastama, kasutades eelnevalt valitud domeeninäidete näidist. Analüüsitakse närvivõrgu vastust ja süsteemi kohandatakse nii, et saavutataks rahuldavad tulemused. Lisaks esialgsele koolitusperioodile omandab närvivõrk aja jooksul kogemusi, kui analüüsib domeenispetsiifilisi andmeid.

Närvivõrkude oluline eelis kuritarvitamise tuvastamisel on nende võime "õppida" tahtlike rünnakute tunnuseid ja tuvastada elemente, mis erinevad võrgus varem täheldatutest.

Igal kirjeldatud meetodil on mitmeid eeliseid ja puudusi, nii et nüüd on peaaegu raske leida süsteemi, mis rakendaks ainult ühte kirjeldatud meetoditest. Reeglina kasutatakse neid meetodeid kombineeritult.

Kaspersky Internet Security kaitseb teie arvutit võrgurünnakute eest.

Võrgurünnak on sissetung kaugarvuti operatsioonisüsteemi. Ründajad käivitavad võrgurünnakuid, et võtta üle operatsioonisüsteem, põhjustada teenuse keelamist või pääseda juurde kaitstud teabele.

Võrgurünnakud on pahatahtlikud toimingud, mida teevad ründajad ise (näiteks pordi skaneerimine, parooli arvamine), samuti rünnatavasse arvutisse installitud pahatahtlike programmide poolt sooritatavad toimingud (nt kaitstud teabe edastamine ründajale). Võrgurünnetega seotud pahavara hõlmab mõningaid trooja hobuseid, DoS-i rünnakutööriistu, pahatahtlikke skripte ja võrguusse.

Võrgurünnakud võib jagada järgmisteks tüüpideks:

- Pordi skaneerimine. Seda tüüpi võrgurünnak on tavaliselt ohtlikuma võrgurünnaku ettevalmistav etapp. Ründaja skannib rünnatud arvutis võrguteenuste kasutatavaid UDP- ja TCP-porte ning teeb kindlaks rünnatava arvuti haavatavuse taseme ohtlikumat tüüpi võrgurünnete suhtes. Pordi skaneerimine võimaldab ka ründajal määrata sihtarvuti operatsioonisüsteemi ja valida sellele sobivad võrgurünnakud.

- DoS rünnakud või võrgurünnakud, mis põhjustavad teenuse keelamist. Need on võrgurünnakud, mille tulemusena muutub rünnatav operatsioonisüsteem ebastabiilseks või täiesti töövõimetuks.

DoS-rünnakuid on järgmised peamised tüübid:

- Spetsiaalselt koostatud võrgupakettide saatmine kaugarvutisse, mida see arvuti ei eelda, põhjustades operatsioonisüsteemi talitlushäireid või seiskumist.

- Suure hulga võrgupakettide saatmine kaugarvutisse lühikese aja jooksul. Ründaja poolt saadetud võrgupakettide töötlemiseks kasutatakse kõiki rünnatava arvuti ressursse, mistõttu arvuti lõpetab oma funktsioonide täitmise.

- Võrgurünnakud-sissetungid. Need on võrgurünnakud, mille eesmärk on "kaaperdada" rünnatava arvuti operatsioonisüsteem. See on kõige ohtlikum võrgurünnaku tüüp, sest kui see õnnestub, läheb operatsioonisüsteem täielikult ründaja kontrolli alla.

Seda tüüpi võrgurünnet kasutatakse juhtudel, kui ründajal on vaja saada kaugarvutist konfidentsiaalseid andmeid (nt pangakaardinumbreid või paroole) või kasutada kaugarvutit oma eesmärkidel (näiteks rünnata sellest teisi arvuteid). arvuti) ilma kasutaja teadmata.

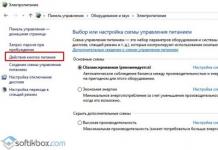

- Ploki vahekaardil Kaitse Kaitse võrgurünnakute eest tühjendage märkeruut.

Samuti saate sisse lülitada võrgurünnakute kaitse Kaitsekeskus. Arvuti kaitse või kaitsekomponentide keelamine suurendab oluliselt teie arvuti nakatumise ohtu, mistõttu kuvatakse kaitsekeskuses teave kaitse keelamise kohta.

Tähtis: kui olete võrgurünnakute kaitse välja lülitanud, siis pärast Kaspersky Internet Security taaskäivitamist või operatsioonisüsteemi taaskäivitamist ei lülitu see automaatselt sisse ja peate selle käsitsi sisse lülitama.

Ohtliku võrgutegevuse tuvastamisel lisab Kaspersky Internet Security ründava arvuti IP-aadressi automaatselt blokeeritud arvutite loendisse, kui seda arvutit ei lisata usaldusväärsete arvutite loendisse.

- Klõpsake menüüribal programmi ikooni.

- Avanevas menüüs valige Seaded.

Avaneb programmi sätete aken.

- Ploki vahekaardil Kaitse Kaitse võrgurünnakute eest märkige ruut Luba võrgurünnakute kaitse.

- Klõpsake nuppu Erandid.

Avaneb aken usaldusväärsete arvutite ja blokeeritud arvutite loendiga.

- Avage järjehoidja Lukustatud arvutid.

- Kui olete kindel, et blokeeritud arvuti ei kujuta endast ohtu, valige loendist selle IP-aadress ja klõpsake nuppu Unblock.

Avaneb kinnitusaken.

- Kinnitusaknas tehke ühte järgmistest.

- Kui soovite arvuti lukust lahti võtta, klõpsake nuppu Ava.

Kaspersky Internet Security deblokeerib IP-aadressi.

- Kui soovite, et Kaspersky Internet Security ei blokeeriks kunagi valitud IP-aadressi, klõpsake nuppu Deblokeerige ja lisage eranditele.

Kaspersky Internet Security deblokeerib IP-aadressi ja lisab selle usaldusväärsete arvutite loendisse.

- Kui soovite arvuti lukust lahti võtta, klõpsake nuppu Ava.

- Muudatuste salvestamiseks klõpsake nuppu Salvesta.

Saate luua usaldusväärsete arvutite loendi. Kaspersky Internet Security ei blokeeri automaatselt nende arvutite IP-aadresse, kui tuvastab neist pärineva ohtliku võrgutegevuse.

Kui võrgurünnak tuvastatakse, salvestab Kaspersky Internet Security selle kohta teabe aruandesse.

- Avage menüü Kaitse.

- Valige Aruanded.

Avaneb Kaspersky Internet Security aruannete aken.

- Avage järjehoidja Kaitse võrgurünnakute eest.

Märkus. Kui komponent Network Attack Protection on lõpetanud vea, saate aruannet vaadata ja proovida komponenti taaskäivitada. Kui te ei saa probleemi lahendada, võtke ühendust tehnilise toega.

Praegu on DDoS üks ligipääsetavamaid ja levinumaid võrgurünnakute liike. Mõni nädal tagasi avaldati Arbor Networksi ja Verisign Inc. poolt läbi viidud DDoS levimuse uuringute tulemused.

Uuringu tulemused on muljetavaldavad:

Iga päev sooritavad ründajad üle 2000 DDoS-rünnaku;

Keskmise andmekeskuse nädalase rünnaku hind on vaid 150 dollarit;

Rohkem kui pooled küsitluses osalejatest kogesid DDoS-i tõttu probleeme;

Kümnendik küsitluses osalejatest vastas, et nende ettevõtted kannatasid DDoS-i rünnakute all rohkem kui kuus korda aastas;

Umbes pooltel ettevõtetel tekkis DDoS-i tõttu probleeme, keskmine ründeaeg oli umbes 5 tundi;

Seda tüüpi rünnakud on serveri seiskamiste ja seisakute üks peamisi põhjuseid.

DDoS-i rünnakute peamised tüübid

Üldiselt on DDoS-i tüüpe üsna palju ja allpool oleme püüdnud loetleda enamiku tüüpilistest rünnetest koos iga ründetüübi tööpõhimõtte kirjeldusega.

UDP üleujutus

Üks tõhusamaid ja samal ajal lihtsamaid rünnakutüüpe. Kasutatakse UDP-protokolli, mis ei nõua seanssi loomist mis tahes tüüpi vastuse saatmisega. Ründaja ründab juhuslikus järjekorras serveri porte, saates tohutul hulgal andmepakette. Selle tulemusena hakkab masin kontrollima, kas porti, kuhu pakett saabub, kasutab mõni rakendus. Ja kuna selliseid pakette on palju, ei saa igasuguse võimsusega masin lihtsalt ülesandega hakkama. Selle tulemusena on kõik masina ressursid "ära söödud" ja server "kukkub".

Lihtsaim viis seda tüüpi rünnakute eest kaitsmiseks on UDP-liikluse blokeerimine.

ICMP üleujutus

Ründaja pingib pidevalt ohvri serverit, mille käigus viimane pidevalt vastab. Pinge on tohutult palju ja selle tulemusena kulutatakse serveri ressursse ja masin muutub kättesaamatuks.

Kaitsemeetmena võite kasutada ICMP päringute blokeerimist tulemüüri tasemel. Kahjuks ei saa te sel juhul arusaadavatel põhjustel masinat pingida.

SYN-i üleujutus

Seda tüüpi rünnak hõlmab SYN-paketi saatmist ohvri serverisse. Selle tulemusena vastab server SYN-ACK paketiga ja ründaja masin peaks saatma ACK vastuse, kuid seda ei saadeta. Tulemuseks on tohutu hulga ühenduste avamine ja riputamine, mis suletakse alles pärast aegumistähtaja möödumist.

Kui päringute/vastuste arvu limiit on ületatud, lõpetab ohvri server mis tahes tüüpi pakettide vastuvõtmise ja muutub kättesaamatuks.

MAC-i üleujutus

Ebatavaline rünnak, mille sihtmärgiks on mitut tüüpi võrguseadmed. Ründaja hakkab saatma suurt hulka Etherneti pakette täiesti erinevate MAC-aadressidega. Selle tulemusena hakkab lüliti reserveerima iga paketi jaoks teatud hulga ressursse ja kui pakette on palju, eraldab lüliti kõik saadaolevad päringud ja hangub. Halvim stsenaarium on marsruutimistabeli rike.

Surma ping

Seda tüüpi rünnak ei ole praegu suurem probleem, kuigi varem oli see tavaline ründetüüp. Seda tüüpi ründe tähendus on mälupuhvri ületäitumine, mis on tingitud maksimaalse saadaoleva IP-paketi suuruse ületamisest ja selle tulemusena keelduvad server ja võrguseadmed mis tahes tüüpi pakette teenindamast.

Slowloris

Seda tüüpi fokusseeritud rünnak võimaldab väikeste jõududega saavutada suuri tulemusi. Teisisõnu, kasutades serverit, mis pole kõige võimsam, saate kasutada palju tootlikumaid seadmeid. Muid protokolle pole vaja kasutada. Seda tüüpi rünnaku korral avab ründaja server maksimaalse arvu HTTP-ühendusi ja püüab neid võimalikult kaua avatuna hoida.

Loomulikult lõpeb rünnakule avatud serveris olevate ühenduste arv ning kasulikke taotlusi enam vastu ei võeta ega töödelda.

Peegeldunud rünnakud

Ebatavaline rünnak, kui ründaja server saadab võltsitud saatja IP-ga pakette ja saatmine läheb maksimaalsele võimalikule arvule masinatele. Kõik serverid, mida sellised toimingud mõjutavad, saadavad vastuse paketis määratud IP-le, mille tulemusena ei saa saaja koormusega toime ja hangub. Sel juhul võib ründaja serveri jõudlus olla 10 korda väiksem kui kavandatud ründevõimsus. Server, mis saadab välja 100 Mbps valepäringuid, võib täielikult hävitada ohvri serveri gigabitise kanali.

Degradatsioon

Seda tüüpi ründe puhul simuleerib ründaja server reaalse inimese või terve vaatajaskonna tegevust. Lihtsaima võimaluse näitena saate saata päringuid samale ressursilehele ja teha seda tuhandeid kordi. Lihtsaim viis probleemi lahendamiseks on ajutiselt veast teatamine ja rünnatud lehe blokeerimine.

Keerulisemat tüüpi rünnak on suure hulga erinevate serveriressursside, sealhulgas meediumifailide, lehtede ja kõige muu päring, mille tõttu kannatanu server lakkab töötamast.

Seda tüüpi keerulisi rünnakuid on üsna raske välja filtreerida ja selle tulemusena peate kasutama spetsiaalseid programme ja teenuseid.

Nullpäeva rünnak

See on rünnakute nimi, mis kasutavad ära teenuse senitundmatuid turvaauke/nõrkusi. Probleemiga võitlemiseks on vaja seda tüüpi rünnakuid uurida, et saaks midagi ette võtta.

Järeldus: kombineeritakse kõige keerulisem ründetüüp, kus kasutatakse erinevat tüüpi DDoS-e. Mida keerulisem on kombinatsioon, seda raskem on selle vastu kaitsta. DDoS-i või õigemini DDoS-i ohvrite jaoks on levinud probleem seda tüüpi rünnakute üldine kättesaadavus. Internetis on suur hulk rakendusi ja teenuseid, mis võimaldavad võimsaid rünnakuid sooritada tasuta või peaaegu tasuta.