Lukustamine salakoodi abil.

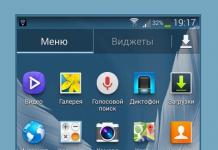

Nutitelefonid, tahvelarvutid ja muud mobiilseadmed sisaldavad tundlikke andmeid. Kui teie mobiilseade läheb kaotsi, on kõigil, kes selle leiavad, juurdepääs teie kontaktidele, sõnumitele ja võrguteenuste kontodele. Üks võimalus mobiilseadmest konfidentsiaalse teabe varguse vältimiseks on selle lukustamine salakoodiga. See seade lukustab seadme ja lülitab selle energiasäästurežiimi. Saate seadistada luku lülituma viivitusega teatud aja möödudes pärast seda, kui seade läheb energiasäästurežiimi. Levinud viis mobiilseadme puhkerežiimi lülitamiseks on peamise toitenupu kiire vajutamine. Samuti saate seadistada seadme teatud aja möödudes unerežiimile.

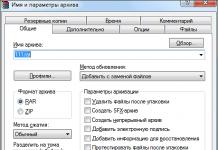

Salakoodi (joon. 1) abil blokeerimist on mitut tüüpi, mis erinevad turvataseme poolest. Salakood tuleb sisestada iga kord, kui lülitate seadme sisse või väljute energiasäästurežiimist. Siin on mõned salakoodi abil blokeerimise põhitüübid.

- Ei- keelab salakoodi kasutades mis tahes konfigureeritud lukutüübi.

- Pühkige- Seadme avamiseks peab kasutaja pühkima üle ikooni, näiteks luku või noole. See on kõige vähem usaldusväärne variant.

- Näo blokeerimise eemaldamine- näotuvastuseks kasutatakse kaamerat. Kui salvestatud näofoto tuvastatakse, avatakse seade.

- Muster- seade blokeeritakse, kui kasutaja joonistab sõrmega ekraanile teatud mustri. Seadme avamiseks peate ekraanil taasesitama sama mustri.

- PIN-koodi- Seadme kaitsmiseks kasutatakse salajast PIN-koodi. Kui PIN-kood on õigesti sisestatud, avatakse seade.

- Parool- Seadme kaitsmiseks kasutatakse parooli. See on kõige vähem mugav valik, eriti kui parool on keeruline või pikk sõna, kuid see võib olla kõige turvalisem.

- Lihtne parool- ainult iOS-i seadmetes. Kui see valik on lubatud, peab parool olema neljakohaline number. Kui see valik on välja lülitatud, saate kasutada keerukamaid paroole, mis sisaldavad tähti, sümboleid ja numbreid.

Pärast salakoodi seadistamist peate selle sisestama iga kord, kui seadme sisse lülitate või energiasäästurežiimist väljute.

Oma Android-seadmes pääsukoodi seadistamiseks toimige järgmiselt.

Seaded > Asukoht ja turvalisus > Ekraanilukk. Valige loendist pääsukoodi tüüp ja määrake ülejäänud ekraanikaitsevalikud.

IOS-i seadmes pääsukoodi määramiseks toimige järgmiselt.

Seaded > Üldine > Paroolikaitse > Luba parool. Sisestage neljakohaline arv (joonis 2). Kinnitamiseks sisestage sama number uuesti.

Kui olete oma iOS-i seadme parooli unustanud, ühendage see arvutiga, millega see viimati sünkrooniti, ja taastage see iTunes'i kaudu.

Samuti tuleb taastada Android-seade. Selleks lülitage seade sisse, hoides samal ajal helitugevusnuppe all, pärast mida ilmub taastamise funktsioon. Täpsemate juhiste saamiseks vaadake oma Android-seadme tootja dokumentatsiooni.

Cisco Akadeemia viib läbi autoriseeritud koolitusi, Cisco töötubasid, arvutit

3.1. Mobiilsete seadmete ja andmekandjate kasutamine Organisatsiooni IS-is tähendab nende ühendamist IS-i taristuga IS-i ja mobiilsete seadmete vahelise info töötlemise, vastuvõtmise/edastuse ning salvestusmeediumite vaheliseks otstarbeks.

3.2. IS lubab kasutada ainult registreeritud mobiilseid seadmeid ja andmekandjaid, mis on Organisatsiooni omand ning mida regulaarselt auditeeritakse ja kontrollitakse.

3.3. Organisatsiooni pakutavates mobiilseadmetes on lubatud kasutada heakskiidetud tarkvara registris sisalduvat ja arvutipassis märgitud kommertstarkvara.

3.4. Organisatsiooni poolt pakutavatele mobiilseadmetele ja andmekandjatele kehtivad samad infoturbe nõuded mis statsionaarsetele tööjaamadele (täiendavate infoturbemeetmete asjakohasuse määravad infoturbe administraatorid).

3.5. Mobiilseadmeid ja andmekandjaid antakse organisatsiooni töötajatele struktuuriüksuste juhtide algatusel järgmistel juhtudel:

äsja tööle võetud töötaja vajadus oma tööülesannete täitmiseks;

tootmisvajaduse tekkimine organisatsiooni töötaja jaoks.

3.6. Organisatsiooni töötajatele mobiilseadmete ja andmekandjatega varustamise protsess koosneb järgmistest etappidest:

3.6.1. Taotluse (lisa 1) vormistab kinnitatud vormis struktuuriüksuse juht, mis on adresseeritud organisatsiooni juhile.

3.6.2. Koostatud taotluse kooskõlastamine IT-osakonna juhatajaga (saamaks järeldust organisatsiooni töötajale deklareeritud mobiilseadme ja/või andmekandja andmise võimaluse kohta).

3.6.3. Esitades algse taotluse IT-osakonnale kaasa antud mobiilseadme ja/või andmekandja arveldamiseks ning muudatuste tegemine „Organisatsiooni töötajate nimekirjas, kellel on õigus töötada mobiilseadmetega väljaspool „TEIE ORGANISATSIOONI” territooriumi, samuti kui tehniliste seadistuste tegemine mobiilseadme IP-s registreerimiseks ja/või andmekandjate kasutamise õiguse andmine organisatsiooni tööjaamades (kui taotlus on organisatsiooni juhiga kooskõlastatud).

3.7. Organisatsiooni töötajate poolt pakutavate mobiilseadmete sissetoomine organisatsiooni territooriumile, samuti nende eemaldamine väljaspool seda toimub ainult „Organisatsiooni töötajate nimekirja, kellel on õigus töötada mobiiliga. seadmed väljaspool “TEIE ORGANISATSIOONI” territooriumi (Lisa 2), mida IT-osakond hooldab kooskõlastatud taotluste alusel ja annab üle turvateenistusele.

3.8. Tarnitud mobiilseadmete toomine organisatsiooni territooriumile töövõtjate ja kolmandatest isikutest organisatsioonide töötajate poolt, samuti nende väljaviimine väljaspool selle piire toimub tutvustamiseks täidetud taotlusvormi (lisa 3) alusel. /mobiilseadme eemaldamine, allkirjastab struktuuriüksuse juhataja.

3.9. Organisatsiooni töötajatele pakutavate mobiilseadmete ja andmekandjate kasutamisel peate:

3.9.1. Järgige käesoleva eeskirja nõudeid.

3.9.2. Kasutage mobiilseadmeid ja andmekandjaid ainult oma tööülesannete täitmiseks.

3.9.3. Teatage IP-administraatoritele kõigist käesolevate eeskirjade nõuete rikkumise faktidest.

3.9.4. Kohtleb mobiilseadmeid ja andmekandjaid ettevaatlikult.

3.9.5. Kasutage ja transportige mobiilseadmeid ja andmekandjaid vastavalt tootja nõuetele.

3.9.6. Tagada mobiilseadmete ja andmekandjate füüsiline turvalisus kõigi mõistlike vahenditega.

3.9.7. Teavitage IS-i administraatoreid mobiilseadmete ja andmekandjate kadumise (varguse) juhtudest.

3.10. Organisatsiooni töötajatele antud mobiilseadmete ja andmekandjate kasutamisel on keelatud:

3.10.1. Kasutage mobiilseadmeid ja andmekandjaid isiklikuks otstarbeks.

3.10.2. Edastage mobiilseadmed ja andmekandjad teistele isikutele (v.a IP-administraatorid).

3.10.3. Jätke mobiilseadmed ja andmekandjad järelevalveta, välja arvatud juhul, kui astute samme nende füüsilise ohutuse tagamiseks.

3.11. Kõik organisatsiooni töötaja poolt IS-i ja arvelt leidmata (isiklike) mobiilseadmete, samuti andmekandjate vahel algatatud interaktsioonid (teabe töötlemine, vastuvõtmine/edastus) loetakse volitatuks (v.a IS-i administraatoritega eelnevalt kokku lepitud juhud). ). Organisatsioon jätab endale õiguse blokeerida või piirata selliste seadmete ja meedia kasutamist.

3.12. Teave Organisatsiooni töötajate infosüsteemis mobiilsete seadmete ja andmekandjate kasutamise kohta logitakse ja seda saab vajadusel edastada struktuuriüksuste juhtidele, samuti Organisatsiooni juhtkonnale.

3.13. Kui Organisatsiooni töötajal tekib kahtlus mobiilseadmete ja andmekandjate omavolilises ja/või väärkasutuses, algatatakse siseaudit, mille viib läbi komisjon, mille koosseisu määrab organisatsiooni juht.

3.14. Selgitatud asjaolude põhjal koostatakse intsidendi uurimise akt ja esitatakse struktuuriüksuse juhile abinõude võtmiseks vastavalt Organisatsiooni kohalikele määrustele ja kehtivatele õigusaktidele. Juhtumi uurimise aruanne ja teave rakendatud meetmete kohta kuuluvad üleandmisele IT-osakonnale.

3.15. Organisatsiooni pakutav mobiilseadmetele ja andmekandjatele salvestatud teave on pahavara puudumise suhtes kohustuslik.

3.16. Töötaja vallandamise või organisatsiooni teise struktuuriüksusesse üleviimise korral konfiskeeritakse talle antud mobiilseadmed ja andmekandjad.

Paljud kaasaegsed kasutajad valivad Internetiga suhtlemiseks üha enam mobiilseadmeid. Nutitelefonide ja tahvelarvutite abil saate nüüd rahuldada peaaegu kõik Interneti-vajadused. Siin on erinevad rakendused (Instagram, Twitter, VK, Facebook), sisseehitatud kaamera ja seadme teisaldamise lihtsus. Pole sugugi üllatav, et küberkurjategijad on võtnud sihikule mobiilsed platvormid, kuhu infoturbe vallas kogenematud inimesed tasapisi rändavad.

Sissejuhatus

Tuleb meeles pidada, et tänapäeva küberkurjategijate peamine eesmärk on kasumi teenimine, ajad, mil pahavara töötati välja meelelahutuseks või destruktiivseks tegevuseks, on ammu möödas. Seetõttu keskenduvad ründajad tavakasutajate mobiilseadmetest kasu saamise meetoditele. Kuid millised on need meetodid ja kuidas saate end nende eest kaitsta? Vaatleme seda allpool.

Mobiilne lunavara

Lunavara pahavarast on saanud lauaarvutites äärmiselt levinud ründetarkvara klass. Seda edu arvestades otsustasid ründajad kasutada sarnaseid skeeme ka mobiilseadmete puhul. Reeglina blokeerivad nad seadme töö, nõudes ohvrilt lunaraha, mille tasumise järel tagastavad kasutajale juhtimise nutitelefoni või tahvelarvuti üle.

Kurjategijad sihivad ka kõneajalugu, kontakte, fotosid või sõnumeid, mis peaaegu alati sunnib kasutajat küsitud summat tasuma.

Mobiilseadmetele mõeldud lunavara kõige ohtlikumate näidete hulgas on esimene mobiilne lunavara, mis kasutab juurdepääsetavuse teenust. Pahatahtlik programm on varustatud kahe väljapressimisvahendiga: see krüpteerib seadme mälus olevad andmed ja võib ka PIN-koodi suvaliseks muuta.

Androidi juurdepääsetavuse teenuse kasutamine (muudab puuetega inimestele seadme kasutamise lihtsamaks) on üks ohtlikumaid küberkurjategijate poolt kasutusele võetud uuendusi. Seega ründavad ründajad edukalt kõige populaarsemat mobiiliplatvormi – Androidi.

Ja palju saab ära teha seadmete turvavigade abil – näiteks aprillis avastatud Trustjackingu haavatavus. Usaldusrikkumist saab kasutada, meelitades kasutaja spetsiaalset koodi sisaldavale saidile.

Mõnikord ei aita Google'i ja Apple'i Google Play ja App Store'i jaoks välja töötatud turvameetmed. Nii leidsid eksperdid Google Plays . Pärast installimist laadis Messenger teise rakenduse, mis kogus teavet seadme asukoha kohta, salvestas kõnesid, heli- ja videosalvestisi, tekstsõnumeid ja muud kasutajate privaatset teavet.

Krüptovaluutade populaarsuse ja ka nende vahetuskursi kasvades hakkasid ründajad huvi tundma kaevandusprogrammide vastu, mis ammutavad omaniku jaoks krüptoraha tavakasutajate seadmete arvelt. Samast Google Playst leidsid teadlased seaduslikke programme, .

Konfidentsiaalsete andmete kogumine pakub huvi ka kurjategijatele, mistõttu nad arendavad selliseid rakendusi nagu , mis suudavad salvestada Androidi operatsioonisüsteemi kasutavas mobiilseadmes kasutaja tehtud kõnesid.

Paljud inimesed on arvamusel, et iOS kaitseb pahatahtlike rakenduste eest palju paremini kui tema peamine konkurent. Endine Vladivostoki juht Igor Puškarev, kes on uurimise all, kuidagi. Puškarevi sõnul on see süsteem äärmiselt kaitset väärt.

Viipemaksed (puudutage ja makske)

Kas olete juba kuulnud NFC-st ("near field communication", "near field communication")? Lihtsamalt öeldes on see tehnoloogia loodud kontaktivabade kaartide standardi laiendamiseks, võimaldades kasutajatel maksta ostude eest oma mobiilseadmega. Seega on nutitelefonide külge kinnitatud pangakonto või krediitkaart, mis meelitab pettureid veelgi juurde.

NFC kasutamisel kasutajate raha varastamiseks kasutavad ründajad nn löögi ja nakatamise meetodit, mis kasutab ära NFC turvaauke. See meetod on end varemgi tõestanud, võimaldades kurjategijatel kodanike kontodelt raha varastada, eriti levinud on "pump and nakata" kasutamine sellistes kohtades nagu kaubanduskeskused, pargid või lennujaamad.

Meetodid mobiilseadmete kaitsmiseks küberohtude eest

Selles jaotises me midagi radikaalselt uut ei kirjuta, tõenäoliselt olete kõiki neid soovitusi juba enne meid kuulnud. Küll aga värskendame mälu mobiilseadmetega turvalise töö põhitõdede osas, mis tagavad tavakasutajatele nende info minimaalse turvalisuse, mis praeguses olukorras on lihtsalt vajalik.

Peaksite meeles pidama järgmisi nüansse:

- Võib-olla, kui me räägime tavakasutajatest, oleks kasulik installida nende mobiilseadmesse viirusetõrjeprogramm. Pidevalt areneva mobiilseadmete pahavaraga peate oma nutitelefoni ja tahvelarvutit kohtlema nagu lauaarvutit, mille enamik kasutajaid kindlasti mõne tootja viirusetõrjega varustavad.

- Looge keerukamaid paroole. Kui teil on endiselt kombeks oma lemmikloomade nimesid paroolidena kasutada, muutke seda lähenemisviisi kiiresti. Looge paroolid, mis on vähemalt 8 tähemärgi pikkused ja ärge unustage, et need peavad sisaldama tähti, numbreid ja sümboleid. On väga ebasoovitav kasutada sõnu, mida on lihtne ära arvata – näiteks teie lapse või koera nimi.

- Hoidke oma tarkvara ajakohasena. Samuti on hea mõte tagada, et teie seadme programmid oleksid ajakohased, kuna eelseisvad värskendused kõrvaldavad teatud haavatavused, mida ründajad võivad teie failidele juurdepääsu saamiseks kasutada.

- Kontrollige pangakonto väljavõtteid ja mobiilimakseid. Veenduge, et olete oma tehingutega kursis, kontrollides regulaarselt oma mobiilimakseid ja pangakonto väljavõtteid mobiilseadmetega tehtud kahtlaste ostude suhtes.

Lisaks - kuid see on pigem paranoilistele - keelake kasutamata funktsioonid. Näiteks on parem hoida GPS, Bluetooth või Wi-Fi sisse lülitatud ainult siis, kui neid kasutate. Ja võimalusel ärge salvestage oma mobiilseadmesse isikuandmeid (paroole ja muid mandaate).

järeldused

On ilmne, et küberkurjategijad on juba ammu pidanud mobiilseadmeid üheks oma prioriteetseks sihtmärgiks ning õli tulle lisab selliste tehnoloogiate nagu NFC kasutuselevõtt, mis muudab need seadmed petturitele veelgi maitsvamaks suutäieks. Pidage alati meeles, et ründajaid huvitavad kaks asja: teie raha, teie isikuandmed (mida saab seejärel ka müüa või raha varastada). Selle põhjal tehke järeldus, mida saab seadmesse salvestada ja mis on parem jätta turvalisematele platvormidele.

Tänapäeval saab kasutaja mängida mänge, vaadata videoid, pidada videokonverentse ja töötada konfidentsiaalse ettevõtteteabega oma isiklikus seadmes, kuid BYOD (Bring Your Own Device) lähenemine on täis turvarikkumisi.

Vanade ja uute mobiilseadmete erinevus

Esimeste mobiiltelefonide ostmisel huvitas kasutajaid küsimus, kui palju kontaktkirjeid see salvestada suudab - SIM-kaardile salvestamine oli ebamugav, kuid üsna turvaline (PIN-kood ja võimalus blokeerida juurdepääs andmetele) ja tänapäeval kõik andmed on ühismälus, millele juurdepääs erinevatel rakendustel peaaegu puudub. Paljud kommunikaatorid võimaldavad isikuandmeid krüpteerida, kuid neile juurdepääsu omavad rakendused salvestavad need hõlpsalt vahemällu

![]()

Kaasaegsed nutitelefonid ja tahvelarvutid sisaldavad üsna täiskasvanutele mõeldud funktsioone, mis on sarnased nende "suurte vendade" omaga. Kaughaldus, VPN-i tugi, brauserid Flashi ja java-skriptiga, kirjade, märkmete sünkroonimine, failide jagamine. Kõik see on väga mugav, kuid selliste seadmete turvatoodete turg on endiselt halvasti arenenud.

Juurdepääs postile ja postkastile

Reeglina konfigureeritakse juurdepääs e-posti teenustele ja kirjade sünkroonimine mobiilseadmes üks kord ning seadme kaotsimineku või varguse korral pääsevad ründajad ligi kogu kirjavahetusele, aga ka kõigile selle postkastiga seotud teenustele.

Sõnumitoojad

Skype, WhatsApp - see kõik pole tänapäevastele mobiilseadmetele võõras, mille tulemusena võib ohus olla kogu antud inimese kirjavahetus ja tema kontaktiloendid.

![]()

Dokumendid, märkmed

Mobiilseadmetele mõeldud DropBox võib saada mis tahes dokumentide, aga ka mitmesuguste märkmete ja kalendrisündmuste kompromissiallikaks. Kaasaegsete seadmete võimsus on piisavalt suur, et need suudavad USB-draive asendada ning nendest pärinevad dokumendid ja failid on üsna võimelised ründajatele meeldima. Märkmeid kasutatakse nutitelefonides sageli universaalse parooliteatmikuna, levinud on ka peavõtmega kaitstud parooliga kaitstud rakendused. Arvestada tuleb sellega, et antud juhul on kõikide paroolide tugevus võrdne selle võtme tugevusega ja rakenduse õige rakendamisega.

Aadressiraamat

Mõnikord on teave teatud inimeste kohta väga kallis.

Võrgutööriistad

Nutitelefoni või tahvelarvuti kasutamine töökohale kaugjuurdepääsuks VNC, TeamVieweri ja muude kaughaldustööriistade kaudu pole enam haruldane. Sama kehtib VPN-i kaudu ettevõtte võrgule juurdepääsu kohta. Oma seadet ohustades võib töötaja ohustada kogu "turvalist" ettevõtte võrku.

Mobiilipangandus

Kujutage ette, et teie töötaja kasutab oma mobiilseadmes kaugpangasüsteemi – tänapäevased brauserid lubavad seda tüüpi tegevusi täielikult ning sama mobiilseade on pangaga seotud SMS-paroolide ja hoiatuste saamiseks. Lihtne on arvata, et ühe seadme kadumine võib ohustada kogu kaugpangasüsteemi.

Peamised viisid mobiilseadmetest pärineva teabe ohustamiseks on nende kaotamine või vargus. Saame regulaarselt teateid organisatsioonide tohututest rahalistest kaotustest sülearvutite puudumise tõttu, kuid palju pahandusi võib tekitada ka ajakohase finantsinformatsiooniga raamatupidamistahvelarvuti kadumine. Nutitelefonidele ja tahvelarvutitele mõeldud pahavara on praegu pigem hirmutav müüt ja turundustööriist, kuid me ei tohiks end alla lasta, sest see turg areneb meeletu kiirusega. Vaatame, millised turvameetmed on olemas ja kuidas neid tänapäevastes mobiilioperatsioonisüsteemides rakendatakse.

Mobiilse OS-i kaitsetööriistad

Mobiilseadmete kaasaegsetes operatsioonisüsteemides on sisseehitatud hea turvafunktsioonide komplekt, kuid sageli ei kasutata või keelatakse teatud funktsioone.

1. Seadme blokeerimine.

Kujutage ette, et teie nutitelefon sattus võõra inimese kätte. Enamiku kasutajate jaoks tähendab see, et kellelgi on juurdepääs kõigele korraga. Seade on vaja lukustada parooliga (tugev või piiratud arvu sisenemiskatsetega), misjärel kirjutatakse seadmes olevad andmed üle või seade blokeeritakse.

2. Krüptograafiliste vahendite kasutamine.

On vaja kasutada irdkandjate, mälukaartide krüptimist - kõike, millele ründaja pääseb juurde.

Te ei saa paroole salvestada brauseri paroolihalduritesse, isegi mobiilseadmetesse. Soovitatav on seada piirangud e-kirjadele ja SMS-i kirjavahetusele juurdepääsule ning kasutada krüptimist.

Kõikide paroolide salvestamiseks mobiilseadmesse on loodud palju rakendusi. Juurdepääs rakendusele saavutatakse peavõtme sisestamisega. Kui see pole piisavalt tugev, rikutakse kogu organisatsiooni paroolipoliitikat.

Kahjuks on keelu sundimise vahendid saadaval ainult Windows Mobile'i seadmetes, muudel juhtudel peate usaldama kasutaja sõna. Soovitatav on kasutada suurte tuntud arendajate tarkvara.

6. Exchange ActiveSynci poliitika ning viirusetõrje ja muude kaitsevahendite kasutamine.

See võimaldab võimalusel vältida paljusid ohte (ka uusi) ning seadme kaotsimineku või varguse korral see blokeerida ja sellel olevad andmed hävitada.

7. Kui juurdepääs usaldusväärsele tsoonile antakse, kontrollige hoolikalt.

Kasutajatel, kellel on juurdepääs usaldusväärsele tsoonile (VPN-i kaudu sisevõrk, kaughaldustööriistad), on vaja veelgi hoolikamalt jälgida ülaltoodud reeglite täitmist (soovitada neil kasutada IPSEC-i, mitte salvestada autentimisandmeid rakendustesse). Kui seade on ohus, võib kogu sisemine/usaldusväärne tsoon olla ohus, mis on vastuvõetamatu.

8. Piira pilveteenustesse edastatavate andmete loendit.

Kaasaegsed mobiilsed seadmed ja rakendused on keskendunud paljude pilveteenuste kasutamisele. Tuleb hoolitseda selle eest, et konfidentsiaalseid ja ärisaladusi kogemata ei sünkroonitaks ega saadetaks ühele neist teenustest.

Järeldus

Kokkuvõtteks võib öelda, et ettevõtete rakenduste jaoks on soovitav kasutada sama platvormi (või veel parem, samu seadmeid) koos installitud ettevõtteklassi tarkvaraga, mida saab tsentraalselt seadistada ja värskendada. Artikli tekstist nähtub, et vaja on välja töötada ja juurutada mobiilsete seadmete infoturbepoliitika, kontrollida selle rakendamist ning EAS-i poliitikate seadmiseks kasutada kindlasti Exchange serverit. Selles artiklis ei käsitletud BlackBerry OS-i (selle peaaegu täieliku puudumise tõttu Venemaa turul), kuid väärib märkimist, et see platvorm on ettevõtte standard paljudes maailma riikides.

Praegu pööratakse mobiilseadmete turvalisusele palju tähelepanu. Peaaegu kõik on sellest huvitatud: kaubandusstruktuuride ja valitsusasutuste turvalisuse eest vastutavad osakonnad, infoturbetoodete tootjad, spetsialiseeritud meedia, regulaatorid ja kahjuks ka teiste inimeste baitide otsijad.

Ruslan Nigmatulin

osakonna direktor

äriklientidega töötamiseks

CJSC "S-Terra CSP"

Esiteks määratleme, mida me mobiiliplatvormide all mõtleme. Mõiste on üsna mahukas – see tähendab sülearvuteid, netbooke, tahvelarvuteid, nutitelefone (kommunikaatoreid), mobiiltelefone. Sellesse loendisse saab lisada mitmeid teisi seadmeid, näiteks navigaatoreid ja mängukonsoole. Selguse huvides piirdume erinevatel operatsioonisüsteemidel põhinevate tahvelarvutite ja nutitelefonidega, mida kasutatakse konfidentsiaalse teabe käsitlemiseks riigisaladust puudutamata.

Teiseks mõelgem välja, miks infoturbe seisukohast mobiilseadmed eraldi valdkonnana välja toodi. Näib, et mobiilseadmed kuuluvad täielikult "arvuti", "masina salvestusmeediumi", "materiaalse andmekandja", "arvutikandja" standardmääratluste alla. Kuid samal ajal erineb oluliselt mobiilseadmete ja näiteks lauaarvutite riistvara. Näiteks enamikul nutitelefonide ja tahvelarvutite ARM-protsessoritel on ühel kiibil lisaks protsessorile endale ka graafikatuum, mälukontrollerid, erinevad liidesed jne.

Mobiilseadmete ja tavaarvutite erinevused

Niisiis, esimene põhjus on uus arhitektuur, sealhulgas turvalisuse seisukohast, mis erineb tavalisest Intel x86-st.

Tänapäeval on kõik mobiiliplatvormid praktiliselt standardiseeritud seadmed kasutaja jälgimiseks. Klassikaline link: kasutaja isikuandmed - kasutaja asukoht - kasutaja edastatud teave. SIM-kaardi vastuvõtmisel salvestatakse isikuandmed koos telefoninumbriga. Lisaks on telefoninumber sageli seotud pangakaardiga.

Teiseks põhjuseks on mobiilseadmete kiire ülemineku ühelt teabeedastusvahendilt teisele. Näiteks saab nutitelefon hõlpsasti Wi-Fi-ühenduse 3G-ühenduseks muuta. Lisaks ei saa välistada ühe seansi jooksul "sujuva" ülemineku võimalust edastusrežiimide vahel.

Kolmas on mobiilseadmete jaoks eraldi spetsiaalsete operatsioonisüsteemide klassi olemasolu. Tänapäeval on selliste operatsioonisüsteemide tüüpe ja alamtüüpe lai valik. Neid värskendatakse sageli ja sageli sisaldavad värskendused kerneli muudatusi (nt Android OS).

Neljas, nagu nimigi viitab, on mobiilsus. Ja mitte ainult võimalust seadet füüsiliselt liigutada. Soovi korral saate lauaarvutit kaasas kanda, kuid vaevalt keegi seda mobiiliks nimetaks. Kaasaegne mobiilsus eeldab autonoomiat ja vabadust vajalikule teabele, sidevahenditele ja rakendustele juurdepääsu aja, koha ja meetodi piirangutest.

Vabadus, mida põhjuste analüüsimisel mainisime (pidage meeles liikuvust), nüristab valvsuse. Omades käes mugavat vidinat, saab inimene hõlpsalt edastada sõnumeid, et muus olukorras sosistaks ta kõrva ainult rangelt adressaadile.

Samuti on intellektuaalne infotöötlus, mis ei ole otseselt mobiilsusega seotud. Oleme sellega nii harjunud, et ei pane tähelegi. Vaevalt, et keegi imestab näiteks, et suhtlusvõrgustiku teenus püüab iga enam-vähem pikka numbrikomplekti sõnumis telefoninumbrina tuvastada.

Sellele kõigele mõeldes tahan kartma hakata ja mobiilseadmete kasutamise lõpetada. Kuid te ei tohiks progressile vastu panna. Parem on mõelda turvalisusele või pigem mobiilplatvormide infoturbemeetmetele. Uskuge mind, need on olemas ja mõjuvad.

Ohumudelid

Teen ettepaneku võtta kasutusele klassikaline lähenemine ja esmalt määrata olemasoleva äriprotsessiga seotud ohumudel. Vaatamata ühelt poolt kaitseks ja teiselt poolt rünneteks kasutatavate tehnoloogiate kiirele uuendamisele, on turvateadus vähemalt süstemaatiliselt lähenedes valdavalt konservatiivne. Liikuvuse juhtum pole erand.

Teel on juba hulk seadmeid, millel on sisseehitatud võimalus kasutajat "jälgida". Nad pakuvad juba SIM-kaardi ja sisseehitatud GPS-iga kaameraid, mille väidetavalt kahjutu eesmärk on koheselt edastada tehtud pildid koos koordinaatidega lingitud fotoga sotsiaalvõrgustikku, et mitte unustada, et see oled sina peopesa all. puu Egiptuses, mitte Türgis. GPS-navigaatoreid on pikka aega toodetud andmetoega. Kas olete kuulnud kodumasinatest, veekeetjatest ja külmikutest, millel on sisseehitatud OS ja jällegi SIM-kaart? Varsti näete neid poodides.

Üheks ohuks liikuvusele on lihtne infiltreerumine ja kontrollitavast piirkonnast väljumine. See ei puuduta muidugi põhilisi füüsilisi raskusi, mis on seotud nutitelefoni eemaldamisega hoone sissepääsu juures või mürageneraatori paigaldamisega sobivasse vahemikku. Kuid kvantiteedi kvaliteediks muutumise seadus toimib. Mobiilseadmete laialdane kasutamine nõuab sageli uusi lähenemisviise.

Täiendavad mobiilsusega seotud ohud on seadme sattumine sissetungija kätte, samuti selle seadme nakatumine viiruste ja nuhkvaraga. Nõus, on väga ebameeldiv, kui Internetist alla laaditud tarkvara osutub SMS-i troojalaseks ja tühjendab teie mobiiltelefoni konto, saates sõnumeid tasulistele numbritele. Aga see on eraldi teema.

Loome järgmise mudeli. On olemas teatud tsentraliseeritud infosüsteem, mis põhineb mitmel geograafiliselt hajutatud andmekeskusel.

Infosüsteemidele määramist vajavad tunnused on toodud korraldusega nr 55/86/20 „Isikuandmete infosüsteemide klassifitseerimise korra kinnitamine“. Rikkujate tuvastamise metoodika ja vajalikud krüptotööriistad on määratlenud Venemaa FSB "Metoodilised soovitused isikuandmete turvalisuse tagamiseks krüptotööriistade abil isikuandmete töötlemisel infosüsteemides automatiseerimisvahendeid kasutades".

IP ja võimalike rikkujate kirjeldus

Püüame kirjeldust nii palju kui võimalik lihtsustada.

Oletame, et juurdepääs infosüsteemile tuleks võimaldada suurele hulgale kasutajatele avatud Interneti kaudu. On oluline, et suur hulk kasutajaid pääseks sellele IS-ile juurde mitmesugustest tahvelarvutitest ja nutitelefonidest. Kasutajatel on erinevad juurdepääsuõigused: infosüsteemi avatud osale, ainult oma osale teabest (“isiklike kontode” kaudu), süsteemiadministraatorid.

Kasutajate võrgusuhtluse tagamiseks süsteemiga on loodud veebiliides, mida kuvab veebibrauser. "Isikliku konto" süsteem peaks pakkuma isoleeritud isiklikku tööruumi, mis on kaitstud autentimis- ja autoriseerimismehhanismidega, võimaldades kasutajatel teatud funktsioone iseseisvalt konfigureerida.

Võimalikud ohuallikad süsteemile on sissetungija, pahavara kandja või riistvaraviga. Oletame, et infosüsteemis võivad tegutseda H1 ja H2 kategooria rikkujad. Seejärel, kui süsteem kuulub sertifitseerimisele, on vaja kasutada vähemalt klassi KS2 CIPF-i.

Infosüsteemi kirjeldatakse muidugi väga lühidalt, kuid sellel on õigus reaalsuses eksisteerida.

Sertifitseerimine

Seega, lähtudes ülalkirjeldatud IS-i turvanõuetest, oleks nende hulgast vaja leida FSB poolt sertifitseeritud seade vastavalt klassile KS2.

Siit saavad alguse raskused. Muide, selgitus on vajalik. Sertifitseerimisprobleemid tekivad Androidi või iOS-i kasutavate platvormide puhul. Windows OS-iga on täna kõik korras, need on avatud ja nende turvameetmed on juba sertifitseeritud. Kuid Windowsi operatsioonisüsteemiga tahvelarvuteid ja nutitelefone pole turul nii palju.

Selliste mobiilseadmete turvafunktsioone on võimalik sertifitseerida. Kuid otsustades selle põhjal, et tahvelarvutite ja nutitelefonide turul pole veel laia valikut sertifitseeritud turbetooteid, pole see lihtne ülesanne. Põhipunkt: sertifitseerimise ajal on mobiiliplatvormi koosseis rangelt fikseeritud, nimelt riistvaraplatvormi, OS-i versiooni ja kerneli versiooni kombinatsioon. Sel juhul võite öelda "hüvasti" sellise protseduuriga nagu lihtne OS-i värskendus ja samal ajal koos värskendusega ilmuvate uute meeldivate ja kasulike funktsioonidega. Oh, turvalisus, mugavus ja mood ei ole alati üksteise suhtes sõbralikud.

Sertifitseerimist takistab veel üks probleem. Enamik mobiiliplatvormide tootjaid (tuletan meelde, mitte Windowsi jaoks) mitte ainult ei anna oma operatsioonisüsteemide kohta andmeid krüptoraha tööriistade töökeskkonna uurimiseks vajalikul määral, vaid ei anna ka üldiselt kasutajatele OS-i administraatori õigusi. . Sel juhul saab turvameetme manustada ainult poollegaalseid meetodeid kasutades. Nendes tingimustes on sertifitseerimise väljavaated ebaselged ja kohusetundlik võrguturbetoodete tootja püüab vältida väiteid mobiilsete platvormide lahenduste peatse sertifitseerimise kohta.

Ohutu kasutamine

Millised võimalused on tänapäeval mobiilseadmete turvaliseks kasutamiseks saadaval? Kahjuks on neid vähe – kas Windows OS-il põhinevate seadmete kasutamine, mille jaoks pakutakse turul sertifitseeritud võrgu infoturbe tööriistu, või muudel OS-idel põhinevate standardiseeritud mobiiliplatvormide kasutamine, mille uuendused on rangelt keelatud. Selliste operatsioonisüsteemide jaoks pakuvad enamik müüjaid ka kaitsetööriistu, kuigi need pole veel sertifitseeritud.

Millised on järeldused? Mobiilseadmete mitmekesisusest ja varieeruvusest pole pääsu. Nende platvormide eest või vastu tuleb tagada kaitse. Nõudlust on, pakkumisi on. Uus turg, uued võimalused.

Kas vähemalt ühte neist võimalustest on võimalik praktikas rakendada? Kui tegemist on suurettevõttega, millel on oma IT ja infoturbe osakonnad, siis saad kasutaja sundida kasutama ebamugavat, kuid turvalist võimalust. Kui see on valitsusstruktuur, ütleme Siseministeerium, tervishoiuorganisatsioon vms, siis on projekti raames võimalik ka ühinemine - ka kasutajal pole palju valikut. Kui räägime vabast turust, kus teatavasti on konkurentsivõime määravaks teguriks, siis on ühegi variandi rakendatavus küsitav. Näiteks pangandussektor. Pangakliendid soovivad tunda end mugavalt mitmesuguste oma lemmikvidinatega. Formaalselt saate teatud seadme kasutamist kohustada, olles loomulikult lepingus sätestanud, et see on ohutu. Kuid kasutajal on alati õigus öelda: "Kas soovite anda juurdepääsu teisest seadmest? Hüvasti, ma läksin teise panka."

Nagu näete, tekib isegi tagasihoidliku katsega käesoleva artikli raames läheneda mobiilsete seadmete turvalisusele klassikalisest vaatenurgast - ohumudeli ülesehitamine, sissetungija tuvastamine jne, - palju probleeme, mis nõuavad lahendusi. Kuid sellegipoolest on meil ainult selle lähenemisviisiga võimalus saada võimalikult turvaline süsteem.