Selleks, et WiFi võrk oleks kõrvaliste eest kaitstud, leiutati võrgu turvavõti. See hoiab ära volitamata ühenduse loomise võrguga ja takistab ka liikluse pealtkuulamist (isegi kui ründaja selle kätte saab, ei saa ta seda teavet kasutada, kuna see on turvaliselt krüptitud).

Sisuliselt on võrgu turvavõti märkide kogum, mis krüpteerib ühenduse kõigi võrku kuuluvate seadmete vahel. kohalik võrk. Andmete krüptimisel on kaks levinumat tüüpi WiFi võrgud- WPA ja WPA2. Esimest nüüd turvaprobleemide tõttu praktiliselt ei kasutata. Võtme tuletamise protsess ei sõltu aga krüptimise tüübist.

Enne kui teie seadme ja ruuteri vahel luuakse võrguühendus, nõuab ruuter kutsele õiget vastust, mis tegelikult on turvavõti. Lihtsamalt öeldes on WiFi turvavõti parool traadita võrk.

Enne kui teie seadme ja ruuteri vahel luuakse võrguühendus, nõuab ruuter kutsele õiget vastust, mis tegelikult on turvavõti. Lihtsamalt öeldes on WiFi turvavõti parool traadita võrk.

Aeg-ajalt võib tekkida olukord, kus võrgu omanik (või täiskasutaja) unustab näiteks WiFi parooli ja selle tulemusena kaotab sellele juurdepääsu (ei saa ühendust). Aga see pole probleem. Juurdepääsu taastamine on väga lihtne. Sageli piisab, kui lähtestada ruuteri sätted. Kuid kui mingil põhjusel ei ole ruuteri konfiguratsiooni vaikeseadetele võimalik lähtestada (vaikesätted), võite minna teisele poole.

Kuidas leida Wi-Fi võrgu turvavõtit

Niisiis, oletame, et Wi-Fi võrgu turvavõti unustati, kuidas seda nüüd teada saada? Meetod sõltub sellest, millisel platvormil klientseade töötab. Allpool vaadeldakse kahte süsteemi – Windows ( uusimad versioonid) ja Android ning kirjeldab ka, kuidas ruuteri juhtpaneelilt võtit hankida.

Windowsi operatsioonisüsteem salvestab teabe kõigi loodud ühenduste kohta (muidugi juhul, kui kasutaja ise pole neid andmeid tahtlikult kustutanud).

Windowsi operatsioonisüsteem salvestab teabe kõigi loodud ühenduste kohta (muidugi juhul, kui kasutaja ise pole neid andmeid tahtlikult kustutanud).

WiFi turvavõtme saamiseks peate minema "Võrgu- ja juhtimiskeskusesse ja avalik juurdepääs» (klõpsake tegumiribal vastavat ikooni). Pärast seda peate kuvatavast loendist leidma soovitud võrgu nime, klõpsama sellel ja valige ilmuvas loendis kontekstimenüüüksus "Omadused". Avanevas aknas peate märkima märkeruudu sildiga "Kuva sisestatud tähemärgid", mille järel kuvatakse tekstiväljal "Võrgu turvavõti" vajalik parool.

Uurige Androidi võrgu turvavõtit

Nüüd kaaluge teist küsimust: kuidas Androidis võrgu turvavõtit teada saada. Siinkohal tuleb märkida, et WiFi parooli hankimise protsess on mõnevõrra keerulisem kui Windowsi töölaual.

Standardse süsteemiliidese kaudu pole seda võimalik välja tõmmata, seega peate otsima sissepääsu võtit süsteemifailid. Kuid siin on üks hoiatus - neile pääseb juurde ainult siis, kui seadmesse on vastu võetud Root. Superkasutaja õiguste hankimise meetod sõltub seadme mudelist (asjakohast teavet saate spetsiaalsetelt saitidelt).

Kuid oletame, et telefonil/tahvelarvutil on Root. Sel juhul peate lisaks installima kolmanda osapoole failihaldur, millega pääsete juurde süsteemisektsioonile. Kõige populaarsem selline rakendus on Root Explorer (levitatakse tasuta kaudu Google Play).

Pärast installimist peate rakenduse avama ja andma sellele superkasutaja õigused. Seejärel peate minema kausta, mis asub aadressil: data/music/wifi. See sisaldab palju faile, kuid wifi paroolid on salvestatud ainult ühte neist - wpa_supplicant.conf. Avage see mis tahes rakendusega, mis suudab lugeda tekstidokumendid(näiteks veebibrauseri kaudu) ja otsige võrgu jaoks vajalikku nime. Selle kõrval on kohal ja soovitud turvavõti.

See tundub raske, kuid tegelikult mitte nii palju. Kui te aga ei soovi neid andmeid ise otsida, võite kasutada spetsiaalset rakendust ja teha ülesande lihtsamaks, kuid sellest allpool.

Hankige ruuteri juhtpaneelilt turvavõti

Ruuteri juhtpaneelil oleva WiFi turvavõtme leidmiseks peate esmalt sellega ühenduse looma. Selleks selgitame välja seadme IP-aadressi (tavaliselt on see kirjas seadme põhjas asuvale kleebisele). Kui seda seal pole, sisestage Windowsiga töötavast arvutist käsk ipconfig ja otsige üles “vaikelüüs”, mille väärtus on ruuteri aadress.

Vastuvõetud IP sisestatakse aadressiriba Sisestage tervitusdialoogiboksis oma kasutajanimi ja parool ning logige süsteemi sisse. Järgmisena leiame vahekaardi Traadita ühendus ja alamjaotise Traadita ühenduse turvalisus. Seal otsime välja PSK parooli sildiga – see, mis sinna on kirjutatud, on turvavõti.

Tuleb märkida, et sektsioonide nimed võivad olenevalt ruuteri mudelist erineda. Samuti peate mõne ruuteri paneelil enne vastavate liideseelementide ilmumist klõpsama nuppu "Täpsemad sätted".

Programmid, mis võimaldavad teil turvavõtme teada saada

Android-seadmete jaoks Google'is Mängu turg on palju rakendusi, mis võimaldavad teil turvavõtmete kohta teavet hankida. Ja kõik need, tuleb märkida, nõuavad juurõigusi. Kõige populaarsem neist on WiFi programm Pass on tasuta ja selle liides on väga lihtne.

Pärast allalaadimist peate selle käivitama ja seejärel andma sellele vajalikud õigused. Kui see on tehtud, kuvatakse loend võrkudest, millega seade on kunagi ühendatud. Otsin nime soovitud WiFi ja puudutage silmaikooni, mille järel kuvatakse ekraanil turvavõti.

Tuleb märkida, et loend ei pruugi soovitud võrku sisaldada. Pole hullu – ekraani paremas ülanurgas nooltega nupule koputamine uuendab nimekirja, misjärel kuvatakse ekraanile soovitud wi-fi nimi.

Programmid turvavõtme hankimiseks aadressilt kellegi teise WiFi Windowsi all: Lihtsaim viis kellegi teise WiFi-st turvavõtme hankimiseks on kasutada parooliga brute-force rakendusi. Windowsi jaoks on kõige populaarsem selleks otstarbeks kohandatud programm Aircrack-ng ja Androidi jaoks WIBR. Nende kasutamist saate õppida käsiraamatutest, mida veebis on tohutult palju.

Tuleb märkida, et vastavate programmide kasutamine on seadusega karistatav.

Veel 3 kasulikku artiklit:

Juhtmeta võrgu jälgija- kerge programm, mis suudab skannida võrku ja kuvada teavet kõigi masinate kohta, ...

Mõnikord sisse Igapäevane elu, Wi-Fi-võrkude kasutamisel on kõige stabiilsem leviala, mis näitab parimat…

Tuli teele külla, valas viskit. Sain kohe aru: nad armastavad ja ootavad siin.

lihtsalt tsitaat)

Tere, sõbrad! Tööd palju, kuigi õues terendab kuri nägu karmi nimega "Kriis". Selle kortsus põhjast eemale tõrjudes otsustasin kiiresti visandada oma põlvest artikli, mis oleks kasulik igale unustavale kasutajale. Postitus algajatele, kuid mitte kogu aeg ajurünnakuks). Niisiis, pealkirjast Kuidas arvutis Wi-Fi-võtit teada saada Saame aru, et me ei saa millestki aru. Kuhu kadus leping Interneti-teenuse pakkujaga? Sõna otseses mõttes eile lamas ta voodi all ja täna on jälg külmetanud.

1. Lihtsaim viis Wi-Fi parooli meeldejätmiseks on kasta monitori salve ja hiire parema nupu vajutamisega avada võrgu- ja ühiskasutuskeskus.

Muutke adapteri sätteid.

Topeltklõpsake "Traadita võrk" ja seejärel "Traadita võrgu atribuudid".

"Ohutus".

Märkige ruut "Kuva sisestatud tähemärgid" ja vaadake võrgu turvavõtit. Paar kehaliigutust ja kuldne võti on tagasi taskus.

2. Teeme nüüd ülesande keerulisemaks, aga ... avan adapteri sätted. Selleks pean brauseri aadressiribale kirjutama 192.168.1.1 (teil võib olla mõni muu aadress, näiteks 192.168.0.1). Valige "Wi-Fi võrk" ja klõpsake "Turvalisus".

Märkige ruut "Näita võrguvõtit".

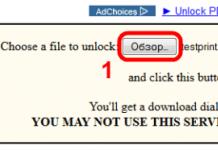

3. Mis saab ilma tarkvarata? armastajad erinevaid rakendusi saate tööriista alla laadida WirelessKeyView. Programm töötab ilma arvutisse installimata, klõpsake lihtsalt .exe-failil ja näete kohe turvavõtit.

4. Kuidas teada saada, millal cmd abi. 1) netsh wlan näitab profiile(Näitab teie profiili) 2) netsh wlan kuva profiilid SuperDazhka vse key=clear(Asendage SuperDazhka oma profiiliga ja vajutage sisestusklahvi). Vaatame võtit.

Tegelikult on see kõik. Jooksin neeti tangat!

Sberbanki kaart: 676280139020834994

Yandex.Money: 410012054992141

Webmoney: WMR rahakott R429054927097

WMZ rahakott Z401294377967

Aidake kapitalistliku kataklüsmi ohvrit. Jaga postitust sotsiaalmeedias võrgud:

// Igas arvutisse installitud veebibrauseris on olemas inetu välimus kui mitte isegi hirmutav. Täna võta...

Kasutage koduvõrk väga mugav mängutsooni ehitamiseks, st kohaliku võrgu arvutitega mängude mängimiseks. Jagatud...

Mitte nii kaua aega tagasi tundus, et WPA2-tehnoloogiaga kaitstud traadita võrk on üsna turvaline. Ühenduse loomiseks on tõesti võimalik kätte võtta lihtne võti. Kui aga seada päris pikk võti, siis ei aita seda siduda ei vikerkaaretabelid ega isegi GPU kiirendus. Kuid nagu selgus, saate traadita võrguga ühenduse luua ka ilma selleta - kasutades WPS-protokolli hiljuti avastatud haavatavust.

HOIATUS

Kogu teave on esitatud ainult hariduslikel eesmärkidel. Kellegi teise traadita võrku tungimist võib kergesti käsitleda kriminaalkuriteona. Mõtle oma peaga.

Lihtsustuste hind

Üha vähemaks jääb avatud pääsupunkte, millega ühenduse loomiseks ei pea üldse võtit sisestama. Tundub, et varsti võib nad punasesse raamatusse kanda. Kui varem ei pruugi inimene teadnudki, et traadita võrku saab võtmega sulgeda, kaitstes end kõrvaliste ühenduste eest, siis nüüd räägitakse talle sellest võimalusest üha enam. Võtke vähemalt juhtivate pakkujate välja antud kohandatud püsivara populaarsed mudelid ruuterid seadistamise lihtsustamiseks. Peate määrama kaks asja - sisselogimine / parool ja ... võti traadita võrgu kaitsmiseks. Veelgi olulisem on see, et riistvaratootjad ise püüavad seadistusprotsessi lihtsaks muuta. Seega toetab enamik kaasaegseid ruutereid WPS-i (Wi-Fi Protected Setup) mehhanismi. Selle abiga saab kasutaja luua turvalise traadita võrgu loetud sekunditega, ilma et peaks üldse muretsema selle pärast, et “kusagil mujal tuleb lubada krüpteerimine ja registreerida WPA-võti”. Sisestasite süsteemi kaheksakohalise PIN-koodi, mis kirjutatakse ruuterile – ja ongi valmis! Ja siin, hoidke kõvasti kinni. Detsembris rääkisid kaks teadlast kohe tõsistest fundamentaalsetest vigadest WPS-i protokollis. See on nagu tagauks igale ruuterile. Selgus, et kui WPS on pääsupunktis aktiveeritud (mis on hetkeks enamikus ruuterites vaikimisi sisse lülitatud), saate ühenduse loomiseks PIN-koodi võtta ja mõne tunni jooksul ühenduse loomiseks võtme välja võtta!

Kuidas WPS töötab?

WPS-i loojate idee on hea. Mehhanism määrab automaatselt võrgu nime ja krüptimise. Seega ei pea kasutaja veebiliidesesse sisenema ja keeruliste seadistustega tegelema. Ja saate hõlpsalt lisada mis tahes seadme (näiteks sülearvuti) juba konfigureeritud võrku: kui sisestate PIN-koodi õigesti, saab see kõik vajalikud seaded. See on väga mugav, nii et kõik suured mängijad Turul (Cisco/Linksys, Netgear, D-Link, Belkin, Buffalo, ZyXEL) pakuvad nüüd WPS-i toega traadita ruuterid. Saame natuke rohkem aru.

WPS-i kasutamiseks on kolm võimalust:

- Push Button Connect (PBC). Kasutaja klõpsab spetsiaalne nupp ruuteris (riistvaras) ja arvutis (tarkvaras), aktiveerides seeläbi konfiguratsiooniprotsessi. Meid ei huvita.

- PIN-koodi sisestamine veebiliidesesse. Kasutaja siseneb brauseri kaudu ruuteri haldusliidesesse ja sisestab seadme korpusele kirjutatud kaheksakohalise PIN-koodi (joonis 1), misjärel toimub konfiguratsiooniprotsess. See meetod sobib rohkem ruuteri esialgseks konfigureerimiseks, nii et me ei võta seda ka arvesse.

- PIN-koodi sisestamine kasutaja arvutisse (joonis 2). Ruuteriga ühenduse loomisel saate avada spetsiaalse WPS-i seansi, mille raames saate PIN-koodi õigel sisestamisel ruuterit konfigureerida või olemasolevaid seadeid hankida. Nüüd on see atraktiivne. Sellise seansi avamiseks pole autentimist vaja. Seda saab teha igaüks! Selgub, et PIN-kood on juba potentsiaalselt vastuvõtlik jõhkra jõu rünnakule. Kuid need on lihtsalt lilled.

Haavatavus

Nagu ma varem märkisin, koosneb PIN-kood kaheksast numbrist – seega on valida 10^8 (100 000 000) valiku vahel. Võimaluste arvu saab aga oluliselt vähendada. Fakt on see, et PIN-koodi viimane number tähistab kindlat kontrollsumma, mis arvutatakse seitsme esimese numbri põhjal. Selle tulemusena saame juba 10 ^ 7 (10 000 000) valikut. Kuid see pole veel kõik! Järgmisena vaatame hoolikalt WPS-i autentimisprotokolli seadet (joonis 3). Tundub, et see oli spetsiaalselt loodud selleks, et jätta võimalus toore jõu kasutamiseks. Selgub, et PIN-koodi kontrollimine toimub kahes etapis. See on jagatud kaheks võrdseks osaks ja iga osa kontrollitakse eraldi! Vaatame diagrammi:

- Kui peale M4 sõnumi saatmist sai ründaja vastuseks EAP-NACK, siis võib ta olla kindel, et PIN-koodi esimene osa on vale.

- Kui ta sai pärast M6 saatmist EAP-NACK-i, on PIN-koodi teine osa vale. Esimese poole jaoks saame 10^4 (10 000) ja teise jaoks 10^3 (1000). Selle tulemusena on meil täieliku loendi jaoks ainult 11 000 võimalust. Et paremini mõista, kuidas see toimib, vaadake diagrammi.

- Oluline punkt on loendamise võimalik kiirus. Seda piirab kiirus, millega ruuter WPS-i taotlusi töötleb: mõned pääsupunktid väljastavad tulemuse iga sekundi, teised iga kümne sekundi järel. Suurem osa ajast kulub Diffie-Hellmani algoritmi kasutades avaliku võtme arvutamisele, see tuleb genereerida enne sammu M3. Sellele kuluvat aega saab vähendada, kui valite kliendi poolel lihtsa salajase võtme, mis lihtsustab veelgi teiste võtmete arvutamist. Praktika näitab, et edukaks tulemuseks piisab enamasti vaid poolte valikuvõimaluste läbisortimisest ja keskmiselt kulub toore jõuga toimetamiseks vaid neli kuni kümme tundi.

Esimene rakendamine

Esimene toore jõuga rakendus, mis ilmus, oli utiliit wpscrack (goo.gl/9wABj), mille kirjutas uurija Stefan Fiböck Pythoni keel. Utiliit kasutas Scapy teeki, mis võimaldab teil suvaliselt sisestada võrgupaketid. Skripti saab pärast tõlkimist käivitada ainult Linuxi süsteemis juhtmevaba liides seirerežiimile. Parameetritena peate määrama süsteemis oleva võrguliidese nime, traadita adapteri MAC-aadressi, samuti pöörduspunkti MAC-aadressi ja selle nime (SSID).

$ ./wpscrack.py --iface mon0 --client 94:0c:6d:88:00:00 --bssid f4:ec:38:cf:00:00 --ssid testap -v nuusutaja hakkas proovima 00000000 katse kestis 0,95 sekundit 00010009 proovides<...>proovimine 18660005 katse võttis 1,08 sekundit proovimine 18670004# leitud PIN-koodi esimene pool kestis 1,09 sekundit 18670011 katse võttis 1,08 sekundit<...>proovides 18674095# leiti PIN-koodi 2. pool<...>Network Key: 0000 72 65 65 61 6c 79 5F 72 65 61 61 6C 6C 79 5F 6C 6F REALLY_RALLY_LO 0010 67 5F 77 70 61 51 73 73 73 70 68 72 61 73 ng_wpa_paspsphras 0020 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 67 6B 5F 63 72 61 63 e_good_luck_crac 0030 6B 69 6E 67 5F 74 68 69 73 5F 6F 6E 65king_this_one<...>

Nagu näete, valiti esmalt PIN-koodi esimene pool, seejärel teine ja lõpuks väljastas programm traadita võrguga ühenduse loomiseks kasutusvalmis võtme. Raske on ette kujutada, kui kaua kuluks sellise pikkusega (61 tähemärki) võtme äraarvamiseks juba olemasolevate tööriistadega. Wpscrack pole aga ainus utiliit haavatavuse ärakasutamiseks ja see on üsna naljakas hetk: samal ajal tegeles sama probleemiga teine teadlane, Craig Heffner ettevõttest Tactical Network Solutions. Nähes, et rünnaku rakendamiseks ilmus veebi töötav PoC, avaldas ta oma Reaveri utiliidi. See mitte ainult ei automatiseeri WPS-PIN-i valimise ja PSK-võtme ekstraheerimise protsessi, vaid ka pakub suur kogus seaded, et saaks rünnata erinevate ruuterite vastu. Lisaks toetab see palju suuremat hulka juhtmevabasid adaptereid. Otsustasime võtta selle aluseks ja kirjeldada üksikasjalikult, kuidas ründaja saab kasutada WPS-protokolli haavatavust turvalise traadita võrguga ühenduse loomiseks.

KUIDAS

Nagu iga muu traadita võrgu rünnaku puhul, vajame ka Linuxit. Siinkohal pean ütlema, et Reaver asub tuntud distributsiooni BackTracki hoidlas, mis sisaldab juba ka vajalikke draivereid juhtmevabad seadmed. Seetõttu kasutame seda.

Samm 0. Valmistage süsteem ette

Ametlikul veebisaidil on BackTrack 5 R1 allalaadimiseks saadaval Virtuaalne masin VMware all ja buutitav ISO pilt. Soovitan viimast varianti. Saate pildi lihtsalt plaadile kirjutada või saate selle tegemiseks kasutada programmi buutitav mälupulk: ühel või teisel viisil selliselt meediumilt käivitades on meil süsteem koheselt töövalmis ilma asjatute probleemideta.

Wi-Fi häkkimise kiirkursus

- WEP (Wired Equivalent Privacy) Esimene tehnoloogia traadita võrgu turvamiseks osutus äärmiselt nõrgaks. Sellesse saab häkkida vaid mõne minutiga, kasutades selles kasutatud RC4 šifri nõrkusi. Peamised tööriistad on siin pakettide kogumiseks mõeldud airodump-ng sniffer ja utiliit aircrack-ng, mida kasutatakse otse võtme murdmiseks. Samuti on olemas spetsiaalne tööriist wesside-ng, mis üldiselt häkib automaatrežiimis WEP-iga kõik lähedalasuvad punktid.

- WPA/WPA2 (traadita kaitstud juurdepääs)

Overkill on ainus viis võtke kinni suletud WPA / WPA2 võrgu võti (ja isegi siis ainult siis, kui toimub nn WPA käepigistuse tõmmis, mis edastatakse kliendi pöörduspunktiga ühenduse loomisel).

Toores jõud võib venida päevi, kuid ja aastaid. Loendamise efektiivsuse suurendamiseks kasutati esmalt spetsiaalseid sõnastikke, seejärel loodi vikerkaaretabeleid ja hiljem ilmusid utiliidid, mis hõlmasid NVIDIA tehnoloogiad CUDA ja ATI Stream jaoks riistvaraline kiirendus protsess läbi GPU. Tööriistadeks on aircrack-ng (sõnastik brute force), cowpatty (vikerkaaretabelite kasutamine), pyrit (graafikakaardi kasutamine).

1. samm. Logi sisse

Vaikimisi sisselogimine ja parool on root:toor. Kui olete konsoolis, saate turvaliselt käivitada "x" (seal on eraldi BackTracki järgud - nii GNOME kui ka KDE puhul):

#startx

2. samm Installige Reaver

Reaveri allalaadimiseks vajame Internetti. Seetõttu ühendame plaastrijuhtme või konfigureerime juhtmevaba adapter(menüüs "Rakendused > Internet > Wicd võrguhaldur"). Järgmisena käivitame terminali emulaatori, kust laadime hoidla kaudu alla utiliidi uusima versiooni:

# apt-get update # apt-get install reaver

Siinkohal pean ütlema, et hoidlas on versioon 1.3, mis minu jaoks isiklikult ei töötanud. Probleemi kohta infot otsides leidsin autori postituse, kes soovitab maksimaalselt uuendada võimalik versioon SVN-ist võetud allikate koostamisega. See on üldiselt kõige rohkem universaalne viis paigaldamine (mis tahes levitamiseks).

$ svn checkout http://reaver-wps.googlecode.com/svn/trunk/ reaver-wps $ cd ./reaver-wps/src/ $ ./configure $ make # make install

BackTracki all kokkupanekuga probleeme ei teki - kontrollisin seda isiklikult. Minu kasutataval Arch Linuxi distributsioonil on installimine veelgi lihtsam tänu sobivale PKGBUILD-ile:

$ yaourt -S reaver-wps-svn

3. etapp. Toorme jõu kasutamiseks valmistumine

Reaveri kasutamiseks peate tegema järgmist.

- pane traadita adapter jälgimisrežiimi;

- saate teada traadita liidese nime;

- välja selgitada pääsupunkti MAC-aadress (BSSID);

- veenduge, et WPS on punktis lubatud.

Kõigepealt kontrollime, kas traadita liides on süsteemis üldse olemas:

# iwconfig

Kui selle käsu väljund sisaldab kirjeldusega liidest (tavaliselt on see wlan0), tuvastas süsteem adapteri (kui see ühendas Reaveri allalaadimiseks traadita võrguga, siis on parem ühendus katkestada). Paneme adapteri jälgimisrežiimi:

# airmon-ng start wlan0

See käsk loob jälgimisrežiimis virtuaalse liidese, selle nimi näidatakse käsu väljundis (tavaliselt mon0). Nüüd peame leidma rünnaku pääsupunkti ja välja selgitama selle BSSID. Kasutame utiliiti juhtmevaba saate airodump-ng kuulamiseks:

# airodump-ng mon0

Ekraanile ilmub käeulatuses olevate pöörduspunktide loend. Oleme huvitatud WPA / WPA2 krüptimise ja PSK-võtme autentimisega punktidest.

Parem on valida üks loendis esimestest, kuna rünnaku jaoks on soovitav hea ühendus punktiga. Kui punkte on palju ja loend ei mahu ekraanile, võite kasutada mõnda teist tuntud utiliiti - kismet, kus liides on selles osas rohkem kohandatud. Soovi korral saate kohapeal kontrollida, kas WPS-i mehhanism on meie punktis lubatud. Selleks tuleb koos Reaveriga (kuid ainult siis, kui võtate selle SVN-ist) kaasa pesuutiliit:

# ./pesu -i mon0

Parameeter määrab jälgimisrežiimi lülitatud liidese nime. Võite kasutada ka suvandit "-f" ja anda utiliidile cap-faili, mille on loonud näiteks sama airodump-ng. Mingil teadmata põhjusel ei kaasanud BackTrack pesuutiliiti Reaveri paketti. Loodetavasti saab see viga artikli avaldamise ajaks parandatud.

4. samm. Käivitage jõhker jõud

Nüüd saate jätkata otse PIN-koodi loendamisega. Reaveri käivitamiseks kõige lihtsamal juhul vajate natuke. Peate määrama ainult liidese nime (mille me varem seirerežiimi lülitasime) ja pääsupunkti BSSID:

# reaver -i mon0 -b 00:21:29:74:67:50 -vv

Lüliti "-vv" lülitab sisse programmi laiendatud väljundi, et saaksime veenduda, et kõik töötab nii nagu peab.

Reaver v1.4 WiFi Protected Setup Attack Tool Autoriõigus (c) 2011, Tactical Network Solutions, Craig Heffner

Kui programm saadab järjekindlalt pääsupunktile PIN-koode, algas kõik hästi ja jääb rumal oodata. Protsess võib võtta kaua aega. Lühim aeg, mil mul õnnestus PIN-koodi jõhkralt jõuga sisestada, oli umbes viis tundi. Niipea kui see on valitud, teatab programm hea meelega järgmist:

[+] Proovinõel 64637129 [+] Võti purunes 13654 sekundiga [+] WPS PIN: "64637129" [+] WPA PSK: "MyH0rseThink$YouStol3HisCarrot!" [+] AP SSID: "linksys"

Kõige väärtuslikum on siin muidugi WPA-PSK võti, millega saab kohe ühenduse luua. Kõik on nii lihtne, et ei mahu isegi pähe.

Kas on võimalik kaitsta?

Siiani saate end rünnaku eest kaitsta ühel viisil - lülitage ruuteri seadetes WPS välja. Tõsi, nagu selgus, pole see alati võimalik. Kuna haavatavus ei eksisteeri juurutustasandil, vaid protokolli tasemel, siis ei tasu oodata tootjatelt varajast paika, mis kõik probleemid lahendaks. Kõige rohkem, mida nad praegu teha saavad, on toorele jõule nii palju kui võimalik vastu seista. Näiteks kui blokeerite WPS-i üheks tunniks pärast viit ebaõnnestunud PIN-koodi sisestamise katset, võtab otsing umbes 90 päeva. Kuid teine küsimus on, kui kiiresti saab sellist plaastrit levitada miljonite seadmete jaoks, mis töötavad üle maailma?

Reaveri uuendamine

HOWTO-s oleme näidanud kõige lihtsamat ja mitmekülgsemat viisi Reaveri utiliidi kasutamiseks. WPS-i rakendamine on aga tootjati erinev, mistõttu mõnel juhul on see vajalik lisaseade. Allpool pakun lisavalikud, mis võib parandada võtmeloenduse kiirust ja tõhusust.

- Saate määrata pääsupunkti kanali numbri ja SSID: # reaver -i mon0 -b 00:01:02:03:04:05 -c 11 -e linksys

- Valik '--dh-small', mis määrab väikese väärtuse, avaldab soodsat mõju toore jõu kiirusele. salajane võti, hõlbustades seega arvutusi pääsupunkti poolel: # reaver -i mon0 -b 00:01:02:03:04:05 -vv --dh-small

- Vaikimisi reageerimise ajalõpp on viis sekundit. Vajadusel saate seda muuta: # reaver -i mon0 -b 00:01:02:03:04:05 -t 2

- Vaikimisi on korduskatsete vaheline viivitus üks sekund. Seda saab ka konfigureerida: # reaver -i mon0 -b 00:01:02:03:04:05 -d 0

- Mõned pääsupunktid võivad WPS-i teatud ajaks blokeerida, kahtlustades, et nad üritavad keppimist. Reaver märkab seda olukorda ja peatab iteratsiooni vaikimisi 315 sekundiks, selle pausi kestust saab muuta: # reaver -i mon0 -b 00:01:02:03:04:05 --lock-delay=250

- Mõned WPS-protokolli rakendused katkestavad ühenduse, kui PIN-kood on vale, kuigi spetsifikatsioon nõuab, et nad tagastaksid spetsiaalse teate. Reaver tuvastab selle olukorra automaatselt, selleks on valik '--nack': # reaver -i mon0 -b 00:01:02:03:04:05 --nack

- Valik '--eap-terminate' on mõeldud nendele AP-dele, mis nõuavad WPS-i seansi lõpetamist EAP FAIL teatega: # reaver -i mon0 -b 00:01:02:03:04:05 --eap-terminate

- WPS-i seansi vigade ilmnemine võib tähendada, et AP piirab PIN-koodi sisestamise katsete arvu või on lihtsalt päringutega üle koormatud. See teave kuvatakse ekraanil. Sel juhul peatab Reaver oma tegevuse ja pausi aja saab määrata suvandi '--fail-wait' abil: # reaver -i mon0 -b 00:01:02:03:04:05 --fail-wait =360

KKK

Küsimus: Millist traadita adapterit on häkkimiseks vaja?

Vastus: Enne katsetamist peate veenduma, et juhtmevaba adapter töötab monitori režiimis. Parim viis on kontrollida Aircrack-ng projekti saidil toetatud riistvara loendit. Kui tekib küsimus, millise juhtmevaba moodul osta, võite alustada mis tahes RTL8187L kiibistikul põhineva adapteriga. USB-dongleid on Internetist lihtne leida 20 dollari eest.

K: Miks kuvatakse tõrked "ajalõpp" ja "korrast väljas"?

Vastus: Tavaliselt on see tingitud madal tase signaali ja halb ühendus pääsupunktiga. Lisaks võib pääsupunkt ajutiselt blokeerida WPS-i kasutamise.

K: Miks MAC-aadressi võltsimine minu jaoks ei tööta?

Vastus: võite võltsida MAC-i virtuaalne liides mon0 ja see ei tööta. Peate määrama tegeliku liidese nime, näiteks wlan0.

Küsimus: Miks töötab Reaver halvasti, kui signaal on halb, kuigi sama WEP-murdmine töötab hästi?

Vastus: Tavaliselt toimub WEP-krakkimine hõivatud pakettide uuesti saatmisega, et saada edukaks krakkimiseks vajalikke initsialiseerimisvektoreid (IV). Sel juhul pole vahet, kas pakett läks kaduma või sai teel kuidagi rikutud. Kuid WPS-i ründamiseks on vaja rangelt järgida pääsupunkti ja Reaveri vahelist paketiedastusprotokolli, et kontrollida iga PIN-koodi. Ja kui mõni pakett läheb samal ajal kaotsi või tuleb ebasündsas vormis, peate WPS-i seansi uuesti looma. See muudab WPS-i rünnakud palju rohkem sõltuvaks signaali tugevusest. Samuti on oluline meeles pidada, et kui teie traadita adapter näeb pääsupunkti, ei tähenda see, et pääsupunkt näeb teid. Nii et kui olete ALFA Networki suure võimsusega adapteri ja paarikümne dBi antenni õnnelik omanik, siis ärge lootke, et suudate kõik kinnipüütud pääsupunktid purustada.

Küsimus: Reaver saadab pääsupunktile kogu aeg sama PIN-koodi, mis viga?

Vastus: Kontrollige, kas WPS on ruuteris lubatud. Seda saab teha pesuutiliidiga: käivitage see ja kontrollige, kas teie sihtmärk on loendis.

K: Miks ma ei saa pääsupunktiga siduda?

Vastus: Selle põhjuseks võib olla halb signaali tugevus või teie adapter ei sobi sellisteks uuringuteks.

Küsimus: miks ma saan pidevalt tõrkeid „määrapiirangu tuvastamine”? Vastus: Selle põhjuseks on asjaolu, et pääsupunkt on WPS-i blokeerinud. Tavaliselt on see ajutine blokeering (umbes viis minutit), kuid mõnel juhul võidakse anda ka püsiv keeld (deblokeerimine alles pärast halduspaneel). Reaveri versioonis 1.3 on üks vastik viga, mille tõttu selliste lukkude eemaldamist ei tuvastata. Lahendusena on soovitatav kasutada valikut '--ignore-locks' või laadida alla uusim versioon SVN-ist.

Küsimus: Kas rünnaku kiirendamiseks on võimalik korraga käivitada kaks või enam Reaveri eksemplari?

Vastus: Teoreetiliselt on see võimalik, kuid kui nad löövad kokku sama pöörduspunkti, siis loenduse kiirus vaevalt suureneb, kuna sel juhul see on piiratud pääsupunkti nõrga riistvaraga, mis on juba ühe ründajaga täielikult laetud.

Selles artiklis analüüsime, mis on turvavõti. traadita wifi võrk ja miks seda vaja on. See tegelik küsimus seega on traadita võrgud laialt levinud üle kogu maailma. Samas on oht sattuda sissetungijate või lihtsalt "Freebies" armastajate vaatevälja.

Aga enne otse minekut peamine teema, peate mõistma, kuidas tehnoloogia ise töötab. See aitab teil paremini mõista, miks vajate WiFi turvavõtit.

olemus WiFi tehnoloogiad eesmärk on säästa kasutajaid kaablite kasutamisest. See on väga mugav, eriti arvestades mitmesuguste traadita side mooduliga varustatud kaasaskantavate seadmete laialdast kasutamist.

Lisaks on kasutajad saanud äärmiselt lihtsa ja kiire tee kombineerida mitu seadet ühte gruppi, mis omakorda võimaldab ilma kaabelühenduseta andmeid vahetada, suhelda, ühiseid mänge mängida ja nii edasi.

Selliste rühmade loomiseks kasutatakse WiFi-pääsupunkte, mis enamikul juhtudel kasutavad traadita ruutereid. Sellise ruuteri valik on piisavalt suur ja suudab katta kogu korteri. Pealegi piisab signaalist mitme korruselise maja mitme korteri jaoks. Sõltuvalt ruuteri mudelist ja selle antenni võimsusest on üks pöörduspunkt üsna võimeline katma kahe naabruses asuva eramaja ala.

See tähendab, et lisaks usaldusväärsetele isikutele saavad teie võrguga ühenduse luua ka sissetungijad või, nagu sageli juhtub, lihtsad "tasuta" Interneti armastajad. Siin tuleb mängu WiFi turvavõti, mis takistab neil inimestel teie kohalikke ja globaalseid ressursse kasutamast.

Mis on Wi-Fi võrgu turvavõti: video

Mis on WiFi parool

Niisiis, mis on WiFi turvavõti? See on ainulaadne kood, mille mõtlete ise välja. See parool blokeerib juurdepääsu teie võrgule. Sel juhul pole oluline mitte niivõrd võti ise, kuivõrd krüptimise tüüp. Fakt on see, et kogu ruuteri ja arvuti vahel liikuv teave on krüpteeritud. Ja kui sa sisenesid vale võti, siis teie seade lihtsalt ei saa seda dekodeerida.

Seda tehakse turvalisuse parandamiseks. Tuleb märkida, et praegu on kolm tüüpi wifi krüptimineühendused:

- WPA2.

Vaatame lühidalt seda tüüpi krüptimist.

Kuidas ruuteri seadetes WiFi-ühenduse parooli teada saada: Video

Võrgu krüptimise tüübid

Seega nõuavad kaks esimest tüüpi (WPA ja WPA2) abonentidelt kordumatu parooli sisestamist. Ilma selleta ei saa te lihtsalt ühendust luua. Pärast sisestatud võtme kontrollimist krüpteeritakse kõik võrgus osalejate vahel edastatavad andmed.

See tehnoloogia pakub kahte tüüpi turvakontrolli:

- WPAWPA2-privaatne.

- WPAWPA2-ettevõte.

Erinevus nende vahel seisneb selles, et esimesel juhul antakse kõigile grupiliikmetele üks WiFi turvavõti. Teisisõnu, kõigile tellijatele antakse üks parool, mis avab juurdepääsu. Teisel juhul saab iga kasutaja kordumatu parooli, mis töötab ainult ühe arvuti jaoks. See meetod on turvalisem. Seda kasutatakse eranditult ettevõtetes, mis nõuavad kõrgendatud tase turvalisus. Esimene võimalus on erarühmades kõige levinum.

seotud artiklid

Väärib märkimist, et kaasaegsed ruuterid toetavad mõlemat tehnoloogiat. Kuid WPA2 pakub siiski suuremat turvalisust. Seetõttu tasuks võimalusel see valida. Veel on varasemaid ruuterite mudeleid, mis krüpteerivad andmeid WPA-tehnoloogia abil.

WEP on Wi-Fi rühmade teabe vanemat tüüpi krüpteerimine. Paljud kaasaegsed ruuterid toetavad seda endiselt, kuna need on vananenud abonendi seadmed mis töötab ainult selle tehnoloogiaga. Kuid tasub märkida, et antud tüüp paigaldamine pole soovitatav, kuna seda on lihtsam häkkida.

Kuidas WiFi-le parooli panna: video

Nüüd teate, mis on WiFi-võrgu turvavõti. Kuid tekib loogiline küsimus, kus on ühenduse turvalisus konfigureeritud. Kõik on lihtne. Te juba teate, et selliste rühmade loomiseks kasutatakse pääsupunkte (traadita ruuterid või modemid). Vastavalt sellele tuleb nende seadmete seadistamisel teha kõik võrgu turvaseaded.

Mida teha, kui unustasite WiFi parooli: Video

Selleks, et WiFi võrk oleks kõrvaliste eest kaitstud, leiutati võrgu turvavõti. See hoiab ära volitamata ühenduse loomise võrguga ja takistab ka liikluse pealtkuulamist (isegi kui ründaja selle kätte saab, ei saa ta seda teavet kasutada, kuna see on turvaliselt krüptitud).

Sisuliselt on võrgu turvavõti märkide kogum, mis krüpteerib ühenduse kõigi kohtvõrku kuuluvate seadmete vahel. WiFi-võrkudes on kaks levinumat andmete krüptimise tüüpi – WPA ja WPA2. Esimest nüüd turvaprobleemide tõttu praktiliselt ei kasutata. Võtme tuletamise protsess ei sõltu aga krüptimise tüübist.

Enne kui teie seadme ja ruuteri vahel luuakse võrguühendus, nõuab ruuter kutsele õiget vastust, mis tegelikult on turvavõti. Lihtsamalt öeldes on WiFi turvavõti traadita võrgu parool.

Aeg-ajalt võib tekkida olukord, kus võrgu omanik (või täiskasutaja) unustab näiteks WiFi parooli ja selle tulemusena kaotab sellele juurdepääsu (ei saa ühendust). Aga see pole probleem. Juurdepääsu taastamine on väga lihtne. Sageli piisab, kui lähtestada ruuteri sätted. Kuid kui mingil põhjusel ei ole ruuteri konfiguratsiooni vaikeseadetele võimalik lähtestada (vaikesätted), võite minna teisele poole.

Kuidas leida Wi-Fi võrgu turvavõtit

Niisiis, oletame, et Wi-Fi võrgu turvavõti unustati, kuidas seda nüüd teada saada? Meetod sõltub sellest, millisel platvormil klientseade töötab. Allpool vaadeldakse kahte süsteemi - Windowsi (uusimad versioonid) ja Androidi ning kirjeldatakse ka ruuteri juhtpaneelilt võtme hankimise meetodit.

Windowsi operatsioonisüsteem salvestab teabe kõigi loodud ühenduste kohta (muidugi juhul, kui kasutaja ise pole neid andmeid tahtlikult kustutanud).

Windowsi operatsioonisüsteem salvestab teabe kõigi loodud ühenduste kohta (muidugi juhul, kui kasutaja ise pole neid andmeid tahtlikult kustutanud).

WiFi turvavõtme saamiseks peate minema "Võrgu- ja ühiskasutuskeskusesse" (klõpsake tegumiribal vastavat ikooni). Pärast seda peate kuvatavas loendis leidma soovitud võrgu nime, klõpsama sellel ja valima ilmuvast kontekstimenüüst üksuse "Atribuudid". Avanevas aknas peate märkima märkeruudu sildiga "Kuva sisestatud tähemärgid", mille järel kuvatakse tekstiväljal "Võrgu turvavõti" vajalik parool.

Uurige Androidi võrgu turvavõtit

Nüüd kaaluge teist küsimust: kuidas Androidis võrgu turvavõtit teada saada. Siinkohal tuleb märkida, et WiFi parooli hankimise protsess on mõnevõrra keerulisem kui Windowsi töölaual.

Standardse süsteemiliidese kaudu pole seda võimalik välja tõmmata, seega peate võtit otsima süsteemifailidest. Kuid siin on üks hoiatus - neile pääseb juurde ainult siis, kui seadmesse on vastu võetud Root. Superkasutaja õiguste hankimise meetod sõltub seadme mudelist (asjakohast teavet saate spetsiaalsetelt saitidelt).

Kuid oletame, et telefonil/tahvelarvutil on Root. Sel juhul peate lisaks installima kolmanda osapoole failihalduri, mille abil pääsete juurde süsteemisektsioonile. Kõige populaarsem selline rakendus on Root Explorer (levitatakse Google Play kaudu tasuta).

Pärast installimist peate rakenduse avama ja andma sellele superkasutaja õigused. Seejärel peate minema kausta, mis asub aadressil: data/music/wifi. See sisaldab palju faile, kuid wifi paroolid on salvestatud ainult ühte neist - wpa_supplicant.conf. Avame selle mis tahes rakendusega, mis suudab lugeda tekstidokumente (näiteks läbi veebibrauseri) ja otsida võrgu jaoks vajalikku nime. Selle kõrval on kohal ja soovitud turvavõti.

See tundub raske, kuid tegelikult mitte nii palju. Kui te aga ei soovi neid andmeid ise otsida, võite kasutada spetsiaalset rakendust ja teha ülesande lihtsamaks, kuid sellest allpool.

Hankige ruuteri juhtpaneelilt turvavõti

Ruuteri juhtpaneelil oleva WiFi turvavõtme leidmiseks peate esmalt sellega ühenduse looma. Selleks selgitame välja seadme IP-aadressi (tavaliselt on see kirjas seadme põhjas asuvale kleebisele). Kui seda seal pole, sisestage Windowsiga töötavast arvutist käsk ipconfig ja otsige üles “vaikelüüs”, mille väärtus on ruuteri aadress.

Vastuvõetud IP sisestatakse brauseri aadressiribale, tervitusdialoogiboksis sisestage kasutajanimi ja parool ning sisenege süsteemi. Järgmisena leiame vahekaardi Traadita ühendus ja alamjaotise Traadita ühenduse turvalisus. Seal otsime välja PSK parooli sildiga – see, mis sinna on kirjutatud, on turvavõti.

Tuleb märkida, et sektsioonide nimed võivad olenevalt ruuteri mudelist erineda. Samuti peate mõne ruuteri paneelil enne vastavate liideseelementide ilmumist klõpsama nuppu "Täpsemad sätted".

Programmid, mis võimaldavad teil turvavõtme teada saada

Android-seadmete jaoks Google Play turul on palju rakendusi, mis võimaldavad hankida teavet turvavõtmete kohta. Ja kõik need, tuleb märkida, nõuavad juurõigusi. Neist populaarseim on WiFi Pass, mis on tasuta ja väga lihtsa liidesega.

Pärast allalaadimist peate selle käivitama ja seejärel andma sellele vajalikud õigused. Kui see on tehtud, kuvatakse loend võrkudest, millega seade on kunagi ühendatud. Otsime soovitud WiFi nime ja puudutame silmaikooni, mille järel kuvatakse ekraanil turvavõti.

Tuleb märkida, et loend ei pruugi soovitud võrku sisaldada. Pole hullu – ekraani paremas ülanurgas nooltega nupule koputamine uuendab nimekirja, misjärel kuvatakse ekraanile soovitud wi-fi nimi.

Programmid kellegi teise WiFi-võrgust turvavõtme hankimiseks Windowsis: Lihtsaim viis kellegi teise WiFi-st turvavõtme hankimiseks on kasutada parooliga brute-force rakendusi. Windowsi jaoks on kõige populaarsem selleks otstarbeks kohandatud programm Aircrack-ng ja Androidi jaoks WIBR. Nende kasutamist saate õppida käsiraamatutest, mida veebis on tohutult palju.

Tuleb märkida, et vastavate programmide kasutamine on seadusega karistatav.

Kui olete ühenduse loonud traadita võrgu parooli unustanud Sel hetkel, siis saate selle hõlpsalt oma arvuti kaudu ära tunda ilma kolmanda osapoole tarkvara alla laadimata. See olukord See juhtub sageli siis, kui külalised tulevad teie juurde ja paluvad teil kasutada WiFi-võrku ning ühendasite selle nii kaua aega tagasi, et unustasite kõik paroolid. Kui teil on installitud Windowsi operatsioonisüsteem, saate kaks täiendavaid viiseõppige arvuti kaudu võrgu turvavõtit. Muudel juhtudel on parem vaadata seda brauseris ruuteri seadete kaudu. Vaadake kõiki selle artikli valikuid ja valige endale kõige mugavam.

Kuidas Windowsis võrgu turvavõtit teada saada

See operatsioonisüsteem on üsna paindlik, nii et näete hõlpsalt enda sisestatud paroole ja võtmeid. Teil peab lihtsalt olema juurdepääs arvutile, mis on ühendatud Wi-Fi-võrguga.

Kuidas arvutisalve kaudu võrgu turvavõtit teada saada

- Kiireim viis WiFi parooli teada saamiseks. Lihtsalt otsige oma arvutist võrgusalve ikooni. See asub kuupäeva ja kellaaja kõrval, see võib tunduda nagu antenn või telefoni võrgumärk.

- Valige võrk, kust soovite parooli hankida. Teie arvuti peab olema sellega ühendatud.

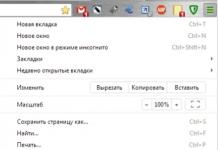

Klõpsake paremklõps hiired selle nime järgi.

- Valige kuvatavast loendist "Atribuudid".

- Avaneb aken, mis sisaldab teie parooli. Vaikimisi on parooli märgid kaitstud kuvaseadetega. Parooli nägemiseks märkige ruut sõnade "Kuva sisestatud tähemärgid" kõrval.

Kuidas võrgu ühiskasutuskeskuse kaudu võrgu turvavõtit teada saada

Kui te ei leia parooli eelmine viis mis tahes põhjustel. Seejärel pääsete selle võrgu atribuutide aknasse muul viisil.

- Avage arvuti salv ja klõpsake uuesti võrkude ikooni. Klõpsake linki "Võrgu- ja ühiskasutuskeskus".

- Siin näete ühendatud traadita võrku, peate järgima akna keskel olevat linki.

- Ilmuvas aknas valige väli "Wireless Network Properties".

- Nüüd minge vahekaardile "Turvalisus".

- Leidsite end juba tuttavast aknast WiFi-ühenduse parooliga. Märkige ruut sümbolite kuvamiseks ja traadita võrgu võtme leidmiseks.

Kuidas ruuteri seadete kaudu võrgu turvavõtit teada saada

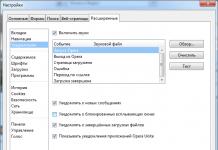

See valik sobib kõikidele operatsioonisüsteemidele, kuna töötate otse ruuteriga.

- Brauseri kaudu saate minna ruuteri või ruuteri sätetesse. Piisab, kui sisestate aadressiribale järgmise pordi: 192.168.0.1 või 192.168.0.1.1

- Kõigi ruuterite parool ja sisselogimine on vaikimisi "admin" ilma jutumärkideta. Kui muutsite seda seadet, sisestage oma kasutajanimi ja parool.

- Kui olete menüüs, valige "Traadita režiim".

- Nüüd minge vahekaardile "Traadita turvalisus".

- Siin on Wi-Fi võrgu parool jaotises „Traadita võrgu parool”. Kirjutage see üles ja hoidke seda kindlas kohas, et te seda uuesti ei unustaks.

See küsimus on muutunud üsna asjakohaseks ja laialt levinud, kuna nüüd kasutab enamik inimesi traadita võrku. Kasutamine WiFi tehnoloogia on tänapäeval kõige populaarsem.

Kuna praegu on vidinate valik suur ja pidevalt tuleb juurde uusi mudeleid, millest saab lugeda, on ülimalt oluline võimalus igal pool internetti pääseda.

Wi-Fi-võrk on juba sisenenud iga inimese ellu, kes kasutab maailma "veebi". See on alati väga mugav suur kiirus andmeedastus ja saate sellega ühenduse luua peaaegu kõikjal.

Millised on traadita võrgu peamised eelised? Siin on mõned funktsioonid.

- pole vaja kaablit kasutada;

- saadaval olev ühendus;

- suur kiirus;

- saate korraga kombineerida mitu vidinat ja seadet;

- signaalimine toimub spetsiaalse ruuteri abil.

Nagu juba selgunud, siis sellise võrgu kasutamisel puudub erilisi probleeme ja raskusteta saab inimene ilma erilisi jõupingutusi kasutada Internetti ja jagada andmeid.

Mis on turvavõti

Sülearvutiga traadita võrguga ühenduse loomisel mõtlevad paljud, mis on turvavõti.

See spetsiaalne kood, mille mõtlete ise välja, mis võimaldab teil juurdepääsu võrgu kasutamisele täielikult sulgeda. Näiteks juhtub see sageli siis, kui inimene elab edasi lühike vahemaa ja teised inimesed saavad teie traadita ühendusega ühenduse luua, kui turvavõti pole määratud.

Sellise parooli loomisel pöörake tähelepanu mitte võtmele, vaid krüpteerimistüübi valikule. See on tingitud asjaolust, et kui arvuti ühendub traadita ühendusega, krüpteeritakse andmed täielikult.

Koos sissejuhatusega vale parool sülearvuti ei pruugi seda lihtsalt dekodeerida ja siis tekivad mõned raskused. Kõik see on ette nähtud teie andmete ja kogu ühenduse kaudu salvestatava või edastatava teabe täielikuks turvalisuseks.

- klõpsake paremas alanurgas (salves) Interneti-ikooni;

- valige pöörduspunkt;

- sisestage ja kinnitage parool.

Enne Rostelecomi võrguvõtme sisestamist seadmete seadetesse või lihtsalt selle leidmist peate määrama ruuteri IP-aadressi. See võimaldab teil pääseda juurde seadme sätetele ja määrata pääsupunkti turvakombinatsiooni.

See küsimus on muutunud üsna asjakohaseks ja laialt levinud, kuna nüüd kasutab enamik inimesi traadita võrku. Wi-Fi tehnoloogia kasutamine on tänapäeval kõige populaarsem.

Kuna praegu on vidinate valik suur ja pidevalt tuleb juurde uusi mudeleid, millest saab lugeda, on ülimalt oluline võimalus igal pool internetti pääseda.

Wi-Fi-võrk on juba sisenenud iga inimese ellu, kes kasutab maailma "veebi". See on väga mugav, alati kõrge andmeedastuskiirusega ja sellega saab ühenduse luua peaaegu kõikjal.

Millised on traadita võrgu peamised eelised? Siin on mõned funktsioonid.

- pole vaja kaablit kasutada;

- saadaval olev ühendus;

- suur kiirus;

- saate korraga kombineerida mitu vidinat ja seadet;

- signaalimine toimub spetsiaalse ruuteri abil.

Nagu juba selgunud, siis sellise võrgu kasutamisel erilisi probleeme ja raskusi ei teki, inimene saab internetti kasutada ja andmeid vahetada ilma suurema vaevata.

Mis on turvavõti

Sülearvutiga traadita võrguga ühenduse loomisel mõtlevad paljud, mis on turvavõti.

See on spetsiaalne kood, mille mõtlete ise välja ja mis võimaldab teil juurdepääsu võrgule täielikult blokeerida. Näiteks juhtub see sageli siis, kui inimene elab lühikese vahemaa kaugusel ja teised inimesed saavad teie traadita ühendusega ühenduse luua, kui turvavõti pole määratud.

Sellise parooli loomisel pöörake tähelepanu mitte võtmele, vaid krüpteerimistüübi valikule. See on tingitud asjaolust, et kui arvuti ühendub traadita ühendusega, krüpteeritakse andmed täielikult.

Kui sisestate vale parooli, ei pruugi sülearvuti seda lihtsalt dekodeerida ja siis tekivad mõned raskused. Kõik see on ette nähtud teie andmete ja kogu ühenduse kaudu salvestatava või edastatava teabe täielikuks turvalisuseks.

On olemas traadita ühenduse tüüpe (WPA, WPA2), mis nõuavad sellise võtme kohustuslikku sisestamist, vastasel juhul ei saa ühendust luua.

Nende kahe turbevaliku erinevus seisneb selles, et esimesel juhul vajate ühine parool, mida saavad kasutada kõik ühenduse liikmed ja kasutajad. Teine tüüp hõlmab iga inimese jaoks ainulaadse võtme hankimist.

Põhimõtteliselt eristuvad kaasaegsed võrguga ühendamise ruuterid mõlema tehnoloogia olemasoluga, nii et kasutajad saavad valida endale sobivaima võimaluse.

Mis on võti wifi turvalisus vaadake võrku videost:

Juhend

Turvavõti luuakse ruuteri häälestusviisardi abil. Krüpteerimist on kolm peamist tüüpi: WiFi-juurdepääs (WPA ja WPA2), juhtmega samaväärne privaatsus (WEP) ja 802.1x. Seetõttu on mõnikord vaja otsida turvavõtit. Seda on väga lihtne teha. Turvavõtme leidmiseks paneelilt kiire juurdepääs käivitage menüü Start ja valige üks saadaolev loend"Kontrollpaneel".

Pärast nende toimingute sooritamist avaneb aken, kus saate muuta erinevaid seadeid arvuti seaded. Peate valima kategooria "Võrk ja Internet". Järgmisena klõpsake vasakklõpsuga funktsioonil "Võrgu- ja ühiskasutuskeskus".

Avaneda peaks aken põhiteabega võrgu ja ühenduse sätete kohta. Peate valima üksuse "Traadita võrkude haldamine". Selle tulemusena kuvatakse monitori ekraanile kõigi saadaolevate traadita võrkude loend.

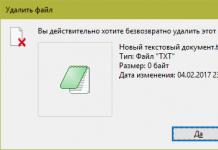

Seejärel paremklõpsake selle traadita võrgu nimel, mille parool oli varem unustatud.

Klõpsake vahekaarti "Turvalisus". Aken peaks avanema koos erinevaid funktsioone. Peate leidma üksuse "Kuva sisestatud tähemärgid" ja märkige selle kõrval olev ruut. Mõne aja pärast ilmub arvutimonitorile turvakood.

Võti võib sisaldada mitte ainult tähti Ladina tähestik aga ka numbreid. Seda meetodit ei kasutata juhuslikult, kuna selline märkide kombinatsioon on üsna keeruline. See kaitseb teie andmeid volitamata juurdepääsu eest.

Võtit saab kasutada kahel viisil. Peate selle kleepimiseks kopeerima spetsiaalsele väljale või sisestama selle ise klaviatuuril. Esimene võimalus on tõhusam, kuna sel juhul on kirjavea võimalus välistatud. Selle tulemusena on võimalik varem unustatud parooli muuta.

Traadita ühenduse turvalisuse vajadus on väljaspool kahtlust ühelegi kasutajale. Võti turvalisus on sellise kaitse rakendamise peamine vahend. Seetõttu traadita ühenduse turvavõtme muutmine võrgud väärib kõige tõsisemat ravi.

Sa vajad

- - Windows 7.

Juhend

Avage operatsioonisaali peamenüü Microsofti süsteemid Windows push Nupp "Start" ja minge "Juhtpaneelile", et teostada traadita ühenduse turvavõtme seadistamise toiming võrgud.

Sisestage otsingustringi väljale väärtus "võrk" ja klõpsake käsu kinnitamiseks nuppu "Leia".

Valige üksus "Võrgu- ja ühiskasutuskeskus" ja minge üksusesse "Loo ühendus või võrgud».

Veenduge, et mõistate erinevusi kolme peamise traadita ühendustes kasutatava andmete krüpteerimismeetodi vahel: - WPA või WPA2 (turvaline wifi juurdepääs) - krüptimise pakkumine andmevahetuse ajal seadme ja pääsupunkti vahel, kasutades turvavõtit, mis on parool; - Wired Equivalent Privacy (WEP) - ei toetata soovitatavat pärandturbemeetodit varased versioonid seadmed; - 802.1x protokoll - kasutatakse ettevõtete võrkudes.

Määrake soovitud nime väärtused võrgud ja turvavõtme parool avaneva häälestusviisardi akna vastavatele väljadele ning märkige ruut "Ühenda automaatselt".

Määrake käsk "Ühenda traadita ühendusega võrgud käsitsi" ja klõpsake nuppu "Järgmine", kui soovite kasutada WEP-krüpteerimismeetodit.

Kasutage avaneva traadita ühenduse teabe dialoogiboksi jaotises "Turvatüüp" WEP-suvandit. võrgud ja sisestage vajalikud väärtused vastavatele väljadele.

Lülitage uue dialoogiboksi vahekaardile Turvalisus ja rakendage märkeruut rühma Turvatüüp väljale Üldine.

Kinnitage oma valik, vajutades nuppu OK ja rakendage valitud muudatused, vajutades nuppu Sule.

Allikad:

- Traadita võrgu turvavõtme seadistamine

- Traadita võrgu seadistamine

- kuidas muuta võrgule juurdepääsu seadetes

Operatsioonisüsteemi või muu tarkvara kasutamise jätkamiseks tuleb aktiveerimisaknasse sisestada spetsiaalne kood, mis on saadaval seerianumber toode. Aktiveerimist saab sageli teha telefoni või võrgu kaudu.

Võrgu turvavõti on parool, mida saate kasutada toimiva WiFi-võrguga ühenduse loomiseks. Sellest sõltub otseselt traadita võrgu turvaline toimimine. Selle peamine ülesanne on kaitsta Wi-Fi kasutajat (omanikku) sellega volitamata ühenduse eest. Mõnele võib tunduda, et üldiselt selline ühendus Internetis töötamist oluliselt ei sega. Tegelikult on see täis Interneti kiiruse märkimisväärset langust. Seetõttu tuleb parooli loomisele pöörata kõige suuremat tähelepanu.

Lisaks keerukusele genereeritud parool, traadita WiFi-võrgu turvalisuse taset mõjutab suuresti andmete krüptimise tüüp. Krüptimise tüübi olulisus on seletatav asjaoluga, et kõik teatud võrgus edastatavad andmed on krüpteeritud. Selline süsteem võimaldab teil kaitsta end volitamata ühenduste eest, sest ilma parooli teadmata ei saa oma seadet kasutav kolmanda osapoole kasutaja lihtsalt traadita võrgus edastatud andmeid dekrüpteerida.

Võrgu krüptimise tüübid

Wi-Fi-ruuterid kasutavad praegu kolme erinevat tüüpi krüptimist.

Need erinevad üksteisest mitte ainult parooli loomiseks saadaolevate märkide arvu, vaid ka muude sama oluliste funktsioonide poolest.

Tänapäeval on kõige ebausaldusväärsem ja vähem populaarne krüpteerimistüüp WEP. Üldiselt kasutati seda tüüpi krüptimist varem ja nüüd kasutatakse seda harva. Ja siin pole mõtet ainult seda tüüpi krüptimise moraalses vanaduses. See on tõesti üsna ebausaldusväärne. WEP-krüptimisega seadmeid kasutavatel kasutajatel on üsna suur tõenäosus, et kolmas osapool võib nende enda võrgu turvavõtmesse sattuda. Seda tüüpi krüptimist ei toeta paljud kaasaegsed WiFi-ruuterid.

Kaks viimast krüpteerimistüüpi on palju turvalisemad ja palju sagedamini kasutatavad. Sel juhul on kasutajatel võimalus valida võrgu turvalisuse tase. Näiteks WPA ja WPA2 toetavad kahte tüüpi turvakontrolli.

Üks neist on mõeldud tavakasutajatele ja sisaldab ühte unikaalset parooli kõigi ühendatud seadmete jaoks.

Teist kasutatakse ettevõtete jaoks ja see parandab oluliselt Wi-Fi võrgu töökindlust. Selle olemus seisneb selles, et iga üksiku seadme jaoks luuakse oma unikaalne turvavõti.

Seega muutub kellegi teise võrguga ühenduse loomine ilma loata peaaegu võimatuks.

Sellegipoolest peaksite oma tulevase ruuteri valimisel valima mudeli, mis toetab WPA2-krüptimist. Seda seletatakse selle suurema töökindlusega võrreldes WPA-ga. Kuigi WPA-krüptimine on loomulikult piisava kvaliteediga. Enamik ruutereid toetab mõlemat tüüpi krüptimist.

Kuidas leida oma Wi-Fi turvavõti

Traadita võrgust turvavõtme leidmiseks on mitu võimalust.