Учетные записи пользователей

В Windows Server 2003 определены пользовательские учетные записи двух типов:

Доменные учетные записи (domain user accounts ) определены в Active Directory . Посредством системы однократного ввода пароля такие учетные записи могут обращаться к ресурсам во всем домене. Они создаются в консоли Active Directory - пользователи и компьютеры (Active Directory Users and Computers ).

Локальные учетные записи (local user accounts ) определены на локальном компьютере, имеют доступ только к его ресурсам и должны аутентифицироваться, прежде чем получат доступ к сетевым ресурсам. Локальные учетные записи пользователей создают в оснастке Локальные пользователи и группы (Local Users and Groups ).

Локальные учетные записи пользователей и групп хранятся только на рядовых серверах и рабочих станциях. На первом контроллере домена они перемещаются в Active Directory и преобразуются в доменные учетные записи.

Имена для входа в систему, пароли и открытые сертификаты

Все учетные записи пользователей распознаются по имени для входа в систему. В Windows Server 2003 оно состоит из двух частей:

имя пользователя - текстовое имя учетной записи;

домен или рабочая группа ,в которых находится учетная запись.

Для пользователя w e stanec , учетная запись которого создана в домене microsoft.com, полное имя для входа в WindowsServer 2003 выглядит так - we stane c @microsoft.com. При работе с Active Directory иногда требуется полное имя домена (fully qualified domain name , FQDN ) пользователя, состоящее из DNS-имени домена в сочетании с именами контейнера (или ОП) и группы. У пользователя microsoft.соm \ Users\w e stane c , microsoft.com - DNS-имя домена, Users -- имя контейнера, a w e stane c - имя пользователя.

С учетной записью пользователя могут сопоставляться пароль и открытый сертификат (public certificate ). В открытом сертификате сочетаются открытый и закрытый ключ для идентификации пользователя. Вход в систему по паролю проходит интерактивно. При входе в систему с открытым сертификатом используются смарт-карта и считывающее устройство.

Идентификаторы безопасности и учетные записи пользователей

Хотя для назначения привилегий и разрешений в Windows Server 2003 применяются имена пользователей, ключевым идентификатором учетной записи является генерируемый при e ё создании уникальный идентификатор безопасности (security identifier , SID). Он состоит из идентификатора безопасности домена и уникального относительного идентификатора, который был выделен хозяином относительных идентификаторов.

С помощью SID Windows Server 2003 способна отслеживать учетные записи независимо от имен пользователей. Благодаря наличию SID можно изменять имена пользователей и удалять учетные записи, не беспокоясь, что кто-то получит доступ к ресурсам, создав учетную запись с тем же именем.

Когда изменяется имя пользователя, Windows Server 2003 сопоставляет прежний SID с новым именем. При удалении учетной записи, Windows Server 2003 считает, что конкретный SID больше недействителен. Если затем создать учетную запись с тем же именем, она не получит привилегий предыдущей записи, так как у нее иной SID.

Учетные записи групп

Помимо учетных записей пользователя в Windows Server 2003 используются группы, позволяющие автоматически предоставлять разрешения схожим типам пользователей и упростить администрирование учетных записей. Если пользователь - член группы, которая вправе обращаться к ресурсу, то он тоже может к нему обратиться. Чтобы предоставить пользователю доступ к нужным ресурсам, достаточно просто включаете его в подходящую группу. Поскольку в разных доменах Active Directory могут быть группы с одинаковыми именами, на группы часто ссылаются по полному имени - домен\имя_группы , например, WORK\GMarketing соответствует группе GMarketing в домене WORK. При работе с Active Directory к группе иногда нужно обращаться по полному имени, состоящему из DNS-имени домена, имени контейнера или ОП и имени группы. В имени группы microsoft.com\Us e rs\GMarkcting , microsoft.com - DNS- имя домена, Users - контейнер или ОП, a GMarketing - имя группы.

Служащим отдела маркетинга скорее всего понадобится доступ ко всем ресурсам, связанным с маркетингом. Вместо того чтобы открывать доступ к ним индивидуально, стоит объединить пользователей в группу. Если позже пользователь перейдет в другой отдел достаточно будет его просто исключить из группы, и все разрешения доступа будут отозваны.

Типы групп

В Windows Server 2003 используются группы трех типов:

Локальные группы (local groups ) определяются и используются только на локальном компьютере, создаются в оснастке Локальные пользователи и группы (Local Users and Groups );

Группы безопасности (security groups ) располагают дескрипторами защиты и определяются в доменах посредством консоли Active Directory - пользователи и компьютеры (Active Directory Users and Computers );

Группы распространения (distribution groups ) используются как списки рассылки электронной почты, не имеют дескрипторов безопасности и определяются в доменах посредством консоли Active Directory - пользователи и компьютеры (Active Directory Users and Computers ).

Область действия группы

У групп возможны разные области действия - локальная доменная (domain local ), встроенная локальная (built - in local ), глобальная (global ) и универсальная (universal ). От этого зависит, в какой части сети они действительны.

Локальные доменные группы предоставляют разрешения в одном домене, В состав локальных доменных групп входят лишь учетные записи (и пользователей, и компьютеров) и группы из домена, в котором они определены.

Встроенные локальные группы обладают особыми разрешениями в локальном домене. Для простоты их часто называют локальными доменными группами, но в отличие от обычных групп, встроенные локальные группы нельзя создать или удалить - можно лишь изменить их состав. Как правило, говоря о локальных доменных группах, имеют в виду обычные, и встроенные локальные группы, если не указано обратное.

Глобальные группы используются для назначения разрешений на доступ к объектам в любом домене дерева или леса. В глобальную группу входят только учетные записи и группы из домена, в котором они определены.

Универсальные группы управляют разрешениями во всем дереве или лесе; в них входят учетные записи и группы из любого домена в дереве или лесе домена. Универсальные группы доступны только в Active Directory в основном режиме Windows 2000 или в режиме Windows Server 2003.

Универсальные группы очень полезны на больших предприятиях, имеющих несколько доменов. Состав универсальных групп не должен часто меняться, так как любое изменение надо реплицировать во все глобальные каталоги (ГК) в дереве или лесе.

Идентификаторы безопасности и учетные записи групп

В Windows Server 2003 учетные записи групп, как и учетные записи пользователей, различаются по уникальным идентификаторам безопасности (SID). Это значит, что нельзя удалить учетную запись группы, а затем создать группу с тем же именем, чтобы у нее появились прежние разрешения и привилегии. У новой группы будет новый SID, и все разрешения и привилегии старой группы будут утеряны.

Для каждого сеанса пользователя в системе Windows Server 2003 создает маркер безопасности, содержащий идентификатор учетной записи пользователя и SID всех групп безопасности, к которым относится пользователь. Размер маркера растет по мере того, как пользователь добавляется в новые группы безопасности. Это приводит к следующим последствиям:

Чтобы пользователь вошел в систему, маркер безопасности должен быть передан процессу входа в систему. Поэтому по мере увеличения членства пользователя в группах безопасности процесс входа требует все больше времени;

Чтобы выяснить разрешения доступа, маркер безопасности пересылается на каждый компьютер, к которому обращается пользователь. Поэтому чем больше маркер безопасности, тем выше сетевой трафик.

Когда использовать локальные доменные, глобальные и универсальные группы

Локальные доменные, глобальные и универсальные группы содержат множество параметров для настройки групп в масштабе предприятия. В идеале следует использовать области действия групп для создания ие рархий, схожих со структурой организации и обязанностями групп пользователей.

Локальные доменные группы обладают наименьшей сферой влияния и хорошо подходят для управления доступом к таким ресурсам, как принтеры и общие папки.

Глобальные группы оптимальны для управления учетными записями пользователей и компьютеров в отдельном домене.

Универсальные группы обладают самой широкой сферой влияния. Они используются для централизации групп, определенных в нескольких доменах. Обычно для этого в универсальную группу добавляется глобальная группа. Тогда при изменении состава глобальных групп изменения не будут реплицироваться во все ГК, поскольку формально состав универсальных групп не меняется.

Если в организации всего один домен, универсальные группы не нужны; рекомендуется использовать структуру на локальных доменных и глобальных группах.

Стандартные учетные записи пользователей и групп

При установке Windows Server 2003 создаются стандартные учетные записи пользователей и группы. Они предназначены для начальной настройки, необходимой для развития сети, Вот три типа стандартных учетных записей:

встроенные (built-in ) учетные записи пользователей и групп устанавливаются вместе с ОС, приложениями и службами;

предопределенные (predefined ) учетные записи пользователей и групп устанавливаются вместе с ОС;

неявные (implicit ) - специальные группы, создаваемые неявно при обращении к сетевым ресурсам; их также называют специальными объектами (special identities ).

Удалить пользователей и группы, созданные ОС, нельзя.

Встроенные учетные записи

У встроенных учетных записей пользователей в Windows Server 2003 есть особые цели. Все системы Windows Server 2003 обладают тремя встроенными учетными записями.

Локальная система (Local System ) - учетная псевдозапись для выполнения системных процессов и обработки задач системного уровня, доступная только па локальной системе. Эта запись обладает правом Вход в качестве службы (Log on as a service ). Большинство служб работает под локальной системной учетной записью и имеет право взаимодействовать с рабочим столом.

Службы, которым требуются дополнительные привилегии или права входа, работают под учетными записями Local Service или Network Service .

Local Service -учетная псевдозапись для запуска служб, которым необходимы дополнительные привилегии или права входа на локальной системе. Службы, которые работают под этой учетной записью, по умолчанию обладают правами и привилегиями на вход в качестве службы, на изменение системного времени и на создание журналов безопасности. К службам, работающим от имени учетной записи Local Service , относятся Оповещатель (Alerter ), Служба сообщений (Messenger ), Удаленный реестр (Remote Registry ), Смарт-карта (Smart Card ), Модуль поддержки смарт-карт (Smart Card Helper ), Служба обнаружения SSDP (SSDP Discovery Service ), Модуль поддержки NetBIOS через TCP/IP (TCP/IP NetBIOS Helper ), Источник бесперебойного питания (Uninterruptible Power Supply ) и Веб-клиент (WebClient ).

Network Service - учетная псевдозапись для служб, которым требуются дополнительные привилегии или права входа на локальной системе и в сети. Службы, которые работают под этой учетной записью, обладают правами на вход в качестве службы, изменение системного времени и создание журналов безопасности. Под учетной записью Network Service работают такие службы, как Координатор распределенных транзакций (Distributed Transaction Coordinator ), DNS -клиент(DNS Client ), Журналы и оповещения производительности (Performance Logs and Alerts ) и Локатор удаленного вызова процедур (Remote Procedure Call Locator ). При устанавливке па сервере дополнений или других приложений, разрешается установить и другие учетные записи по умолчанию. Обычно их можно потом удалить. После установки IIS (Internet Information Services ), появляются новые учетные записи: первая - встроенная учетная запись для анонимного доступа к IIS, а вторая служит IIS для запуска прикладных процессов. Эти учетные записи определяются в Active Directory , когда они настроены в домене, и как локальные учетные записи, когда они настроены на изолированном сервере или рабочей станции. Еще одна встроенная учетная запись, - TSInt e rnetUser - требуется службам терминала.

Предопределенные учетные записи пользователей

Вместе с Windows Server 2003 устанавливаются некоторые записи: Администратор (Administrator ), Гость (Guest ), ASPNET и Support . На рядовых серверах предопределенные учетные записи являются локальными для той системы, где они установлены. У предопределенных учетных записей есть аналоги в Active Directory , которые имеют доступ по всему домену и совершенно независимы от локальных учетных записей на отдельных системах.

Учетная запись Администратор (Administrator )

Эта предопределенная учетная запись обладает полным доступом к файлам, папкам, службам и другим ресурсам; ее нельзя отключить или удалить. В Active Directory она обладает доступом и привилегиями во всем домене. В остальных случаях Администратор (Administrator ) обычно имеет доступ только к локальной системе. Файлы и папки можно временно закрыть от администратора, но он имеет право в любой момент вернуть себе контроль над любыми ресурсами, сменив разрешения доступа.

Чтобы предотвратить несанкционированный доступ к системе или домену, у административной записи должен быть надежный пароль. Кроме того, стандартное имя этой записи всем известно, поэтому рекомендуется переименовать ее.

Обычно менять основные параметры учетной записи Администратор (Administrator ) не требуется, однако иногда следует сменить такие дополнительные параметры, как ее членство в некоторых группах. По умолчанию администратор в домене включен в группы Администраторы (Administrators ), Администраторы домена (Domain Admins ), Пользователи домена (Domain Users ), Администраторы предприятия (Enterprise Admins ), Администраторы схемы (Schema Admins ) и Владельцы-создатели групповой политики (Group Policy Creator Owners ).

Учетная запись ASPNET

Учетная запись ASPNET используется в NET Framework и предназначена для запуска рабочих процессов ASP.NET. Она является членом группы Пользователи домена (Domain Users ) и в этом качестве имеет те же привилегии, что и обычные пользователи в домене.

Учетная запись Гость (Guest )

Эта учетная запись предназначена для пользователей, которым нужен разовый или редкий доступ к ресурсам компьютера или сети. Гостевая учетная запись обладает весьма ограниченными системными привилегиями, тем не менее применять ее нужно с осторожностью, поскольку она потенциально снижает безопасность. Поэтому запись Гость (Guest ) при установке Windows Server 2003 изначально отключена.

Учетная запись Гость (Guest ) по умолчанию является членом групп Гости домена (Domain Guests ) и Гости (Guests ). Важно отметить, что все гостевые учетные записи являются членами неявной группы В се (Everyone ), которая обычно по умолчанию имеет доступ к файлам и папкам и располагает стандартным набором прав пользователя.

Учетная запись Support

Учетная запись Support применяется встроенной службой Справка и поддержка (Help and Support ). Она является членом групп HelpServicesGroup и Пользователи домена (Domain Users ) и имеет право входа в качестве пакетного задания. Это позволяет учетной записи Support выполнять пакетные задания, связанные с обновлением системы.

Встроенные и предопределенные группы

Встроенные группы устанавливаются со всеми системами Windows Server 2003. Чтобы предоставить пользователю привилегии и разрешения встроенной группы, достаточно включить его в ее состав.

Например, чтобы дать пользователю административный доступ к системе, его нужно включить в локальную группу Администраторы (Administrators ). Чтобы дать пользователю административный доступ к домену, его нужно включить в локальную доменную группу Администраторы (Administrators ) в Active Directory .

Неявные группы и специальные идентификаторы

В Windows NT неявные группы назначались автоматически при входе в систему, на основе того, как пользователь обращался к сетевому ресурсу. Так, если он обращался через интерактивный вход, то автоматически становился участником неявной группы Интерактивные (Interactive ).

В Windows 2000 и Windows Server 2003 объектный подход к структуре каталога изменил первоначальные правила для неявных групп. Хотя по-прежнему нельзя просмотреть состав неявных системных групп, в них можно включать пользователей, группы и компьютеры.

Состав специальной встроенной группы может настраиваться неявно, например, при входе в систему, или явно - через разрешения доступа. Как и в случае других стандартных групп, доступность неявных групп зависит от конфигурации сети.

Возможности учетных записей

Чтобы назначить пользователю те или иные права, достаточно добавить его в группы, а чтобы лишить - удалить его из соответствующих групп.

В Windows Server 2003 учетной записи можно назначить следующие типы прав.

Привилегия (privilege ) позволяет выполнять определенную административную задачу, например отключать систему. Привилегии можно назначать как пользователям, так и группам.

Права на вход в систему (logon rights ) определяют возможность входа в систему, например, локально. Права на вход разрешается назначить и пользователям, и группам.

Встроенные возможности (built-in capabilities ) предназначены для групп. Они предопределены и неизменны, но их допустимо делегировать пользователям с разрешением управлять объектами, ОП или другими контейнерами. Например, возможность создавать и удалять учетные записи пользователей, а также управлять ими дается администраторам и операторам учета. Иными словами, пользователь, включенный в состав группы Администраторы (Administrators ), получает право создавать и удалять учетные записи пользователей.

Разрешения доступа (access permissions ) определяют, какие действия можно выполнять с сетевыми ресурсами, например, создавать файл в папке. Можно назначать разрешения доступа пользователям, компьютерам и группам.

Нельзя менять встроенные возможности группы, но можно изменить ее стандартные права. Так, администратор может отменить сетевой доступ к компьютеру, удалив право группы па доступ к этому компьютеру из сети.

Стандартные учетные записи групп

Главное свойство стандартных групп - гибкость. Если назначить пользователей в правильные группы, управлять рабочими группами или доменами Windows Server 2003 будет гораздо легче. Однако в таком разнообразии групп понять назначение каждой из них непросто. Рассмотрим подробнее группы, используемые администраторами, и неявные группы.

Административные группы

Администратор обладает широким доступом к сетевым ресурсам. Администраторы могут создавать учетные записи, изменять права пользователя, устанавливать принтеры, управлять общими ресурсами и т. н. Основные группы администраторов: Администраторы (Administrators ), Администраторы домена (Domain Admins ) и Администраторы предприятия (Enterprise Admins ).

Администраторы (Administrators ) - локальная группа, в зависимости от ее расположения предоставляющая полный административный доступ к отдельному компьютеру или конкретному домену. Чтобы назначить кого-то администратором локального компьютера или домена, достаточно включить его в данную группу. Изменять эту учетную запись вправе только члены группы Администраторы (Administrators ).

Глобальная группа Администраторы домена (Domain Admins ) призвана помочь в администрировании всех компьютеров в домене. У этой группы есть административный контроль над всеми компьютерами в домене, поскольку по умолчанию она входит в группу Администраторы (Administrators ).

Глобальная группа Администраторы предприятия (Enterprise Admins ) позволяет администрировать все компьютеры в дереве или лесу. Она имеет административный контроль над всеми компьютерами на предприятии, так как по умолчанию включена в группу Администраторы (Administrators ).

Неявные группы

В Windows Server 2003 есть несколько встроенных системных групп, позволяющих назначить разрешения в конкретных ситуациях. Разрешения для таких групп обычно определяются неявно, но можно назначать их самостоятельно, при изменении объектов Active Directory .

Self - содержит сам объект и позволяет ему изменять себя.

Анонимный вход (Anonymous Logon ) - пользователи, обращающиеся к системе через анонимный вход. Применяется для анонимного доступа к таким ресурсам, как Web-страницы на серверах предприятия.

Все (Everyone ) - все интерактивные, сетевые, коммутируемые и прошедшие проверку пользователи. Эта группа предоставляет широкий доступ к системным ресурсам.

Группа-создатель (Creator Group ) - группа, применяемая для автоматического предоставления разрешений доступа пользователям, которые являются членами той же группы (групп), что и создатель файла или папки.

Интерактивные (Interactive ) - пользователи, зарегистрировавшиеся локально. Позволяет разрешить доступ к ресурсу только локальным пользователям.

Контроллеры домена предприятия (Enterprise Domain Controllers ) - контроллеры домена с ролями и обязательствами, действующими на всем предприятии. Включение в эту группу позволяет контроллерам выполнять определенные задачи с использованием транзитивного доверия.

Ограниченные (Restricted ) - пользователи и компьютеры с ограниченным доступом. На рядовом сервере или рабочей станции в эту группу включается локальный пользователь из группы Пользователи (Users ).

Пакетные файлы (Batch ) - пользователи или процессы, обращающиеся к системе как пакетное задание (или через пакетную очередь).

Пользователь служб терминалов (Terminal Server User ) - Пользователи, обращающиеся к системе через службы терминалов. Позволяет пользователям сервера терминалов обращаться к приложениям сервера и выполнять другие задачи.

Прокси (Proxy ) - пользователи и компьютеры, обращающиеся к ресурсам через прокси-сервер (применяется, когда в сети есть прокси-серверы ).

Прошедшие проверку (Authenticated Users ) - пользователи, обращающиеся к системе через процесс входа. Применяется для организации доступа к общим ресурсам и домене , например к файлам в общей папке, которые должны быть доступны всем сотрудникам организации.

Сеть (Network ) - пользователи, обращающиеся к системе через сеть. Позволяет разрешить доступ к ресурсу только удаленным пользователям.

Система (System ) - сама ОС Windows Server 2003. Используется, когда ОС нужно выполнить функцию системного уровня.

Служба (Service ) - службы, обращающиеся к системе. Предоставляет доступ к процессам, выполняемым службами Windows Server 2003.

Создатель-владелец (Creator Owner ) - пользователь, создавший данный файл или папку. Применяется для автоматического предоставления разрешений создателю файла или папки.

Удаленный доступ (Dial-Up ) - пользователи, обращающиеся к системе через коммутируемое соединение.

Александр Емельянов

Администрирование учетных записей в домене Active Directory

Одна из важнейших задач администратора – управление локальными и доменными учетными записями: аудит, квотирование и разграничение прав пользователей в зависимости от их потребностей и политики компании. Что может предложить в этом плане Active Directory?

В продолжение цикла статей об Active Directory сегодня мы поговорим о центральном звене в процессе администрирования – управлении пользовательскими учетными данными в рамках домена. Нами будет рассмотрено:

- создание учетных записей и управление ими;

- типы профилей пользователей и их применение;

- группы безопасности в доменах AD и их сочетания.

В конечном итоге вы сможете применить эти материалы для построения рабочей инфраструктуры либо доработки существующей, которая будет отвечать вашим требованиям.

Забегая вперед, скажу, что тема тесно связана с применением групповых политик для административных целей. Но вследствие обширности материала, посвященного им, она будет раскрыта в рамках следующей статьи.

Знакомство с Active Directory – Users and Computers

После того как вы установили свой первый контроллер в домене (тем самым вы собственно и организовали домен), в разделе «Администрирование» появляется пять новых элементов (см. рис. 1).

Для управления объектами AD используется Active Directory – Пользователи и компьютеры (ADUC – AD Users and Computers, см. рис. 2), которая также может быть вызвана через меню «Выполнить» посредством DSA.MSC.

С помощью ADUC можно создавать и удалять пользователей, назначать сценарии входа для учетной записи, управлять членством в группах и групповыми политиками.

Существует также возможность для управления объектами AD без обращения к серверу напрямую. Ее обеспечивает пакет ADMINPAK.MSI, расположенный в директории «%SYSTEM_DRIVE%\Windows\system32». Развернув его на своей машине и наделив себя правами администратора домена (если таковых не было), вы сможете администрировать домен.

При открытии ADUC мы увидим ветку нашего домена, содержащую пять контейнеров и организационных единиц.

- Builtin . Здесь содержатся встроенные локальные группы, которые есть на любой серверной машине, включая и контроллеры домена.

- Users и Computers . Это контейнеры, в которые по умолчанию размещаются пользователи, группы и учетные записи компьютеров при установке системы поверх Windows NT. Но для создания и хранения новых учетных записей нет необходимости пользоваться только этими контейнерами, пользователя можно создать даже в контейнере домена. При включении компьютера в домен он появляется именно в контейнере Computers.

- Domain Controllers . Это организационная единица (OU, Organizational Unit), содержащая по умолчанию контроллеры домена. При создании нового контроллера он появляется здесь.

- ForeignSecurityPrincipals . Это контейнер по умолчанию для объектов из внешних доверяемых доменов.

Важно помнить, что объекты групповых политик привязываются исключительно к домену, OU или сайту. Это нужно учитывать при создании административной иерархии вашего домена.

Вводим компьютер в домен

Процедура выполняется непосредственно на локальной машине, которую мы хотим подключить.

Выбираем «Мой компьютер -> Свойства -> Имя компьютера», нажимаем кнопку «Изменить» и в меню «Является членом» выбираем «домена». Вводим имя домена, в который мы хотим добавить наш компьютер, и далее доказываем, что у нас есть права на добавление рабочих станций к домену, введя аутентификационные данные администратора домена.

Создаем пользователя домена

Для создания пользователя нужно выбрать любой контейнер, в котором он будет располагаться, нажать на нем правой кнопкой мыши и выбрать «Создать -> Пользователь». Откроется мастер создания пользователя. Здесь вы сможете указать множество его атрибутов, начиная с имени пользователя и временными рамками входа в домен и заканчивая настройками для терминальных служб и удаленного доступа. По завершении работы мастера вы получите нового пользователя домена.

Нужно заметить, что в процессе создания пользователя система может «ругаться» на недостаточную сложность пароля или его краткость. Смягчить требования можно, открыв «Политику безопасности домена» (Default Domain Security Settings) и далее «Параметры безопасности -> Политики учетных записей -> Политика паролей».

Пусть мы создали пользователя Иван Иванов в контейнере Users (User Logon Name: [email protected]). Если в системах NT 4 это имя играло лишь роль украшения, то в AD оно является частью имени в формате LDAP, которое целиком выглядит так:

cn="Иван Иванов", cn="Users", dc="hq", dc="local"

Здесь cn – container name, dc – domain component. Описания объектов в формате LDAP используются для выполнения сценариев WSH (Windows Script Hosts) либо для программ, использующих протокол LDAP для связи с Active Directory.

Для входа в домен Иван Иванов должен будет использовать имя в формате UPN (Universal Principal Name): [email protected]. Также в доменах AD будет понятно написание имени в старом формате NT 4 (пред Win2000), в нашем случае HQ\Ivanov.

При создании учетной записи пользователя ей автоматически присваивается идентификатор защиты (SID, Security Identifier) – уникальный номер, по которому система и определяет пользователей. Это очень важно понимать, так как при удалении учетной записи удаляется и ее SID и никогда не используется повторно. А каждая новая учетная запись будет иметь свой новый SID, именно поэтому она не сможет получить права и привилегии старой.

Учетную запись можно переместить в другой контейнер или OU, отключить или, наоборот, включить, копировать или поменять пароль. Копирование часто применяется для создания нескольких пользователей с одинаковыми параметрами.

Рабочая среда пользователя

Учетные данные, хранящиеся централизованно на сервере, позволяют пользователям однозначно идентифицировать себя в домене и получать соответствующие права и доступ к рабочей среде. Все операционные системы семейства Windows NT используют для создания рабочего окружения на клиентской машине профиль пользователя.

Локальный профиль

Рассмотрим основные составляющие профиля пользователя:

- Раздел реестра, соответствующий определенному пользователю («улей» или «hive»). Фактически данные этой ветки реестра хранятся в файле NTUSER.DAT. Он располагается в папке %SYSTEMDRIVE%\Documents and Settings\User_name, которая содержит профиль пользователя. Таким образом, при входе конкретного пользователя в систему в раздел реестра HKEY_CURRENT_USER загружается «улей» NTUSER.DAT из папки, содержащей его профиль. И все изменения настроек пользовательской среды за сеанс будут сохраняться именно в этот «улей». Файл NTUSER.DAT.LOG – это журнал транзакций, который существует для защиты файла NTUSER.DAT. Однако для пользователя Default User вы вряд ли его найдете, поскольку он является шаблоном. Об этом далее. Администратор имеет возможность редактировать «улей» определенного пользователя прямо из своей рабочей среды. Для этого с помощью редактора реестра REGEDIT32 он должен загрузить «улей» в раздел HKEY_USERS, а затем после внесения изменений выгрузить его.

- Папки файловой системы, содержащие файлы пользовательских настроек. Они располагаются в специальном каталоге %SYSTEMDRIVE%\Documents and Settings\User_name, где User_name – имя пользователя, вошедшего в систему. Здесь хранятся элементы рабочего стола, элементы автозагрузки, документы и др.

Если пользователь впервые входит в систему, происходит следующее:

- Система проверяет, существует ли локальный профиль этого пользователя.

- Не найдя его, система обращается к контроллеру домена в поиске доменного профиля по умолчанию, который должен располагаться в папке Default User на общем ресурсе NETLOGON; если система обнаружила этот профиль, он копируется локально на машину в папку %SYSTEMDRIVE%\Documents and Settings с именем пользователя, в противном случае он копируется из локальной папки %SYSTEMDRIVE%\Documents and Settings\Default User.

- В раздел реестра HKEY_CURRENT_USER загружается пользовательский «улей».

- При выходе из системы все изменения сохраняются локально.

В конечном итоге рабочее окружение пользователя – это объединение его рабочего профиля и профиля All Users, в котором находятся общие для всех пользователей данной машины настройки.

Теперь несколько слов о создании профиля по умолчанию для домена. Создайте фиктивный профиль на своей машине, настройте его в соответствии с вашими нуждами либо с требованиями корпоративной политики. Затем выйдите из системы и снова зайдите как администратор домена. На общем ресурсе NETLOGON-сервера создайте папку Default User. Далее при помощи вкладки User Profiles в апплете System (см. рис. 3) скопируйте ваш профиль в эту папку и предоставьте права на ее использование группе Domain Users или какой-либо другой подходящей группе безопасности. Все, профиль по умолчанию для вашего домена создан.

Перемещаемый профиль

Active Directory как гибкая и масштабируемая технология позволяет работать в среде вашего предприятия с перемещаемыми профилями, которые мы рассмотрим далее.

Одновременно с этим будет уместным рассказать о перенаправлении папок как одной из возможностей технологии IntelliMirror для обеспечения отказоустойчивости и централизованного хранения пользовательских данных.

Перемещаемые профили хранятся на сервере. Путь к ним указывается в настройках пользователя домена (см. рис. 4).

При желании можно указать перемещаемые профили для нескольких пользователей одновременно, выделив нескольких пользователей, и в свойствах во вкладке «Профиль» указать %USERNAME% вместо папки с именем пользователя (см. рис. 5).

Процесс первого входа в систему пользователя, обладающего перемещаемым профилем, сродни описанному выше для локального, за некоторым исключением.

Во-первых, раз путь к профилю в объекте пользователя указан, система проверяет наличие кэшированной локальной копии профиля на машине, далее все, как было описано.

Во-вторых, по завершении работы все изменения копируются на сервер, и если групповыми политиками не указано удалять локальную копию, сохраняются на данной машине. Если же пользователь уже имел локальную копию профиля, то серверная и локальная копии профиля сравниваются, и происходит их объединение.

Технология IntelliMirror в системах Windows последних версий позволяет осуществлять перенаправление определенных папок пользователей, таких как «Мои документы», «Мои рисунки» и др., на сетевой ресурс.

Таким образом, для пользователя все проведенные изменения будут абсолютно прозрачны. Сохраняя документы в папку «Мои документы», которая заведомо будет перенаправлена на сетевой ресурс, он даже и не будет подозревать о том, что все сохраняется на сервер.

Настроить перенаправление можно как вручную для каждого пользователя, так и при помощи групповых политик.

В первом случае нужно кликнуть на иконке «Мои документы» на рабочем столе либо в меню «Пуск» правой кнопкой мыши и выбрать свойства. Дальше все предельно просто.

Во-втором случае нужно открыть групповую политику OU или домена, для которых мы хотим применить перенаправление, и раскрыть иерархию «Конфигурация пользователя ‑> Конфигурация Windows» (см. рис. 6). Далее перенаправление настраивается либо для всех пользователей, либо для определенных групп безопасности OU или домена, к которым эта групповая политика будет применяться.

Используя перенаправление папок к работе с перемещаемыми профилями пользователей, можно добиться, например, уменьшения времени загрузки профиля. Это при условии того, что перемещаемый профиль загружается всегда с сервера без использования локальной копии.

Рассказ о технологии перенаправления папок был бы неполон без упоминания об автономных файлах. Они позволяют пользователям работать с документами даже при отсутствии подключения к сети. Синхронизация с серверными копиями документов происходит при следующем подключении компьютера к сети. Такая схема организации будет полезна, например, пользователям ноутбуков, работающих как в рамках локальной сети, так и дома.

К недостаткам перемещаемых профилей можно отнести следующее:

- может возникнуть ситуация, когда, например, на рабочем столе пользователя будут существовать ярлыки некоторых программ, а на другой машине, где захочет поработать обладатель перемещаемого профиля таких программ не установлено, соответственно часть ярлыков не будет работать;

- многие пользователи имеют привычку хранить документы, а также фотографии и даже видео на рабочем столе, в результате при загрузке перемещаемого профиля с сервера каждый раз создается дополнительный трафик в сети, а сам профиль загружается очень долго; для решения проблемы используйте разрешения NTFS, чтобы ограничить сохранение «мусора» на рабочем столе;

- каждый раз, когда пользователь входит в систему, для него создается локальный профиль (точнее, профиль с сервера копируется локально), и если меняет рабочие машины, то на каждой из них остается такой «мусор»; этого можно избежать, настроив определенным образом групповые политики («Конфигурация компьютера -> Административные шаблоны -> System -> User Profiles», политика «Delete cached copies of roaming profiles»).

Введение уже существующего пользователя в домен

Зачастую при внедрении службы каталогов в уже существующей сети на базе рабочих групп возникает вопрос о введении пользователя в домен без потери настроек его рабочей среды. Этого можно добиться, используя перемещаемые профили.

Создайте на общем сетевом ресурсе (например, Profiles) на сервере папку с именем пользователя и задайте для нее разрешения на запись для группы Everyone. Пусть она называется HQUser, а полный путь к ней выглядит так: \\Server\Profiles\HQUser.

Создайте пользователя домена, который будет соответствовать пользователю вашей локальной сети, и в качестве пути к профилю укажите \\Server\Profiles\HQUser.

На компьютере, содержащем локальный профиль нашего пользователя, нужно войти под учетной записью администратора и при помощи вкладки User Profiles апплета System скопировать его в папку \\Server\Profiles\HQUser.

Нетрудно понять, что при следующем входе в систему под новой доменной учетной записью наш пользователь загрузит свой рабочий профиль с сервера, и администратору останется лишь решить, оставить этот профиль перемещаемым либо сделать локальным.

Квотирование

Очень часто пользователи загружают ненужной информацией сетевые диски. Чтобы избежать постоянных просьб почистить свои личные папки от ненужного мусора (почему-то он всегда оказывается нужным), можно использовать механизм квотирования. Начиная с Windows 2000 это можно делать стандартными средствами на томах NTFS.

Для включения механизма квотирования и его настройки нужно зайти в свойства локального тома и открыть вкладку «Квота» (Quota) (см. рис. 7).

Также можно посмотреть данные о занимаемом пространстве на диске и настроить квоты отдельно для каждого пользователя (см. рис. 8). Система подсчитывает занимаемое место на диске, основываясь на данных о владельце объектов, суммируя объем принадлежащих ему файлов и папок.

Группы пользователей в AD

Управление пользователями в рамках домена – задача несложная. Но когда нужно настроить доступ к определенным ресурсам для нескольких десятков (а то и сотен) пользователей, на раздачу прав доступа может уйти уйма времени.

А если возникает необходимость тонко разграничить права участникам нескольких доменов в рамках дерева или леса, перед администратором встает задача сродни задачам из теории множеств. На помощь здесь приходит использование групп.

Основная характеристика групп, встречающихся в рамках домена, была дана в прошлой статье , посвященной архитектуре службы каталогов.

Напомню, что локальные группы домена могут включать пользователей своего домена и других доменов в лесу, но область ее действия ограничивается доменом, которому она принадлежит.

Глобальные группы могут включать в себя только пользователей своего домена, но есть возможность их использования для предоставления доступа к ресурсам как в рамках своего, так и другого домена в лесу.

Универсальные группы, соответствуя своему названию, могут содержать пользователей из любого домена и использоваться также для предоставления доступа в рамках всего леса. Не важно, в рамках какого домена универсальная группа будет создана, единственное, стоит учитывать, что при ее перемещении права доступа будут теряться и их необходимо будет переназначить заново.

Чтобы понять описанное выше и основные принципы вложенности групп, рассмотрим пример. Пусть у нас есть лес, содержащий два домена HQ.local и SD.local (какой из них корневой в данном случае, не важно). Каждый из доменов содержит ресурсы, к которым нужно предоставить доступ, и пользователей (см. рис. 9).

Из рис. 9 видно, что к ресурсам Docs и Distrib должны иметь доступ все пользователи в лесу (зеленые и красные линии), поэтому мы можем создать универсальную группу, содержащую пользователей из обоих доменов, и использовать ее при указании разрешений на доступ к обоим ресурсам. Либо мы можем создать две глобальные группы в каждом домене, которые будут содержать пользователей только своего домена, и включить их в универсальную группу. Любую из этих глобальных групп также можно использовать для назначения прав.

Доступ к каталогу Base должны иметь пользователи только из домена HQ.local (синие линии), поэтому мы включим их в локальную доменную группу, и этой группе предоставим доступ.

Каталогом Distrib будут иметь право пользоваться как члены домена HQ.local, так и члены домена SD.local (оранжевые линии на рис. 9). Поэтому пользователей Manager и Salary мы можем добавить в глобальную группу домена HQ.local, а затем эту группу добавить в локальную группу домена SD.local вместе с пользователем IT. Затем этой локальной группе и предоставить доступ к ресурсу Distrib.

Сейчас мы рассмотрим вложенность этих групп подробнее и рассмотрим еще один тип групп – встроенные локальные доменные группы.

В таблице показано, какие группы в какие могут быть вложены. Здесь по горизонтали расположены группы, в которые вкладываются группы, расположенные по вертикали. Плюс означает, что один вид групп может быть вложен в другой, минус – нет.

На каком-то ресурсе в Интернете, посвященном сертификационным экзаменам Microsoft, я увидел упоминание о такой формуле – AGUDLP, что значит: учетные записи (Account) помещаются в глобальные группы (Global), которые помещаются в универсальные (Universal), которые помещаются в локальные доменные группы (Domain Local), к которым и применяются разрешения (Permissions). Эта формула в полной мере описывает возможность вложенности. Следует добавить, что все эти виды могут быть вложены в локальные группы отдельно взятой машины (локальные доменные исключительно в рамках своего домена).

Вложенность доменных групп

|

Вложенность |

Локальные группы |

Глобальные группы |

Универсальные группы |

|

Учетная запись |

|||

|

Локальные группы |

+ (за исключением встроенных локальных групп и только в пределах собственного домена) |

||

|

Глобальные группы |

+ (только в пределах собственного домена) |

||

|

Универсальные группы |

Встроенные локальные доменные группы расположены в контейнере Builtin и являются фактически локальными группами машины, но только для контроллеров домена. И в отличие от локальных доменных групп из контейнера Users не могут быть перемещены в другие организационные единицы.

Правильное понимание процесса администрирования учетных записей позволит вам создать четко настроенную рабочую среду предприятия, обеспечив гибкость управления, а главное – отказоустойчивость и безопасность домена. В следующей статье мы поговорим о групповых политиках как инструменте для создания пользовательского окружения.

Приложение

Нюансы доменной аутентификации

При использовании локальных профилей может возникнуть ситуация, когда пользователь домена пытается войти на рабочую станцию, которая имеет его локальный профиль, но по каким-то причинам не имеет доступа к контроллеру. На удивление, пользователь успешно пройдет аутентификацию и будет допущен к работе.

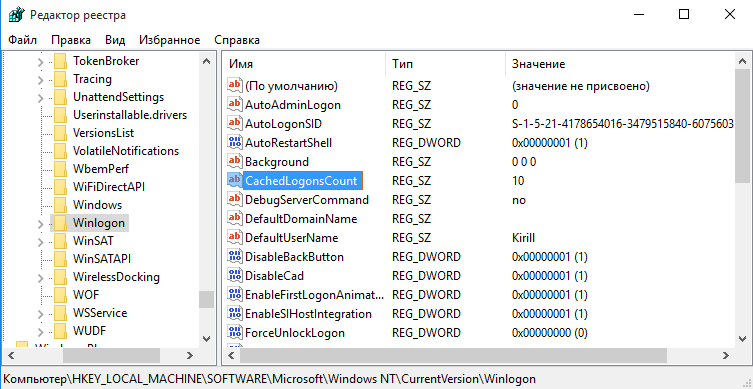

Такая ситуация возникает из-за кэширования мандата пользователя и может быть исправлена внесением изменений в реестр. Для этого в папке HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\Current Version\Winlogon создать (если таковой нет) запись с именем CachedLogonCount, типом данных REG_DWORD и установить ее значение в ноль. Аналогичного результата можно добиться при помощи групповых политик.

- Емельянов А. Принципы построение доменов Active Directory, //«Системный администратор», №2, 2007 г. – С. 38-43.

Вконтакте

При входе на компьютер с доменной учетной записью пользователь вводит свои учетные данные, которые передаются на ближайший контроллер домена для проверки подлинности. Если в сетевом окружении отсутствуют доступные контроллеры домена, то учетные данные проверить некому и в систему пользователь войти не сможет.

Чтобы избежать подобной ситуации, после успешного входа в систему учетные данные пользователя сохраняются в кэш на локальном компьютере. Это позволяет войти в систему с доменными учетными данными и получить доступ к ресурсам локального компьютера даже при отсутствии подключения к домену.

Примечание. Если быть точным, то кэшируются не сами учетные данные (логин и пароль), а результат их проверки. Еще точнее система хранит хэш пароля, модифицированный при помощи соли (salt), которая в свою очередь, генерируется на основе имени пользователя. Кэшированные данные хранятся в разделе реестра HKLM\SECURITY\Cache, доступ к которому имеет только система.

За возможность кэширования отвечает параметр реестра CashedLogonsCount , находящийся в разделе HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon. Этот параметр определяет количество уникальных пользователей, чьи учетные данные сохраняются локально. По умолчанию значение параметра равно 10, что означает следующее: учетные данные сохраняются для последних 10 пользователей, заходивших в систему, а при входе на компьютер одиннадцатого пользователя учетные данные первого пользователя будут перезаписаны.

Управлять значением CashedLogonsCount можно централизованно, с помощью групповых политик. Для этого необходимо создать новый GPO (или открыть существующий), перейти в раздел Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Security Options и найти параметр Interactive logon: Number of previous logons to cache (in case domain controller is not available) .

По умолчанию данный параметр не определен (Not Defined), соответственно на всех компьютерах используется дефолтное значение. Для его изменения надо включить параметр и указать необходимое значение в пределах от 0 до 50. Значение, равное 0, означает запрет на кэширование учетных данных, соответственно при этом значении вход в систему при недоступности контроллера домена невозможен.

Поскольку теоретически при наличии физического доступа к компьютеру у злоумышленника есть возможность воспользоваться сохраненными учетными данными, то для повышения безопасности рекомендуется отключать локальное кэширование. Исключение могут составить пользователи мобильных устройств (ноутбуков, планшетов и т.п.), которые пользуются устройствами как на работе, так и вне ее. Для таких пользователей количество кэшированных входов можно задать в пределах 1-2. Этого вполне достаточно для работы.

И в завершение пара важных моментов:

Для того, чтобы учетные данные были закешированы необходимо, чтобы пользователь хотя-бы раз зашел на компьютер под своей доменной учетной записью при доступном контроллере домена.

Довольно часто параметр CashedLogonsCount

трактуют как количество входов в систему при отсутствии доступа к домену. Это не так, и если учетные данные пользователя закешированы локально, то он сможет заходить в систему неограниченное количество раз.

Локальная учетная запись пользователя дает пользователю возможность входить на локальный компьютер для доступа к локальным ресурсам. Однако в сетевой среде пользователям нужен доступ к ресурсам, расположенным в других местах сети. Для доступа к этим ресурсам необходима учетная запись пользователя домена. Когда создается учетная запись пользователя домена, она помещается в службу каталогов Active Directory и доступна с любого компьютера, принадлежащего к этому домену. В рабочей группе, наоборот, учетная запись пользователя существует только на локальном компьютере.

а) Учетные записи пользователя домена, определяемые пользователем

Учетные записи пользователя домена, определяемые пользователем - это учетные записи, которые администратор создает для того, чтобы пользователи могли входить в домен и получать доступ к ресурсам сети. Учетные записи пользователя домена, определяемые пользователем, создаются на контроллере домена. Этот контроллер домена реплицирует данные новой учетной записи пользователя на все контроллеры в домене. В процессе входа пользователь указывает имя пользователя и пароль, а также домен, в котором существует данная учетная запись. Первый доступный контроллер домена использует эти сведения для проверки подлинности учетной записи пользователя.

б) Встроенные учетные записи пользователя (домена)

Помимо возможности для администраторов определять новые учетные записи пользователя домена, операционная система Win2000 предлагает две встроенные учетные записи пользователя домена - Administrator и Guest. Эти встроенные учетные записи пользователя подобны встроенным учетным записям пользователя, существующим на локальных компьютерах в рабочих группах. Главное отличие состоит в том, что эти учетные записи дают возможность доступа к целому домену.

в) Администратор

Встроенная учетная запись Administrator управляет всей конфигурацией компьютера и домена. Пользуясь этой записью, администратор может создавать учетные записи пользователя и группы, управлять безопасностью, распоряжаться принтерами и назначать разрешения учетным записям пользователей. Эту учетную запись можно переименовать, но нельзя удалить.

Встроенная учетная запись Guest позволяет разовым пользователям получить доступ к сетевым ресурсам. Например, в системе с низким уровнем безопасности сотрудник, которому нужен кратковременный доступ к ресурсам, может воспользоваться учетной записью Guest. По умолчанию эта учетная запись является отключенной.

д) Служебная программа Active Directory Users and Computers

Операционная система Win2000 предлагает служебную программу под названием Active Directory UandC, с помощью которой администраторы могут управлять учетными записями пользователей в службе каталогов Active Directory. Эта служебная программа установлена на компьютерах, настроенных как контроллеры домена. Для работы со служебной программой Active Directory UandC необходимо войти в домен Win2000 (не на локал компьютер), имея при этом достаточные права для выполнения соответствующих задач.

С помощью служебной программы Active Directory Users and Computers можно выполнять в домене следующие задачи:

- добавлять или удалять учетные записи пользователя;

- включать и отключать учетные записи пользователя;

- находить или перемещать учетные записи пользователя;

- переименовывать учетные записи пользователя;

сбрасывать пароли пользователей.

12. Группы. Группы на локальном компьютере. Группы на контроллере домена. Встроенные и стандартные группы в домене. Создание групп в домене. Типы групп и области их действия.

Группа - это набор учетных записей пользователя. Разрешения на доступ можно задать одновременно всем членам группы, и нет необходимости задавать их индивидуально. Обеспечив доступ для группы, потом можно просто добавлять в эту группу соответствующих пользователей. Можно использовать принятые по умолчанию, или встроенные, группы, предлагаемые операционной системой Win2000, либо создать новые группы в соответствии с потребностями организации. Группа может существовать либо только на локальном компьютере, либо на компьютерах в пределах одного домена, либо на компьютерах в пределах нескольких доменов.

Группы на локальном компьютере:

На локальных компьютерах (компьютерах, являющихся контроллерами домена), можно создавать только локальные группы в локальной базе данных безопасности. Группа, расположенная на компьютере, не являющемся контроллером домена, обеспечивает безопасность и доступ только для этого локального компьютера. Например, чтобы дать пользователю права администратора на локальном компьютере, достаточно его добавить в группу Administrators (Администраторы) данного компьютера с помощью служебной программы Local Users and Groups (Локальные пользователи и группы).

Группы на контроллере домена:

На контроллере домена группы создаются в службе каталогов Active Directory. Группа, расположенная на контроллере домена, может включать в себя пользователей всего домена или нескольких доменов. Например, чтобы предоставить пользователям права администратора, их добавляют в группу Administrators на каком-нибудь контроллере домена с помощью служебной программы Active Directory Users and Computers (Active Directory - пользователи и компьютеры).

Встроенные и стандартные группы в домене:

Как и в случае с клиентскими компьютерами и рядовыми серверами, на контроллерах доменов имеются встроенные группы по умолчанию. В дополнение к встроенным группам на контроллерах доменов имеются стандартные группы по умолчанию. Когда компьютер становится контроллером домена, система Windows 2000 Advanced Server автоматически создает эти группы в оснастке Active Directory Users and Computers (Active Directory - пользователи и компьютеры). Как и встроенные локальные группы, эти группы предоставляют предопределенные права, определяющие, какие системные задачи может выполнять пользователь или встроенная либо стандартная группа.

Стандартные группы с глобальной областью действия располагаются в папке Users (Пользователи). Встроенные локальные группы домена располагаются в папке Builtin (Встроенные). В системе Windows 2000 группы домена по умолчанию включают в себя следующие группы.

- Встроенные локальные группы домена. Эти группы предоставляют пользователям предопределенные права и разрешения на выполнение задач в службе каталогов Active Directory и на контроллерах домена. Встроенные локальные группы домена располагаются только на контроллерах домена. Удалить эти группы невозможно.

- Специальные группы. Эти группы автоматически организуют учетные записи пользователей для нужд системы. Администраторы не назначают пользователей в эти группы. Вместо этого пользователи либо являются их членами по умолчанию, либо становятся таковыми вследствие своих действий в сети. Специальные группы имеются на всех компьютерах, работающих под управлением системы Windows 2000. Например, если пользователи подключаются к общей папке на удаленном компьютере, они становятся членами группы Network System (Сетевая система). Специальные группы не показываются в оснастке Active Directory Users and Computers (Active Directory - пользователи и компьютеры).

- Стандартные глобальные группы. Эти группы позволяют администратору без труда управлять всеми пользователями в домене. Стандартные глобальные группы имеются только на контроллерах домена. Эти группы располагаются в папке User оснастки Active Directory Users and Computers (Active Directory - пользователи и компьютеры).

Создание групп в домене:

При создании групп для использования в домене руководствуйтесь следующими указаниями.

- Определяйте необходимую область действия группы, исходя из того, как она будет использоваться. Например, для группирования учетных записей пользователей примените глобальную группу. И, наоборот, для предоставления разрешений на ресурс используйте локальную группу домена.

- Определите, имеются ли необходимые разрешения на создание группы в соответствующем домене.

а) По умолчанию, необходимые разрешения на создание групп имеют члены групп Administrators (Администраторы) или Account Operators (Операторы учета).

б) Администратор может дать пользователю разрешение на создание групп в домене.

- Определите имя группы. Выберите интуитивно понятное имя, отражающее назначение создаваемой группы. Такой подход особенно полезен, если администраторы других доменов должны будут искать эту группу в службе каталогов Active Directory.

Группы создаются и удаляются в оснастке Active Directory Users and Computers (Active Directory - пользователи и компьютеры). Можно создавать группы в папке Users (Пользователи) по умолчанию или в любой вновь созданной папке. Если группа больше не нужна, ее обязательно надо удалить, чтобы случайно не предоставить ей каких-либо разрешений.

Чтобы создать группу, откройте оснастку Active Directory Users and Computers (Active Directory - пользователи и компьютеры). Щелкните правой кнопкой мыши папку, в которой будет размещена группа, выберите New (Создать) и щелкните Group (Группа). В следующей таблице описаны параметры диалогового окна New Object - Group (Новый объект - Группа).

Типы групп:

Служба каталогов Active Directory обеспечивает поддержку различных типов групп и областей действия групп в домене. Поскольку группы хранятся в службе Active Directory, их можно использовать на любом компьютере в сети. Тип группы определяет задачи, которыми можно управлять при ее помощи. Область действия группы определяет, охватывает ли группа несколько доменов или ограничена одним доменом. Каждый тип группы в домене имеет атрибут области действия, определяющий, как данная группа применяется в сети.

В службе каталогов Active Directory существуют два типа групп.

1) Группы безопасности. Группы безопасности следует использовать для целей, связанных с обеспечением безопасности, таких как предоставление разрешений на доступ к ресурсам. Кроме того, можно использовать их для рассылки по электронной почте сообщений нескольким пользователям. При рассылке электронной почты какой-либо группе сообщения посылаются всем членам этой группы. Таким образом, группы безопасности имеют некоторые общие возможности с группами распространения.

2) Группы распространения. Группы безопасности используются приложениями в качестве списков для выполнения функций, не связанных с обеспечением безопасности, таких как рассылка электронной почты группам пользователей. Предоставить разрешения, используя группы безопасности, невозможно. Хотя группы безопасности и обладают возможностями групп распространения, последние все же необходимы, поскольку некоторые приложения способны работать только с группами распространения.

Области действия групп:

Область действия группы определяет, где в доменах используется эта группа. Область действия влияет на членство в группах и на вложение групп. Вложение - это добавление группы в другую группу в качестве члена. В системе Windows 2000 имеется три области действия групп.

1) Область действия глобальной группы. Эта область действия используется для объединения пользователей, имеющих аналогичные требования к доступу в сети. Можно использовать глобальную группу для предоставления разрешений на доступ к ресурсам, расположенным в любом домене.

а) Членство в глобальных группах ограничено. Учетные записи пользователей и глобальные группы добавляются только из того домена, в котором создается глобальная группа.

б) Глобальные группы могут быть вложенными в другие группы. Эта функция позволяет добавлять глобальную группу в другую глобальную группу в том же домене, либо в универсальные или локальные группы других доменов.

2) Область действия локальной группы домена. Эта область действия используется для предоставления разрешений на ресурсы домена, расположенные в том же домене, в котором создается локальная группа домена. Ресурс не обязательно должен быть расположен на контроллере домена.

а) Членство в локальных группах домена открытое. Учетные записи пользователей, универсальные группы и глобальные группы добавляются из любого домена.

б) Локальные группы домена не могут быть вложенными в другие группы; это означает, что локальную группу домена невозможно добавить в какую-либо другую группу, даже расположенную в том же домене.

3) Область действия универсальной группы. Предоставляются разрешения на связанные с ней ресурсы в нескольких доменах. Универсальные группы используются для предоставления разрешений на доступ к ресурсам, расположенным в любом домене.

а) Членство в универсальных группах открытое. Их членом может быть любая учетная запись пользователя или группа.

б) Универсальные группы могут быть вложенными в другие группы. Эта возможность позволяет добавлять данную универсальную группу в универсальную группу или в локальную группу домена, расположенную в любом домене.

13. Общие права пользователя. Права, назначенные встроенным группам (по умолчанию).

Рабочая группа.

Права относятся не к конкретному ресурсу, а ко всей системе, и влияют на работу компьютера или домена в целом. Всем пользователям, обращающимся к сетевым ресурсам, нужны определенные общие права на тот компьютер, на котором они работают, например, право входить на компьютер или изменять на нем показания системного времени. Конкретные общие права администраторы могут назначать группам пользователей или отдельным пользователям. Кроме того, операционная система Windows 2000 предоставляет определенные права встроенным группам по умолчанию. Права пользователя определяют, какие пользователи могут выполнять ту или иную конкретную работу на компьютере или в домене.

Общие права пользователя :

Права позволяют пользователю, вошедшему на компьютер или в сеть, выполнять в этой системе определенные действия. Если у пользователя нет прав на выполнение какой-то операции, попытка выполнения этой операции будет блокирована.

Права пользователя могут относиться как к отдельным пользователям, так и к группам. Однако лучше всего управлять правами пользователя, работая с группами. Это гарантирует, что пользователь, входящий в систему как член группы, автоматически получит все связанные с этой группой права. Операционная система Windows 2000 дает администратору возможность назначать права пользователям и группам пользователей. Общие права пользователя включают право локального входа в систему, право на изменение системного времени, право на отключение системы и право доступа к данному компьютеру из сети.

- Локальный вход в систему

Это право позволяет пользователю входить на локальный компьютер или в домен с локального компьютера.

- Изменение системного времени

Это право позволяет пользователю устанавливать показания внутренних часов компьютера.

- Завершение работы системы

Это право позволяет пользователю завершить работу локального компьютера.

- Доступ к этому компьютеру из сети

Это право позволяет пользователю получить доступ к компьютеру, работающему под управлением Windows 2000, с любого другого компьютера в сети.

Права, назначенные встроенным группам (по умолчанию):

Операционная система Windows 2000 по умолчанию предоставляет определенные права таким встроенным группам, как Administrators (Администраторы), Users (Пользователи), Power Users (Опытные пользователи) и Backup Operators (Операторы архива).

1) Администраторы

Administrators - встроенная группа, существующая как на компьютерах, являющихся контроллерами домена, так и на компьютерах, не являющихся контроллерами домена. Члены этой группы имеют полный контроль над компьютером или доменом. Administrators . единственная встроенная группа, которой автоматически предоставляются все встроенные права в системе.

2) Пользователи

Users - встроенная группа, существующая как на компьютерах, являющихся контроллерами домена, так и на компьютерах, не являющихся контроллерами домена. Члены этой группы могут выполнять только те задачи, на которые им предоставлены конкретные права, например, запускать приложения, использовать локальные и сетевые принтеры и выключать и блокировать рабочие станции. Члены группы Users могут создавать локальные группы и могут их изменять, но не могут объявлять папки общими или создавать локальные принтеры.

3) Опытные пользователи

Power Users - встроенная группа, существующая на компьютерах, не являющихся контроллерами домена. Члены группы Power Users могут выполнять конкретные административные функции, но не имеют прав, которые давали бы им полный контроль над системой. Группа Power Users обладает следующими правами.

- Создание учетных записей пользователя и групп на локальном компьютере.

- Изменение и удаление созданных ими учетных записей.

- Предоставление общего доступа к ресурсам. При этом члены группы Power Users не могут выполнять следующие действия.

- Изменять группы Administrators и Backup Operators.

- Архивировать или восстанавливать папки из архива.

4) Операторы архива

Backup Operators - встроенная группа, существующая как на компьютерах, являющихся контроллерами домена, так и на компьютерах, не являющихся контроллерами домена. Члены группы Backup Operators могут архивировать и восстанавливать из архива файлы вне зависимости от того, какими разрешениями эти файлы защищены. Члены группы Backup Operators могут входить на компьютер и завершать его работу, но не могут менять параметры безопасности.

Рабочая группа:

Рабочая группа - это небольшая группа объединенных сетью компьютеров, которые работают вместе и не нуждаются в централизованном администрировании.

Рабочая группа обладает следующими характеристиками.

- Распределение ресурсов, администрирование и проверка подлинности производятся на каждом компьютере рабочей группы в отдельности.

- На каждом компьютере установлена своя локальная база данных SAM (Security Accounts Manager . диспетчер учетных записей безопасности). Пользователь должен иметь учетную запись пользователя на каждом компьютере, на котором он собирается работать.

- Число компьютеров не превышает десяти. Эти компьютеры могут работать под управлением серверных продуктов Windows 2000, однако на каждом имеется своя база данных SAM. Если число компьютеров в рабочей группе превысит 10, ею становится труднее управлять. Число одновременных подключений для компьютера, работающего под управлением системы Windows 2000 Professional, не может превышать 10.

14. Настройка протокола TCP/IP (Transmission Control Protocol/Internet Protocol). DHCP-адресация. Автоматическое назначение IP-адресов. Настройка протокола TCP/IP для использования статического IP-адреса. Проверка и тестирование протокола TCP/IP.

Настройка протокола TCP/IP. DHCP-адресация:

Если протокол TCP/IP был настроен на автоматическое получение IP-адреса, то после установки протокола TCP/IP клиентский компьютер получает IP-адрес одним из двух способов:

- от DHCP-сервера;

- при помощи автоматического назначения частных адресов APIPA (Automatic Private IP Addressing).

DHCP-сервер автоматически назначает IP-адрес и такие значения настройки протокола TCP/IP, как IP-адрес DNS-сервера, WINS-сервера и основного шлюза. Используется следующая процедура автоматического назначения IP-адреса DHCP-сервером.

1. Клиентский компьютер запрашивает IP-адрес у DHCP-сервера.

2. DHCP-сервер назначает IP-адрес клиентскому компьютеру.

Следует убедиться, что параметры протокола TCP/IP настроены таким образом, чтобы клиентский компьютер мог в автоматическом режиме получить IP-адрес от DHCP-сервера. По умолчанию эти параметры в Windows 2000 настраиваются автоматически. Если по какой-либо причине клиентский компьютер не настроен на автоматическое получение IP-адреса, протокол TCP/IP можно настроить вручную.

Автоматическое назначение IP-адресов:

Средство автоматического назначения частных IP-адресов позволяет создать IP-адрес в случае, если клиентский компьютер не может получить IP-адрес от DHCP-сервера. С помощью этого средства назначается только IP-адрес и маска подсети, но не предоставляются дополнительные сведения о настройках, например, основного шлюза. В результате ограничиваются возможности подключения клиентского компьютера к локальной сети: он не может подключиться к другим сетям или Интернету.

При запуске не имеющего IP-адреса компьютера происходит следующее:

1. Клиентский компьютер пытается обнаружить DHCP-сервер и получить от него сведения о настройках протокола TCP/IP.

2. Если клиентский компьютер не обнаружил DHCP-сервер, он настраивает свой IP-адрес и маску подсети, выбирая адрес 169.254.0.0 сети класса B из зарезервированного корпорацией Майкрософт диапазона IP-адресов с маской подсети 255.255.0.0.

Настройка протокола TCP/IP для использования статического IP-адреса:

Иногда возникает необходимость вручную настроить статические IP-адреса для компьютеров сети, в которой поддерживается служба сервера DHCP. Например, компьютер, на котором поддерживается служба сервера DHCP, нельзя настроить на автоматический прием IP-адреса. Кроме того, иногда необходимо сохранить одинаковый IP-адрес у почтового сервера и веб-сервера. В таких случаях следует настроить эти компьютеры со статическим IP-адресом.

При настройке статического IP-адреса необходимо настроить маску подсети и основной шлюз для каждой из имеющихся в компьютере сетевых плат, используя протокол TCP/IP. Ниже приведена таблица, в которой представлены параметры настройки протокола TCP/IP.

| Параметры настройки | Описание |

| IP-адрес | 32-битный адрес, определяющий узел TCP/IP. Каждой сетевой плате компьютера, на котором установлен протокол TCP/IP, требуется уникальный IP-адрес, который обычно имеет десятичное представление (например, 192.168.0.108). Каждый адрес состоит из двух частей: идентификатора сети, по которому определяются все узлы одной сети, и идентификатора узла, по которому определяется конкретный узел этой сети. В данном примере идентификатором сети является значение 192.168.0, а идентификатором узла - 108, в соответствии со стандартной маской подсети. |

| Маска подсети | Значение, по которому определяется, к какой подсети подключен компьютер. Большая интрасеть разделяется на некоторое число подсетей, связанных между собой маршрутизаторами. По значению маски подсети видно, какая часть IP-адреса узла является идентификатором сети, а какая - идентификатором узла. Когда узлы пытаются взаимодействовать друг с другом, используются их маски подсети, с помощью которых определяется, является конечный узел локальным или удаленным. |

| Основной шлюз | Маршрутизатор, которому узел будет направлять все IP-пакеты для удаленных сетей в том случае, когда у него не имеется конкретного маршрута для этих сетей. Основной шлюз обычно настраивается в соответствии с данными маршрутизации, что позволяет ему отправлять пакеты сети назначения или другим промежуточным маршрутизаторам. Чтобы была установлена связь с узлом в другой сети, следует настроить IP-адрес для основного шлюза. |

Проверка и тестирование протокола TCP/IP :

После настройки протокола TCP/IP следует воспользоваться командами ipconfig и ping, чтобы протестировать настройку локального компьютера и убедиться в том, что его можно подключать к сети с протоколом TCP/IP.

1) Команда Ipconfig:

Команда ipconfig позволяет отобразить на экране тестируемого компьютера данные о настройке свойств протокола TCP/IP и определить, инициализирован ли он на компьютере. Затем проверяется правильность отображенной информации.

2) Команда Ping:

Команда pingявляется средством диагностики, с помощью которого проверяется настройка свойств протокола TCP/IP между двумя компьютерами и определяются ошибки подключения. Посредством команды ping устанавливается возможность взаимодействия с другим узлом, использующим протокол TCP/IP.

Проверка и тестирование протокола TCP/IP:

Комбинируя команды ipconfig и ping, можно проверить настройку протокола IP локального компьютера и IP-подключение двух сетевых компьютеров. В соответствии с процедурой совместного использования команд ipconfig и ping необходимо выполнить следующие основные действия.

1) Введите команду ipconfig в командной строке. Вы получите следующий результат использования команды ipconfig.

- Если протокол TCP/IP инициализирован, то в результате применения команды ipconfig отобразится IP-адрес и маска подсети каждой сетевой платы вашего компьютера. Кроме того, отобразятся другие параметры настройки, такие как основной шлюз.

- Если имеется дублирование IP-адреса, то в результате выполнения команды ipconfig появится сообщение о том, что IP-адрес настроен; однако значение маски подсети равняется при этом 0.0.0.0., свидетельствуя о том, что данный адрес уже используется в сети. Служба автоматического назначения частных IP-адресов всегда имеет идентификатор сети 169.254.0.0. Если вы указываете идентификатор сети, значение которого начинается со 169.254.x.x., то получаете IP-адрес не от сервера DHCP, а через службу автоматического назначения частных IP-адресов.

2) Выполните команду ping 127.0.0.1 с адресом замыкания на себя, чтобы удостовериться в правильности установки протокола TCP/IP. Адрес замыкания на себя представляет собой тот адрес, который используется компьютером для собственной идентификации.

В команде ping используется синтаксис ping IP_адрес, где IP_адрес является адресом другого узла или компьютера с установленным протоколом TCP/IP.

3) Выполните команду ping с IP-адресом локального компьютера, чтобы убедиться, что ваш адрес настроен правильно.

4) Выполните команду ping с IP-адресом основного шлюза, чтобы убедиться, что ваш компьютер может взаимодействовать с локальной сетью. Чтобы убедиться в том, что компьютер можно подключить к локальной сети, следует направить запрос любому другому компьютеру этой локальной сети. Однако наиболее часто для данной цели используется основной шлюз, поскольку обычно он никогда не отключается.

5) Выполните команду ping с IP-адресом удаленного узла, чтобы удостовериться в том, что компьютер может взаимодействовать с маршрутизатором.

По умолчанию, в случае успешного прохождения команд ping, появляются четыре одинаковых сообщения следующего вида: Ответ, полученный с соответствующего IP-адреса

Похожая информация.

Всем известно, после установки операционной системы, компьютер изначально включен в рабочую группу (по умолчанию в WORKGROUP). В рабочей группе каждый компьютер это независимая автономная система в которой существует база данных диспетчера безопасности учетных записей SAM (Security Accounts Manager). При входе человека на компьютер выполняется проверка наличия учетной записи в SAM и в соответствии с этими записями даются определенные права. Компьютер который введен в домен продолжает поддерживать свою базу данных SAM, но если пользователь заходит под доменной учетной записью то о проходит проверку на уже на контроллер домена, т.е. компьютер доверяет контроллеру домена идентификацию пользователя.

Ввести компьютер в домен можно различными способами, но перед тем как это делать вы должны убедиться, что данный компьютер соответствует следующим требованиям:

У вас есть право на присоединение компьютера к домену (по умолчанию это право имеют Администраторы предприятия (Enterperise Admins), Администраторы домена (Domain Admins), Администраторы (Administrators), Операторы Учета (Account Admins));

Объект компьютера создан в домене;

Вы должны войти в присоединяемый компьютер как локальный администратор.

У многих администраторов второй пункт может вызвать негодование, - зачем создавать компьютер в AD, если он появиться в контейнере Computers после ввода компьютера в домен. Все дело в том, что в контейнере Computers нельзя создать подразделения, но еще хуже, что к контейнеру нельзя привязать объекты групповой политики. Именно поэтому рекомендуется создать объект компьютер в необходимом подразделении, а не довольствоваться автоматически созданной учетной записью компьютера. Конечно можно переместить автоматически созданный компьютер в необходимое подразделение, но зачастую подобные вещи администраторы забывают делать.

Теперь разберем способы создания компьютера (компьютеров) в AD:

Создание компьютеров при помощи оснастки «Active Directory – пользователи и компьютеры».

Для этого способа нам понадобится запустить оснастку «Active Directory – пользователи и компьютеры», у себя на компьютере с помощью Admin Pack или на контроллере домена. Для этого необходимо нажать "Пуск- Панель управления- Система и безопасность- Администрирование- " выберите необходимое подразделение, нажмите на нем правой кнопкой мыши, в контекстном меню выберите "Создать- Компьютер ".

Впишите имя компьютера.

Создание учетной записи компьютера с помощью команды DSADD.

Общий вид команды:

dsadd computer

Параметры:

Значение Описание

-desc <описание>

Задает описание компьютера.

-loc <размещение>

Задает размещение компьютера.

-memberof <группа...>

Добавляет компьютер в одну или несколько групп, определяемых разделяемым пробелами списком имен DN <группа...>.

{-s <сервер> | -d <домен>}

-s

<сервер> задает подключение к контроллеру домена(DC) с именем <сервер>.

-d

<домен> задает подключение к DC в домене <домен>.

По умолчанию: DC в домене входа.

-u <пользователь>

Подключение под именем <пользователь>. По умолчанию: имя пользователя, вошедшего в систему. Возможные варианты: имя пользователя, домен\имя пользователя, основное имя пользователя (UPN).

-p {<пароль> | *}

Пароль пользователя <пользователь>. Если введена *, будет запрошен пароль.

-q

"Тихий" режим: весь вывод заменяется стандартным выводом.

{-uc | -uco | -uci}

-uc

Задает форматирование ввода из канала или вывода в канал в Юникоде.

-uco

Задает форматирование вывода в канал или файл в Юникоде.

-uci

Задает форматирование ввода из канала или файла в Юникоде.

Пример использования команды Dsadd:

Dsadd computer “CN=COMP001,OU=Moscow,OU=Departments,DC=pk-help,DC=com” –desc “Компьютер отдела IT”

Создание учетной записи рабочей станции или сервера с помощью команды Netdom.

Общий вид команды Netdom:

NETDOM ADD <компьютер> ]

<компьютер>

это имя добавляемого компьютера

/Domain

указывает домен, в котором требуется создать учетную запись компьютера

/UserD

учетная запись пользователя, используемая при подключении к домену, заданному аргументом /Domain

/PasswordD

пароль учетной записи пользователя, заданной аргументом /UserD. Знак * означает приглашение на ввод пароля

/Server

имя контроллера домена, используемого для добавления. Этот параметр нельзя использовать одновременно с параметром /OU.

/OU

подразделение, в котором необходимо создать учетную запись компьютера. Требуется полное различающееся доменное имя RFC 1779 для подразделения. При использовании этого аргумента необходимо работать непосредственно на контроллере указанного домена. Если этот аргумент не задан, учетная запись будет создана в подразделении по умолчанию для объектов компьютеров этого домена.

/DC

указывает, что требуется создать учетную запись компьютера контроллера домена. Этот параметр нельзя использовать одновременно с параметром /OU.

/SecurePasswordPrompt

Использовать для указания учетных данных безопасное всплывающее окно. Этот параметр следует использовать при необходимости указания учетных данных смарт-карты. Этот параметр действует только в случае задания пароля в виде *.

Создание объекта Компьютер с помощью Ldifde () и Csvde ().

Администрирование учетной записи компьютеров в Active Directory.

Переименование компьютера в AD.

Запускаем командную строку и с помощью команды Netdom переименовываем компьютер в AD:

Netdom renamecomputer <Имя компьютера> /Newname: <Новое имя>