Блокировка с помощью секретного кода.

Смартфоны, планшетные ПК и другие мобильные устройства содержат конфиденциальные данные. В случае потери мобильного устройства любой человек, нашедший его, получит доступ к контактам, сообщениям и учетным записям веб-служб. Один из способов предотвратить кражу конфиденциальной информации с мобильного устройства - установить блокировку с помощью секретного кода. Такая настройка блокирует устройство и переводит его в энергосберегающий режим. Можно настроить блокировку так, чтобы она включалась с задержкой, через определенное время после перехода устройства в энергосберегающий режим. Распространенный способ перевести мобильное устройство в спящий режим - быстро нажать основную кнопку включения питания. Можно также настроить переход устройства в спящий режим через определенное время.

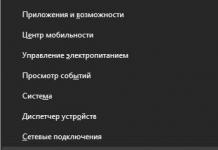

Существует множество видов блокировки с помощью секретного кода (рис. 1), которые различаются уровнем надежности. Секретный код нужно вводить каждый раз при включении устройства или его выхода из энергосберегающего режима. Вот несколько основных видов блокировки с помощью секретного кода:

- Нет - отключает любой настроенный вид блокировки с помощью секретного кода.

- Проведение пальцем - для снятия блокировки устройства пользователю нужно провести пальцем по значку, например замка или стрелки. Это наименее надежный вариант.

- Снятие блокировки по лицу - для распознавания лиц используется камера. После распознавания сохраненного снимка лица блокировка устройства снимается.

- Узор - устройство блокируется, когда пользователь рисует пальцем на экране определенный узор. Чтобы снять блокировку устройства, нужно воспроизвести на экране тот же узор.

- PIN-код - для защиты устройства используется секретный PIN-код. Если PIN-код введен правильно, блокировка устройства снимается.

- Пароль - для защиты устройства используется пароль. Это наименее удобный вариант, особенно если в качестве пароля используется сложное или длинное слово, но он может быть самым надежным.

- Простой пароль - только на устройствах iOS. Если этот параметр включен, пароль должен быть четырехзначным числом. Если этот параметр выключен, можно использовать более сложные пароли, состоящие из букв, символов и цифр.

После настройки секретного кода его нужно вводить каждый раз при включении устройства или его выхода из энергосберегающего режима.

Чтобы настроить секретный код на устройстве Android, перейдите по следующим пунктам:

Настройки > Местоположение и безопасность > Блокировка экрана . Выберите тип секретного кода из списка и установите остальные параметры защиты экрана.

Чтобы установить секретный код на устройстве iOS, перейдите по следующим пунктам:

Настройки > Основные > Защита паролем > Включить пароль . Введите четырехзначное число (рис. 2). Для подтверждения введите снова то же самое число.

Если вы забыли пароль для устройства iOS, подключите его к компьютеру, с которым оно было синхронизировано в последний раз, и восстановите настройки через iTunes.

Для устройства Android необходимо также провести восстановление. Для этого включите устройство, удерживая нажатыми кнопки регулирования громкости, после чего появится функция восстановления. Конкретные инструкции приведены в документации изготовителя устройства Android.

Академия Cisco проводит аторизированные тренинги, практикумы Cisco, компьютерные

3.1. Под использованием мобильных устройств и носителей информации в ИС Организации понимается их подключение к инфраструктуре ИС с целью обработки, приема/передачи информации между ИС и мобильными устройствами, а также носителями информации.

3.2. В ИС допускается использование только учтенных мобильных устройств и носителей информации, которые являются собственностью Организации и подвергаются регулярной ревизии и контролю.

3.3. На предоставленных Организацией мобильных устройствах допускается использование коммерческого ПО, входящего в Реестр разрешенного к использованию ПО и указанного в Паспорте ПК.

3.4. К предоставленным Организацией мобильным устройствам и носителям информации предъявляются те же требования ИБ, что и для стационарных АРМ (целесообразность дополнительных мер обеспечения ИБ определяется администраторами ИС).

3.5. Мобильные устройства и носители информации предоставляются работникам Организации по инициативе Руководителей структурных подразделений в случаях:

необходимости выполнения вновь принятым работником своих должностных обязанностей;

возникновения у работника Организации производственной необходимости.

3.6. Процесс предоставления работнику Организации мобильных устройств и носителей информации состоит из следующих этапов:

3.6.1. Подготовка заявки (Приложение 1) в утвержденной форме, осуществляется Руководителем структурного подразделения на имя Руководителя Организации.

3.6.2. Согласование подготовленной заявки (для получения заключения о возможности предоставления работнику Организации заявленного мобильного устройства и/или носителя информации) с начальником отдела ИТ.

3.6.3. Передача оригинала заявки в отдел ИТ для учета предоставленного мобильного устройства и/или носителя информации и внесения изменений в «Список работников Организации, имеющих право работы с мобильными устройствами вне территории «ВАША ОРГАНИЗАЦИЯ», а также выполнения технических настроек по регистрации мобильного устройства в ИС и/или предоставлению права использования носителей информации на АРМах Организации (в случае согласования заявки Руководителем Организации).

3.7. Внос на территорию Организации предоставленных мобильных устройств работниками Организации, а также вынос их за его пределы производится только на основании «Списка работников Организации, имеющих право работы с мобильными устройствами вне территории «ВАША ОРГАНИЗАЦИЯ» (Приложение 2), который ведется отделом ИТ на основании утвержденных заявок и передается в службу безопасности.

3.8. Внос на территорию Организации предоставленных мобильных устройств работниками подрядных и сторонних организаций, а также вынос их за его пределы производится на основании заполненной по форме заявки (Приложение 3) на внос/вынос мобильного устройства, подписанной Руководителем структурного подразделения.

3.9. При использовании предоставленных работникам Организации мобильных устройств и носителей информации необходимо:

3.9.1. Соблюдать требования настоящего Положения.

3.9.2. Использовать мобильные устройства и носители информации исключительно для выполнения своих служебных обязанностей.

3.9.3. Ставить в известность администраторов ИС о любых фактах нарушения требований настоящего Положения.

3.9.4. Бережно относится к мобильным устройствам и носителям информации.

3.9.5. Эксплуатировать и транспортировать мобильные устройства и носители информации в соответствии с требованиями производителей.

3.9.6. Обеспечивать физическую безопасность мобильных устройств и носителей информации всеми разумными способами.

3.9.7. Извещать администраторов ИС о фактах утраты (кражи) мобильных устройств и носителей информации.

3.10. При использовании предоставленных работникам Организации мобильных устройств и носителей информации запрещено:

3.10.1. Использовать мобильные устройства и носители информации в личных целях.

3.10.2. Передавать мобильные устройства и носители информации другим лицам (за исключением администраторов ИС).

3.10.3. Оставлять мобильные устройства и носители информации без присмотра, если не предприняты действия по обеспечению их физической безопасности.

3.11. Любое взаимодействие (обработка, прием/передача информации) инициированное работником Организации между ИС и неучтенными (личными) мобильными устройствами, а также носителями информации, рассматривается как несанкционированное (за исключением случаев оговоренных с администраторами ИС заранее). Организация оставляет за собой право блокировать или ограничивать использование таких устройств и носителей информации.

3.12. Информация об использовании работниками Организации мобильных устройств и носителей информации в ИС протоколируется и, при необходимости, может быть предоставлена Руководителям структурных подразделений, а также Руководству Организации.

3.13. При подозрении работника Организации в несанкционированном и/или нецелевом использовании мобильных устройств и носителей информации инициализируется служебная проверка, проводимая комиссией, состав которой определяется Руководителем Организации.

3.14. По факту выясненных обстоятельств составляется акт расследования инцидента и передается Руководителю структурного подразделения для принятия мер согласно локальным нормативным актам Организации и действующему законодательству. Акт расследования инцидента и сведения о принятых мерах подлежат передаче в отдел ИТ.

3.15. Информация, хранящаяся на предоставляемых Организацией мобильных устройствах и носителях информации, подлежит обязательной проверке на отсутствие вредоносного ПО.

3.16. В случае увольнения или перевода работника в другое структурное подразделение Организации, предоставленные ему мобильные устройства и носители информации изымаются.

Многие современные пользователи все чаще выбирают мобильные устройства в качестве своего основного способа коммуникации с Сетью. С помощью смартфонов и планшетов сейчас можно удовлетворить практически любые нужды в интернете. Тут вам и различные приложения (Instagram, Twitter, VK, Facebook), встроенная камера, и удобство переносимости девайса. Совершенно неудивительно, что киберпреступники взяли на прицел мобильные платформы, куда постепенно мигрирует неискушенный в области ИБ народ.

Введение

Следует помнить, что основаная задача современных киберпреступников - получение прибыли, времена, когда вредоносные программы разрабатывали для развлечения или деструктивных действий давно в прошлом. Следовательно, злоумышленники сосредотачиваются на методах получения прибыли за счет мобильных устройств обычных пользователей. Но что это за методы, как от них защититься? Это мы рассмотрим ниже.

Программы-вымогатели для мобильных устройств

Вредоносные программы, требующие выкуп, стали крайне распространенным классом злонамеренных программ для настольных компьютеров. Учитывая этот успех, злоумышленники решили использовать похожие схемы в случае с мобильными устройствами. Как правило, они блокируют работу девайса, требуя с жертвы выкуп, после выплаты которого возвращают пользователю контроль над смартфоном или планшетом.

Также преступники выбирают в качестве целей истории звонков, контакты, фотографии или сообщения, что практически всегда вынуждает пользователя заплатить затребованную сумму.

Среди наиболее опасных представителей вымогателей для мобильных устройств является - первый мобильный шифратор, использующий службу специальных возможностей. Вредоносная программа оснащена сразу двумя инструментами для вымогательства: она шифрует данные в памяти устройства, а также может изменить PIN-код на произвольный.

Использование службы специальных возможностей Android Accessibility Service (облегчает работу с устройством для людей с ограниченными возможностями) - одно из наиболее опасных нововведений, которые взяли на вооружение киберпреступники. Таким образом, злоумышленники успешно атакуют самую популярную мобильную платформу - Android.

А с помощью недостатков в безопасности устройств можно сделать многое - например, обнаруженная в апреле уязвимость «Trustjacking» . Trustjacking можно было использовать, заманив пользователя на сайт, на котором размещен специальный код.

Иногда не спасают и меры безопасности, разработанные корпорациями Google и Apple для своих магазинов Google Play и App Store. Так, в Google Play эксперты наткнулись на . После установки мессенджер загружал второе приложение, которое собирало информацию о местоположении устройства, сохраненные звонки, аудио- и видеозаписи, текстовые сообщение и другую частную информацию пользователей.

С ростом популярности криптовалют, а также их курса, злоумышленники заинтересовались программами-майнерами, добывающими для хозяина криптовалюту за счет устройств обычных пользователей. В том же Google Play исследователи нашли легитимные программы, .

Сбор конфиденциальных данных также интересует преступников, поэтому они разрабатывают приложения вроде , который может записывать звонки, совершаемые пользователем по мобильному устройству под управлением операционной системы Android.

Многие придерживаются мнения, что по части защиты от вредоносных приложений система iOS справляется куда лучше, чем ее основной конкурент. Бывший глава Владивостока Игорь Пушкарев, находящийся под следствием, как-то . По мнению Пушкарева, эта система крайне недостойно защищена.

Бесконтактные платежи (Tap and Pay)

Все же уже слышали про NFC («коммуникация ближнего поля», «ближняя бесконтактная связь»)? Если объяснять простым языком, эта технология призвана расширить стандарт бесконтактных карт, позволяя пользователям оплачивать покупки с помощью своего мобильного устройства. Таким образом, к смартфонам прикрепляется банковский счет или кредитная карта, что еще больше привлекает мошенников.

Для кражи денежных средств пользователей в случае использования NFC злоумышленники прибегают к методу «bump and infect», который использует уязвимости в NFC. Этот метод уже зарекомендовал себя в прошлом, позволив преступникам похитить деньги со счетов граждан, использование «bump and infect» особенно характерно для таких мест, как торговые центры, парки или аэропорты.

Методы защиты мобильных устройств от киберугроз

В этом разделе мы не напишем ничего кардинально нового, все эти рекомендации вы наверняка уже слышали и до нас. Однако мы освежим в памяти основы безопасной работы с мобильными устройствами, которые гарантируют простым пользователям тот минимум защищенности их информации, который в нынешней ситуации просто необходим.

Следует помнить о следующих нюансах:

- Возможно, если мы говорим о простых пользователях, нелишним будет установить на мобильное устройство антивирусную программу. С постоянно развивающимися вредоносами для мобильных девайсов к своим смартфонам и планшетам нужно относиться уже как десктопному компьютеру, который большинство пользователей непременно снабжают антивирусом какого-либо производителя.

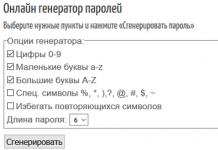

- Создавайте более сложные пароли. Если у вас в привычку все еще входит использование в качестве паролей имена ваших питомцев, то срочно меняйте такой подход. Придумывайте пароли длиной не менее 8 символов, не забудьте, что там должны присутствовать буквы, цифры и символы. Крайне не рекомендуется использовать слова, которые легко отгадать - например, имя вашего ребенка или собаки.

- Постоянно обновляйте программное обеспечение. Также не будет лишним следить за тем, чтобы программы на вашем устройстве были актуальных версий, так как выходящие обновления устраняют те или иные уязвимости, с помощью которых злоумышленники могут получить доступ к вашим файлам.

- Проверяйте банковские выписки и мобильные платежи. Убедитесь, что вы держите под контролем ваши транзакции, регулярно проверяйте мобильные платежи и банковские выписки на наличие подозрительных покупок, сделанных с помощью ваших мобильных устройств.

Кроме этого - но это, скорее, для параноиков - отключайте неиспользуемые функции. Например, GPS, Bluetooth или Wi-Fi лучше держать включенными лишь тогда, когда вы ими пользуетесь. И по возможности не храните персональные данные (пароли и другие учетные данные) на мобильном устройстве.

Выводы

Очевидно, что киберпреступники уже давно расценивают мобильные устройства как одну из приоритетных целей, масло в огонь подливает и внедрение технологий вроде NFC, которые делают эти девайсы еще более лакомым куском для мошенников. Всегда помните, что злоумышленников интересуют две вещи: ваши денежные средства, ваши личные данные (которые потом также можно продать, либо использовать для кражи денег). Исходя из этого, сделайте вывод, что можно хранить на устройстве, а что лучше доверить более защищенным платформам.

Сегодня на своем личном устройстве пользователь может играть, смотреть видео, проводить видеоконференции и работать с конфиденциальной корпоративной информацией, однако подход BYOD (Bring Your Own Device) чреват нарушением безопасности.

Разница между старыми и новыми мобильными устройствами

При покупке первых сотовых телефонов пользователей интересовал вопрос, сколько записей-контактов он может хранить - хранение на SIM-карте было неудобно, зато достаточно безопасно (пин-код и возможность закрыть доступ к данным), а сегодня все данные лежат в общей памяти, доступ к которой для различных приложений почти не защищается. Многие коммуникаторы позволяют шифровать персональные данные, однако приложения, имеющие доступ к ним, запросто их кэшируют

![]()

Современные смартфоны и планшеты содержат в себе вполне взрослый функционал, аналогичный таковому у своих «старших братьев». Удаленное администрирование, поддержка VPN, браузеры с flash и java-script, синхронизация почты, заметок, обмен файлами. Все это очень удобно, однако рынок средств защиты для подобных устройств развит еще слабо.

Доступ к почте и почтовому ящику

Как правило, доступ к почтовым сервисам и синхронизация почты настраиваются на мобильном устройстве один раз, и в случае потери или хищения аппарата злоумышленники получают доступ ко всей переписке, а также ко всем сервисам, привязанным к данному почтовому ящику.

Мессенджеры

Skype, WhatsApp - все это не чуждо современным мобильным устройствам, в результате чего и вся переписка данного конкретного человека, и его контакт-листы могут быть под угрозой.

![]()

Документы, заметки

DropBox для мобильных устройств вполне может стать источником компрометации каких-либо документов, равно как и различные заметки и события в календаре. Емкость современных устройств достаточно велика, чтобы они могли заменить usb-накопители, а документы и файлы с них вполне способны порадовать злоумышленников. Нередко в смартфонах встречается использование заметок как универсального справочника паролей, также распространены хранящие пароли приложения, защищенные мастер-ключом. Необходимо учитывать, что в таком случае стойкость всех паролей равна стойкости этого ключа и грамотности реализации приложения.

Адресная книга

Иногда сведения об определенных людях стоят очень дорого.

Сетевые средства

Использование смартфона или планшета для удаленного доступа к рабочему месту посредством VNC, TeamViewer и прочих средств удаленного администрирования уже не редкость. Так же как и доступ к корпоративной сети через VPN. Скомпрометировав свое устройство, сотрудник может скомпрометировать всю «защищенную» сеть предприятия.

Мобильный банкинг

Представь, что твой сотрудник использует на своем мобильном устройстве систему ДБО - современные браузеры вполне позволяют осуществлять подобный вид деятельности, и это же мобильное устройство привязано к банку для получения sms-паролей и оповещений. Несложно догадаться, что вся система ДБО может быть скомпрометирована потерей одного устройства.

Основными путями компрометации информации с мобильных устройств является их пропажа или хищение. Сообщения о громадных финансовых потерях организаций из-за пропажи ноутбуков мы получаем регулярно, однако потеря бухгалтерского планшета с актуальной финансовой информацией тоже может доставить множество хлопот. Вредоносное ПО для смартфонов и планшетов в настоящее время скорее страшный миф и средство маркетинга, однако не следует терять бдительность, ибо этот рынок развивается бешеными темпами. Рассмотрим, какие существуют и как реализованы средства защиты в современных мобильных ОС.

Средства защиты мобильных ОС

Современные ОС для мобильных устройств имеют неплохой набор встроенных средств защиты, однако зачастую те или иные функции не используются или отключаются.

1. Блокировка устройства.

Представь, что твой смартфон попал в руки к постороннему человеку. Для большинства пользователей это означает, что некто получит доступ сразу ко всему. Необходимо блокировать устройство паролем (стойким или с ограниченным количеством попыток ввода), после которых данные на устройстве затираются или устройство блокируется.

2. Использование криптографических средств.

Необходимо использовать шифрование съемных носителей, карт памяти – всего, к чему может получить доступ злоумышленник.

Нельзя сохранять пароли в менеджерах паролей браузеров, даже мобильных. Желательно установить ограничение на доступ к переписке почтовой и смс, использовать шифрование.

Существует множество приложений, созданных для хранения всех паролей на мобильном устройстве. Доступ к приложению осуществляется вводом мастер-ключа. Если он недостаточно стоек, вся парольная политика организации компрометируется.

К несчастью, средства для принудительного запрета есть только для Windows Mobile устройств, в остальных случаях придется доверять пользователю на слово. Желательно использовать ПО от крупных, известных разработчиков.

6. Использование политик Exchange ActiveSync и средств антивирусной и прочей защиты.

Если это возможно, позволит избежать множества угроз (в том числе новых), а в случае потери или кражи устройства осуществить его блокировку и уничтожение данных на нем.

7. В случае предоставления доступа в доверенную зону осуществлять тщательный контроль.

Для пользователей, обладающих доступом к доверенной зоне (внутренней сети по VPN, средствами удаленного администрирования), необходимо еще более тщательно следить за выполнением вышеизложенных правил (рекомендовать им использовать IPSEC, не хранить аутентификационные данные в приложениях). В случае компрометации устройства возможна угроза для всей внутренней/ доверенной зоны, что недопустимо.

8. Ограничить список данных, которые можно передавать облачным сервисам.

Современные мобильные устройства и приложения ориентированы на использование множества облачных сервисов. Необходимо следить, чтобы конфиденциальные данные и данные, относящиеся к коммерческой тайне, не были случайно синхронизированы или отправлены в один из таких сервисов.

Заключение

В завершение можно сказать, что для корпоративного применения желательно использовать одну и ту же платформу (а лучше - одинаковые устройства) с установленным ПО корпоративного класса, которое можно конфигурировать и обновлять централизованно. Из текста статьи очевидно, что необходимо разработать и внедрить политику ИБ в отношении мобильных устройств, осуществлять проверки ее исполнения и обязательно использовать Exchange-сервер для задания политик EAS. В данной статье не была рассмотрена BlackBerry OS (ввиду практически полного отсутствия на российском рынке), однако стоит отметить, что данная платформа является корпоративным стандартом во многих странах мира.

В настоящее время безопасности мобильных устройств уделяется большое внимание. В ней заинтересованы практически все: подразделения, ответственные за безопасность в коммерческих структурах и государственных органах, производители продуктов информационной защиты, специализированные СМИ, регуляторы и, к сожалению, охотники за чужими байтами.

Руслан Нигматулин

директор департамента

по работе с корпоративными клиентами

ЗАО "С-Терра СиЭсПи"

Во-первых, определимся, что мы будем понимать под мобильными платформами. Термин довольно емкий - это ноутбуки, нетбуки, планшетные компьютеры, смартфоны (коммуникаторы), мобильные телефоны. В этот перечень можно добавить еще ряд устройств, например, навигаторы и игровые приставки. Для наглядности ограничимся планшетными компьютерами и смартфонами на базе различных ОС, причем используемыми для оперирования конфиденциальной информацией, не касаясь государственной тайны.

Во-вторых, разберемся, почему с точки зрения ИБ мобильные устройства выделили в отдельное направление. Казалось бы, мобильные устройства вполне подпадают под стандартные определения "ЭВМ", "машинный носитель", "материальный носитель информации", "средства вычислительной техники". Но при этом аппаратные части мобильных устройств и, например, настольных ПК значительно различаются. Скажем, большинство ARM процессоров в смартфонах и планшетных компьютерах имеют на одном кристалле, кроме самого процессора, еще и графическое ядро, контроллеры памяти, различные интерфейсы и т.д.

Отличия мобильных устройств и стандартных ЭВМ

Итак, первая причина - это новая, в том числе с точки зрения безопасности, архитектура, отличная от привычной Intel x86.

Сегодня все мобильные платформы - это практически стандартизованные устройства для слежения за пользователем. Классическая связка: ПДн пользователя - местоположение пользователя - передаваемая пользователем информация. При получении SIM-карты персональные данные фиксируются вместе с телефонным номером. Кроме того, нередко телефонный номер привязывается к банковской карте.

Вторая причина - это высокая скорость перехода мобильных устройств из одной среды передачи информации в другую. Например, смартфон с легкостью меняет подключение по Wi-Fi на ЗG-связь. Более того, не исключена возможность "гладкого" перехода между режимами передачи во время одной сессии.

Третья - наличие отдельного класса специализированных ОС для мобильных устройств. Сегодня существует большое разнообразие как видов, так и подвидов таких ОС. Они часто обновляются, причем нередко обновления включают изменения ядра (например, ОС Android).

Четвертая, вытекающая из названия, - это мобильность. Причем не просто возможность физического переноса прибора. При желании можно переносить и настольный ПК, но вряд ли кто-нибудь назовет его мобильным. Современная мобильность подразумевает автономность и свободу от ограничений по времени, месту, способу доступа к необходимой информации, средствам связи и приложениям.

Свобода, о которой мы упоминали при анализе причин (вспомните мобильность), притупляет бдительность. Имея в руках удобный гаджет, человек с легкостью передает сообщения, которые в другой ситуации шепнул бы на ушко только строго адресату.

Существует еще и интеллектуальная обработка информации, которая напрямую не привязана к мобильности. Мы настолько привыкли к ней, что не замечаем. Вряд ли кто-то удивляется, например, что сервис социальной сети каждый мало-мальски длинный набор цифр в сообщении пытается опознать как телефонный номер.

Задумавшись над всем этим, хочется испугаться и отказаться от использования мобильных устройств. Но не стоит противиться прогрессу. Лучше задуматься о безопасности, а вернее, о средствах защиты информации для мобильных платформ. Поверьте, они есть, и они эффективны.

Модели угроз

Предлагаю подходить классически и для начала определить модель угроз, связанную с имеющимся бизнес-процессом. Несмотря на стремительное обновление технологий, используемых для защиты, с одной стороны, и для атак - с другой, наука о безопасности во многом консервативна, по крайней мере в своих системных подходах. Случай с мобильностью - не исключение.

На подходе уже целый ряд устройств со встроенной возможностью "наблюдения" за пользователем. Уже предлагают фотоаппараты с SIM-картой и встроенным GPS, с якобы безобидной целью тут же передать сделанные снимки в социальную сеть с привязкой фото к координатам, чтобы не забыть, что это вы под пальмой в Египте, а не в Турции. GPS-навигаторы уже давно производятся с поддержкой передачи данных. Вы еще не слышали о бытовых приборах, чайниках и холодильниках со встроенной ОС и опять-таки SIM-картой? Скоро увидите их в магазинах.

Одна из угроз мобильности - легкое проникновение в контролируемую зону и выход из нее. Речь конечно, не о том, что есть принципиальная физическая сложность изъять смартфон при входе в здание или поставить генератор шума в соответствующем диапазоне. Но закон перехода количества в качество действует. Массовость мобильных устройств часто требует новых подходов.

Дополнительные угрозы, связанные с мобильностью, - легкость попадания устройства в руки нарушителя, а также заражение этого устройства вирусами и шпионскими программами. Согласитесь, очень неприятно, когда скачанное из Интернета ПО оказывается SMS-трояном и опустошает счет мобильного телефона, отправляя сообщения на платные номера. Но это отдельная тема.

Создадим следующую модель. Есть некая централизованная информационная система, которая базируется на нескольких географически разнесенных ЦОД.

Характеристики, которые нужно определять для информационных систем, прописаны в приказе № 55/86/20 "Об утверждении Порядка проведения классификации информационных систем персональных данных". Методика определения нарушителей и необходимых криптосредств определена ФСБ России в "Методических рекомендациях по обеспечению с помощью криптосредств безопасности ПДн при их обработке в информационных системах персональных данных с использованием средств автоматизации".

Описание ИС и возможных нарушителей

Постараемся предельно упростить описание.

Примем, что доступ к информационной системе должен быть предоставлен большому количеству пользователей через открытый Интернет. Важно, что большое количество пользователей будет обращаться к данной ИС с разнообразных планшетных компьютеров и смартфонов. Пользователи будут с разными правами доступа: к открытой части ИС, только к своей части информации (посредством "личных кабинетов"), администраторы системы.

Для обеспечения онлайн-взаимодействия пользователей с системой предназначен Web-интерфейс, отображаемый Web-браузером. Система "личных кабинетов" должна обеспечивать изолированное и защищенное механизмами аутентификации и авторизации личное рабочее пространство, позволяющее пользователям самостоятельно настраивать определенные функции.

Возможными источниками угроз для системы являются нарушитель, носитель вредоносной программы, аппаратная закладка. Предположим, в информационной системе могут действовать нарушители категорий Н1 и Н2. Тогда, если система подлежит аттестации, необходимо использовать СКЗИ не ниже класса КС2.

Информационная система описана, конечно, очень сокращенно, но вполне имеет право на существование в реальности.

Сертификация

Итак, исходя из требований к безопасности описанной выше ИС, надо бы найти среди них устройство, сертифицированное в ФСБ по классу КС2.

Вот здесь-то и начинаются сложности. Кстати, необходимо уточнение. Проблемы с сертификацией возникают, когда дело касается платформ, работающих на ОС Android или iOS. С ОС Windows сегодня все в порядке, они открыты, и средства защиты для них уже сертифицированы. Но планшетных компьютеров и смартфонов под Windows на рынке не так уж много.

Сертифицировать средства безопасности для таких мобильных устройств можно. Но, судя по тому что на рынке пока нет большого разнообразия сертифицированных средств защиты для планшетных компьютеров и смартфонов, сделать это - непростая задача. Принципиальный момент: при сертификации жестко фиксируется состав мобильной платформы, а именно - связка аппаратной платформы, версии ОС, версии ядра. В этом случае можно сказать "до свидания" такой процедуре, как легкое обновление ОС, а заодно и новым приятным и полезным функциям, которые появляются вместе с обновлением. Ну что ж, безопасность, удобство и мода не всегда дружелюбны друг к другу.

Есть еще одна проблема, мешающая сертификации. Большинство производителей мобильных платформ (напомню, не под Windows) не только не предоставляют данных о своих операционных системах в объеме, необходимом для исследования среды функционирования криптосредств, но и повсеместно не дают пользователям прав администратора ОС. Встраивание средства защиты при этом можно выполнить только полулегальными методами. В этих условиях перспективы сертификации неясны, и добросовестный производитель средств сетевой защиты постарается избежать заявлений о скорой сертификации решений для мобильных платформ.

Безопасное использование

Итак, какие варианты безопасного использования мобильных устройств доступны сегодня? К сожалению, их немного - либо применение устройств на базе ОС Windows, для которой на рынке предлагаются сертифицированные средства сетевой информационной защиты, либо применение стандартизованных мобильных платформ на базе других ОС с жестким запретом на их обновления. Для таких ОС большинство вендоров также предлагает средства защиты, правда пока несертифицированные.

Какие выводы? От разнообразия и изменчивости мобильных устройств не уйти. Защиту для этих платформ или же от них обеспечивать придется. Спрос есть, есть предложения. Новый рынок, новые возможности.

Можно ли на практике применить хотя бы один из этих вариантов? Если это крупная корпорация, в которой есть свои подразделения IT и И Б, то можно обязать пользователя к неудобному, но безопасному варианту. Если это государственная структура, скажем, МВД, организации системы здравоохранения и т.д., то унификация тоже возможна в рамках проекта - пользователь также не имеет особого выбора. Если же речь идет о свободном рынке, на котором, как известно, конкурентоспособность - определяющий фактор, то применимость любого из вариантов под вопросом. Для примера, банковская сфера. Клиенты банков хотят, чтоб им было удобно с множеством их любимых гаджетов. Формально можно обязать к использованию какого-то определенного устройства, прописав, естественно, в договоре, что так безопасно. Но пользователь всегда имеет право сказать: "Не хочешь обеспечить доступ с другого устройства? До свидания, я пошел в другой банк".

Как видите, даже при скромной попытке в рамках статьи подойти к безопасности мобильных устройств с классической точки зрения - построения модели угроз, определения нарушителя и т.д., появляется много проблем, требующих решения. Но тем не менее только при таком подходе мы имеем шанс получить максимально безопасную систему.