Microsoft Active Directory on standardi infrastruktuurissa, jossa vaaditaan käyttäjien todennusta ja keskitettyä hallintaa. On lähes mahdotonta kuvitella, kuinka järjestelmänvalvojat tekisivät työnsä ilman tätä tekniikkaa. kuitenkin käyttämällä Active Hakemisto ei vain tuo suuri hyöty, mutta se asettaa myös suuren vastuun, joka vaatii paljon aikaa ja työprosessien ymmärtämistä. Siksi esitän huomiosi useita artikkeleita, jotka kertovat, kuinka Active Directory voidaan varmuuskopioida ja palauttaa onnistuneesti Veeam-ratkaisujen avulla. Selitän erityisesti, kuinka Veeam auttaa sinua tekemään kopioita toimialueen ohjaimista (DC:t) tai yksittäisistä AD-objekteista ja palauttamaan ne tarvittaessa.

Ja aloitan sanomalla, että tämän päivän postauksessa puhun mahdollisuuksista varmuuskopioida fyysistä ja virtuaaliohjaimet Veeamin toimittamat verkkotunnukset ja mitä sinun tulee muistaa varmuuskopioinnissa. Lisätietoja - alla kat.

Active Directory -palvelut on suunniteltu redundanssia ajatellen, joten perinteiset varmuuskopiointisäännöt ja -taktiikat on mukautettava vastaavasti. SISÄÄN Tämä tapaus olisi väärin käyttää samaa varmuuskopiointikäytäntöä, joka toimii jo SQL- tai Exchange-palvelimissa. Tässä on muutamia ohjeita, jotka voivat auttaa sinua kehittämään Active Directory -varmuuskopiointikäytännön:

- Selvitä, mitkä ympäristösi toimialueen ohjaimet suorittavat FSMO-rooleja (Flexible Single Master Operations).

Terve: yksinkertainen komento tarkistaaksesi komentorivin kautta: > netdom kysely fsmo

Täyttää täysi palautuminen domain, on parempi aloittaa toimialueen ohjaimella suurin määrä FSMO-roolit - Tämä on yleensä palvelin, jolla on ensisijaisen toimialueen ohjaimen (PDC) emulaattorirooli. Muussa tapauksessa sinun on määritettävä asianmukaiset roolit uudelleen manuaalisesti palautuksen jälkeen (käyttäen ntdsutil seize -komentoa). - Jos haluat suojata yksittäisiä kohteita, sinun ei tarvitse varmuuskopioida kaikkia tuotantopaikan ohjaimia. Yksittäisten objektien palauttamiseen riittää yksi Active Directory -tietokannan kopio (ntds.dit-tiedosto).

- AD-objektien vahingossa tai tarkoituksella poistamisen tai muokkaamisen riskiä voidaan aina pienentää. Voidaan suositella hallinnollisten valtuuksien delegointia, pääsyn rajoittamista alkaen korotetut oikeudet, sekä replikointi varmuuskopiosivustolle esiasetetulla viiveellä.

- Yleensä suositellaan varmuuskopioimaan toimialueen ohjaimia yksi kerrallaan ja siten, että ne eivät mene päällekkäin DFS-kopiointi. Siitä huolimatta nykyaikaisia ratkaisuja tietää kuinka ratkaista tämä ongelma.

- Jos käytät virtuaalinen ympäristö VMware, toimialueen ohjain ei ehkä ole tavoitettavissa verkon kautta (se on esimerkiksi DMZ-vyöhykkeellä). Tässä tilanteessa Veeam kytkeytyy VMware VIX:n kautta ja pystyy käsittelemään tätä ohjainta.

Jos sinulla on virtuaalinen DC

Koska Aktiiviset palvelut Koska hakemistot kuluttavat pienen osan järjestelmäresursseista, toimialueen ohjaimet ovat yleensä ensimmäisiä ehdokkaita virtualisointiin. Jotta virtualisoitu ohjain voidaan suojata Veeamin avulla, sinun on asennettava ja määritettävä Veeam varmuuskopio& Replikointi.Tärkeä! Ratkaisu toimii toimialueen ohjaimen VM:n ollessa päällä Windows Server 2003 SP1 ja uudemmat, pienin tuettu metsän toiminnallinen taso on Windows 2003. Tilille on annettava Active Directory -järjestelmänvalvojan oikeudet - voit käyttää yrityksen tai toimialueen järjestelmänvalvojan tiliä.

Veeam Backup & Replication -sovelluksen asennus- ja konfigurointiprosessia on jo käsitelty toistuvasti - esimerkiksi Veeam-järjestelmäinsinöörin laatimassa videossa, joten selviämme ilman yksityiskohtia. Oletetaan, että kaikki on asennettu ja valmis menemään. Nyt sinun on luotava varmuuskopiointitehtävä toimialueen ohjaimelle. Asennusprosessi on melko yksinkertainen:

Voit halutessasi varmuuskopioida pilveen käyttämällä Veeam Cloud Connect (VCC) -palveluntarjoajaasi. Se voidaan myös siirtää toiseen varmuuskopiovarastoon käyttämällä varmuuskopioiden arkistointitöitä tai nauha-arkistointitoimintoa. Mikä tärkeintä, nyt varmuuskopio on tallennettu turvalliseen paikkaan, ja voit palauttaa tarvittavat tiedot siitä milloin tahansa.

Jos sinulla on fyysinen DC

Rehellisesti sanottuna toivon, että pysyt ajan tasalla, ja yrityksessäsi toimialueen ohjaimia on virtualisoitu pitkään. Jos näin ei ole, toivon, että päivität ne säännöllisesti ja ne toimivat suhteellisen hyvin. modernit versiot Windows Server OS - Windows Server 2008 (R2) ja uudemmat. (Vanhojen järjestelmien kanssa työskentelyn vivahteista tulee erillinen artikkeli).Sinulla on siis yksi tai useampi fyysinen toimialueen ohjauskone, jossa on Windows Server 2008 R2 tai uudempi, ja haluat suojata niitä. Tässä tapauksessa tarvitset Veeam Endpoint Backupin - ratkaisun, joka on suunniteltu erityisesti tietosuojaan fyysiset tietokoneet ja palvelimia. Veeam Endpoint Backup kopioi tarvittavat tiedot kohteesta fyysinen kone ja tallentaa ne varmuuskopiotiedostoon. Katastrofin sattuessa voit palauttaa tiedot "paljaalle metallille" tai suorittaa palautuksen loogisen levyn tasolla. Voit myös palauttaa yksittäisiä kohteita Veeam Explorer for Microsoft Active Directoryn avulla.

Teemme seuraavaa:

Siinä kaikki: varmuuskopiointi on tehty, toimialueen ohjain on suojattu. Siirry arkistoon ja etsi haluamasi varmuuskopio tai varmuuskopioketjut.

Jos olet määrittänyt Veeam Backup & Replication -tietovaraston varmuuskopioiden kohteeksi, äskettäin luodut varmuuskopiot näkyvät infrastruktuuripaneelin Varmuuskopiot > Levy-kohdassa Päätepisteiden varmuuskopiot.

Päätelmän sijaan

Onnistunut varmuuskopiointi on tietysti hyvä alku, mutta ei kaikki. Varmuuskopio on tietysti arvoton, jos tietoja ei voida palauttaa siitä. Siksi seuraavassa artikkelissa puhun erilaisista skenaarioista. Palautus aktiivinen Hakemisto, mukaan lukien toimialueen ohjaimen palauttaminen sekä yksittäisten poistettujen ja muokattujen objektien palauttaminen Microsoftin alkuperäisillä työkaluilla ja Veeam Explorer for Active Directorylla.UPD: Tein youtubeen videokanavan, jonne postaan vähitellen koulutusvideoita kaikilta IT:n osa-alueilta, joihin olen hyvin perehtynyt, tilaa: http://www.youtube.com/user/itsemaev

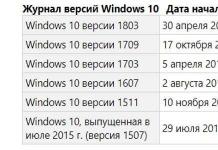

UPD2: Microsoft muuttaa perinteisesti tavanomaista syntaksia komentorivi, joten roolit jokaisessa Windows Server -versiossa voivat kuulostaa erilaisilta. Niitä ei enää kutsuta ollenkaan fsmo:ksi, vaan operaation masteriksi. Joten jos haluat oikeat komennot konsoliin fsmo-huollon jälkeen, kirjoita vain? ja se näyttää käytettävissä olevat komennot.

Minulla on huhtikuun lehti" Järjestelmänvalvoja" otti artikkelin aiheesta "Vanhentuneen tai epäonnistuneen toimialueen ohjaimen kivuton vaihto Windowsin pohja palvelin"

Ja he jopa maksoivat sata dollaria ja antoivat minulle paketin aivoineen)) Olen nyt Onotole.

Vanhentuneen tai viallisen Windows Server -toimialueen ohjaimen kivuton vaihto.(jotka yhtäkkiä tarvitsevat - lähetä kuvia)

Jos verkkotunnuksesi ohjain on epäkunnossa tai täysin vanhentunut ja se on vaihdettava - älä kiirehdi suunnittelemaan seuraavaa viikonloppua uuden verkkotunnuksen luomiseen uudelle palvelimelle ja käyttäjien koneiden vaivaan siirtämiseen siihen. Pätevä hallinto varatoimialueen ohjain auttaa sinua nopeasti ja kivuttomasti korvaamaan edellisen palvelimen.

Melkein jokainen Windows-pohjaisten palvelimien kanssa työskentelevä järjestelmänvalvoja joutuu ennemmin tai myöhemmin tarpeeseen korvata täysin vanhentunut ensisijainen toimialueen ohjain, jonka lisäpäivitys ei ole enää järkevää, uudella ja nykyaikaisemmalla. On vielä pahempia tilanteita - toimialueen ohjain yksinkertaisesti muuttuu käyttökelvottomaksi toimintahäiriöiden vuoksi fyysinen taso, ja varmuuskopiot ja kuvat ovat vanhentuneita tai kadonneet

Periaatteessa kuvaus toimialueen ohjaimen korvaamisesta toisella löytyy useilta foorumeilta, mutta tiedot annetaan osittaisina ja pääsääntöisesti soveltuvat vain erityinen tilanne, mutta ei anna todellista ratkaisua. Lisäksi, vaikka olet lukenut paljon foorumeita, tietokantoja ja muita resursseja Englannin kieli- Pystyin suorittamaan pätevästi toimialueen ohjaimen vaihdon ilman virheitä vasta kolmannella tai neljännellä kerralla.

Joten haluan tuoda vaiheittaiset ohjeet toimialueen ohjaimen vaihtaminen riippumatta siitä, onko se toiminnassa vai ei. Ainoa ero on, että "pudonneen" ohjaimen kanssa tästä artikkelista on apua vain, jos olet huolehtinut etukäteen ja ottanut käyttöön varatoimialueen ohjaimen.

Palvelimien valmistelu ylennystä/alennusta varten

Luomisen prosessi varaohjain domain on alkeellinen - suoritamme dcpromo-masterin millä tahansa verkkopalvelimella. Ohjatun dcpromo-toiminnon avulla luomme toimialueen ohjaimen olemassa olevaan toimialueeseen. Tehtyjen manipulaatioiden tuloksena saamme lisäpalvelimellemme käyttöönotetun AD-hakemistopalvelun (kutsun sitä pserveriksi ja pääohjain on dcserver).

Lisäksi, jos dcpromo ei tarjonnut sitä itse, käynnistämme DNS-asetukset palvelin. Sinun ei tarvitse muuttaa asetuksia, sinun ei myöskään tarvitse luoda vyöhykettä - se tallennetaan AD:hen, ja kaikki tietueet kopioidaan automaattisesti varaohjaimeen. Huomio - DNS:n päävyöhyke ilmestyy vasta replikoinnin jälkeen, mikä nopeuttaa palvelimen uudelleenkäynnistystä. TCP/IP-asetuksissa verkkokortti varmuuskopiointialueohjaimen ensisijaisen osoitteen kanssa DNS-palvelin ja ensisijaisen toimialueen ohjaimen IP-osoite on määritettävä.

Nyt voit helposti tarkistaa valmiustilassa olevan toimialueen ohjaimen palvelimen kunnon. Voimme luoda toimialueen käyttäjän sekä ensisijaiselle että varatoimialueen ohjaimelle. Välittömästi luomisen jälkeen se näkyy kaksoispalvelimella, mutta noin minuutin ajan (replikoinnin aikana) se näkyy poissa käytöstä, minkä jälkeen se alkaa näkyä samalla tavalla molemmissa ohjaimissa.

Ensi silmäyksellä kaikki vaiheet toimivan järjestelmän luomiseksi useiden toimialueohjainten vuorovaikutusta varten on suoritettu, ja nyt "ensisijaisen" toimialueen ohjaimen vian sattuessa "varaohjaimet" suorittavat automaattisesti sen tehtävät. . Vaikka ero "ensisijaisten" ja "vara"-toimialueen ohjauskoneiden välillä on puhtaasti nimellinen, "ensisijaisessa" toimialueen ohjaimessa on useita ominaisuuksia (FSMO-rooleja), jotka on pidettävä mielessä. Näin ollen yllä mainitut toiminnot hakemistopalvelun normaalia toimintaa varten "ensisijaisen" toimialueen ohjaimen vian sattuessa eivät riitä, vaan toimenpiteet, jotka on suoritettava ensisijaisen toimialueen ohjaimen roolin siirtämiseksi / haltuunottamiseksi oikein, kuvataan alla.

Vähän teoriaa

Pitää tietää mitkä ohjaimet Aktiivinen verkkotunnus Hakemisto suorittaa monenlaisia rooleja. Näitä rooleja kutsutaan nimellä FSMO (Flexible single-master operations):

- Schema Master (Scheme Master) - rooli vastaa mahdollisuudesta muuttaa skeemaa - esim. käyttöönotto Exchange-palvelin tai ISA-palvelin. Jos roolin omistaja ei ole tavoitettavissa, et voi muuttaa olemassa olevan toimialueen kaaviota.

- Domain Naming Master - Tämä rooli vaaditaan, jos verkkotunnusmetsässäsi on useita verkkotunnuksia tai aliverkkotunnuksia. Ilman sitä ei ole mahdollista luoda ja poistaa verkkotunnuksia yhdessä toimialueen metsässä.

- Suhteellisen tunnuksen pää (Master of suhteelliset tunnisteet) - vastaa yksilöllisen tunnuksen luomisesta jokaiselle AD-objektille;

- Primary Domain Controller Emulator (Primary Domain Controller Emulator) - hän on vastuussa käyttäjätilien ja suojauspolitiikan kanssa työskentelystä. Yhteyden puuttuminen sen kanssa mahdollistaa työasemille pääsyn vanhalla salasanalla, jota ei voi muuttaa, jos toimialueen ohjain on "pudonnut";

- Infrastructure Master (Infrastructure Master) - rooli vastaa AD-objektien tiedon siirtämisestä muille toimialueen ohjaimille koko metsässä.

Näistä rooleista on kirjoitettu yksityiskohtaisesti monissa tietokannoissa, mutta päärooli unohtuu melkein aina - tämä on Global Catalogin (Global Catalog) rooli. Itse asiassa tämä hakemisto yksinkertaisesti käynnistää LDAP-palvelun portissa 3268, mutta juuri sen saavuttamattomuus ei salli verkkotunnuksen käyttäjiä Kirjaudu sisään. Huomionarvoista on, että kaikilla toimialueen ohjaimilla voi olla maailmanlaajuisen luettelon rooli samanaikaisesti.

Itse asiassa voimme päätellä - jos sinulla on primitiivinen verkkotunnus 30-50 koneelle, ilman laajennettua infrastruktuuria, joka ei sisällä aliverkkotunnuksia - niin et ehkä huomaa kahden ensimmäisen roolin omistajan / omistajien pääsyn puutetta. Lisäksi olen useaan otteeseen törmännyt toimiviin organisaatioihin yli vuosi ilman toimialueen ohjausyksikköä, mutta toimialueen infrastruktuurissa. Eli kaikki oikeudet jaettiin kauan sitten toimivalla toimialueen ohjaimella, eikä niitä tarvinnut muuttaa, käyttäjät eivät vaihtaneet salasanojaan ja työskentelivät hiljaa.

Selvitä nykyiset fsmo-roolin omistajat.

Selvennä - haluamme asiantuntevasti vaihtaa toimialueen ohjaimen menettämättä mitään sen ominaisuuksista. Jos toimialueella on kaksi tai useampia ohjaimia, meidän on selvitettävä, kuka omistaa kunkin fsmo-roolin. Tämä on tarpeeksi helppoa tehdä seuraavilla komennoilla:

dsquery server -hasfsmo -skeema

dsquery-palvelin - hasfsmo-nimi

dsquery-palvelin - hasfsmo rid

dsquery-palvelin - hasfsmo pdc

dsquery-palvelin - hasfsmo infr

dsquery server -forest -isgc

Jokainen komento näyttää tietoja siitä, kuka omistaa pyydetyn roolin (kuva 1). Meidän tapauksessamme kaikkien roolien omistaja on ensisijainen toimialueen ohjain dcserver.

Vapaaehtoinen fsmo-roolien siirto Active Directory -konsolien avulla.

Meillä on kaikki tiedot, joita tarvitaan ensisijaisen toimialueen ohjaimen roolin siirtämiseen. Aloitetaan: meidän on ensin varmistettava, että tilimme kuuluu "Domain Admins", "Schema Admins" ja "Enterprise Admins" -ryhmiin, ja siirry sitten perinteiseen tapaan siirtää fsmo-rooleja - verkkotunnuksen hallintaa verkkotunnuksen kautta. Active Directory -konsolit.

Voit siirtää "verkkotunnuksen nimeämisen pääkäyttäjän" roolin seuraavasti:

- avaa "Active Directory Domains and Trust" siinä toimialueen ohjaimessa, josta haluamme siirtää roolin. Jos työskentelemme AD:n kanssa toimialueen ohjaimessa, johon haluamme siirtää roolin, ohitamme seuraavan kohteen;

- Napsauta hiiren kakkospainikkeella Active Directory - Domains and Trusts -kuvaketta ja valitse Yhdistä toimialueen ohjaimeen. Valitsemme toimialueen ohjaimen, johon haluamme siirtää roolin;

- Napsauta hiiren kakkospainikkeella Active Directory -komponenttia - domains and trusts ja valitse Operations Masters -komento;

- Napsauta Change Operations Master -valintaikkunassa Muuta-painiketta (kuva 2).

- Kun ponnahduspyyntöön on vastattu myöntävästi, saamme onnistuneesti siirretyn roolin.

Vastaavasti voit siirtää RID-pääkäyttäjän, PDC:n ja infrastruktuurin pääkäyttäjän roolit Active Directory -käyttäjät ja -tietokoneet -konsolin avulla.

Siirtääksesi "schema master" -roolin, sinun on ensin rekisteröitävä Active Directory -skeeman hallintakirjasto järjestelmään:

Kun kaikki roolit on siirretty, on jäljellä jäljellä oleva vaihtoehto - maailmanlaajuisen luettelon ylläpitäjä. Siirrymme Active Directoryyn: "Sivustot ja palvelut", oletussivusto, palvelimet, etsi verkkoalueen ohjain, josta on tullut tärkein, ja valitse sen NTDS-asetusten ominaisuuksissa yleisen luettelon vieressä oleva ruutu. (Kuva 3)

Bottom line - vaihdoimme verkkotunnuksemme roolien omistajat. Kenen pitää vihdoin päästä eroon vanhasta toimialueen ohjaimesta - laskemme sen jäsenpalvelimelle. Tehtyjen toimien yksinkertaisuuden kuitenkin kompensoi se, että niiden toteuttaminen useissa tilanteissa on mahdotonta tai päättyy virheeseen. Näissä tapauksissa ntdsutil.exe auttaa meitä.

Vapaaehtoinen fsmo-roolien siirto ntdsutil.exe-konsoleiden avulla.

Jos fsmo-roolien siirto AD-konsolien avulla epäonnistuu, Microsoft on luonut erittäin kätevä apuohjelma- ntdsutil.exe - ylläpitoohjelma Active Directory Hakemisto. Tämän työkalun avulla voit suorittaa erinomaisen suorituskyvyn hyödyllisiä toimia- jopa koko AD-tietokannan palauttamiseen varmuuskopiosta, jonka tämä apuohjelma itse loi viimeinen mahdollisuus mainoksessa. Kaikki sen ominaisuudet löytyvät tietokannasta Microsoft Knowledge(Artikkelin tunnus: 255504). Tässä tapauksessa puhumme siitä, että ntdsutil.exe-apuohjelma mahdollistaa sekä roolien siirron että "valinnan".

Jos haluamme siirtää roolin olemassa olevasta ”ensisijaisesta” toimialueen ohjaimesta ”vara”-ohjaimeen, kirjaudumme järjestelmään ”ensisijaisella” ohjaimella ja aloitamme roolien siirron (siirtokomento).

Jos meillä ei jostain syystä ole ensisijaista toimialueohjainta tai emme voi kirjautua sisään järjestelmänvalvojan tilillä, kirjaudumme sisään varatoimialueen ohjaimeen ja aloitamme roolejen "valinnan" (seize-komento).

Joten ensimmäinen tapaus - päätoimialueen ohjain on olemassa ja toimii normaalisti. Sitten siirrymme ensisijaiseen toimialueen ohjaimeen ja kirjoita seuraavat komennot:

ntdsutil.exe

roolit

yhteyksiä

muodosta yhteys palvelimeen palvelimen_nimi (se, jolle haluamme antaa roolin)

q

Jos virheitä tulee näkyviin, sinun on tarkistettava yhteys verkkotunnuksen ohjaimeen, johon yritämme muodostaa yhteyden. Jos virheitä ei ole, olemme onnistuneesti muodostaneet yhteyden määritettyyn toimialueen ohjaimeen sen käyttäjän oikeuksilla, jonka puolesta annamme komentoja.

Täydellinen luettelo komennoista on saatavilla, kun olet kysynyt fsmo-huoltoa vakiomerkillä? . On aika luovuttaa roolit. Päätin välittömästi, epäröimättä, siirtää roolit siinä järjestyksessä, jossa ne on määritelty ntdsutil-ohjeissa, ja tulin siihen tulokseen, että en voinut siirtää infrastruktuurin päällikön roolia. Vastauksena roolin siirtopyyntöön palautin virheilmoituksen: "Fsmo-roolin nykyiseen omistajaan ei saada yhteyttä." Etsin tietoa verkosta pitkään ja huomasin, että useimmat roolien siirtovaiheeseen pääsevät kohtaavat tämän virheen. Jotkut heistä yrittävät ottaa tämän roolin väkisin (ei tule ulos), jotkut jättävät kaiken sellaisenaan - ja elävät onnellisina ilman tätä roolia.

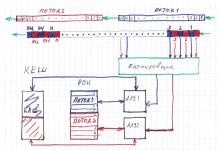

Sain sen selville yrityksen ja erehdyksen kautta siirrettäessä rooleja annettu tilaus kaikkien vaiheiden oikea suorittaminen taataan:

- tunnisteiden omistaja;

- järjestelmän omistaja;

- nimeämisen omistaja;

- infrastruktuurin omistaja;

- toimialueen ohjain;

Onnistuneen yhteyden muodostamisen jälkeen palvelimeen saamme kutsun roolien hallintaan (fsmo-huolto), ja voimme aloittaa roolien siirron:

- Siirrä verkkotunnuksen nimeämisen isäntä

- siirtää infrastruktuurin päällikkö

- siirtää eroon mestari

- Siirrä skeeman isäntä

- Siirrä pdc-master

Kunkin komennon suorittamisen jälkeen tulee näkyviin pyyntö, jossa kysytään, haluammeko todella siirtää määritetyn roolin määritetty palvelin. Komennon onnistuneen suorituksen tulos on esitetty kuvassa 4.

Globaalin luettelonpitäjän rooli siirtyy edellisessä osiossa kuvatulla tavalla.

Fsmo-roolien pakotettu määritys ntdsutil.exe-tiedoston avulla.

Toinen tapaus - haluamme määrittää ensisijaisen roolin varatoimialueen ohjaimellemme. Tässä tapauksessa mikään ei muutu - ainoa ero on, että suoritamme kaikki toiminnot käyttämällä seize-komentoa, mutta jo palvelimella, jolle haluamme siirtää roolit roolin määrittämiseksi.

tartu verkkotunnuksen nimeämispäällikkö

tarttua infrastruktuurin päällikkö

tartu eroon mestari

tartu skeemapäällikkö

ota pdc

Huomaa, että jos olet poistanut roolin toimialueen ohjaimelta, jota ei ole Tämä hetki, silloin kun se ilmestyy verkkoon, ohjaimet alkavat olla ristiriidassa, etkä voi välttää verkkotunnuksen toiminnassa esiintyviä ongelmia.

Työskentele virheiden parissa.

Tärkeintä, jota ei pidä unohtaa, on, että uusi ensisijainen toimialueen ohjain ei korjaa TCP / IP-asetuksia itselleen: nyt on toivottavaa, että se määrittää 127.0.

Samanaikaisesti, jos verkossasi on DHCP-palvelin, sinun on pakotettava se antamaan uuden palvelimesi ip ensisijaisen DNS-palvelimen osoitteella, jos DHCP:tä ei ole, käy läpi kaikki koneet ja rekisteröi tämä ensisijainen DNS heille manuaalisesti. Vaihtoehtoisesti voit määrittää uudelle toimialueen ohjaimelle saman IP-osoitteen kuin vanhalla.

Nyt sinun on tarkistettava, miten kaikki toimii, ja päästävä eroon tärkeimmistä virheistä. Tätä varten ehdotan kaikkien tapahtumien poistamista molemmista ohjaimista ja tallentamalla lokit kansioon muiden kanssa varmuuskopiot ja käynnistä kaikki palvelimet uudelleen.

Kun ne on otettu käyttöön, analysoimme huolellisesti kaikki tapahtumalokit varoitusten ja virheiden varalta.

Yleisin varoitus roolien siirtämisen jälkeen fsmo:lle on viesti, jonka mukaan "msdtc ei voi käsitellä oikein tapahtuneen toimialueen ohjaimen ylennystä/alenemista."

Korjaus on yksinkertainen: "Hallinta"-valikosta löydämme "Palvelut

komponentit". Siellä laajennamme "Komponenttipalvelut", "Tietokoneet", avaa "Oma tietokone" -osion ominaisuudet, etsi sieltä "MS DTC" ja napsauta siellä "Turvallisuusasetukset". Siellä sallimme "Pääsy DTC-verkkoon" ja paina OK. Palvelu käynnistetään uudelleen ja varoitus katoaa.

Esimerkki virheestä on viesti, jonka mukaan DNS-päävyöhykettä ei voi ladata tai DNS-palvelin ei näe toimialueen ohjausyksikköä.

Voit ymmärtää verkkotunnuksen toiminnan ongelmat apuohjelmalla (kuva 5):

Voit asentaa tämän apuohjelman osoitteesta alkuperäinen levy Windows 2003 /support/tools-kansiosta. Apuohjelman avulla voit tarkistaa toimialueen ohjaimen kaikkien palveluiden kunnon, jokaisen sen vaiheen on päätyttävä sanoihin onnistuneesti läpäisty. Jos epäonnistut (useimmiten nämä ovat yhteys- tai järjestelmälokin testejä), voit yrittää korjata virheen automaattisesti:

dcdiag /v /fix

Yleissääntönä on, että kaikkien DNS-virheiden pitäisi poistua. Jos ei, käytämme apuohjelmaa kaikkien verkkopalvelujen tilan tarkistamiseen:

Ja hän hyödyllinen työkalu ongelmien karttoittaminen:

netdiag /v /fix

Jos sen jälkeen DNS-virheitä jää jäljelle, on helpoin tapa poistaa kaikki vyöhykkeet siitä ja luoda ne manuaalisesti. Se on melko yksinkertaista - tärkeintä on luoda ensisijainen vyöhyke toimialueen nimellä, joka on tallennettu Active Directoryyn ja replikoitu kaikkiin verkon toimialueen ohjaimiin.

Lisää yksityiskohtainen tieto DNS-virheet annetaan toisella komennolla:

dcdiag /test:dns

Työn lopussa kesti vielä noin 30 minuuttia saada selville syy useiden varoitusten ilmestymiseen - keksin aikasynkronoinnin, globaalin luettelon arkistoinnin ja muut asiat, joita en ollut saanut käsiini päällä ennen. Nyt kaikki toimii kuin kello - mikä tärkeintä, älä unohda, että sinulla on valmiustilassa toimialueen ohjain, jos haluat poistaa vanhan toimialueen ohjaimen verkosta.

Tehtävänä on siirtää roolit Windows Server 2008:n ensisijaisesta toimialueen ohjaimesta Active Directorylla (AD) Windows Server 2012 -varmistustoimialueen ohjaimeen. Varatoimialueen ohjaimesta (DCSERVER) tulee tulla ensisijainen ja nyt ensisijaiseksi (WIN) -SRV-ST) pitäisi tulla reserviksi ja purkaa tulevaisuudessa. Kaikki toiminnot suoritetaan varmuuskopiopalvelimella DCSERVER. Molemmat palvelimet ovat toiminnassa ja "näkevät" toisensa.

Ennen kuin aloitat roolien siirron, sinun on tarkistettava, mikä palvelin on roolipäällikkö. Voit tehdä tämän soittamalla komentoriville Win + R >> cmd ja kirjoittamalla komennon:

netdom query fsmo - kysely FSMO-roolipäällikön määrittämiseksi

Komennon suorituksen tulos osoittaa, että kaikkien roolien päällikkö on toimialueen ohjain, jota kutsumme nimellä Win-srv-st, se on nyt tärkein.

Nopea viittaus:

FSMO (englanniksi Flexible single-master operations - "operations with one executor") - AD-toimialueen ohjaimien suorittamat toiminnot, jotka vaativat nämä toiminnot suorittavan palvelimen (wiki) pakollisen yksilöllisyyden. Tämä tarkoittaa, että nämä roolit voivat olla vain yhdessä toimialueen ohjaimessa.

Schema Master - vastaa mahdollisuudesta muuttaa olemassa olevaa AD-skeemaa (esimerkiksi Exchangen lisääminen jne.)

Domain Naming Master - lisää/vähentää verkkotunnuksia (jos niitä on useita samassa metsässä).

PDC (Primary Domain Controller Emulator) on ensisijainen toimialueen ohjainemulaattori. Vastaa salasanojen vaihtamisesta, niiden replikaatiosta, muuttamisesta ryhmäpolitiikka, ajan synkronointi ja yhteensopivuus varhaiset versiot Windows.

RID Pool Manager (Suhteellinen ID Master) - Luo tunnuksen jokaiselle AD-objektille.

Infrastructure Master - siirtää AD-objekteja koskevia tietoja muiden toimialueen ohjauskoneiden välillä (esimerkiksi kun käyttäjät yhdestä toimialueesta joutuivat viereiseen).

On myös toinen erittäin tärkeä rooli - Global Catalog (GC) - vaikka se ei ole FSMO, koska useita DC:itä voi olla sen haltija yhtä aikaa, ilman sitä domainin ja sen palveluiden normaali toiminta on mahdotonta. GC ylläpitää kopioita kaikista AD-objekteista ja osittaisia replikoita muista metsässä olevista toimialueista. Sen avulla käyttäjät ja sovellukset voivat löytää objekteja missä tahansa olemassa olevan metsän verkkotunnuksessa, se on vastuussa käyttäjänimen todentamisesta, antaa tietoja käyttäjän jäsenyydestä yleisiin ryhmiin ja voi kommunikoida toisen toimialueen metsän kanssa.

Tilin on oltava vähintään seuraavien ryhmien jäsen:

— verkkotunnuksen järjestelmänvalvojat;

- yritysten ylläpitäjät;

— skeeman ylläpitäjät.

Toiminnan pääroolien siirtoEROON, PDCja infrastruktuuri.

Napsauta hiiren kakkospainikkeella verkkotunnuksen nimeä hakemistossa ja valitse Operation Masters...

Näemme avautuvassa ikkunassa, että omistaja kaikilla kolmella RID-, PDC- ja Infrastructure-välilehdellä on Win-Srv-St.SCRB.local. Seuraava on kirjoitettu: Operaatiopäällikön roolin siirtäminen seuraava tietokone, napsauta Muokkaa-painiketta. Varmistamme, että aivan alimmalla rivillä on sen palvelimen nimi, johon haluamme siirtää isäntäroolin, ja napsauta Muuta. Teemme samoin kaikilla kolmella välilehdellä.

Napsauta näkyviin tulevassa vahvistuskysymyksessä Kyllä.

Isäntärooli siirrettiin onnistuneesti. OK. Operations master on DCSERVER.SCRB.local.

Teemme saman kahdella muulla välilehdellä PDC ja Infrastruktuuri.

"Domain Naming Master" -roolin siirtäminen.

Valitsemme palvelimemme AD DS:stä Active Directory -kohteen - verkkotunnukset ja luottamus.

Napsauta nimeä hiiren kakkospainikkeella ja valitse kuten ennenkin rivi Operations Master ...

Tarkista palvelinnimet, napsauta Muuta.

DCSERVERistä tuli toimintojen omistaja.

Schema Master -roolin siirto.

Aluksi rekisteröimme AD-skeeman hallintakirjaston järjestelmään komennolla regsvr32 schmmgmt.dll

Paina WIN+R >> cmd

Annamme komennon ja saamme virheilmoituksen: Moduuli "schmmgmt.dll ladattiin, mutta kutsu DLLRegisterServerille epäonnistui, virhekoodi: 0x80040201.

Virhe johtuu siitä, että komentokehote on suoritettava järjestelmänvalvojana. Voit tehdä tämän esimerkiksi Käynnistä-valikosta. Valitse komentokehote ja napsauta Suorita järjestelmänvalvojana.

Anna vielä kerran komento regsvr32 schmmgmt.dll. Nyt kaikki meni niinkuin pitikin.

Paina WIN + R, kirjoita mmc

Valitse avautuvasta konsolista Tiedosto >> Lisää tai poista laajennus… (tai paina CTRL+M)

Valitse käytettävissä olevista laajennuksista Active Directory Schema ja napsauta Lisää. OK.

Valitse konsolin juuresta lisätty laajennus, napsauta sitä hiiren kakkospainikkeella ja valitse rivi "Operations master ..."

Nykyinen skeeman isäntä on Win-Srv-St.SCRB.local. Hänen nimensä on myös alarivillä.

Kun napsautat Muuta, näyttöön tulee viesti: Nykyinen Active Directory -toimialueen ohjain on toimintojen pääohjain. Jos haluat siirtää isäntäroolin toiseen DC:hen, sinun on kohdistettava kyseisen DC:n Active Directory -skeemaan.

Palaamme laajennukseen ja valitsemme RMB Change Active Directory Domain Controller.

Valitse avautuvasta ikkunasta haluttu palvelin. Meidän tapauksessamme DCSERVER.SCRB.local. OK.

Konsoli näyttää viestin: Snap skeemat aktiivinen Hakemistoa ei ole yhdistetty skeeman toimintojen päälaitteeseen. Muutoksia ei voi tehdä. Kaavion muutoksia voidaan tehdä vain FSMO:n omistajan skeemassa.

Samaan aikaan tarvitsemamme palvelin ilmestyi laajennuksen nimeen.

Napsauta sitä uudelleen hiiren kakkospainikkeella ja siirry toimintopäällikköön. Tarkistamme palvelimien nimet, napsauta "Muuta" -painiketta.

Toiminnan pääroolin siirto onnistui. OK.

Varmistaaksemme, että roolit on siirretty, syötämme komentoriville uudelleen netdom query fsmo

Päärooli on nyt DCSERVER.SCRB.local.

Selvittääksesi missä GC sijaitsee, sinun on seurattava polkua: AD - Sites and Services >> Sites >> Default-First-Site-Name >> Palvelimet >> DCSERVER

Napsauta näkyviin tulevassa NTDS-asetukset-palvelussa hiiren kakkospainikkeella ja valitse Ominaisuudet.

Jos Global Catalogin vieressä on valintamerkki, se tarkoittaa, että se on tällä palvelimella. Yleensä meidän tapauksessamme GC sijaitsee molemmissa DC: ssä.

AsetusDNS.

SISÄÄN DNS-asetukset uusi pääDC kirjoitamme näin:

Ensimmäisellä rivillä entisen ensisijaisen DC:n (Win-Srv-St) IP-osoite, josta on nyt tullut varmuuskopio 192.168.1.130.

Toisella rivillä 127.0.0.1 eli itse (voit myös kirjoittaa IP-osoitteesi tarkempia tietoja varten).

Toimialueen ohjaimessa, josta meistä on tullut varmuuskopio, se kirjoitetaan seuraavasti:

Ensimmäisellä rivillä on pääDC:n IP.

Toisella rivillä IP-osoite. Kaikki toimii.

DHCP ei toimi verkossamme paikallisten olosuhteiden vuoksi, joten sitä ei tarvitse määrittää uudelleen. Mutta sinun täytyy käydä läpi 200 tietokonetta ja rekisteröityä manuaalisesti uusi DNS. Tästä syystä vanhaa toimialueohjainta on päätetty olla purkamatta toistaiseksi. Puolen vuoden systemaattisten DNS-ohitusten aikana käyttäjät vaihtuvat.

PDC on toimialueen tärkein tietokone. Se toteuttaa toimialueen suojauskäytännön ja on tilitietokannan ensisijainen tallennuspaikka. Se voi myös olla verkkotunnuksen jaettujen resurssien ensisijainen haltija. Ei kuitenkaan ole välttämätöntä, ja joskus jopa toivottavaa, että PDC suorittaa tätä toimintoa.

Muutokset käyttäjätilien tietokantaan tehdään vain ensisijaisessa toimialueen ohjauskoneessa ja siirretään sitten valmiustilan toimialueen ohjauskoneisiin, joihin tallennetaan tietokannan vain luku -kopiot. Kun kirjaudut sisään järjestelmänvalvojana, kaikki tekemäsi muutokset tehdään PDC:n tietokantaan, vaikka olisitkin toisella tietokoneella. Käyttäjätilejä hallitseva työkalu on nimeltään Käyttäjä. Manager for Domains (Domain User Manager). Kun suoritat tätä ohjelmaa, et valitse palvelinta, jolle sinun on rekisteröidyttävä, vaan verkkotunnus, jota haluat hallita,

Jos verkossa ei ole ensisijaista toimialueen ohjainta, käyttäjät voivat silti rekisteröityä ja työskennellä, jos olet luonut yhden tai useamman varatoimialueen ohjauskoneen ja vähintään yksi niistä on saatavilla. Et kuitenkaan voi tehdä mitään muutoksia Tilit toimialueen käyttäjiä tai ryhmiä, lisää uusia käyttäjiä tai uusia ryhmiä toimialueeseen tai poista ne, kunnes ensisijainen toimialueen ohjain tulee uudelleen näkyviin tai kunnes teet jostakin varatoimialueen ohjauskoneista ensisijaiseksi.

Varmuuskopioi Domain Controller

Windows NT Server -toimialue voi ja useimmissa tapauksissa sen pitäisi sisältää vähintään yksi valmiustilan toimialueen ohjain. Jokainen valmiustilan toimialueen ohjain sisältää kopion tilitietokannasta ja voi käsitellä käyttäjien kirjautumista (rekisteröinnin) ja vahvistaa heidän oikeutensa käyttää resursseja. Tämän ansiosta kriittisten jaettujen järjestelmäresurssien varmuuskopiointi on suhteellisen helppoa, jos PDC:ssä tapahtuu katastrofaalinen vika. Yksi varatoimialueen ohjauskoneista voidaan vaihtaa ensisijaisen ohjaimen tilaan, ja verkko jatkaa toimintaansa normaalisti (ensisijaisessa toimialueen ohjaimessa fyysisesti sijaitseviin resursseihin ei pääse käsiksi). SISÄÄN pieni verkkotunnus Kanssa rajoitettu määrä käyttäjille, varatoimialueen ohjaimen läsnäolo ei ole niin välttämätöntä, mutta silti se ei ole tarpeetonta. Jos verkossa on vain ensisijainen toimialueen ohjain, koko verkko muuttuu käyttökelvottomaksi, kun (se varmasti tapahtuu, joten emme käytä tässä sanaa "jos") tämä palvelin ei ole käytettävissä.

Tietokone alla Windowsin ohjaus NT-palvelin voi toimia ensisijaisena toimialueen ohjaimena, varatoimialueen ohjaimena tai ei olla toimialueen ohjauskone ollenkaan. Työasemana käytettävään tietokoneeseen on kuitenkin parempi asentaa eri käyttöjärjestelmä. Työasema toimii nopeammin ja sitä on helpompi käsitellä.

Työasema

Työasemat voivat käyttää MS-DOS-, OS/2-, Microsoft Windows 3.x, Windows for Workgroups, Microsoft Windows 95, Microsoft Windows NT Workstation tai Macintosh OS. Tarvitset MS-DOS-, OS/2-, Macintosh OS- ja Windows 3.x -käyttöjärjestelmille asiakaslisenssit(ja verkkoohjelmisto). Muissa käyttöjärjestelmät verkkoohjelmisto sisältyy peruspakettiin. Oletetaan edelleen, että useimpiin työasemiin on asennettu Windows 95. Windows 95:n yleiskustannukset ja laitteistovaatimukset ovat paljon alhaisemmat kuin Windows NT Workstationin.

Poikkeuksena Windows 95:n käyttämättä jättäminen työasemassa on kehitysaseman käyttäminen. ohjelmisto. Näissä työasemissa on kannattavampaa käyttää Windows NT Workstationia sen paremman vakauden ja prosessieristyksen ansiosta. Windows NT Workstation vaatii yleensä huomattavasti enemmän muistia ja laskentateho kuin Windows 95:lle vaadittava vähimmäismäärä. Vaikka Windows 95 on parempi kuin edellinen Windows-versiot on suojattu virheellisiltä prosesseilta, hallinnasta lähtenyt ohjelma voi silti johtaa itse järjestelmän sammumiseen. Windows NT Workstationissa tämä on paljon epätodennäköisempää.

Jotkut työasemat voivat olla osa työryhmää kuulumatta toimialueeseen. Windows 95, Windows NT Workstation ja Windows for Workgroups tarjoavat käyttäjälle mahdollisuuden työskennellä osana työryhmää tai toimialuetta. Toimialueen rakenteen hyödyntämiseksi tietokoneet on kuitenkin määritettävä kirjautumaan toimialueelle. He eivät voi käyttää tilitietokantaa osana työryhmää Windows-käyttäjät NT-palvelin ja käytä resursseja, joihin pääsyä ohjataan tällä tukiasemalla.

Luottamuksellinen suhde

Kahden tai useamman verkkotunnuksen verkossa kukin toimialue toimii erillinen verkko tilitietokantansa kanssa. Kuitenkin jopa kaikkein rakenteellisimmassa organisaatiossa jotkut yhden verkkotunnuksen käyttäjät saattavat tarvita resursseja toisesta toimialueesta.

Jotta ei luoda tilitietoja samalle käyttäjälle sisään eri verkkotunnuksia, verkkotunnusten välille voidaan luoda luottamussuhteita.

Luottaa resursseihinsa On käyttäjätietokanta-alue

ja tietoja toisen verkkotunnuksen resursseista ja

käyttäjiensä käyttöoikeudet niihin

Luotettava verkkotunnus (trusting) tarjoaa pääsyn resursseihinsa käyttäjille toisesta verkkotunnuksesta (luotettu tai luotettu). Joskus luotettavaa toimialuetta kutsutaan resurssitoimialueeksi, koska se sisältää palvelimia, joiden resursseja käyttäjät käyttävät, kirjanpitotiedot joka sijaitsee luotetuissa toimialueen ohjauskoneissa, jota kutsutaan siksi tiliksi

Windows NT Serverissä on kaikki työkalut usean toimialueen verkon luomiseen toimialueen ohjauskoneiden välille luottamuksellinen suhde, jonka avulla voit suojata arkaluonteisia resurssialueita ja säästää käyttäjiä tarpeettomilta tiedoilta ja useilta salasanoilta.

Sinun tulee asentaa ja määrittää toinen, lisäohjain verkkotunnus. Tämä on tarpeen, jotta yhteys katkeaa tai ensimmäisen toimialueen ohjaimen vikaantuessa lisätoimialueen ohjain voi käsitellä käyttäjien pyyntöjä. Sitten työ verkossa on taukoamatonta, jos yhden ohjaimen ongelmia ilmenee, toinen suorittaa kaikki samat toiminnot.

Toisen toimialueen ohjaimen asennus ja määrittäminen.

1. Avaa ensimmäisessä toimialueen ohjaimessa verkkoasetukset ensimmäinen palvelin. Voit tehdä tämän kirjoittamalla hakukenttään ncpa.cpl. Valitse seuraavaksi haluamasi verkkoliitäntä, napsauta hiiren kakkospainikkeella - "Ominaisuudet - IP-versio 4 (TCP / IPv4). - Ominaisuudet". Kentällä vaihtoehtoinen käyttöliittymä, anna ylimääräisen toimialueen ohjaimen IP-osoite (tässä tapauksessa 192.168.100.6).

2. Sitten siirrymme toiselle palvelimelle ja asetamme tulevan palvelimen nimen: "Tämä tietokone - Ominaisuudet - Muuta asetuksia - Muuta". Kirjoita "Tietokoneen nimi" -kenttään palvelimen nimi ja sitten "OK". Sinun on käynnistettävä tietokoneesi uudelleen, olemme samaa mieltä.

3. Siirry uudelleenkäynnistyksen jälkeen asetuksiin verkkoliitäntä. Voit tehdä tämän kirjoittamalla hakukenttään ncpa.cpl. Valita haluttu käyttöliittymä, napsauta hiiren kakkospainikkeella - "Ominaisuudet - IP-versio 4 (TCP/IPv4). - Ominaisuudet". Täytä avautuvassa ikkunassa kentät:

- IP-osoite: Palvelimen IP-osoite (esimerkiksi 192.168.100.6)

- Aliverkon peite: esim. 255.255.255.0 (24-bittinen maski)

- Pääportti: esimerkiksi 192.168.100.1

- Ensisijainen DNS-palvelin: Ensimmäisen palvelimen IP-osoite (esimerkiksi 192.168.100.5)

- Vaihtoehtoinen DNS-palvelin: toisen palvelimen IP-osoite (esimerkiksi 192.168.100.6)

Napsauta sitten "OK".

4. Lisää verkkotunnukseen uusi palvelin. Voit tehdä tämän valitsemalla "Tämä tietokone - Ominaisuudet - Muuta asetuksia - Muuta". Valitse ruutu "On verkkotunnuksen jäsen" ja anna verkkotunnuksen nimi. Sitten OK".

5. Kirjoita "Vaihda tietokoneen tai toimialueen nimi" -valintaikkunaan toimialueen käyttäjänimi hallinnolliset oikeudet(käyttäjän on voitava lisätä tietokoneita verkkotunnukseen), sitten "OK".

6. Jos toiminto onnistuu, näkyviin tulee teksti "Tervetuloa verkkotunnukseen ...". Painamme "OK".

7. Kun olet käynnistänyt tietokoneen uudelleen, "Näytä tietokoneen perustiedot" -ikkunassa voit tarkistaa vastakkaisen " Koko nimi", että tietokone on liittynyt toimialueeseen.

8. Tästä valmisteluvaihe valmis, on aika asentaa tarvittavat roolit palvelimelle. Voit tehdä tämän avaamalla "Palvelinhallinta" - "Lisää rooleja ja ominaisuuksia". Sinun on asennettava DNS-palvelin, Active Directory Domain Services, DHCP-palvelin.

9. Lue tiedot "Ennen aloittamista" -ikkunassa, napsauta "Seuraava". Jätä seuraavassa "Valitse asennustyyppi" -ikkunassa oletusarvoisesti "Asenna roolit tai ominaisuudet" -valintaruutu ja jälleen "Seuraava". Valitse palvelimemme palvelinjoukosta ja sitten "Seuraava".

10. Valitse "Valitse palvelinroolit" -ikkunassa DNS-palvelin, Active Directory Domain Services, DHCP-palvelin. Kun lisäät roolia, näkyviin tulee varoitus, kuten "Lisää DHCP-palvelimelle tarvittavia komponentteja". Napsauta "Lisää komponentteja". Kun olet valinnut tarvittavat roolit, napsauta "Seuraava".

11. Ohita uudessa "Valitse komponentit" -ikkunassa "Valitse yksi tai useampi komponentti asennettavaksi tälle palvelimelle" ja napsauta Seuraava. Seuraavassa ikkunassa "DHCP-palvelin" luemme mitä etsiä DHCP-palvelinta asennettaessa, sitten "Seuraava". Tarkista valitut roolit uudessa "Asennusvahvistus"-ikkunassa ja napsauta "Asenna".

12. Näyttöön tulee ikkuna, joka näyttää valittujen komponenttien asennuksen edistymisen. Tämä ikkuna voidaan sulkea, se ei enää vaikuta asennusprosessiin.

13. Kun valitut komponentit on asennettu, napsauta "Palvelinhallinnassa" lomakkeessa olevaa varoituskuvaketta huutomerkki, valitse "Ylennä tämä palvelin toimialueen ohjaimeksi".

14. "Active Directory Domain Services Configuration Wizard" tulee näkyviin. Jätä "Deployment Configuration" -ikkunassa valintaruutu "Add a domain controller to olemassa oleva verkkotunnus", tarkista verkkotunnuksen nimi "Domain"-kentässä. Napsauta kenttää vastapäätä (nykyinen käyttäjä) "Muuta" -painiketta.

15. Syötä järjestelmänvalvojan oikeudet omaavan verkkotunnuksen käyttäjän kirjautumistunnus ja salasana. Painamme "OK". Sitten "Seuraava".

16. Kirjoita "Domain Controller Settings" -ikkunaan hakemistopalveluiden palautustilan (DSRM) salasana ja valitse sitten "Seuraava".

17. Ikkunassa " DNS-asetukset"Jos huomioitaan varoitus, että delegaatiota tälle DNS-palvelimelle ei voitu luoda, koska arvovaltaista ylävyöhykettä ei löytynyt", napsauta "Seuraava".

18. Ikkunassa " Lisävaihtoehdot"Jätä replikointilähteeksi "Mikä tahansa toimialueen ohjain" ja uudelleen "Seuraava".

19. Jätä AD DS -tietokannan, lokitiedostojen ja SYSVOL-kansion sijainti oletuksena, napsauta "Seuraava".

20. Tarkistamme parametrit, jotka on määritetty "AD DS Configuration Wizardissa" ja sitten "Next".

21. Ikkunassa "Check edellytykset"Tarkistamme, että vihreä valintaruutu on ilmestynyt. Näin ollen kaikki asennusvalmiuden tarkistukset on suoritettu onnistuneesti. Napsauta "Asenna".

22. Seuraavassa ikkunassa luemme, että "Tämä palvelin on määritetty onnistuneesti toimialueen ohjaimeksi." Luimme varoitukset, napsauta "Sulje".

23. On aika tarkistaa suorituskyky Verkkotunnuspalvelut Active Directory ja DNS-palvelimet. Voit tehdä tämän avaamalla "Palvelinhallinta".

24. Valitse "Työkalut" - "Käyttäjät ja Aktiiviset tietokoneet hakemisto".

25. Avaa verkkotunnuksemme ja laajenna "Domain Controllers" -alaosasto. Vastakkaisessa ikkunassa tarkistamme toisen palvelimen olemassaolon toimialueen ohjaimena.

27. Tarkistamme toisen palvelimen IP-osoitteen olemassaolon lähtövyöhykkeellä ja vastavyöhykkeellä.

28. Valitse sitten "Active Directory -sivustot ja -palvelut".

29. Laajenna puu "Aktiivinen hakemisto - Sivustot". Tarkistamme toisen toimialueen ohjaimen olemassaolon "Palvelimia" vastapäätä.

30. On aika määrittää DHCP-palvelin. Voit tehdä tämän valitsemalla toisella palvelimella "Palvelinhallinta" - "Työkalut" - "DHCP".

31. Valitse lisäpalvelin, napsauta hiiren kakkospainikkeella - "Lisää tai poista sidoksia".

32. Tarkistamme sen verkkoliitännän asetukset, jonka kautta DHCP-asiakkaita palvellaan toisella palvelimella.

33. Yhdistämme kaksi DHCP-palvelinta. Kokoonpano korkea saatavuus, tasapainotustila korkea kuormitus. Jaamme kuorman palvelimille 50x50. Määritä asetukset ensimmäiselle palvelimelle, johon DHCP-palvelin on asennettu ja määritetty, valitsemalla "Palvelinhallinta" - "Työkalut" - "DHCP".

34. Napsauta hiiren kakkospainikkeella DHCP-palvelimessa luotua aluetta ja sitten "Configure failover ...".

35. "Configure Failover" -velho tulee näkyviin ja sitten "Seuraava".

36. Määritä kumppanipalvelin vikasietoa varten. Voit tehdä tämän lisäämällä "Kumppanipalvelin"-kenttään "Lisää palvelin" -painikkeen avulla toinen (lisä) palvelin, johon DHCP-palvelimen rooli on otettu käyttöön. Napsauta sitten "Seuraava".

37. Kirjoita salasana "Jaettu salaisuus" -kenttään. Loput asetukset voidaan jättää oletusasetuksiksi, mukaan lukien kuorman jakamisen prosenttiosuus paikallinen palvelin- Palvelinkumppani - 50-50%. "Seuraavaksi" taas.

38. Tarkista vikasietoasetukset ensimmäisen palvelimen ja lisäpalvelin. Painamme "Valmis".

39. Tarkistamme vikasietokokoonpanon aikana, että kaikki on "Onnistuneesti" ja suljemme ohjatun toiminnon.

40. Avaa toinen palvelin. "Palvelinhallinta" - "Työkalut" - "Valtuutus".

41. Tarkista "Osoitevarasto". DHCP-palvelimet synkronoidaan.

Tämä päättää Active Directoryn, DHCP:n ja DNS:n asennuksen ja määrityksen. Voit katsoa mitä ja miten tehdä täältä: