Turvaprobleemid traadita võrgud, mida on kirjeldatud mitmes artiklis, kutsus esile umbusalduse traadita tehnoloogiad. Kui õigustatud see on?

Miks peetakse traadita võrke haavatavamaks kui kaabelvõrke? IN juhtmega võrgud andmeid saab pealt kuulata ainult siis, kui ründaja saab füüsilise juurdepääsu edastusmeediumile. Juhtmeta võrkudes levib signaal õhu kaudu, nii et kõik võrgu levialas olevad inimesed saavad signaali pealt kuulata.

Ründaja ei pea viibima isegi ettevõtte territooriumil, piisab raadiosignaali leviku tsooni sattumisest.

Ohud traadita võrkudele

Traadita võrkude turvalisuse ettevalmistamisel tuleb kõigepealt kindlaks teha, mis võib neid ohustada.

Passiivne rünnak

Traadita võrgu signaalide pealtkuulamine sarnaneb raadiosaadete kuulamisega. Piisab sülearvuti (või pihuarvuti) ja analüsaatori olemasolust traadita protokollid. Levinud on eksiarvamus, et volitamata traadita võrguühendusi väljaspool kontorit saab peatada juhtimisega väljundvõimsus signaal. See pole nii, kuna ründaja ülitundliku juhtmevaba kaardi ja suundantenni kasutamine muudab selle ettevaatusabinõust kõrvalehoidmise lihtsaks.

Isegi kui võrguga volitamata ühenduse loomise tõenäosus on vähenenud, ei tohiks liikluse "kuulamise" võimalust ignoreerida. ohutu töö traadita võrkudes on vaja edastatav teave krüpteerida.

Aktiivne rünnak

Turvamata traadita võrgu ühendamine on ohtlik kaabelvõrk. Kohaliku võrguga ühendatud turvamata pääsupunkt on sissetungijatele laialt avatud uks. Ettevõtete jaoks on see täis tõsiasja, et konkurendid saavad juurdepääsu konfidentsiaalsetele dokumentidele. Turvamata traadita võrgud võimaldavad häkkeritel mööda minna tulemüürid ja turvasätted, mis kaitsevad võrku Interneti kaudu rünnakute eest. Koduvõrkudes võivad ründajad saada tasuta juurdepääs Internetti oma naabrite kulul.

Peaksite jälgima ja tuvastama volitamata võrguga ühendatud petturlikke pääsupunkte. Sellised punktid määravad reeglina ettevõtte töötajad. (Näiteks ostis müügijuht traadita pääsupunkti ja kasutab seda kogu aeg ühenduses püsimiseks.) Sellise pääsupunkti võib ründaja tahtlikult võrguga ühendada, et saada juurdepääs ettevõtte võrgule väljastpoolt kontorit .

Tuleb meeles pidada, et nii traadita võrguga ühendatud arvutid kui ka need, mis on lubanud juhtmevaba kaart vaikeseadetega (tavaliselt ei blokeeri see traadita võrgu kaudu tungimist). Näiteks sel ajal, kui oma lendu ootav kasutaja lennujaamas kasutusele võetud WiFi-võrgu kaudu internetti sirvib, uurib läheduses istuv häkker mobiilse töötaja arvutisse salvestatud teavet. Kohvikutes, messikeskustes, hotellide fuajees jne traadita võrkude kaudu töötavad kasutajad võivad sattuda sarnaste rünnakute alla.

Otsige saadaolevaid traadita võrke

Haavatavate traadita võrkude aktiivseks otsimiseks (sõjasõit) kasutatakse tavaliselt autot ja komplekti. juhtmeta seadmed: väike antenn, traadita võrgukaart, sülearvuti ja võib-olla ka GPS-vastuvõtja. Kasutades laialdaselt kasutatavaid skanneriprogramme, nagu Netstumbler, saate hõlpsalt leida traadita võrkude vastuvõtupiirkonnad.

War Drivingi fännidel on palju võimalusi teabe jagamiseks. Üks neist (War Chalking) hõlmab sümbolite joonistamist diagrammidele ja kaartidele, mis näitavad tuvastatud traadita võrke. Need tähistused sisaldavad teavet raadiosignaali tugevuse, ühe või teise võrgukaitse tüübi olemasolu ja Interneti-juurdepääsu võimaluse kohta. Selle "spordiala" fännid vahetavad teavet Interneti-saitide kaudu, "postitades" eelkõige üksikasjalikke kaarte avastatud võrkude asukohaga. Muide, kasulik on kontrollida, kas teie aadress on seal.

Teenuse keelamine

Tasuta Interneti-ühendus või ettevõtte võrk ei ole alati ründajate sihtmärk. Mõnikord võib häkkerite ülesanne olla traadita võrgu keelamine.

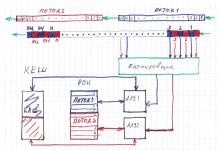

Teenuse keelamise ründe saab saavutada mitmel viisil. Kui häkker suudab luua ühenduse traadita võrguga, võivad tema pahatahtlikud tegevused põhjustada mitmeid selliseid tõsiseid tagajärgi: näiteks vastuste saatmine ARP-tabelite muutmise taotlustele Address Resolution Protocol (ARP) võrguseadmed võrgu marsruutimise katkestamiseks või volitamata dünaamilise hostikonfiguratsiooniprotokolli (DHCP) serveri kasutuselevõtuks, mis väljastab kehtetuid aadresse ja võrgumaske. Kui häkker saab teada traadita võrgu seadete üksikasjad, saab ta kasutajad uuesti oma pääsupunktiga ühendada (vt joonist) ja viimane katkestatakse võrguressurssidest, mis olid kättesaadavad "legitiimse" pääsupunkti kaudu.

| Petturliku pääsupunkti rakendamine. |

Ründaja võib signaaligeneraatori (mida saab valmistada mikrolaineahju osadest) abil blokeerida ka traadita võrkude kasutatavad sagedused. Selle tulemusena ebaõnnestub kogu traadita võrk või selle osa.

Turvameetmed IEEE 802.11 standardites

Algne 802.11 standard näeb ette traadita võrkude turvalisuse, kasutades WEP (Wired Equivalent Privacy) standardit. WEP-i kasutavad traadita võrgud nõuavad pääsupunktides ja kõigis jaamades staatilise WEP-võtme konfigureerimist. Seda võtit saab kasutada autentimiseks ja andmete krüptimiseks. Kui see on ohus (näiteks kui sülearvuti on kadunud), on vaja vahetada võtit kõigil seadmetel, mis on mõnikord väga keeruline. Kui kasutate autentimiseks WEP-võtmeid raadiojaamad saatke pöörduspunktile vastav päring, saades vastuseks krüptimata sõnumi (selge teksti väljakutse). Klient peab selle oma WEP-võtmega krüpteerima ja tagastama pöörduspunkti, mis dekrüpteerib sõnumi oma WEP-võtmega. Kui dekrüpteeritud sõnum ühtib originaaliga, tähendab see, et klient teab WEP-võtit. Seetõttu loetakse autentimine õnnestunuks ja kliendile saadetakse vastav teade.

Pärast autentimise ja seostamise edukat lõpetamist juhtmevaba seade saab kasutada WEP-võtit liikluse krüptimiseks seadme ja pääsupunkti vahel.

802.11 standard määratleb ka muud juurdepääsukontrolli mehhanismid. Pöörduspunkt võib kasutada riistvaraaadresside filtreerimist (Media Access Control, MAC), lubades või keelades juurdepääsu kliendi MAC-aadressi alusel. See meetod muudab volitamata seadmete ühendamise keeruliseks, kuid ei takista.

Kui turvaline on WEP?

Üks krüptograafia reeglitest ütleb: omamine lihttekst ja selle krüptitud versiooni, saate määrata kasutatava krüpteerimismeetodi. See kehtib eriti nõrkade krüpteerimisalgoritmide ja sümmeetriliste võtmete kasutamisel, nagu WEP pakub.

See protokoll kasutab krüptimiseks RC4 algoritmi. Selle nõrk külg on see, et kui krüpteerite teadaoleva lihtteksti, on väljundiks võtmevoog, mida andmete krüptimiseks kasutati. Vastavalt standardile 802.11 koosneb võtmevoog WEP-võtmest ja 24-bitisest lähtestamisvektorist. Iga paketi puhul kasutatakse järgmist vektorit, mis saadetakse koos paketiga selgeks, et vastuvõttev jaam saaks seda kasutada koos WEP-võtmega paketi dekrüpteerimiseks.

Ühe võtmevoo korral saab dekrüpteerida iga sama vektoriga krüptitud paketti. Kuna vektor muutub iga paketi puhul, peate ootama dekrüpteerimist järgmine pakett kasutades sama vektorit. WEP-i dekrüpteerimiseks tuleb kokku panna terve komplekt vektoreid ja võtmevooge. WEP-krakkimise tööriistad töötavad sel viisil.

Lihtteksti ja šifriteksti saate kliendi autentimisprotsessi käigus. Mõnda aega liiklust pealtkuulades saate koguda rünnaku läbiviimiseks vajaliku hulga algandmeid. Häkkerid kasutavad analüüsiks vajalike andmete kogumiseks ka palju muid meetodeid, sealhulgas "meeste keskel" rünnakuid.

Traadita võrkude kaadrivormingu üle otsustades pakkus IEEE välja oma vormingu nimega Subnetwork Address Protocol (SNAP).

MAC-päisele järgnevad kaks baiti 802.11 SNAP-kaadris on alati "AA AA". WEP krüpteerib kõik MAC-päisele järgnevad baidid, nii et kaks esimest krüptitud baiti teavad alati lihtteksti ("AA AA"). See tee annab võimaluse saada krüpteeritud ja selge sõnumi fragmente.

WEP-krakkimise utiliite levitatakse Internetis tasuta. Tuntuimad neist on AirSnort ja WEPCrack. WEP-võtme edukaks purustamiseks nende abiga piisab 100 tuhandelt 1 miljonile paketile helistamisest. Uued Aircracki ja Weplabi tööriistad WEP-võtmete purustamiseks rakendavad rohkem tõhus algoritm, mis nõuab oluliselt vähem pakette. Sel põhjusel on WEP-protokoll ebausaldusväärne.

Juhtmeta tehnoloogia muutub turvalisemaks

Tänapäeval kasutavad paljud ettevõtted mugavaid ja turvalisi traadita võrke. 802.11i standard viis turvalisuse täiesti uuele tasemele IEEE 802.11i töörühm, mille ülesandeks oli luua uus traadita võrgu turvastandard, moodustati pärast WEP-protokolli haavatavuse uurimist. Väljatöötamine võttis aega, nii et enamik seadmete tootjaid hakkasid ilma uue standardi väljaandmist ootamata pakkuma oma meetodeid (vt. ). 2004. aastal ilmus uus standard, kuid seadmete tarnijad jätkavad inertsist vanade lahenduste kasutamist.

802.11i määratleb täiustatud krüpteerimisstandardi (AES) kasutamise WEP-i asemel. AES põhineb Rendeli algoritmi rakendamisel, mida enamik krüptoanalüütikuid tunnistab turvaliseks. See algoritm on märkimisväärne edasiminek võrreldes selle nõrga eelkäijaga RC4, mida kasutatakse WEP-is: see kasutab 128-, 192- ja 256-bitiseid võtmeid algses 802.11-standardis kasutatud 64-bitise asemel. Uus 802.11i standard määratleb ka TKIP, CCMP ja 802.1x/EAP kasutamise.

EAP-MD5 autentib kasutaja, kontrollides parooli. Liikluse krüptimise kasutamise probleem on võrguadministraatori meelevallas. EAP-MD5 nõrkus seisneb selles, et see ei nõua krüptimise kasutamist, mistõttu EAP-MD5 võimaldab "meeste keskel" rünnaku võimalust.

Cisco loodud Lightweight EAP (LEAP) protokoll ei võimalda mitte ainult andmete krüptimist, vaid ka võtmete pööramist. LEAP ei nõua kliendil võtmeid, kuna need edastatakse turvaliselt pärast kasutaja autentimist. See võimaldab kasutajatel hõlpsasti võrguga ühenduse luua konto ja parool.

LEAP-i varased juurutused võimaldasid ainult ühesuunalist kasutaja autentimist. Cisco lisas hiljem vastastikuse autentimise võimaluse. Siiski selgus, et LEAP-protokoll on sõnastikurünnakute suhtes haavatav. Ameerika Instituudi liige süsteemi administreerimine, telekommunikatsioon ja turvalisus (SANS) Joshua Wright töötas välja utiliidi ASLEAP, mis sellist rünnakut teostab, misjärel soovitas Cisco kasutada tugevaid paroole, mis on vähemalt kaheksa tähemärgi pikkused, sealhulgas erimärgid, suurtähed, väiketähtedega ja numbrid. LEAP on ainult nii turvaline, kui tugev on parool toore jõu katsete vastu.

EAP-i tugevama juurutuse, EAP-TLS, mis kasutab kliendis ja serveris eelinstallitud digitaalseid sertifikaate, töötas välja Microsoft. See meetod tagab vastastikuse autentimise ja tugineb mitte ainult kasutaja paroolile, vaid toetab ka pööramist ja dünaamiline jaotamine võtmed. EAP-TLS-i ebamugavus on vajadus paigaldada igale kliendile sertifikaat, mis võib olla üsna töömahukas ja kulukas. Lisaks on seda meetodit ebapraktiline kasutada võrgus, kus töötajad vahetuvad sageli.

Traadita võrgu tootjad propageerivad lahendusi volitatud kasutajate traadita võrkudega ühendamise protseduuri lihtsustamiseks. See idee on üsna teostatav, kui lubate LEAP-i ja jagate kasutajanimesid ja paroole. Kuid kui on vaja kasutada digitaalset sertifikaati või sisestada pikk WEP-võti, võib protsess muutuda tüütuks.

Microsoft, Cisco ja RSA on ühiselt välja töötanud uue protokolli PEAP, mis ühendab LEAP-i kasutusmugavuse EAP-TLS-i turvalisusega. PEAP kasutab serverisse installitud sertifikaati ja klientide jaoks parooli autentimist. Sarnase lahenduse – EAP-TTLS – andis välja Funk Software.

Erinevate tootjate tugi Erinevat tüüpi EAP, samuti mitut tüüpi korraga. EAP-protsess on kõigi tüüpide puhul sarnane.

Tüüpilised EAP toimingud

Mis on WPA

Pärast seda, kui traadita võrgud kuulutati ebaturvaliseks, hakkasid tootjad juurutama enda otsused turvalisuse pärast. See on jätnud ettevõtetele valikuvõimalused: jääda ühe müüja lahenduse juurde või oodata, kuni 802.11i standard välja tuleb. Standardi vastuvõtmise kuupäev ei olnud teada, nii et 1999. aastal loodi Wi-Fi Alliance. Selle eesmärk oli ühtlustada traadita võrgutoodete suhtlust.

Wi-Fi Alliance on heaks kiitnud turvalise protokolli traadita juurdepääs(Wireless Protected Access, WPA), pidades seda ajutiseks lahenduseks kuni standardi 802.11i väljalaskmiseni. WPA-protokoll kasutab TKIP ja 802.1x/EAP standardeid. Ükskõik milline WiFi seadmed, mis on sertifitseeritud WPA-ühilduvaks, peab töötama koos teiste sertifitseeritud seadmetega. Müüjad võivad kasutada oma turvamehhanisme, kuid peavad igal juhul toetama WiFi-standardeid.

Pärast 802.11i parameetrite esialgset väljakuulutamist lõi Wi-Fi Alliance WPA2 standardi. Kõik WPA2-sertifikaadiga seadmed on täielikult 802.11i-ühilduvad. Kui teie ettevõtte traadita võrk ei toeta standardit 802.11i, peaksite piisava turvalisuse tagamiseks võimalikult kiiresti üle minema versioonile 802.11i.

Mis on MAC-aadressi filtreerimine?

Kui WEP on ebaturvaline, kas riistvaraaadresside filtreerimine (Media Access Control, MAC) saab traadita võrku kaitsta? Kahjuks on MAC-aadressi filtrid loodud selleks, et vältida volitamata ühendusi; nad on liikluse pealtkuulamise vastu võimetud.

MAC-aadresside filtreerimine ei mõjuta oluliselt traadita võrkude turvalisust. See nõuab ründajalt ainult ühte asja lisategevus: saate teada lubatud MAC-aadressi. (Muide, enamik juhte võrgukaardid luba teil seda muuta.)

Kui lihtne on lubatud MAC-aadressi teada saada? Töötavate MAC-aadresside saamiseks piisab, kui jälgida mõnda aega traadita liiklust protokolli analüsaatori abil. MAC-aadresse saab pealt kuulata ka siis, kui liiklus on krüptitud, sest sellist aadressi sisaldava paketi päis edastatakse selges vormis.

TKIP protokoll

Temporal Key Integrity Protocol (TKIP) on loodud WEP-i nõrkade külgede kõrvaldamiseks. TKIP-standard parandab WEP-turvalisust võtmete pööramise, pikemate lähtestamisvektorite ja andmete terviklikkuse kontrollimise kaudu.

WEP-murdmisprogrammid kasutavad ära staatiliste võtmete nõrkust: pärast vajaliku arvu pakettide hõivamist muudavad need liikluse dekrüpteerimise lihtsaks. Regulaarne võtmete uuesti sisestamine hoiab ära seda tüüpi rünnakud. TKIP muudab võtmeid dünaamiliselt iga 10 000 paketi järel. Protokolli hilisemad juurutused võimaldavad teil muuta võtmete pööramise intervalli ja isegi määrata iga andmepaketi krüpteerimisvõtme muutmise algoritmi (Per-Packet Keying, PPK).

TKIP-is kasutatav krüpteerimisvõti on muutunud turvalisemaks kui WEP-võtmed. See koosneb 128-bitisest dünaamilisest võtmest, millele on lisatud jaama MAC-aadress, ja 48-bitisest initsialiseerimisvektorist (kaks korda pikem algsest 802.11 vektorist). Seda meetodit nimetatakse "võtmete segamiseks" ja see tagab, et kaks jaama ei kasutaks sama klahvi.

Protokollil on ka sisseehitatud meetod andmete terviklikkuse tagamiseks (Message Integrity Cheek, MIC, mida nimetatakse ka Michaeliks).

See artikkel keskendub traadita WiFi-võrkude kasutamise turvalisusele.

Sissejuhatus – WiFi haavatavused

peamine põhjus Kasutajaandmete haavatavus nende andmete WiFi-võrkude kaudu edastamisel seisneb selles, et vahetus toimub raadiolainete kaudu. Ja see võimaldab sõnumeid pealt kuulata igas kohas, kus WiFi signaal on füüsiliselt saadaval. Lihtsamalt öeldes, kui pääsupunkti signaali saab püüda 50 meetri kauguselt, siis on selle WiFi võrgu kogu võrguliikluse pealtkuulamine võimalik pääsupunktist 50 meetri raadiuses. Kõrvaltoas, maja teisel korrusel, tänaval.

Kujutage ette sellist pilti. Kontoris on kohtvõrk välja ehitatud WiFi kaudu. Selle kontori pääsupunkti signaal võetakse vastu väljaspool hoonet, näiteks parklas. Väljaspool hoonet asuv ründaja pääseb kontorivõrku juurde, st selle võrgu omanikele märkamatult. WiFi-võrkudele pääseb juurde lihtsalt ja diskreetselt. Tehniliselt palju lihtsam kui juhtmega võrgud.

Jah. Praeguseks on välja töötatud ja juurutatud WiFi-võrgu kaitsevahendid. Selline kaitse põhineb kogu pääsupunkti ja sellega ühendatud lõppseadme vahelise liikluse krüptimisel. See tähendab, et ründaja võib raadiosignaali pealt kuulata, kuid tema jaoks on see lihtsalt digitaalne "prügi".

Kuidas WiFi turvalisus töötab?

Pöörduspunkt lülitab oma WiFi võrku ainult selle seadme, mis saadab õige (pöörduspunkti seadetes määratud) parooli. Sel juhul saadetakse parool ka krüpteeritult, räsi kujul. Räsi on pöördumatu krüptimise tulemus. See tähendab, et räsideks teisendatavaid andmeid ei saa dekrüpteerida. Kui ründaja parooliräsi kinni püüab, ei saa ta parooli kätte.

Kuidas aga pääsupunkt teab, kas parool on õige või mitte? Kui ta saab ka räsi, kuid ei saa seda dekrüpteerida? See on lihtne - pääsupunkti seadetes on parool määratud puhtal kujul. Autoriseerimisprogramm võtab puhta parooli, genereerib sellest räsi ja seejärel võrdleb seda räsi kliendilt saadud parooliga. Kui räsid ühtivad, on kliendi parool õige. Siin kasutatakse räsi teist omadust – need on ainulaadsed. Kahest ei saa sama räsi erinevad komplektid andmed (paroolid). Kui kaks räsi ühtivad, luuakse need mõlemad samast andmekogumist.

Muideks. Tänu sellele funktsioonile kasutatakse andmete terviklikkuse kontrollimiseks räsi. Kui kaks (teatud aja jooksul loodud) räsi ühtivad, pole algandmed (selle aja jooksul) muutunud.

Siiski, hoolimata sellest, et kõige kaasaegne meetod WiFi võrgu turvalisus (WPA2) on usaldusväärne, seda võrku saab häkkida. Kuidas?

WPA2 kaitstud võrgule juurdepääsuks on kaks võimalust:

- Paroolide arvamine paroolide andmebaasi põhjal (nn sõnastikuotsing).

- WPS-i funktsiooni haavatavuse ärakasutamine.

Esimesel juhul peatab ründaja parooli räsi pääsupunkti. Seejärel tehakse räsivõrdlus andmebaasiga, mis sisaldab tuhandeid või miljoneid sõnu. Sõna võetakse sõnastikust, selle sõna jaoks luuakse räsi ja seejärel võrreldakse seda räsi pealtkuulatud räsiga. Kui pääsupunktis kasutatakse primitiivset parooli, on selle pääsupunkti parooli lahtimurdmine aja küsimus. Näiteks 8-kohaline parool (8 tähemärki on WPA2 parooli minimaalne pikkus) on miljon kombinatsiooni. Peal kaasaegne arvuti mõne päeva või isegi tunniga on võimalik loetleda miljon väärtust.

Teisel juhul kasutatakse ära WPS-i funktsiooni esimeste versioonide haavatavust. See funktsioon võimaldab ühendada pääsupunktiga seadme, mida ei saa parooliga sisestada, näiteks printerit. Selle funktsiooni kasutamisel vahetavad seade ja pääsupunkt digitaalset koodi ning kui seade saadab õige koodi, siis pääsupunkt autoriseerib kliendi. Selles funktsioonis oli haavatavus - kood oli 8-kohaline, kuid unikaalsust kontrollisid ainult neli neist! See tähendab, et WPS-i häkkimiseks peate loetlema kõik väärtused, mis annavad 4 numbrit. Selle tulemusena saab WPS-i kaudu pääsupunkti häkkida vaid mõne tunniga, mis tahes, kõige nõrgemas seadmes.

WiFi võrgu turvalisuse konfigureerimine

WiFi võrgu turvalisuse määravad pääsupunkti seaded. Mitmed neist sätetest mõjutavad otseselt võrgu turvalisust.

WiFi juurdepääsu režiim

Pöörduspunkt võib töötada ühes kahest režiimist - avatud või kaitstud. Millal avatud juurdepääs, saab levialaga ühenduse luua mis tahes seade. Turvalise juurdepääsu korral ainult seade, mis edastab õige parool juurdepääs.

WiFi-võrkude kaitsmiseks on kolme tüüpi (standardeid):

- WEP (juhtmega samaväärne privaatsus). Kõige esimene turvastandard. Tänapäeval see tegelikult kaitset ei paku, kuna kaitsemehhanismide nõrkuse tõttu on sellesse väga lihtne sisse häkkida.

- WPA (Wi-Fi kaitstud juurdepääs). Kronoloogiliselt teine kaitsestandard. Loomise ja kasutuselevõtu ajal pakkus see WiFi-võrkude tõhusat kaitset. Kuid 2000. aastate lõpus leiti häkkimise võimalused WPA kaitse kaitsemehhanismide haavatavuste kaudu.

- WPA2 (Wi-Fi kaitstud juurdepääs). Uusim turvastandard. Pakub usaldusväärset kaitset vastavalt teatud reeglitele. Praeguseks on WPA2 turvalisuse murdmiseks teada ainult kaks võimalust. Sõnastiku parool jõhker jõud ja lahendus WPS-teenuse kaudu.

Seega tuleb WiFi võrgu turvalisuse tagamiseks valida WPA2 turbetüüp. Kuid mitte kõik kliendiseadmed ei pruugi seda toetada. Näiteks Windows XP hoolduspakett SP2 toetab ainult WPA-d.

Lisaks WPA2 standardi valimisele on vaja täiendavaid tingimusi:

Kasutage AES-i krüpteerimismeetodit.

WiFi-võrgule juurdepääsu parool peab olema koostatud järgmiselt:

- Kasutage tähed ja numbrid paroolis. Suvaline tähtede ja numbrite komplekt. Või väga haruldane, ainult teie jaoks tähendusrikas sõna või fraas.

- Mitte kasutada lihtsad paroolid näiteks nimi + sünniaeg või mõni sõna + paar numbrit näiteks lena1991 või dom12345.

- Kui teil on vaja kasutada ainult digitaalne parool, siis peab selle pikkus olema vähemalt 10 tähemärki. Sest kaheksakohaline numbriline parool valitakse toore jõuga reaalajas(mitu tundi kuni mitu päeva, olenevalt arvuti võimsusest).

Kui kasutate keerulised paroolid, nende reeglite kohaselt ei saa teie WiFi-võrku häkkida, kasutades sõnastiku parooli arvamise meetodit. Näiteks parooli nagu 5Fb9pE2a(suvaline tähtnumbriline), maksimaalne võimalik 218340105584896 kombinatsioonid. Tänapäeval on valiku tegemine peaaegu võimatu. Isegi kui arvuti võrdleb 1 000 000 (miljonit) sõna sekundis, kulub kõigi väärtuste läbimiseks peaaegu 7 aastat.

WPS (Wi-Fi kaitstud seadistus)

Kui pääsupunktil on funktsioon WPS (Wi-Fi Protected Setup), peate selle keelama. Kui see funktsioon on vajalik, peate veenduma, et selle versiooni värskendatakse järgmiste funktsioonidega.

- Kasutades kõiki 8 PIN-koodi tähemärki 4 asemel, nagu alguses.

- Viivituse lubamine pärast mitut katset kliendilt vale PIN-koodi edastamiseks.

Täiendav võimalus WPS-i turvalisuse parandamiseks on tähtnumbrilise PIN-koodi kasutamine.

Avalik WiFi turvalisus

Tänapäeval on moes kasutada internetti WiFi võrkude kaudu avalikes kohtades – kohvikutes, restoranides, kaubanduskeskustes jne. Oluline on mõista, et selliste võrkude kasutamine võib kaasa tuua teie isikuandmete varguse. Kui kasutate Internetti sellise võrgu kaudu ja seejärel autoriseerite saidil, võib teie andmed (sisselogimine ja parool) pealt kuulata teine inimene, kes on ühendatud samasse WiFi-võrku. Tõepoolest, saate pealt kuulata igas volituse läbinud ja pääsupunktiga ühendatud seadmes võrguliiklust kõigist teistest samas võrgus olevatest seadmetest. Ja avalike WiFi-võrkude eripära on see, et sellega saavad ühenduse luua kõik, ka sissetungijad, ja mitte ainult avatud, vaid ka turvalise võrguga.

Mida saate teha oma andmete kaitsmiseks, kui loote Interneti-ühenduse avaliku WiFi-võrgu kaudu? On ainult üks võimalus – kasutada HTTPS-protokolli. Selle protokolli raames luuakse kliendi (brauseri) ja saidi vahel krüpteeritud ühendus. Kuid mitte kõik saidid ei toeta HTTPS-protokolli. HTTPS-protokolli toetava saidi aadressid algavad eesliitega https://. Kui saidi aadressidel on eesliide http://, tähendab see, et sait ei toeta HTTPS-i või seda ei kasutata.

Mõned saidid ei kasuta vaikimisi HTTPS-i, kuid neil on see protokoll ja seda saab kasutada, kui määrate selgesõnaliselt (käsitsi) eesliite https://.

Mis puudutab muid Interneti kasutusviise – vestlused, skype jne, siis nende andmete kaitsmiseks saab kasutada tasuta või tasulisi VPN-servereid. See tähendab, kõigepealt ühendage VPN-server ja alles seejärel kasutage vestlust või avatud saiti.

WiFi paroolikaitse

Selle artikli teises ja kolmandas osas kirjutasin, et WPA2 turvastandardi kasutamise puhul on üks võimalus WiFi häkkimine võrk on sõnastikust parooli valimine. Ründaja jaoks on aga veel üks võimalus WiFi-võrku parool hankida. Kui hoiate oma parooli monitori külge kleebitud kleebisel, on kõrvalseisjal võimalik seda parooli näha. Samuti võidakse teie parool varastada teie WiFi-võrku ühendatud arvutist. Seda saab teha kõrvaline isik, kui teie arvutid pole kaitstud kõrvaliste isikute juurdepääsu eest. Seda saab teha kasutades pahavara. Lisaks saab parooli varastada ka seadmest, mis viiakse kontorist (kodust, korterist) välja - nutitelefonist, tahvelarvutist.

Seega, kui vajate oma WiFi-võrgu usaldusväärset kaitset, peate võtma meetmeid parooli turvaliseks salvestamiseks. Kaitske seda volitamata isikute juurdepääsu eest.

Kui see artikkel oli teile kasulik või lihtsalt meeldis, siis ärge kartke – toetage autorit rahaliselt. Seda on lihtne teha, visates raha Yandexi rahakott nr 410011416229354. Või telefoni teel +7 918-16-26-331 .

Isegi väike summa võib aidata uusi artikleid kirjutada :)

Kõigi traadita kohtvõrkude (ja sellegipoolest kõigi juhtmega kohtvõrkude) peamine probleem on turvalisus. Turvalisus on siin sama oluline kui iga Interneti-kasutaja jaoks. Turvalisus on keeruline küsimus ja nõuab pidevat tähelepanu. Kasutajale võib tekitada tohutut kahju, kuna ta kasutab juhuslikke levialasid (hot-spot) või avatud punkte WI-FI juurdepääs kodus või kontoris ning ei kasuta krüptimist ega VPN-i (virtuaalne privaatvõrk – virtuaalne privaatvõrk). See on ohtlik, kuna kasutaja sisestab oma isiku- või ametiandmed ning võrk pole kaitstud välise sissetungi eest.

WEP

Esialgu oli traadita kohtvõrkude piisava turvalisuse tagamine keeruline.

Häkkerid on hõlpsasti ühendatud peaaegu mis tahes WiFi turvasüsteemide, näiteks WEP (Wired Equivalent Privacy) varased versioonid. Need sündmused jätsid oma jälje ja pikka aega mõned ettevõtted ei soovinud traadita võrke rakendada või üldse mitte rakendada, kartes, et traadita side vahel edastatakse andmeid. WiFi seadmed ja Wi-Fi levialasid saab pealt kuulata ja dekrüpteerida. Seega aeglustas see turvamudel traadita võrkude ettevõtetesse integreerimise protsessi ja muutis kodus WiFi-võrke kasutavad kasutajad närviliseks. Siis loodi IEEE instituut töögrupp 802.11i, mis on töötanud tervikliku turbemudeli loomisel, et pakkuda 128-bitist AES-krüptimist ja andmete turvalisuse autentimist. Wi-Fi Alliance on kasutusele võtnud selle 802.11i turbespetsifikatsiooni oma vaheversiooni: Wi-Fi Protected Access (WPA). WPA-moodul ühendab mitmeid tehnoloogiaid, et lahendada 802.11 WEP-süsteemi haavatavused. Seega pakub WPA tugevat kasutaja autentimist, kasutades 802.1x standardit (traadita kliendiseadmete, pääsupunktide ja serveri vahel edastatavate andmete vastastikune autentimine ja kapseldamine) ja laiendatava autentimisprotokolli (EAP) abil.

Turvasüsteemide tööpõhimõte on skemaatiliselt näidatud joonisel 1

Samuti on WPA varustatud ajutise mooduliga WEP-mootori krüptimiseks 128-bitise võtmega krüptimisega ja kasutab TKIP (Temporal Key Integrity Protocol) protokolli. Ja sõnumi kontrollsumma (MIC) takistab andmepakettide muutmist või vormindamist. See tehnoloogiate kombinatsioon kaitseb andmeedastuste konfidentsiaalsust ja terviklikkust ning tagab juurdepääsu kontrolli kaudu turvalisuse, nii et ainult volitatud kasutajad sai juurdepääsu võrgule.

WPA

WPA turvalisuse ja juurdepääsukontrolli täiendavaks täiuseks on luua uus kordumatu võtmepea, et suhelda iga kasutaja traadita seadmete ja pääsupunktide vahel ning pakkuda autentimisseanssi. Ja ka juhusliku võtmegeneraatori loomisel ja iga paketi jaoks võtme genereerimisel.

IEEE 802.11i standard ratifitseeriti 2004. aasta juunis, laiendades tänu WPA-tehnoloogiale palju selle võimalusi. Wi-Fi Alliance on tugevdanud oma turvamoodulit WPA2 programmis. Seega edastamise turvalisuse tase WiFi andmed 802.11 standard tuli välja nõutav tase juhtmevabade lahenduste ja tehnoloogiate juurutamiseks ettevõtetes. Üks olulisi muudatusi 802.11i (WPA2) WPA-st on 128-bitise täiustatud krüpteerimisstandardi (AES) kasutamine. WPA2 AES kasutab andmete konfidentsiaalsuse, autentimise, terviklikkuse ja taasesituse kaitse tagamiseks CBC-MAC-režiimi (šifriploki töörežiim, mis võimaldab kasutada sama võtit nii krüptimiseks kui ka autentimiseks). 802.11i pakub ka võtme- ja eelautentimise vahemällu, et korraldada kasutajaid pääsupunktide alusel.

WPA2

802.11i standardiga muutub kogu turvamooduli ahel (sisselogimine, volituste vahetus, autentimine ja andmete krüpteerimine) turvalisemaks ja turvalisemaks. tõhus kaitse mittesihitud ja suunatud rünnakute eest. WPA2-süsteem võimaldab Wi-Fi-võrgu administraatoril lülituda turbeprobleemidelt töö- ja seadmehaldusele.

802.11r standard on 802.11i standardi modifikatsioon. See standard ratifitseeriti 2008. aasta juulis. Standardtehnoloogia edastab kasutaja pääsupunktide vahel liikumise ajal kiiremini ja usaldusväärsemalt üleandmistehnoloogial põhinevad võtmehierarhiad (juhtimise üleandmine). 802.11r standard ühildub täielikult WiFi standarditega 802.11a/b/g/n.

Samuti on olemas standard 802.11w, mis on loodud 802.11i standardil põhineva turvamehhanismi täiustamiseks. See standard on loodud juhtpakettide kaitsmiseks.

802.11i ja 802.11w on 802.11n WiFi-võrkude turvamehhanismid.

Failide ja kaustade krüptimine opsüsteemis Windows 7

Krüpteerimisfunktsioon võimaldab teil krüpteerida faile ja kaustu, mida hiljem ei saa teises seadmes ilma nendeta lugeda spetsiaalne võti. See funktsioon on olemas sellistes Windows 7 versioonides nagu Professional, Enterprise või Ultimate. Järgnevalt käsitletakse failide ja kaustade krüptimise lubamise viise.

Failide krüptimise lubamine:

Start -> Arvuti (vali krüpteeritav fail)-> paremklõpsake failil-> Atribuudid-> Täpsemad (vahekaart Üldine)-> Täiendavad atribuudid-> Pane marker väljale Krüpti sisu andmete kaitsmiseks-> OK-> Rakenda -> Ok (Valige Rakenda ainult failile)->

Luba kausta krüptimine:

Start -> Arvuti (vali krüpteeritav kaust)-> paremklõps kaustal-> Atribuudid-> Täpsem (vahekaart Üldine)-> Täiendavad atribuudid-> Pane marker väljale Krüpti sisu andmete kaitsmiseks-> OK-> Rakenda > Ok (valige Rakenda ainult failile) -> Sule atribuutide dialoog (klõpsake nuppu OK või Sule).

Viimastel aastatel on traadita võrkude populaarsus märkimisväärselt kasvanud. Traadita juurdepääsu populaarsuse kasvu mõjutavad suuresti sellised tegurid nagu integratsioon kaasaegsed sülearvutid traadita juurdepääsukaardid, pihuarvutite, raadio-IP-telefonide jne tekkimine. IDC hinnangul ulatub 2004. aasta lõpuks traadita juurdepääsu seadmete müük 64 miljoni seadmeni (võrdluseks: 2002. aastal müüdi 24 miljonit seadet). Nüüd on traadita juurdepääs restoranides, hotellides ja lennujaamades, paljud ettevõtted kasutavad traadita võrke kasutajate ühendamiseks oma IT-infrastruktuuriga, koduvõrgu kasutajad kasutavad Interneti-ühenduse loomiseks traadita juurdepääsu. Kuid vaid vähesed seavad traadita võrgu turvalisuse küsimuse esikohale.

Sissejuhatus

Viimastel aastatel on traadita võrkude populaarsus märkimisväärselt kasvanud. Traadita juurdepääsu populaarsuse kasvu mõjutavad suuresti sellised tegurid nagu traadita juurdepääsukaartide integreerimine kaasaegsetesse sülearvutitesse, pihuarvutite ilmumine, raadio IP-telefonid jne. IDC hinnangul ulatub 2004. aasta lõpuks traadita juurdepääsu seadmete müük 64 miljoni seadmeni (võrdluseks: 2002. aastal müüdi 24 miljonit seadet). Nüüd on traadita juurdepääs restoranides, hotellides ja lennujaamades, paljud ettevõtted kasutavad traadita võrke kasutajate ühendamiseks oma IT-infrastruktuuriga, koduvõrgu kasutajad kasutavad Interneti-ühenduse loomiseks traadita juurdepääsu. Kuid vaid vähesed seavad traadita võrgu turvalisuse küsimuse esikohale.

Traadita ühenduse turvaprobleemid

1. SSID positsioneerimine

SSID on traadita võrgu identifikaator. Seda kasutatakse traadita võrgu kasutajate jagamiseks loogilistesse rühmadesse. SSID võimaldab kasutajal luua ühenduse soovitud traadita võrguga ja selle saab soovi korral vastendada virtuaalse kohtvõrgu (VLAN) identifikaatoriga. Selline võrdlus on vajalik juurdepääsutasemete eristamise korraldamiseks traadita ühenduse kasutajad ettevõtte infrastruktuuri ressurssidele.

Mõned võrguinsenerid usuvad traadita võrku kavandades, et SSID on üks turvameetmetest ja SSID väärtuse edastamise keelamine parandab võrgu turvalisust. Tegelikult ei suurenda selle sätte leviedastuse keelamine mitte ainult traadita võrgu turvalisust, vaid muudab võrgu ka klientide suhtes vähem paindlikuks. Mõned kliendid ei saa õigesti töötada raadiopöörduspunktiga, mille SSID väärtuse leviedastus on keelatud. Tuleb meeles pidada, et isegi kui SSID leviedastus on keelatud, jääb selle identifikaatori kindlaksmääramise võimalus endiselt alles, kuna selle väärtus edastatakse sondi vastuse kaadrites. Samuti tuleb mõista, et jagades kasutajad SSID abil erinevatesse loogilistesse rühmadesse, säilib liikluse pealtkuulamise võimalus isegi kasutajatele, kes pole traadita pääsupunktis registreeritud.

2. Autentimine MAC-aadressi abil

Autentimine on protsess, mille käigus määratakse kliendi identiteet talle antud teabe (nt kasutajanimi ja parool) põhjal. Paljud traadita seadmete tootjad toetavad kasutajaseadmete MAC-aadresside autentimist, kuid IEEE (Institut of Electrical and Electronic Engineers) 802.11 standard seda tüüpi autentimist ette ei näe.

Autentimine MAC-aadressi järgi ilma kasutamata täiendavaid meetodeid turvalisus on ebaefektiivne. Piisab, kui ründaja pääseb lihtsalt ligi traadita võrgule, milles on konfigureeritud ainult MAC-aadressi autentimine. Selleks on vaja analüüsida raadiokanalit, millel raadiopöörduspunkt klientidega töötab, ja hankida võrgule juurdepääsu omavate seadmete MAC-aadresside loend. Juurdepääsu saamiseks võrguressursse traadita võrgu kaudu peate oma traadita kaardi MAC-aadressi asendama kliendi teadaoleva MAC-aadressiga.

3. Krüpteerimisprobleemid staatiliste WEP-võtmetega

WEP (Wired Equivalent Privacy) on võti, mis on loodud raadiopöörduspunkti ja selle kasutajate vahelise liikluse krüptimiseks. WEP-krüptimine põhineb nõrgal RC4 krüpteerimisalgoritmil. WEP-võtme pikkus on 40 või 104 bitti. Võtmele lisatakse krüptimata märgijada, et 24-bitise tagaküljel olev signaal edukalt dekodeerida. Seega on tavaks rääkida võtme pikkustest 64 ja 128 bitti, kuid võtme efektiivne osa on vaid 40 ja 104 bitti. Tuleb märkida, et sellise staatilise võtme pikkusega pole vaja rääkida traadita võrgu krüptograafilise stabiilsuse suurenemisest. Internetist leiate hõlpsalt programme, mis võimaldavad teil analüsaatori kogutud liikluse põhjal saada WEP-võtit. Selliste programmide hulka kuuluvad näiteks WEPCrack ja AirSnort. Krüptograafilise stabiilsuse parandamiseks tuleb 64-bitist staatilist võtit vahetada ligikaudu iga 20 minuti järel ja 128-bitist võtit kord tunnis. Kujutage ette, et peate iga tunni järel muutma pääsupunkti ja kõigi selle klientide staatilist WEP-võtit. Ja kui kasutajate arv on 100 või 1000? Sellist lahendust ei nõuta töö põhjendamatu keerukuse tõttu.

4. Võrgurünnakud

Võrgurünnakud võib jagada aktiivseteks ja passiivseteks.

Passiivsed rünnakud hõlmavad rünnakuid, mis ei mõjuta aktiivselt traadita võrgu tööd. Näiteks ründaja, kasutades WEPCracki või AirSnorti programme, arvutab 3-4 tunni jooksul passiivse jälgimise ja analüüsi käigus Salajane võti 128-bitine WEP-krüptimine.

Aktiivsete rünnakute olemus on traadita võrgu mõjutamine, et saada andmeid, mille töötlemise järel saadakse juurdepääs raadiovõrgu ressurssidele. Nende hulka kuuluvad rünnakud, nagu initsialiseerimisvektori taaskasutamise ja bitiga manipuleerimise rünnakud.

Initsialiseerimisvektori taaskasutamine.

Ründaja saadab korduvalt sama teavet (varem teadaoleva sisu) kasutajale, kes töötab rünnatavas traadita ühenduse segmendis. välisvõrk. Kogu selle aja, mil ründaja kasutajale teavet saadab, kuulab ta ka raadiokanalit (kanalit kasutaja ja rünnatava raadiopöörduspunkti vahel) ning kogub krüpteeritud andmeid, mis sisaldavad tema saadetud teavet. Seejärel arvutab ründaja saadud krüptitud andmete ja teadaolevate krüptimata andmete põhjal võtmejärjestuse.

Bittide manipuleerimine.

Rünnak põhineb terviklikkuse vektori haavatavusel. Näiteks manipuleerib ründaja kaadris olevaid kasutajaandmete bitte, et teavet moonutada 3 th tasemel. Raam ei ole muutunud lingikiht, raadiopöörduspunkti terviklikkuse kontroll õnnestub ja kaader edastatakse edasi. Raadio pöörduspunktist kaadri saanud ruuter pakib selle lahti ja kontrollib võrgukihi paketi kontrollsummat, paketi kontrollsumma on vale. Ruuter genereerib veateate ja saadab kaadri tagasi raadiopöörduspunkti. Raadio pöörduspunkt krüpteerib paketi ja saadab selle kliendile. Ründaja hõivab teadaoleva veateatega krüptitud paketi ja arvutab seejärel võtmejada.

5. DoS rünnakud

DoS (Teenuse keelamise) rünnakud hõlmavad rünnakute liike, mille tulemuseks on traadita võrgu klientidele teenuse keelamine. Nende rünnakute olemus on traadita võrgu halvamine.

Queenslandi tehnikaülikooli eksperdid on avaldanud teabe avastatud haavatavuse kohta, mis on seotud raadiokanali kättesaadavuse hindamisega Direct Sequence Spread Spectrum (DSSS) tehnoloogias. Selle tehnoloogia põhjal rakendatakse laialdaselt kasutatav standard 802.11b.

Haavatavust kasutades jäljendab ründaja traadita võrgu pidevat hõivatust. Sellise ründe tulemusena katkestatakse kõigi kasutajate ühendus, kes töötavad raadiopöörduspunktiga, mille vastu rünnak aset leidis.

Samuti tuleb märkida, et seda rünnakut saab rakendada mitte ainult 802.11b standardis töötavatele seadmetele, vaid ka 802.11g standardile, kuigi see ei kasuta DSSS-tehnoloogiat. See on võimalik, kui 802.11g raadiopöörduspunkt on tagasiühilduv 802.11b standardiga.

Tänaseks kaitseks DoS rünnakud 802.11b seadmeid ei eksisteeri, kuid sellise rünnaku vältimiseks on soovitatav kasutada 802.11g seadmeid (ei ühildu 802.11b-ga tagasi).

Mis on parim viis turvalise traadita võrgu loomiseks?

Traadita võrgu projekteerimisel ja ehitamisel tuleb keskenduda turvalisusele, töökindlusele ning võimalikult palju lihtsustada tööprotsessi.

Toome näitena järgmise ülesande, mille puhul on vaja võimaldada konverentsiruumi kasutajatele juurdepääs ettevõtte ressurssidele. Selles näites kaalume sellise võrgu ehitamist erinevate ettevõtete pakutavate seadmete põhjal.

Enne traadita juurdepääsuvõrgu rajamist on vaja uurida piirkonda, s.o. relvastatud raadiopöörduspunktiga ja sülearvuti reisida kavandatud paigalduskohta. See võimaldab teil määrata raadiopöörduspunktide kõige edukama asukoha, võimaldades teil saavutada piirkonna maksimaalse katvuse. Traadita turvasüsteemi ehitamisel tuleb meeles pidada kolme asja:

autentimise arhitektuur,

autentimismehhanism,

mehhanism andmete konfidentsiaalsuse ja terviklikkuse tagamiseks.

Autentimisarhitektuur kasutab IEEE 802.1X standardit. See kirjeldab ühtset arhitektuuri seadme portidele juurdepääsu juhtimiseks, kasutades erinevaid abonendi autentimise meetodeid.

Autentimismehhanismina kasutame EAP-i (Extensible Authentication Protocol). EAP-protokoll võimaldab autentimist kasutajanime ja parooli alusel ning toetab ka võimalust krüpteerimisvõtit dünaamiliselt muuta. Kasutajanimed ja paroolid tuleb salvestada RADIUSe serverisse.

Andmete konfidentsiaalsuse ja terviklikkuse tagamiseks kasutame mehhanismina protokolle WEP ja TKIP (Temporal Key Integrity Protocol). TKIP-protokoll võimaldab suurendada turvalisust WEP-krüptimine, tänu sellistele mehhanismidele nagu MIC ja PPK. Vaatame lähemalt nende eesmärki.

MIC (sõnumi terviklikkuse kontroll) parandab terviklikkuse kontrolli funktsiooni tõhusust IEEE standard 802.11, lisades kaadrisse järgmised väljad SEC (järjekorranumber) ja MIC, mis aitab ära hoida lähtestamisvektori taaskasutamise ja bitiga manipuleerimisega seotud rünnakuid.

PPK (Per-Packet Keying) paketipõhise krüpteerimisvõtme muutmine. See võimaldab teil vähendada edukate rünnakute tõenäosust, mille eesmärk on määrata WEP-võti, kuid ei taga täielikku kaitset.

Et vältida DSSS-tehnoloogia haavatavusel põhinevaid teenuse keelamise ründeid, põhineb traadita võrk uue 802.11g standardi seadmetel (sel juhul ei tohiks 802.11g olla tagasiühilduv 802.11b-ga). 802.11g standard põhineb OFDM (Orthogonal Frequency Division Multiplexing) tehnoloogial, see tehnoloogia võimaldab saavutada kiirust kuni 54Mbps.

Traadita võrgu turvalisuse parandamiseks kaaluge Cisco WLSE (Wireless LAN Solution Engine) serveri kasutamist. Selle seadme kasutamine võimaldab teil tuvastada volitamata seatud punktid raadiojuurdepääsu, samuti raadiovõrgu keskseks haldamiseks.

Traadita pääsupunktide tõrketaluvuse tagamiseks on soovitatav kasutada ooterežiimi. Seega selgub, et ühel raadiokanalil hakkab tööle 2 punkti, üks aktiivse, teine varu rollis.

Kui soovite tagada autentitud juurdepääsu tõrketaluvuse, peate installima kaks ACS-i autentimisserverit. Sel juhul kasutatakse ühte peamise ja teist tagavarana.

Seega kasutasime traadita võrgu ehitamisel turvalisuse ja tõrketaluvuse nõudeid arvestades laia valikut komponente, mis kaitsevad meid sissetungijate eest ja hoiavad ära võimalikud rünnakud.

Loomulikult ei ole kirjeldatud lahendus hinnaomadustelt minimaalne, kuid eelistades juhtmevaba võrgu turvaküsimusi, minimeerisid riskid ettevõttesisese ettevõttesisese teabe võimaliku lekkega seotud riske.

Porshakov Evgeny, süsteemiinsener INLINE TECHNOLOGIES www.in-line.ru

Oleme oma vara kaitsmiseks harjunud kasutama erilisi turvameetmeid: lukusta uks võtmega, pane autole alarm, valvekaamerad. Sest praegusel ajal ei ole turvaline kõike järelevalveta jätta ja kui on vaja ära minna, siis on vaja vara kaitsta. Sama kehtib ka Virtuaalne maailm. Kui see on saadaval, on võimalus, et nad proovivad teid häkkida ja teie teadmata võrku kasutada. Võib öelda, et teie Internet pole neile mitte ainult tasuta kättesaadav, vaid nad saavad kasutada ka teie arvuteid ja varastada väärtuslikke andmeid. Alati on võimalus, et ründaja ei laadi lihtsalt muusikat alla ega vaata sotsiaalvõrgustik, vaid saata äärmuslikke sõnumeid, mingisugust rämpsposti ja muid kahju tekitavaid sõnumeid. Sel juhul kohtute ühel päeval politseinikega, kuna kogu see teave saadeti väidetavalt teilt.

Seega vaatleme selles artiklis mitmeid viise, mis aitavad kaitsta teie WiFi-võrku volitamata ühenduste eest.

Määrake võrgu jaoks parool ja sobiv krüptimise tüüp

See reegel kehtib kõigi traadita võrkude kohta. Kindlasti tuleb panna parool ja (hetkel kõige uuem ja töökindlam, kuigi siin on ka nüansse, millest allpool räägin). Ei tohiks kasutada WPA tüüp, mis pole mitte ainult vana, vaid piirab ka võrgu kiirust. Veebi krüpteerimine on üldiselt viimane teema. Seda tüüpi häkkimine on üsna lihtne toore jõuga ja mitte ainult.

Võtke oma parooli tõsiselt. Vaikimisi on parooli minimaalne pikkus 8 tähemärki, kuid saate teha rohkem, näiteks 10–15 tähemärki. On soovitav, et parool ei sisaldaks ainult tähti või numbreid, vaid tervet märkide komplekti, millele lisanduvad erimärgid.

TÄHTIS! Keela WPS

Seega on WPS-tehnoloogial mõned vead ja selle abil saavad inimesed hõlpsasti teie võrku sisse häkkida, kasutades Linuxi-põhiseid distributsioone ja sisestades terminali vastavaid käske. Ja siin pole vahet, millist krüptimist see maksab, kuid parooli pikkus ja keerukus määravad veidi, mida keerulisem see on, seda kauem võtab selle murdmine aega. WPS-i saab ruuteri seadetes keelata.

Muide, kui keegi ei tea, siis WPS-i on vaja seadmete ühendamiseks Wi-Fi võrku ilma paroolita, vajutad lihtsalt seda nuppu ruuteril ja näiteks nutitelefon ühendub võrguga.

Peida WiFi-võrk (SSID)

Igat tüüpi ruuteritel või, nagu neid nimetatakse ka ruuteriteks, on funktsioon, mis võimaldab teil, st teistest seadmetest võrku otsides, seda ei näe ja peate sisestama identifikaatori ( võrgu nimi) ise.

Ruuteri seadetes peate üksuse leidma "Peida leviala" või midagi sarnast ja seejärel taaskäivitage seade.

MAC-aadressi filtreerimine

Enamikul uusimatel ruuteritel ja ka vanadel on funktsioon, mis piirab ühendatud seadmeid. Saate MAC-aadresside loendisse lisada need, millel on õigus Wi-Fi-võrguga ühenduse luua, või neid piirata.

Teised kliendid ei saa ühendust luua, isegi kui neil on käes SSID ja võrguparool.

Aktiveerige funktsioon "Külaliste võrk".

Kui teie sõpradel, tuttavatel või sugulastel on juurdepääs võrgule, kellele olete selle lubanud, on võimalus nende jaoks luua külaliste võrk, isoleerides kohtvõrgu. Tänu sellele ei pea te muretsema olulise teabe kaotamise pärast.

Organisatsioon külaliste juurdepääs ruuteri seadetes lubatud. Seal märgite vastava kasti ja sisestate võrgu nime, parooli, määrate krüptimise ja nii edasi.

Ruuteri administraatoripaneelile juurdepääsuks muutke oma kasutajanime ja parooli

Paljud, kellel on ruuter (ruuter), teavad, et selle sätete sisestamisel peate sisestama kasutajanime ja parooli, mis vaikimisi on järgmine: admin(sisesta nii sisselogimisväljale kui ka parooli väljale). Need, kes on võrguga ühenduse loonud, saavad hõlpsalt minna ruuteri sätetesse ja midagi muuta. Määrake erinev parool, eelistatavalt keeruline. Seda kõike saate teha ruuteri süsteemiosa samades sätetes. Sinu oma võib olla veidi erinev.

Peaksite kindlasti parooli meeles pidama, kuna seda pole võimalik taastada, vastasel juhul peate seaded lähtestama.

DHCP-serveri keelamine

On üks huvitav punkt, mida saate ruuteri seadetes teha. Leidke sealt DHCP-serveri element ja lülitage see välja, tavaliselt asub see LAN-võrgu seadetes.

Seega peavad kasutajad, kes soovivad teiega ühendust luua, sisestama sobiva aadressi, mille määrate ruuteri seadetes. Tavaliselt on IP-aadress: 192.168.0.1/192.168.1.1, siis saate selle muuta mis tahes muuks, näiteks 192.168.212.0. Pange tähele, et peate selle aadressi esitama ka teistes seadmetes.

Noh, siin mõtlesime välja, kuidas WiFi-traadita võrgu turvalisust suurendada. Nüüd ei saa te karta, et teie võrku häkitakse ja teave kaob. Arvan, et vähemalt mõne selle artikli meetodi kasutamine suurendab oluliselt Wi-Fi turvalisust.