VÕRGULIIKLUSE ANALÜÜSI JA SEIREPROGRAMMIDE ÜLEVAADE

A.I. KOSTROMITSKI, Ph.D. tehnika. Teadused, V.S. PUUR

Sissejuhatus

Liiklusjärelevalve on eluliselt tähtis tõhus juhtimine võrku. See on teabeallikas ettevõtte rakenduste toimimise kohta, mida võetakse arvesse raha eraldamisel, arvutusvõimsuse planeerimisel, rikete tuvastamisel ja lokaliseerimisel ning turvaprobleemide lahendamisel.

Mitte väga kauges minevikus oli liikluse jälgimine suhteliselt lihtne ülesanne. Reeglina olid arvutid võrku ühendatud siini topoloogia alusel, st neil oli jagatud edastusmeedium. See võimaldas võrku ühendada ühe seadme, millega sai kogu liiklust jälgida. Nõudlused võrgu läbilaskevõime suurendamiseks ja parendamine, mis põhjustas kommutaatorite ja ruuterite hinna languse, viisid aga kiire ülemineku jagatud meediumilt väga segmenteeritud topoloogiatele. Üldist liiklust pole enam ühest punktist näha. Täieliku pildi saamiseks peate jälgima iga porti. Punkt-punkti ühenduste kasutamine muudab seadmete ühendamise ebamugavaks ja nõuaks liiga palju seadmeid, et kuulata kõiki porte, mis muutub ülemäära kulukaks ülesandeks. Lisaks on lülititel ja ruuteritel endil keeruline arhitektuur ning pakettide töötlemise ja edastamise kiirus muutub oluline tegur, mis määrab võrgu jõudluse.

Üheks praeguseks teaduslikuks ülesandeks on enesesarnase liiklusstruktuuri analüüs (ja edasine ennustamine) tänapäevastes multiteenusvõrkudes. Selle probleemi lahendamiseks on vaja olemasolevates võrkudes koguda ja seejärel analüüsida erinevat statistikat (kiirus, edastatavate andmete mahud jne). Sellise statistika ühel või teisel kujul kogumine on võimalik erinevate tarkvaratööriistade abil. Siiski on rida täiendavaid parameetreid ja seadistusi, mis erinevate tööriistade praktikas kasutamisel osutuvad väga oluliseks.

Enim kasutavad erinevad teadlased erinevaid programme võrguliikluse jälgimiseks. Näiteks aastal kasutasid teadlased programmi – Ethreali võrguliikluse analüsaatorit (nuusutaja) (Wireshark).

Ülevaade hõlmas tasuta versioone programmidest, mis on saadaval aadressil , , .

1. Võrguliikluse jälgimise programmide ülevaade

Vaatasime üle kümmekond liiklusanalüsaatori programmi (nuusutaja) ja üle tosina võrguliikluse jälgimise programmi, mille hulgast valisime välja neli meie arvates kõige huvitavamat ja pakume ülevaadet nende peamistest võimalustest.

1) BMEExtreme(joonis 1).

See on tuntud Bandwidth Monitor programmi uus nimi. Varem levitati programmi tasuta, kuid nüüd on sellel kolm versiooni ja ainult põhiversioon on tasuta. See versioon ei paku muid funktsioone peale liikluse jälgimise enda, seega vaevalt saab seda pidada konkurendiks teistele programmidele. Vaikimisi jälgib BMExtreme nii Interneti-liiklust kui ka sissetulevat liiklust kohalik võrk LAN-i jälgimise saab aga soovi korral keelata.

Riis. 1

2) BWMeter(Joonis 2).

Sellel programmil pole mitte üks, vaid kaks liikluse jälgimise akent: üks kuvab tegevust Internetis ja teine kohalikus võrgus.

Riis. 2

Programmil on paindlikud seaded liikluse jälgimiseks. Selle abil saate kindlaks teha, kas peate jälgima andmete vastuvõtmist ja edastamist Internetis ainult sellest arvutist või kõigist kohtvõrku ühendatud arvutitest, määrata IP-aadresside, portide ja protokollide vahemiku, mille jaoks jälgimine toimub või ei viida läbi. Lisaks saate teatud tundidel või päevadel liikluse jälgimise keelata. Süsteemiadministraatorid hindavad kindlasti võimalust jagada liiklust kohaliku võrgu arvutite vahel. Seega saate iga arvuti jaoks määrata maksimaalse kiiruse andmete vastuvõtmiseks ja edastamiseks ning keelata ka võrgutegevuse ühe klõpsuga.

Vaatamata selle väga miniatuursele suurusele on programmil tohutult palju erinevaid võimalusi, millest mõnda saab esitada järgmiselt:

Mis tahes võrguliideste ja võrguliikluse jälgimine.

Võimas filtrisüsteem, mis võimaldab teil hinnata liikluse mis tahes osa mahtu – kuni konkreetse saidini kindlas suunas või liiklust igast kohaliku võrgu masinast kindlal kellaajal.

Piiramatu arv kohandatavaid võrguühenduse tegevuse graafikuid, mis põhinevad valitud filtritel.

Juhtige (piira, peata) liiklusvoogu mis tahes filtris.

Mugav statistikasüsteem (tunnist aastani) ekspordifunktsiooniga.

Võimalus vaadata kaugarvutite statistikat BWMeteriga.

Paindlik hoiatuste ja märguannete süsteem teatud sündmuseni jõudmisel.

Maksimaalsed kohandamisvõimalused, sh. välimus.

Võimalus töötada teenusena.

3) Bandwidth Monitor Pro(joonis 3).

Selle arendajad pöörasid palju tähelepanu liiklusseire akna seadistamisele. Esiteks saate määrata, millist teavet programm pidevalt ekraanil kuvab. See võib olla vastuvõetud ja edastatud andmete hulk (nii eraldi kui ka kokku) tänase ja mis tahes kindlaksmääratud ajavahemiku kohta, keskmine, praegune ja maksimaalne ühenduse kiirus. Kui teil on installitud mitu võrguadapterit, saate nende statistikat jälgida eraldi. kus, vajalikku teavet iga võrgukaardi kohta saab kuvada ka seireaknas.

Riis. 3

Eraldi tasub mainida teavitussüsteemi, mida siin väga edukalt rakendatakse. Saate määrata programmi käitumise, kui määratud tingimused on täidetud, milleks võib olla teatud hulga andmete edastamine teatud aja jooksul, saavutus maksimaalne kiirus allalaadimised, ühenduse kiiruse muutmine jne. Kui arvutis töötab mitu kasutajat ja teil on vaja jälgida üldist liiklust, saab programmi käivitada teenusena. Sel juhul kogub Bandwidth Monitor Pro statistikat kõigi kasutajate kohta, kes oma sisselogimisandmetega süsteemi sisse logivad.

4) DUTliiklus(joonis 4).

DUTrafficit eristab kõigist ülevaateprogrammidest selle vaba olek.

Riis. 4

Nagu tema kaubanduslikud kolleegid, saab DUTraffic teatud tingimuste täitmisel teha mitmesuguseid toiminguid. Näiteks võib see esitada helifaili, kuvada sõnumi või katkestada Interneti-ühenduse, kui keskmine või praegune allalaadimiskiirus on väiksem kui määratud väärtus, kui Interneti-seansi kestus ületab kindlaksmääratud tundide arvu, kui andmete hulk on üle kantud. Pealegi, erinevaid tegevusi saab käivitada tsükliliselt, näiteks iga kord, kui programm salvestab teatud hulga teabe edastamise. DUTrafficu statistikat peetakse iga kasutaja ja iga Interneti-ühenduse kohta eraldi. Programm näitab nii üldist statistikat valitud ajavahemiku kohta kui ka infot iga seansi kiiruse, edastatud ja vastuvõetud andmete hulga ning rahaliste kulude kohta.

5) Kaktuste seiresüsteem(joonis 5).

Cacti on avatud lähtekoodiga veebirakendus (installifaili pole). Cacti kogub statistilisi andmeid teatud ajavahemike kohta ja võimaldab neid graafiliselt kuvada. Süsteem võimaldab koostada graafikuid RRDtooli abil. Peamiselt kasutatud standardsed mallid statistika kuvamiseks protsessori koormuse, RAM-i jaotuse, töötavate protsesside arvu, sissetuleva/väljamineva liikluse kasutamise kohta.

Võrguseadmetest kogutud statistika kuvamise liides esitatakse puu kujul, mille struktuuri määrab kasutaja. Reeglina on graafikud grupeeritud kindlate kriteeriumide järgi ja sama graafik võib esineda puu erinevates harudes (näiteks liikluses serveri võrguliidese kaudu – selles, mis on pühendatud ettevõtte internetiliikluse üldpildile, ja parameetritega harus sellest seadmest). On võimalus vaadata eelnevalt koostatud diagrammikomplekti ja olemas on eelvaaterežiim. Iga graafikut saab vaadata eraldi ning see esitatakse viimase päeva, nädala, kuu ja aasta kohta. Sõltumatult on võimalik valida ajaperiood, mille kohta ajakava koostatakse ja seda saab teha kas kalendri parameetrite määramise teel või lihtsalt hiirega teatud ala sellelt valides.

Tabel 1

|

Seaded/Programmid |

BMEExtreme |

BWMeter |

Bandwidth Monitor Pro |

DUTliiklus |

Kaktused |

|

Installifaili suurus |

473 KB |

1,91 MB |

1,05 MB |

1,4 MB |

|

|

Liidese keel |

vene keel |

vene keel |

Inglise |

vene keel |

Inglise |

|

Kiiruse graafik |

|||||

|

Liiklusgraafik |

|||||

|

Eksport/import (ekspordi failivorming) |

–/– |

(*. csv) |

–/– |

–/– |

(*.xls) |

|

Min -aja samm andmearuannete vahel |

5 minutit. |

1 sek. |

1 min. |

1 sek. |

1 sek. |

|

Vahetamise võimalus min |

|||||

2. Võrguliikluse analüsaatoriprogrammide (nuusutajate) ülevaade

Liiklusanalüsaator ehk nuusutaja on võrguliikluse analüsaator, programm või riist- ja tarkvaraseade, mis on loodud teistele sõlmedele mõeldud võrguliikluse pealtkuulamiseks ja seejärel analüüsimiseks või ainult analüüsimiseks.

Nuusutaja läbinud liikluse analüüs võimaldab teil:

Peatage mis tahes krüptimata (ja mõnikord ka krüpteeritud) kasutajaliiklus, et saada paroole ja muud teavet.

Leidke võrgutõrge või võrguagendi konfiguratsiooniviga (süsteemiadministraatorid kasutavad selleks sageli nuusutajaid).

Kuna “klassikalises” nuusutajas tehakse liiklusanalüüsi käsitsi, kasutades vaid lihtsamaid automatiseerimisvahendeid (protokollianalüüs, TCP-voo taastamine), sobib see vaid väikeste mahtude analüüsimiseks.

1) Wireshark(endine Ethereal).

Liiklusanalüsaatori programm arvutitele Etherneti võrgud ja mõned teised. Sellel on graafiline kasutajaliides. Wireshark on rakendus, mis "teab" paljude erinevate rakenduste struktuuri võrguprotokollid ja võimaldab seetõttu sõeluda võrgupaketti, kuvades iga protokollivälja väärtuse mis tahes tasemel. Kuna pcapi kasutatakse pakettide hõivamiseks, on võimalik andmeid püüda ainult võrkudest, mida see teek toetab. Wireshark saab aga hakkama mitmesuguste sisendandmete vormingutega, nii et saate avada teiste programmide poolt jäädvustatud andmefaile, laiendades oma jäädvustamisvõimalusi.

2) IrisVõrkLiiklusAnalüsaator.

Lisaks standardsetele pakettide kogumise, filtreerimise ja otsimise ning aruannete genereerimise funktsioonidele pakub programm ainulaadsed võimalused andmete rekonstrueerimiseks. Iris Võrguliikluse analüsaator aitab üksikasjalikult reprodutseerida kasutajaseansse erinevate veebiressurssidega ja isegi võimaldab simuleerida paroolide saatmist, et pääseda ligi küpsiste abil turvalistele veebiserveritele. Dekodeerimismoodulis rakendatud ainulaadne andmete taastamise tehnoloogia teisendab sadu kogutud binaarvõrgu pakette tuttavateks meilideks, veebilehtedeks, ICQ-sõnumiteks jne. eEye Iris võimaldab vaadata krüptimata sõnumeid veebipostist ja kiirsuhtlusprogrammidest, laiendades olemasolevate võimalusi. seire- ja auditeerimisvahendid.

eEye Irise paketianalüsaator võimaldab jäädvustada erinevaid ründe üksikasju, nagu kuupäev ja kellaaeg, häkkeri ja ohvri arvutite IP-aadressid ja DNS-nimed ning kasutatud pordid.

3) EthernetInternetliiklustStatistika.

Etherneti Interneti-liiklus Statistika näitab vastuvõetud ja vastuvõetud andmete hulka (baitides – kokku ja viimase seansi kohta), samuti ühenduse kiirust. Selguse huvides kuvatakse kogutud andmed reaalajas graafikul. See töötab ilma installita, liides on vene ja inglise keel.

Utiliit võrgu aktiivsuse taseme jälgimiseks - näitab vastuvõetud ja vastuvõetud andmete hulka, pidades statistikat seansi, päeva, nädala ja kuu kohta.

4) CommTraffic.

See on võrguutiliit Interneti-liikluse statistika kogumiseks, töötlemiseks ja kuvamiseks modemi (sissehelistus) või spetsiaalse ühenduse kaudu. Kohaliku võrgu segmendi jälgimisel näitab CommTraffic Interneti-liiklust iga segmendi arvuti jaoks.

CommTraffic sisaldab hõlpsasti kohandatavat kasutajasõbralikku liidest, mis kuvab võrgu toimivuse statistikat graafikute ja numbrite kujul.

tabel 2

|

Seaded/Programmid |

Wireshark |

Iris Võrguliikluse analüsaator |

Etherneti Interneti-liikluse statistika |

CommTraffic |

|

Installifaili suurus |

17,4 MB |

5,04 MB |

651 KB |

7,2 MB |

|

Liidese keel |

Inglise |

vene keel |

Inglise vene |

vene keel |

|

Kiiruse graafik |

||||

|

Liiklusgraafik |

||||

|

Eksport/import (ekspordi failivorming) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

Käivitage nõudmisel jälgimine |

||||

|

Min -aja samm andmearuannete vahel |

0,001 sek. |

1 sek. |

1 sek. |

1 sek. |

|

Vahetamise võimalus min -samm andmearuannete vahel |

Järeldus

Üldiselt võime öelda, et enamik kodukasutajaid on Bandwidth Monitor Pro pakutavate võimalustega rahul. Kui me räägime kõige funktsionaalsemast võrguliikluse jälgimise programmist, on see loomulikult BWMeter.

Läbi vaadatud võrguliikluse analüsaatorite programmidest tahaksin esile tõsta Wiresharki, millel on rohkem funktsioone.

Cacti monitooringusüsteem vastab maksimaalselt kõrgendatud nõuetele, mis esitatakse teaduslikul eesmärgil võrguliikluse uuringute läbiviimisel. Tulevikus kavatsevad artikli autorid kasutada seda konkreetset süsteemi liikluse kogumiseks ja eelanalüüsiks Harkovi riikliku raadioelektroonika ülikooli sidevõrkude osakonna ettevõtte mitmeteenusevõrgus.

Bibliograafia

Platov V.V., Petrov V.V. Teleliikluse isesarnase struktuuri uurimine traadita võrgus // Raadiotehnika sülearvutid. M.: OKB MPEI. 2004. nr 3. lk 58-62.

Petrov V.V. Teleliikluse struktuur ja algoritm teenuse kvaliteedi tagamiseks enesesarnasuse efekti mõjul. Väitekiri kandidaadi teaduskraadi saamiseks tehnikateadused, 05.12.13, Moskva, 2004, 199 lk.

Originaal: 8 parimat pakettide nuusutajat ja võrguanalüsaatorit

Autor: Jon Watson

Avaldamise kuupäev: 22. november 2017

Tõlge: A. Krivoshey

Ülekandmise kuupäev: detsember 2017

Pakettide nuusutamine on kõnekeelne termin, mis viitab võrguliikluse analüüsimise kunstile. Vastupidiselt levinud arvamusele ei liigu sellised asjad nagu meilid ja veebilehed üle Interneti ühes tükis. Need jagatakse tuhandeteks väikesteks andmepakettideks ja saadetakse seega üle Interneti. Selles artiklis vaatleme parimaid tasuta võrguanalüsaatoreid ja pakettide nuusutajaid.

Võrguliiklust koguvad paljud utiliidid ja enamik neist kasutab tuumana pcapi (Unixi sarnastes süsteemides) või libcapi (Windowsis). Teist tüüpi utiliit aitab neid andmeid analüüsida, kuna isegi väike liiklus võib genereerida tuhandeid pakette, mida on raske navigeerida. Peaaegu kõik need utiliidid erinevad üksteisest andmete kogumisel vähe, peamised erinevused seisnevad selles, kuidas nad andmeid analüüsivad.

Võrguliikluse analüüsimine eeldab võrgu toimimise mõistmist. Puudub tööriist, mis asendaks võluväel analüütiku teadmisi võrgu põhialuste kohta, näiteks TCP "3-way handshake", mida kasutatakse kahe seadme vahelise ühenduse loomiseks. Analüütikutel peab olema ka mõningane arusaam võrguliikluse tüüpidest normaalselt toimivas võrgus, nagu ARP ja DHCP. Need teadmised on olulised, sest analüüsitööriistad näitavad teile lihtsalt, mida te neilt palute. Teie otsustada, mida küsida. Kui te ei tea, milline teie võrk tavaliselt välja näeb, võib olla raske teada, et olete kogutud pakettide hulgast vajaliku leidnud.

Parimad pakettide nuusutajad ja võrguanalüsaatorid

Tööstuslikud tööriistad

Alustame ülaosast ja liigume siis põhitõdede juurde. Kui teil on tegemist ettevõtte tasemel võrguga, on teil vaja suurt relva. Kuigi peaaegu kõik kasutab oma tuumaks tcpdumpi (sellest lähemalt hiljem), saavad ettevõtte tasemel tööriistad lahendada teatud keerulised probleemid näiteks liikluse korreleerimine mitmest serverist, intelligentsete päringute esitamine probleemide tuvastamiseks, erandite eest hoiatamine ja head graafikud, mida juhtkond alati nõuab.

Ettevõttetaseme tööriistad on tavaliselt suunatud pigem võrguliikluse voogesitamisele kui pakettide sisu hindamisele. Selle all pean silmas seda, et enamiku ettevõtte süsteemiadministraatorite põhifookus on tagada, et võrgul ei oleks jõudluse kitsaskohti. Selliste kitsaskohtade ilmnemisel on tavaliselt eesmärk kindlaks teha, kas probleemi põhjustab võrk või võrgus olev rakendus. Teisest küljest saavad need tööriistad sellistega tavaliselt hakkama suur liiklus et need aitavad ennustada hetke, mil võrgusegment on täielikult laetud, mis on kriitiline halduspunkt läbilaskevõime võrgud.

See on väga suur IT-haldustööriistade komplekt. Selles artiklis utiliit Deep Packet Inspection and Analysis, mis on selle lahutamatu osa. Võrguliikluse kogumine on üsna lihtne. Kasutades selliseid tööriistu nagu WireShark, põhianalüüs pole ka probleem. Kuid olukord pole alati täiesti selge. Väga hõivatud võrgus võib olla raske määrata isegi väga lihtsaid asju, näiteks:

Milline võrgurakendus seda liiklust genereerib?

- kui rakendus on teada (näiteks veebibrauser), siis kus veedavad selle kasutajad suurema osa ajast?

- millised ühendused on kõige pikemad ja koormavad võrku üle?

Enamik võrguseadmeid kasutab iga paketi metaandmeid tagamaks, et pakett läheb sinna, kuhu ta peab minema. Võrguseadmele pole paketi sisu teada. Teine asi on sügav pakikontroll; see tähendab, et kontrollitakse pakendi tegelikku sisu. Sel viisil saab avastada kriitilist võrguteavet, mida ei saa metaandmetest koguda. Sellised tööriistad nagu need, mida pakub SolarWinds, võivad pakkuda tähendusrikkamaid andmeid kui lihtsalt liiklusvoog.

Muud andmemahukate võrkude haldamise tehnoloogiad hõlmavad NetFlow ja sFlow. Igal neist on oma tugevad ja nõrgad küljed,

Lisateavet NetFlow ja sFlow kohta saate.

Võrguanalüüs üldiselt on arenenud teema, mis põhineb nii omandatud teadmistel kui praktiline kogemus tööd. Saate õpetada inimest omama üksikasjalikke teadmisi võrgupakettide kohta, kuid kui sellel inimesel pole võrgust endast teadmisi ja anomaaliate tuvastamise kogemust, ei lähe ta sellega kuigi hästi. Selles artiklis kirjeldatud tööriistu peaksid kasutama kogenud võrguadministraatorid, kes teavad, mida nad tahavad, kuid pole kindlad, milline utiliit on parim. Neid saavad kasutada ka vähem kogenud süsteemiadministraatorid, et saada igapäevaseid võrgukogemusi.

Põhitõed

Peamine tööriist võrguliikluse kogumiseks on

See rakendus on avatud lähtekood, mis on installitud peaaegu kõikidesse Unixi sarnastesse operatsioonisüsteemidesse. Tcpdump - suur kasulikkus andmete kogumiseks, millel on väga Keeruline keel filtreerimine. Oluline on teada, kuidas andmeid kogudes filtreerida, et saada analüüsimiseks tavaline andmekogum. Kõigi andmete hõivamine võrguseadmest, isegi mõõdukalt hõivatud võrgus, võib genereerida liiga palju andmeid, mida on väga raske analüüsida.

Mõnel harvadel juhtudel piisab, kui printida tcpdump jäädvustatud andmed otse ekraanile, et leida vajalik. Näiteks kogusin seda artiklit kirjutades liiklust ja märkasin, et mu masin saadab liiklust IP-aadressile, mida ma ei teadnud. Selgus, et mu masin saatis andmeid aadressile Google'i IP-aadress 172.217.11.142. Kuna mul ei olnud ühtegi Google'i toodet ja Gmail ei olnud avatud, ei teadnud ma, miks see juhtus. Kontrollisin oma süsteemi ja leidsin järgmise:

[ ~ ]$ ps -ef | grep google kasutaja 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Selgub, et isegi kui Chrome ei tööta, töötab see teenusena. Ilma pakettide analüüsita poleks ma seda märganud. Jäädvustasin veel paar andmepaketti, kuid seekord andsin tcpdumpile ülesande kirjutada andmed faili, mille seejärel Wiresharkis avasin (sellest lähemalt hiljem). Need on sissekanded:

Tcpdump on süsteemiadministraatorite lemmiktööriist, kuna see on utiliit käsurida. tcpdump käivitamine ei nõua GUI-d. Tootmisserverite jaoks on graafiline liides üsna kahjulik, kuna kulutab süsteemi ressursse, seega eelistatakse käsureaprogramme. Nagu paljudel kaasaegsetel utiliitidel, on ka tcpdump väga rikkalik ja keeruline keel, mille omandamine võtab aega. Mitmed kõige enam põhilised käsud hõlmab andmete kogumiseks võrguliidese valimist ja nende andmete salvestamist faili, et neid saaks mujale analüüsimiseks eksportida. Selleks kasutatakse lüliteid -i ja -w.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: kuulamine võrgus eth0, lingitüüpi EN10MB (Ethernet), hõive suurus 262144 baiti ^C51 pakette püütud

See käsk loob salvestatud andmetega faili:

Fail tcpdump_packets tcpdump_packets: tcpdump püüdmisfail (little-endian) – versioon 2.4 (Ethernet, hõive pikkus 262144)

Selliste failide standard on pcap-vorming. See ei ole tekst, seega saab seda analüüsida ainult programmide abil, mis seda vormingut mõistavad.

3. Tuulepaak

Enamus kasulikud kommunaalteenused avatud lähtekoodiga kloonitakse lõpuks teistesse OS. Kui see juhtub, öeldakse, et rakendus on üle viidud. Windump on tcpdumpi port ja käitub väga sarnaselt.

Kõige olulisem erinevus Windumpi ja tcpdumpi vahel on see, et Windump vajab enne Windumpi käitamist installitud Winpcapi teek. Kuigi Windumpi ja Winpcapi pakub sama hooldaja, tuleb need eraldi alla laadida.

Winpcap on teek, mis peab olema eelinstallitud. Kuid Windump on exe-fail, mida pole vaja installida, nii et saate selle lihtsalt käivitada. Seda tuleb kasutamisel meeles pidada Windowsi võrk. Te ei pea installima Windumpi igasse masinasse, kuna saate seda lihtsalt kopeerida, kui vaja, kuid Winpcapi vajate Windupi toetamiseks.

Nagu tcpdumpi puhul, saab ka Windump kuvada analüüsimiseks võrguandmeid, neid samal viisil filtreerida ja kirjutada andmed hilisemaks analüüsiks pcap-faili.

4. Wireshark

Wireshark on järgmine kõige kuulsam tööriist süsteemiadministraatori tööriistakastis. See mitte ainult ei võimalda teil andmeid jäädvustada, vaid pakub ka mõningaid täiustatud analüüsitööriistu. Lisaks on Wireshark avatud lähtekoodiga ja see on porditud peaaegu kõikidesse olemasolevatesse serveri operatsioonisüsteemidesse. Wiresharki nimega Etheral töötab nüüd kõikjal, sealhulgas eraldiseisva kaasaskantava rakendusena.

Kui analüüsite liiklust serveris graafiline liides Wireshark saab teie eest kõike teha. See võib andmeid koguda ja seejärel kõike seal analüüsida. GUI-d on serverites siiski haruldased, nii et saate võrguandmeid eemalt koguda ja seejärel oma arvutis Wiresharkis saadud pcap-faili uurida.

Wiresharki esmakordsel käivitamisel saate alla laadida olemasolevat faili pcap või käivitage liikluse hõivamine. Viimasel juhul saate kogutavate andmete hulga vähendamiseks täiendavalt seadistada filtreid. Kui te filtrit ei määra, kogub Wireshark lihtsalt valitud liidesest kõik võrguandmed.

Üks kõige enam kasulikud funktsioonid Wireshark on võime jälgida voogu. Kõige parem on mõelda niidist kui ketist. Alloleval ekraanipildil näeme palju jäädvustatud andmeid, kuid mind huvitas kõige rohkem Google'i IP-aadress. Ma võin klõpsata paremklõps hiirt ja järgige kogu ahela nägemiseks TCP-voogu.

Kui liiklus salvestati teises arvutis, saate PCAP-faili importida, kasutades dialoogi Wiresharki fail -> Ava. Imporditud failide jaoks on saadaval samad filtrid ja tööriistad, mis salvestatud võrguandmete jaoks.

5.thai

Tshark on väga kasulik link tcpdumpi ja Wiresharki vahel. Tcpdump on andmete kogumisel parem ja suudab kirurgiliselt eraldada ainult vajalikke andmeid, kuid selle andmeanalüüsi võimalused on väga piiratud. Wireshark on suurepärane nii hõivamiseks kui analüüsiks, kuid sellel on raske kasutajaliides ja seda ei saa kasutada ilma GUI-ta serverites. Proovige tsharki, see töötab käsureal.

Tshark kasutab samu filtreerimisreegleid kui Wireshark, mis ei tohiks olla üllatav, kuna need on sisuliselt samad tooted. Allolev käsk käsib tsharkil ainult sihtkoha IP-aadressi ja ka mõned muud huvipakkuvad väljad jäädvustada paketi HTTP-osast.

# tshark -i eth0 -Y http.request -T väljad -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/2010010 /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css; Linux 6 x 172.20.0 rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64.0;0) Geck770 Firefox1/0 rv /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png (Mozilla.0.1220.1/5 Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.i

Kui soovite liiklust faili kirjutada, kasutage selleks suvandit -W ja seejärel lugemiseks lülitit -r (lugemine).

Esimene jäädvustamine:

# tshark -i eth0 -w tshark_packets Pildistamine "eth0"-ga 102 ^C

Lugege seda siit või viige see analüüsimiseks teise kohta.

# tshark -r tshark_packets -Y http.request -T väljad -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) 1 Firefox01 Gecko/0 /57.0/Kontakt 172.20.0.122 Mozilla/5,0 (X11; Linux X86_64; RV: 57,0) Gecko/20100101 Firefox/57.0/reservatsioonid/172.20.0,122 Mozilla/5,0 (X11; Linux X86_64 ;0101) 00101) bookings/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery-1.7.2.6.0.1 .0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64. r res/images/title.png

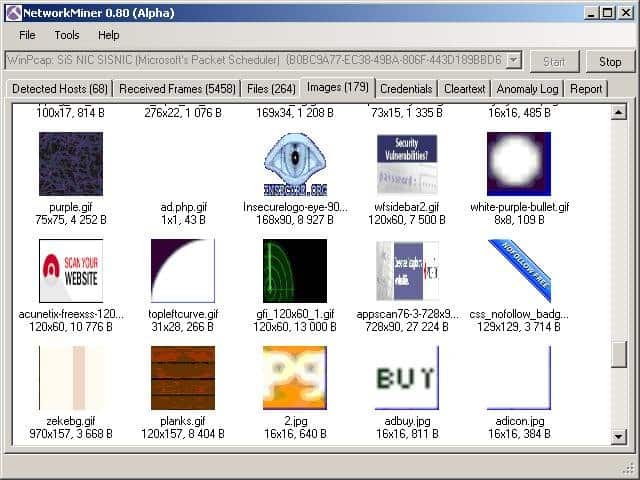

See on väga huvitav tööriist, mis kuulub pigem võrgu kohtuekspertiisi analüüsivahendite kategooriasse kui lihtsalt nuusutajate kategooriasse. Kohtuekspertiisi valdkond tegeleb tavaliselt uurimiste ja tõendite kogumisega ning Network Miner teeb seda tööd suurepäraselt. Nii nagu Wireshark saab jälgida TCP-voogu, et rekonstrueerida kogu paketiedastusahelat, saab Network Miner jälgida voogu, et taastada võrgu kaudu edastatud faile.

Network Mineri saab strateegiliselt võrku paigutada, et saaksite reaalajas jälgida ja koguda teid huvitavat liiklust. See ei tekita võrgus oma liiklust, seega töötab see varjatult.

Network Miner saab ka sisse töötada võrguühenduseta režiimis. Saate kasutada tcpdumpi, et koguda pakette võrgu huvipakkuvatest punktidest ja seejärel importida PCAP-failid rakendusse Network Miner. Järgmisena võite proovida taastada salvestatud failis leitud failid või sertifikaadid.

Network Miner on loodud Windowsi jaoks, kuid Mono abil saab seda käivitada mis tahes operatsioonisüsteemis, mis toetab Mono platvormi, nagu Linux ja MacOS.

Sööma tasuta versioon, algtaseme, kuid korraliku funktsioonide komplektiga. Kui vajate lisafunktsioonid, nagu geolokatsioon ja kohandatud skriptid, peate ostma professionaalse litsentsi.

7. Viiuldaja (HTTP)

See ei ole tehniliselt võrgupakettide püüdmise utiliit, kuid see on nii uskumatult kasulik, et lisab selle sellesse loendisse. Erinevalt teistest siin loetletud tööriistadest, mis on loodud võrguliikluse hõivamiseks mis tahes allikast, on Fiddler pigem silumistööriist. See hõivab HTTP-liikluse. Kuigi paljude brauserite arendajatööriistades on see võimalus juba olemas, ei piirdu Fiddler ainult brauseri liiklusega. Fiddler suudab hõivata mis tahes HTTP-liiklust arvutis, sealhulgas mitte-veebirakendusi.

Palju töölauarakendused kasutage veebiteenustega ühenduse loomiseks HTTP-d ja lisaks Fiddlerile ainus viis Sellise liikluse hõivamiseks analüüsimiseks kasutatakse selliseid tööriistu nagu tcpdump või Wireshark. Kuid need töötavad paketi tasemel, nii et analüüs nõuab nende pakettide rekonstrueerimist HTTP-voogudeks. Lihtsa uurimistöö tegemine võib olla palju tööd ja see on koht, kus Fiddler tuleb appi. Fiddler aitab teil tuvastada rakenduste saadetud küpsiseid, sertifikaate ja muid kasulikke andmeid.

Fiddler on tasuta ja nagu Network Miner, saab seda kasutada ka monorežiimis peaaegu igas operatsioonisüsteemis.

8. Capsa

Capsa võrguanalüsaatoril on mitu väljaannet, millest igaühel on erinevad võimalused. Esimesel tasemel on Capsa tasuta ja sisuliselt võimaldab see lihtsalt jäädvustada pakette ja toota nende põhielemente graafiline analüüs. Armatuurlaud on ainulaadne ja võib aidata kogenematul süsteemiadministraatoril võrguprobleeme kiiresti tuvastada. Tase tasuta on mõeldud inimestele, kes soovivad pakettide kohta rohkem teada saada ja oma analüüsioskusi arendada.

Tasuta versioon võimaldab juhtida enam kui 300 jälgimiseks sobivat protokolli Meil, samuti e-posti sisu salvestamine, toetab see ka käivitajaid, mida saab kasutada teatud olukordade korral hoiatuste käivitamiseks. Sellega seoses saab Capsat mingil määral kasutada tugivahendina.

Capsa on saadaval ainult Windows 2008/Vista/7/8 ja 10 jaoks.

Järeldus

On lihtne mõista, kuidas süsteemiadministraator saab meie kirjeldatud tööriistade abil luua võrgu jälgimise infrastruktuuri. Tcpdump või Windump saab installida kõikidesse serveritesse. Planeerija nagu cron või Windowsi ajakava, V õige hetk käivitab pakettide kogumise seansi ja kirjutab kogutud andmed pcap-faili. Järgmiseks saab süsteemiadministraator need paketid keskmasinasse üle kanda ja nendega analüüsida kasutades wiresharki. Kui võrk on selleks liiga suur, on saadaval ettevõtte tasemel tööriistad, nagu SolarWinds, et muuta kõik võrgupaketid hallatavaks andmekogumiks.

Lugege teisi artikleid võrguliikluse pealtkuulamise ja analüüsimise kohta :

- Dan Nanni, Linuxi võrguliikluse jälgimise käsurea utiliidid

- Paul Cobbaut, Linuxi süsteemiadministraator. Võrguliikluse pealtkuulamine

- Paul Ferrill, 5 tööriista võrgu jälgimiseks Linuxis

- Pankaj Tanwar, paketihõive libpcapi raamatukogu abil

- Riccardo Capecchi, Filtrite kasutamine Wiresharkis

- Nathan Willis, võrguanalüüs Wiresharkiga

- Prashant Phatak,

Paljud kasutajad arvutivõrgud, üldiselt on selline mõiste nagu "nuusutaja" võõras. Proovime öelda, mis on nuusutaja lihtsas keeles koolitamata kasutaja. Kuid kõigepealt peate siiski süvenema termini enda eelmääratlusse.

Nuusutaja: mis on nuusutaja inglise keele ja arvutitehnoloogia seisukohast?

Tegelikult pole sellise tarkvara või riistvara-tarkvara kompleksi olemust üldse raske kindlaks teha, kui terminit lihtsalt tõlkida.

See nimi pärineb ingliskeelsest sõnast sniff (sniff). Siit ka venekeelse termini “nuusutaja” tähendus. Mis on meie mõistes nuusutaja? Võrguliikluse kasutamist jälgiv “nuusutaja” või lihtsamalt öeldes spioon, kes võib segada kohalike või Interneti-põhiste võrkude tööd, ammutades vajalikku teavet TCP/IP andmeedastusprotokollide kaudu juurdepääsu alusel.

Liiklusanalüsaator: kuidas see töötab?

Teeme kohe broneeringu: nuusutaja, olgu selleks tarkvara või jagamisvara komponent, on võimeline analüüsima ja kinni pidama liiklust (edastatud ja vastuvõetud andmeid) ainult võrgukaardid(Ethernet). Mis juhtub?

Võrguliides ei ole alati tulemüüriga kaitstud (jällegi tarkvara või riistvara) ja seetõttu muutub edastatud või vastuvõetud andmete pealtkuulamine vaid tehnoloogia küsimuseks.

Võrgusiseselt edastatakse teavet segmentide vahel. Ühe segmendi piires peaks andmepakette saatma absoluutselt kõigile võrku ühendatud seadmetele. Segmenteeritud teave edastatakse ruuteritele (ruuteritele) ja seejärel lülititele (lülititele) ja kontsentraatoritele (jaoturitele). Teabe saatmine toimub pakettide poolitamisel nii, et lõppkasutaja võtab vastu kõik omavahel ühendatud paketi osad täiesti erinevatelt marsruutidelt. Seega võib kõigi potentsiaalsete marsruutide "kuulamine" ühelt abonendilt teisele või Interneti-ressursi suhtlemine kasutajaga pakkuda mitte ainult juurdepääsu krüpteerimata teabele, vaid ka mõnele. salajased võtmed, mida saab ka sellise interaktsiooni käigus saata. Ja siin osutub võrguliides täiesti kaitsetuks, sest sekkub kolmas osapool.

Head kavatsused ja pahatahtlikud eesmärgid?

Nuusutajaid saab kasutada nii hea kui ka halva jaoks. Rääkimata sellest negatiivne mõju, väärib märkimist, et selliseid tarkvara- ja riistvarasüsteeme kasutavad üsna sageli süsteemiadministraatorid, kes püüavad jälgida kasutajate tegevust mitte ainult võrgus, vaid ka nende käitumist Internetis külastatud ressursside, arvutitesse aktiveeritud allalaadimiste või neilt saatmine.

Võrguanalüsaatori töömeetod on üsna lihtne. Nuusutaja tuvastab masina väljamineva ja sissetuleva liikluse. Me ei räägi sisemisest või välisest IP-st. Kõige olulisem kriteerium on nn MAC-aadress, mis on unikaalne iga globaalse veebiga ühendatud seadme jaoks. Seda kasutatakse iga võrgus oleva masina tuvastamiseks.

Nuusutajate tüübid

Kuid tüübi järgi võib need jagada mitmeks peamiseks:

- riistvara;

- tarkvara;

- riist- ja tarkvara;

- võrguapletid.

Nuusutaja olemasolu käitumise tuvastamine võrgus

Sama WiFi nuusutaja saate tuvastada võrgu koormuse järgi. Kui on selge, et andmeedastus või ühendus ei ole pakkuja poolt märgitud tasemel (või ruuter lubab), tuleks sellele kohe tähelepanu pöörata.

Teisest küljest võib pakkuja liikluse jälgimiseks ilma kasutaja teadmata käivitada ka tarkvara nuusutaja. Kuid reeglina ei tea kasutaja sellest isegi midagi. Kuid side- ja Interneti-ühenduse teenuseid pakkuv organisatsioon tagab seega kasutajale täieliku turvalisuse üleujutuste pealtkuulamisel, mitmesuguste troojalaste, spioonide jms klientide iseinstallimisel. Kuid sellised tööriistad on pigem tarkvara ja neil ei ole võrgule ega kasutajaterminalidele suurt mõju.

Interneti-ressursid

Kuid võrguliikluse analüsaator võib olla eriti ohtlik. Primitiivne arvutihäkkimise süsteem on üles ehitatud nuusutajate kasutamisele. Tehnoloogia oma kõige lihtsamal kujul taandub tõsiasjale, et algselt registreerub ründaja konkreetne ressurss, laadib seejärel pildi saidile üles. Pärast allalaadimise kinnitamist väljastatakse link online-nuusutajale, mis saadetakse potentsiaalsele ohvrile näiteks e-kirja või sama SMS-i kujul tekstiga "Saite õnnitluse nii-ja - nii. Pildi (postkaardi) avamiseks vajuta lingile.”

Naiivsed kasutajad klõpsavad määratud hüperlingil, mille tulemusena aktiveeritakse tuvastamine ja väline IP-aadress edastatakse ründajale. Kui tal on vastav rakendus, saab ta mitte ainult vaadata kõiki arvutisse salvestatud andmeid, vaid ka lihtsalt väljastpoolt süsteemiseadeid muuta, mille kohta kohalik kasutaja isegi ei arva, pidades sellist muutust viiruse mõjuga. Kuid skanner ei näita kontrollimisel ühtegi ohtu.

Kuidas kaitsta end andmete pealtkuulamise eest?

Olgu selleks WiFi nuusutaja või mõni muu analüsaator, on siiski olemas süsteemid, mis kaitsevad volitamata liikluse skannimise eest. On ainult üks tingimus: need tuleb installida ainult siis, kui olete "ülekuulamises" täiesti kindel.

Sellised tarkvara mida kõige sagedamini nimetatakse nuusutamisvastaseks. Kuid kui järele mõelda, on need samad nuusutajad, kes analüüsivad liiklust, kuid blokeerivad teisi vastu võtta püüdvaid programme.

Siit ka õigustatud küsimus: kas sellist tarkvara tasub installida? Võib-olla põhjustab selle häkkerite häkkimine veelgi rohkem kahju või blokeerib see ise selle, mis peaks töötama?

Väga lihtne juhtum Windowsi süsteemide puhul on parem kasutada kaitsena sisseehitatud tulemüüri. Mõnikord võib tekkida konflikte installitud viirusetõrje, kuid see puudutab enamasti ainult tasuta paketid. Professionaalsetel ostetud või igakuiselt aktiveeritud versioonidel selliseid puudusi pole.

Järelsõna asemel

See on kõik "nuusutaja" kontseptsiooni kohta. Ma arvan, et paljud inimesed on juba aru saanud, mis on nuusutaja. Lõpuks jääb küsimus: kui õigesti kasutab tavakasutaja selliseid asju? Vastasel juhul võib noorte kasutajate seas mõnikord märgata kalduvust arvutihuligaansuse poole. Nad arvavad, et kellegi teise arvutisse häkkimine on midagi huvitava võistluse või enesekinnituse sarnast. Kahjuks ei mõtle neist keegi isegi tagajärgedele, kuid sama võrgunuusutajat kasutavat ründajat on väga lihtne tuvastada tema välise IP-aadressi järgi näiteks WhoIs veebisaidil. Asukohaks jääb aga teenusepakkuja asukoht, kuid riik ja linn määratakse täpselt. Noh, siis on see väike asi: kas helistage teenusepakkujale, et blokeerida terminal, kust kõne tehti. volitamata juurdepääs või kohtuasi. Tehke omad järeldused.

Kell installitud programm Terminali asukoha määramine, kust juurdepääsukatse tehakse, on veelgi lihtsam. Kuid tagajärjed võivad olla katastroofilised, sest mitte kõik kasutajad ei kasuta neid anonüümisaatoreid või virtuaalseid puhverservereid ja neil pole isegi Internetist aimu. Tasuks õppida...

Võrgupakettanalüsaatorid ehk nuusutajad töötati algselt välja lahenduste vahendina võrguprobleemid. Nad on võimelised võrgu kaudu edastatud pakette pealtkuulama, tõlgendama ja salvestama hilisemaks analüüsiks. Ühest küljest võimaldab see süsteemiadministraatorid ja teenindusinsenerid tehniline abi Jälgige, kuidas andmeid üle võrgu edastatakse, diagnoosige ja parandage tekkivaid probleeme. Selles mõttes on pakettide nuusutajad võimas tööriist võrguprobleemide diagnoosimine. Teisest küljest, nagu paljud teised algselt administreerimiseks mõeldud võimsad tööriistad, hakati aja jooksul nuusutajaid kasutama hoopis teistel eesmärkidel. Tõepoolest, nuusutaja ründaja käes on üsna ohtlik tööriist ja seda saab kasutada paroolide ja muu konfidentsiaalse teabe hankimiseks. Siiski ei tasu arvata, et nuusutajad on mingi maagiline tööriist, mille kaudu iga häkker saab hõlpsasti vaadata võrgu kaudu edastatavat konfidentsiaalset teavet. Ja enne kui tõestame, et nuusutajate oht pole nii suur, kui sageli esitatakse, mõelgem üksikasjalikumalt nende toimimise põhimõtteid.

Pakettnuusutajate tööpõhimõtted

Lisaks käsitleme selles artiklis ainult Etherneti võrkude jaoks mõeldud tarkvara nuusutajaid. Sniffer on programm, mis töötab tasemel Võrguadapter NIC (Network Interface Card) (linkikiht) ja varjatud viisil peatab kogu liikluse. Kuna nuusutajad töötavad edasi lingi tasemel OSI mudel, nad ei pea enam protokollireeglite järgi mängima kõrge tase. Nuusutajad lähevad mööda filtreerimismehhanismidest (aadressid, pordid jne), mida Etherneti draiverid ja TCP/IP-pinn kasutavad andmete tõlgendamiseks. Pakettnuusutajad püüavad juhtmest kinni kõik, mis sealt läbi tuleb. Nuusutajad saavad salvestada kaadreid binaarvormingus ja hiljem need dekrüpteerida, et paljastada sees peidetud kõrgema taseme teave (joonis 1).

Selleks, et nuusutaja jäädvustaks kõik võrguadapterit läbivad paketid, peab võrguadapteri draiver toetama promiscuous režiimi. Just selles võrguadapteri töörežiimis suudab nuusutaja kõiki pakette kinni püüda. See režiim võrguadapteri töö aktiveeritakse automaatselt, kui nuusutaja käivitatakse või määratakse käsitsi vastavate nuusutaja sätetega.

Kogu pealtkuulatud liiklus edastatakse pakettdekoodrile, mis tuvastab ja jagab paketid sobivateks hierarhiatasemeteks. Sõltuvalt konkreetse nuusutaja võimalustest saab pakutavat paketiteavet hiljem edasi analüüsida ja filtreerida.

Nuusutajate kasutamise piirangud

Suurimat ohtu kujutasid nuusutajad neil päevil, mil infot edastati üle võrgu selge tekstina (ilma krüptimiseta) ja kohalikke võrke ehitati kontsentraatorite (jaoturite) baasil. Need ajad on aga igaveseks möödas ja tänapäeval pole konfidentsiaalsele teabele juurdepääsu saamiseks nuusutajate kasutamine sugugi lihtne ülesanne.

Fakt on see, et jaoturitel põhinevate kohtvõrkude ehitamisel on olemas teatud ühine andmeedastusmeedium (võrgukaabel) ja kõik võrgusõlmed vahetavad pakette, konkureerivad sellele meediumile juurdepääsu pärast (joonis 2) ja ühe võrgu poolt saadetav pakett. sõlm edastatakse kõikidesse jaoturi portidesse ja seda paketti kuulavad kõik teised võrgu sõlmed, kuid selle võtab vastu ainult sõlm, millele see on adresseeritud. Veelgi enam, kui ühele võrgusõlmele on installitud pakettide nuusutaja, suudab see kinni püüda kõik antud võrgusegmendiga (jaoturi moodustatud võrk) seotud võrgupaketid.

Lüliteid on rohkem nutiseadmed kui levijaoturid ja isoleerida võrguliiklus. Switch teab iga pordiga ühendatud seadmete aadresse ja edastab pakette ainult nende vahel vajalikud pordid. See võimaldab teil teisi porte maha laadida, ilma et peaksite iga paketti neile edastama, nagu seda teeb jaotur. Seega edastatakse teatud võrgusõlme poolt saadetud pakett ainult kommutaatori porti, millega paketi saaja on ühendatud ja kõik teised võrgusõlmed ei suuda seda tuvastada. Praegune pakett(joonis 3).

Seega, kui võrk on ehitatud kommutaatori baasil, siis on ühte võrguarvutitest paigaldatud nuusutaja võimeline kinni pidama ainult vahetatud pakette. see arvuti teiste võrgusõlmedega. Sellest tulenevalt on selleks, et saada pealtkuulamiseks pakette, mida ründajale huvipakkuv arvuti või server teiste võrgusõlmedega vahetab, on vaja just sellesse arvutisse (serverisse) paigaldada nuusutaja, mis tegelikult polegi nii lihtne. Siiski peaksite meeles pidama, et mõned pakettide nuusutajad käivitatakse käsurealt ja neil ei pruugi olla graafilist liidest. Selliseid nuusutajaid saab põhimõtteliselt paigaldada ja käivitada eemalt ning kasutajale märkamatult.

Lisaks peate meeles pidama, et kuigi lülitid isoleerivad võrguliikluse, kõik hallatavad lülitid neil on pordi suunamise või pordi peegeldamise funktsioon. See tähendab, et lülitiporti saab konfigureerida nii, et kõik teistesse kommutaatoriportidesse saabuvad paketid dubleeritakse sellel. Kui antud juhul on sellisesse porti ühendatud paketinuusutaja arvuti, siis suudab see kinni püüda kõik antud võrgusegmendi arvutite vahel vahetatavad paketid. Kuid reeglina on lüliti seadistamise võimalus saadaval ainult võrguadministraatoril. See muidugi ei tähenda, et ta ei võiks olla ründaja, kuid võrguadministraatoril on palju muid võimalusi kohaliku võrgu kõigi kasutajate kontrollimiseks ja on ebatõenäoline, et ta teid nii läbimõeldult jälgib.

Teine põhjus, miks nuusutajad pole enam nii ohtlikud kui kunagi varem, on see, et enamik tundlikke andmeid edastatakse nüüd krüpteeritult. Avatud krüptimata teenused kaovad Internetist kiiresti. Näiteks veebisaite külastades kasutatakse seda üha enam SSL-protokoll(Secure Sockets Layer); selle asemel avage FTP Kasutatakse SFTP-d (Secure FTP) ja muude teenuste puhul, mis vaikimisi krüptimist ei kasuta, kasutatakse üha enam virtuaalseid privaatvõrke (VPN).

Seega peaksid need, kes tunnevad muret pakettide nuusutajate võimaliku pahatahtliku kasutamise pärast, meeles pidama järgmist. Esiteks peavad nuusutajad teie võrgule tõsiseks ohuks asuma võrgus endas. Teiseks muudavad tänapäeva krüpteerimisstandardid tundliku teabe pealtkuulamise äärmiselt keeruliseks. Seetõttu kaotavad pakettide nuusutajad praegu järk-järgult oma tähtsust häkkeritööriistadena, kuid samal ajal on nad endiselt tõhusad ja võimas tööriist võrkude diagnoosimiseks. Pealegi saab nuusutajaid edukalt kasutada mitte ainult võrguprobleemide diagnoosimiseks ja lokaliseerimiseks, vaid ka auditeerimiseks võrgu turvalisus. Eelkõige võimaldab paketianalüsaatorite kasutamine tuvastada volitamata liiklust, avastada ja tuvastada volitamata liiklust tarkvara, tuvastada kasutamata protokollid, et need võrgust eemaldada, genereerida liiklust läbitungimistesti jaoks (läbitungimise test), et kontrollida turvasüsteemi, töötada sissetungimise tuvastamise süsteemidega ( Sissetungi tuvastamine süsteem, IDS).

Tarkvarapakettide nuusutajate ülevaade

Kõik tarkvara nuusutajad võib jagada kahte kategooriasse: nuusutajad, mis toetavad käsurealt käivitamist, ja nuusutajad, millel on graafiline liides. Siiski märgime, et on olemas nuusutajad, mis ühendavad mõlemad need võimalused. Lisaks erinevad nuusutajad üksteisest toetatavate protokollide, pealtkuulatud pakettide analüüsi sügavuse, filtrite seadistamise võimaluse ja teiste programmidega ühilduvuse poolest.

Tavaliselt koosneb iga graafilise liidesega nuusutaja aken kolmest piirkonnast. Esimene neist kuvab pealtkuulatud pakettide koondandmed. Tavaliselt kuvatakse sellel alal minimaalselt välju, nimelt: pakettide pealtkuulamise aeg; paketi saatja ja saaja IP-aadressid; paketi saatja ja saaja MAC-aadressid, lähte- ja sihtpordi aadressid; protokolli tüüp (võrk, transport või rakenduse tase); mõni kokkuvõtlik teave pealtkuulatud andmete kohta. Teises piirkonnas kuvatakse see statistiline teaveüksiku valitud paketi kohta ja lõpuks kolmandas piirkonnas esitatakse pakett kuueteistkümnendsüsteemis või ASCII-märgi kujul.

Peaaegu kõik paketinuusutajad võimaldavad analüüsida dekodeeritud pakette (sellepärast nimetatakse paketinuusureid ka paketianalüsaatoriteks ehk protokollianalüsaatoriteks). Nuusutaja jaotab pealtkuulatud paketid kihtide ja protokollide vahel. Mõned pakettide nuusutajad on võimelised protokolli ära tundma ja jäädvustatud teavet kuvama. Seda tüüpi teave kuvatakse tavaliselt nuusutaja akna teises piirkonnas. Näiteks võib iga nuusutaja ära tunda TCP protokoll ja arenenud nuusutajad suudavad määrata, milline rakendus loodud see liiklus. Enamik protokollianalüsaatoreid tunneb ära üle 500 erineva protokolli ning suudab neid nimepidi kirjeldada ja dekodeerida. Kuidas rohkem informatsiooni suudab dekodeerida ja kuvada nuusutaja ekraanil, seda vähem peate käsitsi dekodeerima.

Üks probleem, millega pakettide nuusutajad võivad kokku puutuda, on suutmatus õigesti tuvastada protokolli, kasutades muud porti kui vaikeport. Näiteks turvalisuse parandamiseks võidakse mõned tuntud rakendused konfigureerida kasutama muid porte peale vaikeportide. Nii et traditsioonilise veebiserveri jaoks reserveeritud pordi 80 asemel see server Saate selle jõuga ümber konfigureerida pordile 8088 või mõnele muule. Mõned paketianalüsaatorid ei suuda selles olukorras protokolli õigesti määrata ja kuvada ainult protokolli kohta käivat teavet madalam tase(TCP või UDP).

On olemas tarkvara nuusutajad, mis on varustatud tarkvara analüütiliste moodulitega, mis on lisatud pistikprogrammidena või sisseehitatud moodulitena, mis võimaldavad teil luua pealtkuulatud liikluse kohta kasuliku analüütilise teabega aruandeid.

Teine enamiku pakettanalüsaatorite tarkvara iseloomulik tunnus on võimalus konfigureerida filtreid enne ja pärast liikluse hõivamist. Filtrid on eraldatud kogu liiklus teatud paketid etteantud kriteeriumi järgi, mis võimaldab liikluse analüüsimisel vabaneda ebavajalikust infost.

Wireshark on võimas võrguanalüsaator, mida saab kasutada teie arvuti võrguliidest läbiva liikluse analüüsimiseks. Teil võib seda vaja minna võrguprobleemide tuvastamiseks ja lahendamiseks, veebirakenduste silumiseks, võrguprogrammid või veebisaite. Wireshark võimaldab teil täielikult vaadata paketi sisu kõigil tasanditel, et saaksite paremini mõista, kuidas võrk madalal tasemel töötab.

Kõik paketid jäädvustatakse reaalajas ja esitatakse kergesti loetavas vormingus. Programm on väga toetav võimas süsteem filtreerimine, värvide esiletõstmine ja muud funktsioonid, mis aitavad teil vajalikke pakette leida. Selles õpetuses vaatleme, kuidas Wiresharki liikluse analüüsimiseks kasutada. Hiljuti hakkasid arendajad töötama programmi Wireshark 2.0 teise haru kallal, selles tehti palju muudatusi ja täiustusi, eriti liidese osas. Seda me selles artiklis kasutame.

Enne liikluse analüüsimise viiside kaalumist peate kaaluma, milliseid funktsioone programm toetab üksikasjalikumalt, milliste protokollidega see töötab ja mida see suudab. Siin on programmi peamised funktsioonid:

- Jäädvustage pakette reaalajas juhtmega või mis tahes muud tüüpi võrguliidestelt, samuti lugege failist;

- Toetatud on järgmised hõivamisliidesed: Ethernet, IEEE 802.11, PPP ja kohalikud virtuaalsed liidesed;

- Pakette saab filtreerida paljude parameetrite alusel, kasutades filtreid;

- Kõik teadaolevad protokollid on loendis erinevate värvidega esile tõstetud, näiteks TCP, HTTP, FTP, DNS, ICMP ja nii edasi;

- VoIP-kõneliikluse hõivamise tugi;

- HTTPS-liikluse dekrüpteerimist toetatakse, kui sertifikaat on saadaval;

- WEP- ja WPA-liikluse dekrüpteerimine traadita võrgud võtme ja käepigistusega;

- Võrgukoormuse statistika kuvamine;

- Vaadake kõigi võrgukihtide paketi sisu;

- Kuvab pakkide saatmise ja vastuvõtmise aja.

Programmil on palju muid funktsioone, kuid need olid peamised, mis võivad teile huvi pakkuda.

Kuidas Wiresharki kasutada

Eeldan, et teil on programm juba installitud, kuid kui mitte, saate selle installida ametlikest hoidlatest. Selleks tippige Ubuntus käsk:

sudo apt install wireshark

Pärast installimist leiate programmi levitamise peamenüüst. Peate käivitama Wiresharki superkasutaja õigustega, sest muidu ei saa ta võrgupakette analüüsida. Seda saab teha peamenüüst või terminali kaudu, kasutades KDE käsku:

Ja Gnome/Unity jaoks:

Programmi põhiaken on jagatud kolmeks osaks: esimene veerg sisaldab analüüsimiseks saadaolevate võrguliideste loendit, teine - failide avamise valikud ja kolmas - abi.

Võrguliikluse analüüs

Analüüsi alustamiseks valige võrguliides, näiteks eth0, ja klõpsake nuppu Alusta.

Pärast seda avaneb järgmine aken, kus on juba liidest läbiv pakettide voog. See aken on samuti jagatud mitmeks osaks:

- Ülemine osa- need on erinevate nuppudega menüüd ja paneelid;

- Pakkide nimekiri- seejärel kuvatakse analüüsitavate võrgupakettide voog;

- Paki sisu- vahetult allpool on valitud paki sisu, see on jagatud kategooriatesse sõltuvalt transporditasemest;

- Tõeline esitus- päris allosas kuvatakse pakendi sisu nii reaalses kui ka HEX-vormingus.

Saate klõpsata mis tahes pakendil, et selle sisu analüüsida:

Siin näeme DNS-i päringu paketti saidi IP-aadressi saamiseks, päringus endas saadetakse domeen ja vastusepaketis saame nii oma küsimuse kui ka vastuse.

Mugavamaks vaatamiseks saad paketi avada uues aknas tehes kirjel topeltklõpsu:

Wiresharki filtrid

Paketide käsitsi läbimine, et leida vajalikke, on väga ebamugav, eriti aktiivse lõime puhul. Seetõttu on selle ülesande jaoks parem kasutada filtreid. Filtrite sisestamiseks on menüü all spetsiaalne rida. Võite klõpsata Väljendus filtri kujundaja avamiseks, kuid neid on palju, seega vaatame kõige elementaarsemaid:

- ip.dst- siht IP-aadress;

- ip.src- saatja IP-aadress;

- ip.addr- saatja või saaja IP;

- ip.proto- protokoll;

- tcp.dstport- sihtsadam;

- tcp.srcport- saatja port;

- ip.ttl- TTL filter, määrab võrgu kauguse;

- http.request_uri- taotletud saidi aadress.

Filtris välja ja väärtuse vahelise seose määramiseks saate kasutada järgmisi operaatoreid.

- == - võrdub;

- != - pole võrdne;

- < - vähem;

- > - rohkem;

- <= - väiksem või võrdne;

- >= - rohkem või võrdne;

- tikud- regulaaravaldis;

- sisaldab- sisaldab.

Mitme väljendi kombineerimiseks võite kasutada:

- && - mõlemad väljendid peavad paketi puhul olema tõesed;

- || - üks väljenditest võib tõene olla.

Nüüd vaatame näidete abil lähemalt mitmeid filtreid ja proovime mõista kõiki suhete märke.

Kõigepealt filtreerime kõik aadressile 194.67.215 saadetud paketid. Tippige filtriväljale string ja klõpsake Rakenda. Mugavuse huvides saab Wiresharki filtreid salvestada nupuga Salvesta:

ip.dst == 194.67.215.125

Ja selleks, et saada mitte ainult saadetud pakette, vaid ka sellelt sõlmelt vastuseks saadud, saate ühendada kaks tingimust:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Samuti saame valida ülekantud suuri faile:

http.content_length > 5000

Sisutüüpi filtreerides saame valida kõik üles laaditud pildid; teeme analüüsi Wiresharki liiklus, paketid, mis sisaldavad sõna pilt:

http.content_type sisaldab pilti

Filtri tühjendamiseks võite vajutada nuppu Selge. Juhtub, et te ei tea alati kogu filtreerimiseks vajalikku teavet, vaid soovite lihtsalt võrku uurida. Saate lisada veeruna paketi mis tahes välja ja vaadata selle sisu iga paketi üldaknas.

Näiteks tahan kuvada veeruna paketi TTL-i (time to live). Selleks avage paketi teave, leidke see väli jaotisest IP. Siis helista kontekstimenüü ja valige suvand Rakenda veeruna:

Samamoodi saate luua filtri mis tahes soovitud välja põhjal. Valige see ja avage kontekstimenüü, seejärel klõpsake Rakenda filtrina või Valmistage filtrina, seejärel valige Valitud ainult valitud väärtuste kuvamiseks või Pole valitud nende eemaldamiseks:

Määratud väli ja selle väärtus rakendatakse või teisel juhul lisatakse filtriväljale:

Sel viisil saate filtrisse lisada mis tahes paketi või veeru välja. See valik on olemas ka kontekstimenüüs. Protokollide filtreerimiseks saate kasutada rohkem lihtsad tingimused. Näiteks analüüsime Wiresharki liiklust HTTP protokollid ja DNS:

Veel üks huvitav võimalus programmid – Wiresharki kasutamine konkreetse seansi jälgimiseks kasutaja arvuti ja serveri vahel. Selleks avage paketi kontekstimenüü ja valige Jälgige TCP voogu.

Seejärel avaneb aken, kus leiate kõik serveri ja kliendi vahel edastatud andmed:

Wiresharki probleemide diagnoosimine

Teil võib tekkida küsimus, kuidas kasutada Wireshark 2.0 võrguprobleemide tuvastamiseks. Selleks on akna vasakus alanurgas ümmargune nupp, kui sellel klõpsate, avaneb aken Expet Tools. Selles kogub Wireshark kõik veateated ja võrguprobleemid:

Aken on jagatud vahekaartideks, nagu vead, hoiatused, teated, vestlused. Programm suudab filtreerida ja leida palju võrguprobleeme ning siin näete neid väga kiiresti. Siin toetatakse ka Wiresharki filtreid.

Wiresharki liikluse analüüs

Saate väga lihtsalt aru, mida kasutajad alla laadisid ja milliseid faile vaatasid, kui ühendus polnud krüptitud. Programm teeb sisu väljavõtmisel väga head tööd.

Selleks peate esmalt peatama liikluse jäädvustamise, kasutades paneelil olevat punast ruutu. Seejärel avage menüü Fail -> Ekspordi objekte -> HTTP: