Сегодня большинство компаний на определенном этапе развития сталкивается с задачами создания максимально гибкой и эффективной системы управления филиалами и офисными площадками, создания единой системы документооборота и оперативного сбора информации, централизованного управления информационно-финансовыми потоками и т.д. Создание единой информационной системы для работы таких территориально-распределенных бизнес-приложений обеспечивает корпоративная сеть передачи данных.

Территориально-распределенные КСПД,

как правило, объединяют офисы, подразделения и другие структуры компании, находящиеся на удалении друг от друга. При этом часто узлы корпоративной сети оказываются расположенными в различных городах, а иногда и странах. Принципы, по которым строится такая сеть, отличаются от тех, что используются при создании локальных сетей.

Основное отличие состоит в том, что территориально-распределенные сети используют арендованные линии связи, арендная плата за использование которых составляет значительную часть в себестоимости всей сети и возрастает с увеличением качества и скорости передачи данных. Поэтому организация каналов связи является первой задачей, которую необходимо решать при создании территориально-распределенных корпоративных сетей. Если в пределах одного города возможна аренда выделенных линий, в том числе высокоскоростных, то при переходе к географически удаленным узлам стоимость аренды каналов становится значительной, а их качество и надежность при этом могут быть невысокими.

Возможным решением задачи организации каналов связи между удаленными узлами корпоративной сети компании является использование уже существующих глобальных частных сетей. В этом случае необходимо обеспечить каналы от офисов компании до ближайших узлов глобальной частной сети. Частные сети могут содержать каналы связи разных типов: кабельные оптические и электрические, в том числе телефонные, беспроводные радио- и спутниковые каналы, имеющие различные пропускные способности.

При подключении офисов компании через глобальные частные сети удаленные пользователи не ощущают себя изолированными от информационных систем, к которым они осуществляют доступ, удаленные местоположения компании могут осуществлять обмен информацией незамедлительно, и вся передаваемая информация остается в секрете. Однако организация каналов связи через глобальные частные сети также может быть дорогостоящей.

Обеспечить многие преимущества частных сетей

за меньшую стоимость позволяет технология виртуальных частных сетей (VPN, Virtual Private Network). VPN - это логическая частная сеть, организуемая поверх публичной сети, как правило, сети Интернет. Следуя тем же функциональным принципам, что и выделенные линии, VPN позволяет установить защищённое цифровое соединение между двумя удаленными местоположениями (или локальными сетями). Несмотря на то, что по публичным сетям коммуникации осуществляются с использованием небезопасных протоколов, за счёт шифрования создаются закрытые каналы обмена информацией, обеспечивающие безопасность передаваемых данных.

Виртуальные частные сети позволяют объединить географически распределенные офисы организации в единую сеть и таким образом обеспечить единое адресное пространство ЛВС, единую нумерацию корпоративной телефонной связи, общую базу данных и т.д. Иными словами, организуется единая сетевая инфраструктура и информационное пространство компании, доступ к которому одинаково возможен из любой точки корпоративной сети.

Территориально-распределенные КСПД, построенные на основе технологии VPN, являются фундаментом для внедрения всех последующих дополнительных сервисов, таких как передача голоса по IP, видеоконференц-связь, бизнес-приложения и сервисы, а также для организации оперативной и конфиденциальной связи со всеми филиалами компании и значительного уменьшения объема междугороднего и международного трафика за счет передачи телефонных звонков по каналам КСПД.

Неотъемлемой составной частью единой информационной среды учебного заведения на основе компьютерной сети является школьный интранет.

Интранет – это локальная или территориально распределенная сеть, закрытая от внешнего доступа из Интернета, основанная на технологии Интернет.

Школьная локальная вычислительная сеть (ЛВС), как и любая ЛВС, по одному меткому замечанию, является кровеносными сосудами образовательной среды.

Выделяются три аспекта школьного Интранета:

Новые методы управления информацией и их позитивное влияние на учебный процесс в современной школе.

Возможность решения организационно-методологических и административных вопросов управления школьной информацией в условиях применения информационно-коммуникационных технологий.

Решение вопросов архитектуры, системно-технической инфраструктуры и технологических средств построения систем Интранет применительно к учебному заведению.

Одной из существенных особенностей ЛВС является использование всеми персональными компьютерами (в этом случае их еще называют рабочими станциями), включенными в сеть, потенциальных возможностей других устройств сети. Благодаря этому возможна одновременная и даже совместная работа с какой-либо программой, обмен файлами и письмами, сокращение количества периферийных устройств (принтеров, накопителей и т. д.).

Одним из вариантов использования Интранета является работа, связанная с совместной обработкой текстовых, графических и других материалов, вычислениями, обращениями к базе данных. То есть та работа, которая выполняется коллективно, но распределена в пространстве и времени таким образом, что только связь между компьютерами позволяет оперативно использовать результаты коллективной работы. В этом случае компьютеры в сети имеют равноправное положение, и каждый пользователь может, при наличии прав доступа, получить информацию или использовать ресурсы другого компьютера.

Чаще всего информационная среда образовательного учреждения организуется на базе сети с выделенным сервером. В общем случае это объединенная в сеть различная техника, не сгруппированная в одном помещении.

В этом случае имеется возможность разделить компьютеры по типам решаемых задач (допустим, учебные – отдельно, административные – отдельно) или, при наличии нескольких компьютерных классов, – по типам учебных задач. Для этого необходимо установить разграничение прав пользователей, определить иерархию доступа к информации, организовать многоуровневую групповую работу в сети.

Основой для информационных потоков, отражающих важнейшие производственные процессы и процессы дополнительного обеспечения деятельности образовательного учреждения, является определенная базовая информация. Составной частью базовой информации является так называемая информация общего (коллективного) доступа и информация специального доступа. Информационные потоки, отражающие основные производственные процессы образовательного учреждения, тесно взаимодействуют между собой, при этом опорой для процессов администрирования и процессов обеспечения содержания служат результаты работ по планированию, организации и управлению учебным процессом.

Большинство современных информационных систем носят распределенный характер и могут функционировать только при наличии высокопроизводительной корпоративной сети передачи данных, без которой сегодня трудно представить работу коммерческих компаний и государственных организаций.

По данным исследования ZK Research, более 75% сотрудников предприятий работают вне головного офиса - на территории филиалов, в командировках или в домашних условиях. Всем им необходим доступ к корпоративным приложениям и данным, в том числе к таким критически важным системам, как Oracle E-Business Suite, NetSuite, Sage ERP или Microsoft Dynamics. Нередко они работают и с облачными приложениями - например, с Salesforce.com, Google Apps и Microsoft Office 365.

Объединяя в единую систему все офисы и подразделения предприятия, подчас находящиеся на значительном расстоянии от штаб-квартиры, корпоративная сеть позволяет предоставить персоналу возможность одновременной работы с распределенными или централизованными приложениями, базами данных и другими сервисами.

При этом территориально распределенные сети должны обеспечивать безопасность передаваемой информации, обладать требуемой производительностью, быть удобными в администрировании и «прозрачными» для пользователей и приложений. Это предполагает объединение удаленных офисов и филиалов в единую инфокоммуникационную структуру и формирование на ее базе защищенной корпоративной рабочей среды. Нередко инфраструктурный уровень включает еще и беспроводные сегменты сети Wi-Fi, обеспечивающие мобильность сотрудников в офисе компании (см. рис. 1).

Как считает Алексей Андрияшин, консультант компании Fortinet по информационной безопасности, для обеспечения защищенного удаленного доступа к корпоративной сети необходимо, чтобы подключение осуществлялось только с использованием протоколов SSL VPN/IPSec при обязательной двухфакторной аутентификации. Желательно также автоматически обеспечивать удаленным пользователям защищенное рабочее пространство, чтобы при завершении сеанса подключения на рабочем месте не оставалось никаких его следов (временные или скачанные файлы, история посещения страниц и др. должны быть удалены).

IP VPN

В территориально распределенной компании для объединения разрозненных подразделений в единую корпоративную сеть могут задействоваться выделенные каналы связи или общедоступные сети передачи данных. Если для передачи данных, голосового трафика и видео используются выделенные каналы, передаваемая по ним информация защищена от внешних воздействий, но такое решение, во-первых, достаточно дорого, а во-вторых, не всегда и не везде у предприятия есть техническая возможность получить в свое распоряжение выделенный канал.

В таких организациях для создания единой корпоративной сети часто используются соединения VPN через Интернет по IPSec, иногда - через операторские сети MPLS (см. рис. 2). Подобная сетевая инфраструктура защищается при помощи аутентификации и управления доступом, туннелирования между площадками и шифрования.

Технология виртуальных частных сетей (Virtual Private Network, VPN) обеспечивает множество преимуществ при относительно невысокой стоимости. VPN - логическая частная сеть, организуемая поверх публичной. Подобно выделенным каналам, она позволяет создать защищенное соединение между удаленными площадками или локальными сетями (см. рис. 3).

_500.png) |

L2 VPN реализуется с привлечением сервисов Ethernet или на основе MPLS. В этом случае коммутаторы «упаковывают» полученные от оборудования клиента кадры Ethernet или IP MPLS и передают их к месту назначения по «виртуальному каналу». По такой технологии строятся городские сети Metro Ethernet или соответственно областные сети IP MPLS.

В случае L3 VPN (IP VPN) виртуальную частную сеть организует провайдер (MPLS VPN) или пользователь (IPSec VPN). Если у предприятия множество филиалов, то с помощью технологии Dynamic Multipoint VPN (DMVPN) можно обойтись всего двумя концентраторами VPN.

ИНТЕГРАЦИЯ СЕРВИСОВ

При организации VPN корпоративная сеть логически отделена от публичных сетей, то есть трафик защищен от несанкционированного доступа. При этом компания получает полный контроль над ее функционированием. По такой сети можно передавать различные виды трафика с разделением по классам обслуживания.

Наряду с передачей данных виртуальные частные сети можно использовать для сервисов IP-телефонии и видео-конференц-связи, гибко изменять пропускную способность каналов в зависимости от потребностей бизнеса, масштабировать сетевую инфраструктуру, включая в единую защищенную частную сеть новые объекты. Поэтому территориально распределенные сети на основе VPN служат основой для внедрения различных сервисов, таких как VoIP, ВКС, бизнес-приложения.

С помощью виртуальных частных сетей можно объединить распределенные офисы в общую сеть, создав единое адресное пространство локальной сети и единую нумерацию в системе корпоративной телефонии, то есть сформировать общее информационное пространство, доступное из любой точки корпоративной сети.

IPSec VPN - достаточно простой и распространенный способ создания защищенной сетевой инфраструктуры территориально распределенных компаний. Между устройствами создаются виртуальные туннели, и весь трафик шифруется на оборудовании заказчика. Таким образом обеспечивается независимость от оператора связи. Хотя решение и отличается более низкой стоимостью по сравнению с арендой каналов, у него есть свои недостатки: часто требуется дополнительное оборудование (или ПО), не всегда можно гарантировать качество сервиса.

СТРАТЕГИИ ЗАЩИТЫ

Выбор технологии и варианта подключения зависит от вида передаваемого трафика, структуры организации и ее бизнес-процессов, требований к ИБ, тарифов оператора, услугами которого компания собирается воспользоваться, и прочих факторов. Нужно оценить необходимую пропускную способность и объем трафика, требования к параметрам канала связи (включая надежность и степень защиты) для трафика разного типа. Анализ бизнес-процессов помогает выявить, насколько критичны для деятельности предприятия используемые сервисы. Однако информационную безопасность следует прорабатывать не только для каналов связи, но и для компании в целом.

Система безопасности опирается на множество технологий, среди которых - шифрование трафика (см. рис. 4), единая система управления ИБ, средства защиты беспроводной части сети. Выбор технологических, программных и организационных решений для защиты коммуникаций в территориально распределенных системах определяется архитектурой сети, ее масштабом, характером обрабатываемой информации, балансом технических и финансовых возможностей. Конкретная реализация защищенных соединений между площадками выбирается на основе категоризации передаваемых данных с учетом их критичности для бизнес-процессов компании и технологических особенностей, например необходимости поддержки QoS.

К основным направлениям сетевой безопасности относятся управление доступом к ресурсам корпоративной информационной системы, защита ее периметра, аутентификация транзакций, мониторинг событий безопасности и др. Рациональная защита должна включать в себя шифрование данных, передаваемых при подключении территориально разнесенных подразделений через внешние сети, применение средств межсетевого экранирования и обнаружения вторжений для защиты периметра сети, оперативный контроль за событиями ИБ. Она строится с учетом характеристик информации, параметров информационной системы, оценки рисков и уровня различных угроз.

Спектр доступных сегодня решений для межсетевого экранирования и VPN - зарубежных и отечественных - достаточно широк и способен удовлетворить разнообразные требования к функциональности, производительности и цене. Нередко вендоры предлагают интегрированные системы, объединяющие несколько функций безопасности, например функции межсетевого экрана с VPN и IPS. Об их преимуществах и недостатках рассказывается в статье автора « », опубликованной в июньском номере «Журнала сетевых решений/LAN» за 2013 год.

Как поясняет Олег Глебов, менеджер по сопровождению корпоративных продаж «Лаборатории Касперского», реализация конкретной стратегии защиты зависит от уровня зрелости процессов безопасности в организации. В зависимости от критичности сервиса средства безопасности могут предусматривать контроль доступа, защиту данных, канала и устройств, а также верификацию последних. Обычно (по возрастающей) применяются следующие технологии: многофакторная аутентификация при организации доступа (не обязательно обеспечивается защита канала), шифрование канала (VPN), профилирование устройств, анализ риска каждого соединения, создание/контроль доверенной среды на конечном устройстве.

«Когда целью киберпреступников является крупная организация с большими инвестициями в информационную безопасность, взлом удаленного (и зачастую менее защищенного) сегмента сети становится наиболее простым способом проникновения. Превентивные технологии защиты на стороне удаленных сегментов - вполне преодолимый для них барьер. Они могут повторять попытки атаки снова и снова, пока не достигнут успеха, а получив доступ к удаленному сегменту, будут атаковать уже главный офис / основные процессы с использованием полученных легитимных прав, - рассказывает Олег Глебов. - Поэтому компаниям, обладающим развитой сетью филиалов, нужно быть готовыми не только противодействовать угрозам в удаленном сегменте, но и иметь средства их обнаружения на ранних этапах реализации атак как реактивного (например, ловушек класса honeypot), так и проактивного характера (системы обнаружения вторжений, системы защиты от таргетированных атак)».

Наряду с защищенным удаленным доступом к корпоративной сети все чаще требуется обеспечивать безопасность при работе с облачными сервисами. Когда компания принимает решение использовать такие сервисы, она полагается на компетенцию провайдера. Однако предусмотренные технологии защиты не решают проблем, связанных со своевременным прекращением или правильным обращением с правами доступа к ресурсам, рассказывает Андрей Арефьев, ведущий менеджер по развитию продуктов компании InfoWatch. Если говорить о базовых элементах защиты при использовании облачных сервисов, то ИТ-администратору необходимо выстроить процесс управления доступом (Identity Management), который позволит своевременно блокировать обращение сотрудника к внешним сервисам при изменении его статуса (переход в другой отдел, предстоящее увольнение). Кроме этого, такие процессы должны учитывать и смену ИТ-администратора.

По мнению Алексея Андрияшина, для эффективного противодействия современным угрозам в условиях территориально распределенной корпоративной сети должны быть соблюдены следующие требования:

- централизованное управление политикой безопасности всех элементов системы защиты;

- корреляция данных на основе поступающих событий и гибкое изменение правил на устройствах в соответствии с изменяющимися угрозами;

- непрерывное обновление состояния сервисных модулей на устройствах бе зопасности, таких как Web-фильтрация, системы обнаружения вторжений, контроль трафика приложений, антиспам, базы IP-репутации и других;

- обеспечение отказоустойчивости ключевых элементов обеспечения безопасности;

- реализация политик (Single Sign On и Identity Based Policy) для контроля действий всех пользователей сети.

Несомненно, для организации безопасной работы в корпоративной сети нужен комплексный подход. Различные технические решения - межсетевые экраны, антивирусные и антиспам-системы, VPN и другие - необходимо дополнять организационными мерами, уверен Алексей Александров, руководитель направления по работе с технологическими партнерами компании «Аладдин Р.Д.». Это особенно актуально, когда предприятие имеет территориально удаленные филиалы или требуется создать условия для безопасной работы мобильных сотрудников, например находящихся в командировках.

В этом случае очень важно не только наличие надежного и защищенного канала связи между сотрудником и корпоративной сетью, но и возможность однозначно идентифицировать пользователя, чтобы предоставить ему надлежащие права доступа к информации. Необходимо отметить важность аутентификации именно пользователей, а не устройств (ноутбуков, смартфонов), подключающихся к корпоративной сети, так как в случае утери или кражи оборудования злоумышленник может получить доступ в сеть предприятия.

Аналогичные задачи возникают и при обеспечении взаимодействия между территориально распределенными филиалами. Очень важно использование надежных механизмов аутентификации как при подключении к корпоративной сети, так и при доступе к различным информационным системам, порталам и сервисам, работающим в ней. Одним из таких механизмов является использование сертификатов открытого ключа, выпущенных корпоративным удостоверяющим центром. Централизованная система управления средствами аутентификации и самим доступом к корпоративным ресурсам и системам позволяет оперативно реагировать на случаи обнаружения угроз или возникновения инцидентов.

Удаленная поддержка и администрирование

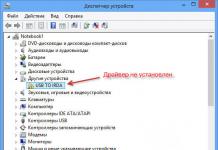

В рамках выполнения своих обязанностей системным администраторам часто требуется подключаться к удаленным компьютерам для устранения возникших неполадок или установки нового ПО. Компании, имеющей несколько филиалов, сотрудники которых не всегда обладают нужной квалификацией, подобная возможность крайне необходима. Ее предоставляют специальные утилиты, например программа Radmin компании «Фаматек». Она используется в распределенных корпоративных сетях для поддержки пользователей, позволяя решать технические проблемы сотрудников, даже находящихся в других городах.

Насколько оправдан такой доступ и не создает ли он пробелов в защите? «Наш продукт отличается высоким уровнем безопасности, - говорит Дмитрий Зноско, генеральный директор компании ‘‘Фаматек’’. - Radmin используется для технической поддержки во многих крупных организациях, включая правительственные и финансовые учреждения, военные ведомства. Не секрет, что подобные компании предъявляют повышенные требования к обеспечению безопасности».

Для авторизации пользователей в программе может быть выбрана либо система безопасности Windows с поддержкой Active Directory и протокола Kerberos, либо собственная система c индивидуальными правами доступа для каждого пользователя и защищенной аутентификацией по имени и паролю. В первом случае у администраторов домена имеется возможность применять привычные средства назначения прав. Системный администратор может дать разрешение на подключение в любом из режимов - «Полный контроль», «Просмотр», Telnet, «Обмен файлами» или «Переадресация» - любому пользователю или группе пользователей. ПО Radmin совместимо с другими системами сетевой безопасности. Для работы программы достаточно подключения к одному порту TCP, номер которого можно задать в настройках.

Чтобы никто не мог получить несанкционированного доступа к удаленному компьютеру, в Radmin можно настроить IP-фильтрацию, а также запретить подключение к экрану без явного одобрения его пользователя. Кроме того, в Radmin ведется протокол соединений, все действия записываются в журнал. Эта информация может пригодиться для аудита подключений к удаленному компьютеру и для выявления потенциально опасного поведения, например попыток подобрать пароль или соединений в нерабочее время.

«Radmin надежно защищает все передаваемые данные. За 16-летнюю историю существования продукта в нем не было найдено ни одной уязвимости, в то время как в других подобных решениях число уязвимостей измеряется десятками, - рассказывает Дмитрий Зноско. - Radmin активно используется для работы не только в защищенных корпоративных системах, но и в такой потенциально ненадежной сети, как Интернет. И никаких проблем с безопасностью не выявлено».

ЦЕНТРАЛИЗОВАННЫЙ МОНИТОРИНГ И УПРАВЛЕНИЕ

Насколько важны в этом контексте функции централизованного управления в режиме реального времени? Мониторинг и обнаружение угроз ИТ-безопасности в реальном времени требуют постоянного сбора информации о событиях, происходящих в распределенных сегментах сети. Однако в удаленных подразделениях не всегда имеются специалисты службы поддержки, а тем более сотрудники, отвечающие исключительно за администрирование средств защиты. В таком случае требуется не только централизация, но и возможность иерархического управления, указывает Олег Глебов. Например, распространение глобальных критичных политик, сформированных в головном офисе, при одновременном локальном администрировании уникальных правил для распределенных сегментов.

«Создание единых центров управления, безусловно, необходимо, так как помогает выявлять риски и, соответственно, минимизировать последствия. Однако администрирование таких центров в режиме реального времени требует выделения дополнительного финансирования, - говорит Андрей Арефьев. - Все должно быть соразмерно, и если при оценке рисков устанавливается высокая вероятность того, что предполагаемая атака на предприятие может привести к масштабному ущербу, то системы централизованного управления должны обязательно функционировать в режиме реального времени».

В группе средств мониторинга можно выделить решения для управления событиями и данными безопасности (Security Information & Event Management, SEIM) с корреляцией событий, позволяющие контролировать как сами события безопасности, так и их взаимосвязь. Журналы событий анализируются с применением методов, аналогичных анализу Больших Данных. Быстро развиваются и средства отслеживания внутренних угроз и защиты от утечек информации (DLP). Эволюционируют методы аутентификации и решения PKI. В импортные продукты встраиваются отечественные криптоалгоритмы и движки, например «КриптоПро». А антивирусный движок «Лаборатории Касперского» используется в системах SIEM и DLP, например, компании Blue Coat.

Без централизованного управления невозможно построить эффективную систему защиты в условиях распределенной сети, подчеркивает Алексей Андрияшин. Современные средства управления позволяют координировать решения от разных производителей, соблюдая принципы соответствия общей корпоративной политики безопасности. Примером является технология SDN. Вендоры активно работают в данном направлении: например, компания Fortinet представила новую систему безопасности программно определяемых сетей (Software-Defined Network Security, SDNS).

Эффективные инвестиции в ИБ требуют комплексной оценки рисков и угроз. Нужно принимать во внимание будущее развитие защищенной телекоммуникационной инфраструктуры, иначе неизбежны дополнительные затраты на модернизацию системы.

Сергей Орлов - ведущий редактор «Журнала сетевых решений/LAN». С ним можно связаться по адресу:

Время – 2 часа.

1. Сетевые информационные системы.

1.2. История создания сетей.

2. Модель OSI.

3. Типы кабелей.

4. Организация компьютерных информационных систем.

4.1. Топология вычислительной сети.

4.2. Сетевые технологии.

4.3. Аппаратное обеспечение.

4.4. Сетевые программные средства.

4.5. Характеристики популярных стеков коммуникационных протоколов.

1. Сетевые информационные системы.

1.1. Основные понятия и определения.

Компьютерная сеть - представляет собой систему распределенной обработки информации, состоящую как минимум из двух компьютеров, взаимодействующих между собой с помощью специальных средств связи.

Виды компьютерных сетей.

Локальные и территориально-распределенные сети.

Локальная сеть (LAN) связывает ПК и принтеры, обычно находящиеся в одном здании (или комплексе зданий). Территориально-распределенная сеть (WAN) соединяет несколько локальных сетей, географически удаленных друг от друга.

Локальная сеть .

Локальные сети (ЛС), представляющие собой самую элементарную форму сетей, соединяют вместе группу ПК или связывают их с более мощным компьютером, выполняющим роль сетевого сервера. Все ПК в локальной сети могут использовать специализированные приложения, хранящиеся на сетевом сервере, и работать с общими устройствами: принтерами, факсами и другой периферией. Каждый ПК в локальной сети называется рабочей станцией илисетевым узлом .

Территориально-распределенные сети.

Территориально-распределенные сети обеспечивают те же преимущества, что и локальные, но при этом позволяют охватывать большую территорию. Обычно для этого используется коммутируемая телефонная сеть общего пользования (PSNT, Public Switched Telephone Network) с соединением через модем или линии высокоскоростной цифровой сети с предоставлением комплексных услуг (ISND, Integrated Services Digital Network). Линии ISND часто применяются для передачи больших файлов, например, содержащих графические изображения или видео.

Internet.

Internet представляет собой огромную общедоступную глобальную сеть, соединяющую пользователей всего мира с хранилищами данных, изображений и звука. Стремительно расширяясь (примерно 200% в год), Internet играет все более важную роль в бизнесе.

Основные возможности:

Разделение ресурсов.

Разделение ресурсов позволяет экономно использовать ресурсы, например, управлять периферийными устройствами, такими как печатающие, сканирующие устройства, со всех присоединенных рабочих станций.

Разделение данных.

Разделение данных предоставляет возможность доступа и управления базами данных с периферийных рабочих мест, нуждающихся в информации.

Разделение программных средств.

Разделение программных средств предоставляет возможность одновременного использования централизованных, ранее установленных программных средств.

Разделение ресурсов процессора.

При разделении ресурсов процессора возможно использование вычислительных мощностей для обработки данных другими системами, входящими в сеть. Предоставляемая возможность заключается в том, что на имеющиеся ресурсы не "набрасываются" моментально, а только лишь через специальный процессор, доступный каждой рабочей станции.

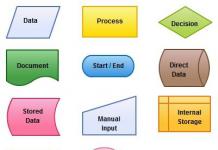

Любая компьютерная сеть характеризуется: топологией, протоколами, интерфейсами, сетевыми техническими и программными средствами.

Топология компьютерной сети отражает структуру связей между ее основными функциональными элементами.

Интерфейсы - средства сопряжения функциональных элементов сети. Следует обратить внимание, что в качестве функциональных элементов могут выступать как отдельные устройства, так и программные модули. Соответственно различают аппаратные и программные интерфейсы.

Сетевые технические средства - это различные устройства, обеспечивающие объединение компьютеров в единую компьютерную сеть.

Сетевые программные средства - осуществляют управление работой компьютерной сети и обеспечивают соответствующий интерфейс с пользователями.

Протоколы представляют собой правила взаимодействия функциональных элементов сети.