Первоначально аппаратные ключи были созданы как средство борьбы с несанкционированным копированием программных продуктов, но в дальнейшем сфера их применения значительно расширилась...

Ольшинство компьютерных программ распространяется по принципу владения оговоренным количеством рабочих копий (в простейшем случае - только одной). Естественно, общепринятый в международной практике термин «защита от копирования» достаточно условен, так как практически всегда можно переписать информацию, находящуюся на носителе, и сделать сколько угодно ее резервных копий. Другое дело, что для сохранения коммерческих и авторских прав разработчиков программа все равно должна выполняться только на одном компьютере. Таким образом, фактически защита от копирования для программного обеспечения - это невозможность выполнения программы на большем числе компьютеров, чем разрешено ее разработчиками и распространителями по данному договору. Следовательно, для сохранения прав необходимо наличие средств, дающих возможность защиты от несанкционированного выполнения - чтобы без санкции разработчика или фирмы-распространителя невозможно было получить работоспособный программный продукт.

Наиболее распространенным и надежным способом защиты от несанкционированного запуска стали программно-аппаратные ключи, подключаемые к COM-, LPT- или USB-портам. Почти все коробочные варианты серьезного коммерческого ПО используют программно-аппаратные комплексы защиты, более известные как аппаратные ключи защиты. Такие способы защиты основаны на том, что в компьютер добавляется специальное физическое защитное устройство, к которому при запуске защищаемой программы обращается ее контролирующая часть, проверяя наличие ключа доступа и его параметров. Если ключ не найден (устройства обычно формируют еще и код ответа, который затем анализируется программой), то программа не запустится (или не будет разрешен доступ к данным).

Общий принцип работы компьютера в этом случае следующий. После запроса на выполнение защищаемой программы происходят ее загрузка в оперативную память и инициализация контролирующей части. На физическое устройство защиты, подсоединенное к компьютеру, посылается запрос. В ответ формируется код, посылаемый через микропроцессор в оперативную память для распознавания контролирующей частью программы. В зависимости от правильности кода ответа программа либо прерывается, либо выполняется.

В дальнейшем сфера применения таких ключей значительно расширилась. Сегодня этот ключ используется для идентификации владельца, для хранения его личной электронной подписи, конфиденциальной информации, а также как кредитная смарт-карта или электронные деньги.

Таким образом, мы имеем сегодня недорогое средство для широкомасштабного внедрения смарт-ключей в качестве персональных идентификаторов или в составе так называемых ААА-систем (аутентификация, авторизация и администрирование). До сих пор предлагалось оснащать компьютеры специальными считывателями, что, конечно, нереально. Современные устройства биометрической аутентификации пользователей (столь часто показываемые в голливудских фильмах) типа систем, работающих с отпечатками пальцев или со снимками радужной оболочки глаза, стоят настолько дорого, что не найдут широкого практического применения. При этом в любом случае следует помнить, что абсолютно надежной защиты не существует. Любую защиту можно сломать, поэтому необходимо искать оптимальное соотношение затрат на создание защиты и прогнозируемых затрат на ее взлом, учитывая также ценовое соотношение с самими защищаемыми продуктами.

Наилучшим решением, по мнению экспертов, являются смарт-карты - их невозможно подделать, вероятность сбоя в работе практически исключена, аутентификация пользователя производится на локальной рабочей станции, а не на сервере, то есть исключена возможность перехвата информации в сети и т.д. Единственным недостатком смарт-карты может быть только необходимость специального карт-ридера (устройства считывания), но эту проблему решают устройства, интегрированные со считывателем, которые подключаются напрямую к USB-порту. Эти небольшие высокотехнологичные устройства обеспечивают авторизацию владельца в компьютерных системах, осуществляют безопасное хранение сертификатов, электронных подписей и т.д. и могут использоваться в электронных платежных системах (электронных «кошельках» для Интернета).

Сегодня все острее встает проблема обеспечения безопасности при использовании сетевых технологий и все более насущной становится потребность в решениях по защите мобильных пользователей. Появляются и беспроводные аппаратные ключи защиты приложений, работающие по технологии Bluetooth. Так, тайваньская компания First International Computer продемонстрировала PDA с соответствующим модулем и беспроводной аппаратный ключ защиты приложений BlueGenie, разработанный в сотрудничестве с Silicon Wave.

HASP

дним из наиболее распространенных в России защитных устройств такого типа является устройство HASP (Hardware Against Software Piracy) от компании Aladdin, по сути ставшее стандартом де-факто. Aladdin Software Security R.D. это российская компания, представитель мирового лидера в области разработки и производства систем аутентификации, защиты информации при работе с Интернетом и защиты программного обеспечения от несанкционированного использования Aladdin Knowledge Systems Ltd (http://www.aladdin.ru/).

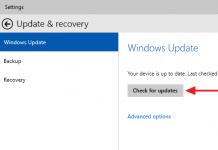

HASP - это аппаратно-программная инструментальная система, предназначенная для защиты программ и данных от нелегального использования, пиратского тиражирования и несанкционированного доступа к данным, а также для аутентификации пользователей при доступе к защищенным ресурсам. В первых версиях это небольшое устройство подключалось к параллельному порту компьютера. Затем появились USB-HASP-устройства. Иметь маленький USB-ключ значительно удобнее, чем большой 25-штырьковый сквозной разъем, да и часто возникающие проблемы с совместимостью ключей и устройств, работающих через параллельный порт, типа принтеров и ZIP-дисководов изрядно утомляли пользователей. А с USB-устройствами работает автоматическое подключение (рlug-and-рlay), порты USB выносятся на переднюю панель, встраиваются в клавиатуру и монитор. А если даже такого удобного разъема под рукой нет, то в комплекте с этими ключами часто продают удлинители. Существуют несколько разновидностей ключей - с памятью, с часами и т.д.

Конвертер защищенных ключей «ДОН-1961»

Конвертер защищенных ключей DS1961S «ДОН-1961» предназначен для модернизации систем охраны работающих с незащищенными ключами типа DS1990 или аналогичными.

Конвертер выполняет следующие функции:

Привязка защищенных ключей DS1961S

Работа с пожарно-охранными приборами, домофонами и аналогичным оборудованием по открытому протоколу ключа DS1990 со

стороны прибора охраны и по закрытому протоколу SHA-1 ключа DS1961S со стороны считывателя ключей ТМ.

Технические характеристики конвертера:

Напряжение питания - 9...18В

Потребляемый ток, не более - 10мА

Число привязываемых защищенных ключей - неограниченно

Длина линии до считывателя ключей ТМ, не более -15м

Габаритные размеры 30х25х10мм

Подключение конвертера

Подключение платы конвертера «ДОН-1961» к пожарно-охранному прибору осуществляется в «разрыв» считывателя ключей ТМ.

Красный провод +12В.

Черный провод - общий.

Зеленый провод - вход ТМ+ прибора.

Клеммник на плате конвертера подключается к считывателю ключей ТМ с соблюдением полярности!

Порядок действий для привязки защищенных ключей к плате конвертера «ДОН-1961»:

Для привязки защищенных ключей необходимо замкнуть перемычку PGM , при этом начинает быстро мигать зеленый светодиод. При прикосновении ключом ТМ считывателя, запускается алгоритм передачи секрета в ключ. При успешной передаче загорается светодиод зеленым цветом на 3 секунды. Отсоединять ключ от считывателя ТМ необходимо в момент свечения светодиода. Во время, когда светодиод не светится, не отсоединяйте ключ от считывателя! Если это произошло, то необходимо еще раз приложить ключ к считывателю до момента зажигания светодиода зеленым. При попытке привязки чужого (не прошедшего привязку к производителю*) ключа светодиод засветится красным на 1 с. Если не загорелся ни красным, ни зеленым цветом, то ключ либо защищен от записи секрета либо неисправен. Такой ключ работать с конвертером не будет!

Каждый новый ключ получает один и тот же секрет от одной и той же платы конвертера ключей. В другой плате конвертера ключей будет записан другой секрет, и соответственно ключи, привязанные к одной плате, не будут распознаваться на другой. Секретный ключ в плате конвертера генерируется случайным образом после заводского программирования платы, либо как описано в п.6 ниже.

После привязки необходимого числа ключей снимается перемычка PGM и конвертер готов к работе. Привязка дополнительных защищенных ключей может быть осуществлена в любое время, при этом ранее привязанные ключи сохранят работоспособность.

Внимание! Процесс привязки секретных ключей должен осуществляться уполномоченным лицом службы безопасности или иным ответственным за безопасность охраняемого объекта!

Работа конвертера в основном режиме:

Чтобы перевести конвертер защищенных ключей в основной режим работы снимите перемычки J1 и PGM, начнет редко вспыхивать зеленый светодиод. При касании считывателя привязанного ключа происходит обмен МАС кодами между ключом DS1961S и конвертером. МАС код вычисляется на основе секретного слова и некоторых данных, которые содержатся в ключе и в микроконтроллере конвертера. Вычисление МАС кода идет по протоколу SHA-1. Если конвертер распознал привязанный секретный ключ, светодиод на плате конвертера загорается зеленым цветом на 1сек. При этом в охранный прибор передается его открытый ROM код, который записывается в охранный прибор по его стандартному алгоритму привязки открытых ключей (ROM код ключа нанесен на его корпусе).

При касании непривязанным ключом также вычисляется МАС код, но они не совпадут, так как ключу не сообщен секрет. В этом случае светодиод мигает красным цветом и в охранный прибор передается случайный ROM код, который в нем не прописан. При каждом последующем касании непривязанным ключом считывателя ТМ в прибор будет передаваться каждый раз новый ROM код. Данная особенность работы исключает программирование в охранный прибор непривязанных защищенных ключей. Это необходимо для того, чтобы прибор выдал на пульт охраны команду «Подбор ключа». Если секретный ключ привязан к плате конвертера, но не зарегистрирован в охранном приборе, при касании таким ключом считывателя в прибор также передастся нанесенный на корпусе ROM код ключа.

Светодиод на плате конвертера загорается зеленым цветом на 1сек, но прибор определит это событие как использование чужого ключа и на пульт охраны отправится команда «Подбор ключа».

В основном режиме светодиодная индикация режимов работы следующая:

Если коснулись привязанным секретным ключом - мигнули зеленым на 1с

Если коснулись не привязанным секретным или любым другим ключом - мигнули красным на 1с

3. Вспыхивает зеленым - работа в основном режиме.

Генерация нового секрета в памяти конвертера:

Для того чтобы «стереть» из памяти конвертера все ранее привязанные ключи необходимо подать питание на плату конвертера при замкнутых перемычках PGM и J1! Индикация при этом будет такая - светодиод мигает красным-зеленым с периодом 1с. При размыкании перемычки J1 светодиод начинает быстро мигать зеленым. Это означает что в памяти контроллера получено новое секретное слово, и соответственно ранее привязанные секретные ключи перестанут распознаваться этим конвертером. Необходимо все ключи привязать к конвертеру заново!

*- привязка осуществляется на спецоборудовании

Как защитить открытый ключ от подмены

В среде криптосистем с открытым ключом вам нет нужды предохранять открытые ключи от компрометации. Напротив, гораздо лучше, когда они широко распространены. Но очень важно защищать их от подделки, дабы всегда сохранялась уверенность, что конкретный открытый ключ действительно принадлежит человеку, чьё имя указано в сведениях сертификата. В этом состоит самое слабое место криптосистем с открытым ключом и это их главная уязвимость. Давайте для начала представим потенциально возможный инцидент, а затем разберёмся, как его не допустить.

Предположим, вам нужно отправить секретное послание Алисе. Вы скачиваете её сертификат и открытый ключ с сервера-депозитария, затем этим ключом зашифровываете письмо и отправляете его по электронной почте.

К несчастью для вас и Алисы, злоумышленник Мэллори сгенерировал собственную ключевую пару с идентификационными сведениями Алисы в сертификате (имя, email), взломал сервер и незаметно подменил подлинный открытый ключ Алисы своей подделкой. Ничего не подозревая, вы использовали поддельный ключ Мэллори вместо открытого ключа Алисы, ведь всё выглядело вполне правдоподобно, поскольку на поддельном ключе была идентификационная информация Алисы. Теперь Мэллори может перехватить и расшифровать сообщение, предназначенное Алисе, поскольку в его распоряжении соответствующий закрытый ключ. Он даже может вновь зашифровать письмо реальным ключом Алисы и отправить его по назначению, так что никто не заметит ничего подозрительного. Более того, он может делать собственным закрытым ключом подписи, якобы принадлежащие Алисе, поскольку для их проверки все будут использовать его подставной открытый ключ.

Единственный способ избежать подобной проблемы - не допускать махинаций с открытыми ключами. Это несложно, если вы получили открытый ключ Алисы непосредственно от неё при личной встрече, но может оказаться весьма проблематичным, если она в тысячах миль от вас или просто в данный момент недоступна.

Вероятно, вы сможете получить ключ Алисы от вашего с ней общего друга Дэвида, который имеет подлинную копию её открытого ключа. Дэвид может подписать открытый ключ Алисы собственным закрытым, тем самым поручаясь за его достоверность.

Так, Дэвид заверит сертификат ключа, чем укажет, что ключ Алисы не был подделан. В то же время, проверка подписи поручителя на сертификате требует наличия у вас подлинной копии открытого ключа Дэвида. Вероятно, Дэвид также сможет предоставить и Алисе надёжную копию вашего ключа. Таким образом, он станет доверенным посредником-поручителем между вами и Алисой.

Этот подписанный сертификат открытого ключа Алисы может быть загружен ей самой или Дэвидом на сервер-депозитарий с тем, чтобы вы могли его получить в любое удобное время. Скачав сертификат, вы сверяете подпись открытым ключом Дэвида и можете быть уверены, что это на самом деле подлинный открытый ключ Алисы. Ни один мошенник не сможет вас одурачить, выдавая свой поддельный ключ за ключ Алисы, поскольку никто не может подделать сертифицирующую этот ключ подпись Дэвида.

Широко известный и уважаемый человек может даже специализироваться на услугах посредничества и представительства между разными пользователями, подписывая сертификаты их открытых ключей. Этого доверенного индивида можно назвать Центром сертификации. Цифровой сертификат любого открытого ключа, содержащий подпись этого Центра сертификации, может быть априорно расценен как подлинный и действительно принадлежащий пользователю, чья идентификация указана в сведениях сертификата. Любому пользователю, желающему участвовать в такой Сети доверия, для проврки подписей будет достаточно достоверной копии открытого ключа ЦС. В некоторых случаях, ЦС может также выступать в качестве сервера-депозитария, позволяя пользователям сети запрашивать из него открытые ключи; но для сервера-депозитария заверять ключи нет никакой необходимости.

Доверенный централизованный ЦС особенно уместен в крупных корпоративных и государственных учреждениях с единой системой управления. Некоторые организации используют иерархии ЦС.

В более децентрализованной среде возможность всем пользователям выступать в качестве представителей и доверенных поручителей своих друзей и коллег будет более предпочтительна, нежели централизованный источник сертификации ключей.

Одна из привлекательных особенностей PGP состоит в том, что он реализуется равно эффективно и в централизованной среде с Центром сертификации, и в более децентрализованной, в которой пользователи самостоятельно обмениваются своими персональными ключами.

Комплекс мер по защите открытых ключей от подделки - это наиболее сложная проблема практических реализаций криптосистем с открытым ключом. Это "ахиллесова пята" всей асимметричной криптографии, и большая часть всех механизмов PGP завязана именно на решение этой главной задачи.

Не используйте чужой открытый ключ, пока полностью не убедитесь, что это не подделка, а подлинный ключ человека, чья идентификация указана в сведениях сертификата. Вы можете быть уверены в подлинности ключа, если получили его напрямую от владельца при личной встрече, либо если его сертификат подписан человеком, которому вы доверяете, при условии, что располагаете достоверной копией ключа поручителя. Кроме того, в сведениях сертификата должно быть отражено как имя, так и фамилия пользователя, а не одно его имя.

Как бы вы ни были опытны, не забывайте о мерах предосторожности и не полагайтесь на подлинность скачанного с сервера-депозитария или с веб-сайта открытого ключа, если он не заверен кем-то, кому вы доверяете. Такой несертифицированный открытый ключ мог быть подделан или заменён кем угодно, возможно даже системным администратором сервера или веб-сайта.

Если вас просят подписать чей-то ключ, прежде убедитесь, что он действительно принадлежит человеку, указанному в идентификации сертификата, поскольку подпись на сертификате открытого ключа - это ваше поручительство за его подлинность и принадлежность указанному человеку. Все, кто вам доверяет, примут этот открытый ключ за достоверный, потому что он несёт вашу сертифицирующую подпись. Не полагайтесь на домыслы и чужое мнение: подписывайте открытый ключ только тогда, когда лично и непосредственно убедились в его принадлежности заявленному владельцу. Предпочтительнее подписывать только те ключи, которые были напрямую получены от их истинных владельцев.

Для подписания сертификата ключа вы должны быть гораздо более уверены в его подлинности, нежели для его личного использования с целью шифрования сообщений. Для установления подлинности ключа только для личного применения будет достаточно подписи доверенного поручителя. Но чтобы подписать ключ самому, вам необходима собственная независимая непосредственная убеждённость в том, кто в действительности является владельцем этого ключа. Возможно, вам стоит позвонить владельцу (убедитесь, что говорите с тем, с кем надо) и попросить его прочитать отпечаток ключа, дабы удостовериться, что ключ, находящийся у вас, является точной копией оригинального.

Имейте в виду: ваша подпись на сертификате ключа не поручительствует за доверие владельцу ; она поручительствует только за достоверность (подлинность) этого открытого ключа . Вы не рискуете репутацией, подписывая ключ социопата, если полностью убеждены, что ключ действительно принадлежит ему. Другие люди поверят в подлинность ключа, поскольку он подписан вами (допуская, что они вам доверяют), но не поверят его владельцу как человеку. Доверие целостности ключа и доверие его обладателю - не одно и то же.

Полезно держать свой открытый ключ вместе с набором удостоверяющих подписей от ряда поручителей в надежде, что большинство людей доверится сертифицирующей подписи хотя бы одного из них. Вы можете разместить свой ключ с набором подписей в различных депозитариях. Если подписываете чужой открытый ключ, верните его копию с вашей подписью обратно владельцу; таким образом, вы сможете выступать в качестве его представителя.

Примите все меры, чтобы никто не мог подменить файл вашей собственной связки открытых ключей. Проверка подписей на сертификате нового ключа полностью зависит от целостности достоверных открытых ключей, уже находящихся на вашей связке. Держите связку под физическим контролем; желательно хранить её, равно как и закрытый ключ, на собственном персональном компьютере, нежели на многопользовательской системе со свободным доступом или служебном ПК; это необходимо для защиты связки от подделки, а не от компрометации. Храните актуальную достоверную резервную копию связки открытых и закрытых ключей на защищённом от записи внешнем носителе, например, на компакт-диске.

Так как ваш собственный открытый ключ является последним источником прямой или опосредованной проверки подлинности всех остальных ключей на связке, этот ключ защитить от подделки важнее всего. Будет лучше, если вы сделаете его резервную копию и поместите её на надёжный носитель.

PGP в своей логике исходит из допущения, что вы держите связки ключей, сам PGP и систему в целом в полной физической безопасности. Если злоумышленник получит доступ к компьютеру, тогда, теоретически, он сможет изменить программу, делая неэффективными все её механизмы обнаружения недостоверных ключей.

Несколько усложнённым способом защиты всей связки открытых ключей от подделки будет подписание её файла закрытым ключом. Вы можете сделать это, создав съёмную подпись (detached signature) файла и регулярно её сверяя.

Из книги Прикладные свободные программы и системы в школе автора Отставнов Максим Из книги Свободные программы и системы в школе автора Отставнов МаксимГлава 4. «Открытый Офис» Хотя «офисные» программы с распространением сетей и коммуникационных программ и перестали быть основным приложением персональных компьютеров, они все еще достаточно популярны, и в учебных планах им отводится значительное (быть может, даже

Из книги Fedora 8 Руководство пользователя автора6.1.1. Открытый офис: что это такое? Ни для кого не секрет, что главным офисным пакетом в мире является MS Оffiсе. Да, далеко не все существующие компьютеры работают под управлением Windows, но никто не будет спорить, что большинство офисных и домашни* компьютеров используют именно

Из книги Интернет-разведка [Руководство к действию] автора Ющук Евгений ЛеонидовичКак защитить компьютер от взлома техническими средствами Надо сказать, что сами хакеры признают: взлом техническими средствами часто бывает затруднителен. Это связано с тем обстоятельством, что производители программного обеспечения и «железа» непрерывно отслеживают

автора Реймонд Эрик Стивен Из книги Цифровой журнал «Компьютерра» № 86 автора Журнал «Компьютерра» Из книги Искусство программирования для Unix автора Реймонд Эрик СтивенDLP: как защитить секреты от утечки Виктор Ивановский Опубликовано 15 сентября 2011 года"Википедия" представляет нам целых четыре варианта расшифровки, два из которых - Digital Light Processing и Disneyland Paris - мы отметаем из соображений элементарной логики, а к двум другим - Data Loss Prevention и

Из книги PGP: Кодирование и шифрование информации с открытым ключом. автора Левин Максим16.7.1. Что определяется как открытый исходный код Лицензия может ограничивать или обусловливать любое из следующих прав: право на копирование и воспроизведение, право на использование, право модификации для персонального использования и право на воспроизведение

Из книги Домашний компьютер автора Кравцов Роман19.1. Unix и открытый исходный код В разработке открытого исходного кода используется тот факт, что выяснение и исправление ошибок, в отличие от, например, реализации определенного алгоритма, является задачей, которая допускает ее разделение на несколько параллельных

Из книги Linux глазами хакера автора Флёнов Михаил ЕвгеньевичКак защитить секретные ключи от раскрытия. Тщательно защищайте ваш собственный секретный ключ и фразу пароля. По-настоящему тщательно. Если случилось так, что ваш секретный ключ скомпрометирован, срочно известите об этом все заинтересованные стороны, до того, как ваш

Из книги Цифровой журнал «Компьютерра» № 217 автора Журнал «Компьютерра»Как защитить свой компьютер в Интернете Мне всегда казалось почти невероятным, что кто-то сможет проникнуть в мой компьютер, пока я нахожусь в Интернете! Во-первых, кому это надо, во-вторых, чтобы это сделать, нужно обладать достаточно высокой квалификацией. И, в-третьих,

Из книги Анонимность и безопасность в Интернете. От «чайника» к пользователю автора Колисниченко Денис Николаевич1.3. Открытый исходный код - это безопасно? Бытует мнение, что программы с открытым исходным кодом надежнее и безопаснее, чем коммерческие.Сторонники этого утверждения считают, что такую систему исследуют много людей разными способами и тем самым выявляют все возможные

Из книги Офисный компьютер для женщин автора Пастернак ЕвгенияКак защитить браузер от нежелательных изменений настроек Олег Нечай Опубликовано 21 марта 2014 Лишиться привычных настроек браузера проще простого: для этого достаточно зайти на какой-нибудь непорядочный сайт или скачать бесплатное приложение,

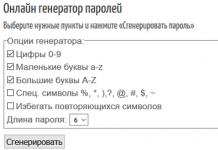

Из книги Ноутбук [секреты эффективного использования] автора Пташинский ВладимирГлава 9. Хороший пароль. Как защитить свою страничку в социальной сети от кражи? 9.1. Выбор хорошего пароля Многие пользователи используют пароли вроде 1, 1234, qwerty, а потом удивляются, почему их почтовый ящик или страничка в социальной сети взломана. Ответ прост – к ней

Из книги автораЗащитить Эта функция для тех, кто не хочет, чтобы в его текст вносились поправки. Если щелкнуть на кнопке Защитить документ и выбрать команду Ограничить форматирование и редактирование, то появится дополнительная панель (рис. 1.115).Как видите из рисунка, вы можете

Из книги автораКак защитить ноутбук Ноутбук – изделие достаточно прочное. Тем не менее в окружающем мире немало ситуаций, которые могут погубить портативный компьютер.Может показаться странным, но большинство ноутбуков гибнет при весьма тривиальных обстоятельствах. Никакого

Минусом таких характеристик среды как серийный номер, конфигурация аппаратуры, ключевой файл, информация в секретном секторе диска, является то, что злоумышленник достаточно легко может их раскрыть и осуществить взлом посредством их имитации.

Для устранения подобных недостатков характеристики среды необходимо выносить во внешние максимально защищенные от НСД устройства, которые затрудняют свою эмуляцию и дублирование.

Данную возможность предоставляют электронные ключи. Они принудительно вводят ПА среду, характеристики среды, стойкие к эмуляции и дублированию.

Ключи являются разработкой израильской фирмы Aladdin и используются для ЗПО от НС использования: предотвращают запуск программ при отсутствии электронных ключей, ограничивают максимальное количество копии, одновременный запуск программ в сети, ограничивают время работы программы и ограничивают максимальное количество её запусков.

Типы электронных ключей HASP.

- 1. HASP4 Standart

- 2. HASP4 Memo

- 3. HASP4 Time

- 4. HASP4 Net

Самая простая модификация электронных ключей HASP. Включает в себя только функцию шифрования и связанную с ней функцию отклика. Стоимость - 13$. Может реализовывать следующие функции по защите:

- 1. проверять наличие электронного ключа

- 2. подавать на вход функцию отклика различные значения и сравнивать ответ с эталонными значениями

- 3. использовать функцию шифрования для шифрования дешифрования исполнительного кода программы или используемых данных.

Основные элементы защиты

С каждым из электронных ключей связана некая серия, которая присваивает конкретную разработку программного продукта и вполне возможно по желанию производителя каждого из выпускаемого им программного продукта. Внутри одной серии электронные ключи имеют одну функцию шифрования и одну функцию отклика. Для доступу к функциям электронного ключа, требуется знание кода доступа (2 по 16 бит). Внутри одной серии коды доступа одинаковы. Пользователь ПО не должен знать эти коды, они известны только производителю.

Данные ключи включают в себя все функции HASP Standart. Кроме того, имеют уникальный идентификационный номер и энергонезависимую память определенного объёма.

- 2 типа по объёму энергонезависимой памяти:

- · HASP4 М1 - 112 байт

- · HASP4 М4 - 496 байт

Кроме тех функций, которые можно реализовать с помощью HASP4 Standart, эти ключи могут:

- 4. хранить в энергонезависимой памяти различную конфиденциальную информацию, используемую для защиты ПО (ключи, адреса переходов и т.д.)

- 5. возможно хранить в энергонезависимой памяти информацию об отключенных и подключенных модулях программы, доступных пользователю

- 6. возможно защищать программы по количеству запусков.

С помощью данного ключа возможно ограничить срок работы программы и, как правило, используется для создания демо-версий программ, имеющих высокую стоимость, либо при лизинге ПО.

Включает в себя встроенный календарь с датой и временем. Используется для защиты ПО по срокам использования.

Используется для ограничения максимального количества одновременно запущенных копий программ в сети.

Способы защиты программного обеспечения с помощью электронных ключей HASP

Можно реализовывать с помощью встроенных и пристыковочных механизмов.

Встроенные - HASP API.

Пристыковочные HASP Envelopment.

Электронные ключи HASP Memo, Time и Net включают в себя подсистему полного управления доступом (FAS), позволяющую защитить одновременно несколько программ одного производителя, и ограничить их в зависимости от типа ключей по количеству запусков, по сроку действия, по количеству одновременно запущенных копий.

Электронные ключи HASP Memo, Time и Net обладают возможностью их удаленного перепрограммирования с помощью подсистемы RUS.

Для реализации удаленного управления формируется 2 утилиты: продавца и покупателя. Они формируются под конкретный электронный ключ, привязывающийся к его идентификационному номеру.

Pattern Code Security (Механизм защиты структурного кода)

Механизм PCS основан на внедрении в исходные тексты программ шаблонов, в которых определены некие функции доступа к электронному ключу. Данные функции, определенные в шаблонах, будут вызываться скрытым образом из исполняемого кода программы. Для них не будет явным образом вызываться процедура HASP. Когда разработчиком защиты для решения своих задач делается явный вызов HASP, программа автоматически выполняет последовательность скрытых вызовов функций, определенных в шаблонах PCS. Всего таких шаблонов можно определить до 25 штук. Внедрив через данные шаблоны вызовы скрытых процедур, разработчик защиты может значительно усложнить трассировку защитных механизмов, затруднить вмешательство извне в их работу.

Злоумышленник, отключая явный вызов HASP, в действительности отключает множество скрытых вызовов, результат исполнения которых отражается на функционировании программы, например, вызовы могли выполнять дешифровку кода, получать отклики от электронного ключа, которые будут проводится в ходе дальнейшей работы программы.

- (антивандальный шкаф) (англ. Protective cabinet) телекоммуникационный шкаф, для размещения и защиты телекоммуникационного оборудования (серверов, маршрутизаторов, коммутаторов, модемов, телефонных станций, элементов оптических кроссовых… … Википедия

Электронный ключ - У этого термина существуют и другие значения, см. Электронный ключ (значения). Электронный ключ (также аппаратный ключ, иногда донгл от англ. dongle) аппаратное средство, предназначенное для защиты программного обеспечения (ПО) и данных от… … Википедия

PGP - Pretty Good Privacy Автор Филипп Циммерманн Разработчик Филипп Циммерманн Написана на Multi language Операционная система Linux, Mac OS X, Windows Первый выпуск 1991 год Сайт … Википедия

Шифр Вернама - (другое название: англ. One time pad схема одноразовых блокнотов) в криптографии система симметричного шифрования, изобретённая в 1917 году сотрудниками AT T Мейджором Джозефом Моборном и Гильбертом Вернамом. Шифр Вернама… … Википедия

Донгл - Электронный ключ (также аппаратный ключ, иногда донгл от англ. dongle) аппаратное средство, предназначенное для защиты программного обеспечения (ПО) и данных от копирования, нелегального использования и несанкционированного распространения.… … Википедия

Алгоритм Диффи - Алгоритм Диффи Хеллмана (англ. Diffie Hellman, DH) алгоритм, позволяющий двум сторонам получить общий секретный ключ, используя незащищенный от прослушивания, но защищённый от подмены канал связи. Этот ключ может быть использован … Википедия

Невзламываемый шифр - (шифр Вернама) – в криптографии целый класс систем с абсолютной криптографической стойкостью, широко известных под названием «одноразовые блокноты/вкладыши».. Содержание 1 История создания 2 Описание … Википедия

Алгоритм Диффи - Хеллмана - (англ. Diffie Hellman, DH) алгоритм, позволяющий двум сторонам получить общий секретный ключ, используя незащищенный от прослушивания, но защищённый от подмены, канал связи. Этот ключ может быть использован для шифрования дальнейшего обмена с… … Википедия

WPA - и WPA2 (Wi Fi Protected Access) представляет собой обновлённую программу сертификации устройств беспроводной связи. Технология WPA пришла на замену технологии защиты беспроводных сетей WEP. Плюсами WPA являются усиленная безопасность данных … Википедия

Одноразовый блокнот

Шифроблокнот - Шифр Вернама (другое название: англ. One time pad схема одноразовых блокнотов) в криптографии система симметричного шифрования, изобретённая в 1917 году сотрудниками AT T Мейджором Джозефом Моборном и Гильбертом Вернамом. Шифр Вернама является… … Википедия