TKIP en AES zijn twee alternatieve coderingstypen die worden gebruikt in de beveiligingsmodi WPA en WPA2. In de beveiligingsinstellingen van het draadloze netwerk in routers en toegangspunten kunt u een van de drie coderingsopties kiezen:

- TKIP;

- TKIP+AES.

Als u de laatste (gecombineerde) optie selecteert, kunnen clients verbinding maken met het toegangspunt met behulp van een van de twee algoritmen.

TKIP of AES? Wat is beter?

Antwoord: voor moderne apparaten is het AES-algoritme beslist geschikter.

Gebruik TKIP alleen als u problemen heeft met het kiezen van de eerste (het komt soms voor dat bij gebruik van AES-codering de communicatie met het toegangspunt wordt verbroken of helemaal niet tot stand wordt gebracht. Meestal wordt dit hardware-incompatibiliteit genoemd).

Wat is het verschil

AES is een modern en veiliger algoritme. Het is compatibel met de 802.11n-standaard en biedt snelle gegevensoverdracht.

TKIP is verouderd. Het heeft een lager beveiligingsniveau en ondersteunt gegevensoverdrachtsnelheden tot 54 Mbps.

Hoe te migreren van TKIP naar AES

Geval 1: Het toegangspunt bevindt zich in de TKIP+AES-modus

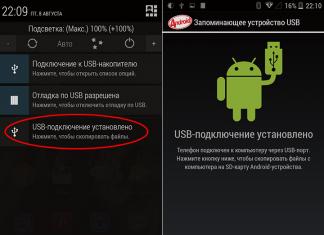

In dit geval hoeft u alleen het coderingstype op clientapparaten te wijzigen. De gemakkelijkste manier om dit te doen, is door het netwerkprofiel te verwijderen en er opnieuw verbinding mee te maken.

Geval 2: Het toegangspunt gebruikt alleen TKIP

In dit geval:

1. Ga eerst naar de webinterface van het toegangspunt (of router). Wijzig de codering naar AES en sla de instellingen op (lees hieronder meer).

2. Wijzig de codering op clientapparaten (meer details in de volgende paragraaf). En nogmaals, het is gemakkelijker om het netwerk te vergeten en er opnieuw verbinding mee te maken door de beveiligingssleutel in te voeren.

AES-codering inschakelen op de router

Naar het voorbeeld van D-Link

Ga naar rubriek Draadloze setup.

Klik op de knop Handmatige draadloze verbinding instellen.

Stel de beveiligingsmodus in WPA2-PSK.

Zoek een artikel Cijfertype en stel de waarde in AES.

Klik Instellingen opslaan.

Naar het voorbeeld van TP-Link

Gedeelte openen Draadloze.

Selecteer een item draadloze beveiliging.

Op het veld versie selecteren WPA2-PSK.

Op het veld Versleuteling selecteren AES.

Klik op de knop Redden:

Het draadloze coderingstype wijzigen in Windows

Windows 10 en Windows 8.1

Deze OS-versies hebben geen . Daarom zijn er drie opties om de codering te wijzigen.

Optie 1. Windows zelf zal een discrepantie in de netwerkinstellingen detecteren en u vragen de beveiligingssleutel opnieuw in te voeren. In dit geval wordt het juiste versleutelingsalgoritme automatisch geïnstalleerd.

Optie 2. Windows kan geen verbinding maken en zal u vragen het netwerk te vergeten door de juiste knop weer te geven:

Daarna kunt u zonder problemen verbinding maken met uw netwerk, omdat. haar profiel wordt verwijderd.

Optie 3. U moet het netwerkprofiel handmatig verwijderen via de opdrachtregel en pas daarna opnieuw verbinding maken met het netwerk.

Doe het volgende:

1 Start een opdrachtprompt.

2 Voer de opdracht in:

netsh wlan show-profielen

om een lijst met opgeslagen draadloze netwerkprofielen weer te geven.

3 Voer nu het commando in:

Netsh wlan verwijder profiel "uw netwerknaam"

om het geselecteerde profiel te verwijderen.

Als de netwerknaam een spatie bevat (bijvoorbeeld wifi 2), zet het tussen aanhalingstekens.

De afbeelding toont alle beschreven acties:

4 Klik nu op het pictogram draadloos netwerk in de taakbalk:

5 Selecteer een netwerk.

6 Druk op aansluiten:

7 Voer de beveiligingssleutel in.

Windows 7

Alles is hier eenvoudiger en duidelijker.

1 Klik op het pictogram draadloos netwerk in de taakbalk.

3 Klik op de koppeling Draadloos netwerkbeheer:

4 Klik met de rechtermuisknop op het gewenste netwerkprofiel.

5 Selecteer Eigenschappen:

Aandacht! In deze stap kunt u ook klikken Netwerk verwijderen en maak er gewoon weer verbinding mee! Als u hiervoor kiest, hoeft u niet verder te lezen.

6 Klik op het tabblad Veiligheid.

Toen ik mijn wifi-router voor thuis voor het eerst instelde, maakte ik een ernstige fout: ik koos het verkeerde coderingsprotocol. Als gevolg hiervan werd mijn punt de volgende dag gehackt, zelfs met een 8-cijferig wachtwoord. Ik realiseerde me dit pas na een paar weken, en daarvoor was ik tevreden met langzaam ladende pagina's en het onderbreken van videostreaming. En dit is nog maar de helft van de vraag: als vertrouwelijke informatie en werkdocumenten via een onveilige verbinding worden verzonden, kunnen ze in verkeerde handen "weggaan". Wil je dergelijke problemen voorkomen? Het volstaat om het optimale coderingsprotocol te kiezen.

WEP 64 en WEP 128

Het ergste dat u kunt doen bij het instellen van een router, is het instellen van het WEP-coderingsprotocol. Het kan zelfs het minimale beveiligingsniveau niet garanderen: uw punt kan binnen enkele minuten worden gehackt. En niet alleen om gratis internet te gebruiken, maar ook om persoonlijke gegevens te krijgen.

WPA-PSK (TKIP) en

Nog een coderingsprotocol dat ik niet aanraad om te kiezen: de beveiliging is eerlijk gezegd niet 100%. Vooral als u het TKIP-coderingstype hebt gekozen.

WPA2-AES versus WPA2-TKIP

De versie van het WPA2-protocol is de meest actuele optie. Wanneer de vraag rijst over het type codering, kiest u WPA2-AES - het biedt maximale bescherming voor uw Wi-Fi-netwerk en gegevensbeveiliging. Ter vergelijking: het TKIP-coderingstype wordt als minder veilig beschouwd. Maar als je een ouder apparaat hebt en

- Voordat u dit materiaal leest, is het raadzaam de vorige artikelen in de serie te lezen:

- We bouwen met onze eigen handen een netwerk en verbinden het met internet, deel één - een bekabeld Ethernet-netwerk bouwen (zonder switch, in het geval van twee computers en met een switch, evenals in de aanwezigheid van drie of meer machines ) en het organiseren van internettoegang via een van de netwerkcomputers waarop twee netwerkkaarten staan en waarop Windows XP Pro is geïnstalleerd.

- Deel twee: Draadloze apparatuur configureren in een peer-to-peer-netwerk - bespreekt netwerkproblemen bij gebruik van alleen draadloze adapters.

In het vorige artikel werden slechts een paar woorden gewijd aan codering in draadloze netwerken - er was beloofd om deze kwestie in een apart artikel te behandelen. Vandaag voldoen we aan onze verplichting :)

Eerst een beetje theorie.

Versleuteling van gegevens in draadloze netwerken krijgt zoveel aandacht vanwege de aard van dergelijke netwerken. Gegevens worden draadloos verzonden met behulp van radiogolven, meestal met behulp van omnidirectionele antennes. Zo worden de gegevens door iedereen gehoord - niet alleen degene voor wie ze bedoeld zijn, maar ook een buurman die achter de muur woont of "geïnteresseerd" is en stopt met een laptop onder het raam. Natuurlijk zijn de afstanden waarover draadloze netwerken werken (zonder versterkers of richtantennes) klein - ongeveer 100 meter in ideale omstandigheden. Muren, bomen en andere obstakels dempen het signaal enorm, maar daarmee is het probleem nog niet opgelost.

Aanvankelijk werd ter bescherming alleen de SSID (netwerknaam) gebruikt. Maar over het algemeen kan zo'n methode een verdediging met een grote rek worden genoemd - de SSID wordt vrij verzonden en niemand stoort een aanvaller om deze af te luisteren en vervolgens de gewenste in hun instellingen te vervangen. Om nog maar te zwijgen van het feit dat (dit geldt voor toegangspunten) de uitzendmodus voor SSID kan worden ingeschakeld, d.w.z. het zal worden gedwongen om uit te zenden naar alle luisteraars.

Daarom was er behoefte aan gegevensversleuteling. De eerste dergelijke standaard was WEP - Wired Equivalent Privacy. De codering wordt uitgevoerd met behulp van een 40- of 104-bits sleutel (stroomcodering met behulp van het RC4-algoritme op een statische sleutel). En de sleutel zelf is een set ASCII-tekens met een lengte van 5 (voor een 40-bits sleutel) of 13 (voor een 104-bits sleutel) tekens. De set van deze tekens wordt vertaald in een reeks hexadecimale cijfers, die de sleutel vormen. Met stuurprogramma's van veel fabrikanten kunt u direct hexadecimale waarden (van dezelfde lengte) invoeren in plaats van een set ASCII-tekens. Ik vestig uw aandacht op het feit dat de algoritmen voor het converteren van een ASCII-tekenreeks naar hexadecimale sleutelwaarden van fabrikant tot fabrikant kunnen verschillen. Als het netwerk heterogene draadloze apparatuur gebruikt en u WEP-codering niet kunt instellen met behulp van de ASCII-wachtwoordzin, probeer dan de sleutel in plaats daarvan in hexadecimale notatie in te voeren.

Maar hoe zit het met de verklaringen van de fabrikanten over de ondersteuning van 64- en 128-bits codering, vraagt u zich af? Dat klopt, marketing speelt hier een rol - 64 is meer dan 40, en 128 is 104. In werkelijkheid worden gegevens versleuteld met een sleutel met een lengte van 40 of 104. Maar afgezien van de ASCII-zin (de statische component van de sleutel) , bestaat er ook zoiets als Initialisatievector - IV - initialisatievector. Het dient om de rest van de sleutel willekeurig te maken. De vector wordt willekeurig gekozen en verandert dynamisch tijdens het gebruik. In principe is dit een redelijke oplossing, omdat je hiermee een willekeurige component in de sleutel kunt introduceren. De lengte van de vector is 24 bits, dus de totale sleutellengte is 64 (40+24) of 128 (104+24) bits.

Alles zou in orde zijn, maar het gebruikte versleutelingsalgoritme (RC4) is momenteel niet bijzonder sterk - met een sterk verlangen kun je in relatief korte tijd de sleutel met brute kracht oppakken. Maar toch houdt de belangrijkste kwetsbaarheid van WEP precies verband met de initialisatievector. IV lengte is slechts 24 bits. Dit geeft ons ongeveer 16 miljoen combinaties - 16 miljoen verschillende vectoren. Hoewel het getal "16 miljoen" behoorlijk indrukwekkend klinkt, maar in de wereld is alles relatief. In het echte werk zullen alle mogelijke varianten van sleutels binnen een tijdsbestek van tien minuten tot enkele uren worden gebruikt (voor een 40-bits sleutel). Daarna beginnen de vectoren zich te herhalen. Een aanvaller hoeft alleen maar genoeg pakketten te verzamelen door simpelweg naar draadloos netwerkverkeer te luisteren en deze herhalingen te vinden. Daarna kost de selectie van de statische component van de sleutel (ASCII-frase) niet veel tijd.

Maar dat is nog niet alles. Er zijn zogenaamde "instabiele" initialisatievectoren. Het gebruik van dergelijke vectoren in de sleutel stelt een aanvaller in staat om vrijwel onmiddellijk het statische deel van de sleutel te raden, in plaats van enkele uren te wachten, passief netwerkverkeer te verzamelen. Veel fabrikanten bouwen in de software (of hardware van draadloze apparaten) een controle voor dergelijke vectoren in, en als dergelijke vectoren tegenkomen, worden ze geruisloos weggegooid, d.w.z. zijn niet betrokken bij het versleutelingsproces. Helaas hebben niet alle apparaten deze functie.

Momenteel bieden sommige fabrikanten van draadloze apparatuur "uitgebreide versies" van het WEP-algoritme aan - ze gebruiken sleutels die langer zijn dan 128 (meer precies 104) bits. Maar in deze algoritmen neemt alleen de statische component van de sleutel toe. De lengte van de initialisatievector blijft gelijk, met alle gevolgen van dien (met andere woorden, we verlengen alleen de tijd om een statische sleutel te selecteren). Het spreekt voor zich dat uitgebreide WEP-algoritmen van verschillende leveranciers mogelijk niet compatibel zijn.

Wel bang? ;-)

Helaas kunt u bij gebruik van het 802.11b-protocol niets anders dan WEP selecteren. Meer specifiek bieden sommige (minderheids)leveranciers verschillende implementaties van WPA-codering (softwaremethoden) die veel robuuster zijn dan WEP. Maar deze "patches" zijn onverenigbaar, zelfs niet binnen de uitrusting van één fabrikant. Over het algemeen zijn er bij gebruik van 802.11b-apparatuur slechts drie manieren om uw verkeer te versleutelen:

- 1. Bij gebruik van WEP met een maximale sleutellengte (128 bits of hoger), als het apparaat cyclisch hersleutelen vanuit de lijst ondersteunt (maximaal vier sleutels in de lijst), is het wenselijk om deze wijziging te activeren.

- 2. De 802.1x-standaard gebruiken

- 3. Software van derden gebruiken om VPN-tunnels (versleutelde gegevensstromen) via een draadloos netwerk te organiseren. Hiervoor wordt op een van de machines een VPN-server (meestal met pptp-ondersteuning) geïnstalleerd en op de andere worden VPN-clients geconfigureerd. Dit onderwerp vereist een aparte overweging en valt buiten het bestek van dit artikel.

802.1x gebruikt een aantal protocollen om te werken:

- EAP (Extensible Authentication Protocol) - een protocol voor uitgebreide authenticatie van gebruikers of externe apparaten;

- TLS (Transport Layer Security) -l, het zorgt voor de integriteit van gegevensoverdracht tussen de server en de client, evenals hun wederzijdse authenticatie;

- RADIUS (Remote Authentication Dial-In User Server) is een authenticatieserver voor externe clients. Het biedt gebruikersauthenticatie.

Het 802.1x-protocol biedt authenticatie van externe clients en de uitgifte van tijdelijke sleutels om gegevens te coderen. De sleutels (in versleutelde vorm) worden voor een korte periode naar de klant gestuurd, waarna een nieuwe sleutel wordt gegenereerd en verzonden. Het coderingsalgoritme is niet veranderd - dezelfde RC4, maar frequente sleutelrotatie maakt het erg moeilijk om te kraken. Dit protocol wordt alleen ondersteund in besturingssystemen (van Microsoft) Windows XP. Het grote nadeel (voor de eindgebruiker) is dat het protocol een RADIUS-server vereist, die hoogstwaarschijnlijk niet op een thuisnetwerk zal staan.

Apparaten die de 802.11g-standaard ondersteunen, ondersteunen het geavanceerde versleutelingsalgoritme WPA - Wi-Fi Protected Access. Over het algemeen is dit een tijdelijke standaard die is ontworpen om een beveiligingsniche te vullen tot de komst van het IEEE 802.11i-protocol (het zogenaamde WPA2). WPA omvat 802.1X, EAP, TKIP en MIC.

Van de niet-overwogen protocollen verschijnen hier TKIP en MIC:

- TKIP (Temporal Key Integrity Protocol) is een implementatie van dynamische coderingssleutels, bovendien ontvangt elk apparaat op het netwerk ook zijn eigen hoofdsleutel (die ook van tijd tot tijd verandert). Coderingssleutels zijn 128 bits lang en worden gegenereerd met behulp van een complex algoritme, en het totale aantal mogelijke sleutelopties bereikt honderden miljarden, en ze veranderen heel vaak. Het gebruikte versleutelingsalgoritme is echter nog steeds RC4.

- MIC (Message Integrity Check) is een protocol voor pakketintegriteitscontrole. Het protocol stelt u in staat pakketten te verwijderen die door een derde partij in het kanaal zijn "ingevoegd", d.w.z. heeft geen geldige afzender achtergelaten.

Een groot aantal voordelen van het TKIP-protocol dekt niet het belangrijkste nadeel: het RC4-algoritme dat wordt gebruikt voor codering. Hoewel er op dit moment geen gevallen zijn gemeld van op TKIP gebaseerde WPA-hacking, maar wie weet wat de toekomst ons zal brengen? Daarom wordt het gebruik van de AES-standaard (Advanced Encryption Standard), die TKIP vervangt, steeds populairder. Trouwens, in de toekomstige WPA2-standaard is het verplicht om AES te gebruiken voor codering.

Welke conclusies kunnen worden getrokken?

- als er alleen 802.11g-apparaten op het netwerk zijn, is het beter om op WPA gebaseerde codering te gebruiken;

- indien mogelijk (indien ondersteund door alle apparaten), schakel AES-codering in;

We gaan over tot de directe configuratie van codering op apparaten. Ik gebruik dezelfde draadloze adapters als in het vorige artikel:

Cardbus-adapter Asus WL-100g geïnstalleerd op een laptop. De kaartbeheerinterface is een hulpprogramma van ASUS (ASUS WLAN Control Center).

Externe adapter met USB-interface ASUS WL-140. Adapterbeheer - via de ingebouwde Windows XP-interface (Zero Wireless Configuration). Deze kaart is 802.11b en ondersteunt dus geen WPA.

Bord met PCI-interface Asus WL-130g. Besturingsinterface geïmplementeerd door (chipsetfabrikant van deze PCI-kaart).

ASUS WLAN-controlecentrum - ASUS WL-100g

Laten we beginnen met het instellen van codering in het ASUS WLAN Control Center. Alle instellingen zijn geconcentreerd in de sectie Versleuteling. Selecteer eerst het type authenticatie ( Netwerkverificatie), zijn er drie typen voor ons beschikbaar: Open systeem, gedeelde sleutel en WPA.

1. WEP-codering.

De typen Open systeem/Gedeelde sleutel zijn subsets van het authenticatie-algoritme dat in WEP is ingebouwd. De Open systeemmodus is onveilig en het wordt ten zeerste afgeraden om deze in te schakelen als de gedeelde sleutel kan worden geactiveerd. Dit is te wijten aan het feit dat in de Open System-modus, om toegang te krijgen tot het draadloze netwerk (koppeling met een ander station of toegangspunt), het voldoende is om alleen de SSID van het netwerk te kennen, en in de Shared Key-modus hebt u ook om een gemeenschappelijke WEP-coderingssleutel voor het hele netwerk in te stellen.

Selecteer vervolgens Versleuteling - WEP, sleutelgrootte - 128 bits (het is beter om helemaal geen 64-bits sleutel te gebruiken). We selecteren het sleutelformaat, HEX (sleutelinvoer in hexadecimale vorm) of sleutelgeneratie uit een ASCII-reeks (vergeet niet dat generatie-algoritmen per fabrikant kunnen verschillen). We houden er ook rekening mee dat de WEP-sleutel (of -sleutels) op alle apparaten op hetzelfde netwerk hetzelfde moeten zijn. U kunt in totaal maximaal vier sleutels invoeren. Het laatste item is om te selecteren welke van de toetsen zal worden gebruikt (standaardsleutel). In dit geval is er een andere manier - om alle vier de sleutels achter elkaar te gebruiken, wat de veiligheid verhoogt. (alleen compatibel met apparaten van dezelfde fabrikant).

2. WPA-codering.

Indien ondersteund op alle apparaten (meestal 802.11g-apparaten), wordt het ten zeerste aanbevolen om deze modus te gebruiken in plaats van de verouderde en kwetsbare WEP.

Draadloze apparaten ondersteunen doorgaans twee WPA-modi:

- Standaard WPA. Het past niet bij ons, omdat het de aanwezigheid van een RADIUS-server op het netwerk vereist (bovendien werkt het alleen in combinatie met een toegangspunt).

- WPA-PSK - WPA met ondersteuning voor Pre Shared Keys (vooraf ingestelde sleutels). En dit is wat je nodig hebt - de sleutel (dezelfde voor alle apparaten) wordt handmatig ingesteld op alle draadloze adapters en de primaire authenticatie van stations wordt hierdoor uitgevoerd.

U kunt TKIP of AES selecteren als versleutelingsalgoritmen. Dit laatste is niet op alle draadloze clients geïmplementeerd, maar als het door alle stations wordt ondersteund, is het beter om erop te blijven. Draadloze netwerksleutel - dit is dezelfde algemene vooraf gedeelde sleutel. Het is wenselijk om het langer te maken en geen woord uit een woordenboek of een reeks woorden te gebruiken. Idealiter zou het een soort abracadabra moeten zijn.

Nadat u op de knop Toepassen (of Ok) hebt geklikt, worden de opgegeven instellingen toegepast op de draadloze kaart. Hierop kan de procedure voor het instellen van codering erop als voltooid worden beschouwd.

Besturingsinterface geïmplementeerd door Ralink - Asus WL-130g

De setup verschilt niet veel van de reeds overwogen interface van ASUS WLAN CC. Ga in het venster van de interface die wordt geopend naar het tabblad Profiel, selecteer het gewenste profiel en klik Bewerking.

1. WEP-codering.

Versleuteling wordt geconfigureerd op het tabblad Verificatie en beveiliging. Als WEP-codering is ingeschakeld, selecteert u Gedeeld in Verificatietype(d.w.z. gedeelde sleutel).

Selecteer het coderingstype - WEP en voer maximaal vier ASCII- of hexadecimale sleutels in. U kunt de sleutellengte niet instellen in de interface, er wordt direct een 128-bits sleutel gebruikt.

2. WPA-codering.

Als binnen Verificatietype selecteer WPA-Geen, dan zullen we WPA-gedeelde sleutelversleuteling inschakelen. Selecteer het type codering ( Versleuteling) TKIP of AES en voer de vooraf gedeelde sleutel in ( WPA vooraf gedeelde sleutel).

Hiermee is de configuratie van codering in deze interface voltooid. Klik op de knop om de instellingen in het profiel op te slaan OK.

Geen draadloze configuratie (ingebouwde Windows-interface) - ASUS WL-140

ASUS WL-140 is een 802.11b-kaart en ondersteunt dus alleen WEP-codering.

1. WEP-codering.

Ga in de instellingen van de draadloze adapter naar het tabblad Draadloos netwerk. Selecteer vervolgens ons draadloze netwerk en druk op de knop Afstemmen.

Activeer in het venster dat verschijnt Data encryptie. We activeren ook Netwerkverificatie, als u dit item uitschakelt, wordt authenticatie van het type "Open systeem" ingeschakeld, d.w.z. elke client kan verbinding maken met het netwerk als hij zijn SSID kent.

Voer de netwerksleutel in (en herhaal deze in het volgende veld). We controleren de index (serienummer), meestal is deze gelijk aan één (d.w.z. de eerste sleutel). Het sleutelnummer moet op alle apparaten hetzelfde zijn.

De sleutel (netwerkwachtwoord), zoals het besturingssysteem ons vertelt, moet 5 of 13 tekens bevatten of volledig in hexadecimale vorm worden ingevoerd. Nogmaals vestig ik uw aandacht op het feit dat het algoritme voor het converteren van de sleutel van karakter naar hexadecimaal kan verschillen van Microsoft en fabrikanten van hun eigen interfaces voor het beheer van draadloze adapters, dus het zal betrouwbaarder zijn om de sleutel in hexadecimaal (d.w.z. cijfers van 0 tot 9 en letters van A tot F).

Er is ook een vlag in de interface die verantwoordelijk is voor Automatische verstrekking van een sleutel maar ik weet niet precies waar dat zou werken. In het helpgedeelte staat dat de dongle door de fabrikant kan worden aangesloten op de draadloze adapter. Over het algemeen is het beter om deze functie niet te activeren.

Hiermee is de coderingsinstelling voor de 802.11b-adapter voltooid.

Trouwens, over de hulp die in het besturingssysteem is ingebouwd. Veel van wat hier is gezegd en meer is te vinden in Help- en ondersteuningscentrum, dat een goed helpsysteem heeft, u hoeft alleen maar trefwoorden in te voeren en op de groene zoekpijl te klikken.

2. WPA-codering.

Na de coderingsinstelling met de ASUS WL-140 802.11b-adapter als voorbeeld te hebben overwogen, hebben we de WPA-instellingen in Windows niet aangeraakt, aangezien de kaart deze modus niet ondersteunt. Laten we dit aspect eens bekijken aan de hand van het voorbeeld van een andere adapter - ASUS WL-100g. De mogelijkheid om WPA te configureren in Windows XP verschijnt bij de installatie van Service Pack versie 2 (of de overeenkomstige updates van de Microsoft-website).

Service Pack 2 breidt de functies en het gemak van draadloze netwerkinstellingen aanzienlijk uit. Hoewel de hoofdmenu-items niet zijn gewijzigd, zijn er nieuwe toegevoegd.

Versleuteling is op de standaardmanier geconfigureerd: selecteer eerst het pictogram van de draadloze adapter en druk vervolgens op de knop Eigenschappen.

Ga naar bladwijzer Draadloos netwerk en kies welk netwerk we zullen configureren (meestal is het er één). Klik Eigenschappen.

Selecteer in het venster dat verschijnt WPA-Geen, d.w.z. WPA met vooraf gedefinieerde sleutels (als u selecteert Verenigbaar, dan zullen we de WEP-coderingsconfiguratiemodus inschakelen, die hierboven al is beschreven).

We selecteren AES of TKIP (als alle apparaten op het netwerk AES ondersteunen, is het beter om deze te selecteren) en voeren we de WPA-sleutel twee keer in (de tweede in het bevestigingsveld). Het liefst wat lang en moeilijk op te pikken.

Na aanklikken OK De instelling van de WPA-codering kan ook als voltooid worden beschouwd.

Tot slot nog een paar woorden over de installatiewizard voor het draadloze netwerk die bij Service Pack 2 verscheen.

Selecteer de knop in de eigenschappen van de netwerkadapter Draadloos netwerk.

In het venster dat verschijnt, klikt u op Zet een draadloos netwerk op.

Hier wordt ons verteld waar we zijn. Klik Verder.

Kiezen Zet een draadloos netwerk op. (Als jij kiest Toevoegen, kunt u profielen maken voor andere computers op hetzelfde draadloze netwerk).

Stel in het venster dat verschijnt de SSID van het netwerk in, activeer, indien mogelijk, WPA-codering en selecteer de methode voor het invoeren van de sleutel. Het genereren kan worden overgelaten aan het besturingssysteem of de sleutels kunnen handmatig worden ingevoerd. Als de eerste is geselecteerd, verschijnt er een venster waarin u wordt gevraagd de gewenste sleutel (of sleutels) in te voeren.

- In een tekstbestand, voor latere handmatige invoer op andere machines.

- Een profiel opslaan op een USB-stick voor automatische invoer op andere Windows XP-machines met geïntegreerd Service Pack versie 2.

Als de opslagmodus is ingesteld op Flash, wordt u in het volgende venster gevraagd een Flash-medium in te voegen en in het menu te selecteren.

Als handmatig opslaan van parameters is geselecteerd, dan na het indrukken van de knop Type…

... wordt een tekstbestand met de parameters van het geconfigureerde netwerk weergegeven. Ik vestig uw aandacht op het feit dat willekeurige en lange (d.w.z. goede) sleutels worden gegenereerd, maar TKIP wordt gebruikt als het coderingsalgoritme. Het AES-algoritme kan later handmatig worden ingeschakeld in de instellingen, zoals hierboven beschreven.

Totaal

We zijn klaar met het configureren van codering op alle draadloze netwerkadapters. Nu kunt u controleren of computers elkaar kunnen zien. Hoe u dit moet doen, werd beschreven in het tweede deel van de "doe-het-zelf-netwerken"-cyclus (we handelen op dezelfde manier als toen codering niet was ingeschakeld op het netwerk).

Als we in de problemen zitten, en niet alle computers zien elkaar, dan controleren we de algemene instellingen van de adapters:

- Het authenticatie-algoritme moet voor iedereen hetzelfde zijn (Shared Keys of WPA);

- Het versleutelingsalgoritme moet voor iedereen hetzelfde zijn (WEP-128bit, WPA-TKIP of WPA-AES);

- De sleutellengte (in het geval van WEP-codering) moet voor alle stations in het netwerk gelijk zijn (gebruikelijke lengte is 128bit);

- De sleutel zelf moet op alle stations in het netwerk hetzelfde zijn. Als WEP wordt gebruikt, is een mogelijke reden het gebruik van een ASCII-sleutel en het gebruik van heterogene apparatuur (van verschillende fabrikanten) op het netwerk. Probeer de sleutel in hexadecimale notatie in te voeren.

Het aantal mensen dat actief internet gebruikt, groeit met grote sprongen: op het werk voor zakelijke doeleinden en voor de administratie, thuis, op openbare plaatsen. Wi-Fi-netwerken en apparatuur waarmee u vrij toegang hebt tot internet, worden steeds wijdverbreid.

Het wifi-netwerk is beveiligd in de vorm van een wachtwoord, zonder te weten welk netwerk het bijna onmogelijk zal zijn om verbinding te maken met een specifiek netwerk, behalve openbare netwerken (cafés, restaurants, winkelcentra, toegangspunten op straat). "Praktisch" moet niet letterlijk worden genomen: er zijn genoeg vakmensen die het netwerk kunnen "openen" en niet alleen toegang krijgen tot de routerbron, maar ook tot de gegevens die binnen een bepaald netwerk worden verzonden.

Maar in deze inleiding hadden we het over verbinding maken met wifi − authenticatie gebruiker (client) wanneer het clientapparaat en het toegangspunt elkaar ontdekken en bevestigen dat ze met elkaar kunnen communiceren.

Authenticatie opties:

- open- een open netwerk waarin alle aangesloten apparaten in één keer geautoriseerd zijn

- gedeeld- de authenticiteit van het aangesloten apparaat moet worden geverifieerd met een sleutel/wachtwoord

- EAP- de authenticiteit van het aangesloten apparaat moet worden geverifieerd via het EAP-protocol door een externe server

Versleuteling- dit is een scrambling-algoritme (scramble - versleutelen, mixen) verzonden gegevens, wijzigen en genereren van een coderingssleutel

Voor wifi-apparatuur zijn verschillende soorten encryptie ontwikkeld, waarmee het netwerk kan worden beveiligd tegen hacking en data tegen openbare toegang.

Tot op heden zijn er verschillende coderingsopties. Laten we elk van hen in meer detail bekijken.

De volgende soorten worden onderscheiden en zijn de meest voorkomende:

- OPEN;

- WPA, WPA2;

Het eerste type, alleen OPEN genoemd, bevat alle informatie die nodig is voor cognitie in de naam. In deze modus kunt u geen gegevens versleutelen of netwerkapparatuur beschermen, omdat het toegangspunt permanent open en beschikbaar is voor alle apparaten waarmee het wordt gedetecteerd als dit type is geselecteerd. De nadelen en kwetsbaarheden van dit type "encryptie" liggen voor de hand.

Alleen omdat een netwerk open is, wil nog niet zeggen dat iedereen het kan gebruiken. Om een dergelijk netwerk te gebruiken en er gegevens op te verzenden, moet u overeenkomen met de gebruikte coderingsmethode. En nog een voorwaarde om zo'n netwerk te gebruiken, is de afwezigheid van een MAC-filter dat de MAC-adressen van gebruikers bepaalt om te herkennen welke apparaten dit netwerk niet mogen of mogen gebruiken

WEP

Het tweede type, ook wel bekend als WEP, gaat terug tot de jaren 90 van de vorige eeuw en is de voorloper van alle volgende soorten codering. Wep-codering is tegenwoordig de zwakste van alle bestaande opties voor het organiseren van bescherming. De meeste moderne routers, gemaakt door experts en rekening houdend met de privacy van gebruikers, ondersteunen geen wep-encryptie.

Onder de minnen, ondanks het feit dat er op zijn minst enige vorm van bescherming is (in vergelijking met OPEN), valt de onbetrouwbaarheid op: het is te wijten aan kortdurende bescherming, die gedurende bepaalde tijdsintervallen wordt geactiveerd. Na deze periode kan het wachtwoord voor uw netwerk gemakkelijk worden geraden en wordt de wep-sleutel binnen maximaal 1 minuut gekraakt. Dit komt door de bitdiepte van de wep-sleutel, die varieert van 40 tot 100 bits, afhankelijk van de kenmerken van de netwerkapparatuur.

De kwetsbaarheid van de wep-sleutel ligt in het feit dat delen van het wachtwoord samen met datapakketten worden verzonden. Het onderscheppen van pakketten is voor een specialist - een hacker of cracker - een gemakkelijke taak om uit te voeren. Het is ook belangrijk om te begrijpen dat moderne softwaretools in staat zijn om datapakketten te onderscheppen en hier speciaal voor zijn ontworpen.

Wep-codering is dus de meest onbetrouwbare manier om uw netwerk en netwerkapparatuur te beschermen.

WPA, WPA2

Dergelijke variëteiten zijn op dit moment de modernste en perfect in termen van organisatie van bescherming. Ze hebben geen analogen. De mogelijkheid om elke gebruiksvriendelijke lengte en alfanumerieke wpa-toetscombinatie in te stellen, maakt het leven behoorlijk moeilijk voor degenen die ongeoorloofd een bepaald netwerk willen gebruiken of gegevens van dit netwerk willen onderscheppen.

Deze standaarden ondersteunen verschillende coderingsalgoritmen die kunnen worden verzonden na de interactie van de TKIP- en AES-protocollen. Het aes-coderingstype is een geavanceerder protocol dan tkip en wordt ondersteund en actief gebruikt door de meeste moderne routers.

wpa- of wpa2-codering is het geprefereerde type voor zowel thuis- als zakelijk gebruik. Dit laatste maakt het mogelijk om twee authenticatiemodi te gebruiken: het controleren van wachtwoorden voor toegang van bepaalde gebruikers tot het openbare netwerk wordt, afhankelijk van de opgegeven instellingen, uitgevoerd met behulp van de PSK- of Enterprise-modus.

PSK omvat toegang tot netwerkapparatuur en internetbronnen met behulp van een enkel wachtwoord dat moet worden ingevoerd bij het verbinden met een router. Dit is de voorkeursoptie voor een thuisnetwerk dat binnen een klein gebied is verbonden door bepaalde apparaten, zoals mobiele telefoons, pc's en laptops.

Voor bedrijven met een solide personeelsbestand is PSK geen handige authenticatiemodus, dus is er een tweede modus ontwikkeld: Enterprise. Het gebruik ervan maakt het mogelijk om veel sleutels te gebruiken die op een speciale speciale server worden opgeslagen.

WPS

Echt modern en maakt het mogelijk om met één druk op de knop verbinding te maken met een draadloos netwerk. Nadenken over wachtwoorden of sleutels heeft geen zin, maar het is de moeite waard om een aantal ernstige nadelen met betrekking tot toegang tot netwerken met WPS te benadrukken en te overwegen.

Verbinding met behulp van deze technologie wordt uitgevoerd met behulp van een sleutel die 8 tekens bevat. De kwetsbaarheid van het versleutelingstype is als volgt: het heeft een ernstige fout waardoor crackers of hackers toegang kunnen krijgen tot het netwerk als er ten minste 4 cijfers uit een achtcijferige combinatie voor hen beschikbaar zijn. Het aantal pogingen om een wachtwoord te raden is in dit geval ongeveer enkele duizenden, maar voor moderne software is dit aantal belachelijk. Als we het proces van het forceren van WPS op tijd meten, duurt het proces niet langer dan een dag.

Het is vermeldenswaard dat deze kwetsbaarheid in ontwikkeling is en kan worden gecorrigeerd, daarom begonnen in volgende modellen van apparatuur met de WPS-modus beperkingen op het aantal inlogpogingen te worden ingevoerd, wat de taak van ongeautoriseerde toegang voor die hierin geïnteresseerd zijn.

Desalniettemin raden ervaren gebruikers aan om de overwogen technologie fundamenteel te verlaten om het algehele beveiligingsniveau te verhogen.

Opsommen

De meest moderne en echt betrouwbare methode om de bescherming van een netwerk en de gegevens die daarin worden verzonden te organiseren, is WPA of zijn analoge WPA2.

De eerste optie heeft de voorkeur voor thuisgebruik door een bepaald aantal apparaten en gebruikers.

De tweede, die de functie van authenticatie in twee modi heeft, is meer geschikt voor grote bedrijven. Het gebruik ervan wordt gerechtvaardigd door het feit dat wanneer werknemers vertrekken, het niet nodig is om wachtwoorden en sleutels te wijzigen, omdat een bepaald aantal dynamische wachtwoorden wordt opgeslagen op een speciaal daarvoor bestemde server, waartoe alleen huidige werknemers van het bedrijf toegang hebben.

Opgemerkt moet worden dat de meeste geavanceerde gebruikers de voorkeur geven aan WPA2, zelfs voor thuisgebruik. Vanuit het oogpunt van het organiseren van de bescherming van apparatuur en gegevens, is deze coderingsmethode de meest geavanceerde van de huidige.

Wat betreft WPS, dat aan populariteit wint, betekent het opgeven ervan tot op zekere hoogte dat netwerkapparatuur en informatiegegevens die met zijn hulp worden verzonden, worden beveiligd. Totdat de technologie voldoende ontwikkeld is en nog niet alle voordelen heeft, bijvoorbeeld WPA2, is het aan te raden om ondanks het ogenschijnlijke gebruiksgemak en gemak af te zien van het gebruik ervan. De veiligheid van het netwerk en de daarin verzonden informatiearrays is immers een prioriteit voor de meeste gebruikers.

Een belangrijk punt van zorg voor alle draadloze LAN's (en trouwens alle bedrade LAN's) is beveiliging. Beveiliging is hier net zo belangrijk als voor elke internetgebruiker. Beveiliging is een complex vraagstuk en vereist continue aandacht. De gebruiker kan enorme schade oplopen doordat hij willekeurige hotspots (hot-spot) of open wifi-toegangspunten thuis of op kantoor gebruikt en geen gebruik maakt van encryptie of VPN (Virtual Private Network - virtual private netwerk). Dit is gevaarlijk omdat de gebruiker zijn persoonlijke of professionele gegevens invoert en het netwerk niet beschermd is tegen indringers van buitenaf.

WEP

Aanvankelijk was het moeilijk om draadloze LAN's adequaat te beveiligen.

Hackers maakten het gemakkelijk om verbinding te maken met vrijwel elk wifi-netwerk door vroege versies van beveiligingssystemen zoals Wired Equivalent Privacy (WEP) te kraken. Deze gebeurtenissen hebben hun sporen nagelaten en sommige bedrijven aarzelden lange tijd om al dan niet draadloze netwerken te implementeren, uit angst dat gegevens die tussen draadloze WiFi-apparaten en WiFi-toegangspunten worden verzonden, kunnen worden onderschept en ontsleuteld. Dit beveiligingsmodel vertraagde dus het proces van integratie van draadloze netwerken in bedrijven en maakte gebruikers die wifi-netwerken thuis gebruiken nerveus. Vervolgens richtte de IEEE de 802.11i-werkgroep op, die werkte aan het creëren van een uitgebreid beveiligingsmodel om 128-bits AES-codering en authenticatie te bieden om gegevens te beschermen. De Wi-Fi Alliance heeft een eigen tussenversie van deze 802.11i-beveiligingsspecificatie geïntroduceerd: Wi-Fi Protected Access (WPA). De WPA-module combineert verschillende technologieën om kwetsbaarheden in het 802.11 WEP-systeem op te lossen. WPA biedt dus sterke gebruikersauthenticatie met behulp van de 802.1x-standaard (wederzijdse authenticatie en inkapseling van gegevens die worden verzonden tussen draadloze clientapparaten, toegangspunten en server) en Extensible Authentication Protocol (EAP).

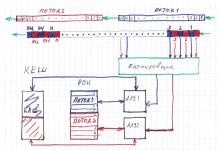

Het werkingsprincipe van beveiligingssystemen is schematisch weergegeven in figuur 1

WPA is ook uitgerust met een tijdelijke module om de WEP-engine te versleutelen met 128-bits sleutelversleuteling en maakt gebruik van Temporal Key Integrity Protocol (TKIP). En de Message Checksum (MIC) voorkomt dat datapakketten worden gewijzigd of geformatteerd. Deze combinatie van technologieën beschermt de vertrouwelijkheid en integriteit van datacommunicatie en zorgt voor veiligheid door middel van toegangscontrole, zodat alleen geautoriseerde gebruikers toegang krijgen tot het netwerk.

WPA

Een verdere verbetering van de beveiliging en toegangscontrole van WPA is het creëren van een nieuwe unieke sleutelmaster om te communiceren tussen de draadloze apparatuur en toegangspunten van elke gebruiker en om een authenticatiesessie te bieden. En ook bij het maken van een willekeurige sleutelgenerator en bij het genereren van een sleutel voor elk pakket.

De IEEE 802.11i-standaard werd in juni 2004 geratificeerd, waardoor veel van zijn mogelijkheden aanzienlijk werden uitgebreid dankzij de WPA-technologie. De Wi-Fi Alliance heeft haar beveiligingsmodule in het WPA2-programma versterkt. Zo heeft het niveau van gegevensoverdrachtbeveiliging van WiFi-standaard 802.11 het vereiste niveau bereikt voor de implementatie van draadloze oplossingen en technologieën in ondernemingen. Een van de belangrijke wijzigingen in 802.11i (WPA2) ten opzichte van WPA is het gebruik van 128-bits Advanced Encryption Standard (AES). WPA2 AES gebruikt de CBC-MAC-modus (een werkingsmodus voor een cijferblok waarmee dezelfde sleutel kan worden gebruikt voor zowel codering als authenticatie) om gegevensvertrouwelijkheid, authenticatie, integriteit en afspeelbeveiliging te bieden. 802.11i biedt ook sleutel- en pre-authenticatiecaching om gebruikers te ordenen op toegangspunt.

WPA2

Met de 802.11i-standaard wordt de gehele beveiligingsmoduleketen (login, autoriteitsuitwisseling, authenticatie en gegevenscodering) een betrouwbaardere en effectievere bescherming tegen niet-gerichte en gerichte aanvallen. Met het WPA2-systeem kan de Wi-Fi-netwerkbeheerder overschakelen van beveiligingsproblemen naar bediening en apparaatbeheer.

De 802.11r-standaard is een wijziging van de 802.11i-standaard. Deze standaard is in juli 2008 geratificeerd. Standaardtechnologie draagt sneller en betrouwbaarder sleutelhiërarchieën over op basis van Handoff-technologie (overdracht van controle) tijdens gebruikersbewegingen tussen toegangspunten. De 802.11r-standaard is volledig compatibel met de 802.11a/b/g/n wifi-standaarden.

Er is ook de 802.11w-standaard, die is ontworpen om het beveiligingsmechanisme op basis van de 802.11i-standaard te verbeteren. Deze standaard is ontworpen om controlepakketten te beschermen.

802.11i en 802.11w zijn de beveiligingsmechanismen voor 802.11n WiFi-netwerken.

Bestanden en mappen versleutelen in Windows 7

Met de coderingsfunctie kunt u bestanden en mappen coderen die later onleesbaar zijn op een ander apparaat zonder een speciale sleutel. Deze functie is aanwezig in versies van Windows 7 als Professional, Enterprise of Ultimate. Het volgende behandelt manieren om codering van bestanden en mappen in te schakelen.

Bestandsversleuteling inschakelen:

Start -> Computer (selecteer het te coderen bestand) -> klik met de rechtermuisknop op het bestand -> Eigenschappen -> Geavanceerd (tabblad Algemeen) -> Extra kenmerken -> Plaats een markering in Inhoud versleutelen om gegevens te beschermen -> OK -> Toepassen -> Ok (Kies alleen toepassen op bestand) ->

Mapversleuteling inschakelen:

Start -> Computer (selecteer de te versleutelen map) -> klik met de rechtermuisknop op de map -> Eigenschappen -> Geavanceerd (tabblad Algemeen) -> Extra kenmerken -> Plaats een markering in Inhoud versleutelen om gegevens te beschermen -> OK -> Toepassen > Ok(Selecteer alleen van toepassing op bestand)->Dialoogvenster Eigenschappen sluiten (Klik op Ok of Sluiten).