De in de volksmond bekende term ‘processorprestaties’ is een objectieve, berekende parameter die wordt gemeten in flops. De meeste mensen meten het echter in gigahertz, omdat ze naïef geloven dat dit hetzelfde is. Niemand kent de term ‘codeprestaties’, en ik zal meteen uitleggen waarom.

De reden is dat ik er pas onlangs op bedacht ben en er nog niemand over heb verteld. Codeprestaties hebben echter, net als processorprestaties, objectieve kenmerken die kunnen worden gemeten. Dit artikel gaat specifiek over de prestaties van code die door de processorkern wordt uitgevoerd.

Hoe worden codeprestaties gemeten? Omdat ik de eerste was die hierover sprak, zal ik het rechts van de ontdekker in RTT-eenheden meten;).

Nu serieus. In moderne processors zijn de belangrijkste transformaties bewerkingen op 32-bits getallen; al het andere is over het algemeen exotisch. Daarom zullen we rekening houden met het belangrijkste: bewerkingen met 32-bits getallen. Hoeveel 32-bits bewerkingen denk je dat een moderne processorkern tegelijkertijd kan uitvoeren?

De student zal antwoorden - één, zijn leraar zal denken en zeggen dat er vier zijn, de professional - dat er tot nu toe slechts twaalf operaties zijn.

Een programmacode die alle processoruitvoeringseenheden tegelijkertijd laadt gedurende de gehele uitvoeringstijd van de code, zal dus een prestatie hebben van 12 RTT's. Maximaal! Eerlijk gezegd heb ik nog nooit zo'n code geschreven, maar in dit artikel zal ik proberen mijn best te doen.

Ik zal bewijzen dat code met gelijktijdige uitvoering van twaalf 32-bits bewerkingen mogelijk is

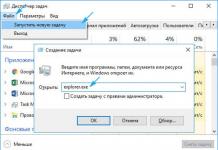

Programmacode die één actuator in de processorkern gebruikt, heeft uiteraard een prestatie van 1 RTT. Programma's die zijn gegenereerd door taalcompilers op hoog niveau en tolken van virtuele machines kunnen bogen op dergelijke codeprestaties. Het is niet nodig om aan te nemen dat de processorbelastingsindicator, die te zien is in de taakbeheerder van het besturingssysteem, kan dienen als een objectief criterium voor de efficiëntie van de code. De processorkernbelasting kan 100% zijn, maar de programmacode gebruikt daarin één uitvoeringseenheid (prestatie 1 RTT). In dit geval zal de processorkern bij 100% belasting op 1/12 van zijn maximale prestaties werken. Met andere woorden: wanneer Windows Taakbeheer de maximale processorbelasting weergeeft, kunnen de werkelijke prestaties variëren van 1 tot 12 RTT. Als u in het prestatievenster een belasting van 100% op een processorkern ziet, is het verkeerd om aan te nemen dat alle actuatoren in deze kern werken, en dat is helemaal niet het geval!

Het enige criterium voor het indirect beoordelen van de werking van een processorkern bij maximale prestaties kan het energieverbruik zijn en, als gevolg daarvan, het geluid van de koeler. Als de koeler luidruchtig is, dan is de belasting inderdaad maximaal. Het is echter tijd om af te ronden met algemene concepten en verder te gaan met de harde praktijk.

Traditionele implementatie van GOST 28147-89

Ik ben geen professional op het gebied van informatiebeveiliging, maar ik ben nog steeds bekend met het onderwerp encryptie. Ik werd geïnspireerd om symmetrische stroomversleuteling te bestuderen, specifiek door gesprekken met een professionele cryptograaf die ik diep respecteer. En nadat ik dit onderwerp had behandeld, probeerde ik het goed te doen, en niet alleen goed, maar ook snel, door het maximale aantal bewerkingen per tijdseenheid uit te voeren. Met andere woorden, ik stond voor de taak om programmacode te schrijven met de maximale RTT-waarde.

Cryptografische transformatie in overeenstemming met GOST 28147-89 wordt gebruikt voor stroomcodering van informatie in communicatiekanalen en op schijfstations.

Momenteel wordt de software-implementatie van deze GOST op de RON van de centrale processor veel gebruikt. Bij bekende implementatiemethoden van GOST bevindt alle geheime informatie (coderingssleutels, vervangingsblokken) zich in RAM. Dit vermindert de betrouwbaarheid van de encryptie, omdat het hebben van een RAM-dump alle geheime elementen van de crypto-transformatie volledig kan onthullen. Bovendien heeft de methode prestatiebeperkingen vanwege de locatie van de belangrijkste cryptoconversieobjecten in het OP en het onvolledig laden van de uitvoerende eenheden van de ALU. Moderne processors, die de cryptoprocedure implementeren met behulp van een bekende methode, kunnen encryptiesnelheden van 40-60 megabytes per seconde bieden. En als we het echt tot het einde toe begrijpen, is de reden voor de lage prestaties en zwakke beveiliging van cryptoconversie de software-implementatie van het substitutieblok. Voor de beschrijving in GOST, zie Fig. 1.

Volgens clausule 1.2 van GOST implementeert dit blok tetrads (vier bits) permutaties in een 32-bits woord, maar de x86/64 processorarchitectuur en het bijbehorende instructiesysteem zijn niet in staat om tetrads effectief te manipuleren.

Voor de software-implementatie van het substitutieblok worden speciale tabellen in RAM gebruikt, opgesteld in de fase van initialisatie van de cryptofunctie. Deze tabellen combineren de vervangende knooppunten van aangrenzende tetrads in bytetabellen van 8 x 8 bits, waardoor vier tabellen van 256 bytes in RAM worden geplaatst.

In meer geavanceerde implementaties zijn deze tabellen 1024 bytes groot (256 woorden van vier bytes). Dit werd gedaan om in de tabellen een extra cyclische verschuiving met 11 posities te implementeren van het 32-bits woord verkregen als resultaat van substitutie (de volgende bewerking van het conversiealgoritme volgens GOST). Een voorbeeld van GOST-implementatie met behulp van deze methode wordt getoond in bijlage 1 (op schijf).

De informatie van het substitutieblok is een geheim onderdeel van de cryptofunctie (zoals geformuleerd in GOST, zie figuur 2).

Het plaatsen van deze tabellen met de sleutels van het substitutieblok in het OP is in tegenspraak met de vereisten van GOST (clausule 1.7), aangezien geheime informatie beschikbaar komt voor programma's van derden die op de computerinstallatie draaien. De FSB, die volgens GOST ook software-implementaties van encryptie certificeert, bekijkt deze overtreding, op zijn zachtst gezegd, neerbuigend. Als de FSB, om sleutels in de OP te plaatsen, nog steeds een "vijgenblad" nodig heeft - het maskeren van de sleutels met behulp van de XOR-bewerking, dan is er niets nodig voor vervangende blokken in de OP; ze worden in duidelijke vorm opgeslagen.

Kortom, de FSB laat dergelijke software-implementaties van cryptoprocedures passeren, ondanks de duidelijke afname van de veiligheid van een dergelijke oplossing en een directe schending van zijn eigen vereisten volgens GOST (clausule 1.7). En dit ondanks de bekende methoden om cijfers te kraken door een geheugendump te maken...

We komen later terug op de kwestie van het opslaan van sleutels en vervangende blokken in de interne registers van de processor (er is een mooie en snelle oplossing), maar voorlopig slaan we alleen encryptiesleutels op in MMX-registers, dit is betrouwbaarder.

Maar genoeg over de teksten, wat belangrijk is voor het onderwerp in kwestie is dat deze programmacode een prestatie heeft van 1 RTT. Laten we nu code schrijven met de prestaties van 2 RTT's.

Multithreaded implementatie van GOST 28147-89

De enige manier om cryptoprocedures in het bekende algoritme te versnellen is door multithreading te introduceren. Het doel van deze verandering in de implementatie van het algoritme is om verschillende gegevensblokken parallel te berekenen.

De meeste programmeurs bedoelen met parallelle verwerking uitsluitend het werk van verschillende processorkernen, gesynchroniseerd via interrupts en semaforen in het geheugen.

Er is echter nog een andere optie voor parallelle gegevensverwerking op één processorkern. Laat me dit niet voor de hand liggende idee uitleggen.

Moderne processors bevatten minstens twee en zelfs drie tot zes rekenkundig-logische eenheden. Deze ALU's (FPU's, adresrekeneenheden, enzovoort) kunnen onafhankelijk van elkaar werken; de enige voorwaarde voor hun parallelle werking is dat de softwareobjecten waarop ze werken onsamenhangend zijn. Met andere woorden, in instructies die gelijktijdig een ALU uitvoeren, moeten de geheugenadressen en registernummers verschillend zijn. Of er mogen geen schrijfbewerkingen worden uitgevoerd naar gedeelde registers en geheugenadressen waartoe verschillende processoruitvoeringseenheden toegang hebben.

De werklast van alle ALU's wordt geregeld door een speciale hardware-eenheid in de processorkern: de planner, die de uitvoerbare code vooruit scant, tot een diepte van 32-64 bytes. Als de planner instructies ontdekt die zonder conflicten op de ALU kunnen worden uitgevoerd, voert hij deze tegelijkertijd uit op verschillende uitvoeringsapparaten. In dit geval geeft de teller van uitgevoerde commando's het uitvoerende commando aan (er zijn er meerdere in een dergelijk schema), waarna alle commando's al zijn uitgevoerd.

De meeste programmareeksen die automatisch (door compilers) worden gegenereerd, kunnen niet alle ALU's en FPU's in de processorkern laden. In dit geval is de processorhardware inactief, wat de resulterende prestaties aanzienlijk vermindert. Processorontwikkelaars begrijpen dit en introduceren modi om de kernfrequentie te verhogen wanneer de hardware niet volledig wordt benut. Dit is ook waar hypertradingsystemen voor zijn ontworpen, en ik zal dit systeem gebruiken om de code in de toekomst maximaal te ‘persen’.

Compilers, zelfs de meest geoptimaliseerde, en nog meer virtuele machine-engines, kunnen geen geoptimaliseerde code genereren in termen van prestaties. Alleen een programmeur met technische kennis kan dergelijke geoptimaliseerde code schrijven, en het hulpmiddel om deze te schrijven is uitsluitend assembler.

Een typisch voorbeeld van de mogelijkheid om meerdere onafhankelijke programmathreads op één processorkern uit te voeren is de GOST-implementatie, uitgevoerd in twee threads op één processorkern. Het idee van de code is simpel: er zijn twee datablokken om te coderen/decoderen, maar één processorkern die de conversie zal uitvoeren. Het is mogelijk om de conversie op deze twee datablokken opeenvolgend uit te voeren, en dit wordt tot op de dag van vandaag gedaan. In dit geval verdubbelt de tijd die nodig is om de transformaties te voltooien.

Maar je kunt het ook anders doen: alternatieve opdrachten gerelateerd aan de verwerking van verschillende datablokken. Deze opties worden grafisch weergegeven in Fig. 3.

In de afbeelding toont het bovenste voorbeeld de gebruikelijke volgorde van verwerking van twee onafhankelijke gegevensblokken. Het eerste blok wordt eerst verwerkt, waarna de processor verdergaat met het verwerken van het tweede blok. Uiteraard is de resulterende tijd gelijk aan tweemaal de tijd die nodig is om één blok te verwerken, en zijn de actuatoren van de processorkern niet volledig belast.

Het volgende is een voorbeeld van het interleaven van opdrachten uit verschillende verwerkingsthreads. In dit geval worden opdrachten die verband houden met verschillende datablokken tussengevoegd. De planner selecteert instructies die onafhankelijk van elkaar zijn en verzendt deze ter uitvoering naar ALU1 en ALU2. Het groeperen van commando's van de eerste en tweede threads op deze ALU's wordt automatisch uitgevoerd, aangezien het bedieningsalgoritme van de planner een groep commando's omvat die zijn gekoppeld aan gemeenschappelijke gegevens op hetzelfde uitvoerende apparaat.

Om dergelijke programmacode te laten werken zonder ALU-downtime, is het noodzakelijk dat elke programmathread met zijn eigen set registers werkt. De cache in dit schema wordt een knelpunt (deze heeft slechts twee gegevensuitvoerpoorten), dus slaan we de sleutels op in MMX-registers. Omdat in dit geval de vervangende (en verschuivende) knooppunten in het geheugen alleen worden gelezen, kunnen ze gemeenschappelijk zijn voor beide programmathreads.

Dit is natuurlijk een zeer vereenvoudigde uitleg van het principe van parallelle uitvoering van programmathreads op een enkele kern; in werkelijkheid is alles veel gecompliceerder. In de praktijk moet je rekening houden met de pijplijnarchitectuur van actuatoren, beperkingen op gelijktijdige toegang tot de cache en het RON-registerblok, de aanwezigheid van adresberekeningsknooppunten, schakelaars en nog veel meer... Dit is dus een onderwerp voor professionals, die op de vingers van één hand te tellen is.

De parallelle coderingsmethode wordt alleen effectief geïmplementeerd voor de bedrijfsmodus van de 64-bits processor, omdat er in deze modus voldoende RON is (maar liefst 16 stuks!). Een voorbeeld van GOST-implementatie met behulp van deze methode wordt getoond in bijlage 2 (op schijf).

Het is duidelijk dat deze GOST-implementatie een codeprestatie heeft van 2 RTT-codes. Laten we nu eens kijken hoe dit de uitvoeringstijd beïnvloedt.

De versleutelingscyclus voor één stream (bijlage 1) bedraagt 352 klokcycli, en gedurende deze tijd worden 8 bytes aan gegevens berekend; voor een implementatie met twee threads van GOST (bijlage 2) zijn 416 processorcycli vereist, maar er worden 16 bytes berekend. De resulterende conversiesnelheid neemt dus toe van 80 naar 144 megabytes voor een 3,6 GHz-processor.

Er ontstaat een interessant beeld: de code bevat precies twee keer zoveel opdrachten en wordt slechts 15% langer uitgevoerd, maar ik denk dat de lezers de reden voor dit fenomeen al hebben begrepen...

Theoretisch zou de code uit het tweede voorbeeld in hetzelfde aantal klokcycli moeten worden uitgevoerd als de code uit het eerste voorbeeld, maar het plannerknooppunt is ontwikkeld door Intel-ingenieurs, maar ook zij zijn menselijk, en we zijn allemaal verre van perfect. Het is dus mogelijk om de effectiviteit van hun creatie te evalueren. Deze code werkt ook op een AMD-processor en u kunt de resultaten ervan vergelijken.

Als iemand mij niet op mijn woord gelooft, dan zijn er voor zulke niet-gelovigen testprogramma's met kloktellers op de schijf opgenomen. De programma's zijn in de broncode, uiteraard in assembler, dus er is een mogelijkheid om mijn woorden te controleren en tegelijkertijd enkele trucs van professionele codering te zien.

Gebruik van SSE-registers en AVX-opdrachten van moderne processors om GOST 28147-89 te implementeren

Moderne processors van de x86/64-architectuur omvatten een reeks SSE-registers van 16 bytes groot en gespecialiseerde FPU's (minstens twee) om verschillende bewerkingen op deze registers uit te voeren. Het is mogelijk om GOST op deze apparatuur te implementeren, en in dit geval kunnen vervangende knooppunten niet in de vorm van tabellen in RAM worden geplaatst, maar rechtstreeks op speciale SSE-registers.

Eén SSE-register kan twee tabellen van 16 rijen tegelijk bevatten. Vier SSE-registers zullen dus alle vervangingstabellen volledig kunnen huisvesten. De enige voorwaarde voor een dergelijke plaatsing is de interleaving-vereiste, volgens welke tetrads van dezelfde byte in verschillende SSE-registers moeten worden geplaatst. Bovendien is het raadzaam om respectievelijk de lage en hoge tetrads van de invoerbytes in de lage en hoge tetrads van de bytes van de SSE-registers te plaatsen.

Deze vereisten worden bepaald door optimalisatie voor de bestaande set AVX-opdrachten. Elke byte van het SSE-register zal dus twee tetrads bevatten die overeenkomen met verschillende bytes van het invoerregister van het substitutieblok, terwijl de positie van de byte in het SSE-register op unieke wijze overeenkomt met de index in de substitutietabel van het substitutieblok.

Een diagram van een van de mogelijke plaatsingen van vervangende knooppunten op SSE-registers wordt getoond in Fig. 4.

Het plaatsen van geheime informatie van vervangende knooppunten op SSE-registers verhoogt de veiligheid van de cryptoprocedure, maar volledige isolatie van deze geheime informatie is mogelijk als aan de volgende voorwaarden wordt voldaan:

- De processorkern wordt overgeschakeld naar de hypervisor-hostmodus en het interruptblok (APIC) wordt daarin met geweld uitgeschakeld. In dit geval is de processorkern volledig geïsoleerd van het besturingssysteem en de applicaties die op de computerinstallatie draaien.

- SSE-registers worden geladen en de computerkern wordt geïsoleerd voordat het besturingssysteem start; het is optimaal om deze procedures uit te voeren vanaf de vertrouwde opstartmodule (TLM).

- Programma's voor cryptoprocedures in overeenstemming met GOST bevinden zich in een niet-wijzigbaar geheugengebied van de computerinstallatie (BIOS of in flash-geheugen van de MDZ).

Naleving van deze vereisten garandeert volledige isolatie en onveranderlijkheid van de programmacode van cryptoprocedures en de daarin gebruikte geheime informatie.

Voor efficiënte bemonstering van tetrad SSE-registers worden de byteschakelaars met meerdere ingangen in de FPU-blokken gebruikt. Deze schakelaars maken overdrachten mogelijk van elke bronbyte naar elke bestemmingsbyte, met behulp van indices die zich in een speciaal SSE-indexregister bevinden. Bovendien wordt de overdracht parallel uitgevoerd voor alle 16 bytes van het SSE-ontvangerregister.

Met vervangingsopslagknooppunten op SSE-registers en een schakelaar met meerdere ingangen in FPU-blokken is het mogelijk om de volgende transformatie in het vervangingsblok te organiseren (Fig. 5).

In dit schema specificeert het ingangsregister in elke tetrad het adres voor de corresponderende schakelaar, die informatie van de aandrijvingen van de vervangende knooppunten via de databus naar het uitgangsregister verzendt. Dit schema kan op drie manieren worden georganiseerd:

- Maak een passend chipontwerp, maar voor ons is dit fantastisch.

- Het herprogrammeren van de microcode en het creëren van uw eigen processoropdracht om deze functie op bestaande processors te implementeren is niet langer een fantasie, maar is onder de huidige omstandigheden helaas onrealistisch.

- Schrijf een programma met behulp van officiële AVX-opdrachten. De optie is misschien niet erg effectief, maar kan ‘hier en nu’ worden geïmplementeerd. Dus dat is wat we hierna gaan doen.

De werking van schakelaars wordt geregeld door een speciaal commando met drie adressen AVX VPSHUFB. De eerste operand is de ontvanger van informatie van de schakelaars, de tweede is de bron waarmee de ingangen van de schakelaars zijn verbonden. De derde operand is een besturingsregister voor schakelaars, waarvan elke byte is geassocieerd met een overeenkomstige schakelaar; de waarde daarin specificeert het nummer van de richting waaruit de schakelaar informatie leest. Voor een beschrijving van deze opdracht uit de officiële Intel-documentatie, zie Fig. 5. Op afb. Figuur 6 toont een diagram van hoe dit commando werkt - slechts de helft van de SSE-registers wordt getoond, voor de tweede helft is alles vergelijkbaar.

De schakelaar gebruikt alleen de laagste vier bits om de richting van de commutatie te bepalen, de laatste bit van elke byte wordt gebruikt om de corresponderende ontvangerbyte naar nul te dwingen, maar deze schakelfunctie is in ons geval nog niet in trek.

Er is een programma geschreven voor het bemonsteren van tetrads via FPU-schakelaars, maar ik heb het niet eens in de applicatie gestopt - het is te zielig. Het hebben van een 128-bits register en het gebruik van slechts 32 bits is onprofessioneel.

Zoals ze zeggen: "Onze eindstreep is de horizon", dus knijp hem eruit, knijp hem eruit... wij drukken hem in en stoppen hem in zakken!

Dit is geen woordspeling, maar een harde FPU-realiteit: SSE-registers kunnen in gelijke delen worden verdeeld en dezelfde transformaties kunnen op deze delen worden uitgevoerd met één commando. Om de processor dit te laten begrijpen, is er een magische letter "P" - een pakket dat vóór de commando-ezelsbruggetjes wordt geplaatst, en niet minder magische letters "Q", "D", "W", "B", die worden aan het einde geplaatst en declareren. In welke delen zijn de SSE-registers in deze opdracht verdeeld?

We zijn geïnteresseerd in de batchmodus waarbij het SSE-register is verdeeld in vier blokken van 32 bits; dienovereenkomstig worden alle opdrachten voorafgegaan door “P” en aan het einde door het symbool “D”. Dit maakt het mogelijk om vier 32-bits blokken parallel te verwerken met één processoropdracht, dat wil zeggen vier datablokken parallel te berekenen.

Het programma dat deze methode implementeert, is beschikbaar in bijlage 3, met alle uitleg daarin.

Druk echter zo veel! Moderne processors hebben minimaal twee FPU's en twee onafhankelijke instructiethreads kunnen worden gebruikt om ze volledig te laden. Als u opdrachten van onafhankelijke threads correct afwisselt, kunt u beide FPU-eenheden volledig met werk belasten en acht parallel verwerkte gegevensstromen tegelijk verkrijgen. Zo'n programma is geschreven en kan worden bekeken in bijlage 4, maar je moet het goed in de gaten houden - je kunt gek worden. Dit is wat men noemt “de code is niet voor iedereen...”.

Prijs kwestie

Het gebruik van SSE-registers om vervangende knooppunten op te slaan is begrijpelijk - het biedt enige garantie voor isolatie van geheime informatie, maar de betekenis van het berekenen van de cryptofunctie zelf op de FPU is niet duidelijk. Daarom werd de uitvoeringstijd van standaardprocedures gemeten met behulp van de directe vervangingsmethode in overeenstemming met GOST voor vier en acht threads.

Voor vier threads werd een uitvoeringssnelheid van 472 processorcycli bereikt. Voor een processor met een frequentie van 3,6 GHz wordt dus één thread berekend met een snelheid van respectievelijk 59 megabytes per seconde en vier threads met een snelheid van 236 megabytes per seconde.

Voor acht threads werd een uitvoeringssnelheid van 580 processorcycli bereikt. Voor een 3,6 GHz-processor telt één thread dus bij 49 megabytes per seconde, en acht threads bij 392 megabytes per seconde.

Zoals de lezer kan zien, heeft de code in voorbeeld #3 een prestatie van 4 RTT, en de code in voorbeeld #4 heeft een prestatie van 8 RTT. In deze voorbeelden op SSE-registers zijn de patronen hetzelfde als bij het gebruik van RON, alleen heeft de planner zijn efficiëntie verminderd. Momenteel biedt het een verlenging van de duur met 20% en een verdubbeling van de codelengte.

Bovendien werden deze resultaten verkregen met behulp van universele AVX-opdrachten die beschikbaar zijn in zowel Intel- als AMD-processors. Als je optimaliseert voor een AMD-processor, zal het resultaat veel beter zijn. Het klinkt in strijd met de trend, maar het is niettemin waar, en dit is de reden: AMD-processors hebben een extra set instructies, de zogenaamde XOP-extensie, en in deze aanvullende set instructies zijn er instructies die de implementatie van de GOST-algoritme.

Dit verwijst naar de commando's voor logische burst-byteverschuiving en burst-cyclische verschuiving van dubbele woorden. In de voorbeelden in de bijlagen 3 en 4 worden reeksen universele commando's gebruikt die de noodzakelijke transformatie implementeren: in het eerste geval één “extra” commando, en in het andere geval vier extra commando's tegelijk. Er zijn dus optimalisatiereserves, en aanzienlijke.

Als het gaat om verdere optimalisatie, is het de moeite waard om de aanwezigheid van 256-bit registers (YMM-registers) te onthouden, waarmee je theoretisch de snelheid van berekeningen kunt verdubbelen. Maar voorlopig is dit slechts een vooruitzicht; op dit moment vertragen processors erg veel bij het uitvoeren van 256-bits instructies (FPU's hebben een padbreedte van 128 bits). Experimenten hebben aangetoond dat het tellen van 16 threads op YMM-registers op moderne processors geen enkel voordeel oplevert. Maar dit is slechts voor nu; op nieuwe processormodellen zullen de prestaties van 256-bits instructies ongetwijfeld worden verhoogd, en dan zal het gebruik van 16 parallelle threads raadzaam worden en tot een nog grotere toename van de snelheid van de cryptoprocedure leiden. .

Theoretisch kun je rekenen op een snelheid van 600-700 megabytes per seconde als de processor twee FPU's heeft met elk een werkpadbreedte van 256 bits. In dit geval kunnen we praten over het schrijven van code met een efficiëntie van 16 RTT, en dit is geen fantasie, maar de nabije toekomst.

Gemengde modus

Opnieuw rijst de vraag naar het aantal registers; er zijn er niet genoeg om een dergelijk algoritme te promoten. Maar de hypertrading-modus zal ons helpen. De processorkern heeft een tweede set registers die beschikbaar zijn in de logische processormodus. Daarom zullen we dezelfde code tegelijkertijd op twee logische processors uitvoeren. In deze modus hebben we uiteraard niet meer actuatoren, maar door afwisseling kunnen we alle actuatoren volledig belasten.

Je kunt hier niet rekenen op een toename van 50%; het knelpunt is het cachegeheugen waar de technologische maskers worden opgeslagen, maar je kunt nog steeds een toename van 100 extra megabytes krijgen. Deze optie wordt niet weergegeven in de bijlagen (de macro's zijn vergelijkbaar met die gebruikt in de 8 RTT-code), maar is wel beschikbaar in de programmabestanden. Dus als iemand niet gelooft in de mogelijkheid van codering met een snelheid van 500 megabytes per seconde op een enkele processorkern, laat hem dan testbestanden uitvoeren. Er staan ook teksten met commentaar zodat niemand denkt dat ik lieg.

Deze focus is alleen mogelijk op Intel-processors; AMD heeft slechts twee FPU-eenheden per twee processormodules (analoog aan de hypertrading-modus). Maar er zijn nog vier ALU's waarvan het zonde zou zijn om ze niet te gebruiken.

U kunt de Bulldozer-processormodules in een modus zetten die vergelijkbaar is met de hypertrading-modus, maar de conversie naar RON uitvoeren op verschillende modules in één thread, en op SSE-registers in een andere thread, en dezelfde 12 RTT's krijgen. Ik heb deze optie niet getest, maar ik denk dat 12 RTT-code efficiënter zal werken op AMD. Geïnteresseerden kunnen het proberen; testprogramma's kunnen vrij eenvoudig worden aangepast om op “Bulldozers” te werken.

Wie heeft het nodig?

Een serieuze vraag, maar met een eenvoudig antwoord: iedereen heeft dit nodig. Binnenkort zullen we allemaal verslaafd zijn aan de wolken, we zullen daar zowel gegevens als programma's opslaan, en daar, oh, wat willen we ons eigen, privéhoekje creëren. Om dit te doen, moet je het verkeer versleutelen, en de snelheid van crypto-conversie zal de belangrijkste bepalende factor zijn voor comfortabel werken in de cloud. Onze keuze voor het versleutelingsalgoritme is klein: GOST of AES.

Bovendien blijkt vreemd genoeg het in processors ingebouwde AES-coderingsalgoritme veel langzamer te zijn; tests tonen snelheden aan van 100-150 megabytes per seconde, en dit is met een hardware-implementatie van het algoritme! Het probleem ligt in de single-threaded telling en het vervangingsblok, dat werkt op bytes (een tabel van 256 rijen). Dus GOST blijkt effectiever te zijn wanneer het wordt geïmplementeerd op x86/64-architectuur, wie had dat ooit gedacht...

Dit is als we het hebben over het bereikte niveau van coderingssnelheid. En als we theoretische verfijningen op het gebied van het vergroten van de code-efficiëntie in gedachten houden, dan heeft waarschijnlijk niemand dit nodig. Er zijn vrijwel geen specialisten op het 3-6 RTT-niveau, compilers genereren over het algemeen code op het 1-2,5 RTT-niveau, en de meerderheid van de programmeurs kent assembler niet, en zelfs als ze de spelling ervan kennen, begrijpen ze het ontwerp van een moderne processor. En zonder deze kennis maakt het niet uit of het een assembler is of een soort SI-sharp.

Maar niet alles is zo triest: het komt erop neer na een week van slapeloze nachten een nieuw algoritme voor de implementatie van GOST, wat zonde zou zijn om niet te patenteren. En patentaanvragen (drie in totaal) zijn al voltooid en ingediend, dus heren, zakenlieden, in de rij - vrouwen en kinderen krijgen korting.

). Tegelijkertijd groeit in de Russische media en blogs van Russische gebruikers het aantal opmerkingen over dit algoritme: zowel met betrekking tot de resultaten van aanvallen op de Russische standaard met verschillende mate van betrouwbaarheid, als met meningen over de operationele kenmerken ervan. De auteurs (en dus de lezers) van deze aantekeningen krijgen vaak de indruk dat het binnenlandse versleutelingsalgoritme verouderd en traag is en kwetsbaarheden bevat die het aanzienlijk gevoeliger maken voor aanvallen dan buitenlandse versleutelingsalgoritmen met een vergelijkbare sleutellengte. Met deze reeks aantekeningen willen wij u in toegankelijke vorm vertellen over de huidige stand van zaken met de Russische standaard. Het eerste deel behandelt alle aanvallen op GOST 28147-89 die bekend zijn bij de internationale cryptografische gemeenschap en de huidige beoordelingen van de kracht ervan. In toekomstige publicaties zullen we de eigenschappen van de standaard ook nader bekijken vanuit het oogpunt van het vermogen om effectieve implementaties te bouwen.

Nicolas Courtois - "de grote en verschrikkelijke"

Laten we beginnen met een verhaal over de activiteiten van Nicolas Courtois, de auteur van een hele reeks werken gewijd aan de Russische blokcoderingsstandaard ().

In oktober 2010 begon het proces van het overwegen van de opname van het GOST 28147-89-algoritme in de internationale standaard ISO/IEC 18033-3. Al in mei 2011 verscheen een artikel van de beroemde cryptograaf Nicolas Courtois in het elektronische archief van ePrint, gekenmerkt door een zeer dubbelzinnige houding jegens hem vanuit de cryptografische wereldgemeenschap. De publicaties van Courtois zijn een droevig voorbeeld van de manipulatie van concepten, die geen nieuwe eigenschappen van het object in kwestie onthult, maar met een aanspraak op sensatie de verspreiding van onjuiste meningen over de werkelijke eigenschappen ervan in een incompetente omgeving uitlokt.

Algebraïsche methode

De redenering van Courtois is opgebouwd rond twee klassen van cryptanalysemethoden: algebraïsche methoden en differentiële methoden. Laten we eens kijken naar de eerste klasse methoden.

Op een vereenvoudigde manier kan de methode van algebraïsche cryptanalyse worden omschreven als de compilatie en oplossing van een groot systeem van vergelijkingen, waarvan elk van de oplossingen overeenkomt met het doel van de cryptanalyticus (bijvoorbeeld als een systeem wordt samengesteld met behulp van één paar van leesbare tekst en cijfertekst, dan komen alle oplossingen van dit systeem overeen met de sleutels waarmee deze leesbare tekst wordt omgezet in deze gecodeerd). Dat wil zeggen, in het geval van het probleem van de cryptanalyse van een blokcijfer, is de essentie van de algebraïsche methode van cryptanalyse dat de sleutel wordt gevonden als resultaat van het oplossen van een systeem van polynoomvergelijkingen. De grootste moeilijkheid is om een zo eenvoudig mogelijk systeem te kunnen creëren, rekening houdend met de kenmerken van een bepaald cijfer, zodat het oplossingsproces ervan zo min mogelijk tijd kost. Hier wordt de sleutelrol gespeeld door de kenmerken van elk specifiek cijfer dat wordt geanalyseerd.

De door Courtois gebruikte algebraïsche methode kan als volgt kort worden beschreven. In de eerste fase worden dergelijke eigenschappen van GOST 28147-89 gebruikt als het bestaan van een vast punt voor een deel van de encryptietransformatie, evenals het zogenaamde reflectiepunt. Dankzij deze eigenschappen worden verschillende paren geselecteerd uit een voldoende groot aantal leesbare tekst-cijfertekstparen, waardoor het mogelijk is om transformaties niet in 32, maar alleen in 8 ronden te overwegen. De tweede fase is dat, gebaseerd op de resultaten van acht ronde transformaties verkregen in de eerste fase, een systeem van niet-lineaire vergelijkingen wordt geconstrueerd, waarin de sleutelbits onbekend zijn. Vervolgens wordt dit systeem opgelost (dit klinkt eenvoudig, maar is in werkelijkheid het meest tijdrovende deel van de methode, aangezien het systeem uit niet-lineaire vergelijkingen bestaat).

Zoals hierboven opgemerkt, is er nergens in het werk een gedetailleerde beschrijving en analyse van de complexiteit van de tweede en belangrijkste fase van het bepalen van de sleutel. Het is de complexiteit van de tweede fase die de complexiteit van de hele methode als geheel bepaalt. In plaats daarvan geeft de auteur de beruchte ‘feiten’ op basis waarvan hij schattingen maakt van de arbeidsintensiteit. Deze ‘feiten’ zouden gebaseerd zijn op experimentele resultaten. Een analyse van de ‘feiten’ uit het werk van Courtois als geheel wordt gegeven in het werk van binnenlandse auteurs. De auteurs van dit werk merken op dat veel van Courtois’ ‘feiten’, gepresenteerd zonder enig bewijs, tijdens experimentele tests vals bleken te zijn. De auteurs van het artikel gingen verder en voerden, in navolging van Courtois, een analyse uit van de complexiteit van de tweede fase met behulp van goed onderbouwde algoritmen en schattingen. De hieruit resulterende complexiteitsschattingen tonen de volledige ontoepassing van de gepresenteerde aanval aan. Naast binnenlandse auteurs werden bijvoorbeeld ook de grote problemen die Courtois heeft met de beoordeling en rechtvaardiging van zijn methoden in het werk opgemerkt.

Differentiële methode

Laten we eens kijken naar de tweede Courtois-methode, die is gebaseerd op differentiële cryptanalyse.

De algemene methode van differentiële cryptanalyse is gebaseerd op de exploitatie van de eigenschappen van niet-lineaire afbeeldingen die worden gebruikt in cryptografische primitieven, geassocieerd met de invloed van de sleutelwaarde op de afhankelijkheden tussen de verschillen tussen paren invoer- en uitvoerwaarden van deze afbeeldingen. . Laten we het hoofdidee van de differentiële methode van cryptografische analyse van een blokcijfer beschrijven. Normaal gesproken transformeren blokcijfers de invoergegevens in fasen met behulp van een aantal zogenaamde ronde transformaties, en elke ronde transformatie gebruikt niet de hele sleutel, maar slechts een deel ervan. Laten we een enigszins "ingekort" cijfer bekijken, dat verschilt van het origineel doordat het niet de laatste ronde heeft. Laten we aannemen dat het mogelijk is gebleken om vast te stellen dat het versleutelen van twee leesbare teksten die op bepaalde vaste posities verschillen met behulp van een dergelijk “afgeknot” cijfer hoogstwaarschijnlijk zal resulteren in cijferteksten die ook op bepaalde vaste posities verschillen. Deze eigenschap laat zien dat een “afgeknot” cijfer hoogstwaarschijnlijk een afhankelijkheid achterlaat tussen sommige leesbare teksten en de resultaten van hun codering. Om een deel van de sleutel te herstellen met behulp van deze voor de hand liggende fout, is het noodzakelijk om vooraf geselecteerde platte tekst te kunnen coderen op de sleutel die we willen herstellen (de zogenaamde “gekozen platte tekstaanval”). Aan het begin van de “sleutelopening”-procedure worden willekeurig een aantal paren leesbare teksten gegenereerd, die op dezelfde vaste posities verschillen. Alle teksten worden gecodeerd met een “volledig” cijfer. De resulterende cijfertekstparen worden als volgt gebruikt om de sleutelbits te herstellen die in de laatste ronde-transformatie zijn gebruikt. Met behulp van een willekeurig geselecteerde waarde van de gewenste sleutelbits wordt op alle cijferteksten een transformatie toegepast die omgekeerd is aan de transformatie van de laatste ronde. Als we de gewenste waarde van de sleutelbits raden, krijgen we het resultaat van een “afgekapt” cijfer, en als we het niet raden, zullen we feitelijk “de gegevens nog verder versleutelen”, wat de kans alleen maar zal verminderen. afhankelijkheid tussen de hierboven genoemde blokken (het verschil zit in een aantal vaste posities). Met andere woorden, als er onder de resultaten van een dergelijke "aanvullende verwerking" van cijferteksten nogal wat paren waren die verschillen in de ons bekende vaste posities, dan betekent dit dat we de vereiste sleutelbits hebben geraden. Anders zullen er aanzienlijk minder van dergelijke paren zijn. Omdat in elke ronde slechts een deel van de sleutel wordt gebruikt, zijn de gezochte bits (dat wil zeggen de sleutelbits die in de laatste ronde zijn gebruikt) niet zo talrijk als de bits in de volledige sleutel en kunnen ze eenvoudigweg worden herhaald door de bovenstaande stappen te herhalen . In dit geval zullen we ooit zeker de juiste betekenis tegenkomen.

Uit de bovenstaande beschrijving volgt dat het belangrijkste bij de differentiële analysemethode de aantallen van die posities in platte teksten en cijferteksten zijn, waarbij de verschillen een sleutelrol spelen bij het terugvinden van de sleutelbits. De fundamentele aanwezigheid van deze posities, evenals de reeks van hun getallen, hangt rechtstreeks af van de eigenschappen van die niet-lineaire transformaties die in elk blokcijfer worden gebruikt (meestal is alle ‘niet-lineariteit’ geconcentreerd in de zogenaamde S-boxen of vervangende knooppunten).

Courtois gebruikt een licht gewijzigde versie van de differentiële methode. Laten we meteen opmerken dat Courtois zijn analyse uitvoert voor S-boxen die verschillen van de huidige en van die voorgesteld in ISO. Het werk biedt differentiële kenmerken (de getallen waarin de blokken moeten verschillen) voor een klein aantal rondes. De rechtvaardiging voor het uitbreiden van de kenmerken voor meer rondes is, zoals gebruikelijk, gebaseerd op “feiten”. Courtois drukt, opnieuw, met niets anders dan zijn autoriteit, een niet-ondersteunde veronderstelling uit dat het veranderen van de S-boxen de weerstand van GOST 28147-89 tegen zijn aanval niet zal beïnvloeden (terwijl om onbekende redenen de S-boxen uit de eerste werkversie van de aanvulling op de norm ISO/IEC 18033-3 werd niet in overweging genomen). De analyse van de auteurs van het artikel laat zien dat zelfs als we de ongefundeerde ‘feiten’ van Courtois over geloof nemen en GOST 28147-89 analyseren met andere S-blokken, de aanval opnieuw niet beter blijkt te zijn dan een volledige zoektocht.

Een gedetailleerde analyse van de werken van Courtois met een gedetailleerde onderbouwing van de ongegrondheid van alle uitspraken over de afname van de weerstand van de Russische standaard werd uitgevoerd in de werken [,].

Tegelijkertijd geeft zelfs Courtois zelf het absolute gebrek aan nauwkeurigheid in de berekeningen toe! De volgende dia is afkomstig uit de presentatie van Courtois tijdens de kortetermijnsectie van FSE 2012.

Opgemerkt moet worden dat het werk van Courtois ook herhaaldelijk is bekritiseerd door buitenlandse onderzoekers. Zijn werk aan het construeren van aanvallen op het AES-blokversleutelingsalgoritme met behulp van de XSL-methode bevatte bijvoorbeeld dezelfde fundamentele tekortkomingen als het werk aan de analyse van de Russische standaard: de meeste schattingen van de arbeidsintensiteit verschijnen in de tekst volledig ongefundeerd en ongefundeerd - gedetailleerd kritiek vind je bijvoorbeeld op het werk. Bovendien geeft Courtois zelf toe dat hij wijdverbreid wordt geweigerd om zijn werk te publiceren op grote cryptografieconferenties en in gevestigde peer-reviewed tijdschriften, waardoor hij vaak alleen de kans krijgt om te spreken in de korte aankondigingssectie. Hierover kunt u bijvoorbeeld lezen in hoofdstuk 3 van het werk. Hier zijn enkele citaten van Courtois zelf met betrekking tot zijn werk:

- “Ik denk dat het publiek van Asiacrypt het niet interessant zal vinden.” Asiacrypt 2011-recensent.

- “… er is een groot, groot, groot probleem: deze aanval, die de belangrijkste bijdrage van het artikel is, is al gepubliceerd op FSE’11 (het was zelfs het beste artikel), …”. Recensent voor Crypto 2011.

Het professionele deel van de internationale cryptografische gemeenschap beschouwt de kwaliteit van het werk van Courtois dus met niet minder twijfel dan bijvoorbeeld de uitspraken van sommige Russische specialisten over hun vermogen om AES voor 2.100 te kraken, die niet worden bevestigd door consistente berekeningen, of de laatste ‘bewijs’ van een hypothese van twee pagina’s over de ongelijkheid van complexiteitsklassen P en NP.

Aanvallen door Isobe en Dinur-Dankelman-Shamir

Het algemene idee van de Isobe () en Dinur-Dankelman-Shamir-aanvallen (hierna: DDS-aanval) () is om voor een bepaalde (sleutelafhankelijke) smalle set platte teksten een gelijkwaardige transformatie op deze set te construeren, die een structuur eenvoudiger dan de encryptietransformatie zelf. In het geval van de Isobe-methode is dit de set van 64-bits blokken x zodat F 8 -1 (Swap(F 8 (z))) = z, waarbij z = F 16 (x), tot en met F 8 ( x) en F 16 (x) geven respectievelijk de eerste 8 en eerste 16 ronden van GOST 28147-89-codering aan, via Swap - de bewerking waarbij de helften van een woord van 64 bytes worden verwisseld. Als de leesbare tekst in deze set is opgenomen, valt het resultaat van de volledige transformatie van 32 ronden van GOST 28147-89 samen met het resultaat van de transformatie van 16 ronden, wat de auteur van de aanval exploiteert. In het geval van de DDS-methode is dit de verzameling van x zodanig dat F 8 (x) = x (vast punt van de transformatie F 8). Voor elke leesbare tekst uit deze set werkt de GOST 28147-89-transformatie precies hetzelfde als de laatste 8 ronden, wat de analyse vereenvoudigt.

De complexiteit van de Isobe-aanval bedraagt 2.224 encryptie-operaties, de DDS-aanval is 2.192. Alle vragen over de vraag of de Isobe- en DDS-aanvallen nieuwe beperkingen introduceren op de voorwaarden voor het gebruik van ons algoritme worden echter weggenomen door de vereisten te beoordelen voor de hoeveelheid materiaal die nodig is om elk van de aanvallen uit te voeren: de Isobe-methode vereist 2 32 paar platte tekst en cijfertekst, en voor de DDS-methode - 2 64. Het verwerken van dergelijke hoeveelheden materiaal zonder de sleutel te veranderen is a priori onaanvaardbaar voor elk blokcijfer met een bloklengte van 64: op materiaal van volume 2 32 , rekening houdend met het probleem van verjaardagen (zie bijvoorbeeld ), de waarschijnlijkheid van voorkomen van herhaalde blokken is bijna 1/2, wat ervoor zorgt dat de aanvaller bepaalde conclusies over de leesbare teksten uit de cijferteksten kan trekken zonder de sleutel te bepalen. De aanwezigheid van 264 paren gewone en gecodeerde teksten die op één sleutel zijn verkregen, stelt de vijand in feite in staat versleutelings- en decoderingsoperaties uit te voeren zonder deze sleutel überhaupt te kennen. Dit komt door een puur combinatorische eigenschap: de vijand heeft in dit geval de volledige encryptieconversietabel. Deze situatie is onder alle redelijke bedrijfsomstandigheden absoluut onaanvaardbaar. In CryptoPro CSP is er bijvoorbeeld een technische beperking op het volume van gecodeerd materiaal (zonder sleutelconversie) van 4 MB (zie). Een strikt verbod op het gebruik van een sleutel op materiaal met een dergelijk volume is dus inherent aan elk blokcijfer met een bloklengte van 64 bits, en daarom beperken Isobe- en DDS-aanvallen op geen enkele manier de reikwijdte van het gebruik van het GOST 28147-89-algoritme. met behoud van de maximaal mogelijke sterkte van 2.256.

Natuurlijk moet worden opgemerkt dat onderzoekers (Isobe en Dinur-Dankelman-Shamir) hebben aangetoond dat sommige eigenschappen van het GOST 28147-89-algoritme het mogelijk maken om analysepaden te vinden waarmee de makers van het algoritme geen rekening hebben gehouden. De eenvoudige vorm van het sleutelschema, die de taak van het construeren van effectieve implementaties aanzienlijk vereenvoudigt, maakt het ook mogelijk dat in zeldzame gevallen sleutels en platte teksten eenvoudiger beschrijvingen construeren van de transformaties die door het algoritme worden geproduceerd.

Het werk toont aan dat deze negatieve eigenschap van het algoritme gemakkelijk kan worden geëlimineerd met volledig behoud van operationele kenmerken, maar helaas is het een integraal onderdeel van het algoritme in zijn algemeen gebruikte vorm.

Merk op dat een zekere nalatigheid bij het schatten van de gemiddelde arbeidsintensiteit ook aanwezig is in het werk van Dinur, Dunkelman en Shamir. Bij het construeren van een aanval wordt dus niet de nodige aandacht besteed aan het volgende punt: voor een aanzienlijk deel van de sleutels is de set leesbare teksten x, zodat F 8 (x) = x, leeg: er kunnen eenvoudigweg geen vaste punten zijn voor 8 transformatierondes. Het bestaan van vaste punten hangt ook af van de keuze van vervangende knooppunten. De aanval is dus alleen van toepassing op bepaalde vervangende knooppunten en sleutels.

Het is ook de moeite waard om nog een werk te vermelden met een aanval op GOST 28147-89. In februari 2012 verscheen een bijgewerkte versie van het artikel (gedateerd november 2011) in het elektronische archief ePrint van de internationale cryptografische vereniging, die een nieuwe aanval op GOST 28147-89 bevatte. De kenmerken van de gepresenteerde aanval zijn als volgt: het materiaalvolume is 2 32 (zoals Isobe) en de arbeidsintensiteit is 2 192 (zoals DDS). Deze aanval verbeterde dus de tijdrecord DDS-aanval in termen van materieel volume van 2 64 naar 2 32. We merken afzonderlijk op dat de auteurs alle berekeningen eerlijk hebben gepresenteerd met rechtvaardiging voor de complexiteit en het volume van het materiaal. Na 9 maanden werd een fundamentele fout gevonden in bovenstaande berekeningen en sinds november 2012 bevat de bijgewerkte versie van het artikel in het elektronische archief geen resultaten meer met betrekking tot het binnenlandse algoritme.

Aanvallen waarbij wordt aangenomen dat de aanvaller "iets" weet over de sleutels

Ten slotte merken we op dat er in de literatuur ook een aantal werken zijn (zie bijvoorbeeld en ) gewijd aan aanvallen op GOST 28147-89 in het zogenaamde gekoppelde sleutelmodel. Dit model gaat in principe uit van de aanname dat een aanvaller voor analyse niet alleen toegang kan krijgen tot paren open teksten en versleuteld met de gewenste sleutel, maar ook tot paren open en versleutelde teksten verkregen met (ook onbekende) sleutels die verschillen van de gewenste sleutel. op bekende reguliere wijze (bijvoorbeeld in vaste bitposities). In dit model is het inderdaad mogelijk om interessante resultaten te verkrijgen over GOST 28147-89, maar in dit model is het mogelijk om niet minder sterke resultaten te verkrijgen over bijvoorbeeld de AES-standaard, die het meest wordt gebruikt in moderne openbare netwerken ( zie bijvoorbeeld). Merk op dat de voorwaarden voor het uitvoeren van dit soort aanvallen ontstaan bij het gebruik van een cijfer in een bepaald protocol. Opgemerkt moet worden dat dit soort resultaten, hoewel ze van onbetwist academisch belang zijn vanuit het oogpunt van het bestuderen van de eigenschappen van cryptografische transformaties, feitelijk niet relevant zijn voor de praktijk. Alle tools voor de bescherming van cryptografische informatie die zijn gecertificeerd door de FSB van Rusland voldoen bijvoorbeeld aan de strengste eisen voor het genereren van coderingssleutels (zie bijvoorbeeld). Zoals aangegeven in de resultaten van de analyse, is de complexiteit van het volledig openen van de privésleutel, met een kans op succes van 1-10-4, feitelijk 2 26 als er 18 bijbehorende sleutels en 2 10 paren platte tekst- en cijfertekstblokken zijn. . Als echter aan de bovengenoemde vereisten voor de ontwikkeling van sleutelmateriaal wordt voldaan, is de kans op het vinden van dergelijke sleutels 2 -4352, dat wil zeggen 24096 keer minder dan wanneer u eenvoudigweg bij de eerste poging de geheime sleutel probeert te raden.

Werken gerelateerd aan het model met gekoppelde sleutels omvatten ook werk dat in 2010 veel ophef veroorzaakte in Russische elektronische publicaties, die niet de gewoonte hebben om het materiaal in de race op sensaties zorgvuldig te controleren. De daarin gepresenteerde resultaten werden niet ondersteund door enige rigoureuze rechtvaardiging, maar bevatten luide uitspraken over het vermogen om binnen enkele seconden de staatsnorm van de Russische Federatie op een zwakke laptop te hacken - over het algemeen is het artikel in de beste tradities geschreven van Nicolas Courtois. Maar ondanks de absoluut duidelijke ongegrondheid van het artikel voor de lezer die min of meer bekend is met de basisprincipes van wetenschappelijke publicaties, was het juist om het Russische publiek na het werk gerust te stellen dat Rudsky een gedetailleerde en grondige tekst schreef met daarin een uitgebreide analyse. van deze tekortkoming. Het artikel met de voor zichzelf sprekende titel “Over de nul-praktische betekenis van het werk “Key recovery aanval op volledige GOST-blokcodering met nul tijd en geheugen”” rechtvaardigt dat de gemiddelde complexiteit van de gegeven methode niet minder is dan de complexiteit van een volledige zoektocht.

Droogresten: wat is duurzaamheid in de praktijk?

Concluderend presenteren we een tabel met gegevens over alle resultaten van strikt beschreven en gerechtvaardigde aanvallen op GOST 28147-89 die bekend zijn bij de internationale cryptografische gemeenschap. Merk op dat de complexiteit wordt gegeven in de versleutelingsbewerkingen van het GOST 28147-89-algoritme, en dat het geheugen en het materiaal worden aangegeven in algoritmeblokken (64 bits = 8 bytes).

| Aanval | Arbeidsintensiteit | Geheugen | Benodigd materiaal |

| Isobe | 2 224 | 2 64 | 2 32 |

| Dinur-Dankelman-Shamir, FP, 2DMitM | 2 192 | 2 36 | 2 64 |

| Dinur-Dankelman-Shamir, FP, weinig geheugen | 2 204 | 2 19 | 2 64 |

| 2 224 | 2 36 | 2 32 | |

| Dinur-Dankelman-Shamir, Reflectie, 2DMitM | 2 236 | 2 19 | 2 32 |

| Volledige zoekopdracht | 2 256 | 1 | 4 |

| Aantal nanoseconden sinds de schepping van het heelal | 2 89 |

Ondanks een vrij grootschalige onderzoekscyclus op het gebied van de weerstand van het GOST 28147-89-algoritme, is er op dit moment geen enkele aanval bekend waarvan de voorwaarden voor de implementatie haalbaar zouden zijn met de bijbehorende operationele vereisten voor een bloklengte van 64 bits. De beperkingen op de hoeveelheid materiaal die op één sleutel kan worden verwerkt als gevolg van de coderingsparameters (sleutelbitlengte, blokbitlengte) zijn aanzienlijk strenger dan het minimale volume dat nodig is om een op dit moment bekende aanval uit te voeren. Bijgevolg maakt geen van de tot nu toe voorgestelde cryptanalysemethoden in GOST 28147-89 het mogelijk om een sleutel te bepalen met een arbeidsintensiteit die minder is dan uitputtend zoeken, wanneer wordt voldaan aan de bestaande operationele vereisten.

In ons land is een uniform algoritme voor cryptografische weergave van gegevens vastgesteld voor informatieverwerkingssystemen in computernetwerken, individuele computersystemen en computers, dat wordt bepaald GOST 28147-89.

Dit cryptografische dataconversie-algoritme is een 64-bits blokalgoritme met een 256-bits sleutel, ontworpen voor hardware- en software-implementatie, voldoet aan cryptografische eisen en legt geen beperkingen op aan de mate van geheimhouding van de beschermde informatie.

Bij het beschrijven van het algoritme wordt de volgende notatie gebruikt:

L en R - bitreeksen;

LR is een aaneenschakeling van reeksen L en R, waarbij de bits van de reeks R de bits van de reeks L volgen;

(+) - bitsgewijze optelling modulo 2 ("exclusieve OF"-bewerking);

[+] - toevoeging van 32-bits getallen modulo 2 32;

(+) - toevoeging van 32-bits getallen modulo 2 32 -1.

De getallen worden opgeteld volgens de volgende regel:

A [+] B = A + B als A + B< 2 32 ,

A [+] B = A + B - 2 32 als A + B >= 2 32 . A (+) B = A + B als A + B< 2^32 - 1,

A {+} B = A + B - (2^32 - 1), если A + B >= 2^32 - 1.

Het algoritme biedt vier bedrijfsmodi:

In ieder geval wordt een 256-bits sleutel K gebruikt om gegevens te coderen, die wordt weergegeven als acht 32-bits subsleutels K i:

K = K 7 K 6 K 5 K 4 K 3 K 2 K 1 K 0 .

Decodering wordt uitgevoerd met dezelfde sleutel als codering, maar het proces is het omgekeerde van het gegevenscoderingsproces. Eenvoudige vervangingsmodus

De eerste en gemakkelijkste modus is vervanging. De te versleutelen gegevens worden verdeeld in blokken van 64 bits. De versleutelingsprocedure voor een blok open data To omvat 32 cycli (j=1...32).

Blok To is verdeeld in twee reeksen van 32 bits: B(0)A(0), waarbij B(0) de bits van de linker- of hogere orde zijn, en A(0) de bits van de rechter- of lage-orde zijn.

Deze reeksen worden vóór het begin van de eerste encryptiecyclus in de schijven N1 en N2 ingevoerd.

De eerste cyclus (j=1) van de coderingsprocedure voor een 64-bits datablok wordt beschreven door de volgende formules:

Hier geeft i het iteratienummer aan (i = 1, 2,..., 32).

De functie f wordt de encryptiefunctie genoemd. Het argument is de som, modulo 2, van 32 getallen A(i), verkregen bij de vorige iteratiestap, en het sleutelgetal X(j) (de dimensie van elk van deze getallen is 32 cijfers).

De coderingsfunctie omvat twee bewerkingen op de resulterende 32-bits som. De eerste operatie heet substitutie K. Het substitutieblok K bestaat uit 8 substitutieknooppunten K(1) ... K(8) met elk een geheugen van 64 bits. De 32-bits vector die aankomt bij het substitutieblok wordt verdeeld in 8 opeenvolgende 4-bits vectoren, die elk worden omgezet in een 4-bits vector door het overeenkomstige vervangingsknooppunt, dat een tabel is met 16 gehele getallen in het bereik 0.. .15.

De invoervector specificeert het adres van een rij in de tabel, waarvan een getal de uitvoervector is. De 4-bits uitgangsvectoren worden vervolgens opeenvolgend samengevoegd tot een 32-bits vector. De vervangingsbloktabel K bevat sleutelelementen die gemeenschappelijk zijn voor het computernetwerk en zelden worden gewijzigd.

De tweede bewerking is een cyclische verschuiving naar links van de 32-bits vector die wordt verkregen als resultaat van de vervanging van K. Het 64-bits blok van gecodeerde gegevens Tsh wordt weergegeven als Tsh = A (32) B (32).

De resterende blokken open data in de eenvoudige vervangingsmodus worden op dezelfde manier gecodeerd.

Houd er rekening mee dat de eenvoudige vervangingsmodus slechts in beperkte gevallen kan worden gebruikt om gegevens te coderen. Deze gevallen omvatten de ontwikkeling van een sleutel en de codering ervan met het bieden van imitatiebescherming (bescherming tegen het opleggen van valse gegevens) voor verzending via communicatiekanalen of opslag in computergeheugen. Gamma-modus

Open data, verdeeld in 64-bits blokken T(i) (i=1, 2,..., m, waarbij m wordt bepaald door het volume aan gecodeerde data), wordt gecodeerd in de gammamodus door bitsgewijze optelling modulo 2 met het gammacijfer Гш, dat wordt geproduceerd in blokken van 64 bits, dat wil zeggen Гш = (Г(1),Г(2),...,Г(i),...,Г(m)).

De gegevenscoderingsvergelijking in de gammamodus kan als volgt worden weergegeven:

Ø(i) = A (Y(i-1) [+] C2, Z(i-1) (+) C1) (+) T(i) = Г(i) (+) T(i) .

Hier is Ø(i) een 64-bits blok cijfertekst,

A - coderingsfunctie in eenvoudige vervangingsmodus (de argumenten van deze functie zijn twee 32-bits getallen),

C1 en C2 zijn constanten gespecificeerd in GOST 28147-89,

Y(i) en Z(i) zijn grootheden die iteratief worden bepaald terwijl de gamma als volgt wordt gevormd:

(Y(0), Z(0)) = A(S), waarbij S een binaire reeks van 64 bits is (synchronisatiebericht);

(Y(i), Z(i)) = (Y(i-1) [+] C2, Z(i-1) (+) C1) voor i = 1, 2,...,m.

Het decoderen van gegevens is alleen mogelijk in de aanwezigheid van een synchronisatiebericht, dat geen geheim onderdeel van het cijfer is en kan worden opgeslagen in het computergeheugen of samen met gecodeerde gegevens via communicatiekanalen kunnen worden verzonden. Gammamodus met feedback

Modus gokken met feedback lijkt sterk op de gammamodus. Net als in de gammamodus worden open data, verdeeld in 64-bits blokken T(i) (i=1, 2,..., m, waarbij m wordt bepaald door het volume aan gecodeerde data), gecodeerd door bitsgewijze optelling modulo 2 met het gammacijfer Г sh, dat wordt geproduceerd in blokken van 64 bits:

Gw = (G(1),G(2),...,G(i),...,G(m)).

Het aantal binaire cijfers in het T(m)-blok kan kleiner zijn dan 64, terwijl het deel van het codegamma dat niet wordt gebruikt voor encryptie uit het G(m)-blok wordt weggegooid.

De gegevenscoderingsvergelijking in de gesloten-lus-gammamodus kan als volgt worden weergegeven:

Hier is Ø(i) een 64-bits blok cijfertekst,

A - coderingsfunctie in eenvoudige vervangingsmodus. Het functieargument bij de eerste stap van het iteratieve algoritme is een 64-bits synchronisatiebericht, en bij alle volgende stappen is het het vorige blok met gecodeerde gegevens Ø(i-1).

Ontwikkelingen van imitatie-inzetstukken

Productieproces imitovstaki is uniform voor elk van de gegevensversleutelingsmodi.

Imitatie-invoeging is een blok van p bits (imitatie-invoeging Ir), dat wordt gegenereerd voordat het volledige bericht wordt gecodeerd, of parallel aan blok-voor-blok-codering. De eerste blokken open data die deelnemen aan het genereren van de imitatieve invoeging kunnen dienstinformatie bevatten (bijvoorbeeld het adresgedeelte, de tijd, het synchronisatiebericht) en zijn niet gecodeerd. De waarde van de parameter p (het aantal binaire bits in de simulatie-insert) wordt bepaald door cryptografische vereisten, rekening houdend met het feit dat de waarschijnlijkheid van het opleggen van valse interferentie gelijk is aan 1/2^p.

Om een gesimuleerde invoeging te verkrijgen, worden open data gepresenteerd in de vorm van 64-bits blokken T(i) (i = 1, 2,..., m, waarbij m wordt bepaald door het volume aan gecodeerde data). Het eerste blok met gewone gegevens T(1) ondergaat een transformatie die overeenkomt met de eerste 16 cycli van het versleutelingsalgoritme in de eenvoudige vervangingsmodus. Bovendien wordt de sleutel die wordt gebruikt om de gegevens te coderen gebruikt als een sleutel om de imitatie-invoeging te genereren.

Het 64-bits getal verkregen na 16 werkingscycli wordt modulo 2 opgeteld met het tweede blok open data T(2). Het resultaat van de optelling wordt opnieuw onderworpen aan een transformatie die overeenkomt met de eerste 16 cycli van het versleutelingsalgoritme in de eenvoudige vervangingsmodus. Het resulterende 64-bits getal wordt modulo 2 opgeteld bij het derde blok open data T(3), enz. Het laatste blok T(m), indien nodig opgevuld tot een volledig 64-bits blok met nullen, wordt modulo 2 opgeteld met het resultaat van het werk in stap m-1, waarna het wordt gecodeerd in eenvoudige vervangingsmodus over de eerste 16 cycli van het algoritme. Uit het resulterende 64-bits getal wordt een segment Ir met een lengte p bits geselecteerd.

De imitatieve invoeging Ir wordt na de gecodeerde gegevens via een communicatiekanaal of in het computergeheugen verzonden. De ontvangen gecodeerde gegevens worden gedecodeerd, en uit de ontvangen blokken open gegevens T(i) wordt een gesimuleerde invoeging Ir gegenereerd, die vervolgens wordt vergeleken met een gesimuleerde invoeging Ir ontvangen van het communicatiekanaal of uit het computergeheugen. invoegingen komen niet overeen, alle gedecodeerde gegevens worden als vals beschouwd.

GOST 28147-89-coderingsalgoritme, het gebruik ervan en de software-implementatie voor computers op het Intel x86-platform.

Andrej Vinokurov

Beschrijving van het algoritme.

Termen en benamingen.

Een beschrijving van de encryptiestandaard van de Russische Federatie is opgenomen in een zeer interessant document met de titel “Cryptografisch conversie-algoritme GOST 28147-89”. Het feit dat er in de naam in plaats van de term ‘encryptie’ een algemener concept voorkomt “ cryptografische conversie ”, is helemaal niet toevallig. Naast verschillende nauw verwante versleutelingsprocedures beschrijft het document één algoritme voor het genereren imitatie inzetstukken . Dit laatste is niets meer dan een cryptografische controlecombinatie, dat wil zeggen een code die wordt gegenereerd op basis van de originele gegevens met behulp van een geheime sleutel met als doel imitatie bescherming of het beschermen van gegevens tegen ongeoorloofde wijzigingen.

Bij verschillende stappen van GOST-algoritmen worden de gegevens waarmee ze werken op verschillende manieren geïnterpreteerd en gebruikt. In sommige gevallen worden data-elementen behandeld als reeksen van onafhankelijke bits, in andere gevallen als een geheel getal zonder teken, in andere gevallen als een gestructureerd complex element dat uit verschillende eenvoudiger elementen bestaat. Om verwarring te voorkomen is het daarom belangrijk om overeenstemming te bereiken over de gebruikte notatie.

Gegevenselementen in dit artikel worden aangegeven met hoofdletters en cursief (bijvoorbeeld X). Via | X| geeft de grootte van het data-element aan X in stukjes. Dus als we het data-element interpreteren X Als een niet-negatief geheel getal kunnen we de volgende ongelijkheid schrijven:

Als een data-element uit meerdere kleinere elementen bestaat, wordt dit feit als volgt aangegeven: X=(X 0 ,X 1 ,…,X n –1)=X 0 ||X 1 ||…||X n-1. Het proces waarbij verschillende gegevenselementen tot één worden gecombineerd, wordt genoemd aaneenschakeling gegevens en wordt aangegeven door het symbool “||”. Voor de grootte van data-elementen moet uiteraard aan de volgende relatie worden voldaan: | X|=|X 0 |+|X 1 |+…+|X n-1 |. Bij het specificeren van complexe data-elementen en de aaneenschakelingsbewerking worden de samenstellende data-elementen weergegeven in oplopende volgorde van prioriteit. Met andere woorden, als we het samengestelde element en al zijn data-elementen interpreteren als gehele getallen zonder teken, kunnen we de volgende gelijkheid schrijven:

In het algoritme kan een data-element worden geïnterpreteerd als een array van individuele bits, in welk geval de bits worden aangegeven met dezelfde letter als de array, maar in kleine letters, zoals weergegeven in het volgende voorbeeld:

X=(X 0 ,X 1 ,…,x n –1)=X 0 +2 1 · X 1 +…+2 N-1 · x n –1 .

Dus, als je het gemerkt hebt, is de zogenaamde GOST aangenomen. “little-endian” nummering van cijfers, d.w.z. Binnen datawoorden met meerdere bits zijn individuele bits en groepen bits met een lager nummer minder significant. Dit staat direct vermeld in paragraaf 1.3 van de standaard: “Bij het toevoegen en cyclisch verschuiven van binaire vectoren worden de meest significante bits beschouwd als de bits van schijven met grote getallen.” Verder vereisen clausules van de standaard 1.4, 2.1.1 en andere dat het beginnen met het vullen van de opslagregisters van het virtuele versleutelingsapparaat met gegevens uit de laagste, d.w.z. minder belangrijke categorieën. Precies dezelfde nummeringsvolgorde wordt aangenomen in de Intel x86-microprocessorarchitectuur. Daarom zijn er bij het implementeren van een cijfer in software op deze architectuur geen extra permutaties van bits binnen datawoorden vereist.

Als een bewerking met een logische betekenis wordt uitgevoerd op data-elementen, wordt aangenomen dat deze bewerking wordt uitgevoerd op de overeenkomstige bits van de elementen. Met andere woorden A B=(A 0 B

0 ,A 1 B

1 ,…,een –1 b n–1), waar N=|A|=|B|, en het symbool “ ” geeft een willekeurige binaire logische bewerking aan; in de regel betekent dit een operatie exclusief of

, wat ook de werking is van sommatie modulo 2: ![]()

De logica van het construeren van een cijfer en de structuur van GOST-sleutelinformatie.

Als je de originele GOST 28147–89 zorgvuldig bestudeert, zul je merken dat deze een beschrijving van algoritmen op verschillende niveaus bevat. Helemaal bovenaan staan praktische algoritmen die zijn ontworpen om data-arrays te coderen en er imitatieve inserts voor te ontwikkelen. Ze zijn allemaal gebaseerd op drie algoritmen op laag niveau, genoemd in de GOST-tekst cycli . Deze fundamentele algoritmen worden in dit artikel aangeduid als basiscycli om ze te onderscheiden van alle andere cycli. Ze hebben de volgende namen en symbolen, deze staan tussen haakjes en hun betekenis zal later worden uitgelegd:

- versleutelingscyclus (32-З);

- decoderingscyclus (32-P);

- productiecyclus van imitatie-inzetstuk (16-Z).

Op zijn beurt is elk van de basiscycli een meervoudige herhaling van één enkele procedure, die verder in dit werk om duidelijkheid vraagt de belangrijkste stap van crypto-conversie .

Om GOST te begrijpen, moet je dus de volgende drie dingen begrijpen:

- wat is er gebeurd fundamentele stap crypto-conversies;

- hoe basiscycli worden gevormd uit basisstappen;

- vanaf drie basiscycli alle praktische GOST-algoritmen worden opgeteld.

Voordat we verder gaan met het bestuderen van deze kwesties, moeten we het hebben over de belangrijkste informatie die door GOST-algoritmen wordt gebruikt. In overeenstemming met het principe van Kirchhoff, waaraan alle moderne cijfers die bij het grote publiek bekend zijn, voldoen, is het de geheimhouding ervan die de geheimhouding van het gecodeerde bericht garandeert. In GOST bestaat sleutelinformatie uit twee datastructuren. Naast de feitelijke sleutel , noodzakelijk voor alle cijfers, bevat het ook vervangingstabel . Hieronder staan de belangrijkste kenmerken van de belangrijkste structuren van GOST.

De belangrijkste stap van crypto-conversie.

De basisstap voor cryptoconversie is in wezen een instructie die de conversie van een 64-bits gegevensblok specificeert. Een extra parameter van deze operator is een 32-bits blok, dat als sleutelelement wordt gebruikt. Het algoritmediagram van de hoofdstap wordt getoond in Figuur 1.

Figuur 1. Schema van de hoofdstap van crypto-conversie van het GOST 28147-89-algoritme.

Hieronder vindt u uitleg van het hoofdstapalgoritme:

Stap 0

- N– een geconverteerd 64-bit datablok, tijdens de uitvoering van de stap zijn ondergeschikte ( N 1) en senioren ( N 2) de delen worden behandeld als afzonderlijke 32-bit gehele getallen zonder teken. Zo kunnen we schrijven N=(N 1 ,N 2).

- X– 32-bit sleutelelement;

Stap 1

Toevoeging met een sleutel. De onderste helft van het geconverteerde blok wordt modulo 2 32 toegevoegd met het sleutelelement dat bij de stap wordt gebruikt, het resultaat wordt overgedragen naar de volgende stap;

Stap 2

Vervanging van blokken. De 32-bits waarde die in de vorige stap is verkregen, wordt geïnterpreteerd als een array van acht 4-bits codeblokken: S=(S 0 , S 1 , S 2 , S 3 , S 4 , S 5 , S 6 , S 7), en S 0 bevat de 4 jongsten, en S 7 – 4 meest significante bits S.

Vervolgens wordt de waarde van elk van de acht blokken vervangen door een nieuwe, die als volgt uit de vervangingstabel wordt geselecteerd: blokwaarde S ik veranderd naar S ik-de element in volgorde (nummering vanaf nul) i-dat vervangende knooppunt (d.w.z. i-de regel van de vervangingstabel, nummering ook helemaal opnieuw). Met andere woorden, een element uit de vervangingstabel met een rijnummer dat gelijk is aan het nummer van het blok dat wordt vervangen en een kolomnummer dat gelijk is aan de waarde van het blok dat wordt vervangen als een 4-bits niet-negatief geheel getal, wordt als vervanging geselecteerd. voor de waarde van het blok. Dit maakt de grootte van de vervangingstabel duidelijk: het aantal rijen daarin is gelijk aan het aantal 4-bits elementen in een 32-bits datablok, dat wil zeggen acht, en het aantal kolommen is gelijk aan het aantal verschillende waarden van een 4-bit datablok, waarvan bekend is dat het 2 4, zestien is.

Stap 3

Draai 11 bits naar links. Het resultaat van de vorige stap wordt cyclisch met 11 bits verschoven naar de meest significante bits en verzonden naar de volgende stap. In het algoritmediagram geeft het symbool de functie aan van het cyclisch verschuiven van zijn argument 11 bits naar links, d.w.z. richting de hogere rangen.

Stap 4

Bitsgewijze optelling: De in stap 3 verkregen waarde wordt bitsgewijze modulo 2 opgeteld, waarbij de hogere helft van het blok wordt geconverteerd.

Stap 5

Verschuiving langs de keten: het onderste deel van het geconverteerde blok wordt verschoven naar de plaats van het oudere blok en het resultaat van de vorige stap wordt op zijn plaats geplaatst.

Stap 6

De resulterende waarde van het geconverteerde blok wordt geretourneerd als resultaat van het uitvoeren van het algoritme van de belangrijkste cryptoconversiestap.

Basiscycli van cryptografische transformaties.

Zoals opgemerkt aan het begin van dit artikel, behoort GOST tot de klasse van blokcijfers, dat wil zeggen dat de eenheid van informatieverwerking daarin een datablok is. Daarom is het heel logisch om te verwachten dat het algoritmen zal definiëren voor cryptografische transformaties, dat wil zeggen voor het coderen, decoderen en ‘verrekenen’ van een besturingscombinatie van één gegevensblok. Deze algoritmen worden genoemd basiscycli GOST, die hun fundamentele belang voor de constructie van dit cijfer benadrukt.

Basislussen zijn opgebouwd uit belangrijkste stappen cryptografische transformatie besproken in de vorige sectie. Tijdens de hoofdstap wordt slechts één 32-bits sleutelelement gebruikt, terwijl de GOST-sleutel acht van dergelijke elementen bevat. Om de sleutel volledig te kunnen gebruiken, moet daarom elk van de basislussen herhaaldelijk de hoofdstap met zijn verschillende elementen uitvoeren. Tegelijkertijd lijkt het heel natuurlijk dat in elke basiscyclus alle sleutelelementen hetzelfde aantal keren moeten worden gebruikt; om redenen van codeersterkte zou dit aantal meer dan één moeten zijn.

Alle hierboven gemaakte aannames, eenvoudigweg gebaseerd op gezond verstand, bleken correct te zijn. Basislussen bestaan uit herhaalde uitvoering belangrijkste stap gebruiken verschillende sleutelelementen en verschillen alleen van elkaar in het aantal stapherhalingen en de volgorde waarin de sleutelelementen worden gebruikt. Hieronder vindt u deze volgorde voor verschillende cycli.

Versleutelingscyclus 32-З:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 .

Figuur 2a. Versleutelingscyclusschema 32-З

Decoderingscyclus 32-P:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 .

Figuur 2b. Schema van de 32-P-decoderingscyclus

Productiecyclus van imitatie inzetstuk 16-З:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 .

Figuur 2c. Schema van de productiecyclus van imitatie-inzetstuk 16-Z.

Elk van de cycli heeft zijn eigen alfanumerieke aanduiding die overeenkomt met het patroon " n-X", waarbij het eerste element van de aanduiding ( N), specificeert het aantal herhalingen van de hoofdstap in de cyclus, en het tweede aanduidingselement ( X), letter, specificeert de volgorde van codering (“Z”) of decodering (“P”) bij het gebruik van sleutelelementen. Deze bestelling heeft verdere uitleg nodig:

De decryptiecyclus moet het omgekeerde zijn van de encryptiecyclus, dat wil zeggen dat de opeenvolgende toepassing van deze twee cycli op een willekeurig blok uiteindelijk het originele blok moet opleveren, wat wordt weerspiegeld in de volgende relatie: C 32-Р ( C 32-З ( T))=T, Waar T– willekeurig 64-bit datablok, C X ( T) – het resultaat van de lusuitvoering X boven het datablok T. Om aan deze voorwaarde te voldoen voor algoritmen vergelijkbaar met GOST, is het noodzakelijk en voldoende dat de volgorde van gebruik van sleutelelementen door de overeenkomstige cycli onderling omgekeerd is. Het is gemakkelijk om de geldigheid van de schriftelijke voorwaarde voor het onderhavige geval te verifiëren door de bovenstaande reeksen voor cycli 32-З en 32-Р te vergelijken. Uit het bovenstaande volgt één interessante consequentie: de eigenschap dat een cyclus omgekeerd is aan een andere cyclus, is wederkerig, dat wil zeggen dat de 32-Z-cyclus omgekeerd is aan de 32-P-cyclus. Met andere woorden, het coderen van een gegevensblok kan theoretisch worden uitgevoerd met behulp van een decoderingscyclus, in welk geval de decodering van een gegevensblok moet worden uitgevoerd door een encryptiecyclus. Van de twee onderling omgekeerde cycli kan er één worden gebruikt voor codering, waarna de tweede moet worden gebruikt om gegevens te decoderen. De GOST 28147-89-standaard wijst echter rollen toe aan cycli en geeft de gebruiker niet het recht om in deze kwestie te kiezen .

De cyclus voor het produceren van een imitatie-insert is half zo lang als de encryptiecycli. De volgorde van het gebruik van sleutelelementen daarin is dezelfde als in de eerste 16 stappen van de encryptiecyclus, wat gemakkelijk te verifiëren is door de bovenstaande reeksen te beschouwen. deze volgorde in de aanduiding van de cyclus wordt gecodeerd door dezelfde letter “Z”.

Schema's van basiscycli worden getoond in figuren 2a-c. Elk van hen neemt als argument en retourneert als resultaat een 64-bits gegevensblok, aangegeven in de diagrammen N. Symbool Stap( N,X) geeft de uitvoering aan van de belangrijkste crypto-transformatiestap voor een datablok N sleutelelement gebruiken X. Er is nog een verschil tussen de berekeningscycli voor encryptie en imitatieve invoeging, hierboven niet vermeld: aan het einde van de basiscoderingscycli worden de hoge en lage delen van het resultaatblok verwisseld, dit is nodig voor hun wederzijdse omkeerbaarheid.

Basisversleutelingsmodi.

GOST 28147-89 biedt de volgende drie gegevenscoderingsmodi:

- eenvoudige vervanging,

- gokken,

- gamen met feedback,

en een extra modus voor het genereren van imitatie-inzetstukken.

In elk van deze modi worden gegevens verwerkt in blokken van 64 bits, waarin de array wordt verdeeld en onderworpen aan cryptografische transformatie. Daarom verwijst GOST naar blokcijfers. In twee gammamodi is het echter mogelijk om een onvolledig gegevensblok van minder dan 8 bytes te verwerken, wat essentieel is bij het coderen van data-arrays van willekeurige grootte, die geen veelvoud van 8 bytes mogen zijn.

Voordat we overgaan tot een bespreking van specifieke algoritmen voor cryptografische transformatie, is het noodzakelijk om de notatie te verduidelijken die wordt gebruikt in de diagrammen in de volgende secties:

T O, T w – respectievelijk arrays van open en gecodeerde gegevens;

, – i- opeenvolgende 64-bits blokken met respectievelijk open en gecodeerde gegevens: ![]() ,

, ![]() , het laatste blok is mogelijk onvolledig: ;

, het laatste blok is mogelijk onvolledig: ;

N– aantal 64-bits blokken in de data-array;

C X – functie voor het converteren van een 64-bit datablok met behulp van het basiscyclus “X” -algoritme.

Nu zullen we de belangrijkste coderingsmodi beschrijven:

Gemakkelijke vervanging.

Codering in deze modus bestaat uit het toepassen van cyclus 32-З op blokken met open data, en decryptie - cyclus 32-Р op blokken met gecodeerde data. Dit is de eenvoudigste van de modi; 64-bits datablokken worden onafhankelijk van elkaar verwerkt. Schema's van versleutelings- en decoderingsalgoritmen in de eenvoudige vervangingsmodus worden respectievelijk weergegeven in figuren 3a en b; ze zijn triviaal en behoeven geen commentaar.

Tekening. 3a. Algoritme voor gegevenscodering in eenvoudige vervangingsmodus

Tekening. 3b. Algoritme voor gegevensdecodering in eenvoudige vervangingsmodus

De grootte van de reeks open of gecodeerde gegevens, die respectievelijk worden gecodeerd of gedecodeerd, moet een veelvoud van 64 bits zijn: | T o |=| T w |=64· N Na het uitvoeren van de bewerking verandert de grootte van de resulterende gegevensarray niet.

De eenvoudige vervangende coderingsmodus heeft de volgende kenmerken:

- Omdat datablokken onafhankelijk van elkaar en hun positie in de data-array worden gecodeerd, resulteert het coderen van twee identieke leesbare tekstblokken in identieke cijfertekstblokken en omgekeerd. De genoemde eigenschap zal de cryptanalyticus in staat stellen een conclusie te trekken over de identiteit van de originele datablokken als hij identieke blokken tegenkomt in de gecodeerde data-array, wat onaanvaardbaar is voor een serieus cijfer.

- Als de lengte van de gecodeerde data-array geen veelvoud is van 8 bytes of 64 bits, ontstaat het probleem hoe en hoe het laatste onvolledige datablok van de array moet worden aangevuld tot de volledige 64 bits. Deze taak is niet zo eenvoudig als het op het eerste gezicht lijkt. Voor de hand liggende oplossingen zoals “een onvolledig blok aanvullen met nul bits” of, algemener, “een onvolledig blok aanvullen met een vaste combinatie van nul en één bits” kunnen de cryptanalyticus onder bepaalde omstandigheden de mogelijkheid geven om brute force-methoden te gebruiken om te bepalen de inhoud van dit zeer onvolledige blok, en dit feit betekent een afname van het beveiligingscijfer. Bovendien zal de lengte van de cijfertekst veranderen, oplopend tot het dichtstbijzijnde gehele veelvoud van 64 bits, wat vaak ongewenst is.

Op het eerste gezicht maken de bovenstaande kenmerken het bijna onmogelijk om de eenvoudige vervangingsmodus te gebruiken, omdat deze alleen kan worden gebruikt om data-arrays te coderen met een grootte die een veelvoud is van 64 bits en geen herhalende 64-bits blokken bevat. Het lijkt erop dat het voor echte gegevens onmogelijk is om de vervulling van deze voorwaarden te garanderen. Dit is bijna waar, maar er is één heel belangrijke uitzondering: onthoud dat de sleutelgrootte 32 bytes is en de grootte van de vervangende tabel 64 bytes. Bovendien zal de aanwezigheid van herhaalde blokken van 8 bytes in een sleutel- of vervangingstabel wijzen op de zeer slechte kwaliteit ervan, zodat een dergelijke herhaling niet kan bestaan in echte sleutelelementen. We ontdekten dus dat de eenvoudige vervangingsmodus redelijk geschikt is voor het coderen van sleutelinformatie, vooral omdat andere modi minder handig zijn voor dit doel, omdat ze een extra synchroniserend gegevenselement vereisen: een synchronisatiebericht (zie de volgende sectie). Onze inschatting is juist; GOST schrijft het gebruik van de eenvoudige vervangingsmodus exclusief voor voor het coderen van sleutelgegevens.

Gommen.