Pankkitoiminta Trojan Qadars, luotu pankkisektori, tuli tunnetuksi noin kaksi nauhaa sitten. Alusta alkaen hän ohitti helposti kaksivaiheisen varmennuksen mekanismit (tekniikka, jossa käyttäjän todennus tapahtuu kahdella eri tekniikalla). Virus käytti tähän mobiilisisältöä.

Tietoturvaasiantuntijat uskovat, että tämä ohjelmisto käyttää erilaisia WEB-injektioita päästäkseen käyttäjien tietokoneisiin. Qadarsin tavoite on sama - tunkeutua käyttäjän tietokoneeseen, varastaa käyttäjätunnus ja salasana asiakaspankista ja siirtää varoja asianomaisen henkilön hyväksi.

Suorittaaksesi nämä vaiheet, sinun on ohitettava pankkijärjestelmä suojaus, joten virus yrittää suostutella käyttäjää asentamaan erityisiä ohjelmistoja. Tämä ohjelma (mobiilisovellus) on Android_Perkele-virus. Käyttäjä saa Tämä hakemus sekä WEB-injektio, joka asentaa haitallista koodia. Jatkossa sovellus sieppaa tarvittavat tekstiviestit (esimerkiksi SMS asiakaspankista kirjautumistunnuksella ja salasanalla). Heti kun käyttäjä tulee asiakaspankkiin, virus tarjoutuu asentamaan sovelluksen kännykkä asiakas. Kaikki näyttää pankin suosittelemalta ohjelmistolta.

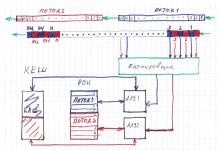

Tämä järjestelmä on tunnettu pitkään, sen nimi on Men_In_The_Browser. Ensin koodi ruiskutetaan selaimeen (IE, Mozilla, Opera jne.). Kun tämä on tehty, viruksen luoja voi itsenäisesti suorittaa tapahtumia Internet-pankissa. Käännöksen toteuttamiseen käytetään JavaScriptillä kirjoitettua komentosarjaa. Siirto jää pankkiasiakkaalle huomaamatta.

Vaikuttaa siltä, että tietoa viruksesta ilmestyi melko kauan sitten, useita vuosia on kulunut, mutta asiantuntijat eivät vieläkään pysty selviytymään siitä. Ja pahinta on, että Qadarsin luojat työskentelevät jatkuvasti sen parantamiseksi ja päivittämiseksi. Nyt virus on erityisen suosittu Iso-Britannian Yhdistyneessä kuningaskunnassa (UK).

Ison-Britannian lisäksi virus on vuosien varrella hyökännyt pankkiorganisaatioihin Hollannissa, Yhdysvalloissa ja Kanadassa.

Tätä virusta on tutkittu hyvin. Tässä on joitain hänen käyttämiään tärkeimmistä työkaluista:

Kyky hallita joitain selaimen toimintoja (Mozilla, IE); Väärennetyt evästeet; Lomakkeiden täyttäminen; WEB-injektiot; Täydelliset tiedot Grabber;

Virus voi käyttää Toria (The Onion Route, välityspalvelinjärjestelmä, jonka avulla voit asentaa anonyymin verkkoyhteys) asiakaslaitteella.

Lisäksi sen arsenaalissa on kyky tunnistaa Domain Generation Algorithm -algoritmilla luodut verkkotunnukset. Tämä tekniikka auttaa sisällöntuottajia piilottamaan resurssinsa.

Usein viruksen asentaminen näyttää tavallisen käyttöjärjestelmäpäivityksen asentamiselta. Heti kun Päivitä-painiketta painetaan, ShellExecuteEx_Win32_API alkaa toimia.

Tähän mennessä tämä on viruksen kolmas versio, Qadars_v3. Virus kehittyy hyvin, saa uusia toimintoja ja sen löytäminen on yhä vaikeampaa.

Troijalaiset ovat edelleen tehokas ase rahoitushuijareille

Kuva: Fotolia/Brian Jackson

Pankkitroijalaiset ovat yhä monipuolisempia ja kehittyneempiä. Miten ne toimivat ja kuinka käyttäjät voivat suojautua verkkoryöstöltä?

Ihanteellinen rikos

Pankkitroijalaiset auttavat kyberrikollisia tekemään täydellisen rikoksen varastamalla varoja aavistamattomien uhrien tileiltä jättämättä käytännössä jälkiä ja minimaalisella riskillä itselleen. Ei siis ole yllättävää, että kesäkuun ja joulukuun 2016 välisenä aikana pankkitroijalaiset olivat vain hieman jäljessä kiristysohjelmista yleisimpinä haittaohjelmina. Ja Aasian ja Tyynenmeren alueen maissa he ovat kaukana kiristysohjelmia edellä (englannista. lunnaita- "osta" ja ohjelmisto- "ohjelmistot", haitalliset ohjelmistot, jotka on suunniteltu kiristykseen. - Noin Banki.ru) hyökkäysten lukumäärän mukaan. Joten miten pankkitroijalaiset toimivat ja kuinka käyttäjät voivat suojautua verkkoryöstöltä?

Troijan sota

Tietokoneen lukitsevat ja käyttäjätiedot salaavat kiristysohjelmat ovat tulossa vaarallisemmiksi ja vaativat uhreiltaan yhä enemmän rahaa. Banki.ru ymmärsi lunnasohjelmien troijalaisten tyypit ja kuinka puolustautua niitä vastaan.

Näppäinten kirjaaminen muulien kanssa

Ensinnäkin nämä haittaohjelmat ovat yksi vaikeimmista haittaohjelmien tyypeistä. Kun troijalainen tartuttaa laitteen, se ei näytä toimintaa ennen kuin käyttäjä vierailee verkkopankkisivustolla. Odotettuaan tätä hetkeä troijalainen aktivoi ja käyttää näppäinlokitusta (korjaa käyttäjän toiminnot - esimerkiksi näppäinpainallukset) käyttäjätunnuksen ja salasanan varastamiseen ja lähettää sitten nämä tiedot salaa hyökkäyksen suorittaville rikollisille. Hakkerit voivat sitten kirjautua käyttäjän pankkitilille ja siirtää rahaa tileilleen - yleensä monimutkaisen tapahtumasarjan kautta käyttämällä "muulien" (välittäjiä, jotka saavat rahaa auttamisesta) tilejä peittämään jälkensä.

Varas selaimessa

Monet troijalaiset pystyvät käyttämään kehittyneitä mies-in-the-browser-hyökkäystaktiikoita. Esimerkiksi verkkoinjektiot tai uudelleenohjausmekanismit, jotka peittävät troijalaisten toiminnan reaaliajassa: ne korvaavat hiljaa kuvan, jonka käyttäjä näkee selaimessa. Kaupat näyttävät tapahtuvan normaalitila, ja uhri ei huomaa varkautta. Muita taktiikoita ovat väärennettyjen varoitussivujen näyttäminen, jotka pyytävät käyttäjää antamaan valtuustietonsa, sekä uloskirjautumissivut. tili kun käyttäjä todella pysyy kirjautuneena sisään. Näiden taktiikoiden tarkoituksena on piilottaa troijalaisen toiminta käyttäjiltä mahdollisimman pitkään, jotta verkkorikolliset voivat jatkaa varojen varastamista heidän tileillään.

Check Point 2016 H2 Global Threat Intelligence Trends -raportin mukaan maailman yleisimmät pankkitroijalaiset vuoden 2016 jälkipuoliskolla olivat:

1. Zeus, hyökkäävät laitteet päälle Windows-alusta ja sitä käytetään usein pankkitietojen varastamiseen käyttämällä man-in-the-browser -tekniikoita - näppäimistön näppäinpainallusten tallentamista ja lomakkeisiin syötettyjen tietojen tallentamista.

2. Tinba , joka varastaa käyttäjätilin tiedot verkkoinjektion avulla. Se aktivoituu, kun käyttäjä yrittää päästä pankkinsa verkkosivuille.

3. ramnit, pankkiasiakkaiden tilitietojen, FTP-salasanojen, istuntoevästeiden ja henkilötietojen varastaminen.

Itse asiassa koko vuoden 2016 Zeus, Tinba ja Ramnit pysyivät 20 parhaan haittaohjelman joukossa ja löysivät usein itsensä kymmenen parhaan joukkoon maailmanlaajuisesti. tarkistuspiste.

Banking Trojans: Stone Age to Space Era -raportin mukaan pitkäaikaisten Zeuksen, Tinban ja Ramnitin lisäksi pankkitroijalaisten joukko kasvaa edelleen uusien perheiden kanssa. Joten vuonna 2016 ilmestyi Panda, jota käytettiin ilkeä hyökkäys brasilialaisille pankeille vuoden 2016 olympialaisten aattona sekä Goznymille ja Trickbotille. Jälkimmäinen on levinnyt pääasiassa Australiassa, Isossa-Britanniassa, Intiassa, Singaporessa ja Malesiassa.

Mielenkiintoista on, että pankkitroijalaisia jaettiin alun perin pääasiassa englanninkielisissä maissa. Tämä helpotti hakkereiden työskentelyä koodin ja hyökkäysvektorin kanssa. Nyt asiantuntijat kuitenkin huomaavat yhä enemmän kohdistettuja hakkerikampanjoita tietyissä maissa ja eri kielillä.

Mobiilipankki: liikkuva kohde

Näemme myös mobiilipankkien troijalaisten kehitystä. Haittaohjelmat näyttävät yleensä väärennettyjä ilmoituksia ja näyttöjä mobiililaitteen näytöllä, kun käyttäjä yrittää käyttää sovellusta. Nämä näytöt näyttävät samalta kuin pankkisovellusten kirjautumissivut. Niiden kautta hyökkääjät voivat varastaa käyttäjätunnuksia tai siepata käyttäjän pankin tekstiviestejä käyttökoodeilla ja kerätä mobiilitapahtumien hyväksymiseen tarvittavia tietoja.

Kuinka suojella itseäsi

On selvää, että sen lisäksi, että käytetään erityisiä ratkaisuja suojaamaan haitallisilta ohjelmisto, käyttäjien on oltava valppaina verkossa. Juuri tämä heikkous verkkoturvallisuuskysymyksessä, koska ihmiset eivät usein huomaa eivätkä huomaa edes ilmeisiä merkkejä Internetissä tapahtuvasta petoksesta.

Tässä on joitain klassisia vinkkejä, jotka tekevät online- ja mobiilipankki ainakin vähän turvallisempaa.

Ole varovainen kun avaat sähköpostiviestejä, vaikka ne näyttäisivät olevan peräisin luotettavista lähteistä - älä napsauta linkkejä, avaa liitteitä tai ota makroja käyttöön Microsoftin tiedostot toimisto.

Asenna integroitu moderni ratkaisu turvallisuudesta. Laadukkaat tietoturvaratkaisut ja -ohjelmat (virustorjunta, robottien esto, edistynyt uhkien esto) suojaavat sinua erilaisilta haittaohjelmilta ja hyökkäysvektoreilta.

Kiinnitä huomiota niiden sivustojen käyttäytymiseen, joiden kautta käytät pankkipalveluita. Kiinnitä huomiota sivuston osoitepalkkiin: jos sivuston nimi ei näytä tavalliselta, älä syötä henkilötietojasi tämän sivuston kautta . Ongelma haitallinen sivu saattaa myös lisäkenttiä kirjautumissivuilla, joita et ole ennen nähnyt (varsinkin jos sinulta pyydetään henkilötietoja tai tietoja, joita pankin ei pitäisi kysyä), muutokset kirjautumissivujen ulkoasussa ja pieniä puutteita ja verkkosivuilla näkyy epätarkkuuksia.

Kiinnitä huomiota sivuston osoitepalkkiin: jos sivuston nimi ei näytä tavalliselta, älä syötä henkilötietojasi tämän sivuston kautta.

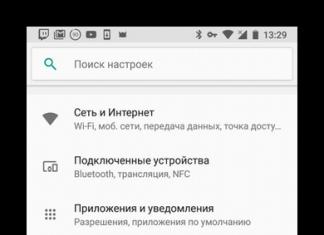

Asentaa mobiilisovelluksia ja erityisesti pankkisovellukset vain tunnetuista ja luotettavista lähteistä, kuten Google Play Ja Apple Store. Tämä ei anna täydellistä takuuta haitallisten sovellusten lataamisesta, mutta se suojaa sinua useimmilta uhilta.

Luoda varmuuskopiot tärkeimmät tiedostot. Säilytä kopiot tiedostoistasi ulkoisessa laitteessa, jota ei ole yhdistetty tietokoneeseesi, ja verkkotallennustilaan pilvessä. Nykyään yleisimmät pankkitroijalaiset seuraavat varkausvaihetta ruiskuttamalla muita haittaohjelmia, mukaan lukien lunnasohjelmat, jotka voivat lukita tiedostosi ja pitää sinut lunnaiden maksamiseen asti.

Rahan varastaminen pankkitileiltä on yleistymässä. sosiaalisissa verkostoissa ja foorumit ovat jatkuvasti täynnä uusia tarinoita ihmisistä, jotka löytävät pankkitilinsä yhtäkkiä tyhjäksi. Ja jos aiemmin varkauden pääväline oli maksukortti, jolla tiedot ja PIN-koodi "kopioitiin" jonnekin, nyt on täysin mahdollista tehdä ilman fyysistä kosketusta sen kanssa - riittää, että sinulla on pääsy älypuhelimeen tai tietokoneeseen, joka toimii pankkisovellusten kanssa.

Puhuin tästä aiheesta Sergei Lozhkinin, yhden Kaspersky Labin asiantuntijoista (tämä tapahtui vuoden tuloksille omistetussa lehdistötilaisuudessa), ja hän antoi useita esimerkkejä käytännöstään. Minulle nämä esimerkit ovat melko ilmeisiä (vaikka vanhassa naisessa on reikä), mutta monet ihmiset (mukaan lukien ne, jotka näyttävät olevan "tietävä") eivät edes epäile niistä. Puhutaanpa siis tästä hieman lisää.

Miksi mobiililaitteet saastuttaa?

Pahantekijöiden toiminta mobiililaitteiden hakkeroinnissa ja edelleen hyväksikäytössä kukoisti Viime aikoina ylenpalttisen värinen. Ensinnäkin näitä laitteita on paljon, joten jopa suhteellisen alkeellisia työkaluja käytettäessä mahdollisuus saada joku koukkuun on silti melko korkea. Toiseksi luotamme heihin erittäin aktiivisesti kaikki henkilökohtaisen ja erikseen perhe- ja talouselämämme yksityiskohdat. Kolmanneksi mobiililaitteista on tullut kätevä työkalu vuorovaikutus pankkien kanssa - tässä on valtuutus, SMS-pankki ja pankkisovellukset. Kaikki tämä tekee mobiililaitteista pätkän haittaohjelmien tekijöille: onnistuneen tartunnan sattuessa niistä voidaan poimia paljon arvokasta.Lupaavin ja tuottoisin haittaohjelmatyyppi nykyään ovat pankkitroijalaiset, jotka sieppaavat vuorovaikutuksen hallinnan pankin kanssa ja tyhjentävät pankkitilin.

PC-infektio

Yksi yksinkertaisista tavoista: saastuttaa tietokone ja jo sen kautta - mobiililaite. Vaikka nykyään Windows-tietokoneen tartuttaminen järjestelmän uuden, tuntemattoman haavoittuvuuden kautta on melko harvinaista. Tuntematon haavoittuvuus (eli 0day) on harvinainen, kallis mustalla markkinoilla ja massainfektio melko nopeasti laskettu ja laastareilla suljettu. Siksi varten massapostitus haittaohjelma (sama pankkitroijalainen), peli ei useimmiten ole kynttilän arvoinen.Paljon useammin käytetään jo vanhoja ja tunnettuja haavoittuvuuksia, jotka suljetaan käyttöjärjestelmän päivityksillä - laskenta menee niille käyttäjille, jotka eivät toimi tai ovat poistaneet käytöstä automaattinen päivitys. Tai hyökätä järjestelmään, käytetään kolmannen osapuolen ohjelmistojen haavoittuvuuksia - selaimia, flash-soitinta ja muita Adobe-sovellukset, Java-kone jne.

Yksi yleisimmistä "automaattisen" tartunnan mekanismeista on se, että käyttäjä houkutellaan haitalliselle sivulle (tai voit lisätä kehyksen tai komentosarjan lailliselle sivulle, esimerkiksi johtavan uutistoimiston sivustolle, jolta he tulevat ei odoteta saavan kiinni tempusta), missä exploitpack sijaitsee - joukko haavoittuvuuksia eri selaimet tai komponentteja (sama Adobe Flash, Java jne.). Heti kun siirryt siihen, komentosarja havaitsee selaimesi haavoittuvuuden ja lataa ja suorittaa tarvittavat haittaohjelmakomponentit erityisesti järjestelmääsi varten sen kautta. Siinä saattaa olla selaimen haavoittuvuus avoin lomake viikkoa ennen kuin tieto siitä saapuu kehittäjälle ja kunnes hän julkaisee päivityksen. Mutta vielä pidemmälle se on edelleen tärkeä niille, jotka eivät ole päivittäneet sitä uusin versio.

Tämän haavoittuvuuden avulla se lataa ja käynnistää itsensä tietokoneella tai (jos sopivaa haavoittuvuutta ei löydy) käyttäjälle tarjotaan ladata käyttäjä millä tahansa kastikkeella (esimerkiksi kuuluisalla "Opera Browser Updates" tai " adobe päivitys”) todellinen virus/troijalainen. Tai niin kutsuttu dropper (alias downloader). Tämä on latausohjelma, joka tarkastaa järjestelmän ja lataa ja asentaa sitten muut tarvittavat komponentit - näppäinloggerit, virukset, kiristysohjelmat, robottiverkkojen organisointikomponentit ja paljon muuta - vastaanotetun tehtävän mukaan. Muuten, palomuuri voi usein siepata ja estää hänen työnsä. Jos hän on, tietysti.

Jos virustorjuntayritys löytää tällaisen haavoittuvuuden tai saa kiinni troijalaisen ja näkee kuinka se tunkeutuu järjestelmään käyttäytymisellään, se ilmoittaa ongelmasta välittömästi kehittäjille. Sen lisäksi jokainen on erilainen. Esimerkiksi Kaspersky Labin edustajat sanovat, että useimmissa tapauksissa Google yrittää julkaista korjaustiedostoja riittävän nopeasti, myös Adobe. Ja samaan aikaan Safari for Mac on arvioitu suhteellisen alhaiseksi, kutsuen sitä yhdeksi mestareista haavoittuvuuksien määrän suhteen. Ja Apple reagoi, kun se tekee - joskus korjaukset tulevat ulos hyvin nopeasti, joskus haavoittuvuus voi jäädä auki melkein vuoden.

Mobiililaitteen infektio

Jos tietokone on jo saanut tartunnan, troijalainen yrittää joko suoraan tartuttaa sen tai pakottaa käyttäjän asentamaan haitallisen sovelluksen, kun mobiililaite on liitettynä.Kävi ilmi, että tämä jopa toimii Applen laitteet– Hiljattain löydetty troijalainen WireLurker käytti juuri tätä järjestelmää. Ensin se tartutti tietokoneen ja sitten siihen yhdistetyn älypuhelimen. Tämä on mahdollista, koska iPhone tai iPad pitää tietokonetta, johon se on kytketty, luotettuna laitteena (miten se voi muuten vaihtaa tietoja ja ottaa käyttöön käyttöjärjestelmäpäivityksiä?). iOS:lle se kuitenkin on poikkeus(Puhun lisää WireLurkerin toiminnasta toisessa artikkelissa), ja järjestelmä on erittäin hyvin suojattu ulkoisilta tunkeutumisilta. Mutta tärkeällä varoituksella: jos et riko laitetta, se poistaa suojan kokonaan ja avaa laitteen haitalliselle toiminnalle. Jailbroken iPhone-puhelimiin on paljon viruksia. iOS:n teknologiassa on vaihtoehtoja onnistuneilla APT:illä (kohdistetut hyökkäykset), mutta tavalliset käyttäjät eivät juuri koskaan kohtaa niitä ja jopa pyrkimyksiä tartuttaa. tietty laite on paljon laitettavaa.

Kaikkien virustorjuntayritysten pääpäänsärky (ja samalla tärkein tulonlähde) on Android-älypuhelimet. Järjestelmän avoimuus, joka on yksi sen tärkeimmistä eduista (toiminnan yksinkertaisuus, valtavia mahdollisuuksia kehittäjille jne.) osoittautuu miinukseksi turvallisuuden kannalta: haittaohjelmat saavat monia mahdollisuuksia tunkeutua järjestelmään ja ottaa se täydellisesti hallintaansa.

Järjestelmän itsensä hyökkääjille tarjoamien mahdollisuuksien lisäksi käyttäjät antavat kuitenkin oman panoksensa. He esimerkiksi poistavat valinnan kohdasta "Asenna sovellukset vain luotettavista lähteistä", mikä helpottaa haittaohjelmien tunkeutumista järjestelmään laillisten sovellusten varjolla. Myös monet käyttäjät suorittavat prosessin juurioikeuksien hankkimiseksi (joka voi olla tarpeen joidenkin ongelmien ratkaisemiseksi, ja Android-yleisö on taipuvaisempi kokeilemaan järjestelmässä), mikä lopulta poistaa jopa suojan jäännökset järjestelmän ohjauksen sieppausta vastaan.

Esimerkiksi kaksivaiheista todennusta käytetään nykyään monissa paikoissa, ts. tapahtumat vahvistetaan kertaluonteisella SMS-salasanalla pankista älypuhelimeen, joten rahaa ei voi nostaa ilman älypuhelimen osallistumista. Virus, joka on jo PC:ssä, näkee, että käyttäjä on kirjautunut asiakaspankkiin - ja lisää selaimeen uuden ikkunan pyynnöllä, joka näyttää samalta kuin pankin verkkosivun käyttöliittymä ja sisältää pyynnön puhelinnumeron millä tahansa verukkeella (vahvistus, vahvistus, ohjelmiston lataustarve jne.). Käyttäjä syöttää numeronsa, ja älypuhelimeen lähetetään tekstiviesti, jossa on linkki "pankkisovelluksen" tai vastaavan lataamiseen turvallisuuden vuoksi. Tavallinen käyttäjä näyttää siltä, että hän sai linkin pankista, ja ... Lisäksi skenaario on ilmeisesti melko yleinen - esimerkiksi valtava varoitus olla asentamatta tällaisia sovelluksia roikkuu Sberbankin verkkosivustolla. Tässä tapauksessa valittu ruutu sisään Android-asetukset"Asenna sovelluksia vain luotettavista lähteistä" ei salli järjestelmän tartuttamista.

Usein vanha hyvä lukko on luotettavampi ()

Jos et kuitenkaan ole onnekas, niin Googlen tapauksessa voit saada haitallisen sovelluksen laillisesta kaupasta. Apple Appstore tarkistaa saapuvat sovellukset vakavasti, minkä ansiosta haittaohjelmat eivät yksinkertaisesti pääse viralliseen kauppaan, kehittäjät hallitsevat. Google Playssa "lisää avoin rata yhteistyö" johtaa haitallisia sovelluksia säännöllisesti osuu kauppaan, ja Google reagoi vasta sen jälkeen. Eli on mahdollisuus asentaa virus jopa osoitteesta virallinen kauppa sovelluksia Androidille.

Mitä tapahtuu mobiilijärjestelmän tartunnan jälkeen

Aluksi muutama sana tilanteesta, kun tietokone on saanut tartunnan, ja sieltä troijalainen siirsi komponenttinsa älypuhelimeen, jossa se toimi onnistuneesti. Päätroijalainen voi siepata yksityiskohtia (esim keylogger tai selaimen kautta) ja käytä niitä tai mene yksinkertaisesti pankin verkkosivuille etänä oman järjestelmäsi kautta. Kun toimenpide suoritetaan, älypuhelimeen tulee koodi, jonka toinen komponentti sieppaa ja siirtää ensimmäiseen toiminnon suorittamiseksi loppuun. Koodin siirtämiseen voidaan käyttää sekä Internet-yhteyttä että koodin lähettämistä lähtevällä tekstiviestillä.Monet troijalaiset tietävät, kuinka pankki toimii käyttäjien kanssa ja kuinka ohjelmisto rakennetaan (asiakaspankin tai verkkosivuston kautta - se ei ole perustavanlaatuista). Vastaavasti he voivat luoda "henkilökohtaisia" tietojenkalastelusivuja, pistää haitallista koodia pankin sivulle suoraan selaimessa (esimerkiksi saat lisäikkunan, jossa sinun on vahvistettava sama puhelinnumero) ja paljon enemmän. Esimerkiksi vaatia "asenna suojauskomponentti", "sovellus pankin kanssa työskentelemiseen" jne. Tai ehkä kokonaan tausta mene pankkisivulle ja suorita tarvittavat toiminnot ilman sinun osallistumistasi.

Mobiililaitteen itsetartunta

Jos mobiililaite on kuitenkin jo saanut tartunnan, suuren tietokoneen apua ei välttämättä tarvita.Helpoin tapa varastaa rahaa tartunnan saaneella älypuhelimella on tekstiviestipankki. Useimmat pankit mahdollistavat saldotietojen vastaanottamisen ja tapahtumien suorittamisen koodatuilla viesteillä lyhyt numero. Tämä on erittäin helppokäyttöinen.

Järjestelmään päästyään troijalainen lähettää saldopyynnön viestin sen tuntemiin pankkinumeroihin. Jotkin versiot pystyvät määrittämään, missä maassa käyttäjä asuu katsomalla puhelimen alueasetuksia ja lataamalla numeroluettelon komento- ja ohjauspalvelimelta tiettyä maata. Jos johonkin numeroon saadaan vastaus, voit alkaa nostaa rahaa valetilille, josta ne sitten nostetaan. Kaava on yksinkertainen ja yleinen, ja se toimii paitsi puhelimen hakkeroinnin yhteydessä, myös esimerkiksi varastettaessa. On jopa tilanteita, joissa SIM-kortti palautetaan samalla tuloksella käyttämällä väärennettyä passin tai valtakirjan valokopiota. Teoriassa SIM-korttia vaihdettaessa tekstiviestipankki ja verkkopankki pitäisi estää, mutta näin ei aina tapahdu.

)

Tartunnan saanut mobiilijärjestelmä voi itse vetää tietoa käyttäjältä mitä viattommissakin tilanteissa. Esimerkiksi kun ostat sovelluksen Google Playsta, saat lisäikkunan, jossa sinua pyydetään vahvistamaan luottokorttisi numero salasanasi lisäksi. Ikkuna päällä google apps Pelaa, sisään oikea hetki, kaikki on varsin loogista ja epäilemättä. Ja itse asiassa tämä mobiili virus SVPenk, joka varastaa luottokorttitietoja tällä tavalla ... tarkemmin sanottuna, se ei edes varasta - käyttäjä antaa ne hänelle itse.

On epätodennäköistä, että troijalainen pystyy murtautumaan pankin ja sovelluksen väliseen viestintäkanavaan, salaus, sertifikaatit jne. on liian monimutkainen. Sekä "pääsy" lailliseen pankkisovellukseen. Mutta hän voi esimerkiksi siepata kosketusnäytön ohjauksen ja seurata käyttäjän toimia sovelluksessa. No, sitten hän voi itsenäisesti simuloida kosketusnäytöllä työskentelemistä syöttämällä tarvittavat tiedot pankkisovellukseen. Tässä tilanteessa rahansiirto käynnistetään pankkisovelluksesta, ja jos vahvistuskoodi saapuu samalle laitteelle, troijalainen sieppaa sen välittömästi ja syöttää sen - erittäin kätevää.

Tietysti Internet-pankin ja vahvistuskanavan pitäminen tekstiviestillä samassa laitteessa ei ole kovin suurta hyvä päätös, mutta harvoin kenelläkään on kaksi puhelinta mukanaan samanaikaisesti. Paras vahvistus pankkitoimintaa Vastaanottaja SIM-kortti laitettu sisään vanha puhelin ilman internetyhteyttä.

Operaatio Emmental tai "Reiät - ne ovat päissä!"

Harkitse esimerkiksi yhtä yrityksen kuvaamista hyökkäyksistä Trend Micro ja asiantuntijat kutsuivat niitä "Emmentaliksi", koska he verrasivat sveitsiläiseen juustoon lukuisia turva-aukkoja. Emmental-hyökkäys kohdistui useiden kymmenien eurooppalaisten pankkien asiakkaisiin - Sveitsissä (16 pankkisivustoa, tilastot yhden hyökkääjän palvelimen toimintaan), Itävallassa (6), Ruotsissa (7) ja jostain syystä Japanissa (5). ). Hyökkäyksen tarkoituksena on ottaa haltuunsa käyttäjän pankkitiedot, päästäkseen tiedoillaan järjestelmään ja varastaakseen tietoja.Emmentalin pääominaisuudet ovat ensinnäkin kaksivaiheinen tartuntamekanismi (ensin tietokone, sitten älypuhelin), joka mahdollistaa kaksivaiheisen valtuutuksen ohituksen. Toiseksi DNS:n korvaaminen omallamme, asiakkaiden uudelleenohjaaminen tietojenkalastelusivustoille, jotka näyttivät "aidelta!" ja väärennetyn suojaussertifikaatin asentaminen. No, viimeinen ominaisuus - joidenkin koodin vihjeiden perusteella sen tekivät venäjänkieliset kaverit. Ensinnäkin he unohtivat poistaa "obnulim rid" -kommentin koodista, ja toiseksi SIM-korttien maan tarkistusmoduulissa on maita, joissa hyökkäys suoritettiin, sekä Venäjä, mutta troijalainen ei toimii sen hyväksi (ilmeisesti sitä käytettiin testauksen aikana) . Toisaalta palvelinlokien perusteella pääasiallinen toiminta tuli Romaniasta.

PC:n ensisijainen tartunta on roskapostin kautta ja ilman mitään intohimoa. Väitetään, että tunnetulta jälleenmyyjältä (jokaiselle omalle maalleen) tulee kirje väitetystä tilauksesta, johon väitetysti on liitetty rtf-sekki. Avattuaan rtf:n käyttäjä näkee sisällään (!) toisen tiedoston nimeltä "check...", joka on itse asiassa .cpl-elementti. Sen avaaminen (ja mahdollisen vaaran varoituksen huomioimatta jättäminen) lataa netupdater.exe-moduulin, joka olettaa olevan Microsoftin päivitys. NET-kehys, mutta samalla UAC näyttää varoituksen ja jopa kirjoittaa, että kehittäjä on tuntematon. Eli saadakseen troijalaisen käyttäjän on osoitettava huomattavaa huolimattomuutta ja kohtuuttomuutta. Hyökkääjien onneksi tällaiset käyttäjät ovat enemmistönä.

Samaan aikaan itse tartuntamoduuli on varsin mielenkiintoinen: se muuttaa järjestelmän DNS-palvelinta, joka sisään tarpeellisia tapauksia uudelleenohjaa käyttäjän phishing-sivustolle ja asentaa järjestelmään uuden SSL-varmenteen, ts. se ei enää vanno suojattua HTTPS-yhteyttä väärään sivustoon. Sen jälkeen moduuli poistaa itsensä, joten lisätarkistuksen aikana se ei ole järjestelmässä, virustorjunta ei näe mitään epäilyttävää ja tartuntamekanismin määrittäminen on vaikeampaa.

)

Kun käyttäjä yrittää päästä pankkinsa verkkosivustolle, käyttäjä ohjataan tietojenkalastelusivustolle, jossa hän määrittelee käyttäjätunnuksen ja salasanan valtuutusta varten, minkä jälkeen hyökkääjät pääsevät tilille ja kaikkiin sen tietoihin. Lisäksi tietojenkalastelusivusto vaatii käyttäjää asentamaan puhelimeensa sovelluksen, joka luo kertaluonteisia salasanoja työskennellessään pankin kanssa, väitetysti turvallisuuden lisäämiseksi. Ohjeissa sanotaan, että linkki tulee tekstiviestillä, mutta tämä vaihtoehto ei toimi (tämä tehdään tarkoituksella), ja käyttäjien on pakko käyttää "varavaihtoehtoa": lataa Android-sovelluksen APK-tiedosto manuaalisesti annetusta linkistä. Asennuksen jälkeen (miten asennus menee, raportti ei paljasta, mikä on sääli - loppujen lopuksi Androidilla on myös suojaus) sinun on syötettävä sovelluksen salasana sivustolla - aktivoidaksesi uusi järjestelmä turvallisuus. Tämä tehdään sen varmistamiseksi, että käyttäjä todella on asentanut sovelluksen Androidiin.

Siinä on itse asiassa kaikki: nyt hyökkääjillä on sisäänkirjautuminen, salasana ja sovellus älypuhelimessa, joka sieppaa tekstiviestejä salasanoilla (tätä varten se asentaa oman tekstiviestin salakuuntelupalvelun), piilottaa ne käyttäjältä ja lähettää ne. komento- ja ohjauspalvelimelle (voi Tämä voidaan tehdä sekä Internetin kautta että tekstiviestillä). Lisäksi älypuhelinsovellus pystyy keräämään ja lähettämään komento- ja ohjauspalvelimelle melko paljon erilaista tietoa puhelimesta ja sen omistajasta.

Yleensä Emmental - monimutkainen toiminta edellyttää osallistujilta korkeaa pätevyyttä ja ammattitaitoa. Ensinnäkin se sisältää kahden erilaisen troijalaisen luomisen kahdelle alustalle. Toiseksi vakavan infrastruktuurin kehittäminen heille - DNS-palvelimet, phishing-sivustot, jotka jäljittelevät huolellisesti pankkisivustoja, komento- ja ohjauspalvelin, joka koordinoi sivustojen ja sovellusten työtä, sekä itse moduuli rahan varastamista varten. Itsestään poistuva tartuntamoduuli rajoittaa tutkimuksen mahdollisuuksia - erityisesti tartunta voi tapahtua postin lisäksi myös muilla tavoilla.

Tulokset

Tässä olemme kuvanneet vain muutaman tilanteen, kun virus ottaa älypuhelimen hallintaansa, ja tämä riittää rahan siirtämiseen väärennetylle tilille. Pankkitroijalaisia on monenlaisia, ja ne käyttävät erilaisia (joskus erittäin monimutkaisia ja jopa tyylikkäitä) järjestelmiä tietojen ja niiden jälkeen rahan tartuttamiseen ja varastamiseen.Totta, järjestelmän tartuttamiseksi "massaviruksella" (eli laajalti levinneellä, eikä se ole tarkoitettu tietty käyttäjä) yleensä monien tekijöiden täytyy olla samat (mukaan lukien käyttäjän välinpitämättömyys tai lukutaidottomuus), mutta tämä on massaratkaisujen kauneus: tällä yhdistelmällä on riittävästi "asiakkaita" niin, että erityisen onnistuneissa tapauksissa hyökkääjillä ei ole aika nostaa tilille putoavat varastetut rahat (todellinen tilanne!). Joten monissa tapauksissa tavallinen varovaisuus auttaa säästämään taloudellisilta tappioilta - sinun on vain kiinnitettävä huomiota älypuhelimen, asiakaspankin, tietokoneen jne. outoon ja epätavalliseen käyttäytymiseen. Vaikka luottaa vain häneen, kun me puhumme taloudellisista asioista, ei luultavasti sen arvoista.

Älypuhelinten buumi, jonka levinneisyys parissa vuodessa ylitti 50 % "mobiiliväestöstä", toi mukanaan yhden vakavan ongelman - mobiilin kyberuhat. Jos tietokoneella käyttäjät ovat enemmän tai vähemmän tottuneet noudattamaan "tietohygienian" sääntöjä, niin älypuhelin on enemmistön mielessä vain puhelin, silitysrautaa muistuttava laite tai pesukone. Mitä pelättävää on?

sillä välin moderni älypuhelin on täydellinen tietokone sitä tehokkaampi joka seisoi pöydälläsi noin 10 vuotta sitten. Ja erittäin vaarallinen tietokone. Levyllä kotitietokone ei ehkä ole mitään arvokasta paitsi pari käsinkirjoitettua esseetä, jotka on säilytetty opiskelija-ajalta ja kasa valokuvia Turkin matkalta. Mutta älypuhelin sisältää lähes varmasti tietoja, jotka ovat arvokkaita paitsi sinulle, myös tunkeutujille.

Tosiasia on, että jos sinulla on älypuhelin, sinulla on suuri todennäköisyys pankkikortti. Koska pankit käyttävät matkapuhelinnumerot valtuutusta varten (esimerkiksi lähetä tekstiviesti kertaluonteiset salasanat tapahtumien vahvistamiseksi), on houkutus siepata tämä viestintäkanava ja suorittaa siirtoja ja maksuja pankkitililtäsi puolestasi.

Ei ole yllättävää, että pankkitroijalaiset ovat yleisin mobiilikyberuhka nykyään, ja ne muodostavat jopa 95 % älypuhelinten haittaohjelmista. Yli 98 % niistä on tarkoitettu Android-alustoille, mikä ei ole yllättävää. Ensinnäkin se on massiivisin (vielä 80 % älypuhelinmarkkinoista). Toiseksi, se on ainoa suosittujen alustojen joukossa, joka periaatteessa sallii ohjelmistojen asennuksen tuntemattomista lähteistä.

Huolimatta siitä, että troijalaiset ovat paljon vähemmän vaarallisia kuin virukset, koska ne edellyttävät käyttäjän osallistumista järjestelmään, on olemassa suuri määrä tehokkaita menetelmiä sosiaalinen suunnittelu"asiakkaan" työntäminen asentamaan troijalainen, joka on naamioitu esim. tärkeä päivitys tai bonustasoja suosittuun peliin. On myös hyväksikäyttöjä, jotka lataavat haittaohjelmia automaattisesti, jos käyttäjä käynnistää niistä vahingossa.

Troijalaisten pankkitoimintaan on kolme päätapaa:

He voivat piilottaa pankkitekstiviestit salasanoilla käyttäjältä ja ohjata ne välittömästi hyökkääjälle, joka käyttää niitä rahasi siirtämiseen tililleen.

Samalla tavalla pankkitroijalaiset voivat toimia automaattisesti, lähettäen ajoittain suhteellisen pieniä summia rikollisten tileille.

Joko haittaohjelma jäljittelee välittömästi pankkien mobiilisovelluksia ja saatuaan pääsyn kirjautumistietoihin mobiili internetpankki, he kaikki tekevät saman asian.

Suurin osa pankkitroijalaisista - jopa 50 % - on suunnattu Venäjälle ja IVY-maihin; ne ovat myös melko yleisiä Intiassa ja Vietnamissa; viime aikoina yleiset haittaohjelmat, jotka pystyvät lataamaan päivitettyjä pankkiprofiileja, ovat tulleet suosituiksi eri maat V: USA, Saksa, Iso-Britannia.

Mobiilipankkitroijalaisten "isoisä" on Zeus, eli Zitmo (Zeus-in-the-mobile), joka ilmestyi jo vuonna 2010 (ja sen PC:n esi-isä, alkuperäinen Zeus, luotiin yleisesti vuonna 2006) ja onnistui Pelkästään Yhdysvallat tartuttaa yli 3,5 miljoonaa laitetta ja luo historian suurimman botnet-verkon.

Tämä on klassinen "sieppaaja", se tallentaa käyttäjän selaimeen syöttämät kirjautumistunnukset ja salasanat päästäkseen verkkopankkiin ja lähettää ne sitten hyökkääjälle, joka voi myöhemmin kirjautua sisään määritetyillä tiedoilla ja tehdä siirtoja (myös Zitmo ohitti kaksivaiheinen todennus).

Lisäksi Zeus pystyi varastamaan yli 74 tuhatta FTP-salasanaa eri sivustoilta, mukaan lukien Bank of America -sivustolta, ja muuttamaan niillä olevan koodin saadakseen tietoja. luottokortit kun he yrittävät maksaa jostain. Zeus oli erityisen aktiivinen vuoden 2013 loppuun asti, jolloin se alkoi syrjäytyä nykyaikaisemmalla Xtreme RAT:lla, mutta troijalainen ydin on edelleen suosittu haittaohjelmien tekijöiden keskuudessa.

SpyEye, yksi historian menestyneimmistä pankkitroijalaisista, ilmestyi vuonna 2011. Sen kirjoittaja Alexander Andreevich Panin myi koodin mustilla markkinoilla hintaan 1 000 - 8 500 dollaria; SpyEyen luojan deanonymisoineen FBI:n mukaan troijalaisen ostajia oli noin 150, jotka loivat sen muunnelmia varastaakseen eri pankkien asiakkaita. Yksi koodin ostajista pystyi varastamaan 3,2 miljoonaa dollaria kuudessa kuukaudessa.

Vuonna 2012 löydettiin Carberp - komponentti, joka naamioitui suurimpien venäläisten pankkien, Sberbankin ja Alfa-Bankin, Android-sovelluksiksi ja keskittyi näiden pankkien asiakkaisiin Venäjällä, Valko-Venäjällä, Kazakstanissa, Moldovassa ja Ukrainassa. Yksi tämän tarinan mielenkiintoisista hetkistä oli se, että rikolliset onnistuivat laittamaan väärennettyjä sovelluksia Google Playhin.

Venäjän ja Ukrainan poliisi löysi ja pidätti 28 henkilön hyökkääjät. Carberpin lähdekoodi julkaistiin kuitenkin vuonna 2013, joten nyt kuka tahansa voi kirjoittaa oman haittaohjelmansa sen pohjalta. Ja jos alkuperäinen Carberp löydettiin entisen Neuvostoliiton maista, niin sen klooneja löytyy nyt Euroopasta, sitten USA:sta, sitten Latinalaisesta Amerikasta.

Vuonna 2013 Hesperbot aloitti voitollisen marssinsa Turkista Portugalin ja Tšekin läpi: tämä troijalainen muun muassa luo tartunnan saaneelle laitteelle piilotetun VNC-palvelimen, jonka avulla hyökkääjä voi päästä älypuhelimen etähallintaan. .

Jopa troijalaisen poistamisen jälkeen pääsy säilyy, ja varas voi siepata kaikki viestit ikään kuin hänellä olisi laite käsissään, ja tietysti asentaa haittaohjelman uudelleen. Lisäksi Hesperbot on nähty paitsi pankkitroijalaisena, myös bitcoin-varkaana. Hesperbot leviää tietojenkalastelulla sähköpostipalveluiden viestien varjolla.

Vuonna 2014 avattiin Android.iBankingin lähdekoodi - valmis kompleksi pankkien SMS-salasanojen sieppaamiseen ja kaukosäädinälypuhelin. Aiemmin se myytiin 5 000 dollarilla, ja koodin julkaiseminen johti merkittävään tartuntapiikkiin.

Kompleksi koostuu vahingoittava koodi, joka korvaa älypuhelimeen jo asennetun pankkisovelluksen (alkuperäisen sovelluksen toiminnallisuus säilyy, mutta runsaasti uusia ominaisuuksia ilmestyy), ja Windows-ohjelmat kätevällä GUI, jonka avulla voit hallita kaikkia ohjattuja älypuhelimia automaattisesti päivitetystä luettelosta.

Mielenkiintoista, läsnäolosta huolimatta ilmainen versio, on edelleen olemassa ja on kysynnän mukaan maksettu: "premium-tilien" omistajille tarjotaan säännöllisiä päivityksiä ja korkealaatuista teknistä tukea. Saman vuoden lopussa Google Playsta löydettiin kaksi brasilialaisille käyttäjille suunnattua troijalaista, jotka luotiin ilman ohjelmointitaitoja yleisen sovellusten rakentajan avulla.

Brasilia on yleensä erityinen alue "pankkihyökkäysten" suhteen. Tosiasia on, että matkapuhelimet ovat erittäin suosittuja maassa. maksujärjestelmä Boleto, jonka avulla voit siirtää varoja toisilleen luomalla virtuaalisia sekkejä, joissa on älypuhelimen näytölle viivakoodiksi muutettu yksilöllinen maksutunniste, josta se voidaan skannata toisen älypuhelimen kameralla.

Boleto-spesifiset troijalaiset, kuten Infostealer.Boleteiro, sieppaavat luodut shekit, kun ne näkyvät selaimessa, ja muokkaavat niitä kirjaimellisesti lennossa niin, että maksu ei lähetetä alkuperäiselle vastaanottajalle, vaan hyökkääjälle.

Lisäksi troijalainen valvoo tunnuksen syöttöä Boleto-järjestelmään verkkosivustoilla ja sisään pankkisovellukset(täydennettäessä tiliä järjestelmässä) ja korvaa sitten salaisesti hyökkääjän tunnuksen lomakkeen lähettämisen yhteydessä - näin täydentää hänen tiliään.

Pankkitroijalaiset: suurin mobiilikyberuhka

Kesäkuussa 2015 Venäjältä löydettiin troijalainen Android.Bankbot.65.Origin, joka oli naamioitu korjatuksi virallinen hakemus"Sberbank Online", he sanovat poistaessaan vanhan version ja asentaessaan uusi käyttäjä vastaanottaa täysi pääsy mobiilipankkitoimintoihin, ei vain maksumalleihin.

Koska troijalainen säilytti kaikki alkuperäisen sovelluksen toiminnot asennuksen jälkeen, käyttäjät eivät ensin huomanneet saalis. Ja heinäkuussa 100 000 Sberbankin asiakkaan tililtä varastettiin yli 2 miljardia ruplaa. Kaikki uhrit käyttivät vaarantunutta Sberbank Online -sovellusta.

Tietenkin pankkitoiminnan troijalaisten historiaa kirjoitetaan edelleen, uusia ja uusia sovelluksia ilmestyy jatkuvasti, rikolliset löytävät yhä enemmän tehokkaita tekniikoita houkutellakseen uhrejaan. Joten kannattaa suojata älypuhelin kunnolla.

Pankkitroijalaiset: suurin mobiilikyberuhka

Oletko kuullut pankkitroijalaisista, mutta et tiedä, mihin ne tarkalleen ottaen ovat vaarallisia? Asiantuntijat puhuivat yksityiskohtaisesti näistä ohjelmista sekä kuinka suojautua niiltä.

Pankkitroijalaiset ovat erikoisohjelmia, jotka on suunniteltu varastamaan käyttäjien henkilötietoja

Troijalaiset ovat yksi vaarallisimmista ja yleisimmistä "virustyypeistä" maailmassa. Erityisen vaarallisia ovat niin sanotut pankkitroijalaiset, jotka aiheuttavat 80 % tapauksista rahavarkauksia pankkitileiltä. Kuinka nämä ohjelmat toimivat ja onko mahdollista suojautua niiltä - sanoivat Ukrainan virustorjuntalaboratorion Zillyan asiantuntijat.

Tavoitteet ja menetelmät

Pankkitroijalaiset ovat erikoisohjelmia, jotka on suunniteltu varastamaan käyttäjien henkilötietoja. Ne keskittyvät erityisesti verkkopankkikäyttäjien kirjautumistunnusten ja salasanojen varastamiseen. Troijalaiset voivat myös siepata tekstiviestejä salaisia koodeja että pankki lähettää ja ohjaa ne hyökkääjille.

Lisäksi he voivat myös varastaa rahaa suoraan tililtä - kerralla tai vähitellen pieninä siirtoina.

Todennäköisimmin tartuntareitit

Pääsääntöisesti troijalainen ohjelma saastuttaa käyttäjän tietokoneen samalla tavalla: se naamioituu harmittomiksi ja usein hyvin tunnetuiksi sovelluksiksi. Yleisimmät vaihtoehdot ovat ladata ohjelmapäivitys ei kehittäjän viralliselta verkkosivustolta, vaan osoitteesta kolmannen osapuolen resurssi joka jäljittelee alkuperäistä.

Käyttäjä lataa näennäisesti tunnetun ohjelman, jonka sisään on liitetty troijalainen, joka saastuttaa tietokoneen. Lisäksi muut troijalaiset ja haittaohjelmat voivat ladata troijalaisia tietokoneeseen.

Ei vähempää kuin todellisella tavalla Pankkitoiminnan troijalaisten jakelua voidaan kutsua roskapostiksi. Tätä menetelmää tehostavat sosiaalisen manipuloinnin tekniikat, jotka perustuvat käyttäytymisen psykologiaan ja pakottavat käyttäjän avaamaan liitteenä olevan asiakirjan tai seuraamaan linkkiä tartunnan saaneelle sivustolle.

Pankkitroijalaiset ovat vastuussa 80 % tapauksista, joissa rahaa varastetaan pankkitileiltä. Kuva: sensorstechforum.com

Vahinkojen määrät

Pankkitroijalaiset ovat melko vaarallinen hakkerointityökalu. "Taitavissa" käsissä se voi aiheuttaa merkittäviä vahinkoja uhrien taloudelle.

Joten yksi kuuluisimmista ja vaarallisimmista haittaohjelma Tässä luokassa Zeus aiheutti asiantuntijoiden mukaan 50-100 miljoonan dollarin tappiot suorista varkauksista ja yli 900 miljoonaa suojajärjestelmien kehittämisestä.

Näytti siltä, että tämän troijalaisen aika oli jo kulunut, ja he oppivat käsittelemään sitä. Vuonna 2016 kuitenkin löydettiin uusi tehokas Atmos-pankkitroijalainen, joka alan asiantuntijoiden mukaan pystyy rikkomaan kaikki ennätykset, koska se on teknisesti paljon edistyneempi tuote.

Yhtä tunnettu SpyEye-troijalainen aiheutti 100 miljoonan dollarin vahingot ja pystyi keräämään tietoja yli 250 000 muovikortista. Erikseen on syytä mainita Citadel Troijalainen, joka tartutti yli 10 000 tietokonetta ja josta tuli Yhdysvaltain tiedustelupalvelujen mukaan työkalu yli 500 miljoonan dollarin varastamiseen.

Hiljattain neutraloitu pankkiiri Lurk, jota johti joukko hakkereita, pystyi vahingoittamaan käyttäjien taloutta 40 miljoonalla dollarilla.

Muuten, tällaiset tekniikat ovat melko kalliita. Mustalla markkinoilla luotettavan pankkitroijalaisen hinta voi vaihdella 5 000 dollarista 50 000 dollariin (Carberp-troijalainen).

Pidätykset

Kaikesta pahasta on rangaistava, minkä vuoksi troijalaiset kirjoittajat ja heidän jakelijansa päätyvät usein kaltereiden taakse. On syytä huomata, että Citadelin luoja sai 5 vuotta amerikkalaisessa vankilassa ja SpyEye Alexander Paninin (Gribodemon) luoja - 9 vuotta vankeutta.

Tiedustelupalvelut ympäri maailmaa ymmärtävät tällaisten kyberuhkien mahdollisuudet ja ovat jopa valmiita maksamaan paljon rahaa nykyaikaisten rikollisten "päistä". Joten tiedoksi Zeuksen kirjoittajasta on ilmoitettu 3 miljoonan dollarin palkkiosta.

Paras suoja vastaan Troijalaiset Zillyan asiantuntijoiden mukaan on harkintavaltaa. Useiden tunteminen ja käyttö perussäännöt kyberturvallisuuden avulla voit minimoida tartunnan mahdollisuuden seuraavilla tavoilla:

1. Älä avaa tuntemattomilta vastaanottajilta tulevia kirjeitä, joihin on liitetty arkistoja ja tekstiasiakirjoja.

2. Jos olet avannut tällaisen kirjeen, älä avaa tiedostoja.

3. Poista tällainen kirje.

4. Älä käytä asennustiedostot kuuluisia ohjelmia kolmansien osapuolien lähteistä.

5. Käytä virustorjuntaa sekä tietokoneella että mobiililaitteella.

6. Varmuuskopioi tärkeät tiedot säännöllisesti.

7. Pankkikorttitiedot tulee pyytää jokaisesta verkkokaupan uudelleenostosta. Muussa tapauksessa sinun on otettava yhteyttä pankinjohtajaan.

8. Muista: verkkopankkiin siirtymiseksi sinun EI tarvitse syöttää korttisi PIN-koodia.