Parool ei ole kuigi usaldusväärne kaitsevahend. Väga sageli kasutatakse lihtsaid, kergesti äraarvatavaid paroole või kasutajad ei jälgi eriti oma paroolide turvalisust (jagavad neid kolleegidele, kirjutavad paberitele jne). Microsoft on juba ammu juurutanud tehnoloogiat, mis võimaldab süsteemi sisse logimiseks kasutada SmartCardi, s.t. autentida süsteemis sertifikaadi abil. Kuid kiipkaarte pole vaja otse kasutada, sest need nõuavad ka lugejaid, nii et neid on lihtsam USB-žetoonidega asendada. Need võimaldavad teil rakendada kahefaktorilist autentimist: esimene tegur on loa parool, teine tegur on märgil olev sertifikaat. Järgmiseks, kasutades näitena JaCarta usb-märki ja Windowsi domeeni, räägin teile, kuidas seda autentimismehhanismi rakendada.

Kõigepealt loome AD-s grupi “g_EtokenAdmin” ja konto. kirje "Registreerimisagent", mis on selle rühma osa. See rühm ja kasutaja haldavad sertifitseerimisasutust.

Lisaks paigaldame Veebiteenus sertifikaate nõudma.

Järgmisena valige ettevõtte jaoks sobiv valik. Valige juur-CA (kui see on domeeni esimene sertifitseerimisasutus)

Looge uus privaatvõti. Võtme pikkuse võib jätta samaks, kuid räsimisalgoritmiks on parem valida SHA2 (SHA256).

Sisestage CA nimi ja valige põhisertifikaadi kehtivusaeg.

Jätame ülejäänud parameetrid vaikimisi ja alustame installiprotsessi.

Pärast installimist minge sertifitseerimisasutuse lisandmoodulisse ja konfigureerige mallide õigused.

Oleme huvitatud kahest mallist: registreerimisagent ja kiipkaardi sisselogimine.

Liigume nende mallide atribuutide juurde ja lisame turvalisuse vahekaardile lugemis- ja rakendusõigustega grupp “g_EtokenAdmin”.

Ja need kuvatakse meie üldises loendis.

Järgmine samm on rühmapoliitika konfigureerimine.

Kõigepealt räägime kõikidele domeeni arvutitele juursertifitseerimisasutusest, selleks muudame domeeni vaikepoliitikat.

Arvuti konfiguratsioon -> Reeglid -> Windowsi konfiguratsioon -> Turvaseaded -> Avaliku võtme eeskirjad -> Usaldusväärsed juursertifitseerimisasutused -> Import

Valime oma juursertifikaadi, mis asub tee ääres: C:\Windows\System32\certsrv\CertEnroll. Sulgege domeeni vaikepoliitika.

Järgmises etapis loome poliitika konteineri jaoks, milles asuvad token- (kiipkaardi) autentimisega arvutid.

Mööda teed: Arvuti konfiguratsioon -> Poliitika -> Windowsi konfiguratsioon -> Turvaseaded -> Kohalikud poliitikad-> Turvaseaded. Seadistame kaks parameetrit “Interaktiivne sisselogimine: vaja kiipkaarti” ja “Interaktiivne sisselogimine: käitumine kiipkaardi eemaldamisel”.

Seadetega on kõik, nüüd saate genereerida kliendi sertifikaadi ja kontrollida autentimist loa abil.

Logige arvutisse sisse registreerimisagendi konto all ja avage brauser, järgides linki http://MS_CA_server_name/certsrv

Valige Sertifikaadi taotlus -> Täiustatud sertifikaaditaotlus -> Loo ja esitage sellele CA-le taotlus

Kui kuvatakse tõrketeade, näiteks "Serdi taotlemise lõpuleviimiseks peate veebisaidi konfigureerima, et CA kasutaks HTTPS-i autentimist", siis peate siduma saidi https-protokolliga IIS-i serveris, kuhu MS CA on installitud. .

Jätkame sertifikaadi hankimist, selleks valige avanenud lehel mall: “Registration Agent” ja klõpsake sertifikaadi väljastamiseks ja installimiseks nuppu.

Registreerimisagendi kasutaja saab nüüd teistele kasutajatele sertifikaate väljastada. Näiteks küsime kasutajatesti jaoks sertifikaati. Selleks avage serdihalduskonsool certmgr.msc, sest Veebiliidese kaudu ei saa USB-märgile sertifikaati kirjutada.

Selles konsoolis isiklikus kaustas esitame teise kasutaja nimel päringu

Allkirjaks valige ainuke "Registreeruva agent" sertifikaat ja jätkake järgmise sammuga, mille käigus valime elemendi "Logi sisse kiipkaardiga" ja klõpsame krüptoteenuse pakkuja valimiseks üksikasjad.

Minu puhul kasutan JaCarta märke, seega installiti koos draiveritega krüptopakkuja "Athena...":

Järgmises etapis valime domeeni kasutaja, mille kohta väljastame sertifikaadi ja vajutame nuppu “Taotlus”.

Sisestame märgi, sisestame PIN-koodi ja genereerimisprotsess algab. Selle tulemusena peaksime nägema dialoogiboksi, mis ütleb "Edu".

Kui protsess ebaõnnestus, võib see olla sertifikaadi saamise mall, minu puhul oli vaja seda veidi parandada.

Alustame testimist, kontrollime OU-s asuvas arvutis märgi toimimist rühmapoliitika Logige sisse kiipkaardiga.

Kui proovime parooliga kontot kasutades sisse logida, peaksime saama keeldumise. Kui proovime kiipkaardiga (tokeniga) sisse logida, palutakse meil sisestada PIN-kood ja peaksime edukalt sisse logima.

P.s.

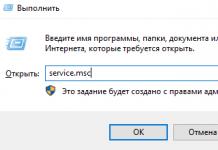

1) Kui arvuti automaatne lukustamine või süsteemist väljalogimine pärast märgi eemaldamist ei tööta, kontrollige, kas teenus "Smart Card Removal Policy" töötab.

2) Tokenile saate kirjutada (sertifikaadi genereerida) ainult kohapeal, see ei tööta RDP kaudu.

3) Kui te ei saa sertifikaadi genereerimise protsessi alustada kasutades standardne mall“Logi sisse kiipkaardiga”, loo sellest koopia järgmiste parameetritega.

See on kõik, kui teil on küsimusi, küsige, ma püüan aidata.

- Õpetus

Mõned teist on ilmselt kuulnud juhtumist, mis avalikustati üsna hiljuti. Ameerika pooljuhtide tootja Allegro MicroSystem LLC kaebas oma endise IT-spetsialisti sabotaaži eest kohtusse. Nimesh Patel, kes töötas ettevõttes 14 aastat, hävitas uue eelarveaasta esimesel nädalal olulised finantsandmed.

Kuidas see juhtus?

Kaks nädalat pärast vallandamist sisenes Patel ettevõtte peakorterisse Worcesteris (Massachusetts, USA), et jõuda ettevõtte Wi-Fi võrku. Kasutades endise kolleegi mandaate ja töö sülearvutit, logis Patel sisse ettevõtte võrku. Seejärel juurutas ta koodi Oracle'i moodulisse ja programmeeris selle töötama 1. aprillil 2016 – uue versiooni esimesel nädalal. majandusaasta. Kood oli mõeldud teatud päiste või osutite kopeerimiseks eraldi andmebaasi tabelisse ja järgmine kustutamine neid moodulist. Täpselt 1. aprillil kustutati andmed süsteemist. Ja kuna ründaja logis Allegro võrku legaalselt sisse, siis tema tegevust kohe ei märgatud.

Avalikkus ei tea üksikasju, kuid suure tõenäosusega sai juhtum võimalikuks suuresti tänu sellele, et ettevõte kasutas võrku pääsemiseks parooliga autentimist. Kindlasti oli ka muid turvaprobleeme, kuid parool võib kasutajale märkamatult varastada ja paroolivarguse fakti ei tuvastata, parimal juhul kuni varastatud volikirjade kasutamiseni.

Range kohaldamine kahefaktoriline autentimine ja paroolide kasutamise keeld koos pädeva turvapoliitikaga võib aidata, kui mitte vältida kirjeldatud sündmuste arengut, siis sellise plaani elluviimist oluliselt keerulisemaks muuta.

Räägime sellest, kuidas saate oma ettevõtte turvataset oluliselt tõsta ja end selliste juhtumite eest kaitsta. Saate teada, kuidas seadistada tundlike andmete autentimist ja allkirjastamist žetoonide ja krüptograafia (nii välismaiste kui ka kodumaiste) abil.

Esimeses artiklis selgitame, kuidas domeeni sisselogimisel PKI abil seadistada tugev kahefaktoriline autentimine konto Windowsis.

Järgmistes artiklites räägime teile, kuidas seadistada Bitlockerit, kaitsta e-posti ja lihtsat dokumendihaldust. Seadistame ka koos teiega turvaline juurdepääs To ettevõtte ressursse ja turvaline kaugjuurdepääs VPN-i kaudu.

Kahefaktoriline autentimine

Kogenud süsteemiadministraatorid ja turvameeskonnad teavad hästi, et kasutajad on turvapoliitika järgimisel äärmiselt lõdvad; nad võivad oma volikirjad kleeppaberile üles kirjutada ja arvuti kõrvale kleepida, kolleegidega paroole jagada jms. See juhtub eriti sageli siis, kui parool on keeruline (sisaldab rohkem kui 6 tähemärki ja koosneb erinevatest suurtähtedest, numbritest ja erimärkidest) ning seda on raske meeles pidada. Kuid sellised poliitikad määravad administraatorid põhjusel. See on vajalik kasutajakonto kaitsmiseks lihtsa parooli äraarvamise eest, kasutades sõnaraamatut. Samuti soovitavad administraatorid paroole vahetada vähemalt kord 6 kuu jooksul, lähtudes lihtsalt sellest, et selle aja jooksul on teoreetiliselt võimalik isegi jõhkrat jõudu kasutada. keeruline parool.

Tuletagem meelde, mis on autentimine. Meie puhul on see subjekti või objekti autentsuse kinnitamise protsess. Kasutaja autentimine on kasutaja identiteedi kinnitamise protsess.

Ja kahefaktoriline autentimine on autentimine, mille puhul peate oma identiteedi kinnitamiseks kasutama vähemalt kahte erinevat meetodit.

Kahefaktorilise autentimise lihtsaim näide päriselus on luku ja kombinatsiooniga seif. Sellise seifi avamiseks peate teadma koodi ja omama võtit.

Token ja kiipkaart

Tõenäoliselt kõige usaldusväärsem ja lihtsamini rakendatav kahefaktorilise autentimise meetod on krüptograafilise märgi või kiipkaardi kasutamine. Token on USB-seade, mis on korraga nii lugeja kui ka kiipkaart. Esimene tegur on antud juhul seadme omamise fakt ja teine selle PIN-koodi tundmine.

Kasutage tokenit või kiipkaarti, olenevalt sellest, kumb teile mugavam on. Kuid ajalooliselt on Venemaal inimesed žetoonide kasutamisega rohkem harjunud, kuna need ei nõua sisseehitatud või väliste kiipkaardilugejate kasutamist. Tokenidel on ka omad miinused. Näiteks ei saa te sellele fotot printida.

Fotol on tüüpiline kiipkaart ja lugeja.

Pöördugem siiski tagasi ettevõtte turvalisuse juurde.

Ja alustame Windowsi domeeniga, sest enamikus Venemaa ettevõtetes ettevõtte võrk ehitatud täpselt selle ümber.

Nagu teate, pakuvad ja piiravad Active Directory Windowsi domeenipoliitikad, kasutajasätted ja rühmasätted juurdepääsu suurele hulgale rakendustele ja võrguteenustele.

Domeenikontot kaitstes saame kaitsta enamikku ja mõnel juhul ka kõiki sisemisi teaberessursse.

Miks on kahefaktoriline autentimine domeenis PIN-koodiga märgi abil turvalisem kui tavaline parooliskeem?

PIN-kood on lingitud konkreetne seade, meie puhul märgiks. PIN-koodi teadmine iseenesest ei anna midagi.

Näiteks žetooni PIN-koodi saab teistele telefoni teel dikteerida ja see ei anna ründajale midagi, kui kohtled žetooni ettevaatlikult ega jäta seda järelevalveta.

Parooliga on olukord hoopis teine, kui ründaja on domeenis oleva konto parooli ära arvanud, luuranud või muul viisil enda valdusesse võtnud, pääseb ta vabalt ligi nii domeenile endale kui ka teistele. sama kontot kasutavad ettevõtte teenused.

Token on ainulaadne, mittekopeeritav füüsiline objekt. See kuulub seaduslikule kasutajale. Kahefaktorilisest märgiga autentimisest saab mööda minna vaid siis, kui administraator jättis selleks tahtlikult või tahtmatult süsteemi „lüngad“.

Domeeni loa abil sisselogimise eelised

Token PIN-koodi on lihtsam meeles pidada, kuna see võib olla palju lihtsam kui parool. Igaüks on ilmselt vähemalt korra elus näinud, kuidas “kogenud” kasutajal ei õnnestu pärast mitut katset süsteemis autentimist valusalt tuvastada, jättes meelde ja sisestades oma “turvalise” parooli.

PIN-koodi ei pea pidevalt muutma, kuna tokenid on PIN-koodi toorele jõule vastupidavamad. Pärast teatud arvu ebaõnnestunud sisestuskatseid luba blokeeritakse.

Tokeni kasutamisel näeb kasutaja sisselogimine välja selline: pärast arvuti käivitamist ühendab ta lihtsalt tokeni arvuti USB-porti, sisestab 4-6 numbrit ja vajutab Enter nuppu. Numbri sisestamise kiirus tavalised inimesed suurem kui tähe sisestuskiirus. Seetõttu sisestatakse PIN-kood kiiremini.

Tokenid aitavad lahendada "laua hülgamise" probleemi – kui kasutaja lahkub töökohalt ja unustab oma kontolt välja logida.

Domeenipoliitikat saab konfigureerida nii, et see lukustaks loa toomisel arvuti automaatselt. Samuti saab žetoon varustada ettevõtte ruumide vahel liikumiseks RFID-märgisega, nii et ilma oma töökohalt märki võtmata ei saa töötaja lihtsalt territooriumil liikuda.

Puudused, kus me oleksime ilma nendeta?

Tokenid või kiipkaardid ei ole tasuta (otsustab eelarve).

Neid tuleb arvestada, administreerida ja hooldada (lahendada token- ja kiipkaartide haldussüsteemidega).

Mõned Infosüsteemid ei pruugi karbist väljas token autentimist toetada (lahendatud Single Sign-On tüüpi süsteemide abil – mõeldud korraldama ühe konto kasutamise võimalust mis tahes piirkonna ressurssidele juurdepääsuks).

Kahefaktorilise autentimise seadistamine Windowsi domeenis

Teoreetiline osa:

Teenindus Aktiivne kataloog Kataloog on toetanud kiipkaartide ja loa autentimist alates operatsioonisüsteemist Windows 2000. See on sisse ehitatud Kerberos RFC 4556 protokolli laiendusse PKINIT (avaliku võtme lähtestamine).

Kerberose protokoll loodi spetsiaalselt tugeva kasutaja autentimise tagamiseks. See võib kasutada autentimisandmete tsentraliseeritud salvestamist ja on ühekordsete sisselülitamismehhanismide loomise aluseks. Protokoll põhineb võtmeüksusel Pilet.

Pilet on krüptitud andmepakett, mille on väljastanud usaldusväärne autentimisasutus, võttes arvesse Kerberose – võtmejaotuskeskuse (KDC) protokolli.

Kui kasutaja teostab pärast oma identiteedi edukat kontrollimist esmase autentimise, väljastab KDC võrguressurssidele juurdepääsuks kasutaja esmased mandaadid – pileti väljastamise pileti (TGT).

Tulevikus esitab kasutaja üksikutele võrguressurssidele juurdepääsul TGT ja saab KDC-lt identiteedi juurdepääsuks konkreetsele võrguressurss- Pileti väljastamise teenus (TGS).

Kerberose protokolli üks eeliseid on see kõrge tase turvalisus seisneb selles, et interaktsioonide ajal ei edastata paroole ega parooliräsi väärtusi selge tekstina.

Laiendus PKINIT võimaldab Kerberose eelautentimise faasis kasutada kahefaktorilist autentimist žetoonide või kiipkaartide abil.

Sisselogimine on võimalik nii domeenikataloogi teenuse kui ka kohalik teenindus kataloog. TGT on loodud selle põhjal elektrooniline allkiri, mis arvutatakse kiipkaardil või žetoonil.

Kõigil domeenikontrolleritel peab olema installitud sertifikaat Domeenikontrolleri autentimine või Kerberose autentimine, kuna rakendatakse kliendi ja serveri vastastikust autentimist.

Harjuta:

Alustame seadistamist.

Teeme selle nii, et oma konto all olevasse domeeni saab sisse logida vaid token’i esitades ja PIN-koodi teades.

Demonstratsiooniks kasutame ettevõtte Aktiv toodetud Rutoken EDS PKI-d.

1. etapp – domeeni seadistamine Kõigepealt installime sertifikaaditeenused.

Vastutusest loobumine.

See artikkel ei ole ettevõtte PKI juurutamise õpetus. PKI disaini, juurutamise ja õige kasutamise küsimusi siin selle teema laiaulatuslikkuse tõttu ei käsitleta.

Kõik domeenikontrollerid ja kõik klientarvutid metsas, kus sellist lahendust rakendatakse, peavad usaldama juursertifitseerimisasutust (sertifitseerimisasutust).

Sertifitseerimisasutuse ülesanne on krüpteerimisvõtmete autentsuse kinnitamine elektroonilise allkirja sertifikaatide abil.

Tehniliselt on sertifitseerimisasutus rakendatud globaalse kataloogiteenuse komponendina, mis vastutab haldamise eest krüptograafilised võtmed kasutajad. Sertifitseerimisasutused salvestavad avalikke võtmeid ja muud teavet kasutajate kohta digitaalsete sertifikaatide kujul.

CA, mis väljastab kiipkaartide või žetoonide kasutamise sertifikaate, tuleb paigutada NT autoriteedi hoidlasse.

Minge serverihaldurisse ja valige Lisa rollid ja funktsioonid.

Serverirollide lisamisel valige "Active Directory Certificate Services" (Microsoft soovitab tungivalt mitte teha seda domeenikontrolleri puhul, et vältida jõudlusprobleeme). Avanevas aknas valige "Lisa komponendid" ja valige "Sertifitseerimisasutus".

Komponentide installimise kinnitamiseks klõpsake lehel "Install".

2. etapp – domeeni sisselogimise seadistamine loa abil

Sisselogimiseks vajame sertifikaati, mis sisaldab kiipkaardi sisselogimise ja kliendi autentimise identifikaatoreid.

Kiipkaartide või žetoonide sertifikaat peab sisaldama ka kasutaja UPN-i (kasutaja põhinime järelliide). Vaikimisi on konto UPN-i järelliide kasutajakontot sisaldava domeeni DNS-nimi.

Sertifikaat ja privaatvõti tuleb asetada kiipkaardi või loa vastavatesse osadesse ning privaatvõti peab asuma seadme mälu turvalises piirkonnas.

Sertifikaadil peab olema näidatud tee serdi tühistamise loendi jaotuspunkti (CRL jaotuspunkt). See fail sisaldab sertifikaatide loendit, märkides ära sertifikaadi seerianumbri, kehtetuks tunnistamise kuupäeva ja tühistamise põhjuse. Seda kasutatakse tühistatud sertifikaatide kohta teabe edastamiseks kasutajatele, arvutitele ja rakendustele, mis püüavad kontrollida serdi autentsust.

Seadistame installitud sertifitseerimisteenused. Paremas ülanurgas klõpsake hüüumärgiga kollast kolmnurka ja klõpsake nuppu "Seadista sertifikaaditeenused...".

Aknas Mandaadid valige rolli konfigureerimiseks vajalikud kasutajamandaadid. Valige "Sertifitseerimisasutus".

Valige Enterprise CA.

Ettevõtte CA-d on integreeritud AD-ga. Nad avaldavad AD-le sertifikaadid ja sertifikaatide tühistamise loendid.

Määrake tüüp "Root CA".

Järgmises etapis valige "Loo uus privaatvõti".

Valige sertifikaadi kehtivusaeg.

3. etapp – sertifikaadi mallide lisamine

Sertifikaadimallide lisamiseks avage juhtpaneel, valige Haldustööriistad ja avage Sertifitseerimiskeskus.

Klõpsake kausta nimel "Sertifikaadi mallid", valige "Halda".

Klõpsake malli nimel "Kiipkaardi kasutaja" ja valige "Kopeeri mall". Järgmised ekraanipildid näitavad, milliseid sätteid aknas Uue malli atribuudid peate muutma.

Kui "Aktiv ruToken CSP v1.0" pole tarnijate loendis, peate installima komplekti "Rutoken Drivers for Windows".

Alates operatsioonisüsteemist Windows Server 2008 R2 saate tootja spetsiaalse pakkuja asemel kasutada Microsoft Base'i kiipkaardi krüptoteenuse pakkujat.

Rutokeni seadmete puhul levitatakse Microsoft Base'i kiipkaardi krüptopakkujat toetavat minidriveri teeki Windows Update'i kaudu.

Saate kontrollida, kas "minidriver" on teie serverisse installitud, ühendades sellega Rutokeni ja vaadates seadmehaldurit.

Kui mingil põhjusel pole "minidraiverit", saate selle sunniviisiliselt installida, installides komplekti "Rutoken Drivers for Windows" ja seejärel kasutada "Microsoft Base'i kiipkaardi krüptopakkujat".

Komplekti “Rutoken Drivers for Windows” levitatakse Rutokeni veebisaidilt tasuta.

Lisage kaks uut malli "Sertifitseerimisagent" ja "Kasutaja koos Rutokeniga".

Sertifikaadihalduri lisandmooduli aknas valige Minu kasutajakonto. Aknas Lisa või eemalda lisandmoodul kinnitage sertifikaatide lisamine.

Valige kaust Sertifikaadid.

Taotlege uut sertifikaati. Avaneb sertifikaadi registreerimise leht. Sertifikaadi taotlemise etapis valige "Administraator" registreerimispoliitika ja klõpsake nuppu "Taotle".

Taotlege registreerimisagendi sertifikaati samal viisil.

Sertifikaadi taotlemiseks konkreetsele kasutajale klõpsake "Sertifikaadid", valige "Registreeru... nimel".

Märkige sertifikaaditaotluse aknas ruut "Kasutaja Rutokeniga".

Nüüd peate valima kasutaja.

Sisestage väljale "Sisesta valitud objektide nimed" kasutaja domeeninimi ja klõpsake "Kontrolli nime".

Klõpsake kasutaja valimise aknas nuppu "Rakendus".

Valige ripploendist märgi nimi ja sisestage PIN-kood.

Valige samamoodi sertifikaadid teistele domeeni kasutajatele.

4. etapp – kasutajakontode seadistamine

Kontode konfigureerimiseks avage AD kasutajate ja arvutite loend.

Valige Kasutajate kaust ja üksus "Atribuudid".

Minge vahekaardile "Kontod", märkige ruut "Onlain sisselogimiseks vajalik kiipkaart".

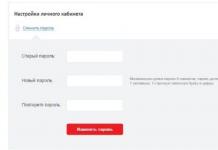

Seadistage turvapoliitikad. Selleks avage juhtpaneel ja valige "Administreerimine". Grupipoliitika haldamiseks avage menüü.

Klõpsake rühmapoliitika haldamise akna vasakus servas nuppu Vaikimisi domeenipoliitika ja valige Redigeeri.

Juhtimise redaktori akna vasakus servas rühmapoliitika» Valige "Turvaseaded".

Avage interaktiivne sisselogimine: nõua kiipkaardipoliitikat.

Vahekaardil Turvapoliitika sätted valige Define järgmine parameeter poliitikad" ja "Lubatud".

Avage interaktiivse sisselogimise: kiipkaardi eemaldamise käitumise eeskirjad.

Vahekaardil "Turvapoliitika sätted" märkige ruut "Määrake järgmine poliitikaseade" ja valige ripploendist "Workstation Lock".

Taaskäivitage arvuti. Ja järgmine kord, kui proovite domeenis autentida, saate kasutada luba ja selle PIN-koodi.

Domeeni sisselogimiseks on konfigureeritud kahefaktoriline autentimine, mis tähendab sisselogimise turvataset Windowsi domeen ilma meeletut summat kulutamata täiendavaid vahendeid kaitse. Nüüd on ilma märgita süsteemi sisselogimine võimatu ja kasutajad saavad rahulikult hingata ega pea muretsema keeruliste paroolide pärast.

Järgmine samm - turvaline post, lugege selle ja turvalise autentimise seadistamise kohta teistes süsteemides meie järgmistest artiklitest.

Sildid:

- windowsi server

- PKI

- Rutoken

- autentimine

1) Serveri seadistamise alguses sisestage käsk:

multiotp.exe -debug -config default-request-prefix-pin=0 display-log=1 pärast seda pole kasutaja seadistamisel vaja PIN-koodi sisestada ja konsoolis kuvatakse iga toimingu logi.

2) Selle käsuga saate kohandada parooliga vea teinud kasutajate ribaaega (vaikimisi 30 sekundit):

multiotp.exe -debug -config error-delayed-time = 60

3) Mis on avalduses kirjas Google Authenticatorüle 6 numbri, mida nimetatakse väljaandjaks, saab muuta vaikimisi MultiOTP-st millekski muuks:

multiotp.exe -debug -config väljaandja=muu

4) Pärast toimingute lõpetamist muutub kasutaja loomise käsk veidi lihtsamaks:

multiotp.exe -debug -loo kasutaja TOTP 12312312312312312321 6 (ma ei määra numbrilise värskenduse aega 30 sekundit, see tundub vaikimisi olevat 30).

5) Iga kasutaja saab muuta kirjeldust (tekst rakenduses numbrite all Google Auth):

multiotp.exe -set kasutajanime kirjeldus=2

6) QR-koode saab luua otse rakenduses:

multiotp.exe -qrcode kasutajanimi c:\multiotp\qrcode\user.png:\multiotp\qrcode\user.png

7) Saate kasutada mitte ainult TOTP-d, vaid ka HOTP-d (mitte praegune aeg ja inkrementaalloenduri väärtus):

multiotp.exe – silumine – kasutajanime loomine HOTP 12312312312312312321 6

Täna räägime teile, kuidas saate kiiresti ja lihtsalt seadistada kahefaktorilise autentimise ja krüpteerida olulisi andmeid, isegi kui on võimalik kasutada biomeetriat. Lahendus on asjakohane väikesed ettevõtted või lihtsalt selleks personaalarvuti või sülearvuti. Oluline on, et selleks pole vaja avaliku võtme infrastruktuuri (PKI), sertifitseerimisasutuse rolliga serverit (Certificate Services) ega vaja isegi domeeni (Active Directory). Kõik süsteeminõuded taanduvad Windowsi operatsioonisüsteemile ja kasutaja elektroonilise võtme olemasolule ning biomeetrilise autentimise korral ka sõrmejäljelugejale, mis näiteks võib olla juba sülearvutisse sisse ehitatud.

Autentimiseks kasutame meie tarkvara - JaCarta SecurLogon ja elektroonilist JaCarta võti PKI autentijana. Krüpteerimistööriist on tavaline Windows EFS, juurdepääs krüptitud failidele tagatakse ka JaCarta PKI võtme kaudu (sama, mida kasutatakse autentimiseks).

Tuletame meelde, et JaCarta SecurLogon on Venemaa FSTECi poolt sertifitseeritud ettevõtte Aladdin R.D. tarkvara- ja riistvaralahendus, mis võimaldab lihtsat ja Kiire läbipääs alates sisselogimis-parooli paaril põhinevast ühefaktorilisest autentimisest kuni kahefaktorilise autentimiseni OS-is, kasutades USB-märke või kiipkaarte. Lahenduse olemus on üsna lihtne – JSL genereerib keeruka parooli (~63 tähemärki) ja kirjutab selle elektroonilise võtme turvalisse mällu. Sel juhul võib parool olla kasutajale endale teadmata, kasutaja teab vaid PIN-koodi. Autentimise ajal PIN-koodi sisestamisel seade avatakse ja parool edastatakse autentimiseks süsteemi. Soovi korral saate PIN-koodi sisestamise asendada kasutaja sõrmejälje skaneerimisega, samuti saate kasutada PIN-koodi + sõrmejälje kombinatsiooni.

EFS, nagu JSL, võib töötada eraldiseisvas režiimis, nõudes midagi peale OS-i enda. Kõikides operatsioonisaalides Microsofti süsteemid NT perekond, alates Windows 2000 ja uuematest versioonidest (v.a kodused versioonid), on sisseehitatud andmete krüptimise tehnoloogia EFS (Encrypting Failisüsteem). EFS-i krüptimine põhineb võimalustel failisüsteem NTFS ja CryptoAPI arhitektuur ning on loodud arvuti kõvakettal olevate failide kiireks krüpteerimiseks. Krüptimiseks kasutab EFS privaat- ja avalikud võtmed kasutaja, mis luuakse siis, kui kasutaja krüpteerimisfunktsiooni esimest korda kasutab. Need võtmed jäävad muutumatuks seni, kuni tema konto eksisteerib. Faili krüptimisel genereerib EFS juhuslikult unikaalne number, nn Fail Krüpteerimisvõti(FEK) 128 bitti pikk, millega failid krüpteeritakse. FEK-võtmed krüpteeritakse põhivõtmega, mis krüpteeritakse failile juurdepääsu omavate süsteemikasutajate võtmega. Kasutaja privaatvõti on kaitstud kasutaja parooli räsi abil. EFS-i abil krüptitud andmeid saab dekrüpteerida ainult sama kontoga. Windowsi kirjed sama parooliga, mida kasutatakse krüptimisel. Ja kui salvestate krüpteerimissertifikaadi ja privaatvõtme USB-märgile või kiipkaardile, on krüptitud failidele juurdepääsuks vaja ka seda USB-luba või kiipkaarti, mis lahendab paroolide kompromissi probleemi, kuna selleks on vaja lisaseade elektroonilise võtme kujul.

Autentimine

Nagu juba märgitud, ei vaja te konfigureerimiseks AD-d ega sertifitseerimisasutust, vajate neid kaasaegne Windows, JSL-i levitamine ja litsents. Seadistamine on naeruväärselt lihtne.Peate installima litsentsifaili.

Lisage kasutajaprofiil.

Ja hakake kasutama kahefaktorilist autentimist.

Biomeetriline autentimine

Võimalik kasutada biomeetriline autentimine sõrmejälje järgi. Lahendus töötab Match On Card tehnoloogia abil. Sõrmejälje räsi kirjutatakse kaardile esmase lähtestamise ajal ja seejärel võrreldakse seda originaaliga. See ei jäta kaarti kuhugi, seda ei salvestata üheski andmebaasis. Sellise võtme avamiseks kasutatakse sõrmejälge või PIN + sõrmejälje, PIN-koodi või sõrmejälje kombinatsiooni.Selle kasutamise alustamiseks peate lihtsalt vormistama kaardi vajalike parameetritega ja salvestama kasutaja sõrmejälje.

Tulevikus ilmub sama aken enne OS-i sisenemist.

Selles näites lähtestatakse kaart võimalusega autentida sõrmejälje või PIN-koodi abil, nagu näitab autentimisaken.

Pärast sõrmejälje või PIN-koodi esitamist suunatakse kasutaja OS-i.

Andmete krüpteerimine

EFS-i seadistamine pole samuti väga keeruline, see taandub sertifikaadi seadistamisele ja selle väljastamisele elektroonilisele võtmele ning krüpteerimiskataloogide seadistamisele. Tavaliselt ei pea te kogu ketast krüpteerima. Tõeliselt olulised failid, millele kolmandad osapooled ei soovi ligi pääseda, asuvad tavaliselt eraldi kataloogides ega ole kettale juhuslikult laiali.Krüpteerimissertifikaadi väljastamiseks ja privaatvõti avage oma kasutajakonto, valige - Halda failide krüpteerimissertifikaate. Looge avanevas viisardis kiipkaardile iseallkirjastatud sertifikaat. Kuna me kasutame jätkuvalt BIO-apletiga kiipkaarti, peate krüpteerimissertifikaadi salvestamiseks esitama sõrmejälje või PIN-koodi.

Järgmises etapis määrake kataloogid, mis uue sertifikaadiga seostatakse, vajadusel saate määrata kõik loogilised kettad.

Krüptitud kataloog ise ja selles olevad failid tõstetakse esile erineva värviga.

Juurdepääs failidele toimub ainult elektroonilise võtme olemasolul sõrmejälje või PIN-koodi esitamisel, olenevalt sellest, mis on valitud.

See lõpetab seadistamise.

Võite kasutada mõlemat stsenaariumi (autentimine ja krüpteerimine) või valida ühe.

Kui teie andmetele juurdepääsu ainsaks takistuseks on parool, olete suures ohus. Pääsu saab kinni püüda, kinni püüda, troojalane ära tirida, kasutades välja püüda sotsiaalne insener. Kahefaktorilise autentimise mittekasutamine selles olukorras on peaaegu kuritegu.

Ühekordsetest võtmetest oleme juba rohkem kui korra rääkinud. Tähendus on väga lihtne. Kui ründajal õnnestub kuidagi teie sisselogimisparool hankida, pääseb ta hõlpsalt teie e-posti juurde või saab sellega ühenduse luua kaugserver. Aga kui selle teel on lisategur, näiteks ühekordne võti (nimetatakse ka OTP-võtmeks), siis ei tööta midagi. Isegi kui selline võti satub ründaja kätte, pole seda enam võimalik kasutada, kuna see kehtib ainult üks kord. See teine tegur võib olla lisakõne, SMS-i teel saadud kood, telefonis teatud algoritmide abil genereeritud võti, mis põhinevad hetkeajal (aeg on viis algoritmi sünkroonimiseks kliendis ja serveris). Seesama Google on juba ammu soovitanud oma kasutajatel lubada kahefaktorilist autentimist (paar klõpsu konto seadetes). Nüüd on aeg lisada oma teenustele selline kaitsekiht!

Mida Duo Security pakub?

Triviaalne näide. Minu arvutil on töölauaga kaugühenduse loomiseks väljastpoolt avatud RDP-port. Kui sisselogimisparool lekib, saab ründaja selle kohe kätte täielik juurdepääs auto juurde. Seetõttu polnud OTP paroolikaitse tugevdamises küsimustki – see tuli lihtsalt ära teha. Rumal oli ratast uuesti leiutada ja kõike ise ellu viia, seega vaatasin lihtsalt turul olevaid lahendusi. Enamik neist osutus kommertslikuks (täpsem teave külgribal), kuid vähesele kasutajale saab neid kasutada tasuta. Just see, mida oma kodu jaoks vajate. Üks edukamaid teenuseid, mis võimaldab teil korraldada kahefaktorilist autentimist sõna otseses mõttes kõige jaoks (sh VPN, SSH ja RDP), osutus Duo Securityks (www.duosecurity.com). Sellele lisas atraktiivsust asjaolu, et projekti arendaja ja asutaja on John Oberheid, kuulus spetsialist Kõrval infoturbe. Näiteks häkkis ta sisse Google’i suhtlusprotokolli Androidi nutitelefonidega, mida saab kasutada suvaliste rakenduste installimiseks või eemaldamiseks. See alus annab tunda: kahefaktorilise autentimise olulisuse näitamiseks käivitasid poisid VPN-teenus Hunter (www.vpnhunter.com), mis suudab kiiresti leida ettevõtte peidetud VPN-serverid (ja samal ajal määrata nende töötavate seadmete tüübi), teenuseid kaugjuurdepääs(OpenVPN, RDP, SSH) ja muud infrastruktuurielemendid, mis võimaldavad ründajal siseneda sisevõrku lihtsalt sisselogimise ja parooli teadmisega. On naljakas, et teenuse ametlikus Twitteris hakkasid omanikud iga päev skaneerimisaruandeid avaldama kuulsad ettevõtted, misjärel konto blokeeriti :). Duo Security teenus on loomulikult suunatud eelkõige kahefaktorilise autentimise juurutamisele suure kasutajate arvuga ettevõtetes. Meie õnneks on võimalik luua tasuta Isiklik konto, mis võimaldab korraldada kahefaktorilist autentimist kümnele kasutajale tasuta.

Mis võiks olla teine tegur?

Järgmisena vaatleme, kuidas tugevdada teie serveri kaugtöölaua ühenduse ja SSH turvalisust sõna otseses mõttes kümne minutiga. Kuid kõigepealt tahan rääkida täiendavast sammust, mille Duo Security tutvustab teise autoriseerimistegurina. Valikuid on mitu: telefonikõne, SMS pääsukoodidega, Duo Mobile pääsukoodid, Duo Push, elektrooniline võti. Natuke lähemalt igaühe kohta.

Kui kaua ma saan seda tasuta kasutada?

Nagu juba mainitud, pakub Duo Security erilist tariifiplaan"Isiklik". See on täiesti tasuta, kuid kasutajate arv ei tohiks olla suurem kui kümme. Toetab piiramatu arvu integratsioonide lisamist kättesaadavad meetodid autentimine. Pakub tuhandeid tasuta krediite telefoniteenuste jaoks. Krediidid on nagu sisemine valuuta, mis debiteeritakse teie kontolt iga kord, kui autentimine toimub kõne või SMS-i abil. Konto seadetes saate selle määrata nii, et kui jõuate antud number Saite teate krediidi kohta ja teil õnnestus oma saldot täiendada. Tuhat krediiti maksab vaid 30 taala. Kõnede ja SMS-ide hind on riigiti erinev. Venemaa jaoks maksab kõne 5 kuni 20 krediiti, SMS - 5 krediiti. Kuid Duo Security veebisaidil autentimise ajal tehtud kõne eest ei võeta midagi. Krediidid võid täiesti unustada, kui kasutad autentimiseks rakendust Duo Mobile – selle eest ei võeta midagi.

Lihtne registreerimine

Oma serveri kaitsmiseks Duo Securityga peate alla laadima ja installima eriline klient, mis suhtleb Duo Security autentimisserveriga ja pakub teist kaitsekihti. Sellest lähtuvalt on see klient igas olukorras erinev: sõltuvalt sellest, kus täpselt on vaja kahefaktorilist autentimist rakendada. Sellest räägime allpool. Esimene asi, mida peate tegema, on süsteemis registreerumine ja konto hankimine. Seetõttu avame avaleht veebisaidil klõpsake "Tasuta prooviversioon", avaneval lehel isikliku konto tüübi all nuppu "Registreeru". Pärast seda palutakse meil sisestada oma eesnimi, perekonnanimi, meiliaadress ja ettevõtte nimi. Peaksite saama e-kirja, mis sisaldab linki oma registreerimise kinnitamiseks. Sel juhul teeb süsteem kindlasti automaatse kõne numbrile määratud telefoninumber: konto aktiveerimiseks peate kõnele vastama ja vajutama telefoni nuppu #. Pärast seda on konto aktiivne ja võite alustada võitlusteste.

RDP kaitsmine

Eespool ütlesin, et alustasin suure sooviga kindlustada kaugühendused töölauale. Seetõttu kirjeldan esimese näitena, kuidas tugevdada RDP turvalisust.

- Igasugune kahefaktorilise autentimise rakendamine algab lihtne tegevus: nn integratsiooni loomine Duo Security profiilis. Minge jaotisse "Integratsioonid Uus integratsioon", määrake integratsiooni nimi (näiteks "Home RDP"), valige selle tüüp "Microsoft RDP" ja klõpsake "Lisa integratsioon".

- Ilmuvas aknas kuvatakse integreerimise parameetrid: integreerimisvõti, salajane võti, API hostinimi. Vajame neid hiljem kliendiosa konfigureerimisel. Oluline on mõista: keegi ei tohiks neid tunda.

- Järgmiseks peate kaitstud masinasse installima spetsiaalse kliendi, mis installib kõik vajaliku Windowsi süsteemi. Selle saab alla laadida ametlikult veebisaidilt või võtta meie kettalt. Kogu selle seadistus taandub asjaolule, et installiprotsessi ajal peate sisestama ülalmainitud integratsioonivõtme, salajase võtme, API hostinime.

- See on tegelikult kõik. Järgmine kord, kui logite RDP kaudu serverisse sisse, on ekraanil kolm välja: kasutajanimi, parool ja Duo ühekordne võti. Sellest tulenevalt ei ole enam võimalik süsteemi sisse logida ainult sisselogimise ja parooliga.

Kui uus kasutaja proovib esimest korda sisse logida, peab ta üks kord läbima Duo Security kinnitusprotsessi. Teenus annab talle spetsiaalse lingi, mille järel ta peab sisestama oma telefoninumbri ja ootama kinnituskõnet. Lisavõtmete hankimiseks (või esmakordseks saamiseks) võite sisestada märksõna"sms". Kui soovite autentida telefonikõnega, sisestage kui aidake Duot Push - "tõuge". Kõigi serveriga ühenduse loomise katsete (nii edukate kui ka ebaõnnestunud) ajalugu saab vaadata oma kontol Duo Security veebisaidil, valides esmalt soovitud integratsiooni ja minnes selle "Autentimislogi".

Ühendage Duo Security kõikjal!

Kahefaktorilise autentimise abil saate kaitsta mitte ainult RDP-d või SSH-d, vaid ka VPN-e, RADIUS-servereid ja kõiki veebiteenuseid. Näiteks on olemas valmiskliendid, mis lisavad populaarsetele mootoritele Drupal ja WordPress täiendava autentimiskihi. Kui valmis klienti pole, ärge ärrituge: saate alati oma rakendusele või veebisaidile kahefaktorilise autentimise lisada, kui API abi mida süsteem pakub. API-ga töötamise loogika on lihtne – teete päringu URL-ile teatud meetod ja analüüsige tagastatud vastust, mis võib sisse tulla JSON-vormingus(või BSON, XML). Duo REST API täielik dokumentatsioon on saadaval ametlikul veebisaidil. Ütlen vaid, et on olemas meetodid ping, check, preauth, auth, status, mille nime järgi on lihtne aimata, milleks need mõeldud on.

SSH kaitsmine

Vaatleme teist tüüpi integratsiooni - "UNIX Integration" turvalise autentimise rakendamiseks. Lisame oma Duo Security profiilile veel ühe integratsiooni ja jätkame kliendi süsteemi installimisega.

Viimase lähtekoodi saad alla laadida aadressilt bit.ly/IcGgk0 või võtta meie kettalt. Kasutasin uusimat versiooni – 1.8. Muide, klient töötab enamikul nix platvormidel, nii et seda saab hõlpsasti installida FreeBSD, NetBSD, OpenBSD, Mac OS X, Solaris/Illumos, HP-UX ja AIX jaoks. Ehitamise protsess on standardne – seadista && make && sudo make install. Ainuke asi, mida soovitaksin, on configure kasutada valikuga --prefix=/usr, muidu ei pruugi klient käivitamisel vajalikke teeke leida. Pärast edukat installimist minge konfiguratsioonifaili /etc/duo/login_duo.conf redigeerimisse. Seda tuleb teha juurtest. Kõik muudatused, mis tuleb teha edukas töö, on integreerimisvõtme, salajase võtme, API hostinime väärtused, mille leiate integratsioonilehel.

; Duo integratsiooni võti = INTEGRATION_KEY; Duo salajane võtmevõti = SECRET_KEY; Duo API hostnamehost = API_HOSTNAME

Kõigi SSH kaudu teie serverisse logivate kasutajate sundimiseks kasutama kahefaktorilist autentimist, lisage lihtsalt /etc/ssh/sshd_config faili järgmine rida:

> ForceCommand /usr/local/sbin/login_duo

Samuti on võimalik korraldada kahefaktoriline autentimine ainult üksikutele kasutajatele, ühendades nad rühma ja määrates selle rühma failis login_duo.conf:

> rühm = ratas

Muudatuste jõustumiseks piisab, kui taaskäivitada ssh-deemon. Edaspidi, pärast sisselogimisparooli edukat sisestamist, palutakse kasutajal läbida täiendav autentimine. Eraldi tuleks märkida üks peensus ssh seaded- On tungivalt soovitatav keelata konfiguratsioonifailis valikud PermitTunnel ja AllowTcpForwarding, kuna deemon rakendab need enne autentimise teise etapi alustamist. Seega, kui ründaja sisestab parooli õigesti, saab ta tänu pordi edastamisele juurdepääsu sisevõrku enne autentimise teise etapi lõppemist. Selle efekti vältimiseks lisage failile sshd_config järgmised valikud:

PermitTunnel noAllowTcpForwarding nr

Nüüd on teie server topeltseina taga ja ründajal on palju keerulisem sinna sisse pääseda.

Lisaseaded

Kui logite sisse oma Duo Security kontole ja lähete jaotisse „Seaded”, saate mõnda seadet endale sobivaks kohandada. Esimene oluline jaotis on "Telefonikõned". See määrab parameetrid, mis kehtivad siis, kui autentimise kinnitamiseks kasutatakse telefonikõnet. Üksus "Tagasihelistamisklahvid" võimaldab teil määrata, millist telefoniklahvi tuleb autentimise kinnitamiseks vajutada. Vaikimisi on väärtus "Autentimiseks vajutage suvalist klahvi" - see tähendab, et võite vajutada ükskõik millist. Kui määrate väärtuse "Autentimiseks või pettusest teatamiseks vajutage erinevaid klahve", peate määrama kaks võtit: esimesel klõpsamine kinnitab autentimist (Autentimise võti), teisele (Pettusest teatamise võti) klõpsamine tähendab, et me ei algatanud autentimisprotsessi , see tähendab, et keegi on saanud meie parooli ja üritab seda kasutades serverisse sisse logida. Üksus "SMS-i pääsukoodid" võimaldab teil määrata pääsukoodide arvu, mida üks SMS sisaldab, ja nende eluea (kehtivuse). Parameeter “Lukustumine ja pettus” võimaldab määrata e-posti aadressi, millele saadetakse teade teatud arvu ebaõnnestunud serverisse sisselogimiskatsete korral.

Kasuta seda!

Üllataval kombel ignoreerivad paljud inimesed endiselt kahefaktorilist autentimist. Ei saa aru miks. See suurendab tõesti oluliselt turvalisust. Seda saab rakendada peaaegu kõige jaoks ja väärilisi lahendusi saadaval tasuta. Miks? Laiskusest või hoolimatusest.

Analoogteenused

- Tähista(www.signify.net) Teenus pakub kolme võimalust kahefaktorilise autentimise korraldamiseks. Esimene on elektrooniliste võtmete kasutamine. Teine meetod on pääsuvõtmete kasutamine, mis saadetakse kasutaja telefonile SMS-i või meili teel. Kolmas võimalus on mobiilirakendus Android telefonid, iPhone, BlackBerry, mis genereerib ühekordseid paroole (sisuliselt Duo Mobile'i analoog). Teenus on suunatud suurtele ettevõtetele, seega on see täielikult tasuline.

- Turvasaatja(www.securenvoy.com) Võimaldab kasutada ka mobiiltelefon teise kaitsekihina. Pääsmed saadetakse kasutajale SMS-i või e-posti teel. Iga sõnum sisaldab kolme pääsuvõtit, see tähendab, et kasutaja saab enne uue osa taotlemist kolm korda sisse logida. Teenus on samuti tasuline, kuid pakub tasuta 30-päevast perioodi. Märkimisväärne eelis on nii omamaiste kui ka kolmandate osapoolte integratsioonide suur arv.

- PhoneFactor(www.phonefactor.com) See teenus võimaldab korraldada tasuta kahefaktorilist autentimist kuni 25 kasutajale, pakkudes 500 tasuta autentimist kuus. Kaitse korraldamiseks peate alla laadima ja installima spetsiaalse kliendi. Kui teil on vaja oma saidile lisada kahefaktoriline autentimine, võite kasutada ametlikku SDK-d, mis pakub üksikasjalikku dokumentatsiooni ja näiteid järgmiste programmeerimiskeelte jaoks: ASP.NET C#, ASP.NET VB, Java, Perl, Ruby, PHP.