Windows network technology enables you to create network domains . A domain is a group of connected Windows computers that share user account information and a security policy. A domain controller manages the user account information for all domain members.

The domain controller facilitates network administration. By managing one account list for all domain members, the domain controller relieves the network administrator of the requirement to synchronize the account lists on each of the domain computers. In other words, the network administrator who creates or changes a user account must update only the account list on the domain controller rather than the account lists on each of the computers in the domain.

To log-in to a Windows database server, a user on another Windows computer must belong to either the same domain or a trusted domain . A trusted domain is one that has established a trust relationship with another domain. In a trust relationship, user accounts are located only in the trusted domain, but users can log on to the trusted domain.

A user who attempts to log-in to a Windows computer that is a member of a domain can do so either by using a local login and profile or a domain login and profile. However, if the user is listed as a trusted user or the computer from which the user attempts to log-in is listed as a trusted host, the user can be granted login access without a profile.

If you specify a user identifier but no domain name for a connection to a machine that expects both a domain name and a user name (domain\user), IBM Informix checks only the local machine and the primary domain for the user account. If you explicitly specify a domain name, that domain is used to search for the user account. The attempted connection fails with error -951 if no matching domain\user account is found on the local machine.

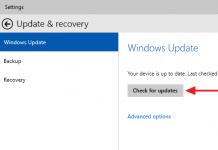

Use the CHECKALLDOMAINSFORUSER configuration parameter to configure how Informix searches for user names in a networked Windows environment. The following table lists the locations Informix searches for user names specified either alone or with a domain name with CHECKALLDOMAINSFORUSER set to 0 or 1.

| Domain\user specified | User name only specified | |

|---|---|---|

| CHECKALLDOMAINSFORUSER=0 | Informix searches for the user name on the local host only. | |

| CHECKALLDOMAINSFORUSER=1 | Informix searches for the user name only in the specified domain. | Informix searches for the user name in all domains. |

Omitting CHECKALLDOMAINSFORUSER from the onconfig file is the same as setting CHECKALLDOMAINSFORUSER to 0. See the IBM Informix Administrator"s Reference for more information about setting CHECKALLDOMAINSFORUSER.

For more information about domains, consult your Windows operating system manuals.

Important: The IBM Informix trusted client mechanism is unrelated to the trust relationship that you can establish between Windows domains. Therefore, even if a client connects from a trusted Windows domain, the user must have an account in the domain on which the database server is running. For more information about how the database server authenticates clients, see

Я получаю от читателей множество писем с описанием проблем, с которыми они сталкиваются при создании или управлении учетными записями. Многие администраторы испытывают затруднения из-за того, что неосторожно пропускают важные элементы при настройке или не придерживаются системы. Поэтому я решила еще раз обратиться к основам создания и управления учетными записями и дать несколько советов, которые помогут упростить эти процессы.

Пользовательская учетная запись содержит имя и пароль для регистрации на локальном компьютере или в домене. В Active Directory (AD) учетная запись пользователя может также содержать дополнительную информацию, такую как полное имя пользователя, адрес электронной почты, номер телефона, отдел и физический адрес. Кроме того, учетная запись пользователя служит средством для назначения разрешений, сценариев регистрации, профилей и домашних каталогов.

Локальные учетные записи против доменных

Когда пользователи регистрируются на локальном компьютере, а не в домене, они задействуют локальные учетные записи. В среде рабочих групп (с равноправными узлами - P2P) локальные учетные записи обеспечивают функции регистрации для пользователей локальных компьютеров и предоставляют удаленным пользователям доступ к ресурсам компьютера. Определенные пользователи, например, могут иметь доступ к данным на сервере и применять локальную учетную запись для регистрации на такой системе.

Однако большинство пользовательских учетных записей в корпоративной сети являются доменными и предоставляют права и разрешения в масштабах домена. Если только доменная учетная запись явно не запрещает этого, пользователи могут регистрироваться в домене с доменной учетной записью на любой рабочей станции. После регистрации пользователи получают конкретные разрешения по отношению к сетевым ресурсам для доменной учетной записи.

Но доменные учетные записи имеют не только пользователи. В домене учетные записи представляют физические записи, которые могут соответствовать компьютеру, пользователю или группе. Пользовательские учетные записи, учетные записи компьютеров и учетные записи групп являются принципалами (элементами доступа) - объектами службы каталогов, автоматически получающими идентификаторы SID, которые и определяют доступ к ресурсам домена.

Два наиболее важных применения доменных учетных записей - аутентификация пользователей и разрешение или отказ в доступе к ресурсам домена. Аутентификация позволяет пользователям регистрироваться на компьютерах и в доменах с характеристиками, подлинность которых установлена службами домена. Домен разрешает или запрещает доступ к доменным ресурсам на основании разрешений, получаемых пользователем через членство в одной или нескольких доменных группах.

Встроенные доменные учетные записи

Когда создается домен, Windows автоматически генерирует несколько пользовательских учетных записей. В Windows 2000 встроенными являются учетные записи Administrator и Guest. Домены Windows Server 2003 имеют третью встроенную учетную запись с именем HelpAssistant, которая автоматически создается при первом запуске функции Remote Assistance. Каждая из этих встроенных учетных записей имеет разный набор разрешений.

Учетная запись Administrator имеет набор разрешений Full Control на все ресурсы домена и может назначать разрешения пользователям в домене. По умолчанию учетная запись Administrator является членом следующих групп:

- Administrators

- Domain Admins

- Domain Users

- Enterprise Admins

- Group Policy Creator Owners

- Schema Admins

Некоторые администраторы переименовывают или отключают учетную запись Administrator, чтобы усложнить пользователям доступ к контроллеру домена (DC). Вместо этого администраторы могли бы регистрироваться с учетными записями, которые являются членами тех же групп, что давало бы им достаточно прав для администрирования домена. Если учетную запись Administrator отключить, при необходимости получение доступа к DC можно будет пользоваться этой учетной записью, загружая DC в режиме Safe Mode (учетная запись Administrator всегда доступна в режиме Safe Mode).

Учетная запись Guest позволяет регистрироваться в домене пользователям, не имеющим учетной записи. Учетная запись Guest не требует пароля, но можно установить для нее разрешения точно так же, как для любой пользовательской учетной записи. Учетная запись Guest является членом групп Guests и Domain Guests. Понятно, что возможность регистрироваться в домене любому лицу, не имеющему реальной учетной записи, создает определенный риск, поэтому большинство администраторов эту учетную запись не используют. В Windows 2003 учетная запись Guest по умолчанию отключена. Для того чтобы отключить учетную запись Guest в Windows 2000, нужно щелкнуть по ней правой кнопкой в оснастке Microsoft Management Console (MMC) Active Directory Users and Computers, затем в меню выбрать Disable.

Учетная запись HelpAssistant появилась только в Windows 2003. Служба Remote Desktop Help Session Manager создает эту учетную запись и управляет ею, когда пользователь запрашивает сеанс Remote Assistance.

Создаем учетные записи пользователя домена

Учетные записи пользователей домена создаются на DC как функция AD. Необходимо открыть оснастку Active Directory Users and Computers, затем раскрыть подходящий домен (если их несколько). В отличие от Windows NT 4.0, в Windows 2000 и Windows 2003 процессы создания и настройки учетных записей разделены: сначала администратор создает пользователя и соответствующий пароль, затем выполняет настройку, задавая членство в группах.

Чтобы создать нового пользователя домена, следует щелкнуть правой кнопкой по контейнеру Users, затем выбрать New, User, чтобы открыть диалоговое окно New Object - User, изображенное на экране 1. Далее требуется ввести имя пользователя и регистрационное имя. Windows автоматически добавляет к регистрационному имени суффикс текущего домена, который называется суффиксом принципала пользователя (UPN-суффиксом). Можно создать дополнительные UPN-суффиксы и выбрать суффикс для нового пользователя в поле со списком. Можно также ввести другое имя пользователя для регистрации в домене с компьютеров NT 4.0 и Windows 9.x (по умолчанию подставляется предыдущее имя).

Далее следует щелкнуть Next, чтобы выполнить настройку пароля пользователя, как показано на экране 2. По умолчанию Windows вынуждает пользователей менять пароль при следующей регистрации, поэтому для каждого нового пользователя можно брать некий стандартный пароль компании, а затем дать пользователям возможность ввести новый пароль после первой самостоятельной регистрации. Далее следует выбрать параметры пароля, которые нужно задать для этого пользователя. Наконец, требуется щелкнуть Next, чтобы увидеть общую картину выбранных настроек, затем щелкнуть Finish, чтобы создать учетную запись пользователя в AD.

Свойства учетной записи пользователя

Чтобы выполнить настройку или изменить свойства учетной записи пользователя домена, необходимо выбрать ее в списке и дважды щелкнуть правой кнопкой мыши. На экране 3 видны категории настройки.

Вкладка Member Of управляет членством пользователя в группах (и, следовательно, разрешениями и правами пользователя в домене). По умолчанию Windows помещает учетную запись нового пользователя в группу Domain Users. Для одних пользователей этого достаточно, и больше ничего делать не нужно. Другим пользователям, например руководителям отделов или ИT-персоналу, нужно обеспечить такое членство в группах, которое позволило бы им выполнять необходимые задачи. Чтобы установить членство в группе, следует щелкнуть Add, затем выбрать для пользователя, учетная запись которого редактируется, подходящую группу. Если встроенные группы не обеспечивают точно соответствующего имеющимся требованиям набора разрешений, следует сформировать собственные группы.

Создаем шаблоны

Windows позволяет копировать учетные записи пользователей, что делает процесс создания шаблонов более быстрым и эффективным. Наилучший способ воспользоваться преимуществами этой функции - создать ряд шаблонов учетных записей пользователей, а потом превращать эти учетные записи в реальные. Поскольку разрешения и права являются наиболее важными (и потенциально опасными) свойствами, следует создавать шаблоны в категориях в соответствии с членством в группах. Начать нужно с шаблона для стандартного пользователя (т. е. члена только группы Domain Users), затем следует создать шаблоны, имеющие конкретные комбинации принадлежности к группам. Например, можно создать шаблон пользователя под именем Power с принадлежностью к группе Power Users без ограничений часов регистрации или шаблон пользователя под именем DialUp с заранее установленными параметрами коммутируемого доступа. Впоследствии, по мере создания новых учетных записей, можно выбирать подходящий шаблон и модифицировать его.

Я обнаружила несколько полезных приемов создания и копирования шаблонов:

- присваивать шаблонам имена, которые начинаются с 0, чтобы они все вместе появлялись поверх списка пользовательских файлов;

- назначать всем шаблонам один и тот же пароль;

- отключать все учетные записи шаблонов (щелкнуть правой кнопкой файл, затем выбрать Disable).

Для того чтобы создать учетную запись для нового пользователя из шаблона, следует щелкнуть правой кнопкой по списку шаблонов, затем выбрать Copy. В диалоговом окне Copy Object - User нужно ввести имя пользователя и регистрационное имя для вновь создаваемой записи, затем щелкнуть Next, чтобы задать пароль нового пользователя, как описано ниже.

- Введите стандартный пароль компании и назначьте его новому пользователю.

- Очистите ячейки Password never expires (срок действия не ограничен) и Account is disabled (учетная запись отключена).

- Поставьте флажок User must change password at next logon.

- Щелкните Next, затем Finish.

Не стоит возиться с вкладкой Member Of, поскольку система уже скопировала членство в группах из шаблона пользователя. По сути, если нет необходимости записывать телефон и адрес пользователя, на оставшихся вкладках можно ничего не делать. Система копирует все общие атрибуты. Однако можно добавить для автоматического копирования другие атрибуты или сделать так, чтобы определенные атрибуты не копировались, модифицируя схему AD.

Кэти Ивенс - редактор Windows 2000 Magazine. Участвовала в написании более 40 книг по компьютерной тематике, включая «Windows 2000: The Complete Reference» (Osborne/McGraw-Hill). С ней можно связаться по адресу:

Учетные записи (accounts ) пользователей, компьютеров и групп - один из главных элементов управления доступом к сетевым ресурсам, а значит, и всей системы безопасности сети в целом.

В среде Windows 2003 Active Directory существует 3 главных типа пользовательских учетных записей:

- Локальные учетные записи пользователей . Эти учетные записи существуют в локальной базе данных SAM (Security Accounts Manager ) на каждой системе, работающей под управлением Windows 2003. Эти учетные записи создаются с использованием инструмента Local Users and Groups (Локальные пользователи и группы ) консоли Computer Management (Управление компьютером ). Заметим, что для входа в систему по локальной учетной записи, эта учетная запись обязательно должна присутствовать в базе данных SAM на системе, в которую вы пытаетесь войти. Это делает локальные учетные записи непрактичными для больших сетей, вследствие больших накладных расходов по их администрированию.

- Учетные записи пользователей домена . Эти учетные записи хранятся в Active Directory и могут использоваться для входа в систему и доступа к ресурсам по всему лесу AD. Учетные записи этого типа создаются централизованно при помощи консоли " Active Directory Users and Computers " (" ").

- Встроенные учетные записи . Эти учетные записи создаются самой системой и не могут быть удалены. По умолчанию любая система, будь то изолированная (отдельно стоящая) или входящая в домен, создает две учетные записи – Administrator (Администратор ) и Guest (Гость ). По умолчанию учетная запись Гость отключена.

Сосредоточим свое внимание на учетных записях пользователей домена. Эти учетные записи хранятся на контроллерах домена, хранящих копию базы данных Active Directory.

Существуют различные форматы, в которых могут быть представлены имена для входа пользователей в систему, потому что они могут отличаться для целей совместимости с клиентами, работающими под управлением более ранних версий Windows (такими как 95, 98, NT). Два основных вида имен входа - это с использованием суффикса User Principal Name (основного имени пользователя ) и имя входа пользователя в системах пред-Windows 2000.

Основное имя пользователя (UPN , User Principle Name ) имеет такой же формат, как и электронный адрес. Он включает в себя имя входа пользователя, затем значок " @ " и имя домена. По умолчанию доменное имя корневого домена выделено в выпадающем окне меню, независимо от того, в каком домене учетная запись была создана (выпадающий список будет также содержать имя домена, в котором вы создали эту учетную запись).

Также можно создавать дополнительные доменные суффиксы (та часть имени, которая стоит после знака @ ), которые будут появляться в выпадающем списке и могут быть использованы при образовании UPN, если вы их выберете (это делается при помощи консоли " Active Directory – домены и доверие " (" Active Directory Domain and Trusts ").

Существует только одно обязательное условие при этом - все UPN в лесу должны быть уникальными (т.е. не повторяться). Если учетная запись входа пользователя использует UPN для входа в систему Windows 2003, вам необходимо только указать UPN и пароль - более нет нужды помнить и указывать доменное имя. Другое преимущество данной системы именования состоит в том, что UPN часто соответствует электронному адресу пользователя, что опять уменьшает количество информации о пользователе, которую необходимо запоминать.

Локальные учетные записи

Каждый компьютер с операционными системами Windows NT/2000/XP/2003 (если это не сервер, являющийся контроллером домена) имеет локальную базу данных учетных записей, называемую базой данных SAM. Эти БД обсуждались при описании модели безопасности "Рабочая группа". Локальные пользователи и особенно группы используются при назначении прав доступа к ресурсам конкретного компьютера даже в доменной модели безопасности. Общие правила использования локальных и доменных групп для управления доступом будут описаны ниже.

Управление доменными учетными записями пользователей

Доменные учетные записи пользователей (а также компьютеров и групп) хранятся в специальных контейнерах AD. Это могут быть либо стандартные контейнеры Users для пользователей и Computers для компьютеров, либо созданное администратором Организационное подразделение (ОП). Исключение составляют учетные записи контроллеров домена, они всегда хранятся в ОП с названием Domain Controllers .

Рассмотрим на примерах процесс создания учетных записей пользователей в БД Active Directory и разберем основные свойства доменных учетных записей. Учетные записи для компьютеров создаются в процессе включения компьютера в домен.

Создание доменной учетной записи

Внимание ! В упражнениях лабораторных работ дается задание настроить политики, которые сильно понижают уровень требований к паролям и полномочиям пользователей:

- отключается требование сложности паролей,

- устанавливается минимальная длина пароля, равная 0 (т.е. пароль может быть пустым),

- устанавливается минимальный срок действия паролей 0 дней (т.е. пользователь может в любой момент сменить пароль),

- устанавливается история хранения паролей, равная 0 (т.е. при смене пароля система не проверяет историю ранее используемых паролей),

- группе "Пользователи" дается право локального входа на контроллеры домена.

Данные политики устанавливаются исключительно для удобства выполнения упражнений, которые необходимо выполнять с правами простых пользователей на серверах-контроллерах домена. В реальной практике администрирования такие слабые параметры безопасности ни в коем случае устанавливать нельзя, требования к паролям и правам пользователей должны быть очень жесткими (политики безопасности обсуждаются далее в этом разделе).

Правила выбора символов для создания пароля:

- длина пароля - не менее 7 символов;

- пароль не должен совпадать с именем пользователя для входа в систему, а также с его обычным именем, фамилией, именами его родственников, друзей и т.д.;

- пароль не должен состоять из какого-либо слова (чтобы исключить возможность подбора пароля по словарю);

- пароль не должен совпадать с номером телефона пользователя (обычного или мобильного), номером его автомобиля, паспорта, водительского удостоверения или другого документа;

- пароль должен быть комбинацией букв в верхнем и нижнем регистрах, цифр и спецсимволов (типа @#$%^*&()_+ и т.д.).

И еще одно правило безопасности - регулярная смена пароля (частота смены зависит от требований безопасности в каждой конкретной компании или организации). В доменах Windows существует политика, определяющая срок действия паролей пользователей.

Обзор свойств учетных записей пользователей

Свойства учетной записи пользователя содержат большой набор различных параметров, размещенных на нескольких закладках при просмотре в консоли " Active Directory – пользователи и компьютеры ", причем при установке различных программных продуктов набор свойств может расширяться.

Рассмотрим наиболее важные с точки зрения администрирования свойства.

Откроем консоль " Active Directory – пользователи и компьютеры " и посмотрим свойства только что созданного нами пользователя.

Закладка " Общие ". На данной закладке содержатся в основном справочные данные, которые могут быть очень полезны при поиске пользователей в лесу AD. Наиболее интересные из них:

- " Имя "

- " Фамилия "

- " Выводимое имя "

- " Описание "

- " Номер телефона "

- " Электронная почта "

Закладка " Адрес " - справочная информация для поиска в AD.

Закладка " Учетная запись " - очень важный набор параметров (параметры " Имя входа пользователя " и " Имя входа пользователя (пред-Windows 2000) " обсуждались выше при создании пользователя):

- кнопка " Время входа " - дни и часы, когда пользователь может войти в домен;

- кнопка " Вход на… " - список компьютеров, с которых пользователь может входить в систему (регистрироваться в домене);

- Поле типа чек-бокс " Заблокировать учетную запись " - этот параметр недоступен, пока учетная запись не заблокируется после определенного политиками некоторого количества неудачных попыток входа в систему (попытки с неверным паролем), служит для защиты от взлома пароля чужой учетной записи методом перебора вариантов; если будет сделано определенное количество неудачных попыток, то учетная запись пользователя автоматически заблокируется, поле станет доступным и в нем будет установлена галочка, снять которую администратор может вручную, либо она снимется автоматически после интервала, заданного политиками паролей;

- " Параметры учетной записи

" (первые три параметра обсуждались выше):

- " Требовать смену пароля при следующем входе в систему "

- " Запретить смену пароля пользователем "

- " Срок действия пароля не ограничен "

- " Отключить учетную запись " - принудительное отключение учетной записи (пользователь не сможет войти в домен);

- " Для интерактивного входа в сеть нужна смарт-карта " - вход в домен будет осуществляться не при помощи пароля, а при помощи смарт-карты (для этого на компьютере пользователя должно быть устройство для считывания смарт-карт, смарт-карты должны содержать сертификаты, созданные Центром выдачи сертификатов);

- " Срок действия учетной записи " - устанавливает дату, с которой данная учетная запись не будет действовать при регистрации в домене (этот параметр целесообразно задавать для сотрудников, принятых на временную работу, людей, приехавших в компанию в командировку, студентов, проходящих практику в организации и т.д.)

Закладки " Телефоны ", " Организация " - справочная информация о пользователе для поиска в AD.

Закладка " Профиль "

Профиль (profile ) - это настройки рабочей среды пользователя. Профиль содержит: настройки рабочего стола (цвет, разрешение экрана, фоновый рисунок), настройки просмотра папок компьютера, настройки обозревателя Интернета и других программ (например, размещение папок для программ семейства Microsoft Office). Профиль автоматически создается для каждого пользователя при первом входе на компьютер. Различают следующие виды профилей:

- локальные - хранятся в папке " Documents and Settings " на том разделе диска, где установлена операционная система;

- перемещаемые (сетевые, или roaming ) - хранятся на сервере в папке общего доступа, загружаются в сеанс пользователя на любом компьютере, с которого пользователь вошел (зарегистрировался) в домен, давая возможность пользователю иметь одинаковую рабочую среду на любом компьютере (путь к папке с профилем указывается на данной закладке в виде адреса \\server\share\%username% , где server - имя сервера, share - имя папки общего доступа, %username% - имя папки с профилем; использование переменной среды системы Windows с названием %username% позволяет задавать имя папки с профилем, совпадающее с именем пользователя);

- обязательные (mandatory ) - настройки данного типа профиля пользователь может изменить только в текущем сеансе работы в Windows, при выходе из системы изменения не сохраняются.

Параметр "Сценарий входа" определяет исполняемый файл, который при входе пользователя в систему загружается на компьютер и исполняется. Исполняемым файлом может быть пакетный файл (.bat , .cmd ), исполняемая программа (.exe, .com), файл сценария (.vbs, js).

Закладка " Член групп " - позволяет управлять списком групп, в которые входит данный пользователь.

Закладка " Входящие звонки ".

Управление доступом пользователя в корпоративную систему через средства удаленного доступа системы Windows Server (например, через модем или VPN-соединение). В смешанном режиме домена Windows доступны только варианты " Разрешить доступ " и " Запретить доступ ", а также параметры обратного дозвона (" Ответный вызов сервера "). В режимах " Windows 2000 основной " и " Windows 2003 " доступом можно управлять с помощью политик сервера удаленного доступа (не надо путать с групповыми политиками). Подробнее данный вопрос обсуждается в разделе, посвященном средствам удаленного доступа.

Закладки " Профиль служб терминалов ", " Среда ", " Сеансы ", " Удаленное управление " - данные закладки управляют параметрами работы пользователя на сервере терминалов:

- управление разрешением пользователя работать на сервере терминалов;

- размещение профиля при работе в терминальной сессии,

- настройка среды пользователя в терминальной сессии (запуск определенной программы или режим рабочего стола, подключение локальных дисков и принтеров пользователя в терминальную сессию);

- управление сеансом пользователя на сервере терминалов (длительность сессии, тайм-аут бездействия сессии, параметры повторного подключения к отключенной сессии);

- разрешение администратору подключаться к терминальной сессии пользователя.

Всем известно, после установки операционной системы, компьютер изначально включен в рабочую группу (по умолчанию в WORKGROUP). В рабочей группе каждый компьютер это независимая автономная система в которой существует база данных диспетчера безопасности учетных записей SAM (Security Accounts Manager). При входе человека на компьютер выполняется проверка наличия учетной записи в SAM и в соответствии с этими записями даются определенные права. Компьютер который введен в домен продолжает поддерживать свою базу данных SAM, но если пользователь заходит под доменной учетной записью то о проходит проверку на уже на контроллер домена, т.е. компьютер доверяет контроллеру домена идентификацию пользователя.

Ввести компьютер в домен можно различными способами, но перед тем как это делать вы должны убедиться, что данный компьютер соответствует следующим требованиям:

У вас есть право на присоединение компьютера к домену (по умолчанию это право имеют Администраторы предприятия (Enterperise Admins), Администраторы домена (Domain Admins), Администраторы (Administrators), Операторы Учета (Account Admins));

Объект компьютера создан в домене;

Вы должны войти в присоединяемый компьютер как локальный администратор.

У многих администраторов второй пункт может вызвать негодование, - зачем создавать компьютер в AD, если он появиться в контейнере Computers после ввода компьютера в домен. Все дело в том, что в контейнере Computers нельзя создать подразделения, но еще хуже, что к контейнеру нельзя привязать объекты групповой политики. Именно поэтому рекомендуется создать объект компьютер в необходимом подразделении, а не довольствоваться автоматически созданной учетной записью компьютера. Конечно можно переместить автоматически созданный компьютер в необходимое подразделение, но зачастую подобные вещи администраторы забывают делать.

Теперь разберем способы создания компьютера (компьютеров) в AD:

Создание компьютеров при помощи оснастки «Active Directory – пользователи и компьютеры».

Для этого способа нам понадобится запустить оснастку «Active Directory – пользователи и компьютеры», у себя на компьютере с помощью Admin Pack или на контроллере домена. Для этого необходимо нажать "Пуск- Панель управления- Система и безопасность- Администрирование- " выберите необходимое подразделение, нажмите на нем правой кнопкой мыши, в контекстном меню выберите "Создать- Компьютер ".

Впишите имя компьютера.

Создание учетной записи компьютера с помощью команды DSADD.

Общий вид команды:

dsadd computer

Параметры:

Значение Описание

-desc <описание>

Задает описание компьютера.

-loc <размещение>

Задает размещение компьютера.

-memberof <группа...>

Добавляет компьютер в одну или несколько групп, определяемых разделяемым пробелами списком имен DN <группа...>.

{-s <сервер> | -d <домен>}

-s

<сервер> задает подключение к контроллеру домена(DC) с именем <сервер>.

-d

<домен> задает подключение к DC в домене <домен>.

По умолчанию: DC в домене входа.

-u <пользователь>

Подключение под именем <пользователь>. По умолчанию: имя пользователя, вошедшего в систему. Возможные варианты: имя пользователя, домен\имя пользователя, основное имя пользователя (UPN).

-p {<пароль> | *}

Пароль пользователя <пользователь>. Если введена *, будет запрошен пароль.

-q

"Тихий" режим: весь вывод заменяется стандартным выводом.

{-uc | -uco | -uci}

-uc

Задает форматирование ввода из канала или вывода в канал в Юникоде.

-uco

Задает форматирование вывода в канал или файл в Юникоде.

-uci

Задает форматирование ввода из канала или файла в Юникоде.

Пример использования команды Dsadd:

Dsadd computer “CN=COMP001,OU=Moscow,OU=Departments,DC=pk-help,DC=com” –desc “Компьютер отдела IT”

Создание учетной записи рабочей станции или сервера с помощью команды Netdom.

Общий вид команды Netdom:

NETDOM ADD <компьютер> ]

<компьютер>

это имя добавляемого компьютера

/Domain

указывает домен, в котором требуется создать учетную запись компьютера

/UserD

учетная запись пользователя, используемая при подключении к домену, заданному аргументом /Domain

/PasswordD

пароль учетной записи пользователя, заданной аргументом /UserD. Знак * означает приглашение на ввод пароля

/Server

имя контроллера домена, используемого для добавления. Этот параметр нельзя использовать одновременно с параметром /OU.

/OU

подразделение, в котором необходимо создать учетную запись компьютера. Требуется полное различающееся доменное имя RFC 1779 для подразделения. При использовании этого аргумента необходимо работать непосредственно на контроллере указанного домена. Если этот аргумент не задан, учетная запись будет создана в подразделении по умолчанию для объектов компьютеров этого домена.

/DC

указывает, что требуется создать учетную запись компьютера контроллера домена. Этот параметр нельзя использовать одновременно с параметром /OU.

/SecurePasswordPrompt

Использовать для указания учетных данных безопасное всплывающее окно. Этот параметр следует использовать при необходимости указания учетных данных смарт-карты. Этот параметр действует только в случае задания пароля в виде *.

Создание объекта Компьютер с помощью Ldifde () и Csvde ().

Администрирование учетной записи компьютеров в Active Directory.

Переименование компьютера в AD.

Запускаем командную строку и с помощью команды Netdom переименовываем компьютер в AD:

Netdom renamecomputer <Имя компьютера> /Newname: <Новое имя>

Пример: Netdom renamecomputer COMP01 /Newname: COMP02

Удаление учетных записей компьютера.

1 Удалить учетную запись компьютера с помощью оснастки "Active Directory – пользователи и компьютеры ". Запускаете оснастку "Active Directory – пользователи и компьютеры " находите необходимый компьютер нажимаете не нем правой кнопкой мыши, в контекстном меню выбираете "Удалить ", подтверждаете удаление

2 Удалить компьютер можно с помощью команды DSRM:

DSRM

DSRM CN=COMP001,OU=Moscow,OU=Departments,DC=pk-help,DC=com

.

Устранение ошибки "Не удалось установить доверительных отношений между этой рабочей станцией и основным доменом".

Иногда при попыдке войти в компьютер пользователь получает сообщение "Не удалось установить доверительных отношений между этой рабочей станцией и основным доменом ". Это ошибка возникает при отказе в работе безопасного канала между машиной и контроллером домена. Что бы это устранить необходимо сбросить безопасный канал. Можно воспользоваться одним из методов:

1 Зайти оснастку «Active Directory – пользователи и компьютеры», найти проблемный компьтер, нажать на нем правой кнопкой мыши и выбрать "Переустановить учетную запись" (Reset Account). После этого компьютер следует заново присоединить к домену и перезагрузить.

2 С помощью команды Netdom :

Netdom reset <имя машины> /domain <Имя домена> /User0 <Имя пользователя> /Password0 <Пароль> без кавычек <>

Пример: Netdom reset COMP01 /domain сайт /User0 Ivanov /Password *****

3 С помощью команды Nltest :

Nltest /server:<Имя компьютера> /sc_reset:<Домен>\<Контроллер домена>

Инструкция

Создавая домашнюю сеть можно организовать доступ к сетевому принтеру всем компьютерам рабочей группы. Для этого необходимо настроить их соответствующим образом, а именно задать ip-адреса, указать имена компьютеров и добавить в одну группу. Все необходимые настройки, значения которых вы измените, находятся в системной папке «Панель управления».

Прежде всего вам необходимо задать имена компьютерам и определить их рабочую группу. Для этого перейдите к рабочему столу и нажмите правой кнопкой мыши на значке «Мой компьютер». В открывшемся контекстном меню выберите пункт «Свойства». Перед вами появится апплет «Свойства системы», для быстрого вызова которого используется сочетание клавиш Win + Pause Break.

В этом апплете перейдите к вкладке «Имя компьютера». Желательно создать список компьютеров, в котором вы укажите не только их имена, но и ip-адреса. Воспользовавшись этим списком, задайте имя каждому компьютеру. Чтобы изменить имя, нажмите кнопку «Изменить» в нижней части апплета. В открывшемся окне замените прежнее имя на недавно записанное в список.

Также в этой вкладке вы можете задать имя рабочей группы. По умолчанию - Workgroup. Рекомендуется заменить на более простое название, например, Net или Connect. Нажмите кнопку «ОК» для сохранения изменений. Перед вами появится небольшое окно с уведомлением о входе в новую рабочую группу. В нижней части окна «Свойства системы» появится уведомление о необходимости перезагрузки системы, но этого пока не стоит, поэтому после нажатия на кнопку «ОК», выберите «Нет».

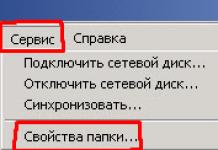

Теперь осталось присвоить каждому компьютеру свой ip-адрес, чтобы не нарушался порядок их определения в сети. Нажмите меню «Пуск», выберите пункт «Панель управления». В открывшейся папке дважды щелкните по значку «Сетевые подключения», нажмите правой кнопкой мыши на элементе «Подключение по локальной сети» и выберите пункт «Свойства».

Нажмите правой кнопкой мыши на строке «Протокол (TCP/IP)» и выберите пункт «Свойства». Перейдите к блоку «Использовать следующий IP-адрес» и введите для каждого компьютера индивидуальное значение с разницей в одну единицу. Например, «Дмитрий» - 192.168.1.3; «Павел» - 192.168.1.4 и т.д. Стоит отметить, что в связке 192.168.1.x, рекомендуется начинать отсчет с цифры №3, т.к. первые два значения используются роутером и модемом.

Во всех окнах нажмите кнопки «ОК» и на запрос о перезагрузке ответьте положительно либо отрицательно, если есть несохраненные документы. Затем выполните перезагрузку самостоятельно, используя меню «Пуск».