Nuusutaja on liiklusanalüsaatori teine nimi – see on programm või muu riistvaraseade, mis võrguliiklust pealt püüab ja seejärel analüüsib. Praegu on neil programmidel täiesti seaduslik põhjendus, seetõttu kasutatakse neid Internetis laialdaselt, kuid neid saab kasutada nii hea kui ka kahju tekitamiseks.

Nende päritolu ajalugu ulatub 90ndatesse, kui sellist tarkvara kasutavad häkkerid said hõlpsalt kinni püüda kasutaja sisselogimise ja parooli, mis tol ajal olid väga nõrgalt krüptitud.

Sõna nuusutaja tuleb inglise keelest. nuusutama - nuuskima, tööpõhimõte on see, et see programm registreerib ja analüüsib programmid, mis on installitud infopakette edastavatele masinatele. Teabe lugemise tõhusaks toimimiseks peab see asuma põhiarvuti lähedal.

Programmeerijad kasutavad seda rakendust liikluse analüüsi jaoks, püüavad võrgus häkkerid saavutada paroolide või muu vajaliku teabe.

Liiklusanalüsaatorite tüübid

Nuusutajad on erineva tüübiga; need võivad olla võrguapletid või otse arvutisse installitud rakendused, mis omakorda jagunevad riist- ja tarkvara-riistvaraks.

Kõige sagedamini kasutatakse neid paroolide pealtkuulamiseks, sel juhul pääseb rakendus juurde krüpteeritud teabe koodidele. See võib kasutajale tuua tohutuid ebamugavusi, kuna sageli on juhtumeid, kui mitmele programmile või saidile määratakse samad paroolid, mis lõpuks viib juurdepääsu kaotamiseni vajalikele ressurssidele.

Teatud tüüpi nuusutamist kasutatakse RAM-i hetktõmmise pealtkuulamiseks, kuna teavet on keeruline pidevalt lugeda ilma protsessori võimsust kasutamata. Tuvasta spioon võimalik, jälgides töö ajal arvuti maksimaalset failikoormust.

Teist tüüpi programmid töötavad suure andmeedastuskanaliga ja kahjur võib iga päev genereerida kuni 10 megabaidiseid protokolle.

Kuidas see töötab

Analüsaatorid töötavad ainult TCP/IP-protokollidega, näiteks Internetti levitavad ruuterid nõuavad juhtmega ühendust. Andmeedastus toimub eraldi pakettide abil, mis lõppeesmärgi saavutamisel muutuvad taas üheks tervikuks. Samuti on nad võimelised katkestama pakette edastuse mis tahes etapis ja hankima koos sellega väärtuslikku teavet kaitsmata paroolide kujul. Igal juhul on dekrüpteerimisprogrammide abil võimalik saada võti isegi kaitstud parooli juurde.

Kõige lihtsam viis WiFi nuusutajaid kasutada on nõrga kaitsega võrkudes – kohvikutes, avalikes kohtades jne.

Neid programme kasutavad pakkujad saavad jälgida volitamata juurdepääsu välistele süsteemiaadressidele.

Kuidas kaitsta end nuusutajate eest

Et mõista, et keegi on kohalikku võrku tunginud, peaksite kõigepealt tähelepanu pöörama paketi allalaadimise kiirus, kui see on märgitust oluliselt madalam, peaks see teid hoiatama. Tegumihalduri abil saate jälgida oma arvuti jõudlust. Võite kasutada spetsiaalseid utiliite, kuid need on enamasti Windowsi tulemüüriga vastuolus, seega on parem see mõneks ajaks keelata.

Süsteemiadministraatorite jaoks on liiklusanalüsaatorite kontrollimine ja otsimine kohalikus võrgus vajalik samm. Pahatahtlike rakenduste tuvastamiseks saab kasutada tuntud võrguviirusetõrjeid, nagu Doctor Web või Kaspersky Anti-Virus, mis võimaldavad tuvastada kahjureid nii kaughostides kui ka otse kohalikus võrgus.

Lisaks spetsiaalsetele rakendustele, mis on lihtsalt arvutisse installitud, saate kasutada keerulisemad paroolid ja krüptosüsteemid. Krüptograafilised süsteemid töötavad otse teabega, krüpteerides selle elektroonilise allkirja abil.

Rakenduse ülevaade ja põhifunktsioonid

CommView

CommView dekodeerib edastatud teabe paketid ja kuvab diagrammidena kasutatavate protokollide statistikat. Liiklusnuusutaja võimaldab teil analüüsida IP-pakette ja neid, mis on vajalikud. Nuusutaja Windowsi jaoks töötab tuntud protokollidega: HTTP, HTTPS, DHCP, DDNH, DIAG, POP3, TCP, WAP jne CommView töötab Etherneti modemite, wi-fi ja teistega. Paketid püütakse loodud ühenduse kaudu, kasutades " PraeguneIP- ühendused", kus saate luua aadressinimesid.

Vahekaart " Paketid» kuvab nende kohta teavet ja neid saab lõikepuhvrisse kopeerida.

« LOG- failid» võimaldab vaadata NFC-vormingus pakette.

Vahekaart " Reeglid" Siin saate määrata pakettide pealtkuulamise tingimused. Selle vahekaardi jaotised: IP-aadressid, MAC-aadressid, pordid, protsess, valemid ja individuaalsed parameetrid.

« Hoiatus": näeb ette teavituste seadistamise kohalikus võrgus, töötab nupu "Lisa" abil. Siin saate määrata tingimusi ja sündmuste tüüpe:

- "Paketid sekundis" - kui võrgu koormustase on ületatud.

- "Baiti sekundis" - kui andmeedastussagedus on ületatud.

- "Tundmatu aadress", st volitamata ühenduste tuvastamine.

Vahekaart " Vaade» — siin kajastub liiklusstatistika.

CommView ühildub operatsioonisüsteemidega Windows 98, 2000, XP, 2003. Rakenduse kasutamiseks on vaja Etherneti adapterit.

Eelised: kasutajasõbralik venekeelne liides, toetab levinud võrguadapteritüüpe, statistika on visualiseeritud. Ainus miinus on kõrge hind.

Spynet

Spynet täidab pakettide dekodeerimise ja nende pealtkuulamise funktsioone. Selle abiga saate uuesti luua lehti, mida kasutaja külastas. Koosneb 2 programmist CaptureNet ja PipeNet. Seda on mugav kasutada kohalikus võrgus. CaptureNet skannib andmepakette, teine programm jälgib protsessi.

Liides on üsna lihtne:

- Nupp Muutma Filter- filtrite seadistamine.

- Nupp Kiht 2,3 – installib Flame – IP protokollid; Kolmas kiht – TCP.

- Nupp Muster Sobivus otsib määratud parameetritega pakette.

- Nupp IP— Aadressid võimaldab teil skannida vajalikke IP-aadresse, mis edastavad huvipakkuvat teavet. (Valikud 1-2, 2-1, 2=1). Viimasel juhul kogu liiklus.

- Nupp Sadamad, st portide valik.

Andmete pealtkuulamiseks peate käivitama programmi Capture Start, st käivitub andmete pealtkuulamise protsess. Salvestatud teabega fail kopeeritakse alles pärast käsku Stop, st hõivetoimingute lõpetamist.

Spyneti eeliseks on võimalus dekodeerida veebilehti, mida kasutaja on külastanud. Programmi saab ka tasuta alla laadida, kuigi seda on üsna raske leida. Puuduste hulgas on Windowsi väike funktsioonide komplekt. Töötab operatsioonisüsteemides Windows XP, Vista.

BUTTSnuhutaja

BUTTSniffer analüüsib võrgupakette otse. Tööpõhimõte on edastatud andmete pealtkuulamine, samuti võimalus need automaatselt andmekandjale salvestada, mis on väga mugav. See programm käivitatakse käsurea kaudu. Samuti on filtri valikud. Programm koosneb failidest BUTTSniff.exe ja BUTTSniff. dll.

BUTTSnifferi olulisteks puudusteks on ebastabiilne töö, sagedased kokkujooksmised, isegi OS-i kokkujooksmine (surma sinine ekraan).

Lisaks nendele nuusutamisprogrammidele on veel palju teisi sama tuntud: WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorter, Ne Analyzer.

Samuti on võrgus nuusutajad, mis lisaks ohvri IP-aadressi hankimisele muudavad ka ründaja IP-aadressi otse. Need. Häkker registreerib end esmalt IP-aadressi all ja saadab ohvri arvutisse pildi, mis tuleb alla laadida, või meili, mis tuleb lihtsalt avada. Pärast seda saab häkker kõik vajalikud andmed.

Tasub meenutada, et kellegi teise arvuti andmetesse sekkumine on kriminaalkuritegu.

Igal meeskonna ][ liikmel on oma eelistused tarkvara ja utiliitide osas

pliiatsi test. Pärast konsulteerimist saime teada, et valik varieerub nii palju, et see on võimalik

luua tõeline härrasmeeste komplekt tõestatud programme. See on kõik

otsustanud. Et mitte segadust tekitada, jagasime kogu nimekirja teemadeks – ja sisse

Seekord käsitleme pakettide nuusutamise ja manipuleerimise utiliite. Kasutage seda peal

tervist.

Wireshark

Netcat

Kui me räägime andmete pealtkuulamisest, siis Võrgukaevur võetakse eetrist maha

(või PCAP-vormingus eelnevalt ettevalmistatud prügikastist) failid, sertifikaadid,

pilte ja muud meediumid, samuti paroole ja muud teavet autoriseerimiseks.

Kasulik funktsioon on otsida neid andmeosasid, mis sisaldavad märksõnu

(näiteks kasutaja sisselogimine).

Scapy

Veebisait:

www.secdev.org/projects/scapy

See peab olema iga häkkeri jaoks, see on võimas tööriist

interaktiivne pakettide manipuleerimine. Võtke vastu ja dekodeerige kõige rohkem pakette

erinevaid protokolle, vastata päringule, süstida muudetud ja

enda loodud pakett – kõik on lihtne! Selle abiga saate teostada terviku

mitmeid klassikalisi ülesandeid, nagu skannimine, tracorute, rünnakud ja tuvastamine

võrgu infrastruktuur. Ühes pudelis saame selliste populaarsete kommunaalteenuste asendaja,

nagu: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f jne. Selle juures

on ka aeg Scapy võimaldab teil täita mis tahes ülesandeid, isegi kõige spetsiifilisemaid

ülesanne, mida ei saa kunagi teha mõni teine juba loodud arendaja

tähendab. Selle asemel, et kirjutada C-s terve mägi ridu, nii et näiteks

piisab vale paketi genereerimisest ja mõne deemoni segamisest

visake paar rida koodi kasutades Scapy! Programmil pole

graafiline liides ja interaktiivsus saavutatakse tõlgi kaudu

Python. Kui olete asja selgeks saanud, ei maksa vale loomine teile midagi

pakette, sisestada vajalikud 802.11 kaadrid, kombineerida erinevaid lähenemisi rünnakutes

(ütleme, ARP vahemälu mürgitamine ja VLAN-i hüppamine) jne. Arendajad ise nõuavad

et tagada Scapy võimaluste kasutamine teistes projektides. Selle ühendamine

moodulina on lihtne luua utiliit erinevat tüüpi kohaliku piirkonna uuringute jaoks,

haavatavuste otsimine, Wi-Fi süstimine, konkreetsete automaatne täitmine

ülesanded jne.

pakk

Veebisait:

Platvorm: *nix, Windowsi jaoks on port

Huvitav areng, mis võimaldab ühest küljest genereerida ükskõik millist

etherneti paketti ja teisest küljest saata pakettide jadasid eesmärgiga

ribalaiuse kontrollid. Erinevalt teistest sarnastest tööriistadest pakk

sellel on graafiline liides, mis võimaldab teil pakette luua kõige lihtsamal viisil

vormi. Edasi veel. Loomine ja saatmine on eriti läbimõeldud

pakettide jadad. Saate määrata saatmise vahel viivitusi,

saata pakette läbilaskevõime testimiseks maksimaalse kiirusega

võrgu osa (jah, see on koht, kus nad failivad) ja mis veelgi huvitavam -

dünaamiliselt muuta pakettide parameetreid (näiteks IP- või MAC-aadress).

Win2000 jaoks – Windows 10 (2019) (server, x86, x64). Uusim versioon: 4.4.17 ehitus 424. 24. aprill 2019.

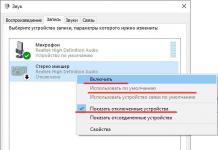

Mis on jadapordi nuusutaja on programm, mis jälgib andmete edastamist teise programmi poolt ja justkui "kiilub" jadaliidese ja uuritava programmi vahele. Jadapordi andmepüüdur võimaldab teil uurida oma või mõne muu Windowsis töötava programmi tööfunktsioone. Kui õpitav programm on teie enda välja töötatud, muutub jadapordi andmepüüdur RS232 liidese siluriks, mis võimaldab teil jälgida andmevahetusel tekkivaid vigu. Jadapordi andmete jälgimise režiimi meie programmis nimetatakse "Observer" ja see kutsutakse välja programmi põhiakna menüüst "Mode".

Jadapordi nuusutamisrežiimile tuleb lülituda ENNE käivitada uuritav programm. Kui te seda ei tee, ei pääse jadapordi nuusutaja enam jadapordile juurde ega saa seetõttu oma funktsioone täita.

Jadapordi andmepüüduri režiimis jälgib programm kogu liiklust, nii edastatud kui ka vastuvõetud. Saadetud andmeid saab programmiekraanil esile tõsta. Seda funktsiooni saab lubada vahekaardi „Muu / andmetüüp” valikutes.

Meie jadapordi andmepüüdur võimaldab teil jälgida andmeedastust ekraanil mis tahes kujul (kuueteistkümnend-, kümnend- või mis tahes muul kujul). See võimaldab teil leida korduvaid andmeplokkide jadasid ja tuvastada andmete edastamise mustreid ilma jadapordi andmepüüdurist lahkumata.

Meie jadapordi andmepüüduri teine oluline omadus on võimalus salvestada saadetud ja vastuvõetud andmed faili hilisemaks analüüsiks. Jadapordi andmepüüduri failide genereerimise režiim on paindlikult konfigureeritud, mis säästab aega programmi poolt salvestatud suure hulga andmete analüüsimisel.

Meie programmi on väga lihtne muuta võimsaks ja hästi kohandatavaks andmevaatlejaks. Selleks laadige programm lihtsalt alla ja installige. Seejärel käivitage programm. Valige peamenüüst "Mode" režiim "Vaatleja". Seejärel valige loendist jadaport ja klõpsake nuppu "Ava". Ärge unustage, et seda tuleb teha enne uuritava programmi käivitamist. Ja kõik on teie kätes – universaalne tööriist paljude probleemide lahendamiseks.

Meie programmi on väga lihtne muuta võimsaks ja hästi kohandatavaks andmevaatlejaks. Selleks laadige programm lihtsalt alla ja installige. Seejärel käivitage programm. Valige peamenüüst "Mode" režiim "Vaatleja". Seejärel valige loendist jadaport ja klõpsake nuppu "Ava". Ärge unustage, et seda tuleb teha enne uuritava programmi käivitamist. Ja kõik on teie kätes – universaalne tööriist paljude probleemide lahendamiseks.

Võrreldes teiste jadapordi nuusutajatega, on Advanced Serial Port Monitoril mitu ainulaadset funktsiooni:

- Jadapordi andmepüüdur võimaldab töötada kogu Windowsi operatsioonisüsteemide perekonnas alates Windows 2000-st kuni Windows 10 x64;

- Jadapordi andmepüüdur võimaldab jälgida andmeedastust kõigis süsteemi paigaldatud jadaportides. Seeriapordi number võib olla vahemikus 1 kuni 255;

- Jadapordi nuusutaja annab teile võimaluse jälgida sissehelistamisühenduse ajal edastatavat liiklust.

Kõik jadapordi andmepüüduri võimalused on rakendatud meie Advanced Serial Port Monitor programmis. Laadige prooviversioon kohe alla – see on kiire ja tasuta!

Võrgupaketianalüsaatorid ehk nuusutajad töötati algselt välja võrguprobleemide lahendamise vahendina. Nad on võimelised võrgu kaudu edastatud pakette pealtkuulama, tõlgendama ja salvestama hilisemaks analüüsiks. Ühest küljest võimaldab see süsteemiadministraatoritel ja tehnilise toe inseneridel jälgida, kuidas andmeid üle võrgu edastatakse, tuvastada ja lahendada tekkivaid probleeme. Selles mõttes on pakettnuusutajad võimas tööriist võrguprobleemide diagnoosimiseks. Teisest küljest, nagu paljud teised algselt administreerimiseks mõeldud võimsad tööriistad, hakati aja jooksul nuusutajaid kasutama hoopis teistel eesmärkidel. Tõepoolest, nuusutaja ründaja käes on üsna ohtlik tööriist ja seda saab kasutada paroolide ja muu konfidentsiaalse teabe hankimiseks. Siiski ei tasu arvata, et nuusutajad on mingi maagiline tööriist, mille kaudu iga häkker saab hõlpsasti vaadata võrgu kaudu edastatavat konfidentsiaalset teavet. Ja enne kui tõestame, et nuusutajate oht pole nii suur, kui sageli esitatakse, mõelgem üksikasjalikumalt nende toimimise põhimõtteid.

Pakettnuusutajate tööpõhimõtted

Lisaks käsitleme selles artiklis ainult Etherneti võrkude jaoks mõeldud tarkvara nuusutajaid. Nuusutaja on programm, mis töötab NIC (Network Interface Card) võrguadapteri tasemel (linkikiht) ja peatab salaja kogu liikluse. Kuna nuusutajad töötavad OSI mudeli andmesidekihil, ei pea nad mängima kõrgema kihi protokollide reeglite järgi. Nuusutajad lähevad mööda filtreerimismehhanismidest (aadressid, pordid jne), mida Etherneti draiverid ja TCP/IP-pinn kasutavad andmete tõlgendamiseks. Pakettnuusutajad püüavad juhtmest kinni kõik, mis sealt läbi tuleb. Nuusutajad saavad salvestada kaadreid binaarvormingus ja hiljem need dekrüpteerida, et paljastada sees peidetud kõrgema taseme teave (joonis 1).

Selleks, et nuusutaja jäädvustaks kõik võrguadapterit läbivad paketid, peab võrguadapteri draiver toetama promiscuous režiimi. Just selles võrguadapteri töörežiimis suudab nuusutaja kõiki pakette kinni püüda. See võrguadapteri töörežiim aktiveeritakse automaatselt, kui nuusutaja käivitatakse või määratakse vastavate nuusutaja sätetega käsitsi.

Kogu pealtkuulatud liiklus edastatakse pakettdekoodrile, mis tuvastab ja jagab paketid sobivateks hierarhiatasemeteks. Sõltuvalt konkreetse nuusutaja võimalustest saab pakutavat paketiteavet hiljem edasi analüüsida ja filtreerida.

Nuusutajate kasutamise piirangud

Suurimat ohtu kujutasid nuusutajad neil päevil, mil infot edastati üle võrgu selge tekstina (ilma krüptimiseta) ja kohalikke võrke ehitati kontsentraatorite (jaoturite) baasil. Need ajad on aga igaveseks möödas ja tänapäeval pole konfidentsiaalsele teabele juurdepääsu saamiseks nuusutajate kasutamine sugugi lihtne ülesanne.

Fakt on see, et jaoturitel põhinevate kohtvõrkude ehitamisel on olemas teatud ühine andmeedastusmeedium (võrgukaabel) ja kõik võrgusõlmed vahetavad pakette, konkureerivad sellele meediumile juurdepääsu pärast (joonis 2) ja ühe võrgu poolt saadetav pakett. sõlm edastatakse kõikidesse jaoturi portidesse ja seda paketti kuulavad kõik teised võrgu sõlmed, kuid selle võtab vastu ainult sõlm, millele see on adresseeritud. Veelgi enam, kui ühele võrgusõlmele on installitud pakettide nuusutaja, suudab see kinni püüda kõik antud võrgusegmendiga (jaoturi moodustatud võrk) seotud võrgupaketid.

Lülitid on intelligentsemad seadmed kui levijaoturid ja isoleerivad võrguliiklust. Switch teab iga pordiga ühendatud seadmete aadresse ja edastab pakette ainult vajalike portide vahel. See võimaldab teil teisi porte maha laadida, ilma et peaksite iga paketti neile edastama, nagu seda teeb jaotur. Seega edastatakse teatud võrgusõlme poolt saadetud pakett ainult kommutaatori porti, millega paketi vastuvõtja on ühendatud, ja kõik teised võrgusõlmed ei suuda seda paketti tuvastada (joonis 3).

Seega, kui võrk on ehitatud lüliti baasil, siis on ühte võrguarvutitest paigaldatud nuusutaja võimeline kinni püüdma ainult neid pakette, mida selle arvuti ja teiste võrgusõlmede vahel vahetatakse. Sellest tulenevalt on selleks, et saada pealtkuulamiseks pakette, mida ründajale huvipakkuv arvuti või server teiste võrgusõlmedega vahetab, on vaja just sellesse arvutisse (serverisse) paigaldada nuusutaja, mis tegelikult polegi nii lihtne. Siiski peaksite meeles pidama, et mõned pakettide nuusutajad käivitatakse käsurealt ja neil ei pruugi olla graafilist liidest. Selliseid nuusutajaid saab põhimõtteliselt paigaldada ja käivitada eemalt ning kasutajale märkamatult.

Lisaks peaksite meeles pidama, et kuigi kommutaatorid isoleerivad võrguliikluse, on kõigil hallatud kommutaatoritel pordi edastamise või pordi peegeldamise funktsioon. See tähendab, et lülitiporti saab konfigureerida nii, et kõik teistesse kommutaatoriportidesse saabuvad paketid dubleeritakse sellel. Kui antud juhul on sellisesse porti ühendatud paketinuusutaja arvuti, siis suudab see kinni püüda kõik antud võrgusegmendi arvutite vahel vahetatavad paketid. Kuid reeglina on lüliti konfigureerimise võimalus saadaval ainult võrguadministraatoril. See muidugi ei tähenda, et ta ei võiks olla ründaja, kuid võrguadministraatoril on palju muid võimalusi kohaliku võrgu kõigi kasutajate kontrollimiseks ja on ebatõenäoline, et ta teid nii läbimõeldult jälgib.

Teine põhjus, miks nuusutajad pole enam nii ohtlikud kui kunagi varem, on see, et enamik tundlikke andmeid edastatakse nüüd krüpteeritult. Avatud krüptimata teenused kaovad Internetist kiiresti. Näiteks veebisaitide külastamisel kasutatakse üha enam protokolli SSL (Secure Sockets Layer); Avatud FTP asemel kasutatakse SFTP-d (Secure FTP) ja virtuaalseid privaatvõrke (VPN-e) kasutatakse üha enam muude teenuste jaoks, mis vaikimisi krüptimist ei kasuta.

Seega peaksid need, kes tunnevad muret pakettide nuusutajate võimaliku pahatahtliku kasutamise pärast, meeles pidama järgmist. Esiteks peavad nuusutajad teie võrgule tõsiseks ohuks asuma võrgus endas. Teiseks muudavad tänapäeva krüpteerimisstandardid tundliku teabe pealtkuulamise äärmiselt keeruliseks. Seetõttu on praegu pakettide nuusutajad häkkeritööriistadena järk-järgult kaotamas oma tähtsust, kuid samal ajal on nad endiselt tõhus ja võimas tööriist võrkude diagnoosimisel. Pealegi saab nuusutajaid edukalt kasutada mitte ainult võrguprobleemide diagnoosimiseks ja lokaliseerimiseks, vaid ka võrgu turvalisuse auditeerimiseks. Eelkõige võimaldab paketianalüsaatorite kasutamine tuvastada volitamata liiklust, tuvastada ja tuvastada volitamata tarkvara, tuvastada kasutamata protokollid nende võrgust eemaldamiseks, genereerida liiklust läbitungimistestimiseks (penetratsioonitest), et kontrollida turvasüsteemi, töötada sissetungituvastussüsteemid ( Sissetungituvastussüsteem (IDS).

Tarkvarapakettide nuusutajate ülevaade

Kõik tarkvara nuusutajad võib jagada kahte kategooriasse: nuusutajad, mis toetavad käsurealt käivitamist, ja nuusutajad, millel on graafiline liides. Siiski märgime, et on olemas nuusutajad, mis ühendavad mõlemad need võimalused. Lisaks erinevad nuusutajad üksteisest toetatavate protokollide, pealtkuulatud pakettide analüüsi sügavuse, filtrite seadistamise võimaluse ja teiste programmidega ühilduvuse poolest.

Tavaliselt koosneb iga graafilise liidesega nuusutaja aken kolmest piirkonnast. Esimene neist kuvab pealtkuulatud pakettide koondandmed. Tavaliselt kuvatakse sellel alal minimaalselt välju, nimelt: pakettide pealtkuulamise aeg; paketi saatja ja saaja IP-aadressid; paketi saatja ja saaja MAC-aadressid, lähte- ja sihtpordi aadressid; protokolli tüüp (võrgu-, transpordi- või rakenduskiht); mõni kokkuvõtlik teave pealtkuulatud andmete kohta. Teine ala kuvab statistilist teavet üksiku valitud paketi kohta ja lõpuks kolmas ala kuvab paketti kuueteistkümnendsüsteemis või ASCII-märgi kujul.

Peaaegu kõik paketinuusutajad võimaldavad analüüsida dekodeeritud pakette (sellepärast nimetatakse paketinuusureid ka paketianalüsaatoriteks ehk protokollianalüsaatoriteks). Nuusutaja jaotab pealtkuulatud paketid kihtide ja protokollide vahel. Mõned pakettide nuusutajad on võimelised protokolli ära tundma ja jäädvustatud teavet kuvama. Seda tüüpi teave kuvatakse tavaliselt nuusutaja akna teises piirkonnas. Näiteks võib iga nuusutaja ära tunda TCP-protokolli ja edasijõudnud nuusutajad saavad määrata, milline rakendus selle liikluse tekitas. Enamik protokollianalüsaatoreid tunneb ära üle 500 erineva protokolli ning suudab neid nimepidi kirjeldada ja dekodeerida. Mida rohkem teavet nuusutaja suudab dekodeerida ja ekraanil kuvada, seda vähem peate käsitsi dekodeerima.

Üks probleem, millega pakettide nuusutajad võivad kokku puutuda, on suutmatus õigesti tuvastada protokolli, kasutades muud porti kui vaikeport. Näiteks turvalisuse parandamiseks võidakse mõned tuntud rakendused konfigureerida kasutama muid porte peale vaikeportide. Nii et traditsioonilise veebiserveri jaoks reserveeritud pordi 80 asemel saab selle serveri sunniviisiliselt ümber konfigureerida pordiks 8088 või mõnele muule. Mõned paketianalüsaatorid ei suuda selles olukorras protokolli õigesti määrata ja kuvada ainult teavet madalama taseme protokolli (TCP või UDP) kohta.

On olemas tarkvara nuusutajad, millel on tarkvara analüütilised moodulid pistikprogrammide või sisseehitatud moodulitena, mis võimaldavad teil luua aruandeid kasuliku analüütilise teabega pealtkuulatud liikluse kohta.

Teine enamiku pakettanalüsaatorite tarkvara iseloomulik tunnus on võimalus konfigureerida filtreid enne ja pärast liikluse hõivamist. Filtrid valivad üldisest liiklusest teatud paketid etteantud kriteeriumi järgi, mis võimaldab liikluse analüüsimisel vabaneda ebavajalikust infost.

Nuusutajad- need on pealtkuulavad programmid

kogu võrguliiklus. Nuusutajad on kasulikud võrgudiagnostika jaoks (administraatoritele) ja

paroolide pealtkuulamiseks (selge, kelle jaoks :)). Näiteks kui teil on juurdepääs

üks võrgumasin ja paigaldas sinna nuusutaja,

siis varsti kõik paroolid alates

nende alamvõrgud on teie omad. Nuusutajate komplekt

võrgukaarti kuulates

režiim (PROMISC), see tähendab, et nad saavad kõik paketid. Kohapeal saate pealtkuulamist

kõik saadetud paketid kõikidest masinatest (kui teid ei eralda ükski jaotur),

Niisiis

Kuidas seal ringhäälingut praktiseeritakse?

Nuusutajad võivad kõike pealt kuulata

paketid (mis on väga ebamugav, logifail täitub kohutavalt kiiresti,

kuid üksikasjalikuma võrguanalüüsi jaoks on see ideaalne)

või ainult esimesed baidid kõikvõimalikest

ftp, telnet, pop3 jne. (see on lõbus osa, tavaliselt umbes esimeses 100 baidis

sisaldab kasutajanime ja parooli :)). Nuusutajad nüüd

lahutatud... Nuuskajaid on palju

nii Unixi kui Windowsi all (isegi DOS-i all on :)).

Nuusutajad saavad

toetab ainult kindlat telge (näiteks linux_sniffer.c, mis

toetab Linuxit :)) või mitut (näiteks Sniffit,

töötab BSD, Linuxi, Solarisega). Nuusutajad on nii rikkaks saanud, sest

et paroolid edastatakse üle võrgu selge tekstina.

Sellised teenused

palju. Need on telnet, ftp, pop3, www jne. Need teenused

kasutab palju

inimesed :). Pärast nuusutamisbuumi mitmesugused

algoritmid

nende protokollide krüpteerimine. Ilmus SSH (alternatiiv

telneti tugi

krüptimine), SSL (Secure Socket Layer – Netscape'i arendus, mis suudab krüpteerida

www seanss). Igasugused Kerberous, VPN (virtuaalne privaatne

Võrk). Kasutati mingeid nuusutamisvastaseid, ifstatusi jne. Kuid see pole põhimõtteliselt nii

muutis olukorda. Teenused, mis kasutavad

lihtteksti parooli edastamine

on täiega harjunud :). Seega nuusutamist jätkub veel kauaks :).

Windows snifferi rakendused

linanuhkleja

See on pealtkuulamiseks lihtne nuusutaja

sisselogimised/paroolid. Standardne kompilatsioon (gcc -o linsniffer

linasuutaja.c).

Logid kirjutatakse faili tcp.log.

linux_sniffer

Linux_sniffer

nõutav, kui soovite

uurige võrku üksikasjalikult. Standard

koostamine. Ajab välja igasugust täiendavat jama,

nagu isn, ack, syn, echo_request (ping) jne.

Nuusutama

Sniffit – täiustatud mudel

nuusutaja kirjutas Brecht Claerhout. Install (vaja

libcap):

#./configure

#tegema

Nüüd käivitame

nuusutaja:

#./sniffit

kasutamine: ./sniffit [-xdabvnN] [-P proto] [-A char] [-p

port] [(-r|-R) salvestusfail]

[-l sniflen] [-L logparam] [-F nuusutamisseade]

[-M plugin]

[-D tty] (-t

(-i|-I) | -c

Saadaval olevad pistikprogrammid:

0 -- Mannekeen

Sisse panema

1 – DNS-i pistikprogramm

Nagu näete, toetab sniffit paljusid

valikuid. Saate sniffaki interaktiivselt kasutada.

Nuusuta küll

See on üsna kasulik programm, aga ma ei kasuta seda.

Miks? Sest Sniffit

suured probleemid kaitsega. Sniffiti jaoks on kaugjuur ja dos juba välja antud

Linux ja Debian! Iga nuusutaja seda ei suuda :).

HUNT

See

minu lemmik nuusutamine. Seda on väga lihtne kasutada,

toetab palju lahedaid

kiibid ja praegu pole turvaprobleeme.

Lisaks mitte palju

nõudlik raamatukogude suhtes (nagu linaskuja ja

Linux_sniffer). Ta

suudab praegusi ühendusi reaalajas pealt kuulata ja

puhastage prügikast kaugterminalist. IN

üldiselt kaaperdamine

rulezzz :). Ma soovitan

kõik täiustatud kasutamiseks :).

Installige:

#tegema

Jookse:

#jaht -i

READSMB

READSMB nuusutaja lõigatakse LophtCrackist välja ja teisaldatakse

Unix (kummalisel kombel :)). Readsmb peatab SMB

paketid.

TCPDUMP

tcpdump on üsna tuntud paketianalüsaator.

Kirjutatud

veelgi kuulsam isik - Van Jacobson, kes leiutas VJ tihendamise

PPP ja kirjutas traceroute programmi (ja kes teab mida veel?).

Nõuab raamatukogu

Libpcap.

Installige:

#./configure

#tegema

Nüüd käivitame

tema:

#tcpdump

tcpdump: kuulamine ppp0-s

Kõik teie ühendused kuvatakse

terminal. Siin on näide pingi väljundist

ftp.technotronic.com:

02:03:08.918959

195.170.212.151.1039 > 195.170.212.77.domeen: 60946+ A?

ftp.technotronic.com.

(38)

02:03:09.456780 195.170.212.77.domain > 195.170.212.151.1039: 60946*

1/3/3 (165)

02:03:09.459421 195.170.212.151 > 209.100.46.7: icmp: kaja

nõuda

02:03:09.996780 209.100.46.7 > 195.170.212.151: icmp: kaja

vastata

02:03:10.456864 195.170.212.151 > 209.100.46.7: icmp: kaja

nõuda

02:03:10.906779 209.100.46.7 > 195.170.212.151: icmp: kaja

vastata

02:03:11.456846 195.170.212.151 > 209.100.46.7: icmp: kaja

nõuda

02:03:11.966786 209.100.46.7 > 195.170.212.151: icmp: kaja

vastata

Üldiselt on nuusutamine kasulik võrkude silumiseks,

tõrkeotsing ja

jne.

Nuusutama

Dsniff nõuab libpcap, ibnet,

libnids ja OpenSSH. Salvestab ainult sisestatud käsud, mis on väga mugav.

Siin on näide ühenduse logist

saidil unix-shells.com:

02/18/01

03:58:04 tcp my.ip.1501 ->

handi4-145-253-158-170.arcor-ip.net.23

(telnet)

stalsen

asdqwe123

ls

pwd

WHO

viimane

väljuda

Siin

dsniff püüdis kinni sisselogimise ja parooli (stalsen/asdqwe123).

Installige:

#./configure

#tegema

#tegema

installida

Kaitse nuusutajate eest

Kindlaim viis kaitseks

nuusutajad -

kasutage krüptimist (SSH, Kerberous, VPN, S/Key, S/MIME,

SHTTP, SSL jne). Noh

ja kui te ei soovi lihttekstiteenustest loobuda ja täiendavaid installida

pakid :)? Siis on aeg kasutada nuusutamisvastaseid pakette...

AntiSniff Windowsi jaoks

Selle toote lasi välja kuulus grupp

Pööning. See oli esimene omataoline toode.

AntiSniff, nagu on märgitud

Kirjeldus:

"AntiSniff on graafilise kasutajaliidese (GUI) juhitav tööriist

avastada teie kohalikus võrgus valesid võrguliideseid (NIC-sid).

segment". Üldiselt püüab see kaarte paljulubavas režiimis.

Toetab tohutult

testide arv (DNS-test, ARP-test, Ping-test, ICMP-aja delta

Test, Echo Test, PingDrop test). Saab skaneerida ühe autona,

ja võre. Seal on

logi tugi. AntiSniff töötab opsüsteemides win95/98/NT/2000,

kuigi soovitatav

NT platvorm. Kuid tema valitsusaeg oli lühiajaline ja möödus peagi

aja jooksul ilmus nuusutaja nimega AntiAntiSniffer :),

kirjutas Mike

Perry (Mike Perry) (tema leiate aadressilt www.void.ru/news/9908/snoof.txt He).

põhineb LinSnifferil (seda arutatakse allpool).

Unixi nuusutaja tuvastamine:

Nuusutaja

leiate käsuga:

#ifconfig -a

lo Link encap:Kohalik

Loopback

ineti aadress: 127.0.0.1 Mask: 255.0.0.0

U.P.

LOOPBACK JOOKSU MTU:3924 Mõõdik:1

RX-paketid: 2373 vead: 0

langes:0 ülejooksud:0 kaader:0

TX-paketid:2373 vead:0 langenud:0

ülejooksud:0 vedaja:0

kokkupõrked:0 txqueuelen:0

ppp0 link

encap: Punkt-punkti protokoll

ineti aadress: 195.170.y.x

P-t-P: 195.170.y.x Mask: 255.255.255.255

ÜLES POINTPOINT PROMISC

JOOKSE NOARP MULTICAST MTU:1500 Mõõdik:1

RX paketid: 3281

errors:74 dropped:0 overruns:0 frame:74

TX-paketid:3398 vead:0

langes: 0 ületamised: 0 vedaja: 0

kokkupõrked:0 txqueuelen:10

Kuidas

näete, et ppp0 liides on PROMISC-režiimis. Kumbki operaator

üles laaditud nuusutamine

võrgukontrollid või olete neil juba olemas... Kuid pidage meeles,

et ifconfigi saab turvaliselt teha

võlts, seega kasutage tuvastamiseks tripwire'i

muudatused ja kõikvõimalikud programmid

et kontrollida nuusutamist.

AntiSniff Unixi jaoks.

Töötab

BSD, Solaris ja

Linux. Toetab ping/icmp aja testi, arp testi, kaja testi, dns-i

test, eeterdamise test, üldiselt AntiSniff for Win analoog, ainult jaoks

Unix :).

Installige:

#teha Linux-kõik

Sentinel

Kasulik programm ka

nuusutajate püüdmine. Toetab paljusid teste.

Lihtne

kasutada.

Installige: #make

#./sentinel

./sentinel [-t

Meetodid:

[-ARP test]

[ -d DNS-test

]

[ -i ICMP pingi latentsuse test]

[ -e ICMP Etherping test

]

Valikud:

[ -f

[ -v Kuva versioon ja

välju ]

[ -n

[-I

]

Valikud on nii lihtsad, et ei

kommentaarid.

VEEL

Siin on veel mõned

utiliidid oma võrgu kontrollimiseks (ehk

Unix):

packetstorm.securify.com/UNIX/IDS/scanpromisc.c -remote

PROMISC režiimi detektor Etherneti kaartidele (red hat 5.x jaoks).

http://packetstorm.securify.com/UNIX/IDS/neped.c

- Võrgu Promiscuous Ethernet Detector (vaja on libcap & Glibc).

http://packetstorm.securify.com/Exploit_Code_Archive/promisc.c

- skannib süsteemiseadmeid nuuskamiste tuvastamiseks.

http://packetstorm.securify.com/UNIX/IDS/ifstatus2.2.tar.gz

- ifstatus testib võrguliideseid PROMISC-režiimis.