Vajame oma foorumi avaldamiseks huvitavaid ja kasulikke artikleid. Meil on korrektor ja toimetaja, nii et ärge muretsege õigekirja ja tekstikujunduse pärast. Vaatame kõik üle ja korraldame ilusti ära.

Enne kui hakkame õppima, kuidas teisi võrke häkkida, peame suutma oma võrku juhtida ja mõistma, mis on võrguliiklus ja kuidas seda filtreerida. Wireshark on selleks ideaalne, sest midagi võimsamat pole veel leiutatud ja nagu arvata võib, räägime sellest. Wireshark on ideaalne relv võrgupakettide reaalajas analüüsimiseks ja jäädvustamiseks. Kuid peamine on see, et see näitab neid väga hõlpsasti loetavas vormingus.

Wireshark on varustatud paljude filtrite, värvikoodide ja paljude muude funktsioonidega, mis võimaldavad teil sukelduda võrguliiklusesse ja kontrollida üksikuid pakette.

Lülitage oma kujutlusvõime sisse!

Toon näite:

Oletame, et olete ühendatud kellegi teise võrku ja peate uurima, mida ta kasutab, mida ja kuidas see võrgu kaudu läbib? Wireshark on ideaalne lahendus. Pärast pakettide uurimist saate hõlpsalt teada kõik vajalikud andmed. Kuid see oli vaid näide, igaüks võib seda vabalt kasutada vastavalt vajadusele!

Rakendused >> Internet >> Wireshark

Nagu näha, on tal kena menüü ja kõik tundub olevat selge. Kuid tegelikult on see väga keeruline omadus. Kõigepealt tutvume põhifunktsioonidega.

Valige ühendatud võrk ja vajutage nuppu Start. Nagu näete, on pakettide püüdmine alanud ja kogu teie võrgu liikluse kuvamine on alanud.

Liikluse salvestamise lõpetamiseks klõpsake nuppu " Peatage jooksev reaalajas jäädvustamine

Esitame teie tähelepanu meeskonna uuele kursusele Codeby- "Veebirakenduste läbitungimise testimine nullist". Üldteooria, töökeskkonna ettevalmistamine, passiivne hägustamine ja sõrmejälgede võtmine, aktiivne hägustamine, haavatavused, kasutusjärgne kasutamine, tööriistad, sotsiaalne insener ja palju muud.

Nagu olete juba märganud, on liiklusvärvid erinevad ja on üsna huvitav, mida need tähendavad. Wireshark kasutab erinevaid värve, et aidata meil eri tüüpi liiklust ära tunda.

Filtreerimiseks vajaliku liikluse saame sisestada jaotisesse " Filter:” ja Wireshark ise annab meile vihjeid või saame valida, klõpsates „ väljend"

Klõpsates saame luua ka oma filtri Analüüsige >>kuvafiltreid

Kui näete vajalikku pakki, saate vaadata selle sisu.

Ja näete ka kogu pakendi sisu, samuti kõiki selle kohta käivaid andmeid.

Nagu juba aru saite, on see liikluse vaatamiseks väga võimas asi. Paljud spetsialistid kasutavad seda väga laialdaselt võrguprobleemide lahendamiseks ja võrgu arendamiseks.

See on alles algus. Olge kursis, kui me seda atribuuti täielikult selgitame ja jagame.

Wireshark on üsna tuntud püüdmistööriist ja tegelikult nii hariduse kui ka tõrkeotsingu standard Wireshark töötab valdava enamuse teadaolevate protokollidega, omab selget ja loogilist graafilist liidest, mis põhineb GTK+ ja võimas filtrisüsteem. Platvormideülene, töötab sellistes operatsioonisüsteemides nagu Linux, Solaris, FreeBSD, NetBSD, OpenBSD, Mac OS X, ja muidugi Windows. Levitatakse litsentsi alusel GNU GPL v2. Tasuta saadaval aadressil wireshark.org.

Windowsi süsteemi installimine on triviaalne – järgmine, järgmine, järgmine. Selle kirjutamise ajal on uusim versioon 1.10.3, mis lisatakse arvustusse.

Milleks meil paketianalüsaatoreid üldse vaja on?

Selleks, et teha uuringuid võrgurakenduste ja protokollide kohta, samuti leida võrgus probleeme ja mis kõige tähtsam, selgitada välja nende probleemide põhjused.

On üsna ilmne, et nuusutajate või liiklusanalüsaatorite võimalikult tõhusaks kasutamiseks on vaja vähemalt üldisi teadmisi ja arusaamist võrkude ja võrguprotokollide toimimisest. Tuletan ka meelde, et paljudes riikides võrdsustatakse nuusutaja kasutamine ilma selgesõnalise loata kuriteoga.

Hakkame ujuma

Pildistamise alustamiseks valige lihtsalt oma võrguliides ja klõpsake nuppu Start.

Pärast seda algab püüdmisprotsess ja saabuvad paketid ilmuvad reaalajas. Pakettide ülevaatamise ja uurimise käigus tuleb ette olukordi, kus tuleb naasta eelmise paketi juurde. Selleks on kaks nuppu (vt ekraanipilti).

Ja neile järgnev nupp võimaldab kiiresti hüpata paketi juurde, määrates selle numbri.

Kui veerud kattuvad ja kattuvad, saate sellisel veerul paremklõpsata ja valida "Muuda veeru suurust". Toimub mõõtmete automaatne kohandamine vastavalt hetkeolukorrale. Ja peale selle on nupp "Muuda kõigi veergude suurust", mis paneb kõik veerud järjekorda.

Menüü kasutamine Vaatamisaja kuvavorming, saate näiteks seadistada nii, et loendus ei algaks mitte hõivamise algusest, vaid eelmise paketi vastuvõtmise hetkest ( Alates eelmisest hõivatud paketist ). Kõige olulisem asi igas programmis ( Abi – Wiresharki kohta ) ei näita mitte ainult versiooni ja autorite loendit, vaid sisaldab ka järjehoidjat Kaustad , mis näitab konfiguratsioonikataloogide teid.

Liidest uurides saate valida näiteks paketi http, ja vaata seda http sisse kapseldatud TCP (transpordikiht), TCP on kapseldatud IP (võrgukiht), ja IP omakorda on kapseldatud Etherneti (enne seda vilgub isegi 802.1Q).

Ja päris ülaosas on midagi nagu väike ülevaade raami kohta kogutud teabest.

Filtritest räägime hiljem, kuid praeguses etapis, kui teil on vaja kiiresti mittevajalikud paketid välja filtreerida, paremklõpsake paketil ja valige menüü Rakenda filtrina – pole valitud ja muudatused jõustuvad kohe. Kui teil on vaja midagi muud eemaldada, valige järgmine kord "ja pole valitud" ja uus reegel lisatakse lihtsalt filtrisse.

Eemaldame purud

Üsna sageli tekib Wiresharkiga töötades tõrge IP kontrollsumma mahalaadimine– IP-paketi päise kontrollsumma viga.

Kaasaegsed võrgukaardid on nii nutikad, et arvutavad kontrollsumma ise välja, miks seda TCP / IP-virna tasemel programmiliselt teha, kui saate seda kõvasti teha. Ja Wireshark püüab paketid loomulikult kinni enne, kui need võrku sisenevad. Ja enne seda summat arvutati ja lisati paketi päisesse. Sellest lähtuvalt on selle probleemi lahendamiseks kaks võimalust - võrgukaardi seadetes või seadetes väljalaadimisfunktsioon välja lülitada nuusutaja täpsustage, et ta ei pööra sellele väärtusele tähelepanu.

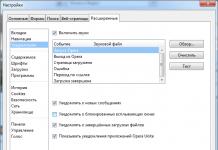

Juhtmega funktsioonid on sageli paremad kui tarkvaralised, peamiselt tänu töötlemiskiirusele (tavaliselt riistvaras suurem), seega on parem nuusutaja enda sätteid muuta. Selleks peate minema seadetesse ( Redigeerimine-Eelistused ), siis Protokollid – IPv4- ja eemaldage lipp "Võimaluse korral kinnitage IPv4 kontrollsumma".

Enne liikluse jäädvustamist peate otsustama, mida tegelikult jäädvustada. Liiklusanalüsaatori saate paigutada mitmesse kohta:

- Kohalikult teie hostis;

- Korraldage pöördel liikluse peegeldamine;

- Ühendage otse huvipakkuvate kohtadega;

- või ARP-protokolli mürgitamine (isegi ebaseaduslikum kui passiivne nuusutamine)

Voolu filtreerimine

Wireshark sisaldab kahte tüüpi filtreid – püüdmine (Püüdke filtrid)

ja kuvada (Kuva filtrid).

Kõigepealt kaaluge Püüdke filtrid.

Nagu nimest arvata võis, aitavad need filtreerida isegi liikluse hõivamise etapis. Kuid sel juhul võite muidugi pöördumatult kaotada osa vajalikust liiklusest.

Filter on avaldis, mis koosneb sisseehitatud väärtustest, mida saab soovi korral kombineerida loogiliste funktsioonidega (ja või mitte). Selle kasutamiseks peate minema menüüsse Jäädvusta, siis Valikud , ja põllul Pildistamise filter tüüp, näiteks peremees 8.8.8.8 (või näiteks neto 192.168.0.0./24 )

Samuti saate loomulikult valida eelnevalt loodud filtri (selle eest vastutab nupp). Pildistamise filter). Mis tahes suvandite puhul kuvatakse liidese lähedal filter, võite vajutada nuppu Start. Liigume nüüd edasi Kuva filtrid. Need filtreerivad ainult juba jäädvustatud liiklust.

Mida saab filtreerida?

Peaaegu kõik – protokollid, aadressid, konkreetsed väljad protokollides.

Toimingud, mida saab kasutada filtrite ehitamisel:

Nagu ilmselt märkasite, olid tabelis näidetena erinevad väljendid, üsna arusaadavad ja sageli iseenesestmõistetavad. Näiteks ip.dst on IP-protokolli väli.

Selle välja nägemiseks võite lihtsalt vaadata paketti ja akna allosas näete selle väärtust, mida saab seejärel rakendada mis tahes filtris. Näiteks huvitab meid, kuidas luua filtrit, kus väärtust kontrollitakse TTL.

Selleks avage L3 osa ja minge vastavale väljale:

Ja me näeme, et filtri loomiseks peate kasutama väljendit ip.ttl. Kui hakkate filtrit tippima, kuvatakse punkti järel automaatselt võimalike väärtuste loend:

Filtri rakendamiseks vajutage lihtsalt sisestusklahvi või nuppu Rakenda. Filtriväli ise võib muuta värvi sõltuvalt sellest, mida sisestati.

Roheline tähendab, et kõik on korras. Punane - tehti viga, kollane - saadi ootamatu tulemus, kuna filtri kirjutamiseks on muid võimalusi (näiteks saate kirjutada ip.dst != 8.8.8.8 või ip.dst == 8.8.8.8 , eelistatakse teist võimalust). Filtreid saab edaspidiseks kasutamiseks salvestada, klõpsates nuppu päästa, seejärel sisestage suvaline nimi

ja peale OK nupu klõpsamist ilmub filter paneelile nupuna.

Ja kui klõpsate lähedal asuvat nuppu "Avaldis ...", avaneb üsna võimas väljendikonstruktor, mille abil saate peaaegu võrguprotokolle uurida. Toetatud protokollide arv kasvab pidevalt.

Nagu varem mainitud, saate valida mis tahes paketi ja valida kontekstimenüüst Rakenda filtrina ja valige alammenüüst režiim - valitud või pole valitud ja vastavalt sellele ilmub kohe filter, mis näitab ainult valitud või, vastupidi, eemaldab valitud ekraanilt. Seega saate paindlikult valida, mida ekraanil näha ja mida mitte. See võib olla kindel ip aadress, ttl, sadam, dns vastata ja palju muud. Samuti on selliste kiirfiltrite jaoks kaks võimalust - Valmistage filtrina Ja Rakenda filtrina.

Nagu nimest arvata võib - erinevus seisneb selles, et esimesel juhul ilmub see ainult sisestusväljale Kuva filter, kuid seda ei rakendata (see on mugav, kui lisate näiteks sel viisil mitu filtrit ja seejärel rakendate kohe valmis tulemuse) ja teises rakendatakse see kohe.

Filtreid saab kombineerida Boole'i algebrast tuttavate Boole'i toimingute abil: (dns) && (http) loogiline ja (dns) || (http) on loogiline või.

Nii saate luua suuri ja keerukaid filtreid, näiteks: (tcp.flags.syn==1) && (ip.src == 172.16.10.2) && (ip.dst == 172.16.10.1) Siin näeme ainult seda TCP SYN segmendid, ainult konkreetse saatja ja saaja aadressiga. Suurte filtrite koostamisel tuleb meeles pidada, et filter on sisuliselt tõeväärtus avaldis ja kui see on tõene, siis kuvatakse pakett ekraanile, kui see on vale, siis mitte.

Sukeldu sügavamale

Üsna tavaline olukord, kui kaebusi võrgu aeglase toimimise kohta võib olla palju. Proovime välja mõelda, mis võib olla põhjus, ja kaalume kahte võimalust. Esimene on veeru lisamine TCP delta.

Ava pakk, otsi välja Aeg eelmisest kaadrist selles TCP-kaadris, paremklõpsake ja valige Rakenda veeruna. Ilmub uus veerg. Saate sellel paremklõpsata ja valida sortimisrežiimi, näiteks Sorteeri kahanevalt.

Ja kaaluge kohe teist meetodit.

Suhteliselt hiljuti (versioonis 1.10.0) ilmus filter tcp.time_delta, mis tegelikult võtab arvesse aega viimasest päringust.

Kui klient teeb päringu ja saab vastuse 10 millisekundi pärast ning klient ütleb, et tema jaoks on kõik aeglane, siis võib probleem olla kliendis endas.

Kui klient esitab päringu ja saab vastuse 2-3 sekundi pärast, siis võib-olla peitub probleem võrgus.

Isegi sügavamale

Kui vaatate TCP-paketti (või täpsemalt segmenti), näete seal voo indeks , mis tavaliselt algab nullist. Põld ise kutsutakse tcp.stream.

Saate sellel paremklõpsata ja luua filtri.

Sel viisil saate soovitud ühendusi filtreerida.

Teine võimalus on paremklõpsata paketil endal, valida konversioonifilter ja looge filter vastavalt l2 l3 l4 tasemele.

Selle tulemusena näeme taas kahe hosti suhtlust.

Ja kolmas võimalus on üks huvitavamaid funktsioone - Jälgige TCP voogu. Selle kasutamiseks peate uuesti paketil paremklõpsama ja valima "Jälgi TCP voogu". Ilmub aken, kus kogu kahe sõlme vaheline vahetus on selgelt näidatud.

Kui lähete menüüsse Statistika-vestlused, siis järjehoidjaid valides näete selliste "vestluste" ja erinevate seansside statistikat, samas saate neid sorteerida erinevate veergude järgi, näiteks edastatud andmemahu järgi.

Ja otse selles aknas saate paremklõpsata kontekstimenüül ja rakendada seda uuesti filtrina.

Ajaga tuleb kogemus

Pärast mõnda aega, mis on kulunud mitmesuguse liikluse jäädvustamisele, näete vasakus alanurgas mingit pallikujulist nuppu, mis vahel ikka värvi muudab.

Sellel nupul klõpsates avaneb aken Ekspertinfo . Sama tulemuse saab ka menüüsse minnes A analüüsida - Ekspertteave .

See aken sisaldab teavet leitud pakettide kohta, mis on jagatud rühmadesse Vead, Hoiatused, Märkused ja Vestlused. Nende rühmade värviskeem on järgmine:

Vead- Punane värv

Hoiatused

- kollane

Märkmed- sinakasroheline (tsüaan)

Vestlus- hall

Wireshark sisaldab võimsat analüsaatorit ja suudab automaatselt tuvastada suure hulga võrguprobleeme. Nagu olete ehk märganud, saate filtreid kasutada sõna otseses mõttes kõikjal ja Ekspertinfo ei ole erand. Sellise filtri loomiseks peate kasutama konstruktsiooni ekspert.raskus. Näiteks, ekspert.raskus==viga.

Varastame liiklust!

Kas Wiresharkiga on võimalik teada saada, mida oli alla laaditud?

Jah, sa saad. Ja nüüd me näeme seda. Võtame kõigepealt HTTP-liikluse. Teeme HTTP-paketil paremklõpsu - Protokolli eelistused- ja näeme siin palju võimalusi, mis mõjutavad otseselt failide ekstraheerimist veebiliiklusest. Selleks, et näha, mida praegusest prügimäest saab ekstraheerida, peate minema menüüsse Fail – Ekspordi objekte – HTTP.

Ilmub aken, mis näitab kõiki jäädvustatud http-objekte – tekstifaile, pilte jne. Mis tahes faili tõmbamiseks sellest loendist lihtsalt valige see ja klõpsake nuppu Salvesta nimega.

Nagu näete, saadi joonis ilma probleemideta välja tõmmata.

Samamoodi saab välja tõmmata ka voogesitusvideo/heli.

Kuid Wiresharki võimalused ei lõpe sellega!

Samuti saab ta faile tõmmata FTP-protokollist. Selleks saab kasutada juba tuttavat Follow TCP Streami. Selle tulemusena kuvatakse ainult FTP-protokolli kaudu toimuv vahetus, milles peate leidma RETR-i rea, mis tegelikult tähendab failiedastust.

VoIP

Wiresharkil on selle tehnoloogiaga töötamiseks mitu sisseehitatud funktsiooni. See toetab paljusid kõneprotokolle – SIP, SDP, RTSP, H.323, RTCP, SRTP ja palju muud. Ja loomulikult võib see kõneliiklust pealt kuulata ja salvestada edasiseks kuulamiseks.

See funktsioon sobib kõige paremini tõrkeotsinguks Voice over IP võrkudes. Menüü Statistika – voograafik näitab selget pilti sellest, kuidas kogu paketivahetus toimus.

Üldiselt kogu menüü Telefoniteenus määratud töötama kõneliiklusega. Näiteks, Telefon - RTP - Kuva kõik vood näitab üksikasjalikult, mis juhtus RTP-ga, eriti värinat (parameeter, mis on hääles ilmselt kõige olulisem), mis mõnikord näitab kohe probleemide olemasolu.

Klõpsates nupul "Analüüsi", saate akna avada RTP voo analüüs - ja valides sealt voo, saate seda isegi mängija nupu abil mängida. Esmalt avaneb mängija aken, kus tuleb esmalt määrata sobiv värina väärtus ja kasutada dekodeerimisnuppu.

Ilmub midagi spektrianalüsaatori sarnast, milles saab soovitud vestluse märkida ja peale seda aktiveerub nupp Esita.

Häälkõnede kuulamiseks on ka teine võimalus - saate minna menüüsse Telefon - VoIP-kõned.

Avaneb aken lõpetatud kõnede loendiga, kus saab uuesti vajutada mängija nuppu, eemaldada linnuke vajalike vestluste juures ja vajutada play. Vastuvõetava helikvaliteeti saavutamiseks peate mängima ümber värinapuhvri väärtusega, muutes selle väärtust.

väike kõrvalekalle

Mõni aeg tagasi ilmus veebisait CloudShark.org.

See on sama Wiresharki nuusutaja, kuid seda on rakendatud võrguteenusena. Ilmselgelt ei ole selle abiga võimalik võrguliiklust hõivata, kuid liikluse dump analüüsi on täiesti võimalik teha. Laadides vormi kaudu analüüsimiseks üles PCAP-faili, saate selge pakettide jada, milles kõik andmed jagatakse olenevalt protokollist arusaadavateks väljadeks. Üldiselt sama Wireshark, aga veidi kergem ja ligipääsetav igast brauserist.

viimane lahing

Lõpuks mõelge, kuidas pordi skaneerimine välja näeb. Vaatame prügikasti ja näeme, et algul tekib ARP-päring ja seejärel algab kohe skannimine. Meie ruuteri aadress on 192.168.10.11, skannimine pärineb aadressilt 192.168.10.101

See on niinimetatud SYN-i skannimine, kui SYN-paketid lähevad määratud portide vahemikku. Kuna enamik porte on suletud, vastab ruuter RST, ACK pakettidega. Natuke alla kerides näeme, et see on lahti telnet (tcp 23).

Sellele viitab asjaolu, et ruuter vastas SYN, ACK paketiga. Muide, nuusutaja portide filtreerimiseks võite kasutada selliseid konstruktsioone nagu: tcp.srcport, tcp.dstport ja tcp.port. UDP-protokolli puhul on kõik sama – udp.srcport, udp.dstport, udp.port.

Tulemused

Oleme läbi käinud parima paketinuusutaja funktsionaalsuse kõige elementaarsemad osad. See kukkus välja mõnevõrra kaootiliselt, ilmselt seetõttu, et tahtsin puudutada võimalikult paljusid selle omadusi ja mitte millestki olulisest ilma jääda. Selgus, et paketianalüsaator, nagu silur ja lahtimonteerija, demonstreerib võrgu ja võrguprotokollide väikseimaid detaile.

Kasutades Wiresharki ja omades vajalikke teadmisi, saate üsna tõhusalt leida ja diagnoosida mitmesuguseid võrgus tekkivaid probleeme.

Kirjutamise käigus kasutati materjale saidilt wiki.wireshark.org / Liiklusega prügimäed võeti erinevatest allikatest, kõige enam saidilt

Wiresharki liiklusseire programm on tõeline õnnistus inimesele, kes mõistab võrguprotokolle ja soovib rohkem teada saada oma koduvõrgu tegevuste kohta. Pole saladus, et mõned programmid, mida isegi pahatahtlikeks ei peeta, võivad Interneti-liikluse lihtsalt varastada. See põhjustab viivitusi ja madalat Interneti-kiirust. Kui teie kiirus äkki langeb, on mõttekas proovida Wiresharki programmi, kuid ilma vähimagi võrguprotokollide tundmiseta on seda raske teha. Sellest artiklist leiate lisateavet Wiresharki kasutamise ja selle toimimise kohta.

Kust ja kuidas Wiresharki alla laadida

Wireshark on tasuta tarkvara ja täiesti tasuta. Arendaja ametlikul veebisaidil https://www.wireshark.org saate mitte ainult utiliidi alla laadida, vaid ka projekti arendamiseks vabatahtlikult raha annetada.

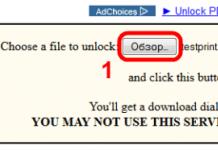

- Saidi liides on üsna lihtne: kõigepealt klõpsake nuppu "Laadi alla".

- Seejärel valige oma süsteemi tüüp: Windows või MacOS, 32-bitine või 64. Teie konkreetse versiooni allalaadimine algab kohe. Kui te pole oma süsteemis kindel, vaadake lähemalt juhtpaneeli valikuid "Süsteem".

- Programmi installimine on lihtne, peate lihtsalt klõpsama nuppu "Järgmine" ja mõnikord järgima ekraanil kuvatavaid juhiseid, kuid mõned punktid nõuavad täpsustamist.

- Kui teil palutakse valida utiliidi installikomplekt, märkige kõik ruudud. Nii saate kasutada kõiki Wiresharki tööriistu.

- Selles aknas peate ise konfigureerima parameetrid vastavalt oma eelistustele. See määrab otsetee loomise, nupu Start menüüs ja failitüüpide seose. Kui te pole oma otsuses kindel, on parem kanda kõik märkeruudud ekraanipildilt oma aknasse.

Kuidas Wiresharkis liikluse jälgimist lubada

Kui teie arvuti on pärast programmi installimist taaskäivitatud, on see kasutamiseks valmis. Samal ajal soovitab programm Wireshark installida spetsiaalse draiveri, mida on tarkvara töötamiseks vaja.

- Akna keskel näete nuppu "Värskenda liideseid" või "Liideseid ei leitud". Liideste allalaadimiseks klõpsake sellel. Võite olla ühendatud ruuteri, otse kaabli, Wi-Fi-võrkude või LTE-modemi kaudu.

- Kui teil on Wi-Fi traadita ühendus, minge vahekaardile „Traadita ühendus”.

- Klõpsake "WLAN Truffic".

- Kui ühendus toimub modemi kaudu, pöörake tähelepanu vahekaardile "Telefoonia", klõpsake real "LTE".

- Ükskõik, mille valite, kuvatakse liiklus teie ees ligikaudu sellisel kujul. Rea „Filter” ülaosas saate sisestada filtri, et filtreerida välja teave, mida te ei vaja, ja näha võrguprotokolle ainult teatud kriteeriumi alusel.

- Ühel neist klõpsates näete alumises aknas rohkem teavet. Peamiseks kriteeriumiks võib olla rida hostiga: sait, mis taotluse vastu võttis või esitas. Sellised andmed on märgitud pärast sõnu "Võõrustaja" ja "Nõustu".

- Nagu varem mainitud, on protokollidega töötamine ilma nende tööst vähimagi arusaamata peaaegu võimatu. Sa ei saa aru, milline pakk, millal ja kuhu see läks. Kui aga see teema on sulle vähemalt natuke tuttav, muutub kõik intuitiivseks.

Kuidas lubada Wiresharki liidesed, kui need pole saadaval

Kui käivitate programmi, võite näha järgmist teadet. See tähendab, et programm ei näe ühtegi teie ühendust: ei kaabli ega traadita ühenduse kaudu.

Esimene asi, mida teha, on arvuti taaskäivitamine. Programm hakkab tööle alles pärast taaskäivitamist.

Teine võimalik ja levinum põhjus on see, et teil pole WinPcapi alla laaditud. Need on Windowsi tasuta teegid, mida Wireshark vajab. Laadige need Internetist alla, taaskäivitage arvuti ja proovige uuesti.

Artikli alt leiate mahuka video, mis räägib teile programmi sügavamast liidesest.

Mõnikord tuleb Internetti kasutades ette olukordi, kus toimub liikluslekkeid või süsteemiressursside ettenägematut kulu. Kiireks analüüsiks ja probleemi allika leidmiseks kasutage spetsiaalseid võrgutööriistu. Ühte neist, WireSharki, arutatakse artiklis.

Üldine informatsioon

Enne WireSharki kasutamist peate tutvuma selle ulatuse, funktsionaalsuse ja võimalustega. Lühidalt: programm võimaldab teil juhtmega ja traadita võrguühendustes pakette reaalajas pealt kuulata. Kasutatakse Etherneti, IEEE 802.11, PPP ja sarnaste protokollide puhul. Võite kasutada ka VoIP-kõnede liikluse pealtkuulamist.

Programmi levitatakse GNU GPL litsentsi all, mis tähendab tasuta ja avatud lähtekoodiga. Saate seda käitada paljudes Linuxi distributsioonides, MacOS-is ja olemas on ka Windowsi operatsioonisüsteemi versioon.

Kuidas WireSharki kasutada?

Esiteks peaksite selle esmalt süsteemi installima. Kuna üks levinumaid Linuxi distributsioone on Ubuntu, siis selles näidatakse kõiki näiteid.

Installimiseks tippige lihtsalt konsooli järgmine käsk:

sudo apt-get install wireshark

Pärast seda ilmub programm peamenüüsse. Saate seda sealt käivitada. Kuid parem on seda teha terminalist, kuna tal on vaja superkasutaja õigusi. Seda saab teha järgmiselt:

Välimus

Programmil on kasutajasõbralik graafiline liides. Kasutaja ette ilmub sõbralik aken, mis on jagatud kolmeks osaks. Esimene on otseselt seotud püüdmisega, teine failide ja näidiste avamisega ning kolmas abi ja tugi.

Capture plokk sisaldab hõivamiseks saadaolevate võrguliideste loendit. Kui valite näiteks eth0 ja vajutate nuppu Start, algab pealtkuulamisprotsess.

Ka pealtkuulatud andmetega aken jaguneb loogiliselt mitmeks osaks. Ülaosas on erinevate elementidega juhtpaneel. Sellele järgneb pakettide loend. See on esitatud tabeli kujul. Siin näete paketi seerianumbrit, pealtkuulamise aega, väljumise ja vastuvõtmise aadressi. Samuti saate eemaldada andmed kasutatud protokollide, pikkuse ja muu kasuliku teabe kohta.

Nimekirja all on aken valitud paketi tehniliste andmete sisuga. Ja veelgi madalamal on ekraan kuueteistkümnendsüsteemis.

Iga vaadet saab andmete hõlpsamaks lugemiseks suures aknas maksimeerida.

Filtrite rakendamine

Programmi töö käigus jooksevad kasutaja ees alati kümned või isegi sajad paketid. Nende käsitsi välja rookimine on üsna keeruline ja aeganõudev. Seetõttu soovitab ametlik WireSharki juhend filtreid kasutada.

Nende jaoks on programmi aknas spetsiaalne väli - Filter. Filtri täpsemaks seadistamiseks on nupp Expression.

Kuid enamikul juhtudel piisab standardsest filtrikomplektist:

- ip.dst - paketi sihtkoha IP-aadress;

- ip.src - saatja aadress;

- ip.addr – mis tahes ip;

- ip.proto – protokoll.

Filtrite kasutamine WireSharkis - juhised

Et proovida, kuidas programm filtritega töötab, tuleb sisestada konkreetne käsk. Näiteks selline komplekt - ip.dst == 172.217.23.131 - näitab kõiki Google'i saidile lendavaid pakette. Kogu liikluse – nii sissetuleva kui ka väljamineva – vaatamiseks võite kombineerida kahte valemit – ip.dst == 172.217.23.131 || ip.src == 172.217.23.131. Seega selgus, et ühel real kasutatakse korraga kahte tingimust.

Võite kasutada muid tingimusi, näiteks ip.ttl< 10. Данная команда выведет все пакеты с длительностью жизни меньше 10. Чтобы выбрать данные по их размеру, можно применить такой подход — http.content_length > 5000.

Lisafunktsioonid

Mugavuse huvides on WireSharkil võimalus kiiresti valida parsitud väljana paketiparameetrid. Näiteks tehniliste andmetega väljal saab soovitud objektil paremklõpsata ja valida Rakenda veeruna. Mida tähendab selle ülekandmine põllualale veeruna.

Samamoodi saate filtriks valida mis tahes parameetri. Selleks on kontekstimenüüs üksus Rakenda filtrina.

Eraldi seanss

Saate kasutada WireSharki monitorina kahe võrgusõlme, näiteks kasutaja ja serveri vahel. Selleks valige huvipakkuv pakett, helistage kontekstimenüüsse ja klõpsake nuppu Follow TCP Stream. Uues aknas kuvatakse kogu kahe sõlme vaheline vahetuslogi.

Diagnostika

WireSharkil on võrguprobleemide analüüsimiseks eraldi tööriist. Seda nimetatakse eksperttööriistadeks. Leiate selle vasakust alumisest nurgast ümara ikooni kujul. Sellel klõpsates avaneb uus aken mitme vahekaardiga – Vead, Hoiatused ja teised. Nende abiga saate analüüsida, millised sõlmed ebaõnnestuvad, paketid ei jõua ja tuvastada muid võrguga seotud probleeme.

Häälliiklus

Nagu juba mainitud, suudab WireShark ka kõneliiklust pealt kuulata. Sellele on pühendatud terve telefonimenüü. Seda saab kasutada VoIP-i probleemide leidmiseks ja kiireks lahendamiseks.

Üksus VoIP-kõned menüüs Telefon võimaldab vaadata tehtud kõnesid ja neid kuulata.

Ekspordi objekte

See on ilmselt programmi kõige huvitavam funktsioon. See võimaldab teil kasutada WireSharki võrgu kaudu edastatavate failide pealtkuulajana. Selleks peate pealtkuulamisprotsessi peatama ja HTTP-objekte eksportima menüüs Fail. Avanevas aknas kuvatakse loend kõigist seansi ajal edastatud failidest, mida saab salvestada sobivasse kohta.

Lõpuks

Kahjuks on WireSharki praegust venekeelset versiooni võrgust raske leida. Kõige kättesaadavam ja sagedamini kasutatav on inglise keeles.

Olukord on ka WireSharki üksikasjalike venekeelsete juhistega. Arendaja ametlik teave on esitatud inglise keeles. WireSharki kohta on veebis palju väikeseid ja sisutihedaid õpetusi algajatele.

Neile, kes on IT-valdkonnas töötanud aga pikka aega, ei valmista programmiga tegelemine erilisi raskusi. Ja suurepärased võimalused ja rikkalik funktsionaalsus tõstavad kõik õppimisega seotud raskused heledamaks.

Väärib märkimist, et mõnes riigis võib nuusutaja, milleks on WireShark, kasutamine ebaseaduslik.

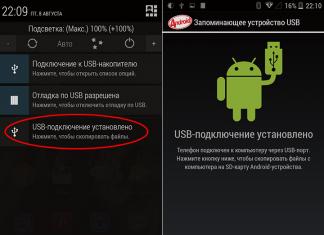

- Selles artiklis räägin teile, kuidas pealtkuulada kohaliku võrgu kaudu Internetti edastatud pakette. Saate teada "ip" "Mac" aadressid, kuhu pakett läks, samuti paketi räsisumma ja palju muud kasulikku. Ma ei kirjelda, mis ja miks, annan lihtsalt nii-öelda esimesed oskused. Kuidas koguda pakette ja filtreerida loendist vajalikud paketid. Laadige oma süsteemi jaoks alla programm Wireshark bitisügavusega. Paigaldamisel pole midagi keerulist, seega ma seda ei kirjelda. Ainus asi on see, et ärge unustage märkeruutu "WinPcap", peate selle installima, sellega saate palju õppida nii Mac-aadressist kui ka kaugemal. Installitud ja programmi esmakordne käivitamine:

- Esimene aken, kus peate valima oma võrguadapteri, millest paketid püütakse. 1.) Numbri alt vali adapter ja natuke kõrgem, numbri all 2.) vajuta "Start"

- Kõik paketid, mis läbivad valitud adapterit, võetakse kinni ja kuvatakse. Saate seadistada filtri, mis näitab vajalikke pakette koos vajaliku IP või Maciga. Valige soovitud pakett ja paremklõpsake, valige kontekstimenüüst "Rakenda filtrina" ja seejärel "Valitud" järgmises kontekstimenüüs. Näidispilt on allpool. Püütud pakettidega aken ja sinise esiletõstetud pakett, millel filter töötab.

- Pärast filtri seadistamist. Teile näidatakse ainult neid pakette, mis teid huvitavad. Soovitud paketi esiletõstmisel on allpool juurdepääs kogu teabele. Kus, kes ja miks, ütleme lühidalt.

- Tegin kirjelduse, ülemise riba, allpool. Pilt kirjelduse all.

- 1.) Saate valida teise adapteri.

- 2.) Nii-öelda kõik ühes. Saate muuta adapterit, seadistada filtrit, salvestada faili, salvestada olemasolevasse faili (lisa), avada faili.

- 3.) Alustage pakettide hõivamist.

- 4.) Lõpetage pakettide hõivamine.

- 5.) Taaskäivitage jäädvustamine.

- 6.) Avage fail olemasolevate pakettidega.

- 7.) Salvestage püütud paketid faili.

- 8.) Sulgege pakettide püüdmise aken, pakuge salvestamist või väljuge salvestamata.

- 9.) Laadige avatud paketifail uuesti.

- 10.) Leia õige pakett.

- 11.) Tagasi püütud paketi juurde, minge pakettidega aknasse.

- 12.) Sama mis 10.) võimalus ainult edasi. Nagu brauseris, lehitsege edasi, tagasi.

- 13.) Mine määratud paketi juurde paki numbri järgi.

- 14.) Mine pakkidega valdkonna päris tippu, päris esimesse.

- 15.) Minge kõige uuema paketi juurde, päris alumisse ossa.

- 16.) Tõstke pakendid esile iga pakendi seadetes määratud värviga.

- 17.) Reklaamige pakettidega ridu, kui need on täidetud. Uute pakettide ilmumisel kuvage uusi pakette.

- 18.) Suurendage ridu pakettidega.

- 19.) Vähenda jooni, "Suum".

- 20.) Laske jooned 100% suuremaks.

- 21.) Kui olete pistesambaid üksteisest eemale nihutanud, muutes need laiemaks või kitsamaks. See säte tagastab kõik vaikeseadetele.

- 22.) Filtritega töötades saate valida juba pakutud filtri või kirjutada oma. Lisage oma.

- 23.) Peaaegu sama mis 21.) lõik.

- 24.) Siin saad valida igale pakendile eraldi värvi, nii on sul lihtsam ridadelt õiget leida.

- 25.) Programmi enda seadistamine.

- 26.) Abi programmi kohta.

- Nagu näete, pole programm keeruline. Mõnes riigis on see keelatud, kasutage seda seni, kuni see siin Venemaal keelatakse. Kui te hoolikalt mõtlete, saate selle programmi eeliseid palju rõhutada.