14.9. Tulemüürid

Internetiga ühendatud inimeste huvi tulemüüride (tulemüür, tulemüür) vastu kasvab ja isegi kohaliku võrgu jaoks on ilmunud rakendusi, mis tagavad kõrgendatud turvalisuse. Selles jaotises loodame selgitada, mis on tulemüürid, kuidas neid kasutada ja kuidas kasutada nende rakendamiseks FreeBSD kerneli pakutavaid funktsioone.

14.9.1. Mis on tulemüür?

Kaasaegses Internetis kasutatakse igapäevaselt kahte erinevat tüüpi tulemüüri. Esimest tüüpi nimetatakse õigemini pakettide filtreerimise ruuter . Seda tüüpi tulemüür töötab mitme võrguga ühendatud masinas ja rakendab igale paketile reegleid, et teha kindlaks, kas pakett on edastatud või blokeeritud. Teine tüüp, tuntud kui puhverserver , on rakendatud deemonitena, mis teostavad autentimist ja pakettide edastamist, võib-olla mitme võrguühendusega masinas, mille tuumas on pakettide edastamine keelatud.

Mõnikord kasutatakse neid kahte tüüpi tulemüüre koos nii, et ainult konkreetne masin (tuntud kui bastioni peremees ) on lubatud saata pakette läbi filtreeriva ruuteri sisevõrku. Puhverserveri teenused töötavad turvalises hostis, mis on tavaliselt turvalisem kui tavalised autentimismehhanismid.

FreeBSD tarnitakse koos kernelisse sisseehitatud paketifiltriga (tuntud kui IPFW) ja seda käsitletakse selle jaotise ülejäänud osas. Puhverservereid saab FreeBSD-le ehitada ka kolmanda osapoole tarkvarast, kuid neid on selles jaotises kirjeldamiseks liiga palju.

14.9.1.1. Pakettfiltri ruuterid

Ruuter on masin, mis edastab pakette kahe või enama võrgu vahel. Pakettide filtreerimise ruuter on programmeeritud võrdlema iga paketti reeglite loendiga, enne kui otsustab, kas see edastada või mitte. Enamikul kaasaegsetel marsruutimistarkvaradel on filtreerimisvõimalused ja kõik paketid saadetakse vaikimisi edasi. Filtrite lubamiseks peate määratlema reeglistiku.

Et teha kindlaks, kas pakett tuleks läbi lubada, otsib tulemüür komplektist reeglit, mis ühtib paketi päiste sisuga. Kui sobivus on leitud, teostatakse sellele reeglile määratud toiming. Toiming võib olla paketi kukutamine, paketi edastamine või isegi ICMP-sõnumi saatmine lähteaadressile. Arvesse läheb ainult esimene matš, kuna reeglid otsitakse üles kindlas järjekorras. Seetõttu võib reeglite loendit nimetada "reeglite ahelaks". » .

Pakettide valimise kriteeriumid sõltuvad kasutatavast tarkvarast, kuid tavaliselt saate määrata reeglid, mis põhinevad paketi lähte IP-aadressil, sihtkoha IP-aadressil, paketi lähte pordi numbril, sihtpordi numbril (toetavate protokollide puhul pordid) või isegi paketi tüüp (UDP , TCP, ICMP jne).

14.9.1.2. Puhverserverid

Puhverserverid on arvutid, kus tavalised süsteemideemonid ( telnetd, ftpd jne) on asendatud spetsiaalsete serveritega. Neid servereid nimetatakse puhverserverid , kuna need töötavad tavaliselt ainult sissetulevate ühendustega. See võimaldab teil joosta (näiteks) telnet puhverserver tulemüüris ja luba sisselogimine selle kaudu telnet tulemüüril, läbides autentimismehhanismi ja pääsedes ligi sisevõrku (samamoodi saab välisvõrku pääsemiseks kasutada puhverservereid).

Puhverserverid on tavaliselt turvalisemad kui teised serverid ja neil on sageli laiem valik autentimismehhanisme, sealhulgas "ühekordseid" paroolisüsteeme, nii et isegi kui keegi teab, millist parooli te kasutasite, ei saa nad seda süsteemile juurdepääsu saamiseks kasutada, kuna parool aegub kohe pärast selle esmakordset kasutamist. Kuna parool ei anna juurdepääsu otse arvutile, kus puhverserver asub, muutub tagaukse paigaldamine süsteemi palju keerulisemaks.

Puhverserveritel on tavaliselt võimalus juurdepääsu veelgi piirata, nii et serveritele pääsevad juurde ainult teatud hostid. Enamik lubab ka administraatoril määrata, millistele kasutajatele ja arvutitele nad juurde pääsevad. Jällegi sõltuvad saadaolevad valikud enamasti kasutatavast tarkvarast.

14.9.2. Mida IPFW võimaldab teil teha?

FreeBSD-ga kaasas olev IPFW tarkvara on pakettide filtreerimise ja loendamise süsteem, mis asub kernelis ja on varustatud kohandatud konfiguratsiooniutiliidiga, mis ipfw(8). Üheskoos võimaldavad need defineerida ja vaadata reegleid, mida kernel marsruutimisel kasutab.

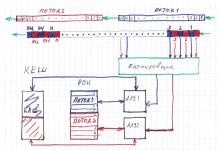

IPFW koosneb kahest omavahel seotud osast. Tulemüür teostab pakettide filtreerimist. IP-pakettide jälgimise osa jälgib ruuteri kasutamist tulemüüri osas kasutatavate reeglite alusel. See võimaldab administraatoril määrata näiteks liikluse hulga, mida ruuter konkreetselt arvutilt saab, või WWW liikluse hulka, mida see edasi suunab.

IPFW juurutamise viisi tõttu saate seda sissetulevate ja väljaminevate ühenduste filtreerimiseks kasutada ka arvutites, mis ei ole ruuterid. See on IPFW üldisema kasutamise erijuhtum ning selles olukorras kasutatakse samu käske ja tehnikat.

14.9.3. IPFW lubamine FreeBSD-s

Kuna suurem osa IPFW süsteemist asub kernelis, peate olenevalt vajalikest funktsioonidest lisama kerneli konfiguratsioonifaili ühe või mitu valikut ja kerneli uuesti üles ehitama. Selle protseduuri üksikasjaliku kirjelduse leiate peatükist kerneli ümberehitamise kohta (peatükk 8).

Tähelepanu: Vaikimisi IPFW-reegel keelab IP-aadressi suvalisest suvalisele. Kui te ei lisa alglaadimise ajal juurdepääsu lubamiseks muid reegleid, siis blokeerida juurdepääs kerneli toega tulemüüriga serverisse pärast taaskäivitamist. Soovitame tulemüüri esmasel lisamisel määrata failis /etc/rc.conf firewall_type=open ja seejärel redigeerida reegleid failis /etc/rc.firewall pärast selle toimimise testimist. Täiendav ettevaatusabinõu võib olla tulemüüri esmane seadistamine kohalikust konsoolist, selle asemel, et sisse logida ssh. Samuti on võimalik kernel ehitada IPFIREWALL ja IPFIREWALL_DEFAULT_TO_ACCEPT suvanditega. Sel juhul muudetakse IPFW vaikereeglit, et lubada IP suvalisest suvaliseks, mis hoiab ära võimaliku blokeerimise.

IPFW-ga seotud kerneli konfiguratsioonivalikuid on neli:

valikudIPTULEMüür

Sisaldab koodi pakettide filtreerimiseks tuumas.

ValikudIPFIREWALL_VERBOSE

Lubab pakettide logimise kaudu syslogd(8). Ilma selle parameetrita ei tööta see isegi siis, kui määrate filtreerimisreeglites pakettide logimise.

Valikud IPFIREWALL_VERBOSE_LIMIT=10

Piirab iga reegli poolt logitud pakettide arvu syslogd(8). Seda suvandit saate kasutada, kui soovite tulemüüri tegevust logida, kuid ei soovi lubada DoS-i rünnakut süsteemilogi üleujutamisega.

Kui üks ahela reeglitest jõuab parameetriga määratud piirini, lülitatakse selle reegli logimine välja. Logimise lubamiseks peate utiliidi abil lähtestama vastava loenduri ipfw(8) :

# ipfw null 4500

kus 4500 on reegli number, mille logimist soovite jätkata.

Valikud IPFIREWALL_DEFAULT_TO_ACCEPT

Muudab vaikereegli „keela” asemel „luba”. See hoiab ära võimaliku blokeerimise, kui kernel on laaditud IPFIREWALLi toega, kuid tulemüür pole veel konfigureeritud. See valik on kasulik ka siis, kui kasutate ipfw(8) teatud probleemide lahendamiseks, kui need tekivad. Kasutage seadet siiski ettevaatlikult, kuna see avab tulemüüri ja muudab selle käitumist.

Kommentaar: FreeBSD varasemad versioonid sisaldasid valikut IPFIREWALL_ACCT. See suvand on aegunud, kuna kood lubab automaatselt raamatupidamise.

14.9.4. IPFW seadistus

IPFW tarkvara konfigureeritakse utiliidi abil ipfw(8). Selle käsu süntaks tundub väga keeruline, kuid muutub suhteliselt lihtsaks, kui mõistate selle struktuuri.

Praegu kasutab utiliit nelja erinevat kategooria käske: lisamine / kustutamine (lisamine / kustutamine), vaatamine (loetlemine), lähtestamine (loputamine) ja tühjendamine (kustutamine). Lisa/Eemalda kasutatakse reeglite loomiseks, mis määravad, kuidas pakette vastu võetakse, kukutatakse ja logitakse. Otsingut kasutatakse reeglistiku (nimetatakse ka ahelaks) ja paketiloendurite (arvestus) sisu määramiseks. Lähtestamine kasutatakse kõigi ketireeglite eemaldamiseks. Clear kasutatakse ühe või mitme loenduri lähtestamiseks.

14.9.4.1. IPFW reeglite muutmine

ipfw [-N] käsk [number] toimingu aadressiprotokoll [valikud]

Selle käsuvormi kasutamisel on saadaval üks lipp:

Aadressi ja teenuse nime eraldusvõime kuvamisel.

Küsis meeskond saab lühendada lühemaks unikaalseks vormiks. Olemasolev meeskonnad :

Reegli lisamine filtreerimis-/arvestusloendisse

Reegli eemaldamine filtreerimis-/arvestusloendist

IPFW varasemates versioonides kasutati pakettide filtreerimiseks ja loendamiseks eraldi kirjeid. Kaasaegsed versioonid arvestavad iga reegli pakette.

Kui väärtus on määratud number, kasutatakse seda reegli paigutamiseks ahela kindlasse kohta. Vastasel juhul asetatakse reegel ahela lõppu eelmisest reeglist 100 suurema arvuga (see ei sisalda vaikereegli numbrit 65535).

Logisuvandiga prinditakse vastavad reeglid teabe süsteemikonsooli, kui kernel on ehitatud suvandiga IPFIREWALL_VERBOSE.

Olemasolev tegevused :

Loobuge pakett ja saatke pakett ICMP lähteaadressile, mis näitab, et host või port on kättesaamatu.

Jätke pakk vahele nagu tavaliselt. (sünonüümid: läbima, lubama ja aktsepteerima)

Visake pakk maha. Allikale ei anta ICMP-teadet (nagu poleks pakett kunagi jõudnud sihtkohta).

Värskendage paketiloendurit, kuid ärge rakendage sellele lubamise/keelamise reegleid. Otsing jätkub ahela järgmise reegliga.

Iga tegevust saab kirjutada lühema kordumatu prefiksina.

Defineerida saab järgmist protokollid :

Ühildub kõigi IP-pakettidega

Sobib ICMP pakettidega

Sobib TCP-pakettidega

Sobib UDP-pakettidega

Väli aadressid moodustatakse järgmiselt:

allikas aadress/mask [sadamasse] sihtmärk aadress/mask [sadamasse]

Saate täpsustada sadamasse ainult koos protokollid mis toetavad porte (UDP ja TCP).

Parameeter via on valikuline ja võib sisaldada kohaliku IP-liidese IP-aadressi või domeeninime või liidese nime (näiteks ed0), see konfigureerib reegli sobima ainult nende pakettidega, mis seda liidest läbivad. Liidese numbreid saab asendada valikulise maskiga. Näiteks ppp* sobib PPP tuuma liidestega.

Näitamiseks kasutatav süntaks aadressid/maskid:

aadress või aadress/mask-bitid või aadress:malli maskIP-aadressi asemel on võimalik määrata olemasolev hostinimi. mask-bitid see on kümnendnumber, mis näitab aadressimaskis määratavate bittide arvu. Näiteks 192.216.222.1/24 loob maski, mis ühtib kõigi C-klassi alamvõrgu aadressidega (antud juhul 192.216.222). IP-aadressi asemel võib määrata kehtiva hostinime. malli mask see on IP, mis korrutatakse loogiliselt antud aadressiga. Mis tahes märksõna võib kasutada "mis tahes IP-aadressi" tähenduses.

Pordinumbrid on määratud järgmises vormingus:

sadamasse [,sadamasse [,sadamasse [.]]]

Ühe pordi või pordide loendi määramiseks või

sadamasse-sadamasse

Portide vahemiku määramiseks. Ühe vahemiku määramise saate kombineerida ka pordide loendiga, kuid vahemik peab alati olema esimesena loetletud.

Saadaval valikuid :

Käivitub, kui pakett ei ole datagrammi esimene pakett.

Sobitab sissetulevate pakettidega.

Sobib väljaminevate pakettidega.

Poptions spec

Käivitub, kui IP-päis sisaldab komadega eraldatud valikute loendit, mis on määratud spec. Toetatud IP-suvandid on ssrr (range allika marsruut), lsrr (lahtise allika marsruut), rr (paketi marsruut) ja ts (ajatempel). Üksikute parameetrite mõju saab muuta, määrates prefiksi !.

Asutatud

Käivitub, kui pakett on osa juba loodud TCP-ühendusest (st kui RST- või ACK-bitid on seatud). Saate parandada tulemüüri jõudlust, lisades reegli asutatud ahela alguse lähedal.

Ühildub, kui paketi eesmärk on luua TCP-ühendus (SYN-bitt on seatud ja ACK-bitt pole määratud).

Tcp lipud lipud

Käivitub, kui TCP päis sisaldab komadega eraldatud loendit lipud. Toetatud lipud: fin, syn, rst, psh, ack ja urg. Üksikute lippude reeglite toimimist saab muuta, määrates eesliite !.

icmptypes tüübid

Käivitub, kui ICMP-paketi tüüp on loendis tüübid. Loendi saab määrata mis tahes vahemike ja/või üksikute tüüpide kombinatsioonina, eraldatuna komadega. Tavaliselt kasutatavad ICMP tüübid on 0 kajavastust (pingi vastus), 3 sihtpunkti kättesaamatu, 5 ümbersuunamist, 8 kajapäringut (pingitaotlus) ja 11 korda ületatud (kasutatakse TTL aegumise tähistamiseks, nagu ka traceroute (8)).

14.9.4.2. IPFW reeglite vaatamine

Selle käsuvormi süntaks on järgmine:

ipfw [-a] [-c] [-d] [-e] [-t] [-N] [-S] loend

Sellel käsuvormil on seitse lippu:

Näita loenduri väärtusi. See parameeter on ainus viis loenduri väärtuste vaatamiseks.

Vaadake reegleid kompaktsel kujul.

Lisaks staatilistele reeglitele kuvatakse ka dünaamilisi reegleid.

Kui suvand -d on määratud, kuvage ka aegunud dünaamilised reeglid.

Kuvage ahela iga reegli viimane süütamisaeg. See loend ei ühildu aktsepteeritud süntaksiga ipfw(8) .

Proovige antud aadressid ja teenuste nimed lahendada.

Kuvage komplekt, kuhu iga reegel kuulub. Kui seda lippu pole määratud, siis blokeeritud reegleid ei kuvata.

14.9.4.3. Lähtestage IPFW reeglid

Reeglite lähtestamise süntaks:

Kõik ahela reeglid eemaldatakse, välja arvatud kerneli määratud vaikereegel (number 65535). Olge reeglite lähtestamisel ettevaatlik; vaikimisi pakette loobuv reegel katkestab süsteemi võrgust ühenduse, kuni ahelasse lisatakse lubamisreeglid.

14.9.4.4. IPFW paketiloendurite tühjendamine

Ühe või mitme paketiloenduri tühjendamise süntaks on:

ipfw null[ indeks]

Kui seda kasutatakse ilma argumentideta number kõik paketiloendurid tühjendatakse. Kui indeks määratud, rakendatakse puhastustoimingut ainult määratud ahelareeglile.

14.9.5. Käskude näited jaoks ipfw

Järgmine käsk keelab kõik paketid hostist evil.crackers.org hosti nice.people.org telneti porti:

# ipfw lisage deny tcp saidilt evil.crackers.org saidile nice.people.org 23

Järgmine näide keelab ja logib kogu TCP-liikluse võrgust crackers.org (klass C) nice.people.org arvutisse (mis tahes pordis).

# ipfw lisage keelamise logi tcp saidilt evil.crackers.org/24 saidile nice.people.org

Kui soovite takistada X-seansside hostimist teie võrgus (osa C-klassi võrgust), teeb järgmine käsk vajaliku filtreerimise:

# ipfw lisage keelamine tcp mis tahes saidile my.org/28 6000 seadistus

Raamatupidamisdokumentide vaatamiseks:

# ipfw -loend või lühivormis # ipfw -a l

Saate vaadata ka aega, millal reeglid viimati käivitati, kasutades käsku:

14.9.6. Tulemüüri ehitamine pakettide filtreerimisega

Enne jõudluse testimist ja serveri tootmisse viimist on tungivalt soovitatav kasutada käskude logitud versioone ja lubada kernelis logimine tulemüüri esmakordsel seadistamisel. See võimaldab teil probleemsed piirkonnad kiiresti tuvastada ja seadistusi ilma suurema vaevata parandada. Isegi pärast esialgse seadistuse lõpetamist on soovitatav keelamiseks kasutada logimist, kuna see võimaldab teil jälgida võimalikke ründeid ja muuta tulemüüri reegleid, kui tulemüüri nõuded muutuvad.

Kommentaar: Kui kasutate aktsepteerimiskäsu logitud versiooni, olge ettevaatlik, kuna see võib luua suur protokolli andmete hulk. Iga tulemüüri läbiv pakett logitakse, nii et suured FTP/http ja muu liikluse mahud aeglustavad süsteemi oluliselt. See suurendab ka selliste pakettide latentsust, kuna kernel peab enne paketi edastamist tegema lisatööd. syslogd kasutab ka palju rohkem protsessori aega, kuna see saadab kõik lisaandmed kettale ja partitsioon /var/log saab kiiresti täituda.

Peate tulemüüri lubama failis /etc/rc.conf.local või /etc/rc.conf. Vastav käsiraamatu leht selgitab täpselt, mida tuleb teha ja sisaldab näiteid valmis seadistustest. Kui te eelseadistust ei kasuta, võib ipfw listi käsk panna praeguse reeglistiku faili, kust selle saab paigutada süsteemi käivitusfailidesse. Kui te ei kasuta tulemüüri lubamiseks faile /etc/rc.conf.local või /etc/rc.conf, on oluline pärast liideste seadistamist veenduda, et see on lubatud.

Järgmisena peate kindlaks määrama Mida täpselt teeb teie tulemüüri! See sõltub peamiselt sellest, kui palju juurdepääsu soovite oma võrgule väljastpoolt. Siin on mõned üldised reeglid:

Blokeerige väljastpoolt juurdepääs TCP-portidele, mille väärtus on alla 1024. Enamik turvakriitilisi teenuseid, nagu finger, SMTP (post) ja telnet, asuvad siin.

blokk tervik sissetulev UDP-liiklus. Kasulikke teenuseid, mis töötavad UDP kaudu, on väga vähe, kuid need kujutavad tavaliselt endast turvariski (nt Suni RPC- ja NFS-protokollid). Sellel meetodil on ka puudusi, kuna UDP ei toeta ühendusi ja sissetulevate pakettide keelamine blokeerib ka vastused väljuvale UDP-liiklusele. See võib olla probleem neile, kes kasutavad väliseid servereid, mis töötavad UDP-ga. Kui soovite neile teenustele juurdepääsu avada, peate lubama vastavatest portidest sissetulevad paketid. Näiteks selleks ntp peate võib-olla lubama pordist 123 tulevad paketid.

Blokeerige kogu väline liiklus pordile 6000. Porti 6000 kasutatakse juurdepääsuks X11 serveritele ja see võib olla turvarisk (eriti kui kasutajatel on harjumus käivitada oma tööjaamades käsku xhost +). X11 saab kasutada erinevaid porte alates 6000-st, ülempiiri määrab X-kuvarite arv, mida masinas saab käivitada. RFC 1700 (määratud numbrid) määratletud ülempiir on 6063.

Kontrollige siseteenuste (nt SQL-serverid jne) kasutatavaid porte. Tõenäoliselt on hea mõte ka need pordid blokeerida, kuna need ei jää tavaliselt ülaltoodud vahemikku 1-1024.

Teine tulemüüri sätete kontrollimise kontroll-loend on saadaval CERT-is aadressil http://www.cert.org/tech_tips/packet_filtering.html

Nagu eespool mainitud, on kõik need reeglid õiglased juhtimine . Saate ise otsustada, milliseid filtreerimisreegleid tulemüüris kasutatakse. Me ei vastuta teie võrku häkkimise eest, isegi kui järgisite ülaltoodud nõuandeid.

14.9.7. Üldkulude ja IPFW optimeerimine

Paljud kasutajad tahavad teada, kui palju IPFW süsteemi laadib. Vastus sõltub enamasti reeglistikust ja protsessori kiirusest. Kuna enamiku Etherneti kaudu töötavate rakenduste jaoks on väike reeglistik, on vastus "mitte palju". See osa on mõeldud neile, kes vajavad täpsemat vastust.

Järgnevad mõõtmised tehti 2.2.5-STABLE-ga 486-66-l. (Kuigi IPFW on FreeBSD järgmistes väljaannetes veidi muutunud, on kiirus jäänud ligikaudu samaks.) IPFW-d on muudetud nii, et mõõta ip_fw_chk-le kuluvat aega, kusjuures tulemus prinditakse konsooli iga 1000. paketi järel.

Testiti kahte 1000 reegli komplekti. Esimene tehti selleks, et demonstreerida halba reeglistikku, korrates reeglit:

# ipfw lisage keelamine tcp suvalisest numbrist 55555

See reeglistik on halb, kuna enamik IPFW reegleid ei ühti kontrollitavate pakettidega (pordi numbri tõttu). Pärast selle reegli 999. iteratsiooni järgneb luba ip mis tahes reeglist mis tahes reeglini.

Teine reeglistik loodi iga reegli võimalikult kiireks testimiseks.

# ipfw lisa keelamise ip 1.2.3.4 kuni 1.2.3.4

Kui ülaltoodud reeglis sisalduv lähte-IP-aadress ei ühti, kinnitatakse need reeglid väga kiiresti. Nagu varemgi, lubab 1000. reegel ip-d suvalisest suvalisele.

Paketi kontrollimise hind esimesel juhul on ligikaudu 2,703 ms paketi kohta ehk ligikaudu 2,7 mikrosekundit reegli kohta. Skaneerimiskiiruse teoreetiline piirang on umbes 370 paketti sekundis. Eeldades 10 Mbps Etherneti ühendust ja paketi suurust ligikaudu 1500 baiti, saame ribalaiuse kasutusest vaid 55,5%.

Teisel juhul kontrolliti iga paketti ligikaudu 1,172 ms ehk ligikaudu 1,2 mikrosekundi jooksul reegli kohta. Skaneerimiskiiruse teoreetiline piirang on umbes 853 paketti sekundis, mis võimaldab täielikult ära kasutada 10 Mbps Etherneti ribalaiust.

Kontrollitud reeglite liigne hulk ja nende välimus ei võimalda moodustada tavatingimustele lähedast pilti – neid reegleid kasutati vaid kontrolli aja kohta info saamiseks. Siin on mõned juhised, mida tõhusa reeglistiku koostamiseks meeles pidada.

Asetage kehtestatud reegel võimalikult varakult, et hallata enamikku TCP-liiklusest. Ärge jätke selle ette luba tcp reeglid.

Asetage sageli kasutatavad reeglid komplekti algusesse lähemale kui harva kasutatavad reeglid (muidugi, ilma kogu komplekti tegevust muutmata ). Kõige sagedamini kasutatavad reeglid saate määrata, kui kontrollite paketiloendureid käsuga ipfw -a l.

Tulemüüre on mitut tüüpi, sõltuvalt järgmistest omadustest:

kas kilp tagab ühenduse ühe sõlme ja võrgu või kahe või enama erineva võrgu vahel;

kas voo juhtimine toimub OSI mudeli võrgukihis või kõrgemates kihtides;

kas aktiivsete ühenduste olekuid jälgitakse või mitte.

Sõltuvalt kontrollitud andmevoogude katvusest jaotatakse tulemüürid:

traditsiooniline võrgu (või tulemüüri) ekraan - programm (või operatsioonisüsteemi lahutamatu osa) lüüsis (seade, mis edastab liiklust võrkude vahel) või riistvaralahendus, mis kontrollib sissetulevaid ja väljaminevaid andmevooge ühendatud võrkude vahel (jaotatud võrguobjektid). );

isiklik tulemüür – kasutaja arvutisse installitud programm, mis on loodud kaitsma ainult seda arvutit volitamata juurdepääsu eest.

Sõltuvalt OSI tasemest, millel juurdepääsu kontroll toimub, võivad tulemüürid töötada:

võrgukiht kui filtreerimine toimub pakettide saatja ja saaja aadresside, OSI mudeli transpordikihi pordinumbrite ja administraatori poolt määratud staatiliste reeglite alusel;

seansi tasemel(tuntud ka kui seisuslik), kui jälgitakse rakenduste vahelisi seansse ja ei edastata TCP/IP spetsifikatsioone rikkuvaid pakette, mida kasutatakse sageli pahatahtlikes operatsioonides – ressursside skannimine, ebaõigete TCP/IP-rakenduste kaudu häkkimised, ühenduse katkemised/aeglustumised, andmete sisestamine;

rakenduskiht(või rakenduskiht), kui filtreerimine põhineb paketis edastatavate rakendusandmete analüüsil. Seda tüüpi ekraanid võimaldavad blokeerida soovimatu ja potentsiaalselt kahjuliku teabe edastamise reeglite ja sätete alusel.

Võrgukihi filtreerimine

Sissetulevate ja väljaminevate pakettide filtreerimine toimub TCP ja IP pakettide päiste järgmistes väljades sisalduva teabe alusel: saatja IP-aadress; saaja IP-aadress; saatja port; vastuvõtja port.

Filtreerimist saab rakendada mitmel viisil, et blokeerida ühendusi teatud arvutite või portidega. Näiteks saate blokeerida ebausaldusväärseks peetavate arvutite ja võrkude kindlatelt aadressidelt pärinevad ühendused.

suhteliselt madalad kulud;

paindlikkus filtreerimisreeglite määratlemisel;

väike viivitus pakettide läbimisel.

Puudused:

ei kogu killustatud pakette;

pakettidevahelisi suhteid (ühendusi) pole võimalik kuidagi jälgida.?

Seansitaseme filtreerimine

Sõltuvalt aktiivsete ühenduste jälgimisest võivad tulemüürid olla:

kodakondsuseta(lihtne filtreerimine), mis ei jälgi praeguseid ühendusi (nt TCP), vaid filtreerivad andmevoogu ainult staatiliste reeglite alusel;

olekupõhine, olekupõhine pakettide kontroll (SPI)(kontekstipõhine filtreerimine), jälgides jooksvaid ühendusi ja jättes vahele ainult need paketid, mis vastavad vastavate protokollide ja rakenduste loogikale ja algoritmidele.

SPI-ga tulemüürid võimaldavad teil tõhusamalt toime tulla erinevat tüüpi DoS-rünnakute ja haavatavustega mõnes võrguprotokollis. Lisaks võimaldavad need kasutada selliseid protokolle nagu H.323, SIP, FTP jne, mis kasutavad adressaatide vahel andmete ülekandmiseks keerulisi skeeme, mida on raske staatiliste reeglitega kirjeldada ja mis sageli ei ühildu standardsete olekuteta tulemüüridega.

Selle filtreerimise eelised hõlmavad järgmist:

pakettide sisuanalüüs;

kihi 7 protokollide toimimise kohta teavet pole vaja.

Puudused:

rakenduse taseme andmeid on raske analüüsida (võimalik, et kasutades ALG-d – Application level gateway).

Application level gateway, ALG (application level gateway) - NAT-ruuteri komponent, mis mõistab rakendusprotokolli ja kui selle protokolli paketid seda läbivad, muudab see neid nii, et NAT-i taga olevad kasutajad saavad seda protokolli kasutada.

ALG-teenus pakub tuge rakenduskihi protokollidele (nagu SIP, H.323, FTP jne), mille puhul võrguaadressi tõlkimine pole lubatud. See teenus määrab sisevõrgu liidesest tulevate pakettide rakenduse tüübi ja teostab nende jaoks välise liidese kaudu sobiva aadressi/pordi tõlke.

SPI-tehnoloogia (Stateful Packet Inspection) või olekupõhine pakettide kontrollimise tehnoloogia on tänapäeval täiustatud liikluskontrolli meetod. See tehnoloogia võimaldab teil juhtida andmeid kuni rakenduse tasemeni, ilma et oleks vaja iga kaitstud protokolli või võrguteenuse jaoks eraldi vahendajat või puhverserveri rakendust.

Ajalooliselt arenesid tulemüürid välja üldotstarbelistest pakettfiltritest, seejärel hakkasid ilmuma üksikute protokollide vaheprogrammid ja lõpuks töötati välja olekupõhise kontrolli tehnoloogia. Varasemad tehnoloogiad ainult täiendasid üksteist, kuid ei andnud ühenduste üle terviklikku kontrolli. Pakettfiltritel puudub juurdepääs ühenduse ja rakenduse oleku teabele, mis on vajalik lõpliku turvaotsuse tegemiseks. Maaklerid töötlevad ainult rakenduse tasemel andmeid, mis sageli tekitab erinevaid võimalusi süsteemi häkkimiseks. Olekupõhise kontrolli arhitektuur on ainulaadne, kuna see võimaldab teil manipuleerida kogu lüüsimasinat läbiva teabega: paketi andmed, ühenduse oleku andmed, rakenduse jaoks vajalikud andmed.

Mehhanismi näideRiigituÜlevaatus. Tulemüür jälgib FTP seanssi, kontrollides andmeid rakenduse tasemel. Kui klient palub serveril pöördühenduse avada (FTP PORT käsk), eraldab tulemüür päringust pordi numbri. Loendis on salvestatud kliendi ja serveri aadressid, pordi numbrid. Kui tulemüür tuvastab katse luua FTP-andmeühendus, läbib tulemüür loendi ja kontrollib, kas ühendus on tegelikult vastuseks kehtivale kliendi taotlusele. Võrgunimekirja hoitakse dünaamiliselt, nii et avatud on ainult vajalikud FTP-pordid. Niipea kui seanss suletakse, blokeeritakse pordid, mis tagab kõrge turvalisuse.

Riis. 2.12. Näide olekupõhise kontrolli mehhanismi toimimisest FTP-protokolliga

Rakenduskihi filtreerimine

Selleks et kaitsta mitmeid pakettfiltreerimisele omaseid haavatavusi, peavad tulemüürid kasutama rakendusi, et filtreerida ühendusi selliste teenustega nagu Telnet, HTTP, FTP. Sellist rakendust nimetatakse puhverserveriks ja puhverserveriteenust käitavat hosti rakenduskihi lüüsiks. Selline lüüs välistab otsese suhtluse volitatud kliendi ja välise hosti vahel. Lüüs filtreerib kõik sissetulevad ja väljaminevad paketid rakendusekihis (rakenduse kiht – võrgumudeli ülemine kiht) ning saab sõeluda andmete sisu, näiteks HTTP-sõnumis sisalduva URL-i või FTP-sõnumis sisalduva käsu . Mõnikord on tõhusam pakette filtreerida andmetes endas sisalduva teabe põhjal. Pakettfiltrid ja lingikihi filtrid ei kasuta filtreerimisotsuste tegemisel teabevoo sisu, kuid seda saab teha rakenduskihi filtreerimise abil. Rakenduse taseme filtrid saavad kasutada nii paketi päisest pärinevat teavet kui ka andmesisu ja kasutajateavet. Administraatorid saavad kasutada rakenduskihi filtreerimist, et juhtida juurdepääsu kasutaja identiteedi ja/või konkreetse ülesande alusel, mida kasutaja üritab täita. Rakenduse taseme filtrites saate määrata reegleid, mis põhinevad rakenduse antud käskudel. Näiteks võib administraator takistada konkreetsel kasutajal FTP abil faile konkreetsesse arvutisse alla laadimast või lubada kasutajal FTP kaudu faile samasse arvutisse üles laadida.

Selle filtreerimise eelised hõlmavad järgmist:

lihtsad filtreerimisreeglid;

suure hulga kontrollide korraldamise võimalus. Rakenduskihi kaitse võimaldab teha suurt hulka täiendavaid kontrolle, mis vähendab häkkimise tõenäosust tarkvara "aukude" abil;

võime analüüsida rakenduste andmeid.

Puudused:

suhteliselt madal jõudlus võrreldes pakettfiltrimisega;

puhverserver peab mõistma oma protokolli (ei saa kasutada tundmatute protokollidega)?;

reeglina töötab see keerukate operatsioonisüsteemide kontrolli all.

Tulemüür (tulemüür)

Tulemüür (tulemüür või tulemüür) on vahend välisvõrgust tuleva pakettliikluse filtreerimiseks antud kohtvõrgu või arvuti suhtes. Vaatleme tulemüüri ilmumise põhjuseid ja ülesandeid. Kaasaegne andmeedastusvõrk on suure jõudlusega kaugseadmete kogum, mis suhtlevad üksteisega märkimisväärsel kaugusel. Ühed suuremad andmeedastusvõrgud on arvutivõrgud, näiteks Internet. See annab samaaegselt tööd miljonitele teabeallikatele ja tarbijatele üle maailma. Selle võrgu lai areng võimaldab seda kasutada mitte ainult üksikisikutel, vaid ka suurtel ettevõtetel, et ühendada oma erinevad seadmed üle maailma üheks võrguks. Ühtlasi annab jagatud juurdepääs tavalistele füüsilistele ressurssidele petturitele, viirustele ja konkurentidele võimaluse lõppkasutajatele kahju teha: varastada, moonutada, istutada või hävitada salvestatud teavet, rikkuda tarkvara terviklikkust ja isegi eemaldada lõppjaama riistvara. Nende soovimatute mõjude vältimiseks on vaja vältida volitamata juurdepääsu, milleks kasutatakse sageli tulemüüri. Juba nimetus Firewall (sein – inglise keelest wall) peidab endas oma eesmärki, st. see toimib seinana kaitstud kohaliku võrgu ja Interneti või mõne muu välisvõrgu vahel ning hoiab ära kõik ohud. Lisaks ülaltoodule saab tulemüür täita ka muid funktsioone, mis on seotud liikluse filtreerimisega mis tahes Interneti-ressursist/-le.

Tulemüüri tööpõhimõte põhineb väljast tuleva liikluse juhtimisel. Kohaliku ja välisvõrgu vahelise liikluse juhtimiseks saab valida järgmised meetodid:

1. Pakettide filtreerimine– põhineb filtri seadistusel. Sõltuvalt sellest, kas sissetulev pakett vastab filtrites määratud tingimustele, suunatakse see võrku või visatakse ära.

2. Puhverserver– koht- ja välisvõrkude vahele on paigaldatud lisapuhverserver, mis toimib “väravana”, mille kaudu peab läbima kogu sissetulev ja väljaminev liiklus.

3. Riigikontroll– sissetuleva liikluse kontrollimine on tulemüüri rakendamise üks kõige arenenumaid viise. Kontrollimine ei tähenda kogu paketi analüüsi, vaid ainult selle spetsiaalset võtmeosa ja võrdlemist varem teadaolevate väärtustega lubatud ressursside andmebaasist. See meetod tagab tulemüüri kõrgeima jõudluse ja väikseima latentsuse.

Tulemüüri saab rakendada riist- või tarkvaras. Konkreetne rakendamine sõltub võrgu ulatusest, liikluse mahust ja vajalikest ülesannetest. Kõige tavalisem tulemüüri tüüp on tarkvara. Sel juhul rakendatakse seda sihtarvutis või näiteks äärevõrguseadmes töötava programmina. Riistvaralise juurutuse puhul on tulemüür eraldiseisev võrguelement, millel on tavaliselt rohkem jõudlusvõimalusi, kuid mis täidab sarnaseid ülesandeid.

Tulemüür võimaldab konfigureerida filtreid, mis vastutavad liikluse läbimise eest vastavalt järgmistele kriteeriumidele.

1. IP-aadress. Nagu teate, peab igal protokolliga töötaval lõppseadmel olema kordumatu aadress. Määrates mõne aadressi või teatud vahemiku, saate keelata neilt pakettide vastuvõtmise või vastupidi, lubada juurdepääsu ainult nendelt IP-aadressidelt.

2. Domeeninimi. Nagu teate, saab Internetis olevale saidile või pigem selle IP-aadressile määrata tähtnumbrilise nime, mida on palju lihtsam meeles pidada kui numbrite komplekti. Seega saab filtri konfigureerida nii, et see suunaks liiklust ainult ühte ressurssi/ühest ressursist või keelaks sellele juurdepääsu.

3. Port. Jutt käib tarkvaraportidest, st. rakenduse pääsupunktid võrguteenustele. Nii näiteks kasutab ftp porti 21 ja veebilehtede sirvimise rakendused porti 80. See võimaldab keelata juurdepääsu soovimatutele teenustele ja võrgurakendustele või vastupidi, lubada juurdepääsu ainult neile.

4. Protokoll. Tulemüüri saab konfigureerida nii, et see lubab läbida ainult ühte protokolli või keelab sellega juurdepääsu. Tavaliselt võib protokolli tüüp öelda, milliseid ülesandeid see täidab, millist rakendust see kasutab ja turvaseadete komplekti. Seega saab juurdepääsu konfigureerida töötama ainult ühe konkreetse rakendusega ja takistama potentsiaalselt ohtlikku juurdepääsu kõigi muude protokollide abil.

Eespool on loetletud ainult peamised parameetrid, mida saab reguleerida. Olenevalt selles võrgus sooritatavatest ülesannetest võivad kehtida ka muud võrguspetsiifilised filtrisuvandid.

Seega pakub tulemüür laiaulatuslikku ülesannete kogumit, et vältida volitamata juurdepääsu, andmete kahjustamist või vargust või muud negatiivset mõju, mis võib mõjutada võrgu jõudlust. Tavaliselt kasutatakse tulemüüri koos muude kaitsevahenditega, näiteks viirusetõrjetarkvaraga.

1. Sümmeetriline krüptimine

Sümmeetrilised krüptosüsteemid(Samuti sümmeetriline krüptimine, sümmeetrilised šifrid) (Inglise) sümmeetriline- võti algoritm) on krüpteerimismeetod, mille puhul krüptimiseks ja dekrüpteerimiseks kasutatakse sama krüptovõtit. Enne asümmeetrilise krüpteerimisskeemi leiutamist oli ainus olemasolev meetod sümmeetriline krüptimine. Algoritmi võtit peavad mõlemad pooled salajas hoidma. Krüpteerimisalgoritmi valivad osapooled enne sõnumite vahetamist.

Sümmeetrilised krüptosüsteemid kasutavad krüptimiseks ja dekrüpteerimiseks sama võtit. Sellest ka nimi - sümmeetriline. Algoritm ja võti valitakse eelnevalt ja on mõlemale poolele teada. Võtme saladuse hoidmine on turvalise suhtluskanali loomise ja hoidmise oluline ülesanne. Sellega seoses on probleem esmase võtme edastamisega (võtme sünkroonimisega). Lisaks on olemas krüptorünnakute meetodid, mis võimaldavad ühel või teisel viisil dekrüpteerida teavet ilma võtmeta või läbirääkimiste etapis pealtkuulamise teel. Üldiselt on need punktid konkreetse krüpteerimisalgoritmi krüptograafilise tugevuse probleem ja on argumendiks konkreetse algoritmi valimisel.

Sümmeetrilised ja täpsemalt tähestikulised krüpteerimisalgoritmid olid esimeste algoritmide hulgas . Hiljem leiutati asümmeetriline krüptimine, mille puhul on vestluskaaslaste võtmed erinevad. .

Põhiteave[redigeeri | muuda koodi]

Andmete krüpteerimisalgoritme kasutatakse laialdaselt arvutitehnoloogias süsteemides, mis varjavad konfidentsiaalset ja ärilist teavet kolmandate isikute pahatahtliku kasutamise eest. Nende peamine põhimõte on tingimus, et saatja ja vastuvõtja teavad eelnevalt krüpteerimisalgoritmi, samuti sõnumi võti, ilma milleta on teave vaid märkide kogum, millel pole mõtet.

Selliste algoritmide klassikalised näited on sümmeetrilised krüptoalgoritmid allpool loetletud:

Lihtne permutatsioon

Üks permutatsioon võtmega

topeltpermutatsioon

Permutatsioon "Maagiline ruut"

Lihtne permutatsioon[redigeeri | muuda koodi]

Lihtne võtmeta permutatsioon on üks lihtsamaid krüptimismeetodeid. Sõnum kirjutatakse tabelisse veergude kaupa. Pärast lihtteksti veergudesse kirjutamist loetakse see salateksti moodustamiseks rida-realt ette. Selle šifri kasutamiseks peavad saatja ja vastuvõtja kokku leppima jagatud võtmes tabeli suuruse kujul. Tähtede kombineerimine rühmadesse ei kuulu šifrivõtmesse ja seda kasutatakse ainult mõttetu teksti kirjutamise mugavuse huvides.

Üks permutatsioon võtmega[redigeeri | muuda koodi]

Praktilisem krüpteerimismeetod, mida nimetatakse ühe võtmega permutatsiooniks, on eelmisega väga sarnane. See erineb ainult selle poolest, et tabeli veerud on ümber paigutatud märksõna, fraasi või tabelirea pikkuse numbrite komplekti järgi.

topeltpermutatsioon[redigeeri | muuda koodi]

Saladuse suurendamiseks saate juba krüptitud sõnumi uuesti krüpteerida. Seda meetodit tuntakse topeltpermutatsioonina. Selleks valitakse teise tabeli suurus nii, et selle ridade ja veergude pikkused erinevad esimese tabeli pikkustest. Parim on, kui need on koprime. Lisaks saab esimeses tabelis veerge ja teises ridu ümber paigutada. Lõpuks võid laua täita siksakiliselt, ussina, spiraalselt või mõnel muul viisil. Sellised tabeli täitmise meetodid, kui need ei suurenda šifri tugevust, muudavad krüpteerimisprotsessi palju meelelahutuslikumaks.

Permutatsioon "Maagiline ruut"[redigeeri | muuda koodi]

Maagilisi ruute nimetatakse ruuttabeliteks, mille lahtritesse on kirjutatud järjestikused naturaalarvud alates 1, mis annavad kokku iga veeru, iga rea ja diagonaaliga sama arvu. Selliseid ruute kasutati laialdaselt krüpteeritud teksti sisestamiseks vastavalt neis antud numeratsioonile. Kui siis tabeli sisu rida-realt välja kirjutada, siis tähed ümber paigutades saad krüpteeringu. Esmapilgul tundub, et maagilisi ruute on väga vähe. Nende arv kasvab aga ruudu suuruse kasvades väga kiiresti. Seega on ainult üks 3 x 3 maagiline ruut, kui te ei võta arvesse selle pöörlemisi. 4 x 4 maagilisi ruute on juba 880 ja 5 x 5 maagiliste ruutude arv on umbes 250 000. Seetõttu võiksid suured maagilised ruudud olla heaks aluseks tolleaegsele usaldusväärsele krüpteerimissüsteemile, sest kõigi võtmevalikute käsitsi loendamine see šifr oli mõeldamatu.

Arvud 1 kuni 16 kirjutati ruudule 4 x 4. Selle võlu seisnes selles, et ridade, veergude ja täisdiagonaalide arvude summa oli võrdne sama arvuga – 34. Need ruudud ilmusid esmakordselt Hiinas, kus neile omistati mõned "maagiline jõud".

Maagiline ruudu krüpteerimine viidi läbi järgmiselt. Näiteks soovite krüpteerida fraasi: "Ma tulen täna." Selle fraasi tähed kantakse ruudule järjestikku vastavalt neisse kirjutatud numbritele: tähe asukoht lauses vastab järjekorranumbrile. Tühjadesse lahtritesse asetatakse punkt.

Pärast seda kirjutatakse šifreeritud tekst stringi (lugemine toimub ridade kaupa vasakult paremale): .irdzegyuSzhaoyanP

Dekrüpteerimisel mahub tekst ruutu ja tavateksti loetakse "maagilise ruudu" numbrite jadas. Programm peaks genereerima "maagilised ruudud" ja valima klahvide kaupa vajaliku. Ruut on suurem kui 3x3.

Üldskeem[redigeeri | muuda koodi]

Praegu on sümmeetrilised šifrid:

blokeerida šifrid. Nad töötlevad teavet teatud pikkusega plokkides (tavaliselt 64, 128 bitti), rakendades plokile võtit ettenähtud järjekorras, reeglina mitu segamis- ja asendamistsüklit, mida nimetatakse voorudeks. Ringide kordumise tagajärjeks on laviiniefekt – avatud ja krüptitud andmete plokkide vaheline bitivastavuse suurenemine.

voošifrid, milles krüpteerimine toimub lähteteksti (liht) iga biti või baidi ulatuses, kasutades gammat. Voo šifri saab hõlpsasti luua spetsiaalses režiimis käivitatud plokkšifri (näiteks GOST 28147-89 gammarežiimis) põhjal.

Enamik sümmeetrilisi šifreid kasutab suure hulga asenduste ja permutatsioonide kompleksset kombinatsiooni. Paljud sellised šifrid täidetakse mitme (mõnikord kuni 80) käiguga, kasutades igal käigul "pääsuvõtit". Kõigi pääsmete "pääsmevõtmete" komplekti nimetatakse "võtmegraafikuks". Reeglina luuakse see võtmest, tehes sellega teatud toiminguid, sealhulgas permutatsioone ja asendusi.

Tüüpiline viis sümmeetriliste krüpteerimisalgoritmide loomiseks on Feisteli võrk. Algoritm koostab krüpteerimisskeemi, mis põhineb funktsioonil F(D, K), kus D on krüpteerimisploki suurusest poole väiksem andmeosa ja K on selle pääsu “pääsuvõti”. Funktsioon ei pea olema pöörduv – selle pöördfunktsioon võib olla tundmatu. Feisteli võrgu eelised on dekrüpteerimise ja krüptimise peaaegu täielik kokkulangevus (ainus erinevus on ajakavas olevate "pääsuvõtmete" vastupidine järjekord), mis hõlbustab oluliselt riistvara rakendamist.

Permutatsioonioperatsioon segab teate bitte vastavalt teatud seadusele. Riistvararakendustes rakendatakse seda triviaalselt juhtide takerdumisena. Just permutatsioonioperatsioonid võimaldavad saavutada "laviiniefekti". Permutatsiooni tehe on lineaarne - f(a) xvõi f(b) == f(a xor b)

Asendusoperatsioonid sooritatakse sõnumi teatud osa (sageli 4, 6 või 8 bitti) väärtuse asendamisel standardse, algoritmi sisse kodeeritud muu numbriga, viidates konstantsele massiivile. Asendusoperatsioon toob algoritmi sisse mittelineaarsuse.

Sageli sõltub algoritmi tugevus, eriti diferentsiaalkrüptoanalüüsi suhtes, väärtuste valikust asendustabelites (S-kastides). Vähemalt peetakse ebasoovitavaks fikseeritud elementide S(x) = x olemasolu, aga ka sisendbaidi mõne biti mõju puudumist tulemuse mõnele bitile - see tähendab juhtumeid, kus tulemuse bitt on sama kõigi sisendsõnapaaride puhul, mis erinevad ainult selle biti poolest.

Algoritmide parameetrid[redigeeri | muuda koodi]

Sümmeetrilisi šifreerimisalgoritme on palju (vähemalt kaks tosinat), mille olulised parameetrid on:

vastupidavus

võtme pikkus

voorude arv

töötlemisploki pikkus

riist-/tarkvara rakendamise keerukus

konversiooni keerukus

Sümmeetriliste šifrite tüübid[redigeeri | muuda koodi]

blokeerida šifrid

AES (inglise) Täpsemalt Krüpteerimine standard) – Ameerika krüpteerimisstandard

GOST 28147-89 - Nõukogude ja Venemaa krüpteerimisstandard, ka SRÜ standard

DES (inglise) Andmed Krüpteerimine standard) on andmete krüptimise standard Ameerika Ühendriikides

3DES (kolmekordne DES, kolmekordne DES)

RC2 (Rivest Cipher või Ron's Cipher))

IDEA (rahvusvaheline andmete krüptimise algoritm, rahvusvaheline andmete krüptimise algoritm)

CAST (arendajate Carlisle Adamsi ja Stafford Tavarese initsiaalide järgi)

voo šifrid

RC4 (muutuva pikkusega krüpteerimisalgoritm)

SEAL (tarkvaratõhus algoritm)

WAKE (maailma automaatse võtme krüpteerimisalgoritm)

Võrdlus asümmeetriliste krüptosüsteemidega[redigeeri | muuda koodi]

Eelised[redigeeri | muuda koodi]

kiirust

rakendamise lihtsus (lihtsamate toimingute tõttu)

võrreldava vastupidavuse tagamiseks on vaja lühemat võtme pikkust

teadmised (suurema vanuse tõttu)

Puudused[redigeeri | muuda koodi]

võtmehalduse keerukus suures võrgus

võtmevahetuse keerukus. Rakendamiseks on vaja lahendada võtmete usaldusväärse edastamise probleem igale abonendile, kuna iga võtme mõlemale poolele edastamiseks on vaja salajast kanalit.

Sümmeetrilise krüptimise puuduste kompenseerimiseks on praegu laialdaselt kasutusel kombineeritud (hübriidne) krüptograafiline skeem, kus asümmeetrilise krüptimise abil edastatakse seansivõti, mida osapooled kasutavad andmete vahetamiseks sümmeetrilise krüptimise abil.

Sümmeetriliste šifrite oluline puudus on võimatus nende kasutamine elektrooniliste digitaalallkirjade ja sertifikaatide genereerimise mehhanismides, kuna võti on igale poolele teada.

2. Tulemüür. Tulemüür. Brandmauer

Tulemüür, võrgu ekraan - programm või püsivara element arvutivõrk, mis kontrollib ja filtreerib seda läbivat vett võrguliiklust vastavalt etteantud reeglitele .

Muud nimed :

Tulemüür (saksa keel Brandmauer - tulemüür) on saksa keelest laenatud termin;

tulemüür (Inglise tulemüür- tulemüür) - inglise keelest laenatud termin.

Tulemüür (tulemüür)

Tulemüür (tulemüür või tulemüür) on vahend välisvõrgust tuleva pakettliikluse filtreerimiseks antud kohtvõrgu või arvuti suhtes. Vaatleme tulemüüri ilmumise põhjuseid ja ülesandeid. Kaasaegne andmeedastusvõrk on suure jõudlusega kaugseadmete kogum, mis suhtlevad üksteisega märkimisväärsel kaugusel. Ühed suuremad andmeedastusvõrgud on arvutivõrgud, näiteks Internet. See annab samaaegselt tööd miljonitele teabeallikatele ja tarbijatele üle maailma. Selle võrgu lai areng võimaldab seda kasutada mitte ainult üksikisikutel, vaid ka suurtel ettevõtetel, et ühendada oma erinevad seadmed üle maailma üheks võrguks. Ühtlasi annab jagatud juurdepääs tavalistele füüsilistele ressurssidele petturitele, viirustele ja konkurentidele võimaluse lõppkasutajatele kahju teha: varastada, moonutada, istutada või hävitada salvestatud teavet, rikkuda tarkvara terviklikkust ja isegi eemaldada lõppjaama riistvara. Nende soovimatute mõjude vältimiseks on vaja vältida volitamata juurdepääsu, milleks kasutatakse sageli tulemüüri. Juba nimetus Firewall (sein – inglise keelest wall) peidab endas oma eesmärki, st. see toimib seinana kaitstud kohaliku võrgu ja Interneti või mõne muu välisvõrgu vahel ning hoiab ära kõik ohud. Lisaks ülaltoodule saab tulemüür täita ka muid funktsioone, mis on seotud liikluse filtreerimisega mis tahes Interneti-ressursist/-le.

Tulemüüri tööpõhimõte põhineb väljast tuleva liikluse juhtimisel. Kohaliku ja välisvõrgu vahelise liikluse juhtimiseks saab valida järgmised meetodid:

1. Pakettide filtreerimine– põhineb filtri seadistusel. Sõltuvalt sellest, kas sissetulev pakett vastab filtrites määratud tingimustele, suunatakse see võrku või visatakse ära.

2. Puhverserver– koht- ja välisvõrkude vahele on paigaldatud lisapuhverserver, mis toimib “väravana”, mille kaudu peab läbima kogu sissetulev ja väljaminev liiklus.

3. Riigikontroll– sissetuleva liikluse kontrollimine on tulemüüri rakendamise üks kõige arenenumaid viise. Kontrollimine ei tähenda kogu paketi analüüsi, vaid ainult selle spetsiaalset võtmeosa ja võrdlemist varem teadaolevate väärtustega lubatud ressursside andmebaasist. See meetod tagab tulemüüri kõrgeima jõudluse ja väikseima latentsuse.

Kuidas tulemüür töötab

Tulemüüri saab rakendada riist- või tarkvaras. Konkreetne rakendamine sõltub võrgu ulatusest, liikluse mahust ja vajalikest ülesannetest. Kõige tavalisem tulemüüri tüüp on tarkvara. Sel juhul rakendatakse seda programmina, mis töötab sihtarvutis või äärevõrgu seadmes, näiteks ruuteris. Riistvaralise juurutuse puhul on tulemüür eraldiseisev võrguelement, millel on tavaliselt rohkem jõudlusvõimalusi, kuid mis täidab sarnaseid ülesandeid.

Tulemüür võimaldab konfigureerida filtreid, mis vastutavad liikluse läbimise eest vastavalt järgmistele kriteeriumidele.

1. IP-aadress. Nagu teate, peab igal IP-protokolli kaudu töötaval lõppseadmel olema kordumatu aadress. Määrates mõne aadressi või teatud vahemiku, saate keelata neilt pakettide vastuvõtmise või vastupidi, lubada juurdepääsu ainult nendelt IP-aadressidelt.

2. Domeeninimi. Nagu teate, saab Internetis olevale saidile või pigem selle IP-aadressile määrata tähtnumbrilise nime, mida on palju lihtsam meeles pidada kui numbrite komplekti. Seega saab filtri konfigureerida nii, et see suunaks liiklust ainult ühte ressurssi/ühest ressursist või keelaks sellele juurdepääsu.

3. Port. Jutt käib tarkvaraportidest, st. rakenduse pääsupunktid võrguteenustele. Nii näiteks kasutab ftp porti 21 ja veebilehtede sirvimise rakendused porti 80. See võimaldab keelata juurdepääsu soovimatutele teenustele ja võrgurakendustele või vastupidi, lubada juurdepääsu ainult neile.

4. Protokoll. Tulemüüri saab konfigureerida nii, et see lubab läbida ainult ühte protokolli või keelab sellega juurdepääsu. Tavaliselt võib protokolli tüüp öelda, milliseid ülesandeid see täidab, millist rakendust see kasutab ja turvaseadete komplekti. Seega saab juurdepääsu konfigureerida töötama ainult ühe konkreetse rakendusega ja takistama potentsiaalselt ohtlikku juurdepääsu kõigi muude protokollide abil.

Eespool on loetletud ainult peamised parameetrid, mida saab reguleerida. Olenevalt selles võrgus sooritatavatest ülesannetest võivad kehtida ka muud võrguspetsiifilised filtrisuvandid.

Seega pakub tulemüür laiaulatuslikku ülesannete kogumit, et vältida volitamata juurdepääsu, andmete kahjustamist või vargust või muud negatiivset mõju, mis võib mõjutada võrgu jõudlust. Tavaliselt kasutatakse tulemüüri koos muude kaitsevahenditega, näiteks viirusetõrjetarkvaraga.

\\ 06.04.2012 17:16

Tulemüür on ülesannete kogum, mis hoiab ära volitamata juurdepääsu, andmete kahjustamise või varguse või muu negatiivse mõju, mis võib mõjutada võrgu jõudlust.

Tulemüür, mida nimetatakse ka tulemüür(inglisekeelsest tulemüürist) või lüüsi tulemüür võimaldab pakkuda kasutajatele turvalist juurdepääsu Internetile, kaitstes samal ajal kaugühendusi sisemiste ressurssidega. Tulemüür vaatab läbi kogu võrgusegmentide vahel liikuva liikluse ja teeb iga paketi puhul otsuse - kas läbida või mitte. Paindlik tulemüürireeglite süsteem võimaldab keelata või lubada ühendusi paljude parameetrite alusel: aadressid, võrgud, protokollid ja pordid.

Kohalike ja välisvõrkude vahelise liikluse juhtimise meetodid

Pakettide filtreerimine. Sõltuvalt sellest, kas sissetulev pakett vastab filtrites määratud tingimustele, suunatakse see võrku või visatakse ära.

Riigikontroll. Sel juhul kontrollitakse sissetulevat liiklust – üks kõige arenenumaid viise tulemüüri juurutamiseks. Kontrollimine ei tähenda kogu paketi analüüsi, vaid ainult selle spetsiaalset võtmeosa ja võrdlemist varem teadaolevate väärtustega lubatud ressursside andmebaasist. See meetod tagab tulemüüri kõrgeima jõudluse ja väikseima viivituse.

Puhverserver Sel juhul paigaldatakse koht- ja välisvõrkude vahele lisapuhverserveri seade, mis toimib "väravana", mille kaudu peab läbima kogu sissetulev ja väljaminev liiklus.

Tulemüür võimaldab seadistada filtreid, mis vastutavad liikluse läbimise eest:

IP-aadress. Määrates mõne aadressi või teatud vahemiku, saate keelata neilt pakettide vastuvõtmise või vastupidi, lubada juurdepääsu ainult nendelt IP-aadressidelt.

- Port. Tulemüür saab võrguteenuste jaoks seadistada rakenduste pääsupunkte. Näiteks ftp kasutab porti 21 ja veebisirvimise rakendused kasutavad porti 80.

Protokoll. Tulemüüri saab konfigureerida nii, et see lubab läbida ainult ühte protokolli või keelab sellega juurdepääsu. Kõige sagedamini võib protokolli tüüp rääkida tehtud ülesannetest, kasutatavast rakendusest ja turvaseadete komplektist. Seetõttu saab juurdepääsu konfigureerida ainult ühe konkreetse rakenduse käitamiseks ja potentsiaalselt ohtliku juurdepääsu vältimiseks kõigi teiste protokollide abil.

Domeeninimi. Sel juhul filter keelab või lubab konkreetsete ressursside ühendamist. See võimaldab teil keelata juurdepääsu soovimatutele teenustele ja võrgurakendustele või vastupidi, lubada juurdepääsu ainult neile.

Konfigureerimiseks saab kasutada ka muid sellele võrgule omaseid filtrite sätteid, olenevalt selles teostatavatest ülesannetest.

Kõige sagedamini kasutatakse tulemüüri koos teiste kaitsevahenditega, näiteks viirusetõrjetarkvaraga.

Tulemüüri tööpõhimõte

Tulemüür saab teha:

Riistvara. Sel juhul toimib arvuti ja Interneti vahel asuv ruuter riistvaralise tulemüürina. Tulemüüriga saab ühendada mitu arvutit ja neid kõiki kaitseb tulemüür, mis on ruuteri osa.

Programmiliselt. Kõige tavalisem tulemüüri tüüp, mis on spetsiaalne tarkvara, mille kasutaja installib oma arvutisse.

Isegi kui on ühendatud sisseehitatud tulemüüriga ruuter, saab igasse arvutisse eraldi installida tarkvaralise tulemüüri. Sel juhul on ründajal raskem süsteemi tungida.

Ametlikud dokumendid

1997. aastal võeti vastu Vene Föderatsiooni presidendi juures asuva riikliku tehnilise komisjoni juhend "Arvutirajatised. Tulemüürid. Kaitse volitamata juurdepääsu eest teabele. Turvanäitajad volitamata juurdepääsu eest teabele". See dokument kehtestab viis tulemüüri kaitseklassi, millest igaüht iseloomustavad teatud minimaalsed teabekaitsenõuded.

1998. aastal töötati välja veel üks dokument: “Ajutised nõuded seadmetele nagu tulemüür.” Selle dokumendi järgi kehtestatakse 5 tulemüüri turvaklassi, mida kasutatakse krüptotööriistu sisaldavates automatiseeritud süsteemides teabe kaitsmiseks.

Ja alates 2011. aastast on jõustunud tulemüüride sertifitseerimise seadusandluse nõuded. Seega, kui ettevõtte võrk töötab isikuandmetega, peate installima föderaalse ekspordikontrolli teenistuse (FSTEC) sertifitseeritud tulemüüri.

Viimasel ajal on internetis privaatsust piirata. Selle põhjuseks on piirangud, mida Interneti riiklik reguleerimine kasutajale seab. Riiklik Interneti-regulatsioon on olemas paljudes riikides (Hiina, Venemaa, Valgevene).

Pettus "Aasia domeeninime registreerimise pettus" Runetis! Olete registreerinud või ostnud domeeni ja loonud sellele veebisaidi. Aastad mööduvad, sait areneb, muutub populaarseks. Siin juba ja tulu sellest "on tilkunud". Saate oma sissetuleku, maksate domeeni, hostimise ja muude kulude eest...