Riskianalüüsi praktilise rakendamise küsimused infoturbe juhtimisprotsessides, samuti infoturbe riskianalüüsi protsessi enda üldküsimused.

Mis tahes tegevusvaldkonna juhtimise protsessis on vaja välja töötada teadlikud ja tõhusad otsused, mille vastuvõtmine aitab saavutada teatud eesmärke. Meie arvates saab adekvaatse otsuse teha vaid faktidele ja põhjus-tagajärg seoste analüüsile tuginedes. Muidugi tehakse mõnel juhul otsuseid intuitiivsel tasandil, kuid intuitiivse otsuse kvaliteet sõltub väga palju juhi kogemusest ja vähemal määral ka õnnelikust juhusest.

Illustreerimaks, kui keeruline on teadliku ja realistliku otsuse tegemise protsess, võtame näite infoturbe juhtimise (IS) valdkonnast. Võtame tüüpilise olukorra: infoturbe osakonna juhataja peab aru saama, millistes suundades liikuda, et oma põhifunktsiooni - organisatsiooni infoturbe tagamist - tõhusalt välja töötada. Ühest küljest on kõik väga lihtne. Turvaprobleemide lahendamiseks on mitmeid standardseid lähenemisviise: perimeetri kaitse, sisekaitse, vääramatu jõu kaitse. Ja seal on palju tooteid, mis võimaldavad teil konkreetse probleemi lahendada (et kaitsta end konkreetse ohu eest).

Siiski on väike "aga". Infoturbe osakonna spetsialistid seisavad silmitsi tõsiasjaga, et erinevate klasside toodete valik on väga lai, organisatsiooni infoinfrastruktuur on väga mastaapne, rikkujate rünnakute potentsiaalsete sihtmärkide arv on suur ja tegevus organisatsiooni allüksustest on heterogeensed ja neid ei saa ühendada. Samas on igal osakonna spetsialistil oma arvamus prioriteetsete tegevusvaldkondade kohta, mis vastavad tema erialale ja isiklikele prioriteetidele. Ja ühe tehnilise lahenduse kasutuselevõtt või ühe määruse või juhendi väljatöötamine suures organisatsioonis annab tulemuseks väikese projekti, millel on kõik projekti tegevuste atribuudid: planeerimine, eelarve, vastutaja, tähtajad jne.

Seega end igal pool ja kõige eest kaitsta ei ole esiteks füüsiliselt võimalik, teiseks pole sellel ka mõtet. Mida saab IS-i osakonna juhataja sel juhul teha?

Esiteks ei pruugi ta enne esimest suuremat intsidenti midagi ette võtta. Teiseks proovige rakendada mõnda üldtunnustatud standardit infoturbe tagamiseks. Kolmandaks usaldage tarkvara- ja riistvaratootjate ning infoturbe valdkonna integraatorite või konsultantide turundusmaterjale. Siiski on veel üks viis.

Infoturbe juhtimise eesmärkide määratlemine

Võite proovida – organisatsiooni juhtkonna ja töötajate abiga – aru saada, mida ja kelle eest tegelikult kaitsta on vaja. Sellest hetkest algab tehnoloogiate ja põhitegevuse ristumiskohas konkreetne tegevus, mis seisneb tegevussuuna ja (võimaluse korral) infoturbe tagamise sihtseisundi kindlaksmääramises, mis sõnastatakse nii ärilises kui ka ärilises mõttes. infoturbe.

Riskianalüüsi protsess on tööriist, mille abil saab määrata infoturbe juhtimise eesmärgid, hinnata ettevõtte peamisi äriprotsesse negatiivselt mõjutavaid peamisi kriitilisi tegureid ning töötada välja teadlikud, tõhusad ja mõistlikud lahendused nende kontrollimiseks või minimeerimiseks.

Allpool kirjeldame, milliseid ülesandeid lahendatakse infoturbe riskianalüüsi raames, et saada loetletud tulemused ja kuidas need tulemused riskianalüüsi raames saavutatakse.

Varade identifitseerimine ja hindamine

Infoturbe juhtimise eesmärk on säilitada teabe konfidentsiaalsus, terviklikkus ja kättesaadavus. Küsimus on vaid selles, millist teavet on vaja kaitsta ja milliseid jõupingutusi selle ohutuse tagamiseks teha (joonis 1).

Igasugune juhtimine põhineb teadlikkusel olukorrast, milles see tekib. Riskianalüüsi mõttes väljendub olukorra teadvustamine organisatsiooni ja selle keskkonna varade inventeerimises ja hindamises ehk kõiges, mis tagab äritegevuse läbiviimise. Infoturbe riskianalüüsi seisukohalt on peamisteks varadeks otseselt informatsioon, infrastruktuur, personal, ettevõtte maine ja maine. Ilma äritegevuse tasemel varade inventuurita on võimatu vastata küsimusele, mida on vaja kaitsta. Väga oluline on aru saada, millist infot organisatsioonis töödeldakse ja kus seda töödeldakse.

Suures kaasaegses organisatsioonis võib teabevarade hulk olla väga suur. Kui organisatsiooni tegevus automatiseeritakse ERP süsteemi abil, siis võib öelda, et peaaegu iga selles tegevuses kasutatav materiaalne objekt vastab mõnele infoobjektile. Seetõttu on riskijuhtimise esmaseks ülesandeks kõige olulisemate varade väljaselgitamine.

Seda probleemi on võimatu lahendada ilma organisatsiooni põhitegevuse juhtide, nii kesk- kui ka tippjuhtide kaasamiseta. Optimaalne olukord on see, kui organisatsiooni tippjuhtkond paneb isiklikult paika kõige kriitilisemad tegevusvaldkonnad, mille puhul on ülimalt oluline tagada infoturve. Kõrgema juhtkonna arvamus prioriteetide kohta infoturbe tagamisel on riskianalüüsi protsessis väga oluline ja väärtuslik, kuid igal juhul tuleks seda selgitada varade kriitilisuse kohta info kogumisega ettevõtte juhtimise keskastmel. Samal ajal on soovitav edasine analüüs läbi viia just tippjuhtide määratud äritegevuse valdkondades. Saadud info töödeldakse, koondatakse ja edastatakse tippjuhtkonnale olukorra igakülgseks hindamiseks (aga sellest pikemalt hiljem).

Informatsiooni saab tuvastada ja lokaliseerida äriprotsesside kirjelduse põhjal, milles teavet peetakse üheks ressursitüübiks. Ülesanne on mõnevõrra lihtsustatud, kui organisatsioon on võtnud kasutusele äriregulatsiooni lähenemisviisi (näiteks kvaliteedijuhtimise ja äriprotsesside optimeerimise eesmärgil). Formaliseeritud äriprotsesside kirjeldused on hea lähtepunkt varade inventeerimiseks. Kui kirjeldusi pole, saate organisatsiooni töötajatelt saadud teabe põhjal varasid tuvastada. Kui vara on kindlaks tehtud, tuleb määrata nende väärtus.

Töö infovarade väärtuse määramisel kogu organisatsiooni kontekstis on ühtaegu kõige olulisem ja keerulisem. Just infovarade hindamine võimaldab infoturbe osakonna juhatajal valida infoturbe tagamiseks peamised tegevusvaldkonnad.

Vara väärtust väljendatakse kahjusummana, mida organisatsioon kannab vara turvalisuse rikkumise korral. Väärtuse määramine on problemaatiline, sest enamasti ei oska organisatsiooni juhid kohe vastata küsimusele, mis juhtuks, kui näiteks failiserverisse salvestatud ostuhinna info läheks konkurendi kätte. Õigemini, enamikul juhtudel ei mõelnud organisatsiooni juhid sellistele olukordadele kunagi.

Kuid infoturbe haldamise protsessi majanduslik efektiivsus sõltub suuresti teadlikkusest, mida on vaja kaitsta ja milliseid jõupingutusi selleks on vaja, kuna enamikul juhtudel on rakendatud jõupingutuste maht otseselt proportsionaalne kulutatud ja tegutsemise rahasummaga. kulud. Riskijuhtimine võimaldab vastata küsimusele, kus võib riskida ja kus mitte. Infoturbe puhul tähendab mõiste “risk” seda, et teatud valdkonnas on võimalik infovara kaitsmiseks olulisi jõupingutusi tegemata jätta ning samas turvarikkumise korral organisatsioon ei kannata. märkimisväärseid kaotusi. Siin võib tuua analoogia automatiseeritud süsteemide kaitseklassidega: mida suuremad on riskid, seda rangemad peaksid olema kaitsenõuded.

Turvarikkumise tagajärgede väljaselgitamiseks peab olema kas teavet salvestatud sarnaste intsidentide kohta või tuleb läbi viia stsenaariumianalüüs. Stsenaariumianalüüs uurib põhjuslikke seoseid varade turvarikkumiste sündmuste ja nende sündmuste mõju vahel organisatsiooni äritegevusele. Stsenaariumide tagajärgi peaksid hindama mitu inimest, iteratiivselt või kaalutletult. Tuleb märkida, et selliste stsenaariumide väljatöötamist ja hindamist ei saa tegelikkusest täielikult lahutada. Alati tuleb meeles pidada, et stsenaarium peab olema tõenäoline. Väärtuse määramise kriteeriumid ja skaalad on iga organisatsiooni jaoks individuaalsed. Stsenaariumianalüüsi tulemuste põhjal on võimalik saada infot varade väärtuse kohta.

Kui varad on tuvastatud ja nende väärtus kindlaks määratud, võib öelda, et infoturbe tagamise eesmärgid on osaliselt paika pandud: määratletakse kaitseobjektid ja nende infoturbe seisundis hoidmise olulisus organisatsiooni jaoks. Võib-olla jääb vaid kindlaks teha, kelle eest tuleb kaitsta.

Probleemi allika analüüs

Peale infoturbe juhtimise eesmärkide määratlemist on vaja analüüsida probleeme, mis takistavad sihtseisundile lähenemist. Sellel tasemel laskub riskianalüüsi protsess infoinfrastruktuurile ja traditsioonilistele infoturbe kontseptsioonidele – rikkujad, ohud ja haavatavused (joonis 2).

Sissetungijate mudel

Riskide hindamiseks ei piisa standardse sissetungijate mudeli kasutuselevõtust, mis eraldab kõik sissetungijad vastavalt varale juurdepääsu tüübile ja teadmistele varade struktuuri kohta. See eraldamine aitab kindlaks teha, millised ohud võivad olla suunatud varale, kuid ei vasta küsimusele, kas need ohud on põhimõtteliselt realiseeruvad.

Riskianalüüsi käigus on vaja hinnata rikkujate motivatsiooni ohtude rakendamisel. Samas ei ole rikkuja mõeldud abstraktseks välishäkkeriks või siseringis, vaid osapooleks, kes on huvitatud vara turvalisuse rikkumisega hüvede saamisest.

Esialgset teavet sissetungija mudeli kohta, nagu ka infoturbe tagamise esialgsete tegevusvaldkondade valiku puhul, tuleks hankida tippjuhilt, kes mõistab organisatsiooni positsiooni turul, omab infot konkurentide ja mis neilt võib eeldada mõjutusviise. Sissetungija mudeli väljatöötamiseks vajalikku teavet saab ka erialauuringutest arvutiturbe valdkonna rikkumiste kohta selles ärivaldkonnas, mille riskianalüüsi tehakse. Hästi läbimõeldud sissetungija mudel täiendab organisatsiooni varade hindamisel määratletud infoturbe tagamise eesmärke.

Ohu mudel

Ohumudeli väljatöötamine ja haavatavuste tuvastamine on lahutamatult seotud organisatsiooni infovarade keskkonna inventuuriga. Iseenesest teavet ei salvestata ega töödelda. Juurdepääs sellele on tagatud organisatsiooni äriprotsesse automatiseeriva infoinfrastruktuuri abil. Oluline on mõista, kuidas on seotud organisatsiooni infoinfrastruktuur ja infovarad. Infoturbe haldamise seisukohalt saab infotaristu olulisust kindlaks teha alles pärast infovarade ja infrastruktuuri vahelise seose kindlaksmääramist. Juhul, kui organisatsioonis on infotaristu hooldamise ja käitamise protsessid reguleeritud ja läbipaistvad, lihtsustub oluliselt ohtude tuvastamiseks ja haavatavuste hindamiseks vajaliku info kogumine.

Ohumudeli väljatöötamine on töö turvaspetsialistidele, kellel on hea ettekujutus sellest, kuidas sissetungija võib turvaperimeetrit rikkudes või sotsiaalse manipuleerimise meetodeid kasutades saada volitamata juurdepääsu teabele. Ohumudeli väljatöötamisel võib rääkida ka stsenaariumitest kui järjestikustest sammudest, mille järgi saab ohte ellu viia. Väga harva juhtub, et ohud rakendatakse ühes etapis, kasutades ära ühte süsteemi haavatavust.

Ohumudel peaks hõlmama kõiki ohte, mis tuvastatakse seotud infoturbe haldusprotsesside, näiteks haavatavuse ja intsidentide halduse tulemusena. Tuleb meeles pidada, et ohud tuleb üksteise suhtes järjestada vastavalt nende rakendamise tõenäosuse tasemele. Selleks tuleb iga ohu jaoks ohumudeli väljatöötamise käigus välja tuua kõige olulisemad tegurid, mille olemasolu mõjutab selle rakendamist.

Haavatavuse tuvastamine

Sellest lähtuvalt on pärast ohumudeli väljatöötamist vaja tuvastada varakeskkonna haavatavused. Haavatavuste tuvastamist ja hindamist saab teha osana teisest infoturbe haldusprotsessist – auditist. Siinkohal ei tasu unustada, et IS-i auditi läbiviimiseks on vaja välja töötada kontrollikriteeriumid. Ja kontrollikriteeriume saab välja töötada just ohumudeli ja rikkuja mudeli alusel.

Ohumudeli, sissetungija mudeli väljatöötamise ja haavatavuste tuvastamise tulemuste põhjal võib öelda, et on välja selgitatud põhjused, mis mõjutavad organisatsiooni infoturbe sihtseisundi saavutamist.

Riskianalüüs

Varade tuvastamine ja hindamine, ründaja- ja ohumudeli väljatöötamine, haavatavuste tuvastamine on kõik standardsed sammud, mis peaksid sisalduma igas riskianalüüsi metoodikas. Kõiki ülaltoodud toiminguid saab teostada erineva kvaliteedi ja detailsusega. Väga oluline on aru saada, mida ja kuidas saab teha tohutu hulga kogutud info ja formaliseeritud mudelitega. See küsimus on meie hinnangul kõige olulisem ja sellele peaks vastuse andma kasutatav riskianalüüsi metoodika.

Saadud tulemusi tuleb hinnata, koondada, klassifitseerida ja kuvada. Kuna kahju selgitatakse välja varade tuvastamise ja hindamise etapis, on vaja hinnata riskisündmuste tõenäosust. Sarnaselt varade hindamisega saab tõenäosuse hinnangu anda juhtumite statistika põhjal, mille põhjused langevad kokku vaadeldavate IS-ohtudega, või prognoosimeetodil - lähtudes väljatöötatud ohumudelile vastavate tegurite kaalumisest.

Tõenäosuse hindamise hea tava oleks haavatavuste klassifitseerimine vastavalt valitud teguritele, mis iseloomustavad haavatavuste ärakasutamise lihtsust. Ohtude tõenäosuse prognoosimine toimub juba haavatavuse omaduste ja sissetungijate rühmade põhjal, kust ohud tulevad.

Haavatavuse klassifitseerimissüsteemi näide on CVSS standard – üldine haavatavuse hindamissüsteem. Tuleb märkida, et haavatavuste tuvastamise ja hindamise protsessis on väga olulised riskianalüüsi teostavate infoturbespetsialistide asjatundlikkus ning infoturbe valdkonna haavatavuste ja ohtude statistilised materjalid ja aruanded.

Riski väärtus (tase) tuleks kindlaks määrata kõigi tuvastatud ja üksteisele vastavate "vara-oht" kogumite jaoks. Samas ei pea kahju suurust ja tõenäosust väljendama absoluutses rahas ja protsentides; pealegi ei ole reeglina võimalik tulemusi sellisel kujul esitada. Selle põhjuseks on infoturberiskide analüüsimiseks ja hindamiseks kasutatavad meetodid: stsenaariumianalüüs ja prognoosimine.

Otsuse tegemine

Mida saab hindamise tulemusega teha?

Esmalt tuleks välja töötada lihtne ja visuaalne riskianalüüsi aruanne, mille põhieesmärk saab olema kogutud info tutvustamine infoturberiskide olulisuse ja struktuuri kohta organisatsioonis. Aruanne tuleks esitada organisatsiooni tippjuhtkonnale. Levinud viga on tippjuhtkonnale järelduste asemel vahetulemuste esitamine. Kahtlemata tuleb kõiki järeldusi põhjendada argumentidega – aruandele tuleb lisada kõik vahearvutused.

Aruande selguse huvides tuleb riskid liigitada organisatsioonile tuttavates äriterminites, sarnased riskid koondada. Üldiselt võib riskide klassifikatsioon olla mitmetahuline. Ühelt poolt räägime infoturbe riskidest, teiselt poolt kliendi maine kahjustamise või kaotuse riskidest. Klassifitseeritud riskid tuleb järjestada vastavalt nende esinemise tõenäosusele ja olulisusele organisatsiooni jaoks.

Riskianalüüsi aruanne kajastab järgmist teavet:

- kõige probleemsemad infoturbe valdkonnad organisatsioonis;

- IS-ohtude mõju organisatsiooni üldisele riskistruktuurile;

- IS-i osakonna prioriteetsed tegevusvaldkonnad IS-i toe tõhustamiseks.

Riskianalüüsi aruande põhjal saab infoturbe osakonna juhataja välja töötada osakonna tööplaani keskpikaks perioodiks ning määrata eelarve, lähtudes riskide vähendamiseks vajalike tegevuste iseloomust. Tähele tuleb panna, et korrektselt koostatud riskianalüüsi aruanne võimaldab infoturbe osakonna juhil leida organisatsiooni tippjuhtkonnaga ühise keele ning lahendada kiireloomulisi infoturbe juhtimisega seotud probleeme (joonis 3).

Riskiravi poliitika

Väga oluline teema on organisatsiooni riskijuhtimise poliitika. Poliitika määratleb riskide käsitlemise reeglid. Näiteks võib poliitika öelda, et maineriskid tuleks kõigepealt maandada, samas kui keskmise raskusastmega riskide maandamine, mida infoturbeintsidendid ei kinnita, lükatakse järjekorra lõppu. Riskijuhtimise poliitika võib määrata ettevõtte riskijuhtimise üksus.

Riskikäsitluse poliitika võib selgitada riskikindlustuse ja tegevuse ümberstruktureerimise küsimusi juhuks, kui võimalikud riskid ületavad vastuvõetava taseme. Kui poliitikat ei määratleta, siis riskide vähendamise tööde järjekord peaks lähtuma maksimaalse efektiivsuse põhimõttest, kuid selle peaks siiski määrama tippjuhtkond.

Summeerida

Riskianalüüs on üsna töömahukas protseduur. Riskianalüüsi käigus tuleks kasutada metoodilisi materjale ja tööriistu. Sellest aga ei piisa korratava protsessi edukaks rakendamiseks; Selle teine oluline komponent on riskijuhtimise regulatsioon. See võib olla isemajandav ja mõjutada ainult infoturbe riske või olla integreeritud organisatsiooni üldise riskijuhtimise protsessiga.

Riskianalüüsi protsessi on kaasatud paljud organisatsiooni struktuuriüksused: tema tegevuse põhisuundi juhtivad talitused, infoinfrastruktuuri halduse divisjon, infoturbe juhtimise divisjon. Lisaks on riskianalüüsi edukaks läbiviimiseks ja selle tulemuste efektiivseks kasutamiseks vajalik kaasata organisatsiooni tippjuhtkond, tagades seeläbi struktuuriüksuste omavahelise suhtluse.

Ainult riskianalüüsi metoodikast või spetsiaalsest infoturberiskide hindamise tööriistast ei piisa. Vaja on varade tuvastamise, varade olulisuse määramise, sissetungijate ja ohumudelite väljatöötamise, haavatavuse tuvastamise, riskide koondamise ja klassifitseerimise protseduure. Erinevates organisatsioonides võivad kõik need protseduurid oluliselt erineda. Infoturbe riskianalüüsi eesmärgid ja ulatus mõjutavad ka kaasnevatele riskianalüüsi protsessidele esitatavaid nõudeid.

Riskianalüüsi meetodi rakendamine infoturbe juhtimisel eeldab organisatsioonilt piisavat küpsusastet, mille juures on võimalik rakendada kõiki riskianalüüsi raames vajalikke protsesse.

Riskijuhtimine võimaldab struktureerida infoturbe osakonna tegevust, leida ühist keelt organisatsiooni tippjuhtkonnaga, hinnata infoturbe osakonna töö tulemuslikkust ning põhjendada otsuseid konkreetsete tehniliste ja organisatsiooniliste kaitsemeetmete valikul. tippjuhtkonnale.

Riskianalüüsi protsess on pidev, kuna infoturbe tagamise tipptasemel eesmärgid võivad püsida muutumatuna pikka aega ning infoinfrastruktuur, infotöötlusmeetodid ja IT kasutamisega kaasnevad riskid muutuvad pidevalt.

Infoturbe osakond ja organisatsioon tervikuna saavad oma tegevuse struktureerimisel läbi pideva riskianalüüsi järgmised väga olulised eelised:

- juhtimiseesmärkide määratlemine;

- juhtimismeetodite määratlemine;

- juhtimise tõhusus, mis põhineb teadlike ja õigeaegsete otsuste tegemisel.

Seoses riskijuhtimise ja infoturbe juhtimisega tuleb ära märkida veel paar punkti.

Riskianalüüs, intsidentide juhtimine ja IS-i audit on omavahel lahutamatult seotud, kuna loetletud protsesside sisendid ja väljundid on omavahel seotud. Riskijuhtimise protsessi väljatöötamisel ja juurutamisel tuleb silmas pidada intsidentide haldamist ja infoturbe auditeid.

Kehtestatud riskianalüüsi protsess on STO-BR IBBS-1.0-2006 standardi kohustuslik nõue pangandussektori infoturbe tagamiseks.

Riskianalüüsi protsessi seadistamine on organisatsiooni jaoks vajalik, kui ta on otsustanud läbida rahvusvahelise standardi ISO/IEC 27001:2005 nõuetele vastavuse sertifitseerimise.

Ärisaladuse ja isikuandmete kaitse režiimi kehtestamine on lahutamatult seotud riskianalüüsiga, kuna kõigis nendes protsessides kasutatakse varade tuvastamiseks ja hindamiseks, sissetungija mudeli ja ohumudeli väljatöötamiseks sarnaseid meetodeid.

Kuidas õigesti hinnata infoturbe riske – meie retsept

Tänapäeva infoturberiskide hindamise ülesannet tajub ekspertringkond kahetiselt ning sellel on mitu põhjust. Esiteks puudub kullastandard ega aktsepteeritud lähenemisviis. Paljud standardid ja metoodikad, kuigi üldiselt sarnased, erinevad oluliselt üksikasjade poolest. Ühe või teise meetodi rakendamine sõltub hindamisalast ja -objektist. Kuid õige meetodi valimine võib muutuda probleemiks, kui hindamisprotsessis osalejatel on selle ja selle tulemuste kohta erinevad arusaamad.

Teiseks on infoturbe riskide hindamine puhtalt asjatundlik ülesanne. Erinevate ekspertide poolt läbi viidud riskitegurite (nagu kahju, oht, haavatavus jne) analüüs annab sageli erinevaid tulemusi. Hindamistulemuste ebapiisav reprodutseeritavus tekitab küsimuse saadud andmete usaldusväärsusest ja kasulikkusest. Inimloomus on selline, et abstraktseid hinnanguid, eriti neid, mis on seotud tõenäosuslike mõõtühikutega, tajuvad inimesed erineval viisil. Olemasolevad rakendusteooriad, mille eesmärk on võtta arvesse isiku subjektiivse tajumise mõõdet (näiteks väljavaadete teooria), muudavad niigi keerulise riskianalüüsi metoodika keerulisemaks ega aita kaasa selle populariseerimisele.

Kolmandaks on riskihindamise protseduur ise selle klassikalises tähenduses koos varade jaotamise ja inventeerimisega väga töömahukas ülesanne. Käsitsi analüüsimise katse tavaliste kontoritööriistade (nt tabelite) abil upub paratamatult teabemerre. Spetsiaalsed tarkvaratööriistad, mis on loodud riskianalüüsi üksikute etappide lihtsustamiseks, hõlbustavad teatud määral modelleerimist, kuid ei lihtsusta sugugi andmete kogumist ja süstematiseerimist.

Lõpetuseks, riski definitsioon infoturbe probleemi kontekstis ei ole veel paika pandud. Vaadake lihtsalt ISO juhendi 73:2009 terminoloogia muudatusi võrreldes 2002. aasta versiooniga. Kui varem määratleti riski kui võimalikku kahju, mis tuleneb ohu poolt haavatavuse ärakasutamisest, siis nüüd on see oodatud tulemustest kõrvalekaldumise mõju. Sarnased kontseptuaalsed muudatused on toimunud ISO/IEC 27001:2013 uues väljaandes.

Nendel ja paljudel muudel põhjustel suhtutakse infoturbe riskihinnangusse parimal juhul ettevaatlikult ja halvimal juhul suure umbusaldusega. See diskrediteerib riskijuhtimise ideed, mis viib selle protsessi saboteerimiseni juhtkonna poolt ja selle tulemusena paljude juhtumite ilmnemiseni, mis on täis iga-aastaseid analüütilisi aruandeid.

Millise poole pealt on eeltoodut arvestades parem läheneda infoturberiskide hindamisele?

Värske välimus

Infoturve keskendub tänapäeval üha enam ärieesmärkidele ja on äriprotsessidesse sisse ehitatud. Sarnased metamorfoosid toimuvad ka riskide hindamisega – see omandab vajaliku ärilise konteksti. Millistele kriteeriumidele peaks vastama kaasaegne IS-i riskihindamise metoodika? Ilmselgelt peaks see olema piisavalt lihtne ja universaalne, et selle rakendamise tulemused oleksid usaldusväärsed ja kasulikud kõigile protsessis osalejatele. Toome välja mitmed põhimõtted, millel selline tehnika peaks põhinema:

- vältida liigseid detaile;

- tugineda ettevõtte arvamusele;

- kasutada näiteid;

- kaaluda väliseid teabeallikaid.

Kavandatava metoodika olemust näitab kõige paremini praktiline näide. Mõelge ülesandele hinnata infoturbe riske kaubandus- ja tootmisettevõttes. Kust see tavaliselt algab? Hindamise piiride määratlemisest. Kui riskianalüüs viiakse läbi esimest korda, peaksid piirid hõlmama nii peamisi tulu toovaid äriprotsesse kui ka neid teenindavaid protsesse.

Kui äriprotsesse ei dokumenteerita, saab nendest üldise ettekujutuse, kui uurida organisatsiooni struktuuri ja osakondade eeskirju, mis sisaldavad eesmärkide ja eesmärkide kirjeldust.

Olles määranud hindamise piirid, liigume edasi varade tuvastamise juurde. Vastavalt eeltoodule käsitleme peamisi äriprotsesse koondatud varadena, lükates inforessursside inventeerimise edasi järgmistesse etappidesse (reegel 1). See on tingitud asjaolust, et metoodika hõlmab järk-järgulist üleminekut üldiselt konkreetsele ja sellisel detailsustasemel pole neid andmeid lihtsalt vaja.

Riskitegurid

Eeldame, et oleme otsustanud hinnatava vara koosseisu. Järgmiseks peate tuvastama nendega seotud ohud ja haavatavused. Selline lähenemine on aga rakendatav vaid detailse riskianalüüsi tegemisel, kus infovarade keskkonna objektid on hindamise objektiks. ISO/IEC 27001:2013 uus versioon on viinud riskihindamise fookuse traditsioonilistelt IT-varadelt teabele ja selle töötlemisele. Kuna praegusel detailsusastmel käsitleme ettevõtte agregeeritud äriprotsesse, siis piisab vaid neile omaste kõrgetasemeliste riskitegurite tuvastamisest.

Riskitegur on objekti, tehnoloogia või protsessi spetsiifiline omadus, mis on tulevikus probleemide allikaks. Samas saame riski olemasolust kui sellisest rääkida vaid juhul, kui probleemid mõjutavad negatiivselt ettevõtte tegevust. Ehitatakse loogiline ahel:

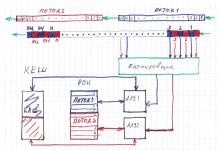

Seega taandub riskitegurite tuvastamise ülesanne ebaõnnestunud omaduste ja protsesside tunnuste tuvastamisele, mis määravad ära tõenäolised riskistsenaariumid, millel on ärile negatiivne mõju. Selle lahenduse lihtsustamiseks kasutame ISACA assotsiatsiooni poolt välja töötatud infoturbe ärimudelit (vt joonis 1):

Riis. 1. Infoturbe ärimudel

Mudeli sõlmed näitavad mis tahes organisatsiooni põhilisi liikumapanevaid jõude: strateegia, protsessid, inimesed ja tehnoloogia ning selle servad esindavad nendevahelisi funktsionaalseid seoseid. Põhimõtteliselt on nendesse ribidesse koondunud peamised riskitegurid. Nagu on hästi näha, ei ole riskid seotud ainult infotehnoloogiaga.

Kuidas ülaltoodud mudeli põhjal riskitegureid tuvastada? Sellesse on vaja kaasata ettevõtted (reegel 2). Äriüksused on tavaliselt hästi teadlikud probleemidest, millega nad oma töös kokku puutuvad. Tihti meenuvad valdkonna kolleegide kogemused. Selle teabe saate õigeid küsimusi esitades. Personaliga seotud küsimused tuleks suunata personaliosakonnale, tehnoloogiaga seotud küsimused automatiseerimisele (IT) ja äriprotsesside küsimused vastavatele äriüksustele.

Riskitegurite tuvastamise ülesandes on mugavam alustada probleemidest. Olles tuvastanud mis tahes probleemi, on vaja kindlaks teha selle põhjus. Selle tulemusena võidakse tuvastada uus riskitegur. Peamine raskus on siin mitte eriti rullida. Näiteks kui juhtum leidis aset töötaja õigusvastase tegevuse tagajärjel, ei ole ohuteguriks mitte see, et töötaja rikkus mõne määruse sätet, vaid see, et tegu ise sai võimalikuks. Riskitegur on alati probleemi tekkimise eelduseks.

Selleks, et töötajad saaksid paremini aru, mida neilt täpselt küsitakse, on soovitatav küsimuste juurde lisada näited (reegel 3). Järgnevalt on toodud näited mitmest kõrgetasemelisest riskitegurist, mis võivad olla ühised paljudele äriprotsessidele.

Töötajad:

- Ebapiisav kvalifikatsioon (inimfaktorite serv joonisel 1)

- Töötajate puudus (ribide tekkimine)

- Madal motivatsioon (ribikultuur)

Protsessid:

- Väliste nõuete sagedane muutumine (juhtserv)

- Vähearenenud protsesside automatiseerimine (lubamis- ja tugiserv)

- Rollide kombinatsioon esinejate kaupa (ribi tekkimine)

Tehnoloogiad:

- Pärandtarkvara (lubamis- ja tugiserv)

- Kehv kasutaja vastutus (inimtegurite eelis)

- Heterogeenne IT maastik (arhitektuuri serv)

Kavandatava hindamismeetodi oluliseks eeliseks on ristanalüüsi võimalus, mille puhul kaks erinevat osakonda käsitlevad sama probleemi erineva nurga alt. Arvestades seda asjaolu, on väga kasulik küsida intervjueeritavatelt selliseid küsimusi nagu: “Mida arvate kolleegide tuvastatud probleemidest?”. See on suurepärane võimalus saada täiendavaid hindeid ja kohandada olemasolevaid. Tulemuse täpsustamiseks võib sellist hindamist läbi viia mitu vooru.

Mõju ärile

Nagu riski definitsioonist järeldub, iseloomustab seda organisatsiooni äritegevuse tulemuslikkusele avalduva mõju määr. Mugav tööriist, mis võimaldab määrata riskide rakendamise stsenaariumide mõju äritegevusele, on Balanced Scorecards süsteem. Üksikasjadesse laskumata märgime, et Balanced Scorecards tuvastab iga ettevõtte jaoks 4 äriväljavaadet, mis on seotud hierarhiliselt (vt joonis 2).

Riis. 2. Tasakaalustatud tulemuskaardi neli äriperspektiivi

Vaadeldava metoodikaga seoses võib riski pidada oluliseks, kui see mõjutab negatiivselt vähemalt ühte kolmest järgmisest äriperspektiivist: rahandus, kliendid ja/või protsessid (vt joonis 3).

Riis. 3. Peamised ärinäitajad

Näiteks riskitegur "Madal kasutaja vastutus" võib põhjustada "Kliendi teabe lekke" stsenaariumi. See omakorda mõjutab klientide arvu ärimõõdikut.

Kui ettevõte on välja töötanud ärimõõdikud, lihtsustab see olukorda oluliselt. Kui on võimalik jälgida konkreetse riskistsenaariumi mõju ühele või mitmele ärinäitajale, võib vastavat riskitegurit pidada oluliseks ning selle hindamise tulemused registreerida ankeetides. Mida kõrgemal on ärimõõdikute hierarhias stsenaariumi mõju, seda suurem on potentsiaalne mõju ettevõttele.

Nende tagajärgede analüüsimise ülesanne on asjatundlik, seega tuleks see lahendada spetsialiseeritud äriüksuste kaasamisega (reegel 2). Saadud hinnangute täiendavaks kontrolliks on kasulik kasutada väliseid teabeallikaid, mis sisaldavad statistilisi andmeid intsidentide tagajärjel tekkinud kahjude suuruse kohta (reegel 4), näiteks iga-aastast andmete rikkumise maksumuse uuringu aruannet.

Tõenäosuskoor

Analüüsi viimases etapis tuleb iga tuvastatud riskiteguri puhul, mille mõju äritegevusele määrata, hinnata sellega seotud stsenaariumide tõenäosust. Millest see hinnang sõltub? Suures osas ettevõttes rakendatud kaitsemeetmete piisavusest.

Siin on väike hoiatus. Loogiline on eeldada, et kuna probleem on tuvastatud, tähendab see, et see on endiselt aktuaalne. Samas ei ole rakendatud meetmed suure tõenäosusega piisavad, et tasandada selle esinemise eeldusi. Vastumeetmete piisavuse määravad nende rakendamise efektiivsuse hindamise tulemused, näiteks mõõdikute süsteemi abil.

Hindamiseks võite kasutada lihtsat 3-astmelist skaalat, kus:

3 - rakendatud vastumeetmed on üldiselt piisavad;

2 - vastumeetmeid rakendatakse ebapiisavalt;

1 – vastumeetmeid ei võeta.

Vastumeetmeid kirjeldavate teatmeteostena saate kasutada spetsiaalseid standardeid ja juhiseid, nagu CobiT 5, ISO / IEC 27002 jne. Iga vastumeede peaks olema seotud konkreetse riskiteguriga.

Oluline on meeles pidada, et analüüsime riske, mis on seotud mitte ainult IT kasutamisega, vaid ka ettevõttesiseste infoprotsesside korraldusega. Seetõttu tuleks vastumeetmeid käsitleda laiemalt. Pole asjata, et ISO/IEC 27001:2013 uus versioon sisaldab klauslit, et vastumeetmete valimisel tuleb kasutada mis tahes väliseid allikaid (reegel 4), mitte ainult lisa A, mis on standardis olemas. võrdluseesmärkidel.

Riski suurus

Lõpliku riskiväärtuse määramiseks saab kasutada lihtsat tabelit (vt tabel 1).

Tab. 1. Riski hindamise maatriks

Juhul, kui mõni riskitegur mõjutab mitut äriperspektiivi, näiteks "Kliendid" ja "Finants", võetakse nende näitajad kokku. Skaala dimensiooni ja IS-i riskide vastuvõetavaid tasemeid saab määrata mis tahes sobival viisil. Ülaltoodud näites peetakse 2. ja 3. taseme riske kõrgeks.

Siinkohal võib riskianalüüsi esimese etapi lugeda lõppenuks. Hinnatud äriprotsessiga seotud riski lõplik väärtus määratakse kõigi tuvastatud tegurite liitväärtuste summana. Riski omanikku võib pidada ettevõttes hinnatava objekti eest vastutavaks isikuks.

Saadud arv ei näita meile, kui palju raha organisatsioonil on oht kaotada. Selle asemel näitab see riskide koondumise piirkonda ja nende mõju olemust äritegevusele. See teave on vajalik, et keskenduda kõige olulisematele üksikasjadele.

Üksikasjalik hinnang

Selle tehnika peamiseks eeliseks on see, et see võimaldab teostada infoturbe riskianalüüsi soovitud detailsusega. Vajadusel saab “läbi kukkuda” infoturbe mudeli elementidesse (joonis 1) ja neid lähemalt käsitleda. Näiteks tuvastades kõrgeima riskikontsentratsiooni IT-ga seotud servades, saate tõsta Tehnoloogiasõlme detailsust. Kui varem toimis riskianalüüsi objektina eraldi äriprotsess, siis nüüd nihkub fookus konkreetsele infosüsteemile ja selle kasutamise protsessidele. Nõutava üksikasjalikkuse taseme tagamiseks võib olla vajalik teaberessursside inventuur.

Kõik see kehtib ka teiste hindamisvaldkondade kohta. Kui muudate sõlme Inimesed üksikasju, võivad hindamisobjektid muutuda personalirollideks või isegi üksikuteks töötajateks. Protsessi sõlme jaoks võivad need olla konkreetsed tööpoliitikad ja protseduurid.

Detailsuse taseme muutmine muudab automaatselt mitte ainult riskitegureid, vaid ka kohaldatavaid vastumeetmeid. Mõlemad muutuvad hindamisobjekti jaoks spetsiifilisemaks. Üldine lähenemine riskianalüüsi läbiviimisele siiski ei muutu. Iga tuvastatud teguri puhul on vaja hinnata:

- riski mõju äriväljavaadetele;

- vastumeetmete piisavus.

Vene sündroom

ISO/IEC 27001:2013 standardi avaldamine on pannud paljud Venemaa ettevõtted raskesse olukorda. Ühest küljest on neil juba välja töötatud teatav lähenemine infoturbe riskide hindamisele, mis põhineb infovarade klassifitseerimisel, ohtude ja haavatavuste hindamisel. Riiklikud regulaatorid on suutnud välja anda mitmeid seda lähenemisviisi toetavaid määrusi, näiteks Venemaa Panga standard, FSTEC korraldused. Teisest küljest on riskianalüüsi ülesanne juba ammu muutumas ja nüüd on vaja muuta kehtestatud järjekorda, et see vastaks nii vanadele kui ka uutele nõuetele. Jah, täna on veel võimalik saada sertifikaat GOST R ISO/IEC 27001:2006 standardi järgi, mis on identne ISO/IEC 27001 eelmise versiooniga, kuid mitte kauaks.

Eespool käsitletud riskianalüüsi metoodika käsitleb seda probleemi. Kontrollides hindamise detailsust, saate arvestada varade ja riskidega mis tahes ulatuses, alates äriprotsessidest kuni üksikute teabevoogudeni. Selline lähenemine on mugav ka seetõttu, et võimaldab katta kõik kõrgetasemelised riskid ilma millestki ilma jäämata. Samal ajal vähendab ettevõte oluliselt tööjõukulusid edasiseks analüüsiks ega raiska aega ebaoluliste riskide üksikasjalikule hindamisele.

Tuleb märkida, et mida detailsem on hindamisvaldkond, seda suurem vastutus lasub ekspertidel ja seda suurem on nõutav kompetents, sest analüüsi sügavuse muutudes ei muutu mitte ainult riskitegurid, vaid ka rakendatavate vastumeetmete maastik.

Vaatamata kõikidele lihtsustamiskatsetele on infoturbe riskianalüüs endiselt aeganõudev ja keeruline. Selle protsessi juhil on eriline vastutus. Paljud asjad sõltuvad sellest, kui asjatundlikult ta lähenemisviisi üles ehitab ja ülesandega toime tuleb – alates infoturbe eelarve eraldamisest kuni ettevõtte jätkusuutlikkuseni.

Praktikas kasutatakse IS-i riskide hindamisel kvantitatiivseid ja kvalitatiivseid lähenemisviise. Mis on nende erinevus?

kvantitatiivne meetod

Kvantitatiivset riskianalüüsi kasutatakse olukordades, kus uuritud ohte ja nendega kaasnevaid riske saab võrrelda lõplike kvantitatiivsete väärtustega, mis on väljendatud rahas, protsentides, ajas, inimressurssides jne. Meetod võimaldab saada infoturbeohtude rakendamisel riskianalüüsi objektide konkreetseid väärtusi.

Kvantitatiivse lähenemise korral määratakse riskianalüüsi kõikidele elementidele konkreetsed ja tegelikud kvantitatiivsed väärtused. Nende väärtuste saamise algoritm peaks olema selge ja arusaadav. Hindamisobjektiks võib olla vara väärtus rahas, ohu realiseerumise tõenäosus, ohu realiseerumisest tulenev kahju, kaitsemeetmete maksumus jne.

Kuidas riske kvantifitseerida?

1. Määrake infovarade väärtus rahas.

2. Hinnake kvantitatiivselt iga ohu realiseerimisest tulenevat võimalikku kahju seoses iga teabevaraga.

Peaksite saama vastused küsimustele “Mis osa vara väärtusest moodustab iga ohu realiseerimisest tulenev kahju?”, “Milline on rahaliselt selle ohu realiseerimisel tekkinud ühe intsidendi kahju maksumus. see vara?”.

3. Määrake iga IS-ohu rakendamise tõenäosus.

Selleks saab kasutada statistilisi andmeid, töötajate ja huvirühmade küsitlusi. Tõenäosuse määramise käigus arvutada vaadeldava IS-ohu rakendamisega seotud intsidentide esinemissagedus kontrollperioodiks (näiteks üheks aastaks).

4. Määrake igast ohust tuleneva võimaliku kahju kogusumma iga vara suhtes kontrolliperioodi (ühe aasta) kohta.

Väärtus arvutatakse ohu realiseerimisest saadud ühekordse kahju korrutamisel ohu realiseerimise sagedusega.

5. Analüüsige saadud kahjuandmeid iga ohu kohta.

Iga ohu puhul tuleb langetada otsus: aktsepteerida riski, vähendada riski või viia risk üle.

Riski aktsepteerimine tähendab selle äratundmist, selle võimaluse aktsepteerimist ja jätkamist nagu varem. Kohaldatakse väikese kahju ja väikese esinemise tõenäosusega ohtude korral.

Riski vähendamine tähendab täiendavate kaitsemeetmete ja -vahendite kasutuselevõttu, personali väljaõppe läbiviimist jne. See tähendab tahtliku töö läbiviimist riski vähendamiseks. Samal ajal on vaja täiendavate meetmete ja kaitsevahendite tõhusust kvantifitseerida. Kõik organisatsiooni kantud kulud alates kaitsevahendite ostmisest kuni kasutuselevõtuni (sealhulgas paigaldus, seadistamine, koolitus, hooldus jne) ei tohiks ületada ohu realiseerimisest tuleneva kahju suurust.

Riski ülekandmine tähendab riski realiseerumise tagajärgede kandmist näiteks kindlustuse abil kolmandale isikule.

Kvantitatiivse riskihindamise tulemusel tuleks kindlaks teha järgmine:

- varade väärtus rahas;

- kõigi IS-ohtude täielik loetelu ühekordse intsidendi kahjuga iga ohu kohta;

- iga ohu rakendamise sagedus;

- iga ohu võimalik kahju;

- iga ohu jaoks soovitatavad turvakontrollid, vastumeetmed ja tegevused.

Kvantitatiivne infoturbe riskianalüüs (näide)

Mõelge tehnikale organisatsiooni veebiserveri näitel, mida kasutatakse konkreetse toote müümiseks. Kvantitatiivne üks kord Serveri seisakusest tulenevat kahju saab hinnata keskmise ostutšeki ja serveri seisakuajaga võrduva ajavahemiku keskmise tabamuste arvu korrutisena. Oletame, et serveri otsesest rikkest tingitud ühekordse kahju maksumus on 100 tuhat rubla.

Nüüd on vaja asjatundlikult hinnata, kui sageli selline olukord võib tekkida (võttes arvesse töö intensiivsust, toiteallika kvaliteeti jne). Näiteks ekspertide arvamust ja statistilist teavet arvesse võttes mõistame, et server võib tõrkeid teha kuni 2 korda aastas.

Korrutades need kaks väärtust, saame selle aasta keskmine serveri otsese rikke ohu realiseerimisest tulenev kahju on 200 tuhat rubla aastas.

Neid arvutusi saab kasutada kaitsemeetmete valiku õigustamiseks. Näiteks katkematu toitesüsteemi ja varusüsteemi kasutuselevõtt kogumaksumusega 100 tuhat rubla aastas minimeerib serveri rikke riski ja on täiesti tõhus lahendus.

Kvalitatiivne meetod

Kahjuks ei ole suure ebakindluse tõttu alati võimalik saada konkreetset hindamisobjekti väljendust. Kuidas täpselt hinnata ettevõtte mainekahju, kui ilmub info tema jaoks toimunud infoturbeintsidendi kohta? Sel juhul kasutatakse kvalitatiivset meetodit.

Kvalitatiivne lähenemine ei kasuta hindamisobjekti puhul kvantitatiivseid ega rahalisi väljendeid. Selle asemel määratakse hindamisobjektile kolmepallisel (madal, keskmine, kõrge), viie- või kümnepallisel skaalal (0 ... 10) järjestatud näitaja. Kvalitatiivse riskihindamise andmete kogumiseks kasutatakse sihtrühmauuringuid, intervjuusid, küsimustikke ja isiklikke kohtumisi.

Infoturberiskide kvalitatiivne analüüs tuleks läbi viia ohtude käsitlemise valdkonna kogemuste ja pädevusega töötajate kaasamisel.

Kuidas kvalitatiivset riskianalüüsi läbi viia:

1. Määrake infovarade väärtus.

Vara väärtust saab määrata kriitilisuse taseme (tagajärgede) järgi, kui infovara turvaomadusi (konfidentsiaalsus, terviklikkus, kättesaadavus) rikutakse.

2. Määrake ohu realiseerumise tõenäosus seoses teabevaraga.

Ohu realiseerumise tõenäosuse hindamiseks saab kasutada kolmeastmelist kvalitatiivset skaalat (madal, keskmine, kõrge).

3. Määrata ohu eduka realiseerimise võimalikkuse tase, arvestades infoturbe hetkeseisu, rakendatud meetmeid ja kaitsevahendeid.

Ohu realiseerumise võimalikkuse taseme hindamiseks saab kasutada ka kolmeastmelist kvalitatiivset skaalat (madal, keskmine, kõrge). Ohuvõime väärtus näitab, kui teostatav on ohtu edukalt rakendada.

4. Tehke järeldus riskitaseme kohta teabevara väärtuse, ohu realiseerumise tõenäosuse ja ohu realiseerumise võimalikkuse põhjal.

Riskitaseme määramiseks võite kasutada viie- või kümnepalliskaalat. Riskitaseme määramisel saab kasutada võrdlustabeleid, mis annavad ülevaate sellest, millised näitajate kombinatsioonid (väärtus, tõenäosus, võimalus) millise riskitasemeni viivad.

5. Analüüsige iga ohu kohta saadud andmeid ja selle puhul saadud riskitaset.

Sageli töötab riskianalüüsi meeskond "vastuvõetava riskitaseme" mõistega. See on riskitase, mida ettevõte on valmis aktsepteerima (kui ohu tase on vastuvõetavast väiksem või sellega võrdne, siis seda ei peeta asjakohaseks). Kvalitatiivse hindamise globaalne ülesanne on vähendada riske vastuvõetava tasemeni.

6. Töötada välja turvameetmed, vastumeetmed ja tegevused iga hetkeohu jaoks riskitaseme vähendamiseks.

Millist meetodit valida?

Mõlema meetodi eesmärk on mõista ettevõtte infoturbe tegelikke riske, määrata kindlaks hetkeohtude loetelu, samuti valida tõhusad vastumeetmed ja kaitsevahendid. Igal riskianalüüsi meetodil on oma eelised ja puudused.

Kvantitatiivne meetod annab visuaalselt rahas esituse hindamisobjektidest (kahjud, kulud), kuid see on töömahukam ja mõnel juhul ei ole rakendatav.

Kvalitatiivne meetod võimaldab riskianalüüsi läbi viia kiiremini, kuid hinnangud ja tulemused on subjektiivsemad ega anna selget arusaama GIS-i juurutamise kahjust, kuludest ja tuludest.

Meetodi valikul tuleks lähtuda konkreetse ettevõtte spetsiifikast ja spetsialistile pandud ülesannetest.

Stanislav Šiljajev, SKB Konturi infoturbe projektijuht

Intellektuaalomandi kaitse vajalike meetodite valimiseks on vaja rakendada süstemaatilist lähenemist. Esimene samm on haavatavuse ja turvaohtude analüüs. Analüüsiprotseduur sisaldab:

- Konkreetsest AIS-tehnoloogiast tingitud lahendatavate kadude analüüs

- Võimalike süsteemiohtude ja haavatavuste kontroll, mis võivad kaasa tuua võimalikke kaotusi

- Optimaalsete kaitsemeetodite valik hinna / kvaliteedi suhtes, vähendades samas riski konkreetse tasemeni

Haavatavuse ja riskianalüüsi saab läbi viia järgmistes valdkondades:

- IP-objektid

- Protsessid, protseduurid ja andmetöötlustarkvara

- Suhtluskanalite jaoks

- Valeheitmete jaoks

Sageli juhtub, et kogu IS-i struktuuri analüüs majanduslikust aspektist ei ole alati õigustatud, mistõttu on riskihinnangut arvestades lihtsam tähelepanu pöörata kriitilistele sõlmedele. Intellektuaalomandi kaitse peab alati arvestama ettevõtte huve.

Aspektid, mida IP-turvalisuse analüüsimisel arvesse võtta:

- Väärtus – mida tuleb kaitsta

- Kaitsevahendid – milliseid meetmeid on vaja

- Ohud – ohu realiseerimise tõenäosus mõjutab kaitse rakendamise astet

- Mõju – tagajärjed pärast ohu rakendamist

- Risk – ohu ümberhindamine rakendatud kaitsega

- Tagajärg – ohu rakendamise tulemus

Riski mõõdet saab esitada järgmiste mõistetega. kvantitatiivne- rahalised kahjud. kvaliteet- edetabeli skaala. Ühemõõtmeline on kaotuse suurus * kaotuse sagedus. Mitmemõõtmeline- Kaasatud on töökindlus-, jõudlus- ja turvakomponendid.

Riskide juhtimine

Riskianalüüs osana infoturbe suunamisest - riskijuhtimine tegelikult tohutu kaitse loomise mehhanism. Sellise mehhanismi tõhusaks rakendamiseks on vaja rakendada mitmeid nõudeid, näiteks minna üle kvalitatiivsetelt mõistetelt kvantitatiivsetele. Näiteks: kriitilisele teabele juurdepääsu saamine viib ettevõtte kahjumisse - see on kvalitatiivne mõiste ja "kriitilisele teabele juurdepääs nõuab n 1 konkurendi, n 2 kliendi jne tasumist" on kvantitatiivne mõiste. .

Riskide juhtimine- analüüsi ja hindamise läbiviimise, riski vähendamise või ümbersuunamise protsess, kus riskiprotsess peab vastama järgmistele küsimustele:

- Mis võib juhtuda?

- Kas see juhtub, milline on kahju?

- kui tihti võib seda juhtuda?

- Kui kindlad oleme vastustes ülaltoodud küsimustele? (tõenäosus)

- Kui palju selle parandamine või alandamine maksma läheb?

teabevara- andmete kogum, mis on vajalik ettevõtte tervise tagamiseks ja mis võib sisaldada väiksemaid kogumeid. Hindamisel tuleks teavet analüüsida füüsilisest andmekandjast eraldi. Kahjude maksumuse hindamisel arvestage järgmiste aspektidega:

- info asendushind

- tarkvara asendamise kulu

- terviklikkuse, konfidentsiaalsuse ja kättesaadavuse rikkumise kulud

Riski hindamise meetodid

Standardne riskijuhtimise lähenemisviis on järgmine:

- riskijuhtimise poliitika määratlemine

- riskianalüüsi ja riskianalüüsi haldavate töötajate väljaselgitamine

- määrata metoodika ja vahendid, mille alusel riskianalüüs läbi viiakse

- Riskide tuvastamine ja mõõtmine

- Riskitaluvuse raamistiku määramine

- riskijuhtimise tulemuslikkuse jälgimine

Siin käsitletakse kolme riskihindamise meetodit, need on kvaliteedi hindamise mudel, kvantitatiivne riskimudel, Miora üldistatud kulutulemuse mudel.

Kvalitatiivne hindamismudel

Kvalitatiivne hindamine traditsiooniliselt taandub tabeli rakendamine, mis on näidatud joonisel 1. Tabel on täidetud teabevarade või mõne teabe erinevate versioonidega. Selle mudeli positiivsed küljed on järgmised:

- Arvutused on lihtsustatud ja kiirendatud.

- Varale ei ole vaja rahalist väärtust anda.

- Vastavate meetmete tõhusust ei ole vaja võrrelda.

- Kahju täpse suuruse ja ohu avaldumise sagedust pole vaja arvutada.

Negatiivsed parameetrid on lähenemise subjektiivsus ja kulude ja ohtude täpse vastavuse puudumine.

1. pilt

Kvantitatiivne riskimudel

See mudel eeldab järgmisi eeldusi:

- Aastane esinemissagedus, kahju tekkimise tõenäosus. ARO.

- Eeldatav üksikkahjustus – ühe eduka rünnaku kahjude maksumus. SLE

- Oodatav aastane kahjum - ALE = ARO * SLE;

SLE = AV * EF, kus AV on vara väärtus ja EF on mõjutegur. See on kahju suurus 0 kuni 100%. See on osa väärtusest, kus sündmuse tulemus kaob. Järgmine küsimus on varade väärtuse määramine. Need on käegakatsutavad ja mittemateriaalsed. Käegakatsutavad on IT-vahendid – riistvara/võrk jne. Selliste varade hind on kergesti arvutatav. Immateriaalse põhivara hinnas on arvestatud väljaminekute tegemisel kaks võimalust: kulud terviklikkuse/konfidentsiaalsuse/kättesaadavuse rikkumise korral ning kulutused tarkvara või andmete taastamiseks/asendamiseks. Vajalik on luua kanal vara haavatavuse, mõju ja ohu vahel. See on näidatud joonisel 2.

Joonis 2

Miora mudel (GCC)

Seda mudelit rakendatakse alternatiivina kvantitatiivsele riskimudelile, et hõlbustada ja täiustada arvutusi ja arvutusi. See mudel ei võta arvesse katastroofiliste sündmuste tõenäosust, see võtab arvesse seisakutest tuleneva kahju kontseptsiooni kui aja vahendit pärast sündmuse algust. Mis omakorda lahendab osaliselt.

Traditsiooniline riskijuhtimisvahendite organiseerimise metoodika on välja toodud allpool:

- Riskijuhtimise poliitika mõistmine, mida rakendatakse üldtunnustatud infoturbe juurutamise (GASSP) kontseptsioonidel, mida tuleks kirjeldada . Poliitika võimaldab vältida subjektiivset lähenemist.

- Vajalik on määrata personal, kes selle teema ja osakonna rahastamisega tegeleb. Võimalik ka personali koolitamine mõnes asjas.

- Riskianalüüsi teostamise valik ja vahendid.

- Riski tuvastamine ja vähendamine. Esimeses etapis on vaja kindlaks määrata ohustavate tööde ulatus.

- Vastuvõetavate riskikriteeriumide määratlemine. Näiteks 100 000 dollari ekvivalendi puhul on vastuvõetamatu risk 3/100.

- Lubamatuid riske tuleb vähendada. Valige riskide maandamise tööriist ja kirjeldage, kui tõhus see tööriist on.

- Riske tuleb perioodiliselt jälgida. Nende õigeaegseks tuvastamiseks ja vähendamiseks või kõrvaldamiseks.