Про домашние сети уже было сказано очень много красивых слов, поэтому сразу переходим к делу.

омашняя сеть требует аккуратного и бережного к себе отношения. Она нуждается в защите от самых разных факторов, а именно:

- от хакеров и сетевых напастей, типа вирусов и нерадивых пользователей;

- атмосферных явлений и несовершенства бытовой электросети;

- человеческого фактора, то есть загребущих рук.

Хотя наш журнал и компьютерный, но в этой статье мы в основном будем говорить на некомпьютерные темы. Информационную защиту рассмотрим лишь в общем, без конкретики. А вот некоторые другие аспекты заслуживают внимания, и прежде всего потому, что о них редко вспоминают.

Итак, начнем разговор с известной темы…

Загребущие руки

повать на сознательность людей не стоит - красивое оборудование с мигающими лампочками неминуемо привлекает всех, кто способен его взять. В принципе, чтобы обезопасить домашнюю сеть, можно добиться того, что все оборудование будет размещено в квартирах пользователей, но иногда возникает необходимость использовать чердак или подобное помещение. Обычно там удобно ставить роутеры, хабы, репитеры и т.п. Поставить - это не проблема. Чаще всего администрация ЖЭКов и ДЭЗов идет навстречу и дает разрешение. Главная задача заключается в том, чтобы все это хорошенько спрятать. Поскольку автор тоже является пользователем домашней сети и участвовал в ее создании, поговорим о тех решениях, которые нам показались удобными. В нашем случае оказалось довольно эффективно использовать решетчатый ящик с замком, из которого наружу выходят провода. Использовать цельный ящик с малым числом окон не стоит, поскольку компьютеру там станет жарко, особенно летом. Согласитесь, решение простое и дешевое. Тем, кто скажет, что и ящик можно утащить, отвечу: в квартиру тоже несложно залезть. То же самое касается «тарелок». С хабами последнее время возникла другая проблема: там много лампочек, вот люди и принимают их за взрывные устройства. Остаются провода: их спрятать невозможно. Поэтому риск, что их обрежут, существует. Ведь некоторые и с высоковольток снимают. А вот следующая тема - это уже некоторая претензия на образованность тех, кто прокладывает сеть.

Электрическая безопасность

десь существует несколько аспектов. Первый - стабильная работа устройств, обеспечивающих функционирование сети. Для этого необходимо хорошее электроснабжение наших домов, что, к сожалению, не всегда возможно. Имеют место скачки и перепады напряжения, запросто может случиться авария или появится необходимость на время отключить электричество. Ото всего, конечно, не защитишься, да наверняка и сеть не настолько важна, чтобы перебои в ее работе имели какие-то фатальные последствия для пользователей. Тем не менее существуют приспособления, которые могут сгладить (в прямом и переносном смысле) проблему, - это сетевые фильтры. От отключения они не спасут, а вот от скачков напряжения - вполне. Вы можете несколько улучшить шансы стабильной работы, купив несколько таких фильтров, так как их цена невысока. Следующий этап - UPS, которые, конечно, дороже, но предоставляют новые возможности. Во-первых, можно пережить короткое (конкретный срок зависит от цены) отключение питания. Во-вторых, все та же защита от скачков напряжения. Но не надо забывать, что имеется два принципиально разных вида UPS: BACK и SMART. Первые умеют только поддерживать питание, пока есть запас в батарее. Вторые могут общаться с компьютером и выключить его, чтобы избежать сбоев при неожиданном отключении. Очевидно, что для обеспечения безопасности компьютеров, стоящих на чердаках, вкладывать деньги в BACK UPS бессмысленно. Чтобы эффективно его использовать, нужно сидеть рядом с ним и при необходимости все выключать. Применение SMART UPS встает в копеечку. Здесь надо думать, что для вас дороже: перебои и возможная утрата оборудования из-за резких отключений или сотни полторы долларов за один SMART UPS.

Второй аспект - взаимодействие с обычной электрической сетью. Эта проблема возникает, когда необходимо тянуть сетевые провода в непосредственной близости от силовых кабелей. В некоторых домах этого можно избежать. Там есть хитрые дырки и ходы, куда можно просунуть провода. В нашем доме, например, таких дырок нет, и тянули мы провода по стояку рядом с телефонной линией. Скажу честно - крайне неудобно. Тянули мы витой парой, а просунуть в маленькую дырочку больше пяти проводов, не оборвав телефонной линии, крайне сложно. тем не менее это возможно. В нашем случае оставалось надеяться, что наводок не будет. Можно, конечно, купить экранированную витую пару, но она вам пригодится только в том случае, когда сетевые и силовые провода будут идти вперемешку. Вообще-то, наводки - вещь не частая, так как слишком уж разные частоты передачи сигнала. Что еще связано с силовыми проводами - так это заземление. Вещь безусловно полезная, но в старых домах заземление просто отсутствует. В нашем доме вообще ситуация аномальная: в доме электроплиты, сеть трехфазная, есть рабочий ноль, но нет земли. В принципе, возможно заземление на батарею радиатора, если, конечно, никто, кроме вас, до этого не додумался. Вот в нашем доме уже кто-то что-то заземлил - теперь у меня в квартире напряжение между трубой отопления и земляным контактом около 120 В, что очень не слабо, смею вас уверить.

И третий аспект - воздушки, или междомовые соединения. Речь идет, конечно, о сетевых проводах. Поскольку расстояния обычно немаленькие, использование витой пары затруднительно (ее ограничение - 80 м). Поэтому обычно кидают коаксиальный провод, в котором второй канал является экраном для первого. Правда, на этом экране вообще индуцируется все что угодно. Особенно опасны грозы, когда может накапливаться действительно большой заряд. К чему это приводит, очевидно: заряд попадает в сетевую карточку компьютера, стоящего на чердаке, и с огромной вероятностью гробит ее или даже весь компьютер. Для защиты от этого существуют устройства, называемые протектами, которые устанавливаются на концах проводов. Однако они тоже не совершенны, и через них порой пробивает. Имеется еще так называемый магистральный коаксиал с дополнительным экраном, никак не связанным с данными, но этот провод стоит даже дороже обычной витой пары.

А теперь переходим к основной для сетевиков проблеме - информационной безопасности.

Информационная безопасность

а мой взгляд, это самый интересный вопрос, который, однако, будет подробно освещен в других статьях этого спецвыпуска.

При более-менее приличном количестве пользователей сеть имеет свой почтовый сервер, DNS, очень часто - собственную страничку. Таким образом, провайдеру остается только канал и общая статистика. Тип канала может быть любой - радио или оптоволокно, что не существенно. Существенно построение сети.

Первая проблема - это взаимоотношение пользователей. Пока вы объединяетесь с друзьями в одном доме - это еще ничего. Вы друг друга знаете, и, что называется, люди не случайные. Вы вместе играете по сети, обмениваетесь файлами, выкладываете на свои сетевые диски на всеобщее обозрение интересные программы и т.д. Когда же сеть расширяется, то появляются новые люди, новые интересы. Некоторые откровенно начинают проверять свои хакерские способности. Вы скажете, что это надо пресекать в корне, отключать пожизненно и т.д. и т.п. Все правильно - наказывать надо, но нужно уметь и отражать подобные атаки. Попросту вы должны быть готовы к тому, что кто-то и изнутри может подложить свинью. Иногда это случается не по вине пользователя, точнее, не по прямой его вине (может, у него появился вирус, который портит жизнь соседям), но в любом случае возможность такой ситуации нельзя не учитывать.

Вторая проблема - это руководство, то есть «админы». Хотя сеть и простая, админы должны быть. При этом не стоит думать, что это может быть любой человек, хоть немного понимающий в UNIX. Это серьезная работа, которую нужно выполнять: следить за сетью, быстро реагировать на неисправности. Ну и, конечно, нужно разбираться в администрировании: уметь грамотно наладить шлюз, firewall, организовать статистику, почту и, может быть, что-то еще. Все это должно работать стабильно и быстро. Плюс к тому у руководства сети появляется и финансовая ответственность. Им платят деньги за работу сети. И логично, что люди рассчитывают получить за эти деньги нормальную качественную связь. Ситуация особенно обостряется, когда пользователей становится много. Не все могут с пониманием отнестись к тому, что админов, скажем, три, пользователей 150, а авария вообще у внешнего провайдера.

Третья проблема - это статистика. Организовать ее несложно. Программ, осуществляющих биллинг, то есть работу со счетами, а в нашем случае - учет трафика, довольно много. Установить такую программу, разобраться с ее работой и начать считать каждый байт - дело нехитрое. Нужно только не забывать делать резервные копии. Желательно каждый день. хорошо бы делать такие копии со всех материалов и файлов, являющихся достоянием всей сети, однако особенно важной представляется информация о пользователях и их статистика.

И наконец, непосредственно информация. Во-первых - это шлюз. Надо сконфигурировать на нем firewall так, чтобы сеть была реально безопасной. Для этого нужно пропускать только свои пакеты, проверять, что происходит внутри сети, естественно, следить за попытками вторжения и постоянно обновлять систему. Во-вторых - это почта. Хорошо бы проверять почту на наличие вирусов сразу по ее приходу на почтовый сервер сети. Это может избавить от многих хлопот в дальнейшем. Если пользователи невнимательные и настройки их браузеров позволяют вирусам проникать в компьютер, то такая проверка обезопасит как самих этих пользователей, так и их соседей - если вирус сам распространяется по сети. В-третьих - это возможности пользователей. Нужно разрешать только то, что необходимо. Я имею в виду сетевые порты. Чем меньше их открыто, тем проще следить за происходящим в сети. Если открыты игровые порты или еще какие-либо нерабочие, то разумно делать их доступными только внутри сети.

С этой проблемой тесно связана проблема создания пользователями собственных ресурсов, например Web-серверов. Кажется логичным, что пользователь может поднять свой сервер на собственном компьютере. Однако тем самым создаются новые возможности для неугомонных хакеров. Нужно ли вам это? Может быть. Но в этом случае вы как администратор должны либо следить за компьютером этого пользователя, либо доверять опыту поднявшего свой сервер абонента.

Вот, пожалуй, и все, к чему хотелось привлечь ваше внимание. Нужно подчеркнуть еще раз, что сеть, в том числе и домашняя, - это не только компьютеры, порты и хакеры. Это еще, банальные сложности в отношениях с людьми, проблема сохранности оборудования, физическая и электрическая безопасность. Многие об этом не задумываются, так как просто привыкли видеть уже готовую инфраструктуру в офисе или где-либо еще, хотя уже при создании домашней сети начинают возникать вопросы. То, о чем здесь рассказано, частично имело место и при создании сети в нашем районе. Поэтому многие вопросы хорошо знакомы автору. Возможно, это попытка предостеречь других от ошибок, которые мы сами допустили или которых нам удалось избежать благодаря «старшим товарищам», уже имевшим определенный опыт.

КомпьютерПресс 3"2002

Сегодня практически в каждой квартире есть домашняя сеть, к которой подключаются стационарные компьютеры, ноутбуки, хранилища данных (NAS), медиаплееры, умные телевизоры, а также смартфоны, планшеты и другие носимые устройства. Используются либо проводные (Ethernet), либо беспроводные (Wi-Fi) соединения и протоколы TCP/IP. С развитием технологий Интернета вещей в Сеть вышла бытовая техника - холодильники, кофеварки, кондиционеры и даже электроустановочное оборудование. Благодаря решениям «Умный дом» мы можем управлять яркостью освещения, дистанционно настраивать микроклимат в помещениях, включать и выключать различные приборы - это здорово облегчает жизнь, но может создать владельцу продвинутых решений нешуточные проблемы.

К сожалению, разработчики подобных устройств пока недостаточно заботятся о безопасности своих продуктов, и количество найденных в них уязвимостей растёт как грибы после дождя. Нередки случаи, когда после выхода на рынок устройство перестаёт поддерживаться - в нашем телевизоре, к примеру, установлена прошивка 2016 года, основанная на Android 4, и производитель не собирается её обновлять. Добавляют проблем и гости: отказывать им в доступе к Wi-Fi неудобно, но и пускать в свою уютную сеть кого попало тоже не хотелось бы. Кто знает, какие вирусы могут поселиться в чужих мобильных телефонах? Всё это приводит нас к необходимости разделить домашнюю сеть на несколько изолированных сегментов. Попробуем разобраться, как это сделать, что называется, малой кровью и с наименьшими финансовыми издержками.

Изолируем сети Wi-Fi

В корпоративных сетях проблема решается просто - там есть управляемые коммутаторы с поддержкой виртуальных локальных сетей (VLAN), разнообразные маршрутизаторы, межсетевые экраны и точки беспроводного доступа - соорудить нужное количество изолированных сегментов можно за пару часов. С помощью устройства Traffic Inspector Next Generation (TING), например, задача решается буквально в несколько кликов. Достаточно подключить коммутатор гостевого сегмента сети в отдельный порт Ethernet и создать правила firewall. Для дома такой вариант не годится из-за высокой стоимости оборудования - чаще всего сетью у нас управляет одно устройство, объединяющее функции маршрутизатора, коммутатора, беспроводной точки доступа и бог знает чего ещё.

К счастью, современные бытовые роутеры (хотя их правильнее называть интернет-центрами) тоже стали очень умными и почти во всех из них, кроме разве что совсем уж бюджетных, присутствует возможность создать изолированную гостевую сеть Wi-Fi. Надёжность этой самой изоляции - вопрос для отдельной статьи, сегодня мы не будем исследовать прошивки бытовых устройств разных производителей. В качестве примера возьмём ZyXEL Keenetic Extra II. Сейчас эта линейка стала называться просто Keenetic, но в наши руки попал аппарат, выпущенный ещё под маркой ZyXEL.

Настройка через веб-интерфейс не вызовет затруднений даже у начинающих - несколько кликов, и у нас появилась отдельная беспроводная сеть со своим SSID, защитой WPA2 и паролем для доступа. В неё можно пускать гостей, а также включать телевизоры и плееры с давно не обновлявшейся прошивкой или других клиентов, которым вы не особенно доверяете. В большинстве устройств прочих производителей эта функция, повторимся, тоже присутствует и включается аналогично. Вот так, например, задача решается в прошивках роутеров D-Link с помощью мастера настройки.

Добавить гостевую сеть можно, когда устройство уже настроено и работает.

Скриншот с сайта производителя

Скриншот с сайта производителя

Изолируем сети Ethernet

Помимо подключающихся к беспроводной сети клиентов нам могут попасться устройства с проводным интерфейсом. Знатоки скажут, что для создания изолированных сегментов Ethernet используются так называемые VLAN - виртуальные локальные сети. Некоторые бытовые роутеры поддерживают эту функциональность, но здесь задача усложняется. Хотелось бы не просто сделать отдельный сегмент, нам нужно объединить порты для проводного подключения с беспроводной гостевой сетью на одном роутере. Это по зубам далеко не всякому бытовому устройству: поверхностный анализ показывает, что кроме интернет-центров Keenetic добавлять порты Ethernet в единый с сетью Wi-Fi гостевой сегмент умеют ещё модели линейки MikroTik, но процесс их настройки уже не столь очевиден. Если говорить о сравнимых по цене бытовых роутерах, решить задачу за пару кликов в веб-интерфейсе может только Keenetic.

Как видите, подопытный легко справился с проблемой, и здесь стоит обратить внимание на ещё одну интересную функцию - вы также можете изолировать беспроводных клиентов гостевой сети друг от друга. Это очень полезно: заражённый зловредом смартфон вашего приятеля выйдет в Интернет, но атаковать другие устройства даже в гостевой сети он не сможет. Если в вашем роутере есть подобная функция, стоит обязательно включить её, хотя это ограничит возможности взаимодействия клиентов - скажем, подружить телевизор с медиаплеером через Wi-Fi уже не получится, придётся использовать проводное соединение. На этом этапе наша домашняя сеть выглядит более защищённой.

Что в итоге?

Количество угроз безопасности год от года растёт, а производители умных устройств далеко не всегда уделяют достаточно внимания своевременному выпуску обновлений. В такой ситуации у нас есть только один выход - дифференциация клиентов домашней сети и создание для них изолированных сегментов. Для этого не нужно покупать оборудование за десятки тысяч рублей, с задачей вполне может справиться относительно недорогой бытовой интернет-центр. Здесь хотелось бы предостеречь читателей от покупки устройств бюджетных брендов. Железо сейчас почти у всех производителей более или менее одинаковое, а вот качество встроенного софта очень разное. Как и длительность цикла поддержки выпущенных моделей. Даже с достаточно простой задачей объединения в изолированном сегменте проводной и беспроводной сети справится далеко не каждый бытовой роутер, а у вас могут возникнуть и более сложные. Иногда требуется настройка дополнительных сегментов или DNS-фильтрация для доступа только к безопасным хостам, в больших помещениях приходится подключать клиентов Wi-Fi к гостевой сети через внешние точки доступа и т.д. и т.п. Помимо вопросов безопасности есть и другие проблемы: в публичных сетях нужно обеспечить регистрацию клиентов в соответствии с требованиями Федерального закона № 97 «Об информации, информационных технологиях и о защите информации». Недорогие устройства способны решать такие задачи, но далеко не все - функциональные возможности встроенного софта у них, повторимся, очень разные.

Безопасность беспроводной сети

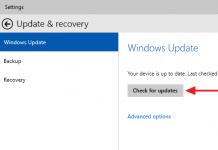

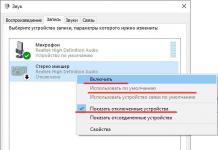

Практически в каждом доме есть беспроводная сеть (или, так называемая сеть Wi-Fi). Эта сеть позволяет подключить любое устройство к Интернету, например, ноутбук, планшет или игровую приставку. Большинство беспроводных сетей управляются роутером – устройством, установленным вашим интернет-провайдером для обеспечения доступа к Интернету. Но в некоторых случаях ваша сеть может контролироваться отдельными системами, так называемыми точками доступа, которые соединены с роутером. Не зависимо от того, с помощью какой системы ваши устройства соединяются с Интернетом, принцип работы этих систем одинаков: передача радиосигналов. Различные устройства могут подключаться к Интернету и к другим устройствам вашей сети. Это означает, что безопасность вашей домашней сети является одним из основных компонентов защиты вашего дома. Мы советуем выполнять следующие правила для обеспечения безопасности вашей домашней сети:- Измените пароль администратора, установленный производителем Интернет роутера или точки доступа. Аккаунт администратора позволяет вносить изменения к настройкам сети. Проблема в том, что многие роутеры поставляются со стандартными, хорошо известными паролями и их легко найти в Интернете. Поэтому следует изменить заводской пароль на уникальный и сильный пароль, который будете знать только вы.

- Измените название сети, установленное производителем (его еще называют SSID). Это имя ваши устройства видят при поиске домашней беспроводной сети. Дайте своей домашней сети уникальное имя, которое легко узнать, но оно не должно содержать личной информации. Конфигурация сети как «невидимой» - малоэффективная форма защиты. Большинство программ сканирования беспроводных сетей и любой опытный хакер может легко обнаружить «невидимые» сети.

- Убедитесь, что к вашей сети могут подключаться только люди, которым вы доверяете, и что это соединение является зашифрованным. Это поможет повысить уровень безопасности. В настоящее время самым безопасным соединением является WPA2. При его использовании пароль запрашивается при подключении к сети, и при этом подключении используется шифрование. Убедитесь, что вы не используете устаревший метод, например, WEP, или не пользуетесь открытой сетью (которая вообще не предоставляет защиты). Открытая сеть позволяет абсолютно все подключаться к вашей беспроводной сети без аутентификации.

- Убедитесь, что для подключения к вашей сети люди используют сильный пароль, который не совпадает с паролем администратора. Помните, что вам нужно ввести пароль для каждого используемого устройства только однажды, этот пароль устройства могут запоминать и хранить.

- Большинство беспроводных сетей поддерживают, так называемую Гостевую Сеть (Guest Network). Это позволяет гостям выходить в Интернет, но домашняя сеть в этом случае защищена, так как гости не могут соединиться с домашними устройствами вашей сети. Если вы добавляете гостевую сеть, убедитесь, что используете WPA2, и она защищена с помощью уникального и сильного пароля.

- Отключите Wi-Fi Protected Setup или другую настройку, позволяющую подключать новые устройства без ввода пароля и других опций конфигурации.

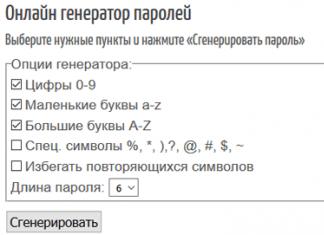

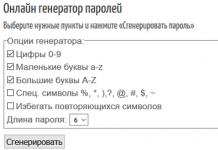

- Если вам сложно запомнить все пароли, настоятельно рекомендуем использовать менеджер паролей для их хранения.