Интернет прочно вошел в жизнь обывателя. Общение по интересам, знакомство с новыми людьми, получение дополнительных навыков и знаний, поиск необходимой информации - все это только начало длинного списка того, что можно делать в сети.

Интернет вчера и сегодня

Еще пятнадцать лет назад никто и представить себе не мог, насколько сильно мы привяжемся к глобальной паутине. Появилась новая болезнь - интернет-зависимость, от которой лечат так же недавно появившиеся специалисты. Открылся ранее неведомый необъятный рынок сбыта. Расширились горизонты для маркетинга и рекламы. Знания и технологии стали доступны, как никогда раньше. Чем сегодня занимаются люди в сети? Кто-то публикует интересные мысли в формате блога, кто-то ведет бизнес, а кто-то проходит онлайн-обучение в престижном вузе. У каждого свои интересы, но есть общие понятия и явления, с которыми рано или поздно сталкивался практический любой пользователь. Это вирусы и шпионские программы, защитное ПО и прокси-сервера, социальные сети, VPN. Именно о последнем и пойдет речь в статье.

Что такое VPN

VPN - это сеть внутри сети. Дополнительное соединение, которое создается поверх уже имеющегося. Чаще всего это обособленное пространство внутри интернета, островок защищенной информации в океане свободного доступа. Чем же отличается зона или туннель VPN? Прежде всего тем, что доступ к нему имеют только аутентифицированные пользователи, заранее добавленные в список клиентов VPN-сервиса. Кроме того, весь трафик внутри передается в зашифрованном виде и недоступен извне. А еще VPN обеспечивает анонимность и помогает обходить настройки прокси, если таковые имеются. Разумеется, каждому хотелось бы защищенности, а значит, услуга сия достаточно востребованна. Закон рынка, гласящий, что благодаря растущему спросу увеличивается и количество предложений, все еще в силе, поэтому выбор поставщиков услуги очень широк. Но мы рассмотрим общее на примере частного. Настройка OpenVPN - достаточно популярного решения туннелирования - и будет образцом работы с технологией в целом.

Преимущества

В первую очередь надо отметить, что OpenVPN, в отличие от своих платных аналогов, распространяется свободно. При этом программа обладает полным функционалом. Анонимный и безопасный туннель можно создавать даже из офиса с корпоративным файрволом.

В качестве несомненного достоинства OpenVPN клиент-серверной реализации можно назвать максимально упрощенный процесс инсталляции приложения. Для удачной установки не потребуется глубоких знаний или специальных навыков. Вам даже необязательно привыкать к новой операционной системе, потому что OpenVPN доступен и для Windows. Вторым решающим преимуществом программы является минимизация затрат. Не надо покупать лицензию или специализированное оборудование. Не нужен мощный сервер - обычного персонального компьютера вполне хватит. Если вы еще не определились с выбором программного обеспечения для VPN-канала, имеет смысл попробовать бесплатный стабильный и удобный софт от Джеймса Йонана.

OpenVPN: настройка клиента

Обычно сервисы такого плана принято разворачивать на *nix-системах: Gentoo, CentOS, Ubuntu и т. д. Однако в случае с OpenVPN (тем более с клиентской частью) нам не суть важно, Ubuntu ли установлена на компьютере, где будет выполняться настройка OpenVPN, Windows 7 ли: как минимум первоначальные шаги не будут сильно отличаться. Для удобства выберем достаточно распространенную, привычную и удобную ОС от Windows. Дистрибутив программы можно без проблем найти в свободном доступе. Скачиваем на компьютер последнюю версию клиента OpenVPN, запускаем инсталлятор и соглашаемся по очереди со всем, что он рекомендует. В окне выбора компонентов необходимо отметить галочкой нужные. После завершения установки имеет смысл дополнительно проинсталлировать пользовательский интерфейс OpenVPN GUI, что значительно облегчит вам процесс настройки и дальнейшего управления клиентом. Для корректной работы OpenVPN должен запускаться в Чтобы этого добиться, нужно всего лишь поставить галочку в свойствах ярлыка. На этом процесс развертывания VPN-клиента завершен. Осталось только получить от администратора файл с ключами и сертификатами, а также конфигурационный файл для вашего подключения.

Следующий шаг - настройка сервера OpenVPN. Windows поддерживает не только клиентскую, но и серверную часть приложения.

OpenVPN -сервер на Windows

Серверная часть OpenVPN устанавливается так же, как и клиент: скачиваете дистрибутив и поочередно соглашаетесь с предложенным. Но здесь вы уже сами будете выступать в качестве администратора. Соответственно, вносить изменения в конфигурационный файл, генерировать ключи и сертификаты вы должны будете самостоятельно. Но не нужно пугаться: настройка OpenVPN сервера на Windows - задача не из невыполнимых, это касается даже новичков. Операции выполняются посредством командной строки. Точный текст команд вы найдете в любом установочном гиде OpenVPN. Если все сделано правильно, состояние нового, созданного в системе после установки VPN-сервера, виртуального адаптера изменится с «Кабель не подключен» на «Подключено». В свойствах адаптера вы увидите настроенный адрес внутренней сети.

OpenVPN вне компьютера

Мы рассмотрели с вами варианты развертывания клиентской и серверной части OpenVPN на операционную систему Windows. Учитывая кроссплатформенность программы, ее можно устанавливать и на другие версии ОС (Debian, Linux Mint и т. д.). Что еще, кроме стационарного компьютера, может выступать в роли клиента или сервера VPN? Им может служить Активировав там службу рассматриваемого нами сервера, вы сможете подключиться VPN-клиентом непосредственно к накопителю. Большинство маршрутизаторов также поддерживают OpenVPN. С бурным развитием информационных технологий все современные устройства выпускаются как можно более функциональными. Это не просто принтер, но 3 в 1, совмещающий в себе и сканер, и копировальный аппарат. Это не только мобильный телефон, но и фотоаппарат, плейер, GPS-навигатор, считыватель QR-кодов и многое другое. Если встроенного функционала не хватает, постоянно обновляющееся содержимое магазинов приложений поможет расширить возможности карманных устройств. Поэтому нет ничего необычного в том, чтобы выбрать новое поле деятельности для установки OpenVPN. Windows - уже пройденный этап, теперь речь пойдет о маршрутизаторе Mikrotik.

Развертывание OpenVPN на Mikrotik

Несмотря на то что смелые эксперименты приветствуются всегда, результат порой не оправдывает надежд и чаяний. Бывает и так, что, совмещая разные технологии, можно добиться совершенно противоположного ожидаемому. В случае с Mikrotik серьезных разочарований, конечно, не будет, но некоторая урезанность функционала все же имеет место. Например, на роутере недоступен UDP-транспорт. Но, в отличие от компьютера, на маршрутизаторе "Микротик" достаточно импортировать готовые файлы сертификатов и ключей, а дальше запустить мастер, без командной строки. Настройки не отличаются сложностью: нужно прописать диапазон адресов для VPN-клиентов, включить функцию "сервер OpenVPN". которого не занимает много времени, ничем не уступает в стабильности работы VPN-серверу на компьютере. Единственное, что нужно помнить, так это порядок расположения разрешающих и запрещающих правил, который одинаков для всех устройств, выполняющих функцию файрвола.

Немного о VPN-серверах вместо заключения

Есть высказывание о том, что ни одна технология не завоюет широкого признания, пока обычный пользователь или системный администратор не сможет ее легко установить. Желательно, чтобы это было в рамках одного мастера, где нужно просто нажимать на кнопку "Далее". В действительности же у каждого продукта будут свои поклонники, независимо от того, какие действия придется предпринять перед непосредственным использованием. Настройка OpenVPN под Windows требует командной строки, но при этом не отличается особой сложностью. В то время как встроенные инструменты операционной системы или некоторые отдельные решения действительно устанавливаются и настраиваются за несколько кликов мышкой. Но за 12 лет OpenVPN не исчез, а продолжил развиваться, и до сих пор остается востребованным продуктом, качественным и некапризным.

— свободная реализация технологии Виртуальной Частной Сети (VPN) с открытым исходным кодом для создания зашифрованных каналов типа точка-точка или сервер-клиенты между компьютерами. Она позволяет устанавливать соединения между компьютерами, находящимися за NAT-firewall, без необходимости изменения их настроек. OpenVPN была создана Джеймсом Йонаном (James Yonan) и распространяется под лицензией GNU GPL.

В этой статье в простой и доступной форме мы попытаемся рассказать вам о том как поднять собственный OpenVPN сервер. Мы не ставим своей целью, чтобы по окончании прочтения этой статьи вы досконально понимали все принципы "как это работает" или разбирались в тонкостях организации сетей, но хотим, чтобы в результате - вы могли настроить OpenVPN сервер "с нуля". Так что можно считать эту статью неким пошаговым руководством для пользователей. На самом деле в сети масса документации, мануалов, посвященных развертыванию OpenVPN, но они либо ориентированы на подготовленных пользователей или системных администраторов, либо же в качестве примера для демонстрации используются Linux-системы. Мы же пойдем другим путем и расскажем как настроить OpenVPN на компьютере среднестатического пользователя, т.е. рабочей станции с установленной ОС Windows. Зачем вам может пригодиться эта информация? Ну например вы хотите поиграть с друзьями в игру, которая не поддерживает игру через интернет, а только по локальной сети, или же, например, вы занимаетесь удаленной поддержкой пользователей, но по каким-то причинам использовать программное обеспечение вроде TeamViewer или Ammyy Admin не желаете, т.к. не хотите чтобы в процессе передачи ваших данных или установки соединения участвовали сервера сторонних компаний. В любом случае практический опыт организации собственной виртуальной частной сети (VPN) окажется для вас полезным.

Настройка сервера

Итак, начнем. В нашем примере в качестве сервера OpenVPN будет выступать машина с установленной ОС Windows XP Professional SP3 (x86), в качестве клиентов - несколько машин с Windows 7 x64 и Windows 7 x86 (хотя на самом деле описываемая в статье схема заработает и на других конфигурациях). Предположим, что ПК который будет выступать в роли OpenVPN сервера имеет белый статический IP адрес в сети интернет (в случае если IP адрес, предоставляемый вашим провайдером динамический, то вам необходимо зарегистрироваться в DynDNS или No-IP ), если это условие выполняется, но ПК находится за роутером или аппаратным firewall"ом - вам придется пробросить необходимые порты (об этом мы расскажем чуть ниже, когда перейдем непосредственно к настройке сервера), если вы не представляете что это такое и для чего это используется, то мы рекомендуем вам ознакомиться со статьей на нашем сайте.

- Идем на официальный сайт проекта OpenVPN, в раздел Downloads - . Скачиваем оттуда, соответствующий вашему релизу ОС Windows дистрибутивай (32-bit или 64-bit Installer). На момент написания этой статье для 32-х битных ОС был доступен дистрибутив openvpn-install-2.3_rc1-I002-i686.exe , а для 64-х битных - openvpn-install-2.3_rc1-I002-x86_64.exe соответственно. Т.к. мы определились, что сервер мы будем поднимать на WinXP x86, т.е. на 32-битной ОС, то скачиваем дистрибутив по первой ссылке.

- Запускаем скачанный инсталлятор. На этапе где выбирается путь для установки вводим C:\OpenVPN

(см. скриншот), это упростит нам настройку в дальнейшем: После чего нажимаем "Next" до тех пор, пока установка не будет завершена. Если в процессе установки, на этапе выбора компонент для установки у вас было "пустое окно", например, такое:

То по всей видимости вы скачали "не тот" дистрибутив, в таком случае попробуйте скачать последнюю релизную версию openvpn-2.2.2-install.exe (она устанавливается как на x86, так и на x64 системы). При "правильной установке" окно выбора компонентов должно выглядеть так:

То по всей видимости вы скачали "не тот" дистрибутив, в таком случае попробуйте скачать последнюю релизную версию openvpn-2.2.2-install.exe (она устанавливается как на x86, так и на x64 системы). При "правильной установке" окно выбора компонентов должно выглядеть так:  Все галочки в нем при установке по-умолчанию стоят, менять дополнительно ничего не нужно. Если установка прошла успешно, то в Панели управления -> Сетевые подключения (или, если вы устанавливаете сервер на Windows 7 или Windows Vista, в Центр управления сетями и общим доступом -> Изменение параметров адаптера) у вас должен появиться TAP-Win32 Adapter V9, который будет называться "Подключение по локальной сети X" (X - автоматически присваиваемый системой номер):

Все галочки в нем при установке по-умолчанию стоят, менять дополнительно ничего не нужно. Если установка прошла успешно, то в Панели управления -> Сетевые подключения (или, если вы устанавливаете сервер на Windows 7 или Windows Vista, в Центр управления сетями и общим доступом -> Изменение параметров адаптера) у вас должен появиться TAP-Win32 Adapter V9, который будет называться "Подключение по локальной сети X" (X - автоматически присваиваемый системой номер):  Состояние у него будет "Сетевой кабель не подключен", т.к. мы еще не конфигурировали наш сервер.

Состояние у него будет "Сетевой кабель не подключен", т.к. мы еще не конфигурировали наш сервер. - Создаем в папке OpenVPN подпапку SSL, в ней будут храниться выданные сервером ключи и сертификаты. Далее запускаем блокнот и копируем в него следующий текст:

#dev tun

dev tap

#dev-node "VPN"

proto tcp-server

#proto udp

port 7777

tls-server

server 10.10.10.0 255.255.255.0

comp-lzo

# route-method exe

# маршрут для сервера, чтобы видеть сети за клиентом

# route 192.168.x.0 255.255.255.0 10.10.10.x

# маршрут добавляемый в таблицу маршрутизации каждого клиента, чтобы видеть сеть за сервером

# push "route 192.168.x.0 255.255.255.0"

# разрешает vpn-клиентам видеть друг-друга, в противном случае все vpn-клиенты будут видеть только сервер

client-to-client

# каталог с описаниями конфигураций каждого из клиентов

client-config-dir C:\\OpenVPN\\config\\ccd

# файл с описанием сетей между клиентом и сервером

ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt

# пути для ключей и сертификатов сервера

dh C:\\OpenVPN\\ssl\\dh1024.pem

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\Server.crt

key C:\\OpenVPN\\ssl\\Server.key

#persist-key

tls-auth C:\\OpenVPN\\ssl\\ta.key 0

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

keepalive 10 120

status C:\\OpenVPN\\log\\openvpn-status.log

log C:\\OpenVPN\\log\\openvpn.log

verb 3

На параметрах которые здесь описаны, мы остановимся чуть позже. После чего сохраняем его в файл C:\OpenVPN\Config\Server.ovpn

, обратите внимание файл должен получиться именно с расширением .ovpn

, для этого в диалоге сохранения опции должны стоять именно так, как показано на картинке:

Если вы работаете под Windows 7 / Windows Vista и блокнот не дает вам сохранить файл Server.ovpn

в папку C:\OpenVPN\Config\

, значит его нужно запустить с правами администратора. Для этого щелкните в меню Пуск по ярлыку Блокнота правой кнопкой мыши и выберите "Запуск от имени администратора":

Если вы работаете под Windows 7 / Windows Vista и блокнот не дает вам сохранить файл Server.ovpn

в папку C:\OpenVPN\Config\

, значит его нужно запустить с правами администратора. Для этого щелкните в меню Пуск по ярлыку Блокнота правой кнопкой мыши и выберите "Запуск от имени администратора":  Теперь также с помощью блокнота создадим файл C:\OpenVPN\easy-rsa\vars.bat

, скопировав в него нижеследующий текст:

@echo off

set path=%path%;c:\OpenVPN\bin

set HOME=c:\OpenVPN\easy-rsa

set KEY_CONFIG=openssl.cnf

set KEY_DIR=c:\OpenVPN\ssl

set KEY_SIZE=1024

set KEY_COUNTRY=RU

set KEY_PROVINCE=Kaluga

set KEY_CITY=Kaluga

set KEY_ORG=CompKaluga

set KEY_EMAIL=decker@сайт

А также файл C:\OpenVPN\easy-rsa\openssl.cnf

:

#

# OpenSSL example configuration file.

# This is mostly being used for generation of certificate requests.

#

# This definition stops the following lines choking if HOME isn"t

# defined.

HOME = .

RANDFILE = $ENV::HOME/.rnd

# Extra OBJECT IDENTIFIER info:

#oid_file = $ENV::HOME/.oid

oid_section = new_oids

# To use this configuration file with the "-extfile" option of the

# "openssl x509" utility, name here the section containing the

# X.509v3 extensions to use:

# extensions =

# (Alternatively, use a configuration file that has only

# X.509v3 extensions in its main [= default] section.)

[ new_oids ]

# We can add new OIDs in here for use by "ca" and "req".

# Add a simple OID like this:

# testoid1=1.2.3.4

# Or use config file substitution like this:

# testoid2=${testoid1}.5.6

####################################################################

[ ca ]

default_ca = CA_default # The default ca section

####################################################################

[ CA_default ]

dir = $ENV::KEY_DIR # Where everything is kept

certs = $dir # Where the issued certs are kept

crl_dir = $dir # Where the issued crl are kept

database = $dir/index.txt # database index file.

new_certs_dir = $dir # default place for new certs.

certificate = $dir/ca.crt # The CA certificate

serial = $dir/serial # The current serial number

crl = $dir/crl.pem # The current CRL

private_key = $dir/ca.key # The private key

RANDFILE = $dir/.rand # private random number file

x509_extensions = usr_cert # The extentions to add to the cert

# Extensions to add to a CRL. Note: Netscape communicator chokes on V2 CRLs

# so this is commented out by default to leave a V1 CRL.

# crl_extensions = crl_ext

default_days = 3650 # how long to certify for

default_crl_days= 30 # how long before next CRL

default_md = md5 # which md to use.

preserve = no # keep passed DN ordering

# A few difference way of specifying how similar the request should look

# For type CA, the listed attributes must be the same, and the optional

# and supplied fields are just that:-)

policy = policy_match

# For the CA policy

[ policy_match ]

countryName = match

stateOrProvinceName = match

organizationName = match

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

# For the "anything" policy

# At this point in time, you must list all acceptable "object"

# types.

[ policy_anything ]

countryName = optional

stateOrProvinceName = optional

localityName = optional

organizationName = optional

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

####################################################################

[ req ]

default_bits = $ENV::KEY_SIZE

default_keyfile = privkey.pem

distinguished_name = req_distinguished_name

attributes = req_attributes

x509_extensions = v3_ca # The extentions to add to the self signed cert

# Passwords for private keys if not present they will be prompted for

# input_password = secret

# output_password = secret

# This sets a mask for permitted string types. There are several options.

# default: PrintableString, T61String, BMPString.

# pkix: PrintableString, BMPString.

# utf8only: only UTF8Strings.

# nombstr: PrintableString, T61String (no BMPStrings or UTF8Strings).

# MASK:XXXX a literal mask value.

# WARNING: current versions of Netscape crash on BMPStrings or UTF8Strings

# so use this option with caution!

string_mask = nombstr

# req_extensions = v3_req # The extensions to add to a certificate request

[ req_distinguished_name ]

countryName = Country Name (2 letter code)

countryName_default = $ENV::KEY_COUNTRY

countryName_min = 2

countryName_max = 2

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = $ENV::KEY_PROVINCE

localityName = Locality Name (eg, city)

localityName_default = $ENV::KEY_CITY

0.organizationName = Organization Name (eg, company)

0.organizationName_default = $ENV::KEY_ORG

# we can do this but it is not needed normally:-)

#1.organizationName = Second Organization Name (eg, company)

#1.organizationName_default = World Wide Web Pty Ltd

organizationalUnitName = Organizational Unit Name (eg, section)

#organizationalUnitName_default =

commonName = Common Name (eg, your name or your server\"s hostname)

commonName_max = 64

emailAddress = Email Address

emailAddress_default = $ENV::KEY_EMAIL

emailAddress_max = 40

# SET-ex3 = SET extension number 3

[ req_attributes ]

challengePassword = A challenge password

challengePassword_min = 4

challengePassword_max = 20

unstructuredName = An optional company name

[ usr_cert ]

# These extensions are added when "ca" signs a request.

# This goes against PKIX guidelines but some CAs do it and some software

# requires this to avoid interpreting an end user certificate as a CA.

basicConstraints=CA:FALSE

# Here are some examples of the usage of nsCertType. If it is omitted

# the certificate can be used for anything *except* object signing.

# This is OK for an SSL server.

# nsCertType = server

# For an object signing certificate this would be used.

# nsCertType = objsign

# For normal client use this is typical

# nsCertType = client, email

# and for everything including object signing:

# nsCertType = client, email, objsign

# This is typical in keyUsage for a client certificate.

# keyUsage = nonRepudiation, digitalSignature, keyEncipherment

# This will be displayed in Netscape"s comment listbox.

nsComment = "OpenSSL Generated Certificate"

# PKIX recommendations harmless if included in all certificates.

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid,issuer:always

# This stuff is for subjectAltName and issuerAltname.

# Import the email address.

# subjectAltName=email:copy

# Copy subject details

# issuerAltName=issuer:copy

#nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem

#nsBaseUrl

#nsRevocationUrl

#nsRenewalUrl

#nsCaPolicyUrl

#nsSslServerName

[ server ]

# JY ADDED -- Make a cert with nsCertType set to "server"

basicConstraints=CA:FALSE

nsCertType = server

nsComment = "OpenSSL Generated Server Certificate"

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid,issuer:always

[ v3_req ]

# Extensions to add to a certificate request

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

[ v3_ca ]

# Extensions for a typical CA

# PKIX recommendation.

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid:always,issuer:always

# This is what PKIX recommends but some broken software chokes on critical

# extensions.

#basicConstraints = critical,CA:true

# So we do this instead.

basicConstraints = CA:true

# Key usage: this is typical for a CA certificate. However since it will

# prevent it being used as an test self-signed certificate it is best

# left out by default.

# keyUsage = cRLSign, keyCertSign

# Some might want this also

# nsCertType = sslCA, emailCA

# Include email address in subject alt name: another PKIX recommendation

# subjectAltName=email:copy

# Copy issuer details

# issuerAltName=issuer:copy

# DER hex encoding of an extension: beware experts only!

# obj=DER:02:03

# Where "obj" is a standard or added object

# You can even override a supported extension:

# basicConstraints= critical, DER:30:03:01:01:FF

[ crl_ext ]

# CRL extensions.

# Only issuerAltName and authorityKeyIdentifier make any sense in a CRL.

# issuerAltName=issuer:copy

authorityKeyIdentifier=keyid:always,issuer:always

Поздравляю! Вы только что создали основные конфигурационные файлы вашего сервера. Продолжим его настройку.

Теперь также с помощью блокнота создадим файл C:\OpenVPN\easy-rsa\vars.bat

, скопировав в него нижеследующий текст:

@echo off

set path=%path%;c:\OpenVPN\bin

set HOME=c:\OpenVPN\easy-rsa

set KEY_CONFIG=openssl.cnf

set KEY_DIR=c:\OpenVPN\ssl

set KEY_SIZE=1024

set KEY_COUNTRY=RU

set KEY_PROVINCE=Kaluga

set KEY_CITY=Kaluga

set KEY_ORG=CompKaluga

set KEY_EMAIL=decker@сайт

А также файл C:\OpenVPN\easy-rsa\openssl.cnf

:

#

# OpenSSL example configuration file.

# This is mostly being used for generation of certificate requests.

#

# This definition stops the following lines choking if HOME isn"t

# defined.

HOME = .

RANDFILE = $ENV::HOME/.rnd

# Extra OBJECT IDENTIFIER info:

#oid_file = $ENV::HOME/.oid

oid_section = new_oids

# To use this configuration file with the "-extfile" option of the

# "openssl x509" utility, name here the section containing the

# X.509v3 extensions to use:

# extensions =

# (Alternatively, use a configuration file that has only

# X.509v3 extensions in its main [= default] section.)

[ new_oids ]

# We can add new OIDs in here for use by "ca" and "req".

# Add a simple OID like this:

# testoid1=1.2.3.4

# Or use config file substitution like this:

# testoid2=${testoid1}.5.6

####################################################################

[ ca ]

default_ca = CA_default # The default ca section

####################################################################

[ CA_default ]

dir = $ENV::KEY_DIR # Where everything is kept

certs = $dir # Where the issued certs are kept

crl_dir = $dir # Where the issued crl are kept

database = $dir/index.txt # database index file.

new_certs_dir = $dir # default place for new certs.

certificate = $dir/ca.crt # The CA certificate

serial = $dir/serial # The current serial number

crl = $dir/crl.pem # The current CRL

private_key = $dir/ca.key # The private key

RANDFILE = $dir/.rand # private random number file

x509_extensions = usr_cert # The extentions to add to the cert

# Extensions to add to a CRL. Note: Netscape communicator chokes on V2 CRLs

# so this is commented out by default to leave a V1 CRL.

# crl_extensions = crl_ext

default_days = 3650 # how long to certify for

default_crl_days= 30 # how long before next CRL

default_md = md5 # which md to use.

preserve = no # keep passed DN ordering

# A few difference way of specifying how similar the request should look

# For type CA, the listed attributes must be the same, and the optional

# and supplied fields are just that:-)

policy = policy_match

# For the CA policy

[ policy_match ]

countryName = match

stateOrProvinceName = match

organizationName = match

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

# For the "anything" policy

# At this point in time, you must list all acceptable "object"

# types.

[ policy_anything ]

countryName = optional

stateOrProvinceName = optional

localityName = optional

organizationName = optional

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

####################################################################

[ req ]

default_bits = $ENV::KEY_SIZE

default_keyfile = privkey.pem

distinguished_name = req_distinguished_name

attributes = req_attributes

x509_extensions = v3_ca # The extentions to add to the self signed cert

# Passwords for private keys if not present they will be prompted for

# input_password = secret

# output_password = secret

# This sets a mask for permitted string types. There are several options.

# default: PrintableString, T61String, BMPString.

# pkix: PrintableString, BMPString.

# utf8only: only UTF8Strings.

# nombstr: PrintableString, T61String (no BMPStrings or UTF8Strings).

# MASK:XXXX a literal mask value.

# WARNING: current versions of Netscape crash on BMPStrings or UTF8Strings

# so use this option with caution!

string_mask = nombstr

# req_extensions = v3_req # The extensions to add to a certificate request

[ req_distinguished_name ]

countryName = Country Name (2 letter code)

countryName_default = $ENV::KEY_COUNTRY

countryName_min = 2

countryName_max = 2

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = $ENV::KEY_PROVINCE

localityName = Locality Name (eg, city)

localityName_default = $ENV::KEY_CITY

0.organizationName = Organization Name (eg, company)

0.organizationName_default = $ENV::KEY_ORG

# we can do this but it is not needed normally:-)

#1.organizationName = Second Organization Name (eg, company)

#1.organizationName_default = World Wide Web Pty Ltd

organizationalUnitName = Organizational Unit Name (eg, section)

#organizationalUnitName_default =

commonName = Common Name (eg, your name or your server\"s hostname)

commonName_max = 64

emailAddress = Email Address

emailAddress_default = $ENV::KEY_EMAIL

emailAddress_max = 40

# SET-ex3 = SET extension number 3

[ req_attributes ]

challengePassword = A challenge password

challengePassword_min = 4

challengePassword_max = 20

unstructuredName = An optional company name

[ usr_cert ]

# These extensions are added when "ca" signs a request.

# This goes against PKIX guidelines but some CAs do it and some software

# requires this to avoid interpreting an end user certificate as a CA.

basicConstraints=CA:FALSE

# Here are some examples of the usage of nsCertType. If it is omitted

# the certificate can be used for anything *except* object signing.

# This is OK for an SSL server.

# nsCertType = server

# For an object signing certificate this would be used.

# nsCertType = objsign

# For normal client use this is typical

# nsCertType = client, email

# and for everything including object signing:

# nsCertType = client, email, objsign

# This is typical in keyUsage for a client certificate.

# keyUsage = nonRepudiation, digitalSignature, keyEncipherment

# This will be displayed in Netscape"s comment listbox.

nsComment = "OpenSSL Generated Certificate"

# PKIX recommendations harmless if included in all certificates.

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid,issuer:always

# This stuff is for subjectAltName and issuerAltname.

# Import the email address.

# subjectAltName=email:copy

# Copy subject details

# issuerAltName=issuer:copy

#nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem

#nsBaseUrl

#nsRevocationUrl

#nsRenewalUrl

#nsCaPolicyUrl

#nsSslServerName

[ server ]

# JY ADDED -- Make a cert with nsCertType set to "server"

basicConstraints=CA:FALSE

nsCertType = server

nsComment = "OpenSSL Generated Server Certificate"

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid,issuer:always

[ v3_req ]

# Extensions to add to a certificate request

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

[ v3_ca ]

# Extensions for a typical CA

# PKIX recommendation.

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid:always,issuer:always

# This is what PKIX recommends but some broken software chokes on critical

# extensions.

#basicConstraints = critical,CA:true

# So we do this instead.

basicConstraints = CA:true

# Key usage: this is typical for a CA certificate. However since it will

# prevent it being used as an test self-signed certificate it is best

# left out by default.

# keyUsage = cRLSign, keyCertSign

# Some might want this also

# nsCertType = sslCA, emailCA

# Include email address in subject alt name: another PKIX recommendation

# subjectAltName=email:copy

# Copy issuer details

# issuerAltName=issuer:copy

# DER hex encoding of an extension: beware experts only!

# obj=DER:02:03

# Where "obj" is a standard or added object

# You can even override a supported extension:

# basicConstraints= critical, DER:30:03:01:01:FF

[ crl_ext ]

# CRL extensions.

# Only issuerAltName and authorityKeyIdentifier make any sense in a CRL.

# issuerAltName=issuer:copy

authorityKeyIdentifier=keyid:always,issuer:always

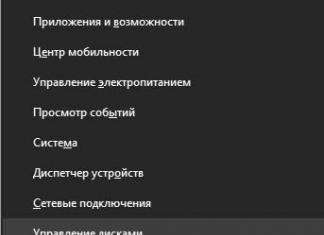

Поздравляю! Вы только что создали основные конфигурационные файлы вашего сервера. Продолжим его настройку. - Для дальнейшей настройки сервера нам будут необходимы некоторые навыки работы в командной строке. Прежде всего давайте разберемся, как ее запустить? Существует несколько способов, например, нажать Пуск -> Выполнить (или комбинацию кнопок Win+R ) на клавиатуре и в появившемся поле ввести cmd и нажать кнопку Ок. Однако, пользователям Windows 7 / Windows Vista понадобится запустить консоль с правами администратора, для этого проще всего на рабочем столе создать соответствующий ярлык. Щелкаем правой кнопкой мыши по любому пустому месту рабочего стола и выбираем пункт "Создать ярлык", в поле "месторасположение объекта" просто указываем три буквы - cmd и называем ярлык cmd, либо командная строка. Далее, пользователи Windows XP просто запускают его, а пользователи Windows Vista и Windows 7 запускают его от имени администратора, так, как это делалось выше с блокнотом.

- Далее последовательно вводим в консоли строки:

cd C:\OpenVPN\easy-rsa

vars

clean-all

При этом на экране это должно выглядеть так:

Далее не закрывая это окно вводим последовательно команды генерации ключей:

openvpn --genkey --secret %KEY_DIR%\ta.key

build-dh

build-ca

Последняя команда (build-ca) создаст сертификат и ключ центра сертификации (CA), в процессе, правда, она задаст вам несколько вопросов, ответить на которые надо по-умолчанию нажатием кнопки Enter:

Далее не закрывая это окно вводим последовательно команды генерации ключей:

openvpn --genkey --secret %KEY_DIR%\ta.key

build-dh

build-ca

Последняя команда (build-ca) создаст сертификат и ключ центра сертификации (CA), в процессе, правда, она задаст вам несколько вопросов, ответить на которые надо по-умолчанию нажатием кнопки Enter:  Теперь создадим ключ сервера:

build-key-server server

Обратите внимание, вторым аргументом в команде идет имя ключа (server), это же имя вы должны ввести при ответе на вопрос Common Name (eg, your name or your server"s hostname), на остальные вопросы можно ответить по-умолчанию нажатием кнопки Enter. Если вы все сделали правильно команда предложит подписать сертификат и подтвердить запрос, на оба вопроса нужно ответить Y

(см. скриншот):

Теперь создадим ключ сервера:

build-key-server server

Обратите внимание, вторым аргументом в команде идет имя ключа (server), это же имя вы должны ввести при ответе на вопрос Common Name (eg, your name or your server"s hostname), на остальные вопросы можно ответить по-умолчанию нажатием кнопки Enter. Если вы все сделали правильно команда предложит подписать сертификат и подтвердить запрос, на оба вопроса нужно ответить Y

(см. скриншот):  Если вы все сделали правильно, то картинка у вас будет идентичной скриншоту, а в последних строчках вывода команды будет сообщение об успешном добавлении одной записи в базу данных.

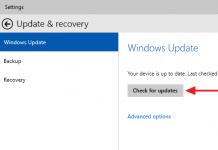

Если вы все сделали правильно, то картинка у вас будет идентичной скриншоту, а в последних строчках вывода команды будет сообщение об успешном добавлении одной записи в базу данных. - После этого идем в оснастку "Службы и приложения" консоли управления, сделать это можно щелкнув по ярлыку Компьютер (Мой компьютер) правой кнопкой мыши и выбрав пункт меню Управление, либо набрав в консоли команду services.msc

, находим там службу "OpenVPN Service" и в меню по правой кнопки мыши выбираем "Пуск". Если до этого вы все сделали правильно, то служба перейдет в состояние "Работает". Теперь можно изменить ей тип запуска на "Авто", вместо "Вручную", который был там по-умолчанию. В результате должно получиться так:

На этом настройка самого сервера закончена, осталось только сконфигурировать клиентов. Для этого необходимо также выдать им ключи и сертификаты, делается это практически аналогично серверу, только для сервера мы использовали команду build-key-server, а для клиентов будем использовать команду build-key.

На этом настройка самого сервера закончена, осталось только сконфигурировать клиентов. Для этого необходимо также выдать им ключи и сертификаты, делается это практически аналогично серверу, только для сервера мы использовали команду build-key-server, а для клиентов будем использовать команду build-key. - Предположим что у нас два клиента, назовем их client1 и client2. Выполним последовательно команды: build-key client1 build-key client2 При этом на вопрос Common Name (eg, your name or your server"s hostname) вы также должны указать имя клиента используемое в команде, т.е. если вы вводили команду build-key client1, то на вопрос Common Name отвечаем client1, если client2, то client2. На остальные вопросы можно ответить нажатием Enter, в конце вас также попросят подписать сертификат и подтвердить запрос, на оба пункта отвечаем утвердительно - Y . Теперь перезапускаем службу OpenVPN для того чтобы изменения вступили в силу, в оснастке управления службами, в меню по правой кнопке мыши "Перезапуск", либо же в консоли последовательно вводим: net stop openvpnservice net start openvpnservice

- Теперь если мы зайдем в папку, то увидим там сгенерированные нами файлы ключей и сертификатов:

Каждому клиенту необходимы будут его файлы:

ca.crt

Каждому клиенту необходимы будут его файлы:

ca.crt

.crt .key ta.key Т.е. для клиента 1 мы собираем файлы ca.crt, client1.crt, client1.key и ta.key, для клиента 2 - ca.crt, client2.crt, client2.key и ta.key соответственно и т.п. И тем или иным образом отправляем ему их (имеется ввиду по почте, в архиве с паролем, или на флешке), файлы ключей и сертификатов должны быть переданы по надежным каналам связи и не должны попасть в "третьи руки", т.к. фактически с помощью них клиент может получить доступ в вашу виртуальную подсеть. В следующем разделе мы рассмотрим настройку клиента, при этом будет предполагаться что файлы ключей и сертификатов от вас он уже получил. - Если на ПК используемом в качестве сервера используется firewall / брандмауэр, то необходимо добавить OpenVPN в список исключений. Для встроенного брандмауэра Windows в консоли это можно сделать следующей командой: netsh firewall add allowedprogram program = C:\OpenVPN\bin\openvpn.exe name = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Настройка клиентов

Настройка клиента значительно проще, чем настройка сервера, у клиента нам не нужно генерировать ключи, сертификаты и т.п., так как все необходимое уже было сгенерировано нами на сервере и передано клиенту. Поэтому инструкция в случае для клиента получается значительно короче.

Полезные ссылки

- Официальная документация по OpenVPN -

- OpenVPN man-pages -

- OpenVPN HOWTO (на русском) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

F.A.Q.

Вы можете присылать возникшие у вас вопросы на email указанный в разделе , либо обсудить эту статью на .

А можно ли таким способом раздавать интернет?

От автора

Данную статью разрешается размещать на любых ресурсах, копировать полностью или частично, без ограничений, при условии сохранения ссылки на оригинал. Ссылка должна содержать название нашего ресурса Скорая Компьютерная Помощь г. Калуга оформленное в виде ссылки, а также содержать псевдоним автора статьи. Примером оформления подобной ссылки может быть:

Настройка OpenVPN сервера // DeckerПримечание

В последнее время к нам на электронную почту приходит большое количество вопросов в стиле "Вопрос по Вашей статье на шаге 5 после команды clean-all в результате у Вас копируется какой-то файл. У меня этого не происходит. команда openvpn --genkey --secret %KEY_DIR%\ta.key создает мне ключ а вот далее build-dh иbuild-ca не дают результата (cmd.exe пишет, что команда не является внутренней или внешней... или исполняемым файлом) файл ca.key не создается. Что я мог сделать не так? ".

Основной смысл которых сводится к вашей же невнимательности. Проблема при запуске clean-all, build-key и других команд заключается в том, что при установке OpenVPN вы не поставили галочки OpenSSL Utilities и OpenVPN RSA Certificate Management Scripts (их нужно ставить обязательно!). Обратите внимание на скриншот с окном выбора компонентов в начале статьи, там эти галочки стоят!

3. Войдите в и загрузите архив файлов конфигурации.

4. Разархивируйте архив с файлами конфигурации.

5. Запустите ярлык программы OpenVPN GUI с рабочего стола.

6. В трее Windows (в левом нижнем углу рабочего стола) найдите иконку программы OpenVPN GUI (монитор с замком). Возможно понадобится развернуть весь список приложений в трее.

7. Правой кнопкой мыши нажмите на иконку OpenVPN GUI и выберите пункт “Импорт конфигурации”.

8. Импортируйте разархивированные файлы конфигурации по одному. Файлы конфигурации с окончанием _udp – это протокол UDP, скорость выше, а пинг ниже.

9. Кликните правой кнопкой мыши на иконку OpenVPN GUI в трее, выберите нужный сервер и нажмите подключиться.

10. Желтая иконка OpenVPN GUI говорит о процессе подключения, зеленая иконка говорит о удачном подключении и защите.

11. Для выбора другого сервера, нужно сначала отключиться от подключенного и только после этого выбрать и подключиться к другому серверу.

12. Для отключения от сервера кликните иконку OpenVPN GUI в трее, выберите выделенный сервер, затем выберите “отключиться”.

13. Если необходимо удалить файлы конфигурации найти их можно по пусти: C:\Users\***имя пользователя***\OpenVPN\config

OpenVPN пользуется заслуженной популярностью у системных администраторов, когда нужно быстро и эффективно соединить VPN-каналами удаленные офисы. Сегодня предлагаем вам статью нашего читателя в которой он расскажет вам как настроить безопасный канал между офисами с дополнительной парольной защитой на платформе Windows.

И так нам нужно организовать VPN канал между двумя офисами. Сеть Офис 1 (назовем его С_ОФ1) и Сеть Офис 2 (назовем его С_ОФ2).

Скажу сразу что в моем случае OpenVPN в обоих офисах установлен на Windows 7.

С_ОФ1

включает:

Машина куда ставим OpenVPN Server имеет 2 сетевых интерфейса.

Также на ней установлен прокси-сервер который раздает инет в локалку, тем самым являясь для всех машин в локалке основным шлюзом(192.168.0.100)

192.168.0.100 смотрит в сеть

192.168.1.2 смотрит в мир через роутер. Роутер имеет статический IP скажем 111.222.333.444. На роутере сделан проброс порта 1190 (в моем случае порт 1190 проброшена на 192.168.1.2)

Пользователь в сети: 192.168.0.50

С_ОФ2

включает:

Машина куда ставим OpenVPN Client имеет 2 сетевых интерфейса.

Также на ней установлен прокси-сервер который раздает инет в локалку, тем самым являясь для всех машин в локалке основным шлюзом(172.17.10.10)

172.17.10.10смотрит в сеть

192.168.1.2 смотрит в мир через роутер.

Пользователь в сети: 172.17.10.50

Задача: Пользователь С_ОФ1(192.168.0.50) должен видеть расшареные ресурсы на Пользователе С_ОФ2 (172.17.10.50) и наоборот.

Приступаем к настройке

Скачиваем OpenVPN с в соответствии с разрядностью системы.

Запускаем установку, на 3-м шаге активируем неактивные пункты.

Запускаем установку, на 3-м шаге активируем неактивные пункты.

Следующий шаг - путь для установки. Чтобы облегчить себе дальнейшую жизнь, устанавливаем в корень диска С.

В процессе установки в систему инсталлируется виртуальный сетевой адаптер TAP-Win32 Adapter V9 и, соответственно, драйвер к нему. Этому интерфейсу программа OpenVPN как раз и будет назначать IP адрес и маску виртуальной сети OpenVPN. В нашем случае ему назначен адрес 10.10.10.1с маской 255.255.255.0 на сервере С_ОФ1 и 10.10.10.2 с аналогичной маской на клиенте С_ОФ2.

Переименуем его в "VPN"

В директории "C:\OpenVPN" следует сразу же создать дополнительно папку ssl

(здесь мы будем хранить ключи аутентификации) папку ccd

(здесь будут находится конфигурация настроек сервера для клиента).

В папке easy-rsa создаем файл vars.bat , данный пакетный файл будет задавать переменные для сеанса генерации сертификатов, в той части что касается организации и расположения заполняем своими данными.

Set HOME=C:\OpenVPN\easy-rsa

set KEY_CONFIG=openssl-1.0.0.cnf

set KEY_DIR=C:\OpenVPN\ssl

set KEY_SIZE=1024

set KEY_COUNTRY=RU

set KEY_PROVINCE=Stavropol

set KEY_CITY= Stavropol

set KEY_ORG=ServerVPN

set KEY_EMAIL=admin@localhost

set KEY_CN=test

set KEY_NAME=test

set KEY_OU=test

set PKCS11_MODULE_PATH=test

set PKCS11_PIN=1234

Запускаем командную строку от имени администратора.

Переходим по пути C:\OpenVPN\easy-rsa, набрав для перехода в командной строке команду

Cd C:\OpenVPN\easy-rsa

Запускаем vars.bat :

Теперь запускаем build-ca.bat . Так как вся информация о сервере у нас уже заполнена, все оставляем без изменений:

после этого у нас в папке ssl появится два файла ca.crt

и ca.key

.

после этого у нас в папке ssl появится два файла ca.crt

и ca.key

.

Запускаем build-dh.bat :

в результате у нас в папке ssl появится файл dh1024.pem.

Создаем серверный ключ, для этого вводим команду:

Build-key-server.bat ServerVPN

где "ServerVPN " это название нащего VPN сервера, как в моем случае,

Важно! Указываем параметр "commonname" - пишем имя нашего VPN сервера. Все остальные параметры оставляем по умолчанию, на все вопросы отвечаем yes

в результате у нас в папке ssl появятся файлы ServerVPN.crt , ServerVPN.csr , ServerVPN.key.

Приступаем к формированию клиентских ключей.

Выполняем команду:

Build-key.bat UserVPN_1

где "UserVPN_1 " имя нашего клиента.

Важно! Указываем параметр "commonname" - пишем имя нашего VPN клиента(UserVPN_1). Все остальные параметры оставляем по умолчанию, на все вопросы отвечаем yes

В результате у нас в папке ssl появятся файлы UserVPN_1.crt , UserVPN_1.csr , UserVPN_1.key .

Если у вас несколько клиентов, то повторяем формирование ключей; не забывая каждому клиенту присваивать свои имена

Build-key.bat UserVPN_2

build-key.bat UserVPN_3

Генерация ключа tls-auth (ta.key) для аутентификации пакетов, для этого переходим в корневую папку OpenVPN:

и выполняем команду:

Openvpn --genkey --secret ssl/ta.key

в результате в папке ssl плучим файл ta.key .

Приступаем к созданию конфига сервера. В папке config создаем файл OpenVPN.ovpn :

#Порт для работы OpenVPN

port 1190

proto udp

#Тип интерфейса

dev tun

#Имя интерфейса

dev-node "VPN"

#Сертификат для шифрования подключения

dh C:\\OpenVPN\\ssl\\dh1024.pem

ca C:\\OpenVPN\\ssl\\ca.crt

#Сертификат сервера

cert C:\\OpenVPN\\ssl\\ServerVPN.crt

#ключ сервера

key C:\\OpenVPN\\ssl\\ServerVPN.key

# Защита от DOS атак (для сервера, после пути к ключу, ставим 0 а для клиента 1)

tls-server

tls-auth C:\\OpenVPN\\keys\\ta.key 0

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

#Диапазон IP адресов для VPN сети

server 10.10.10.0 255.255.255.0

cipher AES-256-CBC

#Логи

#Каталог, в которой лежит файл с названием нашего клиента, в моем случае UserVPN_1 без расширения, и в нем записать команды, которые будут выполнятся на клиенте:

client-config-dir "C:\\OpenVPN\\ccd"

verb 3

mute 20

# Максимальное количество одновременно подключенных клиенты мы хотим разрешить

max-clients 2

#Время жизни неактивной сессии

keepalive 10 120

#Разрешаем клиентам видеть друг друга

client-to-client

#Включаем сжатие

comp-lzo

persist-key

persist-tun

#Маршруты добавляются через.exe если без него, то не у всех прописываются маршруты

route-method exe

#Задержка перед добавлением маршрута

route-delay 5

#Команда которая сообщает клиентам что за сервером локальная сеть с адресами 192.168.0.0 255.255.255.0

push "route 192.168.0.0 255.255.255.0"

#Прописывает маршрут на сервере чтобы видеть сеть за клиентом

route 172.17.10.0 255.255.255.0 10.10.10.2

#Шлюз

route-gateway 10.10.10.1

# каждому клиенту выдается по 1 адресу, без виртуальных портов маршрутизатора

topology subnet

В папке ccd создаем файл без расширения и называем его точно, как клиента UserVPN_1 , открываем его блокнотом и пишем следующее:

#Присваиваем клиенту постоянный IP 10.10.10.2

ifconfig-push 10.10.10.2 255.255.255.0

#сообщаем серверу что за клиентом сеть 172.17.10.0

iroute 172.17.10.0 255.255.255.0

#если раскоментировать следующую строку, то клиент будет отключен (на случай если нужно этого клиента отключить от сервера, а остальные будут работать)

# disable

Создаем конфиг клиента.

#Говорим, чтобы клиент забирал информацию о маршрутизации с сервера (push опции)

client

#Порт для работы OpenVPN

port 1190

#Указываем по какому протоколу работает OpenVPN

proto udp

#Тип интерфейса

dev tun

#Имя интерфейса

dev-node "VPN"

# Адрес сервера, к которому подключаемся

remote 444.333.222.111 1190

#защита

remote-cert-tls server

#Сертификат центра сертификации

ca C:\\OpenVPN\\ssl\\ca.crt

#Сертификат сервера

cert C:\\OpenVPN\\ssl\\ UserVPN_1.crt

#ключ

key C:\\OpenVPN\\ssl\\ UserVPN_1.key

# Защита от DOS атак

tls-auth C:\\OpenVPN\\keys\\ta.key 1

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

ping-restart 60

ping 10

#Включаем сжатие

comp-lzo

persist-key

persist-tun

# Выбор криптографического шифра

cipher AES-256-CBC

#Логи

status C:\\OpenVPN\\log\\openvpn-status.log

log C:\\OpenVPN\\log\\openvpn.log

#Уровень отладочной информации

verb 3

#Количество повторяющихся сообщений

mute 20

Устанавливаем на клиенте OpenVPN, предаём ему ca.crt , UserVPN_1.crt , UserVPN_1.key , ta.key .

Настраиваем файрволы и антивирусы на клиенте и на сервере для беспрепятственного прохождения пакетов. Описывать не буду все зависит от установленных антивирусов и файрволов.

После всего этого запускаем наш сервер и клиент.

Если все правильно сделали наш сервер получит IP 10.10.10.1 и подключится к нему клиент и получит IP 10.10.10.2 . И так подключение у нас состоялось теперь сервер и клиент пингуют друг друга по IP нашей VPN сети, то есть 10.10.10.1 и 10.10.10.2.

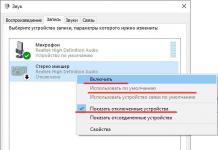

Для того чтобы пинг шел по внутренним адресам наших С_ОФ1 и С_ОФ2 нужно включить службу Маршрутизации и удаленного доступа .

Hужно зайти в свойства службы, настроить ее на автоматическое включение и запустить.

После этого мы сможем пинговать внутренние IP сервера и клиента (172.17.10.10 клиент и 192.168.0.100 сервер).

После этого мы сможем пинговать внутренние IP сервера и клиента (172.17.10.10 клиент и 192.168.0.100 сервер).

Но у этого способа есть маленький недостаток: после включения этой службы и подключения к нашему VPN-каналу на значке сетевого подключения повиснет красный крест до отключения VPN.

![]() При этом все сети работают в штатном режиме. Лично меня этот крест раздражает и иногда сбивает с толку.

При этом все сети работают в штатном режиме. Лично меня этот крест раздражает и иногда сбивает с толку.

Есть второй способ как сделать видимыми внутренние IP сетей наших сервера и клиента.

Для этого заходим в реестр, открываем ветку реестра:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\TcpIP\Parameters

Находим параметр и меняем значение: IPEnableRouter типа REG_DWORD значение 1 .

Не забываем перезагрузить машину, чтобы настройки вступили в силу!

Это нужно проделать и на сервере, и на клиенте.

Итак мы пингуем наши сети по внутренним IP, а так как у нас и сервер и клиент для своих сетей являются шлюзами, то и машины из сети 1 могут видеть машины из сети 2 и наоборот. то есть Пользователь С_ОФ1(192.168.0.50) может видеть расшаренные папки Пользователя С_ОФ2 (172.17.10.50) и наоборот.

Если сервер и клиент не будут являться шлюзами для своих сетей, в том случае придётся прописывать маршруты руками.

Пример для С_ОФ1:

Route -p 172.17.10.0 255.255.255.0 192.168.0.100 (машина где установлен OpenVPN)

Пример для С_ОФ2:

Route -p 192.168.0.0 255.255.255.0 172.17.10.10(машина где установлен OpenVPN)

в моем случае этого не понадобилось.

Для автоматического запуска сервера и клиента нам нужно включить службу OpenVPN Service

теперь при загрузке машины сервер автоматически стартует, а при включении машины клиента он также автоматически подключится к серверу.

теперь при загрузке машины сервер автоматически стартует, а при включении машины клиента он также автоматически подключится к серверу.

Дополнительная защита

Как известно в OpenVPN есть возможность аутентификации по сертификатам, как описано выше, а так же по логину и паролю, но можно еще и объединить их вместе. Насколько мне известно только в Linux есть возможность штатными средствами настроить аутентификацию по логину и паролю, но в Windows это тоже можно решить. Для этого в папке config создаем файл auth.vbs и пишем в него следующее

"VBscript auth.vbs для аутентификации в OpenVPN - auth-user-pass-verify auth.vbs via-file "(c) 2007 vinni http://forum.ixbt.com/users.cgi?id=info:vinni "Support: http://forum.ixbt.com/topic.cgi?id=14:49976 " в скрипте производится сравнение имени пользователя без учёта регистра. " Если нужно иначе - уберите UCase(...) в 2 или 4 местах On Error Resume Next " открываем файл, имя которого передано OpenVPN-ом в скрипт через параметр Set fso = CreateObject("scripting.filesystemobject") Set CurrentUserPasswordFile = fso.OpenTextFile(WScript.Arguments(0),1) "1 = for reading if Err.Number<>0 Then WScript.Quit(1) " читаем из этого файла 2 строки - имя и пароль, которые ввёл пользователь "на том конце" if CurrentUserPasswordFile.AtEndOfStream then WScript.Quit(1) UserName=CurrentUserPasswordFile.ReadLine if CurrentUserPasswordFile.AtEndOfStream then WScript.Quit(1) Password=CurrentUserPasswordFile.ReadLine CurrentUserPasswordFile.Close " открываем переменную окружения common_name (это CN предъявленного клиентом сертификата) " и сравниваем её с введенным именем пользователя. " если это сравнение не нужно, то следующие 2 строки удалить или закомменировать CurrentCommonName = CreateObject("Wscript.Shell").ExpandEnvironmentStrings("%common_name%") if UCase(CurrentCommonName) <> UCase(UserName) then WScript.Quit(1) " открываем наш файл с базой логинов и паролей " по умолчанию это Users.pw в текущем каталоге Set UserPasswordFileBase = fso.OpenTextFile("Users.pw",1) "1 = for reading if Err.Number<>0 Then WScript.Quit(1) " читаем в цикле пары строк, пропуская пустые МЕЖДУ ЭТИМИ ПАРАМИ, " и сравниваем их с тем, что ввёл пользователь. Do while not(UserPasswordFileBase.AtEndOfStream) NextUserName=UserPasswordFileBase.ReadLine if Err.Number<>0 Then WScript.Quit(1) if NextUserName<>"" then " если имя пользователя надо сравнивать с учётом регистра, то удалите здесь UCase(...) if UCase(UserName)=UCase(NextUserName) then if Password=UserPasswordFileBase.ReadLine then " если имя и пароль совпали с парой из базы, то завершаем скрипт с результатом 0 " так нужно для OpenVPN"a, это признак успешной аутентификации UserPasswordFileBase.Close WScript.Quit(0) end if else UserPasswordFileBase.ReadLine end if end if Loop " если поиск завершился безуспешно, то завершаем скрипт с результатом 1 " так нужно для OpenVPN"a, это признак НЕуспешной аутентификации UserPasswordFileBase.Close WScript.Quit(1)

Так же в папке config содаем файл Users.pw туда пише логин и пароль нашего клиента

UserVPN_1

123456

Если несколько клиентов то:

UserVPN_1

123456

UserVPN_2

365214

UserVPN_3

14578

Дальше нужно в конфиге клиента прописать строку auth-user-pass , теперь когда клиент будет подключаться к серверу у него будет выплывать окно авторизации где нужно ввести логин и пароль, который вы назначили ему в Users.pw ,их нужно будет сообщить клиенту.

У меня настроено что имя пользователь(логин) соответствует имени клиента в сертификате, то есть UserVPN_1

. но можно задать и другое имя отличное от имени в сертификате, для этого нужно смотреть настройки в auth.vbs

.

У меня настроено что имя пользователь(логин) соответствует имени клиента в сертификате, то есть UserVPN_1

. но можно задать и другое имя отличное от имени в сертификате, для этого нужно смотреть настройки в auth.vbs

.

" открываем переменную окружения common_name (это CN предъявленного клиентом сертификата)

" и сравниваем её с введенным именем пользователя.

" если это сравнение не нужно, то следующие 2 строки удалить или закомменировать

CurrentCommonName = CreateObject("WscrIPt.Shell").ExpandEnvironmentStrings("%common_name%")

if UCase(CurrentCommonName) <> UCase(UserName) then WScrIPt.Quit(1)

WScrIPt.Echo "Debug: CurrentCommonName= " & CurrentCommonName

А для того чтобы аутентификация работала и по сертификату, и по логину с паролем, но при этом не выплывало окно авторизации пользователя, так как это будет задерживать подключение клиента к серверу если, например, у вас включена автоматическая загрузка службы OpenVPN Service (как настроено у меня) или вы просто не хотите каждый раз вводить логин и пароль, в этом случае на клиенте в папке ssl создаем файл pass.txt и пишем в него наш логин и пароль вот так:

UserVPN_1

123456

а в конфиге клиента меняем строку auth-user-pass на auth-user-pass C:\\OpenVPN\\ssl\\pass.txt .

Теперь я включаю машину где установлен OpenVPN -Server, запускается служба и сервер VPN автоматически поднимается. Клиент запускает машину и у него также проходит автоматическое подключение к моему серверу. Теперь можно заходить в общие папки или по RDP работать, например, в 1С, установленной в другой организации.

контакты [email protected]

Теги:

OpenVPN – один из вариантов VPN (virtual private network или частных виртуальных сетей), позволяющих реализовать передачу данных по специально созданному зашифрованному каналу. Таким образом можно соединить два компьютера или построить централизованную сеть с сервером и несколькими клиентами. В этой статье мы научимся создавать такой сервер и настраивать его.

Как уже было сказано выше, с помощью технологии, о которой идет речь, мы можем передавать информацию по безопасному каналу связи. Это может быть обмен файлами или защищенный доступ в интернет через сервер, являющийся общим шлюзом. Для его создания нам не потребуется дополнительное оборудование и особые знания – все делается на том компьютере, который планируется использовать в качестве сервера VPN.

Для дальнейшей работы необходимо будет также настроить и клиентскую часть на машинах пользователей сети. Вся работа сводится к созданию ключей и сертификатов, которые затем передаются клиентам. Эти файлы позволяют при подключении к серверу получить IP-адрес и создать упомянутый выше зашифрованный канал. Вся информация, переданная по нему, может быть прочитана только при наличии ключа. Эта особенность позволяет значительно повысить безопасность и обеспечить сохранность данных.

Установка OpenVPN на машину-сервер

Инсталляция представляет собой стандартную процедуру с некоторыми нюансами, о которых и поговорим подробнее.

Настройка серверной части

При выполнении следующих действий следует быть максимально внимательным. Любые огрехи приведут к неработоспособности сервера. Еще одно обязательное условие – ваша учетная запись должна иметь права администратора.

- Идем в каталог «easy-rsa»

, который в нашем случае находится по адресу

C:\OpenVPN\easy-rsa

Находим файл vars.bat.sample .

Переименовываем его в vars.bat (удаляем слово «sample» вместе с точкой).

Открываем этот файл в редакторе . Это важно, так как именно этот блокнот позволяет правильно редактировать и сохранять коды, что помогает избежать ошибок при их выполнении.

- В первую очередь удаляем все комментарии, выделенные зеленым цветом – они нам будут только мешать. Получим следующее:

- Далее меняем путь к папке «easy-rsa»

на тот, который мы указывали при установке. В данном случае просто удаляем переменную %ProgramFiles%

и меняем ее на C:

.

- Следующие четыре параметра оставляем без изменений.

- Остальные строки заполняем произвольно. Пример на скриншоте.

- Сохраняем файл.

- Требуется также отредактировать следующие файлы:

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

В них нужно поменять команду

на абсолютный путь к соответствующему ей файлу openssl.exe . Не забываем сохранять изменения.

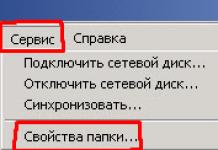

- Теперь открываем папку «easy-rsa»

, зажимаем SHIFT

и кликаем ПКМ по свободному месту (не по файлам). В контекстном меню выбираем пункт «Открыть окно команд»

.

Запустится «Командная строка» с уже осуществленным переходом в целевой каталог.

- Вводим команду, указанную ниже, и нажимаем ENTER

.

- Далее запускаем еще один «батник».

- Повторяем первую команду.

- Следующий шаг – создание необходимых файлов. Для этого используем команду

После выполнения система предложит подтвердить данные, которые мы вносили в файл vars.bat. Просто несколько раз нажимаем ENTER , пока не появится исходная строка.

- Создаем DH-ключ с помощью запуска файла

- Готовим сертификат для серверной части. Здесь есть один важный момент. Ему нужно присвоить то имя, которое мы прописали в vars.bat

в строке «KEY_NAME»

. В нашем примере это Lumpics

. Команда выглядит следующим образом:

build-key-server.bat Lumpics

Здесь также необходимо подтвердить данные с помощью клавиши ENTER , а также два раза ввести букву «y» (yes), где потребуется (см. скриншот). Командную строку можно закрыть.

- В нашем каталоге «easy-rsa»

появилась новая папка с названием «keys»

.

- Ее содержимое требуется скопировать и вставить в папку «ssl»

, которую необходимо создать в корневом каталоге программы.

Вид папки после вставки скопированных файлов:

- Теперь идем в каталог

C:\OpenVPN\config

Создаем здесь текстовый документ (ПКМ – Создать – Текстовый документ), переименовываем его в server.ovpn и открываем в Notepad++. Вносим следующий код:

port 443

proto udp

dev tun

dev-node "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\Lumpics.crt

key C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

comp-lzo

persist-key

persist-tun

cipher DES-CBC

status C:\\OpenVPN\\log\\status.log

log C:\\OpenVPN\\log\\openvpn.log

verb 4

mute 20Обратите внимание, что названия сертификатов и ключей должны совпадать с расположенными в папке «ssl» .

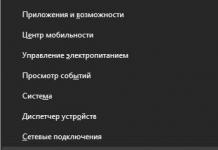

- Далее открываем «Панель управления»

и переходим в «Центр управления сетями»

.

- Нажимаем на ссылку «Изменение параметров адаптера»

.

- Здесь нам нужно найти подключение, осуществляемое через «TAP-Windows Adapter V9»

. Сделать это можно, нажав по соединению ПКМ и перейдя к его свойствам.

- Переименовываем его в «VPN Lumpics»

без кавычек. Это название должно совпадать с параметром «dev-node»

в файле server.ovpn

.

- Заключительный этап – запуск службы. Нажимаем сочетание клавиш Win+R

, вводим строку, указанную ниже, и жмем ENTER

.

- Находим сервис с названием «OpenVpnService»

, кликаем ПКМ и идем в его свойства.

- Тип запуска меняем на «Автоматически»

, запускаем службу и нажимаем «Применить»

.

- Если мы все сделали правильно, то возле адаптера должен пропасть красный крестик. Это значит, что подключение готово к работе.

Настройка клиентской части

Перед началом настройки клиента необходимо совершить несколько действий на серверной машине – сгенерировать ключи и сертификат для настройки подключения.

Работы, которые необходимо выполнить на клиентской машине:

На этом настройка сервера и клиента OpenVPN завершена.

Заключение

Организация собственной VPN-сети позволит вам максимально защитить передаваемую информацию, а также сделать интернет-серфинг более безопасным. Главное – быть внимательнее при настройке серверной и клиентской части, при правильных действиях можно будет пользоваться всеми преимуществами частной виртуальной сети.