Защита от несанкционированного доступа к документам Microsoft Office основана на их шифровании с помощью вызова соответствующих функций CryptoAPI. При установке защиты пользователю предлагается ввести пароль доступа к защищаемому документу, из которого будет сгенерирован сеансовый ключ шифрования этого документа (см. парагр. 3.2 и 3.3). При попытке в дальнейшем открыть защищаемый документ потребуется ввод пароля доступа, на основании которого произойдет генерация сеансового ключа и расшифрование документа.

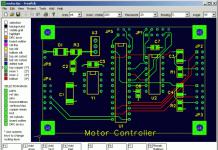

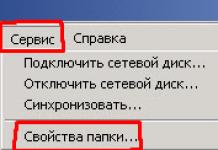

В текстовом процессоре Microsoft Word (версии Microsoft Office ХР и Microsoft Office 2003) установка защиты от несанкционированного доступа к редактируемому документу выполняется с помощью команды меню Сервис | Параметры | Безопасность (рис. 3.10). Кнопка «Дополнительно» позволяет установить параметры шифрования документа (рис. 3.11):

- тип шифрования (на основе выбора одного из установленных в системе криптопровайдеров и алгоритма потокового шифрования RC4);

- стойкость (длину) сеансового ключа шифрования в битах;

- необходимость шифрования свойств документа (возможно, только при использовании шифрования с помощью CryptoAPI).

При выборе типа шифрования нецелесообразно выбирать варианты «Слабое шифрование (XOR)» и «Совместимое с Office 97/ 2000», поскольку в этом случае для защиты документа будет применено ненадежное шифрование, не использующее возможностей CryptoAPI. Существует немало программных средств, позволяющих расшифровывать защищенные таким образом документы путем простого перебора возможных паролей доступа.

При выборе типа шифрования, основанного на использовании одного из установленных в системе криптопровайдеров, необходимо установить максимально возможную длину ключа шифрования (обычно 128 бит).

Стойкость шифрования документа зависит также от длины пароля (фактически ключевой фразы для генерации сеансового ключа). Максимальная длина пароля доступа равна 255 знакам. При выборе пароля доступа к документу необходимо руковод-

Рис. 3.11.

ствоваться теми же соображениями, что и при выборе пароля пользователя для входа в КС (см. парагр. 1.2): выбирать пароли достаточной длины и сложности, не использовать один пароль для защиты различных документов, не использовать легко угадываемые пароли, совпадающие с именем пользователя или названием документа, и т. п.

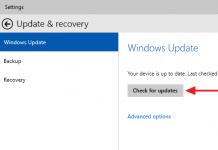

В приложения пакета Microsoft Office 2007 шифрование документов доступно с помощью команды Кнопка Microsoft Office | Подготовить | Зашифровать документ, после этого потребуется ввести и подтвердить пароль для генерации ключа шифрования (рис. 3.12).

Рис. 3.12.

В приложениях пакетов Microsoft Office 2010 и Microsoft Office 2013 для шифрования документов используются соответственно команды Файл | Сведения | Защитить документ | Зашифровать паролем и Файл | Сведения | Защита документа | Зашифровать с использованием пароля. Изменение алгоритма шифрования, длины ключа и используемого криптопровайдера в версиях Microsoft Office 2007, 2010 и 2013 невозможно. Применяется шифрование по алгоритму AES ключом длиной 128 бит.

Для защиты от несанкционированного внесения изменений в документ Microsoft Word (версия Microsoft Office ХР и старше) он может быть снабжен электронной цифровой подписью для обеспечения его аутентичности и целостности. Добавление ЭЦП к файлу документа (в версиях Office ХР и 2003) возможно с помощью кнопки «Цифровые подписи» в окне настроек параметров безопасности (см. рис. 3.10). Для добавления ЭЦП к документу необходимо в окне «Цифровые подписи» (рис. 3.13) выбрать соответствующий сертификат ключа ЭЦП. При получении первой подписи для документа следует с помощью кнопки «Добавить» выбрать сертификат для добавляемой к документу ЭЦП (рис. 3.14).

В приложениях Microsoft Office 2007 добавление ЭЦП к документу производится с помощью команды Кнопка Microsoft Office | Подготовить | Добавить цифровую подпись. При этом корпорация Microsoft указывает, что полученная таким образом

Рис. 3.13.

Рис. 3.14.

ЭЦП не будет иметь юридической силы из-за различий в законодательстве разных стран. Для выбора сертификата и связанного с ним закрытого ключа автора подписываемого документа предназначена кнопка «Изменить» в окне подписания документа (рис. 3.15). Окно выбора сертификата в этой версии Office имеет тот же вид, что и в предыдущих версиях (см. рис. 3.14).

В приложениях пакетов Microsoft Office 2010 и Microsoft Office 2013 для добавления к документу электронной подписи используются соответственно команды Файл | Сведения | Защитить документ I Добавить цифровую подпись и Файл | Сведения | Защита документа | Добавить цифровую подпись.

Рис. 3.15.

Сертификат открытого ключа ЭЦП может быть получен одним из следующих способов:

- в удостоверяющем центре корпоративной КС, использующей, например, инфраструктуру открытых ключей Microsoft Windows;

- в коммерческом удостоверяющем центре;

- самостоятельно с помощью программы Selfcert.exe («Цифровой сертификат для проектов VBA» из набора программ «Средства Microsoft Office»), входящей в стандартную поставку пакета Microsoft Office.

При самостоятельном создании сертификата (вместе с соответствующим ему закрытым ключом ЭЦП) программа Selfcert.exe запросит имя владельца сертификата (рис. 3.16), а после успешного завершения процедуры создания выдаст соответствующее сообщение. Самостоятельно созданный сертификат является са- моподписанным и предназначен только для персонального использования владельцем защищаемого документа.

При попытке сохранения измененного документа, снабженного ЭЦП, Microsoft Word выдаст предупреждение о том, что все ЭЦП будут удалены из документа. Если файл с защищенным ЭЦП документом будет изменен с помощью других программных средств (например, с помощью Блокнота Windows), то при последующей попытке открытия документа Microsoft Word выдаст соответствующее сообщение, и файл с документом открыт не будет.

Защита от несанкционированного доступа к электронным таблицам Microsoft Excel и к презентациям Microsoft PowerPoint в пакете Microsoft Office производится полностью аналогично защите документов Microsoft Word.

Рис. 3.16.

В версиях операционной системы Windows, начиная с Windows 2000, для дополнительной защиты от несанкционированного доступа к папкам и файлам пользователей могут применяться средства шифрующей файловой системы (Encrypted File System - EFS), которые базируются на криптографическом интерфейсе приложений Windows CryptoAPI. На рис. 3.17 показана структурная схема взаимодействия компонентов операционной системы при использовании EFS. Как видно из схемы, возможности шифрующей файловой системы доступны только на дисках под управлением файловой системы NTFS.

Рис. 3.17.

Шифрующая файловая система разработана с учетом следующих принципов:

- автоматическая генерация криптопровайдером пары асимметричных ключей обмена (см. парагр. 3.2) и сертификата открытого ключа при первом обращении пользователя к услугам EFS (шифровании первой папки или файла);

- автоматическая генерация случайного сеансового ключа перед шифрованием файла, указанного пользователем;

- автоматическое шифрование и расшифрование в прозрачном режиме на уровне файла или папки (гарантируется, что для зашифрованного файла все созданные на его основе временные файлы также будут зашифрованы);

- возможность вызова функций шифрования и расшифрования с помощью контекстного меню Проводника Windows и программы командной строки cipher;

- доступ к закрытому ключу обмена пользователя со стороны операционной системы возможен только во время сеанса его работы в системе.

Пользователь сообщает шифрующей файловой системе Windows на необходимость шифрования папки или файла с помощью дополнительных атрибутов этих объектов, доступных по команде контекстного меню Свойства | Другие (рис. 3.18). Состояние выключателя «Шифровать содержимое для защиты данных» определяет необходимость в шифровании информации в данном объекте. При изменении этого состояния EFS запраши-

Рис. 3.18. Шифрование с помощью EFS вает пользователя о подтверждении изменения атрибута шифрования, а также распространении этого изменения только на папку или также на все вложенные в нее файлы и папки.

При изменении атрибута шифрования для отдельного файла шифрующая файловая система также запрашивает пользователя о подтверждении этого изменения и предлагает выбрать один из двух вариантов - зашифровать (расшифровать) только один файл или применить новое значение атрибута шифрования ко всей содержащей файл папке. Если выбранный для шифрования файл находится в незашифрованной папке (и наоборот), то после модификации этого файла значение его атрибута шифрования может автоматически измениться. Поэтому рекомендуется изменять значение атрибута шифрования для всей папки.

Перед шифрованием файла EFS обеспечивает генерацию случайного сеансового ключа FEK (File Encryption Key) (см. па- рагр. 3.2), после этого с его помощью зашифровывает файл, экспортирует из криптопровайдера сеансовый ключ в блобе, зашифрованном с помощью открытого ключа обмена пользователя, и записывает этот блоб вместе с самим зашифрованным файлом в качестве одного из его атрибутов.

Перед расшифрованием зашифрованного файла EFS обеспечивает импорт блоба с сеансовым ключом шифрования файла в криптопровайдер, используя при этом закрытый ключ обмена пользователя. После этого выполняется расшифрование файла.

В ОС Windows не поддерживается передача по сети зашифрованных файлов, а в операционной системе Windows 2000 не обеспечивается возможность совместного доступа к зашифрованному файлу со стороны нескольких пользователей. Поэтому для исключения угрозы потери зашифрованных пользователем данных, например, из-за невозможности его входа в систему, администратор должен применять политику обязательного использования агента восстановления данных (Data Recovery Agent - DRA).

Политика восстановления зашифрованных данных определяется в рамках домена. Пара ключей обмена для агента восстановления создается после включения соответствующего параметра политики безопасности, после чего открытый ключ из этой пары реплицируется на все компьютеры домена, а закрытый ключ сохраняется у администратора или на специально выделенном для этого компьютере. При использовании политики восстановления зашифрованных данных сеансовый ключ, на котором был зашифрован файл, экспортируется из CSP еще один раз - теперь в блобе, зашифрованном на открытом ключе агента восстановления, и это блоб записывается в качестве еще одного атрибута зашифрованного файла. При необходимости восстановления зашифрованного файла сеансовый ключ импортируется в криптопровайдер с использованием закрытого ключа агента восстановления.

В операционной системе Windows ХР Professional и более поздних защищенных версиях этой системы реализована поддержка общего доступа к зашифрованным файлам (но не папкам). С помощью кнопки «Подробно» в окне установки дополнительных атрибутов зашифрованного файла (см. рис. 3.18) открывается окно просмотра списка пользователей, которым разрешен доступ к этому файлу (рис. 3.19). Кнопка «Добавить» в этом окне предназначена для добавления пользователей к этому списку (рис. 3.20). Выбор возможен среди пользователей, уже обращавшихся за услугами шифрующей файловой системы (уже имеющих пары асимметричных ключей обмена) или имеющих сертификаты своих открытых ключей для EFS, выданные используемым в КС удостоверяющим центром.

Разрешение доступа к зашифрованным файлам со стороны других пользователей может избавить от необходимости использовать в КС политику агента восстановления.

Рис. 3.19.

Рис. 3.20.

Закрытый ключ пользователя в EFS шифруется случайным системным ключом, который, в свою очередь, зашифровывается с помощью главного ключа. Главный ключ вычисляется на основе хеш-значения пароля пользователя и его идентификатора безопасности SID (см. парагр. 2.1).

К недостаткам реализованного механизма совместного доступа к зашифрованным файлам в Windows ХР Professional можно отнести следующее:

- при выборе пользователей, которым разрешен доступ к зашифрованному файлу, нельзя использовать определенные в системе группы;

- нет возможности предоставить совместный доступ к зашифрованной папке;

- возможна потеря доступа к зашифрованным данным при переустановке операционной системы или назначении пользователю нового пароля администратором.

В Windows 2000, 2003, ХР система EFS не предупреждает пользователя о важности резервного копирования закрытого ключа EFS на носителе (например, флэш-памяти USB), отличном от жесткого диска, содержащего операционную систему. Это серьезная проблема для владельцев автономных компьютеров Windows 2003 и ХР. В домене с интегрированной инфраструктурой открытого ключа (PKI) закрытые EFS-ключи пользователей могут автоматически архивироваться при каждом обращении пользователя за сертификатом EFS. Это возможно благодаря интегрированной службе архивирования и восстановления ключа, поставляемой вместе с удостоверяющим центром Windows 2003 Certification Authority (СА) в составе серверных ОС Windows. Данная проблема менее актуальна в Windows 2000, где для EFS всегда определена учетная запись восстановления данных (в этой версии Windows EFS вообще не функционирует без учетной записи агента восстановления данных).

В автономных системах Windows Vista операционная система автоматически приглашает пользователя сделать резервную копию своего закрытого ключа EFS. Когда пользователь шифрует данные с применением EFS в первый раз и каждый раз, когда пользователь получает новый закрытый ключ EFS, пользователь видит предупреждение, «всплывающее» на панели задач. По щелчку пользователя на этом сообщении появляется новое окно, и пользователь может сделать резервную копию ключа, получить напоминание при следующем входе в систему или не копировать ключ. Если пользователь захочет создать резервную копию ключа, операционная система запускает мастер экспорта сертификатов, с помощью которого можно копировать закрытый ключ в надежно защищенный паролем файл в формате PKCS #12. Этот файл безопаснее сохранить на сменном носителе, а не на жестком диске системы.

Пользователь может в любое время запустить мастера резервного копирования ключа вручную из утилиты «Учетные записи пользователей» панели управления, используя функцию «Управление сертификатами шифрования ваших файлов» и выбрав режим «Создать резервную копию сертификата и ключа». Мастер, который проводит пользователя по этапам резервного копирования ключа, также связан со справочным файлом, содержащим рекомендации по копированию закрытого EFS-ключа пользователя в надежное хранилище.

Резервную копию закрытого ключа EFS можно получить из оснастки «Сертификаты» Microsoft Management Console (ММС) как в ХР, так и предыдущих версиях операционной системы Windows. Для этого достаточно открыть EFS-сертификат из оснастки и выбрать функцию «Копировать в файл» на вкладке «Состав» программы просмотра сертификатов. При этом запускается мастер экспорта сертификатов. На этот раз необходимо выбрать вариант работы мастера «Да, экспортировать закрытый ключ».

Резервное копирование ключа EFS и связанный с ним механизм восстановления, описанный выше, нельзя путать со встроенной функцией восстановления данных EFS. Восстановление данных EFS всегда включено в Windows 2000 EFS; в Vista, Windows 2003 и ХР EFS - это дополнительная опция. Восстановление данных EFS основано на существовании сертификата восстановления EFS и закрытого ключа, принадлежащего административной учетной записи. Функция восстановления данных EFS как таковая также защищает от потерь зашифрованных данных.

Чтобы создать сертификат восстановления и закрытый ключ для автономного компьютера, пользователь с административными правами должен запустить утилиту командной строки Cipher.exe следующим образом:

cipher /г".имя файла

Эта команда создает сертификат и закрытый ключ агента восстановления; затем необходимо сохранить полученный файл на устройстве флэш-памяти USB или другом сменном носителе. Дополнить ранее зашифрованные файлы новой информацией о восстановлении администраторы могут с помощью команды

Чтобы создать сертификат агента восстановления EFS для компьютеров, которые являются членами домена, обычно получают сертификат восстановления от корпоративного удостоверяющего центра, интегрированного со службой Active Directory, а затем требуется распространить информацию о восстановлении по компьютерам-членам домена с использованием параметров EFS объекта групповой политики (см. парагр. 2.2).

Еще одно усовершенствование EFS в Vista - мастер EFS повторной генерации ключей. Благодаря этому мастеру пользователь Windows может получить новый закрытый ключ, чтобы заново зашифровать свои ключи шифрования файлов (FEK) EFS. EFS не шифрует заново все FEK автоматически, когда пользователь получает новый закрытый ключ EFS; вместо этого копия старого закрытого ключа сохраняется в хранилище закрытого ключа пользователя в профиле пользователя, чтобы обеспечить доступ к ранее зашифрованным данным.

Повторная генерация ключей EFS - ценная возможность при переходе пользователей на новый закрытый ключ EFS, так как при этом устраняется зависимость пользователя от старых ключей. Благодаря повторной генерации ключей устраняется необходимость в резервном копировании старого закрытого ключа EFS и сохранении копии для доступа к ранее зашифрованным данным. Это действительно только для EFS-защищенных данных, сохраненных на логических дисках, подключенных к локальному компьютеру пользователя. Мастер повторной генерации ключей не может применяться для смены ключа защищенных EFS файлов, хранимых на резервном носителе. Другими словами, если в данном сценарии пользователь не хочет сохранять старые ключи EFS, необходимо делать резервные копии защищенных EFS файлов после каждой повторной генерации ключей.

Мастер EFS повторной генерации ключей особенно полезен, когда пользователи переходят от закрытого ключа EFS на базе жесткого диска к закрытому ключу EFS на базе смарт-карты. Мастер позволяет пользователям полностью отказаться от хранения закрытого EFS-ключа на жестком диске: с помощью закрытого EFS-ключа на смарт-карте можно защитить все данные - как старые, так и новые. В организациях, для которых информационная безопасность имеет решающее значение, пользователи EFS могут регулярно менять закрытый ключ EFS с помощью мастера EFS повторной генерации ключей. При частой смене ключей снижается вероятность успешной криптоаналитической атаки. Мастер может пригодиться тем пользователям, которые применяют различные ключи для шифрования информации в разных компьютерах, и тем, кто хочет добиться соответствия ключей EFS в различных компьютерных системах.

Запустить EFS повторной генерации ключей можно из утилиты «Учетные записи пользователей» в панели управления. Следует выбрать параметр «Управление сертификатами шифрования ваших файлов», а затем выбрать «Создать новый сертификат». В окне «Обновить ваши ранее зашифрованные файлы» мастера можно выбрать зашифрованные данные, которые необходимо обновить с новым ключом. Конечно, повторная генерация ключа EFS - не очевидное действие, регулярного выполнения которого нельзя требовать от обычного пользователя. Но в настоящее время компания Microsoft не обеспечивает возможности централизованной или автоматической регенерации ключа через регулярные промежутки времени.

В Windows Vista появился новый набор параметров конфигурации EFS, управляющих новыми функциями EFS, которые отсутствовали в прошлых редакциях шифрующей файловой системы. Основные параметры: возможность шифровать файл подкачки и управлять очисткой кэша ключей шифрования EFS.

В предыдущих редакциях EFS при открытии (т. е. расшифровании) зашифрованного файла и записи его на диск открытое содержимое исходного файла сохранялось в файле подкачки. Кроме того, в прошлых редакциях кэш ключей шифрования EFS очищался только по окончании сеанса работы пользователя; а теперь кэш можно очистить, когда пользователь блокирует свою рабочую станцию или по истечении определенного промежутка времени.

Новые параметры настройки EFS обеспечивают управление EFS, конфигурацией безопасности, параметрами сертификата и закрытого ключа, а также кэшированием. В домене Windows эти параметры можно применить через групповую политику, чтобы управлять поведением EFS на рабочих станциях пользователей. Доступ к параметрам EFS можно получить из свойств Конфигурация компьютераКонфигурация WindowsIIapaMeTpbi безопас- ностиПолитики открытого ключаФайловая система EFS.

Благодаря новым параметрам конфигурации администраторы могут легко активизировать и отменять использование EFS на компьютерах Windows в домене и централизованно настраивать важнейшие параметры EFS. Чтобы отказаться от использования EFS, необходимо просто выбрать вариант «Отключить» в соответствующем объекте групповой политики. Администраторы могут потребовать обязательного применения смарт-карт для EFS, установив флажок «Требовать смарт-карты для EFS», разрешить использование сертификатов EFS с собственной подписью, установив флажок «Разрешать генерацию самоподписанных сертификатов EFS, когда центр сертификации недоступен», и задать длину закрытых ключей EFS для криптосистемы RSA, применяемых для самоподписанных сертификатов, из раскрывающегося списка «Длина ключа для самоподписанных сертификатов». Длина ключа для EFS-сертификатов, генерируемых центром сертификации Windows, задается в соответствующем шаблоне сертификата Active Directory.

В Windows Vista появились два важных изменения, которые сразу не бросаются в глаза в графическом интерфейсе Windows: поддержка смарт-карт и возможность более эффективного использования EFS для файлов, расположенных на удаленных компьютерах. Компания Microsoft, наконец, обеспечила хранение закрытого ключа EFS в смарт-картах. Хранение закрытых ключей в смарт-картах - самый безопасный способ. В предыдущих версиях Windows закрытый ключ EFS можно было хранить только в профиле пользователя на жестком диске. Если каждая система, в которую входит пользователь, оснащена устройством чтения смарт-карт, то смарт-карты - самый простой способ реализации перемещаемых ключей EFS.

Также оптимизированы операции шифрования при сохранении закрытого ключа на смарт-карте. В прошлых версиях EFS использование смарт-карты замедляло бы доступ пользователей к зашифрованным файлам, если бы при каждом обращении к зашифрованному файлу требовалось прибегать к закрытому ключу на смарт-карте. По этой причине специалисты Microsoft разработали режим ускоренной работы с закрытым ключом EFS на смарт-карте. Когда пользователь впервые задействует закрытый ключ на смарт-карте для доступа к зашифрованному файлу, EFS извлекает программный закрытый ключ EFS из закрытого ключа на смарт-карте и кэширует его в контексте безопасности службы Local Security Authority (LSA). В сущности, система сохраняет его в защищенной области памяти. Затем EFS использует программный закрытый ключ для шифрования и расшифрования до конца сеанса пользователя.

Еще одно важное изменение - поддержка локального EFS-шифрования и расшифрования файлов, размещенных на удаленных компьютерах, например файл-серверах. В прошлых версиях EFS, когда пользователи обращались к зашифрованным файлам на файл-сервере, файл расшифровывался на файл-сервере и пересылался на рабочую станцию пользователя в открытом виде. В Vista внесены изменения в протокол Server Message Block (SMB) - стандартный протокол для совместного доступа к файлам в Windows, что позволяет пересылать метаданные EFS между файл-сервером и рабочей станцией пользователя. В результате защищенный EFS файл остается зашифрованным на всем пути движения к клиенту.

Эти изменения SMB являются частью нового протокола SMB 2.0, который входит в основу исходного текста Vista и Server 2008. Аналогичная возможность в Windows 2003 реализована в наборе расширений WWW Distributed Authoring and Versioning (WebDAV). Однако эти расширения полезны лишь в том случае, если файл-сервер связан с общим ресурсом Web-cep- вера Microsoft IIS и если пользователь обращается к общим файлам через протокол HTTP.

В качестве дополнительной услуги, начиняя с Windows ХР Professional, поддерживается выделение имен зашифрованных файлов и папок зеленым цветом, хотя это может рассматриваться и как дополнительное указание на объекты, содержащие конфиденциальную информацию.

Начиная с версии Windows ХР Professional возможно использование средств шифрующей файловой системы при работе с кэшированными на клиентском компьютере автономными файлами из общих для пользователей сети папок. Благодаря кэшированию пользователи могут продолжать просматривать и редактировать файлы из общих папок в ситуации, когда их мобильный компьютер отключен от сети. При последующем подключении к серверу сети операционная система синхронизирует произведенные изменения в файлах с их более ранними версиями, размещенными в общих папках. Возможность автоматического шифрования и расшифрования автономных файлов повышает их защищенность от несанкционированного доступа при работе с ними на мобильных компьютерах (например, во время командировок пользователей).

В состав операционных систем Windows 7 и старше помимо шифрующей файловой системы EFS включена служба Bit Locker, позволяющая осуществлять полное шифрование жесткого диска компьютера и съемных флэш-дисков.

В документах устаревшего формата (.doc, .xls, .ppt, ...), представляющих собой CFBF, VBA сохраняется в хранилище второго уровня «Macros», формат которого аналогичен предыдущему.

В этом случае по названию (расширению имени файла) или значку пользователь никак не определит, что документ может содержать макросы.

Microsoft любезно опубликовала спецификацию формата хранения проектов VBA в документах Office: . Как и следовало ожидать, многие интересные поля структур описаны в спецификации приблизительно следующим образом:

MUST be ignored on read. MUST not be present on write.Тем не менее, при желании можно выяснить, что кроме исходного кода VBA в файл хранилища записывается также скомпилированый так называемый p-code (packed code). Формат этого промежуточного кода для виртуальной машины зависит от версии VBA. Если документ открыт в приложении, использующем ту же версию виртуальной машины, p-code будет загружен и выполнен, а исходный код проигнорирован. Существует также и третий вариант сохраняемого кода: это специфичный для версии приложения двоичный формат, который в спецификации обтекаемо назван Performance Cache и записывается в файл при выполнении программы.

Любопытно заметить, что, если формат p-code частично доступен антивирусным компаниям на условиях Non Disclosure Agreement, то о формате Performance Cache, называемом в ряде источников также Execode, практически неизвестно (основываясь на некоторых прецедентах можно даже предположить, что неизвестно и самой компании Microsoft).

Подобная техника дает определенную свободу действий создателям макровирусов и влечет за собой дополнительные сложности для антивирусных сканеров: в зависимости от версии пакета и виртуальной машины может быть скомпилирован исходный код, использован p-code либо загружен Performance Cache, которые совершенно необязательно могут соответствовать один другому.

При открытии документов, содержащих проекты VBA, приложение создает временный файл-хранилище, в который копирует директории VBA. Копирование осуществляется средствами системного Structured Storage API, непосредственно с содержимым хранилища на этом этапе приложения Office не взаимодействуют. Код VBA, в одном из трех вариантов, будет загружен виртуальной машиной только после того, как пользователь разрешит выполнение (или если выполнение разрешено по умолчанию).

Встроенные механизмы противодействия макровирусам

Можно выделить два основных вопроса безопасности, которые необходимо решить при разработке архитектуры собственного макроязыка:

* К чему могут иметь доступ макросы

* Могут ли макросы распространяться как составная часть документов.

Если рассмотреть архитектуру макросов VBA от Microsoft, описанную выше, становится очевидно, что оба эти вопроса решены неправильно. Это привело к тому, что открытие документа Microsoft Office c макросами равносильно запуску обычного исполняемого файла.

Таким образом, документы Microsoft Office с макросами:

* Обладают свойствами и возможностями обычного исполняемого файла

* Не принадлежат к зарегистрированному в системе типу исполняемых файлов и не воспринимаются пользователями как исполняемые.

Из-за распространенности пакета Microsoft Office и пересылок документов в почтовых вложениях, а также двух свойств документов с макросами, описанных выше, они стали легким и надежным способом проникновения вредоносного ПО на компьютеры пользователей. Настолько легким, что компании Microsoft пришлось решать эту проблему при помощи расширения функции механизма безопасности офисного пакета.

Два механизма безопасности интегрированы непосредственно в приложения Microsoft Office:

* Защищенный режим просмотра

* Политики запрета исполнения макросов VBA.

В Microsoft Office есть защищенный режим, который активируется при просмотре файлов, загруженных из интернета, запрещает запуск любого активного содержимого (в том числе, и макросов) и создает ряд ограничений для процесса, который открывает этот документ. При открытии документа в таком режиме создается дочерний процесс (в котором и происходит просмотр документа) с пониженным уровнем целостности и ограничением Job на создание дочерних процессов (делается ограничением одного активного процесса в Job).

Эти ограничения, в первую очередь, направлены на предотвращение эксплуатации обычных бинарных уязвимостей в самом офисном приложении.

Изоляция процесса, отображающего документ в защищенном режиме, реализована в целом хорошо и заслуживает отдельного упоминания.

На уровне приложения в ОС Microsoft Windows предоставляет следующие возможности изоляции процесса:

* Ограничения токена (маркера доступа) процесса

* Ограничения GUI-подсистемы

* Ограничения объекта Job для процесса.

Изоляция процесса офисного приложения, отображающего документ, реализуется при помощи всех этих трех механизмов.

Примерная схема работы защищенного режима просмотра документов Microsoft Office

Недоверенные документы открываются в изолированном процессе, который создается главным процессом-брокером офисного приложения. Для этого формируется специальный токен, с которым будет создаваться изолированный процесс при помощи функции CreateProcessAsUser. В зависимости от того, поддерживает ли операционная система запуск процессов с токеном AppContainer или нет, токен формируется по-разному.

Для операционных систем, поддерживающих технологию AppContainer (Windows 8 и выше), выполняется создание папки контейнера, настройка разрешений для работы с именованным каналом, по которому изолированный процесс может общаться с процессом-брокером, а также добавляется особая возможность (Capability) с недокументированным SID, свойственная только Microsoft Office. Процессы, работающие на основе технологии AppContainer, ограничены добавленными в них возможностями (Capabilities). Они определяют границы песочницы, в которых исполняется процесс. Изолированный процесс офисного приложения, таким образом, может лишь работать с файлами внутри папки собственного контейнера, и общаться с процессом-брокером через именованный канал. Доступ в сеть полностью закрыт, поскольку у процесса отсутствуют возможности (Capability) для открытия портов и исходящих соединений.

Для более ранних операционных систем, не поддерживающих технологию AppContainer, но активирующих исполнение процесса с низким уровнем целостности, выполняется более сложная настройка токена изолированного процесса. Отключаются следующие SID в группах токена: Domain Users, Administrators, Console Logon, This Organization, NTLM Authentication, Medium Mandatory Level. SID следующих сущностей ограничиваются в маркере доступа изолированного процесса: Restricted Code, Everyone, Users, Logon Session. Настраиваются разрешения для работы с именованными каналом процесса-брокера и понижается уровень целостности до низкого. Также создается папка для работы изолированного процесса и настраиваются разрешения для взаимодействия с ней.

После настройки маркера доступа вне зависимости от поддержки технологии AppContainer создается процесс в состоянии паузы Suspended. Этот процесс добавляется в Job с особыми ограничениями. Ограничения объекта Job обычно следующие:

* Число активных процессов – 1

* Завершение процессов при необработанном исключении

* Завершение дочерних процессов при завершении процесса-родителя.

Опционально в зависимости от настроек офисного приложения формируется изоляция GUI, в частности, может быть создан новый рабочий стол для изолированного процесса. Обычно этого не делается. Рабочий стол определяет, в частности, буфер обмена. После создания, настройки разрешений процесса и добавления его в объект Job, процесс брокер возобновляет выполнение изолированного процесса, выводя его из состояния Suspended.

Описанная выше система изоляции процесса, в котором происходит открытие недоверенного документа, существенно усложняет эксплуатацию обычных бинарных уязвимостей. Как правило, злоумышленникам приходится искать в таком случае дополнительные уязвимости в ядре ОС, чтобы выйти за пределы создаваемой процессором-брокером песочницы изолированного процесса, в котором отображается документ.

Однако при разрешении запуска макросов приложение не будет работать в защищенном режиме (даже если файл был загружен), и таким образом виртуальная машина VBA не получит ограничений. Пользователь может отключить режим защищенного просмотра нажатием кнопки «Разрешить редактирование» / «Enable editing», которая появляется на желтой полосе предупреждения при открытии загруженного документа.

Параметры запуска приложений VBA можно изменить пользовательскими настройками.

Настройка политики запуска макросов в окне «Trust Center»

По умолчанию, стоит настройка, запрещающая исполнение всех макросов с оповещением пользователя. «Тревожный сигнал» выглядит следующим образом:

Нажимая на кнопку «Enable Content», пользователь разрешает исполнение всех макросов документов, в том числе, и автоматических, тем самым ставя под угрозу заражения свой ПК.

В ответ на возросшее количество угроз от распространения документов с макросами, в Microsoft разработали более жесткую политику безопасности, которая может быть настроена администраторами через механизм групповых политик Windows. Администратор может её сконфигурировать таким образом, что будет апрещено исполнение макросов в документах, загруженных по сети.

Также следует заметить, что для всех политик имеются исключения:

* Доверенные расположения в файловой системе

* Доверенные издатели.

Документы из доверенных расположений в файловой системе открываются с минимальными ограничениями. То же самое относится к механизму доверенных издателей. В частности, автоматически могут запускаться VSTO, подписанные сертификатами доверенных издателей.

Обход методов противодействия макровирусам

Большинство методов обхода механизмов безопасности строятся на социальной инженерии. Пользователи не воспринимают файлы Microsoft Office с макросами как исполняемые, поэтому легко вводятся в заблуждение демонстрацией ненормального открытия документа и приглашением пользователя включить макросы, чтобы устранить проблемы. Злоумышленники предоставляют подробные инструкции, на случай, если пользователи сами не могут догадаться как это сделать, и весомо выглядящее обоснование необходимости их включения.На форумах соответствующей тематики можно встретить объявления о создании «индивидуальных дизайнерских решений» для оформления документов, призванных убедить пользователя включить активное содержимое. Стоимость таких решений может быть значительной, а эффективность, по мнению авторов, доходит до 60%.

Эксплуатируется желание пользователя поскорее получить информацию из документа. Из-за этого многие, даже не думая, разрешают исполнение макросов. Формирование внешнего вида и содержимого таких документов зависит уже исключительно от фантазии злоумышленников и основано на незнании типичными пользователями сложных возможностей макроязыка VBA, приводящих к заражению системы вредоносным ПО. После разрешения пользователем исполнения макросов и заражения компьютера, макрос, как правило, показывает пользователю ту информацию, которую он хотел увидеть, меняя соответствующим образом открытый документ при помощи API автоматизации.

Современные версии Office имеют возможность изменения групповых политик, что позволяет доменному администратору заблокировать выполнение VBA на всех пользовательских компьютерах без возможности изменения этой настройки пользователем. Несомненно, с точки зрения безопасности это шаг вперед. К сожалению, эта возможность зачастую не применяется, поскольку во многих компаниях есть свой активно используемый набор макросов, от которого никто не желает отказываться.

Есть и еще один неочевидный нюанс, который представляет собой значительную брешь в безопасности. В памяти программы Office содержится «свойство» AutomationSecurity - переменная, содержащая настройки безопасности для активного содержимого, в том числе для макросов и элементов ActiveX. Если приложение было запущено пользователем стандартным способом, например, значком на рабочем столе или открытием документа, эта переменная будет соответствовать настройкам, выставленным пользователем в окне «Центра безопасности» или администратором при помощи шаблонов. Если же приложение запущено как клиент Автоматизации, из скрипта или другого приложения (к примеру, приложения для бухучета), переменная AutomationSecurity будет содержать минимальное значение «msoAutomationSecurityLow». В результате при обработке автоматизированным приложением какого-либо документа будут выполнены и содержащиеся в документе VBA-программы, если только программист специально не изменил переменную на msoAutomationSecurityByUI или msoAutomationSecurityForceDisable.

И в заключение...

Что же вирус Melissa и причиненные им убытки? Удивительно эффективный и эффектный результат выглядит еще более впечатляющим, если обратить внимание на одну маленькую деталь: предупреждающее сообщение об опасности макровирусов при открытии документа, содержащего макросы, появилось еще в Microsoft Office 97 (Melissa, напомним, появился в 1999).

Для того, чтобы отключить предупреждение, необходимо было снять «галочку» в настройках.

По-видимому, это мало кого остановило.

Теги: Добавить метки

Федеральное агентство по образованию Тверской государственный технический университет В.Б. ГУХМАН, Е.И. ТЮРИНА ОСНОВЫ ЗАЩИТЫ ДАННЫХ В MICROSOFT OFFICE Учебное пособие Издание первое Тверь 2005 2 ББК32.81-018.2*32.979Я7 УДК 681.3.06(075.8) Гухман В.Б., Тюрина Е.И. Основы защиты данных в Microsoft Office: Уч. пособие. 1-е изд. Тверь: ТГТУ, 2005. 100 с. Рассмотрены стратегии безопасности данных в Windows и MS Office, средства защиты данных в Word, Excel и Access от несанкционированного доступа и чтения, несанкционированного редактирования, копирования и удаления, ошибок ввода данных, компьютерных вирусов, а также возмож- ности восстановления утерянных данных. Пособие разработано в соответствии с идеологией и требованиями го- сударственных образовательных стандартов к содержанию и уровню под- готовки дипломированных специалистов инженерно-технического и соци- ально-экономического профилей. Рекомендуется для студентов всех спе- циальностей и для практиков – «конечных пользователей», сталкивающих- ся с необходимостью сбора, обработки и анализа данных на компьютерах. Рецензенты: зав. отделом ЗАО НИИ ЦПС, кандидат технических наук, старший научный сотрудник В. Кравчук; доцент кафедры «Информатика и методы оптимизации» ТвГУ, кандидат технических наук Н.Е. Демидов. Владимир Борисович Гухман Евгения Ивановна Тюрина Основы защиты данных в Microsoft Office Учебное пособие Издание первое Редактор И.В. Шункова Корректор В.А. Румянцева Технический редактор Г.В. Комарова Подписано в печать 8.10.05 Формат 60х84/16 Бумага писчая Физ. печ. л. 6,25 Усл. печ. л 5,81 Уч.-изд. л. 5,44 Тираж 150 экз. Заказ № 172 Цена 62 руб. 60 коп. Издательство Тверского государственного технического университета 170026, г. Тверь, наб. Афанасия Никитина, 22 ISBN 5-7995-0298-1 © Тверской государственный технический университет, 2005 3 ПРЕДИСЛОВИЕ В настоящее время пособий по информационному терроризму (вклю- чая вирусные и прочие атаки на данные) и хакерству («хакингу») очень много, но мало книг, пособий по защите данных от информационных тер- рористов и хакеров. Может, таково веление времени?! Как бы то ни было, но данное пособие направлено на ликвидацию упомянутого изъяна. Цен- ность компьютера не в его железе-«харде» (hardware) и программах- «софте» (software), а в данных (data), созданных пользователями. Порой «добыча» данных сопряжена с преодолением существенных трудностей, достойных боевиков и триллеров. Поэтому данные должны быть в безо- пасности как и самое дорогое, что у нас есть. Во введении даются основные понятия, используемые в пособии, ос- новы защиты данных, а также юридические обоснования необходимости и законности такой защиты. Первая глава пособия рассказывает о том, какие стратегии безопасно- сти данных предусмотрены в Windows и MS Office, какие бывают права и разрешения на доступ к информации, кто и как предоставляет эти права и разрешения различным группам пользователей. Во второй главе говорится о защите данных от несанкционированного доступа и чтения. Это могут быть скрытие файлов и папок, разрешение и отказ в доступе к ним, парольная и криптографическая защита документов, а также скрытие отдельных фрагментов документов. В третьей главе говорится о защите данных от несанкционированного редактирования. Рассматриваются средства защиты в файле Word, книге Excel, базе данных Access, а также управление доступом при работе с об- щим документом или базой данных в локальных сетях. Четвертая глава пособия рассказывает о том, как защититься от оши- бок ввода данных. Для обнаружения ошибок рассматривается способ ус- ловного форматирования данных, для предупреждения ошибок – контроль данных с помощью наложения условий на значение. В пятой главе речь идет о защите данных от несанкционированного копирования и удаления, а также о возможности восстановления утерян- ных данных. Рассматриваются физические и логические причины порчи жесткого диска, а также различные способы восстановления утраченной информации. И, наконец, в шестой главе говорится о защите от бича современного компьютера – компьютерных вирусов. Рассматриваются несколько клас- сификаций компьютерных вирусов, а также средства для диагностики и лечения компьютера от вирусов. В двух приложениях рассмотрены проблемы, имеющие отношение (хотя и косвенное) к защите данных в MS Office, а именно: 4 – защита операционной системы и ее основных настроек; – безопасность в Интернете. Компьютерные технологии описаны применительно к среде MS Office XP (2002), но практически без изменений могут использоваться в среде MS Office 2003 и определенной мере в более ранних версиях пакета. Пособие предназначено в первую очередь для студентов и конечных пользователей – непрофессионалов в программировании (так называемых «чайников»). Поэтому мы не даем средств защиты в подробностях, нано- сящих ущерб компьютерным системам, т.к. конечные пользователи, входя в систему, могут преследовать разные цели. В частности, не рассмотрены аппаратные средства защиты, поддерживаемые в Windows и MS Office, технологии безопасного управления знаниями, обслуживание документов. Впрочем, профессионалам данное пособие тоже не бесполезно. Надеемся, что ознакомление с ним поможет сохранить ваши данные в целости и со- хранности независимо от их предметного содержания – научно- технического, политико-экономического, социологического, медицинско- го, литературно-художественного и т.д. Авторы признательны уважаемым рецензентам за конструктивную критику, обсуждения и советы, способствовавшие улучшению качества настоящего издания. Все замечания и предложения будут с благодарностью приняты авто- рами по адресу: 170026, г. Тверь, наб. Афанасия Никитина, 22, Тверской государственный технический университет (ТГТУ), кафедра информатики и прикладной математики (ИПМ). 5 ВВЕДЕНИЕ Безопасность, сохранность, защита данных Бди! (Козьма Прутков) Одно из законодательно закрепленных прав человека – право на дос- туп к объективной информации, которая должна быть доступна гражда- нам, если ее открытость не угрожает безопасности личности, общества, го- сударства. Но в той же мере, в какой информация доступна всем, она дос- тупна и для угроз со стороны «заинтересованных лиц», в задачу которых входит злонамеренное использование сведений либо их фальсификация, уничтожение, порча. Цели при этом могут быть самые разные, а результат один – нарушение упомянутого права законопослушных граждан. Поэтому проблема безопасности информации всегда актуальна. Под информацией здесь и далее будем подразумевать ее высшую, наиболее ценную форму – знание, заключенное в данных - знаковой форме представления информации. Знание нематериально, оно принадлежит на- шему сознанию (со-знанию) в идеальной форме. В свою очередь, данные вполне материальны, ибо передаются и хранятся в материально- энергетической форме знаков и сигналов, пригодных для обработки авто- матическими средствами при возможном участии человека, его органов чувств. Будучи востребованной через данные, информация обладает поло- жительной ценностью для потребителя, в отличие от дезинформации, не- сущей отрицательную ценность (т.е. вред), и от информационного шума, имеющего нулевую ценность (ни вреда, ни пользы). В компьютер вводятся данные, представляющие интерес не только для сиюминутного, но и для повторного, многократного использования. Сле- довательно, данные должны надежно храниться, и все пользователи, начи- ная с системного администратора и кончая операторами ввода данных, должны обеспечить их сохранность вне зависимости от категории доступа (общедоступная, с ограниченным доступом). Иначе данные могут быть случайно утеряны из-за элементарной халатности или легко уничтожены по злому умыслу. Проблема сохранности данных имеет и этический смысл, связанный с уважением к собственному труду и труду своих кол- лег, которые помогали собирать данные и вводить их в компьютер. Термины «безопасность» и «сохранность» не тождественны. Безо- пасность данных с позиций их защиты часто ассоциируется с защищенно- стью от несанкционированного доступа, а сохранность данных – с их за- щищенностью от искажений и случайного удаления1. Но с позиций атаки на данные такое разграничение представляется весьма условным. Поэтому 1 См., например, [Першиков В.И., Савинков В.М. Толковый словарь по информатике. М.: Финансы и статистика, 1995. С. 37, 384]. 6 далее будем пользоваться общим термином «безопасность данных», под- разумевая, что он включает в себя как меры защиты от несанкционирован- ного доступа, так и меры обеспечения сохранности данных. Данные, добытые с трудом, не менее трудно уберечь от непреднаме- ренных и преднамеренных угроз, ибо абсолютная безопасность данных недостижима, а поэтому не только не обеспечивается, но даже и не полага- ется ни одним информационным процессом. Дело в том, что помехи (угро- зы), создаваемые данным со стороны среды их распространения (в про- странстве – при передаче – или во времени – при хранении), физически не существуют только при абсолютном нуле температур, когда прекращаются все формы теплового движения молекул, вещества и, соответственно, – пользователей, хакеров и кракеров2. Но абсолютный нуль (0°К=-273,16°С), согласно третьему закону термодинамики Вальтера Нернста, недостижим. Следовательно, помехи существуют в любом канале связи (при передаче и хранении). Более того, полагаем, что данная закономерность оправдана с любой точки зрения – научной и практической. Если бы информация не рассеивалась, мир утонул бы в информационном мусоре так, как он тонет сейчас в физическом и химическом мусоре. Кроме того, умеренное рассеи- вание информации полезно для ее созидания, как полезно для организма умеренное разрушение усвоенных органических веществ, освобождающее место для поддержания активного вещественно-энергетического метабо- лизма. Созидание и рассеивание информации как объективно взаимосвя- занные процессы в совокупности являются одним из следствий закона со- хранения информации. Впрочем, данный вопрос, имеющий философское содержание, выходит за рамки нашей приземленной проблемы3. Под «защитой данных» будем подразумевать организационные, про- граммные и технические методы и средства, направленные на обеспечение безопасности данных. Согласно статье 20 закона РФ «Об информации, информатизации и защите информации»4 целями защиты информации являются: – предотвращение утечки, хищения, утраты, искажения, подделки инфор- мации; – предотвращение угроз безопасности личности, общества, государства; – предотвращение несанкционированных действий по уничтожению, мо- дификации, искажению, копированию, блокированию информации; 2 Вопреки расхожему мнению, хакер – не взломщик, а «программист-фанатик, зани- мающийся доскональным изучением вычислительных систем с целью расширения их возможностей» [Першиков В.И., Савинков В.М. Толковый словарь по информатике. М., 1995. С. 443]. Компьютерный взломщик – кракер (крэкер) (от cracker (англ.) – дро- билка, щипцы для колки орехов). 3 См. [Гухман В.Б. Философия информационного подхода. Тверь: ТГТУ, 2000]. 4 Закон РФ №24-Ф3 от 20.02.95 (в редакции Федерального закона от 10.01.2003 №15-3)/ www.medialaw.ru/russian_laws. 7 – предотвращение других форм незаконного вмешательства в информаци- онные ресурсы и информационные системы, обеспечение правового режи- ма документированной информации как объекта собственности; – защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информацион- ных системах; – сохранение государственной тайны, конфиденциальности документиро- ванной информации в соответствии с законодательством; – обеспечение прав субъектов в информационных процессах и при разра- ботке, производстве и применении информационных систем, технологий и средств их обеспечения. Обратим внимание, что упомянутые в законе утрата, искажение и подделка информации (вернее, данных), могут осуществляться не только на этапе их хранения, но и при вводе в компьютер и даже в процессе теку- щей работы, не связанной напрямую именно с этими данными, но исполь- зующей общее с ними дисковое пространство. При этом искажение может быть не только злонамеренным, но и случайным, ошибочным. От ошибок ввода никто не застрахован, и для ошибочного результата обработки дан- ных, в частности, принятия ошибочного решения безразлична причина ошибки – то ли это был некорректный ввод данных, то ли их небрежное хранение, то ли инфицирование компьютерным вирусом. Утрата данных тоже может быть непреднамеренной, случайной, но в случаях информаци- онного террора это будет уже не утрата, а злонамеренное уничтожение. Поэтому важными задачами защиты данных являются защита от оши- бок ввода и от компьютерных вирусов. Даже если информация, заключен- ная в данных, несет благо всему человечеству, будьте уверены, что найдет- ся некто, желающий превратить их в «кучу мусора, как только у него поя- вится такая возможность» [Тайли, 1997. С. 20]. Деятельность анонимных осквернителей информации является «цифровым эквивалентом оскверне- ния могил и разрисовывания общественных зданий» [Там же.] и должна пресекаться с той же непримиримостью и последовательностью, как и дея- тельность злостных нарушителей общественного порядка и морали. Наконец, при утере данных надо дать шанс пользователю восстано- вить их, насколько возможно. Ведь для живого организма потеря сознания, кома, клиническая смерть – еще не физическая смерть. Иными словами, к данным должны применяться защитные процедуры профилактики, лече- ния и «воскрешения». Сейчас только ленивый не обсуждает проблему безопасности инфор- мации в компьютерах и компьютерных сетях. Поэтому нереально охватить все многообразные аспекты данной проблемы. Наша задача – системати- зировать рекомендованные средства защиты данных в Windows и MS Of- fice и, по возможности, в деталях рассмотреть те из них, которые предна- значены для конечного пользователя офисных приложений. 8 1. СТРАТЕГИЯ БЕЗОПАСНОСТИ ДАННЫХ Стратегия безопасности в Windows Современные версии операционной системы (ОС) Windows [-2000 (Millennium), -2002 (XP), -2003] базируются на сетевой ОС Windows NT, в которую были заложены. До сих пор остались в качестве основных сле- дующие средства обеспечения безопасности: учетные записи, группы, пра- ва, разрешения и аудит безопасности. Управление перечисленными средствами обычно осуществляет систем- ный администратор (сисадмин), если компьютеры конечных пользователей являются рабочими станциями локальной сети. При использовании компью- тера в автономном режиме (вне сети) средства обеспечения безопасности на- ходятся в распоряжении владельца, и он вправе воспользоваться ими, если его компьютер доступен нескольким пользователям. Поэтому не исключены угрозы для данных как самого владельца, так и всех пользователей. Естест- венно, установки параметров безопасности согласовываются между всеми зарегистрированными пользователями (группами пользователей), дабы не ущемлять прав и функциональных обязанностей каждого из них. Учетная запись идентифицирует пользователя (группу) по систем- ному имени и паролю, которые должны быть правильно набраны при вхо- де в компьютер, иначе доступ будет невозможен. Windows не требует обя- зательной установки паролей для учетных записей пользователей. Однако по соображениям безопасности настоятельно рекомендуется назначать па- роли для всех учетных записей. При входе в рабочую станцию сети может быть добавлен третий (сетевой) идентификатор – имя сетевого домена. Домен – группа компьютеров с общими администрацией, базой данных ка- талога и политикой безопасности). Пользователи создаются либо операционной системой (по умолча- нию), либо административно – сисадмином или владельцем компьютера. Пользователи по умолчанию – «Система», «Создатель-владелец»5. Группа пользователей удобнее для администрирования, чем индиви- дуальный пользователь. Назначая права группам, а не отдельным пользо- вателям, можно упростить управление учетными записями пользователей. Так, если всем пользователям группы требуются одинаковые права, можно один раз назначить набор прав группе, вместо того чтобы назначать один и тот же набор прав каждому пользователю в отдельности. Пользователю, входящему в систему с учетной записью члена группы, обеспечивается ав- томатическое наследование прав, назначенных этой группе. Права, назна- ченные группе, применяются ко всем членам группы до тех пор, пока они в ней состоят. Права пользователей, являющихся членами нескольких 5 Этих пользователей можно считать и группами, как это делается в Центре справки и поддержки Windows ХР. 9 групп, суммируются. Это означает, что такой пользователь имеет более одного набора прав. Чтобы лишить пользователя прав, администратору достаточно удалить его из группы. При этом пользователь лишается прав, назначенных группе. Группы, как и пользователи, создаются операционной системой (по умолчанию – встроенные группы) либо администратором и другими поль- зователями (при необходимости). Встроенными группами локальной сети могут быть «Администраторы», «Опытные пользователи», «Пользовате- ли», «Операторы архива», «Репликатор», «Гости», «Все» и специальные группы. Встроенных групп автономного компьютера меньше: «Админист- раторы», «Пользователи», «Все». Права определяют круг полномочий (функциональных возможностей и обязанностей), которые операционная система или сисадмин делегиру- ют пользователям и группам. Только системный администратор обладает всей номенклатурой прав. Это же может себе позволить владелец авто- номного компьютера, наделенный правами сисадмина. Остальным пользо- вателям и группам предоставляются ограниченные наборы прав. Права ус- танавливаются автоматически для встроенных групп и пользователей, соз- данных ОС, или административно для остальных групп и пользователей. Список прав каждого пользователя и каждой группы может быть админи- стративно изменен, даже если речь идет о встроенных группах и пользова- телях. Существуют два типа прав пользователей: а) привилегии: право на архивацию файлов и папок, на загрузку и вы- грузку драйверов устройств, управление аудитом и журналом безопасно- сти, изменение параметров среды оборудования и др. – всего около трех десятков привилегий; б) права на вход в систему: право локального входа в систему, входа в качестве службы, на доступ к компьютеру из сети и др. – всего около де- сятка прав. Права применяются к учетным записям пользователей и групп, в от- личие от разрешений, применяемых к компьютерным ресурсам (объектам), которые эксплуатируются пользователями и группами. Разрешения на доступ к ресурсам указывают, что можно, а чего нель- зя делать с ресурсами, такими как диски, папки, файлы, периферийные устройства, службы и др. Так, основными разрешениями для работы с дис- ками, папками и файлами являются: полный доступ, изменение (значит, разрешить изменение атрибутов и редактирование данных), чтение и вы- полнение, чтение, запись (разрешить редактирование данных). Для дисков и папок дополнительное разрешение – список содержимого папки (значит, разрешить просмотр папки), Особые разрешения – удаление, удаление подпапок и файлов, чтение и смена разрешений, смена владельца и др. 10 Всего в файловой системе NTFS (NT File System) предусмотрено пол- тора десятка разрешений6. Для работы с принтером существуют разреше- ния на печать, управление принтером и документами (приостановка и во- зобновление работы принтера, изменение параметров очереди печати, пре- доставление принтера в совместное использование, изменение свойств пе- чати, приостановка, возобновление, перезапуск, отмена и изменение по- рядка печати документов, отправленных другими пользователями). Разрешения устанавливаются обычно администратором и владельцами ресурсов с обязательным указанием, кому из пользователей и групп они выданы. Если ресурс коллективный (общего пользования), то на него уста- навливаются соответствующие разрешения, допускающие всех к пользо- ванию этим ресурсом (например, к печати на сетевом принтере). Ресурсы ограниченного пользования наделяются разрешениями для ограниченного контингента пользователей и групп и запретами для остальных. Так, сис- темный диск большинству пользователей открыт только для просмотра, чтения и копирования имеющихся дисковых ресурсов, но не для их редак- тирования и создания новых папок и файлов. Разрешения на ресурс, выданные группе, могут наследоваться всеми пользователями данной группы (по усмотрению владельца ресурса), если только конкретным пользователям некоторые разрешения не урезаны (за- прещены). Разрешения, выданные на «родительский» ресурс (объект), на- пример диск или папку, по умолчанию наследуются «дочерними» объек- тами (вложенными папками, файлами). Но так же как и для групп, владе- лец того или иного объекта может «оспорить» разрешения на наследование и часть из них запретить (для папок). Поскольку в спецификациях (установках) разрешений на ресурс при- сутствуют имена пользователей и групп, наделенных правами, возможны конфликты между правами и разрешениями, разрешениями и запретами (флажки Разрешить и Запретить в окне Безопасность ресурса). В этих случаях срабатывает системный протокол приоритетов, определяющий, кому отдать предпочтение в конфликте – праву, разрешению или запрету. В общем случае элементы запрета пользуются приоритетом перед элемен- тами разрешения. Аудит (проверка, ревизия) безопасности – отслеживание действий пользователей путем регистрации событий определенных типов в журнале безопасности. Регистрация таких событий необходима для определения злоумышленников и/или попыток поставить под угрозу системные и поль- зовательские данные. Примерами событий, подлежащих аудиту, являются 6 Важно, что механизм разрешений для дисков, папок и файлов действует в пол- ном объеме только при форматировании дисков в файловой системе NTFS. Если формат дисков устаревший (DOS-формат FAT, FAT32), файловая система практически беззащитна против информационных террористов.

Введение

Контроль аутентичности файлов и кодов на основе технологии цифровой подписи

Защита документов

2 Восстановление данных с помощью AutoRecovery

3 Технология Information Rights Management (IRM)

Средства безопасности в Outlook 2003

2 Безопасные вложения

3 Безопасность адресной книги

4 IRM для сообщений Outlook 2003

5 Защита от спама

Настройки безопасности в MS Word

1 Парольная защита на открытие файла

2 Парольная защита на запись файла

4 Парольная защита на изменение документа кроме записи исправлений

5 Парольная защита на изменение документа, кроме вставки примечаний

6 Парольная защита на изменение документа, кроме ввода данных в поля форм

Настройки безопасности в MS Excel

1 Парольная защита листа

2 Парольная защита книги

3 Парольная защита общей книги

Заключение

Введение

Для обеспечения конфиденциальности информации в электронном виде пользователи, как правило, применяют такие средства, как упаковка в архивы с паролем, назначение разрешений на доступ к тем или иным папкам и файлам для пользователей компьютера, шифрование средствами файловой системы, шифрование с помощью различных специализированных программ и пр. При этом для защиты малоценной информации порой применяют такую «тяжелую артиллерию», как PGP и др. И наоборот, пользователь оставляет незащищенным ценный документ, поскольку не знает о возможностях для его защиты. Между тем некоторые программы имеют встроенные средства защиты данных от посторонних глаз.

К программам защиты информации относятся, например, компоненты всем известного программного пакета Microsoft Office. С помощью встроенных в них средств возможен запрет не только на открытие файла, но и на изменение информации в нем, а также возможно разрешение на изменение только отдельных элементов документа. Я бы хотела рассмотреть данные аспекты на примере Microsoft Office 2003.

Система безопасности в Microsoft Office 2003 представлена несколькими основными направлениями:

·контроль аутентичности файлов и кодов на основе цифровой подписи;

·контроль доступа к файлам;

·удаление персональных данных из документов перед их распространением;

·восстановление данных при сбоях (Autorecovery);

·защита данных на уровне отдельных файлов, которая позволяет задавать круг лиц, имеющих право на доступ к документам (Information Rights Management, IRM).

Помимо вышеперечисленных направлений, общих для всех приложений, существуют также специфические функции, характерные для отдельных программ, входящих в пакет MS Office. Больше всего таких функций имеется в Outlook 2003, поэтому именно на данном приложении я остановлюсь немного подробнее. 1. Контроль аутентичности файлов и кодов на основе технологии цифровой подписи

Когда на ваш компьютер загружается какое-либо приложение, которое должно производить те или иные действия, то вы можете быть уверенными в том, что эти действия не будут носить вредоносный характер в том случае, если данное приложение поступило из надежного (доверенного) источника. Для установления доверия приложениям служит технология цифровых сертификатов. Центр сертификации проверяет сведения о разработчиках программного обеспечения и выдает им цифровые сертификаты, содержащие сведения о лице, которому они выдаются, и о сертификационном центре, выдавшем эти сертификаты. Используя информацию, содержащуюся в цифровом сертификате, цифровая подпись защищает передаваемые данные от несанкционированного доступа и служит удостоверением отправителя. В пакете Office 2003 технология цифровых подписей применяется для подписывания файлов, документов и макросов. Если подписан весь файл, цифровая подпись гарантирует, что этот файл не изменялся с момента подписывания. Подписывание кода аналогично цифровой подписи, но обычно понятие «цифровая подпись» соотносится с процессом подписывания документа, а «подписывание кода» - с подписыванием исполняемого кода. Подписывание кода гарантирует, что он не изменялся с того момента, когда был подписан первоначально. В том случае, когда пользователь пытается загрузить незарегистрированный элемент ActiveX, приложение пакета Office 2003 проверяет, подписан ли этот элемент. Реакция приложения зависит от установленного уровня безопасности. В Office 2003 имеется также возможность разрешить или запретить выполнение неподписанных макросов, которые представляют собой последовательность команд и инструкций приложения, сгруппированных в виде отдельной команды с целью автоматизации выполнения некоторой задачи. Макросы позволяют повысить эффективность работы, но в то же время представляют угрозу как средство распространения вирусов. Подписывание макросов позволяет разрешить выполнение только заранее указанных макросов, а также разрешить или запретить выполнение неподписанных макросов. Контроль за использованием макросов обеспечивается с помощью настройки уровня защиты от макросов. На вкладке Security Level устанавливается уровень безопасности использования макросов в приложениях Office. Пользователи Office 2003 могут выбрать четыре уровня безопасности по степени жесткости контроля. Список надежных источников пакета Office позволяет администратору разрешить выполнение на компьютерах пользователей только подписанных исполняемых модулей, полученных от тех поставщиков, которые указаны в данном списке. При этом требуется, чтобы цифровой подписью был заверен каждый исполняемый модуль. Цифровая подпись идентифицирует источник и обеспечивает безопасность выполнения кода. 2. Защита документов

Приложения Office 2003 предлагают различные методы защиты документов. Контроль доступа к файлам в приложениях Word 2003, Excel 2003 и PowerPoint 2003 предлагает три типа защиты, которые определяют, кто может открывать или модифицировать файлы: ·защита на открытие файла - от пользователя требуется ввести пароль перед открытием файла. Документ зашифрован посредством стандарта шифрования, который назначает пользователь, и прочесть его может только тот, кто владеет паролем;

·защита на модификацию файла - открыть документ без пароля можно, но модифицировать нельзя;

·защита с рекомендацией открыть файл только для чтения - пользователю предлагается открыть файл только для чтения, но он имеет возможность открыть файл в режиме чтения/записи без ввода пароля.

Пароль вводится во вкладке Security. В данной вкладке пользователю предоставляется возможность либо заверить цифровой подписью, либо зашифровать, либо одновременно подписать и зашифровать файлы в приложениях Word, PowerPoint и Excel. Нажав на кнопку Advanced, которая находится за полем ввода пароля, пользователи получают доступ к панели Encryption Type, где можно выбрать алгоритм шифрования и длину ключа. После того как вы защитили файл паролем, при попытке его открыть будет появляться сообщение с панелью ввода пароля Возможность открыть файл в другом приложении не означает, что вы сможете прочитать его содержание. Например, если открыть данный файл в программе Блокнот, то можно увидеть зашифрованный текст. Следует отметить, что от соблюдения правил составления пароля напрямую зависит устойчивость к взлому. Существует множество программ для подбора паролей, которые используют три основных способа: прямой перебор, перебор по маске и перебор по словарю. Документам Office 2003 можно установить защиту, как для отдельных пользователей, так и для целых групп, причем для каждого пользователя или группы может быть установлен набор разрешений в соответствии с их ролью, определенной владельцами документа. Более подробно об этих возможностях будет сказано ниже при обсуждении технологии Information Rights Management.

1 Удаление персональной информации файл код защита блокировка В документах Office 2003 формируются так называемые метаданные, в которых фиксируются информация об авторе и редакторах документа. Эта информация очень полезна при поиске и классификации документов; можно также найти автора документа и выяснить, кто вносил в документ изменения и какие. Метаданные позволяют отображать исправления и удалять их, если нужно восстановить исходный вид документа. Иногда сведения об авторстве и редактировании документа могут иметь конфиденциальный характер. Проблемы могут возникнуть в ситуациях, когда авторы документа, забывая или вообще не зная о наличии в документе метаданных, распространяют эту информацию вопреки своему желанию. Поэтому не следует забывать о наличии метаданных и удалять перед распространением документа все секретные сведения. Приложения Word, PowerPoint и Excel позволяют удалить из файла всю подобную информацию. Данная операция выполняется отдельно для каждого файла. В приложении Word предусмотрена возможность задать вывод на экран предупреждения о наличии в файле метаданных (включая исправления и примечания) перед сохранением, печатью и отправкой файла по электронной почте. При попытке сохранить документ, содержащий исправления или комментарии будет всплывать соответствующее напоминание. Это предупреждение носит характер совета и если метаданные действительно требуется удалить, то пользователь должен проделать это самостоятельно.

2 Восстановление данных с помощью AutoRecovery

Данную функцию можно отнести к функциям безопасности, поскольку она помогает предотвратить потерю данных. Если в приложении пакета Office происходит сбой, и оно перестает отвечать, то отказавшую программу можно закрыть контролируемым пользователем образом: для этого следует воспользоваться средством Microsoft Office Application Recovery расположенным в группе программ Microsoft Office Tools. В результате будет вызвана панель Microsoft Office Application Recovery, которая дает доступ к пунктам Restart Application Recovery и End Application Recovery. Файлы, с которыми работало приложение, проверяются на наличие ошибок, а затем, когда это возможно, имеющаяся в них информация восстанавливается. Дополнительно защитить свои файлы можно с помощью функции регулярного сохранения временной копии файла, с которым ведется работа. Чтобы была возможность восстановить результаты работы после сбоя питания или других сбоев, нужно включить функцию автовосстановления до возникновения сбоя. По умолчанию сохранение выполняется через каждые 10 мин. Но этот интервал можно изменить.

2.3 Технология Information Rights Management (IRM)

Пользователи Microsoft Office 2003 имеют более гибкие возможности управления доступом к создаваемым документам. Утечка конфиденциальных данных за пределы организации в значительной мере зависит от неосторожности пользователей. Технология IRM позволяет ограничить пересылку, вставку, печать и прочие несанкционированные действия над данными путем их запрета в IRM-защищенных документах и сообщениях электронной почты. IRM позволяет определять круг лиц, имеющих право на просмотр и изменение документа, блокировать копирование и печать файлов, устанавливать ограничения по сроку действия документов, а также защищать авторские права на цифровые данные, предотвращая их несанкционированный вывод на печать, пересылку и копирование.- это расширение основной технологии управления правами RM, которая использована в Microsoft Windows и является технологией проведения политики, применяемой приложениями для защиты конфиденциальных корпоративных данных независимо от того, как и кем, они используются. Данный шаг Microsoft, направленный на популяризацию Windows Rights Management Services, наверняка послужит наращиванию продаж серверного ПО. В определенной мере IRM нарушает традиционную универсальность форматов MS Office - если раньше пользователи имели возможность редактировать любые документы, сохраненные в форматах Word или Excel в любой совместимой программе, то теперь с IRM-защищенными документами можно будет работать только в Office 2003. Альтернативные офисные программы, даже с поддержкой форматов Microsoft, для этого не подойдут. По словам Мэтта Розоффа, аналитика Directions on Microsoft, можно рассчитывать на быстрое освоение технологии IRM заказчиками, потому что эти средства решают актуальную проблему предприятий, а к тому же относительно дешевы и просты в применении. Г-н Розофф утверждает: «В случае управления цифровыми правами совершенно ясно, что это такое и для чего оно нужно. Это не массовый продукт, но я думаю, что он получит широкое распространение в тех подразделениях, где работают с конфиденциальными документами». Защита с применением IRM обеспечивается на уровне файла, поэтому ограничения на его использование действуют постоянно. Процесс защиты данных с помощью IRM предусматривает выполнение следующих действий: ·создание - автор создает содержимое в приложении Office 2003 и вводит имена пользователей, которые будут иметь права на доступ к этому содержимому, а также указывает, что именно разрешено: копировать и печатать файл или только просматривать его. Само применение прав на доступ к файлу скрыто от пользователя и обеспечивается взаимодействием приложения со службами RMS на сервере;

·распространение - автор распространяет файл путем вложения в сообщения электронной почты, публикации в общей папке или копирования на диск;

·потребление - получатель открывает документ или файл обычным путем. При этом приложение незаметно для пользователя взаимодействует со службами RMS на сервере, проверяя, имеет ли пользователь право на доступ к документу. Служба RMS проверяет права пользователя и выдает лицензию на пользование документом. Приложение отображает документ на экране и обеспечивает соблюдение прав доступа.

3. Средства безопасности в Outlook 2003

Каждый пользователь Outlook 2003 имеет возможность настроить персональные настройки безопасности. В этих настройках можно задать режим, при котором отправляемые сообщения будут шифроваться или на них будет ставиться цифровая подпись. Можно также установить зоны безопасности Security zones и блокировать скачивание материалов по внешним ссылкам в HTML-сообщениях. Чтобы вы могли подписывать свои сообщения электронной почты цифровой подписью, необходимо получить личное цифровое удостоверение - цифровой сертификат, который выдается независимым центрам сертификации на конкретный адрес электронной почты. Если у пользователя имеется несколько адресов электронной почты, ему необходимо иметь соответствующее количество сертификатов. На основе цифрового сертификата пользователю становятся доступны индивидуальная электронная подпись и пара ключей (открытый и закрытый). Кнопка Get a Digital ID отсылает пользователя на сайт организаций, предоставляющих сертификаты, например www.verisign.com или <#"justify">3.1 Блокировка содержимого по внешним ссылкам

Письма в формате HTML могут содержать изображения, которые загружаются с Web-сервера при открытии сообщения. Факт загрузки с сервера является подтверждением того, что почта кем-то прочитывается. Данная возможность может использоваться спамерами для проверки актуальности адресов в спам-листах. Outlook 2003 обладает функцией блокировки внешнего содержимого, которая пресекает все попытки подключиться к Web-серверу в Интернете до тех пор, пока пользователь не решит просмотреть это содержимое. Если вам нужно только ознакомиться с текстом письма, то картинки можно не загружать. Таким образом, кроме борьбы со спамом, блокировка изображений позволяет ограничить объем трафика, что актуально для пользователей, применяющих низкоскоростное соединение. Правый щелчок мыши по тексту вызывает панель, в которой можно изменить режим загрузки изображений в HTML-посланиях электронной почты. Если изображения получены с сообщением, а не хранятся на Web-сервере, то они будут отображены в программе Outlook по умолчанию. Не блокируются также изображения в таких сообщениях электронной почты, которые содержат ссылки на Web-узлы, определенные как зоны безопасности Internet Explorer для надежных (доверенных) узлов. Кроме того, не блокируются изображения в сообщениях электронной почты, отправленные лицом, занесенным в список доверенных отправителей.

2 Безопасные вложения

Одна из серьезнейших проблем - это вирусы во вложениях электронной почты. Чтобы запретить распространение вирусов, Outlook 2003 проверяет тип файла каждого сообщения. По типу расширения сообщения относятся к разным уровням. К первому уровню (Level 1) относятся типы файлов.bat, .exe, .vbs, и.js. Они блокируются в Outlook 2003, и пользователь не может ни просматривать их, ни иметь доступа к блокированному вложению. Ко второму уровню (Level 2) относятся все другие типы файлов. Вложения второго уровня вы можете сохранить на жестком диске и затем принять решение о его использовании. При попытке отослать вложение с запрещенным типом файла вы получите предупреждение. Администраторы имеют возможность составлять политики, в которых опасность открытия файла с различными расширениями соответствует разным уровням безопасности.

3 Безопасность адресной книги

В отличие от предыдущих версий, Outlook 2003 не позволяет программам автоматически получать доступ к контактным данным, хранящимся в вашей адресной книге, или отправлять сообщения от вашего имени. Это сделано для того, чтобы вредоносные программы не могли отсылать письма от вашего имени. Если некий код пытается обратиться к вашей адресной книге, то появляется специальное предупреждение. При этом вы можете запретить доступ или разрешить его на определенное время.

4 IRM для сообщений Outlook 2003

К услугам пользователей Outlook 2003 - IRM. Защищенные сообщения шифруются перед отправлением и автоматически расшифровываются, когда адресат их получает. Если ограничения налагаются отправителем, то Outlook 2003 блокирует соответствующие команды. Документы Office 2003, вложенные в защищенные послания, тоже становятся автоматически защищенными.

5 Защита от спама

Фильтр, встроенный в Microsoft Outlook 2003, способен анализировать текст письма. Для этого используется специальная база лексических сигнатур - шаблонов почтового сообщения. Сами шаблоны хранятся в специальной базе, которая очень напоминает антивирусную базу, куда входят сигнатуры вредоносных кодов. Специалисты разработали подобную технологию и для борьбы со спамом, и теперь при анализе текста сообщения фильтр сравнивает его с образцами, хранящимися в базе. Процесс добавления письма в черный список, в результате которого все письма от данного адресата будут автоматически попадать в папку Junk E-mail (нежелательная почта), где пользователь сможет позднее его просмотреть. Если письмо ошибочно распознано системой как спам и отправлено в папку нежелательных сообщений, то пользователь должен внести его в белый список. По мере работы система постепенно настраивается и более точно отсеивает спам. В настройках параметров антиспамфильтра можно задать разный уровень жесткости фильтрации - вплоть до режима, при котором в ящик «Входящие» будут попадать только письма с разрешенных адресов и доменов. 4. Настройки безопасности в MS Word

МS Word позволяет устанавливать следующие ограничения на документы: ·запрет на открытие файла;

·запрет на запись файла;

· ·запрет на изменение документа, кроме записи исправлений;

·запрет на изменение документа, кроме вставки примечаний;

·запрет на изменение документа, кроме ввода данных в поля форм.

Рассмотрим эти возможности.

1 Парольная защита на открытие файла