Бібліографічний опис:

Нестеров А.К. Забезпечення інформаційної безпеки [Електронний ресурс] // Освітня енциклопедія сайт

Одночасно з розвитком інформаційних технологій та підвищенням значущості інформаційних ресурсів для організацій, зростає і кількість загроз їхній інформаційній безпеці, а також можливі збитки від її порушень. Виникає об'єктивна необхідність забезпечення інформаційної безпеки підприємства. У зв'язку з цим прогрес можливий лише в умовах цілеспрямованого попередження загроз інформаційній безпеці.

Засоби забезпечення інформаційної безпеки

Забезпечення інформаційної безпеки здійснюється за допомогою двох типів засобів:

- програмно-апаратні засоби

- захищені комунікаційні канали

Програмно-апаратні засоби забезпечення інформаційної безпеки у сучасних умовах розвитку інформаційних технологій найбільш поширені у роботі вітчизняних та зарубіжних організацій. Докладно розглянемо основні програмно-апаратні засоби захисту інформації.

Програмно-апаратні засоби захисту від несанкціонованого доступу включають заходи ідентифікації, автентифікації та управління доступом в інформаційну систему.

Ідентифікація – надання суб'єктам доступу унікальних ідентифікаторів.

Сюди відносять радіочастотні мітки, біометричні технології, магнітні карти, універсальні магнітні ключі, логіни для входу до системи тощо.

Аутентифікація – перевірка належності суб'єкта доступу до пред'явленого ідентифікатора та підтвердження його справжності.

До процедур аутентифікації належать паролі, pin-коди, смарт-картки, usb-ключі, цифрові підписи, сеансові ключі тощо. Процедурна частина засобів ідентифікації та аутентифікації взаємопов'язана і, фактично, є базовою основою всіх програмно-апаратних засобів забезпечення інформаційної безпеки, оскільки всі інші служби розраховані на обслуговування конкретних суб'єктів, коректно розпізнаних інформаційною системою. У загальному вигляді ідентифікація дозволяє суб'єкту позначити себе для інформаційної системи, а за допомогою аутентифікації інформаційна система підтверджує, що суб'єкт справді той, за кого він видає. На основі проходження цієї операції проводиться операція з надання доступу до інформаційної системи. Процедури управління доступом дозволяють суб'єктам, що авторизувалися, виконувати дозволені регламентом дії, а інформаційній системі контролювати ці дії на коректність і правильність отриманого результату. Розмежування доступу дозволяє системі закривати від користувачів дані, яких вони мають допуску.

Наступним засобом програмно-апаратного захисту виступає протоколювання та аудит інформації.

Протоколювання включає збирання, накопичення та збереження інформації про події, дії, результати, що мали місце під час роботи інформаційної системи, окремих користувачів, процесів і всіх програмно-апаратних засобів, що входять до складу інформаційної системи підприємства.

Оскільки у кожного компонента інформаційної системи існує заздалегідь заданий набір можливих подій відповідно до запрограмованих класифікаторів, то події, дії та результати поділяються на:

- зовнішні, спричинені діями інших компонентів,

- внутрішні, викликані діями самого компонента,

- клієнтські, викликані діями користувачів та адміністраторів.

Аудит інформації полягає у проведенні оперативного аналізу в реальному часі або в заданий період.

За результатами аналізу або формується звіт про події, що мали місце, або ініціюється автоматична реакція на позаштатну ситуацію.

Реалізація протоколювання та аудиту вирішує такі завдання:

- забезпечення підзвітності користувачів та адміністраторів;

- забезпечення можливості реконструкції послідовності подій;

- виявлення спроб порушень інформаційної безпеки;

- надання інформації для виявлення та аналізу проблем.

Найчастіше захист інформації неможливий без застосування криптографічних засобів. Вони використовуються для забезпечення сервісів шифрування, контролю цілісності та аутентифікації, коли засоби аутентифікації зберігаються у користувача в зашифрованому вигляді. Існує два основні методи шифрування: симетричний та асиметричний.

Контроль цілісності дозволяє встановити справжність і ідентичність об'єкта, якою виступає масив даних, окремі порції даних, джерело даних, і навіть забезпечити неможливість відзначити досконале у системі дію з масивом інформації. Основу реалізації контролю цілісності становлять технології перетворення даних із використанням шифрування та цифрові сертифікати.

Іншим важливим аспектом є використання екранування, технології, яка дозволяє, розмежовуючи доступ суб'єктів до інформаційних ресурсів, контролювати всі інформаційні потоки між інформаційною системою підприємства та зовнішніми об'єктами, масивами даних, суб'єктами та контрсуб'єктами. Контроль потоків полягає в їх фільтрації і, у разі необхідності, перетворення інформації, що передається.

Завдання екранування – захист внутрішньої інформації від ворожих зовнішніх чинників і суб'єктів. Основною формою реалізації екранування виступають міжмережеві екрани або файрволли, різних типів та архітектури.

Оскільки однією з ознак інформаційної безпеки є доступність інформаційних ресурсів, то забезпечення високого рівня доступності є важливим напрямком у реалізації програмно-апаратних заходів. Зокрема, поділяється два напрями: забезпечення стійкості до відмови, тобто. нейтралізації відмов системи, здатність працювати у разі виникнення помилок, і забезпечення безпечного і швидкого відновлення після відмов, тобто. обслуговуваність системи.

Основна вимога до інформаційних систем полягає в тому, щоб вони працювали завжди із заданою ефективністю, мінімальним часом недоступності та швидкістю реагування.

Відповідно, доступність інформаційних ресурсів забезпечується за рахунок:

- застосування структурної архітектури, яка означає, що окремі модулі можуть бути за потреби відключені або швидко замінені без шкоди іншим елементам інформаційної системи;

- забезпечення відмовостійкості за рахунок: використання автономних елементів підтримуючої інфраструктури, внесення надлишкових потужностей у конфігурацію програмно-апаратних засобів, резервування апаратних засобів, тиражування інформаційних ресурсів усередині системи, резервне копіювання даних тощо.

- забезпечення обслуговування за рахунок зниження термінів діагностування та усунення відмов та їх наслідків.

Іншим типом засобів забезпечення інформаційної безпеки є захищені комунікаційні канали.

Функціонування інформаційних систем неминуче пов'язане з передачею даних, тому для підприємств необхідно також забезпечити захист інформаційних ресурсів, що передаються, використовуючи захищені комунікаційні канали. Можливість несанкціонованого доступу до даних при передачі трафіку відкритими каналами комунікації обумовлена їх загальнодоступністю. Оскільки "комунікації на всьому їхньому протязі фізично захистити неможливо, тому краще спочатку виходити з припущення про їхню вразливість і відповідно забезпечувати захист". І тому використовуються технології тунелювання, суть якого у тому, щоб інкапсулювати дані, тобто. упаковати або обернути пакети даних, що передаються, включаючи всі службові атрибути, у власні конверти. Відповідно, тунель є захищеним з'єднанням через відкриті канали комунікацій, яким передаються криптографічно захищені пакети даних. Тунелювання застосовується для забезпечення конфіденційності трафіку за рахунок приховування службової інформації та забезпечення конфіденційності та цілісності даних, що передаються при використанні разом з криптографічними елементами інформаційної системи. Комбінування тунелювання та шифрування дозволяє реалізувати віртуальну приватну мережу. При цьому кінцевими точками тунелів, що реалізують віртуальні приватні мережі, є міжмережні екрани, що обслуговують підключення організацій до зовнішніх мереж.

Міжмережеві екрани як точки реалізації сервісу віртуальних приватних мереж

Таким чином, тунелювання та шифрування виступають додатковими перетвореннями, що виконуються в процесі фільтрації мережного трафіку поряд з трансляцією адрес. Кінцями тунелів, окрім корпоративних міжмережевих екранів, можуть бути персональні та мобільні комп'ютери співробітників, точніше, їх персональні міжмережеві екрани та файрволи. Завдяки такому підходу забезпечується функціонування захищених каналів комунікації.

Процедури забезпечення інформаційної безпеки

Процедури забезпечення інформаційної безпеки прийнято розмежовувати на адміністративний та організаційний рівень.

- До адміністративних процедур відносяться дії загального характеру, що вживаються керівництвом організації, для регламентації всіх робіт, дій, операцій у галузі забезпечення та підтримки інформаційної безпеки, що реалізуються за рахунок виділення необхідних ресурсів та контролю результативності заходів, що вживаються.

- Організаційний рівень є процедурами щодо забезпечення інформаційної безпеки, включаючи управління персоналом, фізичний захист, підтримку працездатності програмно-апаратної інфраструктури, оперативне усунення порушень режиму безпеки та планування відновлювальних робіт.

З іншого боку, розмежування адміністративних та організаційних процедур є безглуздим, оскільки процедури одного рівня не можуть існувати окремо від іншого рівня, порушуючи тим самим взаємозв'язок захисту фізичного рівня, персонального та організаційного захисту в концепції інформаційної безпеки. На практиці, забезпечуючи інформаційну безпеку організації, не нехтують адміністративними чи організаційними процедурами, тому логічніше розглядати їх як комплексний підхід, оскільки обидва рівні стосуються фізичного, організаційного та персонального рівнів захисту інформації.

Основою комплексних процедур забезпечення інформаційної безпеки є політика безпеки.

Політика інформаційної безпеки

Політика інформаційної безпекив організації – це сукупність документованих рішень, прийнятих керівництвом організації та спрямованих на захист інформації та асоційованих із нею ресурсів.

В організаційно-управлінському плані політика інформаційної безпеки може бути єдиним документом або оформлена у вигляді кількох самостійних документів чи наказів, але в будь-якому разі має охоплювати такі аспекти захисту інформаційної системи організації:

- захист об'єктів інформаційної системи, інформаційних ресурсів та прямих операцій з ними;

- захист усіх операцій, пов'язаних з обробкою інформації у системі, включаючи програмні засоби обробки;

- захист комунікаційних каналів, включаючи дротові, радіоканали, інфрачервоні, апаратні тощо;

- захист апаратного комплексу від побічних електромагнітних випромінювань;

- управління системою захисту, включаючи обслуговування, модернізацію та адміністраторські дії.

Кожен із аспектів має бути докладно описаний та документально закріплений у внутрішніх документах організації. Внутрішні документи охоплюють три рівні процесу захисту: верхній, середній та нижній.

Документи верхнього рівня політики інформаційної безпеки відображають основний підхід організації до захисту власної інформації та відповідність державним та/або міжнародним стандартам. На практиці в організації існує лише один документ верхнього рівня, який має назву "Концепція інформаційної безпеки", "Регламент інформаційної безпеки" і т.п. Формально ці документи не становлять конфіденційної цінності, їх поширення не обмежується, але можуть випускати в редакції для внутрішнього використання та відкритої публікації.

Документи середнього рівня є строго конфіденційними і стосуються конкретних аспектів інформаційної безпеки організації: засобів захисту інформації, безпеки баз даних, комунікацій, криптографічних засобів та інших інформаційних та економічних процесів організації. Документальне оформлення реалізується у вигляді внутрішніх технічних та організаційних стандартів.

Документи нижнього рівня поділені на два типи: регламенти робіт та інструкції з експлуатації. Регламенти робіт є суворо конфіденційними та призначені лише осіб, які за боргом служби здійснюють роботу з адміністрування окремих сервісів інформаційної безпеки. Інструкції з експлуатації можуть бути як конфіденційними, так і публічними; вони призначені для персоналу організації та описують порядок роботи з окремими елементами інформаційної системи організації.

Світовий досвід свідчить, що політика інформаційної безпеки завжди документально оформляється тільки у великих компаніях, що мають розвинену інформаційну систему, що висувають підвищені вимоги до інформаційної безпеки, середні підприємства найчастіше мають лише частково документально оформлену політику інформаційної безпеки, малі організації в переважній більшості взагалі не дбають про документальне оформлення політики безпеки. Незалежно від формату документального оформлення цілісний чи розподілений, базовим аспектом є режим безпеки.

Існує два різні підходи, які закладаються в основу політики інформаційної безпеки:

- "Дозволено все, що не заборонено".

- "Заборонено все, що не дозволено".

Фундаментальним дефектом першого підходу полягає в тому, що на практиці передбачити усі небезпечні випадки та заборонити їх неможливо. Поза всякими сумнівами, слід застосовувати лише другий підхід.

Організаційний рівень інформаційної безпеки

З погляду захисту інформації, організаційні процедури забезпечення інформаційної безпеки видаються як "регламентація виробничої діяльності та взаємовідносин виконавців на нормативно-правовій основі, що виключає або суттєво ускладнює неправомірне оволодіння конфіденційною інформацією та прояв внутрішніх та зовнішніх загроз".

Заходи з управління персоналом, спрямовані на організацію роботи з кадрами з метою забезпечення інформаційної безпеки, включають розподіл обов'язків та мінімізацію привілеїв. Поділ обов'язків наказує такий розподіл компетенцій і зон відповідальності, у якому одна людина неспроможна порушити критично важливий в організацію процес. Це знижує ймовірність помилок та зловживань. Мінімізація привілеїв передбачає наділення користувачів лише тим рівнем доступу, який відповідає необхідності виконання ними службових обов'язків. Це зменшує збитки від випадкових чи навмисних некоректних дій.

Фізичний захист означає розробку та вжиття заходів для прямого захисту будівель, в яких розміщуються інформаційні ресурси організації, прилеглих територій, елементів інфраструктури, обчислювальної техніки, носіїв даних та апаратних каналів комунікацій. Сюди відносять фізичне управління доступом, протипожежні заходи, захист підтримуючої інфраструктури, захист від перехоплення даних та захист мобільних систем.

Підтримка працездатності програмно-апаратної інфраструктури полягає у попередженні стохастичних помилок, що загрожують пошкодженням апаратного комплексу, порушенням роботи програм та втратою даних. Основні напрями у цьому аспекті полягають у забезпеченні підтримки користувачів та програмного забезпечення, конфігураційного управління, резервного копіювання, управління носіями інформації, документування та профілактичні роботи.

Оперативне усунення порушень режиму безпеки переслідує три основні цілі:

- Локалізація інциденту та зменшення шкоди, що завдається;

- Виявлення порушника;

- Попередження повторних порушень.

Зрештою, планування відновлювальних робіт дозволяє підготуватися до аварій, зменшити збитки від них та зберегти здатність до функціонування хоча б у мінімальному обсязі.

Використання програмно-апаратних засобів та захищених комунікаційних каналів має бути реалізовано в організації на основі комплексного підходу до розробки та затвердження всіх адміністративно-організаційних регламентних процедур забезпечення інформаційної безпеки. В іншому випадку, вжиття окремих заходів не гарантує захисту інформації, а часто, навпаки, провокує витоку конфіденційної інформації, втрати критично важливих даних, пошкодження апаратної інфраструктури та порушення роботи програмних компонентів інформаційної системи організації.

Методи забезпечення інформаційної безпеки

Для сучасних підприємств характерна розподілена інформаційна система, яка дозволяє враховувати у роботі розподілені офіси та склади компанії, фінансовий облік та управлінський контроль, інформацію з клієнтської бази, з урахуванням вибірки за показниками тощо. Таким чином, масив даних дуже значний, причому в переважній більшості це інформація, що має пріоритетне значення для компанії в комерційному та економічному плані. Фактично забезпечення конфіденційності даних, що мають комерційну цінність, становить одне з основних завдань забезпечення інформаційної безпеки в компанії.

Забезпечення інформаційної безпеки на підприємствімає бути регламентовано такими документами:

- Регламент забезпечення інформаційної безпеки. Включає формулювання цілей та завдань забезпечення інформаційної безпеки, перелік внутрішніх регламентів із засобів захисту інформації та положення про адміністрування розподіленої інформаційної системи компанії. Доступ до регламенту обмежений керівництвом організації та керівником відділу автоматизації.

- Регламенти технічного забезпечення захисту. Документи є конфіденційними, доступ обмежений співробітниками відділу автоматизації та вищим керівництвом.

- Регламент адміністрування розподіленої системи захисту. Доступ до регламенту обмежений співробітниками відділу автоматизації, які відповідають за адміністрування інформаційної системи, та вищим керівництвом.

При цьому цими документами не слід обмежуватись, а опрацювати також нижні рівні. В іншому випадку, якщо у підприємства інших документів, що стосуються забезпечення інформаційної безпеки, не буде, це свідчить про недостатній ступінь адміністративного забезпечення захисту інформації, оскільки відсутні документи нижнього рівня, зокрема інструкції з експлуатації окремих елементів інформаційної системи.

Обов'язкові організаційні процедури включають:

- основні заходи щодо диференціації персоналу за рівнем доступу до інформаційних ресурсів,

- фізичний захист офісів компанії від прямого проникнення та загроз знищення, втрати або перехоплення даних,

- Підтримка працездатності програмно-апаратної інфраструктури організована у вигляді автоматизованого резервного копіювання, віддаленої перевірки носіїв інформації, підтримка користувачів та програмного забезпечення здійснюється за запитом.

Сюди також слід віднести регламентовані заходи щодо реагування та усунення випадків порушень інформаційної безпеки.

Насправді часто спостерігається, що підприємства недостатньо уважно ставляться до цього питання. Усі дії в цьому напрямку здійснюються виключно в робочому порядку, що збільшує час усунення випадків порушень та не гарантує запобігання повторним порушенням інформаційної безпеки. Крім того, повністю відсутня практика планування дій щодо усунення наслідків після аварій, витоків інформації, втрати даних та критичних ситуацій. Все це суттєво погіршує інформаційну безпеку підприємства.

На рівні програмно-апаратних засобів має бути реалізована трирівнева система забезпечення інформаційної безпеки.

Мінімальні критерії забезпечення інформаційної безпеки:

1. Модуль управління доступом:

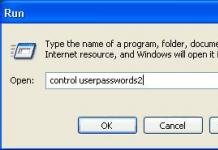

- реалізовано закритий вхід до інформаційної системи, неможливо зайти до системи поза верифікованими робочими місцями;

- для співробітників реалізовано доступ з обмеженим функціоналом із мобільних персональних комп'ютерів;

- авторизація здійснюється за формованим адміністраторами логінам та паролям.

2. Модуль шифрування та контролю цілісності:

- використовується асиметричний метод шифрування даних, що передаються;

- масиви критично важливих даних зберігаються в базах даних у зашифрованому вигляді, що не дозволяє отримати доступ до них навіть за умови злому інформаційної системи компанії;

- контроль цілісності забезпечується простим цифровим підписом всіх інформаційних ресурсів, що зберігаються, оброблюються або передаються всередині інформаційної системи.

3. Модуль екранування:

- реалізовано систему фільтрів у міжмережевих екранах, що дозволяє контролювати всі інформаційні потоки по каналах комунікації;

- зовнішні з'єднання з глобальними інформаційними ресурсами та громадськими каналами зв'язку можуть здійснюватися лише через обмежений набір верифікованих робочих станцій, що мають обмежене з'єднання з корпоративною інформаційною системою;

- захищений доступ із робочих місць співробітників для виконання ними службових обов'язків реалізовано через дворівневу систему проксі-серверів.

Нарешті, за допомогою технологій тунелювання на підприємстві має бути реалізована віртуальна приватна мережа відповідно до типової моделі побудови для забезпечення захищених комунікаційних каналів між різними відділеннями компанії, партнерами та клієнтами компанії.

Незважаючи на те, що комунікації безпосередньо здійснюються мережами з потенційно низьким рівнем довіри, технології тунелювання завдяки використанню засобів криптографії дозволяють забезпечити надійний захист всіх даних, що передаються.

Висновки

Основна мета всіх заходів в галузі забезпечення інформаційної безпеки полягає в захисті інтересів підприємства, так чи інакше пов'язаних з інформаційними ресурсами, які воно має. Хоча інтереси підприємств не обмежені конкретною областю, всі вони концентруються навколо доступності, цілісності та конфіденційності інформації.

Проблема забезпечення інформаційної безпеки пояснюється двома основними причинами.

- Накопичені підприємством інформаційні ресурси є цінністю.

- Критична залежність від інформаційних технологій зумовлює їхнє широке застосування.

Враховуючи широке різноманіття існуючих загроз для інформаційної безпеки, таких як руйнування важливої інформації, несанкціоноване використання конфіденційних даних, перерви в роботі підприємства внаслідок порушень роботи інформаційної системи, можна зробити висновок, що це об'єктивно призводить до великих матеріальних втрат.

У забезпеченні інформаційної безпеки значної ролі грають програмно-апаратні засоби, створені задля контроль комп'ютерних сутностей, тобто. обладнання, програмних елементів, даних, утворюючи останній та найбільш пріоритетний рубіж інформаційної безпеки. Передача даних також має бути безпечною в контексті збереження їхньої конфіденційності, цілісності та доступності. Тому в сучасних умовах для забезпечення захищених комунікаційних каналів застосовуються технології тунелювання у комбінації із криптографічними засобами.

Література

- Галатенко В.О. Стандарти інформаційної безпеки. - М.: Інтернет-університет інформаційних технологій, 2006.

- Партика Т.Л., Попов І.І. Інформаційна безпека. - М.: Форум, 2012.

Конфіденційна інформація у будь-яких сферах ретельно охороняється законом. Тому обов'язок працівників, які мають до неї доступ, – охороняти дані та не допускати оприлюднення. Передбачено різну відповідальність за розголошення конфіденційної інформації. Людину можуть навіть засудити за статтею Кримінального кодексу, якщо вона припустилася серйозного порушення. Тому на користь самих працівників, щоб з їхньої вини відомості не просочилися до третіх осіб.

Що є конфіденційною інформацією

Конфіденційна інформація – це особиста інформація з обмеженим доступом. Подібні дані бувають різних видів, але вони захищаються законодавством. Співробітники, які мають доступ до них, зобов'язані зберігати секретність і не допускати розголосу. Тим більше, вони самі не повинні розголошувати таку інформацію навіть у родинному колі.

Види конфіденційних відомостей:

- Персональні дані фізичної особи. До них можна віднести все, що стосується подій та фактів приватного життя.

- Службова таємниця. До неї мають доступ лише державні співробітники, які обіймають певну посаду. Сюди можна зарахувати податкову таємницю, відомості про усиновлення тощо.

- Професійна таємниця. Вона охороняється Конституцією Росії, і про неї відомо обмеженій кількості людей, що виконує професійний обов'язок.

- Особисті справи засуджених за злочини.

- Комерційна таємниця. Ці відомості необхідно зберігати для того, щоб захистити юридичну особу від конкуренції або для отримання вигоди.

- Відомості про судові рішення та їх виконання у рамках провадження.

- Таємниця слідства та судочинства. Сюди можна включити відомості про постраждалих та свідків, які потребують державного захисту. Також у секреті тримаються дані про суддів та працівників правоохоронних органів.

Ця інформація є конфіденційною, і вона не підлягає розголошенню. Необхідно дотримуватись конфіденційності подібних відомостей з метою захисту інтересів фізичних та юридичних осіб. Нерозголошення є необхідністю, оскільки розголос може призвести до тяжких наслідків. Наприклад, до банкрутства фірми, публічного засудження людини, небезпеки, що виникла для свідків та потерпілих. Якщо працівник допустить поширення інформації, тоді його мають право покарати залежно від тяжкості порушення.

Договір про нерозголошення

Для допуску співробітника до секретних даних потрібно підписати договір про нерозголошення. Тому що на підставі цього документа можна буде призвати до відповідальності, якщо працівник не дотримуватиметься своїх обов'язків щодо збереження даних. Конкретного зразка для угоди немає, однак мають бути присутніми всі важливі пункти, такі як обов'язки сторін та відповідальність за розголошення.

Але також слід розуміти, що без неї не можна отримати доступу до секретної інформації. У будь-якому випадку, варто обговорити ситуацію, що склалася особисто з начальством, щоб вирішити питання з договором.

Як довести розголошення особистих відомостей

Покарання, припустимо, штраф за договором про нерозголошення, буде покладено лише в тому разі, якщо вдасться підтвердити факт порушення. Для цього підійдуть будь-які докази. Як правило, їх отримати неважко, якщо вдалося виявити несумлінного співробітника.

Однак спочатку слід підтвердити той факт, що секретні дані дійсно були, і конкретна особа мала до них доступ. Для цього потрібно використовувати документи, скажімо, договір про нерозголошення. Докази будуть потрібні в будь-якому випадку, навіть для дисциплінарного стягнення. Тим більше, вони будуть потрібні для суду, тому що для притягнення до відповідальності за статтею потрібні вагомі підстави та доказова база.

Яка відповідальність передбачена

Співробітник повинен знати, яка інформація буде секретною, а яка є загальнодоступною. Тому він не може оприлюднити конфіденційні дані лише тому, що не знав про обмежений доступ до них. У більшості випадків працівники навмисно оприлюднять відомості, які підлягатимуть захисту. Робиться це з особистих мотивів або з корисливою метою.

Покарання залежить від цього, у чому виявлятися порушення. Розглянемо види залежно від відповідальності, до якої можуть притягнути винну людину.

Яке може бути покарання:

- Дисциплінарне покарання. Його призначає керівництво організації після службової перевірки та розслідування. Співробітнику можуть зробити догану, зауваження або навіть звільнити. Конкретне рішення залежить від ситуації.

- Адміністративна відповідальність. Вона може наступити при розголошенні особистих даних, а також при порушенні захисту відомостей, крім державної таємниці. Винна людина може отримати покарання у вигляді штрафу до 10 000 рублів.

- Кримінальна відповідальність. Склади злочинів досить різноманітні та визначаються в індивідуальному порядку. Якщо порушення має кримінальний характер, тоді можуть навіть позбавити волі.

- Цивільно-правова відповідальність. Потерпілий може стягнути моральну шкоду.

В Україні діють приблизно такі ж правила щодо покарання за розголошення секретних відомостей. Відповідальності можна уникнути лише у певних випадках.

Конфіденційна інформація - інформація, доступ до якої обмежується відповідно до законодавства країни та рівня доступу до інформаційного ресурсу. Конфіденційна інформація стає доступною або розкритою лише санкціонованим особам, об'єктам або процесам.

Російське законодавство виділяє кілька видів конфіденційної інформації – державна таємниця, службова таємниця, комерційна таємниця, лікарська (медична) таємниця, нотаріальна таємниця, аудиторська таємниця, адвокатська таємниця, банківська таємниця, податкова таємниця, особиста та сімейна таємниця, тайна таємниця слідства та судочинства, таємниця страхування тощо. д. На думку В. А. Коломійця, нині у нормативних правових актах різних рівнів згадується близько 50 видів конфіденційної інформації.

Значення інформації у житті та діяльності кожної сучасної людини загальновідоме. Також відомо, наскільки велика роль інформації для успішного вирішення конкретного завдання, для досягнення поставленої мети. Знайти точну відповідь на вирішуване питання, уникнути помилок у прийнятті рішень краще вдається тому, хто чітко орієнтується в інформаційному просторі, хто при необхідності має можливість легко і своєчасно отримати відомості, що його цікавлять.

44. Становлення та сучасне визначення поняття «державна таємниця»

Поняття державної таємниці одна із найважливіших у системі захисту державних секретів у країні. Від її правильного визначення залежить і політика керівництва країни щодо захисту секретів.

Визначення цього поняття дано в Законі РФ «Про державну таємницю»: «Державна таємниця - відомості, що захищаються державою, в галузі його військової, зовнішньополітичної, економічної, розвідувальної, контррозвідувальної та оперативно-розшукової діяльності, поширення яких може завдати шкоди безпеці Російської Федерації».

У цьому визначенні вказуються категорії відомостей, що захищаються державою, і що поширення цих відомостей може завдати шкоди інтересам державної безпеки.

Модель визначення державних секретів включає зазвичай такі наступні істотні ознаки:

1. Предмети, явища, події, сфери діяльності, що становлять державну таємницю.

2. Противник (даний чи потенційний), від якого переважно здійснюється захист державної таємниці.

3. Вказівка у законі, переліку, інструкції відомостей, що становлять державну таємницю.

4. Завдані збитки обороні, зовнішній політиці, економіці, науково-технічному прогресу країни тощо. у разі розголошення (відпливу) відомостей, що становлять державну таємницю.

Для порівняння наведемо короткі визначення поняття державної таємниці, які дають фахівці інших країн.

У Кримінальному кодексі ФРН зафіксовано, що державною таємницею є факти, предмети чи пізнання, які доступні лише обмеженому колу осіб і мають утримуватися в таємниці від іноземного уряду, щоб запобігти небезпеці настання тяжких збитків для зовнішньої безпеки ФРН.

У Виконавчому Указі Президента США від 2 квітня 1982 року йдеться, що до інформації з національної безпеки належить певна інформація щодо національної оборони та міжнародних питань, яка захищається від несанкціонованого розкриття.

У деяких країнах це поняття виражається в інших термінах, наприклад, у Японії – «Оборонний секрет».

Які відомості можуть бути віднесені до державної таємниці, визначено в Указі Президента РФ від 30 листопада 1995 № 1203. До них віднесені відомості (зазначені лише розділи): у військовій області; про зовнішньополітичну та зовнішньоекономічну діяльність; у галузі економіки, науки та техніки; у галузі розвідувальної, контррозвідувальної та оперативно-розшукової діяльності.

Не можна засекречувати інформацію як державну таємницю:

Якщо її витік (розголошення тощо) не спричиняє шкоди національній безпеці країни;

Порушення чинних законів;

Якщо приховування інформації порушуватиме конституційні та законодавчі права громадян;

Для приховування діяльності, що завдає шкоди навколишньому природному середовищу, що загрожує життю та здоров'ю громадян. Докладніше цей перелік міститься у ст. 7 Закону РФ «Про державну таємницю».

Важливою ознакою державної таємниці є міра таємності відомостей, віднесених до неї. У нашій країні прийнято таку систему позначення відомостей, що становлять державну таємницю: «особливої важливості», «цілком таємно», «таємно». Ці грифи проставляються на документах чи виробах (їх упаковках чи супровідних документах). Відомості, що містяться під цими грифами, є державною таємницею.

Які ж використовуються критерії для віднесення відомостей, по-перше, до державної таємниці, по-друге, до того чи іншого ступеня секретності?

Відповідь це питання дають Правила віднесення відомостей, що становлять державну таємницю, до різних ступенів секретності, зазначені у постанові Уряду РФ № 870 від 4 вересня 1995 р.

До відомостей особливої важливості слід відносити відомості, поширення яких може завдати шкоди інтересам Російської Федерації лише у кількох областях.

До абсолютно секретним відомостям слід відносити відомості, поширення яких може завдати шкоди інтересам міністерства (відомства) чи галузям економіки РФ у однієї чи кількох областях.

До секретних відомостей слід відносити всі інші у складі відомостей, що становлять державну таємницю. Збитки можуть бути завдано інтересам підприємства, установи чи організації.

З цих визначень можна бачити порівняно високий рівень невизначеності ознак, що характеризують той чи інший ступінь секретності відомостей, що становлять державну таємницю.

Робилися спроби прирівняти ступінь таємності інформації до розміру збитків (наприклад, у грошовому обчисленні), який може настати у разі витоку інформації. Однак вони не отримали скільки-небудь широкого поширення та схвалення.

Немає чіткості у цьому питанні і в Указі Президента США «Інформація з національної безпеки». У ньому зокрема йдеться:

1. Гриф «цілком таємно» повинен застосовуватися стосовно інформації, несанкціоноване розкриття якої могло б завдати, в розумних межах, виключно серйозної шкоди національній безпеці.

2. Гриф «таємно» повинен застосовуватися стосовно інформації, несанкціоноване розкриття якої могло б завдати, в розумних межах, серйозної шкоди національній безпеці.

3. Гриф «конфіденційно» - те саме, тільки розмір шкоди вказується, як «збиток національної безпеки».

Як видно з викладеного, різниця між трьома ступенями таємності залежить від величини шкоди, яка позначається як «виключно серйозна», «серйозна» або просто «шкода».

Ці якісні ознаки - критерії ступеня таємності відомостей, що містять державну таємницю, завжди залишають місце для вільного чи мимовільного привнесення суб'єктивного чинника у процесі засекречування інформації.

Поняття, види та розмір шкоди розроблені поки що недостатньо і, мабуть, будуть відмінними для кожного конкретного об'єкта захисту - змісту відомостей, що становлять державну таємницю, сутності відбитих у ній фактів, подій, явищ дійсності. Залежно від виду, змісту та

розмірів збитків можна виділити групи деяких видів збитків при витіканні (або можливій витіканні) відомостей, що становлять державну таємницю.

Політичний збиток може настати при витіканні відомостей політичного та зовнішньополітичного характеру, про розвідувальну діяльність спецслужб держави та ін. якихось галузях, погіршення відносин із будь-якою країною чи групою країн тощо.

Економічні збитки можуть настати при витіканні відомостей будь-якого змісту: політичного, економічного, військового, науково-технічного і т.д. Економічні збитки можуть бути виражені насамперед у грошовому обчисленні. Економічні втрати від витоку інформації можуть бути прямі та опосередковані.

Так, прямі втрати можуть настати в результаті витоку секретної інформації про системи озброєння, оборони країни, які в результаті практично втратили або втратили свою ефективність і вимагають великих витрат на їх заміну або переналагодження. Наприклад, А. Толкачов, агент ЦРУ США, провідний інженер НДІ радіотехнічної промисловості видав американцям багато важливої та цінної інформації. Американці оцінили вартість отриманої від нього інформації приблизно на шість мільярдів доларів.

Непрямі втрати найчастіше виражаються у вигляді розміру втраченої вигоди: зрив переговорів з іноземними фірмами, про вигідні угоди з якими раніше була домовленість; Втрата пріоритету в науковому дослідженні, в результаті суперник швидше довів свої дослідження до завершення та запатентував їх і т.д.

Моральні збитки, як правило, немайнового характеру настають від витоку інформації, що викликала чи ініціювала протиправну державі пропагандистську кампанію, що підриває репутацію країни, що призвела до видворення з якихось держав наших дипломатів, розвідників, які діяли під дипломатичним прикриттям тощо.

Поняття «конфіденційна інформація» стало невід'ємною частиною російської юридичної лексики. На даний момент воно використовується в кількох сотнях нормативних правових актів Російської Федерації. Не відстають від законодавця та правозастосовники: все частіше в різних договорах можна зустріти цілі розділи або навіть окремі угоди про конфіденційність. Широке поширення набуло включення положень про заборону поширення відомостей конфіденційного характеру у трудових договорах.

Проте, досі у законодавстві немає чіткого визначення поняття «конфіденційна інформація». Раніше таке визначення містилося у ст. 2 втратив чинність ФЗ «Про інформацію, інформатизації та захист інформації». Відповідно до цього закону «конфіденційна інформація - документована інформація, доступ до якої обмежується відповідно до законодавства Російської Федерації». Дане визначення в дещо зміненому вигляді як і раніше знаходить своє застосування в актах органів державної влади Російської Федерації.

Чинний ФЗ «Про інформацію, інформаційні технології та захист інформації» визначення поняття «конфіденційна інформація» не містить. Однак це визначення може бути отримане на підставі аналізу його норм.

Відповідно до п 1 ст. 2 зазначеного закону інформація - це відомості (повідомлення, дані) незалежно від форми їх подання.

У п. 7 тієї ж статті сказано, що конфіденційність інформації - обов'язкова для виконання особою, яка отримала доступ до певної інформації, вимога не передавати таку інформацію третім особам без згоди її власника.

Таким чином, конфіденційна інформація - це відомості, незалежно від форми їх надання, які не можуть бути передані особою, яка отримала доступ до даних, третім особам без згоди їхнього правовласника.

Перелік відомостей конфіденційного характеру міститься в Указі Президента Російської Федерації від 06.03.1997 р. № 188 "Про затвердження переліку відомостей конфіденційного характеру". Згідно з цим указом до відомостей конфіденційного характеру відносяться:

· персональні дані;

· відомості, що становлять таємницю слідства та судочинства, а також відомості про особи, що захищаються, та заходи державного захисту, що здійснюється відповідно до Федерального закону від 20 серпня 2004 р. № 119 - ФЗ «Про державний захист потерпілих, свідків та інших учасників кримінального судочинства» та іншими нормативними правовими актами Російської Федерації;

· Службова таємниця;

· Лікарська, нотаріальна, адвокатська таємниця, таємниця листування, телефонних переговорів, поштових відправлень, телеграфних або інших повідомлень;

· комерційна таємниця;

· Відомості про сутність винаходу, корисної моделі або промислового зразка до офіційної публікації інформації про них.

Слід звернути увагу на те, що цей перелік не може розглядатися як закритий. Чинний ФЗ «Про інформацію» не вимагає ухвалення нормативних актів Президента чи уряду для подальшого розвитку поняття «конфіденційна інформація». Понад те, закон дозволяє власнику інформації самостійно вирішувати питання наділенні її статусом конфіденційної. Тому список слід розглядати як зразковий.

Цей висновок має дуже важливе практичне значення. Можливість самостійного визначення статусу інформації дозволяє її власнику виробляти засоби її захисту від несанкціонованого доступу, використання та розповсюдження, а також передбачати заходи цивільно-правової відповідальності у разі здійснення зазначених дій. Особливого значення вищезгаданий висновок має для господарських товариств. Як відомо, відповідно до п. 2 ст. 67 Цивільного кодексу РФ учасники господарських товариств зобов'язані не розголошувати конфіденційну інформацію.

На жаль, ця норма не набула свого розвитку у ФЗ «Про акціонерні товариства», який взагалі не згадує про такий обов'язок акціонерів. Тому досі в науці немає єдиної думки про те, про яку конфіденційну інформацію йдеться. Ряд авторів вважають, що обов'язок не розголошувати конфіденційну інформацію поширюється лише з конфіденційні відомості, підпадають під режим комерційної таємниці.

Наразі немає чіткої та єдиної класифікації видів конфіденційної інформації, хоча чинними нормативними актами встановлено понад 30 її різновидів. Певні спроби такої класифікації зроблено вченими. А. І. Алексенцев пропонує такі підстави поділу інформації за видами таємниці:

§ власники інформації (за окремими видами можуть частково збігатися);

§ галузі (сфери) діяльності, в яких може бути інформація, що становить даний вид таємниці;

§ на кого покладено захист цього виду таємниці (за деякими видами таємниці тут також можливий збіг). (11, С.92)

А.А.Фатьянов класифікує підлягає захисту інформацію за трьома ознаками: за належністю, за рівнем конфіденційності (ступеня обмеження доступу) та за змістом. (22, С.254)

За належністю власниками інформації, що захищається, можуть бути органи державної влади та утворюваний ними структури (державна таємниця, службова таємниця, у певних випадках комерційна та банківська таємниці); юридичні особи (комерційна, банківська службова, адвокатська, лікарська, аудиторська таємниці тощо); громадяни (фізичні особи) - щодо особистої та сімейної таємниці, нотаріальної, адвокатської, лікарської. Слід зазначити, що використання понять “власник”, “власник” щодо інформації міститься у ФЗ “Про інформацію…”, Законі РФ “Про державну таємницю” та інших нормативних актів. Це використання, як і визнання інформації як об'єкта речових правий і, зокрема право власності, встановлене вищеназваними актами, викликає велику критику серед учених й у певною мірою суперечить ЦК, оскільки відповідно до ст. 128 ЦК, інформація не відноситься до речей. Ця проблема вже висвітлювалася автором, і необхідно визнати, що доцільніше все ж таки відмовитися від використання речових прав щодо інформації, а тому правильніше говорити про власника, як це зазначено у ст. 139 ГК РФ, а не власника, користувача або власника інформації. Надалі поняття "власник", "користувач" або "власник" будуть застосовуватися тільки у разі цитування закону або думки якогось дослідника.

За рівнем конфіденційності (ступеня обмеження доступу) нині можна класифікувати лише інформацію, що становить державну таємницю. Відповідно до ст. 8 Закону РФ "Про державну таємницю", встановлюються три ступені секретності відомостей, що становлять державну таємницю, і відповідні цим ступеням грифи секретності для носіїв зазначених відомостей: "особливої важливості", "цілком секретно" і "таємно". Цікаво, що у США та низці країн НАТО грифи таємності схожі зі встановленими вітчизняним законодавством - "конфіденційно (confidential)", "секретно (secret)", "цілком таємно (top secret)". Для інших видів таємниць дана підстава класифікації поки що не розроблена, причому згідно зі ст. 8 Закону РФ "Про державну таємницю", використання названих грифів секретності для засекречування відомостей, не віднесених до державної таємниці, не допускається. (21, С.148)

Слід зазначити, що вищевикладені класифікації є вичерпними та його розробка ще належить науці і законодавству. Відсутність чіткої класифікації конфіденційної інформації, неоформленість їх правових режимів у законодавстві призводить до значної кількості протиріч та прогалин. Розглянемо найістотніші з них.

Відповідно до ст. 2 Закону РФ "Про державну таємницю", державна таємниця - захищаються державою відомості в галузі його військової, зовнішньополітичної, економічної, розвідувальної, контррозвідувальної та оперативно - розшукової діяльності, поширення яких може завдати шкоди безпеці Російської Федерації. Як зазначає А. І. Алексенцев, термін “поширення” у разі є надто невизначеним. (11, С.96)

Поширення може бути не тільки несанкціонованим, а й дозволеним, воно може завдати шкоди, а може й не завдати. Цей критерій констатує можливі наслідки поширення відомостей, тобто виходить із зворотного, тоді як за логікою, швидше було б назвати переваги, одержувані від того, що відомості знаходяться в таємниці.

Підсумовуючи всього вищесказаного, можна констатувати, що в даний час видами конфіденційної інформації є державна, комерційна, особиста та сімейна, службова та професійна таємниця, яка, у свою чергу, має ряд різновидів. У цьому правової режим більшості із названих таємниць повністю розроблено, а між окремими документами існують серйозні протиріччя, які необхідно усунути.

Кожна людина хоч раз у житті стикалася з таким поняттям, як "конфіденційна інформація". Вона є сукупність даних, мають особливу цінність і відомих, зазвичай, дуже вузькому колу осіб. Чинним законодавством передбачено покарання за розголошення такої інформації, тобто людина відповідає за незбереження комерційної таємниці.

Може застосовуватися на розсуд особи, яка володіє нею, але обраний спосіб не повинен суперечити законодавчим нормам. У зв'язку з обмеженим доступом до даних вживаються заходи щодо захисту та охорони такої інформації від третіх осіб. Найчастіше люди стикаються з робочому місці, якщо доводиться використовувати документацію, що представляє для фірми особливу важливість. Багато компаній попереджають своїх співробітників, що навіть розмір заробітної плати відноситься до даних, які не слід розповсюджувати.

Щоб уникнути різних казусів та неприємних ситуацій, керівникам підприємств та організацій рекомендується заздалегідь обговорювати з кожним співробітником аспекти, які є таємницею. Найкраще наперед скласти перелік конфіденційної інформації, затверджений керівними органами. З цим документом слід ознайомити весь персонал, надати вільний доступ до вивчення. Необхідно чітко класифікувати всі дані на окремі групи з поділом на:

- Абсолютно доступні відомості. Така інформація не обмежується та регулярно публікується у спеціалізованих виданнях. Прикладом може бути призначена для зовнішніх користувачів.

- Частково обмежені дані, можливість ознайомлення з якими є лише конкретно визначеної групи осіб.

- Документи, які знаходяться у розпорядженні у керівника компанії або у фахівця, який має відповідні повноваження. Ці відомості повною мірою можна назвати конфіденційними.

Отже, документацію фірми можна класифікувати залежно від призначення промислову і комерційну. Перша містить всю інформацію про обладнання, особливу технологію виготовлення продукту, про сам товар та інше. А комерційна включає всі договори з контрагентами, відомості про наявність кредиторської та дебіторської заборгованості та їх розміри, листування з діловими партнерами. Відповідно, конфіденційна інформація також поділяється на дві основні групи (комерційна та промислова).

У зв'язку з безперервним розвитком виробництва, появою нового обладнання та введенням технологічних новинок співробітникам відділу безпеки все частіше доводиться вживати заходів щодо посилення охоронної системи. В даний час переважний обсяг інформації зберігається в електронному вигляді, і всі розрахунки з партнерами здійснюються безготівковим шляхом. Це збільшує кількість різноманітних хакерських атак, що призводять часом до непоправних наслідків. Саме тому технічний захист є одним із найважливіших завдань, за реалізацію якого відповідають найкращі кадри компанії. Справді, великі суми йдуть на максимізацію захисту внутрішньої мережі фірм. Особливо це стосується великих корпорацій, де безпека входить до списку стратегічних цілей.

На жаль, у сучасному світі полювання на документи, що становлять комерційну таємницю, ведеться з особливою жорстокістю. Адже боротьба за владу присутня як на державному рівні, так і на рівні окремих суб'єктів господарювання. Таким чином, керівникам можна порадити йти в ногу з часом і не шкодувати коштів на вдосконалення системи безпеки, щоб не довелося потім розбиратися з фінансовими махінаціями недоброзичливців.