On ekslik eeldada, et operatsioonisüsteemi, viirusetõrje või tulemüüri sisseehitatud kaitse kaitseb täielikult pahavara eest. Kuid kahju ei pruugi olla nii ilmne kui viiruste puhul: mitmed rakendused võivad Windowsi tööd aeglustada ja põhjustada mitmesuguseid kõrvalekaldeid. Aja jooksul annavad "amatöör" tarkvara kontrollimatute protsesside tagajärjed tunda ning desinstallimine, registrivõtmete kustutamine ja muud puhastusmeetodid ei aita enam.

Sellistes olukordades võivad liivakastiprogrammid, millele käesolev ülevaade on pühendatud, suurepäraselt teenida. Liivakastide tööpõhimõte on osaliselt võrreldav virtuaalmasinatega (Oracle VM VirtualBox jt, VMware Virtualization). Tänu virtualiseerimisele teostatakse kõik programmi poolt algatatud protsessid liivakastis – isoleeritud keskkonnas, kus süsteemiressursside üle on range kontroll.

Seda koodi eraldamise meetodit kasutatakse üsna aktiivselt viirusetõrjetarkvaras (KIS 2013, avast!), sellistes programmides nagu Google Chrome (Flash töötab liivakastis). Siiski ei tohiks järeldada, et liivakastiprogrammid on turvalisuse täielik tagatis. See on vaid üks tõhusatest lisavahenditest OS-i (failisüsteemi, registri) kaitsmiseks välismõjude eest.

Saidil on juba avaldatud virtuaalse keskkonna loomise programmi ülevaade -. Tänapäeval hakatakse kaaluma ka teisi rakendusi laiemas mõttes: need ei ole ainult töölaualahendused, vaid ka pilveteenused, mis ei paranda mitte ainult turvalisust, vaid ka anonüümsust, võimaldades käitada irdkandjalt, teisest arvutist.

Liivakast

Arendaja Ronen Tzur võrdleb Sandboxie programmi tegevust paberi peale kantud nähtamatu kihiga: sellele saab panna mis tahes pealdisi; kui kaitse eemaldatakse, jääb leht terveks.

Sandboxie's on liivakastide kasutamiseks neli peamist viisi:

- Turvaline Internetis surfamine

- Privaatsuse parandamine

- Turvaline e-kirjavahetus

- OS-i säilitamine algses olekus

Viimane punkt tähendab, et saate installida ja käivitada liivakasti mis tahes klientrakendusi - brausereid, kiirsõnumisõnumeid, mänge - ilma süsteemi mõjutamata. Sandboxie kontrollib juurdepääsu failidele, kettaseadmetele, registrivõtmetele, protsessidele, draiveritele, portidele ja muudele potentsiaalselt ebaturvalistele allikatele.

Esiteks on SandboxIE kasulik selle poolest, et see võimaldab kasutajal Sandboxie Control kesta abil paindlikult konfigureerida liivakaste ja privileege. Siin on konteksti- ja peamenüü kaudu saadaval peamised toimingud:

- Sandboxie juhitavate programmide käivitamine ja peatamine

- Failide vaatamine liivakastis

- Liivakastist vajalike failide taastamine

- Kõigi tööde või valitud failide kustutamine

- Liivakastide loomine, kustutamine ja seadistamine

Programmi liivakastis käitamiseks lohistage käivitatav fail lihtsalt Sandboxie Controli aknasse vaikimisi loodud liivakasti. On ka teisi võimalusi – näiteks Windows Exploreri menüü või teavitusala. Emuleeritud keskkonnas töötava programmi akna pealkirjas on kollane ääris ja räsimärk (#).

Kui liivakastiprogrammiga töötades peate tulemused kettale salvestama, määratakse soovitud allikas - failid paigutatakse liivakasti kausta, määratud aadressil, väljaspool liivakasti, seda ei tehta. Failide liivakastist "päris" ülekandmiseks peaksite kasutama taastamisvalikut. Neid on kahte tüüpi - kiire või kohene, mõlemal juhul tuleb enne liivakastis programmi käivitamist seadistada kaustad taastamiseks ("Liivakasti sätted - taastamine").

Täpsemad juurdepääsuseaded asuvad jaotistes "Piirangud" ja "Juurdepääs ressurssidele". Need võivad olla vajalikud, kui rakendus ei saa töötada ilma teatud õigusteta (nõuab teatud süsteemiteeki, draiverit jne). "Piirangud" on programmide või rühmade puhul konfigureeritud juurdepääs Internetile, riistvarale, IPC-objektidele ja ka madala taseme juurdepääs. Jaotises "Juurdepääs ressurssidele" - failide, kataloogide, registri ja muude süsteemiressursside sobivad sätted.

Samuti on Sandboxie seadetes oluline jaotis "Rakendused", mis sisaldab programmide rühmi, millele on antud juurdepääs määratud ressurssidele. Algselt on kõik loendi üksused keelatud, konkreetse rakenduse muudatuste rakendamiseks peate selle loendis märkima ja klõpsama nuppu "Lisa".

Seega on võimalik luua erinevate parameetritega liivakaste. Lubatud on kloonida olemasoleva liivakasti konfiguratsiooni, selleks valige uue loomisel ripploendist keskkond, kust soovite sätteid üle kanda.

Kokkuvõte

Sandboxie rakendusega saate luua mis tahes konfiguratsiooniga virtuaalseid keskkondi ilma kasutajapiiranguteta. Sandboxie pakub suurt hulka seadeid nii üksikute rakenduste kui ka liivakastide jaoks.

[+] Iga liivakasti paindlik konfiguratsioon

[+] Reeglite loomine rakenduste rühma jaoks

[-] Te ei saa distributsioone luua

[-] Seadistusviisard puudub

Evalaze

On sümboolne, et Evalaze pärineb Thinstall 2007 programmist, praegu VMware.

Evalaze pole liivakastiprogrammide seas nii tuntud kui Sandboxie, kuid sellel on mitmeid huvitavaid funktsioone, mis eristavad seda paljudest sarnastest lahendustest. Tänu virtualiseerimisele saab rakendusi käivitada eraldiseisvas keskkonnas igast arvutist, olenemata käivitatava rakenduse draiverite, teekide või uuemate versioonide saadavusest. See ei nõua eelnevat konfiguratsiooni ega täiendavaid konfiguratsioonifaile ega teeke ega registrivõtmeid.

Evalaze ei vaja installimist, üks hoiatus: töötamiseks on vaja Microsoft .NET Frameworki versiooni 2.0 või uuemat. Nii tasuta versioonis kui ka professionaalses versioonis on saadaval virtualiseerimise seadistusviisard ja piiramatu arv virtuaalseid rakendusi. Prooviversiooni saate arendajate saidilt alla laadida ainult nõudmisel (vt arendajate meili saidil).

Saadud konfiguratsiooni saab projekti salvestada. Algusest lõpuni võtab virtuaalse rakenduse häälestusprotsess kauem aega kui näiteks Sandboxie, kuid on järjepidevam ja arusaadavam.

Märkimist väärib kaks Evalaze'i lisafunktsiooni, mis tõenäoliselt pakuvad huvi tarkvaraarendajatele ja testijatele: see on töö virtuaalse failisüsteemi ja virtuaalse registriga. Neid eraldiseisvaid Evalaze keskkondi saab oma äranägemise järgi redigeerida, lisades faile, katalooge ja võtmeid, mis on vajalikud konkreetse virtuaalse programmi toimimiseks.

Ka Evalaze'is saate luua seoseid karbist välja: virtuaalne rakendus loob käivitamisel kohe vajalikud seosed OS-is olevate failidega.

Kokkuvõte

Programm, millega saab luua iseseisvaid rakendusi, mida on mugav kasutada kõikvõimalikes olukordades, mis üldiselt hõlbustab migratsiooni, ühilduvust, turvalisust. Kahjuks on tasuta versioon praktiliselt kasutu, see on huvitav ainult Evalaze funktsioonide väga pealiskaudseks uurimiseks.

[-] Halvasti toimiv prooviversioon

[-] Pro versiooni kõrge hind

[+] Seal on häälestusviisard

[+] Virtuaalne failisüsteem ja register

Enigma virtuaalne kast

Programm Enigma Virtual Box on loodud rakenduste käitamiseks isoleeritud virtuaalses keskkonnas. Toetatud vormingute loend sisaldab dll, ocx (teegid), avi, mp3 (multimeedium), txt, doc (dokumendid) jne.

Enigma Virtual Box modelleerib rakendust ümbritsevat virtuaalset keskkonda järgmiselt. Enne rakenduse käivitamist käivitatakse Virtual Box laadur, mis loeb programmi tööks vajalikku infot: teegid ja muud komponendid – ning annab need süsteemi omade asemel rakendusele. Selle tulemusena töötab programm OS-i suhtes autonoomselt.

Sandboxie või Evalaze'i liivakastide seadistamine võtab tavaliselt umbes 5 minutit. Esmapilgul ei nõua Virtual Box ka pikka seadistamist. Dokumentatsioonis sisaldub programmi kasutamine tegelikult ühes lauses.

Ainult 4 vahekaarti - "Failid", "Register", "Konteinerid" ja tegelikult "Valikud". Peate valima käivitatava faili, määrama lõpptulemuse asukoha ja alustama töötlemist. Hiljem aga selgub, et virtuaalne keskkond tuleb luua iseseisvalt. Selleks on mõeldud kolm kõrvutiasetsevat jaotist "Failid", "Register" ja "Konteinerid", kuhu lisatakse käsitsi vajalikud andmed. Pärast seda saate klõpsata töötlemisel, käivitada väljundfaili ja kontrollida programmi jõudlust.

Kokkuvõte

Seega puudub Enigma Virtual Boxis OS-i analüüs enne ja pärast rakenduse installimist, nagu see on Evalaze'i puhul. Rõhk on nihkunud arendusele – seetõttu on Virtual Box kasulik pigem testimiseks, ühilduvuse kontrollimiseks, programmi käitamiseks tehistingimuste loomiseks. Tundmatute rakenduste virtualiseerimine tekitab raskusi, kuna kasutaja on sunnitud kõik programmi lingid ise määrama.

[-] Mugava seadistuse puudumine

[+] Programmi kasutatavaid ressursse saab määrata iseseisvalt

cameyo

Cameyo pakub rakenduste virtualiseerimist kolmes valdkonnas: äri, arendus, isiklik kasutamine. Viimasel juhul saab liivakasti kasutada OS-i "puhta" oleku hoidmiseks, rakenduste salvestamiseks ja käitamiseks irdkandjal ja pilveteenustel. Lisaks avaldatakse portaalis cameyo.com mitusada juba konfigureeritud virtuaalset rakendust, mis säästab ka kasutaja aega.

Virtuaalse rakenduse loomise sammud on sarnased Enigma Virtual Boxiga: esmalt tehakse süsteemist hetktõmmis enne installimist, seejärel pärast seda. Nende olekute vahelisi muutusi võetakse liivakasti loomisel arvesse. Erinevalt Virtual Boxist sünkroonib Cameyo aga kaugserveriga ja avaldab rakenduse pilves. Tänu sellele saab rakendusi käivitada igas arvutis, millel on juurdepääs kontole.

Teegi (raamatukogu) kaudu saate järgnevaks käivitamiseks alla laadida populaarseid süsteemirakendusi (Public Virtual Apps): arhiivid, brauserid, mängijad ja isegi viirusetõrjed. Käivitamisel palutakse teil valida käivitatav fail ja näidata, kas see töötab stabiilselt või mitte (mida Cameyo galerii moderaatorid ilmselt kuidagi arvesse võtavad).

Veel üks huvitav funktsioon on virtuaalse rakenduse loomine . Installeri saab arvutist alla laadida või määrata faili URL-i.

Konversiooniprotsess võtab väidete kohaselt aega 10–20 minutit, kuid sageli on ooteaeg mitu korda lühem. Lõpetamisel saadetakse meilile teade avaldatud paketi lingiga.

Meiliteade distributsiooni loomise kohta

Kõigi pilveteenuste mugavuste juures on kaks olulist punkti, mida tasub tähele panna. Esiteks: iga programmi uuendatakse aeg-ajalt ja raamatukogus on üsna aegunud eksemplare. Teine aspekt on see, et kasutajate lisatud rakendused võivad rikkuda konkreetse programmi litsentsi. Seda tuleb kohandatud distributsioonide loomisel mõista ja sellega arvestada. Ja kolmandaks ei saa keegi garanteerida, et galeriisse postitatud virtuaalset rakendust pole ründaja muutnud.

Kuid turvalisusest rääkides on Cameyol 4 rakendusrežiimi:

- Andmerežiim: programm saab salvestada faile kausta Dokumendid ja töölauale

- Isoleeritud: failisüsteemis ja registris puudub kirjutatavus

- Täielik juurdepääs: tasuta juurdepääs failisüsteemile ja registrile

- Kohandage seda rakendust: käivitusmenüü muutmine, programmi salvestamise koha valimine jne.

Kokkuvõte

Mugav pilveteenus, millega saab ühendada igas arvutis, võimaldades kiiresti kaasaskantavaid rakendusi luua. Liivakastide seadistamine on minimeeritud, viiruste skaneerimise ja üldiselt turvalisusega pole kõik läbipaistev – antud olukorras võivad aga plussid miinused kompenseerida.

[+] Võrgu sünkroonimine

[+] Juurdepääs kohandatud rakendustele

[+] Looge virtuaalseid rakendusi võrgus

[-] Liivakasti seadete puudumine

Spoon.net

Spoon Tools on tööriistade komplekt virtuaalsete rakenduste loomiseks. Lisaks professionaalsele keskkonnale väärib spoon.net tähelepanu ka pilveteenusena, mis integreerub Desktopiga, võimaldades kiiresti liivakaste luua.

Töölauaga integreerimiseks peate registreeruma spoon.net serveris ja installima spetsiaalse vidina. Pärast registreerimist saab kasutaja mugava kesta kaudu virtuaalseid rakendusi serverist alla laadida.

Neli vidina kaasatud funktsiooni:

- Looge failide ja rakenduste jaoks liivakaste

- Töölaua korrastamine otseteede, kiirkäivitusmenüü abil

- Uute rakenduste turvaline testimine, pärandversioonide käitamine uutele lisaks

- Võta liivakasti tehtud muudatused tagasi

Kiire juurdepääs vidinale spoon.net on võimalik kiirklahvi Alt + Win kaudu. Kest sisaldab otsingustringi, kombinatsioonis - konsooli. See otsib rakendusi arvutist ja veebiteenusest.

Töölaua korraldus on väga mugav: saate lohistada vajalikud failid virtuaalsele töölauale, mis sünkroonitakse spool.net-iga. Uusi liivakaste saab luua vaid kahe klõpsuga.

Muidugi ei saa Spoon liivakastide püstitamise osas võistelda Sandboxie või Evalaze'iga põhjusel, et neid Spoonis lihtsalt pole. Te ei saa seada piiranguid, teisendada "tavalist" rakendust virtuaalseks. Nendeks eesmärkideks on mõeldud Spoon Studio kompleks.

Kokkuvõte

Spoon on "kõige hägusem" kest virtuaalsete rakendustega töötamiseks ja samal ajal kõige vähem kohandatav. See toode meeldib kasutajatele, kes ei hooli niivõrd virtualiseerimise kaudu töötamise turvalisusest, vaid kõikjal vajalike programmidega töötamise mugavusest.

[+] Vidinate integreerimine töölauaga

[+] Liivakastide kiire loomine

[-] Virtuaalsete programmide piiramise seadete puudumine

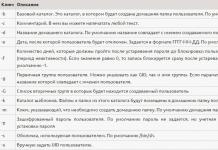

pöördetabel

| Programm/teenus | Liivakast | Evalaze | Enigma virtuaalne kast | cameyo | Spoon.net |

| Arendaja | Sandboxie Holdings LLC | Dogel GmbH | Enigma Protectori arendajate meeskond | cameyo | Spoon.net |

| Litsents | Jagamisvara (13 €+) | Vabavara/jagamisvara (69,95 €) | Vabavara | Vabavara | Tasuta (põhikonto) |

| Rakenduste lisamine liivakasti | + | − | − | − | − |

| Isikupärastamine (otsetee loomine, menüüde integreerimine) | + | + | − | + | + |

| Seadistusviisard | − | + | + | + | − |

| Uute virtuaalsete rakenduste loomine | − | + | + | + | − |

| Internetis sünkroonimine | − | − | − | + | + |

| Liivakasti õiguste määramine | + | + | + | + | − |

| Muudatuste analüüs liivakasti loomisel | + | + | − | + | − |

Internet on viiruseid täis. Need võivad olla varjatud kasulike programmidena või olla isegi sisse ehitatud soovitud töötavasse programmi. (Üsna sageli leitakse häkitud programmidest, seega tuleks häkitud programmidesse suhtuda umbusaldamisega, eriti kui laadite alla kahtlastelt saitidelt). Nii et installisite programmi ja teie arvutisse pandi boonusena midagi muud (parimal juhul varjatud surfamise või kaevurite programmid) ja halvimal juhul sõdalasi, tagauksi, varastajaid ja muid räpaseid trikke.

Kui te faili ei usalda, on kaks võimalust.

- Viiruse käivitamine liivakastis

- Virtuaalsete masinate kasutamine

Selles artiklis käsitleme esimest võimalust - akende liivakasti.

Akende liivakast on suurepärane võimalus kahtlaste failidega töötamiseks, vaatame, kuidas liivakasti kasutama hakata.

Kui kasutate viirusetõrjeid, on sageli liivakastid nendesse juba sisse ehitatud. Aga mulle need asjad ei meeldi ja arvan, et kõige parem on liivakast alla laadida saidilt www.sandboxie.com.

Programm võimaldab teil käivitada faili spetsiaalselt eraldatud alal, millest kaugemale ei pääse viirused ega kahjusta teie arvutit.

Saate programmi tasuta alla laadida. Kuid pärast 2-nädalast kasutamist kuvatakse selle sisselülitamisel märk tellimuse ostmise pakkumise kohta ja programmi saab käivitada mõne sekundi pärast. Kuid programm on endiselt üsna funktsionaalne. Paigaldamine ei tekita raskusi. Ja liides ise on üsna lihtne.

Vaikimisi käivitub programm arvuti sisselülitamisel automaatselt. Kui programm töötab, kuvatakse salve ikoon. Kui ei, siis käivitage Start-All Programs-Sandboxie-Manage sandboxie.

Lihtsaim viis programmi liivakastis käivitamiseks on paremklõpsata käivitusfailil või soovitud programmi otseteel ja menüüs näete silti "Käivita liivakastis" klõpsake ja käivitage. Valige soovitud profiil, milles käitada, ja klõpsake nuppu OK. Kõik, vajalik programm töötab turvalises keskkonnas ja viirused liivakastist välja ei löö.

Tähelepanu: mõned nakatunud programmid ei luba liivakastides ja virtuaalmasinates töötada, sundides neid otse töötama. Kui teil tekib selline reaktsioon, on kõige parem fail kustutada, vastasel juhul võite omal vastutusel ja riskil käitada

Kui liivakastis käivitamist ei kuvata kontekstimenüüs (paremklõpsuga), minge programmi aknasse, valige Kohanda - Integreerimine Windows Explorerisse - ja märkige kaks kasti "Toimingud - käivitage liivakastis".

Saate luua erinevaid liivakaste. Selleks klõpsake nuppu Liivakast – looge liivakast ja kirjutage uue nimi. Liivakasti jaotises saate ka vanu kustutada (soovitatav).

Programmis pole enam midagi kaaluda. Lõpetuseks tahan öelda - Hoolitse oma andmete ja arvuti eest! Kuni me kohtume taas

Seonduvad postitused:

Mitte-eemaldatavate failide kustutamine arvutist

Mitte-eemaldatavate failide kustutamine arvutist

Windowsi virtuaalmasin. Programmi ülevaade ja seadistamine

Windowsi virtuaalmasin. Programmi ülevaade ja seadistamine

Windows 10 keelab jälgimise

Windows 10 keelab jälgimise

Oleme õppinud liivakaste looma, neid konfigureerima, nüüd jääb üle programm ise konfigureerida.

Paremklõpsake salveikoonil - Kuva aken - Järgmine vahekaardil Kohanda

- Windows Exploreri integreerimine -

Käivitage Sandboxie juhtimine:

saate koos süsteemiga automaatkäivituse märke tühistada, see ei mõjuta programmi tööd ja mida vähem protsesse käivitamisel käivitatakse, seda parem. Jäta linnuke valikule Kui programm liivakastis käivitub

Sildid: märkige liivakastis brauseri käivitamiseks töölauale otsetee lisamine - Lisa otsetee - ilmub käivitusaken, kus peate valima liivakasti, mille all programmid käivitatakse, misjärel avaneb väike aken, kus saate tuleb valida Programmid- välja langeb kogu arvutisse installitud programmide loend, millest saate valida need, mis pidevalt liivakastis töötavad, meie puhul on need brauserid. Nii saate luua otseteid kõigi brauserite ja mis tahes programmide jaoks. töölaual kuvatakse loodud otseteed koos selle liivakasti siltidega, mille jaoks me otsetee lõime. See näeb välja selline

Liivakastis käivitatavad toimingud:

Lisage failide ja kaustade kontekstimenüüsse "käivita liivakastis" üksus - jätke kindlasti linnuke, kui mitte, siis pange

Lisage saatmismenüü sihtteedeks liivakastid – jätke linnuke.

Järgmisena minge üldiste seadete juurde. Kohanda – programmide ühilduvus.

Tavaliselt määrab installimise ajal liivakast ise teie installitud viirusetõrje ja tulemüüri ning määrab need ühilduvusloendisse, kuid kui seda ei juhtu, peate lisama oma kaitseprogrammid ühilduvusprogrammide loendisse ja panema aktiivse märgi +

Konfiguratsioonide redigeerimine ja lukustamine edasijõudnud kasutajatele! Ärge puudutage seal midagi, eriti ärge proovige seadistusi muuta!

Järgmisena klõpsake vahekaardil liivakasti

Määra salvestuskaust:

Vaikimisi salvestatakse liivakastikaust C-kettale, st süsteemiga aktiivsele kettale, kuid liivakastikausta saab teisaldada passiivsele kettale. See on kasulik, kui teil on süsteemikettal vähe ruumi, kuid see peaks edastama tohutuid faile läbi liivakastide, see on hea ka süsteemi krahhi korral (nali naljaks)

Probleemid liivakastide kasutamisel ja tõrkeotsingul

Alusta uuesti. See tähendab liivakasti arvutisse installimisest. Reeglina kulgeb see protsess sujuvalt, kuid võib esineda hetki

Viirusetõrje hoiatus installimise ajal:

Arvutites, kuhu on paigaldatud viirusetõrje või tulemüür, võib liivakasti paigaldamise ajal hakata piiksuma proaktiivne kaitse (treeningrežiim ja ekspertrežiim). Tavaliselt on need karjed, et meie mälu loetakse ja paroole varastatakse. Märguanded võivad olla erinevad, kuid tähendus on sama. Jah, see on õige. Loeb, aga ei varasta. Näiteks on teie brauser salvestanud paroolid, selleks et luua brauseri täpne koopia koos kõigi rikkustega, peab liivakast kõike loendama. Sama kehtib ka teiste programmide kohta, kus on seatud automaatkäivitusparoolid (tavaline näide on ICQ, Skype jne automaatse sisselogimisega)

Taaskäivitamine: kuigi programm installib ja käivitab installimise ajal oma draiveri ning on kohe kasutamiseks valmis, võib mõnel juhul olla vajalik süsteemi taaskäivitamine. Isegi kui see pole vajalik, on kasulik taaskäivitada

Viirusetõrje blokeerib liivakastis pahatahtliku faili:

üsna ebameeldiv olukord, kuid sageli, kui laadisite faili liivakasti ja teie vapper viirusetõrje pidas seda pahatahtlikuks ja blokeeris selle otse liivakasti. Kõige tähtsam sellises olukorras, ärge proovige liivakasti sisu tühjendada, see ei tööta nagunii. Viirusetõrje, sattudes oma tegevusega liivakastiga tsooni, ei lase teil sisu kustutada, kuna liivakast ei saa mõjutada väljaspool liivakasti töötavaid programme.

Kui soovite faili salvestada, peate viirusetõrjes failimonitori keelama

Surma ja saatuslike vigade sinine ekraan:

Jah. ja see on võimalik. Mõelge liivakastis oleva brauseri näitele. Laadisite alla faili – installer või autoran. Kõik brauseri alla laaditud failid asuvad kaustas C:\Sandbox\User\dezire(liivakasti nimi)\draiv\D (draivi nimi)\allalaadimise kaustas. See on virtuaalne kaust, millel on piiratud õigused ilma välja logimata. See tähendab, et kui proovite selles kaustas käivitada installiprogrammi või automaatkäivitust, kuvatakse sinine surmaekraan või fataalne tõrge. Allalaadimiskaustas \drive\ miski ei saa üldse joosta., see on ajutine virtuaalne konteiner. Kuid sellest kaustast saate faile põhikettale lohistada ja kopeerida

Kopeeri-kleebi ei tööta:

see on hõljuv probleem, mida ei saa niisama reprodutseerida. Seda saab ainult vastu võtta. Tõepoolest, lõikelaud lakkab töötamast. Mõnikord lakkab see töötamast liivakasti ja süsteemi vahel ning mõnikord rasketel juhtudel kõikjal. Kergetel juhtudel võib aidata liivakasti ja sisu lähtestamine. Rasketel juhtudel aitab süsteemi vahemälu tasemel vahemällu salvestamisel ainult taaskäivitamine. Probleem on haruldane, kuid tüütu.

Liivakasti ei tühjendata:

enamasti juhtub see siis, kui mõned programmi komponendid või osad on endiselt aktiivsed. Brauseri näide. Sulgete brauseri ja allalaaditavate failidega aken lebab salves. Kuni akna sulgemiseni programm ei lõpe ja puhastamine on võimalik alles siis, kui programm lõppeb. Seostega on veel üks nüanss. Käivitasite liivakastis olevast brauserist µTorrent, loomulikult käivitati liivakastis oleva brauseri poolt µTorrent käivitatakse ka liivakastis. Kui sulgete brauseri ja jätate µTorrenti avatuks, ei tühjendata liivakasti, kuna programm töötab liivakastis. Kõigi nende probleemide lahendamiseks vaatame liivakasti sätteid, nimelt Programmide lõpetamine: - Põhiprogrammid

Kui liivakasti kasutamisel tekib muid probleeme, siis kirjelda probleeme – leiame lahendused

Laadige alla ja arutage foorumis:

Tähelepanu: Selle artikli osaline või täielik kopeerimine ilma aktiivse lingita https: // saidile / on rangelt keelatud!

Sandboxie on kahtlemata kõige kuulsam liivakastitarkvara.

See programm kasutab klassikalist kaitseviisi, et kasutaja määratud rakendus asetatakse spetsiaalsesse isoleeritud keskkonda, mille tulemusena ei saa rakendus mõjutada süsteemi enda tööd. Kõige huvitavam on see, et Sandboxie oli spetsiaalselt loodud kasutamiseks Internet Exploreri brauseriga, mis on küberkurjategijate peamistest sihtmärkidest ainus. Tänapäeval töötab Sandboxie aga peaaegu kõigi Windowsi keskkonna rakendustega.

Sandboxie eripära, mis eristab seda paljudest tuntud seda tüüpi programmidest, on võimalus luua piiramatul arvul "liivakaste". Kuigi kasutaja saab hõlpsasti koostada loendi oma rakendustest, mis töötavad ainult nendes. Vaikimisi loob programm "liivakasti" nimega DefaultBox, et saaksite kohe pärast installimist Sandboxie'ga turvaliselt töötada. Dokumendi või programmi vaatamiseks kaitstud SandBoxie keskkonnas peate valima üksuse "Run in Sandbox", mis asub Windowsi kontekstimenüüs.

Kui teil on tulevikus vaja luua täiendavaid liivakaste, peate käskima programmil avada failid ja rakendused mõnes teises teie loodud turvalises keskkonnas. Peate lihtsalt "Start" menüüs valima elemendi "Start Menu Sandboxie" ja asendama "liivakasti", mida programm edaspidi vaikimisi kasutab.

Liivakasti saate käivitada mitte ainult kontekstimenüüst, vaid ka Sandboxie enda aknast. Selleks lihtsalt paremklõpsake valitud liivakastil ja valige soovitud käsk (see menüü on saadaval ka klõpsates süsteemisalves Sandboxie ikoonil).

Samuti saate rakenduse valiku kiirendamiseks kasutada käske "Käivita veebibrauser", "Käivita meiliklient", millega saab käivitada vaikimisi süsteemis määratud rakendusi. Liivakasti kontekstimenüü abil saate täita mitmesuguseid muid käske, näiteks sellel klõpsates sulgeda kohe kõik liivakastis olevad rakendused, saate lisaks vaadata sisu ja selle täielikult kustutada.

"Liivakastis" töötava programmi kiireks tuvastamiseks tuleb lisakäsk "Aken liivakastis?"

Kui "liivakast" käivitatakse vaikeparameetritega (vaikimisi), pole seda tööriista vaja, kuna rakenduse nime kõrval ilmub pealkirjas kohe ikoon [#]. Kui päises kuvatakse ikoon, peate rakenduse keelama ja muutma liivakasti enda seadeid. Akna pealkirjale on võimalik lisada oma "liivakasti" nimi ning määrata endale meelepärase värvi akna ümber värviraam, mis aitab kiiresti kindlaks teha selle kuuluvuse.

Vaadates muid liivakasti sätteid, saate kiiresti ja paindlikult konfigureerida juurdepääsu ja õigusi erinevatele ressurssidele. Seega saate kiiresti määrata juurdepääsusuvandid teatud failidele ja kaustadele, millele juurdepääs keelatakse. Millised programmid pääsevad neile kirjutuskaitstud juurdepääsuga ja süsteemiregistriga töötamiseks vajalike sätete saadavus.

Vajadusel saate seadetes valida rakendused, mis selles töötavad. Need. kui käivitate määratud faili, peatab Sandboxie aktiveeritud rakenduse käigult ja takistab sellel tavapärases režiimis töötamast. Programm võimaldab määrata mitte ainult eraldi kasutatavaid faile, vaid ka kaustu, kui käivitatakse muud rakendused, millest need installitud turvalises keskkonnas käivitatakse. Viimast saab kasutada kahtlaste programmide käivitamiseks, mille olete Internetist alla laadinud.

Kahtlase käivitatava faili ohutuks käivitamiseks on kaks peamist võimalust: virtuaalmasina all või nn liivakastis (liivakastis). Veelgi enam, viimast saab kohandada elegantsel viisil veebipõhiseks failianalüüsiks, kasutamata spetsiaalseid utiliite ja võrguteenuseid ning kasutamata palju ressursse, nagu virtuaalse masina puhul. Tahan teile temast rääkida.

HOIATUS

Kirjeldatud tehnika ebaõige kasutamine võib süsteemi kahjustada ja põhjustada infektsiooni! Olge tähelepanelik ja ettevaatlik.

"Liivakast" analüüsiks

Inimesed, kes tegelevad arvutiturbega, tunnevad väga hästi mõistet "liivakast". Lühidalt öeldes on liivakast testkeskkond, milles teatud programmi käivitatakse. Samas on töö korraldatud nii, et jälgitakse kõiki programmitoiminguid, salvestatakse kõik muudetud failid ja seadistused, kuid reaalses süsteemis ei toimu midagi. Üldiselt saate mis tahes faile käivitada täiesti kindlalt, et see ei mõjuta mingil viisil süsteemi jõudlust. Selliseid tööriistu saab kasutada mitte ainult turvalisuse tagamiseks, vaid ka pahavara toimingute analüüsimiseks, mida see pärast käivitamist teeb. Siiski, kui enne aktiivsete toimingute algust on süsteemi valatud ja "liivakastis" toimunust pilt olemas, saate kõiki muudatusi lihtsalt jälgida.

Muidugi on veebis palju failide analüüsi pakkuvaid valmis veebiteenuseid: Anubis, CAMAS, ThreatExpert, ThreatTrack. Sellised teenused kasutavad erinevaid lähenemisviise ja neil on oma eelised ja puudused, kuid ühiseid peamisi puudusi saab tuvastada:

Teil peab olema juurdepääs Internetile. Töötlemisjärgus on vaja oodata järjekorda (tasuta versioonides). Tavaliselt ei pakuta faile, mis on loodud või muudetud käitusajal. Täitmisvalikuid ei saa juhtida (tasuta versioonides). Käivitusprotsessi on võimatu segada (näiteks klõpsake ilmuvate akende nuppudel). Tavaliselt ei ole võimalik pakkuda konkreetseid käitamiseks vajalikke teeke (tasuta versioonides). Reeglina analüüsitakse ainult käivitatavaid PE-faile.

Sellised teenused on enamasti ehitatud installitud tööriistadega virtuaalmasinate baasil kuni kerneli siluriteni. Neid saab korraldada ka kodus. Need süsteemid on aga üsna ressursinõudlikud ja võtavad palju kõvakettaruumi ning silurilogide analüüs võtab palju aega. See tähendab, et need on teatud proovide põhjalikuks uurimiseks väga tõhusad, kuid rutiinses töös, kui puudub võimalus süsteemiressursse laadida ja analüüsimisele aega raisata, pole neist tõenäoliselt kasu. "Liivakasti" kasutamine analüüsiks võimaldab ilma tohutute ressursikuludeta hakkama saada.

Paar hoiatust

Täna proovime teha oma liivakastipõhise analüsaatori, nimelt utiliidi Sandboxie. See programm on saadaval jagamisvarana autori veebisaidil www.sandboxie.com. Meie uuringu jaoks on piiratud tasuta versioon üsna sobiv. Programm käivitab rakendusi isoleeritud keskkonnas, et need ei teeks reaalses süsteemis pahatahtlikke muudatusi. Kuid siin on kaks nüanssi:

- Sandboxie võimaldab teil jälgida programme ainult kasutajarežiimi tasemel. Kogu pahatahtliku koodi tegevust kerneli režiimis ei jälgita. Seetõttu saab juurkomplekte uurides õppida maksimaalselt seda, kuidas pahavara süsteemi tuuakse. Kahjuks on käitumist ennast tuumarežiimi tasemel võimatu analüüsida.

- Sõltuvalt sätetest võib Sandboxie blokeerida juurdepääsu võrgule, lubada täielikku juurdepääsu või juurdepääsu ainult teatud programmidele. Selge on see, et kui pahavara vajab tavapäraseks käivitamiseks ligipääsu Internetile, tuleb see tagada. Teisest küljest, kui teil on mälupulgal Pinch, mis käivitub, kogub kõik süsteemis olevad paroolid ja saadab need ftp kaudu ründajale, siis avatud Interneti-juurdepääsuga Sandboxie ei kaitse teid konfidentsiaalse teabe kaotamise eest! See on väga oluline ja seda tuleks meeles pidada.

Liivakasti esialgne seadistamine

Sandboxie on suurepärane tööriist, millel on palju kohandamisvõimalusi. Nimetan neist ainult neid, mis on meie ülesannete täitmiseks vajalikud.

Pärast Sandboxie installimist luuakse automaatselt üks liivakast. Erinevate ülesannete jaoks saate lisada veel paar "liivakasti". Liivakasti seadetele pääseb juurde kontekstimenüü kaudu. Reeglina on kõik muudetavad parameetrid varustatud üsna üksikasjaliku venekeelse kirjeldusega. Taastamise, desinstalli ja piirangute jaotistes loetletud valikud on meie jaoks eriti olulised. Niisiis:

- Peate veenduma, et jaotises "Taastamine" pole midagi loetletud.

- Jaotises "Eemalda" ei tohiks olla märgitud ruute ja/või lisatud kaustu ja programme. Kui parameetrid on lõigetes 1 ja 2 näidatud jaotistes valesti seatud, võib see põhjustada pahatahtliku koodi nakatamist süsteemi või hävitada kõik analüüsimiseks vajalikud andmed.

- Jaotises "Piirangud" peate valima seaded, mis vastavad teie ülesannetele. Peaaegu alati on vaja piirata madala taseme juurdepääsu ja riistvara kasutamist kõigile töötavatele programmidele, et vältida juurkomplektide süsteemi nakatamist. Kuid vastupidi, te ei tohiks piirata juurdepääsu käivitamisele ja täitmisele, samuti õigusi ära võtta, vastasel juhul käivitatakse kahtlane kood mittestandardses keskkonnas. Kõik, sealhulgas Interneti-juurdepääsu olemasolu, sõltub aga ülesandest.

- Selguse ja mugavuse huvides on jaotises "Käitumine" soovitatav lubada valik "Kuva ääris akna ümber" ja valida värv piiratud keskkonnas töötavate programmide esiletõstmiseks.

Ühendame pistikprogrammid

Mõne klõpsuga saime suurepärase isoleeritud keskkonna koodi turvaliseks täitmiseks, kuid mitte tööriista selle käitumise analüüsimiseks. Õnneks on Sandboxie autor andnud võimaluse kasutada oma programmi jaoks mitmeid pistikprogramme. Kontseptsioon on üsna huvitav. Lisad on dünaamilised teegid, mis on manustatud liivakastiprotsessi ja registreerivad või muudavad selle täitmist teatud viisil.

Vajame mõnda pistikprogrammi, mis on loetletud allpool.

- SBIExtra. See pistikprogramm peatab liivakastis töötava programmi jaoks mitmeid funktsioone, et blokeerida järgmised funktsioonid:

- ülevaade käivitatavatest protsessidest ja lõimedest;

- juurdepääs protsessidele väljaspool liivakasti;

- funktsiooni BlockInput kutsumine (klaviatuuri ja hiire sisend);

- aktiivsete akende pealkirjade lugemine.

- Antidel. Lisandmoodul peatab failide kustutamise eest vastutavad funktsioonid. Seega jäävad kõik ajutised failid, mille kustutamiskäsk pärineb lähtekoodist, endiselt oma kohale.

Kuidas neid liivakasti integreerida? Kuna Sandboxie liides seda ei paku, peate konfiguratsioonifaili käsitsi redigeerima. Looge kaust Plugins ja pakkige kõik ettevalmistatud pistikprogrammid sinna lahti. Nüüd tähelepanu: Buster Sandbox Analyzer sisaldab mitut teeki üldnimetusega LOG_API*.dll, mida saab protsessi sisestada. Teeke on kahte tüüpi: üksikasjalik ja standardne. Esimene kuvab peaaegu täieliku programmi tehtud API-kõnede loendi, sealhulgas juurdepääsud failidele ja registrile, teine on lühendatud loend. Kahanemine võimaldab tööd kiirendada ja vähendada palki, mida tuleb seejärel analüüsida. Mina isiklikult suuri palke ei karda, küll aga kardan, et osa vajalikku infot hakatakse hoolega "vähendatud", seega valin Verbose'i. Just selle raamatukogu me süstime. Selleks, et pahavara ei tuvastaks teegi sisestamist oma nime järgi, rakendame kõige lihtsamat ettevaatusabinõu: muutke nimi LOG_API_VERBOSE.dll millekski muuks, näiteks LAPD.dll.

Nüüd valige Sandboxie peaaknas "Configure -> Edit Configuration". Avaneb tekstikonfiguratsioon kõigi programmi sätetega. Pöörake tähelepanu järgmistele ridadele:

- Parameeter FileRootPath jaotises määrab ühise tee liivakastikausta, mis on kaust, kus asuvad kõik liivakastifailid. Minu jaoks näeb see parameeter välja nagu FileRootPath=C:\Sandbox\%SANDBOX%, see võib teie puhul erineda.

- Jaotis meid ei huvita - jätame selle vahele ja kerime edasi.

- Siis tuleb jaotis, mille nimi on sama, mis liivakasti nimi (olgu see BSA). Lisame siia pluginad: InjectDll=C:\Program Files\Sandboxie\Plugins\sbiextra.dll InjectDll=C:\Program Files\Sandboxie\ Plugins\antidel.dll InjectDll=C:\Program Files\Sandboxie\ Plugins\LAPD . dll OpenWinClass=TFormBSA Enabled=y ConfigLevel=7 BoxNameTitle=n BorderColor=#0000FF NotifyInternetAccessDenied=y Template=BlockPorts

Teed võivad muidugi erineda. Kuid süstitavate raamatukogude järjekord peab olema täpselt selline! See nõue on tingitud asjaolust, et funktsioonide pealtkuulamine peab toimuma määratud järjekorras, vastasel juhul pistikprogrammid ei tööta. Muudatuste rakendamiseks valige Sandboxie peaaknas: "Configure -> Reload Configuration".

Nüüd seadistame Buster Sandbox Analyzeri pistikprogrammi enda.

- Käivitage pistikprogramm käsitsi, kasutades kausta Plugins faili bsa.exe.

- Valige "Valikud -> Analüüsirežiim -> Käsitsi" ja seejärel "Valikud -> Programmi suvandid -> Windows Shelli integreerimine -> Lisa paremklõpsake toiming "Run BSA".

Nüüd on kõik tööks valmis: meie "liivakast" on süsteemi integreeritud.

Liivakasti kaasaskantav versioon

Muidugi ei meeldi paljudele, et peate midagi installima, konfigureerima jne. Kuna see kõik ei meeldi ka mulle, tegin tööriistast kaasaskantava versiooni, mida saab käivitada ilma installimise ja konfigureerimiseta, otse arvutist. USB-mälupulk. Selle versiooni saate alla laadida siit: tools.safezone.cc/gjf/Sandboxie-portable.zip . Liivakasti käivitamiseks piisab skripti start.cmd käivitamisest ja töö lõpus ärge unustage käivitada skripti stop.cmd, mis laadib draiveri ja kõik komponendid mälust täielikult välja ning salvestab ka skripti. kaasaskantavas töö käigus tehtud muudatused.

Portablizeri enda jaoks pole palju sätteid: selle töö põhineb peamiselt kaustas Mallid asuva faili Sandboxie.ini.template manipuleerimisel. Tegelikult on see fail Sandboxie seadete fail, mis on korralikult töödeldud ja programmi üle kantud ning kui see on lõppenud, kirjutatakse see tagasi mallidesse. Kui avate selle faili Notepadiga, ei leia te tõenäoliselt midagi huvitavat. Pöörake kindlasti tähelepanu $(InstallDrive) mustrile, mida korratakse paljudes teeparameetrites. Oleme eriti huvitatud FileRootPathi parameetrist. Kui see näeb välja selline:

FileRootPath=$(InstallDrive)\Sandbox\%SANDBOX%

Seejärel luuakse liivakastid kettale, kus asub kaasaskantav Sandboxie. Kui parameeter näeb välja näiteks selline:

FileRootPath=C:\Sandbox\%SANDBOX%

Teisisõnu, see määrab konkreetse süsteemidraivi, seejärel luuakse sellele draivile liivakastid.

Isiklikult soovitan alati luua liivakastid kohalikele draividele. See kiirendab tööriista tööd ja USB-mälupulgalt käivitades kiireneb see suurusjärkude võrra. Kui oled nii paranoiline, et tahad joosta ja analüüsida kõike oma lemmikmeediumil, mida südamel kannad, siis võid parameetrit muuta, aga siis kasutada vähemalt kaasaskantavaid kõvakettaid, et kõik jumalatult ei pidurdaks.

Praktiline kasutamine

Proovime oma tööriista reaalse ohu korral. Et keegi mulle taglastamist ette ei heitnud, tegin lihtsa asja: läksin aadressile www.malwaredomainlist.com ja laadisin alla uusima, mis seal kirjutamise ajal ilmus. Selgus, et see on kena pp.exe fail mõnelt nakatunud saidilt. Juba ainuüksi nimi sisendab suuri lootusi, pealegi hõikas mu viirusetõrje kohe selle faili peale. Muide, kõiki meie manipuleerimisi on kõige parem teha väljalülitatud viirusetõrjega, vastasel juhul riskime uuritavast midagi blokeerida / kustutada. Kuidas uurida binaarse käitumist? Paremklõpsake sellel failil ja valige rippmenüüst Run BSA. Avaneb Buster Sandbox Analyzeri aken. Kontrollimiseks vaatame hoolikalt liivakasti kausta. Kõik parameetrid peavad ühtima nendega, mille määrasime Sandboxie seadistamisel, st kui liivakasti nimi oli BSA ja kausta teeks määrati parameeter FileRootPath=C:\Sandbox\%SANDBOX%, siis peaks kõik olema nagu ekraanipildil. Kui teate perversioonidest palju ja nimetasite liivakasti erinevalt või määrate FileRootPathi parameetriks mõne teise draivi või kausta, peate seda vastavalt muutma. Vastasel juhul ei tea Buster Sandbox Analyzer, kust uusi faile ja registrimuudatusi otsida.

BSA sisaldab palju sätteid binaarse täitmise protsessi analüüsimiseks ja uurimiseks kuni võrgupakettide pealtkuulamiseni. Vajutage julgelt nuppu Alusta analüüsi. Aken lülitub analüüsirežiimi. Kui analüüsiks valitud liivakast mingil põhjusel sisaldab eelmise uuringu tulemusi, pakub utiliit selle esmalt tühjendamiseks. Kõik on uuritava faili käivitamiseks valmis.

Valmis? Seejärel paremklõpsake uuritaval failil ja valige avanevas menüüs "Run in sandbox", seejärel määrake "liivakast", millele BSA kinnitasime.

Kohe pärast seda jooksevad analüsaatori aknas API kutsed, mis salvestatakse logifailidesse. Pange tähele, et Buster Sandbox Analyzer ise ei tea, millal protsessi analüüs lõppeb, tegelikult on teie klõps nupul Lõpeta analüüs signaalina lõpule jõudmiseks. Kuidas sa tead, millal on aeg käes? Võib olla kaks võimalust.

- Liivakasti aknas ei kuvata ühtegi töötavat protsessi. See tähendab, et programmi täitmine on selgesõnaliselt lõpetatud.

- API-kutsete loendisse ei ilmu pikka aega midagi uut või vastupidi, sama asja kuvatakse tsüklilises järjestuses. Samal ajal töötab Sandboxie aknas midagi muud. See juhtub siis, kui programm on konfigureeritud residentseks täitmiseks või lihtsalt hangub. Sel juhul tuleb see esmalt käsitsi lõpetada, paremklõpsates Sandboxie aknas vastaval liivakastil ja valides Lõpeta programmid. Muide, minu pp.exe analüüsimisel juhtus täpselt selline olukord.

Pärast seda saate Buster Sandbox Analyzeri aknas turvaliselt valida Finish Analysis.

Käitumise analüüs

Klõpsates nupule Malware Analyzer, saame kohe veidi kokkuvõtlikku infot uuringu tulemuste kohta. Minu puhul oli faili pahatahtlikkus üsna ilmne: täitmise käigus loodi ja käivitati fail C:\Documents and Settings\Administrator\Application Data\dplaysvr.exe, mis lisati automaatsele laadimisele (muide, see oli kes ei tahtnud ennast lõpetada), loodi ühendus 190.9.35.199-ga ja muudeti hosti faili. Muide, samal ajal tuvastas VirusTotalis faili vaid viis viirusetõrjemootorit, nagu on näha logidest, aga ka VirusTotali veebisaidilt.

Kogu info analüüsitulemuste kohta on ligipääsetav otse Buster Sandbox Analyzeri akna menüüst Viewer. Siin pesitseb ka API kõnelogi, millest on kindlasti kasu üksikasjalikes uuringutes. Kõik tulemused salvestatakse tekstifailidena kausta Buster Sandbox Analyzer alamkausta Aruanded. Eriti huvitav on Report.txt aruanne (kutsutakse läbi View Report), mis pakub kõigi failide kohta laiendatud teavet. Sealt saame teada, et ajutised failid olid tegelikult käivitatavad, ühendus läks aadressile http://190.9.35.199/view.php?rnd=787714, pahavara lõi spetsiifilise mutexi G4FGEXWkb1VANr jne. Sa ei saa ainult vaadata aruanded, vaid ka ekstraktida kõik täitmise käigus loodud failid. Selleks tee Sandboxie aknas paremklõps "liivakastil" ja vali "View Contents". Avaneb uurija aken kogu meie liivakasti sisuga: draivi kaust sisaldab liivakasti füüsilistele ketastele loodud faile ja kasutaja kaust aktiivses kasutajaprofiilis loodud faile (% kasutajaprofiil%). Siit leidsin faili dplaysvr.exe koos dplayx.dll teegiga, ajutised tmp-failid ja muudetud hostifail. Muide, selgus, et sellele lisati järgmised read:

94.63.240.117 www.google.com 94.63.240.118 www.bing.com

Pidage meeles, et nakatunud failid lebavad liivakastis. Kui need kogemata topeltklõpsuga käivitada, ei juhtu midagi (käivituvad liivakastis), aga kui need kuhugi kopeerida ja siis käivitada ... hmm, saad aru. Siit kaustast leiate RegHive faili kujul töö käigus muudetud registri tõmmise. Selle faili saab hõlpsasti tõlkida loetavamaks .reg-failiks, kasutades järgmist käsuskripti:

REG LAADI HKLM\uuusandboxuuu RegHive REG EXPORT HKLM\uuusandboxuuu sandbox.reg REG UNLOAD HKLM\uuusandboxuuu notepad sandbox.reg

Mida instrument suudab ja mida mitte

Saadud tööriist võib:

- Jälgige töötava rakenduse API-kõnesid.

- Jälgige äsja loodud faile ja registrisätteid.

- Jäädvustage võrguliiklust, kui rakendus töötab.

- Tehke failide ja nende käitumise põhianalüüs (sisseehitatud käitumisanalüsaator, VirusTotali analüüs räside järgi, analüüs PEiD, ExeInfo ja ssdeep abil jne).

- Hankige lisateavet, käivitades koos analüüsitavaga "liivakastis" abiprogrammid (näiteks Process Monitor).

See tööriist ei saa:

- Analüüsige tuumarežiimis töötavat pahavara (nõuab draiveri installimist). Siiski on võimalik tuvastada draiveri installimehhanism (enne kui see tegelikult süsteemi juurutatakse).

- Analüüsige pahavara, mis jälgib Sandboxie täitmist. Buster Sandbox Analyzer sisaldab aga mitmeid mehhanisme sellise jälgimise vältimiseks.

Nii saate faili sandbox.reg, mis sisaldab ridasid, mille pahavara selle täitmise ajal sisestas. Pärast analüüsi sooritamist valige menüüst Valikud üksus Tühista analüüs, et taastada kõik nii, nagu see oli. Pange tähele, et pärast seda toimingut kustutatakse kõik analüüsilogid, kuid liivakasti sisu jääb paigale. Kuid järgmine kord, kui käivitate, pakub programm ise kõike kustutada.