การเข้าถึงที่ไม่ได้รับอนุญาต(ND) คือการจงใจรับข้อมูลที่เป็นความลับโดยเจตนาโดยไม่ชอบด้วยกฎหมายโดยบุคคลที่ไม่มีสิทธิ์ในการเข้าถึงข้อมูลที่ได้รับการคุ้มครอง เส้นทาง ND ไปยังข้อมูลที่พบบ่อยที่สุดคือ:

- การใช้อุปกรณ์การฟัง

- การถ่ายภาพระยะไกล

- การโจรกรรมสื่อเก็บข้อมูลและขยะสารคดี

- อ่านข้อมูลที่เหลืออยู่ในหน่วยความจำระบบหลังจากดำเนินการตามคำขอที่ได้รับอนุญาต

- การเชื่อมต่อที่ผิดกฎหมายกับอุปกรณ์และสายการสื่อสารของฮาร์ดแวร์ที่ออกแบบมาเป็นพิเศษที่ให้การเข้าถึงข้อมูล

- การปิดใช้งานกลไกการป้องกันที่เป็นอันตราย

- การคัดลอกสื่อบันทึกข้อมูลโดยการเอาชนะมาตรการรักษาความปลอดภัย

- ปลอมตัวเป็นผู้ใช้ที่ลงทะเบียน

- การถอดรหัสข้อมูลที่เข้ารหัส

- การติดเชื้อข้อมูล ฯลฯ

วิธี ND ที่ระบุไว้บางวิธีต้องใช้ขนาดค่อนข้างมาก ความรู้ทางเทคนิคและฮาร์ดแวร์ที่เกี่ยวข้องหรือ การพัฒนาซอฟต์แวร์อื่นๆ ค่อนข้างจะดั้งเดิม ไม่ว่าเส้นทางจะเป็นเช่นไร ข้อมูลรั่วไหลสามารถสร้างความเสียหายอย่างมากต่อองค์กรและผู้ใช้ได้

วิธีการทางเทคนิคที่ระบุไว้ส่วนใหญ่ของ ND สามารถแก้ไขได้ ล็อคที่เชื่อถือได้พร้อมระบบรักษาความปลอดภัยที่ออกแบบและปฏิบัติอย่างเหมาะสม อย่างไรก็ตาม ความเสียหายบ่อยครั้งไม่ได้เกิดขึ้นเพราะ “เจตนาร้าย” แต่เป็นเพราะข้อผิดพลาดทั่วไปของผู้ใช้ที่สร้างความเสียหายหรือลบข้อมูลสำคัญโดยไม่ตั้งใจ

แม้จะมีความแตกต่างอย่างมีนัยสำคัญในปริมาณความเสียหายของวัสดุที่เกิดขึ้น แต่ควรสังเกตว่าปัญหาของการปกป้องข้อมูลมีความเกี่ยวข้องไม่เพียง แต่สำหรับ นิติบุคคล. ผู้ใช้ทุกคนสามารถสัมผัสได้ทั้งที่ทำงานและที่บ้าน ทั้งนี้ผู้ใช้บริการทุกคนจะต้องตระหนักถึงความรับผิดชอบและปฏิบัติตาม กฎพื้นฐานการประมวลผล การส่ง และการใช้ข้อมูล

กลไกการป้องกันที่มุ่งแก้ไขปัญหา ND เกี่ยวกับข้อมูล ได้แก่ :

- การควบคุมการเข้าถึง - วิธีการปกป้องข้อมูลโดยควบคุมการใช้ทรัพยากรทั้งหมดของระบบข้อมูล

- การลงทะเบียนและการบัญชี - การเก็บรักษาบันทึกและสถิติการเข้าถึงทรัพยากรที่ได้รับการป้องกัน

- การใช้กลไกการเข้ารหัสต่างๆ (การปิดข้อมูลการเข้ารหัส) - วิธีการป้องกันเหล่านี้ใช้กันอย่างแพร่หลายเมื่อประมวลผลและจัดเก็บข้อมูล สื่อแม่เหล็กตลอดจนการส่งสัญญาณผ่านช่องทางการสื่อสารทางไกล

- มาตรการทางกฎหมาย - กำหนดโดยกฎหมายของประเทศซึ่งควบคุมกฎสำหรับการใช้การประมวลผลและการส่งข้อมูลการเข้าถึงที่ จำกัด และสร้างบทลงโทษสำหรับการละเมิดกฎเหล่านี้

- มาตรการทางกายภาพ - รวมถึงต่างๆ อุปกรณ์ทางวิศวกรรมและโครงสร้างที่ขัดขวางทางกายภาพ

การเจาะผู้บุกรุกเข้าไปในสิ่งอำนวยความสะดวกที่ได้รับการป้องกันและสิ่งอำนวยความสะดวกในการคุ้มครองบุคลากร ทรัพยากรวัสดุข้อมูลจากการกระทำที่ผิดกฎหมาย

การควบคุมการเข้าถึง

กลไกทั่วไปสามประการในการควบคุมการเข้าถึงข้อมูลสามารถแยกแยะได้: การระบุผู้ใช้ การปกป้องข้อมูลโดยตรง (ทางกายภาพ) และการสนับสนุนสิทธิ์การเข้าถึงข้อมูลของผู้ใช้ด้วยความสามารถในการถ่ายโอนข้อมูลเหล่านั้น

การระบุตัวตนผู้ใช้จะกำหนดขนาดของการเข้าถึง ฐานข้อมูลต่างๆข้อมูลหรือส่วนของฐานข้อมูล (ความสัมพันธ์หรือคุณลักษณะ) นี่คือตารางข้อมูลของอันดับเป็นหลัก แม้ว่าการปกป้องข้อมูลทางกายภาพจะเกี่ยวข้องกับมาตรการขององค์กรมากกว่าก็ตาม ปัญหาส่วนบุคคลอาจเกี่ยวข้องโดยตรงกับข้อมูล เช่น การเข้ารหัส และสุดท้าย วิธีการสนับสนุนและถ่ายโอนสิทธิ์การเข้าถึงจะต้องกำหนดลักษณะของการสื่อสารที่แตกต่างด้วยข้อมูลอย่างเคร่งครัด

วิธีการป้องกันโดยใช้รหัสผ่านซอฟต์แวร์ ตามวิธีนี้ซึ่งดำเนินการโดยซอฟต์แวร์ ขั้นตอนการสื่อสารระหว่างผู้ใช้กับพีซีนั้นมีโครงสร้างในลักษณะที่เข้าถึงระบบปฏิบัติการหรือ ไฟล์บางไฟล์จนกว่าจะใส่รหัสผ่าน รหัสผ่านจะถูกเก็บเป็นความลับโดยผู้ใช้และมีการเปลี่ยนแปลงเป็นระยะเพื่อป้องกันการใช้งานโดยไม่ได้รับอนุญาต

วิธีรหัสผ่านเป็นวิธีที่ง่ายที่สุดและถูกที่สุด แต่ไม่มีการป้องกันที่เชื่อถือได้ ไม่มีความลับใดที่รหัสผ่านสามารถถูกสอดแนมหรือเดาได้โดยใช้การลองผิดลองถูกหรือโปรแกรมพิเศษ และสามารถเข้าถึงข้อมูลได้ นอกจากนี้ จุดอ่อนหลักของวิธีรหัสผ่านคือผู้ใช้มักจะเลือกรหัสผ่านที่เรียบง่ายและจำง่าย (และด้วยเหตุนี้จึงแก้ไข) รหัสผ่านที่ไม่เปลี่ยนแปลง เวลานานและมักจะยังคงเหมือนเดิมแม้ว่าผู้ใช้จะเปลี่ยนแปลงก็ตาม แม้จะมีข้อเสียเหล่านี้ แต่การใช้วิธีรหัสผ่านในหลายกรณีก็ควรได้รับการพิจารณาว่าสมเหตุสมผล แม้ว่าจะมีวิธีป้องกันฮาร์ดแวร์และซอฟต์แวร์อื่นๆ ก็ตาม โดยปกติแล้ววิธีรหัสผ่านซอฟต์แวร์จะรวมกับวิธีอื่น โดยใช้วิธีการซอฟต์แวร์กำหนดข้อจำกัดเกี่ยวกับประเภทและวัตถุในการเข้าถึง

ปัญหาในการปกป้องข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาตเริ่มรุนแรงขึ้นโดยเฉพาะอย่างยิ่งเมื่อมีการใช้งานเครือข่ายคอมพิวเตอร์ในท้องถิ่นและทั่วโลกอย่างแพร่หลาย ในเรื่องนี้ นอกเหนือจากการควบคุมการเข้าถึงแล้ว องค์ประกอบที่จำเป็นการปกป้องข้อมูลในเครือข่ายคอมพิวเตอร์ถือเป็นการกำหนดขอบเขตอำนาจของผู้ใช้

ในเครือข่ายคอมพิวเตอร์ เมื่อจัดระเบียบการควบคุมการเข้าถึงและการกำหนดขอบเขตอำนาจของผู้ใช้ มักใช้เครื่องมือเครือข่ายในตัว ระบบปฏิบัติการ(ระบบปฏิบัติการ) การใช้ระบบปฏิบัติการที่ปลอดภัยก็เป็นหนึ่งในนั้น เงื่อนไขที่สำคัญที่สุดการสร้างระบบสารสนเทศที่ทันสมัย ตัวอย่างเช่น UNIX อนุญาตให้เจ้าของไฟล์ให้สิทธิ์อ่านอย่างเดียวหรือเขียนอย่างเดียวแก่ผู้ใช้รายอื่นสำหรับแต่ละไฟล์ของตน ระบบปฏิบัติการที่แพร่หลายที่สุดในประเทศของเราคือ Windows NT ซึ่งทุกอย่างปรากฏขึ้น ความเป็นไปได้มากขึ้นเพื่อสร้างเครือข่ายที่ได้รับการปกป้องจากการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาตอย่างแท้จริง NetWare OS นอกเหนือจากนั้น วิธีการมาตรฐานการจำกัดการเข้าถึง เช่น ระบบรหัสผ่านและการกำหนดขอบเขตอำนาจ มีคุณสมบัติใหม่ๆ มากมายที่ให้การปกป้องข้อมูลชั้นหนึ่ง และให้ความสามารถในการเข้ารหัสข้อมูลตาม “ กุญแจสาธารณะ"(อัลกอริธึม RSA) พร้อมการสร้างลายเซ็นอิเล็กทรอนิกส์สำหรับแพ็กเก็ตที่ส่งผ่านเครือข่าย

ในเวลาเดียวกันในระบบการจัดการการป้องกันยังคงมีอยู่ ความอ่อนแอ: ระดับการเข้าถึงและความสามารถในการเข้าสู่ระบบจะถูกกำหนดโดยรหัสผ่าน เพื่อลดโอกาสที่จะเข้าโดยไม่ได้รับอนุญาต เครือข่ายคอมพิวเตอร์วี เมื่อเร็วๆ นี้ใช้วิธีการแบบรวม - รหัสผ่าน + การระบุผู้ใช้โดยใช้ "กุญแจ" ส่วนตัว สามารถใช้เป็น "กุญแจ" ได้ บัตรพลาสติก(แม่เหล็กหรือมีไมโครวงจรในตัว - สมาร์ทการ์ด) หรืออุปกรณ์ต่าง ๆ เพื่อระบุตัวตนโดย ข้อมูลไบโอเมตริกซ์- โดยม่านตาหรือลายนิ้วมือ, ขนาดของมือ ฯลฯ

บัตรพลาสติกที่มีแถบแม่เหล็กสามารถปลอมแปลงได้ง่าย มากกว่า ระดับสูงมั่นใจในความน่าเชื่อถือด้วยสมาร์ทการ์ด - การ์ดไมโครโปรเซสเซอร์ที่เรียกว่า (การ์ด MP) ความน่าเชื่อถือมีสาเหตุหลักมาจากไม่สามารถคัดลอกหรือปลอมแปลงโดยใช้วิธีการแบบโฮมเมดได้ นอกจากนี้ ในระหว่างการผลิตการ์ด แต่ละชิปจะมีการป้อนรหัสเฉพาะซึ่งไม่สามารถทำซ้ำได้ เมื่อออกการ์ดให้กับผู้ใช้ จะมีการเขียนรหัสผ่านอย่างน้อยหนึ่งรหัสไว้บนการ์ด ซึ่งมีเพียงเจ้าของเท่านั้นที่ทราบ สำหรับการ์ด MP บางประเภท ความพยายามในการใช้งานโดยไม่ได้รับอนุญาตจะสิ้นสุดลงด้วยการ "ปิด" โดยอัตโนมัติ หากต้องการคืนค่าการทำงานของการ์ดดังกล่าว จะต้องแสดงต่อหน่วยงานที่เหมาะสม นอกจากนี้เทคโนโลยีการรับบัตร MP ยังให้การเข้ารหัสข้อมูลที่บันทึกไว้ตามมาตรฐาน DES การติดตั้งเครื่องอ่านการ์ด MP แบบพิเศษสามารถทำได้ไม่เพียงแต่ที่ทางเข้าสถานที่ที่คอมพิวเตอร์ตั้งอยู่เท่านั้น แต่ยังสามารถติดตั้งที่เวิร์กสเตชันและเซิร์ฟเวอร์เครือข่ายได้โดยตรงอีกด้วย

วิธีการนี้มีความปลอดภัยมากกว่าการใช้รหัสผ่านมาก เพราะหากรหัสผ่านถูกขโมย ผู้ใช้อาจไม่ทราบเรื่องนี้ แต่หากการ์ดหายไป ก็สามารถดำเนินการได้ทันที

สมาร์ทการ์ดควบคุมการเข้าถึงช่วยให้คุณสามารถใช้งานฟังก์ชันต่างๆ เช่น การควบคุมการเข้า การเข้าถึงอุปกรณ์ต่างๆ ได้ คอมพิวเตอร์ส่วนบุคคลการเข้าถึงโปรแกรม ไฟล์ และคำสั่งต่างๆ นอกจากนี้ยังสามารถนำไปปฏิบัติได้ ฟังก์ชั่นการควบคุมโดยเฉพาะอย่างยิ่งการลงทะเบียนความพยายามที่จะละเมิดการเข้าถึงทรัพยากร การใช้ยูทิลิตี้ที่ต้องห้าม โปรแกรม คำสั่ง DOS

ในขณะที่องค์กรต่างๆ ขยายกิจกรรม จำนวนพนักงานก็เพิ่มขึ้นและมีสาขาใหม่เกิดขึ้น ผู้ใช้ระยะไกล (หรือกลุ่มผู้ใช้) จึงจำเป็นต้องเข้าถึงทรัพยากรคอมพิวเตอร์และข้อมูลของสำนักงานใหญ่ของบริษัท ส่วนใหญ่มักใช้เพื่อจัดระเบียบการเข้าถึงระยะไกล สายเคเบิ้ล(โทรศัพท์ธรรมดาหรือเฉพาะ) และสถานีวิทยุ ในเรื่องนี้ การปกป้องข้อมูลที่ส่งผ่านช่องทางการเข้าถึงระยะไกลต้องใช้แนวทางพิเศษ

โดยเฉพาะอย่างยิ่ง บริดจ์และเราเตอร์การเข้าถึงระยะไกลใช้การแบ่งส่วนแพ็กเก็ต โดยแบ่งและส่งสัญญาณแบบคู่ขนานไปตามสองบรรทัด ซึ่งทำให้ไม่สามารถ "สกัดกั้น" ข้อมูลได้เมื่อ "แฮ็กเกอร์" เชื่อมต่อกับหนึ่งในบรรทัดอย่างผิดกฎหมาย นอกจากนี้ ขั้นตอนการบีบอัดแพ็กเก็ตที่ส่งซึ่งใช้ระหว่างการส่งข้อมูลรับประกันความเป็นไปไม่ได้ในการถอดรหัสข้อมูลที่ "ดักจับ" นอกจากนี้ บริดจ์และเราเตอร์การเข้าถึงระยะไกลสามารถตั้งโปรแกรมเช่นนั้นได้ ผู้ใช้ระยะไกลจะถูกจำกัดในการเข้าถึงทรัพยากรบางอย่างของเครือข่ายเทอร์มินัลหลัก

วิธีการโทรกลับอัตโนมัติสามารถให้ความปลอดภัยมากขึ้นต่อการเข้าถึงระบบโดยไม่ได้รับอนุญาตมากกว่าวิธีธรรมดา รหัสผ่านซอฟต์แวร์. ใน ในกรณีนี้ผู้ใช้ไม่จำเป็นต้องจำรหัสผ่านและรักษาความลับ แนวคิดเบื้องหลังระบบโทรกลับนั้นค่อนข้างง่าย ผู้ใช้ระยะไกลจากฐานข้อมูลกลางไม่สามารถเข้าถึงได้โดยตรง ขั้นแรกให้เข้าถึงได้ โปรแกรมพิเศษซึ่งมาพร้อมกับรหัสประจำตัวที่เกี่ยวข้อง หลังจากนั้น การเชื่อมต่อจะสิ้นสุดลงและตรวจสอบรหัสประจำตัว หากรหัสที่ส่งผ่านช่องทางการสื่อสารถูกต้อง ผู้ใช้จะถูกโทรกลับพร้อมทั้งบันทึกวันที่ เวลา และหมายเลขโทรศัพท์ไปพร้อมๆ กัน ข้อเสียของวิธีการที่กำลังพิจารณาคือความเร็วในการแลกเปลี่ยนต่ำ - เวลาหน่วงโดยเฉลี่ยอาจเป็นสิบวินาที

วิธีการเข้ารหัสข้อมูล

แปลจากภาษากรีกคำว่า วิทยาการเข้ารหัสลับ หมายถึง การเขียนที่เป็นความลับ นี่คือหนึ่งในที่สุด วิธีการที่มีประสิทธิภาพการป้องกัน มีประโยชน์อย่างยิ่งสำหรับการทำให้ขั้นตอนการเข้าถึงโดยไม่ได้รับอนุญาตซับซ้อนขึ้น แม้ว่ามาตรการรักษาความปลอดภัยแบบเดิมๆ จะถูกข้ามไปก็ตาม แตกต่างจากวิธีการที่กล่าวถึงข้างต้น การเข้ารหัสไม่ได้ซ่อนข้อความที่ส่ง แต่แปลงเป็นรูปแบบที่บุคคลที่ไม่มีสิทธิ์เข้าถึงไม่สามารถเข้าถึงได้เพื่อให้มั่นใจในความสมบูรณ์และความถูกต้องของข้อมูลในกระบวนการโต้ตอบข้อมูล

ข้อมูลที่พร้อมสำหรับการส่งจะถูกเข้ารหัสโดยใช้อัลกอริธึมการเข้ารหัสและคีย์การเข้ารหัส จากการกระทำเหล่านี้ มันจะถูกแปลงเป็นไซเฟอร์แกรม เช่น ข้อความปิดหรือ ภาพกราฟิกและในรูปแบบนี้จะถูกส่งผ่านช่องทางการสื่อสาร ทุกคนไม่สามารถเข้าใจเอาต์พุตที่เข้ารหัสที่เป็นผลลัพธ์ได้ ยกเว้นเจ้าของคีย์

โดยปกติแล้วการเข้ารหัสจะเข้าใจว่าเป็นกลุ่มของการแปลงแบบผันกลับได้ ซึ่งแต่ละการแปลงจะถูกกำหนดโดยพารามิเตอร์บางตัวที่เรียกว่าคีย์ รวมถึงลำดับของการประยุกต์ ของการเปลี่ยนแปลงครั้งนี้เรียกว่าโหมดการเข้ารหัส โดยปกติแล้วคีย์จะเป็นลำดับตัวอักษรหรือตัวเลข

การแปลงแต่ละครั้งถูกกำหนดโดยไม่ซ้ำกันโดยคีย์และอธิบายโดยอัลกอริธึมการเข้ารหัสบางอย่าง ตัวอย่างเช่น อัลกอริธึมการเข้ารหัสอาจจัดให้มีการแทนที่ตัวอักษรแต่ละตัวด้วยตัวเลข และคีย์อาจเป็นลำดับของตัวเลขของตัวอักษรของตัวอักษรนี้ เพื่อให้การแลกเปลี่ยนข้อมูลที่เข้ารหัสประสบความสำเร็จ ผู้ส่งและผู้รับจำเป็นต้องรู้คีย์ที่ถูกต้องและเก็บเป็นความลับ

อัลกอริธึมเดียวกันสามารถใช้สำหรับการเข้ารหัสได้ โหมดต่างๆ. แต่ละโหมดการเข้ารหัสมีทั้งข้อดีและข้อเสีย ดังนั้นการเลือกโหมดจึงขึ้นอยู่กับ สถานการณ์เฉพาะ. เมื่อถอดรหัส จะมีการใช้อัลกอริธึมการเข้ารหัส ซึ่งโดยทั่วไปอาจแตกต่างจากอัลกอริธึมที่ใช้ในการเข้ารหัส ดังนั้น คีย์ที่เกี่ยวข้องอาจแตกต่างกันด้วย อัลกอริธึมการเข้ารหัสและถอดรหัสคู่หนึ่งเรียกว่าระบบการเข้ารหัส (ระบบการเข้ารหัส) และอุปกรณ์ที่นำไปใช้เรียกว่าเทคโนโลยีการเข้ารหัส

มีระบบเข้ารหัสลับแบบสมมาตรและไม่สมมาตร ใน ระบบเข้ารหัสแบบสมมาตรคีย์ส่วนตัวเดียวกันนี้ใช้สำหรับการเข้ารหัสและถอดรหัส ในระบบเข้ารหัสลับแบบอสมมาตร คีย์สำหรับการเข้ารหัสและการถอดรหัสจะแตกต่างกัน โดยหนึ่งในนั้นเป็นแบบส่วนตัวและอีกอันเป็นแบบเปิด (สาธารณะ)

มีค่อนข้างมาก อัลกอริธึมต่างๆการป้องกันข้อมูลการเข้ารหัสเช่น DES, RSA, GOST 28147-89 เป็นต้น การเลือกวิธีการเข้ารหัสขึ้นอยู่กับคุณลักษณะ ข้อมูลที่ส่งปริมาณและความเร็วในการส่งข้อมูลที่ต้องการตลอดจนความสามารถของเจ้าของ (ต้นทุนของที่ใช้ อุปกรณ์ทางเทคนิคความน่าเชื่อถือในการปฏิบัติงาน ฯลฯ)

รัฐบาลและกระทรวงกลาโหมใช้การเข้ารหัสข้อมูลแบบดั้งเดิม แต่เมื่อความต้องการเปลี่ยนแปลง บางส่วนส่วนใหญ่ก็เปลี่ยนไป บริษัทที่มีชื่อเสียงกำลังเริ่มใช้ประโยชน์จากโอกาสที่ได้รับจากการเข้ารหัสเพื่อให้แน่ใจว่าข้อมูลเป็นความลับ บริการทางการเงินขององค์กร (โดยเฉพาะในสหรัฐอเมริกา) เป็นตัวแทนของฐานผู้ใช้ที่สำคัญและมีขนาดใหญ่ และบ่อยครั้ง ข้อกำหนดเฉพาะจะถูกนำเสนอต่ออัลกอริธึมที่ใช้ในกระบวนการเข้ารหัส

การท่องเที่ยว มาตรฐานการเข้ารหัสข้อมูล DES (Data Encryption Standard) ได้รับการพัฒนาโดย IBM ในช่วงต้นทศวรรษ 1970 และปัจจุบันเป็นมาตรฐานการเข้ารหัสของรัฐบาล ข้อมูลดิจิทัล. ได้รับการแนะนำโดย American Bankers Association ยาก อัลกอริทึม DESใช้คีย์ 56 บิตและพาริตีบิต 8 บิต และกำหนดให้ผู้โจมตีลองใช้คีย์ผสมที่เป็นไปได้ 72 พันล้านล้านชุด ซึ่งให้ความปลอดภัยสูงด้วยต้นทุนที่ต่ำ ด้วยการเปลี่ยนแปลงคีย์บ่อยครั้ง อัลกอริธึมสามารถแก้ปัญหาการกลึงได้อย่างน่าพอใจ ข้อมูลที่เป็นความลับเกินคว้า. ในขณะเดียวกัน ตลาดระบบเชิงพาณิชย์ไม่จำเป็นต้องมีการรักษาความปลอดภัยที่เข้มงวดเช่นรัฐบาลหรือหน่วยงานป้องกันเสมอไป ดังนั้นจึงสามารถใช้ผลิตภัณฑ์ประเภทอื่น ๆ เช่น PGP (Pretty Good Privacy) ได้ การเข้ารหัสข้อมูลสามารถทำได้ในโหมดออนไลน์ (ตามอัตราการรับข้อมูล) และโหมดออฟไลน์ (อัตโนมัติ)

อัลกอริธึม RSA ถูกคิดค้นโดย R.L. Rivest, A. Shamir และ L. Aldeman ในปี 1978 และแสดงถึงก้าวสำคัญในการเข้ารหัส อัลกอริธึมนี้ยังได้รับการรับรองเป็นมาตรฐานโดยสำนักงานมาตรฐานแห่งชาติอีกด้วย

ในทางเทคนิคแล้ว DES เป็นอัลกอริธึมแบบสมมาตร ในขณะที่ RSA เป็นอัลกอริธึมแบบอสมมาตร เป็นระบบที่ใช้ร่วมกันซึ่งผู้ใช้แต่ละคนจะมีคีย์ 2 ตัว โดยมีเพียงรหัสลับเดียวเท่านั้น รหัสสาธารณะใช้เพื่อเข้ารหัสข้อความโดยผู้ใช้ แต่มีเพียงผู้รับที่ระบุเท่านั้นที่สามารถถอดรหัสด้วยรหัสส่วนตัวได้ รหัสสาธารณะไม่มีประโยชน์สำหรับสิ่งนี้ ซึ่งทำให้ข้อตกลงการโอนคีย์ลับระหว่างผู้สื่อข่าวไม่จำเป็น DES ระบุความยาวของข้อมูลและคีย์เป็นบิต ในขณะที่ RSA สามารถนำไปใช้กับความยาวคีย์ใดก็ได้ ยิ่งคีย์ยาว ระดับความปลอดภัยก็จะยิ่งสูงขึ้น (แต่กระบวนการเข้ารหัสและถอดรหัสก็ใช้เวลานานกว่าเช่นกัน) หากสามารถสร้างคีย์ DES ได้ในหน่วยไมโครวินาที เวลาโดยประมาณในการสร้างคีย์ RSA คือสิบวินาที ดังนั้นนักพัฒนาซอฟต์แวร์จึงนิยมใช้กุญแจสาธารณะ RSA และนักพัฒนาฮาร์ดแวร์ชอบใช้กุญแจส่วนตัว DES

เมื่อแลกเปลี่ยนเอกสารอิเล็กทรอนิกส์ สถานการณ์อาจเกิดขึ้นเมื่อฝ่ายใดฝ่ายหนึ่งปฏิเสธภาระผูกพันของตน (ปฏิเสธการประพันธ์) เช่นเดียวกับการปลอมแปลงข้อความที่ได้รับจากผู้ส่ง (แสดงที่มาของผู้เขียน) กลไกหลักในการแก้ปัญหานี้คือการสร้างอะนาล็อกของลายเซ็นที่เขียนด้วยลายมือ - ลายเซ็นดิจิทัลอิเล็กทรอนิกส์ (DS) มีข้อกำหนดหลักสองประการสำหรับ CPU: การปลอมแปลงมีความซับซ้อนสูงและความง่ายในการตรวจสอบ

สามารถใช้ทั้งระบบการเข้ารหัสแบบสมมาตรและไม่สมมาตรเพื่อสร้าง CPU ในกรณีแรก ข้อความที่เข้ารหัสด้วยรหัสลับสามารถใช้เป็นลายเซ็นได้ แต่หลังจากการตรวจสอบแต่ละครั้งจะทราบรหัสลับ เพื่อออกจากสถานการณ์นี้ จำเป็นต้องแนะนำบุคคลที่สาม - คนกลางที่ได้รับความไว้วางใจจากฝ่ายใดฝ่ายหนึ่งซึ่งเข้ารหัสข้อความอีกครั้งจากคีย์ของสมาชิกรายหนึ่งไปยังคีย์ของอีกรายหนึ่ง

ระบบการเข้ารหัสแบบอสมมาตรมีคุณสมบัติทั้งหมดที่ CPU ต้องการ มีสองวิธีที่เป็นไปได้ในการสร้าง CPU

- 1. การแปลงข้อความเป็นรูปแบบที่คุณสามารถสร้างข้อความขึ้นมาใหม่ได้ และด้วยเหตุนี้ จึงตรวจสอบความถูกต้องของลายเซ็นได้

- 2. ลายเซ็นจะถูกคำนวณและส่งไปพร้อมกับข้อความต้นฉบับ

ดังนั้นสำหรับยันต์ที่แตกต่างกัน งานถอดรหัส - การถอดรหัสข้อความหากไม่ทราบรหัส - จะมีความซับซ้อนที่แตกต่างกัน ระดับความซับซ้อนของงานนี้กำหนดคุณสมบัติหลักของการเข้ารหัส - ความสามารถในการต้านทานความพยายามของศัตรูในการยึดข้อมูลที่ได้รับการคุ้มครอง ในเรื่องนี้ พวกเขาพูดถึงความแข็งแกร่งของการเข้ารหัสของการเข้ารหัส โดยแยกความแตกต่างระหว่างยันต์ที่แข็งแกร่งกว่าและแข็งแกร่งน้อยกว่า ลักษณะของวิธีการเข้ารหัสที่ได้รับความนิยมมากที่สุดแสดงอยู่ในตาราง 10.1.

ตารางที่ 10.1.ลักษณะของวิธีการเข้ารหัสที่ใช้บ่อยที่สุด

การเข้าถึงโดยไม่ได้รับอนุญาต -การอ่าน ปรับปรุง หรือทำลายข้อมูลโดยไม่ได้รับอนุญาตอย่างเหมาะสม

ตามกฎแล้วการเข้าถึงโดยไม่ได้รับอนุญาตจะดำเนินการโดยใช้ชื่อของบุคคลอื่นในการเปลี่ยนแปลง ที่อยู่ทางกายภาพอุปกรณ์ การใช้ข้อมูลที่เหลืออยู่หลังจากแก้ไขปัญหา การแก้ไขซอฟต์แวร์ และ การสนับสนุนข้อมูล,การโจรกรรมสื่อบันทึกข้อมูล,การติดตั้งอุปกรณ์บันทึกเสียง

เพื่อปกป้องข้อมูลของคุณให้ประสบความสำเร็จ ผู้ใช้จะต้องมีความเข้าใจที่ชัดเจนเกี่ยวกับความเป็นไปได้ วิธีการเข้าถึงโดยไม่ได้รับอนุญาต. เรามาแสดงรายการหลักกัน เส้นทางทั่วไปการรับข้อมูลโดยไม่ได้รับอนุญาต:

· การโจรกรรมสื่อจัดเก็บข้อมูลและของเสียจากการผลิต

· คัดลอกสื่อบันทึกข้อมูลโดยการเอาชนะมาตรการรักษาความปลอดภัย

· ปลอมตัวเป็นผู้ใช้ที่ลงทะเบียน;

· การหลอกลวง (ปลอมตัวตามคำขอของระบบ);

· การใช้ประโยชน์จากข้อบกพร่องของระบบปฏิบัติการและภาษาการเขียนโปรแกรม

·การใช้งาน บุ๊กมาร์กซอฟต์แวร์และบล็อกโปรแกรมเช่น " ม้าโทรจัน";

· การสกัดกั้นรังสีอิเล็กทรอนิกส์

· การสกัดกั้นการแผ่รังสีทางเสียง

· การถ่ายภาพระยะไกล

· การใช้อุปกรณ์การฟัง

· การปิดใช้งานกลไกการป้องกันที่เป็นอันตราย ฯลฯ

เพื่อปกป้องข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาต มีการใช้สิ่งต่อไปนี้:

1) กิจกรรมองค์กร

2) วิธีการทางเทคนิค

3) ซอฟต์แวร์;

4) การเข้ารหัส

กิจกรรมองค์กรรวม:

·โหมดการเข้าถึง;

· การจัดเก็บสื่อและอุปกรณ์ในตู้นิรภัย (ฟล็อปปี้ดิสก์ จอภาพ คีย์บอร์ด ฯลฯ)

· การจำกัดการเข้าใช้ห้องคอมพิวเตอร์ของบุคคล ฯลฯ

วิธีการทางเทคนิครวม:

· ตัวกรอง หน้าจอสำหรับอุปกรณ์

· ปุ่มเพื่อล็อคคีย์บอร์ด

· อุปกรณ์ตรวจสอบความถูกต้อง – สำหรับการอ่านลายนิ้วมือ รูปร่างมือ ม่านตา ความเร็วในการพิมพ์และเทคนิค ฯลฯ

· กุญแจอิเล็กทรอนิกส์บนไมโครวงจร ฯลฯ

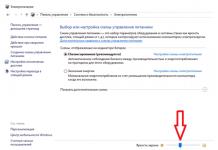

ซอฟต์แวร์ รวม:

· การเข้าถึงรหัสผ่าน – การตั้งค่าการอนุญาตของผู้ใช้

·ล็อคหน้าจอและคีย์บอร์ดโดยใช้คีย์ผสมในยูทิลิตี้ Diskreet จากแพ็คเกจ Norton Utilites

· การใช้เครื่องมือป้องกันรหัสผ่าน BIOS - บน BIOS เองและบนพีซีโดยรวม ฯลฯ

การเข้ารหัส– นี่คือการแปลง (การเข้ารหัส) เปิดข้อมูลเข้ารหัสไม่ให้บุคคลภายนอกเข้าถึงได้ การเข้ารหัสใช้เพื่อส่งข้อมูลละเอียดอ่อนผ่านช่องทางการสื่อสารที่ไม่ปลอดภัยเป็นหลัก คุณสามารถเข้ารหัสข้อมูลใด ๆ - ข้อความ รูปภาพ เสียง ฐานข้อมูล ฯลฯ มนุษยชาติใช้การเข้ารหัสมาตั้งแต่สมัยโบราณ ข้อมูลลับซึ่งจะต้องซ่อนตัวจากศัตรู ข้อความเข้ารหัสแรกที่วิทยาศาสตร์รู้จักคือข้อความอียิปต์ ซึ่งใช้อักขระอื่นแทนอักษรอียิปต์โบราณที่ยอมรับในขณะนั้น วิธีการศึกษาวิทยาศาสตร์สำหรับการเข้ารหัสและถอดรหัสข้อความ การเข้ารหัส ซึ่งมีประวัติย้อนกลับไปประมาณสี่พันปี ประกอบด้วยสองสาขา: การเข้ารหัสและการเข้ารหัส

การเข้ารหัสเป็นศาสตร์แห่งวิธีการเข้ารหัสข้อมูล การเข้ารหัสลับ เป็นศาสตร์แห่งวิธีการและเทคนิคในการทำลายยันต์

โดยปกติจะสันนิษฐานว่าทุกคนรู้จักอัลกอริธึมการเข้ารหัสนั้นเอง แต่ไม่ทราบรหัสของอัลกอริธึม ซึ่งหากไม่มีข้อความก็ไม่สามารถถอดรหัสได้ นี่คือความแตกต่างระหว่างการเข้ารหัสและการเข้ารหัสแบบง่าย ซึ่งในการกู้คืนข้อความก็เพียงพอที่จะรู้เฉพาะอัลกอริทึมการเข้ารหัสเท่านั้น

สำคัญ- นี่คือพารามิเตอร์ของอัลกอริธึมการเข้ารหัส (รหัส) ซึ่งช่วยให้คุณสามารถเลือกการแปลงเฉพาะหนึ่งรายการจากตัวเลือกทั้งหมดที่อัลกอริทึมให้ไว้ การรู้รหัสจะทำให้คุณสามารถเข้ารหัสและถอดรหัสข้อความได้อย่างอิสระ

ยันต์ทั้งหมด (ระบบการเข้ารหัส) แบ่งออกเป็นสองกลุ่ม - สมมาตรและไม่สมมาตร (พร้อมรหัสสาธารณะ) การเข้ารหัสแบบสมมาตร หมายความว่ามีการใช้คีย์เดียวกันในการเข้ารหัสและถอดรหัสข้อความ บนระบบด้วย กุญแจสาธารณะมีการใช้สองคีย์ - สาธารณะและส่วนตัวซึ่งเกี่ยวข้องกันโดยใช้การพึ่งพาทางคณิตศาสตร์บางอย่าง ข้อมูลถูกเข้ารหัสโดยใช้กุญแจสาธารณะซึ่งทุกคนสามารถใช้ได้ และถอดรหัสโดยใช้ รหัสส่วนตัวซึ่งทราบเฉพาะผู้รับข้อความเท่านั้น

ความแรงของการเข้ารหัสคือการต้านทานของการเข้ารหัสต่อการถอดรหัสโดยไม่รู้รหัส อัลกอริธึมจะถือว่าต้านทานได้ หากการเปิดเผยสำเร็จนั้นต้องการทรัพยากรคอมพิวเตอร์ที่ไม่สามารถบรรลุได้จากศัตรู ข้อความที่ถูกดักจับในปริมาณมากจนไม่สามารถบรรลุได้ หรือเวลาที่หลังจากหมดอายุ ข้อมูลที่ได้รับการป้องกันจะไม่เกี่ยวข้องอีกต่อไป

หนึ่งในยันต์ที่มีชื่อเสียงและเก่าแก่ที่สุดคือ รหัสซีซาร์. ในรหัสนี้ แต่ละตัวอักษรจะถูกแทนที่ด้วยตัวอักษรอื่น ซึ่งอยู่ในตัวอักษรที่ หมายเลขที่กำหนดตำแหน่ง k ทางด้านขวาของมัน ตัวอักษรปิดเป็นวงแหวนดังนั้น อักขระตัวสุดท้ายจะถูกแทนที่ด้วยอันแรก รหัสซีซาร์หมายถึง ยันต์ทดแทนอย่างง่ายเนื่องจากอักขระแต่ละตัวในข้อความต้นฉบับจะถูกแทนที่ด้วยอักขระอื่นจากตัวอักษรเดียวกัน รหัสดังกล่าวสามารถแก้ไขได้ง่ายโดยใช้การวิเคราะห์ความถี่ เนื่องจากในแต่ละภาษา ความถี่ของการเกิดตัวอักษรจะคงที่โดยประมาณสำหรับข้อความที่มีขนาดใหญ่เพียงพอ

ยากกว่ามากที่จะแตกหัก รหัสวิเจแนร์ซึ่งกลายเป็นพัฒนาการตามธรรมชาติของรหัสซีซาร์ หากต้องการใช้รหัสVigenère ให้ใช้ คำสำคัญซึ่งกำหนด ค่าตัวแปรกะ รหัส Vigenère มีความแข็งแกร่งในการเข้ารหัสสูงกว่ารหัส Caesar อย่างมีนัยสำคัญ ซึ่งหมายความว่าเปิดได้ยากขึ้น - เพื่อเลือกคำหลักที่เหมาะสม ตามทฤษฎีแล้ว หากความยาวของคีย์เท่ากับความยาวของข้อความ และแต่ละคีย์ถูกใช้เพียงครั้งเดียว รหัส Vigenère จะไม่สามารถแตกได้

การป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต (การป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต) คือการป้องกันหรือความยากลำบากที่สำคัญของการเข้าถึงโดยไม่ได้รับอนุญาต

เครื่องมือสำหรับการปกป้องข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาต (IPS จาก NSD) คือเครื่องมือซอฟต์แวร์ ฮาร์ดแวร์ หรือซอฟต์แวร์-ฮาร์ดแวร์ที่ออกแบบมาเพื่อป้องกันหรือขัดขวางการเข้าถึงโดยไม่ได้รับอนุญาตอย่างมีนัยสำคัญ

วัตถุประสงค์และ การจำแนกประเภททั่วไปสจ.

IPS จาก NSD สามารถแบ่งออกเป็นสากลและเฉพาะทาง (ตามพื้นที่การใช้งาน) เป็นแบบส่วนตัวและ โซลูชั่นที่ครอบคลุม(ขึ้นอยู่กับจำนวนรวมของงานที่ต้องแก้ไข) บนเครื่องมือระบบในตัวและงานเพิ่มเติม (ขึ้นอยู่กับวิธีการดำเนินการ)

การจำแนกประเภทมีความสำคัญอย่างยิ่ง เนื่องจากเมื่อสร้างระบบรักษาความปลอดภัยข้อมูลแต่ละประเภท นักพัฒนาจะกำหนดและตัดสินใจอย่างสมบูรณ์ งานที่แตกต่างกัน(บางครั้งก็ขัดแย้งกัน) ดังนั้นแนวความคิดในการปกป้องสากล เครื่องมือระบบมีการวางหลักการไว้แล้ว มั่นใจเต็มที่แก่ผู้ใช้” การป้องกันส่วนใหญ่ไม่มีประโยชน์ในระบบขององค์กร เช่น เมื่อแก้ไขปัญหาการตอบโต้ภัยคุกคามด้านไอทีภายใน ระบบรักษาความปลอดภัยข้อมูลส่วนใหญ่ในปัจจุบันถูกสร้างขึ้นเพื่อเสริมความแข็งแกร่งให้กับกลไกความปลอดภัยที่สร้างไว้ในระบบปฏิบัติการสากลสำหรับใช้ในสภาพแวดล้อมขององค์กร หากเรากำลังพูดถึงชุดงานที่ต้องแก้ไขก็ควรพูดถึงการบูรณาการกลไกทั้งในส่วน โซลูชั่นที่มีประสิทธิภาพ งานเฉพาะการป้องกันและในแง่ของการแก้ปัญหาที่ซับซ้อน

คุณสมบัติผู้บริโภค (วัตถุประสงค์) ของอุปกรณ์ป้องกันข้อมูลเพิ่มเติมจาก NSD จะถูกกำหนดตามขอบเขตที่ สารเติมแต่งข้อบกพร่องทางสถาปัตยกรรมของกลไกการป้องกันที่สร้างขึ้นในระบบปฏิบัติการจะถูกกำจัดโดยเกี่ยวข้องกับการแก้ไขงานที่จำเป็น แอปพลิเคชันขององค์กรและแก้ไขปัญหาความปลอดภัยของข้อมูลชุดนี้ได้อย่างครอบคลุม (มีประสิทธิผล) เพียงใด

คำถามเพื่อประเมินประสิทธิผลของระบบปกป้องข้อมูลจาก NSD

ประสิทธิภาพของการรักษาความปลอดภัยของข้อมูลต่อการไม่เลือกปฏิบัติสามารถประเมินได้โดยการตรวจสอบปัญหาของการใช้กลไกการป้องกันที่ถูกต้องและความเพียงพอของชุดกลไกการป้องกันที่เกี่ยวข้องกับสภาพการใช้งานจริง

การประเมินความถูกต้องของการดำเนินการตามกลไกการป้องกัน

เมื่อมองแวบแรก การประเมินดังกล่าวทำได้ไม่ยาก แต่ในทางปฏิบัติไม่ได้เป็นเช่นนั้นเสมอไป ตัวอย่างหนึ่ง: ใน ไฟล์ NTFSสามารถระบุวัตถุได้ วิธีทางที่แตกต่าง: วัตถุไฟล์ที่ระบุด้วยชื่อยาวสามารถเข้าถึงได้โดย ชื่อสั้น(ดังนั้นไปที่ไดเร็กทอรี " ไฟล์โปรแกรม" สามารถเข้าถึงได้ด้วยชื่อย่อ "Progra~1") และบางโปรแกรมเข้าถึงออบเจ็กต์ไฟล์ไม่ใช่ตามชื่อ แต่ใช้ ID หากระบบรักษาความปลอดภัยข้อมูลที่ติดตั้งในระบบข้อมูลไม่ได้ดักจับและวิเคราะห์วิธีการเข้าถึงวัตถุไฟล์ที่คล้ายกันเพียงวิธีเดียว จากนั้นโดยรวมแล้วมันจะไร้ประโยชน์โดยสิ้นเชิง (ไม่ช้าก็เร็วผู้โจมตีจะระบุได้ ข้อเสียนี้อุปกรณ์ป้องกันและใช้งาน) นอกจากนี้เรายังกล่าวถึงว่าออบเจ็กต์ไฟล์ที่ระบบและแอปพลิเคชันไม่ได้แชร์ระหว่างผู้ใช้สามารถใช้เป็น "ช่องทาง" ในการลดระดับเอกสาร ซึ่งจะลบล้างการปกป้องข้อมูลที่เป็นความลับ มีตัวอย่างที่คล้ายกันมากมายที่สามารถให้ได้

ข้อกำหนดสำหรับการนำกลไกการป้องกันไปใช้อย่างถูกต้องได้กำหนดไว้ในเอกสารกำกับดูแล "คณะกรรมการเทคนิคแห่งรัฐของรัสเซีย" เอกสารแนะนำ. สิ่งอำนวยความสะดวก เทคโนโลยีคอมพิวเตอร์. การป้องกันการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต ตัวชี้วัดความปลอดภัยจากการเข้าถึงข้อมูลที่ไม่ได้รับอนุญาต”; ใช้สำหรับการรับรองระบบป้องกันข้อมูลจาก NSD

ข้อกำหนดเหล่านี้มีอยู่ในเอกสารตามขอบเขตที่กำหนด ถูกต้อง แต่มีการกำหนดไว้ใน ปริทัศน์(จะเป็นไปได้อย่างไรมิฉะนั้นจะต้องสร้างเอกสารกำกับดูแลของตนเองสำหรับแต่ละตระกูล OS และอาจเป็นไปได้สำหรับการนำ OS ของแต่ละตระกูลไปใช้) และเพื่อให้เป็นไปตามข้อกำหนดหนึ่งข้อ อาจจำเป็นต้องใช้การป้องกันหลายประการ กลไก ผลที่ตามมาคือความคลุมเครือของการตีความข้อกำหนดเหล่านี้ (ในแง่ของแนวทางการดำเนินงาน) และความเป็นไปได้ของแนวทางที่แตกต่างกันโดยพื้นฐานในการใช้กลไกการป้องกันในระบบความปลอดภัยของข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาตโดยนักพัฒนา ผลลัพธ์ที่ได้คือประสิทธิภาพของระบบปกป้องข้อมูลที่แตกต่างจากข้อมูลที่ไม่อธิบายในหมู่ผู้ผลิตที่ใช้ข้อกำหนดอย่างเป็นทางการเดียวกัน แต่การไม่ปฏิบัติตามข้อกำหนดเหล่านี้สามารถลบล้างความพยายามทั้งหมดเพื่อรับรองความปลอดภัยของข้อมูลได้

การประเมินความเพียงพอ (ความสมบูรณ์) ของชุดกลไกการป้องกัน

ข้อกำหนดสำหรับความเพียงพอ (ความสมบูรณ์ที่เกี่ยวข้องกับเงื่อนไขการใช้งาน) ของชุดกลไกการป้องกันได้กำหนดไว้ในเอกสาร "คณะกรรมการเทคนิคแห่งรัฐของรัสเซีย" เอกสารแนะนำ. ระบบอัตโนมัติ. การป้องกันการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต ตัวบ่งชี้ความปลอดภัยจาก NSD สู่ข้อมูล” ซึ่งใช้ในการรับรองวัตถุข้อมูล รวมถึงเมื่อใช้ในระบบรักษาความปลอดภัยข้อมูลอัตโนมัติจาก NSD อย่างไรก็ตาม สถานการณ์ในที่นี้มีความคล้ายคลึงกับที่อธิบายไว้ข้างต้นเป็นส่วนใหญ่

ดังนั้นจึงแนะนำให้ขยายการกำหนดข้อกำหนดสำหรับความเพียงพอของกลไกในระบบรักษาความปลอดภัยข้อมูลจาก NSD เพื่อปกป้องข้อมูลที่เป็นความลับในเอกสารกำกับดูแล ซึ่งมีความคลุมเครือในการกำหนดสิ่งที่จัดเป็นทรัพยากรที่ได้รับการคุ้มครอง เช่น ดังนี้ “ควรมีการควบคุมการเชื่อมต่อทรัพยากรโดยเฉพาะอุปกรณ์ตามเงื่อนไข การใช้งานจริงมีการป้องกัน เครื่องมือคำนวณและการควบคุมการเข้าถึงทรัพยากรที่ได้รับการคุ้มครอง โดยเฉพาะอุปกรณ์ที่อนุญาตให้เชื่อมต่อ”

โปรดทราบว่ากลไกการควบคุมการเข้าถึงทรัพยากรที่มีอยู่ในระบบเสมอ - วัตถุไฟล์, วัตถุรีจิสทรี OS ฯลฯ - นิรนัยได้รับการคุ้มครอง และจะต้องอยู่ในระบบป้องกันข้อมูลจาก NSD ไม่ว่าในกรณีใด ๆ และสำหรับ ทรัพยากรภายนอกแล้วคำนึงถึงวัตถุประสงค์ของ SZI หากวัตถุประสงค์ของระบบรักษาความปลอดภัยข้อมูลคือการปกป้องคอมพิวเตอร์บนเครือข่าย ก็จะต้องมีกลไกควบคุมการเข้าถึงทรัพยากรเครือข่าย หากทำหน้าที่ปกป้องคอมพิวเตอร์ออฟไลน์ จะต้องจัดให้มีการควบคุม (ห้าม) การเชื่อมต่อกับคอมพิวเตอร์ ทรัพยากรเครือข่าย. ตามความเห็นของเรา กฎนี้ใช้กับทรัพยากรทั้งหมดโดยไม่มีข้อยกเว้น และสามารถใช้เป็นข้อกำหนดพื้นฐานสำหรับชุดกลไกการป้องกันเมื่อรับรองวัตถุข้อมูล

ควรพิจารณาประเด็นความเพียงพอของกลไกการป้องกันไม่เพียงแต่เกี่ยวกับชุดของทรัพยากรเท่านั้น แต่ยังเกี่ยวข้องกับปัญหาความปลอดภัยของข้อมูลที่ได้รับการแก้ไขด้วย งานที่คล้ายกันเมื่อจัดหา ความปลอดภัยของคอมพิวเตอร์มีเพียงสองเท่านั้น - การตอบโต้ภัยคุกคามด้านไอทีภายในและภายนอก

งานทั่วไปในการตอบโต้ภัยคุกคามด้านไอทีภายในคือเพื่อให้แน่ใจว่าการเข้าถึงทรัพยากรมีความแตกต่างกันตามข้อกำหนดในการประมวลผลข้อมูล หมวดหมู่ต่างๆความเป็นส่วนตัว. มีแนวทางที่แตกต่างกันในการกำหนดความแตกต่าง: ตามบัญชี ตามกระบวนการ ขึ้นอยู่กับหมวดหมู่ของเอกสารที่อ่าน แต่ละคนกำหนดข้อกำหนดของตนเองเพื่อความพอเพียง ดังนั้นในกรณีแรก คุณต้องแยกคลิปบอร์ดระหว่างผู้ใช้ ในวินาที - ระหว่างกระบวนการ สำหรับกรณีที่สาม โดยทั่วไปจำเป็นต้องพิจารณานโยบายการเข้าถึงทรัพยากรทั้งหมดอย่างจำกัดอีกครั้ง เนื่องจากผู้ใช้รายเดียวกันสามารถประมวลผลข้อมูลประเภทการรักษาความลับที่แตกต่างกันได้โดยใช้แอปพลิเคชันเดียวกัน

มีวิธีการสื่อสารระหว่างกระบวนการหลายสิบวิธี (ช่องที่มีชื่อ เซกเตอร์หน่วยความจำ ฯลฯ ) ดังนั้นจึงจำเป็นต้องตรวจสอบให้แน่ใจว่าสภาพแวดล้อมซอฟต์แวร์ปิดอยู่ - เพื่อป้องกันความเป็นไปได้ในการเปิดตัวโปรแกรมที่ใช้ช่องทางการแลกเปลี่ยนดังกล่าว คำถามยังเกิดขึ้นเกี่ยวกับทรัพยากรที่ระบบและแอปพลิเคชันไม่ได้แบ่งปัน การควบคุมความถูกต้องของการระบุตัวตนของหัวข้อการเข้าถึง การป้องกันความปลอดภัยของข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาต (รายการกลไกการป้องกันที่จำเป็นในการแก้ปัญหานี้อย่างมีประสิทธิภาพนั้นน่าประทับใจมาก) ส่วนใหญ่อยู่ใน อย่างชัดเจนไม่ได้ระบุไว้ในเอกสารกำกับดูแล

ในความเห็นของเรา งานในการตอบโต้ภัยคุกคามด้านไอทีภายนอกอย่างมีประสิทธิภาพสามารถแก้ไขได้ก็ต่อเมื่อมีการกำหนดนโยบายการแบ่งเขตสำหรับหัวข้อ "กระบวนการ" (เช่น "กระบวนการ" ควรได้รับการพิจารณาว่าเป็นหัวข้ออิสระในการเข้าถึงทรัพยากร) นี่เป็นเพราะความจริงที่ว่าเขาเป็นผู้คุกคามจากการโจมตีจากภายนอก ไม่มีข้อกำหนดดังกล่าวอย่างชัดเจนในเอกสารกำกับดูแล แต่ในกรณีนี้ การแก้ปัญหาการปกป้องข้อมูลจำเป็นต้องมีการแก้ไขหลักการพื้นฐานที่รุนแรงสำหรับการนำนโยบายที่เข้มงวดในการเข้าถึงทรัพยากรไปใช้

หากปัญหาของความเพียงพอของกลไกการป้องกันที่เกี่ยวข้องกับชุดของทรัพยากรที่ได้รับการป้องกันยังคงสามารถแก้ไขอย่างเป็นทางการได้ดังนั้นในส่วนที่เกี่ยวข้องกับงานความปลอดภัยของข้อมูลก็เป็นไปไม่ได้ที่จะกำหนดข้อกำหนดดังกล่าวอย่างเป็นทางการ

ในกรณีนี้ อุปกรณ์ป้องกันข้อมูลจาก NSD ของผู้ผลิตหลายรายเป็นไปตามข้อกำหนดอย่างเป็นทางการ เอกสารกำกับดูแลอาจมีความแตกต่างพื้นฐานทั้งในแนวทางที่นำไปใช้และ โซลูชั่นทางเทคนิคและประสิทธิผลของกองทุนเหล่านี้โดยทั่วไป

โดยสรุป เราทราบว่าเราไม่สามารถประมาทความสำคัญของงานในการเลือกระบบรักษาความปลอดภัยข้อมูลจากอุปกรณ์ที่ไม่เลือกปฏิบัติได้ เนื่องจากนี่เป็นคลาสพิเศษ วิธีการทางเทคนิคซึ่งประสิทธิผลจะสูงหรือต่ำไม่ได้ เมื่อคำนึงถึงความซับซ้อนในการประเมินประสิทธิภาพที่แท้จริงของระบบการปกป้องข้อมูลจาก NSD เราขอแนะนำให้ผู้บริโภคเกี่ยวข้องกับผู้เชี่ยวชาญ (โดยเฉพาะอย่างยิ่งจากบรรดานักพัฒนาที่ประสบปัญหาเหล่านี้ในทางปฏิบัติ) ในขั้นตอนการเลือกระบบปกป้องข้อมูลจาก NSD

แฮกเกอร์และไวรัสบน AS/400? มันเป็นไปไม่ได้. พวกเขาละเมิดลิขสิทธิ์บน Unix และ PC เท่านั้น

ฉันจำภาพยนตร์เรื่อง "Jurassic Park" ได้ในตอนจบที่หญิงสาวเข้าหาคอมพิวเตอร์ที่มีการก่อวินาศกรรมซึ่งนำไปสู่การปล่อยไดโนเสาร์ "มันคือยูนิกซ์!" - เธออุทาน เปิดการป้องกันและแก้ไขปัญหาทันที จากนั้นฉันก็พูดกับตัวเองว่า: "แน่นอน คุณต้องการอะไรจาก Unix" และในภาพยนตร์เรื่อง "Independence Day" ได้มีการปล่อยไวรัสเข้าสู่คอมพิวเตอร์ ยานอวกาศคนต่างด้าว ผู้ชมส่วนใหญ่ไม่รู้ว่ามนุษย์ต่างดาวใช้คอมพิวเตอร์ Apple Macintosh แต่ขอบคุณพระเจ้า สิ่งนี้กลับกลายเป็นว่าเป็นเช่นนั้นจริงๆ ไวรัสได้ผล และโลกของเราก็รอดแล้ว

โดยทั่วไปในภาพยนตร์ ผู้ร้ายมักจะเจาะเข้าไปในคอมพิวเตอร์ของผู้อื่น หรือพนักงานที่ไม่พอใจนำไวรัสเข้าสู่เครือข่ายคอมพิวเตอร์ของบริษัท เป็นเรื่องดีที่รู้ว่าไม่มีเหตุการณ์แบบนี้เกิดขึ้นบน AS/400 ได้ หรืออาจจะท้ายที่สุด?

เช่นเดียวกับคุณสมบัติอื่นๆ มากมาย AS/400 ต่างจากระบบอื่นๆ ส่วนใหญ่ตรงที่มีการรักษาความปลอดภัยในตัวตั้งแต่เริ่มต้น แทนที่จะเพิ่มเข้าไปหลังจากที่ถูกสร้างขึ้น อย่างไรก็ตาม ไม่มีมาตรการรักษาความปลอดภัยใดที่จะช่วยได้หากคุณไม่ใช้งาน และผู้ใช้ AS/400 จำนวนมากก็ทำเช่นนั้น ตัวอย่างเช่น ในสภาพแวดล้อมไคลเอนต์/เซิร์ฟเวอร์ ต้องใช้ความระมัดระวังเป็นพิเศษเพื่อปกป้องข้อมูล AS/400 จากไคลเอนต์ที่ไม่ปลอดภัย เช่น Windows 95 และ Windows NT อีกทั้งในยุคสมัยใหม่ โลกออนไลน์ AS/400 จำนวนมากเชื่อมต่อกับอินเทอร์เน็ต ซึ่งในกรณีนี้ควรใช้มาตรการรักษาความปลอดภัยบางอย่างด้วย แหล่งข้อมูล. โชคดีที่คุณลักษณะด้านความปลอดภัยแบบผสานรวมของ AS/400 มอบรากฐานที่แข็งแกร่งสำหรับการรักษาความปลอดภัยของระบบทั้งหมด ในการบรรยายนี้ เราจะดูคุณลักษณะด้านความปลอดภัยของ AS/400 และอภิปรายถึงวิธีที่ดีที่สุดในการใช้งาน

การป้องกันแบบรวม

ในอดีตเพื่อปกป้อง ระบบคอมพิวเตอร์มันค่อนข้างง่าย โดยทั่วไป การใส่ล็อคเข้าไปในประตูห้องคอมพิวเตอร์ก็เพียงพอแล้ว และบังคับให้ผู้ใช้ป้อนรหัสผ่านเมื่อเข้าสู่ระบบ โลกสมัยใหม่ไม่ง่ายอีกต่อไป AS/400 ที่เชื่อมต่อกับเครือข่ายคอมพิวเตอร์มีความเสี่ยงมากที่สุด: บน LAN ภายในบริษัทหรือบน เครือข่ายทั่วโลกเช่นบนอินเทอร์เน็ต ไม่ว่าในกรณีใด AS/400 จะจัดเตรียมวิธีการในการลดหรือขจัดความเสี่ยงของการเข้าถึงโดยไม่ได้รับอนุญาต ความท้าทายในการปกป้องระบบคอมพิวเตอร์นั้นคล้ายคลึงกับความท้าทายที่เกิดขึ้นเมื่อปกป้องบ้านหรือรถยนต์: คุณต้องคำนวณต้นทุนเทียบกับการยอมรับความเสี่ยงอย่างถูกต้อง

แน่นอนว่าในสถานการณ์ต่างๆ จำเป็นต้องใช้ AS/400 ระดับที่แตกต่างกันการป้องกัน ผู้ใช้ควรสามารถเลือกระดับนี้ได้อย่างอิสระ ระบบรักษาความปลอดภัยที่ดีได้รับการออกแบบเพื่อให้คอมพิวเตอร์สามารถทำงานได้โดยไม่มีการป้องกันใดๆ เลยด้วย การป้องกันที่จำกัดหรือด้วย การป้องกันเต็มรูปแบบแต่ในทุกกรณีระบบป้องกันจะต้องเปิดใช้งานอยู่

และตอนนี้มีระบบล็อคในห้องที่มีการจำกัดการเข้าถึงอย่างเข้มงวด เห็นได้ชัดว่าพวกเขาไม่ต้องการการป้องกันในระดับเดียวกับคอมพิวเตอร์ที่เชื่อมต่อกับอินเทอร์เน็ต แต่เมื่อเวลาผ่านไป ข้อกำหนดในการป้องกันสำหรับระบบเหล่านี้อาจเพิ่มขึ้น การรักษาความปลอดภัยแบบรวม AS/400 มีความยืดหยุ่นเพียงพอที่จะปรับเปลี่ยนตามความต้องการของคุณที่เปลี่ยนแปลง

ความปลอดภัย AS/400 เป็นการผสมผสานระหว่างความปลอดภัยใน OS/400 และ SLIC OS/400 ใช้ระดับทั่วไป การป้องกันระบบในขณะที่ OS/400 อาศัยฟังก์ชันการป้องกันวัตถุในระดับ MI เช่น ตามที่กล่าวไว้ใน "วัตถุ",MI ทำการตรวจสอบสิทธิ์การเข้าถึงทุกครั้งที่มีการเข้าถึงวัตถุ SLIC รับผิดชอบกิจกรรมของ MI เพื่อปกป้องวัตถุ ประเภทของการป้องกันที่ใช้เรียกว่าการอนุญาตและมีจุดมุ่งหมายเพื่อปกป้องอ็อบเจ็กต์จากการเข้าถึงหรือการแก้ไขโดยไม่ได้รับอนุญาต

ส่วนประกอบความปลอดภัย AS/400 บางส่วนอยู่ด้านบนสุดของ MI ใน OS/400 เช่น การตั้งค่าพารามิเตอร์ความปลอดภัยของระบบ ส่วนอื่นๆ เช่น การควบคุมการเข้าถึงอ็อบเจ็กต์ จะถูกนำไปใช้ต่ำกว่า MI ใน SLIC ทั้งหมด องค์ประกอบการป้องกันที่สามมีการใช้งานบางส่วนด้านบนและบางส่วนภายใต้ MI ตัวอย่างคือการรองรับคำสั่งพิเศษและสิทธิ์การเข้าถึงพิเศษ มาดูส่วนประกอบที่อยู่ทั้งด้านบนและด้านล่างของ MI กันดีกว่า

ระดับการป้องกัน

AS/400 ได้รับการออกแบบมาเพื่อการใช้งานที่หลากหลายในกิจกรรมของมนุษย์ในด้านต่างๆ ดังนั้นข้อกำหนดด้านความปลอดภัยจึงแตกต่างกันไปขึ้นอยู่กับระดับของมัน การขาดงานโดยสมบูรณ์จนถึงระดับการป้องกันที่ได้รับการรับรองจากรัฐบาล ด้วยการตั้งค่าพารามิเตอร์ระบบที่เหมาะสม คุณสามารถเลือกหนึ่งในห้าระดับ: ไม่มีการป้องกัน, การป้องกันด้วยรหัสผ่าน, การป้องกันทรัพยากร, การป้องกันระบบปฏิบัติการ และการป้องกันที่ผ่านการรับรอง เมื่อกำหนดค่า AS/400 ต้องตั้งค่าพารามิเตอร์ระบบที่เกี่ยวข้องกับความปลอดภัยสี่รายการ: QAUDJRL, QMAXSIGN, QRETSVRSEC และ QSECURITY

พารามิเตอร์ระบบที่กำหนดระดับการป้องกันคือ QSECURITY ใน System/38 และ AS/400 แรก มีการป้องกันระบบเพียงสามระดับ ในเวอร์ชัน V1R3 OS/400 เพิ่มระดับที่สี่ และใน V2R3 ระดับห้า ระดับการป้องกันสูงสุดถูกเพิ่มเข้ามา ค่า QSECURITY ที่ถูกต้องคือ 10, 20, 30, 40 และ 50

AS/400 ก็รองรับเช่นกัน ฟังก์ชั่นเพิ่มเติมการตรวจสอบ เมื่อเปิดใช้งานคุณสมบัตินี้ กิจกรรมความปลอดภัยบางอย่างจะถูกบันทึก เหตุการณ์เฉพาะที่บันทึกไว้ในบันทึกการตรวจสอบความปลอดภัยจะกำหนดค่าของพารามิเตอร์ระบบ QAUDJRL และระดับความปลอดภัยปัจจุบัน สามารถบันทึกเหตุการณ์ต่างๆ เช่น ความพยายามในการเข้าถึงโดยไม่ได้รับอนุญาต การลบอ็อบเจ็กต์ การระบุโปรแกรมโดยใช้คำสั่งพิเศษ ฯลฯ ผู้ดูแลระบบความปลอดภัยจะวิเคราะห์เนื้อหาของบันทึกความปลอดภัย

จำนวนสูงสุดของความพยายามเข้าสู่ระบบที่ล้มเหลวจะถูกระบุโดยพารามิเตอร์ระบบ QMAXSIGN หากจำนวนความพยายามดังกล่าวเกินค่าของพารามิเตอร์นี้ เทอร์มินัลหรืออุปกรณ์ที่ใช้สร้างจะถูกตัดการเชื่อมต่อจากระบบ และการเชื่อมต่อระหว่างเทอร์มินัลกับระบบจะใช้งานไม่ได้ วิธีนี้จะป้องกันการพยายามเดารหัสผ่านเพื่อเข้าสู่ระบบ ค่าพารามิเตอร์ QMAXSIGN สำหรับแต่ละอุปกรณ์จะถูกรีเซ็ตหลังจากเข้าสู่ระบบสำเร็จ

พารามิเตอร์ระบบ QRETSVRSEC (Retain Server Security Data) กำหนดว่าข้อมูลที่ AS/400 ต้องการในการตรวจสอบสิทธิ์ผู้ใช้กับระบบอื่นผ่านอินเทอร์เฟซไคลเอ็นต์/เซิร์ฟเวอร์สามารถเก็บรักษาโดยเซิร์ฟเวอร์ได้หรือไม่ หากจำข้อมูลได้ แสดงว่าเซิร์ฟเวอร์ใช้ข้อมูลนั้น ถ้าไม่เช่นนั้นเซิร์ฟเวอร์จะขอ ID ผู้ใช้และรหัสผ่านสำหรับระบบอื่น พารามิเตอร์ระบบ FFQRETSVRSEC ใช้สำหรับอินเทอร์เฟซไคลเอ็นต์/เซิร์ฟเวอร์ TCP/IP, Novell NetWare และ Lotus Notes

ตอนนี้เรามาดูการป้องกันแต่ละระดับจากทั้งหมดห้าระดับ โดยเริ่มจากระดับต่ำสุด

ขาดการป้องกัน (ระดับ 10)

ระดับ 10 หมายถึงระดับความปลอดภัยต่ำสุด - ไม่มี ไม่จำเป็นต้องมีรหัสผ่านในการเข้าถึงระบบ และผู้ใช้ทุกคนได้รับอนุญาตให้เข้าถึงทรัพยากรระบบและอ็อบเจ็กต์ทั้งหมดโดยไม่มีข้อจำกัด เงื่อนไขเดียวคือคุณไม่สามารถมีอิทธิพลต่องานของผู้ใช้ระบบรายอื่นได้

โดยปกติแล้วการป้องกันระบบระดับ 10 จะใช้เฉพาะเมื่อเท่านั้น การป้องกันทางกายภาพ ระบบต่างๆ เช่น ระบบล็อคประตูห้องเครื่อง ผู้ใช้บริการท่านใดที่มี การเข้าถึงทางกายภาพเข้าสู่เครื่องสามารถเข้าสู่ระบบได้ อย่างไรก็ตาม เขาไม่ได้บังคับ ลงทะเบียน. การลงทะเบียนผู้ใช้ถือว่ามีโปรไฟล์ผู้ใช้อยู่ในระบบ โปรไฟล์ดังกล่าวจะถูกสร้างขึ้นโดยอัตโนมัติเมื่อใช้ระดับความปลอดภัย 10 หากไม่มีอยู่แล้ว

การป้องกันด้วยรหัสผ่าน (ระดับ 20)

หากคุณต้องการเพียงความปลอดภัยในการเข้าสู่ระบบ ให้ใช้ระดับ 20 การรักษาความปลอดภัยระดับนี้กำหนดให้ผู้ใช้ AS/400 ต้องเข้าสู่ระบบและทราบรหัสผ่านที่ถูกต้อง เมื่อได้รับอนุญาตให้เข้าสู่ระบบแล้ว ผู้ใช้จะสามารถเข้าถึงทรัพยากรทั้งหมดได้โดยไม่มีข้อจำกัด อย่างที่คุณเห็นความแตกต่างจากระดับ 10 นั้นไม่มีนัยสำคัญ

ในหนึ่งเดียวเท่านั้น กรณีพิเศษการเข้าถึงระบบของผู้ใช้ในระดับ 20 จะถูกจำกัด: หากระบุไว้ในโปรไฟล์ผู้ใช้โดยเฉพาะ ผู้ใช้กับ ความพิการ สามารถเลือกได้เฉพาะรายการเมนูเท่านั้น เมนูระบบส่วนใหญ่มีบรรทัดคำสั่ง และคุณลักษณะนี้จำกัดการใช้คำสั่งระบบ

สมมติว่าองค์กรมีกลุ่มพนักงานซึ่งมีหน้าที่รับคำสั่งซื้อสินค้าและป้อนข้อมูลที่เกี่ยวข้องลงในระบบ สำหรับผู้ใช้ดังกล่าว ขอแนะนำให้สร้างเมนูพิเศษและอนุญาตให้ดำเนินการภายในขอบเขตเหล่านี้เท่านั้น ซึ่งควรลงทะเบียนเป็นผู้ใช้ที่มีความพิการและตั้งค่าเมนูที่พวกเขาได้รับอนุญาตให้เข้าถึงในโปรไฟล์

แต่แม้แต่ผู้ใช้ที่ถูกปิดใช้งานก็ยังได้รับอนุญาตให้ดำเนินการสี่คำสั่งที่จำเป็น: ส่งข้อความ แสดงข้อความ แสดงสถานะงาน และออกจากระบบ คำสั่งใดที่เปิดให้ผู้ใช้ที่มีความพิการสามารถตั้งค่าเป็นรายบุคคลได้ ข้อจำกัดความสามารถยังควบคุมว่าฟิลด์ใดที่ผู้ใช้สามารถเปลี่ยนแปลงได้เมื่อเข้าสู่ระบบ

ระดับ 20 และ 10 ไม่ได้ให้ความปลอดภัยแก่ระบบ เนื่องจากหลังจากที่ผู้ใช้ลงทะเบียนในระบบ เขาสามารถดำเนินการใดๆ ที่นั่นได้ ฉันไม่แนะนำให้จำกัดตัวเองให้อยู่ในระดับการป้องกันที่ต่ำเช่นนั้น ยกเว้นในกรณีพิเศษเมื่อระบบไม่สามารถเข้าถึงได้จากภายนอก

การคุ้มครองทรัพยากร (ระดับ 30)

ระดับความปลอดภัยขั้นต่ำที่แนะนำคือระดับ 30 ในระดับนี้รวมถึงระดับ 20 ผู้ใช้จะต้องลงทะเบียนและรู้รหัสผ่านที่ถูกต้องเพื่อเข้าสู่ระบบ หลังจากเข้าสู่ระบบ จะมีการตรวจสอบว่าผู้ใช้มีสิทธิ์การเข้าถึงทรัพยากรระบบหรือไม่ ไม่อนุญาตให้เข้าถึงโดยไม่ได้รับอนุญาต ที่ระดับ 30 ผู้ใช้สามารถลงทะเบียนเป็นผู้พิการได้

ผู้ใช้แต่ละรายสามารถได้รับสิทธิ์ในการเข้าถึงออบเจ็กต์ระบบ เช่น ไฟล์ โปรแกรม และอุปกรณ์ โปรไฟล์ผู้ใช้มีความสามารถนี้ และเราจะพูดคุยเพิ่มเติมเกี่ยวกับวิธีการดำเนินการดังกล่าวเร็วๆ นี้ เราจะดูตัวเลือกอื่น ๆ ในการให้สิทธิ์การเข้าถึงแก่ผู้ใช้ไปยังออบเจ็กต์ระบบ: การใช้กลุ่มหรือสิทธิ์ทั่วไป

ระดับความปลอดภัย 30 สูงที่สุดใน System/38 แต่ไม่ได้แยกความแตกต่างระหว่างอ็อบเจ็กต์ผู้ใช้และอ็อบเจ็กต์ที่ใช้โดยระบบปฏิบัติการเท่านั้น เนื่องจากความพร้อมของ MI assembler บน System/38 และการมีอยู่ของข้อมูลบางอย่างเกี่ยวกับโครงสร้างภายในของวัตถุ จึงเกิดขึ้น ปัญหาร้ายแรง. ISV เริ่มเขียนแพ็คเกจแอปพลิเคชันที่ขึ้นอยู่กับ โครงสร้างภายในวัตถุซึ่งละเมิดความเป็นอิสระทางเทคโนโลยีของ MI

AS/400 รุ่นแรกใช้ระดับการป้องกันเดียวกัน แม้ว่า AS/400 จะไม่มีส่วนประกอบ MI และเราไม่ได้เผยแพร่ข้อมูลเกี่ยวกับโครงสร้างภายใน ผู้เชี่ยวชาญก็ตระหนักได้ทันทีว่า AS/400 นั้นเป็น System/38 ดังนั้น โปรแกรมที่ขึ้นอยู่กับโครงสร้างภายในของออบเจ็กต์จึงทำงานบน AS/400

เรารู้ว่าเมื่อเราก้าวไปสู่การประมวลผลแบบไคลเอ็นต์/เซิร์ฟเวอร์ AS/400 ก็จำเป็นต้องมีมากกว่านี้ การป้องกันที่เชื่อถือได้ซึ่งบล็อกการเข้าถึงวัตถุภายในส่วนใหญ่ ในการเชื่อมต่อกับการเปลี่ยนมาใช้โปรเซสเซอร์ RISC โครงสร้างภายในก็มีการเปลี่ยนแปลงเช่นกัน แต่หากเราเพียงแต่ใช้ระดับการป้องกันใหม่ที่เพิ่มขึ้น โปรแกรมที่ขึ้นอยู่กับโครงสร้างภายในของออบเจ็กต์จะหยุดทำงาน ซึ่งจะทำให้ลูกค้าไม่พอใจ

เราได้ประกาศสิ่งที่เรากำลังจะสร้างใน V1R3 ระดับใหม่การป้องกันและในระดับนี้จะไม่สามารถเข้าถึงวัตถุภายในได้ นอกจากนี้เรายังเริ่มมองหา ISV ที่ใช้ออบเจ็กต์ภายในเพื่อมอบ API ระบบมาตรฐานพร้อมข้อมูลที่จำเป็นสำหรับโปรแกรมของพวกเขา

โปรแกรมเหล่านี้ส่วนใหญ่เป็นโปรแกรมอรรถประโยชน์ที่ใช้ข้อมูลจากบางฟิลด์ภายในออบเจ็กต์ระบบ ตัวอย่างเช่น ระบบการจัดการเทปอาจต้องการข้อมูลบางอย่างเกี่ยวกับส่วนหัวของเทป สามารถรับข้อมูลดังกล่าวได้ วิธีเดียวเท่านั้น- เจาะวัตถุระบบ เราสร้าง API หลายร้อยรายการเพื่อให้ข้อมูลประเภทนี้ผ่าน MI (API เหล่านี้เป็นคำสั่ง MI ใหม่) และรับรองว่าจะทำงานได้ในระบบปฏิบัติการเวอร์ชันต่อๆ ไปทั้งหมด ดังนั้นเราจึงปล่อยมือและเริ่มเปลี่ยนแปลงโครงสร้างภายใน

มีหัวข้อใหญ่อีกหัวข้อหนึ่งที่เกี่ยวข้องกับความปลอดภัย: การเปิดกว้างของ AS/400 เป็นเวลานานแล้วที่ ISV จำนวนมากไม่เพียงแต่ใช้ออบเจ็กต์ภายในเท่านั้น แต่ยังยืนกรานว่า IBM จะใช้ด้วย องค์กรภายในระบบปฏิบัติการเปิดอยู่จึงให้ไฟเขียวแก่นักพัฒนาซอฟต์แวร์ เพื่อเป็นการตอบสนอง IBM แย้งว่าหากใช้คำสั่ง MI ไม่ถูกต้อง มีความเป็นไปได้สูง ความล้มเหลวของซอฟต์แวร์ซึ่งเธอไม่สามารถรับผิดชอบได้ ถึงการประนีประนอม (การเปิดกว้างที่จัดการผ่าน API) ส่วนหนึ่งเป็นผลจากการประชุมกลุ่ม COMMON หลายครั้งที่ริเริ่มโดย ISV และผู้ใช้รายอื่น การทำงานร่วมกับ ISV และการกำหนด API ใหม่นำโดย Ron Fess หนึ่งในผู้พัฒนาซอฟต์แวร์หลักที่มีประสบการณ์ด้าน CPF และ OS/400 มาอย่างยาวนาน ผลลัพธ์ของงานนี้คือการนำ AS/400 Single UNIX Specification และ API มาตรฐานอื่นๆ ไปใช้ AS/400 เปิดให้ผู้ใช้มากขึ้น

การป้องกันระบบปฏิบัติการ (ระดับ 40)

ระดับ 40 เปิดตัวใน V1R3 OS/400 ปัจจุบัน AS/400 ใหม่ทั้งหมดมาพร้อมกับการป้องกันระดับนี้ ไม่ใช่ 10 เหมือนเมื่อก่อน แต่ OS/400 เวอร์ชันเก่า แม้ว่าจะอัปเกรดแล้ว แต่ก็ยังรักษาระดับปัจจุบันที่ลูกค้ากำหนดไว้ ตอนนี้รหัสผ่านของหัวหน้าฝ่ายรักษาความปลอดภัย (ผู้ใช้ที่มีสิทธิ์การเข้าถึงระดับสูงสุด) จะไม่ถูกต้องหลังจากการเข้าสู่ระบบครั้งแรก และเขาจะต้องเปลี่ยนรหัสผ่าน ก่อนหน้านี้ ลูกค้า AS/400 มักจะไม่สนใจที่จะเปลี่ยนรหัสผ่านเริ่มต้นของระบบ ซึ่งทำให้เกิดช่องโหว่ด้านความปลอดภัยที่เห็นได้ชัด

ที่ระดับ 40 ผู้ใช้ AS/400 จะต้องเข้าสู่ระบบ มีรหัสผ่านเข้าสู่ระบบที่ถูกต้อง และมีสิทธิ์ในการเข้าถึงทรัพยากรระบบ อย่างไรก็ตาม ผู้ใช้ที่มีความพิการยังได้รับการสนับสนุนในระดับการป้องกันนี้ด้วย

ต่างจากระดับ 10–30 ที่ระดับความปลอดภัย 40 การเข้าถึงอินเทอร์เฟซที่ไม่ได้มาตรฐานจะถูกบล็อก ขณะนี้คำสั่ง MI ยังไม่พร้อมใช้งานสำหรับผู้ใช้ แต่มีเพียงชุดที่อนุญาตเท่านั้น รวมถึง API หลายร้อยรายการที่พัฒนาขึ้นสำหรับ ISV คำสั่งที่เหลือจะถูกบล็อกนั่นคือระบบจะไม่ดำเนินการในโปรแกรมผู้ใช้

อย่างไรก็ตาม คำสั่งจากชุดที่ถูกบล็อกยังคงมีอยู่ใน OS/400 เพื่อแยกความแตกต่างระหว่าง OS/400 และโปรแกรมผู้ใช้ แนวคิดจึงถูกนำมาใช้ เป็นระบบและ สถานะผู้ใช้ซึ่งอาจรวมถึงกระบวนการใดๆ บน AS/400 การใช้คำสั่งที่ถูกบล็อกและการเข้าถึงออบเจ็กต์ระบบบางอย่างจึงได้รับอนุญาตในสถานะระบบเท่านั้น

เพื่อความปลอดภัยที่มากขึ้น V1R3 ยังยกเลิกการกำหนดที่อยู่ตามความสามารถและลบสิทธิ์การเข้าถึงทั้งหมดออกจากตัวชี้ระบบที่มอบให้กับผู้ใช้

กลาโหม C2 (ระดับ 50)

ระดับ 40 จะทำให้ระบบมีระดับความปลอดภัยที่เพียงพอในกรณีส่วนใหญ่ อย่างไรก็ตาม ผู้รับเหมาของรัฐบาลบางรายต้องการระดับการป้องกันที่ได้รับการรับรองจากรัฐบาลสหรัฐฯ มีใบรับรองดังกล่าวหลายฉบับ รวมถึงใบรับรองที่เรียกว่าระดับ C2 ด้วย ซึ่งรวมถึงข้อกำหนดต่างๆ เช่น การปกป้องทรัพยากรของผู้ใช้จากผู้ใช้รายอื่น และการป้องกันไม่ให้ผู้ใช้รายหนึ่งเข้ายึดทรัพยากรระบบทั้งหมด เช่น หน่วยความจำ อย่างไรก็ตาม ขณะนี้ข้อกำหนดที่คล้ายกันได้ถูกนำมาใช้ในองค์กรพัฒนาเอกชนหลายแห่ง

สำหรับลูกค้าที่ต้องการการรับรองจากรัฐบาล เราได้ขยายระดับความปลอดภัย 40 บน AS/400 เพื่อให้ตรงกับระดับ C2 ข้างต้น ดังนั้นในเวอร์ชันการป้องกัน V2R3 ระดับ 50 จึงปรากฏขึ้น

แต่ก่อนที่ระบบจะถือว่าเป็นไปตามมาตรฐาน C2 ระบบนั้นจะต้องผ่านการทดสอบที่ครอบคลุม การตรวจสอบดังกล่าวอยู่ระหว่างดำเนินการ

รัฐบาลสหรัฐฯ ได้กำหนดระดับการป้องกันตั้งแต่ A ถึง D โดยที่ A คือระดับการป้องกันสูงสุด และ D คือระดับต่ำสุด คลาส B และ C มีหลายระดับย่อย ระดับความปลอดภัย C2 เป็นระดับสูงสุดที่ใช้กันทั่วไปในธุรกิจ ในอนาคต หากจำเป็น เราจะสามารถรวมการสนับสนุนเพิ่มเติมใน AS/400 ได้ ระดับสูงการป้องกัน