De grootste bedreiging voor de veiligheid van uw gegevens is het World Wide Web. Hoe zorgt u voor een betrouwbare bescherming van uw thuisnetwerk?

Gebruikers denken vaak ten onrechte dat een regulier antivirusprogramma voldoende is om een thuis-pc te beschermen die met internet is verbonden. De inscripties op de dozen van routers zijn ook misleidend en stellen dat deze apparaten een krachtige firewall hebben geïmplementeerd op hardwareniveau die bescherming kan bieden tegen aanvallen van hackers. Deze uitspraken zijn slechts gedeeltelijk waar. Allereerst vereisen beide tools een juiste configuratie. Veel antiviruspakketten hebben echter eenvoudigweg niet zo'n functie als een firewall.

Ondertussen begint de competente constructie van bescherming vanaf de verbinding met internet. Moderne thuisnetwerken maken doorgaans gebruik van Wi-Fi-routers die gebruik maken van een Ethernet-kabelverbinding. Desktopcomputers en laptops, smartphones en tablets hebben via een lokaal netwerk toegang tot internet. Bovendien zitten in één bundel zowel de pc's zelf als randapparatuur, zoals printers en scanners, waarvan een groot deel via het netwerk is verbonden.

Door uw toegangspunt te hacken, kan een aanvaller niet alleen uw internetverbinding gebruiken en thuiscomputers controleren, maar ook illegale inhoud op het World Wide Web plaatsen met behulp van uw IP-adres, en informatie stelen die is opgeslagen op apparatuur die op het netwerk is aangesloten. Vandaag zullen we het hebben over de basisregels voor het beschermen van netwerken, het behouden van hun functionaliteit en het voorkomen van hacking.

Hardware

Voor de meeste moderne netwerkapparatuur zijn beveiligingsfuncties vereist. Allereerst hebben we het over verschillende filters, firewalls en geplande toegangslijsten. Een ongetrainde gebruiker kan de beveiligingsparameters instellen, maar u moet enkele nuances kennen.

WIJ GEBRUIKEN VERKEERSENCRYPTIE Zorg er bij het instellen van een toegangspunt voor dat u de meest robuuste verkeersbeveiligingsmechanismen inschakelt, een complex, betekenisloos wachtwoord maakt en het WPA2-protocol met AES-coderingsalgoritme gebruikt. WEP is verouderd en kan binnen enkele minuten worden gehackt.

WIJ WIJZIGEN REGELMATIG UW BOEKHOUDGEGEVENS Stel sterke toegangswachtwoorden in en wijzig deze regelmatig (bijvoorbeeld eens per zes maanden). De eenvoudigste manier om een apparaat te hacken waarop de gebruiker de standaard login en het wachtwoord “admin”/“admin” heeft achtergelaten.

SSID VERBERGEN De SSID-parameter (Service Set Identifier) is de openbare naam van het draadloze netwerk, die via de ether wordt uitgezonden zodat gebruikersapparaten deze kunnen zien. Als u de optie gebruikt om de SSID te verbergen, wordt u beschermd tegen beginnende hackers, maar om nieuwe apparaten aan te sluiten moet u de parameters van het toegangspunt handmatig invoeren.

ADVIES Wanneer u het toegangspunt voor de eerste keer instelt, wijzigt u de SSID, aangezien deze naam het model van de router weerspiegelt, wat als hint kan dienen voor een aanvaller bij het zoeken naar kwetsbaarheden.

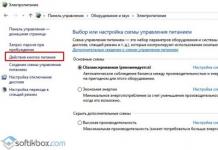

DE INGEBOUWDE FIREWALL CONFIGUREREN Routers zijn in de meeste gevallen uitgerust met eenvoudige versies van firewalls. Met hun hulp zal het niet mogelijk zijn om veel regels voor veilig werken op het netwerk grondig te configureren, maar u kunt wel de belangrijkste kwetsbaarheden dekken of bijvoorbeeld de werking van e-mailclients verbieden.

TOEGANGSBEPERKING DOOR MAC-ADRES Met behulp van MAC-adreslijsten (Media Access Control) kunt u de toegang tot het lokale netwerk weigeren aan apparaten waarvan de fysieke adressen niet in een dergelijke lijst voorkomen. Om dit te doen, moet u handmatig lijsten maken met apparatuur die op het netwerk is toegestaan. Aan elk apparaat dat is uitgerust met een netwerkinterface, is in de fabriek een uniek MAC-adres toegewezen. U kunt het herkennen door naar het label of de markeringen op de apparatuur te kijken, of door speciale opdrachten en netwerkscanners te gebruiken. Als u een webinterface of beeldscherm heeft (bijvoorbeeld routers en netwerkprinters), vindt u het MAC-adres in het instellingenmenu.

Het MAC-adres van de netwerkkaart van uw computer vindt u in de eigenschappen ervan. Ga hiervoor naar het menu “Configuratiescherm | Netwerken en internet | Netwerkcentrum", klik vervolgens aan de linkerkant van het venster op de link "Adapterinstellingen wijzigen", klik met de rechtermuisknop op de netwerkkaart die u gebruikt en selecteer "Status". In het geopende venster moet u op de knop "Details" klikken en naar de regel "Fysiek adres" kijken, waar zes paar cijfers worden weergegeven die het MAC-adres van uw netwerkkaart aangeven.

Er is ook een snellere manier. Om het te gebruiken, drukt u op de toetsencombinatie "Win + R", typt u CMD in de regel die verschijnt en klikt u op "OK". Voer in het geopende venster de opdracht in:

Druk op Enter". Zoek de regels "Fysiek adres" in de weergegeven gegevens - deze waarde is het MAC-adres.

Software

Nadat het netwerk fysiek is beschermd, is het noodzakelijk om voor het softwaregedeelte van de “verdediging” te zorgen. Uitgebreide antiviruspakketten, firewalls en kwetsbaarheidsscanners helpen u hierbij.

TOEGANG TOT MAPPEN CONFIGUREREN Plaats geen mappen met systeemgegevens of eenvoudigweg belangrijke gegevens in mappen die toegankelijk zijn voor interne netwerkgebruikers. Probeer bovendien geen mappen te maken die toegankelijk zijn via het netwerk op de systeemschijf. Als er geen speciale behoefte is, is het beter om al dergelijke mappen te beperken met het kenmerk "Alleen lezen". Anders kan een virus, vermomd als documenten, zich in de gedeelde map nestelen.

EEN FIREWALL INSTALLEREN Softwarefirewalls zijn doorgaans eenvoudig te configureren en hebben een zelflerende modus. Bij gebruik vraagt het programma de gebruiker welke verbindingen hij goedkeurt en welke hij noodzakelijk acht om te verbieden.

We raden u aan persoonlijke firewalls te gebruiken die zijn ingebouwd in populaire commerciële producten zoals Kaspersky Internet Security, Norton internet Security, NOD Internet Security, evenals gratis oplossingen zoals Comodo Firewall. De standaard Windows-firewall kan helaas niet bogen op betrouwbare beveiliging en biedt alleen basispoortinstellingen.

Kwetsbaarheidstest

Het grootste gevaar voor de prestaties van een computer en netwerk zijn programma’s die ‘gaten’ bevatten en verkeerd geconfigureerde beveiligingsmaatregelen.

XSpin Een eenvoudig te gebruiken programma waarmee u uw netwerk kunt scannen op kwetsbaarheden. Hiermee kunt u snel de meeste actuele problemen identificeren en ook hun beschrijving en, in sommige gevallen, oplossingen geven. Helaas werd het hulpprogramma enige tijd geleden betaald, en dit is misschien het enige nadeel.

Nmap Niet-commerciële open source netwerkscanner. Het programma is oorspronkelijk ontwikkeld voor UNIX-gebruikers, maar werd later, vanwege de toegenomen populariteit, overgezet naar Windows. Het hulpprogramma is ontworpen voor ervaren gebruikers. Nmap heeft een eenvoudige en gebruiksvriendelijke interface, maar het begrijpen van de gegevens die het produceert zonder basiskennis zal niet eenvoudig zijn.

KIS 2013 Dit pakket biedt niet alleen uitgebreide bescherming, maar ook diagnostische hulpmiddelen. Het kan worden gebruikt om geïnstalleerde programma's te scannen op kritieke kwetsbaarheden. Als resultaat van deze procedure zal het programma een lijst met hulpprogramma's presenteren waarin gaten moeten worden gedicht, en kunt u gedetailleerde informatie vinden over elk van de kwetsbaarheden en hoe u deze kunt oplossen.

Tips voor het installeren van een netwerk

U kunt uw netwerk niet alleen veiliger maken in de fase van de implementatie en configuratie, maar ook als het al bestaat. Bij het garanderen van de veiligheid moet u rekening houden met het aantal aangesloten apparaten, de locatie van de netwerkkabel, de distributie van het Wi-Fi-signaal en de soorten obstakels daarvoor.

PLAATSING VAN HET TOEGANGSPUNT Beoordeel hoeveel gebied u binnen de Wi-Fi-dekking moet brengen. Als u slechts een deel van uw appartement wilt bestrijken, plaatst u het draadloze toegangspunt niet bij de ramen. Dit zal het risico verkleinen dat een zwak beschermd kanaal wordt onderschept en gehackt door wardrivers – mensen die op jacht zijn naar gratis draadloze internettoegangspunten en ook illegale methoden gebruiken. Houd er rekening mee dat elke betonnen muur het signaalvermogen met de helft vermindert. Bedenk ook dat de spiegel van een kledingkast een vrijwel ondoordringbaar scherm is voor het wifi-signaal, dat in sommige gevallen kan worden gebruikt om de voortplanting van radiogolven in bepaalde richtingen in het appartement te voorkomen. Bovendien kunt u bij sommige Wi-Fi-routers de signaalsterkte hardwarematig configureren. Met deze optie kunt u kunstmatig alleen toegang garanderen tot gebruikers die zich in de ruimte met het toegangspunt bevinden. Het nadeel van deze methode is het mogelijke gebrek aan signaal in afgelegen gebieden van uw appartement.

KABELS PLAATSEN Een netwerk dat voornamelijk via de kabel is georganiseerd, biedt de hoogste snelheid en betrouwbaarheid van de communicatie, terwijl de mogelijkheid wordt geëlimineerd dat iemand zich ermee bemoeit, zoals kan gebeuren bij een Wi-Fi-verbinding. de mogelijkheid om er van buitenaf in te kruipen, zoals kan gebeuren bij een Wi-Fi-verbinding.

Om ongeoorloofde verbindingen te voorkomen, moet u er bij het aanleggen van een kabelnetwerk op letten dat u de draden beschermt tegen mechanische schade, speciale kabelgoten gebruikt en gebieden vermijdt waar het snoer te veel doorhangt of, omgekeerd, overmatig gespannen is. Leg de kabel niet in de buurt van sterke interferentiebronnen of in een gebied met slechte omgevingsomstandigheden (kritische temperaturen en vochtigheid). Voor extra bescherming kunt u ook een afgeschermde kabel gebruiken.

BESCHERMEN TEGEN DE ELEMENTEN Bekabelde en draadloze netwerken zijn gevoelig voor de gevolgen van onweer, en in sommige gevallen kan een blikseminslag niet alleen de netwerkapparatuur of netwerkkaart beschadigen, maar ook veel pc-componenten. Om het risico te verkleinen, moet u er eerst aan denken om stopcontacten en pc-componenten te aarden. Gebruik apparaten van het pilot-type die circuits voor ruis- en overspanningsbeveiliging gebruiken.

Bovendien kan een ononderbroken stroomvoorziening (UPS) een betere oplossing zijn. Moderne versies bevatten zowel spanningsstabilisatoren als een autonome voeding, evenals speciale connectoren voor het aansluiten van een netwerkkabel er doorheen. Als de bliksem plotseling inslaat in de apparatuur van de internetprovider, zal zo'n UPS niet toestaan dat een schadelijke stroomstoot de netwerkkaart van uw pc binnendringt. Het is de moeite waard eraan te denken dat het aarden van stopcontacten of de apparatuur zelf in ieder geval uiterst belangrijk is.

Hulpmiddelen voor het bouwen van VPN-tunnels gebruiken

Een redelijk betrouwbare manier om informatie die via een netwerk wordt verzonden te beschermen, zijn VPN-tunnels (Virtual Private Network). Met tunnelingtechnologie kunt u een gecodeerd kanaal creëren waarmee gegevens tussen verschillende apparaten worden overgedragen. Het organiseren van een VPN om de informatiebeveiliging te verbeteren kan binnen een thuisnetwerk, maar is zeer arbeidsintensief en vereist speciale kennis. De meest gebruikelijke methode om een VPN te gebruiken is om van buitenaf verbinding te maken met uw thuis-pc, bijvoorbeeld vanaf een werkcomputer. Gegevens die tussen uw machines worden overgedragen, worden dus goed beschermd door verkeersversleuteling. Voor deze doeleinden is het beter om het zeer betrouwbare gratis Hamachi-programma te gebruiken. In dit geval is alleen basiskennis van het organiseren van een VPN vereist, wat binnen de mogelijkheden van een ongetrainde gebruiker ligt.

Toen ik door de statistieken van de Yandex-zoekmachine keek, merkte ik dat het verzoek: "Thuisnetwerkbeveiliging" slechts 45 keer per maand wordt gevraagd, wat eerlijk gezegd nogal betreurenswaardig is.

Om niet ongegrond te zijn, wil ik je een onderhoudend verhaal uit mijn leven vertellen. Enige tijd geleden kwam een buurman mij opzoeken en besloot zich aan te sluiten bij het moderne leven. Hij kocht een laptop en een router voor zichzelf en zorgde voor de verbinding met internet.

Een buurman kocht een D-Link DIR-300-NRU-router, en dit model heeft deze functie. Standaard wordt de merknaam gebruikt als de naam van het draadloze netwerk (SSID). Die. een netwerk met de naam dlink vindt u in de lijst met beschikbare netwerken. Feit is dat de meeste fabrikanten de naam van het netwerk in de vorm van merk en model in de instellingen “naaien” (bijvoorbeeld Trendnet-TEW432, enz.).

Dus ik zag dlink in de lijst met netwerken en maakte er meteen verbinding mee. Ik maak meteen een voorbehoud dat elke router (behalve Wi-Spots en andere exotische apparaten die geen bekabelde RJ-45-netwerkinterfaces hebben) moet worden geconfigureerd door er via een kabel verbinding mee te maken. In de praktijk kan ik zeggen dat je kunt configureren via Wi-Fi, maar gewoon niet opnieuw moet flashen - reflash alleen met een draad, anders bestaat de kans dat deze ernstig wordt beschadigd. Hoewel, als ik de router via een kabel had geconfigureerd, dit grappige ding niet zou zijn gebeurd en dit verhaal niet zou zijn gebeurd.

Ik maak verbinding met het dlink-netwerk, begin met het instellen - verander de SSID, stel de coderingssleutel in, bepaal het bereik van adressen, uitzendkanaal, enz., start de router opnieuw op, en pas dan dringt het tot me door dat de ontvangst erg onzeker is , hoewel de router in de buurt kost.

Ja, inderdaad, ik heb verbinding gemaakt met die van iemand anders open router en configureerde deze indien nodig. Uiteraard heb ik alle instellingen onmiddellijk teruggezet naar de oorspronkelijke instellingen, zodat de eigenaren van de router niet van streek zouden raken en de doelrouter al naar behoefte hadden geconfigureerd. Maar ondanks dit alles kan ik zeggen dat deze router nog steeds onversleuteld staat en dat iedereen er verbinding mee kan maken. Om dergelijke situaties te voorkomen, hebben we een draadloze router geïnstalleerd en lezen we er verder over beveiliging van het thuisnetwerk.

Laten we eens kijken welke elementen, zowel hardware als software, netwerkverdedigers zijn, en welke potentiële hiaten zijn, waaronder overigens: menselijke factor. Maar eerst dingen eerst.

We zullen er niet over nadenken hoe internet bij u thuis komt - het is voldoende dat we begrijpen dat het komt.

En de vraag is: waar komt het vandaan? Op de computer? Naar de router? Naar een draadloos toegangspunt?

We zullen er niet over nadenken hoe internet bij u thuis komt - het is voldoende dat we begrijpen dat het komt. Ondertussen is deze vraag heel erg belangrijk en dit is waarom. Elk van de bovengenoemde apparaten heeft zijn eigen mate van bescherming tegen verschillende hackeraanvallen en ongeautoriseerde toegang.

De eerste plaats in termen van beschermingsniveau tegen netwerkaanvallen kan veilig worden gegeven aan een apparaat zoals een router (het wordt ook wel een "router" genoemd - het is hetzelfde, alleen in het Engels - Router - router). Hardwarebescherming is veel moeilijker te doorbreken, hoewel niet kan worden gezegd dat dit onmogelijk is. Maar daarover later meer. Er is een volkswijsheid die zegt: "Hoe eenvoudiger het apparaat, hoe betrouwbaarder het is". Omdat Een router is een veel eenvoudiger apparaat en specialistischer, wat betekent dat het uiteraard betrouwbaarder is.

Op de tweede plaats wat betreft bescherming tegen netwerkaanvallen staat een computer die is uitgerust met verschillende beveiligingssoftware (firewalls, ook wel FireWall genoemd - letterlijke vertaling - Fire Wall. In Windows XP en later wordt deze service Firewall genoemd). De functionaliteit is ongeveer hetzelfde, maar het wordt mogelijk om twee functies te implementeren die meestal niet kunnen worden uitgevoerd met routertools, namelijk het volgen van gebruikersbezoeken aan sites en het beperken van de toegang tot bepaalde bronnen. Thuis is dergelijke functionaliteit natuurlijk meestal niet vereist of kan deze eenvoudig worden geïmplementeerd met behulp van gratis diensten, bijvoorbeeld Yandex.DNS, als u uw kind wilt beschermen tegen slechte inhoud. Natuurlijk heeft een gatewaycomputer soms zulke mooie functionaliteiten als een ‘stromende’ antivirus die passerend verkeer kan analyseren, maar dit is geen reden om antivirus op clientcomputers te weigeren, omdat Voor het geval dat het virus in een archiefbestand met een wachtwoord terechtkomt, en de antivirus daar pas kan komen als u het opent.

Een draadloos toegangspunt is een gateway die in beide richtingen transparant is, waardoor alles kan vliegen. Het is dus zinvol om toegangspunten alleen te gebruiken in netwerken die worden beschermd door een hardware- of softwarefirewall (router of computer waarop gespecialiseerde software is geïnstalleerd).

Meestal worden draadloze routers gebruikt in een thuisnetwerk, die zijn uitgerust met vier poorten voor het verbinden van computers via draad en een radiomodule die als toegangspunt fungeert. In dit geval ziet het netwerk er als volgt uit:

Hier zien we duidelijk dat de router de belangrijkste verdediger van ons netwerk tegen hackeraanvallen is, maar dit betekent niet dat u zich absoluut veilig kunt voelen.

De functie van de firewall van een router is dat deze uw verzoeken naar internet verzendt en het resulterende antwoord naar u terugstuurt. Tegelijkertijd, als de informatie niet door iemand op het netwerk, inclusief uw computer, is opgevraagd, filtert de firewall dergelijke gegevens eruit, waardoor uw vrede wordt beschermd.

Welke methoden kunt u gebruiken om toegang te krijgen tot uw door een firewall beveiligde netwerk?

Meestal zijn dit Trojaanse virussen die samen met geïnfecteerde scripts of gedownloade geïnfecteerde programma's uw netwerk binnendringen. Virussen worden vaak verspreid als bijlagen bij e-mails of als links in de hoofdtekst van de e-mail (e-mailwormen). Dit is met name de manier waarop een wormvirus zich verspreidt, waarbij alle informatie op de harde schijven van uw computer wordt gecodeerd en vervolgens geld wordt afgeperst voor decodering.

Wat kan een virus dat zich op uw computer heeft gevestigd nog meer doen?

De activiteiten van een virus kunnen zeer divers zijn: van het ‘zombificeren’ van een computer of het stelen van gegevens tot het direct afpersen van geld door Windows te blokkeren of het versleutelen van alle gebruikersgegevens.

Ik heb vrienden die beweren dat ze nog nooit een nuttelozer programma hebben ontmoet dan een antivirusprogramma, en dat ze prima zonder kunnen. Als u er hetzelfde over denkt, dan moet ik u waarschuwen dat het virus zich niet altijd onmiddellijk of helemaal niet openbaart. Soms bestaat zijn activiteit uit het deelnemen aan een DDoS-aanval op een knooppunt op internet. Hiermee wordt u nergens mee bedreigd, behalve dat uw provider u mogelijk blokkeert en u dwingt te controleren op virussen. Daarom is het beter om, zelfs als er geen belangrijke gegevens op uw computer staan, een antivirusprogramma te installeren, in ieder geval een gratis exemplaar.

Als een Trojaans paard uw computer is binnengedrongen, kan het een poort openen, een tunnel creëren en de maker ervan volledige macht over uw computer geven.

Veel virussen kunnen zich via een netwerk verspreiden, dus als een virus op één computer in het netwerk terechtkomt, bestaat de kans dat het andere computers in uw thuisnetwerk binnendringt

Hoe bescherm je jezelf tegen virussen?

Allereerst moet u op elke computer in het netwerk een bijgewerkt antivirusprogramma installeren. Idealiter commercieel, maar als het geld krap is, kunt u gratis antivirusprogramma's gebruiken, zoals Avast, Avira, AVG, Microsoft Security Essentials, enz. Dit is uiteraard niet zo’n effectieve bescherming als een betaald antivirusprogramma, maar het is beter dan helemaal geen antivirusprogramma.

Belangrijk: er zit een zekere “kloof” tussen het verschijnen van een nieuw virus en de toevoeging van de beschrijving ervan aan de antivirusdatabase, die 3 dagen tot 2 weken (soms langer) kan duren. Op dit moment loopt uw computer dus mogelijk risico op infectie door een virus, zelfs met een bijgewerkt antivirusprogramma. Daarom gaan we verder met de volgende fase, namelijk de instructies, waarmee u uzelf tegen infectie kunt beschermen.

U kunt zelfs een virus oplopen op uw favoriete nieuwsbron via allerlei pop-unders of verschillende teasers en andere advertenties op de site. Om dit te voorkomen, heeft u een bijgewerkt antivirusprogramma nodig. Van uw kant kunt u het volgende doen:

1. Open nooit bijlagen in brieven en volg nooit links uit deze brieven als de geadresseerde u onbekend is. Als de geadresseerde u bekend is, maar de brief een uitgesproken reclamekarakter heeft of in de categorie ‘kijk naar deze foto’s – hier bent u naakt’ valt, klikt u uiteraard niet op links. Het enige dat u in dit geval nuttig kunt doen, is de persoon informeren dat hij het virus heeft opgelopen. Dit kan een e-mail zijn of een bericht in Skype, ICQ, Mail.ru-agent en andere systemen.

2. Soms ontvangt u mogelijk een bericht van een “incassobureau” of van “MosGorSud” dat u in de problemen zit. Houd er rekening mee dat dit de manier is waarop encryptievirussen zich verspreiden, dus u mag in geen geval op links klikken of bijlagen openen .

3. Let goed op hoe berichten over gedetecteerde virussen door uw antivirusprogramma eruit zien. Onthoud hun uiterlijk, want... Vaak verschijnt er tijdens het surfen op internet een bericht dat er een virus is gedetecteerd. Download onmiddellijk een antivirusprogramma van de site en laat u controleren. Als u zich herinnert hoe het antivirusberichtvenster eruit ziet, kunt u altijd begrijpen of de antivirus u waarschuwt of dat het een “truc” is. Ja, en voor de antivirus hoeft u nooit een add-on van deze site te downloaden - dit is het eerste teken van een virus. Laat u niet betrappen, anders moet u een specialist bellen om uw computer te behandelen tegen het ransomware-virus.

4. Je hebt een archief gedownload met een of ander programma of iets anders, maar wanneer je het bestand opent, vragen ze je een sms te sturen en een code te ontvangen - doe dit in geen geval, hoe overtuigend de argumenten in het venster ook zijn. Je stuurt 3 sms'jes, die elk 300 roebel kosten, en binnenin zie je instructies voor het downloaden van bestanden van torrents.

6. Als u een draadloos Wi-Fi-netwerk gebruikt, moet u een netwerkcoderingssleutel instellen. Als je een open netwerk hebt, kan iedereen er verbinding mee maken. Het gevaar is niet dat iemand anders dan u uw internet gebruikt, maar dat het op uw thuisnetwerk terechtkomt, dat waarschijnlijk gebruik maakt van een soort gedeelde bronnen die u niet openbaar wilt maken. U kunt ook het artikel lezen over het maken van een netwerk met behulp van Wi-Fi-technologie.

In plaats van op te sommen

Nu weten we dat, hoe duur en kwalitatief hoogstaand onze beschermer ook is, de router, als u bepaalde maatregelen niet neemt, u uw computer kunt infecteren met een virus en tegelijkertijd een bedreiging kunt vormen voor het hele netwerk. Welnu, en we mogen natuurlijk niet vergeten dat de coderingssleutel van uw draadloze netwerk ook een zeer belangrijke factor is.

In dit geval moeten zowel de aanbieder als zijn klant zich houden aan informatiebeveiligingsregels. Met andere woorden, er zijn twee kwetsbare punten (aan de kant van de klant en aan de kant van de aanbieder) en elk van de deelnemers aan dit systeem wordt gedwongen zijn belangen te verdedigen.

Uitzicht vanaf de kant van de cliënt

Zakendoen in een elektronische omgeving vereist snelle datatransmissiekanalen, en waar voorheen het grootste deel van het geld van providers werd verdiend met het verbinden met internet, stellen klanten nu tamelijk strenge eisen aan de veiligheid van de aangeboden diensten.

In het Westen zijn een aantal hardwareapparaten verschenen die veilige verbindingen met thuisnetwerken bieden. In de regel worden ze ‘SOHO-oplossingen’ genoemd en combineren ze een hardwarefirewall, een hub met meerdere poorten, een DHCP-server en de functies van een VPN-router. Dit is bijvoorbeeld het pad dat de ontwikkelaars van Cisco PIX Firewall en WatchGuard FireBox hebben gevolgd. Softwarefirewalls blijven alleen op persoonlijk niveau en worden gebruikt als een extra beschermingsmiddel.

Ontwikkelaars van hardwarefirewalls van de SOHO-klasse zijn van mening dat deze apparaten eenvoudig te beheren moeten zijn, “transparant” (dat wil zeggen onzichtbaar) voor de gebruiker van het thuisnetwerk en qua kosten moeten overeenkomen met de hoeveelheid directe schade als gevolg van mogelijke acties van aanvallers. De gemiddelde kosten van een succesvolle aanval op een thuisnetwerk worden geschat op ongeveer $500.

Om uw thuisnetwerk te beschermen, kunt u een softwarefirewall gebruiken of eenvoudigweg onnodige protocollen en services uit de configuratie-instellingen verwijderen. De beste optie is dat de provider verschillende persoonlijke firewalls test, er een eigen beveiligingssysteem op configureert en er technische ondersteuning voor biedt. Dit is in het bijzonder precies wat de 2COM-provider doet, die zijn klanten een set geteste schermen biedt en tips voor het instellen ervan. In het eenvoudigste geval wordt aanbevolen om vrijwel alle netwerkadressen gevaarlijk te verklaren, behalve de adressen van de lokale computer en de gateway waarmee de verbinding met internet tot stand wordt gebracht. Als een software- of hardwarescherm aan de clientzijde tekenen van inbraak detecteert, moet dit onmiddellijk worden gemeld aan de technische ondersteuningsdienst van de provider.

Opgemerkt moet worden dat een firewall beschermt tegen externe bedreigingen, maar niet tegen gebruikersfouten. Daarom moeten beide partijen, zelfs als de aanbieder of klant een soort beveiligingssysteem heeft geïnstalleerd, nog steeds een aantal vrij eenvoudige regels volgen om de kans op aanvallen te minimaliseren. Ten eerste moet u zo min mogelijk persoonlijke gegevens op internet achterlaten, proberen te voorkomen dat u met creditcards betaalt, of in ieder geval controleren of de server een digitaal certificaat heeft. Ten tweede mag u niet downloaden van internet en geen programma's op uw computer uitvoeren, vooral niet de gratis programma's. Het wordt ook niet aanbevolen om lokale bronnen extern beschikbaar te stellen, ondersteuning voor onnodige protocollen (zoals IPX of SMB) te installeren of standaardinstellingen te gebruiken (bijvoorbeeld het verbergen van bestandsextensies).

Het is vooral gevaarlijk om scripts uit te voeren die aan e-mails zijn gekoppeld, en het is beter om Outlook helemaal niet te gebruiken, aangezien de meeste virussen specifiek voor deze e-mailclient zijn geschreven. In sommige gevallen is het veiliger om webmailservices te gebruiken voor het werken met e-mail, omdat virussen zich er in de regel niet doorheen verspreiden. De 2COM-provider biedt bijvoorbeeld een gratis webservice waarmee u informatie uit externe mailboxen kunt lezen en alleen de noodzakelijke berichten naar uw lokale machine kunt downloaden.

Providers bieden doorgaans geen beveiligde toegangsdiensten aan. Feit is dat de kwetsbaarheid van de klant vaak afhangt van zijn eigen handelen, waardoor het bij een succesvolle aanval vrij lastig is om te bewijzen wie precies de fout heeft gemaakt: de klant of de aanbieder. Bovendien moet het feit van de aanval nog worden vastgelegd en dit kan alleen met bewezen en gecertificeerde middelen. Ook het beoordelen van de schade veroorzaakt door een hack is niet eenvoudig. In de regel wordt alleen de minimumwaarde bepaald, gekenmerkt door de tijd die nodig is om de normale werking van het systeem te herstellen.

Providers kunnen de veiligheid van e-maildiensten garanderen door alle inkomende correspondentie te scannen met behulp van antivirusprogramma's, en door alle protocollen te blokkeren, behalve de basisprotocollen (web, e-mail, nieuws, ICQ, IRC en enkele andere). Operators kunnen niet altijd volgen wat er gebeurt op de interne segmenten van het thuisnetwerk, maar omdat ze gedwongen worden zich te verdedigen tegen externe aanvallen (wat consistent is met het gebruikersbeschermingsbeleid), moeten klanten communiceren met hun beveiligingsteams. Er moet aan worden herinnerd dat de aanbieder geen absolute veiligheid van gebruikers garandeert - hij streeft alleen zijn eigen commerciële gewin na. Vaak gaan aanvallen op abonnees gepaard met een scherpe stijging van de hoeveelheid informatie die naar hen wordt verzonden, wat in feite de manier is waarop de operator geld verdient. Dit betekent dat de belangen van de aanbieder soms in conflict kunnen komen met de belangen van de consument.

Het perspectief van de aanbieder

Voor thuisnetwerkserviceproviders zijn de belangrijkste problemen ongeoorloofde verbindingen en veel intern verkeer. Thuisnetwerken worden vaak gebruikt voor het hosten van games die niet verder reiken dan het lokale netwerk van een woongebouw, maar kunnen leiden tot het blokkeren van hele segmenten ervan. In dit geval wordt het werken op internet moeilijk, wat tot grote ontevredenheid bij commerciële klanten leidt.

Vanuit kostenperspectief zijn providers geïnteresseerd in het minimaliseren van de kosten voor het beveiligen en monitoren van hun thuisnetwerk. Tegelijkertijd kunnen zij niet altijd een goede bescherming voor de klant organiseren, omdat dit bepaalde kosten en beperkingen aan de kant van de gebruiker met zich meebrengt. Helaas zijn niet alle abonnees het hiermee eens.

Thuisnetwerken zijn doorgaans als volgt gestructureerd: er is een centrale router met een internettoegangskanaal en er is een uitgebreid netwerk van het blok, het huis en de ingang op aangesloten. Uiteraard functioneert de router als firewall, waardoor het thuisnetwerk wordt gescheiden van de rest van het internet. Het implementeert verschillende beveiligingsmechanismen, maar de meest gebruikte is adresvertaling, waarmee u tegelijkertijd de interne netwerkinfrastructuur kunt verbergen en de echte IP-adressen van de provider kunt opslaan.

Sommige providers geven hun klanten echter echte IP-adressen (dit gebeurt bijvoorbeeld in het netwerk van het Mitino-microdistrict, dat is verbonden met de Moskouse provider MTU-Intel). In dit geval wordt de computer van de gebruiker rechtstreeks toegankelijk via internet, waardoor deze moeilijker te beschermen is. Het is niet verwonderlijk dat de last van het garanderen van informatiebeveiliging volledig bij de abonnees ligt, en dat de operator de enige manier heeft om hun acties te controleren: via IP- en MAC-adressen. Met moderne Ethernet-adapters kunt u beide parameters echter programmatisch wijzigen op besturingssysteemniveau, en de provider is weerloos tegen een gewetenloze klant.

Natuurlijk vereisen sommige toepassingen de toewijzing van echte IP-adressen. Het geven van een echt statisch IP-adres aan een client is behoorlijk gevaarlijk, want als de server met dit adres succesvol wordt aangevallen, zal de rest van het interne netwerk hierdoor toegankelijk worden.

Een van de compromisoplossingen voor het probleem van veilig gebruik van IP-adressen op een thuisnetwerk is de introductie van VPN-technologie in combinatie met een mechanisme voor dynamische adresdistributie. In het kort is het schema als volgt. Er wordt een gecodeerde tunnel tot stand gebracht van de clientmachine naar de router met behulp van het PPTP-protocol. Omdat dit protocol sinds versie 95 door Windows OS wordt ondersteund en nu voor andere besturingssystemen is geïmplementeerd, hoeft de client geen extra software te installeren; alleen het configureren van reeds geïnstalleerde componenten is vereist. Wanneer een gebruiker verbinding maakt met internet, brengt hij eerst een verbinding tot stand met de router, logt vervolgens in, ontvangt een IP-adres en pas dan kan hij op internet gaan werken.

Dit type verbinding komt overeen met een gewone inbelverbinding, met dit verschil dat u bij installatie vrijwel elke snelheid kunt instellen. Zelfs geneste VPN-subnetten zullen volgens dit schema werken, dat kan worden gebruikt om clients op afstand met het bedrijfsnetwerk te verbinden. Tijdens elke gebruikerssessie wijst de provider dynamisch een echt of virtueel IP-adres toe. Trouwens, het echte IP-adres van 2COM kost $ 1 per maand meer dan een virtueel adres.

Om VPN-verbindingen te implementeren heeft 2COM een eigen gespecialiseerde router ontwikkeld die alle hierboven genoemde functies plus serviceprijzen uitvoert. Opgemerkt moet worden dat pakketversleuteling niet wordt toegewezen aan de centrale processor, maar aan een gespecialiseerde coprocessor, die gelijktijdige ondersteuning van maximaal 500 virtuele VPN-kanalen mogelijk maakt. Eén zo’n cryptorouter op het 2COM-netwerk wordt gebruikt om meerdere huizen tegelijk te verbinden.

Over het algemeen is een nauwe samenwerking tussen de aanbieder en de klant de beste manier om een thuisnetwerk te beschermen, waarbij ieder de mogelijkheid heeft om zijn belangen te verdedigen. Op het eerste gezicht lijken de beveiligingsmethoden voor thuisnetwerken vergelijkbaar met de methoden die worden gebruikt om bedrijfsbeveiliging te bieden, maar in werkelijkheid is dit niet het geval. Het is gebruikelijk dat bedrijven vrij strikte gedragsregels voor werknemers vaststellen, waarbij een bepaald informatiebeveiligingsbeleid wordt nageleefd. In een thuisnetwerk werkt deze optie niet: elke client heeft zijn eigen diensten nodig en het is niet altijd mogelijk om algemene gedragsregels op te stellen. Bijgevolg is het bouwen van een betrouwbaar beveiligingssysteem voor een thuisnetwerk veel moeilijker dan het garanderen van de veiligheid van een bedrijfsnetwerk.

Avast probeert altijd voorop te blijven lopen als het gaat om het beschermen van gebruikers tegen nieuwe bedreigingen. Steeds meer mensen kijken naar films, sport en tv-programma's op smart-tv's. Ze regelen de temperatuur in hun huis met behulp van digitale thermostaten. Ze dragen slimme horloges en fitnessarmbanden. Als gevolg hiervan breiden de beveiligingsbehoeften zich uit tot buiten de personal computer en omvatten ze alle apparaten in een thuisnetwerk.

Thuisrouters, die belangrijke apparaten zijn in de thuisnetwerkinfrastructuur, hebben echter vaak beveiligingsproblemen en bieden gemakkelijke toegang voor hackers. Uit een recent onderzoek van Tripwire is gebleken dat 80 procent van de best verkopende routers kwetsbaarheden vertoont. Bovendien worden de meest voorkomende combinaties voor toegang tot de administratieve interface, met name admin/admin of admin/geen wachtwoord, gebruikt in 50 procent van de routers wereldwijd. Nog eens 25 procent van de gebruikers gebruikt hun adres, geboortedatum, voor- of achternaam als routerwachtwoord. Als gevolg hiervan is meer dan 75 procent van de routers wereldwijd kwetsbaar voor eenvoudige wachtwoordaanvallen, waardoor de deur wordt geopend voor bedreigingen die op het thuisnetwerk kunnen worden ingezet. Het huidige routerbeveiligingslandschap doet denken aan de jaren negentig, toen er elke dag nieuwe kwetsbaarheden werden ontdekt.

Thuisnetwerkbeveiligingsfunctie

Met de functie Thuisnetwerkbeveiliging in Avast Free Antivirus, Avast Pro Antivirus, Avast Internet Security en Avast Premier Antivirus kunt u deze problemen oplossen door de instellingen van uw router en thuisnetwerk te scannen op mogelijke problemen. Met de Avast Nitro Update is de detectie-engine van de Home Network Security-tool volledig opnieuw ontworpen, met ondersteuning voor multi-threaded scannen en een verbeterde DNS-kapingdetector. De engine ondersteunt nu ARP-scans en poortscans die worden uitgevoerd op kerneldriverniveau, waardoor scannen meerdere malen sneller mogelijk is vergeleken met de vorige versie.

Home Network Security kan CSRF-aanvallen (cross-site request forgery) op uw router automatisch blokkeren. CSRF-exploits maken gebruik van kwetsbaarheden op websites en stellen cybercriminelen in staat ongeoorloofde opdrachten naar een website te sturen. De opdracht simuleert instructies van een gebruiker die bekend is op de site. Zo kunnen cybercriminelen zich voordoen als een gebruiker en bijvoorbeeld zonder medeweten geld overmaken naar het slachtoffer. Dankzij CSRF-verzoeken kunnen criminelen op afstand wijzigingen aanbrengen in de routerinstellingen om DNS-instellingen te overschrijven en verkeer om te leiden naar frauduleuze sites

Met het onderdeel Home Network Security kunt u uw thuisnetwerk- en routerinstellingen scannen op mogelijke beveiligingsproblemen. De tool detecteert zwakke of standaard Wi-Fi-wachtwoorden, kwetsbare routers, gecompromitteerde internetverbindingen en IPv6 ingeschakeld maar niet beveiligd. Avast vermeldt alle apparaten in uw thuisnetwerk, zodat gebruikers kunnen controleren of alleen bekende apparaten zijn verbonden. De component biedt eenvoudige aanbevelingen voor het elimineren van gedetecteerde kwetsbaarheden.

De tool waarschuwt de gebruiker ook wanneer nieuwe apparaten lid worden van het netwerk, op het netwerk aangesloten tv's en andere apparaten. Nu kan de gebruiker onmiddellijk een onbekend apparaat detecteren.

De nieuwe proactieve aanpak onderstreept het algemene concept van het bieden van maximale, uitgebreide gebruikersbescherming.

Er zijn al veel mooie woorden gezegd over thuisnetwerken, dus laten we meteen ter zake komen.

Het thuisnetwerk vereist een zorgvuldige en zorgvuldige omgang. Het heeft bescherming nodig tegen verschillende factoren, namelijk:

- tegen hackers en netwerkongelukken, zoals virussen en onzorgvuldige gebruikers;

- atmosferische verschijnselen en onvolkomenheden in het elektrische netwerk van huishoudens;

- de menselijke factor, dat wil zeggen de harkende handen.

Hoewel ons tijdschrift een computertijdschrift is, zullen we het in dit artikel vooral hebben over niet-computeronderwerpen. We zullen informatiebeveiliging alleen in het algemeen beschouwen, zonder details. Maar er zijn ook andere aspecten die aandacht verdienen, vooral omdat ze zelden worden herinnerd.

Laten we het gesprek dus beginnen met een bekend onderwerp...

Handen harken

U hoeft zich geen zorgen te maken over het bewustzijn van mensen - mooie apparatuur met zwaailichten trekt onvermijdelijk iedereen aan die er mee overweg kan. Om een thuisnetwerk te beveiligen is het in principe mogelijk om ervoor te zorgen dat alle apparatuur in de appartementen van de gebruikers wordt geplaatst, maar soms wordt het noodzakelijk om een zolder of soortgelijke kamer te gebruiken. Meestal is het handig om daar routers, hubs, repeaters enz. te installeren. Levering is geen probleem. Meestal komt het bestuur van huisvestingskantoren en volkshuisvestingsdiensten halverwege bijeen en geeft toestemming. De belangrijkste taak is om alles goed te verbergen. Omdat de auteur ook een gebruiker van een thuisnetwerk is en heeft deelgenomen aan de creatie ervan, laten we het hebben over de oplossingen die we handig vonden. In ons geval bleek het behoorlijk effectief te zijn om een traliekast met een slot te gebruiken, waaruit de draden naar buiten komen. Gebruik geen stevige doos met een klein aantal vensters, omdat de computer daar heet wordt, vooral in de zomer. Mee eens, de oplossing is eenvoudig en goedkoop. Aan degenen die zeggen dat de doos kan worden gestolen, zal ik antwoorden: het is ook niet moeilijk om het appartement binnen te komen. Hetzelfde geldt voor “platen”. Er is onlangs een ander probleem ontstaan met de hubs: er zijn veel gloeilampen, dus mensen verwarren ze met explosieven. De draden blijven: het is onmogelijk om ze te verbergen. Daarom bestaat het risico dat ze worden afgesneden. Sommigen verwijderen immers ook van hoge spanningen. Maar het volgende onderwerp is een soort claim op de opleiding van degenen die het netwerk aanleggen.

Electrische veiligheid

Hier zitten verschillende aspecten aan. De eerste is de stabiele werking van apparaten die de werking van het netwerk garanderen. Dit vereist een goede stroomvoorziening van onze woningen, wat helaas niet altijd mogelijk is. Spanningspieken en -dalingen komen voor, er kan gemakkelijk een ongeluk gebeuren of het zal nodig zijn om de elektriciteit een tijdje uit te schakelen. Natuurlijk kun je jezelf niet tegen alles beschermen, en het netwerk is waarschijnlijk niet zo belangrijk dat onderbrekingen in de werking fatale gevolgen voor gebruikers zouden hebben. Niettemin zijn er apparaten die het probleem (letterlijk en figuurlijk) kunnen verzachten: dit zijn overspanningsbeveiligers. Ze zullen u niet behoeden voor afsluitingen, maar ze zullen u wel volledig beschermen tegen stroompieken. U kunt de kansen op een stabiele werking enigszins vergroten door meerdere van deze filters aan te schaffen, aangezien hun prijs laag is. De volgende fase is UPS, die uiteraard duurder is, maar nieuwe kansen biedt. Ten eerste kun je een korte (de exacte duur is afhankelijk van de prijs) stroomstoring overleven. Ten tweede dezelfde bescherming tegen stroompieken. Maar we mogen niet vergeten dat er twee fundamenteel verschillende soorten UPS zijn: BACK en SMART. De eerste kunnen alleen stroom behouden zolang er reserve in de batterij zit. Deze laatste kan met de computer communiceren en deze uitschakelen om crashes bij een onverwachte afsluiting te voorkomen. Om de veiligheid van computers op zolders te garanderen, is het uiteraard zinloos om in BACK-UPS te investeren. Om hem effectief te gebruiken, moet je ernaast gaan zitten en indien nodig alles uitschakelen. Het gebruik van SMART UPS kost een aardige cent. Hier moet je bedenken wat voor jou duurder is: onderbrekingen en mogelijk verlies van apparatuur door plotselinge uitval of honderden anderhalve dollar voor één SMART UPS.

Het tweede aspect is de interactie met een conventioneel elektrisch netwerk. Dit probleem treedt op wanneer het nodig is om netwerkdraden in de buurt van stroomkabels te leggen. In sommige huizen kan dit worden vermeden. Er zijn lastige gaten en doorgangen waar je draden doorheen kunt steken. Bij ons thuis zijn dergelijke gaten bijvoorbeeld niet aanwezig en hebben we de draden langs de stijgleiding naast de telefoonlijn gelegd. Ik zal eerlijk zijn: het is buitengewoon lastig. We gebruikten twisted pair-kabels en het is uiterst moeilijk om meer dan vijf draden in een klein gaatje te steken zonder de telefoonlijn te verbreken. toch is het mogelijk. In ons geval konden we alleen maar hopen dat er geen inmenging zou zijn. Je kunt natuurlijk afgeschermde twisted pair kopen, maar je hebt deze alleen nodig als de netwerk- en stroomdraden gemengd zijn. Eigenlijk is interferentie niet gebruikelijk, omdat de signaaloverdrachtfrequenties te verschillend zijn. Wat nog meer met stroomdraden is verbonden, is aarding. Dit is zeker handig, maar in oude huizen is er simpelweg geen aarding. In ons huis is de situatie over het algemeen abnormaal: er zijn elektrische kachels in het huis, een driefasig netwerk, er is een werkende nul, maar geen aarde. In principe is aarding naar de radiateuraccu mogelijk, tenzij uiteraard niemand anders dan jij hieraan heeft gedacht. In ons huis heeft iemand al iets geaard - nu in mijn appartement is de spanning tussen de verwarmingsbuis en het aardcontact ongeveer 120 V, wat niet erg zwak is, kan ik je verzekeren.

En het derde aspect zijn de luchtwegen, of interhouse-verbindingen. We hebben het natuurlijk over netwerkdraden. Omdat de afstanden meestal vrij lang zijn, is het gebruik van twisted pair-kabels moeilijk (de limiet is 80 m). Daarom gooien ze meestal een coaxiale draad, waarbij het tweede kanaal een scherm is voor het eerste. Het is waar dat alles op dit scherm kan worden geïnduceerd. Onweersbuien zijn vooral gevaarlijk als er zich een hele grote lading kan ophopen. Waar dit toe leidt is duidelijk: de lading komt terecht in de netwerkkaart van een computer die op zolder staat en vernietigt met grote waarschijnlijkheid deze of zelfs de hele computer. Om hiertegen te beschermen, zijn er apparaten die beschermers worden genoemd en die aan de uiteinden van de draden worden geïnstalleerd. Ze zijn echter ook niet perfect, en soms breekt het door. Er is ook een zogenaamde backbone coaxiaal met een extra afscherming die niets met data te maken heeft, maar deze draad kost zelfs meer dan een gewone twisted pair kabel.

Laten we nu verder gaan met het grootste probleem voor netwerkers: informatiebeveiliging.

Informatiebeveiliging

en naar mijn mening is dit de meest interessante vraag, die echter in andere artikelen van dit speciale nummer in detail zal worden behandeld.

Met een min of meer behoorlijk aantal gebruikers heeft het netwerk een eigen mailserver, DNS en heel vaak een eigen pagina. De aanbieder houdt dus alleen het kanaal en algemene statistieken over. Het type kanaal kan elk kanaal zijn: radio of glasvezel, wat niet essentieel is. Netwerkopbouw is essentieel.

Het eerste probleem is gebruikersinteractie. Zolang je je met vrienden in hetzelfde huis verenigt, is dat niets. Je kent elkaar, en zoals ze zeggen: mensen zijn niet willekeurig. Je speelt samen via het netwerk, wisselt bestanden uit, uploadt interessante programma's naar je netwerkschijven zodat iedereen ze kan zien, enz. Wanneer het netwerk zich uitbreidt, verschijnen er nieuwe mensen en nieuwe interesses. Sommigen beginnen openlijk hun hackvaardigheden te testen. U zult zeggen dat dit in de kiem gesmoord moet worden, levenslang uitgeschakeld moet worden, enz. enzovoort. Alles klopt: we moeten straffen, maar we moeten dergelijke aanvallen kunnen afweren. Je moet er eenvoudigweg op voorbereid zijn dat iemand van binnenuit een vuile truc met je kan uithalen. Soms gebeurt dit niet door de schuld van de gebruiker, of beter gezegd, niet door zijn directe schuld (misschien heeft hij een virus dat het leven van zijn buren verpest), maar in ieder geval kan de mogelijkheid van een dergelijke situatie niet worden genegeerd.

Het tweede probleem is het management, dat wil zeggen de “beheerders”. Hoewel het netwerk eenvoudig is, moeten er beheerders zijn. Tegelijkertijd moet je niet denken dat dit iemand kan zijn die op zijn minst een beetje verstand heeft van UNIX. Dit is een serieuze klus die moet worden geklaard: het netwerk monitoren, snel reageren op storingen. En natuurlijk moet je het beheer begrijpen: in staat zijn om op competente wijze een gateway, firewall op te zetten, statistieken te organiseren, e-mail te sturen en misschien nog iets anders. Dit alles zou stabiel en snel moeten werken. Bovendien heeft het netwerkbeheer ook een financiële verantwoordelijkheid. Ze krijgen geld om het netwerk te exploiteren. En het is logisch dat mensen voor dit geld normale communicatie van hoge kwaliteit verwachten. De situatie wordt vooral verergerd als er veel gebruikers zijn. Niet iedereen kan begrijpen dat er bijvoorbeeld drie beheerders en 150 gebruikers zijn en dat het probleem bij een externe provider ligt.

Het derde probleem is de statistiek. Het is gemakkelijk te organiseren. Er zijn nogal wat programma's die facturering uitvoeren, dat wil zeggen, werken met accounts, en in ons geval verkeersboekhouding. Het installeren van een dergelijk programma, het begrijpen van de werking ervan en het tellen van elke byte is eenvoudig. U hoeft alleen maar te onthouden dat u reservekopieën moet maken. Het liefst elke dag. Het zou goed zijn om dergelijke kopieën te maken van alle materialen en bestanden die eigendom zijn van het hele netwerk, maar vooral informatie over gebruikers en hun statistieken is belangrijk.

En tot slot de informatie zelf. Ten eerste is dit een toegangspoort. Het is noodzakelijk om de firewall erop te configureren, zodat het netwerk echt veilig is. Om dit te doen, hoeft u alleen uw eigen pakketten door te geven, te controleren wat er binnen het netwerk gebeurt, uiteraard te controleren op inbraakpogingen en het systeem voortdurend bij te werken. Ten tweede is dit post. Het is een goed idee om uw e-mail op virussen te controleren zodra deze op uw netwerkmailserver arriveert. Dit kan je achteraf een hoop gedoe besparen. Als gebruikers onoplettend zijn en de instellingen van hun browser toestaan dat virussen de computer binnendringen, zal een dergelijke controle zowel deze gebruikers zelf als hun buren beschermen - als het virus zich zelf over het netwerk verspreidt. Ten derde zijn dit gebruikersmogelijkheden. Alleen wat noodzakelijk is, mag worden toegestaan. Ik bedoel netwerkpoorten. Hoe minder er open zijn, hoe gemakkelijker het is om te controleren wat er op het netwerk gebeurt. Als gamepoorten open zijn of andere niet-werkende poorten, is het redelijk om ze alleen beschikbaar te maken binnen het netwerk.

Nauw verwant aan dit probleem is het probleem van gebruikers die hun eigen bronnen creëren, zoals webservers. Het lijkt logisch dat een gebruiker zijn eigen server op zijn eigen computer kan draaien. Dit schept echter nieuwe kansen voor rusteloze hackers. Heb je het nodig? Misschien. Maar in dit geval moet u als beheerder de computer van deze gebruiker in de gaten houden, of vertrouwen op de ervaring van de abonnee die zijn server heeft geïnstalleerd.

Dat is waarschijnlijk het enige waar ik uw aandacht op wilde vestigen. Er moet nogmaals worden benadrukt dat een netwerk, inclusief een thuisnetwerk, niet alleen over computers, poorten en hackers gaat. Dit zijn ook triviale problemen in relaties met mensen, het probleem van de veiligheid van apparatuur, fysieke en elektrische veiligheid. Veel mensen denken hier niet over na, omdat ze gewoon gewend zijn aan het zien van kant-en-klare infrastructuur op kantoor of waar dan ook, hoewel er al vragen beginnen te rijzen bij het creëren van een thuisnetwerk. Wat hier beschreven wordt, vond gedeeltelijk plaats tijdens de totstandkoming van het netwerk in onze regio. Daarom zijn veel vragen goed bekend bij de auteur. Misschien is dit een poging om anderen te waarschuwen voor fouten die we zelf hebben gemaakt of die we hebben kunnen vermijden dankzij ‘senior kameraden’ die al enige ervaring hadden.

ComputerPress 3"2002