OpenVPN is een softwareapplicatie die open source is. Er wordt gebruik gemaakt van virtuele particulier netwerk, waarbij een veilige verbinding wordt gecreëerd langs het pad van gegevens wanneer deze van site naar site of van punt naar punt worden verzonden. OpenVPN maakt gebruik van protocollen die de verbindingsbeveiliging garanderen, zoals SSL en TLS, waarmee gebruikers eenvoudig gegevens kunnen uitwisselen.

Dit netwerk is wijdverspreid op plaatsen waar particuliere gegevensuitwisseling, afgesloten voor buitenstaanders, vereist is, bijvoorbeeld in onderwijsinstellingen, bedrijven en ondernemingen. Op basis hiervan is de applicatie uitstekende keuze om gesloten virtuele netwerken te creëren, maar zonder een specialist op dit gebied is het moeilijk om het volledige potentieel van deze applicatie te ontsluiten.

Hoe Open VPN werkt

Open VPN voor ondernemingen

De werking van de applicatie is dat informatie wordt verzonden via open publieke netwerken gecodeerd sollicitatie. Ontsleutelen het kan alleen worden gebruikt door een gebruiker die dat heeft speciale sleutel om deze encryptie te decoderen. Bijgevolg zullen de gegevens, zelfs als het verkeer lekt, niet van enig nut zijn voor derden, maar alleen als de sleutel tot deze gegevens is afgesloten voor vrije toegang en op betrouwbare wijze is beschermd tegen onbevoegde personen. OpenVPN wordt in veel organisaties vaak gebruikt om geografisch afgelegen kantoren, filialen en andere subnetten van een bepaalde organisatie met één netwerk te verbinden.

Open VPN voor gewone gebruikers

Deze technologie maakt het ook mogelijk verberg jouwIP-adres en anoniem op het netwerk zijn, terwijl de gebruiker onbeperkte toegang krijgt tot elk ander netwerk. De gebruiker heeft de mogelijkheid om verkeer uit te wisselen en toegang te krijgen tot verschillende sites, waarbij om een aantal redenen de toegang tot het huidige IP-adres beperkt kan zijn.

De server installeren en starten

Op Linux-Ubuntu

Laten we het installatie- en startproces bekijken met Linux als voorbeeld:

- We creëren een VScale-server met een aangepaste configuratie en Ubuntu OS. Binnen enkele ogenblikken kunt u er verbinding mee maken via elke SSH-client. Installatie vereist registratie en standaardinstallatie. Alle documentatie is beschikbaar in het Russisch op de website van de ontwikkelaar.

- Wijzig het wachtwoord voor de supergebruiker in “ wortel"

- passwd-root Vervolgens zouden we dat moeten doen en besturingssysteem naar de nieuwste versie.

- apt-get-update apt-get-upgrade

- Installeer het Easy-RSA-hulpprogramma om een apparaatcertificaat en certificaten te genereren voor alle gebruikers die deze verbinding gaan gebruiken. apt-get install easy-rsa Vervolgens moeten we naar

- lijsten met hulpprogramma en bereid de variabelen voor die de certificaten zullen creëren. cd /usr/share/easy-rsa nano ./vars We stellen de variabele in met sleutel lengte

- voor codering gelijk aan 1024 bits. 1024 is de standaardwaarde, voor meer verhoogde veiligheid

- u kunt de waarde instellen op 2048, maar de belasting van de apparatuur zal toenemen. exporteer KEY_SIZE= 1024

- Overige parameters naar wens in te vullen, bijvoorbeeld land, provincie, stad, organisatie, e-mailadres.

- export KEY_COUNTRY="RU" export KEY_PROVINCE="RU" export KEY_CITY="Moskou" export KEY_ORG="MijnBedrijf LTD." export KEY_EMAIL="uw_e-mailadres" Laten we gebruiken gebruik van variabelen.

- bron ./vars Schoonmaak sleutel opslag.

- ./schoon-alles Wij creëren root-certificaat

- . Tijdens het maken gebruikt het programma de informatie die we al hebben ingevoerd, dus druk op Enter voor al zijn vragen../bouw-ca

- Op dezelfde manier als wij creëren servercertificaat . Klik op “Y” voor vragen over het ondertekenen van het certificaat.

- ./build-key-server-server Nu

- certificaten maken voor apparaten die op de pc worden aangesloten, herhaalt u de actie het vereiste aantal keren, waarbij u de naam van het certificaat wijzigt (bijvoorbeeld: macbook).

./build-key macbook

Maak een sleutel

Diffie-Hellman (met het Diffie-Hellman-protocol kunnen twee of meer partijen één geheime sleutel delen).

./build-dh

Op Linux-Ubuntu

Als resultaat, in de map

- /usr/share/easy-rsa/keys er zijn certificaten en sleutels. Laten we beginnen met de installatie OpenVPN. apt-get installeer openvpn

- Kopiëren certificaten en sleutels gemaakt. cp -R /usr/share/easy-rsa/keys/ /etc/openvpn/

- Op Windows 7 Laten we nu verder gaan met de installatie op Windows: Standaard is de OpenVPN-poort 1194, wat later in de instellingen kan worden gewijzigd.

- ./schoon-alles Instellingen en gebruik van OpenVPN OpenVPN, die we zullen gebruiken bij het verbinden als client. Download ze en pak ze uit op de locatie van jouw keuze.

- Vouw de opdrachtbalk bovenaan uit en selecteer " verbindingen wijzigen».

- In het dialoogvenster dat verschijnt, selecteert u de knop “ Toevoegen", wordt u gevraagd een verbinding te selecteren, selecteer uit de lijst - Opgeslagen instellingen importerenVPN.

- Wat volgt selecteer configuratiebestand koppelen met de OpenVPN-server, dit document is uitgepakt in stap 4 en heeft de indeling *.ovpn.

- Laten we naar de sectie gaan " mijn rekening"en breng een paar aanpassingen aan:

- Nadat dit is gedaan, verschijnt er een dialoogvenster alternatieve verbinding

via VPN.

- Laten we nu teruggaan naar het bureaublad en naar rechts bovenste hoek Vouw het tabblad bekabelde netwerk uit en selecteer “ VerbindingenVPN" en daar zien we de optie met de gemaakte verbinding.

- Als het koppelen met de server succesvol is, wordt dit weergegeven pop-upbericht VPN-autorisatie.

Voor Android

Voor Android is de procedure als volgt:

- Redden huidige versie OpenVPN Connect vanuit de speciale Google Play store.

- Voor verder werk heb je nodig configuratiebestand om verbinding te maken met OpenVPN (*.ovpn-bestand). Dit is alleen nodig als u voor het eerst de koppeling met de server instelt:

- Verbinding maken met de VPN-server:

- Nadat er een verbinding met de server tot stand is gebracht, wordt de gehele gegevensstroom ernaartoe geleid gekozenVPN-server. U kunt het toegewezen globale IP-adres op elke gespecialiseerde website achterhalen om uw IP te bepalen. U ziet uw locatie zoals gerapporteerd door de server, deze kan afwijken van uw werkelijke locatie.

./build-key macbook

Op Windows is de procedure voor het instellen en gebruiken van OpenVPN als client als volgt:

- Als u voor de eerste keer een verbinding instelt, moet u een bestand met verbindingsconfiguratiegegevens downloaden OpenVPN, dit bestand heeft de extensie *.ovpn en wordt gebruikt om te koppelen met de server VPN Hek met behulp van het OpenVPN-protocol .

- Configuratiedocument " OpenVPN Configuratie bestand»

bevindt zich op het tabblad met de directory met gratis servers. Selecteer in deze lijst de VPN-server die zal worden gebruikt voor het koppelen; u moet het bestand downloaden met het *.ovpn-formaat.

- Het naar uw pc gedownloade bestand ziet eruit als een OpenVPN-snelkoppeling. Om verbinding te maken met de server, moet u het bestand met het *.ovpn-formaat overbrengen naar een map met de naam " configuratie", dit bestand bevat informatie over de server waarmee verbinding wordt gemaakt, in onze versie bevindt deze zich C:\Program Files\OpenVPN\config.

- Voer de snelkoppeling uit die verschijnt nadat u het programma op uw computer hebt geïnstalleerd namens beheerder, anders wordt de beveiligde verbinding niet tot stand gebracht.

- Nu verschijnt er een snelkoppeling in de taakbalk OpenVPN GUI, nadat u erop hebt geklikt, verschijnt een selectie van acties, klik op “ Verbinden».

- Er gaat een raam open, het geleidt statusbewaking verbindingen. Als dit niet gebeurt en er verschijnt een venster waarin u wordt gevraagd een gebruikersnaam en wachtwoord in te voeren, dan moet u in deze velden “vpn” invoeren.

- Indien succesvol activering van de verbinding Rechtsonder in het scherm verschijnt een pop-upbericht.

- Nadat de VPN-conjugatie succesvol is geïnstalleerd, maakt het systeem een virtuele netwerkadapter aan KRAAN—

Ramen Adapter V9

. Er wordt een IP-adres toegewezen, het begint met de cijfers “ 10.221

" Het standaard gateway-adres wordt opgegeven.

- U kunt uw netwerkconfiguratie controleren door het commando " ipconfig /

alle" De opdrachtregel wordt gestart door op een sneltoets te drukken Winnen+

R, waarna u de opdracht in de verschenen regel moet invoeren cmd.

- Om ervoor te zorgen dat al het verkeer via de geselecteerde VPN-server gaat, moet u de opdracht invoeren tracert 8.8.8.8.

- Op basis van de informatie in het venster stellen we vast dat het verkeer via het IP-adres “10.211.254.254” gaat, waardoor de koppeling met de VPN-poortserver succesvol was. Om uw globale IP-adres te achterhalen, moet u de pagina openen

— gratis implementatie van Virtual Private Network (VPN)-technologie met open broncode om gecodeerde point-to-point- of server-client-kanalen tussen computers te creëren. Hiermee kunt u verbindingen tot stand brengen tussen computers achter een NAT-firewall zonder dat u hun instellingen hoeft te wijzigen. OpenVPN is gemaakt door James Yonan en is gelicentieerd onder de GNU GPL.

In dit artikel proberen we u in een eenvoudige en toegankelijke vorm te vertellen hoe u uw eigen OpenVPN-server kunt opzetten. Het is niet onze bedoeling dat u aan het einde van het lezen van dit artikel alle principes van “hoe het werkt” grondig begrijpt of de fijne kneepjes van netwerken begrijpt, maar we willen dat u als gevolg daarvan een OpenVPN-server kunt opzetten vanaf kras. U kunt dit artikel dus beschouwen als een soort stapsgewijze handleiding voor gebruikers. In feite is er veel documentatie en handleidingen op internet gewijd aan de implementatie van OpenVPN, maar deze zijn ofwel gericht op getrainde gebruikers of systeembeheerders, of Linux-systemen worden als voorbeeld voor demonstratie gebruikt. We gaan de andere kant op en vertellen u hoe u OpenVPN instelt op de computer van de gemiddelde gebruiker, d.w.z. werkstation waarop Windows OS is geïnstalleerd. Waarom heeft u deze informatie nodig? Nou, je wilt bijvoorbeeld een spel spelen met vrienden dat het spelen via internet niet ondersteunt, maar alleen via een lokaal netwerk, of je bent bijvoorbeeld bezig met gebruikersondersteuning op afstand, maar om de een of andere reden wil je dat niet om software zoals TeamViewer of Ammyy Admin te gebruiken, omdat U wilt niet dat servers van derden betrokken zijn bij het proces van de overdracht van uw gegevens of het tot stand brengen van een verbinding. In ieder geval praktijkervaring met het zelf organiseren virtueel particulier netwerk(VPN) zal nuttig voor u zijn.

Serverconfiguratie

Dus laten we beginnen. In ons voorbeeld zal een machine waarop Windows XP Professional SP3 (x86) is geïnstalleerd, fungeren als een OpenVPN-server, en zullen verschillende machines met Windows 7 x64 en Windows 7 x86 als clients dienen (hoewel het schema dat in het artikel wordt beschreven in feite zal werken op andere configuraties). Laten we aannemen dat de pc die als OpenVPN-server zal fungeren een wit statisch IP-adres op internet heeft (als het door uw provider verstrekte IP-adres dynamisch is, moet u zich registreren bij DynDNS of Geen IP), als aan deze voorwaarde is voldaan, maar de pc zich achter een router of hardwarefirewall bevindt, moet u de benodigde poorten doorsturen (we zullen hier hieronder over praten als we direct overgaan tot het instellen van de server), als u dat hebt geen idee wat het is en waarvoor het wordt gebruikt, wij raden u aan het artikel op onze website te lezen.

- We gaan naar de officiële website van het OpenVPN-project, naar de sectie Downloads -. Download vanaf daar de distributie die overeenkomt met uw Windows OS-release (32-bits of 64-bits installatieprogramma). Op het moment dat dit artikel werd geschreven, was de distributie openvpn-install-2.3_rc1-I002-i686.exe beschikbaar voor respectievelijk 32-bits besturingssystemen en openvpn-install-2.3_rc1-I002-x86_64.exe voor 64-bits besturingssystemen . Omdat We hebben besloten dat we de server op WinXP x86 zullen installeren, d.w.z. op een 32-bits besturingssysteem en download vervolgens de distributie via de eerste link.

- Start het gedownloade installatieprogramma. Voer in het stadium waarin het installatiepad is geselecteerd C:\OpenVPN(zie screenshot), dit zal het voor ons gemakkelijker maken om in de toekomst in te stellen: Klik vervolgens op “Volgende” totdat de installatie voltooid is. Als u tijdens het installatieproces, bij het selecteren van een te installeren component, " leeg venster", bijvoorbeeld als volgt:

Vervolgens heb je blijkbaar de “verkeerde” distributie gedownload. Probeer in dat geval de nieuwste releaseversie van openvpn-2.2.2-install.exe te downloaden (deze is geïnstalleerd op zowel x86- als x64-systemen). Wanneer correct geïnstalleerd, zou het componentselectievenster er als volgt uit moeten zien:

Vervolgens heb je blijkbaar de “verkeerde” distributie gedownload. Probeer in dat geval de nieuwste releaseversie van openvpn-2.2.2-install.exe te downloaden (deze is geïnstalleerd op zowel x86- als x64-systemen). Wanneer correct geïnstalleerd, zou het componentselectievenster er als volgt uit moeten zien:  Alle selectievakjes daarin zijn standaard aangevinkt bij installatie, er hoeft verder niets te worden gewijzigd. Als de installatie succesvol was, zou u in Configuratiescherm -> Netwerkverbindingen (of, als u de server op Windows 7 of Windows Vista installeert, in Netwerkcentrum -> Adapterinstellingen wijzigen) TAP-Win32 Adapter V9 moeten zien. die “Local Area Connection X” wordt genoemd (X is een nummer dat automatisch door het systeem wordt toegewezen):

Alle selectievakjes daarin zijn standaard aangevinkt bij installatie, er hoeft verder niets te worden gewijzigd. Als de installatie succesvol was, zou u in Configuratiescherm -> Netwerkverbindingen (of, als u de server op Windows 7 of Windows Vista installeert, in Netwerkcentrum -> Adapterinstellingen wijzigen) TAP-Win32 Adapter V9 moeten zien. die “Local Area Connection X” wordt genoemd (X is een nummer dat automatisch door het systeem wordt toegewezen):  De status ervan is “Netwerkkabel niet aangesloten”, omdat... We hebben onze server nog niet geconfigureerd.

De status ervan is “Netwerkkabel niet aangesloten”, omdat... We hebben onze server nog niet geconfigureerd. - We maken een SSL-submap in de OpenVPN-map; daarin worden sleutels en certificaten uitgegeven door de server opgeslagen. Start vervolgens Kladblok en kopieer de volgende tekst erin: #dev tun dev tap #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # route voor de server om de netwerken achter de client te zien # route 192.168.x.0 255.255.255.0 10.10.10.x # route toegevoegd aan de routeringstabel van elke client om het netwerk achter de server te zien # push "route 192.168.x .0 255.255.255.0 " # zorgt ervoor dat vpn-clients elkaar kunnen zien, anders zien alle vpn-clients alleen de map client-to-client server # met beschrijvingen van de configuraties van elke client client-config-dir C:\\OpenVPN\ \config\\ ccd # bestand dat de netwerken tussen de client en de server beschrijft ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # paden voor serversleutels en certificaten dh C:\\OpenVPN \\ssl\\dh1024 .pem ca C:\\OpenVPN\\ssl\\ca.crt cert C:\\OpenVPN\\ssl\\Server.crt sleutel C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu-extra 32 mssfix 1450 keepalive 10 120 status C:\\OpenVPN\\log\\openvpn-status .log log C:\ \OpenVPN\\log\\openvpn.log werkwoord 3 We zullen later dieper ingaan op de parameters die hier worden beschreven. Vervolgens slaan we het op in een bestand C:\OpenVPN\Config\Server.ovpn Houd er rekening mee dat het bestand de extensie .ovpn Hiervoor moeten de opties in het opslagdialoogvenster precies zijn zoals weergegeven in de afbeelding:

Als u Windows 7/Windows Vista gebruikt en Kladblok u niet toestaat het bestand op te slaan Server.ovpn naar een map C:\OpenVPN\Config\, wat betekent dat u het met beheerdersrechten moet uitvoeren. Om dit te doen, klikt u met de rechtermuisknop op de snelkoppeling Kladblok in het Start-menu en selecteert u "Als administrator uitvoeren":

Als u Windows 7/Windows Vista gebruikt en Kladblok u niet toestaat het bestand op te slaan Server.ovpn naar een map C:\OpenVPN\Config\, wat betekent dat u het met beheerdersrechten moet uitvoeren. Om dit te doen, klikt u met de rechtermuisknop op de snelkoppeling Kladblok in het Start-menu en selecteert u "Als administrator uitvoeren":  Nu gaan we ook een bestand maken met Kladblok C:\OpenVPN\easy-rsa\vars.bat, door de volgende tekst erin te kopiëren: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site En ook het bestand C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL voorbeeldconfiguratiebestand. # Dit wordt meestal gebruikt voor het genereren van certificaataanvragen. # # Deze definitie voorkomt dat de volgende regels verstikken als HOME niet # gedefinieerd is. HOME = . RANDFILE = $ENV::HOME/.rnd # Extra OBJECT IDENTIFIER info: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Om dit configuratiebestand te gebruiken met de optie "-extfile" van # het hulpprogramma "openssl x509", geeft u hier de sectie een naam die de # X.509v3-extensies bevat die u wilt gebruiken: # extensions = # (U kunt ook een configuratiebestand gebruiken dat alleen # X.509v3-extensies in de hoofdsectie [= standaard].) [ new_oids ] # We kunnen hier nieuwe OID's toevoegen voor gebruik door "ca" en "req". 3.4 # Of gebruik configuratiebestandvervanging als volgt: # testoid2= $(testoïde1).5.6 ########################## ############ ##################### [ ca ] default_ca = CA_default # De standaard ca-sectie ## ############ ################################# ############ ### [ CA_default ] dir = $ENV::KEY_DIR # Waar alles wordt bewaard certs = $dir # Waar de uitgegeven certificaten worden bewaard crl_dir = $dir # Waar de uitgegeven crl wordt bewaard database = $dir/index.txt # database indexbestand. new_certs_dir = $dir # standaardplaats voor nieuwe certificaten. certificaat = $dir/ca.crt # Het CA-certificaat serial = $dir/serial # Het huidige serienummer crl = $dir/crl.pem # De huidige CRL private_key = $dir/ca.key # De private sleutel RANDFILE = $ dir/.rand # private random number file x509_extensions = usr_cert # De extensies die aan het certificaat moeten worden toegevoegd # Extensies die aan een CRL moeten worden toegevoegd. Opmerking: Netscape-communicator verslikt zich in V2-CRL's #, dus dit wordt standaard uitgecommentarieerd om een V1-CRL achter te laten. # crl_extensions = crl_ext default_days = 3650 # hoe lang te certificeren voor default_crl_days= 30 # hoe lang vóór de volgende CRL default_md = md5 # welke md te gebruiken. behouden = nee # keep doorgegeven DN-volgorde # Een paar verschillende manieren om te specificeren hoe vergelijkbaar het verzoek eruit moet zien # Voor type CA moeten de vermelde attributen hetzelfde zijn, en de optionele # en opgegeven velden zijn precies dat:-) policy = policy_match # Voor het CA-beleid [ policy_match ] countryName = komt overeen met stateOrProvinceName = komt overeen met OrganizationName = komt overeen met OrganizationalUnitName = optioneel commonName = geleverd emailAddress = optioneel # Voor het "anything"-beleid # Op dit moment moet u alle acceptabele "object"-typen vermelden # . [ policy_anything ] countryName = optioneel stateOrProvinceName = optioneel localityName = optioneel organisatienaam = optioneel organisatorischeUnitName = optioneel commonName = opgegeven emailAddress = optioneel ####################### ##################################### [req] default_bits = $ENV ::KEY_SIZE default_keyfile = privkey.pem Distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # De extensies die moeten worden toegevoegd aan het zelfondertekende certificaat # Wachtwoorden voor privésleutels, indien niet aanwezig, zullen ze worden gevraagd om # input_password = geheim # output_password = geheim # Deze stelt een masker in voor toegestane tekenreekstypen. Er zijn verschillende opties. # standaard: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: alleen UTF8Strings. # nombstr: PrintableString, T61String (geen BMPStrings of UTF8Strings). # MASK:XXXX een letterlijke maskerwaarde. # WAARSCHUWING: huidige versies van Netscape crashen op BMPStrings of UTF8Strings # dus wees voorzichtig met deze optie! string_mask = nombstr # req_extensions = v3_req # De extensies die moeten worden toegevoegd aan een certificaataanvraag [ req_distinguished_name ] countryName = Landnaam (code van 2 letters) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvinceName = Naam van staat of provincie (volledige naam ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Plaatsnaam (bijvoorbeeld stad) localityName_default = $ENV::KEY_CITY 0.organizationName = Organisatienaam (bijvoorbeeld bedrijf) 0.organizationName_default = $ENV::KEY_ORG # we kunnen dit doen, maar Normaal gesproken is dit niet nodig:-) #1.organizationName = Tweede organisatienaam (bijvoorbeeld bedrijf) #1.organizationName_default = Wereld Breed web Pty Ltd organisatieUnitName = Naam van de organisatie-eenheid (bijvoorbeeld sectie) #organizationalUnitName_default = commonName = Algemene naam (bijvoorbeeld uw naam of de hostnaam van uw server) commonName_max = 64 emailAddress = E-mailadres emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET-extensienummer 3 [ req_attributes ] challengePassword = Een challenge-wachtwoord challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Een optionele bedrijfsnaam [ usr_cert ] # Deze extensies worden toegevoegd wanneer "ca" een verzoek ondertekent # Dit is in strijd met de PKIX-richtlijnen. maar sommige CA's doen het en sommige software # vereist dit om te voorkomen dat een eindgebruikerscertificaat als een CA wordt geïnterpreteerd. basicConstraints=CA:FALSE # Hier zijn enkele voorbeelden van het gebruik van nsCertType # Als het wordt weggelaten, kan het certificaat voor alles worden gebruikt nsCertType = server # Voor een objectondertekeningscertificaat zou dit gebruikt worden. en voor alles inclusief objectondertekening: # nsCertType = client, email, objsign # Dit is typisch in keyUsage voor een clientcertificaat. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Dit wordt weergegeven in de commentaarlijst van Netscape. nsComment = "OpenSSL Generated Certificate" # PKIX-aanbevelingen zijn onschadelijk als ze zijn opgenomen in alle certificaten subjectAltName en issuerAltname # Importeer het e-mailadres. # subjectAltName=email:copy # Kopieer onderwerpgegevens # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl. #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- Maak een certificaat waarbij nsCertType is ingesteld op "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL gegenereerd servercertificaat" subjectKeyIdentifier=hash autoriteitKeyIdentifier=keyid,issuer:always [ v3_req ] # Extensies om toe te voegen aan een certificaataanvraag basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Extensies voor een typische CA # PKIX-aanbeveling. subjectKeyIdentifier=hash autoriteitKeyIdentifier=keyid:always,issuer:always # Dit is wat PKIX aanbeveelt, maar sommige kapotte software verslikt zich in kritieke # extensies. #basicConstraints = critical,CA:true # Dus in plaats daarvan doen we dit. basicConstraints = CA:true # Sleutelgebruik: dit is typisch voor een CA-certificaat. Omdat het echter # voorkomt dat het wordt gebruikt als een zelfondertekend testcertificaat, kan het het beste # standaard worden weggelaten. # keyUsage = cRLSign, keyCertSign # Sommigen willen dit misschien ook # nsCertType = sslCA, emailCA # E-mailadres opnemen in onderwerp alt-naam: nog een PKIX-aanbeveling # subjectAltName=email:copy # Gegevens uitgever kopiëren # issuerAltName=issuer:copy # DER hex-codering van een verlenging: pas op voor experts! # obj=DER:02:03 # Waarbij "obj" een standaard of toegevoegd object is # U kunt zelfs een ondersteunde extensie overschrijven: # basicConstraints= critical, DER:30:03:01:01:FF [ crl_ext ] # CRL-extensies . # Alleen issuerAltName en autoriteitKeyIdentifier hebben betekenis in een CRL. # issuerAltName=uitgever:kopieer autoriteitKeyIdentifier=keyid:altijd,uitgever:altijd Gefeliciteerd! U hebt zojuist de basisconfiguratiebestanden voor uw server gemaakt. Laten we doorgaan met het instellen ervan.

Nu gaan we ook een bestand maken met Kladblok C:\OpenVPN\easy-rsa\vars.bat, door de volgende tekst erin te kopiëren: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site En ook het bestand C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL voorbeeldconfiguratiebestand. # Dit wordt meestal gebruikt voor het genereren van certificaataanvragen. # # Deze definitie voorkomt dat de volgende regels verstikken als HOME niet # gedefinieerd is. HOME = . RANDFILE = $ENV::HOME/.rnd # Extra OBJECT IDENTIFIER info: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Om dit configuratiebestand te gebruiken met de optie "-extfile" van # het hulpprogramma "openssl x509", geeft u hier de sectie een naam die de # X.509v3-extensies bevat die u wilt gebruiken: # extensions = # (U kunt ook een configuratiebestand gebruiken dat alleen # X.509v3-extensies in de hoofdsectie [= standaard].) [ new_oids ] # We kunnen hier nieuwe OID's toevoegen voor gebruik door "ca" en "req". 3.4 # Of gebruik configuratiebestandvervanging als volgt: # testoid2= $(testoïde1).5.6 ########################## ############ ##################### [ ca ] default_ca = CA_default # De standaard ca-sectie ## ############ ################################# ############ ### [ CA_default ] dir = $ENV::KEY_DIR # Waar alles wordt bewaard certs = $dir # Waar de uitgegeven certificaten worden bewaard crl_dir = $dir # Waar de uitgegeven crl wordt bewaard database = $dir/index.txt # database indexbestand. new_certs_dir = $dir # standaardplaats voor nieuwe certificaten. certificaat = $dir/ca.crt # Het CA-certificaat serial = $dir/serial # Het huidige serienummer crl = $dir/crl.pem # De huidige CRL private_key = $dir/ca.key # De private sleutel RANDFILE = $ dir/.rand # private random number file x509_extensions = usr_cert # De extensies die aan het certificaat moeten worden toegevoegd # Extensies die aan een CRL moeten worden toegevoegd. Opmerking: Netscape-communicator verslikt zich in V2-CRL's #, dus dit wordt standaard uitgecommentarieerd om een V1-CRL achter te laten. # crl_extensions = crl_ext default_days = 3650 # hoe lang te certificeren voor default_crl_days= 30 # hoe lang vóór de volgende CRL default_md = md5 # welke md te gebruiken. behouden = nee # keep doorgegeven DN-volgorde # Een paar verschillende manieren om te specificeren hoe vergelijkbaar het verzoek eruit moet zien # Voor type CA moeten de vermelde attributen hetzelfde zijn, en de optionele # en opgegeven velden zijn precies dat:-) policy = policy_match # Voor het CA-beleid [ policy_match ] countryName = komt overeen met stateOrProvinceName = komt overeen met OrganizationName = komt overeen met OrganizationalUnitName = optioneel commonName = geleverd emailAddress = optioneel # Voor het "anything"-beleid # Op dit moment moet u alle acceptabele "object"-typen vermelden # . [ policy_anything ] countryName = optioneel stateOrProvinceName = optioneel localityName = optioneel organisatienaam = optioneel organisatorischeUnitName = optioneel commonName = opgegeven emailAddress = optioneel ####################### ##################################### [req] default_bits = $ENV ::KEY_SIZE default_keyfile = privkey.pem Distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # De extensies die moeten worden toegevoegd aan het zelfondertekende certificaat # Wachtwoorden voor privésleutels, indien niet aanwezig, zullen ze worden gevraagd om # input_password = geheim # output_password = geheim # Deze stelt een masker in voor toegestane tekenreekstypen. Er zijn verschillende opties. # standaard: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: alleen UTF8Strings. # nombstr: PrintableString, T61String (geen BMPStrings of UTF8Strings). # MASK:XXXX een letterlijke maskerwaarde. # WAARSCHUWING: huidige versies van Netscape crashen op BMPStrings of UTF8Strings # dus wees voorzichtig met deze optie! string_mask = nombstr # req_extensions = v3_req # De extensies die moeten worden toegevoegd aan een certificaataanvraag [ req_distinguished_name ] countryName = Landnaam (code van 2 letters) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvinceName = Naam van staat of provincie (volledige naam ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Plaatsnaam (bijvoorbeeld stad) localityName_default = $ENV::KEY_CITY 0.organizationName = Organisatienaam (bijvoorbeeld bedrijf) 0.organizationName_default = $ENV::KEY_ORG # we kunnen dit doen, maar Normaal gesproken is dit niet nodig:-) #1.organizationName = Tweede organisatienaam (bijvoorbeeld bedrijf) #1.organizationName_default = Wereld Breed web Pty Ltd organisatieUnitName = Naam van de organisatie-eenheid (bijvoorbeeld sectie) #organizationalUnitName_default = commonName = Algemene naam (bijvoorbeeld uw naam of de hostnaam van uw server) commonName_max = 64 emailAddress = E-mailadres emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET-extensienummer 3 [ req_attributes ] challengePassword = Een challenge-wachtwoord challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Een optionele bedrijfsnaam [ usr_cert ] # Deze extensies worden toegevoegd wanneer "ca" een verzoek ondertekent # Dit is in strijd met de PKIX-richtlijnen. maar sommige CA's doen het en sommige software # vereist dit om te voorkomen dat een eindgebruikerscertificaat als een CA wordt geïnterpreteerd. basicConstraints=CA:FALSE # Hier zijn enkele voorbeelden van het gebruik van nsCertType # Als het wordt weggelaten, kan het certificaat voor alles worden gebruikt nsCertType = server # Voor een objectondertekeningscertificaat zou dit gebruikt worden. en voor alles inclusief objectondertekening: # nsCertType = client, email, objsign # Dit is typisch in keyUsage voor een clientcertificaat. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Dit wordt weergegeven in de commentaarlijst van Netscape. nsComment = "OpenSSL Generated Certificate" # PKIX-aanbevelingen zijn onschadelijk als ze zijn opgenomen in alle certificaten subjectAltName en issuerAltname # Importeer het e-mailadres. # subjectAltName=email:copy # Kopieer onderwerpgegevens # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl. #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- Maak een certificaat waarbij nsCertType is ingesteld op "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL gegenereerd servercertificaat" subjectKeyIdentifier=hash autoriteitKeyIdentifier=keyid,issuer:always [ v3_req ] # Extensies om toe te voegen aan een certificaataanvraag basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Extensies voor een typische CA # PKIX-aanbeveling. subjectKeyIdentifier=hash autoriteitKeyIdentifier=keyid:always,issuer:always # Dit is wat PKIX aanbeveelt, maar sommige kapotte software verslikt zich in kritieke # extensies. #basicConstraints = critical,CA:true # Dus in plaats daarvan doen we dit. basicConstraints = CA:true # Sleutelgebruik: dit is typisch voor een CA-certificaat. Omdat het echter # voorkomt dat het wordt gebruikt als een zelfondertekend testcertificaat, kan het het beste # standaard worden weggelaten. # keyUsage = cRLSign, keyCertSign # Sommigen willen dit misschien ook # nsCertType = sslCA, emailCA # E-mailadres opnemen in onderwerp alt-naam: nog een PKIX-aanbeveling # subjectAltName=email:copy # Gegevens uitgever kopiëren # issuerAltName=issuer:copy # DER hex-codering van een verlenging: pas op voor experts! # obj=DER:02:03 # Waarbij "obj" een standaard of toegevoegd object is # U kunt zelfs een ondersteunde extensie overschrijven: # basicConstraints= critical, DER:30:03:01:01:FF [ crl_ext ] # CRL-extensies . # Alleen issuerAltName en autoriteitKeyIdentifier hebben betekenis in een CRL. # issuerAltName=uitgever:kopieer autoriteitKeyIdentifier=keyid:altijd,uitgever:altijd Gefeliciteerd! U hebt zojuist de basisconfiguratiebestanden voor uw server gemaakt. Laten we doorgaan met het instellen ervan. - Voor verder maatwerk server hebben we wat commandoregelvaardigheden nodig. Laten we eerst eens kijken hoe we het kunnen lanceren? Er zijn verschillende manieren, klik bijvoorbeeld op Start -> Uitvoeren (of een combinatie van knoppen Winnen+R) op het toetsenbord en typ het veld dat verschijnt cmd en klik op OK. Gebruikers van Windows 7/Windows Vista moeten de console echter met beheerdersrechten uitvoeren; de eenvoudigste manier om dit te doen is door een overeenkomstige snelkoppeling op het bureaublad te maken. Klik met de rechtermuisknop op een lege ruimte op het bureaublad en selecteer "Een snelkoppeling maken" in het veld "objectlocatie", geef eenvoudigweg drie letters aan - cmd en roep de snelkoppeling cmd of opdrachtregel aan. Vervolgens voeren Windows XP-gebruikers het eenvoudig uit, en Windows Vista- en Windows 7-gebruikers voeren het uit als beheerder, net zoals hierboven werd gedaan met Kladblok.

- Vervolgens voeren we achtereenvolgens de regels in de console in: cd C:\OpenVPN\easy-rsa vars clean-all. Tegelijkertijd zou het er op het scherm zo uit moeten zien:

Voer vervolgens, zonder dit venster te sluiten, de opdrachten voor het genereren van de sleutel opeenvolgend in: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Het laatste commando (build-ca) zal een certificaat en een certificeringsinstantie aanmaken (CA)-toets, daarbij zal ze u echter verschillende vragen stellen, die standaard moeten worden beantwoord door op de Enter-knop te drukken:

Voer vervolgens, zonder dit venster te sluiten, de opdrachten voor het genereren van de sleutel opeenvolgend in: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Het laatste commando (build-ca) zal een certificaat en een certificeringsinstantie aanmaken (CA)-toets, daarbij zal ze u echter verschillende vragen stellen, die standaard moeten worden beantwoord door op de Enter-knop te drukken:  Laten we nu een serversleutel maken: build-key-server server. Houd er rekening mee dat het tweede argument in de opdracht de naam van de sleutel (server) is. U moet dezelfde naam invoeren bij het beantwoorden van de algemene naamvraag (bijvoorbeeld uw naam of de hostnaam van uw server), kunnen de resterende vragen standaard worden beantwoord door op de Enter-knop te drukken. Als u alles correct hebt gedaan, zal de opdracht aanbieden om het certificaat te ondertekenen en het verzoek te bevestigen, beide vragen moeten worden beantwoord. Y(zie schermafdruk):

Laten we nu een serversleutel maken: build-key-server server. Houd er rekening mee dat het tweede argument in de opdracht de naam van de sleutel (server) is. U moet dezelfde naam invoeren bij het beantwoorden van de algemene naamvraag (bijvoorbeeld uw naam of de hostnaam van uw server), kunnen de resterende vragen standaard worden beantwoord door op de Enter-knop te drukken. Als u alles correct hebt gedaan, zal de opdracht aanbieden om het certificaat te ondertekenen en het verzoek te bevestigen, beide vragen moeten worden beantwoord. Y(zie schermafdruk):  Als je alles goed hebt gedaan, is je afbeelding identiek aan de schermafbeelding en bevatten de laatste regels van de opdrachtuitvoer een bericht over de succesvolle toevoeging van één record aan de database.

Als je alles goed hebt gedaan, is je afbeelding identiek aan de schermafbeelding en bevatten de laatste regels van de opdrachtuitvoer een bericht over de succesvolle toevoeging van één record aan de database. - Ga daarna naar de module "Services en toepassingen" van de beheerconsole. U kunt dit doen door met de rechtermuisknop op de snelkoppeling Computer (Deze computer) te klikken en het menu-item Beheren te selecteren, of door de opdracht in de console te typen services.msc, zoek daar de dienst "OpenVPN Service" en selecteer "Start" in het rechtermuisknopmenu. Als je eerder alles correct hebt gedaan, gaat de service naar de status 'Running'. Nu kunt u het opstarttype wijzigen in “Auto”, in plaats van “Handmatig”, wat er standaard was. Het resultaat zou er als volgt uit moeten zien:

Hiermee is de configuratie van de server zelf voltooid, het enige dat overblijft is het configureren van de clients. Om dit te doen, is het ook nodig om ze sleutels en certificaten uit te geven, dit gebeurt vrijwel identiek aan de server, alleen voor de server hebben we de opdracht build-key-server gebruikt, en voor clients zullen we de opdracht build-key gebruiken.

Hiermee is de configuratie van de server zelf voltooid, het enige dat overblijft is het configureren van de clients. Om dit te doen, is het ook nodig om ze sleutels en certificaten uit te geven, dit gebeurt vrijwel identiek aan de server, alleen voor de server hebben we de opdracht build-key-server gebruikt, en voor clients zullen we de opdracht build-key gebruiken. - Laten we aannemen dat we twee clients hebben, laten we ze client1 en client2 noemen. Laten we de opdrachten achtereenvolgens uitvoeren: build-key client1 build-key client2 In dit geval moet u, wanneer u wordt gevraagd om Common Name (bijvoorbeeld uw naam of de hostnaam van uw server), ook de clientnaam opgeven die in de opdracht wordt gebruikt, d.w.z. of u de opdracht hebt ingevoerd build- command key client1, dan antwoorden we op de Common Name-vraag client1, als client2, dan client2. De overige vragen kunnen worden beantwoord door op Enter te drukken, aan het einde wordt u ook gevraagd om het certificaat te ondertekenen en het verzoek te bevestigen, wij antwoord bevestigend op beide punten - Y. Nu starten we de OpenVPN-service opnieuw op om de wijzigingen door te voeren, in de servicebeheermodule, in het rechtermuisknopmenu "Opnieuw opstarten", of in de console voeren we achtereenvolgens in: net stop openvpnservice net start openvpnservice

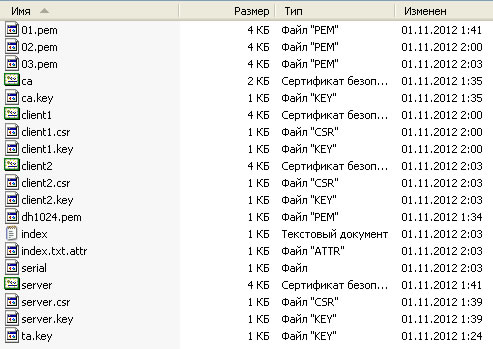

- Als we nu naar de map gaan, zien we de sleutel- en certificaatbestanden die we daar hebben gegenereerd:

Elke klant heeft zijn bestanden nodig: ca.crt

Elke klant heeft zijn bestanden nodig: ca.crt .crt .key ta.key D.w.z. voor klant 1 verzamelen we de bestanden ca.crt, client1.crt, client1.key en ta.key, voor klant 2 - respectievelijk ca.crt, client2.crt, client2.key en ta.key, enz. En we sturen ze op de een of andere manier naar hem toe (dat wil zeggen per post, in een archief met een wachtwoord of op een flashdrive), de sleutel- en certificaatbestanden moeten worden overgedragen via betrouwbare communicatiekanalen en mogen niet in handen vallen van derden, omdat door ze te gebruiken kan een client zelfs toegang krijgen tot uw virtuele subnet. In de volgende sectie zullen we kijken naar het instellen van de client, en er wordt van uitgegaan dat deze al sleutel- en certificaatbestanden van u heeft ontvangen. - Als er een firewall wordt gebruikt op de pc die als server wordt gebruikt, moet u OpenVPN toevoegen aan de uitsluitingslijst. Voor inbouw Windows Firewall in de console kan dit met het volgende commando: netsh firewall add allowprogram program = C:\OpenVPN\bin\openvpn.exe name = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Klanten instellen

Het opzetten van een client is veel eenvoudiger dan het opzetten van een server; we hoeven geen sleutels, certificaten enz. voor de client te genereren, omdat alles wat we nodig hebben al door ons op de server is gegenereerd en naar de client is overgedragen. Daarom zijn de instructies voor de klant veel korter.

Nuttige links

- Officiële documentatie voor OpenVPN -

- OpenVPN-manpagina's -

- OpenVPN HOWTO (in het Russisch) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

Veelgestelde vragen

U kunt al uw vragen sturen naar het e-mailadres dat in de sectie wordt vermeld, of dit artikel bespreken.

Is het mogelijk om het internet op deze manier te verspreiden?

Van de auteur

Dit artikel mag zonder beperkingen op elke bron worden geplaatst en geheel of gedeeltelijk worden gekopieerd, op voorwaarde dat de link naar het origineel behouden blijft. De link moet de naam van onze bron, Emergency Computer Aid, Kaluga, bevatten, opgemaakt als link, en ook het pseudoniem van de auteur van het artikel bevatten. Een voorbeeld van zo’n link zou kunnen zijn:

Een OpenVPN-server opzetten// DeckerOpmerking

IN de laatste tijd komt bij ons per e-mail groot aantal vragen in de stijl van " Vraag over uw artikel in stap 5 na het commando clean-all, als gevolg hiervan wordt een bestand van u gekopieerd. Dit gebeurt mij niet. het commando openvpn --genkey --secret %KEY_DIR%\ta.key maakt een sleutel voor mij, maar dan geven build-dh en build-ca geen resultaten (cmd.exe schrijft dat het commando niet intern of extern is.. . of een uitvoerbaar bestand) wordt het ca.key-bestand niet gemaakt. Wat had ik verkeerd kunnen doen?".

De belangrijkste betekenis hiervan komt neer op uw eigen onzorgvuldigheid. Het probleem bij het uitvoeren van clean-all, build-key en andere opdrachten is dat u bij het installeren van OpenVPN de selectievakjes OpenSSL Utilities en OpenVPN RSA Certificate Management Scripts niet hebt aangevinkt (ze moeten zijn aangevinkt!). Let op de schermafbeelding met het componentselectievenster aan het begin van het artikel, deze selectievakjes zijn er!

OpenVPN is een van de VPN-opties (virtueel particulier netwerk of particuliere virtuele netwerken) die gegevensoverdracht via een speciaal gecreëerd gecodeerd kanaal mogelijk maakt. Op deze manier kunt u twee computers met elkaar verbinden of een gecentraliseerd netwerk opbouwen met een server en meerdere clients. In dit artikel zullen we leren hoe u zo'n server kunt maken en configureren.

Zoals hierboven vermeld, kunnen we met behulp van de technologie in kwestie informatie verzenden via een beveiligd communicatiekanaal. Dit kan het delen van bestanden zijn of beveiligde internettoegang via een server die als gedeelde gateway fungeert. Om het te maken hebben we geen extra apparatuur of speciale kennis nodig: alles gebeurt op de computer die bedoeld is om als VPN-server te worden gebruikt.

Voor verder werk moet u ook configureren en cliënt deel op de machines van netwerkgebruikers. Al het werk komt neer op het maken van sleutels en certificaten, die vervolgens worden overgedragen aan klanten. Met deze bestanden kunt u een IP-adres verkrijgen wanneer u verbinding maakt met een server en het hierboven genoemde gecodeerde kanaal creëren. Alle informatie die hierdoor wordt verzonden, kan alleen worden gelezen als de sleutel beschikbaar is. Deze functie kan de beveiliging aanzienlijk verbeteren en de veiligheid van gegevens garanderen.

OpenVPN installeren op een servermachine

Installatie is een standaardprocedure met enkele nuances, die we in meer detail zullen bespreken.

Het servergedeelte instellen

Bij het uitvoeren volgende stappen je moet zo voorzichtig mogelijk zijn. Eventuele fouten leiden tot onbruikbaarheid van de server. Een andere voorwaarde is uw rekening moet beheerdersrechten hebben.

- Laten we naar de catalogus gaan "gemakkelijk-rsa", die zich in ons geval bevindt op

C:\OpenVPN\easy-rsa

Het bestand vinden vars.bat.sample.

Hernoem het naar vars.bat(verwijder het woord "steekproef" samen met een punt).

Open dit bestand in de editor. Dit is belangrijk omdat het dit notitieblok is waarmee u codes correct kunt bewerken en opslaan, wat fouten helpt voorkomen bij het uitvoeren ervan.

- Allereerst verwijderen we alle groen gemarkeerde opmerkingen - ze zullen ons alleen maar storen. Wij krijgen het volgende:

- Wijzig vervolgens het pad naar de map "gemakkelijk-rsa" dan degene die we tijdens de installatie hebben opgegeven. IN in dit geval verwijder gewoon de variabele %Programmabestanden% en verander het in C:.

- We laten de volgende vier parameters ongewijzigd.

- De overige regels worden willekeurig ingevuld. Voorbeeld in de schermafbeelding.

- Sla het bestand op.

- U moet ook de volgende bestanden bewerken:

- bouw-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

Ze moeten het team veranderen

naar het absolute pad naar het overeenkomstige bestand openssl.exe. Vergeet niet de wijzigingen op te slaan.

- Open nu de map "gemakkelijk-rsa", klem VERSCHUIVING en klik met de rechtermuisknop op vrije ruimte(niet via bestanden). IN contextmenu selecteer een artikel "Open opdrachtvenster".

Zal beginnen "Opdrachtregel" waarbij de overgang naar de doelmap al is voltooid.

- Voer het onderstaande commando in en klik BINNENKOMEN.

- Vervolgens starten we nog een batchbestand.

- We herhalen het eerste commando.

- De volgende stap is creëren benodigde bestanden. Om dit te doen gebruiken we het commando

Na uitvoering zal het systeem u vragen om de gegevens te bevestigen die we in het vars.bat-bestand hebben ingevoerd. Druk er gewoon een paar keer op BINNENKOMEN totdat de originele regel verschijnt.

- Maak een DH-sleutel door een bestand uit te voeren

- We zijn een certificaat aan het voorbereiden voor het servergedeelte. Er is hier één belangrijk punt. Het moet de naam krijgen waarin we hebben geschreven vars.bat in de rij "KEY_NAME". In ons voorbeeld is dit het geval Bultjes. De opdracht ziet er als volgt uit:

build-key-server.bat Lumpics

Hier moet u ook de gegevens bevestigen met de sleutel BINNENKOMEN en voer de letter ook tweemaal in "j"(ja), waar nodig (zie screenshot). Commandoregel kan gesloten worden.

- In onze catalogus "gemakkelijk-rsa" er is een nieuwe map verschenen met de naam "sleutels".

- De inhoud ervan moet worden gekopieerd en in de map worden geplakt "ssl", die in de hoofdmap van het programma moet worden aangemaakt.

Weergave van de map na het plakken van de gekopieerde bestanden:

- Laten we nu naar de catalogus gaan

C:\OpenVPN\config

Maak hier een tekstdocument (RMB – Nieuw – Tekstdocument), hernoem het naar server.ovpn en open het in Kladblok++. Voer de volgende code in:

poort 443

proto udp

dev-tune

dev-node "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\Lumpics.crt

sleutel C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

max-klanten 32

in leven houden 10 120

klant-tot-klant

comp-lzo

persistent-sleutel

volhouden-tun

cijfer DES-CBC

status C:\\OpenVPN\\log\\status.log

log C:\\OpenVPN\\log\\openvpn.log

werkwoord 4

dempen 20Houd er rekening mee dat de namen van certificaten en sleutels moeten overeenkomen met die in de map "ssl".

- Vervolgens gaan wij open "Configuratiescherm" en ga naar "Netwerkcontrolecentrum".

- Klik op de link "Adapterinstellingen wijzigen".

- Hier moeten we de gemaakte verbinding vinden "TAP-Windows-adapter V9". Dit kunt u doen door met de rechtermuisknop op de verbinding te klikken en naar de eigenschappen ervan te gaan.

- Hernoem het naar "VPN-klonten" zonder aanhalingstekens. Deze naam moet overeenkomen met de parameter "ontwikkelaarsknooppunt" in het bestand server.ovpn.

- De laatste fase is het starten van de dienst. Druk op de toetsencombinatie Winnen+R, voer de onderstaande regel in en klik BINNENKOMEN.

- We vinden een dienst met de naam "OpenVpnService", klik met de rechtermuisknop en ga naar de eigenschappen ervan.

- Wijzig het opstarttype in "Automatisch", start de service en klik "Toepassen".

- Als we alles goed hebben gedaan, zou er een rood kruis bij de adapter moeten verdwijnen. Dit betekent dat de verbinding klaar is voor gebruik.

Het opzetten van de clientzijde

Voordat u begint met het instellen van de client, moet u verschillende acties uitvoeren op de servermachine: sleutels en een certificaat genereren om de verbinding tot stand te brengen.

Werk dat moet worden uitgevoerd op de clientcomputer:

Hiermee is de configuratie van de OpenVPN-server en -client voltooid.

Conclusie

Door uw eigen VPN-netwerk te organiseren, kunt u de verzonden informatie zoveel mogelijk beschermen en het surfen op internet veiliger maken. Het belangrijkste is om voorzichtiger te zijn bij het instellen van de server- en clientonderdelen juiste acties U profiteert van alle voordelen van een privé virtueel netwerk.

Een open implementatie van VPN-technologie - Virtual Private Network, dat is ontworpen om virtuele privénetwerken te creëren tussen een groep geografisch afgelegen knooppunten via een open datatransmissiekanaal (internet). OpenVPN is geschikt voor taken zoals het beveiligen van een externe netwerkverbinding met een server zonder dat er internettoegang voor wordt geopend, alsof u verbinding maakt met een host op uw lokale netwerk. Verbindingsbeveiliging wordt bereikt door OpenSSL-codering.

Hoe werkt dit?

Zodra de OpenVPN-installatie is voltooid, kan de server externe beveiligde SSL accepteren netwerkverbindingen naar de virtuele netwerkadapter (tun/tap) die is gemaakt toen de VPN-service werd gelanceerd, zonder de regels voor het verwerken van verkeer van andere interfaces (externe internetadapter, enz.) te beïnvloeden. Het is mogelijk om te configureren algemene toegang OpenVPN-clients naar een specifieke netwerkadapter die op de server aanwezig is. Het tweede deel van de instructies bespreekt dergelijke tunneling van internetverkeer van gebruikers. Met deze doorstuurmethode zullen de VPN-verbindingen die de host verwerken ook de functie van een proxyserver (Proxy) vervullen: de regels voor gebruikersnetwerkactiviteit verenigen en namens hem het internetverkeer van de client routeren.

OpenVPN installeren op de server

Voor elke VPN-client moet u een afzonderlijk SSL-certificaat genereren.

Er is een optie in de OpenVPN-configuratie waarmee u één certificaat voor meerdere clients kunt gebruiken (zie file server.ovpn-> optie "duplicaat-cn"), maar dit wordt vanuit veiligheidsoogpunt niet aanbevolen. Certificaten kunnen in de toekomst worden gegenereerd wanneer nieuwe clients verbinding maken. Daarom zullen we er nu slechts één voor de klant maken klant1:

Voer de volgende opdrachten uit om clientsleutels te genereren: cd\

cd "C:\Program Files\OpenVPN\easy-rsa"

.\build-key.bat-client1

Opmerking: het client1-argument is de naam van het toekomstige bestand.

In het veld Algemene naam geven we de naam van de klant aan (in ons geval klant1).

Diffie Hellman-opties

Om de coderingsinstellingen te voltooien, moet u het script voor het genereren van Diffie-Hellman-parameters uitvoeren: .\build-dh.bat

De weergave van informatie over het maken van parameters ziet er als volgt uit:

Overdracht van aangemaakte sleutels/certificaten

De gegenereerde certificaten bevinden zich in de directory C:\Program Files\OpenVPN\easy-rsa\keys. Kopieer de onderstaande bestanden naar de map C:\Program Files\OpenVPN\config:

- ca.crt

- dh2048.pem/dh1048.pem

- server.crt

- server.sleutel

OpenVPN-serverconfiguratie

Zoek in de structuur de map HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. Zoek de variabele aan de rechterkant van het venster IPEnableRouter, dubbelklik om naar het venster voor het bewerken van waarden te gaan en wijzig dit in 1 , waardoor adressering naar het VPS mogelijk is.

OpenVPN automatisch starten

Laten we de OpenVPN-service onmiddellijk configureren om automatisch te starten wanneer het systeem opstart. Opening "Diensten" Ramen. Zoek OpenVPN in de lijst -> RMB -> Eigenschappen -> Starten: Automatisch

Hierop basisopstelling Virtual Private Network Server is voltooid. Zoek het bestand C:\Program Files\OpenVPN\config\server.ovpn-> klik met de rechtermuisknop -> "Start OpenVPN op deze configuratie" om de virtuele particuliere netwerkserver en het instellingenbestand dat we hebben voorbereid te starten.

OpenVPN-clientconfiguratie

OpenVPN-clienttoepassingen zijn beschikbaar voor alle populaire besturingssystemen: Windows/Linux/iOS/Android. Voor MacOS wordt de client gebruikt Tunnelblik. Al deze applicaties werken met dezelfde configuratiebestanden. Er kunnen slechts kleine verschillen zijn tussen verschillende opties. U kunt hier meer over te weten komen door de documentatie voor uw OpenVPN-client te bestuderen. In deze handleiding zullen we kijken naar het verbinden van een Windows-client met behulp van dezelfde programmadistributie die we op de server hebben geïnstalleerd. Bij het gebruik van applicaties voor andere besturingssystemen is de installatielogica vergelijkbaar.

- Installeer op de clientcomputer.

- We kopiëren de clientcertificaatbestanden die eerder op de server zijn aangemaakt (2 certificaten met de extensie .crt en een sleutel met de extensie .key) naar de directory C:\Program Files\OpenVPN\config en gebruiken ons clientconfiguratiebestand client.ovpn. Laatste bestand Na het kopiëren naar het apparaat van de gebruiker verwijderen we het van de server of brengen het over uit de configuratiemap om verwarring in de toekomst te voorkomen.

- Open het client.ovpn-bestand. Zoek de regel op afstand my-server-1 1194 en specificeer daarin het IP-adres of domeinnaam VPN-servers:

op afstand1194 Bijvoorbeeld: op afstand 111.222.88.99 1194

- Manieren vinden om certificaten te verkrijgen. We geven daarin de paden aan naar de eerder gekopieerde certificaten ca.crt, klant1.key, klant1.crt zoals in het onderstaande voorbeeld:

# Zie het serverconfiguratiebestand voor meer informatie

# beschrijving. Het is het beste om te gebruiken

# een afzonderlijk .crt/.key-bestandspaar

# voor elk cliënt. Een enkele ca

# bestand kan voor alle clients worden gebruikt.

ca "C:\\Program Files\\OpenVPN\\config\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\config\\client1.crt"

sleutel "C:\\Program Files\\OpenVPN\\config\\client1.key"

# Dit bestand moet geheim worden gehouden - Sla het bestand op. De installatie aan de clientzijde is voltooid.

Windows Firewall-regels controleren

Aandacht! Voor een correcte werking OpenVPN-service het is vereist dat geschikte havens in het noorden worden geopend (standaard UDP 1194). Controleer de overeenkomstige regel in uw firewall of antivirussoftware van derden.

OpenVPN-verbinding controleren

Start de OpenVPN-server, ga hiervoor naar de map C:\Program Files\OpenVPN\config en selecteer het serverconfiguratiebestand (we hebben server.ovpn -> RMB ->

Start de client, ga hiervoor naar de map C:\Program Files\OpenVPN\config en selecteer het clientconfiguratiebestand (we hebben client.ovpn -> RMB -> "Start OpenVPN op dit configuratiebestand").

Het verbindingsstatusvenster verschijnt op het scherm. Na een paar seconden wordt het geminimaliseerd naar de lade. De groene indicator van de OpenVPN-snelkoppeling in het systeemvak geeft een succesvolle verbinding aan.

Laten we de toegankelijkheid van de OpenVPN-server vanaf het clientapparaat controleren met behulp van het interne privénetwerkadres:

U beschikt nu over een kant-en-klaar virtueel particulier netwerk waarmee u veilige netwerkverbindingen kunt maken tussen de clients en de server met behulp van open en geografisch afgelegen punten verbinding met internet.

Dit is voornamelijk een onderhoudsrelease met bugfixes en verbeteringen. Een van de grote dingen is verbeterde TLS 1.3-ondersteuning. Een samenvatting van de wijzigingen is beschikbaar in Changes.rst, en een volledige lijst met wijzigingen is beschikbaar.

. We gaan over op MSI-installatieprogramma's in OpenVPN 2.5, maar OpenVPN 2.4.x blijft alleen NSIS.

zal niet werken op Windows XP. De laatste OpenVPN-versie die Windows XP ondersteunt is 2.3.18, die kan worden gedownload als en versies.

Als u een bug in deze release vindt, kunt u een bugrapport indienen bij ons . Neem in onzekere gevallen eerst contact op met onze ontwikkelaars, via het IRC-kanaal van de ontwikkelaar (#openvpn-devel op irc.freenode.net). Voor algemene hulp kun je een kijkje nemen op ons officiële en gebruikers-IRC-kanaal (#openvpn op irc.freenode.net).

Bron Tarball (gzip) |

GnuPG-handtekening | openvpn-2.4.7.tar.gz |

Bron Tarball (xz) |

GnuPG-handtekening | openvpn-2.4.7.tar.xz |

Bron-zip |

GnuPG-handtekening | openvpn-2.4.7.zip |

Windows-installatieprogramma (NSIS) |

GnuPG-handtekening | openvpn-installatie-2.4.7-I603.exe |

OPMERKING: de GPG-sleutel die wordt gebruikt om de releasebestanden te ondertekenen is gewijzigd sinds OpenVPN 2.4.0. Instructies voor het verifiëren van de handtekeningen, evenals de nieuwe openbare GPG-sleutel, zijn beschikbaar.

We bieden ook statische URL's die naar de nieuwste releases verwijzen om de automatisering te vergemakkelijken. Voor een lijst met bestanden, kijk op .

Deze release is ook beschikbaar in onze eigen softwarebronnen voor Debian en Ubuntu. Ondersteunde architecturen zijn i386 en amd64. Voor meer informatie. Look .

OpenVPN 2.4.6 – uitgebracht op 24-04-2018

Dit is in de eerste plaats een onderhoudsrelease met kleine bugfixes en verbeteringen, en één beveiligingsrelevante oplossing voor de ramen Interactieve dienst. Het Windows-installatieprogramma bevat bijgewerkte OpenVPN GUI en OpenSSL. Installer I601 bevatte tap-windows6 driver 9.22.1, die één beveiligingsoplossing had en de ondersteuning voor Windows Vista liet vallen. In installatieprogramma I602 moesten we echter terugkeren naar tap-windows 9.21.2 omdat het stuurprogramma werd afgewezen op vers geïnstalleerde Windows 10 rev 1607 en later toen Secure Boot was ingeschakeld. De mislukking was te wijten aan de nieuwe, strengere vereisten voor het ondertekenen van chauffeurs. De 9.22.1-versie van het stuurprogramma wordt momenteel goedgekeurd en ondertekend door Microsoft en zal worden gebundeld in een aankomend Windows-installatieprogramma.

Houd er rekening mee dat LibreSSL geen ondersteunde crypto-backend is. We accepteren patches en testen wel op OpenBSD 6.0 dat bij LibreSSL wordt geleverd, maar als nieuwere versies van LibreSSL de API-compatibiliteit verbreken, nemen we geen verantwoordelijkheid om dat op te lossen.

Houd er ook rekening mee dat Windows-installatieprogramma's zijn gebouwd met een NSIS-versie die voor verschillende is gepatcht. Op basis van onze tests profiteren oudere Windows-versies, zoals Windows 7, mogelijk niet van deze oplossingen. We raden u daarom ten zeerste aan om NSIS-installatieprogramma's altijd naar een niet door de gebruiker beschrijfbare locatie te verplaatsen voordat u ze uitvoert. Ons langetermijnplan is om in plaats daarvan te migreren naar het gebruik van MSI-installatieprogramma's.

Vergeleken met OpenVPN 2.3 is dit een grote update met een groot aantal nieuwe features, verbeteringen en fixes. Enkele van de belangrijkste kenmerken zijn AEAD (GCM)-codering en ondersteuning voor Elliptic Curve DH-sleuteluitwisseling, verbeterde IPv4/IPv6 dual-stack-ondersteuning en een meer naadloze verbindingsmigratie wanneer het IP-adres van de klant verandert (Peer-ID). Ook de nieuwe - De tls-crypt-functie kan worden gebruikt om de verbindingsprivacy van gebruikers te vergroten.

OpenVPN GUI gebundeld met het Windows-installatieprogramma heeft een groot aantal nieuwe functies vergeleken met degene gebundeld met OpenVPN 2.3. Een van de belangrijkste kenmerken is de mogelijkheid om OpenVPN GUI uit te voeren zonder beheerdersrechten. Voor volledige details, zie de. De nieuwe OpenVPN GUI-functies zijn gedocumenteerd.

Houd er rekening mee dat OpenVPN 2.4-installatieprogramma's zal niet werken op Windows XP.

Als u een bug in deze release aantreft, kunt u een bugrapport indienen bij ons . Neem in onzekere gevallen eerst contact op met onze ontwikkelaars, via het IRC-kanaal van de ontwikkelaar (#openvpn-devel op irc.freenode.net). Voor algemene hulp kunt u terecht op onze officiële,