Nieuw ransomware-virus Bad Rabbit heeft dinsdag de websites van een aantal Russische mediakanalen aangevallen. Met name de informatiesystemen van het Interfax-bureau werden aangevallen, evenals de server van Sint-Petersburg nieuwsportaal"Fontanka". Na de middag begon Bad Rabbit zich te verspreiden in Oekraïne - het virus sloeg toe computer netwerken Kiev Metro, Ministerie van Infrastructuur, internationaal vliegveld Odessa. Soortgelijke aanvallen zijn waargenomen in Turkije en Duitsland, zij het in veel kleinere aantallen. TASS legt uit wat voor soort virus dit is, hoe je jezelf ertegen kunt beschermen en wie er achter zit.

Bad Rabbit is een ransomware-virus

De malware infecteert uw computer door de bestanden erop te coderen. Om er toegang toe te krijgen, biedt het virus aan om een betaling uit te voeren op een specifieke site op het darknet (hiervoor heb je nodig Tor-browser). Om elke computer te ontgrendelen, eisen hackers 0,05 bitcoin, dat wil zeggen ongeveer 16.000 roebel of €280,-. Er wordt 48 uur uitgetrokken voor het losgeld - na het verstrijken van deze periode neemt het bedrag toe.

Volgens het computerforensisch laboratorium van Group-IB probeerde het ransomware-virus niet alleen Russische media aan te vallen, maar ook Russische banken uit de top 20, maar dat lukte hem niet.

Door virus laboratorium ESET maakte bij de aanval gebruik van malware software Diskcoder.D is een nieuwe wijziging van de encryptor die bekend staat als Petya. vorige versie Diskcoder werd gelanceerd in juni 2017. In Groep-IB zou het Bad Rabbit-virus geschreven kunnen zijn door de auteur NotPetya (dit geupdate versie"Petit" 2016) of zijn opvolger.

"De malware werd verspreid vanaf de bron 1dnscontrol.com. Het heeft IP 5.61.37.209, de volgende bronnen zijn gekoppeld aan deze domeinnaam en IP-adres: webcheck01.net, webdefense1.net, secure-check.host, firewebmail.com, secureinbox. e-mail, secure-dns1.net" - TASS in Groep-IB. Het bedrijf merkte op dat veel bronnen zijn geregistreerd bij de eigenaren van deze sites, bijvoorbeeld de zogenaamde aangesloten apotheken - sites die namaakmedicijnen verkopen via spam. “Het is mogelijk dat ze werden gebruikt om spam en phishing te verzenden”, voegde het bedrijf eraan toe.

Bad Rabbit werd gedistribueerd onder het mom van een Adobe Flash-plug-in-update

Gebruikers hebben onafhankelijk de installatie van deze update goedgekeurd en daarmee hun computer geïnfecteerd. “Er waren helemaal geen kwetsbaarheden, gebruikers voerden het bestand zelf uit”, zegt Sergei Nikitin, plaatsvervangend hoofd van het Group-IB computerforensisch laboratorium. Eens in lokaal netwerk, steelt Bad Rabbit logins en wachtwoorden uit het geheugen en kan onafhankelijk op andere computers worden geïnstalleerd.

Het virus is vrij eenvoudig te vermijden

Ter bescherming tegen Bad Rabbit-infectie hoeven bedrijven alleen de opgegeven domeinen voor bedrijfsnetwerkgebruikers te blokkeren. Thuisgebruikers moeten Windows en antivirusproduct- dan wordt dit bestand als schadelijk gedetecteerd.

Gebruikers van de ingebouwde antivirus van het besturingssysteem Windows-systemen — Windows-verdediger Antivirus - al van Bad Rabbit. “We zetten het onderzoek voort en indien nodig zullen we aanvullende maatregelen nemen om onze gebruikers te beschermen”, zegt TASS-woordvoerster van Microsoft Corporation in Rusland Kristina Davydova.

Kaspersky Lab heeft zich ook voorbereid om te voorkomen dat het slachtoffer wordt van een nieuwe epidemie. De antivirusfabrikant adviseerde iedereen een back-up te maken ( back-up). Bovendien adviseerde het bedrijf de uitvoering van de bestanden c:\windows\infpub.dat, C:\Windows\cscc.dat te blokkeren en, indien mogelijk, ook het gebruik van de WMI-service te verbieden.

Het ministerie van Telecom en Massacommunicatie is van mening dat de aanval op de Russische media niet gericht was

“Met alle respect voor de grote media, dit is geen kritieke infrastructuurfaciliteit”, voegde hoofd van het ministerie van Telecom en Massacommunicatie Nikolai Nikiforov eraan toe dat het onwaarschijnlijk was dat de hackers een specifiek doel zouden nastreven. Naar zijn mening worden dergelijke aanvallen met name geassocieerd met schendingen van veiligheidsmaatregelen bij het verbinden met " open internetten". "Hoogstwaarschijnlijk dit Informatie Systeem(Interfax - TASS-notitie) is niet gecertificeerd”, suggereerde de minister.

De belangrijkste golf van verspreiding van het virus is al voorbij

‘Nu kunnen we praten over stoppen actieve verspreiding virus is de derde epidemie bijna voorbij. Zelfs het domein waarlangs Bad Rabbit werd verspreid, reageert niet meer”, aldus Group-IB. Volgens Sergei Nikitin zijn geïsoleerde gevallen van virusinfectie mogelijk, vooral in bedrijfsnetwerken waar logins en wachtwoorden al zijn gestolen, en het virus. kan zichzelf installeren, zonder deelname van gebruikers. We kunnen echter al praten over het einde van de hoofdgolf van de derde ransomware-virusepidemie in 2017.

Laten we u eraan herinneren dat in mei computers over de hele wereld werden aangevallen door een virus. Informatie werd geblokkeerd op geïnfecteerde computers en de aanvallers eisten $600 aan bitcoins om de gegevens te ontgrendelen. In juni viel een ander virus, Petya genaamd, olie-, telecommunicatie- en financiële bedrijven in Rusland, Oekraïne en enkele EU-landen aan. Het principe van zijn werking was hetzelfde: het virus versleutelde informatie en eiste een losgeld van $300 in bitcoins.

Ransomware-virus Bad Rabbit of Diskcoder.D. valt bedrijfsnetwerken van grote en middelgrote organisaties aan en blokkeert alle netwerken.

Bad Rabbit of 'bad Rabbit' kan nauwelijks een pionier worden genoemd - het werd voorafgegaan door de encryptievirussen Petya en WannaCry.

Bad Rabbit - wat voor soort virus

Deskundigen van het antivirusbedrijf ESET onderzochten het distributieschema van het nieuwe virus en ontdekten dat Bad Rabbit de computers van de slachtoffers binnendrong onder het mom van Adobe-updates Flash voor de browser.

Het antivirusbedrijf is van mening dat de Win32/Diskcoder.D-encryptor, genaamd Bad Rabbit, een aangepaste versie is van Win32/Diskcoder.C, beter bekend als Petya/NotPetya, die in juni in de IT-systemen van organisaties in verschillende landen terechtkwam. De verbinding tussen Bad Rabbit en NotPetya wordt aangegeven door overeenkomsten in de code.

De aanval maakt gebruik van het Mimikatz-programma, dat logins en wachtwoorden op de geïnfecteerde machine onderschept. Ook in de code zijn er al geregistreerde logins en wachtwoorden voor pogingen om beheerderstoegang te krijgen.

Het nieuwe kwaadaardige programma corrigeert fouten in de bestandsversleuteling. De code die in het virus wordt gebruikt, is ontworpen om logische schijven te versleutelen. externe USB-drives en CD/DVD-images, maar ook opstartbaar systeempartities schijf. Decoderingsexperts zullen dus veel tijd moeten besteden aan het ontrafelen van het geheim van het Bad Rabbit-virus, zeggen experts.

Het nieuwe virus werkt volgens experts volgens een standaardschema voor encryptors: het komt vanuit het niets het systeem binnen en codeert bestanden, voor de encryptie waarvan hackers losgeld in bitcoins eisen.

Het ontgrendelen van één computer kost 0,05 bitcoin, wat ongeveer $283 is huidige tarief. Als het losgeld is betaald, sturen de oplichters een speciale sleutelcode waarmee u het systeem kunt herstellen normaal werk systeem en niet alles verliezen.

Als de gebruiker binnen 48 uur geen geld overmaakt, zal het losgeldbedrag stijgen.

Maar het is de moeite waard om te onthouden dat het betalen van losgeld een valstrik kan zijn die niet garandeert dat de computer wordt ontgrendeld.

ESET merkt op dat de malware momenteel wordt geassocieerd met externe server afwezig.

Het virus heeft het hardst toegeslagen Russische gebruikers, en in mindere mate - bedrijven in Duitsland, Turkije en Oekraïne. De verspreiding vond plaats via geïnfecteerde media. Bekende geïnfecteerde sites zijn al geblokkeerd.

ESET is van mening dat aanvalsstatistieken grotendeels consistent zijn met de geografische spreiding van sites die kwaadaardig JavaScript bevatten.

Hoe u uzelf kunt beschermen

Specialisten van Group-IB, die betrokken is bij het voorkomen en onderzoeken van cybercriminaliteit, gaven aanbevelingen over hoe u zich kunt beschermen tegen het Bad Rabbit-virus.

Om u te beschermen tegen een online plaag, moet u met name het bestand C:\windows\infpub.dat op uw computer aanmaken en er alleen-lezen rechten voor instellen in de beheersectie.

Deze actie blokkeert de uitvoering van bestanden en alle documenten die van buitenaf binnenkomen, worden niet gecodeerd, zelfs niet als ze zijn geïnfecteerd. Noodzaak om te creëren backup kopie alle waardevolle gegevens zodat u deze bij besmetting niet kwijtraakt.

Specialisten van Group-IB adviseren ook het blokkeren van IP-adressen en domeinnamen, van waaruit de verspreiding plaatsvond kwaadaardige bestanden, stel een pop-upblokkering in voor gebruikers.

Het wordt ook aanbevolen om computers snel te isoleren in een inbraakdetectiesysteem. PC-gebruikers moeten ook de relevantie en integriteit van back-ups van belangrijke netwerkknooppunten controleren en bijwerken Besturingssysteem en beveiligingssystemen.

"In termen van wachtwoordbeleid: gebruik de instellingen van Groepsbeleid om het opslaan van wachtwoorden in LSA Dump in te verbieden open vorm. Verander alle wachtwoorden in complexe wachtwoorden”, voegde het bedrijf eraan toe.

Voorgangers

Het WannaCry-virus verspreidde zich in mei 2017 in minstens 150 landen. Hij versleutelde de informatie en eiste volgens verschillende bronnen een losgeld van 300 tot 600 dollar.

Ruim 200.000 gebruikers werden erdoor getroffen. Volgens één versie namen de makers ervan als basis malware Eternal Blue van de Amerikaanse NSA.

De wereldwijde aanval van het Petya-ransomwarevirus op 27 juni trof de IT-systemen van bedrijven in verschillende landen over de hele wereld, waarbij vooral Oekraïne werd getroffen.

Computers van olie-, energie-, telecommunicatie-, farmaceutische bedrijven en overheidsinstanties werden aangevallen. De Oekraïense cyberpolitie verklaarde dat de ransomware-aanval plaatsvond via het M.E.doc-programma.

Het materiaal is samengesteld op basis van open bronnen

Dinsdag werden computers in de Russische Federatie, Oekraïne, Turkije en Duitsland aangevallen door het Bad Rabbit-ransomwarevirus. Het virus werd snel geblokkeerd, maar specialisten computer beveiliging waarschuwen voor de nadering van een nieuwe “cyberorkaan”.

Virusaanvallen begonnen midden op de dag in Oekraïne: het virus trof de computernetwerken van de metro van Kiev, het Ministerie van Infrastructuur en de internationale luchthaven van Odessa. Bad Rabbit versleutelde bestanden op computers en eiste een losgeld van 0,05 bitcoin.

Even later de Rus informatie Agentschap Interfax en de server van het Sint-Petersburgse nieuwsportaal Fontanka, waardoor deze twee mediakanalen moesten stoppen met werken. Volgens Group-IB, een onderzoeksbureau voor cybercriminaliteit, probeerde Bad Rabbit dinsdag van 13.00 tot 15.00 uur Moskouse tijd ook grote Russische banken aan te vallen, maar dat lukte niet. ESET meldde dat de virusaanvallen gebruikers in Bulgarije, Turkije en Japan troffen.

Bad Rabbit werd verspreid onder het mom van valse Adobe Flash-updates en -installatieprogramma's. De vervalsingen waren ondertekend met valse certificaten die Symantec-certificaten imiteerden.

Slechts een paar uur na het begin van de aanval testte bijna iedereen het virus grootste bedrijven op het gebied van internetbeveiliging. Experts van ESET, Proofpoint en Kaspersky Lab ontdekten dat Bad Rabbit werd verspreid onder het mom van nep-updates en Adobe Flash-installatieprogramma's. De vervalsingen waren ondertekend met valse certificaten die Symantec-certificaten imiteerden.

Bad Rabbit verspreidde meerdere gehackte sites tegelijk, waarvan de meeste eigendom waren van mediakanalen. Ook werd vastgesteld dat de aanval meerdere dagen werd voorbereid: Laatste updates programma's zijn gemaakt op 19 oktober 2017.

Erfgenaam van "Petit"

Dit is de derde wereldwijde ransomware-aanval dit jaar. Op 12 mei infecteerde het WannaCry-virus ruim 300.000 computers in 150 landen. WannaCry versleutelde de bestanden van gebruikers; voor decodering eisten de afpersers om $600 aan Bitcoin-cryptocurrency te betalen. Met name het Britse National Health Care System, het Spaanse telecommunicatiebedrijf Telefonica, het Russische Ministerie van Noodsituaties, het Ministerie van Binnenlandse Zaken, de Russische Spoorwegen, Sberbank, Megafon en VimpelCom leden onder virusaanvallen.

De totale schade van WannaCry bedroeg meer dan $ 1 miljard. Tegelijkertijd ontvingen de afpersers volgens Amerikaanse experts slechts 302 betalingen voor een totaalbedrag van $116,5 duizend.

Deskundigen hebben vastgesteld dat WannaCry is gemaakt op basis van hacker-programma EternalBlue, gemaakt door de Amerikaanse NSA en gestolen door hackers. Microsoft-president Brad Smith zei in dit verband dat de massale aanval WannaCry-virus werd mogelijk dankzij het feit dat de CIA en de Amerikaanse National Security Agency (NSA) voor hun eigen belangen gegevens verzamelen over softwarekwetsbaarheden.

De WannaCry-aanval legt een verontrustend verband bloot tussen twee van de ernstigste vormen van cyberdreigingen: staatsacties en criminele groepen.

Brad Smit

Microsoft-voorzitter

Op 27 juni 2017 begonnen de aanvallen door het NotPetya-ransomwarevirus. Het virus verspreidde zich via links in berichten E-mail en geblokkeerde gebruikerstoegang tot harde schijf computer. Net als bij WannaCry eisten de hackers losgeld om de functionaliteit van de computer te herstellen, maar dit keer slechts $300 in Bitcoin.

Tientallen mensen werden getroffen door de NotPetya-aanval Russische bedrijven, waaronder Rosneft, Bashneft, Evraz, Russische kantoren van Mars, Mondeles en Nivea. In Oekraïne virus aanval De computers van Kyivenergo, Ukrenergo, Oschadbank, het Antonov-concern en de kerncentrale van Tsjernobyl werden getroffen. Net als WannaCry is NotPetya gemaakt op basis van de EternalBlue-tool ontwikkeld door de Amerikaanse NSA.

Volgens deskundigen zou de auteur van het nieuwe BadRabbit-encryptievirus dezelfde hacker of groep hackers kunnen zijn die NotPetya schreef: in de code van beide virussen zijn overeenkomende fragmenten gevonden. Dat hebben analisten van Intezer berekend bron de twee virussen vallen met 13% samen.

Het slechte Konijn is aangepaste versie NotPetya met gecorrigeerde fouten in het coderingsalgoritme.

Groep-IB-bedrijf

Specialisten van ESET en Kaspersky Lab geven ook toe dat Bad Rabbit mogelijk een directe “opvolger” is van NotPetya, maar merken op dat Bad Rabbit, in tegenstelling tot de twee voorgaande ransomware-virussen, geen gebruik maakt van de EternalBlue-tool.

Hoe jezelf te beschermen tegen het "Bad Bunny"

Internetbeveiligingsexperts melden dat de distributie van Bad Rabbit al is stopgezet, maar adviseren het nemen van beveiligingsmaatregelen. Group-IB gaf in zijn Telegram-kanaal aanbevelingen over wat u moet doen om te voorkomen dat het virus uw bestanden versleutelt.

U moet een bestand C:\windows\infpub.dat maken en dit alleen-lezen-rechten geven<...>Hierna worden de bestanden, zelfs als ze geïnfecteerd zijn, niet gecodeerd.

Groep-IB-bedrijf

is gespecialiseerd in onderzoek naar cybercriminaliteit

Om grootschalige infectie te voorkomen, is het noodzakelijk om computers waarvan is vastgesteld dat ze dergelijke kwaadaardige bestanden verzenden, snel te isoleren, aldus het bedrijf. Bovendien moeten gebruikers ervoor zorgen dat back-ups van belangrijke netwerkknooppunten actueel en intact zijn.

Het wordt ook aanbevolen om besturingssystemen en beveiligingssystemen bij te werken en tegelijkertijd IP-adressen en domeinnamen te blokkeren waarvandaan kwaadaardige bestanden werden verspreid. Bovendien raadt Group-IB aan om alle wachtwoorden te wijzigen in complexere wachtwoorden en het blokkeren van pop-ups in te schakelen.

Het ergste moet misschien nog komen

Twee dagen voor de aanval" slecht konijntje"De toonaangevende Noorse krant Dagbladet publiceerde een lang artikel waarin werd gewaarschuwd voor de naderende 'cyberstorm van ongekende omvang die het internet in de wereld zou kunnen platleggen.'" Uit ons onderzoek blijkt dat dit de stilte is voor een grote storm. Er komt een cyberorkaan aan”, citeert Dagbladet een Israëlisch virusbeschermingsbedrijf. Controlepunt.

Volgens Check Point creëren onbekende hackers momenteel een gigantisch Reaper-botnet, dat apparaten die met het internet zijn verbonden, zoals routers en zelfs camera's, infecteert. Bedrijfsspecialisten benadrukken dat in in dit geval hackers hebben zich geconcentreerd op het ‘internet der dingen’: slimme apparaten die zijn verbonden met het World Wide Web (van gloeilampen, deursloten, beveiligingscamera’s tot koelkasten en koffiezetapparaten) en kunnen worden bediend via mobiele applicaties of internet.

De meeste van deze apparaten (gloeilampen, videocamera's, enz. die op internet zijn aangesloten) hebben enorme kwetsbaarheden. Artikelen worden doorgaans geleverd met de achternaam van de gebruiker en standaard wachtwoord, en de software wordt zelden bijgewerkt. Daarom zijn ze erg kwetsbaar voor aanvallen van hackers.

gespecialiseerd in virusbescherming

Bedrijfsspecialisten ontdekten eind september dat een groot aantal van dergelijke objecten door hackers was ‘gerekruteerd’ om het virus naar andere dingen te verspreiden. Het virus verspreidt zich dus sneller en heeft al miljoenen apparaten over de hele wereld geïnfecteerd, waaronder de meeste D-Link-routers, Netgear en Linksys, evenals op internet aangesloten beveiligingscamera's van bedrijven als Vacron, GoAhead en AVTech.

Het Reaper-botnet heeft nog geen activiteit vertoond, maar Chinees bedrijf Wat betreft virusbescherming waarschuwt Qihoo 360 dat een virus op elk moment kan worden geactiveerd, wat kan resulteren in het afsluiten van grote delen van het internet.

Het ransomware-virus, bekend als Bad Rabbit, viel tienduizenden computers aan in Oekraïne, Turkije en Duitsland. Maar de meeste aanslagen vonden plaats in Rusland. Wat voor soort virus is dit en hoe u uw computer kunt beschermen, vertellen we u in onze sectie Vragen en antwoorden.

Wie leed er aan Bad Rabbit in Rusland?

Het Bad Rabbit-ransomwarevirus begon zich op 24 oktober te verspreiden. Onder de slachtoffers van zijn daden bevinden zich persbureau Interfax en de publicatie Fontanka.ru.

Ook de metro van Kiev en de luchthaven van Odessa hadden te lijden onder de acties van hackers. Toen werd bekend over een poging om de systemen van verschillende Russische banken uit de top 20 te hacken.

Alles wijst erop dat dit een gerichte aanval is bedrijfsnetwerken, omdat er methoden worden gebruikt die vergelijkbaar zijn met die waargenomen bij de ExPetr-virusaanval.

Het nieuwe virus stelt één eis aan iedereen: een losgeld van 0,05 Bitcoin. In termen van roebel is dit ongeveer 16 duizend roebel. Hij meldt echter dat de tijd om aan deze eis te voldoen beperkt is. Voor alles wordt iets meer dan 40 uur uitgetrokken. Bovendien zal de afkoopsom stijgen.

Wat is dit virus en hoe werkt het?

Heeft u al ontdekt wie er achter de verspreiding ervan zit?

Het is nog niet mogelijk gebleken om te achterhalen wie er achter deze aanval zit. Het onderzoek leidde de programmeurs alleen naar de domeinnaam.

Deskundigen van antivirusbedrijven merken de gelijkenis van het nieuwe virus op met het Petya-virus.

Maar in tegenstelling tot eerdere virussen dit jaar besloten de hackers deze keer te gaan op een eenvoudige manier, meldt 1tv.ru.

“Blijkbaar verwachtten de criminelen dat gebruikers in de meeste bedrijven hun computers zouden updaten na deze twee aanvallen, en besloten ze een redelijk goedkope oplossing te proberen: social engineering, om gebruikers in eerste instantie relatief onopgemerkt te infecteren”, zegt Vyacheslav Zakorzhevsky, hoofd van de antivirusonderzoeksafdeling van Kaspersky Lab.

Hoe beschermt u uw computer tegen een virus?

Zorg ervoor dat u een back-up van uw systeem maakt. Als u Kaspersky, ESET, Dr.Web of andere populaire analogen voor bescherming gebruikt, moet u de databases onmiddellijk bijwerken. Ook moet je voor Kaspersky “Activity Monitoring” (System Watcher) inschakelen, en in ESET moet je handtekeningen toepassen met update 16295, informeert talkdevice.

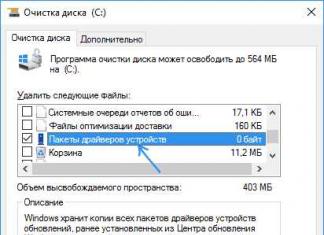

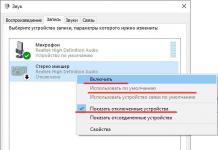

Als u niet over antivirusprogramma's beschikt, blokkeer dan de uitvoering van de bestanden C:\Windows\infpub.dat en C:\Windows\cscc.dat. Dit gebeurt via de editor groepsbeleid of AppLocker voor ramen.

Voorkom dat de service wordt uitgevoerd - Windows-beheer Instrumentatie (WMI). Door rechter knop voer de service-eigenschappen in en selecteer de modus "Uitgeschakeld" bij "Opstarttype".