Een wachtwoord is geen erg betrouwbaar beveiligingsmiddel. Heel vaak worden eenvoudige, gemakkelijk te raden wachtwoorden gebruikt, of gebruikers houden niet bijzonder toezicht op de veiligheid van hun wachtwoorden (ze verspreiden ze onder collega's, schrijven ze op stukjes papier, enz.). Microsoft heeft al lang technologie geïmplementeerd waarmee u een SmartCard kunt gebruiken om in te loggen op het systeem, d.w.z. authenticeren in het systeem met behulp van een certificaat. Maar het is niet nodig om smartcards rechtstreeks te gebruiken, omdat ze ook lezers nodig hebben, dus het is gemakkelijker om ze te vervangen door USB-tokens. Hiermee kunt u tweefactorauthenticatie implementeren: de eerste factor is het wachtwoord van het token, de tweede factor is het certificaat op het token. Vervolgens zal ik u, aan de hand van de JaCarta usb-token en een Windows-domein als voorbeeld, vertellen hoe u dit authenticatiemechanisme kunt implementeren.

Allereerst zullen we in AD de groep “g_EtokenAdmin” en een account aanmaken. de vermelding "Inschrijvingsagent" die deel uitmaakt van deze groep. Deze groep en gebruiker zullen de certificeringsinstantie beheren.

Daarnaast gaan wij installeren Webservice certificaten opvragen.

Selecteer vervolgens de optie voor de onderneming. Selecteer de Root CA (als dit de eerste certificeringsinstantie in het domein is)

Maak een nieuwe privésleutel. De sleutellengte kan hetzelfde blijven, maar het hash-algoritme is beter om SHA2 (SHA256) te kiezen.

Voer de naam van de CA in en selecteer de geldigheidsperiode van het hoofdcertificaat.

We laten de overige parameters standaard staan en starten het installatieproces.

Ga na de installatie naar de module van de certificeringsinstantie en configureer de rechten op sjablonen.

We zijn geïnteresseerd in twee sjablonen: Enrollment Agent en Smartcard-aanmelding.

Laten we naar de eigenschappen van deze sjablonen gaan en op het tabblad Beveiliging de groep “g_EtokenAdmin” met lees- en toepassingsrechten toevoegen.

En ze zullen verschijnen in onze algemene lijst.

De volgende stap is het configureren van groepsbeleid:

Laten we eerst alle computers in het domein informeren over de rootcertificeringsinstantie; om dit te doen, zullen we het standaarddomeinbeleid wijzigen.

Computerconfiguratie -> Beleid -> Windows-configuratie -> Beveiligingsinstellingen -> Beleid voor openbare sleutels -> Vertrouwde basiscertificeringsinstanties -> Importeren

Laten we ons hoofdcertificaat selecteren, gelegen langs het pad: C:\Windows\System32\certsrv\CertEnroll. Sluit het standaarddomeinbeleid.

In de volgende stap gaan we een beleid maken voor de container waarin computers met token-authenticatie (Smartcard) worden geplaatst.

Langs het pad: Computerconfiguratie -> Beleid -> Windows-configuratie -> Beveiligingsinstellingen -> Lokaal beleid-> Beveiligingsinstellingen. Laten we twee parameters configureren: "Interactief aanmelden: een smartcard vereisen" en "Interactief aanmelden: gedrag bij het verwijderen van een smartcard".

Dat is alles met de instellingen, nu kunt u een clientcertificaat genereren en de authenticatie controleren met behulp van een token.

Log in op de computer onder het account “Enrollment Agent” en open de browser door de link http://MS_CA_server_name/certsrv te volgen

Selecteer Certificaatverzoek -> Geavanceerd certificaatverzoek -> Een verzoek maken en indienen bij deze CA

Als u een foutmelding ontvangt zoals 'Om de aanvraag voor een certificaat te voltooien, moet u de website zo configureren dat de CA HTTPS-authenticatie gebruikt', dan moet u de site binden aan het https-protocol op de IIS-server waarop MS CA is geïnstalleerd .

Laten we doorgaan met het verkrijgen van het certificaat; hiervoor selecteert u op de geopende pagina de sjabloon: "Registratieagent" en klikt u op de knop om het certificaat uit te geven en te installeren.

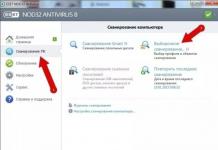

De Enrollment Agent-gebruiker kan nu certificaten uitgeven voor andere gebruikers. Laten we bijvoorbeeld een certificaat aanvragen voor de gebruikerstest. Om dit te doen, opent u de certificaatbeheerconsole certmgr.msc, omdat Het zal niet mogelijk zijn om via de webinterface een certificaat naar een USB-token te schrijven.

In deze console zullen we in de persoonlijke map een verzoek indienen namens een andere gebruiker

Selecteer als handtekening het enige ‘Enrollment Agent’-certificaat en ga door naar de volgende stap, waarin we het item ‘Inloggen met een smartcard’ selecteren en op details klikken om een cryptoprovider te selecteren.

In mijn geval gebruik ik JaCarta-tokens, dus de cryptoprovider "Athena..." werd samen met de stuurprogramma's geïnstalleerd:

In de volgende stap selecteren we domein gebruiker, waarvoor wij een certificaat afgeven en op de knop “Aanvragen” klikken.

We voegen het token in, voeren de pincode in en het generatieproces begint. Als gevolg hiervan zouden we een dialoogvenster moeten zien met de tekst 'Succes'.

Als het proces niet succesvol was, kan dit het sjabloon zijn voor het verkrijgen van het certificaat; in mijn geval moest het enigszins worden gecorrigeerd.

Laten we beginnen met testen, controleer de werking van het token op een computer in de OU met Groepsbeleid Inloggen met een smartcard.

Wanneer we proberen in te loggen met een account met een wachtwoord, moeten we een weigering ontvangen. Wanneer we proberen in te loggen met een smartcard (token), wordt ons gevraagd een pincode in te voeren en zou het inloggen succesvol moeten zijn.

P.s.

1) Als het automatisch vergrendelen van de computer of het afmelden bij het systeem niet werkt na het verwijderen van het token, controleer dan of de service “Smart Card Removal Policy” actief is.

2) U kunt alleen lokaal naar een token schrijven (een certificaat genereren), dit werkt niet via RDP.

3) Als u het proces voor het genereren van certificaten niet kunt starten met standaard sjabloon“Inloggen met een smartcard”, maak er een kopie van met de volgende parameters.

Dat is alles, als u vragen heeft, stel ze dan, ik zal proberen te helpen.

- Handleiding

Sommigen van jullie hebben waarschijnlijk gehoord van het incident dat onlangs openbaar werd gemaakt. De Amerikaanse halfgeleiderfabrikant Allegro MicroSystem LLC heeft zijn voormalige IT-specialist aangeklaagd wegens sabotage. Nimesh Patel, die veertien jaar voor het bedrijf werkte, vernietigde in de eerste week van het nieuwe fiscale jaar belangrijke financiële gegevens.

Hoe is dit gebeurd?

Twee weken na zijn ontslag ging Patel het hoofdkantoor van het bedrijf in Worcester (Massachusetts, VS) binnen om het Wi-Fi-netwerk van het bedrijf te ontvangen. Met behulp van de inloggegevens van een voormalige collega en een werklaptop logde Patel in op het bedrijfsnetwerk. Vervolgens implementeerde hij de code in de Oracle-module en programmeerde deze voor uitvoering op 1 april 2016, de eerste week van de nieuwe versie. financieel jaar. De code was bedoeld om bepaalde headers of pointers naar een aparte databasetabel te kopiëren volgende verwijdering ze uit de module. Exact op 1 april zijn de gegevens uit het systeem verwijderd. En omdat de aanvaller legaal inlogde op het Allegro-netwerk, werden zijn acties niet meteen opgemerkt.

Het grote publiek kent de details niet, maar hoogstwaarschijnlijk is het incident grotendeels mogelijk gemaakt doordat het bedrijf wachtwoordauthenticatie gebruikte om toegang te krijgen tot het netwerk. Er waren zeker nog meer beveiligingsproblemen, maar het wachtwoord kan onopgemerkt door de gebruiker worden gestolen en het feit van wachtwoorddiefstal wordt niet opgemerkt. in het gunstigste geval tot het punt waarop de gestolen inloggegevens worden gebruikt.

Toepassing van strikt tweefactorauthenticatie en een verbod op het gebruik van wachtwoorden in combinatie met een competent beveiligingsbeleid zou de beschreven ontwikkeling van gebeurtenissen kunnen helpen, zo niet vermijden, en vervolgens de implementatie van een dergelijk plan enorm kunnen bemoeilijken.

We zullen bespreken hoe u het beveiligingsniveau van uw bedrijf aanzienlijk kunt verhogen en uzelf tegen dergelijke incidenten kunt beschermen. Je leert hoe je authenticatie en ondertekening van gevoelige gegevens instelt met behulp van tokens en cryptografie (zowel binnen- als buitenland).

In het eerste artikel leggen we uit hoe je met behulp van PKI een sterke tweefactorauthenticatie instelt bij het inloggen op een domein rekening op Windows.

In de volgende artikelen vertellen we u hoe u Bitlocker instelt, e-mail beschermt en eenvoudig documentbeheer uitvoert. Wij gaan ook samen met u aan de slag beveiligde toegang Naar bedrijfsmiddelen en beveiligde toegang op afstand via VPN.

Tweefactorauthenticatie

Ervaren systeembeheerders en beveiligingsteams zijn zich er terdege van bewust dat gebruikers uiterst laks zijn in het volgen van het beveiligingsbeleid; ze kunnen hun inloggegevens op een notitie schrijven en dit naast hun computer plakken, wachtwoorden delen met hun collega's, en dergelijke. Dit gebeurt vooral vaak als het wachtwoord complex is (meer dan zes tekens bevat en bestaat uit letters met verschillende hoofdletters, cijfers en speciale tekens) en moeilijk te onthouden is. Maar dergelijk beleid wordt niet voor niets door beheerders vastgesteld. Dit is nodig om het gebruikersaccount te beschermen tegen het eenvoudig raden van wachtwoorden met behulp van een woordenboek. Ook raden beheerders aan om wachtwoorden minstens één keer per zes maanden te wijzigen, eenvoudigweg vanuit de overweging dat het gedurende deze tijd theoretisch mogelijk is om zelfs met brute kracht te werken. complex wachtwoord.

Laten we onthouden wat authenticatie is. In ons geval is dit het proces waarbij de authenticiteit van een onderwerp of object wordt bevestigd. Gebruikersauthenticatie is het proces waarbij de identiteit van een gebruiker wordt bevestigd.

En tweefactorauthenticatie is een authenticatie waarbij u minimaal twee verschillende methoden moet gebruiken om uw identiteit te bevestigen.

Het eenvoudigste voorbeeld van tweefactorauthenticatie in het echte leven is een kluis met een slot en een combinatie. Om zo'n kluis te openen, moet u de code kennen en de sleutel hebben.

Token en smartcard

Waarschijnlijk de meest betrouwbare en gemakkelijkst te implementeren methode van tweefactorauthenticatie is het gebruik van een cryptografisch token of smartcard. Een token is een USB-apparaat dat tegelijkertijd zowel een lezer als een smartcard is. De eerste factor in dit geval is het feit dat u eigenaar bent van het apparaat, en de tweede is de kennis van de pincode.

Gebruik een token of een smartcard, afhankelijk van wat het handigst voor u is. Maar historisch gezien zijn mensen in Rusland meer gewend aan het gebruik van tokens, omdat daarvoor geen ingebouwde of externe smartcardlezers nodig zijn. Tokens hebben ook hun nadelen. Je kunt er bijvoorbeeld geen foto op afdrukken.

De foto toont een typische smartcard en lezer.

Laten we echter terugkeren naar de bedrijfsbeveiliging.

En we zullen beginnen met het Windows-domein, omdat dit bij de meeste bedrijven in Rusland het geval is bedrijfsnetwerk precies daaromheen gebouwd.

Zoals u weet, bieden en beperken Windows-domeinbeleid, gebruikersinstellingen en groepsinstellingen in Active Directory de toegang tot een groot aantal applicaties en netwerkservices.

Door een domeinaccount te beschermen, kunnen we de meeste, en in sommige gevallen alle, interne informatiebronnen beschermen.

Waarom is tweefactorauthenticatie in een domein met behulp van een token met een pincode veiliger dan een regulier wachtwoordschema?

Pincode is gekoppeld aan specifiek apparaat, in ons geval naar een token. Het kennen van de pincode op zich levert niets op.

Zo kan de pincode van een token bijvoorbeeld telefonisch aan anderen worden gedicteerd en dit levert een aanvaller niets op als je zorgvuldig met de token omgaat en deze niet onbeheerd achterlaat.

Bij een wachtwoord is de situatie compleet anders; als een aanvaller het wachtwoord voor een account in een domein heeft geraden, bespioneerd of op een andere manier in bezit heeft genomen, dan heeft hij vrije toegang tot zowel het domein zelf als andere domeinen. bedrijfsservices die hetzelfde account gebruiken.

Een token is een uniek, niet-kopieerbaar fysiek object. Het is eigendom van een legitieme gebruiker. Tweefactorauthenticatie met behulp van een token kan alleen worden omzeild als de beheerder daartoe opzettelijk of onbedoeld ‘gaten in het systeem’ heeft gelaten.

Voordelen van inloggen op een domein met een token

De token-pincode is gemakkelijker te onthouden, omdat deze veel eenvoudiger kan zijn dan een wachtwoord. Iedereen heeft waarschijnlijk minstens één keer in zijn leven gezien hoe een ‘ervaren’ gebruiker er na verschillende pogingen pijnlijk niet in slaagt zich in het systeem te authenticeren, waarbij hij zijn ‘veilige’ wachtwoord onthoudt en invoert.

De pincode hoeft niet voortdurend te worden gewijzigd, omdat tokens beter bestand zijn tegen brute kracht van de pincode. Na een bepaald aantal mislukte invoerpogingen wordt het token geblokkeerd.

Bij gebruik van een token ziet de gebruikersaanmelding er als volgt uit: na het opstarten van de computer sluit hij eenvoudigweg de token aan op de USB-poort van de computer, voert 4-6 cijfers in en drukt op de Enter-knop. Nummerinvoersnelheid gewone mensen hoger dan de letterinvoersnelheid. Hierdoor wordt de pincode sneller ingevoerd.

Tokens helpen bij het oplossen van het probleem van “bureauverlating” – wanneer een gebruiker zijn werkplek verlaat en vergeet uit te loggen bij zijn account.

Er kan een domeinbeleid worden geconfigureerd om een computer automatisch te vergrendelen wanneer een token wordt opgehaald. Ook kan de token worden uitgerust met een RFID-tag voor doorgang tussen de gebouwen van het bedrijf, dus zonder de token van zijn werkplek op te halen, kan de werknemer zich eenvoudigweg niet door het gebied verplaatsen.

Nadelen, waar zouden we zijn zonder hen?

Tokens of smartcards zijn niet gratis (bepaald door het budget).

Er moet rekening mee worden gehouden, ze moeten worden beheerd en onderhouden (opgelost door token- en smartcardbeheersystemen).

Sommige Informatie Systemen ondersteunt mogelijk geen token-authenticatie out-of-the-box (opgelost door systemen van het type Single Sign-On - ontworpen om de mogelijkheid te organiseren om één account te gebruiken om toegang te krijgen tot bronnen in het gebied).

Tweefactorauthenticatie instellen in een Windows-domein

Theoretisch gedeelte:

Dienst Actieve map Directory ondersteunt smartcard- en tokenverificatie sinds Windows 2000. Het is ingebouwd in de PKINIT-extensie (public key initialization) voor het Kerberos RFC 4556-protocol.

Het Kerberos-protocol is speciaal ontworpen om sterke gebruikersauthenticatie te bieden. Het kan gebruik maken van gecentraliseerde opslag van authenticatiegegevens en vormt de basis voor het bouwen van Single Sing-On-mechanismen. Het protocol is gebaseerd op de sleutelentiteit Ticket.

Een ticket is een gecodeerd datapakket dat wordt uitgegeven door een vertrouwde authenticatie-instantie, in termen van het Kerberos - Key Distribution Center (KDC)-protocol.

Wanneer een gebruiker primaire authenticatie uitvoert nadat zijn of haar identiteit met succes is geverifieerd, geeft de KDC de primaire inloggegevens van de gebruiker uit voor toegang tot netwerkbronnen: een Ticket Granting Ticket (TGT).

In de toekomst presenteert de gebruiker bij toegang tot individuele netwerkbronnen de TGT en ontvangt hij van de KDC een identiteit voor toegang tot een specifiek netwerkbron- Ticketverlenende dienst (TGS).

Een van de voordelen van het Kerberos-protocol is dat het hoog niveau De beveiliging is dat tijdens eventuele interacties noch wachtwoorden, noch wachtwoordhashwaarden in duidelijke tekst worden verzonden.

Met de PKINIT-extensie kunt u tweefactorauthenticatie gebruiken met tokens of smartcards tijdens de pre-authenticatiefase van Kerberos.

Inloggen kan zowel via de domeindirectoryservice als via plaatselijke dienst catalogus. TGT wordt gemaakt op basis van elektronische handtekening, die wordt berekend op de smartcard of het token.

Alle domeincontrollers moeten dit hebben geïnstalleerd certificaat Domain Controller Authentication, of Kerberos Authentication, omdat het proces van wederzijdse authenticatie van de client en server is geïmplementeerd.

Oefening:

Laten we beginnen met instellen.

Wij zorgen ervoor dat u onder uw account alleen op het domein kunt inloggen door een token te tonen en de pincode te kennen.

Voor de demonstratie gebruiken we Rutoken EDS PKI, geproduceerd door het bedrijf Aktiv.

Fase 1 - Domeinconfiguratie Laten we eerst certificaatservices installeren.

Vrijwaring.

Dit artikel is geen tutorial over het implementeren van Enterprise PKI. Kwesties van ontwerp, implementatie en correct gebruik van PKI worden hier niet besproken vanwege de omvang van dit onderwerp.

Alle domeincontrollers en alle clientcomputers binnen het forest waar een dergelijke oplossing wordt geïmplementeerd, moeten de root-certificeringsinstantie (certificeringsinstantie) vertrouwen.

De taak van de certificeringsinstantie is het bevestigen van de authenticiteit van encryptiesleutels met behulp van elektronische handtekeningcertificaten.

Technisch gezien is de certificeringsinstantie geïmplementeerd als onderdeel van de globale directoryservice, die verantwoordelijk is voor het beheer cryptografische sleutels gebruikers. Publieke sleutels en andere informatie over gebruikers worden door certificeringsinstanties opgeslagen in de vorm van digitale certificaten.

De CA die certificaten uitgeeft voor het gebruik van smartcards of tokens moet in de NT Authority-repository worden geplaatst.

Ga naar Serverbeheer en selecteer Rollen en functies toevoegen.

Wanneer u serverrollen toevoegt, selecteert u "Active Directory Certificate Services" (Microsoft raadt ten zeerste aan dit niet op een domeincontroller te doen om prestatieproblemen te voorkomen). In het geopende venster selecteert u “Componenten toevoegen” en vervolgens “Certificatieautoriteit”.

Op de pagina om de installatie van componenten te bevestigen, klikt u op “Installeren”.

Fase 2 - Een domeinaanmelding instellen met behulp van een token

Om in te loggen hebben we een certificaat nodig dat de Smart Card Logon- en Client Authentication-ID's bevat.

Het certificaat voor smartcards of tokens moet ook de UPN (User Principal Name Achtervoegsel) van de gebruiker bevatten. Standaard is het UPN-achtervoegsel voor een account de DNS-naam van het domein dat het gebruikersaccount bevat.

Het certificaat en de privésleutel moeten in de juiste secties van de smartcard of token worden geplaatst, en de privésleutel moet zich in een beveiligd gedeelte van het geheugen van het apparaat bevinden.

Het certificaat moet het pad naar het distributiepunt van de certificaatintrekkingslijst (CRL-distributiepunt) aangeven. Dit bestand bevat een lijst met certificaten, met vermelding van het serienummer van het certificaat, de datum van intrekking en de reden voor intrekking. Het wordt gebruikt om informatie over ingetrokken certificaten door te geven aan gebruikers, computers en applicaties die proberen de authenticiteit van het certificaat te verifiëren.

Laten we de geïnstalleerde certificaatservices configureren. Klik rechtsboven op het gele driehoekje met een uitroepteken en klik op “Configure Certificate Services...”.

Selecteer in het venster Aanmeldingsgegevens de vereiste gebruikersgegevens om de rol te configureren. Selecteer "Certificatieautoriteit".

Selecteer Enterprise-CA.

Enterprise CA's zijn geïntegreerd met AD. Ze publiceren certificaten en certificaatintrekkingslijsten naar AD.

Geef het type op als "Root CA".

Selecteer in de volgende stap 'Een nieuwe privésleutel maken'.

Selecteer de geldigheidsperiode van het certificaat.

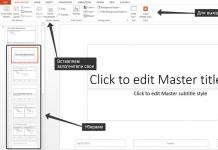

Fase 3 - Certificaatsjablonen toevoegen

Om certificaatsjablonen toe te voegen, opent u het Configuratiescherm, selecteert u Systeembeheer en opent u Certificeringsinstantie.

Klik op de naam van de map “Certificaatsjablonen”, selecteer “Beheren”.

Klik op de sjabloonnaam "Smart Card-gebruiker" en selecteer "Sjabloon kopiëren". De volgende schermafbeeldingen laten zien welke instellingen in het venster Nieuwe sjablooneigenschappen u moet wijzigen.

Als “Aktiv ruToken CSP v1.0” niet in de lijst met leveranciers staat, moet u de kit “Rutoken Drivers for Windows” installeren.

Vanaf Windows Server 2008 R2 kunt u de “Microsoft Base Smart Card Crypto Provider” gebruiken in plaats van een speciale provider van de fabrikant.

Voor Rutoken-apparaten wordt de “minidriver” -bibliotheek die de “Microsoft Base Smart Card Crypto Provider” ondersteunt, gedistribueerd via Windows Update.

U kunt controleren of de “minidriver” op uw server is geïnstalleerd door Rutoken ermee te verbinden en in Apparaatbeheer te kijken.

Als er om wat voor reden dan ook geen “minidriver” is, kunt u deze met geweld installeren door de “Rutoken Drivers for Windows” -kit te installeren en vervolgens de “Microsoft Base Smart Card Crypto Provider” te gebruiken.

De set “Rutoken Drivers for Windows” wordt gratis verspreid via de Rutoken-website.

Voeg twee nieuwe sjablonen toe: “Certificatieagent” en “Gebruiker met Rutoken”.

In het venster Certificaatbeheermodule selecteert u Mijn gebruikersaccount. Bevestig in het venster Module toevoegen of verwijderen het toevoegen van de certificaten.

Selecteer de map Certificaten.

Vraag een nieuw certificaat aan. Er wordt een pagina geopend voor het registreren van een certificaat. Selecteer in de certificaataanvraagfase het registratiebeleid “Beheerder” en klik op “Verzoek”.

Vraag op dezelfde manier een attest aan voor de Registratieagent.

Om een certificaat voor een specifieke gebruiker aan te vragen, klikt u op "Certificaten", selecteert u "Registreren namens...".

Vink in het certificaataanvraagvenster het selectievakje 'Gebruiker met Rutoken' aan.

Nu moet u een gebruiker selecteren.

Voer in het veld "Voer de namen van de geselecteerde objecten in" de domeinnaam van de gebruiker in en klik op "Naam controleren".

In het venster voor het selecteren van een gebruiker klikt u op “Toepassing”.

Selecteer in de vervolgkeuzelijst de tokennaam en voer de pincode in.

Selecteer op dezelfde manier certificaten voor andere gebruikers in het domein.

Fase 4 - Gebruikersaccounts instellen

Om accounts te configureren, opent u de lijst met AD-gebruikers en computers.

Selecteer Map Gebruikers en het item "Eigenschappen".

Ga naar het tabblad 'Accounts' en vink het selectievakje 'Smartcard vereist voor online inloggen' aan.

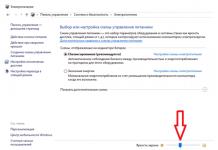

Beveiligingsbeleid instellen. Open hiervoor het Configuratiescherm en selecteer “Beheer”. Open het menu om Groepsbeleid te beheren.

Klik aan de linkerkant van het venster Groepsbeleidsbeheer op Standaarddomeinbeleid en selecteer Bewerken.

Aan de linkerkant van het venster Besturingseditor groepsbeleid» Selecteer “Beveiligingsinstellingen”.

Open het beleid Interactief aanmelden: Smartcard vereisen.

Selecteer op het tabblad Instellingen voor beveiligingsbeleid de optie Definiëren volgende parameter beleid" en "Ingeschakeld".

Open het beleid Interactief aanmelden: gedrag bij verwijderen van smartcard.

Vink op het tabblad 'Instellingen voor beveiligingsbeleid' het selectievakje 'Definieer de volgende beleidsinstelling' aan en selecteer 'Werkstationvergrendeling' in de vervolgkeuzelijst.

Start je computer opnieuw op. En de volgende keer dat u zich in het domein probeert te authenticeren, kunt u het token en de bijbehorende pincode gebruiken.

Tweefactorauthenticatie voor inloggen op het domein is geconfigureerd, wat het beveiligingsniveau voor inloggen betekent Windows-domein zonder er een waanzinnig bedrag aan uit te geven extra fondsen bescherming. Zonder token is inloggen op het systeem nu onmogelijk en kunnen gebruikers rustig ademhalen en zich geen zorgen hoeven te maken over complexe wachtwoorden.

Volgende stap - beveiligde post Lees hierover en over het instellen van veilige authenticatie in andere systemen in onze volgende artikelen.

Tags:

- Windows-server

- PKI

- Rutoken

- authenticatie

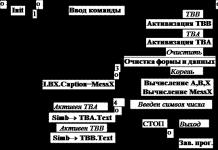

1) Helemaal aan het begin van het instellen van de server voert u de opdracht in:

multiotp.exe -debug -config default-request-prefix-pin=0 display-log=1 hierna hoeft u geen pincode in te voeren bij het instellen van een gebruiker en wordt het logboek van elke bewerking weergegeven in de console.

2) Met dit commando kun je de bantime aanpassen voor gebruikers die een fout hebben gemaakt met het wachtwoord (standaard 30 seconden):

multiotp.exe -debug -config fail-delayed-time=60

3) Wat zal er in de aanvraag worden geschreven Google Authenticator boven de 6 cijfers, de zogenaamde issuer, kunnen worden gewijzigd van de standaard MultiOTP naar iets anders:

multiotp.exe -debug -config issuer=andere

4) Nadat de bewerkingen zijn voltooid, wordt het commando om een gebruiker aan te maken iets eenvoudiger:

multiotp.exe -debug -create user TOTP 12312312312312312321 6 (Ik stel de cijferupdatetijd van 30 seconden niet in, deze lijkt standaard 30 te zijn).

5) Elke gebruiker kan de beschrijving (tekst onder de nummers in de applicatie) wijzigen Google-auth):

multiotp.exe -set gebruikersnaambeschrijving=2

6) QR-codes kunnen rechtstreeks in de applicatie worden aangemaakt:

multiotp.exe -qrcode gebruikersnaam c:\multiotp\qrcode\user.png:\multiotp\qrcode\user.png

7) Je kunt niet alleen TOTP gebruiken, maar ook HOTP (niet huidige tijd en de waarde van de incrementele teller):

multiotp.exe -debug -gebruikersnaam aanmaken HOTP 12312312312312312321 6

Vandaag vertellen we u hoe u snel en eenvoudig tweefactorauthenticatie kunt instellen en belangrijke gegevens kunt coderen, zelfs met de mogelijkheid om biometrie te gebruiken. De oplossing zal relevant zijn voor kleine bedrijven of gewoon voor persoonlijke computer of laptop. Belangrijk is dat we hiervoor geen public key infrastructure (PKI), een server met de rol van certificeringsinstantie (Certificate Services) en zelfs geen domein (Active Directory) nodig hebben. Alle systeemvereisten komen neer op het Windows-besturingssysteem en de aanwezigheid van een elektronische sleutel door de gebruiker, en in het geval van biometrische authenticatie ook een vingerafdruklezer, die bijvoorbeeld al in uw laptop kan zijn ingebouwd.

Voor authenticatie zullen we onze software gebruiken - JaCarta SecurLogon en elektronisch JaCarta-sleutel PKI als authenticator. Het encryptiehulpmiddel zal zijn gewone ramen EFS wordt toegang tot gecodeerde bestanden ook verleend via de JaCarta PKI-sleutel (dezelfde die wordt gebruikt voor authenticatie).

Laten we u eraan herinneren dat JaCarta SecurLogon een software- en hardwareoplossing is van het bedrijf Aladdin R.D., gecertificeerd door FSTEC uit Rusland, wat eenvoudige en Snelle doorgang van single-factor authenticatie op basis van een login-wachtwoord-paar tot twee-factor authenticatie in het besturingssysteem met behulp van USB-tokens of smartcards. De essentie van de oplossing is vrij eenvoudig: JSL genereert een complex wachtwoord (~63 tekens) en schrijft dit in het beveiligde geheugen van de elektronische sleutel. In dit geval kan het wachtwoord voor de gebruiker zelf onbekend zijn; de gebruiker kent alleen de pincode. Door tijdens de authenticatie de pincode in te voeren, wordt het apparaat ontgrendeld en wordt het wachtwoord ter authenticatie naar het systeem verzonden. Optioneel kunt u het invoeren van een pincode vervangen door de vingerafdruk van de gebruiker te scannen, maar u kunt ook een combinatie van pincode + vingerafdruk gebruiken.

EFS kan, net als JSL, in de standalone-modus werken en heeft niets anders nodig dan het besturingssysteem zelf. In alle operatiekamers Microsoft-systemen NT-familie, vanaf Windows 2000 en hoger (behalve thuis versies), is er een ingebouwde gEFS (Encrypting Bestandssysteem). EFS-codering is gebaseerd op mogelijkheden bestandssysteem NTFS- en CryptoAPI-architectuur en is ontworpen om snel bestanden op de harde schijf van een computer te coderen. Voor encryptie gebruikt EFS private en openbare sleutels gebruiker, die worden gegenereerd wanneer een gebruiker de coderingsfunctie voor de eerste keer gebruikt. Deze sleutels blijven ongewijzigd zolang zijn account bestaat. Bij het coderen van een bestand genereert EFS willekeurig uniek nummer, het zogenaamde bestand Encryptiesleutel(FEK) 128 bits lang, waarmee bestanden worden gecodeerd. FEK-sleutels worden gecodeerd met een hoofdsleutel, die wordt gecodeerd met de sleutel van de systeemgebruikers die toegang hebben tot het bestand. De privésleutel van de gebruiker wordt beschermd door een hash van het wachtwoord van de gebruiker. Gegevens die zijn gecodeerd met EFS kunnen alleen worden gedecodeerd met hetzelfde account. Windows-vermeldingen met hetzelfde wachtwoord dat wordt gebruikt voor codering. En als u het coderingscertificaat en de privésleutel opslaat op een USB-token of smartcard, dan heeft u voor toegang tot gecodeerde bestanden ook deze USB-token of smartcard nodig, wat het probleem van het compromitteren van wachtwoorden oplost, aangezien het nodig zal zijn om een extra apparaat in de vorm van een elektronische sleutel.

Authenticatie

Zoals al opgemerkt, heb je geen AD of een certificeringsinstantie nodig om te configureren; je hebt die nodig moderne ramen, JSL-distributie en licentie. De opzet is belachelijk eenvoudig.U moet een licentiebestand installeren.

Voeg een gebruikersprofiel toe.

En begin met het gebruik van tweefactorauthenticatie.

Biometrische authenticatie

Het is mogelijk om te gebruiken biometrische authenticatie per vingerafdruk. De oplossing werkt met Match On Card-technologie. De vingerafdrukhash wordt tijdens de initiële initialisatie naar de kaart geschreven en vervolgens vergeleken met het origineel. Het laat de kaart nergens achter en wordt in geen enkele database opgeslagen. Om zo’n sleutel te ontgrendelen wordt gebruik gemaakt van een vingerafdruk of een combinatie van pincode + vingerafdruk, pincode of vingerafdruk.Om het te kunnen gebruiken, hoeft u alleen maar de kaart te initialiseren met de nodige parameters en de vingerafdruk van de gebruiker vast te leggen.

In de toekomst zal hetzelfde venster verschijnen voordat het besturingssysteem wordt geopend.

In dit voorbeeld wordt de kaart geïnitialiseerd met de mogelijkheid om te authenticeren met behulp van een vingerafdruk of pincode, zoals aangegeven door het authenticatievenster.

Na het presenteren van een vingerafdruk of pincode wordt de gebruiker naar het besturingssysteem geleid.

Data encryptie

Het opzetten van EFS is ook niet erg ingewikkeld; het komt neer op het opzetten van een certificaat en het uitgeven ervan aan een elektronische sleutel en het opzetten van encryptiemappen. Normaal gesproken hoeft u niet de hele schijf te coderen. Echt belangrijke bestanden die niet toegankelijk zijn voor derden, bevinden zich meestal in afzonderlijke mappen en zijn niet willekeurig verspreid over de schijf.Om een encryptiecertificaat uit te geven en prive sleutel open uw gebruikersaccount, selecteer - Bestandsencryptiecertificaten beheren. Maak in de wizard die wordt geopend een zelfondertekend certificaat op de smartcard. Omdat we een smartcard met een BIO-applet blijven gebruiken, moet u een vingerafdruk of pincode opgeven om het coderingscertificaat vast te leggen.

Geef in de volgende stap de mappen op die aan het nieuwe certificaat worden gekoppeld; indien nodig kunt u alle logische stations opgeven.

De gecodeerde map zelf en de bestanden daarin worden in een andere kleur gemarkeerd.

Toegang tot bestanden vindt alleen plaats als u over een elektronische sleutel beschikt, op vertoon van een vingerafdruk of pincode, afhankelijk van wat is geselecteerd.

Hiermee is de installatie voltooid.

U kunt beide scenario’s gebruiken (authenticatie en encryptie), of u kunt er één kiezen.

Als de enige barrière voor toegang tot uw gegevens een wachtwoord is, loopt u een groot risico. De pas kan worden gevangen, onderschept, weggesleept door een Trojaans paard en eruit worden gevist social engineering. Het niet gebruiken van tweefactorauthenticatie is in deze situatie bijna een misdaad.

We hebben het al meer dan eens over eenmalige sleutels gehad. De betekenis is heel eenvoudig. Als een aanvaller er op de een of andere manier in slaagt uw inlogwachtwoord te bemachtigen, kan hij eenvoudig toegang krijgen tot uw e-mailadres of er verbinding mee maken externe server. Maar als er een extra factor in de weg staat, bijvoorbeeld een eenmalige sleutel (ook wel OTP-sleutel genoemd), dan werkt niets. Zelfs als een dergelijke sleutel in handen van een aanvaller komt, zal het niet langer mogelijk zijn om deze te gebruiken, aangezien deze slechts één keer geldig is. Deze tweede factor kan een extra oproep zijn, een code die via sms wordt ontvangen, een sleutel die op de telefoon wordt gegenereerd met behulp van bepaalde algoritmen op basis van de huidige tijd (tijd is een manier om het algoritme op de client en de server te synchroniseren). Dezelfde Google raadt zijn gebruikers al lang aan om tweefactorauthenticatie in te schakelen (een paar klikken in de accountinstellingen). Nu is het tijd om een dergelijke beschermingslaag toe te voegen aan uw services!

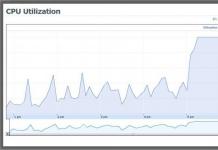

Wat biedt Duo Beveiliging?

Een triviaal voorbeeld. Mijn computer heeft een RDP-poort die 'buiten' open is voor externe verbinding met de desktop. Als het inlogwachtwoord lekt, ontvangt de aanvaller dit onmiddellijk volledige toegang naar de auto. Daarom bestond er geen twijfel over het versterken van de OTP-wachtwoordbeveiliging; het moest gewoon gebeuren. Het was stom om het wiel opnieuw uit te vinden en alles zelf te proberen te implementeren, dus ik keek alleen naar de oplossingen die op de markt zijn. De meeste daarvan bleken commercieel te zijn (meer details in de zijbalk), maar voor een klein aantal gebruikers kunnen ze gratis worden gebruikt. Precies wat u nodig heeft voor uw huis. Een van de meest succesvolle diensten waarmee je tweefactorauthenticatie voor letterlijk alles kunt organiseren (inclusief VPN, SSH en RDP) bleek Duo Security (www.duosecurity.com). Wat de aantrekkelijkheid ervan nog groter maakte, was het feit dat de ontwikkelaar en oprichter van het project John Oberheid is. bekende specialist Door informatiebeveiliging. Zo hackte hij bijvoorbeeld het communicatieprotocol van Google met Android-smartphones, waarmee willekeurige applicaties kunnen worden geïnstalleerd of verwijderd. Deze basis is voelbaar: om het belang van tweefactorauthenticatie te tonen, lanceerden de jongens VPN-service Hunter (www.vpnhunter.com), die snel de niet-verborgen VPN-servers van een bedrijf kan vinden (en tegelijkertijd kan bepalen op welk type apparatuur ze draaien), diensten voor toegang op afstand(OpenVPN, RDP, SSH) en andere infrastructuurelementen waarmee een aanvaller toegang kan krijgen tot het interne netwerk door simpelweg de login en het wachtwoord te kennen. Het is grappig dat de eigenaren op de officiële Twitter van de dienst dagelijks scanrapporten begonnen te publiceren bekende bedrijven, waarna het account werd verbannen :). De dienst Duo Security is uiteraard vooral gericht op het introduceren van tweefactorauthenticatie bij bedrijven met een groot aantal gebruikers. Gelukkig voor ons is het mogelijk om een gratis Persoonlijk account aan te maken, waarmee je gratis tweefactorauthenticatie voor tien gebruikers kunt regelen.

Wat zou de tweede factor kunnen zijn?

Vervolgens bekijken we hoe u in letterlijk tien minuten de beveiliging van uw externe bureaubladverbinding en SSH op uw server kunt versterken. Maar eerst wil ik het hebben over de extra stap die Duo Security introduceert als tweede autorisatiefactor. Er zijn verschillende opties: telefoongesprek, SMS met toegangscodes, Duo Mobile toegangscodes, Duo Push, elektronische sleutel. Over elk iets meer.

Hoe lang kan ik er gratis gebruik van maken?

Zoals reeds vermeld biedt Duo Security een special aan tariefplan"Persoonlijk". Het is helemaal gratis, maar het aantal gebruikers mag niet meer dan tien zijn. Ondersteunt het toevoegen van een onbeperkt aantal integraties, allemaal beschikbare methoden authenticatie. Biedt duizenden gratis tegoeden voor telefoniediensten. Tegoeden zijn als een interne valuta die van uw account wordt afgeschreven telkens wanneer authenticatie plaatsvindt via een oproep of sms. In uw accountinstellingen kunt u het zo instellen dat wanneer u aankomt gegeven nummer Je hebt een melding ontvangen voor tegoeden en je hebt je saldo kunnen opwaarderen. Duizend credits kosten slechts 30 dollar. De prijs voor bellen en sms'en verschilt per land. Voor Rusland kost een oproep 5 tot 20 credits, een sms - 5 credits. Er wordt echter niets in rekening gebracht voor een oproep die plaatsvindt tijdens het authenticeren op de Duo Security-website. Je kunt de credits volledig vergeten als je de Duo Mobile-applicatie gebruikt voor authenticatie - er worden niets voor in rekening gebracht.

Gemakkelijke registratie

Om uw server met Duo Security te beschermen, moet u downloaden en installeren bijzondere klant, die zal communiceren met de Duo Security-authenticatieserver en een tweede beschermingslaag zal bieden. Deze client zal dus in elke situatie anders zijn: afhankelijk van waar het precies nodig is om tweefactorauthenticatie te implementeren. We zullen hier hieronder over praten. Het eerste dat u hoeft te doen, is u in het systeem registreren en een account aanmaken. Daarom gaan wij open Startpagina website, klik op “Gratis proefversie”, op de geopende pagina klikt u op de knop “Sing up” onder het persoonlijke accounttype. Vervolgens worden wij gevraagd onze voornaam, achternaam, e-mailadres en bedrijfsnaam in te voeren. U zou een e-mail moeten ontvangen met een link om uw registratie te bevestigen. In dit geval zal het systeem zeker automatisch bellen naar het opgegeven telefoonnummer: Om uw account te activeren, moet u de oproep beantwoorden en op de #-knop op uw telefoon drukken. Hierna is het account actief en kun je beginnen met gevechtstests.

RDP beschermen

Ik zei hierboven dat ik begon met een groot verlangen om te beveiligen verbindingen op afstand naar uw bureaublad. Daarom zal ik als eerste voorbeeld beschrijven hoe de RDP-beveiliging kan worden versterkt.

- Elke implementatie van tweefactorauthenticatie begint met eenvoudige actie: het creëren van een zogenaamde integratie in het Duo Security profiel. Ga naar het gedeelte ‘Integraties Nieuwe integratie’, geef de naam van de integratie op (bijvoorbeeld ‘Home RDP’), selecteer het type ‘Microsoft RDP’ en klik op ‘Integratie toevoegen’.

- Het venster dat verschijnt toont de integratieparameters: Integratiesleutel, Geheime sleutel, API-hostnaam. We hebben ze later nodig als we het clientgedeelte configureren. Het is belangrijk om te begrijpen: niemand mag ze kennen.

- Vervolgens moet u een speciale client op de beschermde machine installeren, die al het nodige op het Windows-systeem zal installeren. Het kan worden gedownload van de officiële website of van onze schijf worden gehaald. De hele opzet ervan komt neer op het feit dat u tijdens het installatieproces de bovengenoemde integratiesleutel, geheime sleutel en API-hostnaam moet invoeren.

- Dat is eigenlijk alles. De volgende keer dat u via RDP inlogt op de server, bevat het scherm drie velden: gebruikersnaam, wachtwoord en eenmalige Duo-sleutel. Hierdoor is het niet meer mogelijk om met alleen een login en wachtwoord in te loggen op het systeem.

De eerste keer dat een nieuwe gebruiker probeert in te loggen, moet hij één keer het Duo Security-verificatieproces doorlopen. De dienst geeft hem een speciale link, waarna hij zijn telefoonnummer moet invoeren en moet wachten op een verificatieoproep. Om extra sleutels te krijgen (of om ze voor de eerste keer te krijgen), kun je naar binnen trefwoord"sms". Als u wilt verifiëren via een telefoongesprek, voert u 'telefoon' in, indien help Duo Duw duw". De geschiedenis van alle verbindingspogingen (zowel succesvol als niet succesvol) met de server kan worden bekeken in uw account op de Duo Security-website door eerst de gewenste integratie te selecteren en naar het “Authenticatielogboek” te gaan.

Verbind Duo Security overal!

Met tweefactorauthenticatie kunt u niet alleen RDP of SSH beschermen, maar ook VPN's, RADIUS-servers en eventuele webservices. Zo zijn er kant-en-klare clients die een extra authenticatielaag toevoegen aan de populaire motoren Drupal en WordPress. Als er geen kant-en-klare client is, wees dan niet boos: u kunt altijd zelf tweefactorauthenticatie voor uw applicatie of website toevoegen wanneer API-hulp geleverd door het systeem. De logica van het werken met de API is eenvoudig: u doet een verzoek aan de URL een bepaalde methode en parseer het geretourneerde antwoord dat mogelijk binnenkomt JSON-formaat(of BSON, XML). Volledige documentatie voor de Duo REST API is beschikbaar op de officiële website. Ik zal alleen maar zeggen dat er methoden zijn ping, check, preauth, auth, status, waarvan je gemakkelijk kunt raden waarvoor ze bedoeld zijn.

SSH beschermen

Laten we een ander type integratie overwegen: "UNIX-integratie" om veilige authenticatie te implementeren. We voegen nog een integratie toe aan ons Duo Security-profiel en gaan verder met het installeren van de client op het systeem.

Van deze laatste kun je de broncode downloaden op bit.ly/IcGgk0 of van onze schijf halen. Ik gebruikte de nieuwste versie - 1.8. Overigens werkt de client op de meeste nix-platforms en kan hij dus eenvoudig worden geïnstalleerd op FreeBSD, NetBSD, OpenBSD, Mac OS X, Solaris/Illumos, HP-UX en AIX. Het bouwproces is standaard: configure && make && sudo make install. Het enige dat ik zou aanraden is om configure te gebruiken met de optie --prefix=/usr, anders kan de client mogelijk niet de benodigde bibliotheken vinden bij het starten. Na een succesvolle installatie gaat u naar het configuratiebestand /etc/duo/login_duo.conf. Dit moet vanaf de root worden gedaan. Alle wijzigingen die moeten worden aangebracht succesvol werk, is om de waarden van Integratiesleutel, Geheime sleutel, API-hostnaam in te stellen, die te vinden zijn op de integratiepagina.

; Duo-integratie keyikey = INTEGRATION_KEY; Duo geheime sleutelsleutel = SECRET_KEY; Duo API hostnaamhost = API_HOSTNAME

Om alle gebruikers die via SSH inloggen op uw server te dwingen tweefactorauthenticatie te gebruiken, voegt u gewoon de volgende regel toe aan het bestand /etc/ssh/sshd_config:

> ForceCommand /usr/local/sbin/login_duo

Het is ook mogelijk om tweefactorauthenticatie alleen voor individuele gebruikers te organiseren door ze in een groep te combineren en deze groep op te geven in het login_duo.conf-bestand:

> groep = wiel

Om de wijzigingen door te voeren hoeft u alleen maar de ssh-daemon opnieuw op te starten. Vanaf nu wordt de gebruiker, na het succesvol invoeren van het login-wachtwoord, gevraagd om een aanvullende authenticatie te ondergaan. Eén subtiliteit moet afzonderlijk worden opgemerkt ssh-instellingen- Het wordt sterk aanbevolen om de opties PermitTunnel en AllowTcpForwarding in het configuratiebestand uit te schakelen, omdat de daemon deze toepast voordat de tweede fase van authenticatie wordt gestart. Als een aanvaller het wachtwoord correct invoert, kan hij dankzij port forwarding toegang krijgen tot het interne netwerk voordat de tweede authenticatiefase is voltooid. Om dit effect te voorkomen, voegt u de volgende opties toe aan sshd_config:

PermitTunnel noAllowTcpForwarding-nr

Nu bevindt uw server zich achter een dubbele muur en is het voor een aanvaller veel moeilijker om daarin binnen te dringen.

Aanvullende instellingen

Als u inlogt op uw Duo Security-account en naar het gedeelte 'Instellingen' gaat, kunt u enkele instellingen naar wens aanpassen. Het eerste belangrijke gedeelte is 'Telefoongesprekken'. Dit specificeert de parameters die van kracht zullen zijn wanneer een telefoongesprek wordt gebruikt om de authenticatie te bevestigen. Met het item “Spraakterugbeltoetsen” kunt u opgeven welke telefoontoets moet worden ingedrukt om de authenticatie te bevestigen. Standaard is de waarde "Druk op een willekeurige toets om te verifiëren" - dat wil zeggen dat u op een willekeurige toets kunt drukken. Als u de waarde “Druk op verschillende toetsen om te authenticeren of fraude te melden” instelt, moet u twee sleutels instellen: klikken op de eerste bevestigt de authenticatie (Sleutel om te authenticeren), klikken op de tweede (Sleutel om fraude te melden) betekent dat we heeft het authenticatieproces niet gestart, dat wil zeggen dat iemand ons wachtwoord heeft ontvangen en probeert in te loggen op de server. Met het item “SMS-toegangscodes” kunt u het aantal toegangscodes instellen dat één sms zal bevatten en hun levensduur (geldigheid). Met de parameter “Lockout en fraude” kunt u het e-mailadres instellen waarnaar een melding wordt verzonden in het geval van een bepaald aantal mislukte pogingen om in te loggen op de server.

Gebruik het!

Verrassend genoeg negeren veel mensen nog steeds tweefactorauthenticatie. Begrijp niet waarom. Dit vergroot de veiligheid enorm. Het kan voor bijna alles worden geïmplementeerd, en waardige oplossingen gratis beschikbaar. Dus waarom? Uit luiheid of onzorgvuldigheid.

Analoge diensten

- Betekenen(www.signify.net) De dienst biedt drie opties voor het organiseren van tweefactorauthenticatie. De eerste is het gebruik van elektronische sleutels. De tweede methode is het gebruik van toegangscodes, die via sms of e-mail naar de telefoon van de gebruiker worden verzonden. De derde optie is een mobiele applicatie voor Android-telefoons, iPhone, BlackBerry, dat eenmalige wachtwoorden genereert (in wezen een analoog van Duo Mobile). De dienst is gericht op grote bedrijven en is dus volledig betaald.

- Veilige gezant(www.securenvoy.com) Hiermee kunt u ook gebruiken mobiele telefoon als tweede beschermlaag. Wachtwoorden worden via sms of e-mail naar de gebruiker verzonden. Elk bericht bevat drie toegangscodes, dat wil zeggen dat de gebruiker drie keer kan inloggen voordat hij een nieuw deel aanvraagt. De dienst wordt ook betaald, maar biedt een gratis periode van 30 dagen. Een belangrijk voordeel is het grote aantal zowel native als third-party integraties.

- TelefoonFactor(www.phonefactor.com) Met deze service kunt u gratis tweefactorauthenticatie organiseren voor maximaal 25 gebruikers, wat neerkomt op 500 gratis authenticaties per maand. Om de beveiliging te organiseren, moet u een speciale client downloaden en installeren. Als u tweefactorauthenticatie aan uw site moet toevoegen, kunt u de officiële SDK gebruiken, die gedetailleerde documentatie en voorbeelden biedt voor de volgende programmeertalen: ASP.NET C#, ASP.NET VB, Java, Perl, Ruby, PHP.