Dalam konteks proses integrasi yang semakin berkembang dan penciptaan ruang maklumat tunggal dalam banyak organisasi, LANIT bercadang untuk menjalankan kerja bagi mewujudkan infrastruktur telekomunikasi selamat yang menghubungkan pejabat terpencil syarikat menjadi satu keseluruhan, serta memastikan tahap keselamatan yang tinggi maklumat mengalir di antara mereka.

Teknologi yang digunakan untuk rangkaian persendirian maya memungkinkan untuk menyatukan rangkaian yang diedarkan secara geografi menggunakan kedua-dua saluran khusus yang selamat dan saluran maya yang melalui rangkaian awam global. Konsisten dan pendekatan sistem membina rangkaian selamat bukan sahaja melibatkan perlindungan saluran luaran sambungan, tetapi juga perlindungan yang berkesan rangkaian dalaman dengan menyerlahkan litar VPN dalaman tertutup. Oleh itu, penggunaan teknologi VPN membolehkan anda mengatur akses pengguna yang selamat ke Internet, melindungi platform pelayan dan menyelesaikan masalah pembahagian rangkaian mengikut struktur organisasi.

Perlindungan maklumat semasa penghantaran antara subnet maya dilaksanakan menggunakan algoritma kunci asimetri dan tandatangan elektronik yang melindungi maklumat daripada pemalsuan. Malah, data yang akan dihantar secara intersegmental dikodkan pada output satu rangkaian dan dinyahkod pada input rangkaian lain, manakala algoritma pengurusan utama memastikan pengedarannya selamat antara peranti akhir. Semua manipulasi data adalah telus kepada aplikasi yang dijalankan pada rangkaian.

Akses jauh kepada sumber maklumat. Perlindungan maklumat yang dihantar melalui saluran komunikasi

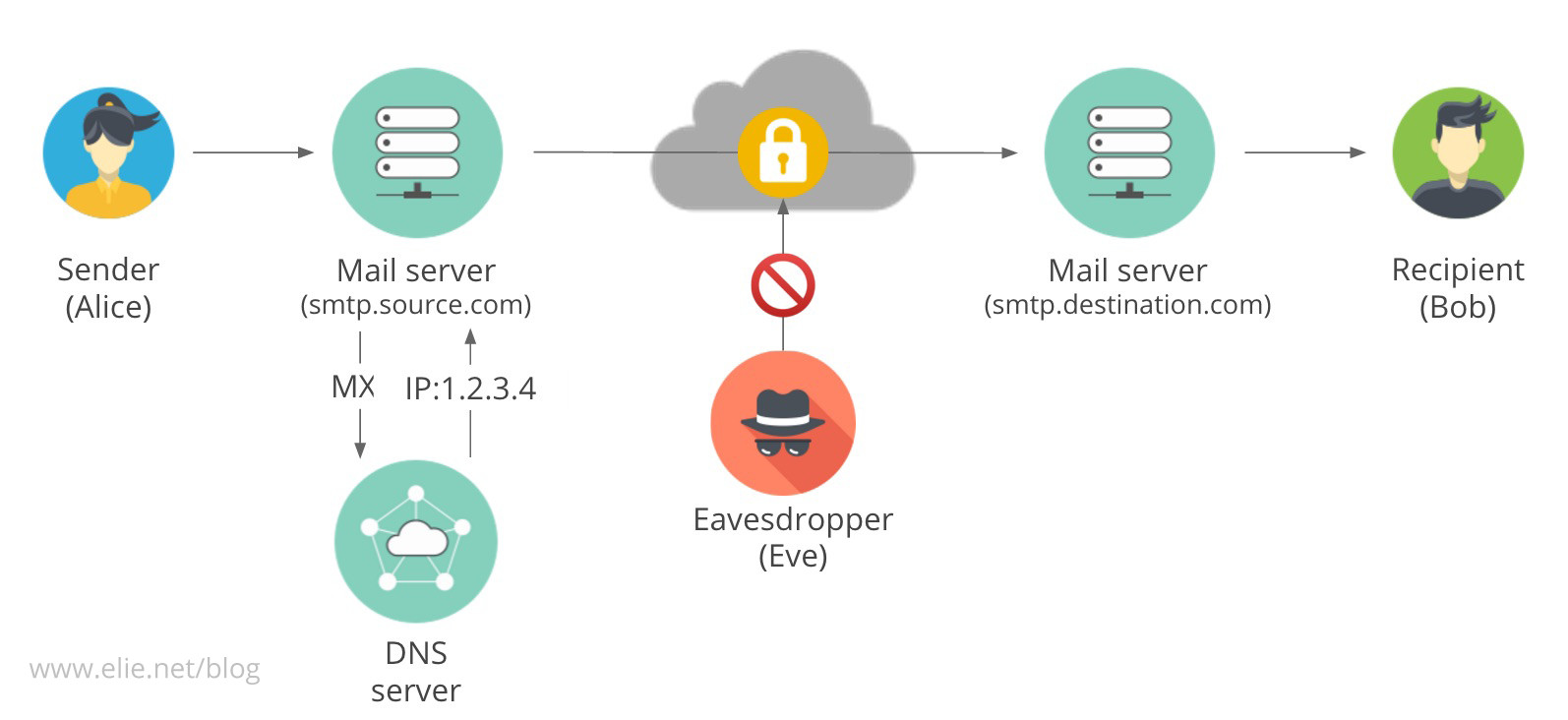

Apabila saling berhubung antara objek syarikat yang jauh secara geografi, tugas timbul untuk memastikan keselamatan pertukaran maklumat antara pelanggan dan pelayan pelbagai perkhidmatan rangkaian. Masalah yang sama berlaku dalam rangkaian kawasan tempatan wayarles (WLAN), serta apabila pelanggan jauh mengakses sumber sistem maklumat korporat. Ancaman utama di sini dianggap sebagai sambungan tanpa kebenaran kepada saluran komunikasi dan pemintasan (mendengar) maklumat dan pengubahsuaian (penggantian) data yang dihantar melalui saluran (mesej mel, fail, dll.).

Untuk melindungi data yang dihantar melalui saluran komunikasi ini, adalah perlu untuk menggunakan alat perlindungan kriptografi yang sesuai. Transformasi kriptografi boleh dilakukan pada peringkat aplikasi (atau pada peringkat antara protokol aplikasi dan protokol TCP/IP) dan pada peringkat rangkaian (penukaran paket IP).

Dalam pilihan pertama, penyulitan maklumat yang dimaksudkan untuk pengangkutan melalui saluran komunikasi melalui wilayah yang tidak terkawal mesti dilakukan di nod penghantaran (stesen kerja - klien atau pelayan), dan penyahsulitan - di nod penerima. Pilihan ini melibatkan membuat perubahan ketara pada konfigurasi setiap pihak yang berinteraksi (menyambungkan alat perlindungan kriptografi kepada program aplikasi atau bahagian komunikasi sistem operasi), yang, sebagai peraturan, memerlukan kos yang tinggi dan pemasangan peralatan perlindungan yang sesuai pada setiap nod rangkaian tempatan. Penyelesaian untuk pilihan ini termasuk protokol SSL, S-HTTP, S/MIME, PGP/MIME, yang menyediakan penyulitan dan tandatangan digital bagi mesej e-mel dan mesej yang dihantar menggunakan protokol http.

Pilihan kedua melibatkan pemasangan alat khas yang menjalankan kripto-transformasi pada titik sambungan rangkaian tempatan dan pelanggan jauh ke saluran komunikasi (rangkaian awam) melalui wilayah yang tidak terkawal. Apabila menyelesaikan masalah ini, adalah perlu untuk memastikan tahap perlindungan data kriptografi yang diperlukan dan kemungkinan kelewatan tambahan minimum semasa penghantarannya, kerana alat ini menyalurkan trafik yang dihantar (menambah pengepala IP baharu pada paket terowong) dan menggunakan algoritma penyulitan bagi kekuatan yang berbeza. Disebabkan fakta bahawa alat yang menyediakan transformasi kripto di peringkat rangkaian adalah serasi sepenuhnya dengan mana-mana subsistem aplikasi yang berjalan dalam sistem maklumat korporat (ia "telus" kepada aplikasi), ia paling kerap digunakan. Oleh itu, pada masa hadapan kita akan memikirkan cara melindungi maklumat yang dihantar melalui saluran komunikasi (termasuk melalui rangkaian awam, contohnya, Internet). Adalah perlu untuk mengambil kira bahawa jika cara perlindungan maklumat kriptografi dirancang untuk digunakan di agensi kerajaan, maka isu pilihan mereka harus diputuskan memihak kepada produk yang disahkan di Rusia.

14.09.2006 Mark Joseph Edwards

Kaedah manakah yang optimum untuk keadaan anda? Menghantar fail melalui Internet adalah operasi dan perlindungan yang sangat biasa fail yang dipindahkan adalah sangat penting kepada banyak perniagaan. Terdapat beberapa cara untuk memindahkan fail dan banyak kaedah untuk melindungi fail tersebut semasa proses pemindahan.

Kaedah manakah yang optimum untuk keadaan anda?

Memindahkan fail melalui Internet adalah operasi yang sangat biasa, dan melindungi fail yang dipindahkan adalah sangat penting kepada banyak perniagaan. Terdapat beberapa cara untuk memindahkan fail dan banyak kaedah untuk melindungi fail tersebut semasa proses pemindahan. Pilihan kaedah penghantaran dan penyulitan bergantung pada keperluan keseluruhan pengirim. Dalam sesetengah kes, cukup untuk memastikan keselamatan fail semasa proses pemindahan. Dalam yang lain, adalah lebih penting untuk menyulitkan fail dengan cara yang kekal dilindungi walaupun selepas penghantaran kepada penerima. Mari kita lihat lebih dekat kaedahnya pemindahan selamat fail.

Dalam perjalanan dan semasa ketibaan

Jika niat anda terhad untuk melindungi fail kerana ia dihantar melalui Internet, anda memerlukan teknologi pengangkutan yang selamat. Satu pilihan ialah menggunakan tapak Web yang boleh menerima fail yang dihantar kepadanya dan membolehkan anda melakukannya but selamat fail sedemikian. Untuk mengatur pengangkutan fail yang selamat ke tapak Web, anda boleh membuat halaman Web yang dilengkapi dengan alatan Lapisan Soket Selamat (SSL) di mana elemen itu terletak. Kawalan ActiveX atau Skrip Javascript. Sebagai contoh, anda boleh menggunakan kawalan AspUpload daripada Perisian Persitis; pembangun mendakwa bahawa ia adalah "pengurusan pengangkutan fail paling maju ke nod pusat yang tersedia di pasaran." Pilihan lain ialah menggunakan skrip Muat Naik ASP Percuma, yang tidak memerlukan komponen binari. Untuk menyediakan perlindungan tambahan Anda juga boleh melindungi dengan kata laluan kedua-dua halaman Web dan direktori yang berkaitan untuk menyimpan bahan yang diterima di tapak. Bagi memuat turun fail dari tapak Web, sudah cukup untuk memastikan bahawa pelayan Web yang sepadan menyediakan sambungan menggunakan SSL, menurut sekurang-kurangnya untuk URL yang digunakan untuk memuat turun fail.

Pilihan alternatif ialah menggunakan pelayan FTP yang menyediakan pemindahan data menggunakan protokol FTP Secure. Pada asasnya, FTPS ialah protokol FTP yang berjalan melalui sambungan SSL yang selamat. Kemungkinan penggunaan Protokol FTPS disediakan dalam banyak popular Pelanggan FTP, tetapi, malangnya, ia tidak dilaksanakan dalam Perkhidmatan FTP Microsoft. Oleh itu, anda perlu menggunakan aplikasi pelayan FTP yang menyediakan keupayaan ini (contohnya, produk WFTPD yang popular). Jangan mengelirukan FTPS dengan Protokol SSH Pemindahan fail Protokol. SFTP ialah protokol pemindahan fail yang berjalan di atas Secure Shell (SSH); di samping itu, ia boleh digunakan untuk memindahkan fail. Walau bagaimanapun, anda perlu ingat bahawa SFTP tidak serasi dengan tradisional Protokol FTP, jadi bersama-sama dengan pelayan shell selamat (katakan yang disediakan oleh SSH Communications Security), anda perlukan pelanggan khas SFTP (ini boleh menjadi pelanggan yang disertakan dalam pakej PuTTY Telnet/Secure Shell atau WinSCP GUI).

Di samping itu, pemindahan fail selamat boleh diatur menggunakan rangkaian peribadi maya VPN. Platform Windows Pelayan menyediakan keserasian dengan teknologi VPN melalui RRAS. Walau bagaimanapun, ini tidak menjamin keserasian dengan penyelesaian VPN rakan kongsi anda. Jika keserasian ini tidak tersedia, anda boleh menggunakan salah satu daripada penyelesaian yang digunakan secara meluas, seperti alat Open-VPN sumber terbuka. Ia diedarkan secara percuma dan berjalan pada pelbagai platform, termasuk Windows, Linux, BSD dan Macintosh OS X. maklumat tambahan mengenai integrasi OpenVPN boleh didapati dalam artikel "Bekerja dengan OpenVPN" ( ).

Dengan mewujudkan sambungan VPN, anda boleh memperuntukkan direktori dan memindahkan fail dalam kedua-dua arah. Untuk sebarang kes penggunaan Trafik VPN disulitkan, jadi tidak ada keperluan untuk penyulitan fail tambahan - melainkan anda mahu fail kekal dilindungi pada sistem yang mana ia dipindahkan. Prinsip ini terpakai kepada semua kaedah penghantaran yang saya nyatakan setakat ini.

Jika anda selesa dengan fasa pemindahan dan kebimbangan utama anda adalah untuk menghalang pengguna yang tidak dibenarkan daripada mengakses kandungan fail anda, mungkin dinasihatkan untuk menyulitkan fail anda sebelum mengangkutnya. Dalam kes ini, e-mel berkemungkinan menjadi saluran pemindahan fail yang berkesan. Aplikasi pemprosesan e-mel dipasang pada hampir setiap sistem desktop, jadi jika anda memindahkan fail melalui e-mel, anda tidak perlu menggunakan teknologi tambahan selain daripada penyulitan data. Kaedah pemindahan fail e-mel berkesan kerana mesej dan lampiran biasanya dihantar terus ke Peti surat penerima, walaupun mesej mungkin melalui beberapa pelayan semasa penghantaran.

Jika anda masih memerlukan dana tambahan untuk melindungi data semasa ia bergerak melalui e-mel, pertimbangkan untuk menggunakan protokol SMTP Secure (SMTPS) dan POP3 Secure (POP3S). Pada asasnya, SMTPS dan POP3S ialah protokol SMTP dan POP3 biasa yang berjalan melalui sambungan SSL yang selamat. Microsoft Pelayan Pertukaran, seperti kebanyakan klien e-mel, termasuk Microsoft Outlook, menyediakan keupayaan untuk menggunakan protokol SMTPS dan POP3S. Perlu diingat bahawa walaupun protokol SMTPS digunakan untuk bertukar-tukar fail antara klien mel dan pelayan mel, masih mungkin pelayan mel akan menghantar mel kepada penerima akhir melalui sambungan SMTP biasa yang tidak terjamin.

Memandangkan alat pemprosesan e-mel telah menjadi begitu meluas, selebihnya artikel ini akan membincangkan isu pemindahan fail selamat melalui saluran e-mel. Dengan berbuat demikian, kami akan menganggap bahawa pengirim perlu menyulitkan data untuk melindunginya semasa penghantaran dan selepas penghantaran. Jadi, mari kita lihat teknologi penyulitan e-mel yang paling popular hari ini.

Alat pemampatan fail

Terdapat banyak cara untuk memampatkan fail ke dalam satu fail arkib, dan kebanyakan penyelesaian yang dicadangkan melibatkan penggunaan beberapa bentuk penyulitan untuk melindungi kandungan arkib. Biasanya, kata laluan ditetapkan semasa proses pemampatan, dan sesiapa yang ingin membuka arkib hanya boleh berbuat demikian menggunakan kata laluan yang diberikan.

Salah satu kaedah paling popular untuk mencipta arkib fail termampat- kaedah mampatan zip; Hampir semua arkib menyokongnya. Dan salah satu alat pemampatan zip yang paling biasa hari ini ialah aplikasi WinZip. Ia boleh digunakan sebagai program kendiri, dibina ke dalam Windows Explorer untuk akses mudah, atau disepadukan dengan WinZip Companion untuk Outlook. Pelanggan Outlook. WinZip, seperti banyak pengarkib yang dilengkapi zip lain, menyediakan keupayaan untuk menyulitkan menggunakan kaedah Penyulitan Zip 2.0. Tetapi mesti dikatakan bahawa melindungi fail menggunakan kaedah ini tidak cukup dipercayai. Pilihan penyulitan yang lebih boleh diterima dilaksanakan dalam WinZip 9.0. Seperti yang ditunjukkan oleh Rajah 1, WinZip kini menyokong spesifikasi Advanced Encryption Standard (AES), yang menggunakan sama ada kekunci penyulitan 128-bit atau 256-bit. AES adalah teknologi yang agak baru, tetapi ia sudah dianggap sebagai standard industri.

|

| Rajah 1: WinZip menyokong spesifikasi AES |

Saya tidak boleh menyatakan dengan tepat berapa banyak pengarkib menggunakan algoritma penyulitan yang kuat menggunakan AES, dan saya akan mengehadkan diri saya untuk menyebut satu aplikasi sedemikian; Ini ialah produk bxAutoZip yang dibangunkan oleh Perisian BAxBEx. Ia dapat berinteraksi dengan program penyulitan CryptoMite daripada BAxBEx dan boleh dibenamkan dalam Outlook. Walaupun WinZip hanya membenarkan anda menyulitkan data menggunakan Zip 2.0 dan AES, CryptoMite menyediakan keupayaan untuk menggunakan beberapa alat penyulitan lain, termasuk algoritma Twofish dan Blowfish yang popular, Cast 256, Gost, Mars dan SCOP.

Hampir semua sistem komputer sudah dilengkapi dengan alat untuk membongkar fail zip, tetapi tidak semua aplikasi zip menyediakan keserasian dengan pelbagai algoritma penyulitan. Oleh itu, sebelum menghantar fail yang disulitkan, anda perlu memastikan bahawa aplikasi zip penerima "memahami" algoritma yang dipilih.

Apabila menyulitkan fail menggunakan aplikasi zip, gunakan kata laluan keselamatan. Untuk menyahsulit fail arkib, penerima juga mesti menggunakan kata laluan yang sesuai. Penjagaan mesti diambil apabila memilih kaedah penghantaran kata laluan. Mungkin kaedah paling selamat untuk menghantar kata laluan adalah melalui telefon, faks atau kurier. Anda boleh memilih mana-mana daripada mereka, tetapi dalam apa jua keadaan anda tidak boleh menghantar kata laluan melalui e-mel dalam borang teks kosong; dalam kes ini, bahaya bahawa pengguna yang tidak dibenarkan akan mendapat akses kepada fail yang disulitkan meningkat dengan mendadak.

Jangan lupa bahawa pengarkib yang dilengkapi dengan alat penyulitan menyediakan pemindahan fail bukan sahaja melalui saluran e-mel. Ia boleh digunakan dengan berkesan untuk mengangkut data menggunakan kaedah lain yang dinyatakan di atas.

Privasi yang Cukup Baik

Satu lagi kaedah penyulitan yang sangat popular boleh dilaksanakan menggunakan Pretty Good Privacy. PGP membuat kejutan apabila Phil Zimmerman mula-mula menerbitkannya secara percuma di Internet pada tahun 1991. PGP menjadi produk komersial pada tahun 1996, dan kemudian hak untuknya telah dibeli oleh Network Associates (NAI) pada tahun 1997. Pada tahun 2002, teknologi ini telah diperoleh daripada NAI oleh sebuah syarikat muda bernama PGP Corporation.

PGP Corporation sejak itu telah menjual versi komersial PGP yang dijalankan pada persekitaran Windows dan Mac OS X. Versi terkini PGP 9.0, yang menyediakan penyulitan fail individu dan penyulitan cakera penuh, boleh dibina ke dalam AOL Instant Messenger (AIM). Selain itu, PGP 9.0 berintegrasi dengan produk seperti Outlook, Microsoft Entourage, Lotus Notes Qualcomm Eudora Mozilla Thunderbird Dan Apple Mail.

PGP menggunakan sistem penyulitan kunci awam yang menghasilkan sepasang kunci penyulitan - kunci awam dan kunci persendirian. Kedua-dua kunci ini berkaitan secara matematik sedemikian rupa sehingga data yang disulitkan dengan kunci awam hanya boleh dinyahsulit dengan kunci persendirian. Pengguna PGP menjana pasangan kunci awam Kunci rahsia", dan kemudian menerbitkan kunci awam dalam direktori kunci awam atau pada tapak Web. Kunci rahsia, sudah tentu, tidak diterbitkan di mana-mana dan dirahsiakan; ia hanya digunakan oleh pemiliknya. Menyahsulit data menggunakan kunci persendirian memerlukan kata laluan, tetapi menyulitkan data menggunakan kunci awam bukan kerana kunci awam Sesiapa sahaja boleh menggunakannya.

Untuk menjadikan sistem PGP lebih mudah digunakan, pembangunnya telah melaksanakan fungsi untuk mengundi direktori kunci awam secara automatik. Fungsi ini membolehkan anda memasukkan alamat e-mel pengguna ke dalam bar carian dan mencari kunci awamnya. PGP menyediakan keupayaan untuk membaca kunci awam secara automatik, yang boleh disimpan secara setempat pada sistem anda dalam "gelangan kunci" berasaskan fail khas untuk kemudahan akses. Dengan menanyakan direktori kunci awam, PGP membolehkan anda sentiasa menyimpan versi terbaharunya dalam "himpunan". Jika pengguna menukar kunci awam mereka, anda boleh mengakses kunci yang dikemas kini pada bila-bila masa anda memerlukannya.

Untuk memberikan jaminan yang lebih kukuh tentang ketulenan kunci awam, tandatangan digital boleh digunakan menggunakan kunci pengguna lain. Menandatangani kunci oleh pengguna lain berfungsi sebagai pengesahan tambahan bahawa kunci itu sebenarnya milik orang yang mendakwa sebagai pemiliknya. Untuk mengesahkan kunci menggunakan tandatangan digital, PGP melakukan operasi matematik dan menambahkan hasil uniknya pada kunci. Tandatangan itu kemudiannya boleh disahkan dengan membandingkannya dengan kunci tandatangan yang digunakan untuk mencipta tandatangan. Proses ini menyerupai proses seseorang mengesahkan identiti orang lain.

PGP dipercayai oleh ramai kerana ia telah lama membina reputasi dalam industri sebagai teknologi yang boleh dipercayai untuk melindungi maklumat. Walau bagaimanapun, jika anda memutuskan untuk menggunakan PGP atau kaedah penyulitan kunci awam yang lain, ingat bahawa penerima fail anda juga mesti sistem yang serasi penyulitan. Salah satu kelebihan PGP apabila menggunakan e-mel sebagai saluran penghantaran data ialah ia menyokong model penyulitannya sendiri, serta teknologi X.509 dan S/MIME, yang akan saya bincangkan kemudian.

Di samping itu, satu lagi perkara harus diperhatikan. Tidak kira sama ada anda bercadang untuk menggunakan PGP, WinZip atau sistem penyulitan lain, jika anda ingin menyulitkan kandungan mesej itu sendiri selain menyulitkan fail yang dilampirkan, anda perlu menulis mesej itu ke fail berasingan dan menyulitkannya juga. Jika dikehendaki, fail mesej ini boleh diletakkan dalam arkib bersama-sama dengan fail lain atau dilampirkan sebagai fail lampiran.

PKI

Infrastruktur Kunci Awam (PKI) adalah unik, tetapi prinsip operasinya agak mengingatkan prinsip PGP. PKI melibatkan penggunaan sepasang kunci - awam dan rahsia. Untuk menyulitkan data yang dihantar kepada penerima, pengirim menggunakan kunci awam penerima; Setelah data dihantar kepada penerima, dia menyahsulitnya menggunakan kunci peribadinya.

|

| Skrin 2: Melihat Kandungan Sijil |

Satu perbezaan utama ialah dalam PKI, kunci awam biasanya disimpan dalam format data yang dikenali sebagai sijil. Sijil boleh mengandungi banyak maklumat lanjut daripada kunci biasa. Sebagai contoh, sijil biasanya mengandungi tarikh tamat tempoh, jadi kami tahu bila sijil dan kunci berkaitannya tidak lagi sah. Selain itu, sijil mungkin termasuk nama pemilik kunci, alamat, nombor telefon dan maklumat lain. Skrin 2 menunjukkan kandungan sijil seperti yang dipaparkan dalam tetingkap program Internet Microsoft Penjelajah (IE) atau Outlook. Pada tahap tertentu, kandungan sijil bergantung pada data yang pemilik ingin letakkan di dalamnya.

Seperti PGP, PKI membenarkan pembentukan "rantai amanah" di mana sijil boleh ditandatangani menggunakan sijil pengguna lain. Lebih-lebih lagi, Pihak Berkuasa Sijil (CA) telah muncul. Ini adalah organisasi bebas yang dipercayai yang bukan sahaja mengeluarkan sijil mereka sendiri, tetapi juga menandatangani sijil lain, dengan itu menjamin keasliannya. Seperti PGP dan pelayan utamanya yang berkaitan, sijil boleh diterbitkan kepada pelayan sijil awam atau persendirian atau pelayan LDAP, dihantar melalui e-mel, dan juga dihoskan pada tapak Web atau pelayan fail.

Untuk menyediakan pengesahan sijil automatik, pembangun klien e-mel dan penyemak imbas Web biasanya melengkapkan program mereka dengan alat untuk berinteraksi dengan pelayan pihak berkuasa sijil. Semasa proses ini, anda juga boleh mendapatkan maklumat tentang pembatalan sijil atas satu sebab atau yang lain dan, dengan itu, membuat kesimpulan bahawa sijil ini tidak lagi boleh dipercayai. Sudah tentu, kadangkala anda perlu membayar untuk perkhidmatan pihak berkuasa pensijilan untuk menyediakan dan memperakui sijil; harga mungkin berbeza bergantung pada pihak berkuasa pensijilan yang dipilih. Sesetengah organisasi memberikan pelanggan sijil peribadi percuma melalui e-mel, manakala yang lain mengenakan bayaran yang besar untuk ini.

PKI adalah berdasarkan spesifikasi X.509 (diperolehi daripada spesifikasi LDAP X). Oleh itu, sijil yang dikeluarkan oleh satu pihak berkuasa (termasuk sijil yang anda hasilkan untuk diri sendiri) biasanya boleh digunakan merentas pelbagai platform. Hanya perlu bahawa platform ini serasi dengan standard X.509. Anda boleh menjana sijil sendiri menggunakan mana-mana alatan yang tersedia, seperti OpenSSL.

Jika organisasi anda menggunakan perkhidmatan Microsoft Perkhidmatan Sijil, anda boleh meminta sijil melalui perkhidmatan ini. Dalam persekitaran Windows Server 2003 dan Windows 2000 Server proses ini harus berjalan lebih kurang sama. Anda harus membuka halaman Web pelayan sijil (biasanya terletak di http://servername/CertSrv), kemudian pilih Minta Sijil. hidup muka surat seterusnya anda perlu memilih elemen permintaan sijil pengguna dan ikut arahan Juruweb sehingga proses selesai. Jika perkhidmatan sijil dikonfigurasikan sedemikian rupa sehingga kelulusan pentadbir diperlukan untuk mengeluarkan sijil, sistem akan memberitahu anda tentang perkara ini dengan mesej khas, dan anda perlu menunggu keputusan pentadbir. Dalam kes lain, anda akhirnya akan melihat hiperpautan yang membolehkan anda memasang sijil.

Beberapa pusat bebas pensijilan seperti Thwate dan InstantSSL Kumpulan Comodo menawarkan sijil e-mel peribadi percuma kepada pengguna; ini adalah cara mudah untuk mendapatkan sijil. Di samping itu, sijil tersebut akan ditandatangani oleh pihak berkuasa yang mengeluarkannya, yang akan memudahkan pengesahan kesahihannya.

Apabila menggunakan PKI untuk menghantar data yang disulitkan menggunakan program e-mel, spesifikasi MIME Secure (S/MIME) akan dimainkan. Outlook, Mozilla Thunderbird dan Apple Mail hanyalah beberapa contoh aplikasi e-mel, membolehkan anda menggunakan protokol ini. Untuk menghantar mesej e-mel yang disulitkan (dengan atau tanpa fail yang dilampirkan) kepada penerima, anda mesti mempunyai akses kepada kunci awam penerima.

Untuk mendapatkan kunci awam pengguna lain, anda boleh melihat butiran kunci pada pelayan LDAP(melainkan kunci diterbitkan menggunakan protokol LDAP). Pilihan lain: anda boleh meminta orang ini menghantar mesej kepada anda dengan tandatangan digital; Sebagai peraturan, apabila menghantar mesej yang ditandatangani kepada penerima, pelanggan e-mel yang dilengkapi dengan keupayaan S/MIME melampirkan salinan kunci awam. Atau anda boleh meminta orang yang anda minati untuk menghantar mesej kepada anda dengan kunci awam yang dilampirkan padanya. Anda kemudian boleh menyimpan kunci awam ini dalam antara muka pengurusan kunci yang disertakan dengan klien e-mel anda. Outlook disepadukan dengan terbina dalam Storan Windows Sijil Kedai Sijil. Jika anda perlu menggunakan kunci awam, ia akan sentiasa tersedia.

Penyulitan berasaskan penghantar

Keselamatan Voltan telah dibangunkan Teknologi baru- penyulitan berdasarkan data tentang penghantar (penyulitan berasaskan identiti, IBE). Secara umum, ia sama dengan teknologi PKI, tetapi mempunyai ciri yang menarik. IBE menggunakan kunci persendirian untuk menyahsulit mesej, tetapi tidak menggunakan kunci awam biasa semasa proses penyulitan. Sebagai kunci sedemikian, IBE menyediakan penggunaannya alamat pos penghantar. Oleh itu, apabila menghantar mesej yang disulitkan kepada penerima, masalah untuk mendapatkan kunci awamnya tidak timbul. Apa yang anda perlukan ialah alamat e-mel orang itu.

Teknologi IBE melibatkan penyimpanan kunci rahsia penerima pada pelayan kunci. Penerima mengesahkan hak aksesnya ke pelayan kunci dan menerima kunci rahsia, yang dengannya dia menyahsulit kandungan mesej. Teknologi IBE boleh digunakan oleh pengguna Outlook Outlook Express, Lotus Notes, Pocket PC dan Research in Motion (RIM) BlackBerry. Menurut wakil Voltage Security, IBE juga berjalan pada mana-mana sistem e-mel berasaskan pelayar yang menjalankan hampir semua sistem pengendalian. Berkemungkinan sedemikian penyelesaian universal Keselamatan Voltan adalah apa yang anda perlukan.

Perlu diperhatikan bahawa teknologi IBE digunakan dalam produk FrontBridge Technologies sebagai satu cara untuk memudahkan pertukaran selamat mesej e-mel yang disulitkan. Anda mungkin sudah tahu bahawa pada Julai 2005, FrontBridge telah diperoleh oleh Microsoft, yang merancang untuk menyepadukan penyelesaian FrontBridge dengan Exchange; Ia mungkin tidak lama sebelum gabungan teknologi ini ditawarkan kepada pengguna sebagai perkhidmatan terurus. Jika organisasi anda dan sistem e-mel rakan kongsi anda berdasarkan Exchange, perhatikan perkembangan dalam bidang ini.

Semua perkara yang dianggap

Terdapat banyak cara untuk memindahkan fail dengan selamat melalui Internet, dan sudah pasti yang paling mudah dan paling berkesan daripadanya disediakan melalui e-mel. Sudah tentu, mereka yang terpaksa bertukar jumlah yang besar fail yang membentuk sejumlah besar data boleh mempertimbangkan untuk menggunakan kaedah lain.

Pertimbangan yang teliti harus diberikan kepada berapa banyak fail yang akan anda pindahkan, berapa besarnya, kekerapan anda perlu memindahkan fail, siapa yang sepatutnya mempunyai akses kepadanya, dan bagaimana ia akan disimpan di tempat ia diterima. Dengan mengambil kira faktor ini, anda boleh memilih cara yang paling baik pemindahan fail.

Jika anda memutuskan bahawa e-mel adalah pilihan terbaik anda, ambil perhatian bahawa sebaik sahaja mel tiba, banyak pelayan mel Dan pelanggan mel anda boleh menjalankan skrip atau melakukan tindakan tertentu berdasarkan peraturan. Menggunakan fungsi ini, anda boleh mengautomasikan pergerakan fail di sepanjang laluan pada pelayan mel dan apabila fail tiba dalam peti mel anda.

Mark Joseph Edwards - Sr. Editor Windows IT Pro dan pengarang surat berita e-mel KEMASKINI Keselamatan mingguan ( http://www.windowsitpro.com/email). [e-mel dilindungi]

Seorang pelawat ke tapak web kami meminta nasihat tentang melindungi maklumat pelanggan:

Saya sedang menulis tesis mengenai topik: Perlindungan data peribadi pesakit dalam rangkaian klinik. Katakan terdapat program sedemikian untuk mendaftarkan pesakit di beberapa klinik, dan mereka disambungkan antara satu sama lain melalui rangkaian (seperti yang biasa berlaku). Saya perlu memastikan keselamatan maklumat pesakit. Tolong bantu saya menyelesaikan soalan ini... Bagaimana penggodaman dilakukan, atau pencurian maklumat (melalui rangkaian, luaran, dsb.); bagaimana untuk melindungi maklumat; cara untuk menyelesaikan masalah ini, dsb. Tolong saya...Ais

Nah, tugas ini relevan sepanjang masa untuk ramai orang. Keselamatan maklumat adalah kawasan yang berasingan dalam IT.

Bagaimanakah mereka mencuri maklumat dan menggodam sistem maklumat?

Sesungguhnya, untuk melindungi diri anda daripada kebocoran maklumat, anda perlu memahami terlebih dahulu mengapa kebocoran tersebut berlaku. Bagaimanakah sistem maklumat digodam?

Kebanyakan masalah keselamatan datang dari dalam

Ini mungkin terdengar remeh bagi pakar keselamatan yang berpengalaman, tetapi bagi kebanyakan orang ia akan menjadi satu pendedahan: kebanyakan masalah dengan keselamatan maklumat disebabkan oleh pengguna sistem maklumat itu sendiri. Saya menuding jari saya ke langit dan figura saya dibawa keluar dari udara nipis, tetapi pada pendapat dan pengalaman saya, 98% daripada semua kecurian dan penggodaman berlaku sama ada disebabkan kecuaian pengguna, atau sengaja, tetapi sekali lagi dari dalam. Oleh itu, kebanyakan usaha harus ditujukan kepada keselamatan dalaman. Perkara yang paling menarik yang saya baca mengenai perkara ini ialah salah satu pertimbangan guru Yin Fu Wo:

Dalam erti kata lain, motif untuk membocorkan maklumat dan cara mengaturnya lahir dari dalam, dan selalunya dalam kes sedemikian, orang yang sudah mempunyai akses kepada maklumat ini muncul.

Ini juga termasuk semua jenis virus, Trojan dan sambungan penyemak imbas berniat jahat. Kerana perkara ini menyelinap masuk ke dalam komputer pengguna semata-mata kerana kejahilan. Dan jika pengguna dari komputer yang dijangkiti bekerja dengan maklumat penting- maka, sewajarnya, dengan bantuan perkara ini anda boleh menculiknya juga. Ini juga termasuk kata laluan yang buruk, Kejuruteraan sosial, laman web dan surat palsu - semua ini mudah untuk ditangani, anda hanya perlu berhati-hati.

serangan MITM

Item ini akan berada dalam senarai seterusnya kerana ia adalah yang paling banyak cara yang jelas untuk mencuri maklumat. Ia mengenai pemintasan. Singkatan itu bermaksud Man In The Middle - seorang lelaki di tengah. Iaitu, untuk mencuri maklumat, penyerang seolah-olah menceroboh ke saluran penghantaran data - dia mencipta dan menggunakan beberapa kaedah untuk memintas data di sepanjang laluannya.

Bagaimanakah pemintasan maklumat berlaku?

Seterusnya, terdapat juga banyak cara untuk menganjurkan MITM. Ini termasuk semua jenis tapak dan perkhidmatan palsu, pelbagai penghidu dan proksi. Tetapi intipatinya sentiasa sama - penyerang membuat salah satu pihak "berfikir" bahawa dia adalah pihak lain dan semasa pertukaran semua data melaluinya.

Bagaimana untuk melindungi diri anda daripada pemintasan maklumat?

Kaedahnya juga jelas. Dan ia menjadi dua:

- Menghalang penyerang daripada mengganggu proses pertukaran data

- Walaupun mustahil untuk mengecualikan perkara ini dan entah bagaimana berlaku, halang penyerang daripada dapat membaca dan menggunakan maklumat yang dipintas.

Pilihan untuk menganjurkan ini juga tidak begitu pelbagai, sekurang-kurangnya pada dasarnya. Sudah tentu, terdapat cukup pelaksanaan. Mari kita lihat intipati kaedah perlindungan ini.

Gunakan rangkaian terowong dan peribadi maya

VPN - Rangkaian Peribadi Maya. Pasti semua orang pernah mendengar tentang dia. Ini adalah yang pertama, dan selalunya satu-satunya, cara yang membolehkan anda mengatur ruang maklumat yang selamat untuk pertukaran beberapa institusi. Intipatinya ialah pembinaan rangkaian terowong di atas rangkaian global yang tidak dilindungi (Internet). Kaedah inilah yang saya syorkan sebagai yang pertama dilaksanakan dalam sistem pejabat sebegini. VPN akan membolehkan pejabat berfungsi seolah-olah pada rangkaian tempatan tunggal. Tetapi komunikasi antara pejabat akan berlaku melalui Internet. Untuk tujuan ini, terowong VPN dianjurkan antara pejabat.

Beginilah cara ia berfungsi. Terowong VPN adalah seperti "paip" di Internet, di mana rangkaian tempatan anda diletakkan. Secara teknikal, terowong sedemikian boleh diatur dalam pelbagai cara. VPN sendiri mempunyai beberapa pelaksanaan - pptp, l2tp, ipsec. membenarkan - ternyata seperti "VPN di lutut". Ini, tentu saja, tidak mengecualikan kemungkinan MITM - data boleh dipintas, "disambungkan ke paip." Tetapi di sini kita beralih ke titik perlindungan kedua - penyulitan.

Penyulitan data pada rangkaian

Untuk mengelakkan serangan MITM daripada berjaya, ia adalah mencukupi untuk menyulitkan semua data yang dihantar. Saya tidak akan menerangkan secara terperinci, tetapi intipatinya ialah anda menukar trafik yang dihantar antara anda menjadi bahan tidak boleh dibaca yang tidak boleh dibaca dan digunakan - anda menyulitkannya. Pada masa yang sama, hanya penerima boleh menyahsulit data ini. Dan begitu juga sebaliknya.

Sehubungan itu, walaupun penyerang berjaya mengatur serangan MITM, dia akan memintas data yang anda hantar. Tetapi dia tidak akan dapat menguraikannya, yang bermaksud dia tidak akan membahayakan. Dan dia tidak akan mengatur serangan sedemikian, mengetahui bahawa anda sedang menghantar data yang disulitkan. Jadi, "paip" yang sama dari perenggan sebelumnya adalah penyulitan tepat.

Pada dasarnya, semua keselamatan maklumat moden berpunca daripada dua perkara ini - terowong dan penyulitan. https yang sama hanyalah penyulitan, data dihantar secara terbuka, pada rangkaian global, sesiapa sahaja boleh mengatur serangan dan memintasnya. Tetapi walaupun dia tidak mempunyai sijil SSL dan kunci untuk menyahsulit data ini, ini tidak mengancam sesiapa pun.

Perlindungan melalui pendidikan pengguna

Ini adalah sama terkenal 98%. Walaupun anda membina dua terowong super disulitkan dengan pengesahan dua faktor, ia tidak akan membantu anda sama sekali selagi pengguna boleh mengambil Trojan atau menggunakan kata laluan yang lemah.

Oleh itu, perkara yang paling penting dalam perlindungan adalah menjaga latihan pengguna. Saya telah cuba melakukan ini untuk masa yang lama dan sudah ada beberapa bahan di tapak yang boleh membantu dengan ini:

- Intipati perlindungan antivirus ialah . Di sini saya cuba mengupas secara terperinci soalan tentang perisian hasad dan virus dan cara hidup tanpa sentiasa takut "menjangkiti" komputer anda dengan sesuatu, walaupun tanpa antivirus.

- — menerangkan kaedahnya yang agak mudah untuk menghasilkan kata laluan yang kuat "daripada kepala saya."

Saya rasa selepas membaca artikel ini dan manual ini anda akan mengetahui lebih lanjut tentang keselamatan maklumat daripada 90% orang :) Sekurang-kurangnya anda akan dapat bertanya lebih banyak soalan konkrit dan mencari maklumat yang jelas.

Sementara itu, saya mempunyai berita, kawan-kawan. Kami akan ke SMM! Dan saya gembira untuk memperkenalkan anda kepada kumpulan kami di Facebook -

Mencipta saluran penghantaran data yang selamat antara sumber maklumat perusahaan yang diedarkan

A. A. Terenin, Ph.D.,

Pakar jaminan kualiti IT dan perisian

Deutsche Bank Moscow

Pada masa ini, perusahaan besar dengan rangkaian cawangan di negara atau dunia, untuk berjaya menjalankan perniagaan, perlu mewujudkan satu ruang maklumat dan memastikan penyelarasan tindakan yang jelas antara cawangannya.

Untuk menyelaraskan proses perniagaan yang berlaku di pelbagai cawangan, adalah perlu untuk bertukar maklumat antara mereka. Data yang datang dari pelbagai pejabat terkumpul untuk pemprosesan, analisis dan penyimpanan selanjutnya di beberapa ibu pejabat. Maklumat terkumpul kemudiannya digunakan untuk menyelesaikan masalah perniagaan oleh semua cawangan perusahaan.

Data yang ditukar antara cawangan tertakluk kepada keperluan ketat untuk kebolehpercayaan dan integritinya. Di samping itu, data mewakili rahsia perdagangan mesti pakai sifat sulit. Untuk lengkap kerja selari Semua pejabat mesti bertukar maklumat dalam talian (dalam masa nyata). Dalam erti kata lain, saluran penghantaran data tetap mesti diwujudkan antara cawangan perusahaan dan ibu pejabat. Untuk memastikan operasi saluran sedemikian tidak terganggu, terdapat keperluan untuk mengekalkan kebolehcapaian kepada setiap sumber maklumat.

Kami meringkaskan keperluan yang mesti dipenuhi oleh saluran penghantaran data antara cawangan perusahaan untuk melaksanakan tugas memastikan komunikasi berterusan dengan kualiti tinggi:

saluran penghantaran data mestilah malar,

data yang dihantar melalui saluran sedemikian mesti mengekalkan integriti, kebolehpercayaan dan kerahsiaan.

Di samping itu, fungsi saluran komunikasi kekal yang boleh dipercayai menunjukkan bahawa pengguna sah sistem akan mempunyai akses kepada sumber maklumat pada bila-bila masa.

Selain sistem korporat teragih yang beroperasi dalam masa nyata, terdapat sistem yang beroperasi di luar talian. Pertukaran data dalam sistem sedemikian tidak berlaku secara berterusan, tetapi pada tempoh masa tertentu: sekali sehari, sekali sejam, dsb. Data dalam sistem sedemikian terkumpul dalam pangkalan data cawangan berasingan (DB), serta dalam pangkalan data pusat, dan hanya data daripada pangkalan data ini dianggap boleh dipercayai.

Tetapi walaupun pertukaran maklumat berlaku hanya sekali sehari, adalah perlu untuk mewujudkan saluran penghantaran data yang selamat, yang tertakluk kepada keperluan yang sama untuk memastikan kebolehpercayaan, integriti dan kerahsiaan, serta ketersediaan untuk tempoh operasi saluran.

Keperluan kebolehpercayaan bermakna memastikan akses yang dibenarkan, pengesahan pihak-pihak kepada interaksi dan memastikan ketidakbolehterimaan penolakan pengarang dan fakta pemindahan data.

Keperluan yang lebih ketat dikenakan ke atas sistem untuk memastikan keselamatan transaksi maklumat dalam persekitaran maklumat yang diedarkan, tetapi ini adalah topik untuk artikel yang berasingan.

Bagaimana untuk memastikan perlindungan saluran penghantaran data sedemikian?

Anda boleh menyambungkan setiap cawangan ke setiap cawangan dengan saluran penghantaran data fizikal (atau hanya semua cawangan ke pusat) dan memastikan bahawa adalah mustahil untuk mengakses medium penghantaran fizikal isyarat maklumat. Ya, penyelesaian sedemikian mungkin boleh diterima untuk pelaksanaan dalam satu kemudahan yang dilindungi, tetapi kita bercakap tentang tentang diedarkan sistem korporat, di mana jarak antara objek interaksi boleh diukur dalam ribuan kilometer. Kos untuk melaksanakan rancangan sedemikian adalah sangat tinggi sehingga ia tidak akan menjimatkan kos.

Pilihan lain: menyewa saluran komunikasi yang sedia ada atau saluran satelit daripada operator telekomunikasi. Penyelesaian sedemikian juga mahal, dan melindungi saluran ini memerlukan pelaksanaan atau pemasangan perisian khas untuk setiap pihak yang berinteraksi.

Sangat biasa, murah dan penyelesaian yang berkesan ialah organisasi saluran komunikasi selamat di seluruh dunia rangkaian komputer Internet.

Pada masa kini sukar untuk membayangkan organisasi yang tidak mempunyai akses kepada Internet dan tidak menggunakan World Wide Web untuk mengatur proses perniagaannya. Selain itu, pasaran teknologi maklumat tepu dengan peralatan rangkaian dan perisian daripada pengeluar yang berbeza dengan sokongan terbina dalam untuk keselamatan maklumat. Terdapat piawaian yang dilindungi protokol rangkaian, yang menjadi asas kepada perkakasan yang dicipta dan produk perisian, digunakan untuk mengatur interaksi selamat dalam rangkaian maklumat terbuka.

Mari kita lihat dengan lebih dekat cara anda boleh mencipta saluran penghantaran data yang selamat melalui Internet.

Masalah penghantaran data selamat melalui rangkaian terbuka dibincangkan secara meluas dalam kesusasteraan popular dan massa:

World Wide Web sentiasa berkembang, cara untuk menghantar dan memproses data sedang dibangunkan, dan peralatan untuk memintas data yang dihantar dan mengakses maklumat sulit menjadi semakin maju. Pada masa ini, masalah memastikan perlindungan maklumat daripada penyalinan, pemusnahan atau pengubahsuaian tanpa kebenaran semasa penyimpanan, pemprosesan dan penghantaran melalui saluran komunikasi menjadi semakin mendesak.

Perlindungan maklumat semasa penghantarannya melalui saluran terbuka komunikasi menggunakan a penyulitan simetri dibincangkan dalam, dan masalah serta cara untuk menyelesaikannya apabila menggunakan tandatangan digital elektronik - masuk.

Artikel ini membincangkan secara terperinci kaedah untuk memastikan keselamatan maklumat apabila menghantar data rahsia melalui saluran komunikasi terbuka.

Untuk melindungi maklumat yang dihantar melalui saluran komunikasi awam, banyak langkah keselamatan digunakan: data disulitkan, paket disediakan dengan maklumat kawalan tambahan, dan protokol pertukaran data dengan tahap keselamatan yang tinggi digunakan.

Sebelum memutuskan cara untuk melindungi data yang dihantar, adalah perlu untuk menggariskan dengan jelas julat kemungkinan kelemahan, senarai kaedah memintas, memutarbelit atau memusnahkan data, dan kaedah menyambung ke saluran komunikasi. Jawab soalan tentang matlamat yang dikejar oleh penyerang dan cara mereka boleh menggunakan kelemahan sedia ada untuk melaksanakan rancangan mereka.

Keperluan tambahan untuk saluran penghantaran data perlindungan yang dilaksanakan termasuk:

pengenalpastian dan pengesahan pihak yang berinteraksi;

prosedur untuk melindungi daripada penggantian salah satu pihak (penggunaan algoritma kriptografi kunci awam);

kawalan ke atas integriti data yang dihantar, laluan penghantaran maklumat dan tahap perlindungan saluran komunikasi;

mengkonfigurasi dan menyemak kualiti saluran komunikasi;

pemampatan maklumat yang dihantar;

pengesanan dan pembetulan ralat semasa menghantar data melalui saluran komunikasi;

audit dan pendaftaran acara;

pemulihan automatik prestasi.

Mari kita bina model penceroboh dan model objek yang dilindungi (Gamb. 1).

Algoritma penubuhan sambungan

Untuk melaksanakan saluran penghantaran data yang selamat, model interaksi pelanggan-pelayan digunakan.

Dua pihak dipertimbangkan: pelayan dan klien - stesen kerja, yang ingin mewujudkan sambungan ke pelayan untuk kerja selanjutnya dengannya.

Pada mulanya, hanya terdapat dua kunci: kunci awam dan peribadi pelayan ( OKS Dan ZKS), dan kunci awam pelayan diketahui oleh semua orang dan dihantar kepada klien apabila dia mengakses pelayan. Kunci peribadi pelayan disimpan dalam kerahsiaan paling ketat pada pelayan.

Pemula sambungan ialah klien; dia mendapat akses kepada pelayan melalui mana-mana rangkaian global yang mana pelayan ini berfungsi, selalunya melalui Internet.

Tugas utama apabila memulakan sambungan adalah untuk mewujudkan saluran pertukaran data antara dua pihak yang berinteraksi, mencegah kemungkinan pemalsuan dan mencegah situasi penggantian pengguna, apabila sambungan diwujudkan dengan satu pengguna, dan kemudian peserta lain dalam sistem menyambung ke salah satu sisi saluran dan mula menghantar mesej yang sesuai untuk pengguna yang sah, pengguna, atau menghantar mesej bagi pihak orang lain.

Adalah perlu untuk memperuntukkan kemungkinan penyerang menyambung pada bila-bila masa dan mengulangi prosedur "jabat tangan" pada selang masa tertentu, tempoh yang mesti ditetapkan kepada minimum yang dibenarkan.

Berdasarkan andaian bahawa ZKS Dan OKS telah pun dicipta, dan OKS semua orang tahu dan ZKS– hanya kepada pelayan, kami mendapat algoritma berikut:

1. Pelanggan menghantar permintaan sambungan kepada pelayan.

2. Pelayan memulakan aplikasi, melewati beberapa mesej khas untuk aplikasi klien pra-pasang di mana kunci awam pelayan dikodkan keras.

3. Pelanggan menjana kuncinya (awam dan peribadi) untuk berfungsi dengan pelayan ( OKC Dan ZKK).

4. Pelanggan menjana kunci sesi ( KS) (kunci penyulitan mesej simetri).

5. Pelanggan menghantar komponen berikut ke pelayan:

kunci awam pelanggan ( OKC);

kunci sesi;

mesej rawak(mari kita panggil X), disulitkan dengan kunci awam pelayan menggunakan algoritma RSA.

6. Pelayan memproses mesej yang diterima dan menghantar mesej sebagai tindak balas X, disulitkan dengan kunci sesi (penyulitan simetri) + disulitkan dengan kunci awam pelanggan ( penyulitan asimetri, contohnya algoritma RSA) + ditandatangani oleh kunci peribadi pelayan ( RSA, DSA, GOST) (iaitu, jika di sisi klien selepas penyahsulitan kami menerima X sekali lagi, maka ini bermakna:

mesej datang dari pelayan (tandatangan - ZKS);

pelayan menerima kami OKC(dan disulitkan dengan kunci kami);

pelayan diterima KS(menyulitkan mesej dengan kunci ini).

7. Pelanggan menerima mesej ini, mengesahkan tandatangan dan menyahsulit teks yang diterima. Jika, akibat daripada melakukan semua tindakan terbalik, kami menerima mesej yang sama sepenuhnya dengan mesej yang dihantar ke pelayan X, maka ia dianggap bahawa saluran pertukaran data selamat dipasang dengan betul dan bersedia sepenuhnya untuk beroperasi dan melaksanakan fungsinya.

8. Selepas itu, kedua-dua pihak mula bertukar-tukar mesej, yang ditandatangani dengan kunci peribadi pengirim dan disulitkan dengan kunci sesi.

Gambar rajah algoritma penubuhan sambungan ditunjukkan dalam Rajah. 2.

Algoritma untuk menyediakan mesej untuk dihantar ke saluran selamat

Perumusan masalah adalah seperti berikut: input algoritma adalah teks asal (terbuka), dan pada output, melalui transformasi kriptografi, kami memperoleh fail tertutup dan ditandatangani. Tugas utama yang diberikan kepada algoritma ini adalah untuk memastikan penghantaran teks selamat dan memberikan perlindungan dalam saluran yang tidak dilindungi.

Ia juga perlu untuk memperkenalkan keupayaan untuk menghalang pendedahan maklumat apabila mesej dipintas oleh penyerang. Rangkaian terbuka; mana-mana pengguna dalam rangkaian ini boleh memintas sebarang mesej yang dihantar melalui pautan data. Tetapi terima kasih kepada perlindungan yang wujud dalam algoritma ini, data yang diperoleh oleh penyerang akan sama sekali tidak berguna kepadanya.

Sememangnya, adalah perlu untuk menyediakan pilihan untuk membuka melalui carian menyeluruh, tetapi perlu mengambil kira masa yang dihabiskan untuk pembukaan, yang dikira dengan cara yang diketahui, dan menggunakan panjang kunci yang sesuai yang menjamin ketakdedahan. maklumat yang mereka tutupi untuk masa tertentu.

Terdapat juga kemungkinan bahawa di hujung saluran yang lain (di sebelah penerima) terdapat penyerang yang menggantikan wakil sah. Terima kasih kepada algoritma ini, mesej yang mudah jatuh ke tangan penyerang sedemikian juga akan menjadi "tidak boleh dibaca", kerana penipu tidak mengetahui kunci awam dan peribadi pihak yang telah ditipunya, serta kunci sesi.

Algoritma boleh dilaksanakan seperti berikut (Rajah 3):

teks sumber dimampatkan menggunakan algoritma ZIP;

selari dengan proses ini, teks sumber ditandatangani dengan kunci awam penerima;

teks termampat disulitkan kunci simetri sesi, kunci ini juga berada di sebelah penerima;

ditambahkan pada teks yang disulitkan dan dimampatkan tandatangan digital, yang mengenal pasti pengirim secara unik;

mesej sedia untuk dihantar dan boleh dihantar melalui saluran komunikasi.

Algoritma untuk memproses mesej apabila diterima daripada saluran selamat

Input algoritma disulitkan, dimampatkan dan teks yang ditandatangani, yang kami terima melalui saluran komunikasi. Tugas algoritma adalah untuk mendapatkan, menggunakan transformasi kriptografi terbalik, plaintext asal, mengesahkan ketulenan mesej dan kepengarangannya.

Kerana tugas utama sistem - cipta saluran selamat pada talian komunikasi tidak selamat, setiap mesej dilalui perubahan yang kuat dan membawa bersamanya kawalan dan maklumat pengurusan yang berkaitan. Proses membalikkan teks asal juga memerlukan masa penukaran yang agak lama dan menggunakan algoritma kriptografi moden yang melibatkan operasi pada nombor yang sangat besar.

Jika anda ingin memastikan perlindungan maksimum untuk penghantaran mesej melalui saluran selamat, anda perlu menggunakan operasi yang agak memakan masa dan intensif sumber. Walaupun kami mendapat keselamatan, kami kalah dalam kelajuan pemprosesan mesej yang dimajukan.

Di samping itu, adalah perlu untuk mengambil kira masa dan kos mesin untuk mengekalkan kebolehpercayaan komunikasi (pengesahan oleh pihak satu sama lain) dan untuk pertukaran maklumat kawalan dan pengurusan.

Algoritma untuk memproses mesej apabila menerima daripada saluran selamat (Gamb. 4):

tandatangan digital diekstrak daripada mesej yang disulitkan, dimampatkan dan ditandatangani;

teks tanpa tandatangan digital dinyahsulit dengan kunci sesi;

teks yang dinyahkod menjalani prosedur unzip menggunakan, sebagai contoh, algoritma ZIP;

teks yang diperoleh hasil daripada dua operasi sebelumnya digunakan untuk mengesahkan tandatangan digital mesej;

Pada output algoritma kami mempunyai mesej terbuka asal dan hasil pengesahan tandatangan.

Algoritma tandatangan mesej

Mari kita lihat lebih dekat pada algoritma menandatangani mesej. Kami akan meneruskan andaian bahawa semua kunci awam dan peribadi kedua-dua pihak yang bertukar data telah pun dijana dan kunci persendirian disimpan dengan pemilik terdekat mereka, dan kunci awam dihantar kepada satu sama lain.

Memandangkan teks sumber boleh mempunyai saiz yang tidak terhad dan setiap kali bukan malar, dan algoritma tandatangan digital memerlukan satu blok data dengan panjang tetap tertentu untuk operasinya, nilai fungsi cincang daripada teks ini akan digunakan untuk menukar keseluruhan teks ke dalam paparannya dengan panjang yang telah ditetapkan. Akibatnya, kami mendapat paparan teks kerana sifat utama fungsi cincang: ia adalah sehala, dan tidak mungkin untuk memulihkan teks asal daripada paparan yang terhasil. Secara algoritma adalah mustahil untuk memilih mana-mana teks yang nilai fungsi hashnya akan bertepatan dengan yang ditemui sebelumnya. Ini tidak membenarkan penyerang menggantikan mesej dengan mudah, kerana nilai fungsi cincangnya akan berubah serta-merta, dan tandatangan yang disahkan tidak akan sepadan dengan standard.

Untuk mencari nilai fungsi cincang, anda boleh menggunakan algoritma pencincangan yang terkenal ( SHA, MD4, MD5, GOST dsb.), yang membolehkan anda mendapatkan blok data dengan panjang tetap pada output. Dengan blok inilah algoritma tandatangan digital akan berfungsi. Algoritma boleh digunakan sebagai algoritma tandatangan digital elektronik DSA, RSA, El Gamal dan sebagainya.

Mari kita terangkan algoritma tandatangan mesej titik demi titik (Rajah 5):

input algoritma am ialah teks sumber dengan sebarang panjang;

nilai fungsi cincang untuk teks yang diberikan dikira;

EDS;

menggunakan data yang diterima, nilai dikira EDS semua teks;

Pada output algoritma, kami mempunyai tandatangan digital mesej, yang kemudiannya dihantar untuk dilampirkan pada paket maklumat yang dihantar ke saluran pertukaran data.

Algoritma pengesahan tandatangan

Algoritma menerima dua komponen sebagai input: teks asal mesej dan tandatangan digitalnya. Selain itu, teks sumber boleh mempunyai saiz pembolehubah yang tidak terhad dan setiap kali, tetapi tandatangan digital sentiasa mempunyai panjang tetap. Algoritma ini mencari fungsi cincang teks, mengira tandatangan digital dan membandingkannya dengan maklumat yang diterima sebagai input.

Pada output algoritma kami mempunyai hasil menyemak tandatangan digital, yang hanya boleh mempunyai dua nilai: "tandatangan itu sepadan dengan yang asal, teksnya tulen" atau "tandatangan teks itu tidak betul, integriti, ketulenan atau pengarang mesej itu mencurigakan." Nilai output algoritma ini kemudiannya boleh digunakan lagi dalam sistem sokongan saluran selamat.

Mari kita terangkan algoritma untuk menyemak tandatangan mesej titik demi titik (Gamb. 6):

input algoritma am ialah teks sumber dengan sebarang panjang dan tandatangan digital teks ini dengan panjang tetap;

nilai fungsi cincang daripada teks yang diberikan dikira;

paparan teks yang terhasil dengan panjang tetap memasuki blok pemprosesan algoritma seterusnya;

tandatangan digital yang datang sebagai input algoritma umum dihantar ke blok yang sama;

juga input blok ini (pengiraan tandatangan digital) menerima kunci rahsia (peribadi), yang digunakan untuk mencari EDS;

menggunakan data yang diterima, nilai tandatangan digital elektronik keseluruhan teks dikira;

kami menerima tandatangan digital mesej, membandingkannya dengan EDS, diterima sebagai input algoritma umum, kita boleh membuat kesimpulan tentang kebolehpercayaan teks;

Pada output algoritma kami mempunyai hasil menyemak tandatangan digital.

Kemungkinan serangan terhadap skim yang dicadangkan untuk melaksanakan saluran komunikasi yang selamat

Mari kita lihat contoh paling biasa kemungkinan serangan pada saluran penghantaran data yang selamat.

Pertama, anda perlu memutuskan apa dan siapa yang boleh anda percayai, kerana jika anda tidak mempercayai sesiapa atau apa-apa, maka tidak ada gunanya menulis program sedemikian untuk menyokong pertukaran data melalui rangkaian global.

Kami mempercayai diri kami sendiri, serta perisian yang dipasang pada stesen kerja.

Apabila digunakan untuk mewujudkan sambungan dengan pelayan penyemak imbas ( internet Explorer atau Netscape Navigator), kami mempercayai penyemak imbas ini dan mempercayainya untuk mengesahkan sijil tapak yang kami lawati.

Selepas menyemak tandatangan pada applet yang anda boleh percayai OKS, yang dibenamkan dalam data atau program (applet) yang dimuat turun daripada pelayan.

Memiliki OKS, yang kami percayai, kami boleh memulakan kerja selanjutnya dengan pelayan.

Jika sistem dibina menggunakan aplikasi klien, maka anda mesti mempercayai perisian klien yang dipasang. Kemudian, menggunakan rantai yang serupa dengan yang di atas, kita boleh mempercayai pelayan yang sambungannya diwujudkan.

Serangan yang mungkin.

1. Selepas pemindahan OKS. Ia, pada dasarnya, boleh diakses oleh semua orang, jadi ia tidak akan sukar bagi penyerang untuk memintasnya. Memiliki OKS, secara teorinya adalah mungkin untuk mengira ZKS. Ia adalah perlu untuk menggunakan kunci kriptografi dengan panjang yang mencukupi untuk mengekalkan kerahsiaan untuk masa tertentu.

2. Selepas pemindahan dari pelayan OKS dan sebelum pelanggan menghantarnya OKC Dan KS. Jika semasa generasi mereka ( OKC, ZKK Dan KS) penjana lemah digunakan nombor rawak, anda boleh cuba meramal ketiga-tiganya parameter yang ditentukan atau mana-mana satu daripada mereka.

Untuk menangkis serangan ini, perlu menghasilkan nombor rawak yang memenuhi beberapa keperluan. Adalah mustahil, sebagai contoh, untuk menggunakan pemasa untuk menjana nombor rawak, kerana penyerang, telah memintas mesej pertama ( OKS daripada pelayan), boleh menetapkan masa menghantar paket dengan ketepatan saat. Jika pemasa menyala setiap milisaat, maka carian lengkap hanya 60,000 nilai (60 s _ 1000 ms) diperlukan untuk membukanya.

Untuk menjana nombor rawak, perlu menggunakan parameter yang tidak boleh diakses oleh penyerang (komputernya), contohnya, nombor proses atau parameter sistem lain (seperti nombor pengenalan deskriptor).

3. Apabila menghantar paket yang mengandungi OKC, KS, X, disulitkan OKS. Untuk mendedahkan maklumat yang dipintas, anda mesti mempunyai ZKS. Serangan ini datang kepada serangan yang dibincangkan di atas (pilihan ZKS). Oleh dia sendiri Maklumat tertutup, dihantar ke pelayan, tidak berguna kepada penyerang.

4. Apabila menghantar beberapa mesej ujian daripada pelayan kepada pelanggan X, disulitkan KS Dan OKC dan ditandatangani ZKS. Untuk menyahsulit mesej yang dipintas, anda perlu tahu dan OKC, Dan KS, yang akan diketahui jika salah satu daripada serangan di atas dilaksanakan selepas musuh telah menyedari ZKS.

Tetapi menyahsulit mesej ujian tidak begitu menakutkan; bahaya yang lebih besar ialah kemungkinan memalsukan mesej yang dihantar, apabila penyerang boleh menyamar sebagai pelayan. Untuk ini dia perlu tahu ZKS untuk menandatangani pakej dan semua kunci dengan betul KS Dan OKC, seperti mesej itu sendiri X untuk mengarang pakej palsu dengan betul.

Jika mana-mana mata ini dilanggar, sistem dianggap terjejas dan tidak dapat menyediakannya lagi kerja selamat pelanggan.

Jadi, kami melihat serangan yang mungkin pada peringkat melaksanakan prosedur "jabat tangan" (HandShake). Mari kita terangkan serangan yang boleh dilakukan semasa penghantaran data melalui saluran kami.

Apabila memintas maklumat, penyerang boleh membaca teks kosong hanya jika dia tahu KS. Penyerang boleh meramal atau meneka dengan mencuba sepenuhnya semua nilai yang mungkin. Walaupun pihak lawan mengetahui mesej itu (iaitu, dia tahu dengan tepat rupa teks biasa yang sepadan dengan kod yang dipintasnya), dia tidak akan dapat menentukan kunci penyulitan dengan jelas kerana teks itu telah tertakluk kepada algoritma pemampatan.

Ia juga mustahil untuk menggunakan serangan "kemungkinan tarik perkataan", kerana mana-mana perkataan akan kelihatan berbeza dalam setiap mesej. Oleh kerana pengarkiban melibatkan merombak maklumat, sama seperti yang berlaku semasa mengira nilai cincang, maklumat sebelumnya mempengaruhi rupa blok data seterusnya.

Daripada apa yang telah diterangkan, ia berikutan bahawa dalam apa jua keadaan, penyerang hanya boleh menggunakan serangan berdasarkan carian menyeluruh semua kemungkinan nilai utama. Untuk meningkatkan daya tahan terhadap jenis serangan ini, adalah perlu untuk mengembangkan julat nilai KS. Apabila menggunakan kunci 1024-bit, julat nilai yang mungkin meningkat kepada 2 1024 .

Untuk menulis atau menggantikan mesej yang dihantar melalui saluran komunikasi, penyerang perlu mengetahui kunci peribadi kedua-dua pihak yang mengambil bahagian dalam pertukaran atau mengetahui salah satu daripada dua kunci peribadi (ZK). Tetapi dalam kes ini, dia akan dapat memalsukan mesej hanya dalam satu arah, bergantung pada siapa ZK dia tahu. Dia boleh bertindak sebagai penghantar.

Apabila cuba menipu mana-mana pihak, iaitu, apabila cuba menyamar sebagai peserta sah dalam pertukaran selepas mengadakan sesi komunikasi, dia perlu tahu KS Dan ZK(lihat kes yang dibincangkan sebelum ini). Jika tidak KS, mahupun ZK orang di mana dia ingin menyambung ke saluran komunikasi tidak diketahui oleh penyerang, maka sistem akan segera mengetahui tentangnya, dan kerja selanjutnya dengan sumber yang terjejas akan berhenti.

Pada permulaan kerja, apabila menyambung ke pelayan, serangan remeh mungkin: menipu pelayan DNS. Tidak mustahil untuk melindungi diri anda daripadanya. Penyelesaian kepada masalah ini adalah tanggungjawab pentadbir pelayan DNS yang diuruskan oleh penyedia Internet. Satu-satunya perkara yang boleh menyelamatkan anda ialah prosedur yang telah diterangkan di atas untuk menyemak sijil tapak dengan penyemak imbas, mengesahkan bahawa sambungan telah dibuat ke pelayan yang dikehendaki.

Kesimpulan

Artikel tersebut membincangkan kaedah untuk membina saluran penghantaran data yang selamat untuk memastikan interaksi antara sistem pengkomputeran korporat teragih.

Satu protokol telah dibangunkan untuk mewujudkan dan mengekalkan sambungan yang selamat. Algoritma untuk memastikan perlindungan penghantaran data dicadangkan. Kemungkinan kelemahan skema interaksi yang dibangunkan dianalisis.

Teknologi serupa untuk mengatur sambungan selamat diatur oleh protokol rangkaian SSL. Selain itu, rangkaian persendirian maya (VPN) dibina berdasarkan prinsip yang dicadangkan.

SASTERA

1. Medvedovsky I. D., Semyanov P. V., Platonov V. V. Serangan di Internet. - St Petersburg: Rumah penerbitan "DMK" 1999. - 336 p.

2. Karve A. Infrastruktur utama awam. LAN/Jurnal Penyelesaian Rangkaian (edisi Rusia), 8, 1997.

3. Melnikov Yu. N. Tandatangan digital elektronik. Keupayaan perlindungan. Sulit No 4 (6), 1995, hlm. 35–47.

4. Terenin A. A., Melnikov Yu. N. Penciptaan saluran selamat dalam rangkaian. Bahan seminar "Keselamatan Maklumat - Selatan Rusia", Taganrog, 28–30 Jun 2000.

5. Terenin A. A. Pembangunan algoritma untuk mencipta saluran selamat dalam rangkaian terbuka. Automasi dan teknologi moden. – Rumah penerbitan “Mesin Bangunan”, No. 6, 2001, hlm. 5–12.

6. Terenin A. A. Analisis kemungkinan serangan pada saluran selamat dalam rangkaian terbuka, dibuat secara pemrograman. Bahan Persidangan XXII Saintis Muda Fakulti Mekanik dan Matematik Universiti Negeri Moscow, Moscow,17–22 April 2000.

Tugas melaksanakan rangkaian korporat syarikat dalam satu bangunan boleh diselesaikan dengan mudah. Walau bagaimanapun, hari ini infrastruktur syarikat telah mengagihkan secara geografi jabatan syarikat itu sendiri. Melaksanakan rangkaian korporat yang selamat dalam kes ini adalah tugas yang lebih kompleks. Dalam kes sedemikian, pelayan VPN selamat sering digunakan.

Konsep membina rangkaian VPN selamat maya

Konsep mewujudkan rangkaian maya VPN ialah idea mudah— jika terdapat 2 nod dalam rangkaian global yang perlu menukar data, maka terowong selamat maya mesti diwujudkan di antara mereka untuk memastikan integriti dan kerahsiaan data yang dihantar melalui rangkaian terbuka.

Konsep dan fungsi asas rangkaian VPN

Apabila terdapat sambungan antara rangkaian tempatan korporat dan Internet, dua jenis timbul:

- akses tanpa kebenaran kepada sumber rangkaian tempatan melalui log masuk

- akses tanpa kebenaran kepada maklumat apabila dihantar melalui rangkaian terbuka Internet

Perlindungan data semasa penghantaran melalui saluran terbuka adalah berdasarkan pelaksanaan rangkaian VPN selamat maya. VPN rangkaian selamat maya ialah sambungan antara rangkaian tempatan dan PC individu melalui rangkaian terbuka ke dalam satu maya rangkaian korporat. Rangkaian VPN membenarkan penggunaan terowong VPN untuk membuat sambungan antara pejabat, cawangan dan pengguna jauh, sambil mengangkut data dengan selamat (Gamb. 1).

Gambar 1

Terowong VPN ialah sambungan yang melalui rangkaian terbuka di mana paket data yang dilindungi secara kriptografi diangkut. Perlindungan data semasa penghantaran melalui terowong VPN dilaksanakan berdasarkan tugas berikut:

- penyulitan kriptografi data yang diangkut

- pengesahan pengguna rangkaian maya

- menyemak integriti dan ketulenan data yang dihantar

Pelanggan VPN ialah kompleks perisian atau perkakasan yang beroperasi berdasarkan asas komputer peribadi. Perisian rangkaiannya diubah suai untuk melaksanakan penyulitan dan pengesahan trafik.

pelayan VPN- juga boleh menjadi kompleks perisian atau perkakasan yang melaksanakan fungsi pelayan. Ia melindungi pelayan daripada akses tanpa kebenaran daripada rangkaian lain, serta mengatur rangkaian maya antara pelanggan, pelayan dan get laluan.

Gateway Keselamatan VPN — peranti rangkaian, menyambung kepada 2 rangkaian dan melaksanakan fungsi pengesahan dan penyulitan untuk banyak hos di belakangnya.

Intipati terowong adalah untuk membungkus (membungkus) data ke dalam pakej baru. Paket protokol peringkat rendah diletakkan dalam medan data paket protokol tahap yang lebih tinggi atau sama (Gamb. 2). Proses enkapsulasi itu sendiri tidak melindungi daripada gangguan atau akses tanpa kebenaran; ia melindungi kerahsiaan data yang dikapsulkan.

Rajah - 2

Rajah - 2

Apabila paket tiba di titik akhir saluran maya paket sumber dalaman diekstrak daripadanya, dinyahsulit dan digunakan lebih jauh di sepanjang rangkaian dalaman (Rajah 3).

Rajah - 3

Rajah - 3

Enkapsulasi juga menyelesaikan masalah konflik antara dua alamat antara rangkaian tempatan.

Pilihan untuk mencipta saluran selamat maya

Apabila mencipta VPN, terdapat dua kaedah popular (Gamb. 4):

- saluran selamat maya antara rangkaian tempatan (saluran LAN-LAN)

- saluran selamat maya antara rangkaian tempatan dan hos (saluran klien-LAN)

Rajah - 4

Rajah - 4

Kaedah sambungan pertama membolehkan anda menggantikan saluran khusus yang mahal antara nod berasingan dan cipta saluran selamat yang sentiasa berjalan di antara mereka. Di sini, gerbang keselamatan berfungsi sebagai antara muka antara rangkaian tempatan dan terowong. Banyak perniagaan melaksanakan jenis VPN ini untuk menggantikan atau melengkapkan .

Litar kedua diperlukan untuk menyambung kepada pengguna mudah alih atau jauh. Penciptaan terowong dimulakan oleh pelanggan.

Dari sudut keselamatan maklumat, yang paling pilihan terbaik ialah terowong selamat antara titik akhir sambungan. Walau bagaimanapun, pilihan ini membawa kepada desentralisasi pengurusan dan redundansi sumber, kerana anda perlu memasang VPN pada setiap komputer pada rangkaian. Jika rangkaian tempatan yang merupakan sebahagian daripada rangkaian maya tidak memerlukan perlindungan trafik, maka titik akhir pada bahagian rangkaian tempatan boleh menjadi penghala rangkaian yang sama.

Kaedah Pelaksanaan Keselamatan VPN

Apabila mencipta rangkaian maya yang selamat, VPN membayangkan bahawa maklumat yang dihantar akan mempunyai kriteria maklumat yang dilindungi, iaitu: kerahsiaan, integriti, ketersediaan. Kerahsiaan dicapai menggunakan kaedah penyulitan asimetri dan simetri. Integriti data yang diangkut dicapai menggunakan . Pengesahan dicapai menggunakan kata laluan sekali/boleh guna semula, sijil, kad pintar, protokol.

Untuk melaksanakan keselamatan maklumat yang diangkut dalam rangkaian selamat maya, adalah perlu untuk menyelesaikan masalah keselamatan rangkaian berikut:

- pengesahan bersama pengguna semasa sambungan

- pelaksanaan kerahsiaan, ketulenan dan integriti data yang diangkut

- kawalan capaian

- keselamatan perimeter rangkaian dan

- pengurusan keselamatan rangkaian

Penyelesaian VPN untuk mencipta rangkaian selamat

Klasifikasi rangkaian VPN

Hampir semua jenis trafik boleh dilaksanakan berdasarkan Internet global. makan skim yang berbeza Klasifikasi VPN. Skim yang paling biasa mempunyai 3 kriteria klasifikasi:

- lapisan pengendalian model OSI

- seni bina penyelesaian teknikal VPN

- Kaedah pelaksanaan teknikal VPN

Saluran selamat- saluran antara dua nod rangkaian, di sepanjang laluan maya tertentu. Saluran sedemikian boleh dibuat menggunakan kaedah sistem, berdasarkan lapisan berbeza model OSI (Rajah 5).

Rajah - 5

Rajah - 5

Anda mungkin perasan bahawa VPN dibuat pada tahap yang agak rendah. Sebabnya ialah semakin rendah dalam timbunan kaedah saluran selamat dilaksanakan, semakin mudah untuk melaksanakannya secara telus kepada aplikasi. Pada pautan data dan lapisan rangkaian, aplikasi tidak lagi bergantung pada protokol keselamatan. Sekiranya protokol dari peringkat atasan dilaksanakan untuk melindungi maklumat, maka kaedah perlindungan tidak bergantung pada teknologi rangkaian, yang boleh dianggap sebagai tambahan. Walau bagaimanapun, aplikasi menjadi bergantung pada protokol keselamatan tertentu.

VPN lapisan pautan . Kaedah pada tahap ini membolehkan anda merangkum trafik peringkat ketiga (dan lebih tinggi) dan mencipta terowong maya titik ke titik. Ini termasuk produk VPN berdasarkan .

VPN lapisan rangkaian. Produk VPN tahap ini melaksanakan enkapsulasi IP-ke-IP. Sebagai contoh, mereka menggunakan protokol.

VPN lapisan sesi. Sesetengah VPN melaksanakan pendekatan "broker saluran", yang berfungsi di atas lapisan pengangkutan dan menyampaikan trafik dari rangkaian yang dilindungi ke rangkaian awam Internet untuk setiap soket secara berasingan.

Klasifikasi VPN mengikut seni bina penyelesaian teknikal

Dibahagikan kepada:

- VPN intra-korporat - diperlukan untuk melaksanakan kerja selamat antara jabatan dalam syarikat

- VPN dengan akses jauh - diperlukan untuk melaksanakan akses jauh selamat kepada sumber maklumat korporat

- VPN antara syarikat - diperlukan antara dalam bahagian yang berasingan perniagaan yang tersebar secara geografi

Klasifikasi VPN mengikut kaedah pelaksanaan teknikal

Dibahagikan kepada:

- VPN berasaskan penghala - tugas perlindungan jatuh pada peranti penghala

- berasaskan VPN tembok api— tugas perlindungan jatuh pada peranti tembok api

- VPN berdasarkan penyelesaian perisian - perisian digunakan yang menang dalam fleksibiliti dan penyesuaian, tetapi kalah dalam pemprosesan

- VPN berdasarkan peranti perkakasan khas - peranti yang penyulitan dilaksanakan oleh cip berasingan khas, laksanakan prestasi tinggi untuk wang yang banyak