akaun pengguna

DALAM Windows Server 2003 mentakrifkan dua jenis akaun pengguna:

Akaun domain rekod ( domain akaun pengguna) ditakrifkan dalam Active Directory. Melalui sistem kata laluan sekali, akaun sedemikian boleh mengakses sumber merentas seluruh domain. Ia dicipta dalam konsol Pengguna Direktori Aktif dan Komputer.

Akaun tempatan (tempatan penggunaakaun) ditakrifkan pada komputer tempatan, mempunyai akses hanya kepada sumbernya, dan mesti disahkan sebelum mereka boleh mengakses sumber rangkaian. Akaun pengguna tempatan dibuat dalam snap-in Pengguna dan Kumpulan Tempatan.

Akaun pengguna dan kumpulan tempatan disimpan hanya pada pelayan ahli dan stesen kerja. Pada pengawal domain pertama, mereka dialihkan ke Active Directory dan ditukar kepada akaun domain.

Nama log masuk, kata laluan dan sijil awam

Semua akaun pengguna diiktiraf dengan nama log masuk mereka. Dalam Windows Server 2003, ia terdiri daripada dua bahagian:

Nama pengguna - nama teks akaun;

domain atau kerja berkumpulan ,Vdi mana akaun itu berada.

Untuk pengguna westanec, yang akaunnya dibuat dalam domain microsoft.com, nama log masuk penuh untuk WindowsServer 2003 kelihatan seperti ini - kitastanec@microsoft.com. Apabila bekerja dengan Active Directory, kadangkala anda memerlukan nama domain yang layak sepenuhnya (sepenuhnya berkelayakandomainnama, FQDN) pengguna, yang terdiri daripada nama domain DNS digabungkan dengan nama bekas (atau OU) dan kumpulan. Daripada pengguna microsoft.co m\ Pengguna\westanec, microsoft.com - nama domain DNS, Pengguna - nama bekas, a westanec- Nama pengguna.

Akaun pengguna boleh dikaitkan dengan kata laluan dan sijil awam (sijil awam). Sijil awam menggabungkan kunci awam dan peribadi untuk mengenal pasti pengguna. Log masuk menggunakan kata laluan adalah interaktif. Log masuk dengan sijil awam menggunakan kad pintar dan pembaca.

ID Keselamatan dan Akaun Pengguna

Walaupun Windows Server 2003 menggunakan nama pengguna untuk memberikan keistimewaan dan kebenaran, pengecam akaun utama adalah yang dijana apabila emencipta pengecam keselamatan unik (SID). Ia terdiri daripada SID domain dan pengecam relatif unik yang telah diperuntukkan oleh induk pengecam relatif.

Dengan menggunakan SID, Windows Server 2003 dapat menjejaki akaun tanpa mengira nama pengguna. Dengan SID, anda boleh menukar nama pengguna dan memadam akaun tanpa perlu risau tentang orang lain yang mendapat akses kepada sumber dengan membuat akaun dengan nama yang sama.

Apabila nama pengguna berubah, Windows Server 2003 memadankan SID lama dengan nama baharu. Apabila anda memadamkan akaun, Windows Server 2003 menganggap SID tertentu lebih besar tidak sah. Jika anda kemudian membuat akaun dengan nama yang sama, ia tidak akan menerima keistimewaan akaun sebelumnya kerana ia mempunyai SID yang berbeza.

Akaun kumpulan

Selain akaun pengguna, Windows Server 2003 menggunakan kumpulan untuk memberikan kebenaran secara automatik kepada jenis pengguna yang serupa dan memudahkan pentadbiran akaun. Jika pengguna adalah ahli kumpulan yang mempunyai hak untuk mengakses sumber, maka dia juga boleh mengaksesnya. Untuk memberikan pengguna akses kepada sumber yang diperlukan, hanya masukkan dia dalam kumpulan yang sesuai. Kerana mungkin terdapat kumpulan dengan nama yang sama dalam domain Active Directory yang berbeza, kumpulan sering dirujuk dengan nama penuh mereka - domain\group_name , contohnya, WORK\GMarketing sepadan dengan kumpulan GMarketing dalam domain WORK. Apabila bekerja dengan Active Directory, kadangkala anda perlu merujuk kepada kumpulan dengan nama yang layak sepenuhnya, yang terdiri daripada nama DNS domain, nama bekas atau OU dan nama kumpulan. Dalam nama kumpulan microsoft.com\Users\GMarkcting, microsoft.com - nama DNS domain, Pengguna - bekas atau OP, dan GMarketing - nama kumpulan.

Pekerja pemasaran mungkin memerlukan akses kepada semua sumber berkaitan pemasaran. Daripada berkongsinya secara individu, anda harus mengumpulkan pengguna bersama-sama. Jika pengguna kemudiannya berpindah ke jabatan lain, cukup untuk mengecualikan dia daripada kumpulan dan semua kebenaran akses akan dibatalkan.

Jenis kumpulan

DALAM Windows Server 2003 menggunakan tiga jenis kumpulan:

Kumpulan tempatan ditakrifkan dan digunakan hanya pada komputer tempatan, dibuat dalam snap-in Pengguna dan Kumpulan Tempatan;

Kumpulan keselamatan mempunyai deskriptor keselamatan dan ditakrifkan dalam domain melalui konsol Pengguna Direktori Aktif dan Komputer. Direktori Penggunadan Komputer);

Kumpulan pengedaran (pengedaran kumpulan) digunakan sebagai senarai pengedaran e-mel, tidak mempunyai deskriptor keselamatan dan ditakrifkan dalam domain melalui konsol Pengguna dan Komputer Direktori Aktif (AktifDirektori Penggunadan Komputer).

Skop Kumpulan

Kumpulan boleh mempunyai skop tindakan yang berbeza - domain tempatan (domaintempatan), tempatan terbina dalam (dibina- dalamtempatan), global (global) dan sejagat (sejagat). Ini menentukan bahagian rangkaian yang mana ia sah.

Kumpulan tempatan domain memberikan kebenaran dalam satu domain. Kumpulan tempatan domain hanya termasuk akaun (kedua-dua pengguna dan komputer) dan kumpulan daripada domain yang ditakrifkan.

Kumpulan tempatan terbina dalam telah kebenaran khas dalam domain tempatan. Untuk kesederhanaan, mereka sering dipanggil kumpulan tempatan domain, tetapi tidak seperti kumpulan biasa, terbina dalam kumpulan tempatan tidak boleh dibuat atau dipadam - anda hanya boleh menukar komposisi mereka. Sebagai peraturan, apabila bercakap tentang tempatan kumpulan domain ah, mereka bermaksud kumpulan tempatan biasa dan terbina dalam melainkan dinyatakan sebaliknya.

Kumpulan global digunakan untuk memberikan kebenaran akses kepada objek dalam mana-mana domain pokok atau hutan. Kumpulan global hanya merangkumi akaun dan kumpulan daripada domain yang ditakrifkan.

Kumpulan universal mengurus kebenaran merentas seluruh pokok atau hutan; ia termasuk akaun dan kumpulan daripada mana-mana domain dalam pokok domain atau hutan. Kumpulan universal hanya tersedia dalam Active Directory dalam mod asliWindows 2000 atau dalam mod Windows Pelayan 2003.

Kumpulan universal sangat berguna dalam perusahaan besar yang mempunyai berbilang domain. Komposisi kumpulan universal tidak boleh berubah dengan kerap, kerana sebarang perubahan mesti direplikasi kepada semua direktori global(GK) dalam pokok atau hutan.

ID Keselamatan dan akaun kumpulan

DALAM Akaun kumpulan Windows Server 2003, seperti akaun pengguna, dibezakan oleh pengecam keselamatan unik (SID). Ini bermakna anda tidak boleh memadamkan akaun kumpulan dan kemudian membuat kumpulan dengan nama yang sama dan mempunyai kebenaran dan keistimewaan yang sama. Kumpulan baharu akan mempunyai SID baharu dan semua kebenaran serta keistimewaan kumpulan lama akan hilang.

Untuk setiap sesi pengguna pada sistem, Windows Server 2003 menjana token keselamatan yang mengandungi ID akaun pengguna dan SID semua kumpulan keselamatan yang menjadi milik pengguna. Saiz token bertambah apabila pengguna ditambahkan pada kumpulan keselamatan baharu. Ini membawa kepada akibat berikut:

Untuk pengguna log masuk, token keselamatan mesti dihantar ke proses log masuk. Oleh itu, apabila keahlian pengguna dalam kumpulan keselamatan meningkat, proses log masuk mengambil masa yang lebih lama dan lebih lama;

Untuk menentukan kebenaran akses, token keselamatan dihantar ke setiap komputer yang diakses oleh pengguna. Oleh itu, lebih besar token keselamatan, lebih tinggi trafik rangkaian.

Bila hendak menggunakan Domain Kumpulan Tempatan, Global dan Universal

Kumpulan tempatan, global dan universal domain mengandungi banyak pilihan untuk menyediakan kumpulan merentas perusahaan. Sebaik-baiknya, anda harus menggunakan skop kumpulan untuk mencipta hierarki yang serupa dengan struktur organisasi dan tanggungjawab kumpulan pengguna.

Kumpulan Domain Setempat mempunyai sfera pengaruh terkecil dan sangat sesuai untuk mengawal akses kepada sumber seperti pencetak dan folder kongsi.

Kumpulan global adalah optimum untuk mengurus akaun pengguna dan komputer dalam domain yang berasingan.

Kumpulan sejagat mempunyai sfera pengaruh yang paling luas. Ia digunakan untuk memusatkan kumpulan yang ditakrifkan merentas berbilang domain. Biasanya ini dilakukan dengan menambahkan kumpulan global kepada kumpulan universal. Kemudian, apabila komposisi kumpulan global berubah, perubahan itu tidak akan direplikasi kepada semua GC, kerana secara rasmi komposisi kumpulan universal tidak berubah.

Jika organisasi anda hanya mempunyai satu domain, kumpulan universal tidak diperlukan; Adalah disyorkan untuk menggunakan struktur pada domain tempatan dan kumpulan global.

Akaun pengguna dan kumpulan standard

Pada Pemasangan Windows Server 2003 mencipta akaun dan kumpulan pengguna standard. Ia bertujuan untuk persediaan awal yang diperlukan untuk membangunkan rangkaian. Berikut ialah tiga jenis akaun standard:

terbina dalam Akaun pengguna dan kumpulan dipasang bersama dengan OS, aplikasi dan perkhidmatan;

dipratentukan akaun pengguna dan kumpulan dipasang dengan OS;

tersirat- kumpulan khas yang dibuat secara tersirat apabila mengakses sumber rangkaian; mereka juga dipanggil objek khas (identiti khas).

Anda tidak boleh memadamkan pengguna dan kumpulan yang dibuat oleh OS.

Akaun terbina dalam

Akaun pengguna terbina dalam dalam Windows Server 2003 mempunyai tujuan khusus. Semua sistem Windows Server 2003 mempunyai tiga akaun terbina dalam.

Sistem Tempatan- akaun pseudo untuk pelaksanaan proses sistem dan pemprosesan tugas peringkat sistem, tersedia hanya pada sistem tempatan. Entri ini mempunyai Log masuk sebagai hak perkhidmatan. Kebanyakan perkhidmatan dijalankan di bawah akaun sistem setempat dan mempunyai kebenaran untuk berinteraksi dengan desktop.

Perkhidmatan yang memerlukan keistimewaan tambahan atau hak log masuk dijalankan di bawah akaunTempatan Perkhidmatan atau Rangkaian Perkhidmatan.

Tempatan Perkhidmatan -akaun pseudo untuk menjalankan perkhidmatan yang memerlukan keistimewaan tambahan atau hak log masuk pada sistem setempat. Perkhidmatan yang dijalankan di bawah akaun ini mempunyai hak dan keistimewaan lalai untuk log masuk sebagai perkhidmatan, menukar masa sistem dan membuat log keselamatan. Perkhidmatan yang dijalankan di bawah akaun Perkhidmatan Tempatan termasuk Alerter, Messenger, Registry Jauh, Kad Pintar, Pembantu Kad Pintar, Perkhidmatan SSDP Discovery Service Module Sokongan NetBIOS melalui TCP/IP (TCP/IP NetBIOS Helper), Bekalan Kuasa Tidak Terganggu dan Pelanggan Web (WebClient).

Rangkaian Perkhidmatan - Akaun pseudo untuk perkhidmatan yang memerlukan keistimewaan tambahan atau hak log masuk pada sistem dan rangkaian setempat. Perkhidmatan yang dijalankan di bawah akaun ini mempunyai hak untuk log masuk sebagai perkhidmatan, menukar masa sistem dan membuat log keselamatan. Akaun Perkhidmatan Rangkaian menjalankan perkhidmatan seperti Penyelaras Transaksi Teragih (DiedarkanTransaksiPenyelaras), DNS-pelanggan( DNSPelanggan), Log Prestasi dan Makluman dan Pencari Panggilan Prosedur Jauh (JauhProsedurPanggil Pencari). Apabila memasang alat tambah atau aplikasi lain pada pelayan, anda dibenarkan untuk menetapkan akaun lalai lain. Mereka biasanya boleh dialih keluar kemudian. Selepas pemasangan IIS (Internet MaklumatPerkhidmatan), akaun baharu muncul: yang pertama ialah akaun terbina dalam untuk akses tanpa nama kepada IIS, dan yang kedua digunakan oleh IIS untuk menjalankan proses aplikasi. Akaun ini ditakrifkan dalam Active Directory apabila ia dikonfigurasikan dalam domain dan sebagai akaun setempat apabila ia dikonfigurasikan pada pelayan atau stesen kerja kendiri. Satu lagi akaun terbina dalam, - TSinternetUser - diperlukan oleh perkhidmatan terminal.

Akaun pengguna yang dipratentukan

Bersama dengan Windows Server 2003 memasang beberapa entri: Administrator (Pentadbir), Tetamu ( tetamu), ASPNET Dan Sokongan. Pada pelayan ahli, akaun yang dipratentukan adalah setempat kepada sistem di mana ia dipasang. Akaun pratakrif mempunyai rakan dalam Active Directory yang mempunyai akses seluruh domain dan bebas sepenuhnya daripada akaun tempatan pada sistem individu.

Akaun pentadbir

Akaun pratakrif ini mempunyai akses penuh kepada fail, folder, perkhidmatan dan sumber lain; ia tidak boleh dilumpuhkan atau dipadamkan. Dalam Active Directory, ia mempunyai akses dan keistimewaan merentas seluruh domain. Dalam kes lain, Pentadbir biasanya hanya mempunyai akses kepada sistem setempat. Fail dan folder boleh ditutup buat sementara waktu daripada pentadbir, tetapi dia mempunyai hak untuk mendapatkan semula kawalan ke atas sebarang sumber pada bila-bila masa dengan menukar kebenaran akses.

Untuk menghalang akses tanpa kebenaran kepada sistem atau domain, akaun pentadbiran mesti ada kata laluan yang kuat. Selain itu, semua orang tahu nama lalai untuk entri ini, jadi anda disyorkan untuk menamakan semula.

Biasanya anda tidak perlu menukar tetapan asas akaun Pentadbir, tetapi kadangkala anda perlu mengubahnya Pilihan tambahan seperti keahliannya dalam beberapa kumpulan. Secara lalai, pentadbir dalam domain disertakan dalam kumpulan Pentadbir, Pentadbir Domain, Pengguna Domain, Pentadbir Perusahaan, Pentadbir Skema dan Pemilik Dasar Kumpulan.Kumpulan DasarPenciptaPemilik).

Akaun ASPNET

Akaun ASPNET digunakan dalam Rangka Kerja NET dan direka bentuk untuk menjalankan proses pekerja ASP.NET. Dia adalah ahli kumpulan Pengguna Domain dan oleh itu mempunyai keistimewaan yang sama seperti pengguna biasa dalam domain.

Akaun tetamu

Akaun ini bertujuan untuk pengguna yang memerlukan akses sekali atau jarang kepada sumber komputer atau rangkaian. Akaun Tetamu mempunyai keistimewaan sistem yang sangat terhad, tetapi harus digunakan dengan berhati-hati kerana ia berpotensi mengurangkan keselamatan. Oleh itu, entri Tetamu pada mulanya dilumpuhkan apabila memasang Windows Server 2003.

Akaun Tetamu secara lalai adalah ahli kumpulan Tetamu dan Tetamu Domain. Adalah penting untuk ambil perhatian bahawa semua akaun tetamu adalah ahli kumpulan Semua orang yang tersirat, yang biasanya mempunyai akses kepada fail dan folder secara lalai dan mempunyai set standard hak pengguna.

Akaun Sokongan

Akaun Sokongan digunakan oleh perkhidmatan Bantuan dan Sokongan terbina dalam (Tolong danSokongan). Dia ialah ahli kumpulan HelpServicesGroup dan Pengguna Domain dan mempunyai kebenaran untuk log masuk sebagai kerja kelompok. Ini membolehkan akaun Sokongan menjalankan kerja kelompok yang berkaitan dengan kemas kini sistem.

Kumpulan terbina dalam dan pratakrif

Kumpulan terbina dalam dipasang dengan semua sistem Windows Server 2003. Untuk memberi pengguna keistimewaan dan keizinan kumpulan terbina dalam, cuma tambah pengguna pada kumpulan.

Contohnya, untuk memberi pengguna akses pentadbiran kepada sistem, dia mesti disertakan dalam kumpulan Pentadbir tempatan. Untuk memberi pengguna akses pentadbiran kepada domain, mereka mesti disertakan dalam kumpulan domain tempatan Pentadbir (Pentadbir) V AktifDirektori.

Kumpulan tersirat dan pengecam khas

DALAM Kumpulan tersirat Windows NT telah ditetapkan secara automatik semasa log masuk, berdasarkan cara pengguna mengakses sumber rangkaian. Jadi, jika dia menghubungi melalui log masuk interaktif, dia secara automatik menjadi ahli kumpulan Interaktif tersirat (Interaktif).

DALAM Windows 2000 dan WindowsPelayanPendekatan berasaskan objek 2003 kepada struktur direktori mengubah peraturan asal untuk kumpulan tersirat. Walaupun anda masih tidak dapat melihat keahlian kumpulan sistem tersirat, anda boleh memasukkan pengguna, kumpulan dan komputer di dalamnya.

Keahlian kumpulan terbina dalam khas boleh dikonfigurasikan secara tersirat, contohnya semasa log masuk, atau secara eksplisit melalui kebenaran akses. Seperti kumpulan standard lain, ketersediaan kumpulan tersirat bergantung pada konfigurasi rangkaian anda.

Ciri Akaun

Untuk memperuntukkan hak tertentu kepada pengguna, sudah cukup untuk menambahkannya ke kumpulan, dan untuk melucutkannya, mengeluarkannya daripada kumpulan yang sepadan.

DALAM Akaun Windows Server 2003 boleh diberikan jenis hak berikut.

Keistimewaan Membolehkan anda melaksanakan tugas pentadbiran tertentu, seperti menutup sistem. Keistimewaan boleh diberikan kepada pengguna dan kumpulan.

Hak log masuk (hak log masuk) tentukan keupayaan untuk log masuk ke sistem, contohnya, secara tempatan. Hak log masuk boleh diberikan kepada pengguna dan kumpulan.

Keupayaan terbina dalam direka untuk kumpulan. Mereka telah ditetapkan dan tidak boleh diubah, tetapi ia dibenarkan mewakilkan kepada pengguna dengan kebenaran mengurus objek, OP atau bekas lain. Contohnya, keupayaan untuk mencipta, memadam dan mengurus akaun pengguna diberikan kepada pentadbir dan pengendali akaun. Dalam erti kata lain, pengguna yang termasuk dalam kumpulan Pentadbir mendapat hak untuk membuat dan memadam akaun pengguna.

kebenaran akses (kebenaran akses) tentukan tindakan yang boleh dilakukan pada sumber rangkaian, contohnya, mencipta fail dalam folder. Anda boleh memberikan kebenaran akses kepada pengguna, komputer dan kumpulan.

Anda tidak boleh menukar keupayaan terbina dalam kumpulan, tetapi anda boleh menukar kebenaran standardnya. Jadi, pentadbir boleh membatalkan capaian rangkaian ke komputer dengan mengalih keluar hak kumpulan untuk mengakses komputer ini daripada rangkaian.

Akaun kumpulan standard

Sifat utama kumpulan standard ialah fleksibiliti. Dengan memberikan pengguna kepada kumpulan yang betul, mengurus kumpulan kerja atau domain Windows Server 2003 akan menjadi lebih mudah. Namun, dengan kepelbagaian kumpulan sebegitu, tidak mudah untuk memahami tujuan setiap daripada mereka. Mari kita lihat lebih dekat kumpulan yang digunakan oleh pentadbir dan kumpulan tersirat.

Kumpulan pentadbiran

Pentadbir mempunyai akses luas kepada sumber rangkaian. Pentadbir boleh membuat akaun, menukar hak pengguna, memasang pencetak, mengurus sumber yang dikongsi, dsb. Kumpulan pentadbir utama ialah Pentadbir, Pentadbir Domain dan Pentadbir Perusahaan.

Pentadbir) - kumpulan tempatan, bergantung pada lokasinya, menyediakan akses pentadbiran penuh kepada komputer individu atau domain tertentu. Untuk menjadikan seseorang pentadbir komputer tempatan atau domain, masukkan sahaja dalam kumpulan ini. Hanya ahli kumpulan Pentadbir boleh mengubah suai akaun ini.

Pentadbir Domain kumpulan global direka bentuk untuk membantu mentadbir semua komputer dalam domain. Kumpulan ini mempunyai kawalan pentadbiran ke atas semua komputer dalam domain kerana ia merupakan ahli kumpulan Pentadbir secara lalai.

Pentadbir Perusahaan Kumpulan global membolehkan anda mentadbir semua komputer dalam pokok atau hutan. Ia mempunyai kawalan pentadbiran ke atas semua komputer dalam perusahaan, kerana secara lalai ia termasuk dalam kumpulan Pentadbir.

Kumpulan tersirat

DALAM Windows Server 2003 mempunyai beberapa kumpulan sistem terbina dalam yang membolehkan anda memberikan kebenaran kepada situasi tertentu. Kebenaran untuk kumpulan sedemikian biasanya ditakrifkan secara tersirat, tetapi anda boleh menetapkannya sendiri apabila anda menukar objek Active Directory.

Diri sendiri - mengandungi objek itu sendiri dan membolehkannya mengubah dirinya sendiri.

Log Masuk Tanpa Nama - pengguna mengakses sistem melalui log masuk tanpa nama. Digunakan untuk akses tanpa nama kepada sumber seperti halaman Web pada pelayan perusahaan.

Semua ( semua orang) - semua pengguna dalam talian, rangkaian, dail dan disahkan. Kumpulan ini menyediakan akses luas kepada sumber sistem.

Kumpulan pencipta (Kumpulan Pencipta) - kumpulan yang digunakan untuk memberikan kebenaran akses secara automatik kepada pengguna yang merupakan ahli kumpulan yang sama sebagai pencipta fail atau folder.

Interaktif - pengguna berdaftar secara tempatan. Membolehkan anda membenarkan akses kepada sumber tempatan sahaja pengguna.

Pengawal domain perusahaan (Pengawal Domain Perusahaan) - pengawal domain dengan peranan dan tanggungjawab yang terpakai di seluruh perusahaan. Kemasukan dalam kumpulan ini membolehkan pengawal melaksanakan tugas tertentu menggunakan amanah transitif.

Terhad - pengguna dan komputer dengan akses terhad. Pada pelayan ahli atau stesen kerja, kumpulan ini termasuk pengguna tempatan daripada kumpulan Pengguna.

Fail kelompok(Batch) - pengguna atau proses mengakses sistem sebagai kerja kelompok (atau melalui baris gilir kelompok).

Pengguna Pelayan Terminal - Pengguna yang mengakses sistem melalui Perkhidmatan Terminal. Membenarkan pengguna pelayan terminal mengakses aplikasi pelayan dan melaksanakan tugas lain.

proksi - pengguna dan komputer mengakses sumber melalui pelayan proksi (digunakan apabila terdapat pelayan proksi pada rangkaian).

Pengguna Disahkan - pengguna mengakses sistem melalui proses log masuk. Digunakan untuk mengatur akses kepada sumber dan domain yang dikongsi, sebagai contoh, kepada fail dalam folder awam yang sepatutnya boleh diakses oleh semua pekerja organisasi.

bersih ( rangkaian) - pengguna mengakses sistem melalui rangkaian. Membolehkan anda membenarkan akses kepada sumber hanya terpencil pengguna.

Sistem ( Sistem) - OS itu sendiri Windows Server 2003. Digunakan apabila OS perlu melaksanakan fungsi tahap sistem.

Perkhidmatan ( perkhidmatan) - perkhidmatan yang mengakses sistem. Menyediakan akses kepada proses yang dijalankan oleh perkhidmatan Windows Server 2003.

Pemilik Pencipta - pengguna yang mencipta fail ini atau folder. Digunakan untuk memberikan kebenaran secara automatik kepada pencipta fail atau folder.

Jauh akses ( Mendail) - pengguna mengakses sistem melalui sambungan dail.

Alexander Emelyanov

Mentadbir akaun dalam domain Direktori Aktif

Salah satu tugas pentadbir yang paling penting ialah mengurus akaun tempatan dan domain: pengauditan, kuota dan pembezaan hak pengguna bergantung pada keperluan dan dasar syarikat mereka. Apakah yang boleh ditawarkan oleh Active Directory dalam hal ini?

Meneruskan siri artikel tentang Active Directory, hari ini kita akan bercakap tentang pautan pusat dalam proses pentadbiran - mengurus kelayakan pengguna dalam domain. Kami akan mempertimbangkan:

- mencipta dan mengurus akaun;

- jenis profil pengguna dan aplikasinya;

- kumpulan keselamatan dalam domain AD dan gabungannya.

Akhirnya anda akan dapat menggunakan bahan-bahan ini untuk membina infrastruktur kerja atau pengubahsuaian yang sedia ada yang akan memenuhi keperluan anda.

Melihat ke hadapan, saya akan mengatakan bahawa topik ini berkait rapat dengan penggunaan dasar kumpulan untuk tujuan pentadbiran. Tetapi disebabkan keluasan bahan yang dikhaskan untuk mereka, ia akan didedahkan dalam artikel seterusnya.

Memperkenalkan Active Directory - Pengguna dan Komputer

Selepas anda memasang pengawal pertama anda dalam domain (dengan itu anda sebenarnya telah menyusun domain), lima elemen baharu muncul dalam bahagian "Pentadbiran" (lihat Rajah 1).

Untuk mengurus objek AD, Active Directory – Users and Computers (ADUC – AD Users and Computers, lihat Rajah 2) digunakan, yang juga boleh dipanggil melalui menu “Run” menggunakan DSA.MSC.

Dengan ADUC, anda boleh membuat dan memadam pengguna, menetapkan skrip log masuk ke akaun dan mengurus keahlian kumpulan dan dasar kumpulan.

Terdapat juga pilihan untuk mengurus objek AD tanpa mengakses pelayan secara langsung. Ia disediakan oleh pakej ADMINPAK.MSI, yang terletak dalam direktori "%SYSTEM_DRIVE%\Windows\system32". Dengan menggunakan ia pada mesin anda dan memberi diri anda hak pentadbir domain (jika anda tidak mempunyai apa-apa), anda akan dapat mentadbir domain tersebut.

Apabila kami membuka ADUC, kami akan melihat cawangan domain kami yang mengandungi lima bekas dan unit organisasi.

- terbina. Ia mengandungi kumpulan tempatan terbina dalam yang ditemui pada mana-mana mesin pelayan, termasuk pengawal domain.

- Pengguna dan Komputer. Ini ialah bekas tempat pengguna, kumpulan dan akaun komputer diletakkan secara lalai apabila memasang di atas Windows NT. Tetapi untuk membuat dan menyimpan akaun baharu, tidak perlu menggunakan bekas ini sahaja; pengguna malah boleh dibuat dalam bekas domain. Apabila anda menyertai komputer ke domain, ia muncul dalam bekas Komputer.

- Pengawal Domain. ini unit organisasi(OU, Unit Organisasi), yang mengandungi pengawal domain secara lalai. Apabila anda membuat pengawal baharu, ia muncul di sini.

- ForeignSecurityPrincipals. Ini ialah bekas lalai untuk objek daripada domain luar yang dipercayai.

Adalah penting untuk diingat bahawa GPO terikat semata-mata pada domain, OU atau tapak. Ini mesti diambil kira semasa membuat hierarki pentadbiran domain anda.

Memasukkan komputer ke dalam domain

Prosedur ini dilakukan secara langsung pada mesin tempatan, yang ingin kami sambungkan.

Pilih "Komputer Saya -> Properties -> Nama Komputer", klik butang "Tukar" dan dalam menu "Adalah ahli" pilih "domain". Kami memasukkan nama domain yang kami ingin tambahkan komputer kami, dan kemudian kami membuktikan bahawa kami mempunyai hak untuk menambah stesen kerja pada domain dengan memasukkan data pengesahan pentadbir domain.

Buat pengguna domain

Untuk mencipta pengguna, anda perlu memilih mana-mana bekas di mana ia akan ditempatkan, klik kanan padanya dan pilih "Buat -> Pengguna". Wizard Cipta Pengguna akan dibuka. Di sini anda boleh menentukan banyak atributnya, daripada nama pengguna dan jangka masa untuk log masuk ke domain kepada tetapan untuk perkhidmatan terminal dan akses jauh. Setelah wizard selesai, anda akan menerima pengguna domain baharu.

Perlu diingatkan bahawa semasa proses mencipta pengguna, sistem mungkin "bersumpah" pada kerumitan kata laluan yang tidak mencukupi atau singkatnya. Anda boleh melonggarkan keperluan dengan membuka "Tetapan Keselamatan Domain Lalai" dan kemudian "Tetapan Keselamatan -> Dasar Akaun -> Dasar Kata Laluan".

Mari kita cipta pengguna Ivan Ivanov dalam bekas Pengguna (Nama Log Masuk Pengguna: [e-mel dilindungi]). Jika dalam sistem NT 4 nama ini hanya memainkan peranan sebagai hiasan, maka dalam AD ia adalah sebahagian daripada nama dalam format LDAP, yang kelihatan sepenuhnya seperti ini:

cn="Ivan Ivanov", cn="Pengguna", dc="hq", dc="local"

Di sini cn ialah nama kontena, dc ialah komponen domain. Penerangan objek dalam format LDAP digunakan untuk menjalankan skrip WSH (Windows Script Hosts) atau untuk program yang menggunakan protokol LDAP untuk berkomunikasi dengan Active Directory.

Untuk log masuk ke domain, Ivan Ivanov perlu menggunakan nama dalam format UPN (Universal Principal Name): [e-mel dilindungi]. Juga dalam domain AD adalah jelas untuk mengeja nama dalam format NT 4 lama (pra-Win2000), dalam kes kami HQ\Ivanov.

Apabila akaun pengguna dibuat, ia secara automatik diberikan Pengecam Keselamatan (SID) - nombor unik, yang mana sistem mengenal pasti pengguna. Ini sangat penting untuk difahami kerana apabila anda memadamkan akaun, SIDnya juga dipadamkan dan tidak pernah digunakan semula. Dan setiap akaun baharu akan mempunyai SID baharunya sendiri, itulah sebabnya ia tidak akan dapat memperoleh hak dan keistimewaan yang lama.

Akaun boleh dialihkan ke bekas atau OU lain, dilumpuhkan atau, sebaliknya, didayakan, disalin atau ditukar kata laluan. Penyalinan sering digunakan untuk mencipta berbilang pengguna dengan tetapan yang sama.

Persekitaran kerja pengguna

Bukti kelayakan yang disimpan secara berpusat pada pelayan membolehkan pengguna mengenal pasti diri mereka secara unik kepada domain dan memperoleh hak dan akses yang sesuai kepada persekitaran kerja. Semua sistem pengendalian Keluarga Windows NT digunakan untuk mewujudkan persekitaran kerja pada mesin pelanggan profil pengguna.

Profil tempatan

Mari lihat komponen utama profil pengguna:

- Kunci pendaftaran yang sepadan dengan pengguna tertentu ("hive" atau "hive"). Malah, data untuk cawangan pendaftaran ini disimpan dalam fail NTUSER.DAT. Ia terletak dalam folder %SYSTEMDRIVE%\Documents and Settings\User_name, yang mengandungi profil pengguna. Oleh itu, apabila pengguna tertentu log masuk ke sistem, kunci pendaftaran HKEY_CURRENT_USER dimuatkan dengan sarang NTUSER.DAT daripada folder yang mengandungi profilnya. Dan semua perubahan pada tetapan persekitaran pengguna semasa sesi akan disimpan dalam "sarang" ini. Fail NTUSER.DAT.LOG ialah log transaksi yang wujud untuk melindungi fail NTUSER.DAT. Walau bagaimanapun untuk lalai pengguna Pengguna anda tidak mungkin menemuinya, kerana ia adalah templat. Lebih lanjut mengenai ini kemudian. Pentadbir mempunyai keupayaan untuk mengedit "sarang" pengguna tertentu terus dari persekitaran kerja anda. Untuk melakukan ini, menggunakan editor pendaftaran REGEDIT32, dia mesti memuatkan sarang ke bahagian HKEY_USERS, dan kemudian memunggahnya selepas membuat perubahan.

- Folder sistem fail, yang mengandungi fail tetapan pengguna. Ia terletak dalam direktori khas %SYSTEMDRIVE%\Documents and Settings\User_name, di mana User_name ialah nama pengguna yang log masuk ke sistem. Item desktop, item permulaan, dokumen, dll. disimpan di sini.

Apabila pengguna log masuk buat kali pertama, perkara berikut berlaku:

- Sistem menyemak sama ada profil setempat untuk pengguna ini wujud.

- Tidak menemuinya, sistem menghubungi pengawal domain untuk mencari profil domain lalai, yang sepatutnya terletak dalam folder Pengguna Lalai pada sumber yang dikongsi NETLOGON; jika sistem mengesan profil ini, ia disalin secara setempat pada mesin ke folder %SYSTEMDRIVE%\Documents and Settings dengan nama pengguna, jika tidak ia disalin daripada folder tempatan%SYSTEMDRIVE%\Documents and Settings\Default User.

- Sarang pengguna dimuatkan ke dalam kunci pendaftaran HKEY_CURRENT_USER.

- Apabila anda log keluar, semua perubahan disimpan secara setempat.

Akhirnya, persekitaran kerja pengguna ialah gabungan profil kerjanya dan profil Semua Pengguna, yang mengandungi tetapan biasa kepada semua pengguna mesin tertentu.

Sekarang beberapa perkataan tentang membuat profil lalai untuk domain. Buat profil tiruan pada mesin anda, konfigurasikannya mengikut keperluan anda atau keperluan dasar korporat. Kemudian log keluar dan log masuk semula sebagai pentadbir domain. Cipta folder Pengguna Lalai pada bahagian pelayan NETLOGON. Seterusnya, menggunakan tab Profil Pengguna dalam applet Sistem (lihat Rajah 3), salin profil anda ke folder ini dan berikan hak untuk menggunakannya kepada kumpulan Pengguna Domain atau beberapa kumpulan keselamatan lain yang sesuai. Itu sahaja, profil lalai untuk domain anda telah dibuat.

Profil perayauan

Active Directory, sebagai teknologi yang fleksibel dan berskala, membolehkan anda bekerja dalam persekitaran perusahaan anda dengan profil perayauan, yang akan kami bincangkan seterusnya.

Pada masa yang sama, adalah wajar untuk bercakap tentang pengalihan folder sebagai salah satu keupayaan teknologi IntelliMirror untuk memastikan toleransi kesalahan dan penyimpanan data pengguna terpusat.

Profil perayauan disimpan pada pelayan. Laluan kepada mereka ditentukan dalam tetapan pengguna domain (lihat Rajah 4).

Jika mahu, anda boleh menentukan profil perayauan untuk beberapa pengguna pada masa yang sama dengan memilih beberapa pengguna, dan dalam sifat dalam tab "Profil", tentukan %USERNAME% dan bukannya folder dengan nama pengguna (lihat Rajah 5).

Proses log masuk pertama untuk pengguna dengan profil perayauan adalah serupa dengan yang diterangkan di atas untuk pengguna tempatan, dengan beberapa pengecualian.

Pertama, memandangkan laluan ke profil ditentukan dalam objek pengguna, sistem menyemak kehadiran salinan tempatan cache profil pada mesin, maka semuanya adalah seperti yang diterangkan.

Kedua, setelah selesai kerja, semua perubahan disalin ke pelayan, dan melainkan polisi kumpulan menunjukkan pemadaman salinan tempatan, ia disimpan pada mesin ini. Jika pengguna sudah mempunyai salinan tempatan profil, maka pelayan dan salinan tempatan profil akan dibandingkan dan digabungkan.

Teknologi IntelliMirror dalam sistem Windows terkini versi membolehkan anda mengubah hala folder pengguna tertentu, seperti "Dokumen Saya", "Gambar Saya", dll., ke sumber rangkaian.

Oleh itu, semua perubahan yang dibuat akan benar-benar telus kepada pengguna. Dengan menyimpan dokumen dalam folder "Dokumen Saya", yang jelas akan dialihkan ke sumber rangkaian, dia tidak akan mengesyaki bahawa semuanya disimpan ke pelayan.

Anda boleh mengkonfigurasi ubah hala sama ada secara manual untuk setiap pengguna atau menggunakan dasar kumpulan.

Dalam kes pertama, anda perlu mengklik pada ikon "Dokumen Saya" pada desktop atau dalam menu "Mula" dengan butang kanan tetikus dan pilih sifat. Kemudian semuanya sangat mudah.

Kedua, anda perlu membuka dasar kumpulan OU atau domain yang kami mahu gunakan pengalihan semula dan mengembangkan hierarki "Konfigurasi Pengguna ‑> Konfigurasi Windows"(lihat Rajah 6). Seterusnya, ubah hala dikonfigurasikan sama ada untuk semua pengguna atau untuk kumpulan tertentu keselamatan OU atau domain yang akan digunakan oleh dasar kumpulan ini.

Menggunakan pengalihan folder untuk bekerja dengan profil pengguna perayauan, anda boleh mencapai, contohnya, mengurangkan masa memuatkan profil. Ini dengan syarat bahawa profil perayauan sentiasa dimuatkan dari pelayan tanpa menggunakan salinan tempatan.

Cerita tentang teknologi pengalihan folder tidak akan lengkap tanpa menyebut fail luar talian. Mereka membenarkan pengguna bekerja dengan dokumen walaupun tiada sambungan rangkaian. Segerakkan dengan salinan pelayan dokumen berlaku apabila sambungan seterusnya komputer ke rangkaian. Skim organisasi ini akan berguna, sebagai contoh, kepada pengguna komputer riba yang bekerja di dalam rangkaian tempatan, dan di rumah.

Kelemahan profil perayauan termasuk yang berikut:

- Situasi mungkin timbul apabila, sebagai contoh, akan terdapat pintasan ke beberapa program pada desktop pengguna, tetapi pada mesin lain di mana pemilik profil perayauan ingin berfungsi, program sedemikian tidak dipasang, dan oleh itu beberapa pintasan tidak akan kerja;

- Ramai pengguna mempunyai tabiat menyimpan dokumen, serta foto dan juga video pada desktop, akibatnya, apabila memuat turun profil perayauan dari pelayan, trafik tambahan dalam talian, dan profil itu sendiri mengambil masa yang sangat lama untuk dimuatkan; untuk menyelesaikan masalah, gunakan kebenaran NTFS untuk mengehadkan penyimpanan "sampah" pada desktop;

- setiap kali pengguna log masuk ke dalam sistem, profil tempatan dibuat untuknya (lebih tepat lagi, profil disalin dari pelayan secara tempatan), dan jika dia menukar mesin yang berfungsi, maka "sampah" itu kekal pada setiap daripada mereka; ini boleh dielakkan dengan mengkonfigurasi dasar kumpulan dengan cara tertentu (“Konfigurasi Komputer -> Templat Pentadbiran -> Sistem -> Profil Pengguna”, “Padamkan salinan cache profil perayauan”).

Menambah pengguna sedia ada pada domain

Selalunya, apabila melaksanakan perkhidmatan direktori ke yang sudah sedia ada rangkaian sedia ada berdasarkan kumpulan kerja, timbul persoalan untuk memperkenalkan pengguna kepada domain tanpa kehilangan tetapan persekitaran kerjanya. Ini boleh dicapai menggunakan profil perayauan.

Cipta folder dengan nama pengguna pada bahagian rangkaian (contohnya, Profil) pada pelayan dan berikannya kebenaran menulis kepada kumpulan Semua orang. Biarkan ia dipanggil HQUser, dan laluan penuh ia kelihatan seperti ini: \\Server\Profiles\HQUser.

Buat pengguna domain yang akan sepadan dengan pengguna pada rangkaian tempatan anda dan tentukan \\Server\Profiles\HQUser sebagai laluan profil.

Pada komputer yang mengandungi profil setempat pengguna kami, anda perlu log masuk sebagai pentadbir dan gunakan tab Profil Pengguna applet Sistem untuk menyalinnya ke folder \\Server\Profiles\HQUser.

Adalah mudah untuk memahami bahawa pada kali seterusnya kami log masuk ke sistem di bawah akaun domain baharu, pengguna kami akan memuat turun profil kerjanya daripada pelayan dan pentadbir hanya perlu memutuskan sama ada untuk meninggalkan profil ini sebagai perayauan atau menjadikannya sebagai perayauan. tempatan.

Kuota

Selalunya pengguna memuat turun maklumat yang tidak diperlukan pemacu rangkaian. Untuk mengelakkan permintaan berterusan untuk mengosongkan folder peribadi anda daripada sampah yang tidak perlu (atas sebab tertentu ia sentiasa ternyata perlu), anda boleh menggunakan mekanisme kuota. Bermula dengan Windows 2000, ini boleh dilakukan menggunakan alat standard pada volum NTFS.

Untuk mendayakan mekanisme kuota dan mengkonfigurasinya, anda perlu pergi ke sifat volum setempat dan buka tab "Kuota" (lihat Rajah 7).

Anda juga boleh melihat data pada ruang cakera yang diduduki dan menetapkan kuota secara berasingan untuk setiap pengguna (lihat Rajah 8). Sistem mengira ruang cakera yang diduduki berdasarkan data tentang pemilik objek, merumuskan jumlah fail dan folder yang dimiliki olehnya.

Kumpulan pengguna dalam AD

Mengurus pengguna dalam domain bukanlah tugas yang sukar. Tetapi apabila anda perlu mengkonfigurasi akses kepada sumber-sumber tertentu untuk beberapa dozen (atau bahkan ratusan) pengguna, mengedarkan hak akses boleh mengambil banyak masa.

Dan jika terdapat keperluan untuk mengehadkan hak peserta secara halus dalam beberapa domain dalam pokok atau hutan, pentadbir berhadapan dengan tugas yang serupa dengan masalah daripada teori set. Penggunaan kumpulan datang untuk menyelamatkan di sini.

Ciri utama kumpulan yang terdapat dalam domain telah diberikan dalam artikel sebelumnya tentang seni bina perkhidmatan direktori.

Biar saya ingatkan anda bahawa kumpulan tempatan domain boleh memasukkan pengguna dalam domain mereka dan domain lain dalam hutan, tetapi skop mereka terhad kepada domain yang mereka miliki.

Kumpulan global hanya boleh memasukkan pengguna dalam domain mereka sendiri, tetapi mereka boleh digunakan untuk menyediakan akses kepada sumber kedua-dua dalam domain mereka sendiri dan domain lain dalam hutan.

Kumpulan universal, seperti namanya, boleh mengandungi pengguna dari mana-mana domain dan juga boleh digunakan untuk menyediakan akses seluruh hutan. Tidak kira dalam domain mana kumpulan universal akan dibuat, satu-satunya perkara yang patut dipertimbangkan ialah apabila ia dialihkan, hak akses akan hilang dan mereka perlu ditugaskan semula.

Untuk memahami perkara di atas dan prinsip asas sarang kumpulan, mari kita lihat contoh. Marilah kita mempunyai hutan yang mengandungi dua domain HQ.local dan SD.local (yang mana satu adalah akar dalam dalam kes ini, tidak mengapa). Setiap domain mengandungi sumber untuk dikongsi dan pengguna (lihat Rajah 9).

Daripada Rajah. Rajah 9 menunjukkan bahawa sumber Dokumen dan Pengagihan mesti boleh diakses oleh semua pengguna di dalam hutan (garisan hijau dan merah), supaya kita boleh mencipta kumpulan universal yang mengandungi pengguna daripada kedua-dua domain dan menggunakannya apabila menentukan kebenaran untuk mengakses kedua-dua sumber. Atau kita boleh mencipta dua kumpulan global dalam setiap domain, yang akan mengandungi hanya pengguna dari domain mereka, dan memasukkan mereka dalam kumpulan universal. Mana-mana kumpulan global ini juga boleh digunakan untuk memberikan hak.

Hanya pengguna dari domain HQ.local (garisan biru) harus mempunyai akses kepada direktori Pangkalan, jadi kami akan memasukkan mereka dalam kumpulan domain tempatan dan memberikan akses kepada kumpulan ini.

Kedua-dua ahli domain HQ.local dan ahli domain SD.local akan dapat menggunakan direktori Distrib (garis oren dalam Rajah 9). Oleh itu, kami boleh menambahkan Pengurus dan pengguna Gaji pada kumpulan global domain HQ.local, dan kemudian menambah kumpulan ini pada kumpulan tempatan domain SD.local bersama-sama pengguna IT. Kemudian berikan kumpulan tempatan ini akses kepada sumber Distrib.

Sekarang kita akan melihat sarang kumpulan ini dengan lebih terperinci dan mempertimbangkan satu lagi jenis kumpulan - kumpulan domain tempatan terbina dalam.

Jadual menunjukkan kumpulan yang boleh bersarang di mana. Di sini terdapat kumpulan yang terletak secara mendatar, di mana kumpulan yang terletak secara menegak bersarang. Tambah bermakna bahawa satu jenis kumpulan boleh bersarang dalam kumpulan lain, tolak tidak.

Pada beberapa sumber di Internet yang didedikasikan untuk peperiksaan pensijilan Microsoft, saya melihat sebutan formula sedemikian - AGUDLP, yang bermaksud: akaun diletakkan dalam kumpulan global (Global), yang diletakkan dalam kumpulan universal (Universal), yang diletakkan dalam kumpulan tempatan kumpulan domain (Domain Setempat), yang kebenaran (Kebenaran) digunakan. Formula ini menerangkan sepenuhnya kemungkinan bersarang. Perlu ditambah bahawa semua jenis ini boleh disarangkan dalam kumpulan tempatan bagi satu mesin (kumpulan domain tempatan secara eksklusif dalam domain mereka).

Bersarang kumpulan domain

|

Bersarang |

Kumpulan tempatan |

Kumpulan global |

Kumpulan sejagat |

|

Akaun |

|||

|

Kumpulan tempatan |

+ (kecuali kumpulan tempatan terbina dalam dan hanya dalam domainnya sendiri) |

||

|

Kumpulan global |

+ (hanya dalam domain anda sendiri) |

||

|

Kumpulan sejagat |

Kumpulan tempatan domain terbina terletak dalam bekas Terbina dan merupakan kumpulan tempatan mesin secara berkesan, tetapi hanya untuk pengawal domain. Dan tidak seperti kumpulan domain tempatan, bekas Pengguna tidak boleh dialihkan ke unit organisasi lain.

Pemahaman yang betul tentang proses pentadbiran akaun akan membolehkan anda membuat konfigurasi yang jelas persekitaran kerja perusahaan, menyediakan fleksibiliti pengurusan, dan yang paling penting, toleransi kesalahan dan keselamatan domain. Dalam artikel seterusnya kita akan bercakap tentang dasar kumpulan sebagai alat untuk mewujudkan persekitaran pengguna.

Permohonan

Nuansa pengesahan domain

Apabila menggunakan profil setempat, situasi mungkin timbul apabila pengguna domain cuba log masuk ke stesen kerja yang mempunyai profil setempatnya, tetapi atas sebab tertentu tidak mempunyai akses kepada pengawal. Anehnya, pengguna berjaya akan disahkan dan akan dibenarkan bekerja.

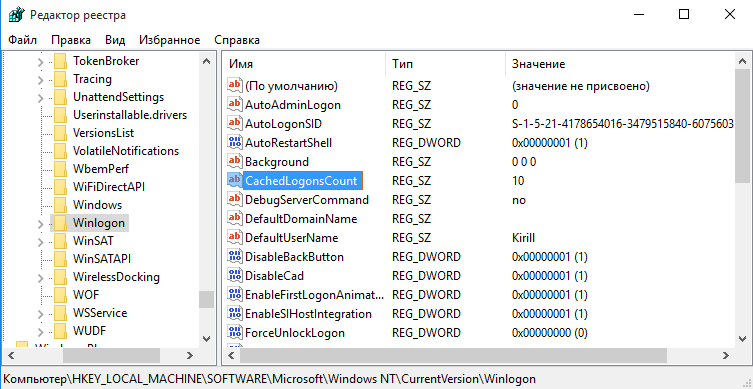

Keadaan ini berlaku disebabkan caching kelayakan pengguna dan boleh diperbetulkan dengan membuat perubahan pada pendaftaran. Untuk melakukan ini, dalam folder HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\Current Version\Winlogon, buat (jika tiada) entri dengan nama CachedLogonCount, jenis data REG_DWORD dan tetapkan nilainya kepada sifar. Keputusan yang sama boleh dicapai menggunakan dasar kumpulan.

- Emelyanov A. Prinsip pembinaan Domain aktif Direktori, // "Pentadbir Sistem", No. 2, 2007 - ms 38-43.

Bersentuhan dengan

Apabila anda log masuk ke komputer dengan akaun domain, pengguna memasukkan bukti kelayakan mereka, yang dihantar kepada pengawal domain terdekat untuk pengesahan. Jika dalam persekitaran rangkaian Jika tiada pengawal domain yang tersedia, maka tiada sesiapa untuk mengesahkan kelayakan dan pengguna tidak akan dapat log masuk ke sistem.

Untuk mengelakkan situasi ini, selepas log masuk berjaya, kelayakan pengguna dicache pada komputer tempatan. Ini membolehkan anda log masuk dengan bukti kelayakan domain dan mengakses sumber komputer tempatan walaupun anda tidak disambungkan ke domain.

Catatan. Tepatnya, bukan kelayakan itu sendiri (log masuk dan kata laluan) yang dicache, tetapi hasil pengesahannya. Lebih tepat lagi, sistem menyimpan cincang kata laluan yang diubah suai menggunakan garam, yang seterusnya dijana berdasarkan nama pengguna. Data cache disimpan dalam kunci pendaftaran HKLM\SECURITY\Cache, yang hanya boleh diakses oleh sistem.

Tetapan pendaftaran bertanggungjawab untuk fungsi caching. CashedLogonsCount, terletak di bahagian HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon. Parameter ini menentukan nombor unik pengguna yang bukti kelayakannya disimpan secara setempat. Tetapan lalai ialah 10, yang bermaksud bukti kelayakan disimpan untuk 10 pengguna terakhir yang log masuk, dan apabila pengguna kesebelas log masuk, bukti kelayakan pengguna pertama akan ditimpa.

Uruskan nilai CashedLogonsCount boleh dilakukan secara berpusat menggunakan polisi kumpulan. Untuk melakukan ini, anda perlu mencipta GPO baharu (atau buka yang sedia ada), pergi ke bahagian Konfigurasi Komputer\Polisi\Tetapan Windows\Tetapan Keselamatan\Polisi Tempatan\Pilihan Keselamatan dan cari parameter Log masuk interaktif: Bilangan log masuk sebelumnya ke cache (sekiranya pengawal domain tidak tersedia).

Secara lalai parameter ini tidak ditakrifkan ( Tidak Ditakrifkan), oleh itu, nilai lalai digunakan pada semua komputer. Untuk menukarnya, anda perlu mendayakan parameter dan menentukan nilai yang diperlukan dalam julat dari 0 hingga 50. Nilai 0 bermakna caching bukti kelayakan adalah dilarang; oleh itu, dengan nilai ini, log masuk ke sistem jika pengawal domain tidak tersedia adalah mustahil.

Oleh kerana secara teorinya, jika penyerang mempunyai akses fizikal ke komputer, adalah mungkin untuk menggunakan bukti kelayakan yang disimpan, adalah disyorkan untuk melumpuhkan caching tempatan untuk meningkatkan keselamatan. Pengguna mungkin terkecuali peranti mudah alih(komputer riba, tablet, dsb.) yang menggunakan peranti di tempat kerja dan di luarnya. Bagi pengguna sedemikian, bilangan input cache boleh ditetapkan kepada 1-2. Ini cukup untuk bekerja.

Dan akhirnya, beberapa perkara penting:

Untuk memastikan kelayakan dicache, pengguna perlu log masuk ke komputer sekurang-kurangnya sekali di bawah akaun domainnya dengan pengawal domain yang boleh diakses.

Selalunya parameter CashedLogonsCount ditafsirkan sebagai bilangan log masuk jika tiada akses kepada domain. Ini tidak benar, dan jika bukti kelayakan pengguna dicache secara setempat, maka pengguna akan dapat log masuk tanpa had kali.

Akaun pengguna tempatan membolehkan pengguna log masuk ke komputer tempatan untuk mengakses sumber tempatan. Walau bagaimanapun, dalam persekitaran rangkaian, pengguna memerlukan akses kepada sumber yang terletak di tempat lain pada rangkaian. Akaun pengguna domain diperlukan untuk mengakses sumber ini. Apabila akaun pengguna domain dibuat, ia diletakkan dalam perkhidmatan Direktori aktif Direktori dan boleh diakses daripada mana-mana komputer kepunyaan domain ini. DALAM kerja berkumpulan Sebaliknya, akaun pengguna hanya wujud pada komputer tempatan.

a) Akaun pengguna domain yang ditentukan pengguna

Akaun pengguna domain yang ditentukan pengguna ialah akaun yang dibuat oleh pentadbir untuk membolehkan pengguna log masuk ke domain dan mengakses sumber rangkaian. Akaun pengguna domain yang ditentukan pengguna dibuat pada pengawal domain. Pengawal domain ini mereplikasi maklumat akaun pengguna baharu kepada semua pengawal dalam domain. Semasa proses log masuk, pengguna menyediakan nama pengguna dan kata laluan, serta domain di mana akaun itu wujud. Pengawal domain pertama yang tersedia menggunakan maklumat ini untuk mengesahkan akaun pengguna.

b) Akaun pengguna terbina dalam (domain)

Selain membenarkan pentadbir mentakrifkan akaun pengguna domain baharu, sistem pengendalian Win2000 menawarkan dua akaun pengguna domain terbina dalam, Pentadbir dan Tetamu. Akaun pengguna terbina dalam ini adalah serupa dengan akaun pengguna terbina dalam yang wujud pada komputer tempatan dalam kumpulan kerja. Perbezaan utama ialah akaun ini memberi anda akses kepada keseluruhan domain.

c) Pentadbir

Akaun Pentadbir terbina dalam menguruskan semua konfigurasi komputer dan domain. Menggunakan akaun ini, pentadbir boleh membuat akaun pengguna dan kumpulan, mengurus keselamatan, mengurus pencetak dan memberikan kebenaran kepada akaun pengguna. Akaun ini boleh dinamakan semula, tetapi tidak boleh dipadamkan.

Akaun Tetamu terbina dalam membenarkan pengguna sekali mengakses sumber rangkaian. Contohnya, dalam sistem dengan Level rendah keselamatan, pekerja yang memerlukan akses jangka pendek kepada sumber boleh menggunakan akaun Tetamu. Secara lalai, akaun ini dilumpuhkan.

e) Pengguna Direktori Aktif dan Utiliti Komputer

Sistem pengendalian Win2000 menawarkan utiliti yang dipanggil Active Directory UandC yang membenarkan pentadbir mengurus akaun pengguna dalam perkhidmatan direktori Active Directory. Utiliti ini dipasang pada komputer yang dikonfigurasikan sebagai pengawal domain. Untuk bekerja dengan utiliti Active Directory UandC, anda mesti log masuk ke domain Win2000 (bukan komputer tempatan) dan mempunyai hak yang mencukupi untuk melaksanakan tugas yang sesuai.

Dengan menggunakan program utiliti Pengguna dan Komputer Direktori Aktif boleh melaksanakan tugas berikut dalam domain:

- menambah atau memadam akaun pengguna;

- dayakan dan lumpuhkan akaun pengguna;

- cari atau alihkan akaun pengguna;

- menamakan semula akaun pengguna;

menetapkan semula kata laluan pengguna.

12. Kumpulan. Kumpulan pada komputer tempatan. Kumpulan pada pengawal domain. Kumpulan terbina dalam dan standard dalam domain. Membuat kumpulan dalam domain. Jenis kumpulan dan skopnya.

Kumpulan - ini ialah satu set akaun pengguna. Kebenaran akses boleh ditetapkan untuk semua ahli kumpulan pada masa yang sama dan tidak perlu ditetapkan secara individu. Sebaik sahaja anda telah memperoleh akses untuk kumpulan, anda boleh menambah pengguna yang sesuai pada kumpulan itu. Anda boleh menggunakan kumpulan lalai atau terbina dalam yang disediakan oleh sistem pengendalian Win2000, atau anda boleh membuat kumpulan baharu untuk memenuhi keperluan organisasi anda. Kumpulan boleh wujud sama ada hanya pada komputer tempatan, atau pada komputer dalam satu domain, atau pada komputer dalam beberapa domain.

Kumpulan pada komputer tempatan:

Pada komputer tempatan (komputer yang merupakan pengawal domain), anda hanya boleh membuat kumpulan tempatan dalam pangkalan data keselamatan setempat. Kumpulan yang terletak pada komputer yang bukan pengawal domain menyediakan keselamatan dan akses hanya kepada komputer tempatan itu. Contohnya, untuk memberikan hak pentadbiran pengguna pada komputer tempatan, cuma tambahkan pengguna pada kumpulan Pentadbir pada komputer itu menggunakan utiliti Pengguna dan Kumpulan Tempatan.

Kumpulan pada pengawal domain:

Pada pengawal domain, kumpulan dibuat dalam perkhidmatan direktori Active Directory. Kumpulan yang terletak pada pengawal domain boleh termasuk pengguna daripada keseluruhan domain atau berbilang domain. Contohnya, untuk memberi pengguna hak pentadbiran, mereka ditambahkan pada kumpulan Pentadbir pada pengawal domain menggunakan utiliti Pengguna dan Komputer Direktori Aktif.

Kumpulan terbina dalam dan standard dalam domain:

Seperti komputer pelanggan dan pelayan ahli, pengawal domain mempunyai kumpulan lalai terbina dalam. Selain kumpulan terbina dalam, pengawal domain mempunyai kumpulan lalai standard. Apabila komputer menjadi pengawal domain, Windows 2000 Advanced Server secara automatik mencipta kumpulan ini dalam snap-in Pengguna Direktori Aktif dan Komputer. Seperti kumpulan tempatan terbina dalam, kumpulan ini menyediakan hak pratakrif yang menentukan yang mana tugas sistem boleh dilaksanakan oleh pengguna atau kumpulan terbina dalam atau standard.

Kumpulan standard dengan skop global terletak dalam folder Pengguna. Kumpulan tempatan domain terbina dalam terletak dalam folder Terbina. Pada Windows 2000, kumpulan domain lalai termasuk kumpulan berikut.

- Kumpulan tempatan domain terbina dalam. Kumpulan ini memberi pengguna hak dan kebenaran yang dipratentukan untuk melaksanakan tugas dalam perkhidmatan direktori Active Directory dan pada pengawal domain. Kumpulan tempatan domain terbina dalam hanya tinggal pada pengawal domain. Kumpulan ini tidak boleh dipadamkan.

- Kumpulan khas. Kumpulan ini secara automatik mengatur akaun pengguna untuk keperluan sistem. Pentadbir tidak menetapkan pengguna kepada kumpulan ini. Sebaliknya, pengguna adalah ahli secara lalai atau menjadi ahli melalui aktiviti dalam talian mereka. Kumpulan khas wujud pada semua komputer yang menjalankan Windows 2000. Contohnya, jika pengguna menyambung ke folder kongsi pada komputer jauh, mereka menjadi ahli kumpulan Sistem Rangkaian ( Sistem rangkaian). Kumpulan khas tidak ditunjukkan dalam snap-in Pengguna Direktori Aktif dan Komputer.

- Kumpulan global standard . Kumpulan ini membenarkan pentadbir mengurus semua pengguna dalam domain dengan mudah. Kumpulan global standard hanya tersedia pada pengawal domain. Kumpulan ini terletak dalam folder Pengguna bagi Pengguna Direktori Aktif dan Komputer snap-in.

Membuat kumpulan dalam domain:

Ikuti garis panduan ini apabila membuat kumpulan untuk digunakan dalam domain.

- Tentukan skop kumpulan yang diperlukan berdasarkan cara ia akan digunakan. Contohnya, untuk mengumpulkan akaun pengguna, gunakan kumpulan global. Sebaliknya, gunakan kumpulan tempatan domain untuk memberikan kebenaran pada sumber.

- Tentukan sama ada anda mempunyai kebenaran yang diperlukan untuk membuat kumpulan dalam domain yang sesuai.

a) Secara lalai, ahli kumpulan Pentadbir atau Operator Akaun mempunyai kebenaran yang diperlukan untuk membuat kumpulan.

b) Pentadbir boleh memberi kebenaran kepada pengguna untuk membuat kumpulan dalam domain.

- Tentukan nama kumpulan. Pilih nama intuitif yang mencerminkan tujuan kumpulan yang dibuat. Pendekatan ini amat berguna jika pentadbir domain lain perlu mencari kumpulan ini dalam perkhidmatan direktori Active Directory.

Kumpulan dibuat dan dipadamkan dalam snap-in Pengguna Direktori Aktif dan Komputer. Anda boleh membuat kumpulan dalam folder Pengguna lalai atau dalam mana-mana folder yang baru dibuat. Jika kumpulan tidak lagi diperlukan, ia mesti dipadamkan supaya anda tidak memberikan sebarang kebenaran secara tidak sengaja.

Untuk membuat kumpulan, buka snap-in Pengguna Direktori Aktif dan Komputer. Klik kanan folder tempat kumpulan akan ditempatkan, pilih Baharu, dan klik Kumpulan. Jadual berikut menerangkan pilihan dalam kotak dialog Objek Baharu - Kumpulan ( Objek baru- Kumpulan).

Jenis kumpulan:

Perkhidmatan direktori Active Directory menyediakan sokongan untuk pelbagai jenis kumpulan dan skop kumpulan dalam domain. Kerana kumpulan disimpan dalam Active Directory, mereka boleh digunakan pada mana-mana komputer pada rangkaian. Jenis kumpulan menentukan tugasan yang boleh diuruskan menggunakannya. Skop kumpulan menentukan sama ada kumpulan itu merangkumi berbilang domain atau terhad kepada satu domain. Setiap jenis kumpulan dalam domain mempunyai atribut skop yang menentukan cara kumpulan itu digunakan pada rangkaian.

Terdapat dua jenis kumpulan dalam perkhidmatan direktori Active Directory.

1) Kumpulan keselamatan. Kumpulan keselamatan harus digunakan untuk tujuan berkaitan keselamatan, seperti memberikan kebenaran untuk mengakses sumber. Anda juga boleh menggunakannya untuk menghantar mesej e-mel kepada berbilang pengguna. Apabila anda menghantar e-mel kepada kumpulan, mesej dihantar kepada semua ahli kumpulan itu. Jadi kumpulan keselamatan mempunyai beberapa ciri-ciri umum dengan kumpulan pengedaran.

2) Kumpulan pengedaran. Kumpulan keselamatan digunakan oleh aplikasi sebagai senarai untuk melaksanakan fungsi bukan keselamatan, seperti menghantar e-mel kepada kumpulan pengguna. Anda tidak boleh memberikan kebenaran menggunakan kumpulan keselamatan. Walaupun kumpulan keselamatan mempunyai keupayaan kumpulan pengedaran, mereka masih diperlukan kerana sesetengah aplikasi hanya boleh berfungsi dengan kumpulan pengedaran.

Skop kumpulan:

Skop kumpulan menentukan di mana dalam domain kumpulan itu digunakan. Skop mempengaruhi keahlian kumpulan dan lampiran kumpulan. Nesting ialah menambahkan kumpulan ke kumpulan lain sebagai ahli. Windows 2000 mempunyai tiga skop kumpulan.

1) Skop kumpulan global. Skop ini digunakan untuk mengumpulkan pengguna yang mempunyai keperluan akses rangkaian yang serupa. Anda boleh menggunakan kumpulan global untuk memberikan kebenaran kepada sumber yang terdapat dalam mana-mana domain.

a) Keahlian dalam kumpulan global adalah terhad. Akaun pengguna dan kumpulan global ditambahkan hanya daripada domain tempat kumpulan global dibuat.

b) Kumpulan global boleh bersarang dalam kumpulan lain. Ciri ini membolehkan anda menambah kumpulan global kepada kumpulan global lain dalam domain yang sama, atau kepada kumpulan universal atau tempatan dalam domain lain.

2) Skop kumpulan tempatan domain. Skop ini digunakan untuk memberikan kebenaran kepada sumber domain yang terletak dalam domain yang sama tempat kumpulan tempatan domain dibuat. Sumber tidak perlu terletak pada pengawal domain.

a) Keahlian dalam kumpulan tempatan domain dibuka. Akaun pengguna, kumpulan universal dan kumpulan global ditambahkan daripada mana-mana domain.

b) Kumpulan tempatan domain tidak boleh bersarang dalam kumpulan lain; ini bermakna kumpulan tempatan domain tidak boleh ditambahkan pada mana-mana kumpulan lain, malah kumpulan tempatan yang terletak dalam domain yang sama.

3) Skop kumpulan universal. Memberi kebenaran kepada sumber yang berkaitan merentas berbilang domain. Kumpulan universal digunakan untuk memberikan kebenaran kepada sumber yang terletak dalam mana-mana domain.

a) Keahlian dalam kumpulan universal adalah terbuka. Mana-mana akaun pengguna atau kumpulan boleh menjadi ahli.

b) Kumpulan universal boleh bersarang dalam kumpulan lain. Ciri ini membolehkan anda menambah kumpulan universal yang diberikan kepada kumpulan universal atau kepada kumpulan tempatan domain yang terletak dalam mana-mana domain.

13. Hak umum pengguna. Kebenaran diberikan kepada kumpulan terbina dalam (lalai).

Kerja berkumpulan.

Hak tidak terpakai kepada sumber tertentu, tetapi kepada keseluruhan sistem, dan menjejaskan pengendalian komputer atau domain secara keseluruhan. Semua pengguna yang mengakses sumber rangkaian memerlukan hak umum tertentu ke atas komputer tempat mereka bekerja, contohnya, hak untuk log masuk ke komputer atau menukar masa sistem padanya. Pentadbir boleh memberikan hak umum khusus kepada kumpulan pengguna atau pengguna individu. Selain itu, sistem pengendalian Windows 2000 memberikan hak tertentu kepada kumpulan terbina dalam secara lalai. Hak pengguna menentukan pengguna yang boleh melakukan kerja tertentu pada komputer atau domain.

Hak pengguna am:

Hak membenarkan pengguna log masuk ke komputer atau rangkaian untuk melakukan tindakan tertentu pada sistem tersebut. Jika pengguna tidak mempunyai kebenaran untuk melakukan operasi, percubaan untuk melaksanakan operasi itu akan disekat.

Hak pengguna boleh dikenakan kepada pengguna individu dan kumpulan. Walau bagaimanapun, adalah yang terbaik untuk mengurus hak pengguna dengan bekerja dengan kumpulan. Ini memastikan bahawa pengguna yang log masuk sebagai ahli kumpulan akan menerima semua hak yang dikaitkan dengan kumpulan itu secara automatik. Sistem pengendalian Windows 2000 memberikan pentadbir keupayaan untuk memberikan hak kepada pengguna dan kumpulan pengguna. Hak pengguna am termasuk hak untuk log masuk secara tempatan, hak untuk menukar masa sistem, hak untuk menutup sistem dan hak untuk mengakses komputer ini daripada rangkaian.

- Log masuk tempatan

Hak ini membenarkan pengguna log masuk ke komputer tempatan atau domain daripada komputer tempatan.

- Menukar masa sistem

Hak ini membolehkan pengguna menetapkan jam dalaman komputer.

- Mematikan sistem

Hak ini membolehkan pengguna menutup komputer tempatan.

- Akses komputer ini daripada rangkaian

Hak ini membenarkan pengguna mengakses komputer yang menjalankan Windows 2000 daripada mana-mana komputer lain pada rangkaian.

Kebenaran diberikan kepada kumpulan terbina dalam (lalai):

Sistem pengendalian Windows 2000 secara lalai memberikan hak tertentu kepada kumpulan terbina dalam seperti Pentadbir, Pengguna, Pengguna Kuasa dan Operator Sandaran.

1) Pentadbir

Pentadbir ialah kumpulan terbina dalam yang wujud pada kedua-dua komputer yang merupakan pengawal domain dan pada komputer yang bukan pengawal domain. Ahli kumpulan ini mempunyai kawalan penuh ke atas komputer atau domain. Pentadbir. Satu-satunya kumpulan terbina dalam yang secara automatik diberikan semua hak terbina dalam pada sistem.

2) Pengguna

Pengguna ialah kumpulan terbina dalam yang wujud pada kedua-dua komputer yang merupakan pengawal domain dan pada komputer yang bukan pengawal domain. Ahli kumpulan ini hanya boleh melaksanakan tugas yang mereka mempunyai hak khusus, seperti menjalankan aplikasi, menggunakan pencetak tempatan dan rangkaian serta menutup dan mengunci stesen kerja. Ahli kumpulan Pengguna boleh membuat kumpulan setempat dan boleh mengubah suainya, tetapi tidak boleh berkongsi folder atau mencipta pencetak tempatan.

3) Pengguna lanjutan

Power Users ialah kumpulan terbina dalam yang wujud pada komputer yang bukan pengawal domain. Ahli kumpulan Power Users boleh melaksanakan fungsi pentadbiran tertentu, tetapi tidak mempunyai hak yang memberi mereka kawalan sepenuhnya ke atas sistem. Kumpulan Power Users mempunyai hak berikut.

- Buat akaun pengguna dan kumpulan pada komputer tempatan.

- Mengubah suai dan memadamkan akaun yang mereka buat.

- Menyediakan akses bersama kepada sumber. Walau bagaimanapun, ahli kumpulan Pengguna Kuasa tidak boleh melakukan persembahan tindakan berikut.

- Tukar kumpulan Pentadbir dan Pengendali Sandaran.

- Arkibkan atau pulihkan folder daripada arkib.

4) Pengendali arkib

Pengendali Sandaran ialah kumpulan terbina dalam yang wujud pada kedua-dua komputer yang merupakan pengawal domain dan pada komputer yang bukan pengawal domain. Ahli kumpulan Pengendali Sandaran boleh mengarkib dan memulihkan fail daripada arkib, tanpa mengira kebenaran apa yang dilindungi oleh fail tersebut. Ahli kumpulan Pengendali Sandaran boleh log masuk dan mematikan komputer, tetapi tidak boleh menukar tetapan keselamatan.

Kerja berkumpulan:

Kumpulan kerja ialah sekumpulan kecil komputer rangkaian yang berfungsi bersama dan tidak memerlukan pentadbiran berpusat.

Kumpulan kerja mempunyai ciri-ciri berikut.

- Peruntukan sumber, pentadbiran dan pengesahan dilakukan pada setiap komputer kumpulan kerja secara individu.

- Setiap komputer mempunyai sendiri pangkalan tempatan Data SAM (Pengurus Akaun Keselamatan). Pengguna mesti mempunyai akaun pengguna pada setiap komputer yang dia ingin bekerja.

- Bilangan komputer tidak melebihi sepuluh. Komputer ini boleh menjalankan produk pelayan Windows 2000, tetapi setiap satu mempunyai pangkalan data SAM sendiri. Jika bilangan komputer dalam kumpulan kerja melebihi 10, ia menjadi lebih sukar untuk diurus. Nombor sambungan serentak untuk komputer yang menjalankan Windows 2000 Professional, tidak boleh melebihi 10.

14. Menyediakan protokol TCP/IP (Transmission Control Protocol/Internet Protocol). pengalamatan DHCP. Penetapan alamat IP secara automatik. Konfigurasikan TCP/IP untuk menggunakan alamat IP statik. Pengesahan dan ujian protokol TCP/IP.

Menyediakan protokol TCP/IP. Pengalamatan DHCP:

Jika protokol TCP/IP telah dikonfigurasikan untuk resit automatik Alamat IP, kemudian selepas memasang protokol TCP/IP, komputer klien menerima alamat IP dalam salah satu daripada dua cara:

- daripada pelayan DHCP;

- menggunakan penetapan automatik alamat peribadi APIPA (Automatic Private IP Addressing).

Pelayan DHCP secara automatik memberikan alamat IP dan tetapan protokol TCP/IP seperti alamat IP pelayan DNS, pelayan WINS dan get laluan lalai. terpakai prosedur seterusnya penetapan automatik alamat IP oleh pelayan DHCP.

1. Komputer klien meminta alamat IP daripada pelayan DHCP.

2. Pelayan DHCP memberikan alamat IP kepada komputer klien.

Anda harus memastikan bahawa tetapan protokol TCP/IP dikonfigurasikan supaya komputer klien boleh mod automatik mendapatkan alamat IP daripada pelayan DHCP. Secara lalai, tetapan ini dikonfigurasikan secara automatik dalam Windows 2000. Jika atas sebab tertentu komputer klien tidak dikonfigurasikan untuk mendapatkan alamat IP secara automatik, anda boleh mengkonfigurasi TCP/IP secara manual.

Penetapan alamat IP automatik:

Alat Penetapan Alamat IP Peribadi Automatik membolehkan anda mencipta alamat IP sekiranya komputer klien tidak dapat memperoleh alamat IP daripada pelayan DHCP. Alat ini hanya memberikan alamat IP dan topeng subnet, tetapi tidak memberikannya maklumat tambahan tentang tetapan, sebagai contoh, gerbang utama. Akibatnya, keupayaan komputer klien untuk menyambung ke rangkaian tempatan adalah terhad: ia tidak boleh menyambung ke rangkaian lain atau Internet.

Apabila anda memulakan komputer yang tidak mempunyai alamat IP, perkara berikut berlaku:

1. Komputer klien cuba menemui pelayan DHCP dan mendapatkan maklumat tentang tetapan protokol TCP/IP daripadanya.

2. Jika komputer pelanggan tidak mengesan pelayan DHCP, ia mengkonfigurasi alamat IP dan topeng subnetnya dengan memilih alamat rangkaian Kelas B 169.254.0.0 daripada julat alamat IP yang dikhaskan oleh Microsoft dengan topeng subnet 255.255.0.0.

Mengkonfigurasi TCP/IP untuk menggunakan alamat IP statik:

Kadangkala ia menjadi perlu untuk mengkonfigurasi alamat IP statik secara manual untuk komputer pada rangkaian yang mana perkhidmatan itu disokong pelayan DHCP. Contohnya, komputer yang menyokong perkhidmatan pelayan DHCP tidak boleh dikonfigurasikan untuk menerima alamat IP secara automatik. Di samping itu, kadangkala perlu mengekalkan alamat IP yang sama pelayan mel dan pelayan web. Dalam kes sedemikian, anda harus mengkonfigurasi komputer ini dengan alamat IP statik.

Apabila menetapkan alamat IP statik, anda mesti mengkonfigurasi topeng subnet dan get laluan lalai untuk setiap kad rangkaian pada komputer anda menggunakan protokol TCP/IP. Di bawah ialah jadual yang menunjukkan tetapan protokol TCP/IP.

| Pilihan tetapan | Penerangan |

| alamat IP | Alamat 32-bit yang mengenal pasti hos TCP/IP. Setiap kad rangkaian pada komputer yang menjalankan TCP/IP memerlukan alamat IP unik, yang biasanya diwakili dalam perpuluhan (contohnya, 192.168.0.108). Setiap alamat terdiri daripada dua bahagian: pengecam rangkaian, yang mengenal pasti semua nod pada satu rangkaian, dan pengecam nod, yang mengenal pasti nod tertentu pada rangkaian ini. Dalam contoh ini, ID rangkaian ialah 192.168.0 dan ID hos ialah 108, berdasarkan subnet mask lalai. |

| Topeng subnet | Nilai yang menentukan subnet mana komputer disambungkan. Intranet yang besar dibahagikan kepada beberapa subnet yang disambungkan oleh penghala. Nilai subnet mask menunjukkan bahagian mana alamat IP hos merupakan pengecam rangkaian dan bahagian mana yang merupakan pengecam hos. Apabila nod cuba berkomunikasi antara satu sama lain, subnet mask mereka digunakan untuk menentukan sama ada nod hujung tempatan atau terpencil. |

| Pagar utama | Penghala yang mana hos akan memajukan semua paket IP untuk rangkaian jauh apabila ia tidak mempunyai laluan khusus untuk rangkaian tersebut. Gerbang lalai biasanya dikonfigurasikan dengan maklumat penghalaan, membenarkannya memajukan paket ke rangkaian destinasi atau penghala perantaraan lain. Untuk berkomunikasi dengan hos pada rangkaian lain, anda mesti mengkonfigurasi alamat IP untuk get laluan lalai. |

Menyemak dan menguji protokol TCP/IP:

Selepas anda mengkonfigurasi TCP/IP, anda harus menggunakan perintah ipconfig dan ping untuk menguji persediaan komputer setempat anda untuk memastikan ia boleh menyambung ke rangkaian TCP/IP.

1) Perintah ipconfig:

Perintah ipconfig membolehkan anda memaparkan pada skrin komputer di bawah maklumat ujian tentang menetapkan sifat protokol TCP/IP dan menentukan sama ada ia dimulakan pada komputer. Ketepatan maklumat yang dipaparkan kemudiannya disahkan.

2) Perintah ping:

Perintah ping ialah alat diagnostik yang mengesahkan tetapan protokol TCP/IP antara dua komputer dan mengenal pasti ralat sambungan. Perintah ping menetapkan keupayaan untuk berkomunikasi dengan hos lain menggunakan protokol TCP/IP.

Menyemak dan menguji protokol TCP/IP:

Dengan menggabungkan perintah ipconfig dan ping, anda boleh menyemak konfigurasi protokol IP komputer tempatan dan sambungan IP dua komputer rangkaian. Mengikut prosedur perkongsian ipconfig dan arahan ping yang anda perlukan untuk melakukan langkah asas berikut.

1) Masukkan arahan ipconfig pada command prompt. Anda akan mendapat output berikut daripada arahan ipconfig.

- Jika TCP/IP dimulakan, menjalankan perintah ipconfig akan memaparkan alamat IP dan subnet mask setiap kad rangkaian pada komputer anda. Selain itu, pilihan tetapan lain seperti get laluan lalai akan dipaparkan.

- Jika terdapat alamat IP pendua, arahan ipconfig akan memaparkan mesej yang menunjukkan bahawa alamat IP telah dikonfigurasikan; walau bagaimanapun, nilai subnet mask ialah 0.0.0.0., menunjukkan bahawa alamat yang diberikan sudah digunakan di web. Perkhidmatan Penyerahan IP Peribadi Automatik sentiasa mempunyai ID rangkaian 169.254.0.0. Jika anda menentukan ID rangkaian yang bermula dengan 169.254.x.x., anda tidak memperoleh alamat IP daripada pelayan DHCP, tetapi melalui perkhidmatan Penetapan Alamat IP Peribadi Automatik.

2) Jalankan ping 127.0.0.1 dengan alamat gelung balik untuk mengesahkan bahawa protokol TCP/IP dipasang dengan betul. Alamat gelung balik ialah alamat yang komputer gunakan untuk mengenal pasti dirinya.

Perintah ping menggunakan sintaks ping IP_address, di mana IP_address ialah alamat hos atau komputer lain yang telah dipasang TCP/IP.

3) Ping alamat IP komputer tempatan untuk memastikan alamat anda dikonfigurasikan dengan betul.

4) Ping alamat IP get laluan lalai untuk memastikan komputer anda boleh berkomunikasi dengan rangkaian tempatan. Untuk memastikan bahawa komputer boleh disambungkan ke rangkaian tempatan, anda harus menghantar permintaan kepada mana-mana komputer lain pada rangkaian tempatan itu. Walau bagaimanapun, get laluan lalai paling kerap digunakan untuk tujuan ini, kerana ia biasanya tidak pernah dilumpuhkan.

5) Ping alamat IP hos jauh untuk memastikan komputer boleh berkomunikasi dengan penghala.

Secara lalai, jika arahan ping berjaya, empat mesej yang sama muncul jenis berikut: Respons diterima daripada alamat IP yang sepadan

Maklumat berkaitan.

Semua orang tahu, selepas pemasangan sistem operasi, komputer pada mulanya disertakan dalam kumpulan kerja (secara lalai dalam WORKGROUP). Dalam kumpulan kerja, setiap komputer adalah komputer bebas sistem autonomi di mana pangkalan data SAM (Pengurus Akaun Keselamatan) wujud. Apabila seseorang log masuk ke komputer, semakan dibuat untuk melihat sama ada mereka mempunyai akaun dalam SAM dan hak tertentu diberikan mengikut rekod tersebut. Komputer yang dimasukkan ke dalam domain terus mengekalkan pangkalan data SAMnya, tetapi jika pengguna log masuk di bawah akaun domain, maka ia diperiksa terhadap pengawal domain, i.e. Komputer mempercayai pengawal domain untuk mengenal pasti pengguna.

Terdapat pelbagai cara untuk menambah komputer pada domain, tetapi sebelum anda melakukan ini, anda mesti memastikan bahawa komputer memenuhi keperluan berikut:

Anda mempunyai hak untuk menyertai komputer ke domain (secara lalai, Pentadbir Perusahaan, Pentadbir Domain, Pentadbir, Pentadbir Akaun mempunyai hak ini);

Objek komputer dicipta dalam domain;

Anda mesti log masuk ke komputer yang anda sertai sebagai pentadbir tempatan.

Bagi kebanyakan pentadbir, perkara kedua boleh menyebabkan kemarahan - mengapa mencipta komputer dalam AD jika ia muncul dalam bekas Komputer selepas menambah komputer pada domain. Masalahnya ialah anda tidak boleh membuat pembahagian dalam bekas Komputer, tetapi lebih teruk lagi, anda tidak boleh mengikat objek dasar kumpulan pada bekas. Itulah sebabnya disyorkan untuk mencipta objek komputer dalam unit organisasi yang diperlukan, dan tidak berpuas hati dengan akaun komputer yang dibuat secara automatik. Sudah tentu, anda boleh memindahkan komputer yang dibuat secara automatik ke jabatan yang diperlukan, tetapi pentadbir sering terlupa untuk melakukan perkara sedemikian.

Sekarang mari kita lihat cara untuk mencipta komputer (komputer) dalam AD:

Mencipta komputer menggunakan Active Directory Users and Computers snap-in.

Untuk kaedah ini, kami perlu melancarkan snap-in "Pengguna dan Komputer Direktori Aktif" pada komputer kami menggunakan Pek Admin atau pada pengawal domain. Untuk melakukan ini, klik " Mula - Panel Kawalan - Sistem dan Keselamatan - Pentadbiran -"pilih jabatan yang diperlukan, klik kanan padanya, dan menu konteks pilih " Cipta - Komputer".

Masukkan nama komputer.

Buat akaun komputer menggunakan arahan DSADD.

Pandangan umum arahan:

komputer dsadd

Pilihan:

Penerangan Nilai

-desc<описание>

Menentukan perihalan komputer.

-loc<размещение>

Menentukan lokasi komputer.

-ahli kepada<группа...>

Menambah komputer pada satu atau lebih kumpulan yang ditakrifkan oleh senarai DN yang dipisahkan oleh ruang<группа...>.

(-s<сервер>| -d<домен>}

-s <сервер>menentukan sambungan kepada pengawal domain (DC) bernama<сервер>.

-d <домен>menentukan sambungan ke DC dalam domain<домен>.

Lalai: DC dalam domain log masuk.

-u<пользователь>

Sambungan di bawah nama<пользователь>. Lalai: nama pengguna log masuk. Pilihan yang mungkin: nama pengguna, domain\nama pengguna, nama utama pengguna (UPN).

-p (<пароль> | *}

Kata laluan pengguna<пользователь>. Jika * dimasukkan, anda akan diminta untuk kata laluan.

-q Mod senyap: Semua output digantikan dengan output standard.

(-uc | -uco | -uci)

-uc Menentukan pemformatan input daripada saluran atau output kepada saluran dalam Unicode.

-uco Menentukan sama ada output ke paip atau fail diformatkan dalam Unicode.

-uci Menentukan pemformatan input daripada saluran atau fail dalam Unicode.

Contoh menggunakan arahan Dsadd:

Komputer Dsadd “CN=COMP001,OU=Moscow,OU=Jabatan,DC=pk-help,DC=com” –desc “komputer jabatan IT”

Ciptaanstesen kerja atau akaun pelayan menggunakan arahan Netdom.

Paparan umum arahan Netdom:

NETDOM ADD<компьютер> ]

<компьютер>

ini adalah nama komputer yang akan ditambah

/Domain menentukan domain di mana anda ingin membuat akaun komputer

/PenggunaD Akaun pengguna yang digunakan semasa menyambung ke domain yang ditentukan oleh argumen /Domain

/Kata LaluanD Kata laluan akaun pengguna yang ditentukan oleh argumen /UserD. Tanda * menunjukkan gesaan kata laluan

/Pelayan Nama pengawal domain yang digunakan untuk penambahan. Pilihan ini tidak boleh digunakan bersama dengan pilihan /OU.

/OU jabatan di mana anda ingin membuat akaun komputer. Nama domain RFC 1779 yang layak sepenuhnya diperlukan untuk unit organisasi. Apabila anda menggunakan hujah ini, anda mesti menjalankan terus pada pengawal domain yang ditentukan. Jika hujah ini tidak dinyatakan, akaun akan dibuat dalam unit organisasi lalai untuk objek komputer dalam domain ini.

/DC menentukan bahawa anda ingin membuat akaun komputer pengawal domain. Pilihan ini tidak boleh digunakan bersama dengan pilihan /OU.

/SecurePasswordPrompt Gunakan tetingkap pop timbul selamat untuk memberikan bukti kelayakan. Gunakan pilihan ini apabila anda perlu memberikan bukti kelayakan kad pintar. Parameter ini hanya berkesan jika kata laluan ditentukan sebagai *.

Mencipta objek Komputer menggunakan Ldifde() dan Csvde().

Mentadbir akaun komputer dalam Active Directory.

Menamakan semula komputer kepada AD.

Lancarkan baris arahan dan gunakan arahan Netdom untuk menamakan semula komputer kepada AD:

Netdom menamakan semula komputer<Имя компьютера>/Nama baharu:<Новое имя>

Contoh: Netdom renamecomputer COMP01 /Newname: COMP02

Mengalih keluar akaun komputer.

1 Padamkan akaun komputer menggunakan snap-in Direktori Aktif - Pengguna dan Komputer". Lancarkan snap-in " Direktori Aktif - Pengguna dan Komputer"cari komputer yang diperlukan klik kanan padanya dan pilih " Padam", sahkan pemadaman

2 Anda boleh mengalih keluar komputer menggunakan arahan DSRM:

DSRM

DSRM CN=COMP001,OU=Moscow,OU=Jabatan,DC=pk-help,DC=com

.

Menyelesaikan ralat "Tidak dapat memasang hubungan kepercayaan antara stesen kerja ini dan domain utama."

Kadang-kadang apabila cuba log masuk ke komputer, pengguna menerima mesej " Hubungan kepercayaan tidak dapat diwujudkan antara stesen kerja ini dan domain utama". Ralat ini berlaku apabila saluran selamat antara mesin dan pengawal domain gagal. Untuk membetulkannya, anda perlu menetapkan semula saluran selamat. Anda boleh menggunakan salah satu kaedah:

1 Pergi ke snap-in "Pengguna dan Komputer Direktori Aktif", cari komputer yang bermasalah, klik kanan padanya dan pilih "Tetapkan Semula Akaun". Selepas ini, komputer harus disambung semula ke domain dan but semula.

2 Menggunakan arahan Netdom:

Tetapan semula rangkaian<имя машины>/domain<Имя домена>/Pengguna0<Имя пользователя>/Kata Laluan0<Пароль> tanpa petikan<>

Contoh: Set semula Netdom COMP01 /tapak domain /Pengguna0 Ivanov /Kata Laluan *****

3 Menggunakan arahan Nltest:

Nltest/pelayan:<Имя компьютера>/sc_reset:<Домен>\<Контроллер домена>