U društvu dobro poznati izraz "performanse procesora" je objektivan, izračunati parametar koji se mjeri u flopovima. Međutim, većina to mjeri u gigahercima, naivno vjerujući da je to isto. Nitko ne poznaje pojam "izvedba koda", a odmah ću objasniti i zašto.

Razlog je taj što sam se toga tek nedavno dosjetio i još nikome nisam rekao za to. Međutim, performanse koda, kao i performanse procesora, imaju objektivne karakteristike koje se mogu mjeriti. Ovaj se članak posebno odnosi na izvedbu koda koji izvršava jezgra procesora.

Kako se mjeri izvedba koda? Budući da sam ja prvi govorio o tome, onda ću s pravom otkrivača to mjeriti u RTT-ljestvicama;).

Sad ozbiljno. U modernim procesorima glavne transformacije su operacije na 32-bitnim brojevima, sve ostalo je uglavnom egzotično. Stoga ćemo uzeti u obzir glavnu stvar - operacije s 32-bitnim brojevima. Koliko 32-bitnih operacija mislite da jezgra modernog procesora može istovremeno izvršiti?

Učenik će odgovoriti - jedan, učitelj će pomisliti i reći da četiri, profesionalac - da je do sada samo dvanaest operacija.

Dakle, programski kod koji učitava sve izvršne uređaje procesora istovremeno tijekom cijelog vremena izvođenja koda imat će izvedbu od 12 RTT NIS. Maksimum! Da budem iskren, nikada prije nisam napisao takav kod, ali u ovom ću se članku pokušati potruditi.

Dokazat ću da je moguć kod s simultanim izvođenjem dvanaest 32-bitnih operacija

Programski kod koji koristi jednu izvršnu jedinicu u jezgri procesora prirodno će imati izvedbu od 1 RTT. Programi koje generiraju prevoditelji jezika visoke razine i interpreteri virtualnih strojeva mogu se "pohvaliti" takvim performansama koda. Ne treba pretpostaviti da pokazatelj korištenja CPU-a, koji se može vidjeti u upravitelju zadataka OS-a, može poslužiti kao objektivan kriterij za učinkovitost koda. Opterećenje jezgre procesora može biti 100%, ali će programski kod u sebi koristiti jedan izvršni uređaj (izvedba 1 RTT). U ovom slučaju, pri 100% opterećenja, jezgra procesora će raditi na 1/12 svoje maksimalne performanse. Drugim riječima, kada Windows Task Manager pokazuje maksimalnu upotrebu CPU-a, njegova stvarna izvedba može varirati od 1 do 12 RTT. Gledajući u prozoru performansi 100% opterećenje bilo koje procesorske jezgre, pogrešno je pretpostaviti da svi izvršni uređaji rade u ovoj jezgri, nikako!

Jedini neizravni kriterij za procjenu maksimalnih performansi procesorske jezgre je njegova potrošnja energije i, kao rezultat toga, buka hladnjaka. Sada, ako je hladnjak bučan, onda da - opterećenje je otišlo do maksimuma. Međutim, vrijeme je da završimo s općim konceptima i prijeđemo na oštru praksu.

Tradicionalna provedba GOST 28147-89

Nisam profesionalac u području informacijske sigurnosti, ali sam ipak upoznat s temom enkripcije. Moji razgovori s profesionalnim kriptografom kojeg duboko poštujem nadahnuli su me da se upustim u specifično simetrično šifriranje toka. I, uzevši ovu temu, pokušao sam to učiniti dobro, i ne samo dobro, već i brzo, izvodeći maksimalan broj operacija u jedinici vremena. Drugim riječima, suočio sam se sa zadatkom da napišem programski kod s maksimalnom RTT vrijednošću.

Kriptografska pretvorba prema GOST 28147-89 koristi se za strujanje šifriranja informacija u komunikacijskim kanalima i na diskovnim pogonima.

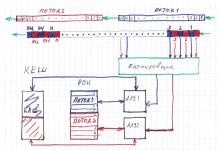

Trenutno se široko koristi softverska implementacija ovog GOST-a na RON središnjeg procesora. U dobro poznatim metodama implementacije GOST-a, sve tajne informacije (ključevi za šifriranje, zamjenski blokovi) smještene su u RAM. To smanjuje pouzdanost enkripcije, budući da je uz RAM dump moguće u potpunosti otkriti sve tajne elemente kripto transformacije. Osim toga, metoda ima ograničenja brzine zbog lokacije glavnih objekata kripto-transformacije u OP-u i nepotpunog učitavanja ALU izvršnih uređaja. Moderni procesori, implementirajući kriptoproceduru koristeći dobro poznatu metodu, mogu osigurati brzinu šifriranja od 40-60 megabajta u sekundi. A ako to stvarno shvatite do kraja, onda je razlog niske performanse i slabe sigurnosti kripto konverzije softverska implementacija zamjenskog bloka. Pogledajte njegov opis u GOST-u na sl. 1.

Prema klauzuli 1.2 GOST-a, ovaj blok implementira permutacije tetrada (četiri bita) u 32-bitnoj riječi, ali arhitektura procesora x86 / 64 i njegov skup instrukcija nisu sposobni učinkovito manipulirati tetradima.

Za programsku implementaciju supstitucijskog bloka koriste se posebne tablice u RAM-u koje se pripremaju u fazi inicijalizacije kriptofunkcije. Ove tablice kombiniraju supstitucijske čvorove susjednih tetrada u tablice 8 × 8 bajtova, tako da postoje četiri 256-bajtne tablice u RAM-u.

U naprednijim implementacijama, ove tablice su veličine 1024 bajta (256 riječi od četiri bajta). To je učinjeno kako bi se u tablicama implementirao dodatni ciklički pomak za 11 pozicija 32-bitne riječi dobivene kao rezultat zamjene (sljedeća operacija algoritma konverzije prema GOST-u). Primjer implementacije GOST-a prema ovoj metodi prikazan je u Dodatku 1 (na disku).

Informacije supstitucijskog bloka su tajna komponenta kriptofunkcije (kako je formulirana u GOST-u, vidi sliku 2).

Postavljanje ovih tablica s ključevima zamjenskog bloka u OP proturječi zahtjevima GOST-a (klauzula 1.7), jer tajne informacije postaju dostupne programima trećih strana koji se pokreću na računalnoj instalaciji. FSB, koji također certificira softverske implementacije enkripcije prema GOST-u, gleda na ovo kršenje, blago rečeno, snishodljivo. Ako za postavljanje ključeva u OP, FSB i dalje zahtijeva "smokvin list" - maskiranje ključeva operacijom XOR, tada ništa nije potrebno za zamjenske blokove u OP-u, oni su pohranjeni u čistom tekstu.

Ukratko, FSB preskače takve softverske implementacije kriptoprocedure, unatoč očitom smanjenju snage takvog rješenja i izravnom kršenju vlastitih zahtjeva prema GOST-u (klauzula 1.7). I to usprkos dobro poznatim metodama razbijanja šifara uklanjanjem deponije memorije ...

Vratit ćemo se na pitanje pohranjivanja ključeva i zamjenskih blokova u internim registrima procesora malo kasnije (postoji lijepo i brzo rješenje), ali za sada ćemo ključeve šifriranja pohranjivati samo u MMX registre, to je pouzdanije.

Ali dosta teksta, važno je u okviru teme koja se razmatra da ovaj programski kod ima izvedbu 1 RTT-shku. Sada napišimo kod s performansama od 2 RTT-a.

Višenitna implementacija GOST 28147-89

Jedini način da se ubrzaju kriptoprocedure u poznatom algoritmu je uvođenje multithreadinga. Smisao takve promjene u implementaciji algoritma je paralelno izračunavanje nekoliko blokova podataka odjednom.

Većina programera pod paralelnim procesiranjem podrazumijeva samo rad nekoliko procesorskih jezgri, sinkroniziranih prekidima i semaforima u memoriji.

Međutim, postoji još jedna varijanta paralelne obrade podataka na jednoj jezgri procesora. Dopustite mi da objasnim ovu neočitu ideju.

Moderni procesori uključuju najmanje dvije, pa čak i tri do šest aritmetičko-logičkih jedinica. Ovi ALU-ovi (FPU-ovi, adresne aritmetičke jedinice i tako dalje) mogu raditi neovisno jedan o drugom, jedini uvjet za njihov paralelni rad je nepreklapanje softverskih objekata na kojima rade. Drugim riječima, u uputama koje istovremeno izvršavaju ALU, memorijske adrese i brojevi registara moraju biti različiti. Ili, operacije pisanja ne bi trebale biti izvedene u zajedničke registre i memorijske adrese kojima pristupaju različiti izvršni uređaji procesora.

Učitavanje rada svih ALU-ova kontrolira poseban hardverski blok unutar jezgre procesora - planer, koji gleda kroz izvršni kod naprijed, do dubine od 32–64 bajta. Ako planer pronađe naredbe koje se mogu pokrenuti na ALU bez sukoba, tada ih pokreće istovremeno na različitim izvršnim jedinicama. U ovom slučaju brojač izvršenih naredbi pokazuje na izvršnu naredbu (u takvoj shemi ih ima nekoliko), nakon čega su sve naredbe već izvršene.

Većina programskih sekvenci generiranih automatski (od strane prevoditelja) ne mogu učitati sve ALU-ove i FPU-ove koji se nalaze u jezgri procesora. U ovom slučaju hardver procesora je u stanju mirovanja, što značajno smanjuje njegove rezultirajuće performanse. Programeri procesora to razumiju i uvode načine za povećanje frekvencije jezgre kada se oprema ne koristi u potpunosti. Hyper trading sustavi su također dizajnirani za to, a ja ću koristiti ovaj sustav za "stisnuti" kod do maksimuma u budućnosti.

Kompajleri, čak i oni najoptimiziraniji, a još više - motori virtualnih strojeva, ne mogu generirati optimizirani kod u smislu brzine. Ovako optimizirani kod može napisati samo programer s inženjerskim znanjem, a alat za pisanje je isključivo asembler.

Karakteristična ilustracija mogućnosti izvođenja nekoliko neovisnih programskih dretvi na jednoj procesorskoj jezgri je GOST implementacija, koja se izvodi u dvije dretve na jednoj procesorskoj jezgri. Ideja koda je jednostavna: postoje dva bloka podataka za šifriranje/dešifriranje, ali jedna procesorska jezgra koja će izvršiti konverziju. Moguće je izvršiti transformaciju za ova dva bloka podataka sekvencijalno, što je do sada i učinjeno. U tom se slučaju vrijeme potrebno za izvođenje transformacija udvostručuje.

Ali možete učiniti drugačije: alternativne naredbe povezane s obradom različitih blokova podataka. Grafički su ove opcije prikazane na sl. 3.

Na slici, gornji primjer prikazuje uobičajeni redoslijed kojim se obrađuju dva neovisna bloka podataka. Prvo se obrađuje prvi blok, a zatim procesor prelazi na obradu drugog bloka. Naravno, rezultirajuće vrijeme jednako je dvostrukom vremenu potrebnom za obradu jednog bloka, a izvršne jedinice procesorske jezgre nisu u potpunosti učitane.

Sljedeće prikazuje primjer s ispreplitanjem naredbi iz različitih niti za obradu. U ovom slučaju, naredbe koje se odnose na različite blokove podataka su isprepletene. Planer odabire instrukcije koje su neovisne jedna o drugoj i prosljeđuje ih ALU1 i ALU2 na izvršenje. Grupiranje naredbi prve i druge dretve na tim ALU-ima se provodi automatski, budući da algoritam rada raspoređivača uključuje grupiranje naredbi s prijenosom prema zajedničkim podacima na istom izvršnom uređaju.

Da bi takav programski kod radio bez mirovanja ALU-a, potrebno je da svaka programska nit radi sa svojim skupom registara. Predmemorija u ovoj shemi postaje usko grlo (ima samo dva ulaza za izlaz podataka), pa ključeve spremamo u MMX registre. Budući da su u ovom slučaju čvorovi zamjene (i pomaka) samo za čitanje u memoriji, mogu ih dijeliti obje programske niti.

Ovo je, naravno, vrlo pojednostavljeno objašnjenje principa paralelnog izvođenja programskih niti na jednoj jezgri, u stvarnosti je sve puno kompliciranije. U praksi je potrebno uzeti u obzir arhitekturu cjevovoda izvršnih jedinica, ograničenja istovremenog pristupa predmemoriji i bloku RON registara, prisutnost adresnih aritmetičkih čvorova, prekidača i još mnogo toga ... Dakle, ovo je tema za profesionalce koji se mogu nabrojati na prste ... jedne ruke.

Metoda paralelne enkripcije učinkovito se provodi samo za 64-bitni način rada procesora, budući da u ovom načinu rada postoji dovoljna količina RON-a (čak 16 komada!). Primjer implementacije GOST-a prema ovoj metodi prikazan je u Dodatku 2 (na disku).

Jasno je da ova implementacija GOST-a ima izvedbu koda od 2 RTT-a. Sada da vidimo kako to utječe na vrijeme izvršenja.

Ciklus šifriranja za jedan tok (Dodatak 1) iznosi 352 ciklusa, a za to vrijeme izračunava se 8 bajtova podataka, za implementaciju GOST-a s dva toka (Dodatak 2) potrebno je 416 procesorskih ciklusa, ali se izračunava 16 bajtova. Tako se rezultirajuća brzina pretvorbe povećava s 80 na 144 megabajta za procesor od 3,6 GHz.

Dobiva se zanimljiva slika: kod sadrži točno dvostruko više uputa, a traje samo 15% duže, ali mislim da su čitatelji već shvatili razlog ove pojave ...

Teoretski, kod iz drugog primjera trebao bi se izvršiti u jednakom broju ciklusa kao kod iz prvog primjera, ali iako planer čvor razvijaju Intelovi inženjeri, oni su također ljudi, a svi smo daleko od savršenstva. Dakle, postoji prilika za procjenu učinkovitosti njihovog stvaranja. Ovaj kod će raditi i na AMD procesoru, a možete usporediti njihove rezultate.

Ako mi netko ne vjeruje na riječ, onda su na disku za takve nevjernike priloženi testni programi sa brojačima taktova. Programi u izvornim kodovima, naravno, u asembleru, tako da postoji prilika da provjerite moje riječi, au isto vrijeme i zavirite u neke trikove profesionalnog kodiranja.

Korištenje SSE-registra i AVX-naredbi modernih procesora za implementaciju GOST 28147-89

Moderni procesori x86/64 arhitekture uključuju skup 16-bajtnih SSE registara i specijaliziranih FPU-ova (najmanje dva) za izvođenje raznih operacija na tim registrima. Moguće je implementirati GOST na ovu opremu, au ovom slučaju zamjenski čvorovi mogu se postaviti ne u obliku tablica u RAM-u, već izravno na namjenske SSE registre.

Na jedan SSE-registar možete smjestiti dvije tablice od 16 redaka odjednom. Tako će četiri SSE registra u potpunosti primiti sve zamjenske tablice. Jedini uvjet za takvo postavljanje je zahtjev za isprepletanjem, prema kojem se tetradi istog bajta moraju smjestiti u različite SSE registre. Dodatno, preporučljivo je nisku i visoku tetradu ulaznih bajtova smjestiti u nisku i visoku tetradu SSE registara.

Ovi zahtjevi su određeni optimizacijom za postojeći skup AVX naredbi. Tako će svaki bajt SSE registra sadržavati dvije tetrade koje odgovaraju različitim bajtovima ulaznog registra supstitucijskog bloka, dok položaj bajta u SSE registru jedinstveno odgovara indeksu u zamjenskoj tablici supstitucijskog bloka.

Dijagram jednog od mogućih smještaja zamjenskih čvorova na SSE registrima prikazan je na sl. 4.

Postavljanje tajnih informacija supstitucijskih čvorova u SSE registre povećava sigurnost kriptoprocedure, ali potpuna izolacija tih tajnih informacija moguća je pod sljedećim uvjetima:

- Jezgra procesora stavljena je u način rada hosta hipervizora, a blok prekida (APIC) je prisilno onemogućen. U tom je slučaju jezgra procesora potpuno izolirana od operativnog sustava i aplikacija koje se izvode na računalnoj instalaciji.

- Učitavanje SSE registara i izolacija računalne jezgre izvodi se prije pokretanja OS-a; optimalno je izvršiti te postupke iz pouzdanog modula za pokretanje (TDM).

- Programi kriptoprocedura prema GOST-u smješteni su u neizmjenjivo memorijsko područje računalne jedinice (bilo BIOS ili flash memorija MDZ).

Usklađenost s ovim zahtjevima osigurat će potpunu izolaciju i nepromjenjivost programskog koda kriptoprocedura i tajnih informacija koje se u njima koriste.

Za učinkovito uzorkovanje iz SSE registara tetrada, koriste se prekidači s više ulaza dostupnih u FPU jedinicama. Ove sklopke omogućuju prijenose iz bilo kojeg bajta izvora u bilo koji bajt odredišta, pomoću indeksa koji se nalaze u posebnom registru SSE indeksa. Štoviše, prijenos se izvodi paralelno za svih 16 bajtova SSE-registra-prijemnika.

Imajući zamjenske čvorove za pohranu na SSE registrima i višeulazni prekidač u FPU jedinicama, moguće je organizirati sljedeću transformaciju u supstitucijskoj jedinici (slika 5).

U ovoj shemi, ulazni registar u svakoj tetradi postavlja adresu za odgovarajuću sklopku, koja prenosi informacije iz pogona zamjenskog čvora u izlazni registar putem sabirnice podataka. Takva se shema može organizirati na tri načina:

- Napravite odgovarajući dizajn čipa, ali to je za nas fantastično.

- Reprogramiranje mikrokoda i kreiranje vlastite procesorske instrukcije za implementaciju ove funkcije na postojeće procesore više nije fantazija, ali je, nažalost, nerealno u sadašnjim uvjetima.

- Napišite program koristeći službene AVX naredbe. Opcija, iako ne baš učinkovita, ali možemo je implementirati "ovdje i sada". To je ono što ćemo sljedeće učiniti.

Prekidačima se upravlja posebnom troadresnom naredbom AVX VPSHUFB. Njegov prvi operand je primatelj informacija od prekidača, drugi je izvor na koji su spojeni ulazi prekidača. Treći operand je kontrolni registar za prekidače, čiji je svaki bajt pridružen odgovarajućem prekidaču; vrijednost u njemu specificira broj smjera iz kojeg prekidač čita informacije. Za opis ove naredbe iz službene Intelove dokumentacije pogledajte sl. 5. Na sl. Slika 6 prikazuje rad ove naredbe - prikazana je samo polovica SSE registara, za drugu polovicu je sve slično.

Prekidač koristi samo četiri najmanje značajna bita za određivanje smjera prebacivanja, zadnji bit u svakom bajtu koristi se za prisiljavanje odgovarajućeg prijemnog bajta na nulu, ali ova funkcija preklopnika još nije potrebna u našem slučaju.

Napisan je program s odabirom prijenosnih računala putem FPU prekidača, ali nisam ga ni stavio u aplikaciju - preslabo je. Imati 128-bitni registar i koristiti samo 32 bita u njemu je neprofesionalno.

Kako se kaže “Naš cilj je horizont” pa ga tako iscijedite...prešat ćemo ga i staviti u vreće!

Ovo nije igra riječi, već surova FPU realnost - SSE registri se mogu podijeliti na jednake dijelove i na tim dijelovima jednom naredbom izvršiti iste transformacije. Da bi procesor to razumio, postoji čarobno slovo "P" - paket koji se nalazi ispred mnemotehnike naredbe, i ništa manje čarobna slova "Q", "D", "W", "B", koja nalaze se na kraju i deklariraju na koje su dijelove SSE registri podijeljeni u ovoj naredbi.

Zanima nas burst mod sa SSE registrom podijeljenim u četiri 32-bitna bloka; sukladno tome, sve će naredbe imati prefiks "P" i završavati simbolom "D". To omogućuje paralelnu obradu četiri bloka od 32 bita jednom procesorskom instrukcijom, odnosno paralelno izračunavanje četiri bloka podataka.

Program koji implementira ovu metodu je dostupan u Dodatku 3, tu su sva objašnjenja.

Međutim, pritisnite pa pritisnite! Moderni procesori imaju najmanje dva FPU-a, a dva neovisna toka instrukcija mogu se koristiti za njihovo potpuno učitavanje. Ako ispravno ispreplićete naredbe iz nezavisnih tokova, tada možete potpuno učitati oba FPU-a i dobiti osam paralelno obrađenih tokova podataka odjednom. Takav program je napisan i možete ga vidjeti u Dodatku 4, ali morate pažljivo pogledati - možete poludjeti. To je ono što se zove, "šifra nije za svakoga ...".

Cijena izdavanja

Upotreba SSE registara za pohranu zamjenskih čvorova je razumljiva - daje određeno jamstvo izolacije tajnih informacija, ali značenje izračuna same kriptofunkcije na FPU nije očito. Stoga su provedena mjerenja vremena izvršenja standardnih postupaka metodom izravne zamjene u skladu s GOST-om za četiri i osam tokova.

Za četiri niti dobivena je brzina izvršenja od 472 procesorska ciklusa. Dakle, za procesor s frekvencijom od 3,6 GHz, jedna nit se smatra brzinom od 59 megabajta u sekundi, a četiri niti, odnosno, brzinom od 236 megabajta u sekundi.

Za osam niti dobivena je brzina izvršenja od 580 procesorskih ciklusa. Tako se za procesor od 3,6 GHz smatra jedna dretva pri brzini od 49 megabajta u sekundi, a osam dretvi pri brzini od 392 megabajta u sekundi.

Kao što čitatelj može primijetiti, kod u primjeru #3 ima propusnost od 4 RTT, dok kod u primjeru #4 ima propusnost od 8 RTT. U ovim primjerima, na SSE registrima, uzorci su isti kao kod korištenja RON-a, samo što je planer smanjio svoju učinkovitost. Sada pruža 20% povećanje trajanja za 2x povećanje duljine koda.

Štoviše, ovi su rezultati dobiveni uporabom univerzalnih AVX naredbi dostupnih u Intelovim i AMD procesorima. Ako optimizirate za AMD procesor, rezultat će biti puno bolji. Zvuči suprotno od trenda, ali je ipak istina, a evo i zašto: AMD procesori imaju dodatni skup instrukcija, tzv. XOP ekstenziju, au tom dodatnom setu instrukcija nalaze se one koje uvelike pojednostavljuju implementaciju GOST algoritam.

Ovo se odnosi na naredbe logičkog paketnog pomaka bajtova i paketnog cikličkog pomaka dvostrukih riječi. Primjeri navedeni u Dodacima 3 i 4 koriste sekvence univerzalnih naredbi koje provode potrebnu transformaciju: u prvom slučaju jedna "extra" naredba, au drugom slučaju četiri dodatne naredbe odjednom. Dakle, optimizacijske rezerve postoje, i to znatne.

Ako govorimo o daljnjoj optimizaciji, vrijedi se sjetiti prisutnosti 256-bitnih registara (YMM-registra), pomoću kojih teoretski možete udvostručiti brzinu izračuna. Ali za sada je to samo perspektiva, trenutno procesori dosta usporavaju prilikom izvršavanja 256-bitnih instrukcija (FPU-ovi imaju širinu putanje od 128 bita). Eksperimenti su pokazali da na modernim procesorima broj od 16 niti na YMM registrima ne daje nikakav dobitak. Ali to je samo za sada, na novim modelima procesora brzina 256-bitnih instrukcija će se nedvojbeno povećati, a zatim će korištenje 16 paralelnih niti postati svrsishodno i dovesti do još većeg povećanja brzine kriptoprocedure.

Teoretski, možete računati na brzinu od 600-700 megabajta u sekundi ako procesor ima dva FPU-a sa širinom radnog puta od 256 bita svaki. U ovom slučaju možemo govoriti o pisanju koda s učinkovitošću od 16 RTT, a to nije fantazija, već bliska budućnost.

mješoviti način rada

Opet se postavlja pitanje broja registara, oni nisu dovoljni za promicanje ovakvog algoritma. Ali hiper način trgovanja će nam pomoći. Jezgra procesora ima drugi skup registara dostupnih u načinu rada logičkog procesora. Stoga ćemo izvršiti isti kod na dva logička procesora odjednom. U ovom načinu rada, naravno, nećemo imati više izvršnih uređaja, ali zbog alternacije možemo dobiti puno opterećenje svih izvršnih uređaja.

Ovdje ne možete računati na povećanje od 50%, usko grlo je cache memorija u kojoj su pohranjene tehnološke maske, ali ipak možete dobiti povećanje od dodatnih 100 megabajta. Ova opcija nije navedena u dodacima (makronaredbe su iste kao one korištene u 8 RTT kodu), ali je dostupna u programskim datotekama. Pa ako netko ne vjeruje u mogućnost enkripcije pri brzini od 500 megabajta u sekundi na jednoj jezgri procesora, neka pusti testne datoteke. Tu su i tekstovi s komentarima da netko ne pomisli da sam lukav.

Ovaj fokus je moguć samo na Intelovim procesorima, AMD ima samo dva FPU-a po dva procesorska modula (analogno načinu hiper-trgovanja). Ali postoje još četiri ALU-a, koje je grijeh ne koristiti.

Možete prebaciti procesorske module Buldožera u način rada sličan načinu hiper trgovanja, ali pokrenite konverziju u RON na različitim modulima u jednoj niti, a u SSE registre u drugoj niti i dobijete isti 12 RTT. Nisam testirao ovu opciju, ali mislim da će kod u 12 RTT raditi učinkovitije na AMD-u. Oni koji žele mogu isprobati, programi za testiranje mogu se vrlo lako prilagoditi za rad na "Buldožerima".

Kome to treba?

Ozbiljno pitanje, ali s jednostavnim odgovorom - svima treba. Uskoro ćemo svi sjesti na oblake, tamo ćemo čuvati i podatke i programe, a tamo, oh, kako želite opremiti svoj, privatni kutak. Da biste to učinili, morat ćete šifrirati promet, a brzina kripto konverzije bit će glavni odlučujući čimbenik za udoban rad u oblaku. Naš izbor algoritama šifriranja je mali - ili GOST ili AES.

Štoviše, čudno, enkripcija AES algoritma ugrađena u procesore pokazala se mnogo sporijom, testovi pokazuju brzinu od 100-150 megabajta u sekundi, a to je s hardverskom implementacijom algoritma! Problem leži u jednonitnom brojanju i zamjenskom bloku koji radi na bajtovima (tablica od 256 redaka). Dakle, GOST se pokazao učinkovitijim u implementaciji na x86 / 64 arhitekturi, tko bi pomislio ...

To je ako govorimo o postignutoj razini brzine enkripcije. A ako imamo na umu teorijska usavršavanja u području poboljšanja učinkovitosti koda, onda najvjerojatnije nikome ne treba. Praktično nema stručnjaka razine 3–6 RTT, prevoditelji općenito generiraju kod na razini 1–2,5 RTT, a većina programera ne poznaje asembler, a ako znaju njegov pravopis, ne razumiju uređaj moderan procesor. A bez ovog znanja, što je asembler, što je nekakav SI-sharp - nije bitno.

Ali nije sve tako tužno: u "donjem redu" nakon tjedan dana besanih noći postoji novi algoritam za implementaciju GOST-a, koji je grijeh ne patentirati. A prijave za patente (čak tri) već su sastavljene i predane, pa gospodo poslovni ljudi u red - žene i djeca imaju popust.

). U isto vrijeme raste broj bilješki o ovom algoritmu u ruskim medijima i blogovima ruskih korisnika: oba pokrivaju rezultate napada na ruski standard s različitim stupnjevima pouzdanosti i sadrže mišljenja o njegovim operativnim karakteristikama. Autori (a samim tim i čitatelji) ovih bilješki često stječu dojam da je domaći algoritam za šifriranje zastario, spor i ima ranjivosti koje ga čine mnogo podložnijim napadima od stranih algoritama za šifriranje slične duljine ključa. Ovim nizom bilješki želimo u pristupačnom obliku ispričati o trenutnom stanju stvari s ruskim standardom. Prvi dio će pokriti sve napade na GOST 28147-89 poznate međunarodnoj kriptografskoj zajednici, trenutne procjene njegove snage. U budućim publikacijama također ćemo detaljno razmotriti svojstva standarda sa stajališta mogućnosti izgradnje učinkovitih implementacija.

Nicolas Courtois - "Veliki i strašni"

Počnimo s pričom o aktivnostima Nicolasa Courtoisa, koji je autor čitavog niza radova o ruskom standardu šifriranja blokova ().

U listopadu 2010. godine započet je proces razmatranja uključivanja algoritma GOST 28147-89 u međunarodnu normu ISO/IEC 18033-3. Već u svibnju 2011. na elektroničkom arhivu ePrint pojavio se članak poznatog kriptografa Nicolasa Courtoisa, obilježen vrlo dvosmislenim stavom svjetske kriptografske zajednice prema njemu. Courtoisove publikacije tužan su primjer manipulacije pojmovima, koja ne otkriva nikakva nova svojstva predmetnog predmeta, već s pretenzijom na senzaciju izaziva širenje pogrešnih mišljenja o njegovim stvarnim svojstvima u nekompetentnoj sredini.

Algebarska metoda

Courtoisovo razmišljanje izgrađeno je oko dvije klase metoda kriptoanalize: algebarskih metoda i diferencijalnih metoda. Razmotrimo prvu klasu metoda.

Pojednostavljeno, metoda algebarske kriptoanalize može se opisati kao sastavljanje i rješavanje velikog sustava jednadžbi, od kojih svako rješenje odgovara cilju kriptoanalitičara (na primjer, ako je sustav sastavljen pomoću jednog para otvorenog teksta i šifriranog teksta, tada sva rješenja ovog sustava odgovaraju ključevima pod kojima se taj otvoreni tekst pretvara u zadani šifrirani). Odnosno, u slučaju problema kriptoanalize blokovne šifre, bit algebarske metode kriptoanalize je da se ključ nalazi kao rezultat rješavanja sustava polinomskih jednadžbi. Glavna poteškoća je sastaviti što jednostavniji sustav, uzimajući u obzir karakteristike pojedine šifre, tako da proces rješavanja traje što je moguće manje vremena. Ovdje ključnu ulogu igraju značajke svake pojedine analizirane šifre.

Algebarska metoda koju je koristio Courtois može se ukratko opisati na sljedeći način. U prvoj fazi koriste se takva svojstva GOST 28147-89 kao postojanje fiksne točke za dio transformacije šifriranja, kao i takozvana točka refleksije. Zbog ovih svojstava, nekoliko parova se odabire iz dovoljno velikog broja parova otvorenog šifriranog teksta, što nam omogućuje da razmotrimo transformacije ne u 32, već samo u 8 rundi. Druga faza sastoji se u činjenici da se na temelju rezultata transformacija od 8 krugova dobivenih u prvoj fazi konstruira sustav nelinearnih jednadžbi u kojem su nepoznanice ključni bitovi. Taj se sustav zatim rješava (ovo zvuči jednostavno, ali je zapravo najdugotrajniji dio metode, jer se sustav sastoji od nelinearnih jednadžbi).

Kao što je već navedeno, nigdje u radu nema detaljnog opisa i analize složenosti druge i glavne faze određivanja ključa. Složenost druge faze određuje složenost cijele metode u cjelini. Umjesto toga, autor iznosi notorne "činjenice", na temelju kojih donosi procjene intenziteta rada. Kaže se da se te "činjenice" temelje na eksperimentalnim rezultatima. Analiza "činjenica" iz opusa Courtoisa u cjelini data je u radovima domaćih autora. Autori ovog rada napominju da su se mnoge Courtoisove "činjenice" iznesene bez ikakvih dokaza tijekom eksperimentalne provjere pokazale lažnima. Autori članka otišli su dalje i, za Courtoisa, analizirali složenost druge faze koristeći dobro utemeljene algoritme i procjene. Dobivene procjene složenosti pokazuju potpunu neprimjenjivost prikazanog napada. Osim domaćih autora, veliki problemi koje Courtois ima s procjenama i opravdanjem svojih metoda također su uočeni, primjerice, u radu.

Diferencijalna metoda

Razmotrimo drugu Courtoisovu metodu, koja se temelji na diferencijalnoj kriptoanalizi.

Opća metoda diferencijalne kriptoanalize temelji se na iskorištavanju svojstava nelinearnih preslikavanja koja se koriste u kriptografskim primitivima u vezi s utjecajem vrijednosti ključa na ovisnosti između razlika između parova ulaznih i parova izlaznih vrijednosti ovih preslikavanja. Opišimo glavnu ideju diferencijalne metode kriptografske analize blok šifre. Obično blokovne šifre transformiraju ulazne podatke u fazama koristeći brojne takozvane okrugle transformacije, a svaka kružna transformacija ne koristi cijeli ključ, već samo dio njega. Razmotrimo malo "skraćenu" šifru, koja se od originalne razlikuje po tome što nema zadnji krug. Pretpostavimo da je utvrđeno da se kao rezultat šifriranja dvaju otvorenih tekstova koji se razlikuju u nekim fiksnim pozicijama pomoću takve "krnje" šifre s velikom vjerojatnošću dobivaju šifrirani tekstovi koji se također razlikuju u nekim fiksnim pozicijama. Ovo svojstvo ukazuje na to da će "skraćena" šifra vrlo vjerojatno ostaviti ovisnost između nekih otvorenih tekstova i rezultata njihove enkripcije. Kako bismo vratili dio ključa korištenjem ove prividne greške, potrebno je biti u mogućnosti šifrirati unaprijed odabrane otvorene tekstove ključem koji želimo vratiti (tzv. "napad odabranog otvorenog teksta"). Na početku postupka "otvaranja ključem", nasumično se generira niz parova otvorenih tekstova koji se razlikuju u istim fiksnim pozicijama. Svi tekstovi su šifrirani korištenjem "pune" šifre. Rezultirajući parovi šifriranog teksta koriste se za obnavljanje onih bitova ključa koji se koriste u posljednjoj rundi transformacije, kako slijedi. Uz pomoć neke nasumično odabrane vrijednosti potrebnih bitova ključa, transformacija se primjenjuje na sve šifrirane tekstove, obrnuto od posljednje runde transformacije. Naime, ako smo pogodili željenu vrijednost bitova ključa, dobit ćemo rezultat "krnje" šifre, a ako nismo pogodili, zapravo ćemo "još više šifrirati podatke", što će samo smanjiti ovisnost između gore navedenih blokova (razlika u nekim fiksnim položajima). Drugim riječima, ako je među rezultatima takve „dodatne obrade“ šifriranih tekstova bilo dosta parova koji se razlikuju u nama poznatim fiksnim pozicijama, to znači da smo pogodili potrebne bitove ključa. Inače, takvih je parova znatno manje. Budući da se samo dio ključa koristi u svakoj rundi, bitovi koji se traže (tj. bitovi ključa korišteni u zadnjoj rundi) nisu onoliko koliko bitova u punom ključu i mogu se jednostavno ponoviti ponavljanjem iznad koraka. U ovom slučaju, sigurno ćemo jednog dana naići na točnu vrijednost.

Iz gornjeg opisa proizlazi da je najvažnija stvar u metodi diferencijalne analize upravo broj onih pozicija u otvorenim tekstovima i šifriranim tekstovima, čije razlike igraju ključnu ulogu u vraćanju ključnih bitova. Temeljna prisutnost tih pozicija, kao i skup njihovih brojeva, izravno ovisi o svojstvima onih nelinearnih transformacija koje se koriste u bilo kojoj blok šifri (obično je sva "nelinearnost" koncentrirana u tzv. S -kutije ili supstitucijski čvorovi).

Courtois koristi malo modificiranu verziju diferencijalne metode. Odmah napominjemo da Courtois provodi svoju analizu za S-kutije koje se razlikuju od trenutnih i od onih predloženih u ISO-u. U radu su prikazane diferencijalne karakteristike (sami brojevi u kojima bi se blokovi trebali razlikovati) za mali broj krugova. Obrazloženje za proširenje statistike za više rundi je, kao i obično, temeljeno na "činjenicama". Courtois izražava, opet, samo sa svojim autoritetom, neutemeljenu pretpostavku da promjena S-kutija neće utjecati na otpornost GOST 28147-89 na njegov napad (u isto vrijeme, iz nepoznatih razloga, S-kutije iz 1. radnog nacrt dopune norme ISO/IEC 18033-3 nisu razmatrani). Analiza koju su proveli autori članka pokazuje da čak i ako uzmemo na vjeru Courtoisove neutemeljene "činjenice" i analiziramo GOST 28147-89 s drugim S-kutijama, tada se napad opet ne pokazuje ništa boljim od potpunog nabrajanja.

Detaljna analiza radova Courtoisa s detaljnim obrazloženjem neutemeljenosti svih izjava o smanjenju stabilnosti ruskog standarda provedena je u [,].

U isto vrijeme, čak i sam Courtois prepoznaje apsolutni nedostatak točnosti u izračunima! Sljedeći slajd preuzet je iz Courtoisove prezentacije u odjeljku s kratkim najavama FSE 2012.

Valja napomenuti da su radove Courtoisa više puta kritizirali i strani istraživači. Na primjer, njegov rad na izgradnji napada na algoritam blokovne šifre AES koristeći XSL metodu sadržavao je iste temeljne nedostatke kao i rad na analizi ruskog standarda: većina procjena intenziteta rada pojavljuje se u tekstu potpuno neutemeljeno i nepotkrijepljeno - detaljna kritika može se naći npr. u radu . Osim toga, sam Courtois priznaje široko rasprostranjeno odbijanje objavljivanja svog rada na velikim kriptografskim konferencijama iu etabliranim recenziranim časopisima, ostavljajući mu često samo priliku da govori u odjeljku s kratkim najavama. To se, primjerice, može pročitati u 3. odjeljku djela. Evo nekoliko citata koje je citirao sam Courtois, a koji se odnose na njegov rad:

- "Mislim da publika Asiacrypta neće osjetiti da je zanimljiv." Recenzent Asiacrypt 2011.

- “… postoji veliki, veliki, veliki problem: ovaj napad, koji je glavni doprinos rada, već je objavljen na FSE’11 (bio je čak i najbolji rad),…”. Kripto recenzent 2011.

Dakle, profesionalni dio međunarodne kriptografske zajednice ne tretira kvalitetu Courtoisovog rada s ništa manje sumnje nego, recimo, izjave nekih ruskih stručnjaka o njihovoj sposobnosti da provale AES za 2.100, ili sljedeće "dokaze" za dvije stranice hipoteza, koje nisu potvrđene nikakvim dosljednim izračunima o nejednakosti klasa složenosti P i NP.

Napadi Isobe i Dinur-Dunkelman-Shamir

Opća ideja Isobe napada () i Dinur-Dankelman-Shamir (u daljnjem tekstu: DDSH napad) () je konstruirati za određeni (ovisni o ključu) uski skup otvorenih tekstova transformacijski ekvivalent na ovom skupu, koji ima jednostavnija struktura od same transformacije enkripcije. U slučaju Isobe metode, ovo je skup 64-bitnih blokova x tako da je F 8 -1 (Swap(F 8 (z))) = z, gdje je z = F 16 (x), do F 8 ( x) i F 16 (x) su prvih 8 i prvih 16 krugova enkripcije GOST 28147-89, redom, kroz Swap - operaciju zamjene polovica riječi od 64 bajta. Kada otvoreni tekst dospije u ovaj skup, rezultat pune 32-kružne transformacije GOST 28147-89 poklapa se s rezultatom 16-kružne transformacije, koju iskorištava autor napada. U slučaju DDS metode, to je skup od x takav da je F 8 (x) = x (fiksna točka transformacije F 8). Za bilo koji otvoreni tekst iz ovog skupa, transformacija GOST 28147-89 radi potpuno isto kao i zadnjih 8 krugova, što pojednostavljuje analizu.

Složenost Isobe napada je 2224 operacije šifriranja, LDS napada je 2192. Međutim, sva pitanja o tome slijedi li to da napadi Isobe i DDSH uvode nova ograničenja na uvjete korištenja našeg algoritma uklanjaju se procjenom zahtjeva za količinom materijala potrebnog za izvođenje svakog od napada: metoda Isobe zahtijeva 2 32 para otvorenih i šifriranih tekstova, a za metodu DDSH - 2 64 . Obrada takvih količina materijala bez promjene ključa a priori je neprihvatljiva za bilo koju blokovnu šifru s duljinom bloka od 64: na materijalu s volumenom od 2 32 , uzimajući u obzir problem rođendana (vidi, na primjer, uljezu sposobnost donošenja određenih zaključaka o otvorenim tekstovima iz šifriranih tekstova bez određivanja ključa. Prisutnost 264 para otvorenih i šifriranih tekstova dobivenih na istom ključu zapravo omogućuje protivniku izvođenje operacija šifriranja i dešifriranja bez da uopće zna ovaj ključ. To je zbog čisto kombinatornog svojstva: protivnik u ovom slučaju ima cijelu tablicu transformacije šifriranja. Ova situacija je apsolutno neprihvatljiva pod bilo kojim razumnim operativnim zahtjevima. Na primjer, u CryptoPro CSP postoji tehničko ograničenje količine šifriranog (bez pretvorbe ključa) materijala od 4 MB (vidi). Dakle, stroga zabrana korištenja ključa na materijalu takvog volumena svojstvena je bilo kojoj blok šifri s duljinom bloka od 64 bita, pa stoga Isobe i DDSH napadi ni na koji način ne sužavaju područje uporabe algoritma GOST 28147-89 uz zadržavanje najveće moguće sigurnosti 2256 .

Naravno, treba napomenuti da su istraživači (Isobe i Dinur-Dankelman-Shamir) pokazali da neka svojstva algoritma GOST 28147-89 omogućuju pronalaženje putova analize koje tvorci algoritma nisu uzeli u obzir. Jednostavan oblik rasporeda ključeva, koji uvelike pojednostavljuje zadatak konstruiranja učinkovitih implementacija, također omogućuje konstruiranje jednostavnijih opisa transformacija koje izvodi algoritam za neke rijetke slučajeve ključeva i otvorenih tekstova.

U radu je pokazano da se ovo negativno svojstvo algoritma može lako eliminirati uz potpuno očuvanje operativnih karakteristika, ali je, nažalost, sastavni dio algoritma u uobičajenom obliku.

Napominjemo da su određene nemarnosti u procjenama prosječnog uloženog rada prisutne iu radu Dinura, Dankelmana i Shamira. Dakle, kada se konstruira napad, ne obraća se dužna pažnja na sljedeću točku: za značajan udio ključeva, skup otvorenih tekstova x, takav da je F 8 (x) = x, je prazan: 8 rundi transformacije možda jednostavno neće imaju fiksne točke. Postojanje fiksnih točaka također ovisi o izboru zamjenskih čvorova. Stoga je napad primjenjiv samo na određene zamjenske čvorove i ključeve.

Također je vrijedno spomenuti još jedan rad s napadom na GOST 28147-89. U veljači 2012. ažurirana verzija članka (iz studenog 2011.) pojavila se u elektroničkoj arhivi ePrint međunarodne kriptografske udruge, koja je sadržavala novi napad na GOST 28147-89. Karakteristike prikazanog napada su sljedeće: volumen materijala je 232 (kao kod Isobe), a intenzitet rada je 2192 (kao kod DDSh). Stoga je ovaj napad poboljšao rekordni napad LDS-a u smislu količine materijala s 2 64 na 2 32 . Posebno napominjemo da su autori pošteno prikazali sve izračune uz obrazloženje složenosti i volumena materijala. Nakon 9 mjeseci pronađena je temeljna pogreška u gornjim izračunima, a od studenog 2012. ažurirana verzija članka u elektroničkoj arhivi više ne sadrži nikakve rezultate u vezi s domaćim algoritmom.

Napadi temeljeni na pretpostavci da napadač zna "nešto" o ključevima

Na kraju, napominjemo da postoji i niz radova u literaturi (vidi, na primjer, i ) posvećenih napadima na GOST 28147-89 u takozvanom modelu s povezanim ključevima. Ovaj model u osnovi sadrži pretpostavku o mogućnosti da uljez dobije pristup za analizu ne samo parovima otvorenih i šifriranih tekstova koristeći željeni ključ, već i parovima otvorenih i šifriranih tekstova dobivenih pomoću (također nepoznatih) ključeva koji se razlikuju od traženi poznati uobičajeni način (na primjer, u fiksnim položajima bitova). U ovom modelu doista je moguće dobiti zanimljive rezultate o GOST 28147-89, međutim, u ovom modelu ne mogu se dobiti ništa manje jaki rezultati o, na primjer, AES standardu koji je postao najrašireniji u modernim javnim mrežama (vidi , na primjer,). Imajte na umu da uvjeti za izvođenje takvih napada nastaju kada se u određenom protokolu koristi šifra. Treba napomenuti da rezultati ove vrste, iako su od nedvojbenog akademskog interesa sa stajališta proučavanja svojstava kriptografskih transformacija, zapravo nisu primjenjivi u praksi. Na primjer, svi alati za kriptografsku zaštitu podataka certificirani od strane FSB-a Rusije ispunjavaju najstrože zahtjeve za sheme generiranja ključeva šifriranja (vidi, na primjer,). Kao što je navedeno u rezultatima analize, u prisutnosti 18 povezanih ključeva i 2 10 para otvorenih i šifriranih tekstualnih blokova, složenost potpunog otvaranja privatnog ključa, s vjerojatnošću uspjeha od 1-10 -4, doista je 2 26 . Međutim, ako su gore navedeni zahtjevi za razvoj ključnog materijala ispunjeni, vjerojatnost pronalaska takvih ključeva je 2 -4352, odnosno 24096 puta manja nego ako samo pokušate pogoditi tajni ključ iz prvog pokušaja.

Radovi koji se odnose na model s povezanim ključevima također uključuju rad koji je 2010. napravio mnogo buke u ruskim elektroničkim publikacijama koje ne pate od navike pažljivog provjeravanja materijala u procesu jurnjave za senzacijama. Rezultati predstavljeni u njemu nisu bili potkrijepljeni nikakvim rigoroznim opravdanjem, ali su sadržavali glasne izjave o mogućnosti hakiranja državnog standarda Ruske Federacije na slabom prijenosnom računalu u nekoliko sekundi - općenito, članak je napisan u najboljim tradicijama Nicolasa Courtoisa. No, usprkos potpuno očitoj čitatelju, koliko-toliko poznatom u osnovnim načelima znanstvenih publikacija, neutemeljenosti članka, Rudski je upravo da bi umirio rusku javnost nakon rada napisao detaljan i detaljan tekst koji je sadržavao sveobuhvatnu analizu ovog nedostatka. Članak znakovitog naslova "O nultom praktičnom značaju rada "Key recovery attack on full GOST block cipher with zero time and memory"" opravdava činjenicu da prosječna složenost metode navedene u metodi nije manja od složenost potpunog nabrajanja.

Suhi ostatak: kolika je otpornost u praksi?

Zaključno, predstavljamo tablicu koja sadrži podatke o svim rezultatima strogo opisanih i opravdanih napada na GOST 28147-89 poznatih međunarodnoj kriptografskoj zajednici. Imajte na umu da je složenost navedena u operacijama šifriranja algoritma GOST 28147-89, a memorija i materijal navedeni su u blokovima algoritma (64 bita = 8 bajtova).

| Napad | Intenzitet rada | Memorija | Potreban materijal |

| Isobe | 2 224 | 2 64 | 2 32 |

| Dinur-Dunkelman-Shamir, FP, 2DMitM | 2 192 | 2 36 | 2 64 |

| Dinur-Dunkelman-Shamir, FP, slabo pamćenje | 2 204 | 2 19 | 2 64 |

| 2 224 | 2 36 | 2 32 | |

| Dinur-Dunkelman-Shamir, Odraz, 2DMitM | 2 236 | 2 19 | 2 32 |

| sirova snaga | 2 256 | 1 | 4 |

| Broj nanosekundi od postanka svemira | 2 89 |

Unatoč prilično opsežnom istraživačkom ciklusu u području sigurnosti algoritma GOST 28147-89, trenutno nije poznat niti jedan napad za čiju bi se provedbu mogli ostvariti uvjeti s pripadajućom duljinom bloka od 64 bita. operativnih zahtjeva. Ograničenja količine materijala koji se može obraditi na jednom ključu, a koja proizlaze iz parametara šifre (bitna duljina ključa, bitna duljina bloka), znatno su stroža od minimalne količine koja je potrebna za provedbu bilo koje trenutno poznatih napada. Stoga, kada su ispunjeni postojeći operativni zahtjevi, nijedna od do sada predloženih metoda kriptoanalize GOST 28147-89 ne dopušta vam da odredite ključ uz napor manje od iscrpnog pretraživanja.

U nas je jedinstveni algoritam za kriptografski prikaz podataka za sustave obrade informacija u računalnim mrežama, pojedinačnim računalnim sustavima i računalima, koji je određen GOST 28147-89.

Ovaj algoritam za pretvorbu kriptografskih podataka je 64-bitni blok algoritam s 256-bitnim ključem, dizajniran za hardversku i softversku implementaciju, zadovoljava kriptografske zahtjeve i ne nameće ograničenja na stupanj tajnosti informacija koje se štite.

U opisu algoritma koristi se sljedeća oznaka:

L i R su nizovi bitova;

LR je ulančavanje nizova L i R, u kojem bitovi niza R slijede bitove niza L;

(+) - zbrajanje po bitovima modulo 2 (operacija "isključivo ILI");

[+] - zbrajanje 32-bitnih brojeva po modulu 2 32 ;

(+) - zbrajanje 32-bitnih brojeva po modulu 2 32 -1.

Brojevi se zbrajaju prema sljedećem pravilu:

A[+]B=A+B ako je A+B< 2 32 ,

A [+] B = A + B - 2 32 ako je A + B >= 2 32 . A (+) B = A + B ako je A + B< 2^32 - 1,

A {+} B = A + B - (2^32 - 1), если A + B >= 2^32 - 1.

Algoritam omogućuje četiri načina rada:

U svakom slučaju, 256-bitni ključ K koristi se za šifriranje podataka, koji je predstavljen kao osam 32-bitnih potključeva K i:

K = K 7 K 6 K 5 K 4 K 3 K 2 K 1 K 0 .

Dešifriranje se izvodi s istim ključem kao i enkripcija, ali ovaj je proces obrnut od procesa enkripcije podataka. Način jednostavnog mijenjanja

Prvi i najlakši način - zamjena. Podaci koji se šifriraju podijeljeni su u 64-bitne blokove. Postupak šifriranja za blok otvorenih podataka T 0 uključuje 32 ciklusa (j=1...32).

Blok T 0 je podijeljen u dvije sekvence od 32 bita: B(0)A(0), gdje su B(0) lijevi ili najvažniji bitovi, A(0) su desni ili najmanje značajni bitovi.

Ove sekvence se unose u pogone N 1 i N 2 prije početka prvog ciklusa enkripcije.

Prvi ciklus (j=1) postupka enkripcije za 64-bitni blok podataka opisan je sljedećim formulama:

Ovdje i označava broj iteracije (i = 1, 2,..., 32).

Funkcija f naziva se funkcija šifriranja. Njegov argument je zbroj po modulu 2 32 broja A(i) dobivenog u prethodnom koraku iteracije i broja X(j) ključa (dimenzija svakog od ovih brojeva je 32 znamenke).

Funkcija šifriranja uključuje dvije operacije na rezultirajućem 32-bitnom zbroju. Prva operacija naziva se supstitucija K. Supstitucijski blok K sastoji se od 8 supstitucijskih čvorova K(1) ... K(8) s memorijom od 64 bita svaki. 32-bitni vektor koji stiže u supstitucijski blok dijeli se na 8 uzastopnih 4-bitnih vektora, od kojih se svaki pretvara u 4-bitni vektor pomoću odgovarajućeg zamjenskog čvora, što je tablica od 16 cijelih brojeva u rasponu 0.. .15.

Ulazni vektor specificira adresu retka u tablici čiji je broj izlazni vektor. 4-bitni izlazni vektori se zatim sekvencijalno kombiniraju u 32-bitni vektor. Tablica supstitucijskog bloka K sadrži ključne elemente zajedničke računalne mreže i rijetko se mijenjaju.

Druga operacija je ciklički pomak ulijevo 32-bitnog vektora dobivenog zamjenom K. 64-bitni šifrirani podatkovni blok T w predstavljen je kao T w =A(32)B(32).

Ostali blokovi otvorenih podataka u načinu jednostavne zamjene šifrirani su na isti način.

Imajte na umu da se način jednostavne zamjene može koristiti za šifriranje podataka samo u ograničenim slučajevima. Ti slučajevi uključuju generiranje ključa i njegovu enkripciju uz osiguranje zaštite od imitacije (zaštita od nametanja lažnih podataka) za prijenos komunikacijskim kanalima ili pohranu u memoriju računala. Gama način rada

Otvoreni podaci, podijeljeni u 64-bitne blokove T(i) (i=1, 2,..., m, gdje je m određeno količinom šifriranih podataka), šifriraju se u gama modu bitovnim zbrajanjem modula 2 s šifra gama Gw, koja se proizvodi u blokovima od 64 bita, tj. Gw = (G(1),G(2),...,G(i),...,G(m)).

Jednadžba šifriranja podataka u gama načinu rada može se predstaviti na sljedeći način:

W(i) = A (Y(i-1) [+] C2, Z(i-1) (+) C1) (+) T(i) = G(i) (+) T(i) .

Ovdje je W(i) 64-bitni blok šifriranog teksta,

A - funkcija šifriranja u jednostavnom načinu zamjene (argumenti ovoj funkciji su dva 32-bitna broja),

C1 i C2 - konstante navedene u GOST 28147-89,

Y(i) i Z(i) su veličine koje se određuju iterativno jer se gama formira na sljedeći način:

(Y(0), Z(0)) = A(S), gdje je S 64-bitna binarna sekvenca (sinkronizirana poruka);

(Y(i), Z(i)) = (Y(i-1) [+] C2, Z(i-1) (+) C1) za i = 1, 2,...,m.

Dešifriranje podataka moguće je samo ako postoji sinkronizirana poruka, koja nije tajni element šifre i može se pohraniti u memoriju računala ili prenijeti komunikacijskim kanalima zajedno s šifriranim podacima. Gama način povratne informacije

Način rada skaliranje s povratnom spregom vrlo je sličan gama modu. Kao u gama modu, otvoreni podaci podijeljeni u 64-bitne blokove T(i) (i=1, 2,..., m, gdje je m određeno količinom šifriranih podataka), šifrirani su zbrajanjem po bitovima modulo 2 sa šifrom gama G sh, koja se proizvodi u blokovima od 64 bita:

Gw = (G(1),G(2),...,G(i),...,G(m)).

Broj bitova u bloku T(m) može biti manji od 64, dok se dio gama šifre iz bloka G(m) koji se ne koristi za šifriranje odbacuje.

Jednadžba šifriranja podataka u gama modu s povratnom spregom može se predstaviti na sljedeći način:

Ovdje je W(i) 64-bitni blok šifriranog teksta,

A - funkcija šifriranja u jednostavnom načinu zamjene. Argument funkcije u prvom koraku iterativnog algoritma je 64-bitna sinkronizacija, au svim sljedećim koracima - prethodni blok kriptiranih podataka W(i-1).

Imitacija umetaka

Razvojni proces imitacija hrpe je jedinstven za bilo koji od načina šifriranja podataka.

Imitacija umetanja je blok od p bitova (imitacija umetanja Ip), koji se proizvodi ili prije šifriranja cijele poruke, ili paralelno s blok-po-blok enkripcijom. Prvi blokovi otvorenih podataka koji su uključeni u razvoj simulacije umetanja mogu sadržavati servisne informacije (na primjer, adresni dio, vrijeme, sinkroniznu poruku) i ne moraju biti šifrirani. Vrijednost parametra p (broj binarnih znamenki u simuliranom umetku) određena je kriptografskim zahtjevima, uzimajući u obzir činjenicu da je vjerojatnost nametanja lažnih smetnji 1/2^p.

Da bi se dobila imitacija umetanja, otvoreni podaci se predstavljaju kao 64-bitni blokovi T(i) (i = 1, 2,..., m, gdje je m određen količinom šifriranih podataka). Prvi blok otvorenih podataka T(1) podvrgava se transformaciji koja odgovara prvih 16 ciklusa algoritma enkripcije u načinu jednostavne zamjene. Štoviše, ključ koji se koristi za šifriranje podataka koristi se kao ključ za generiranje umetanja imitacije.

64-bitni broj dobiven nakon 16 ciklusa rada zbraja se modulo 2 s drugim blokom otvorenih podataka T(2). Rezultat zbrajanja ponovno se podvrgava transformaciji koja odgovara prvih 16 ciklusa algoritma šifriranja u načinu jednostavne zamjene. Rezultirajući 64-bitni broj dodaje se modulo 2 trećem bloku otvorenih podataka T(3), i tako dalje. Posljednji blok T(m), ako je potrebno, dopunjen do punog 64-bitnog bloka s nulama, zbraja se modulo 2 s rezultatom rada u koraku m-1, nakon čega se šifrira u načinu jednostavne zamjene preko prvog 16 ciklusa algoritma. Iz primljenog 64-bitnog broja odabire se segment Ip duljine p bitova.

Imitacijski umetak Ip prenosi se komunikacijskim kanalom ili u memoriju računala nakon šifriranih podataka. Pristigli šifrirani podaci se dešifriraju, a iz primljenih blokova otvorenih podataka T(i) generira se imitacijski umetak Ip koji se zatim uspoređuje s imitacijskim umetkom IR primljenim iz komunikacijskog kanala ili iz memorije računala. ne podudaraju se, svi dešifrirani podaci smatraju se netočnima.

Algoritam šifriranja GOST 28147-89, njegova uporaba i implementacija softvera za računala Intel x86 platforme.

Andrej Vinokurov

Opis algoritma.

Termini i oznake.

Opis standarda šifriranja Ruske Federacije sadržan je u vrlo zanimljivom dokumentu pod naslovom "GOST 28147-89 Algoritam kriptografske transformacije". Činjenica da je u svom naslovu, umjesto pojma "šifriranje", općenitiji pojam " kriptografska transformacija ' nije slučajnost. Uz nekoliko blisko povezanih postupaka šifriranja, dokument opisuje jedan algoritam za generiranje imitacija umetaka . Potonji nije ništa drugo do kombinacija kriptografske kontrole, odnosno koda generiranog iz izvornih podataka pomoću tajnog ključa kako bi se zaštita od imitacije ili zaštititi podatke od neovlaštenih promjena.

U različitim koracima GOST algoritama, podaci na kojima rade tumače se i koriste na različite načine. U nekim se slučajevima podatkovni elementi tretiraju kao nizovi neovisnih bitova, u drugim slučajevima kao cijeli broj bez predznaka, u trećima kao složeni element koji ima strukturu koja se sastoji od nekoliko jednostavnijih elemenata. Stoga, kako bi se izbjegle zabune, potrebno je dogovoriti korištenu notaciju.

Elementi podataka u ovom članku označeni su velikim latiničnim slovima s kurzivom (npr. x). Kroz | x| označava veličinu elementa podataka x u bitovima. Dakle, ako interpretiramo element podataka x kao nenegativan cijeli broj možemo napisati sljedeću nejednakost:

Ako se podatkovni element sastoji od nekoliko elemenata manje veličine, ta se činjenica označava na sljedeći način: x=(x 0 ,x 1 ,…,X n –1)=x 0 ||x 1 ||…||X n-1 . Postupak spajanja više podatkovnih elemenata u jedan naziva se ulančavanje podataka i označava se simbolom "||". Naravno, za veličine elemenata podataka mora vrijediti sljedeća relacija: | x|=|x 0 |+|x 1 |+…+|X n-1 |. Prilikom određivanja složenih podatkovnih elemenata i operacije ulančavanja, sastavni podatkovni elementi navedeni su uzlaznim redoslijedom prednosti. Drugim riječima, ako složeni element i sve elemente podataka koji su u njemu uključeni tumačimo kao cijele brojeve bez predznaka, tada možemo napisati sljedeću jednakost:

U algoritmu se podatkovni element može interpretirati kao niz pojedinačnih bitova, u kojem slučaju su bitovi označeni istim slovom kao i niz, ali malim slovima, kao što je prikazano u sljedećem primjeru:

x=(x 0 ,x 1 ,…,x n –1)=x 0 +2 1 x 1 +…+2 n-1 · x n –1 .

Tako, ako ste obratili pozornost, tzv. "little-endian" numeriranje znamenki, tj. unutar višebitnih podatkovnih riječi manje su značajne pojedinačne binarne znamenke i njihove skupine s manjim brojevima. To je izričito navedeno u stavku 1.3 standarda: "Pri zbrajanju i cikličkom pomicanju binarnih vektora, najviši bitovi su bitovi akumulatora s velikim brojevima." Nadalje, paragrafi standarda 1.4, 2.1.1 i drugi propisuju početak punjenja registara za pohranu virtualnog uređaja za šifriranje podacima iz nižih, tj. manje značajnih činova. Potpuno isti redoslijed numeriranja usvojen je u arhitekturi mikroprocesora Intel x86, zbog čega softverska implementacija šifre na ovoj arhitekturi ne zahtijeva nikakve dodatne permutacije bitova unutar podatkovnih riječi.

Ako se na elementima podataka izvodi neka operacija koja ima logičko značenje, tada se pretpostavlja da se ta operacija izvodi na odgovarajućim bitovima elemenata. Drugim riječima A B=(a 0 b

0 ,a 1 b

1 ,…,a n –1 b n–1), gdje n=|A|=|B|, a simbol " " označava proizvoljnu binarnu logičku operaciju; obično se odnosi na operaciju ekskluzivni ili

, što je također operacija zbrajanja po modulu 2: ![]()

Logika konstrukcije šifre i struktura ključnih informacija GOST-a.

Ako pažljivo proučite izvorni GOST 28147–89, primijetit ćete da sadrži opis algoritama nekoliko razina. Na samom vrhu su praktični algoritmi dizajnirani za šifriranje nizova podataka i razvoj lažnih umetaka za njih. Svi se temelje na tri algoritma niže razine, koji se u tekstu nazivaju GOST ciklusi . Ovi temeljni algoritmi se u ovom članku nazivaju osnovni ciklusi kako bi ih razlikovali od svih ostalih petlji. Imaju sljedeće nazive i oznake, potonje su navedene u zagradama, a njihovo značenje će biti objašnjeno kasnije:

- ciklus šifriranja (32-3);

- ciklus dešifriranja (32-P);

- ciklus generiranja imitacije umetka (16-Z).

S druge strane, svaki od temeljnih ciklusa je višestruko ponavljanje jednog postupka, koji će se dalje u ovom radu pozvati na određenost. glavni korak kripto transformacije .

Dakle, da biste razumjeli GOST, morate razumjeti sljedeće tri stvari:

- što se dogodilo osnovni korak kripto transformacije;

- kako nastaju osnovni ciklusi iz glavnih koraka;

- kao od tri osnovni ciklusi zbrojite sve praktične algoritme GOST-a.

Prije nego što pređemo na proučavanje ovih pitanja, trebali bismo razgovarati o ključnim informacijama koje koriste GOST algoritmi. U skladu s Kirchhoffovim načelom, koje zadovoljavaju sve moderne šifre poznate široj javnosti, upravo svojom tajnošću osigurava tajnost šifrirane poruke. U GOST-u se ključne informacije sastoje od dvije strukture podataka. Osim toga ključ potreban za sve šifre, također sadrži tablica zamjene . Ispod su glavne karakteristike ključnih struktura GOST-a.

Glavni korak kripto transformacije.

Glavni korak kripto konverzije je u biti operator koji definira konverziju 64-bitnog bloka podataka. Dodatni parametar ovog operatora je 32-bitni blok, koji se koristi kao bilo koji element ključa. Shema algoritma glavnog koraka prikazana je na slici 1.

Slika 1. Shema glavnog koraka kripto-transformacije algoritma GOST 28147-89.

U nastavku su objašnjenja algoritma glavnog koraka:

Korak 0

- N– 64-bitni podatkovni blok koji treba pretvoriti, tijekom izvođenja koraka najmanje značajan ( N 1) i starije ( N 2) dijelovi se tretiraju kao zasebni 32-bitni cijeli brojevi bez predznaka. Dakle, može se pisati N=(N 1 ,N 2).

- x– 32-bitni ključni element;

Korak 1

Dodatak s ključem. Donja polovica konvertiranog bloka dodaje se modulo 2 32 s ključnim elementom korištenim u koraku, rezultat se prosljeđuje u sljedeći korak;

Korak 2

Zamjena bloka. 32-bitna vrijednost dobivena u prethodnom koraku tumači se kao niz od osam 4-bitnih kodnih blokova: S=(S 0 , S 1 , S 2 , S 3 , S 4 , S 5 , S 6 , S 7), i S 0 sadrži 4 najmanja, i S 7 - 4 najznačajnija bita S.

Zatim se vrijednost svakog od osam blokova zamjenjuje novom, koja se bira iz tablice zamjene na sljedeći način: vrijednost bloka Si promjene u Si-ti element u nizu (numeriranje od nule) ja- tog zamjenskog čvora (tj. ja-ti redak tablice zamjena, numeriranje također od nule). Drugim riječima, kao zamjena za vrijednost bloka, odabire se element iz zamjenske tablice s brojem retka koji je jednak broju zamjenskog bloka i brojem stupca koji je jednak vrijednosti zamjenskog bloka kao 4-bitni nenegativan cijeli broj. Iz ovoga postaje jasna veličina supstitucijske tablice: broj redaka u njoj jednak je broju 4-bitnih elemenata u 32-bitnom podatkovnom bloku, odnosno osam, a broj stupaca jednak je broj različitih vrijednosti 4-bitnog podatkovnog bloka, za koji se zna da je 2 4, šesnaest.

3. korak

Zakreni ulijevo 11 bitova. Rezultat prethodnog koraka ciklički se pomiče za 11 bitova prema višim bitovima i prenosi na sljedeći korak. U dijagramu algoritma simbol označava funkciju cikličkog pomaka njegovog argumenta za 11 bita ulijevo, tj. prema višim razinama.

Korak 4

Bitno zbrajanje: Vrijednost dobivena u koraku 3 dodaje se modulo 2 bit po bit višoj polovici bloka koji se pretvara.

Korak 5

Pomak duž lanca: donji dio pretvorenog bloka pomiče se na mjesto starijeg, a rezultat prethodnog koraka postavlja se na njegovo mjesto.

Korak 6

Rezultirajuća vrijednost bloka koji se pretvara vraća se kao rezultat izvršenja algoritma glavnog koraka kripto-transformacije.

Osnovni ciklusi kriptografskih transformacija.

Kao što je navedeno na početku ovog članka, GOST pripada klasi blok šifri, odnosno jedinica obrade informacija u njemu je blok podataka. Stoga je sasvim logično očekivati da će definirati algoritme za kriptografske transformacije, odnosno za šifriranje, dešifriranje i "račun" u upravljačkoj kombinaciji jednog bloka podataka. Ovi algoritmi se nazivaju osnovni ciklusi GOST, koji naglašava njihovu temeljnu važnost za konstrukciju ove šifre.

Osnovni ciklusi izgrađeni su od osnovni koraci kriptografska transformacija o kojoj je bilo riječi u prethodnom odjeljku. Tijekom izvođenja glavnog koraka koristi se samo jedan 32-bitni ključni element, dok GOST ključ sadrži osam takvih elemenata. Dakle, da bi ključ bio u potpunosti iskorišten, svaka od osnovnih petlji mora više puta izvesti glavni korak sa svojim različitim elementima. Pritom se čini sasvim prirodnim da se u svakom osnovnom ciklusu svi elementi ključa koriste isti broj puta, a zbog sigurnosti šifre taj broj treba biti veći od jedan.

Sve gore navedene pretpostavke, utemeljene jednostavno na zdravom razumu, pokazale su se točnima. Osnovne petlje se ponavljaju glavni korak koristeći različite elemente ključa i međusobno se razlikuju samo po broju ponavljanja koraka i redoslijedu korištenja ključnih elemenata. Ovaj redoslijed je dan u nastavku za različite cikluse.

Ciklus šifriranja 32-3:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 .

Slika 2a. Shema ciklusa šifriranja 32-Z

Ciklus dešifriranja 32-P:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 .

Slika 2b. 32-P Dijagram petlje dešifriranja

Ciklus za izradu imitacije umetka 16-Z:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 .

Slika 2c. Shema proizvodnog ciklusa imitacije umetka 16-Z.

Svaki od ciklusa ima svoju alfanumeričku oznaku, koja odgovara uzorku " n-X", gdje je prvi element oznake ( n), određuje broj ponavljanja glavnog koraka u ciklusu, a drugi element notacije ( x), slovo, određuje redoslijed šifriranja ("Z") ili dešifriranja ("R") u korištenju ključnih elemenata. Ova narudžba zahtijeva dodatno objašnjenje:

Ciklus dešifriranja trebao bi biti obrnut od ciklusa šifriranja, to jest, sekvencijalna primjena ova dva ciklusa na proizvoljni blok trebala bi rezultirati izvornim blokom, što se odražava sljedećim odnosom: C 32-R ( C 32-Z ( T))=T, Gdje T– proizvoljni 64-bitni blok podataka, C X( T) rezultat je petlje x iznad podatkovnog bloka T. Da bi se ispunio ovaj uvjet za algoritme slične GOST-u, potrebno je i dovoljno da redoslijed kojim se ključni elementi koriste u odgovarajućim ciklusima bude međusobno inverzan. Lako je provjeriti valjanost pisanog uvjeta za slučaj koji se razmatra usporedbom gornjih nizova za cikluse 32-3 i 32-P. Iz navedenog proizlazi jedna zanimljiva posljedica: svojstvo ciklusa da bude inverzan drugom ciklusu je obostrano, odnosno ciklus 32-3 je inverzan u odnosu na ciklus 32-P. Drugim riječima, enkripcija podatkovnog bloka teoretski bi se mogla izvršiti petljom za dešifriranje, u kojem slučaju bi se dešifriranje bloka podataka moralo izvršiti petljom šifriranja. Od dva međusobno obrnuta ciklusa, bilo koji se može koristiti za šifriranje, zatim se drugi mora koristiti za dešifriranje podataka, međutim, standard GOST28147-89 dodjeljuje uloge ciklusima i ne daje korisniku pravo izbora po ovom pitanju .

Ciklus generiranja imitacije umetanja je upola kraći od ciklusa enkripcije, redoslijed korištenja ključnih elemenata u njemu je isti kao u prvih 16 koraka ciklusa enkripcije, što je lako vidjeti razmatranjem gornjih sekvenci, stoga je ovaj redoslijed u oznaci ciklusa kodiran istim slovom "Z".

Sheme osnovnih ciklusa prikazane su na slikama 2a-c. Svaki od njih uzima kao argument i kao rezultat vraća 64-bitni blok podataka, naznačen na dijagramima N. Korak simbola ( N,x) označava izvršenje glavnog koraka kripto-transformacije za blok podataka N pomoću ključnog elementa x. Postoji još jedna razlika između ciklusa enkripcije i izračuna oponašanja umetanja, koja nije gore spomenuta: na kraju osnovnih ciklusa enkripcije, visoki i niski dijelovi bloka rezultata se zamjenjuju, to je neophodno za njihovu međusobnu reverzibilnost. .

Osnovni načini šifriranja.

GOST 28147-89 predviđa sljedeća tri načina šifriranja podataka:

- jednostavna zamjena,

- kockanje,

- povratna gama,

i jedan dodatni način generiranja umetanja imitacije.

U bilo kojem od ovih načina, podaci se obrađuju u blokovima od 64 bita, u koje je niz podijeljen, podvrgnut kriptografskoj transformaciji, zbog čega se GOST odnosi na blok šifre. Međutim, u dva načina igranja moguće je obraditi nepotpuni blok podataka manji od 8 bajtova, što je bitno kod šifriranja nizova podataka proizvoljne veličine, koja ne smije biti višekratnik 8 bajtova.

Prije nego što prijeđemo na razmatranje specifičnih algoritama za kriptografske transformacije, potrebno je razjasniti notaciju korištenu u dijagramima u sljedećim odjeljcima:

T o, T w nizovi otvorenih odnosno šifriranih podataka;

, – ja- 64-bitni blokovi otvorenih odnosno šifriranih podataka: ![]() ,

, ![]() , posljednji blok može biti nepotpun: ;

, posljednji blok može biti nepotpun: ;

n– broj 64-bitnih blokova u nizu podataka;

C X je funkcija pretvaranja 64-bitnog bloka podataka prema algoritmu osnovnog ciklusa "X".

Sada ćemo opisati glavne načine šifriranja:

Jednostavna zamjena.

Šifriranje u ovom načinu rada sastoji se od primjene ciklusa 32-3 na otvorene blokove podataka, dešifriranje - ciklusa 32-P na šifrirane blokove podataka. Ovo je najjednostavniji način rada, u njemu se obrađuju 64-bitni blokovi podataka neovisno jedan o drugom. Sheme algoritama šifriranja i dešifriranja u načinu jednostavne zamjene prikazane su na slikama 3a i b, trivijalne su i ne trebaju komentare.

Crtanje. 3a. Algoritam šifriranja podataka u jednostavnom načinu zamjene

Crtanje. 3b. Algoritam za dešifriranje podataka u načinu jednostavne zamjene

Veličina niza otvorenih ili šifriranih podataka, koji podliježu enkripciji odnosno dešifriranju, mora biti višekratnik 64 bita: | T o |=| T w |=64 n , nakon izvršenja operacije veličina primljenog niza podataka se ne mijenja.

Način jednostavnog zamjenskog šifriranja ima sljedeće značajke:

- Budući da su podatkovni blokovi šifrirani neovisno jedan o drugome i o svom položaju u nizu podataka, kada su dva identična bloka otvorenog teksta šifrirana, dobivaju se identični blokovi šifriranog teksta i obrnuto. Navedeno svojstvo će omogućiti kriptoanalitičaru da zaključi da su blokovi izvornih podataka identični ako naiđe na identične blokove u nizu šifriranih podataka, što je neprihvatljivo za ozbiljnu šifru.

- Ako duljina kriptiranog niza podataka nije višekratnik 8 bajtova ili 64 bita, javlja se problem kako i kako dopuniti posljednji nepotpuni podatkovni blok niza do punih 64 bita. Ovaj zadatak nije tako jednostavan kao što se čini na prvi pogled. Očigledna rješenja kao što su "dopunjavanje nepotpunog bloka s nula bitova" ili, općenitije, "dopunjavanje nepotpunog bloka s fiksnom kombinacijom nula i jedan bitova" mogu, pod određenim uvjetima, dati kriptoanalitičaru priliku da odredi sadržaj ovog vrlo nepotpuni blok metodama enumeracije, a ta činjenica znači smanjenje sigurnosne šifre. Osim toga, promijenit će se duljina šifriranog teksta, povećavajući se do najbližeg višekratnika cijelog broja od 64 bita, što je često nepoželjno.

Na prvi pogled, gore navedene značajke čine praktički nemogućim korištenje načina jednostavne zamjene, jer se može koristiti samo za šifriranje podatkovnih nizova veličine koja je višekratnik 64 bita i ne sadrži ponovljene 64-bitne blokove. Čini se da je za bilo kakve stvarne podatke nemoguće jamčiti ispunjenje ovih uvjeta. To je gotovo točno, ali postoji jedna vrlo važna iznimka: zapamtite da je veličina ključa 32 bajta, a veličina zamjenske tablice 64 bajta. Osim toga, prisutnost ponovljenih 8-bajtnih blokova u ključu ili tablici zamjene će ukazivati na njihovu vrlo lošu kvalitetu, tako da ne može biti takvog ponavljanja u stvarnim ključnim elementima. Tako smo saznali da je jednostavni način zamjene sasvim prikladan za šifriranje ključnih informacija, pogotovo zato što su drugi načini manje prikladni za ovu svrhu, budući da zahtijevaju dodatni podatkovni element za sinkronizaciju - sinkroniznu poruku (vidi sljedeći odjeljak). Naša pretpostavka je točna, GOST propisuje korištenje jednostavnog načina zamjene isključivo za šifriranje ključnih podataka.

Kockanje.

Kako se možete riješiti nedostataka jednostavnog načina zamjene? Da bi se to postiglo, potrebno je omogućiti šifriranje blokova veličine manje od 64 bita i osigurati da blok šifriranog teksta ovisi o njegovom broju, drugim riječima, randomizirati proces šifriranja. U GOST-u se to postiže na dva različita načina u dva načina šifriranja, pružajući skaliranje . Kockanje - ovo je nametanje (uklanjanje) kriptografskog raspona na otvorenim (kriptiranim) podacima, odnosno nizu podatkovnih elemenata generiranih pomoću nekog kriptografskog algoritma za dobivanje kriptiranih (otvorenih) podataka. Recipročne inverzne binarne operacije moraju se koristiti za preklapanje gama tijekom enkripcije i uklanjanje tijekom dešifriranja, na primjer, zbrajanje i oduzimanje modulo 2 64 za 64-bitne blokove podataka. U GOST-u se u tu svrhu koristi operacija zbrajanja po bitovima po modulu 2, budući da je inverzna sama sebi i, štoviše, najjednostavnije je implementirana u hardveru. Gamming rješava oba navedena problema: prvo, svi gama elementi su različiti za prave šifrirane nizove i stoga će rezultat enkripcije čak i dva identična bloka u jednom podatkovnom nizu biti drugačiji. Drugo, iako se gama elementi proizvode u jednakim dijelovima od 64 bita, također se može koristiti dio takvog bloka veličine jednake veličini šifriranog bloka.

Sada idemo izravno na opis gama načina. Gama za ovaj način dobiva se na sljedeći način: pomoću nekog algoritamskog generatora rekurentnog niza brojeva (RGCH), generiraju se 64-bitni podatkovni blokovi, koji se zatim podvrgavaju 32-3 konverziji, to jest, enkripciji u jednostavnom načinu zamjene, što rezultira u gama blokovima. Zbog činjenice da se preklapanje i uklanjanje gama provodi korištenjem iste operacije XOR po bitovima, algoritmi šifriranja i dešifriranja u gama načinu su identični, njihova opća shema prikazana je na slici 4.

RGHR koji se koristi za generiranje ljestvice je rekurentna funkcija: – elementi rekurentnog niza, f je funkcija pretvorbe. Stoga se neizbježno postavlja pitanje o njegovoj inicijalizaciji, odnosno o elementu.U stvari, ovaj element podataka je parametar algoritma za gama modove, na dijagramima je označen kao S, a naziva se u kriptografiji sinkronizirati poruku

, au našem GOST-u - početno punjenje

jedan od registara kodera. Iz određenih razloga, programeri GOST-a odlučili su koristiti za inicijalizaciju RGHR-a ne izravno poruku sinkronizacije, već rezultat njezine transformacije prema ciklusu 32-3: ![]() . Niz elemenata koje generira RGHR u potpunosti ovisi o njegovom početnom popunjavanju, odnosno elementi ovog niza su funkcija njihovog broja i početnog popunjavanja RGHR: gdje fi(x)=f(fi –1 (x)), f

0 (x)=x. Uzimajući u obzir transformaciju prema jednostavnom algoritmu zamjene, također se dodaje ovisnost o ključu:

. Niz elemenata koje generira RGHR u potpunosti ovisi o njegovom početnom popunjavanju, odnosno elementi ovog niza su funkcija njihovog broja i početnog popunjavanja RGHR: gdje fi(x)=f(fi –1 (x)), f

0 (x)=x. Uzimajući u obzir transformaciju prema jednostavnom algoritmu zamjene, također se dodaje ovisnost o ključu:

Gdje G i– ja-ti element ljestvice, K- ključ.

Stoga je slijed gama elemenata koji će se koristiti u gama modu jedinstveno određen ključnim podacima i sinkroniziranom porukom. Naravno, da bi postupak šifriranja bio reverzibilan, ista poruka sinkronizacije mora se koristiti u procesima dešifriranja i dešifriranja. Iz zahtjeva jedinstvenosti gama, čiji neuspjeh dovodi do katastrofalnog smanjenja snage šifre, slijedi da je za šifriranje dva različita niza podataka na istom ključu potrebno osigurati korištenje različite poruke sinkronizacije. To dovodi do potrebe za pohranjivanjem ili prijenosom sinkronizirane poruke duž komunikacijskih kanala zajedno s šifriranim podacima, iako se u nekim posebnim slučajevima može unaprijed definirati ili izračunati na poseban način ako je isključena enkripcija dva niza na istom ključu.

Sada pogledajmo pobliže RGHR koji se koristi u GOST-u za generiranje gama elemenata. Prije svega, treba napomenuti da nije potrebno dati nikakve statističke karakteristike generiranog niza brojeva. RGHR su dizajnirali GOST programeri na temelju potrebe za ispunjavanjem sljedećih uvjeta:

- razdoblje ponavljanja niza brojeva koje generira RGHR ne bi se trebalo jako razlikovati (u postotku) od najveće moguće vrijednosti od 2 64 za danu veličinu bloka;

- susjedne vrijednosti koje proizvodi RGHR moraju se razlikovati jedna od druge u svakom bajtu, inače će zadatak kriptoanalitičara biti pojednostavljen;

- RGHR bi trebao biti prilično jednostavan za implementaciju iu hardveru iu softveru na najčešćim tipovima procesora, od kojih većina, kao što znate, ima 32-bitni kapacitet.

Na temelju ovih načela, tvorci GOST-a dizajnirali su vrlo uspješan RGHR, koji ima sljedeće karakteristike:

Gdje C 0 =1010101 16 ;

Gdje C 1 =1010104 16 ;

Indeks u zapisu broja označava njegov brojevni sustav, pa se konstante koje se koriste u ovom koraku pišu u heksadecimalnom brojevnom sustavu.

Drugi izraz treba komentirati, budući da je u tekstu GOST-a navedeno nešto drugo: , s istom vrijednošću konstante C 1 . Ali dalje u tekstu standarda dan je komentar da, ispada, pod operacijom uzimanja ostatka modulo 2 32 -1 tamo shvaća se ne isto kao u matematici. Razlika je u činjenici da prema GOST (2 32 -1) mod(2 32 –1)=(2 32 –1), a ne 0. Zapravo, ovo pojednostavljuje implementaciju formule, a matematički točan izraz za nju dan je gore.

- period ponavljanja niza za mlađi dio je 2 32, za stariji dio 2 32 -1, za cijeli niz period je 2 32 (2 32 -1), dokaz ove činjenice, vrlo jednostavan, ćete dobiti sebe. Prva formula od ove dvije implementirana je u jednoj instrukciji, druga, unatoč prividnoj glomaznosti, u dvije instrukcije na svim modernim 32-bitnim procesorima - prva je instrukcija uobičajeno zbrajanje po modulu 2 32 s pohranjivanjem bita prijenosa, a druga instrukcija dodaje prijenosni bit primljenoj vrijednosti.

Shema algoritma enkripcije u gama modu je prikazana na slici 4, ispod su objašnjenja sheme:

Slika 4. Algoritam šifriranja (dešifriranja) podataka u gama modu.

Korak 0

Definira početne podatke za glavni korak kripto transformacije:

- T o(w) - niz otvorenih (kriptiranih) podataka proizvoljne veličine, podvrgnut postupku enkripcije (dešifriranja), tijekom postupka niz se pretvara u dijelovima od 64 bita;

- S – sinkronizirati poruku , 64-bitni podatkovni element potreban za inicijalizaciju gama generatora;

Korak 1

Početna transformacija sinkronističke poruke, izvedena da bi se "randomizirala", to jest, da bi se eliminirali statistički obrasci prisutni u njoj, rezultat se koristi kao početno punjenje RGHR-a;

Korak 2

Jedan korak u radu RGHR-a, koji implementira svoj rekurentni algoritam. Tijekom ovog koraka, stariji ( S 1) i mlađi ( S 0) dijelovi niza podataka generiraju se neovisno jedan o drugome;

3. korak

Kockanje. Sljedeći 64-bitni element koji proizvodi RGHR podvrgava se proceduri enkripcije u ciklusu 32-3, rezultat se koristi kao gama element za šifriranje (dekriptiranje) sljedećeg bloka otvorenih (kriptiranih) podataka iste veličine.

Korak 4

Rezultat algoritma je kriptirano (dekriptirano) polje podataka.

Sljedeće su značajke gama kao načina šifriranja:

- Identični blokovi u otvorenom polju podataka dat će različite blokove šifriranog teksta kada su šifrirani, što će omogućiti skrivanje činjenice o njihovom identitetu.

- Budući da se gama izvodi bit po bit, enkripcija nepotpunog bloka podataka se lako izvodi kao šifriranje bitova ovog nepotpunog bloka, za što se koriste odgovarajući bitovi gama bloka. Dakle, za šifriranje nepotpunog bloka od 1 bita, prema standardu, treba koristiti najmanje značajan bit iz gama bloka.

- Poruka sinkronizacije koja se koristi u enkripciji mora se nekako prenijeti da bi se koristila u dešifriranju. To se može postići na sljedeće načine:

- pohranjuju ili prenose sinkronizaciju zajedno s šifriranim nizom podataka, što će povećati veličinu podatkovnog niza tijekom enkripcije za veličinu sinkronizirajuće poruke, odnosno za 8 bajtova;

- koristiti unaprijed definiranu vrijednost sinkronizirane poruke ili je generirati sinkrono od strane izvora i primatelja prema određenom zakonu, u ovom slučaju nema promjene u veličini odaslanog ili pohranjenog niza podataka;

Obje metode se nadopunjuju, au onim rijetkim slučajevima kada prva, najčešća od njih ne djeluje, može se koristiti druga, egzotičnija. Druga metoda ima mnogo manju primjenu, budući da je moguće napraviti sinkronizaciju unaprijed definiranom samo ako više od jednog niza podataka nije očito šifrirano na danom skupu ključnih informacija, što se ne događa tako često. Također nije uvijek moguće sinkronizirano generirati poruku za sinkronizaciju na izvoru i primatelju niza podataka, budući da zahtijeva čvrstu vezu s nečim u sustavu. Dakle, naizgled zdrava ideja da se broj poslane poruke koristi kao sinkronizirana poruka u sustavu za prijenos šifriranih poruka nije prikladna, budući da se poruka može izgubiti i ne doći do primatelja, u kojem slučaju sustavi šifriranja izvora i prijemnik neće biti sinkroniziran. Stoga, u razmatranom slučaju, ne postoji alternativa prijenosu sinkronizirane poruke zajedno s šifriranom porukom.

S druge strane, može se navesti i suprotan primjer. Pretpostavimo da se šifriranje podataka koristi za zaštitu informacija na disku, a implementirano je na niskoj razini, podaci su šifrirani po sektorima kako bi se osigurao neovisan pristup. U tom slučaju nemoguće je pohraniti sinkroniziranu poruku zajedno s šifriranim podacima, budući da se veličina sektora ne može promijeniti, ali se može izračunati kao funkcija broja glave za čitanje diska, broja staze (cilindra), i broj sektora na stazi. Sinkronizacija je u ovom slučaju vezana uz položaj sektora na disku koji se teško može promijeniti bez ponovnog formatiranja diska, odnosno bez uništavanja podataka na njemu.

Gama način ima još jednu zanimljivu značajku. U ovom načinu, bitovi podatkovnog niza su šifrirani neovisno jedan o drugom. Dakle, svaki bit šifriranog teksta ovisi o odgovarajućem bitu otvorenog teksta i, naravno, o rednom broju bita u nizu: ![]() . Iz ovoga slijedi da će promjena bita šifriranog teksta u suprotnu vrijednost dovesti do slične promjene bita otvorenog teksta u suprotnost:

. Iz ovoga slijedi da će promjena bita šifriranog teksta u suprotnu vrijednost dovesti do slične promjene bita otvorenog teksta u suprotnost:

gdje označava obrnuto u odnosu na t vrijednost bita ().

Ovo svojstvo daje napadaču mogućnost utjecaja na bitove šifriranog teksta kako bi napravio predvidljive, pa čak i ciljane promjene odgovarajućeg otvorenog teksta dobivenog nakon njegove dešifriranja, bez posjedovanja tajnog ključa. Ovo ilustrira dobro poznatu činjenicu u kriptologiji da tajnost i autentičnost su različita svojstva kriptografski sustavi . Drugim riječima, svojstva kriptosustava da osiguraju zaštitu od neovlaštenog pristupa sadržaju poruke i od neovlaštenih promjena poruke su neovisna i mogu se presijecati samo u nekim slučajevima. Prethodno navedeno znači da postoje kriptografski algoritmi koji osiguravaju određenu tajnost kriptiranih podataka, a istovremeno ne štite od promjena, i obrnuto, osiguravaju autentičnost podataka i ne ograničavaju mogućnost upoznavanja s njima. Iz tog razloga razmatrano svojstvo gama moda ne treba smatrati njegovim nedostatkom.

Kockanje s povratnom informacijom.