Internet. On vain tarpeen tehdä se oikein, maksimaalisesti omaa turvallisuutta. Tärkein asia, jota tähän tarvitaan, on tarve piilottaa todellinen IP-osoitteesi ja Postilaatikko. Ole vain varovainen ja yritä, jos mahdollista, olla julkaisematta henkilökohtaisia tietojasi: numeroasi, osoitettasi, valokuviasi.

Osoite vieraillessasi sivustoilla useilla tavoilla. Helpoin ja edullisin on käyttää anonyymit välityspalvelimet() toimii huoltotilassa. Välityspalvelin (englanniksi Proxy -) on eräänlainen välittäjä tietokoneesi ja Internetin välillä. Kun siirryt verkkoon, muodostat ensin yhteyden välityspalvelimeen ja vasta sitten siirryt sinua kiinnostaville sivustoille. Tämän seurauksena näiden sivustojen omistajat eivät välttämättä saa oikeaa IP-osoitettasi, vaan käytetyn välityspalvelimen osoitetta.

Tällä hetkellä sisällä Internetissä On olemassa useita ilmaisia anonymisoijia, joita kuka tahansa voi käyttää. Työskentely niiden kanssa on erittäin helppoa, koska nämä välityspalvelimet käyttävät tuttua verkkokäyttöliittymää. Sinun tarvitsee vain mennä anonymisoija-sivulle ja kirjoittaa surffausruutuun sen sivuston osoite, jolla aiot vierailla. Yksi tunnetuimmista venäjänkielisistä anonymisoijista nykyään on www.anonymizer.ru. Mutta voit myös löytää monia muita vastaavia palveluita itse kirjoittamalla hakukone pyytää "anonyymejä välityspalvelimia" tai "anonymisoijia".

Anonymisoijien avulla voit vapaasti surffata Internetissä ja selata sivuja, mutta monet foorumit ja vieraskirjat estävät usein käyttäjiä lähettämästä viestejä nimettömien välityspalvelinten kautta. Tässä tapauksessa sinun on tehtävä joitain muutoksia selaimesi asetuksiin piilottaaksesi IP-osoitteesi, mutta antaaksesi vaikutelman normaalilta yhteydeltä. SISÄÄN Internetissä siellä on kokonaisia luetteloita nimettömistä välityspalvelimista, joita käyttäjät voivat käyttää tai pientä maksua vastaan. Nämä luettelot sisältävät anonyymejä välityspalvelimen IP-osoitteita ja porttinumeroita, joiden kautta yhteys tulee muodostaa. Sinun on löydettävä sopiva toimiva välityspalvelin ja muutettava sitten selaimesi asetuksia niin, että kaikki Internet-yhteydet kulkevat välityspalvelimen kautta. Määritä valitsemasi IP-osoite käytettäväksi välityspalvelimeksi ja syötä vastaava portin numero.

Jos et ole kovin varma selaimesi asetuksista, mutta sinun on tehtävä liikkeestäsi täysin anonyymi, voit käyttää erikoisohjelmia. Erityisesti yksi tehokkaimmista on TOR-ohjelma(eng. The Onion Router), jonka voi ladata ilmaiseksi osoitteesta https://www.torproject.org. Samalla sivustolla voit lukea yksityiskohtaiset ohjeet ja selitykset ohjelman kanssa työskentelemiseen. Asentamalla TOR-selaimen tietokoneellesi, voit surffata turvallisesti verkossa piilottamalla IP-osoitteesi kokonaan, vaan myös luoda omia verkkosivustoja, jättää viestejä ja vaihtaa sähköpostia. Tämän ohjelmiston ainoa haittapuoli on yhteyden nopeuden huomattava lasku, mikä voi aiheuttaa haittaa.

Lähteet:

- TOR-selain

Joskus ihminen on valmis kaikkein hullumpiin tekoihin herättääkseen huomiota itseensä. Mutta elämässä on tilanteita, joissa haluat muuttua "näkymättömäksi mieheksi". Ja se on täysin mahdollista tehdä niin.

Ohje

Ihmisten huomio kiinnittää ensisijaisesti ihmisen ulkonäköön. Siksi, jos haluat sulautua joukkoon, sulje pois kaikki, mikä voi kiinnittää huomiosi. Unohda näyttävät vaatteet, tarttuvat asusteet, näyttävät kampaukset, provosoiva meikki, rohkeat manikyyrit ja näkyvät korut.

Valitse keskitasoinen asu hillityssä värissä (harmaa, laivastonsininen, ruskea), joka ei korosta liikaa vartalosi ääriviivoja. Käytä esimerkiksi pehmeän väristä villapaitaa, hieman roikkuvaa farkkua ja neutraaleja kenkiä. Jos sinulla on tyylikäs hiustyyli tai kirkas hiusväri, piilota hiuksesi tumman neulelakkin alle ja vedä se hieman otsallesi. Kiitos tästä ulkomuoto voit helposti eksyä väkijoukkoon.

Kuukaudesta kuukauteen aiheita ponnahtaa maanalaisille foorumeille - mutta miten luot itsesi maksimaalinen nimettömyys ja tulee haavoittumattomiksi, tuleeko tarpeeksi VPN:ää ja venytettyjä sukkia jne. harhaoppi, josta on tullut tylsää ja johon vastataan jo ulkoa opetetuilla lauseilla, kuten - He löytävät sen, jos haluavat, 100% ei tapahdu.

Otamme lapiot ja paarit.

Kuinka surullista on puhua siitä, tarvitsemme edelleen VPN: tä, voit ostaa, varastaa, synnyttää, lyhyesti sanottuna, kuinka saada se on sinun. En lyö vetoa ilmaisiin, jos sinulla ei ole rahaa, osta kebrumista, siellä on vain 5-6 taalaa kuukaudessa, ei ole rajoituksia ja on demotila, jos et Älä lataa torrentteja, voit työskennellä demotilassa, se on helvetinmoinen asia. Okei, sait jotenkin käsiinsä VPN:n, mitä seuraavaksi?

Ja sitten KYLLÄ-KYLLÄ, sama TOR, lataa, asenna, kaikki toimii heti, vaikka paketista käsin, jos käytät Windowsia, joudut vähän naimaan Linuxin alla, mutta työsi palkitaan, Rakensin itse kaiken ubuntu 12:lle, aluksi sylkisin, mutta nyt vittuun itsesi, jo erektio. Yleensä laatikossa oleva TOR on edelleen sama jarru, joten sinun on määritettävä se oikein, tällä asetuksella TOR lentää nopeammin kuin lentokone + maat, joita emme tarvitse, jätetään pois, eli emme koskaan saa lisävarusteena venäläistä IP-osoitetta ja kuljemme jatkuvasti amerikkalaisten solmujen läpi, tottakai me leikkaamme ameran alla.

TOR-asetus

Miten ja minne se työnnät, löydät sen helposti Googlesta.

Ohjausportti 9051 DirectPort 9030 DirReqStatistics 0 ExitNodes (USA) StrictExitNodes 1 Sulje pois solmut (RU), (UA), (BY), (LV), (LD), (MT), (GE), (SU) ExitPolicy hylkää * : * lokiilmoitus stdout Lempinimi R1 TAI portti 3055 RelayBandwidthBurst 10485760 RelayBandwidthRate 5242880 SocksListenAddress 127.0.0.1 Tiukat solmut 1 |

Meillä on se, että valitsemme poistumissolmut vain Yhdysvalloista määrittämällä nimenomaisesti (US), kaikki väli- ja tulosolmut muuttuvat maittain, lukuun ottamatta näitä: (RU), (UA), (BY), (LV), ( LD), ( MT),(GE),(SU), tämä luettelo maista on kokeneiden karstaajien laatima, ehkä joitain muita maita pitäisi lisätä luetteloon, jos tiedät mitkä, muista jakaa. Emme kiinnitä huomiota kaikkiin muihin arvoihin, jos haluat, voit lukea jokaisesta parametrista erikseen TOR-sivuilta, edellyttäen, että osaat englantia tai käytät jättiläisen kääntäjää.

Joten määritimme TOR:n kanssasi, saimme VPN:n, perusta on valmis. Kuten tiedämme, kaikki Tooran Exit-solmun liikenne on läpinäkyvää ja hyökkääjä voi helposti siepata sen, mutta emme jätä pahiksia yhtään mahdollisuutta. Vedetään SSH-tunneli tämän perustan päälle. Joten tässä on mitä saamme:

1.

Yhdistämme verkkoon VPN:n kautta, meistä tulee Amer, IP vaihtuu amerikkalaiseksi (voit rakentaa omia ketjuja ja halutessasi konfiguroida haluamallasi tavalla, maita voi olla mitä tahansa).

2.

Seuraavaksi käynnistämme määritetyn TOR:mme, TOR toimii aiemmin yhdistetyn VPN-kanavan kautta.

3.

Vedämme SSH-tunnelin välitettynä TOR-verkon läpi kaiken saatavilla olevan päälle.

4.

Lähdössä meillä on SSH-tunnelin IP-osoite. Ja Exit-solmun kautta on salattua liikennettä, eikä yksikään paha mies pura sen salausta ja polta salaisuutesi.

5.

VOITTO!

Olemme jo harkinneet kahta ensimmäistä kohtaa, mielestäni kaikki ymmärsivät kaiken. Mutta katsotaanpa tarkemmin tunnelin vetämistä. Koska minulla on ubuntu (neuvon Linuxia näissä tapauksissa, koska Windowsin alla oleva SSH-tunneli on vitun epävakaa, syljet), kerron kuinka tämä kaikki tehdään nix-järjestelmissä. Jotta voimme tehdä SSH-tunnelin, meillä täytyy olla SSH-kuori jollain palvelimella, en kerro kuinka se tehdään, voit taas - ostaa, varastaa, synnyttää. Lyhyesti sanottuna, ostimme SSH-kuoren Amer-palvelimelle, mitä seuraavaksi, ja sitten meidän on rakennettava toinen seinä. Konsoliin kirjoitamme komennon:

sudo proxychains ssh -D 127.0.0.1 : 8181 käyttäjätunnus @ 142.98.11.21 |

Proxychains-komento tarkoittaa, että suoritamme ssh:n paikallisen TOR-pistorasian läpi portissa 9050 (karkeasti sanottuna välityspalvelin tunnelissamme), sitten tulee -D-parametri, joka luo socketin porttiin 8181, ja sitten itse SSH-palvelimen osoite, jossa kirjaudu ensin sisään ja sitten koiran kautta itse palvelimen IP-osoite. Painamme enteriä ja näemme tämän roskan:

| S-ketju | -< > - 127.0.0.1 : 9050 - < > < > - 142.98.11.21 - < > < > - OK |

Jos näet OK, niin vittu, olemme muodostaneet yhteyden palvelimeen TOR-verkon kautta, syöttämällä salasanan, painamalla enteriä uudelleen ja pienentämään konsolia, sillä välin paikallisessa isännässä 127.0.0.1 portissa 8181 meillä on pistoke, jonka läpi roikkuu menemme jo Internetiin.

Vittu kuinka monta kirjainta, toivottavasti kaikki ymmärsivät kaiken, vaikka tämä on sekava aihe, mutta ei ole muuta tapaa tehdä se tämä operaatio ei toimi. Ajan myötä tottuu siihen ja herää hetkessä luomaan itsellesi uskomattoman hienoja kanavia.

Miten meidät saadaan kiinni?

Oletetaan, että varastit miljoona rahaa ja julistit palkinnon perseestäsi. Sen mukaisesti aloin etsimään sinua. Katsotaan kuinka ketju purkautuu.

1.

Koska lopullinen IP-osoite SSH-kuori, älä syötä leipää, kaikki voimat heitetään sinne.

2.

Koska SSH-kuori kulkee TOR-verkon läpi, ketju vaihtuu 10 minuutin välein, poistumissolmut, keskipalvelin ja saapuvat solmut vaihtuvat. Tässä käy ilmi vittupallon leikkaaminen, henkilökohtaisesti en voi edes kuvitella, kuinka kaikesta tästä paskasta on mahdollista löytää jotain. Liikenne on salattu kaikissa solmuissa, Exit-solmun nuuskiminen ei myöskään toimi, TOR-ketjuja voidaan yleensä rakentaa ympäri maailmaa. Joten tämä on jonkinlaista epätodellista, vaikka he löytäisivät poistumissolmun, heidän on etsittävä keskipalvelinta. Ja kaikki tämä vaatii varoja, yhteyksiä ja paljon muuta, kaikki toimistot eivät tee tätä, se on helpompi pisteyttää.

3.

Oletetaan, että ihme tapahtui, TOR-verkko petti meidät ja kertoi VPN-IP-osoitteemme. Mitä voin sanoa, kaikki riippuu. VPN-palvelimet, hallinto, sääolosuhteet ja monia muita tekijöitä. Tässä vaiheessa kuinka onnekas VPN joko välittää kaikki lokisi tai ei.

4.

Vaikka he määrittelivät oikean IP-osoitteesi, he tunnistivat maan, kaupungin. Se ei tarkoita vielä mitään. Kukaan ei peruuttanut vasenta SIM-korttia, naapurin Wi-Fiä. No, tämä on täysin vainoharhaisille, kuten Bin Ladenille, joidenkin raporttien mukaan hänen turvansa rakennettiin täsmälleen kuvailemallani tavalla, vaikka tämä onkin taas kuuro puhelin. Jos haluat tehdä hyvää, tee se itse! Voit vahvistaa haavoittumattomuuttasi ajatuksella, että jos he haluavat löytää sinut, niin se vaatii erittäin hyvää taloutta, koska kuvittele vain mitä operaattorin pitää tehdä, ainakin saadakseen lokit SSH-palvelimelta, TOR-verkosta puhumattakaan.

5.

SISÄÄN tämä esimerkki En pidä i2p-verkkoa, tämä ei ole paskaa ollenkaan, ensinnäkin et koskaan odota sitä todellinen nopeus, toiseksi, et voi kirjautua sisään millekään sivustolle, koska i2p ei ole ollenkaan ystävällinen evästeiden kanssa, kolmanneksi meillä on aina saksalainen IP-osoite lähdössä. Nämä ovat pääkohdat, jotka saavat sinut lähettämään i2p:n isolle mehukkaalle munalle.

Turvallista surffausta tai kaivamista sisään

Olemme rakentaneet onnistuneesti 50 prosenttia linnoituksestamme, on parempi viettää yksi päivä tähän kaikkeen, mutta tuoda sitten järjestelmä täyteen defconiin muutamassa minuutissa. Mutta mitä tämä linnoitus on meille, jos perimme? Tehdään siitä vaikeampaa ja laitetaan selaimemme täysin sekaisin. Toisin sanoen emme anna selaimemme antaa meille aineksia. Kaikista maailman selaimista vain Firefox voidaan määrittää onnistuneesti, ja me valitsemme sen. Voit tehdä tämän lataamalla uusimman kannettava versio, Google auttaa, purkaa ja ajaa.

Tämä antaa meille mahdollisuuden sammuttaa kaikki tarpeettomat paskat, jotka voivat polttaa meitä, kuten Java, Flash jne. tuntematonta paskaa. Asenna seuraavaksi seuraavat laajennukset:

Screenshot, pagehacker ja hackbar voidaan jättää pois, tämä on amatööri, kaiken muun pitäisi olla pakollista. Sitten asetamme valintaruudut kuten tässä kuvakaappauksessa, tämä ei anna meidän nukkua evästeiden päällä, eli selaimen sulkemisen jälkeen kaikki evästeet poistetaan ja ongelmia ei synny, jos unohdat vahingossa rakentaa anonyymejä tunneleita.

noin< b > < / b >:config |

ja etsi rivi geo.enable - aseta tämä arvo false, jolloin emme voi sitoa selainta sijaintiimme. Joten, kun perusasetukset on selvitetty, määritetään nyt asennetut laajennukset.

NoScript

Ensinnäkin määritimme NoScriptin, emme tarvitse siihen erityistä mielipidettä, laitoimme vain valintamerkin - Estä kaikki JavaScript ja se on siinä, vaikka kaivelin edelleen ja sammutin kaikenlaiset tarpeettomia ilmoituksia. Huomaa, että kun NoScript on käytössä, jotkin Java-skriptejä sisältävät sivustot eivät toimi sinulle tavalla tai toisella. Joskus sinun on silti poistettava tämä laajennus käytöstä, koska se ei ole mahdollista, tai käytä sivuston mobiiliversioita. Kun laajennus on poistettu käytöstä, poltamme paljon tietoja itsestämme, kuten selainversion, näytön resoluution, värisyvyyden, kielen, käyttöjärjestelmän ja paljon muuta, mukaan lukien oikean IP-osoitteesi. Eli joko kaikki tai ei mitään!

ModifyHeader

Tällä upealla liitännällä suodatamme pois osan lähetetyistä otsikoista, ei tietenkään kaikkia, vaan vain ne, jotka voidaan suodattaa, katso kuvaa ja toista minun jälkeeni.

Heti kun olemme lopettaneet, napsautamme kasvoja, joissa on kirjoitus Aloita, laajennus aktivoituu ja suodattaa otsikot, joista emme pidä. Mennään pidemmälle.

FoxyProxy

Tämän laajennuksen avulla voimme helposti vaihtaa välityspalvelinten välillä, esimerkiksi haluat käyttää Internetiä ohittamalla ssh-tunnelin tai päinvastoin, käyttää koko ketjua tai tarvitset vain TOR: n, esimerkkejä on monia. Luomme seuraavan kaavan:

Minulla on täällä vain 3 pistettä, työskentele TOR:n kautta, työskentele tunnelin läpi ja ohjaa liikennettä ilman proksifiareita.

Työskentely TOR:n kautta on määritetty seuraavasti: 127.0.0.1 portti 9050 + sinun on valittava Socks5:n valintaruutu

Työskentele tunnelin läpi, aseta portiksi 8181 arvoon 127.0.0.1 (tämän portin määritimme ssh-tunnelin luomisen yhteydessä, voit valita minkä tahansa muun) ja valitse myös Socks5-valintaruutu. Tallennamme ja suljemme kaiken.

Ensimmäisessä tapauksessa saamme, että pääsemme Internetiin VPN: n kautta ja käynnistämme sitten selaimen TOR-verkon kautta, liikennettämme ei salata Exit-solmussa.

Toisessa tapauksessa kaikki liikenne kulkee VPN:n kautta, sitten välitämme ssh-tunnelin TOR-verkon kautta, lähdössä saamme salatun liikenteen ja valitsemamme ssh-palvelimen IP-osoitteen.

Kolmannessa tapauksessa poistamme yleensä kaiken välityksen käytöstä ja siirrymme Internetiin VPN-palvelimemme IP-osoitteella.

Koko homma on helposti ja kätevästi vaihdettavissa hiirellä, eikä sinulla pitäisi olla vaikeuksia.

Olemme lopettaneet liitännäisten manipuloinnin, toivottavasti toin sinulle kaiken tämän roskan perusteet, mutta jos et ymmärrä jotain, kysy kommenteissa. Periaatteessa olemme tehneet itsestämme turvallisen selaimen. Nyt voimme surffata netissä ja olla pelkäämättä, että meidät voidaan tunnistaa joistakin merkeistä, itse asiassa naamioituimme tavalliseksi amerikkalaiseksi, mikään ei petä meitä. Tässä itse raportti, miltä näytämme muiden silmissä:

Johtopäätökset e

Tässä artikkelissa esittelin sinulle mahdollisen online-anonymiteetin käsitteen. Mielestäni tämä on optimaalinen järjestelmä, tietenkin, voit lisätä DoubleVPN:n, sukat ja lisätä kolme muuta laatikkoa tähän koko ketjuun, mutta nopeus ei ole sama, kaikki riippuu halusta ja vainoharhaisuudesta. Kuvasin kaikki järjestelmän edut ja haitat yllä, toivottavasti pidit siitä ja sait oikeita ajatuksia.

Evästeet ja strategia

Kaiken tämän lisäksi haluan muistuttaa, että sinun ei pidä unohtaa muita varotoimia, kuten englanninkielisen käyttöjärjestelmän asentamista, virtuaalikoneiden käyttöä likaista työtä varten, verkkokorttien MAC-osoitteiden vaihtamista, salausta. kovalevyt, varmista jokaisen uuden yhteyden yhteydessä, että tarkistat IP-osoitteesi erikoisresursseista, eli yhdistä VPN - tarkista IP-osoite, yhdistä TOR uudelleen, tarkista se uudelleen ja niin edelleen, on tilanteita, joissa VPN näyttää ovat nousseet, mutta IP ei ole muuttunut, täällä ja nukkui, joten muista ottaa huomioon kaikki pienet asiat, on parempi tarkistaa sata kertaa kuin katua sata vuotta myöhemmin. Älä myöskään käytä liiketoimia tehdessäsi ICQ:ta, vain jaa ja yhdistä se yksinomaan luotujen tunneleiden kautta, ainakin yhden TOR:n avulla pärjäät. Kaikki rahat, jotka ansaitset verkossa, tallennat LR: ään tai myrkkyyn, ostat sitten Bitcoinin sen kanssa, ja sitten kaikki varat nostetaan nimettömästi millä tahansa sopivalla tavalla. Vaihda jokaisen kaupan jälkeen bitcoin-lompakko(tehty muutamalla napsautuksella), yhdistä sitten kaikki rahasi yhteen, joka ei loistanut missään. Älä unohda välityspalvelinta kaikkia sovelluksia, joiden kanssa työskentelemme, voit yleensä määrittää koko järjestelmän niin, että ehdottomasti kaikki ohjelmat menevät Internetiin tunneleidesi kautta, ohjaan sinut jälleen Googleen, tästä on paljon tietoa . Jos Windows on sinulle liian tärkeä ja et voi tai voi sietää nix-tyyppisiä järjestelmiä, niin sama voidaan tehdä ikkunoiden alla, mutta usko, että peräpukamia tulee lisää ja vakaus putoaa merkittävästi, joten ole kärsivällinen ja opi Linuxia, jos ovat jo valinneet pimeä puoli. Tämän suhteen kiirehdin sanomaan hyvästit sinulle! Jos jokin on epäselvää, kysy, minä pureskelen sen! Hei hei!

Kaikki tässä aiheessa antamani tiedot ovat vain tiedoksi, eivätkä ne ole kehotusta toimia, vaan kaikki vastuu on sinun harteillasi.

Päivittää:

Firefoxilla on toinen mielenkiintoinen asia, Kerron!

Me astumme sisään osoitekenttä selain: about:config

Etsimme parametria: network.proxy.socks_remote_dns

Esittelemme sen seuraavasti: totta

Selain on nyt määritetty käyttämään itse SSH-tunnelin DNS-palvelimia. Jos esimerkiksi siirryt osoitteeseen whoer.net samanlaisilla selainasetuksilla, näet SSH-tunnelin maan DNS-palvelimen, ei Internet-palveluntarjoajan DNS- tai OpenVPN-palvelimesi, jonka kautta käytät Internetiä.

Päivitetty viimeksi 2. heinäkuuta 2015 .

Tervehdys, "anonyymi" lukijani. Mietitkö usein, mitä tämä tai tuo vierailemasi verkkosivusto tietää sinusta ja mihin tarkoituksiin näitä tietoja voidaan käyttää? Vai oletko yleensä vainoharhainen ja luulet, että olemme kaikki "erikoispalveluiden" hupun alla ja nyt ihmiset "valkotakkeissa" univormuissa koputtavat ovellesi?

Tänään analysoimme perusperiaatteet nimettömänä Internetissä, ja kerron sinulle, mitä tietoja sinusta on saatavilla maailmanlaajuisessa verkossa ja kuinka ne piilotetaan.

Miksi olla anonyymi Internetissä?

Anonymiteetti on käsite, jota pohditaan pääasiassa eri tyyppisten verkkorikollisten yhteydessä, mutta tarvitsevatko he sitä vain? Tähän kysymykseen vastaamiseksi kannattaa muistaa, kuinka usein saat "roskapostia" tai kuinka yllättävällä tavalla Yandex näyttää sinulle juuri sen aiheen, josta olet äskettäin kiinnostunut.

Jos muistisi selaamisen jälkeen olet löytänyt osumia Internetin käyttökokemukseesi kanssa, tämä artikkeli on sinua varten.

Mitä sinusta tiedetään?

Ensinnäkin sinun tulee kääntyä yhdelle upealle sivustolle - 2ip.ru, joka näyttää selvästi vain pienen osan sinusta tunnetuista tiedoista, ja tämä on tietokoneen IP-osoite, käyttöjärjestelmäversio, selainversio, sijainti - ja tämä ei ole täydellinen luettelo.

Kun rekisteröidyt mille tahansa sivustolle, ICQ:ssa, Skypessä jne., jätät usein sähköpostisi ja jopa puhelinnumerosi.

Nimettömyys Internetissä - perusasiat

Mitä sinusta tiedetään, listasin yllä, nyt on aika selvittää se - mitä tehdä sen kanssa? Aloitetaan järjestyksessä, menemättä erityisesti teknisiin yksityiskohtiin.

IP-osoite

Yksinkertaisesti sanottuna - tietokoneen IP-osoite, tämä on tietokoneen yksilöllinen tunnisteosoite Internetissä. Palveluntarjoaja määrittää IP-osoitteen yhteyden muodostamisen yhteydessä, vastaavasti palveluntarjoajaa vaihdettaessa IP-osoite muuttuu.

Tietokoneen IP-osoite koostuu neljästä numeroyhdistelmästä - XXX.XXX.XXX.XXX. Kunkin yhdistelmän numeroiden määrä vaihtelee välillä 1 - 3 ja niiden arvo on 0 - 256.

Palveluntarjoaja voi määrittää 2 tyyppisiä IP-osoitteita - staattisia ja dynaamisia.

- Staattinen IP-osoite on pysyvä, eikä se muutu koko yhteyden käytön aikana.

- Dynaaminen IP-osoite - muuttuu aina, kun Internet-yhteys käynnistetään uudelleen.

Voit piilottaa IP-osoitteen useilla tavoilla - välityspalvelimen kautta tai. Katso lisätietoja linkeistä olevista artikkeleista.

IP on vain puolet ongelmasta, on muita tietoja - käyttöjärjestelmän versio, selainversio, näytön tarkkuus, käyttöjärjestelmän kieli jne.

Käyttöjärjestelmän tiedot

Selvitimme IP-osoitteesi, nyt mietitään muuta dataa.

Ensinnäkin sinun on löydettävä "vuodon" paikka. Luet tätä artikkelia selaimen kautta, eikö niin? Näin ollen juuri tämä selain ilmoittaa palvelimelle, jolla verkkoresurssi sijaitsee, aiemmin luetellut tiedot. Lähetys tapahtuu kanssa käyttämällä HTTP:tä otsikot näyttävät tältä −

Isäntä: User-Agent -sivusto: Mozilla/5.0 (Windows; U; Windows 8.1; ru; rv:2.8.3.7) Gecko/20170520 Firefox/43.7.1 (.NET CLR 8.1.30421) Hyväksy: text/html,application/ xhtml+xml,sovellus/xml;q=0.9,*/*;q=0.8 Hyväksy-kieli: ru,en-us;q=0.7,en;q=0.3

Isäntä: hyperione. com User-Agent : Mozilla / 5.0 (Windows ; U ; Windows 8.1 ; ru ; rv : 2.8.3.7 ) Gecko / 20170520 Firefox / 43.7.1 (.NET CLR 8.1.30421 ) Hyväksy : text / html , application / xhtml + xml , application / xml ; q = 0,9, */*; q = 0,8 Hyväksy-kieli: ru, en-us; q = 0,7 en; q = 0,3 |

Voit ratkaista tämän ongelman "korvaamalla" oikeat http-otsikot "vääreillä".

Ihanteellinen ratkaisu "http"-otsikoiden korvaamiseen olisi sopiva selainlaajennus, esimerkiksi - .

Evästeet selaimeltasi

Kun olet lukenut artikkelin aiheesta, saat selville näiden tiedostojen tarkoituksen, ja nyt haluan mainita, että tietokoneesi evästeet tallentavat suurimman osan sivustoista, mukaan lukien Yandex ja Google.

Voit poistaa käytöstä evästeiden tallentaminen selaimessasi, jolloin menetät itseltäsi osan mukavia bonuksia, esimerkiksi tallentaa salasanoja sivustoille, mutta toisaalta lopeta lahjoittaminen arvokasta tietoa itsestäsi, tuntemattomille.

Yhteenvetona

Artikkelissa emme koskettaneet kahta seikkaa.

Puhelimesi ja sähköpostisi. Luo yksi postilaatikko erityisesti sivustoille rekisteröitymistä varten, jos tarvitset puhelinnumeron, käytä aktivointipalveluita.

Ohjelmien asentaminen PC:lle. Asentamalla tietokoneellesi minkä tahansa ohjelman (esimerkiksi online-leluohjelman), kolmannet osapuolet voivat saada tietää sinusta sellaisia tietoja kuten laitteidesi mallit ja sarjanumerot (prosessori, näytönohjain jne.), Mac osoite jne.

Tämä artikkeli ei ole kehotus toimia, vaan se on puhtaasti informatiivinen luonne. Olet yksin vastuussa näiden tietojen käytöstä.

29.1.2017 3.9KTässä artikkelissa käsittelemme kaikkia asiaan liittyviä näkökohtia anonymiteetti verkossa jotta voit säilyttää yksityisyytesi selatessasi verkkoa:

Emme väitä, että on mahdollista tulla täysin nimettömäksi, se on käytännössä mahdotonta. Mutta se, mitä voimme itse asiassa tehdä, on tehdä verkkovuorovaikutuksesta piilotetumpaa.

Pysy incognito-tilassa

Yksityinen selaustila tai incognito-tila on ominaisuus, joka on toiseksi suosituin selausvaihtoehto selaimissa. Se sopii varsin sellaisiin tapauksiin, kun käytät Internetiä jonkun muun tietokoneelta ja haluat tarkistaa Facebook-, Twitter- tai sähköpostitilisi.

Samoin se sopii täydellisesti sellaisten sivustojen testaamiseen, jotka ovat täynnä evästeitä. Ja myös niissä tapauksissa, joissa tietokoneelle, jolla työskentelet, on julkinen pääsy.

Yksityinen selaus ei poista sormenjälkiäsi kokonaan. Yksittäiset elementit, kuten DNS-haut ja jotkin evästeet, voivat jäädä istunnon jälkeen. Joten on parempi harkita online-anonymiteettiohjelmisto väliaikaisena toimenpiteenä. Tärkein asia, johon haluan kiinnittää huomiosi, on se, että älä tallenna selaushistoriaasi julkiselle tietokoneelle.

Jos tarvitset paras esimerkki, avaa sitten yksityinen selausistunto ja selaa muutamia sivustoja ja kirjaudu sitten ulos istunnosta, siirry komentorivi ja kirjoita seuraava:

ipconfig / displaydns ja paina Enter .

Tämä on luettelo kaikista välimuistissa olevista DNS-tietueista, joissa on vierailtu tietokoneeltasi riippumatta siitä, käytitkö yksityistä selausistuntoa vai et.

Voit poistaa merkinnät antamalla seuraavan komennon:

ipconfig /flushdns ja paina Enter.

Siten luettelo tyhjennetään ja siihen pääsy on mahdotonta. On myös suositeltavaa määrittää erätiedosto, joka käynnistää selaimen tilassa yksityinen selaaminen ja puhdistaa DNS-tietueet automaattisesti suljettaessa. Tätä menetelmää voidaan käyttää tietyn yksityisyyden tason ylläpitämiseen.

Väärä identiteetti

Väärennetyn identiteetin käyttö kuulostaa kiehtovammalta kuin se todellisuudessa on, mutta monissa tapauksissa se on varsin tehokasta anonymiteetin saavuttaminen Internetissä:

Harkitse tätä esimerkkiä: käytät osoitetta Sähköposti kirjautuaksesi Facebookiin, Twitteriin, eBayyn ja online-peleihin. Tämä saattaa tuntua melko järkevältä, mutta hakkerille tehtävä on nyt paljon helpompi. Sen tarvitsee vain murtautua yhdelle tilille tai jäljittää sinut. Mutta jos sinulla olisi paljon aliaksia, hakkereilta menisi paljon enemmän aikaa ja vaivaa jäljittää kaikki väärennetyt henkilöllisyydet ja määrittää todellinen käyttäjä.

Tämä on yksinkertainen käsite, mutta sitä voidaan menestyksekkäästi käyttää naamioimiseen verkkotoimintaa. On ollut tapauksia, joissa ihmiset ovat käyttäneet yli viittäkymmentä väärennettyä nimeä ja sähköpostiosoitetta kirjautuessaan verkkosivustoille välttääkseen todellisten tietojensa tunnistamisen.

On vain muutamia syitä paljastaa todellinen henkilöllisyytesi verkossa. Useimmat sivustot vain keräävät ja myyvät tietojasi tai käyttävät niitä myynninedistämistarkoituksiin, joten älä koskaan kerro oikeaa sähköpostiosoitettasi, kotiosoitettasi tai yhteystiedot julkisilla sivustoilla:

Jos väärennettyjen identiteettien käyttö on hieman vaivalloista ja tarvitset jotain, kuten väärennetyn identiteetin generaattoria, löydät sen täältä.

Kuinka pysyä nimettömänä verkossa? Tämä sivusto voi luoda täysin väärennetyn identiteetin nimillä, osoitteilla, sähköpostiosoitteilla ja puhelinnumeroilla. Se voi jopa tarjota sinulle erilaisia väärennettyjä luottokortteja, äidin tyttönimen, ajoneuvon, veriryhmän, pituuden, painon ja QR-koodin, jota voidaan käyttää sivustoilla, jotka eivät ole liian luotettavia. On selvää, että kaikki toimitetut tiedot ovat väärennettyjä ja muistuttavat niitä oikea ihminen on satunnainen.

Väärennetyn nimen luontitoiminto luo myös väärän sähköpostiosoitteen, joka on kelvollinen ja jonka avulla voit saada kertaluonteisia sähköpostivahvistuslinkkejä. Ei kuitenkaan voi olla varma, kuka myös tätä palvelua käyttää. Kukaan ei tiedä, kenellä muulla on pääsy tähän järjestelmään. Joten on parempi ajatella sitä työkaluna luoda sähköpostiosoitteita, joita voit käyttää erilaisten verkkolomakkeiden täyttämiseen.

Työkaluja, jotka auttavat sinua pysymään näkymättömänä

On olemassa useita ohjelmia, joiden avulla voit piilottaa toimintasi, poistaa digitaaliset sormenjälkesi tai pysyä näkymättöminä Internetissä. Tunnetuin niistä on Tor-verkko. Mutta korkeampaa salausta ja nimettömyyttä vaativat voivat harkita VPN:n käyttö (Virtuaalinen yksityinen verkko).

Tor verkko

Tor on online-anonymiteettiohjelmisto venäjäksi, jolla verkkoyhteydet kulkevat yhdistetyt verkot, joista jokaisen omistavat vapaaehtoiset ympäri maailmaa. Tämän konseptin ydin on estää kyky seurata käyttäjää ja selvittää hänen sijaintinsa sekä antaa sinulle mahdollisuuden vierailla estetyillä sivustoilla:

Tor-selain Paketti on ilmainen paketti Windowsille, Macille ja Linuxille, joka yhdistää sinut automaattisesti Tor-verkkoon käynnistettäessä ja käynnistää myös erityisesti suunnitellun ja muokatun version Firefoxista.

Paketin suorittamisen jälkeen, kun aloitat sivustojen selaamisen Torin kautta, kaikki sisältö, johon muodostat yhteyden, salataan ja kulkee yllä mainitun verkkojärjestelmän läpi. Tor Browser Bundle toimii tehokkaasti minkä tahansa TCP-pikaviestisovelluksen kanssa, etäkirjautuminen ja muut selaimet. Tämä tuote ei kuitenkaan takaa 100-prosenttista nimettömyyttä, eikä sitä tule käyttää laittoman musiikin tai elokuvien lataamiseen. Tämä voi aiheuttaa ruuhkaa Tor-verkossa ja aiheuttaa ongelmia käyttäjille, jotka käyttävät pakettia aiottuun tarkoitukseen.

P2P-sivustojen käyttämiä protokollia voidaan usein käyttää IP-osoitteen skannaamiseen, ja niiden avulla voit laskea todellisen IP-osoitteesi, ei Torin luomaa.

Tor on kuitenkin loistava tuote pysyäksesi nimettömänä. sisäänrakennettu Firefox versio, perustuu laajennettuun tukijulkaisuun ( ESR) Mozillan Firefox, erityisesti muokattu optimoimaan suojaus- ja yksityisyysominaisuuksia. Tätä varten pääsy Components.interfaces-elementtiin estettiin, jonka avulla voidaan tunnistaa käyttäjän tietokoneen alusta. Joitakin Flash-lisäosia lukuun ottamatta SSL-istunnon välimuisti on poistettu käytöstä ja DNS-tietojen vuodot WebSocketsin kautta estetään.

Käyttämällä Tor Browser Bundlea olet suhteellisen turvassa verkkonuuskimiselta ( paitsi kaikkein viekkaimmat tunkeilijat). Siitä huolimatta varmistaa täydellinen nimettömyys verkossa epäonnistut:

Jos katsot yllä olevaa kuvakaappausta, näet, että navigoimalla Torin kautta IP-osoitteesi on piilotettu. Tämä saavutetaan poistamalla JavaScript käytöstä. sitä paitsi muokattu versio selain on onnistuneesti estänyt skriptit, joita tarvitaan tietojen keräämiseen järjestelmästäsi.

Jos haluat kokeilla Tor-selainpakettia ja nähdä, kuinka hyvin se piilottaa digitaaliset sormenjälkesi, siirry Torin verkkosivustolle, josta voit ladata itse paketin. Saat myös lisätietoja siitä, kuinka Tor auttaa saavuttamaan anonymiteetin ja turvallisuuden Internetiä selatessasi.

HMA VPN

Tämä on vaikuttava VPN-palvelu Yhdistyneestä kuningaskunnasta, jonka avulla käyttäjä voi piilottaa IP-osoitteensa, poistaa joidenkin sivustojen, maantieteellisesti rajoitettujen kanavien eston ja vierailla sivustoilla nimettömästi jonkin yrityksen yli 50 000 yksityisestä ja nimettömästä IP-osoitteesta:

934 HMA VPN -palvelinta sijaitsee 190 maassa, ne käyttävät OpenVPN-, PPTP- ja L2TP-protokollia. Tämä on hyödyllinen ja helppokäyttöinen ohjelmisto. Sinun tarvitsee vain tilata yksi niistä tariffisuunnitelmat: 7,99 £ kuukaudessa, 5,99 £ kuukaudessa kuuden kuukauden ajan tai 4,99 £ kuukaudessa vuoden ajan. Tämän jälkeen sinun tulee asentaa ohjelmisto, syöttää käyttäjätunnus, salasana ja muodostaa yhteys palveluun.

Kaikki kova työ ja konfigurointi VPN online-nimettömyyteen Internet tarjotaan automaattisesti. Lisäksi erityinen sisäänrakennettu toiminto " Nopeusopas» valitsee automaattisesti nopeimman VPN-palvelimen sinun perusteella tämänhetkinen olinpaikka ja liitännät.

Ohjelmisto on saatavilla Windowsille, Macille ja Linuxille. Kun olet rekisteröinyt tilin ja maksanut valitun tariffisuunnitelman, voit ladata tarvittavan ohjelmiston HMA-ohjauspaneelin kautta:

VPN-ohjelmiston hallinta sisältää joitain mielenkiintoisia ominaisuuksia, joista yksi on yleiskatsaus yhteyden nopeudesta. Voit myös valita, mitä VPN-protokollaa haluat käyttää. Yksi suosituimmista ja nopeimmista protokollista on OpenVPN. Lisäksi voit asettaa parametrit IP-osoitteen satunnaiseen vaihtamiseen muutaman minuutin välein.

Ohjelma sisältää kätevä toiminto « Suojattu IP-sidos", joka estää sovelluksia muodostamasta yhteyttä Internetiin, kun HMA VPN ei ole käynnissä. Voit valita oman VPN-palvelimesi tiettyä maata ja säädä kuormitussuhdetta muodostaaksesi yhteyden VPN-palvelimeen, jolla on vähiten käyttäjiä, ja saat enemmän resursseja käytettävissäsi.

CyberGhost

VPN, jota oikeutetusti pidetään yhtenä parhaista anonymiteettimenetelmiä verkossa. CyberGhost 5.5 julkaistiin äskettäin ja sisältää useita lisäetuja maksettu paketti. IP-osoitteesi piilottaminen ja yhteytesi salaus on CyberGhost-tiimin normi, mutta he tuntevat voivansa tehdä vielä enemmän puolestasi:

Uusia ominaisuuksia ovat Ad-Blocker, haittaohjelmien ja virusten torjunta, tietojen pakkaus, seurannan esto, pakotettu HTTPS-vaihto ja pääsy nopeimpien palvelimien kautta.

Tietojen pakkausominaisuus lisää nopeutta mobiiliyhteys, ja tunnistaa ja poistaa aktiivisesti kaiken sisällön, joka kerää tietoja resursseista, joissa olet käynyt.

Pakotettu vaihto HTTPS:ään on hyödyllinen ominaisuus, jota monet VPN:t eivät toteuta. Pakottamalla suojatun yhteyden lisäät verkkotyösi turvallisuudesta ja pienennä tietojesi varastamisen riskiä:

Uusien ominaisuuksien lisäksi CyberGhost 5.5 sisältää nopeamman ja käyttäjäystävällisemmän käyttöliittymän. Yhteydet Ison-Britannian ulkopuolella sijaitseviin palvelimiin ovat nopeampia ja yleiset latausnopeudet ovat nopeampia. Palvelu tarjoaa myös käteviä kaavioita, jotka osoittavat, kuinka monta esto-, seuranta- ja pakotettua HTTPS-vaihtotapausta tapahtui CyberGhostin käytön aikana.

Saadakseen lisäinformaatio Noin, kuinka pysyt nimettömänä verkossa ja eri suunnitelmien kustannukset, vieraile CyberGhostin verkkosivustolla.

Selaimen lisäosat

Jos liikenteen vähentäminen ei ole iso asia sinulle ja olet huolissasi vain haitallisen toiminnan jäljittämisestä, käytä yhtä monista ilmaisista lisäosista, jotka ovat saatavilla IE:lle, Chromelle ja Firefoxille.

Ne voivat auttaa estämään tiettyjä komentosarjoja ja ponnahdusikkunoita sekä havaita sijaintisi seurantaelementtejä.

DoNotTrackMe/Blur

Äskettäin julkaistu mutta jo laajalti tunnettu parannettu versio DoNotTrackPlusista. Verrattuna aiemmat versiot Se on lisännyt yli 300 mainospaikkaa mustalle listalleen sekä yli 650 seurantatekniikkaa:

Lisäosa on saatavilla Chromelle, IE:lle, Safarille ja Firefoxille. Kun olet asentanut laajennuksen ja käynnistänyt selaimesi uudelleen, DNTMe-kuvake ilmestyy työkalupalkkiin ja DoNotTrackMe alkaa kirjata yrityksiä seurata toimintaasi.

DNTMe toimii hyvin rinnakkain jo asennettujen lisäosien kanssa. Selaimesi ei hidastu ja näet saman sisällön kuin ennenkin, lukuun ottamatta joitain mainoselementtejä, jotka liittyvät seurantayrityksiin. Saat tietoja tehtyjen ja estettyjen yritysten määrästä.

Adblock Plus

Toinen ilmainen lisäosa IE:lle, Chromelle ja Firefoxille. Sitä pidetään yhtenä parhaista anonymiteetin varmistaminen verkossa, estää tietojenkalastelun ja seurannan ja suojata sinua haittaohjelmilta ja ei-toivotuilta mainoksilta:

Voit lisätä valmiita suodattimia tai käyttää mukautettuja suodattimia. Mutta ole varovainen käyttäessäsi tuntemattomia suodatinluetteloita, koska niistä saattaa puuttua jotain tärkeää.

NoScript

Laajennus Firefoxille, Seamonkeylle ja muille Mozillan selaimille. Tämä on ilmainen paketti, jossa on avoin lähdekoodi, se estää kaikki JavaScript-, Java-, Flash- ja muut suojaamattomat laajennukset, elleivät ne ole luotettavia. NoScript voidaan asentaa joko arkiston kautta Firefoxin lisäosat tai suoraan NoScript-verkkosivustolta:

NoScript tekee erinomaista työtä piilottaakseen sijaintitietosi, toimintasi tällaisia tietoja pyytäviltä komentosarjoilta. Laajennus piilottaa digitaalisen " sormenjäljet» suurimmasta osasta Internetin sivustoja ja tarjoaa kunnollinen nimettömyys ja luottamuksellisuus.

Johtopäätös

Nykyään sitä on mahdotonta saada täydellinen nimettömyys verkossa. Tämä vaatii suojatun VPN-palvelimen. suuri määrä selainpohjaiset estomenetelmät ja erikoisasetus käyttöjärjestelmä.

Yllä luetelluista työkaluista, paketeista ja menetelmistä yhden tai useamman yhdistelmän käyttäminen voi kuitenkin lisätä merkittävästi mahdollisuuksiasi pysyä nimettömänä ja poissa muiden ihmisten toimintaa valvovien hyökkääjien näkyvistä. Lisäksi suojaudut valtavalta määrältä viruksia, haittaohjelmia ja vakoiluohjelmia.

Tämä julkaisu on käännös artikkelista " Kuinka tulla anonyymiksi verkossa» valmistelee ystävällinen projektitiimi

Hyvä huono

Joten joskus käy niin, että fantastiset ja vakoojatarinat eivät ole vain kirjailijan sairaan mielikuvituksen hedelmää, vaan myös todellista totuutta. Viime aikoina eräs vainoharhainen elokuva valtion täydellisestä henkilön valvonnasta koettiin uudeksi saduksi, kirjailijan ja käsikirjoittajien mielikuvituksen peliksi. Kunnes Edward Snowden julkisti tietoja PRISM:stä, Yhdysvaltain kansallisen turvallisuusviraston hyväksymästä käyttäjien seurantaohjelmasta.

Huolenaihe

Tällaisten uutisten jälkeen vainoharhaisuudesta tuli täysin merkityksettömiä. Ja puhetta valvonnasta ei voida enää lukea särkyneen psyyken syyksi. Herää vakava kysymys, pitäisikö sinun tuntea olosi turvalliseksi käyttäessäsi sähköpostia tai kommunikoimalla sosiaalisessa verkostossa tai chatissa? Loppujen lopuksi monet menivät yhteistyöhön erikoispalvelujen kanssa suuret yritykset: Microsoft (Hotmail), Google (Google Mail), Yahoo!, Facebook, YouTube, Skype, AOL, Apple. Ottaen huomioon, että PRISM oli ensisijaisesti suunnattu ulkomaalaisten vakoilemiseen ja siepattujen puhelinkeskustelujen määrä sähköisiä viestejä saavuttanut joidenkin arvioiden mukaan 1,7 miljardia vuodessa, kannattaa vakavasti miettiä, kuinka suojella omaasi yksityisyyttä uteliailta silmiltä.

Tor

Ensimmäinen reaktio PRISM-uutisiin oli monille sama: emme anna heidän seurata meitä, asennamme Torin. Tämä on ehkä itse asiassa suosituin lääke, josta olemme puhuneet useammin kuin kerran lehdemme sivuilla. Sen loi myös Yhdysvaltain armeija, vaikkakin täysin päinvastaisiin tarkoituksiin. Sellaista se ironia on. Käyttäjät käyttävät koneessaan Tor-ohjelmistoa, joka toimii välityspalvelimena, se "neuvoilee" muiden verkkosolmujen kanssa ja rakentaa ketjun, jota pitkin salattua liikennettä siirretään. Jonkin ajan kuluttua ketju rakennetaan uudelleen ja siinä käytetään muita solmuja. Selainta ja asennettua käyttöjärjestelmää koskevien tietojen piilottamiseksi uteliailta silmiltä Toria käytetään usein yhdessä Privoxyn kanssa, välimuistissa, joka ei tallenna välimuistia, joka muokkaa HTTP-otsikoita ja verkkotietoja, jotta voit säilyttää yksityisyyden ja päästä eroon ärsyttäviä mainoksia. Jotta ei kiivetä asetustiedostot Eikä kaikkia asetuksia muokata manuaalisesti, on upea graafinen käyttöliittymä - Vidalia, joka on saatavana kaikille käyttöjärjestelmille ja jonka avulla voit nostaa oven nimettömään maailmaan tietokoneellasi muutamassa minuutissa. Lisäksi kehittäjät yrittivät yksinkertaistaa kaikkea niin paljon kuin mahdollista, jolloin käyttäjät voivat asentaa Torin, Vidalian ja Firefoxin kannettavan version erilaisilla suojauslisäosilla yhdellä napsautuksella. Turvallista viestintää varten on olemassa hajautettu anonyymi viestintäjärjestelmä - TorChat. Tortilla-apuohjelmaa käytetään turvallisesti, nimettömästi ja läpinäkyvästi kaiken TCP/IP- ja DNS-liikenteen ohjaamiseen Tor-anonymisoijien verkon kautta. Ohjelman avulla voit suorittaa nimettömästi mitä tahansa ohjelmistoa Windows-tietokoneella, vaikka se ei tue SOCKS- tai HTTP-välityspalvelimia, mikä oli aiemmin lähes mahdotonta tehdä Windowsissa. Lisäksi on olemassa arvokas vaihtoehto tavalliselle Tor + Vidalia + Privoxy -paketille - Advanced Onion Router bit.ly/ancXHz , kannettava asiakas sipulien reitittämiseen. Niille, jotka ovat erityisen huolissaan turvallisuudestaan, on tarjolla Live CD -jakelu, joka on määritetty lähettämään kaikki liikenne Tor-bit.ly/e1siH6:n kautta.

Torin päätarkoitus on anonyymi surffaus sekä mahdollisuus luoda nimettömiä palveluita. Totta, nimettömyydestä joudut maksamaan nopeasti.

I2P

I2P:ssä käytetään "sipulireitityksen" lisäksi "valkosipulin" reititystä. Tor ja I2P, joilla on ulkoista samankaltaisuutta, toteuttavat suurelta osin täysin vastakkaisia lähestymistapoja. Torissa luodaan solmuketju, jonka kautta liikenne välitetään ja vastaanotetaan, ja I2P:ssä käytetään "saapuvia" ja "lähteviä" tunneleita, jolloin pyynnöt ja vastaukset kulkevat eri solmujen kautta. Nämä tunnelit rakennetaan uudelleen kymmenen minuutin välein. "Valkosipulin reititys" tarkoittaa, että viesti ("valkosipuli") voi sisältää monia "kynsiä" - täysin muotoiltuja viestejä niiden toimituksesta. Yhteen "valkosipuliin" sen muodostumishetkellä voidaan asettaa monia "kynsiä", joista osa voi olla meidän ja osa kauttakulkukynsiä. Onko tämä tai tuo "valkosipulin" kynsi meidän viestimme vai jonkun muun kauttakulkuviesti, joka kulkee meidän kauttamme, sen tietää vain "valkosipulin" luoja.

I2P:n päätehtävä, toisin kuin Tor, on palveluiden anonyymi isännöinti, ei anonyymin pääsyn tarjoaminen globaaliin verkkoon, eli verkkosivustojen isännöiminen verkossa, joita I2P-terminologiassa kutsutaan eepsiteiksi.

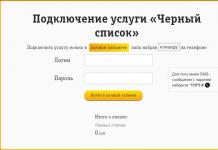

I2P-ohjelmisto vaatii esiasennetun Javan. Kaikki hallinta tapahtuu verkkokäyttöliittymän kautta, joka on saatavilla osoitteessa 127.0.0.1:7657 . Kaikkien tarvittavien manipulointien jälkeen sinun on odotettava muutama minuutti, kunnes verkko on määritetty, ja voit käyttää sitä kaikkea. piilotetut palvelut. SISÄÄN Tämä tapaus saimme anonyymi pääsy I2P-verkkoon eli kaikkiin .i2p-alueen resursseihin. Jos haluat käyttää maailmanlaajuista verkkoa, sinun tarvitsee vain rekisteröidä välityspalvelimen käyttö 127.0.0.1:4444 selaimesi asetuksissa. I2P:stä globaaliin verkkoon poistuminen tapahtuu tiettyjen yhdyskäytävien (jota kutsutaan outproxyksi) kautta. Kuten näette, tässä tapauksessa ei tarvitse luottaa valtavaan nopeuteen. Lisäksi ei ole takeita siitä, ettei kukaan haistele liikennettäsi tällaisessa yhdyskäytävässä. Onko turvallista isännöidä anonyymiä resurssia I2P-verkossa? No, kukaan ei voi antaa 100% turvatakuuta täällä, jos resurssi on triviaalisti haavoittuvainen, sen todellista sijaintia ei ole vaikea määrittää.

Obfsproxy

Monissa maissa, kuten Kiinassa ja Iranissa, palveluntarjoajat taistelevat aktiivisesti Torin käyttöä vastaan käyttämällä DPI:tä (deep packet check) ja suodatusta. avainsanoja, valikoiva esto ja muut menetelmät. Sensuurin kiertämiseksi torproject on julkaissut erikoistyökalun obfsproxy bit.ly/z4huoD , joka muuntaa asiakkaan ja sillan välisen liikenteen siten, että se näyttää palveluntarjoajalle täysin vaarattomalta.

GNUnet

Entä turvallinen ja anonyymi tiedostojen jakaminen? Tätä tarkoitusta varten voit turvautua GNUnet bit.ly/hMnQsu:n apuun - puitteisiin suojatun P2P-verkon järjestämiseen, joka ei vaadi keskitettyjä tai muita "luotettuja" palveluita. Hankkeen päätavoitteena on luoda luotettava, hajautettu ja anonyymi tiedonvaihtojärjestelmä. Kaikki verkkosolmut toimivat reitittiminä, salaavat yhteydet muihin solmuihin ja ylläpitävät jatkuvaa verkon kuormitusta. Kuten monissa muissakin ratkaisuissa, verkkoon aktiivisesti osallistuvia solmuja palvellaan enemmän korkea prioriteetti. Objektien ja palveluiden tunnistamiseen käytetään URI:ta, joka näyttää osoitteesta gnunet://module/identifier , jossa moduuli on verkkomoduulin nimi ja tunniste on yksilöllinen hajautus, joka tunnistaa itse objektin. Mielenkiintoinen ominaisuus on kyky asettaa anonymiteetin taso: nollasta (ei anonyymi) äärettömyyteen (oletus on yksi). varten turvallinen lähetys kaikki tiedostot on salattu ECRS:llä (An Encoding for Censorship-Resistant Sharing - salaus sensuurin kestävää tiedostojen jakamista varten). GNUnet on laajennettavissa ja sitä voidaan käyttää uusien P2P-sovellusten rakentamiseen. Tiedostojen jakamisen (suosituin palvelu) lisäksi on vaihtoehtoisia palveluita: yksinkertainen chat, joka on nyt puolikuollut, sekä hajautettu DNS. No, kuten tavallista, sinun on maksettava nimettömyydestä: korkea latenssi, alhainen nopeus ja melko korkea resurssien kulutus (mikä on tyypillistä kaikille hajautetuille verkoille). Lisäksi on ongelmia. taaksepäin yhteensopivuus välillä eri versioita puitteet.

RestroShare

RestroShare bit.ly/cndPfx on avoin, monialustainen F2F (Friend To Friend) hajautettu verkonrakennusohjelma GPG:tä käyttäen. Ydinfilosofia on vain jakaa tiedostoja ja kommunikoida luotettujen ystävien kanssa koko verkon sijaan, minkä vuoksi sitä kutsutaan usein darknetiksi. Luodakseen yhteyden ystävään käyttäjän on luotava pari GPG-avaimia RetroSharen avulla (tai valittava olemassa oleva). Todennuksen ja epäsymmetrisen avaimen vaihdon jälkeen muodostetaan SSH-yhteys käyttämällä OpenSSL-salausta. Ystävien ystävät näkevät toisensa (jos käyttäjät ovat ottaneet tämän ominaisuuden käyttöön), mutta eivät voi muodostaa yhteyttä. Näin se käy sosiaalinen verkosto:). Mutta voit jakaa kansioita ystävien kesken. Verkossa on useita viestintäpalveluita: yksityiskeskustelu, sähköposti, foorumit (sekä nimettömät että perustodennus), äänikeskustelu(VoIP-laajennus), kanavia, kuten IRC.

Raspberry Pi

Saatat ihmetellä: mitä Raspberry Pi:llä on tekemistä sen kanssa? Puhumme nimettömyydestä. Ja huolimatta siitä, että tämä pieni laite auttaa saavuttamaan tämän anonymiteetin. Sitä voidaan käyttää reitittimenä/asiakkaana, joka antaa sinulle pääsyn Tor/I2P-verkkoihin tai anonyymiin VPN:ään. Lisäksi on toinen plussa. SISÄÄN hajautetut verkot on mahdollista saavuttaa hyväksyttävä nopeus intranet-resurssien käyttöön vain, jos olet jatkuvasti siinä. Esimerkiksi I2P:ssä muiden "valkosipulireitittimien" luottamus tällaiseen solmuun on suurempi, ja vastaavasti nopeus on suurempi. Tietokoneen pitäminen jatkuvasti päällä tätä varten tai erillisen palvelimen perustaminen on kohtuutonta, mutta vain 30 dollarin kuluttaminen tähän ei näytä olevan sääli. SISÄÄN Jokapäiväinen elämä osaavat käyttää normaali yhteys, ja kun sinun täytyy mennä verkkoon nimettömänä, annat vain kaiken liikenteen minilaitteen läpi etkä vaivaudu asetuksiin. Minun on sanottava, että viime aikoihin asti ei ollut mitään järkeä asentaa Java-kielellä kirjoitettua I2P-ohjelmistoa Blackberrylle. Resurssien nälkäisestä Java-koneesta puuttui standardi 256 Mt RAM-muistia. Raspberry Pi -mallin B julkaisun myötä, jossa on jo 512 MB, tästä on tullut jo varsin totta. Katsotaanpa siis asennukseen liittyviä pääkohtia. Oletetaan, että käytämme Raspbiania. Päivitetään ensin:

Sudo apt-get update; sudo apt-get dist-upgrade

Sitten asennamme Javan, mutta ei tavallista paketeista, vaan erikoisversion, joka on teroitettu alle ARM-prosessorit, -bit.ly/13Kh9TN (kuten käytäntö osoittaa, tavallinen ahmii kaiken muistin). Lataa ja asenna:

sudo tar zxvf jdk-8-ea-b97-linux-arm-vfp-hflt-03_jul_2013.tar.gz -C /usr/local/java export PATH=$PATH:/usr/local/java/bin

Lataa ja asenna sitten I2P:

cd ~ mkdir i2pbin cd i2pbin wget http://mirror.i2p2.de/i2pinstall_0.9.7.jar java -jar i2pinstall_0.9.7.jar-console

Jos haluat muuttaa Raspberryn I2P-reitittimeksi, sinun on tehtävä vähän taikuutta asetusten kanssa. Siirry osoitteeseen ~/.i2p ja aloita clients.config-tiedoston muokkaaminen. Siellä meidän on kommentoitava riviä

ClientApp.0.args=7657::1,127.0.0.1 ./webapps/

ja jättää kommentoimatta

ClientApp.0.args=7657 0.0.0.0 ./webapps/

Korvaa sitten rivien osoitteet i2ptunnel.config-tiedostossa

tunnel.0.interface=127.0.0.1 tunnel.6.interface=127.0.0.1

arvoon 0.0.0.0. Sen jälkeen voimme käynnistää I2P-reitittimen suorittamalla:

cd ~/i2pbin ./runplain.sh

Voidaan myös lisätä crontabiin seuraavat rivit jotta ohjelmisto nousee automaattisesti järjestelmän käynnistyksen yhteydessä tai kaatumisen jälkeen:

0 * * * * /home/pi/i2pbin/runplain.sh @reboot /home/pi/i2pbin/runplain.sh

Jäljelle jää vain järjestäminen etäyhteys laitteeseen. Paras tapa- käytä dynaamista porttiohjausta SSH:n kautta. Tätä varten sinun tarvitsee vain asettaa asetuksiin I2P-tunneli, joka osoittaisi 22. porttiin. paikallinen kone. Samalla tavalla voit muuttaa Pi:n anonyymi VPN(Kuinka tämä tehdään, voit nähdä täältä -http://bit.ly/11Rnx8V) tai muodostaa yhteyden Toriin (erinomainen videoopas tällä http://bit.ly/12RjOU9). Tai voit keksiä oman tapasi käyttää laitetta anonyymiin matkustamiseen verkossa.

Mikrotik

Itse asiassa Raspberry Pi ei ole ainoa pieni laite, jonka perusteella voit järjestää anonyymin pääsyn Internetiin. Sen arvoinen vaihtoehto olisi tuotantoa harjoittavan latvialaisen MikroTik-yrityksen reititin verkkolaitteet ja ohjelmisto siihen. Tällainen laite maksaa hieman enemmän, mutta se vaatii vähemmän meteliä sen asentamisessa. RouterOS-tuotteita ovat mm. käyttöjärjestelmä päällä Linux-pohjainen, suunniteltu asennettavaksi MikroTik RouterBOARD -laitteistoreitittimiin. Erilaisia vaihtoehtoja RouterBOARD-alustojen avulla voit ratkaista erilaisia verkkotehtäviä: yksinkertaisen tukiaseman rakentamisesta tehokkaaseen reitittimeen. Huolimatta virtaliittimen olemassaolosta, lähes kaikki laitteet voidaan saada virtaa PoE:llä. Iso plussa on hyvä dokumentaatio http://bit.ly/jSN4FL, joka kuvaa hyvin yksityiskohtaisesti, kuinka voit luoda RouterBOARD4xx-pohjaisen suojausreitittimen yhdistämällä sen Tor-verkkoon. En viivyttele tätä, kaikki on kuvattu erittäin yksityiskohtaisesti.

VPN

Kun puhutaan yksityisyydestä ja nimettömyydestä verkossa, VPN:n käyttöä näihin tarkoituksiin ei voida sivuuttaa. Olemme jo puhuneet VPN-palvelimesi sekoittamisesta Amazon-pilvessä bit.ly/16E8nmJ, kävimme läpi asennuksen ja hienosäätö Avaa VPN. Näet kaikki tarvittavat teoriat näistä artikkeleista. Haluaisin kuitenkin muistuttaa sinua vielä kerran, että VPN ei ole ihmelääke. Ensinnäkin on tilanteita, joissa liikenne voi "vuotaa" VPN-yhteyden ohi, ja toiseksi PPTP-protokollaan perustuvissa verkoissa on todellinen mahdollisuus purkaa siepattujen tietojen salaus ("Such an insecure VPN", ][acker #170). Joten älä usko täydelliseen turvallisuuteen, kun käytät virtuaalisia yksityisiä verkkoja.

Yhteenvetona

Nämä ovat vain suosituimpia ratkaisuja, joiden avulla voit jotenkin suojata yksityisyyttäsi uteliailta katseilta. Isoveli. Ehkä lähitulevaisuudessa uusia teknologioita ilmestyy tai me kaikki käytämme aktiivisesti jotakin niistä, joista tänään keskusteltiin. Kuka tietää... Mikä se sitten onkin, on tärkeää aina muistaa, ettei mikään ratkaisu voi koskaan olla 100 % turvallinen. Älä siis ole täysin turvassa asentamalla Torin, I2P:n tai jotain muuta – monet ovat jo maksaneet väärän turvallisuuden tunteesta.