Andmete krüpteerimine on meetod dokumendi või sõnumi algse tähenduse peitmiseks, mis tagab selle esialgse välimuse moonutamise. Lihtsamalt öeldes nimetatakse seda meetodit ka kodeerimiseks, kuna spetsiaalsete programmide abil või käsitsi tõlgitakse teie tekst kõrvalseisjale arusaamatuks koodiks. Protseduur ise oleneb muutuste järjestusest Sellist jada nimetatakse tavaliselt algoritmiks.

Andmete krüptimist nimetatakse krüptograafiaks. Seda teadust uurivad hoolikalt maailma luureorganisatsioonid ning iga päev lahendatakse ja luuakse uusi krüptoalgoritme.

Krüpteerimismeetodeid tunti juba iidsetel aegadel, kui Rooma sõjaväejuhid saatsid tähtsaid kirju krüpteeritud kujul sõnumitoojatega. Algoritmid olid siis primitiivsed, kuid ajasid vaenlased edukalt segadusse.

Erinevalt nendest aegadest ei ole me sõjaväejuhid, vaid meil on vaenlased. Nad on petturid, kes soovivad saada meie jaoks olulisi andmeid. Need on need, mida tuleks igal viisil kaitsta.

Välkmälupulk on tänapäeval muutunud kõige populaarsemaks teabesalvestusseadmeks. Isegi suured ettevõtted edastavad seda tüüpi meediumitele olulisi konfidentsiaalseid andmeid. Nõudlus mälupulkade järele on viinud teadlased nende andmete kaitsmise küsimuseni. Selleks leiutati programmid, mis krüpteerivad meediumil olevat teavet ainult tegelikule omanikule teadaoleva salajase võtme abil. See mälupulgal olevate andmete krüptimine on väga usaldusväärne ja aitab kaitsta olulist teavet uudishimulike pilkude eest.

Populaarseimaks andmete krüpteerimisprogrammiks peavad eksperdid TrueCrypti, mis loodi E4M (Encryption for the Masses) baasil, mille esimene versioon ilmus juba 1997. aastal. Autoriks peetakse prantslast Paul Roxi. Tänapäeval kasutavad seda programmi andmete krüptimiseks miljonid inimesed ja paljud ettevõtted.

Lisaks välkmeediumil oleva teabe kaitsmisele on paljud huvitatud ka kettal olevate andmete krüptimisest. Lõppude lõpuks tahavad inimesed sageli mõnda dokumenti võõraste pilkude eest "varjata". Päringud otsingumootorites kinnitavad seda, nii et paljud ettevõtted on asunud spetsiaalseid programme välja töötama. Tänapäeval on palju erinevaid programme, mis krüpteerivad andmeid. Nad kasutavad erinevaid krüptoalgoritme, kuulsaimad on DES, AES, Brute Force jt.

Andmete krüpteerimine mitte ainult ei aita teavet kaitsta, vaid toimib ka "kompressorina". Paljud arhiivid säästavad krüptimise abil kettaruumi. Näiteks tuntud WinRAR kasutab AES-i võtme pikkusega 128. Paljud kasutajad salvestavad oma arvutisse andmeid ainult arhiveeritud kujul ning iga arhiiv on kaitstud parooliga. See tagab neile mitte ainult rohkem vaba ruumi, vaid ka oluliste andmete kaitset petturite eest.

Interneti arenedes ei ole hästi koolitatud häkkeril raske kaitsmata arvutisse sisse murda ja vajalikku infot hankida. Seetõttu soovitavad eksperdid kõik teie jaoks olulised andmed krüpteerida.

CyberSafe'iga saate krüpteerida rohkem kui ainult üksikuid faile. Programm võimaldab krüpteerida terve kõvaketta partitsiooni või terve välise draivi (näiteks USB-draivi või välkmälu). See artikkel näitab teile, kuidas kõvaketta krüptitud partitsiooni uteliailtade eest krüptida ja peita.

Spioonid, paranoikud ja tavakasutajad

Kellele on partitsioonide krüptimise võimalus kasulik? Heidame kohe kõrvale spioonid ja paranoid. Esimesi pole nii palju ja nende andmete krüptimise vajadus on puhtalt professionaalne. Teine tahab lihtsalt midagi krüpteerida, peita jne. Kuigi reaalset ohtu pole ja krüpteeritud andmed ei paku kellelegi huvi, krüpteerivad nad need ikkagi. Seetõttu oleme huvitatud tavakasutajatest, kellest loodetavasti on rohkem kui paranoilised spioonid.Tüüpiline partitsiooni krüptimise stsenaarium on siis, kui arvutit jagatakse. Programmi CyberSafe kasutamiseks on kaks võimalust: kas igaüks arvutis töötavast kasutajast loob virtuaalse ketta või eraldab igaüks kõvakettale partitsiooni isiklike failide salvestamiseks ja krüpteerib selle. Virtuaalsete ketaste loomisest on juba kirjutatud, kuid selles artiklis räägime konkreetselt kogu partitsiooni krüptimisest.

Oletame, et seal on 500 GB kõvaketas ja kolm kasutajat, kes perioodiliselt arvutiga töötavad. Hoolimata asjaolust, et NTFS-failisüsteem toetab endiselt juurdepääsuõigusi ja võimaldab piirata ühe kasutaja juurdepääsu teise kasutaja failidele, ei piisa selle kaitsest. Lõppude lõpuks saab üks neist kolmest kasutajast administraatoriõigused ja pääseb juurde ülejäänud kahe kasutaja failidele.

Seetõttu saab kõvaketta kettaruumi jagada järgmiselt:

- Umbes 200 GB - jagatud partitsioon. Sellest partitsioonist saab ka süsteemi partitsioon. See installib operatsioonisüsteemi, programmi ja salvestab kõigi kolme kasutaja ühised failid.

- Kolm ~100 GB suurust sektsiooni – ma arvan, et 100 GB on piisav iga kasutaja isiklike failide salvestamiseks. Kõik need jaotised krüpteeritakse ja krüptitud jaotise juurdepääsuparooli teab ainult selle jaotise krüpteerinud kasutaja. Sel juhul ei saa administraator, olenemata sellest, kui palju ta soovib, teise kasutaja partitsiooni dekrüpteerida ega pääseda juurde tema failidele. Jah, soovi korral saab administraator partitsiooni vormindada ja isegi kustutada, kuid ta pääseb ligi vaid siis, kui petab kasutajat talle parooli andma. Kuid ma arvan, et seda ei juhtu, seega on partitsiooni krüptimine palju tõhusam meede kui juurdepääsuõiguste eristamine NTFS-i abil.

Sektsioonide krüptimine vs krüptitud virtuaalkettad

Mis on parem - partitsioonide krüptimine või krüptitud virtuaalsete ketaste kasutamine? Siin otsustab igaüks ise, kuna igal meetodil on oma eelised ja puudused. Sektsioonide krüptimine on sama turvaline kui virtuaalse ketta krüptimine ja vastupidi.Mis on virtuaalne ketas? Vaadake seda kui arhiivi, mille parool ja tihendusaste on 0. Ainult selles arhiivis olevad failid on krüptitud palju turvalisemalt kui tavalises arhiivis. Virtuaalne ketas salvestatakse teie kõvakettale failina. Programmis CyberSafe peate virtuaalse ketta avama ja ühendama ning seejärel saate sellega töötada nagu tavalise kettaga.

Virtuaalse ketta eeliseks on see, et seda saab hõlpsasti kopeerida teisele kõvakettale või mälupulgale (kui suurus lubab). Näiteks saate luua 4 GB virtuaalse ketta (virtuaalse ketta suurusele pole piiranguid, välja arvatud loomulikud) ja vajadusel kopeerida virtuaalse ketta fail mälupulgale või välisele kõvakettale. Krüptitud partitsiooniga ei saa te seda teha. Samuti saate peita virtuaalse ketta faili.

Muidugi saab vajadusel luua krüptitud kettast pildi – juhuks, kui soovite selle varundada või teise arvutisse teisaldada. Aga see on hoopis teine lugu. Kui teil on sarnane vajadus, siis soovitan Clonezilla programmi - see on juba usaldusväärne ja end tõestanud lahendus. Krüpteeritud partitsiooni teisaldamine teise arvutisse on keerulisem ettevõtmine kui virtuaalse ketta teisaldamine. Kui selline vajadus on, siis on lihtsam kasutada virtuaalseid kettaid.

Sektsioonide krüptimisega krüpteeritakse kogu partitsioon füüsiliselt. Selle partitsiooni paigaldamisel peate sisestama parooli, mille järel saate partitsiooniga tavapäraselt töötada, st faile lugeda ja kirjutada.

Millise meetodi peaksin valima? Kui saate endale lubada partitsiooni krüpteerimist, saate valida selle meetodi. Samuti on parem kogu jaotis krüpteerida, kui teie salajaste dokumentide suurus on üsna suur.

Kuid on olukordi, kus kogu jaotise kasutamine on võimatu või mõttetu. Näiteks teie kõvakettal on ainult üks partitsioon (draiv C:) ja te ühel või teisel põhjusel (õigusi pole, näiteks kuna arvuti pole teie oma) ei saa või ei taha selle paigutust muuta, siis vaja kasutada virtuaalseid kettaid. Pole mõtet kogu partitsiooni krüpteerida, kui krüpteeritavate dokumentide (failide) suurus on väike – paar gigabaiti. Arvan, et oleme selle lahendanud, seega on aeg rääkida sellest, milliseid partitsioone (kettaid) saab krüpteerida.

Toetatud draivitüübid

Saate krüpteerida järgmist tüüpi meediume.- FAT-, FAT32- ja NTFS-failisüsteemides vormindatud kõvaketta partitsioonid.

- Välkmälupulgad, välised USB-draivid, välja arvatud mobiiltelefonide, digikaamerate ja helipleierite draivid.

- CD/DVD-RW kettad, disketid

- Dünaamilised kettad

- Süsteemiketas (millelt Windows käivitub)

Krüptitud kettaga töötamise omadused

Kujutagem ette, et olete kõvaketta partitsiooni juba krüpteerinud. Krüptitud partitsioonil olevate failidega töötamiseks peate selle ühendama. Paigaldamisel küsib programm teilt krüptitud ketta parooli, mille määrasite selle krüptimisel. Pärast krüptitud kettaga töötamist peate selle kohe lahti ühendama, vastasel juhul jäävad failid kättesaadavaks kasutajatele, kellel on teie arvutile füüsiline juurdepääs.Teisisõnu kaitseb krüptimine teie faile ainult siis, kui krüptitud partitsioon on lahti ühendatud. Kui partitsioon on ühendatud, saavad kõik, kellel on arvutile füüsiline juurdepääs, kopeerida faile sellest krüptimata partitsioonile, USB-draivile või välisele kõvakettale ja faile ei krüptita. Seega, kui töötate krüptitud draiviga, võtke harjumuseks see alati lahti ühendada iga kord, kui arvuti juurest lahkute, kasvõi lühikeseks ajaks! Kui olete krüptitud draivi lahti ühendanud, on teie failid turvaliselt kaitstud.

Mis puutub jõudlusesse, siis krüptitud partitsiooniga töötades on see madalam. Kui palju madalam, sõltub teie arvuti võimalustest, kuid süsteem jääb tööle ja peate lihtsalt tavapärasest veidi kauem ootama (eriti kui kopeerite suuri faile krüptitud partitsioonile).

Krüpteerimiseks valmistumine

Esimene asi, mida pead tegema, on hankida kuskilt UPS. Kui teil on sülearvuti, on kõik korras, kuid kui teil on tavaline lauaarvuti ja soovite krüpteerida partitsiooni, millel on juba failid, siis krüpteerimine võtab veidi aega. Kui vool selle aja jooksul katkeb, on andmete kadu garanteeritud. Seega, kui teil pole UPS-i, mis peaks vastu mitu tundi akut, soovitan teha järgmist.- Varundage oma andmed, näiteks välisele kõvakettale. Siis peate sellest koopiast lahti saama (pärast andmete krüptimata kettalt kustutamist on soovitatav pühkida vaba ruum utiliidiga nagu Piriform, nii et kustutatud faile pole võimalik taastada), kuna kui see on olemas, on pole mõtet omada andmete krüpteeritud koopiat.

- Pärast ketta krüptimist edastate andmed koopiast krüptitud kettale. Vormindage draiv ja krüpteerige see. Tegelikult ei pea te seda eraldi vormindama – CyberSafe teeb selle teie eest ära, kuid sellest lähemalt hiljem.

Kui teil on sülearvuti ja olete valmis jätkama ilma oma andmetest varukoopiat tegemata (soovitan seda igaks juhuks teha), kontrollige kindlasti ketast vigade suhtes, vähemalt tavalise Windowsi utiliidi abil. Alles pärast seda peate alustama partitsiooni/ketta krüpteerimist.

Sektsioonide krüpteerimine: praktika

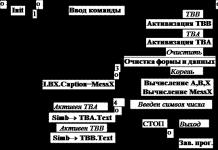

Niisiis, teooria ilma praktikata on mõttetu, nii et alustame partitsiooni/ketta krüpteerimist. Käivitage programm CyberSafe ja minge jaotisse Ketta krüptimine, krüpti partitsioon(Joonis 1).

Riis. 1. Teie arvuti partitsioonide/ketaste loend

Valige partitsioon, mida soovite krüpteerida. Kui nupp Loo on passiivne, siis ei saa seda partitsiooni krüptida. Näiteks võib see olla süsteemi partitsioon või dünaamiline ketas. Samuti ei saa te mitut draivi korraga krüptida. Kui teil on vaja krüpteerida mitu ketast, tuleb krüpteerimistoimingut korrata ükshaaval.

Klõpsake nuppu Loo. Järgmisena avaneb aken Kripo ketas(Joonis 2). Selles peate sisestama parooli, mida kasutatakse ketta dekrüpteerimiseks selle paigaldamisel. Parooli sisestamisel kontrollige märkide väiketähti (et ei vajutata Caps Locki klahvi) ja paigutust. Kui teie taga pole kedagi, saate lüliti sisse lülitada Näita salasõna.

Riis. 2. Krüptoketas

Nimekirjast Krüptimise tüüp peate valima algoritmi - AES või GOST. Mõlemad algoritmid on usaldusväärsed, kuid valitsusasutustes on tavaks kasutada ainult GOST-i. Oma arvutis või äriorganisatsioonis võite vabalt kasutada mis tahes algoritme.

Kui kettal on teavet ja soovite selle salvestada, lülitage lüliti sisse. Pange tähele, et sel juhul pikeneb ketta krüptimise aeg märkimisväärselt. Teisest küljest, kui krüptitud failid on näiteks välisel kõvakettal, siis tuleb need krüpteerimiseks ikkagi krüpteeritud kettale kopeerida ja ka lennukrüpteerimisega kopeerimine võtab aega. Kui te pole oma andmeid varundanud, märkige kindlasti raadionupp Luba Salvestage faili struktuur ja andmed, muidu kaotate kõik oma andmed.

Muud parameetrid aknas Krüptoketas saab jätta vaikimisi. Nimelt kasutatakse ära kogu seadme saadaolev suurus ning teostatakse kiire vormindamine NTFS failisüsteemi. Krüptimise alustamiseks klõpsake nuppu Nõustu. Krüpteerimisprotsessi edenemist kuvatakse programmi põhiaknas.

Riis. 3. Krüpteerimisprotsessi käik

Kui ketas on krüptitud, näete selle olekut - krüpteeritud, peidetud(joonis 4). See tähendab, et teie ketas on krüptitud ja peidetud – seda ei kuvata Exploreris ega teistes kõrgetasemelistes failihaldurites, kuid partitsioonitabeli programmid näevad seda. Pole vaja loota, et kuna ketas on peidetud, siis keegi seda üles ei leia. Kõik programmi poolt peidetud kettad kuvatakse lisandmoodulis Kettahaldus(vt joonis 5) ja muud programmid ketta partitsioonideks. Pange tähele, et selles lisandmoodulis kuvatakse krüptitud partitsioon RAW-failisüsteemiga partitsioonina, st ilma failisüsteemita. See on normaalne – pärast partitsiooni krüptimist ei saa Windows määrata selle tüüpi. Partitsiooni peitmine on aga vajalik täiesti erinevatel põhjustel ja siis saad täpselt aru, miks.

Riis. 4. Ketta olek: krüptitud, peidetud. Partitsioon E: pole Exploreris nähtav

Riis. 5. Kettahalduse lisandmoodul

Nüüd ühendame partitsiooni. Valige see ja klõpsake nuppu Ülestõusmine partitsiooni uuesti nähtavaks muutmiseks (ketta olekuks muudetakse lihtsalt " krüpteeritud"). Windows näeb seda partitsiooni, kuid kuna ta ei tuvasta oma failisüsteemi tüüpi, pakub ta selle vormindamist (joonis 6). Seda ei tohiks mingil juhul teha, kuna kaotate kõik andmed. Seetõttu programm peidab krüptitud draivid - kui te pole ainuke, kes arvutis töötab, saab ketta väidetavalt loetamatu partitsiooni vormindada teine kasutaja.

Riis. 6. Soovitus krüptitud partitsiooni vormindamiseks

Loomulikult keeldume vormindamisest ja vajutame nuppu Montirov. programmi CyberSafe peaaknas. Järgmisena peate valima draivitähe, mille kaudu pääsete juurde krüptitud partitsioonile (joonis 7).

Riis. 7. Draivitähe valimine

Pärast seda palub programm teil sisestada andmete dekrüpteerimiseks vajalik parool (joonis 8). Dekrüpteeritud partitsioon (ketas) ilmub piirkonda Ühendatud dekrüptitud seadmed(joonis 9).

Riis. 8. Parool partitsiooni dekrüpteerimiseks

Riis. 9. Ühendatud dekrüpteeritud seadmed

Pärast seda saate dekrüpteeritud kettaga töötada nagu tavalise kettaga. Exploreris kuvatakse ainult draiv Z: - see on täht, mille ma dekrüpteeritud draivile määrasin. Krüpteeritud E: draivi ei kuvata.

Riis. 10. Explorer – arvutiketaste vaatamine

Nüüd saate ühendatud ketta avada ja kõik salajased failid sinna kopeerida (ärge unustage neid algallikast kustutada ja sellelt vaba ruumi pühkida).

Kui peate meie jaotisega töö lõpetama, siis või klõpsake nuppu Demonteerija. ja seejärel nuppu Peida või lihtsalt sulgege CyberSafe'i aken. Minu jaoks on programmi akna sulgemine lihtsam. On selge, et failide kopeerimise / teisaldamise ajal ei pea te programmi akent sulgema. Midagi kohutavat või parandamatut ei juhtu, lihtsalt mõnda faili ei kopeerita teie krüptitud kettale.

Esituse kohta

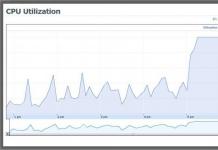

On selge, et krüptitud ketta jõudlus on tavalisest madalam. Aga kui palju? Joonisel fig. 11 Kopeerisin oma kasutajaprofiili kausta (kus on palju väikeseid faile) kettalt C: krüptitud Z: kettale. Kopeerimiskiirus on näidatud joonisel fig. 11 - ligikaudu tasemel 1,3 MB/s. See tähendab, et 1 GB väikeseid faile kopeeritakse ligikaudu 787 sekundiga ehk 13 minutiga. Kui kopeerite sama kausta krüptimata partitsiooni, on kiirus ligikaudu 1,9 MB/s (joonis 12). Kopeerimisoperatsiooni lõpus tõusis kiirus 2,46 MB/s-ni, kuid selle kiirusega kopeeriti väga vähe faile, seega usume, et kiirus oli 1,9 MB/s, mis on 30% kiirem. Sama 1 GB väikeseid faile kopeeritakse meie puhul 538 sekundiga ehk peaaegu 9 minutiga.

Riis. 11. Väikeste failide krüptimata partitsioonilt krüpteeritud partitsioonile kopeerimise kiirus

Riis. 12. Väikeste failide kopeerimise kiirus kahe krüptimata partitsiooni vahel

Mis puudutab suuri faile, siis te ei tunne mingit erinevust. Joonisel fig. Joonis 13 näitab suure faili (400 MB videofaili) ühest krüptimata partitsioonist teise kopeerimise kiirust. Nagu näha, oli kiirus 11,6 MB/s. Ja joonisel fig. Joonis 14 näitab sama faili kopeerimise kiirust tavalisest partitsioonist krüpteeritud partitsioonile ja see oli 11,1 MB/s. Erinevus on väike ja jääb vea piiridesse (kopeerimise edenedes kiirus siiski veidi muutub). Lõbu pärast ütlen teile sama faili mälupulgalt (mitte USB 3.0) kõvakettale kopeerimise kiiruse - umbes 8 MB/s (ekraanipilti pole, aga uskuge mind).

Riis. 13. Suure faili kopeerimise kiirus

Riis. 14. Suure faili krüptitud partitsiooni kopeerimise kiirus

See test ei ole täiesti täpne, kuid see võib siiski anda teile toimivusest aimu.

See on kõik. Samuti soovitan teil artiklit lugeda

- AES krüptimine, võtme pikkus 256 bitti.

- Failide ja kaustade peitmine.

- Krüptige failid (luues virtuaalseid kettaid – seife) käigu pealt.

- Internetis varundamine.

- Kaitstud USB/CD/DVD ketaste loomine.

- Meilimanuste krüpteerimine.

- Krüpteeritud "rahakottide" loomine, mis salvestavad teavet krediitkaartide, kontode jms kohta.

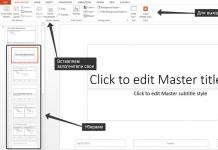

Näib, et programmil on piisavalt võimalusi, eriti isiklikuks kasutamiseks. Vaatame nüüd programmi töös. Programmi esmakordsel käivitamisel palutakse teil määrata peaparool, mida kasutatakse programmis kasutaja autentimiseks (joonis 1). Kujutage ette seda olukorda: peitsite failid ja keegi teine käivitas programmi, nägi, millised failid on peidetud, ja pääses neile juurde. Nõus, mitte väga hea. Kuid kui programm küsib parooli, siis see "keegi" ei õnnestu - vähemalt seni, kuni ta teie parooli ära arvab või teada saab.

Riis. 1. Peaparooli määramine esimesel käivitamisel

Kõigepealt vaatame, kuidas programm faile peidab. Mine jaotisse Lukusta failid, seejärel lohistage failid (joonis 2) ja kaustad programmi põhialasse või kasutage nuppu Lisama. Nagu on näidatud joonisel fig. 3, võimaldab programm peita faile, kaustu ja draive.

Riis. 2. Lohistage fail, valige see ja klõpsake nuppu Lukk

Riis. 3. Nupp Lisama

Vaatame, mis juhtub, kui nuppu vajutame Lukk. Proovisin peita faili C:\Users\Denis\Desktop\cs.zip. Fail on Explorerist, Total Commanderist ja teistest failihalduritest kadunud, isegi kui peidetud failide kuvamine on lubatud. Kutsutakse failide peitmise nupp Lukk ja jaotis Lukusta failid. Need kasutajaliidese elemendid peaksid aga saama vastavalt nimed Peida ja Peida failid. Sest tegelikult ei blokeeri programm juurdepääsu failile, vaid lihtsalt “peidab” selle. Vaata joonist fig. 4. Teades faili täpset nime, kopeerisin selle faili cs2.zip. Fail kopeeriti tõrgeteta, juurdepääsuvigu ei esinenud, fail ei olnud krüptitud - see pakiti lahti nagu tavaliselt.

Riis. 4. Kopeerige peidetud fail

Peitmisfunktsioon ise on rumal ja kasutu. Kui aga kasutada seda koos failide krüptimise funktsiooniga – programmi poolt loodud seifide peitmiseks –, siis selle kasutamise efektiivsus suureneb.

Peatükis Krüpteeri failid saate luua seife (kapid). Seif on krüpteeritud konteiner, mida saab pärast paigaldamist kasutada nagu tavalist ketast – krüptimine pole lihtne, vaid läbipaistev. Sama tehnikat kasutavad ka paljud teised krüpteerimisprogrammid, sealhulgas TrueCrypt, CyberSafe Top Secret ja teised.

Riis. 5. Failide krüptimise jaotis

Klõpsake nuppu Loo kapp, sisestage ilmuvas aknas nimi ja valige seifi asukoht (joonis 6). Järgmisena peate seifile juurdepääsuks sisestama parooli (joonis 7). Järgmine samm on failisüsteemi ja turvalise suuruse valimine (joonis 8). Turvaline suurus on dünaamiline, kuid saate määrata selle maksimaalse piirangu. See võimaldab säästa kettaruumi, kui te ei kasuta seifi täisvõimsusel. Soovi korral saate luua fikseeritud suurusega seifi, nagu on näidatud selle artikli jaotises Toimivus.

Riis. 6. Seifi nimi ja asukoht

Riis. 7. Parool seifile juurdepääsuks

Riis. 8. Failisüsteem ja turvaline suurus

Pärast seda näete UAC akent (kui see on lubatud), kus peate klõpsama Jah, seejärel kuvatakse aken koos teabega loodud seifi kohta. Selles peate klõpsama nuppu Lõpeta, mille järel avaneb Exploreri aken, mis kuvab monteeritud konteineri (kandja), vt joonis fig. 9.

Riis. 9. Programmi loodud virtuaalketas

Tagasi jaotisesse Krüpteeri failid ja valige loodud seif (joon. 10). Nupp Avage kapp võimaldab avada suletud seifi, Sulgege kapp- sulgemisnupp Redigeerimisvalikud avab menüü, mis sisaldab käske turvalise parooli kustutamiseks/kopeerimiseks/ümbernimetamiseks/muutmiseks. Nupp Varundamine võrgus võimaldab teil oma seifi varundada ja mitte ainult kõikjale, vaid pilve (joonis 11). Kuid kõigepealt peate looma konto Turvaline varukonto, mille järel saate kuni 2TB salvestusruumi ja teie seifid sünkroonitakse automaatselt võrgusalvestusega, mis on eriti kasulik, kui peate töötama sama seifiga erinevates arvutites.

Riis. 10. Toimingud seifil

Riis. 11. Looge turvalise varukonto

Midagi ei juhtu asjata. Seifide hoidmise hinnad leiate aadressilt secure.newsoftwares.net/signup?id=en. 2 TB eest peate maksma 400 dollarit kuus. 500 GB maksab 100 dollarit kuus. Ausalt öeldes on see väga kallis. 50–60 dollari eest saate rentida terve VPS-i, mille pardal on 500 GB, mida saate kasutada oma seifide hoiukohana ja luua sellele isegi oma veebisaidi.

Pange tähele: programm võib luua krüpteeritud partitsioone, kuid erinevalt PGP Desktopist ei saa see krüptida terveid kettaid. Peatükis Kaitske USB/CD-d saate kaitsta oma USB-/CD-/DVD-draive, aga ka meilimanuseid (joonis 12). Seda kaitset ei teostata aga meediumi enda krüpteerimisega, vaid vastavale andmekandjale isedekrüpteeriva seifi salvestamisega. Teisisõnu salvestatakse valitud meediumile programmi eemaldatud kaasaskantav versioon, mis võimaldab teil seifi "avada". See programm ei toeta ka meilikliente. Saate manuse krüptida ja lisada selle (juba krüpteeritult) meilile. Kuid manus krüpteeritakse tavalise parooliga, mitte PKI-ga. Arvan, et usaldusväärsusest pole mõtet rääkida.

Riis. 12. Kaitske USB/CD sektsiooni

Peatükk Tee rahakotid võimaldab teil luua rahakotte, mis sisaldavad teavet teie krediitkaartide, pangakontode jms kohta. (joonis 13). Loomulikult salvestatakse kogu teave krüpteeritud kujul. Kogu vastutustundega võin öelda, et see jaotis on kasutu, kuna puudub funktsioon rahakotist teabe eksportimiseks. Kujutage ette, et teil on palju pangakontosid ja olete nende kõigi kohta programmi sisestanud info - konto number, panga nimi, konto omanik, SWIFT-kood jne. Seejärel peate raha teile ülekandmiseks esitama oma konto andmed kolmandale osapoolele. Peate iga välja käsitsi kopeerima ja kleepima dokumenti või meili. Ekspordifunktsiooni olemasolu muudaks selle ülesande palju lihtsamaks. Minu jaoks on palju lihtsam salvestada kogu see teave ühte ühisesse dokumenti, mis tuleb paigutada programmi loodud virtuaalsele kettale - seifile.

Riis. 13. Rahakotid

Kaustaluku eelised:

- Atraktiivne ja selge liides, mis meeldib algajatele kasutajatele, kes räägivad inglise keelt.

- Läbipaistev kiire krüptimine, luues virtuaalseid krüptitud kettaid, millega saab töötada nagu tavaliste ketastega.

- Krüpteeritud konteinerite (seifide) võrgus varundamise ja sünkroonimise võimalus.

- Võimalus luua isedekrüpteerivaid konteinereid USB/CD/DVD-draividele.

Programmi puudused:

- Vene keele tugi puudub, mis muudab programmiga töötamise keeruliseks kasutajatele, kes inglise keelt ei tunne.

- Küsitavad funktsioonid Failide lukustamine (mis lihtsalt peidab faile, mitte ei "lukustab") ja Make Wallets (ilma teabe eksportimiseta ebaefektiivne). Ausalt öeldes arvasin, et funktsioon Lock Files tagab kettal oleva kausta/faili läbipaistva krüptimise, nagu seda teeb programm CyberSafe Top Secret või EFS-failisüsteem.

- Suutmatus faile allkirjastada või digitaalallkirju kontrollida.

- Seifi avamisel ei võimalda see valida draivitähte, mis määratakse seifile vastavale virtuaalsele kettale. Programmi sätetes saate valida ainult järjekorra, milles programm draivitähe määrab - kasvav (A-st Z-ni) või kahanevalt (Z-st A-ni).

- Integratsioon meiliklientidega puudub, on ainult võimalus manuseid krüpteerida.

- Pilvevarunduse kõrge hind.

PGP töölaud

Symanteci PGP Desktop on krüpteerimistarkvara komplekt, mis pakub paindlikku mitmetasandilist krüptimist. Programm erineb CyberSafe TopSecretist ja Folder Lockist oma tiheda integreerimise poolest süsteemikestaga. Programm on kesta sisse ehitatud (Explorer) ja selle funktsioonidele pääseb juurde Exploreri kontekstimenüü kaudu (joonis 14). Nagu näete, on kontekstimenüüs krüptimise, failide allkirjastamise jne funktsioone. Päris huvitav on isedekrüpteeriva arhiivi loomise funktsioon - iseavanev arhiivi põhimõttel ainult lahtipakkimise asemel dekrüpteeritakse ka arhiiv. Sarnane funktsioon on aga ka programmidel Folder Lock ja CyberSafe.

Riis. 14. PGP töölaua kontekstimenüü

Programmi funktsioonidele pääsete juurde ka süsteemisalve kaudu (joonis 15). Meeskond Avage PGP töölaud avab programmi peaakna (joonis 16).

Riis. 15. Programm süsteemses salves

Riis. 16. PGP töölaua aken

Programmi osad:

- PGP võtmed- võtmehaldus (nii teie enda kui ka saidilt keyserver.pgp.com imporditud).

- PGP-sõnumid- sõnumiteenuste haldamine. Kui programm on installitud, tuvastab programm automaatselt teie kontod ja krüpteerib automaatselt AOL Instant Messengeri suhtluse.

- PGP Zip- krüpteeritud arhiivide haldamine. Programm toetab läbipaistvat ja läbipaistmatut krüptimist. See jaotis rakendab läbipaistmatut krüptimist. Saate luua krüptitud ZIP-arhiivi (PGP Zip) või isedekrüpteeriva arhiivi (joonis 17).

- PGP ketas on läbipaistva krüpteerimisfunktsiooni rakendamine. Programm võib krüpteerida terve kõvaketta partitsiooni (või isegi kogu ketta) või luua uue virtuaalse ketta (konteineri). Samuti on olemas funktsioon nimega Shred Free Space, mis võimaldab ketta vaba ruumi pühkida.

- PGP-vaatur- siin saate dekrüpteerida PGP-sõnumeid ja manuseid.

- PGP NetShare- vahend kaustade "jagamiseks", samal ajal kui "jagamised" krüpteeritakse PGP abil ja teil on võimalus lisada/eemaldada kasutajaid (kasutajad tuvastatakse sertifikaatide alusel), kellel on juurdepääs "jagamisele".

Riis. 17. Isedekrüpteeriv arhiiv

Virtuaalsete ketaste puhul meeldis mulle eriti võimalus luua dünaamilise suurusega virtuaalketast (joonis 18), samuti valida mõni muu algoritm peale AES-i. Programm võimaldab teil valida draivitähe, millele virtuaalne ketas ühendatakse, samuti võimaldab teil ketta automaatselt ühendada süsteemi käivitumisel ja lahti ühendada, kui see on tühikäigul (vaikimisi pärast 15-minutilist tegevusetust).

Riis. 18. Loo virtuaalne ketas

Programm püüab kõike ja kõiki krüpteerida. See jälgib POP/SMTP-ühendusi ja pakub nende turvalisust (joonis 19). Sama kehtib ka kiirsuhtlusklientide kohta (joonis 20). Samuti on võimalik IMAP-ühendusi kaitsta, kuid see tuleb programmi seadetes eraldi lubada.

Riis. 19. Tuvastati SSL/TLS-ühendus

Riis. 20. PGP IM tegevuses

Kahju, et PGP Desktop ei toeta populaarseid kaasaegseid programme nagu Skype ja Viber. Kes kasutab praegu AOL IM-i? Ma arvan, et neid on vähe.

Samuti on PGP Desktopi kasutamisel keeruline konfigureerida kirjade krüptimist, mis töötab ainult pealtkuulamisrežiimis. Mis siis, kui krüptitud kirjad on juba vastu võetud ja pärast krüptitud sõnumi saamist käivitati PGP Desktop. Kuidas seda dekrüpteerida? Muidugi saate, kuid peate seda käsitsi tegema. Lisaks pole juba dekrüpteeritud sõnumid kliendis enam kaitstud. Ja kui seadistate kliendi sertifikaatide jaoks, nagu seda tehakse programmis CyberSafe Top Secret, siis on tähed alati krüptitud.

Ka pealtkuulamisrežiim ei tööta eriti hästi, kuna iga uue meiliserveri juures ilmub iga kord teade meilikaitse kohta ja Gmailis on neid palju. Postikaitseaknast tüdinete väga kiiresti.

Programm ei ole ka stabiilne (joonis 21).

Riis. 21. PGP Desktop hangus...

Samuti töötas süsteem pärast selle installimist aeglasemalt (subjektiivselt) ...

PGP töölaua eelised:

- Täisväärtuslik programm, mida kasutatakse failide krüptimiseks, failide allkirjastamiseks ja elektrooniliste allkirjade kontrollimiseks, läbipaistvaks krüptimiseks (virtuaalketaste ja kogu partitsiooni krüpteerimine), e-kirjade krüptimiseks.

- Võtmeserveri tugi keyserver.pgp.com.

- Süsteemi kõvaketta krüpteerimise võimalus.

- PGP NetShare funktsioon.

- Vaba ruumi ülekirjutamise võimalus.

- Tihe integratsioon Exploreriga.

Programmi puudused:

- Vene keele toe puudumine, mis raskendab inglise keelt mitteoskavate kasutajate tööd programmiga.

- Programmi ebastabiilne töö.

- Kehv programmi jõudlus.

- AOL IM-i tugi on olemas, kuid Skype'i ja Viberi tugi puudub.

- Juba dekrüpteeritud sõnumid jäävad kliendis kaitsmata.

- Meilikaitse töötab ainult pealtkuulamisrežiimis, millest tüdinete kiiresti, kuna meilikaitse aken ilmub iga kord iga uue serveri puhul.

CyberSafe täiesti salajane

Nagu eelmises ülevaates, ei esitata ka CyberSafe Top Secret programmi üksikasjalikku kirjeldust, kuna meie ajaveebis on sellest juba palju kirjutatud (joonis 22).

Riis. 22. CyberSafe Top Secret programm

Siiski pöörame siiski tähelepanu mõnele punktile - kõige olulisematele. Programm sisaldab tööriistu võtmete ja sertifikaatide haldamiseks ning CyberSafe'i enda võtmeserveri olemasolu võimaldab kasutajal avaldada sellel oma avalikku võtit, samuti hankida teiste ettevõtte töötajate avalikke võtmeid (joonis 23).

Riis. 23. Võtmehaldus

Programmi saab kasutada üksikute failide krüpteerimiseks, nagu on näidatud artiklis “Elektrooniline allkiri: tarkvaratoote CyberSafe Enterprise praktiline kasutamine ettevõttes. Esimene osa" . Mis puudutab krüpteerimisalgoritme, siis programm CyberSafe Top Secret toetab GOST-algoritme ja sertifitseeritud krüptoteenuse pakkujat CryptoPro, mis võimaldab seda kasutada riigiasutustes ja pankades.

Programmi saab kasutada ka kausta läbipaistvalt krüpteerimiseks (joonis 24), mis võimaldab seda kasutada EFS-i asendajana. Ja arvestades, et programm CyberSafe osutus usaldusväärsemaks ja kiiremaks (mõnedes stsenaariumides) kui EFS, siis pole see mitte ainult võimalik, vaid ka vajalik.

Riis. 24. Kausta C:\CS-Crypted läbipaistev krüpteerimine

Programmi CyberSafe Top Secret funktsionaalsus meenutab PGP Desktop programmi funktsionaalsust – kui märkasid, saab programmi kasutada ka meilisõnumite krüpteerimiseks, samuti failide elektrooniliseks allkirjastamiseks ja selle allkirja kontrollimiseks (jaotis Meil digitaalne allkiri, vaata joon. 25).

Riis. 25. Jaotis Meil digitaalne allkiri

Sarnaselt PGP Desktop programmiga saab ka CyberSafe Top Secret luua krüptitud virtuaalseid kettaid ja krüpteerida terve kõvaketta partitsiooni. Tuleb märkida, et CyberSafe Top Secret suudab erinevalt Folder Locki ja PGP Desktopi programmidest luua ainult fikseeritud suurusega virtuaalseid kettaid. Seda puudust aga neutraliseerib kausta läbipaistva krüpteerimise võimalus ja kausta suurust piirab ainult kõvaketta vaba ruumi hulk.

Erinevalt PGP Desktop programmist ei saa programm CyberSafe Top Secret süsteemi kõvaketast krüptida; see piirdub ainult väliste ja sisemiste süsteemiväliste draivide krüptimisega.

Kuid CyberSafe Top Secretil on pilvvarundamise võimalus ja erinevalt Folder Lockist on see võimalus täiesti tasuta; täpsemalt saab pilvevarundusfunktsiooni konfigureerida mis tahes teenuse jaoks - nii tasulise kui ka tasuta. Lisateavet selle funktsiooni kohta saate lugeda artiklist “Varukoopiate krüptimine pilveteenustes”.

Samuti väärib märkimist kaks programmi olulist omadust: kahefaktoriline autentimine ja usaldusväärsete rakenduste süsteem. Programmi sätetes saate määrata kas parooliga autentimise või kahefaktorilise autentimise (joonis 26).

Riis. 26. Programmi seadistused

Vahekaardil Lubatud. rakendusi Saate määratleda usaldusväärsed rakendused, millel on lubatud töötada krüptitud failidega. Vaikimisi on kõik rakendused usaldusväärsed. Kuid suurema turvalisuse huvides saate määrata rakendused, millel on lubatud töötada krüptitud failidega (joonis 27).

Riis. 27. Usaldusväärsed rakendused

Programmi CyberSafe Top Secret eelised:

- GOST-i krüpteerimisalgoritmide ja sertifitseeritud krüptoteenuse pakkuja CryptoPro tugi, mis võimaldab programmi kasutada mitte ainult üksikisikutel ja äriorganisatsioonidel, vaid ka valitsusasutustel.

- Toetab läbipaistvat kausta krüptimist, mis võimaldab kasutada programmi EFS-i asendajana. Arvestades, et programm tagab parema jõudluse ja turvalisuse, on selline asendamine enam kui õigustatud.

- Võimalus allkirjastada faile elektroonilise digitaalallkirjaga ja võimalus kontrollida faili allkirja.

- Sisseehitatud võtmeserver, mis võimaldab teil avaldada võtmeid ja pääseda juurde teistele võtmetele, mille on avaldanud ettevõtte teised töötajad.

- Võimalus luua virtuaalne krüptitud ketas ja võimalus krüpteerida kogu partitsioon.

- Võimalus luua isedekrüpteerivaid arhiive.

- Tasuta pilve varundamise võimalus, mis töötab mis tahes teenusega - nii tasulise kui ka tasuta.

- Kahefaktoriline kasutaja autentimine.

- Usaldusväärne rakendussüsteem, mis võimaldab krüptitud failidele juurde pääseda ainult teatud rakendustel.

- Rakendus CyberSafe toetab AES-NI juhiste komplekti, millel on positiivne mõju programmi jõudlusele (seda fakti näidatakse hiljem).

- Programmi CyberSafe draiver võimaldab töötada üle võrgu, mis võimaldab korraldada ettevõtte krüptimist.

- Venekeelne programmiliides. Inglise keelt kõnelevatel kasutajatel on võimalik inglise keelele üle minna.

Nüüd programmi puudustest. Programmil erilisi puudujääke ei ole, aga kuna ülesandeks oli seatud programme ausalt võrrelda, siis tuleb puudujääke siiski leida. Et olla tõeliselt valiv, "libisevad" mõnikord (väga-väga harva) programmi läbi lokaliseerimata sõnumid, nagu "Parool on nõrk". Samuti ei oska programm veel süsteemiketast krüptida, kuid selline krüpteerimine pole alati vajalik ja mitte igaühe jaoks. Kuid kõik need on väikesed asjad võrreldes PGP Desktopi külmutamise ja selle maksumusega (kuid te ei tea seda veel).

Esitus

PGP Desktopiga töötades jäi mulje (kohe pärast programmi installimist), et arvuti hakkas aeglasemalt tööle. Kui poleks olnud seda "kuuendat meelt", poleks seda jaotist selles artiklis olnud. Jõudlust otsustati mõõta CrystalDiskMarki abil. Kõik testid viiakse läbi päris masinas – ei mingeid virtuaalmasinaid. Sülearvuti konfiguratsioon on järgmine – Intel 1000M (1,8 GHz)/4 GB RAM/WD WD5000LPVT (500 GB, SATA-300, 5400 RPM, 8 MB puhver/Windows 7 64-bitine). Auto ei ole väga võimas, aga see on, mis ta on.Test viiakse läbi järgmiselt. Käivitame ühe programmi ja loome virtuaalse konteineri. Konteinerite parameetrid on järgmised:

- Virtuaalse ketta suurus on 2048 MB.

- Failisüsteem - NTFS

- Ajami täht Z:

- Seq – järjestikuse kirjutamise/jada lugemise test (ploki suurus = 1024KB);

- 512K - juhusliku kirjutamise/juhusliku lugemise test (ploki suurus = 512KB);

- 4K on sama mis 512K, kuid ploki suurus on 4 KB;

- 4K QD32 – juhusliku kirjutamise/lugemise test (ploki suurus = 4KB, järjekorra sügavus = 32) NCQ ja AHCI jaoks.

Alustame tavalisest kõvakettast, et oleks, millega võrrelda. Draivi C: (mis on minu arvuti ainus partitsioon) jõudlust peetakse võrdluseks. Niisiis, sain järgmised tulemused (joonis 28).

Riis. 28. Kõvaketta jõudlus

Nüüd alustame esimese programmi testimist. Olgu selleks Folder Lock. Joonisel fig. Joonisel 29 on näidatud loodud konteineri parameetrid. Pange tähele: ma kasutan fikseeritud suurust. Programmi tulemused on näidatud joonisel fig. 30. Nagu näete, on jõudlus võrdlusalusega võrreldes oluliselt vähenenud. Aga see on normaalne nähtus – andmed ju krüpteeritakse ja dekrüpteeritakse käigu pealt. Tootlikkus peaks olema väiksem, küsimus on kui palju.

Riis. 29. Kaustaluku konteineri parameetrid

Riis. 30. Kaustaluku tulemused

Järgmine programm on PGP Desktop. Joonisel fig. 31 - loodud konteineri parameetrid ja joonisel fig. 32 - tulemused. Minu tunded said kinnitust - programm töötab tõesti aeglasemalt, mida test kinnitas. Kuid kui see programm töötas, "aeglustus" mitte ainult virtuaalne ketas, vaid isegi kogu süsteem, mida teiste programmidega töötamisel ei täheldatud.

Riis. 31. PGP Desktop konteineri parameetrid

Riis. 32. PGP Desktop programmi tulemused

Jääb üle vaid testida programmi CyberSafe Top Secret. Nagu tavaliselt, kõigepealt - konteineri parameetrid (joonis 33) ja seejärel programmi tulemused (joonis 34).

Riis. 33. CyberSafe'i ülisalajane konteineri parameetrid

Riis. 34. Programmi CyberSafe Top Secret tulemused

Arvan, et kommentaarid on tarbetud. Vastavalt produktiivsusele jagunesid kohad järgmiselt:

- CyberSafe täiesti salajane

- Kausta lukk

- PGP töölaud

Hind ja järeldused

Kuna testisime patenteeritud tarkvara, tuleb arvestada veel ühe olulise teguriga – hinnaga. Folder Locki rakendus maksab 39,95 $ ühe installi ja 259,70 $ 10 installi eest. Ühest küljest pole hind väga kõrge, kuid programmi funktsionaalsus on ausalt öeldes väike. Nagu märgitud, on failide ja rahakoti peitmise funktsioonidest vähe kasu. Secure Backup funktsioon nõuab lisatasu, seetõttu on ligi 40 dollari maksmine (kui paned end tavakasutaja, mitte ettevõtte olukorda) pelgalt failide krüpteerimise ja isedekrüpteerivate seifide loomise eest kulukas.PGP Desktopi programm maksab 97 dollarit. Ja pange tähele - see on ainult alghind. Täisversioon koos kõigi moodulite komplektiga maksab umbes 180–250 dollarit ja see on ainult 12-kuuline litsents. Teisisõnu, igal aastal peate programmi kasutamise eest maksma 250 dollarit. Minu arvates on see liialdus.

Programm CyberSafe Top Secret on nii funktsionaalsuse kui ka hinna poolest kuldne keskmine. Tavakasutajale läheb programm maksma vaid 50 dollarit (Venemaale spetsiaalne kriisivastane hind, teiste riikide jaoks maksab täisversioon 90 dollarit). Pange tähele, nii palju maksab programmi Ultimate kõige täielikum versioon.

Tabel 1 sisaldab kõigi kolme toote omaduste võrdlustabelit, mis aitab teil oma toodet valida.

Tabel 1. Programmid ja funktsioonid

| Funktsioon | Kausta lukk | PGP töölaud | CyberSafe täiesti salajane |

| Virtuaalsed krüptitud kettad | Jah | Jah | Jah |

| Krüptige kogu partitsioon | Ei | Jah | Jah |

| Süsteemiketta krüptimine | Ei | Jah | Ei |

| Mugav integreerimine meiliklientidega | Ei | Ei | Jah |

| Meilisõnumite krüpteerimine | Jah (piiratud) | Jah | Jah |

| Failide krüpteerimine | Ei | Jah | Jah |

| Digiallkiri, allkirjastamine | Ei | Jah | Jah |

| EDS, kontrollimine | Ei | Jah | Jah |

| Läbipaistev kausta krüptimine | Ei | Ei | Jah |

| Ise dekrüpteerivad arhiivid | Jah | Jah | Jah |

| Pilvevarundamine | jah (tasuline) | Ei | Jah (tasuta) |

| Usaldusväärne rakendussüsteem | Ei | Ei | Jah |

| Sertifitseeritud krüptoteenuse pakkuja tugi | Ei | Ei | Jah |

| Tokenide tugi | Ei | Ei (ei toetata enam) | Jah (CryptoPro installimisel) |

| Oma võtmeserver | Ei | Jah | Jah |

| Kahefaktoriline autentimine | Ei | Ei | Jah |

| Üksikute failide peitmine | Jah | Ei | Ei |

| Kõvaketta partitsioonide peitmine | Jah | Ei | Jah |

| Rahakotid makseteabe salvestamiseks | Jah | Ei | Ei |

| GOST krüptimise tugi | Ei | Ei | Jah |

| Vene liides | Ei | Ei | Jah |

| Järjestikune lugemine/kirjutamine (DiskMark), MB/s | 47/42 | 35/27 | 62/58 |

| Hind | 40$ | 180-250$ | 50$ |

Võttes arvesse kõiki selles artiklis välja toodud tegureid (funktsionaalsus, jõudlus ja hind), on selle võrdluse võitja CyberSafe Top Secret programm. Kui teil on küsimusi, vastame neile hea meelega kommentaarides.

Sildid: lisa sildid

Kaasaegse telekommunikatsiooni arengu üks olulisemaid suundumusi on IP-telefoni areng - mitmesugused uued tehnoloogiad, mis tagavad multimeediumsõnumite (kõne, andmed, video) edastamise info- ja arvutivõrkude (ICN) kaudu, mis on üles ehitatud IP (Internet Protocol) alusel, sealhulgas kohalikes, ettevõtete, globaalsetes arvutivõrkudes ja Internetis. IP-telefoni mõiste hõlmab Interneti-telefoni, mis võimaldab korraldada telefonisuhtlust Interneti-abonentide vahel, üldkasutatavate telefonivõrkude (PSTN) abonentide vahel Interneti kaudu, samuti telefonisuhtlust PSTN-i ja Interneti-abonentide vahel.

IP-telefonil on mitmeid vaieldamatuid eeliseid, mis tagavad selle kiire arengu ja arvutitelefonituru laienemise. See on kasulik lõppkasutajatele, kellele pakutakse telefoniteenust üsna madala minutitasuga. Kaugharudega ettevõtetel võimaldab IP-tehnoloogia korraldada kõnesidet olemasolevate ettevõtte IP-võrkude abil. Mitme sidevõrgu asemel kasutatakse ühte. IP-telefoni vaieldamatu eelis tavalise telefoni ees on võimalus pakkuda lisateenuseid läbi multimeediaarvuti ja erinevate internetirakenduste kasutamise. Seega saavad ettevõtted ja eraisikud IP-telefoni abil laiendada oma suhtlusvõimalusi, et hõlmata täiustatud videokonverentse, rakenduste jagamist, tahvli tüüpi tööriistu ja muud sarnast.

Millised rahvusvahelised standardid ja protokollid reguleerivad IP-telefonis kasutatava riist- ja tarkvaraside funktsioneerimise põhiparameetreid ja algoritme? Ilmselgelt, nagu nimigi ütleb, põhineb see tehnoloogia IP-protokollil, mida aga ei kasutata ainult telefonis: see töötati algselt välja digitaalsete andmete edastamiseks pakettkommutatsiooniga infosüsteemidesse.

Võrkudes, mis ei paku garanteeritud teenuse kvaliteeti (sealhulgas IP-protokollile ehitatud võrgud), võivad paketid kaduda, nende saabumise järjekord muutuda ja pakettidena edastatavad andmed moonduda. Edastatava teabe usaldusväärse edastamise tagamiseks nendel tingimustel kasutatakse erinevaid transpordikihi protseduure. Digitaalsete andmete edastamisel kasutatakse selleks TCP (Transmission Control Protocol) protokolli. See protokoll tagab usaldusväärse andmeedastuse ja taastab pakettide esialgse järjekorra. Kui paketis tuvastatakse viga või pakett kaob, saadavad TCP protseduurid uuesti saatmise taotluse.

Heli- ja videokonverentsirakenduste puhul mõjutavad pakettide viivitused signaali kvaliteeti palju rohkem kui üksikud andmekahjustused. Erinevused viivitustes võivad põhjustada pause. Sellised rakendused nõuavad teist transpordikihi protokolli, mis tagab pakettide algse jada taastamise, nende edastamise minimaalse viivitusega, reaalajas taasesituse täpselt kindlaksmääratud hetkedel, liikluse tüübi tuvastamise, grupi- või kahesuunalise suhtluse. See protokoll on reaalajas transpordiprotokoll RTP (Real-Time Transport Protocol). See protokoll reguleerib multimeediumiandmete edastamist pakettidena IVS-i kaudu transpordi tasemel ja seda täiendab reaalajas andmeedastuse juhtimisprotokoll RTCP (Real-Time Control Protocol). RTCP-protokoll omakorda pakub meediumiedastuse juhtimist, teenuse kvaliteedi kontrolli, suhtlust praeguses suhtlusseansis osalejate kohta, haldamist ja tuvastamist ning seda peetakse mõnikord RTP-protokolli osaks.

Paljud IP-telefonile pühendatud väljaanded märgivad, et enamik võrguseadmeid ja selle tehnoloogia eritarkvara on välja töötatud Rahvusvahelise Telekommunikatsiooniliidu (ITU-T) telekommunikatsiooni standardimise sektori soovituse H.323 (sh TAPI 3.0, NetMeeting 2.0 jne) alusel. .). Kuidas on H.323 seotud RTP ja RTCP protokollidega? H.323 on lai kontseptuaalne raamistik, mis sisaldab palju muid standardeid, millest igaüks hõlmab teabe edastamise erinevaid aspekte. Enamikku neist standarditest, nagu heli- ja videokoodekistandardid, kasutatakse laialdaselt mitte ainult IP-telefonis. Mis puudutab RTP/RTCP protokolle, siis need moodustavad H.323 standardi aluse, on keskendunud IP-tehnoloogia pakkumisele ja on IP-telefoni korralduse aluseks. See artikkel on pühendatud nende protokollide käsitlemisele.

2. Põhimõisted

Reaalajas transpordiprotokoll RTP pakub multimeediumiandmete (nt interaktiivse heli ja video) reaalajas reaalajas edastamist. See protokoll rakendab liikluse tüübi tuvastamist, pakettide järjestuse nummerdamist ja sellega töötamist ajatemplid ja käigukasti juhtimine.

RTP-protokoll töötab, määrates igale väljuvale paketile ajatemplid. Vastuvõtu poolel näitavad pakettide ajatemplid, millises järjestuses ja milliste viivitustega neid tuleb esitada. RTP ja RTCP tugi võimaldab vastuvõtval hostil korraldada vastuvõetud paketid õiges järjekorras, vähendada võrgu latentsusaja kõikumiste mõju signaali kvaliteedile ning taastada heli ja video sünkroonimine, et kasutajad saaksid sissetulevat teavet korralikult kuulda ja vaadata.

Pange tähele, et RTP-l endal puudub mehhanism õigeaegse andmeedastuse ja teenuse kvaliteedi tagamiseks, kuid ta kasutab selle tagamiseks alusteenuseid. See ei takista korrastamata pakette, kuid ei eelda, et alusvõrk on täiesti töökindel ja edastab pakette õiges järjestuses. RTP-s sisalduvad järjenumbrid võimaldavad vastuvõtjal rekonstrueerida saatja pakettide jada.

RTP-protokoll toetab nii kahesuunalist sidet kui ka andmeedastust sihtrühmade rühmale, kui aluseks olev võrk toetab multiedastust. RTP on loodud üksikrakenduste jaoks vajaliku teabe pakkumiseks ja enamikul juhtudel on see integreeritud rakenduse töösse.

Kuigi RTP-d peetakse transpordikihi protokolliks, töötab see tavaliselt teise transpordikihi protokolli UDP (User Datagram Protocol) peal. Mõlemad protokollid annavad oma osa transpordikihi funktsionaalsusest. Tuleb märkida, et RTP ja RTCP on aluseks olevatest transpordi- ja võrgukihtidest sõltumatud, seega saab RTP/RTCP-d kasutada koos teiste sobivate transpordiprotokollidega.

RTP/RTCP-protokolli andmeühikuid nimetatakse pakettideks. RTP-protokolli järgi genereeritud ja multimeediumiandmete edastamiseks kasutatavaid pakette nimetatakse infopakettideks ehk andmepakettideks ning RTCP-protokolli kohaselt genereeritud ja telekonverentsi usaldusväärseks toimimiseks vajaliku teenuseteabe edastamiseks kasutatavaid pakette nimetatakse pakettide juhtimis- või juhtpakettideks. RTP-pakett sisaldab fikseeritud päist, valikulist muutuva pikkusega päiselaiendit ja andmevälja. RTCP pakett algab fikseeritud osaga (sarnaselt RTP teabepakettide fikseeritud osaga), millele järgnevad muutuva pikkusega struktuurielemendid.

Selleks, et RTP-protokoll oleks paindlikum ja seda saaks kasutada erinevate rakenduste jaoks, on osa selle parameetreid tehtud tahtlikult määratlemata, kuid see näeb ette profiili mõiste. Profiil on RTP- ja RTCP-protokollide parameetrite kogum teatud rakenduste klassi jaoks, mis määrab nende toimimise omadused. Profiil määratleb üksikute paketi päise väljade kasutamise, liikluse tüübid, päise lisamised ja päise laiendused, paketitüübid, teenused ja algoritmid sideturbe tagamiseks, alusprotokolli kasutamise omadused jne (näiteks jaotis 11 käsitleb RFC 1890 RTP profiilis pakutud heli- ja videokonverentside jaoks minimaalse juhtimisega). Iga rakendus töötab tavaliselt ainult ühe profiiliga ja profiili tüüp määratakse sobiva rakenduse valimisega. Profiili tüübile pole selgesõnaliselt märgitud pordi numbri, protokolli identifikaatori jne järgi. ei ole tagatud.

Seega peab konkreetse rakenduse täielik RTP spetsifikatsioon sisaldama täiendavaid dokumente, mis sisaldavad profiili kirjeldust, samuti liikluse vormingu kirjeldust, mis määratleb, kuidas teatud tüüpi liiklust, näiteks heli või videot, RTP-s töödeldakse.

Multimeedia andmeedastuse funktsioone heli- ja videokonverentsi ajal käsitletakse järgmistes jaotistes.

2.1. Grupi helikonverentsid

Grupi helikonverentsi jaoks on vaja mitme kasutaja rühma aadressi ja kahte porti. Sel juhul on heliandmete vahetamiseks vaja ühte porti ja teist kasutatakse RTCP-protokolli juhtimispakettide jaoks. Rühma aadressi ja sadamateave saadetakse telekonverentsil ettenähtud osalejatele. Kui nõutakse privaatsust, võib teabe- ja juhtpakette krüpteerida vastavalt jaotises 7.1 määratletule, sel juhul tuleb genereerida ja levitada ka krüpteerimisvõti.

Iga konverentsil osaleja kasutatav helikonverentsirakendus saadab heliandmeid väikeste tükkidena, näiteks 20 ms. Igale heliandmete osale eelneb RTP päis; RTP päis ja andmed vormistatakse (kapseldatakse) vaheldumisi UDP-paketiks. RTP päis näitab, millist tüüpi helikodeeringut (nt PCM, ADPCM või LPC) paketi andmete genereerimiseks kasutati. See võimaldab muuta kodeeringu tüüpi konverentsi ajal, näiteks kui ilmub uus osaleja, kes kasutab madala ribalaiusega linki või kui võrk on ülekoormatud.

Internetis, nagu ka teistes pakettkommutatsiooniga andmesidevõrkudes, lähevad paketid mõnikord kaotsi ja järjestatakse ümber ning nende järjekord viibib erineva aja jooksul. Nende sündmuste vastu võitlemiseks sisaldab RTP päis ajatemplit ja järjenumbrit, mis võimaldab adressaatidel ajastust lähtestada, nii et näiteks kõlar esitab osa helisignaalist pidevalt iga 20 ms järel. See ajastuse rekonstrueerimine viiakse läbi uudisterühma iga RTP-pakettide allika jaoks eraldi ja sõltumatult. Järjenumbrit saab saaja kasutada ka kadunud pakettide arvu hindamiseks.

Kuna telekonverentsil osalejad saavad konverentsi ajal liituda ja sealt lahkuda, on kasulik teada, kes parajasti konverentsil osalevad ja kui hästi konverentsil osalejad heliandmeid vastu võtavad. Sel eesmärgil väljastab iga helirakenduse eksemplar konverentsi ajal perioodiliselt kontrollpordis (RTCP-pordis) kõigi teiste osalejate rakendustele sõnumeid selle kasutaja nime näitavate pakettide vastuvõtmise kohta. Vastuvõtmisteade näitab, kui hästi praegust kõlarit kuuldakse, ja seda saab kasutada adaptiivsete kodeerijate juhtimiseks. Lisaks kasutajanimele võib ribalaiuse juhtimiseks lisada ka muud identifitseerimisteavet. Konverentsilt lahkudes saadab sait RTCP BYE paketi.

2.2. Videokonverentsid

Kui telekonverentsil kasutatakse nii heli- kui ka videosignaale, edastatakse need eraldi. Igat tüüpi liikluse teisest sõltumatuks edastamiseks tutvustab protokolli spetsifikatsioon RTP-sideseansi kontseptsiooni (vt kasutatud lühendite ja terminite loendit). Seanss on määratletud konkreetse sihtkoha transpordiaadresside paariga (üks võrguaadress pluss paar porti RTP ja RTCP jaoks). Iga liiklustüübi paketid saadetakse kahe erineva UDP-pordi ja/või multisaateaadresside paari abil. Heli- ja videoseansside vahel puudub otsene RTP-ühendus, välja arvatud see, et mõlemas seansis osalev kasutaja peab kasutama mõlema seansi RTCP-pakettides sama kanoonilist nime, et seansse saaks linkida.

Üks selle eraldamise põhjus on see, et mõnel konverentsil osalejal peab olema lubatud vastu võtta ainult ühte tüüpi liiklust, kui nad seda soovivad. Vaatamata eraldamisele saab lähtemeediumi (heli ja video) sünkroonset taasesitust saavutada, kasutades mõlema seansi jaoks RTCP-pakettides kaasas olevat ajastusteavet.

2.3. Mikserite ja tõlkijate mõiste

Kõik saidid ei saa alati samas vormingus multimeediumiandmeid vastu võtta. Mõelge juhtumile, kus ühest kohast pärit osalejad on väikese kiirusega lingi kaudu ühendatud enamiku teiste konverentsil osalejatega, kellel on võrgule lairibajuurdepääs. Selle asemel, et sundida kõiki kasutama väiksemat ribalaiust ja madalama kvaliteediga helikodeeringut, saab RTP-kihi sideseadme, mida nimetatakse mikseriks, paigutada väikese ribalaiusega piirkonda. See mikser sünkroniseerib uuesti sissetulevad helipaketid, et taastada algsed 20 ms intervallid, segab need rekonstrueeritud helivood üheks vooks, kodeerib helisignaali kitsa ribalaiuse jaoks ja edastab paketivoo väikese kiirusega lingi kaudu. Sel juhul saab pakette adresseerida ühele adressaadile või erinevate aadressidega saajate rühmale. Et võimaldada vastuvõtvatel lõpp-punktidel anda õiget teavet sõnumite allika kohta, sisaldab RTP päis segajate jaoks vahendeid segapaketi koostisele kaasa aidanud allikate tuvastamiseks.

Mõned helikonverentsi osalejad võivad olla ühendatud lairibaühenduste kaudu, kuid nad ei pruugi olla IP-rühmakonverentsi (IPM) kaudu kättesaadavad. Näiteks võivad need asuda rakenduskihi tulemüüri taga, mis ei luba ühtegi IP-paketti edastada. Sellistel juhtudel pole vaja miksereid, vaid teist tüüpi RTP-taseme sideseadmeid, mida nimetatakse tõlkijateks. Kahest releest üks on paigaldatud väljaspool tulemüüri ja väliselt edastab kõik turvalise ühenduse kaudu vastuvõetud multisaatepaketid teisele tulemüüri taha paigaldatud releele. Tulemüüri taga olev relee edastab need uuesti multisaatepakettidena mitme kasutajaga rühmale, mis on piiratud saidi sisevõrguga.

Mikserid ja tõlkijad võivad olla loodud mitmeks otstarbeks. Näide: videomikser, mis skaleerib üksikute inimeste videopildid sõltumatutes videovoogudes ja koostab need üheks videovooks, simuleerides rühmastseeni. Tõlkenäited: ainult IP/UDP-hostide rühma ühendamine ainult ST-II-ga hostide rühmaga või video paketthaaval ümberkodeerimine üksikutest allikatest ilma uuesti sünkroonimise või segamiseta. Mikserite ja tõlkijate töö üksikasju käsitletakse 5. jaotises.

2.4. Baitide järjekord, joondus ja ajatempli vorming

Kõik RTP/RTCP pakettide väljad edastatakse üle võrgu baitides (oktettides); kõige olulisem bait edastatakse esimesena. Kõik päisevälja andmed on joondatud vastavalt nende pikkusele . Valikuliseks märgitud oktettide väärtus on null.

Absoluutne aeg (seinakellaaeg) RTP-s esitatakse võrguajaprotokolli (NTP) ajatempli vormingus, mis on ajaviide sekundites 1. jaanuari 1900 nulli tunni suhtes. NTP ajatempli täisvorming on märgita 64-bitine fikseeritud punktiga arv, mille esimeses 32 bitis on täisarvuline osa ja viimases 32 bitis murdosa. Mõned kompaktsema esitusega väljad kasutavad ainult keskmist 32 bitti – täisarvuosa alumist 16 bitti ja murdosa kõige olulisemat 16 bitti.

Selle artikli kahes järgmises osas (3 ja 4) käsitletakse vastavalt RTP- ja RTCP-protokolli pakettvorminguid ja tööfunktsioone.

3. RTP andmeedastusprotokoll

3.1. RTP fikseeritud päiseväljad

Nagu eespool märgitud, sisaldab RTP-pakett fikseeritud päist, valikulist muutuva pikkusega päise laiendit ja andmevälja. RTP-protokolli pakettide fikseeritud päis on järgmises vormingus: .

Esimesed kaksteist oktetti on olemas igas RTP-paketis, samas kui CSRC (panusallika) väli on olemas ainult siis, kui mikser selle sisestab. Väljadel on järgmised eesmärgid.

Versioon (V): 2 bitti. See väli identifitseerib RTP versiooni. See artikkel hõlmab RTP-protokolli versiooni 2 (väärtust 1 kasutati RTP esimeses mustandis).

Polsterdus (P): 1 bitt. Kui polsterdusbitiks on seatud üks, sisaldab lõpus olev pakett ühte või mitut polsterdusoktetti, mis ei ole liikluse osa. Täidise viimane oktett sisaldab viidet selliste oktettide arvule, mida tuleks hiljem ignoreerida. Täitmist võivad nõuda mõned fikseeritud plokisuurusega krüpteerimisalgoritmid või mitme RTP-paketi kandmine ühes aluseks olevas protokolli andmeplokis.

Laiendus (X): 1 bitt. Kui laiendusbitt on määratud, järgneb fikseeritud päisele päiselaiend, mille vorming on määratletud .

CSRC loendur (CC): 4 bitti. CSRC loendur sisaldab fikseeritud päisele järgnevate kaasatud CSRC allika identifikaatorite arvu (vt kasutatud lühendite ja terminite loendit).

Marker (M): 1 bitt. Markeri tõlgenduse määrab profiil. Selle eesmärk on võimaldada oluliste sündmuste (nt videokaadri piirid) märgistamist pakettvoos. Profiil võib sisestada täiendavaid markerbitte või määrata, et markerbitte pole, muutes bittide arvu liiklustüübi väljal (vt ).

Liiklustüüp (PT): 7 bitti. See väli identifitseerib RTP-liikluse vormingu ja määrab, kuidas rakendus seda tõlgendab. Profiil määrab vaikimisi staatilise vastenduse PT väärtuste ja liiklusvormingute vahel. Täiendavaid liiklustüüpide koode saab määratleda dünaamiliselt mitte-RTP vahenditega. RTP-paketi saatja loob igal ajahetkel ühe RTP-liikluse tüübi väärtuse; See väli ei ole mõeldud üksikute meediumivoogude multipleksimiseks (vt ).

Järjestusnumber: 16 bitti. Järjenumbri väärtus suureneb iga saadetud RTP teabepaketiga ühe võrra ja saaja saab seda kasutada pakettide kadude tuvastamiseks ja nende esialgse jada taastamiseks. Järjenumbri algväärtus valitakse juhuslikult, et muuta selle välja teadaolevate väärtuste põhjal võtme lahtimurdmine keeruliseks (isegi kui allikas krüptimist ei kasuta, kuna paketid võivad läbida krüptimist kasutava tõlkija) . Ajatempel: 32 bitti. Ajatempel kajastab RTP teabepaketi esimese okteti proovivõtupunkti. Proovivõtupunkt tuleb saada taimerist, mis suurendab oma väärtusi ajas monotoonselt ja lineaarselt, et tagada sünkroonimine ja tuvastada värinat (vt punkt 4.3.1). Taimeri eraldusvõime peab olema piisav soovitud ajastuse täpsuse ja pakettide saabumise värina mõõtmiseks (ühest taimeri raportist videokaadri kohta tavaliselt ei piisa). Ajastussagedus sõltub edastatava liikluse vormingust ja see määratakse staatiliselt liiklusvormingu profiilis või spetsifikatsioonis või seda saab määrata dünaamiliselt liiklusvormingute jaoks, mis on määratletud "mitte-RTP vahenditega". Kui RTP-pakette genereeritakse perioodiliselt, tuleb süsteemitaimeri väärtuste asemel kasutada diskreetitaimeriga määratud nominaalseid diskreetimisaegu. Näiteks fikseeritud kiirusega helisignaali puhul on soovitav, et ajatempliandurit suurendataks ühe võrra iga diskreetimisperioodi kohta. Kui helirakendus sisendseadmest loeb plokke, mis sisaldavad 160 näidist, siis tuleb iga sellise ploki ajatemplit suurendada 160 võrra, olenemata sellest, kas plokk edastatakse paketina või lähtestatakse pausina. Ajatempli algväärtus, nagu ka järjenumbri algväärtus, on juhuslik muutuja. Mitmel järjestikusel RTP-paketil võivad olla võrdsed ajatemplid, kui need genereeritakse loogiliselt samal ajal, näiteks kui need kuuluvad samasse videokaadrisse. Järjestikused RTP-paketid võivad sisaldada mittemonotoonseid ajatempleid, kui andmeid ei edastata diskreetimisjärjestuses, nagu interpoleeritud MPEG-videokaadrite puhul (samas on pakettide järjekorranumbrid edastamisel siiski monotoonsed).

SSRC: 32 bitti. Väli SSRC (sünkroonimisallikas) identifitseerib sünkroonimisallika (vt kasutatud lühendite ja terminite loendit). See identifikaator valitakse juhuslikult, nii et kahel sama RTP-seansi sünkroonimisallikal ei oleks sama SSRC-identifikaatorit. Kuigi tõenäosus, et mitu allikat valib sama identifikaatori, on väike, peavad kõik RTP-rakendused olema valmis selliste kokkupõrgete tuvastamiseks ja lahendamiseks. Jaotis 6 käsitleb kokkupõrgete tõenäosust koos mehhanismiga nende lahendamiseks ja RTP kihi silmuste tuvastamiseks SSRC identifikaatori unikaalsuse põhjal. Kui allikas muudab oma allika transpordiaadressi, peab see valima ka uue SSRC-identifikaatori, et vältida selle tõlgendamist tagasisilmusallikana.

CSRC loend: 0 kuni 15 üksust, igaüks 32 bitti. CSRC (panusallikate) loend tuvastab paketis sisalduva liikluse kaasatud allikad. Identifikaatorite arv määratakse väljal CC. Kui kaasatud allikaid on üle viieteistkümne, saab neist tuvastada vaid 15. CSRC ID-d sisestavad mikserid, kui kasutatakse lülitatud allikate jaoks SSRC ID-sid. Näiteks helipakettide puhul loetletakse CSRC-loendis kõigi paketi loomisel segatud allikate SSRC ID-d, mis annab adressaadile õige teabe sõnumiallikate kohta.

3.2. RTP suhtlusseansid

Nagu eelpool mainitud, tuleb RTP protokolli järgi eri tüüpi liiklust edastada eraldi, erinevates RTP sideseanssides. Seanss on määratletud konkreetse sihtkoha transpordiaadresside paariga (üks võrguaadress pluss paar porti RTP ja RTCP jaoks). Näiteks telekonverentsil, mis koosneb eraldi kodeeritud helist ja videost, tuleb igat tüüpi liiklust saata eraldi RTP-seansis, millel on oma sihtkoha transpordiaadress. Ei ole ette nähtud, et heli ja videot edastatakse samas RTP-seansis ning need eraldatakse liikluse tüübi või SSRC-väljade alusel. Erinevat tüüpi liiklusega, kuid sama SSRC-d kasutavad pakettide põimimine võib põhjustada mõningaid probleeme:

- Kui üks liiklustüüpidest seansi ajal muutub, pole üldisi vahendeid, et määrata, milline vanadest väärtustest on uuega asendatud.

- SSRC tuvastab ühe ajastusintervalli väärtuse ja järjenumbriruumi. Mitut tüüpi liikluse põimimine nõuaks erinevaid sünkroonimisintervalle, kui erinevate voogude taktsagedused on erinevad, ja erinevaid järjenumbrite ruume, et näidata liikluse tüüpi, millega paketikadu on seotud.

- RTCP saatja ja vastuvõtja sõnumid (vt jaotis 4.3) kirjeldavad SSRC jaoks ainult ühte ajastusintervalli väärtust ja järjekorranumbri ruumi ega sisalda liiklustüübi välja.

- RTP-mikser ei ole võimeline kombineerima erinevat tüüpi liikluse põimitud vooge üheks vooks.

- Järgmised tegurid takistavad mitut tüüpi liikluse edastamist ühe RTP-seansi jooksul: erinevate võrguteede kasutamine või võrguressursside eraldamine; Vajadusel multimeediumiandmete alamhulga vastuvõtmine, näiteks ainult heli, kui videosignaal ületab saadaoleva ribalaiuse; kuulaja juurutused, mis kasutavad erinevat tüüpi liikluse jaoks eraldi protsesse, samas kui eraldiseisvate RTP-seansside kasutamine võimaldab nii ühe- kui ka mitmeprotsessilisi rakendusi.

Kasutades iga liiklustüübi jaoks erinevaid SSRC-sid, kuid edastades need samas RTP-seansis, saate vältida kolme esimest probleemi, kuid te ei saa vältida kahte viimast. Seetõttu nõuab RTP-protokolli spetsifikatsioon, et iga liiklustüüp kasutaks oma RTP-seanssi.

3.3. Profiiliga määratletud RTP päise muudatused

Olemasolev RTP teabepaketi päis on täielik kõigi RTP-d toetavate rakenduste klasside jaoks üldiselt nõutavate funktsioonide jaoks. Kuid selleks, et see sobiks paremini konkreetsete eesmärkidega, võib päist muuta profiili spetsifikatsioonis määratletud muudatuste või täienduste kaudu.

Markerbitt ja liikluse tüübi väli kannavad profiilispetsiifilist teavet, kuid need asuvad fikseeritud päises, kuna eeldatakse, et paljud rakendused vajavad neid. Neid välju sisaldava okteti saab profiiliga ümber määratleda, et see vastaks erinevatele nõuetele, näiteks rohkema või vähema markerbiti abil. Kui markerbitte on olemas, tuleks need paigutada okteti kõige olulisematesse bittidesse, kuna profiilist sõltumatud monitorid võivad olla võimelised jälgima korrelatsiooni pakettide kadumise mustrite ja markerbiti vahel.

Paketi andmeväljal tuleb kanda lisateavet, mis on teatud liiklusvormingu jaoks vajalik (näiteks video kodeeringu tüüp). Selle saab paigutada kindlasse kohta andmemassiivi alguses või sees.

Kui konkreetne rakenduste klass nõuab liiklusvormingust sõltumatuid lisafunktsioone, peab profiil, millega need rakendused töötavad, määratlema täiendavad fikseeritud väljad, mis asuvad vahetult pärast olemasoleva fikseeritud päise SSRC välja. Need rakendused saavad kiiresti juurde pääseda otse täiendavatele väljadele, samas kui profiilist sõltumatud monitorid või logijad saavad RTP-pakette siiski töödelda, tõlgendades ainult esimest 12 oktetti.

Kui leitakse, et üldiselt on vaja lisafunktsionaalsust kõigis profiilides, tuleb fikseeritud päises püsivaks muutmiseks määrata uus RTP versioon.

3.4. RTP päise laiendus

Et võimaldada üksikutel rakendustel katsetada uute vormingust sõltumatute funktsioonidega, mis nõuavad andmepaketi päises lisateabe kandmist, pakub RTP paketipäise laiendusmehhanismi. See mehhanism on loodud nii, et teised suhtlevad rakendused, mis seda ei vaja, saavad päiselaiendit ignoreerida.

Kui RTP päises on X-biti väärtuseks üks, lisatakse fikseeritud RTP päisele muutuva pikkusega päise laiendus (järgides CSRC loendit, kui see on olemas). Pange tähele, et see päiselaiend on ainult piiratud kasutamiseks. RTP paketi päise laiendil on järgmine vorming:

Laiendus sisaldab 16-bitise pikkusega välja, mis näitab selles olevate 32-bitiste sõnade arvu, välja arvatud nelja okteti laienduse päis (seega võib pikkus olla null). Fikseeritud RTP teabepaketi päisele saab lisada ainult ühe laienduse. Et võimaldada igal mitmel koostalitlusvõimelisel rakendusel iseseisvalt katsetada erinevate päiselaienditega või lubada konkreetsel teostusel katsetada rohkem kui üht tüüpi päiselaienditega, on laienduse esimese 16 biti kasutamine määramata, reserveeritud identifikaatorite või identifikaatorite eristamiseks või parameetrid. Nende 16 biti vorming tuleb määrata selle profiili spetsifikatsioonidega, millega rakendused töötavad.

| 1999 | ||||||||||||

| 2000 |