Tahaksin alustada lühikest artiklite sarja arvutiturbe kohta. Praegu ma ei räägi sellest, kuidas kaustale või failile parooli panna, vaid räägin andmete krüpteerimisest, et inimesed väljastpoolt sinna ei pääseks. Loomulikult saate igasugusest kaitsest mööda minna, kuid mitte igaüks ei saa seda teha. Selles materjalis analüüsin paari meetodit, kasutades kolmanda osapoole tarkvara. Kindlasti on suur osa sellest teile tuttav. Siin läheb!

Kuidas krüptida faili või kausta arvutis?

Arhiivi kasutamine (WinRAR/7-Zip)

Andmete krüptimine arhiivi abil on lihtne. Te ei pea faile iga kord eraldi krüpteerima, kõike saab salvestada ühte arhiivi. Kui andmed on teile olulised, kuid kasutate neid harva, saate need arhiveerida ja määrata parooli.

Näitan teile näite abil, kuidas seda teha. Valige fail või mitu faili ja paremklõpsake ühel neist. Järgmisena osutage hiirega 7-Zip-üksusele ja valige kuvatavas alammenüüs "Lisa arhiivi".

Järgmisena konfigureerite seaded vastavalt vajadusele. Selle akna peamine jaotis on "Krüpteerimine". Sisestage parool kaks korda, eelistatavalt keeruline, ja valige krüptimise tüüp. Seejärel klõpsake Okei. Arhiivi avamisel palutakse teil sisestada parool.

Saadaval on palju krüpteerimistarkvara. Nendega sarnane on TrueCrypt. Eripäraks on see, et see krüpteerib mitte ainult üksikuid faile, vaid ka terveid sektsioone või USB-mälupulki.

Ärge muretsege, et krüptitud ketta avamisel pole failid teile kohe kättesaadavad, sest juhtub, et failid dekrüpteeritakse järk-järgult ja isegi aeglaselt. Sel juhul on teave teile kättesaadav kohe pärast võtme sisestamist.

Pange tähele, et selle programmi krüptimise peamine tegur on parool, mis peab sisaldama vähemalt 20 tähemärki.

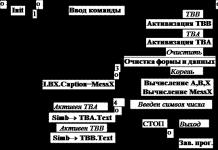

Analüüsin programmi kasutamist põhjalikumalt.

Sarnane utiliit, mis suudab krüptida mis tahes andmeid. Protseduur toimub paari klõpsuga, nii et saate kaitsta faile, millega kasutaja iga päev töötab.

AxCryptil on ka kaasaskantav versioon, mille saate panna mälupulgale ja kasutada mis tahes arvutis.

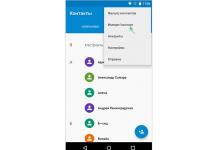

Programmiga on üsna lihtne töötada. Pärast installimist näete kontekstimenüüs (kui teete failil paremklõpsu) üksuse AxCrypt lisamist ja andmete krüptimiseks klõpsake lihtsalt üksusel "Krüpti". Pärast seda peate parooli kaks korda sisestama.

Programmiga on üsna lihtne töötada. Pärast installimist näete kontekstimenüüs (kui teete failil paremklõpsu) üksuse AxCrypt lisamist ja andmete krüptimiseks klõpsake lihtsalt üksusel "Krüpti". Pärast seda peate parooli kaks korda sisestama.

Seda utiliiti saate kasutada ka failide kustutamiseks; neid ei saa enam taastada. Selleks valige « "Hakkida ja kustutada". Mõnikord võib see tegevus olla ka oluline.

See artikkel on kasulik igale arvuti või sülearvuti omanikule. Kas olete kunagi mõelnud, kui suured võivad teie kahjud olla, kui teie teave satub valedesse kätesse? Mõned teist varundavad olulisi andmeid irdkettale või pilve, kuid see ei kaitse seadmete kadumise või varguse eest. Alustasin andmete krüpteerimist kohe pärast seda, kui mu sõbra sülearvuti varastati kaks korda aastas. Samas olen "vanausuline", täna ma sülearvutit ei kasuta ja töötan eranditult arvutiga ning välistan enda jaoks sellised riskid nagu "unustasin oma koti sülearvutiga kohvikusse".

Mõelge oma andmete kõige paranoilisemale kasutusjuhtumile. Kas teie kliendibaas võetakse ära? Kas teie WebMoney rahakotist võetakse raha ära? Kas nad saavad juurdepääsu kümnetele kliendiprojektidele, mille eest te vastutate? Kas sinust saab YouTube'i staar?

Alustage oma andmete krüptimist.

Oluline punkt. Ma ei ole infoturbe spetsialist. Ja artikkel on kirjutatud minu kogemuse ja eelistuste põhjal ning kirjeldab isiklikuks kasutamiseks või väikeettevõtluseks sobivaid meetodeid formaadis "Parem on infot niimoodi turvata kui üldse mitte."

Kui kasutate pidevalt mobiilseadmeid, leiate kasulikke rakendusi artiklist, mis käsitleb tasuta mobiilirakendusi ettevõtlusele.

Miks krüpteerida andmeid ja olla paranoiline paroolide suhtes?

Siin on näiteid meie lähimate inimeste elust viimastel aastatel:

- Nad palusid varastatud sülearvutist sõpradelt sotsiaalvõrgustikes ja kiirsõnumite saatjatelt laenata kokku üle 1000 dollari;

- Ühendasime aastatega kogunenud kliendibaasi meililistihuviliste foorumiks;

- Hoidja veebirahast arvati maha uue välismaise auto maksumus;

- Hea ajaloo ja liiklusega domeenid võeti ära.

Võimalikud on ka ebameeldivamad võimalused - kui varustus on meelega "ära võetud". Andmetega töötamise turvalisuse põhitõed jäetakse kõikjal tähelepanuta. Need on teenustesse ja veebisaitidele salvestatud paroolid ning paroolid töölaual failis passwords.txt.

Enamik teenuseid on seotud postiga; paljud saavad kirju kas meiliklientide (Outlook, Thunderbird jms) kaudu või loevad seda brauseris, salvestades parooli. Tihti pandi ka põhipost üles 15 aastat tagasi, ilma mobiiltelefoni linkimata. Sel juhul võite kaotada juurdepääsu teenustele, millele pole lisatud telefoninumbrit.

Kui hakkasite kiirustades paroole paberile kopeerima ja guugeldama “kuidas parool brauserist igaveseks eemaldada” – lõpetage. Hiljem on artiklis mitmeid lihtsaid krüpteerimisvõimalusi väikeettevõtete koduseks ja äriliseks kasutamiseks.

Andmete krüptimise võimalused, millistel juhtudel on neid parem kasutada eluks ja äriks?

Siin on kolm kõige lihtsamat, kuluefektiivsemat ja suhteliselt usaldusväärset võimalust andmete salvestamiseks. Isegi kui teie seadmed satuvad valedesse kätesse, ei pääse te teabele ligi.

Esimene võimalus on krüptimine irdkandjal

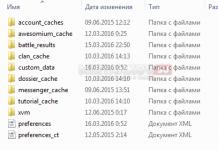

Ühendamisel nõuab eemaldatav kõvaketas või mälupulk digitaalse parooli sisestamist andmekandjale, lisaks krüpteeritakse andmed mälukiibil endal. Umbes nii see välja näeb:

Ma näen sellel valikul ainult kahte eelist:

- Ühildub erinevate operatsioonisüsteemidega (see on lihtsalt mälupulk).

- Võimalus dekrüpteerimisparooli asemel sisestada ülisalajane parool, et kustutada kõik andmed.

Noh, veel üks kahtlane pluss on see, et iga kord, kui seadet ühendate, näete välja nagu Tom Cruise'i halb paroodia filmisarjas Mission Impossible.

- Hind.

- Töö kiirus. Välised draivid (ja eriti mälupulgad) on aeglasemad.

- Võimalus saada täiendavat peavalu, kui üks numbritest kinni jääb või katki läheb.

Minu arvamus on, et see on mõeldud neile, kellele meeldib spioone mängida. Seda saab kasutada olulise teabe hoidlana (kirjutage kõik paroolid üles ja peitke see teraviljapurki või sokkidega sahtlisse), kuid ei midagi enamat.

Oleme ostetud linkide, rämpsposti ja petmise vastu. Ainult kõikehõlmav "valge" reklaamimine annab pikaajalisi tulemusi.

Teine võimalus on kasutada ketta andmete krüpteerimiseks programme.

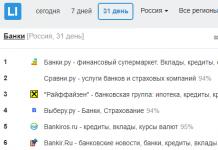

Kuna oma töös kasutan andmete kogumiseks ja töötlemiseks paljusid Windowsi programme, siis olen operatsioonisüsteemi valikul piiratud ja töötan Windows OS-is. Nagu enam kui 80% arvutite ja sülearvutite kasutajatest:

Oluliste eeliste tõttu otsustasin Windowsi jaoks kahe andmete krüptimise juurutusega (BitLocker ja VeraCrypt):

- Windowsi operatsioonisüsteemide puhul alates Vista ja uuematest versioonidest on ketta või selle osa krüptimiseks standardne tööriist - Bitlocker;

- Saate krüpteerida kogu ketta partitsiooni, olenemata selle suurusest;

- Saate luua eraldi mitme gigabaidise krüpteeritud konteineri, mis näeb välja nagu tavaline fail, ja saate andmed kätte ainult siis, kui teate, mis programmiga andmed krüpteeriti, ja saate parooli. Näiteks võib krüptitud jaotis .mp4-vormingus asuda kaustas "Filmid" ja on ebatõenäoline, et keegi mõtleks proovida avada "katkist" filmi VeraCrypti abil;

- Kui kasutate VeraCrypti, siis kui installite vastava tarkvara, saab krüptitud ketast lugeda nii MacOS-i kui ka levinumate Linuxi distributsioonide all.

- VeraCrypt võimaldab teil luua krüpteeritud partitsiooni sees täiendava krüptitud partitsiooni, vabandame tautoloogia pärast. See võimaldab teil lihtsalt vahemälus luua vahemälu. Ma ei ole seda funktsiooni kasutanud, kuid see võib teile kasulik olla.

Mitmeaastase kasutamise käigus avastatud puuduste hulgas:

- Bitlocker ei ole platvormideülene valik. Ei Mac OS-i ega populaarsete Linuxi distributsioonide korral ei saa Bitlockeriga krüptitud partitsiooni või ketast avada. Sain sellest kogemata teada, kui mul oli vaja andmeid krüptitud irdkettalt Ubuntu sülearvutisse üle kanda. Huvitav on see, et Windows XP all on Microsofti ametlik programm Bitlocker To Go, mis võimaldab lugeda krüptitud partitsioone.

- VeraCryptiga krüptitud partitsiooni saab avada ainult arvuti abil, kuhu programm on installitud. Tõsi, koos krüptitud partitsiooniga on võimalik luua ka dekrüpteerimisprogrammi kaasaskantav versioon. See aga hakkab kohe silma ja on näha, et kettal, partitsioonil või mälupulgal on krüpteeritud andmed.

Kolmas võimalus on paroolide turvaline salvestamine

Mõnikord piirab teabe kaitset vajadus paroole turvaliselt salvestada, näiteks:

- Andmete pilvesalvestus.

- Kaugserver, milles kogu töö tehakse.

- Post, sotsiaalvõrgustiku kontod jne.

Sel juhul pole paroolide salvestamiseks üldse mõtet kasutada spetsiaalset tarkvara. Selle artikli lõpus räägin teile, kuidas saate salvestada paroole isegi siis, kui need on monitorile kirjutatud, ja samal ajal neid kaitsta.

Isiklik kogemus. Kuidas draivi Bitlockeriga krüptida

Kasutan koduarvutis Bitlockerit kolmel põhjusel:

- Olen realist ja saan aru, et mul ei ole ülisalajaseid andmeid, mis tasuks mingeid keerulisi andmesalvestus- ja krüpteerimisskeeme kasutada.

- Bitlocker võimaldab krüpteerida juba kasutusel oleva ketta partitsiooni. Ehk siis piisab, kui kriitilised andmed igaks juhuks eraldi salvestada ja saabki ketast krüptima hakata.

- Need andmed ei vaja teise OS-iga arvutitelt regulaarset juurdepääsu, nii et hunniku kolmanda osapoole programmide asemel oli lihtsam ja loogilisem kasutada operatsioonisüsteemi standardfunktsiooni.

Kuidas BitLockerit Windowsis lubada?

BitLockerit saab käitada järgmistes OS-i versioonides:

- Microsoft Windows Vista Ultimate/Enterprise;

- Windows 7 Ultimate või Enterprise;

- Windows Server 2008 R2;

- Windows 8 Professional või Enterprise;

- Windows 8.1 Professional või Enterprise;

- Windows 10 Professional, Education või Enterprise.

Kui teil on mõni muu OS-i versioon, on lihtsaim võimalus ühendada ketas soovitud Windowsi versiooniga arvutiga. Krüptitud kettaga töötamiseks ei ole üks ülaltoodud versioonidest vajalik. Näiteks saate kettapartitsiooni krüpteerida, ühendades selle Windows 7 Ultimatega töötava arvutiga ja kasutada seda Windows 7 Home Basicuga töötavas arvutis.

BitLocker opsüsteemides Windows 7, Windows 8 ja Windows 10 – ühilduvus

Versioonides 7 ja 8 ning versioonis 10 krüpteeritud ketastega on ühilduvusprobleem. Windows 7 ja Windows 8 kasutavad krüptimiseks AES-i algoritme ning kümme XTS-AES-algoritme. Arendajad ütlevad, et see pole viga, vaid funktsioon. Kuigi minu arvates ei ole 5-aastase vahega (2009 ja 2014) välja antud operatsioonisüsteemide krüpteerimissüsteemide kokkusobimatus kuigi hea mõte. Microsofti ametlikus foorumis soovitavad nad sellises olukorras kasutada teist arvutit. Mis on vähemalt kummaline, sest isegi iidse Windows XP jaoks (välja antud 2001. aastal) lasid nad välja programmi BitLocker To Go, mis võimaldab ühendada Windows 7 ja 8 krüpteeritud draivi.

Kuidas BitLockerit seadistada?

Kõik krüpteerimisseadetega seonduv salvestatakse kohaliku rühmapoliitika redaktorisse. Sellesse sisenemiseks klõpsake nuppu "Start" ja sisestage otsinguribale:

Avanevas aknas minge jaotistesse "Arvuti konfiguratsioon" - "Haldusmallid" - "Windowsi komponendid" - "BitLockeri andmete krüptimine":

Tavakasutaja jaoks kasulike seadete hulgas võin kohalikus rühmapoliitika redaktoris esile tõsta 2 seadet.

Esimene on krüpteerimismeetodi valik ja šifri tugevus.

Kõige usaldusväärsem valik on AES, millel on 256-bitine võti ja difuusor. Kuid ülesande täitmiseks "volituseta isik ei pääse teie andmetele juurde, kui ta leiab teie koti sülearvutiga" piisab kõigist seadistustest. Ma ei märganud "silma järgi" töökiiruses olulist erinevust, nii et saate kasutada kõige täpsemat võimalust.

Teine seade, mis võib olla kasulik, on võimalus krüpteerida süsteemidraiv (tavaliselt draiv C) ilma TPM-moodulita. TPM – Trusted Platform Module – krüptoprotsessor, mis võimaldab süsteemikettal olevaid andmeid krüpteerida. Seda moodulit pole enamikesse personaal- ja sülearvutitesse installitud, seega ei saa te oma süsteemidraivi krüptida ilma BitLockeri lisaseadeteta.

Saate kontrollida, kas TPM on teie arvutisse või sülearvutisse installitud BIOS-i turvaseadetes.

Kui see pole installitud ja soovite ikkagi süsteemi draivi krüptida, peate minema jaotisse "Arvuti konfiguratsioon" - "Haldusmallid" - "Windowsi komponendid" - "BitLockeri andmete krüptimine" - "Operatsioonisüsteemi draivid". :

Avanevas aknas saate lubada BitLockeri kasutamise ilma TPM-ita:

Enne süsteemidraivi krüptimist vastake endale kolmele küsimusele:

- Kas teie sülearvuti või arvuti toetab mälupulgalt käivitamist? Kui ei, siis ei saa süsteemiketast krüpteerida.

- Kas teie süsteemikettale on tõesti salvestatud olulisi andmeid? Tavaliselt on hea tava omada mitu partitsiooni (C, D) ja salvestada D-kettale olulist teavet.

- Kui suur on võimalus, et mälupulk puruneb või kaob?

Minu isikliku arvamuse kohaselt on palju lihtsam ketas jagada mitmeks partitsiooniks (või arvuti puhul kasutada mitut ketast) ja andmeketas krüpteerida. Puuduseks on ainult üks - saate arvuti sisse lülitada ja operatsioonisüsteemi laadida.

Seal on palju eeliseid:

- Isegi kui teie arvuti jookseb kokku, saate ketta lihtsalt eemaldada ja dekrüpteerida teises arvutis.

- Oma arvamust USB-dongli igapäevase ühendamise ja lahtiühendamise kohta avaldasin juba artikli alguses - 3 päeva pärast tüdinete selle edasi-tagasi tõmbamisest ja see on alati ühendatud.

- Isegi kallid mälupulgad purunevad. Alatuse seaduse järgi juhtub see kõige ebasobivamal hetkel.

Minu jaoks oli parim vastus küsimusele "Miks te ei võiks oma süsteemidraivi krüpteerida lihtsalt sellepärast, et saate" nädal aega, kui jälgisin ebaõnnestunud katseid draivi dekrüpteerimiseks, kui USB-võti oli kadunud.

Seetõttu on isiklikuks kasutamiseks parim võimalus krüpteerida oma andmed eraldi draivile, lõpetada muretsemine ja asuda elama.

Ausalt öeldes pole TPM-mooduliga sülearvuti või emaplaadi ostmine enam probleem:

Mis on saak? Kui teie arvuti või sülearvuti toetab TPM-i, kuid emaplaadiga juhtub midagi, võite süsteemikettal olevate andmetega hüvasti jätta. Ainus võimalus seda vältida on teha mitu USB-võtit ja loota, et võtmega mälupulk ja sülearvuti emaplaat korraga üles ei lähe.

Ja lisanüanss – Windows on üsna kapriisne süsteem. Kui teie 2017. aasta sülearvuti põleb 2020. aastal läbi ja süsteemikettal on 3 aastat arvestust, peate suure tõenäosusega otsima sarnase konfiguratsiooniga sülearvuti. Sest isegi kui teil on USB-dongle, ei pruugi operatsioonisüsteem muul riistvaral käivituda.

Kordan – kodukasutuseks piisab, kui salvestada olulised andmed BitLockeri poolt krüpteeritud eraldi kettale või partitsioonile. Seejärel saab need arvuti tõrke korral dekrüpteerida mis tahes muus sobiva OS-i versiooniga arvutis.

Liigume edasi praktilise osa juurde.

Ketta või välkmäluseadme krüptimine BitLockeri abil

Praktika on lihtsam kui teooria. Valige ketta või välkmäluseadme rippmenüüst "Luba Bitlocker":

Oluline punkt. Varundage oma olulised andmed enne krüptimist. Kui midagi läheb valesti (nt tuli "vilgub" protsessi keskel), on see parim valik. 2 TB eemaldatav ketas maksab 5000 rubla, mis on mitu korda odavam kui andmete taastamine, kui krüpteerimine protsessi keskel katkeb.

Peale krüptimist saate lisaks paroolile võtme, millega saate parooli unustamisel ka ketta lahti krüpteerida.

Pärast ühe valiku valimist algab krüptimine.

16 GB mälupulka krüpteeriti umbes 1,5 tundi. Jätsin kahe terabaidise ketta üleöö, nii et ma ei jälginud täpset aega, kuid 6 tunnist piisas.

Just seetõttu, et protsess ise võib võtta 3–6 tundi, soovitasin teha varukoopia eraldi kettale. Kui teie tuled on ketta krüptimise ajal välja lülitatud, ei piisa tõenäoliselt ei UPS-ist ega sülearvuti akust kogu protsessi jaoks.

Krüptitud ketta avamisel sisestage lihtsalt parool:

Pärast lukust vabastamist töötab ketas nagu tavaliselt. Pärast luku avamist saate BitLockeri haldamise rippmenüüs teha järgmist.

- muutke ketta avamiseks parooli;

- eemalda ketta parool;

- lisada vajadus ühendada avamiseks kiipkaart;

- salvestage või printige oma BitLockeri taastevõti;

- avage praegune arvuti automaatselt (ärge kunagi kasutage seda valikut).

Kuidas VeraCrypti kasutada? Paigaldus- ja konfigureerimisjuhised

Kaasaskantav versioon (installi pole vaja) on saadaval ainult Windowsi jaoks. Seda on soovitav kasutada juhul, kui tõeliselt salajased andmed on krüptitud ja isegi installitud programmi olemasolu võib panna uskuma, et arvutis või sülearvutis on krüptitud partitsioon. Ma kasutan tavalist versiooni.

Jätan installiprotsessi vahele, see pole tähelepanuväärne (nõustuge litsentsilepinguga, lisage otsetee töölauale ja menüüsse Start, installimine kõigile kasutajatele). Installimise ajal saate programmi liidese jaoks valida vene keele.

Ketta või mälupulga krüptimine VeraCryptiga

Tegelikult krüpteerimisprotsess ise. Käivitame programmi:

Klõpsake nuppu "Loo helitugevus":

- Krüptitud faili loomine. Kõige "spiooni" valik. Kui luua fail “Zvezdnle.W0yny.Khan.s0l0-fullHD.mp4” kaaluga 9–12 GB ja panna see kausta “filmid” 15 muu filmi hulka, siis pole lihtne ära arvata, et just see fail on krüpteeritud konteiner.

- Krüptige ketas, mälupulk või partitsioon täielikult. Puuduseks on see, et näete kohe, et ketas on krüptitud. Kuigi improviseeritud vahenditega pole seda ikkagi võimalik dešifreerida.

- Süsteemi ketta partitsiooni krüpteerimine.

Kasutame esimest võimalust, teised ei ole põhimõtteliselt erinevad, välja arvatud kogu ketta krüpteerimiseks kuluv aeg.

Enne mis tahes olulise teabe krüptimist tehke sellest koopia. Igal juhul on see odavam kui andmete taastamine poolkrüptitud kettalt.

Järgmine valik:

Teine võimalus võimaldab teil luua esimese krüptitud partitsiooni sees teise krüptitud partitsiooni. Asjakohane valik, kui nõustute võimalusega, et esimene parool dekrüpteeritakse teie ja jootekolbi abil. Valin esimese variandi:

Pange tähele, et peate määrama faili nime, mitte olemasoleva faili nime, sest kui fail on olemas, siis see kustutatakse ja selle asemele luuakse krüptitud partitsioon.

Valime AES-krüptimise koos SHA-512 räsimisega – sellest piisab, et tavalises arvutis parooli toore jõuga dekrüpteerimine võimatuks muuta. Järgmine samm on krüptitud partitsiooni suuruse määramine:

Ja määrake jaotisele parool:

Järgmises etapis palutakse teil valida krüptitud partitsiooni failisüsteem. Selleks peate vastama küsimusele - kas kavatsete sellesse salvestada faile, mis on suuremad kui 4 GB. Ja liigume edasi krüptimise juurde:

Nüüd liigutame kursorit akna sees, kuni edenemisriba on täidetud, ja seejärel klõpsake nuppu "Märgi".

See lõpetab krüpteerimisprotsessi. Asjatundmatute jaoks on mälupulgal film:

Krüptitud partitsiooni kasutamiseks peate:

- Käivitage programm VeraCrypt;

- Valige draivitäht, millele krüpteeritud köide paigaldatakse;

- Valige krüptitud partitsioonifail;

- Klõpsake nuppu "Moonda";

- Sisestage parool, oodake 3-10 sekundit.

- Exploreris ilmub uus ketas, mis on krüptitud partitsioon.

See on kõik, saate krüptitud partitsiooniga töötada nagu tavalise kettaga. Enne krüptitud partitsiooniga töö lõpetamist peate sulgema kõik rakendused, mis kasutasid selle partitsiooni faile. Pärast seda klõpsake "Unmount all" ja krüptitud partitsioon muutub tagasi tavaliseks failiks.

Nagu näete, pole majapidamise tasemel andmete krüptimises midagi keerulist. Kuid närvirakkude kadumise tõenäosus koos konfidentsiaalsete andmetega sülearvuti kaotamisega väheneb järsult.

Muud Windowsi ja Mac OS-i ketta krüpteerimisprogrammid

Lisaks ülalkirjeldatud võimalustele saate kasutada ka muid lahendusi:

TrueCrypt

Alguses tahtsin kasutada seda programmi VeraCrypti asemel. Selle võimalused on enam kui piisavad nii koduseks kui ka professionaalseks kasutamiseks. TrueCrypt suudab:

- Krüpteeri konteinerid. Väikese andmekandja kasutamiseks saate krüpteerida ainult vajaliku teabe.

- Krüpteeri ketta partitsioonid.

- Krüptige kogu ketas või mälupulk.

2014. aastal lõpetati TrueCrypti tugi ja arendus, programmi uusim versioon võimaldab ainult andmeid dekrüpteerida, ilma krüptimisvõimaluseta. Ametlikul veebisaidil ilmus soovitus BitLockerile üle minna. Kuna TrueCrypt oli üks populaarsemaid tasuta andmete krüpteerimisprogramme, tekitas see palju kuulujutte tarkvaraarendajatele avaldatava surve kohta. Seda kinnitab kaudselt tõsiasi, et sõltumatu turvaaudit, mille jaoks koguti üle 60 000 dollari, ei leidnud programmi viimastes versioonides kriitilisi turvaauke.

Täna on mitteametlik sait projekt https://truecrypt.ch.

Vandenõuteooriate fännid kahtlevad – kumb on parem? Ärge kasutage BitLockerit, kuna on väga kahtlane, et endine ametlik veebisait viitab sellele? Või kui mitte kasutada TrueCrypti, mis siis, kui luureteenistused loovad spetsiaalselt uue "mässuliste" saidi ja toppisid lähtekoodi "järjehoidjaid", mis võimaldavad teil krüptitud andmeid dekrüpteerida?

Siiski saate TrueCrypti Windowsi, MacOS-i ja Linuxi jaoks alla laadida veebisaidilt:

Saidil on ingliskeelne tugifoorum, kus vastatakse regulaarselt algajate küsimustele.

Tunnistan, et minu valikut mõjutas tavaline majapidamistegur – ma ei taha mitut ketast uuesti krüpteerida juhuks, kui TrueCrypt äkki lõpetab värskendamise või ei ühildu Windows OS-i uusimate versioonidega (ülaloleval ekraanipildil on näha, et Windows 10 pole enam allalaadimisloendis loetletud).

Seetõttu valisin VeraCrypti, mis on minu arvates TrueCrypti kõige lootustandvam haru. Projekt areneb pidevalt:

Aga arvan, et nõustute minuga – kõik tundub ikka kahtlane, eks? Kes võiks Vikipeedias kirjutada, et VeraCrypt on võimalike NSA rünnakute suhtes vastupidavam, kui mitte NSA valveametnik?

FireVault ja FireVault 2 MacOS-i jaoks

Apple'i sülearvutite ja arvutite omanikud saavad krüptimiseks kasutada ametlikku FireVault programmi. Põhimõtteliselt on see BitLockeri analoog, ainult MacOS-i jaoks. Esimese versiooni, mida kasutatakse operatsioonisüsteemi versioonides kuni Mac OS X Snow Leopardi (kaasa arvatud), puuduseks on võimalus krüptida ainult kasutaja kodukausta. Programmi teist versiooni on kasutatud alates OS X Lionist ja see võimaldab kogu ketast krüpteerida.

Üksikasjalikud venekeelsed juhised alglaadimise partitsiooni krüptimiseks on esitatud ametlikul veebisaidil.

Kui teie Mac OS-i versioon võimaldab teil krüptida ainult oma kodukausta, saate kasutada TrueCrypti või VeraCrypti ja luua krüptitud partitsiooni.

CipherShed

Siiski võib teil olla erinev arvamus. Kirjutage kommentaaridesse, kas artikkel oli teile kasulik? Kas kasutate krüptimist? Võib-olla on teil andmete kaitsmiseks lihtne ja tõestatud viis, mida ma pole maininud?

Failide krüptimine võimaldab teil lisada veel ühe kaitsekihi, tagades sellega, et faili loeb ainult selle looja. Kui selle objekti avab mõni teine, isegi administraatoriõigustega kasutaja, ilmub tema ette tühi ekraan või mõttetu tähemärkide komplekt. Teisisõnu ei saa krüptitud andmeid lugeda, kui te pole oma isikliku kontoga süsteemi sisse logitud. Vaatleme sellega seotud küsimusi üksikasjalikumalt.

Failide ja kaustade krüptimine on väga mugav kaitsemeetod, kuid krüpteerimata ja krüptitud andmete samale draivile salvestamine võib põhjustada ettearvamatuid tulemusi.

Windows 7 kasutajatele on olemas spetsiaalne tööriist nimega BitLocker. See rakendus teisaldab kogu teabe kettalt ühte massiivsesse arhiivi, millele pääseb hiljem juurde samamoodi nagu virtuaalsel kõvakettal. Kui pääsete juurde krüptitud failidele opsüsteemi exploreris, toimub krüptimine ja dekrüpteerimine ilma, et te seda tajuksite. BitLockeri programmi suur eelis on see, et see krüpteerib faile (sh süsteemifaile) ja see muudab parooli häkkimise ja ka väljastpoolt süsteemi sissemurdmise keeruliseks. Kui kogu ketas on krüptitud, ei ole vaja üksikuid faile krüpteerida.

Selleks peate programmis avama lehe "Disk Encryption" - see asub juhtpaneelil. Kui näete teadet, et TPM-i ei leitud, peate kontrollima, kas teie arvuti jaoks on olemas vastav TPM.

TPM on emaplaadil asuv kiip, mis sisaldab BitLockeri krüpteerimisvõtit, mis võimaldab arvutil käivitada krüptitud draivilt. Kui BIOS TPM-i üldse ei toeta, on tavaline USB-draiv sellise kiibina üsna võimeline toimima. Kasutajal tuleb vaid märkida fail krüpteerituks ning operatsioonisüsteem teostab faili loomise või vaatamise ajal krüptimise ja dekrüpteerimise taustal. Mõnikord toob seda tüüpi krüptimine kaasa üllatusi, mis ei ole kooskõlas maksimaalse turvalisusega.

Failide krüptimine on funktsioon, mis pole teistes failisüsteemides lihtsalt saadaval. See tähendab, et USB-draivi või CD-le kopeeritud krüptitud faili ei dekrüpteerita, kuna sellised seadmed lihtsalt ei toeta sellist failisüsteemi.

Failide krüptimine: toimingute jada

Kui me räägime Windows 7-st, siis on olemas täiesti lihtne ja loogiline kasutaja toimingute jada, mis võimaldab teil soovitud tulemuse saada.

Esiteks peate paremklõpsama Exploreris vajalikel failidel ja seejärel valige kontekstimenüüst objekti omadused. Vahekaardil "Üldine" valige "Täpsem". Pärast neid manipuleerimisi peaksite avanevas aknas märkima ruut "Krüpti sisu andmete kaitsmiseks". Pärast "OK" klõpsamist jõustuvad kõik muudatused.

Nagu iga teinegi toiming, eeldab see teatud toiminguid.Sel juhul räägime lähenemisest krüptitud failide hankimise protsessile. Selliste objektide puhul on asjakohane kasutada võtmega krüptograafiat, aga ka mitmeid muid meetodeid.

Võtme krüptograafia on algoritm, mille puhul võtit teavad ainult saatja ja saaja. Sümmeetriline krüptimine kasutab krüptimiseks ja dekrüpteerimiseks sama võtit. Asümmeetriline krüptimine hõlmab krüptimiseks avaliku võtme ja dekrüpteerimiseks privaatvõtme kasutamist.

Andmete krüpteerimine on eraelu puutumatuse kaitsmiseks äärmiselt oluline. Selles artiklis käsitlen erinevaid krüptimise tüüpe ja meetodeid, mida tänapäeval andmete kaitsmiseks kasutatakse.

Kas sa teadsid?

Rooma ajal kasutas Julius Caesar krüptimist, et muuta kirjad ja sõnumid vaenlasele loetamatuks. See mängis olulist rolli sõjalise taktikana, eriti sõdade ajal.

Kuna Interneti võimalused kasvavad jätkuvalt, toimub üha enam meie äritegevust veebis. Nende hulgas on olulisemad internetipank, internetimakse, e-kirjad, era- ja ametlike teadete vahetamine jms, millega kaasneb konfidentsiaalsete andmete ja teabe vahetamine. Kui need andmed satuvad valedesse kätesse, võib see kahjustada mitte ainult üksikut kasutajat, vaid ka kogu veebipõhise ärisüsteemi.

Et seda ei juhtuks, on isikuandmete edastamise kaitsmiseks kasutusele võetud mitmeid võrgu turvameetmeid. Peamised neist on andmete krüpteerimise ja dekrüpteerimise protsessid, mida nimetatakse krüptograafiaks. Enamikus süsteemides kasutatakse tänapäeval kolme peamist krüpteerimismeetodit: räsimine, sümmeetriline ja asümmeetriline krüptimine. Järgmistes ridades räägin kõigist nendest krüpteerimistüüpidest üksikasjalikumalt.

Krüpteerimise tüübid

Sümmeetriline krüptimine

Sümmeetrilise krüptimise korral krüpteeritakse tavalised loetavad andmed, mida nimetatakse lihttekstiks, nii et need muutuvad loetamatuks. See andmete skrambleerimine toimub võtme abil. Kui andmed on krüptitud, saab need turvaliselt vastuvõtjale saata. Vastuvõtja juures dekodeeritakse krüptitud andmed sama võtmega, mida kasutati kodeerimiseks.

Seega on selge, et võti on sümmeetrilise krüptimise kõige olulisem osa. See peab olema autsaiderite eest varjatud, kuna igaüks, kellel on sellele juurdepääs, saab privaatseid andmeid dekrüpteerida. Seetõttu tuntakse seda tüüpi krüptimist ka "salajane võtmena".

Kaasaegsetes süsteemides on võtmeks tavaliselt andmejada, mis on tuletatud tugevast paroolist või täiesti juhuslikust allikast. See sisestatakse sümmeetrilisse krüpteerimistarkvarasse, mis kasutab seda sisendandmete salajas hoidmiseks. Andmete skrambleerimine saavutatakse sümmeetrilise krüpteerimisalgoritmi abil, nagu andmete krüpteerimisstandard (DES), täiustatud krüpteerimisstandard (AES) või rahvusvaheline andmete krüpteerimisalgoritm (IDEA).

Piirangud

Seda tüüpi krüptimise nõrgim lüli on võtme turvalisus nii salvestuse kui ka autentitud kasutajale edastamise osas. Kui häkker suudab selle võtme hankida, saab ta krüptitud andmed kergesti dekrüpteerida, rikkudes kogu krüptimise eesmärgi.

Puuduseks on ka see, et andmeid töötlev tarkvara ei saa krüpteeritud andmetega töötada. Seetõttu tuleb selle tarkvara kasutamiseks andmed esmalt dekodeerida. Kui tarkvara ise on rikutud, saab ründaja andmed hõlpsasti kätte.

Asümmeetriline krüptimine

Asümmeetrilise võtmega krüptimine toimib sarnaselt sümmeetrilise võtmega, kuna see kasutab edastatavate sõnumite krüptimiseks võtit. Selle sõnumi dekrüpteerimiseks kasutab ta aga sama võtme kasutamise asemel hoopis teistsugust.

Kodeerimiseks kasutatav võti on saadaval kõigile võrgukasutajatele. Sellisena on see tuntud kui "avalik" võti. Seevastu dekrüpteerimiseks kasutatud võtit hoitakse saladuses ja see on mõeldud kasutaja enda isiklikuks kasutamiseks. Seetõttu tuntakse seda "privaatse" võtmena. Asümmeetrilist krüptimist tuntakse ka kui avaliku võtmega krüptimist.

Kuna selle meetodi puhul ei pea sõnumi dekrüpteerimiseks vajalikku salajast võtit iga kord edastama ja see on tavaliselt teada ainult kasutajale (vastuvõtjale), on tõenäosus, et häkker suudab sõnumi dekrüpteerida, suur. madalam.

Diffie-Hellman ja RSA on näited algoritmidest, mis kasutavad avaliku võtmega krüptimist.

Piirangud

Paljud häkkerid kasutavad seda tüüpi krüptimisest möödahiilimiseks ründevormina man-in-the-middle. Asümmeetrilise krüptimise korral antakse teile avalik võti, mida kasutatakse turvaliseks andmete vahetamiseks teise isiku või teenusega. Häkkerid kasutavad aga võrgupettust, et meelitada teid nendega suhtlema, samal ajal kui teid pannakse uskuma, et olete turvalisel liinil.

Seda tüüpi häkkimise paremaks mõistmiseks kaaluge kahte suhtlevat osapoolt, Sasha ja Nataša, ning häkkerit Sergeit, eesmärgiga nende vestlust pealt kuulata. Esiteks saadab Sasha Natašale mõeldud võrgu kaudu sõnumi, küsides tema avalikku võtit. Sergei püüab selle sõnumi kinni ja hangib temaga seotud avaliku võtme ning kasutab seda krüptimiseks ja Natašale valesõnumi saatmiseks, mis sisaldab tema avalikku võtit Saša oma asemel.

Nataša, arvates, et see sõnum tuli Sashalt, krüpteerib selle nüüd Sergei avaliku võtmega ja saadab tagasi. Sergei võttis selle sõnumi uuesti kinni, dekrüpteeris, muutis (soovi korral), krüpteeris uuesti avaliku võtmega, mille Sasha algselt saatis, ja saatis Sashale tagasi.

Seega, kui Sasha selle sõnumi saab, on ta pannud uskuma, et see tuli Natašalt ega ole kurjast mängust teadlik.

Räsimine

Räsitehnika kasutab räsifunktsioonina tuntud algoritmi, et genereerida antud andmetest spetsiaalne string ehk räsi. Sellel räsil on järgmised omadused:

- samad andmed toodavad alati sama räsi.

- Ainuüksi räsist ei ole võimalik toorandmeid genereerida.

- Sama räsi genereerimiseks pole otstarbekas proovida erinevaid sisendite kombinatsioone.

Seega on peamine erinevus räsimise ja kahe teise andmete krüptimise vahel see, et kui andmed on krüptitud (räsitud), ei saa neid algsel kujul tagasi hankida (dekrüpteerida). See asjaolu tagab, et isegi kui häkker saab räsi kätte, pole sellest talle kasu, kuna ta ei saa sõnumi sisu dekrüpteerida.

Message Digest 5 (MD5) ja Secure Hashing Algorithm (SHA) on kaks laialdaselt kasutatavat räsialgoritmi.

Piirangud

Nagu varem mainitud, on antud räsist andmeid peaaegu võimatu dekrüpteerida. See kehtib aga ainult siis, kui rakendatakse tugevat räsimist. Räsitehnika nõrga juurutamise korral, kasutades piisavalt ressursse ja toore jõu rünnakuid, suudab püsiv häkker leida räsile vastavaid andmeid.

Krüpteerimismeetodite kombinatsioon

Nagu eespool mainitud, on kõigil neil kolmel krüpteerimismeetodil mõned puudused. Nende meetodite kombinatsiooni kasutamisel moodustavad need aga turvalise ja väga tõhusa krüpteerimissüsteemi.

Kõige sagedamini kombineeritakse ja kasutatakse koos privaat- ja avaliku võtme tehnikaid. Privaatvõtme meetod võimaldab kiiret dekrüpteerimist, samas kui avaliku võtme meetod pakub turvalisemat ja mugavamat viisi salajase võtme edastamiseks. Seda meetodite kombinatsiooni nimetatakse "digitaalseks ümbrikuks". PGP e-posti krüpteerimistarkvara põhineb "digitaalse ümbriku" tehnikal.

Räsimist kasutatakse parooli tugevuse kontrollimise vahendina. Kui süsteem salvestab parooli enda asemel parooli räsi, on see turvalisem, sest isegi kui häkker selle räsi kätte satub, ei saa ta sellest aru (lugeda). Kontrollimise ajal kontrollib süsteem sissetuleva parooli räsi ja vaatab, kas tulemus vastab salvestatule. Nii on tegelik parool nähtav vaid lühikestel hetkedel, kui seda on vaja muuta või kontrollida, vähendades oluliselt selle valedesse kätesse sattumise tõenäosust.

Räsimist kasutatakse ka andmete autentimiseks salajase võtme abil. Andmete ja selle võtme abil luuakse räsi. Seetõttu on nähtavad ainult andmed ja räsi ning võtit ennast ei edastata. Nii on andmete või räsi muutmise korral need hõlpsasti tuvastatavad.

Kokkuvõtteks võib öelda, et neid tehnikaid saab kasutada andmete tõhusaks kodeerimiseks loetamatusse vormingusse, mis tagab nende turvalisuse. Enamik kaasaegseid süsteeme kasutab turvalisuse parandamiseks tavaliselt nende krüpteerimismeetodite kombinatsiooni ja tugevaid algoritmirakendusi. Lisaks turvalisusele pakuvad need süsteemid ka palju lisahüvesid, nagu näiteks kasutaja identiteedi kontrollimine ja see, et saadud andmeid ei ole võimalik rikkuda.

Esitan teie tähelepanu erinevatele viisidele arvutis olevate andmete kaitsmiseks. Nendelt, kellele meeldib kellegi teise arvutis tuhnida, petuprogramme installida ja vajalikku teavet kogemata kustutada. Selliste inimeste puhul võite öelda: "Oh, ma tõmbasin hiire ja fail kustutati."

1. Seadke parool, PIN-kood, mustrivõti

2. Välguklahv

3. Kaustade ja failide parooliga kaitsmine või peitmine kolmandate osapoolte programmidega

4. Bitlockeri draivide ja irdketaste krüptimine (Bitlocker To Go)

5. Varundamine ja arhiveerimine

6. Külaliste juurdepääs

Määrake parool, PIN-kood, graafiline võti

Iga kord, kui lülitate arvuti sisse või väljute puhkerežiimist (ooterežiimist), küsib süsteem teilt seda. Arvuti seadete, kontode, sisselogimisvalikute muutmine:

Arvuti seadete, kontode, sisselogimisvalikute muutmine:  Alates Windows 8-st tahvelarvutites ja arvutites on kasutajatel võimalus süsteem teatud liigutustega sõrme või hiirenoole abil avada. Asi on selles, et graafilise parooli loomisel valite kõigepealt pildi, millel soovite kuvada teatud žesti või ringi pildi piirkonnas, kus olete selle määranud.

Alates Windows 8-st tahvelarvutites ja arvutites on kasutajatel võimalus süsteem teatud liigutustega sõrme või hiirenoole abil avada. Asi on selles, et graafilise parooli loomisel valite kõigepealt pildi, millel soovite kuvada teatud žesti või ringi pildi piirkonnas, kus olete selle määranud.

Või looge lühike ja kiire parool.

Välguklahv

Windows pakub ka seda võimalust. Kasutage arvuti avamiseks isiklikku välkmälu. Tõsi, utiliit sobib rohkem diskettidele, välkmäluseadme kasutamiseks peate muutma välkmäluseadme täheks "A".

Kettahalduris saate muuta draivitähte tippimisega diskmgmt.msc. Leidke oma mälupulk ja klõpsake kontekstimenüüs Muuda draivitähte või draivi teed...

Kui süsteemil on kettaseade või see puudub, kuid see kuvatakse lihtsalt süsteemis, saate selle seadmehalduris kustutada või mõne muu tähe vastu muuta, vastasel juhul ei saa te kettale tähte "A" määrata. mälupulk.

Windowsi otsingus sisestage käsk syskey, klõpsake kuvatavas aknas nuppu Värskenda

Märkige ruudud nagu alloleval pildil ja klõpsake Okei

Kui logite Windowsi sisse, küsitakse teilt võtmekäivitusdisketti.

On ka kolmandate osapoolte programme, mida on lihtsam kasutada, kuid tasulised, nagu näiteks: Predator ja Rohos Logon Key

Kaustade ja failide parooliga kaitsmine või peitmine kolmandate osapoolte programmidega

Windowsil puudub standardfunktsioon failidele ja kaustadele juurdepääsu piiramiseks. Kui te ei tööta erinevatel kontodel, saate piirata juurdepääsu oma kasutajakaustadele. Kui aga töötate ühe konto all, võite kasutada kolmandate osapoolte programmide abi.

AxCrypt on utiliit failide krüptimiseks kontekstimenüü kaudu.

Selliseid programme on palju, saate valida oma maitse järgi.

Võimalik, et kõige levinum viis failide kaitsmiseks on WinRAR-i arhiiv. Lisage arhiivi fail või kaust ja määrake parool.

Või on võimalus kontoridokumenti parooliga kaitsta. Me järgime teed: menüü, dokumendikaitse, krüpteerimine parooliga.

Bitlockeri draivide ja irdketaste krüptimine (Bitlocker To Go)

See programm pole saadaval kõigis Windowsi versioonides.

Teine suurepärane andmekaitsevahend on ketta krüpteerimine. Saate krüpteerida kõvakettaid, väliseid draive ja välkmäluseadmeid. Kui ketas on krüptitud, on juurdepääs sellele keelatud isegi siis, kui ühendate selle teise arvutiga.

Ketta krüptimiseks avage Juhtpaneel\Süsteem ja turvalisus\BitLockeri draivi krüptimine, valige ketas

Ja kui ühendate ketta arvutiga, nõuab see parooli.

Piirangud Bitlockeri kasutamisel:

Varundamine ja arhiveerimine

Windowsil on spetsiaalne funktsioon "Failiajalugu" Programmi olemus seisneb selles, et süsteem kopeerib kasutaja failid (teegid, töölaud, kontaktid, lemmikud) kindlaksmääratud aja jooksul.

Asukoht: Juhtpaneel\Süsteem ja turvalisus\Failiajalugu

Vaikimisi on funktsioon keelatud, selle lubamiseks peate käivitama teenused:

Failid salvestatakse valitud draivi kausta Failiajalugu

Samuti saate teha süsteemipildist täieliku koopia, sealhulgas täiendavad kettad. Peaasi, et ruumi oleks piisavalt. Koopia saab kirjutada kõvakettale, DVD-dele või võrgukausta. Süsteemi kujutist saab kasutada arvuti taastamiseks kõvaketta või arvuti rikke korral.