Arvuti jõudluse mõõtmiseks testide abil ei ole vaja alla laadida kolmandate osapoolte rakendusi ja utiliite.

Piisab juba operatsioonisüsteemi sisseehitatud ressursside kasutamisest.

Kuigi täpsema teabe saamiseks peab kasutaja leidma sobiva programmi.

Testitulemuste põhjal saate teha järeldusi selle kohta, milline arvuti või sülearvuti osa vajab väljavahetamist varem kui teised - ja mõnikord saate lihtsalt aru, et uus arvuti on vaja osta.

Vajadus läbi viia kontroll

Arvuti kiiruse testimine on saadaval kõigile kasutajatele. Test ei nõua eriteadmisi ega kogemusi Windows OS-i konkreetsete versioonidega. Ja protsess ise ei nõua tõenäoliselt rohkem kui tund aega.

Põhjused, miks peaksite kasutama sisseehitatud utiliit või kolmanda osapoole rakendus:

- Arvuti ebamõistlik aeglustumine. Pealegi mitte tingimata vana – kontroll on vajalik uute arvutitega seotud probleemide tuvastamiseks. Näiteks näitavad hea videokaardi minimaalsed tulemused ja indikaatorid valesti installitud draivereid;

- seadme kontrollimine arvutipoes mitme sarnase konfiguratsiooni valimisel. Tavaliselt tehakse seda enne sülearvutite ostmist – testi läbimine 2-3 peaaegu identsete parameetritega seadmel aitab välja selgitada, milline neist ostjale paremini sobib;

- vajadus võrrelda järk-järgult moderniseeritud arvuti erinevate komponentide võimalusi. Seega, kui HDD-l on madalaim jõudlusväärtus, tuleks see kõigepealt asendada (näiteks SSD-ga).

Testimise tulemuste kohaselt, mis näitasid, kui kiiresti arvuti erinevaid ülesandeid täidab, saate tuvastada draiveriprobleeme ja installitud seadmete ühildumatust. Ja mõnikord isegi halvasti töötavad ja katkised osad - selleks vajate aga rohkem funktsionaalseid utiliite kui need, mis on Windowsi vaikimisi sisse ehitatud. Standarditud testid näitavad minimaalset teavet.

Süsteemi kontroll

Saate kontrollida üksikute arvutikomponentide jõudlust, kasutades Windowsi operatsioonisüsteemi sisseehitatud võimalusi. Nende tööpõhimõte ja teabesisu on kõigi Microsofti platvormi versioonide puhul ligikaudu samad. Ja erinevused seisnevad ainult teabe käivitamise ja lugemise meetodis.

Windows Vista, 7 ja 8

Platvormi versioonide 7 ja 8, aga ka Windows Vista puhul leiab arvutielementide jõudluse loenduri operatsioonisüsteemi põhiteabe loendist. Nende kuvamiseks ekraanil paremklõpsake ikoonil "Minu arvuti" ja valige atribuudid.

Kui testimine on juba tehtud, on teave selle tulemuste kohta kohe saadaval. Kui käivitate testi esimest korda, peate selle käivitama jõudlustesti menüü kaudu.

Windows 7 ja 8 maksimaalne punktisumma on 7,9. Osade vahetamise vajadusele tuleks mõelda, kui vähemalt üks näitajatest on alla 4. Mängijale sobivad rohkem väärtused üle 6. Windows Vista puhul on parim näitaja 5.9 ja “kriitiline” näitaja on umbes 3.

Tähtis: Toimivuse arvutuste kiirendamiseks peaksite testi ajal peaaegu kõik programmid välja lülitama. Sülearvuti testimisel on soovitatav see võrku ühendada - protsess kulutab oluliselt akut.

Windows 8.1 ja 10

Moodsamate operatsioonisüsteemide puhul pole arvuti jõudluse kohta info leidmine ja arvutamise alustamine enam nii lihtne. Süsteemi parameetreid hindava utiliidi käivitamiseks peaksite tegema järgmist:

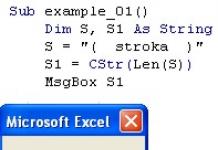

1Minge operatsioonisüsteemi käsureale(cmd menüü kaudu "Jookse" põhjustatud klahvide samaaegsest vajutamisest Võida + R);

2Luba hindamisprotsess, juhtides meeskonda winsat formaalne – taaskäivitage puhas;

3Oodake, kuni töö on lõpetatud;

4 Minge kausta Jõudlus\WinSAT\DataStore asub arvuti süsteemidraivi Windowsi süsteemikataloogis;

5 Otsige üles ja avage fail tekstiredaktoris "Formal.Assessment (Recent).WinSAT.xml".

Paljude tekstide hulgas peab kasutaja leidke WinSPR-plokk, kus asuvad ligikaudu samad andmed, mis kuvatakse Windows 7 ja 8 süsteemide ekraanil – ainult erineval kujul.

Jah, nime all SystemScore miinimumväärtusest arvutatud üldindeks on peidetud ja MemoryScore, CpuScore Ja GraafikaSkoor näitavad vastavalt mälu, protsessori ja graafikakaardi indikaatoreid. GamingScore Ja DiskScore– jõudlus mängimiseks ja kõvaketta lugemiseks/kirjutamiseks.

Windows 10 ja versiooni 8.1 maksimaalne väärtus on 9.9. See tähendab, et kontoriarvuti omanik võib endale siiski lubada süsteemi, mille numbrid on alla 6, kuid arvuti ja sülearvuti täielikuks tööks peab see ulatuma vähemalt 7-ni. Ja mänguseadme puhul - vähemalt 8-ni.

Universaalne meetod

On olemas meetod, mis on sama mis tahes operatsioonisüsteemi jaoks. See seisneb tegumihalduri käivitamises pärast klahvide Ctrl + Alt + Delete vajutamist. Sarnase efekti saab saavutada tegumiribal paremklõpsuga - sealt leiate üksuse, mis käivitab sama utiliidi.

Ekraanil näete mitut graafikut - protsessori (iga lõime jaoks eraldi) ja RAM-i jaoks. Üksikasjalikuma teabe saamiseks minge menüüsse "Ressursimonitor".

Seda teavet kasutades saate määrata, kui tugevalt koormatud on arvuti üksikud komponendid. Esiteks saab seda teha laadimisprotsendi järgi, teiseks - joone värvi järgi ( roheline tähendab komponendi normaalset tööd, kollane- mõõdukas, punane– osa on vaja välja vahetada).

Kolmandate osapoolte programmid

Kolmandate osapoolte rakendusi kasutades on arvuti jõudluse kontrollimine veelgi lihtsam.

Mõned neist on tasulised või jagamisvara (st need nõuavad tasumist pärast prooviperioodi lõppu või funktsionaalsuse suurendamiseks).

Kuid need rakendused viivad läbi üksikasjalikumat testimist ja pakuvad sageli palju muud kasutajale kasulikku teavet.

1. AIDA64

AIDA64 sisaldab mälu, vahemälu, kõvaketaste, SSD-de ja välkmäluseadmete teste. Ja protsessori testimisel saab korraga kontrollida 32 lõime. Kõigi nende eeliste hulgas on ka väike puudus - saate programmi tasuta kasutada ainult 30-päevase prooviperioodi jooksul. Ja siis peate kas lülituma teisele rakendusele või maksma 2265 rubla. litsentsi saamiseks.

2. SiSoftware Sandra Lite

3.3DMark

4. PCMark 10

Rakendus võimaldab mitte ainult testida arvutikomponentide tööd, vaid ka salvestada testitulemusi edaspidiseks kasutamiseks. Rakenduse ainsaks puuduseks on suhteliselt kõrge hind. Selle eest peate maksma 30 dollarit.

5. CINEPINCH

Testpildid koosnevad 300 tuhandest hulknurksest kujutisest, mis annavad kokku üle 2000 objekti. Ja tulemused on antud vormis PTS indikaator - mida kõrgem see on, seda võimsam on arvuti. Programmi levitatakse tasuta, mistõttu on seda lihtne Internetist leida ja alla laadida.

6. Kogemusindeks OK

Teave kuvatakse ekraanil punktides. Maksimaalne arv on 9,9, nagu Windowsi uusimate versioonide puhul. Just selleks on ExperienceIndexOK loodud. Sellist programmi on palju lihtsam kasutada, kui süsteemikataloogis käske sisestada ja tulemustega faile otsida.

7. CrystalDiskMark

Ketta testimiseks valige ketas ja määrake testi parameetrid. See tähendab diagnostikaks kasutatavate käitamiste arvu ja failisuurusi. Mõne minuti pärast ilmub ekraanile teave HDD keskmise lugemis- ja kirjutamiskiiruse kohta.

8. PC võrdlusalus

Pärast testitulemuste saamist pakub programm süsteemi optimeerimist. Ja pärast jõudluse parandamist avaneb brauseris leht, kus saate võrrelda oma arvuti jõudlust teiste süsteemidega. Samal lehel saate kontrollida, kas teie arvuti suudab mõnda kaasaegset mängu käivitada.

9. Metrookogemuse indeks

10.PassMark PerformanceTest

järeldused

Erinevate meetodite kasutamine arvuti jõudluse testimiseks võimaldab teil kontrollida, kuidas teie süsteem toimib. Ja vajadusel võrrelge üksikute elementide kiirust teiste mudelite jõudlusega. Esialgseks hindamiseks saate sellise testi läbi viia sisseehitatud utiliitide abil. Kuigi selle jaoks on palju mugavam alla laadida spetsiaalseid rakendusi - eriti kuna nende hulgast leiate mitmeid üsna funktsionaalseid ja tasuta.

Video:

Tasuta programmid võrgu kontrollimiseks - proovige neid enne häkkereid.

Internetis on tuhandeid rakendusi, nii tasuta kui ka kommertsrakendusi, mida kasutavad spetsialistid, kes peavad hindama võrgu turvalisust. Võrgu turvalisuse taseme uurimiseks on välja pakutud seitse suurepärast tasuta programmi (). Nad kõik aitavad teil otsustada.

Võrguturbe kontrollimise protsess toimub neljas etapis: sidumine, andmete kogumine, tungimine ja hindamine. Andmete kogumise etapis võrgu otsimine

seadmed, mis kasutavad reaalajas skannimist TCP või Interneti-juhtsõnumiprotokolli (ICMP) abil. Hindamise ja sidumise etapid tuvastavad konkreetse riistvaraüksuse, millel rakendus või teenus töötab, ja kontrollivad potentsiaalselt haavatavaid sõlmi. Tungimisetapis kasutatakse turvaauke süsteemile spetsiaalse juurdepääsu saamiseks koos õiguste edasise laiendamisega antud üksuses või domeenis või kogu võrgus.

1. Nmap

Programm Network Mapper (Nmap) on töötanud juba mitu aastat ja seda täiendab autor pidevalt. Nmap on võrguturbe professionaali jaoks kohustuslik programm, mille väärtust on võimatu mõista. Nmapi saab reaalajas teabe kogumise erinevates etappides kasutada erineval viisil

tuvastada antud võrgus aktiivsed süsteemid. Nmap on hea ka tulemüüri või ruuteri ACL-i (juurdepääsu kontrolli loendi) reeglite avastamiseks, kasutades kontrolllipu kinnitust (ACK) ja muid meetodeid. Nmapi saab kasutada ka portide skannimiseks, teenuste ja nende versiooninumbrite loetlemiseks ning operatsioonisüsteemi kohta eristuva teabe ettevalmistamiseks. Nmap on suurepärane tööriist automaatse skannimisprogrammi tulemuste põhjalikuks kontrollimiseks ja kontrollimiseks. Nmap loodi algselt UNIX-i jaoks, kuid viimastel aastatel on see kirjutatud Windowsi platvormile. Nmap on avatud lähtekoodiga programm.

2. N-Stealth

Hindamise etapp on rikkumiste kontrollimise üks raskemaid, kuid turvasüsteemi jaoks oluline etapp. Aktiivsete teenuste ja nendel töötavate süsteemide äratundmine on lihtne, kuid konkreetse teenuse haavatavuse taseme välja selgitamine? Selleks on veebiteenuste jaoks tõhus programm - N-Stealth Security Scanner. Ettevõte levitab tasulist versiooni, millel on rohkem funktsionaalsust kui tasuta, kuid tasuta versioon sobib ka lihtsaks analüüsiks. Näiteks otsib N-Stealth haavatavaid hüperteksti eelprotsessori (PHP) ja ühise lüüsiliidese (CGI) skripte, SQL Serveri süstimisründeid, levinud saidiüleseid skripte ja muid populaarsete veebiserverite haavatavusi.

3. Fpipe

jäljendama häkkerirünnak – üks keerulisemaid turvaprotseduure, mida oleks kasulik võrgus läbi viia, otsides meetodeid ühest või mitmest turvabarjäärist mööda hiilimiseks. Sellise lahenduse näide analüüsi või läbitungimisetapis on pordi edastamine või edastamine ning programm Fpipe saab selle ülesandega suurepäraselt hakkama. Tulemüürireeglite, ruuterite ja muude turvaseadmete juurdepääsukontrolliloendite (ACL) kontrollimiseks võite mõnikord viidata konkreetsele teenusele, mis töötab pordis, tunneldades liiklust või edastades selle teise TCP-pordi kaudu soovitud TCP-porti. Näiteks alamvõrkude vahel on ruuter, mis lubab ainult HTTP-liiklust läbida TCP porti 80. Seetõttu peate looma ühenduse seadmega, mis töötab Telnetiga (TCP port 23) teises alamvõrgus. Kui teil õnnestub pääseda teise süsteemi samas alamvõrgus, kus asub Telneti kasutav seade, saate Fpipe pordi repiiteri abil rakendada UDP või TCP "voo", mis suudab TCP pordi 23 liikluse kapseldada pakettidesse, mis läbivad. TCP pordi 80 pakettidena. Need paketid läbivad ruuteri, mis lubab liiklust TCP porti 80, ja jõuavad siiski mõjutatud seadmesse, kus juba töötab Fpipe. See pordi repiiter "lähtestab nulli" pakettide väliskest ja edastab TCP pordi 23 puhta liikluse konkreetsele reisijale. Edastamise ja pordisuunamise jaoks on sarnane programm nimega Secure Shell (SSH).

4. Enum

See on programm Windowsi süsteemi kohta mitmesuguse teabe ettevalmistamiseks. Käivitub halduskonsooliga käsurealt ja näitab palju suurepärast teavet Win32 üksuse kohta, mis kasutab NetBIOS-i teenust, mis omakorda töötab TCP pordil 139. Enum võib näidata kasutajate loendit, süsteemiteavet, paroole, ressursse ja teavet LSA (kohalik turvaamet) kohta. Programmi Enum kasutades saate isiklikele kohalikele kontodele rakendada lihtsaid jõhkra jõuga sõnastikurünnakuid.

Paljud administraatorid tunnevad paljusid Sysinternalsi ressursse ja tööriistu. PsToolsi kompleks on kasulik ka turvaanalüüsi jaoks. Kompleksi nimi pärineb UNIX-i käsureaprogrammist (protsesside loend). Programm PsTools on tööriistade komplekt, mis täidab lüngad tavapärases käsureameetodite loendis ja Windowsi ressursifondide komplektis. Programm PsTools on äärmiselt kasulik turvaanalüüsiks ja juurutamiseks nii kaug- kui ka kohalikes üksustes. Seda lünka ära kasutades on väga lihtne ja lihtne kasutada PsToolsi, et juhtida süsteemi eemalt ja suurendada rünnakuulatust, et tõsta oma õiguste taset. Tänu sellele programmile saab kohaliku administraatori juurdepääsuga kasutaja teises süsteemis utiliite kaugkäivitada. Lisaks turvaanalüüsile on PsTools väga kasulik ja lihtne käsurealt kaugjuhtimise teel muid haldusülesandeid täita (võib-olla oli see arendajate peamine eesmärk).

Netcat on tuntud kui tagaukse mehhanism, mille abil ründaja pääseb süsteemile juurde (läbitungimise staadium), kuid vähe on teada selle võimalustest, mis võimaldab hinnata ja siduda ja sooritada muid toiminguid, mis moodustavad standardse võrguturbe analüüsi raamistiku. See loodi UNIX-i jaoks ja alles siis kirjutatud Windowsi jaoks. Netcat on UNIX-i cat käsu laiendus, mis võimaldab teil voogesitada sisemisi andmeid monitorile ja monitorilt, et andmeid vaadata, liita või muuta. Programmi Netcat kasutades saate TCP/IP võrgu kaudu kirjutada ja lugeda teavet standardsetest arvuti sisend-/väljundseadmetest. Selle tulemusena töötab kasutaja TCP/IP-protokollide loendiga ja kirjutab/loeb teavet UDP- ja TCP-portide kaudu. Netcati eripäraks on päise pealtkuulamise (FTP, SMTP ja Telnet), andmete ja failide automatiseerimise, pordi skannimise, teenuste kaugsidumise portidega ja paljude muude protseduuride kasutamine. Kõige sagedamini kasutatakse programmi TCP-pordiga ühenduse loomiseks, et sealt andmeid ekstraheerida.

John the Ripper on lihtne ja tõhus mitmeplatvormiline paroolimurdja, mis põhineb kuulsal UNIX Cracki utiliidil. Johniga saate jõudluse optimeerimiseks üle vaadata süsteemi võimalused ja omadused. John teeb selgelt rohkem katseid sekundis kui teised parooli arvamise utiliidid, sealhulgas L0phtCrack. Lisaks ei näita John mitte ainult räsitud Windowsi paroole (NTLM ja NT LAN Manager, LAN Manager), vaid rikub ilma lisaseadeteta ka kõik paroolid, mis sisaldavad DES räsivorminguid või šifriteksti, Blowfishi, MD5 või Andrew failisüsteemi (AFS). John, kes kasutab sõnaraamatufaili, näitab end hädavajaliku utiliidina auditite ja paroolide purustamisel (vajalik igale organisatsioonile, olenemata selle poliitika turvalisuse tasemest).

09.11.2005 Jerry Cochran

Tasuta võrgu testimise utiliidid – kasutage neid enne häkkereid

Seal on tuhandeid tööriistu, nii kaubanduslikke kui ka tasuta, mis on mõeldud professionaalidele, kes peavad hindama võrgu turvalisust. Raskus seisneb konkreetse juhtumi jaoks õige tööriista valimises, mida saate usaldada. Otsingu kitsendamiseks tutvustan selles artiklis 10 suurepärast tasuta tööriista võrguturbe analüüsimiseks.

Võrguturbe hindamise protsess koosneb neljast põhietapist: andmete kogumine, sidumine, hindamine ja läbitungimine. Andmete kogumise etapis otsitakse võrguseadmeid reaalajas skannimise abil, kasutades Interneti-juhtsõnumiprotokolli (ICMP) või TCP-d. Sidumise ja hindamise etapid tuvastavad konkreetse masina, millel teenus või rakendus töötab, ja hindavad võimalikke haavatavusi. Tungimise faasis kasutatakse ühte või mitut haavatavust süsteemile privilegeeritud juurdepääsu saamiseks, millele järgneb õiguste laiendamine antud arvutis või kogu võrgus või domeenis.

1. Nmap

Ajaproovitud tööriist Network Mapper (Nmap) on eksisteerinud mitu aastat ja autor täiustab seda pidevalt. Nmap on võrguturbe spetsialistile hädavajalik tööriist, mille tähtsust ei saa ülehinnata. Nmapi saab andmete kogumise etapis kasutada mitmel viisil reaalajas skannimiseks, et tuvastada antud võrgus aktiivseid süsteeme. Nmap on kasulik ka ruuteri ACL-i (juurdepääsu kontrolli loend) või tulemüüri reeglite avastamiseks, kasutades kinnituslipu (ACK) testimist ja muid meetodeid.

Sidumis- ja hindamisfaasis saab Nmapi kasutada portide skannimiseks, teenuste ja nende versiooninumbrite loetlemiseks ning operatsioonisüsteemide kohta eristuva teabe kogumiseks. Nmap on suurepärane tööriist automaatse skannimisprogrammi tulemuste süvaanalüüsiks ja kontrollimiseks. Nmap oli algselt mõeldud UNIX-i jaoks, kuid viimastel aastatel on see üle viidud Windowsi platvormile. Nmap on avatud lähtekoodiga programm ja seda saab tasuta alla laadida mitmelt saidilt, millest peamine on: http://www.insecure.org/nmap .

2. N-Stealth

Turvarikkumiste analüüsi üks keerulisemaid etappe on hindamise etapp. Aktiivseid süsteeme ja neis töötavaid teenuseid on lihtne tuvastada, kuid kuidas teha kindlaks konkreetse teenuse haavatavus? Veebiteenuste tõhus tööriist on N-Stalkeri N-Stealth Security Scanner. Ettevõte müüb N-Stealthi täielikuma funktsiooniga versiooni, kuid tasuta prooviversioon sobib lihtsaks hindamiseks. Tasulisel tootel on üle 30 tuhande veebiserveri turvatesti, kuid tasuta versioon tuvastab ka üle 16 tuhande spetsiifilise lünka, sealhulgas haavatavused sellistes laialt kasutatavates veebiserverites nagu Microsoft IIS ja Apache. Näiteks otsib N-Stealth haavatavaid ühise lüüsi liidese (CGI) ja hüperteksti eelprotsessori (PHP) skripte, kasutab ära SQL Serveri tungimise rünnakuid, levinud saidiüleseid skripte ja muid lünki populaarsetes veebiserverites.

N-Stealth toetab nii HTTP kui ka HTTP Secure'i (HTTPS – kasutades SSL-i), sobitab haavatavused Common Vulnerabilities and Exposures (CVE) sõnastiku ja Bugtraqi andmebaasiga ning genereerib korralikke aruandeid. Kasutan N-Stealthi, et leida veebiserverites kõige levinumad haavatavused ja määrata kindlaks kõige tõenäolisemad ründevektorid. Lisateavet N-Stealthi kohta leiate aadressilt http://www.nstalker.com/eng/products/nstealth. Loomulikult on veebisaidi või rakenduste turvalisuse usaldusväärsemaks hindamiseks soovitatav osta SPI Dynamicsilt tasuline versioon või toode, näiteks WebInspect.

3.SNMPWalk

SNMP on hästi tuntud, laialdaselt kasutatav ja täiesti ebaturvaline protokoll, mis töötab UDP-pordi 161 kaudu. Cisco Systemsi ruuterid ja Windowsi serverid on üldiselt SNMP-ga ühilduvad ning parimal juhul on neid minimaalselt kaitstud puhtalt tekstikommuuni stringi pakkumise nõudega. kirjutamis- ja lugemisõigused. SNMP turvameetmete hindamiseks võrgus, olgu see nii nõrk, on kasulik selline tööriist nagu SNMPWalk, mille abil saate võrguseadmetelt olulist teavet hankida. Lihtne SNMP-päring aitab tuvastada teabelekkeid SNMP-seadmetest. Näiteks Cisco ruuterite üldtuntud standardne string on “ILMI”. Seda stringi kasutades saab SNMPWalk eraldada Cisco ruuteritest hulga teavet, mis võimaldab tal saavutada täielik kontroll võrguruuteri infrastruktuuri üle, kui konkreetne kriitiline andmeosa on salvestatud Cisco haldusteabe baasi (MIB).

SNMPWalk on avatud lähtekoodiga tööriist, mis töötati välja osana Net-SNMP projektist Carnegie Melloni ülikoolis 1990. aastate alguses, kui SNMP kasutuselevõtt algas. Get-next päringut kasutatakse juhtparameetrite (abstract Syntax Notation, ASN) toomiseks SNMP MIB alampuust. Nagu märgitud, on seadmest teabe lugemise õiguse saamiseks vaja ainult stringi, mis on hästi teada või võrgust hõlpsasti leitav. SNMPWalki UNIX- ja Windowsi versioonid on saadaval aadressilt.

4. Fpipe

Üks keerukamaid turvateste, mida võrgus võib kasulik teha, on ründaja rünnaku simuleerimine, otsides võimalusi ühest või mitmest kaitseliinist mööda hiilida. Hindamise või läbitungimise etapis on lahenduse näideteks edastamine või pordi edastamine ning Foundstone'i Fpipe'i tööriist (McAfee osa) on selleks ideaalne. Ruuteri juurdepääsukontrolli loenditest (ACL-idest), tulemüürireeglitest ja muudest turbemehhanismidest möödahiilimiseks võite mõnikord sihtida konkreetset pordis töötavat teenust, suunates liikluse teise TCP-pordi kaudu ümber või tunneldades soovitud TCP-porti.

Lihtsustatud näide on alamvõrguülene ruuter, mis lubab ainult HTTP-liiklust TCP-pordis 80. Oletame, et soovite luua ühenduse Telneti masinaga (TCP-port 23) teises alamvõrgus. Kui teil on võimalik tungida Telneti arvutiga samas alamvõrgus asuvasse mõnda teise süsteemi, saate kasutada pordireleed, näiteks Fpipe'i, et luua TCP või UDP "voog", mis kapseldab TCP pordi 23 liikluse pakettidele, mis on tuvastatud kui TCP port 80 Need paketid läbivad ruuteri, mis võimaldab TCP pordi 80 liiklust ja jõuavad mõjutatud arvutisse, kus töötab Fpipe või mõni muu pordi relee. See pordi relee "lahti pakkib" paketid ja edastab TCP-pordi 23 liikluse siht-vastuvõtjale.

Edastamise ja pordiedastuse jaoks saate kasutada ka Secure Shelli (SSH) või Netcati (kirjeldatud allpool), kuid eelistatav on tasuta, hõlpsasti kasutatav ja hästi dokumenteeritud programm Fpipe. Fpipe'i uusima versiooni saate aadressilt: http://www.foundstone.com .

5. SQLRECON

Viimastel aastatel on SQL-toodetes, nagu Microsoft SQL Server, Oracle Database ja Oracle Application Server, tuvastatud palju turvaauke. Kuulsaim oht oli 2003. aastal SQL Slammer uss (kirjeldus avaldati kell http://www.cert.org/advisories/CA-2003-04.html). Kuni viimase ajani puudus tööriist SQL Serveri eksemplaride ja nende versiooninumbrite täpseks tuvastamiseks, mistõttu oli SQL Serveri süsteemide võimalike vigade tuvastamine keeruline. Liiga sageli määrasid tööriistad SQL Serveri versiooni valesti, kuna hankisid teavet pordidest (nt TCP-port 1433, UDP-port 1434), mis sisaldasid valet SQL Serveri versiooniteavet.

SQLRECONi utiliit on hiljuti kättesaadavaks saanud ja selle saab alla laadida veebisaidilt Special Ops Security aadressil http://specialopssecurity.com/labs/sqlrecon. SQLRECON skannib võrku või hostarvutit, tuvastades kõik SQL Serveri ja Microsoft SQL Serveri töölauamootori (MSDE) eksemplarid. Tööriista peamiseks eeliseks on see, et mitu tuntud SQL Server/MSDE sidumis- ja tuvastamismeetodit on ühendatud üheks utiliidiks. Kui teil on võrgus olevate SQL-serverite (ja nende versioonide) kohta usaldusväärne teave, võite hakata otsima võimalikke haavatavusi. SQLRECON ei ole haavatavuse skanner, vaid pigem tuvastamise tööriist, mis muudab võrguturbe hindamise palju lihtsamaks. Nüüd vajame Oracle'i jaoks tööriista...

6.Enum

Linuxiga tuttavale Windowsi professionaalile on kasulik omada kõikehõlmavat (ja tasuta) tööriista Windowsi süsteemi kohta mitmesuguse teabe kogumiseks. Enum on just selline tööriist. Käsurea halduskonsooli utiliit edastab NetBIOS-i teenuse kaudu, mis töötab TCP-pordil 139, hulga kasulikku teavet Win32 arvuti kohta. Nii autentimata (tühiseansi) kui ka autentitud seansside ajal saab Enum hankida kasutajate, süsteemide ja ühiskasutuse loendeid. , rühmad ja nende liikmed, paroolid ja teave LSA (kohaliku turvaasutuse) poliitikate kohta. Enumi abil saate üksikute kohalike kontode vastu läbi viia primitiivseid sõnaraamatu jõhkraid rünnakuid. Joonis 1 näitab üksikasjalikku Windowsi süsteemiteavet, mida saab selle tööriista abil eemalt koguda. Enumi (koos mõne muu suurepärase tööriistaga, nagu Pwdump2 ja LSAdump2) saab alla laadida BindView veebisaidilt aadressil http://www.bindview.com/services/razor/utilities .

7. PsTools

Enamik administraatoreid tunneb Sysinternalsi paljusid tööriistu ja ressursse. PsToolsi kompleks on turvalisuse hindamisel väga kasulik. Kompleksi nimi pärineb UNIX-i käsurea utiliidist ps (protsesside loend). PsTools on tööriistade komplekt, mis täidab Windowsi jaoks mõeldud tavaliste käsureatööriistade ja ressursikomplektide lüngad. PsTools on eriti kasulik nii kaug- kui ka kohalike arvutite turvalisuse ja läbitungimise hindamiseks.

Pärast lünka tungimist on väga mugav kasutada PsToolsi süsteemi kaugjuhtimiseks ja rünnaku laiendamiseks, eriti oma volituste suurendamiseks. Näiteks kui teil õnnestus süsteemi sisse murda ja hankida kohalik administraatorijuurdepääs, kuid soovite suurendada oma õigusi praegu sisse logitud domeeniadministraatori omadele, saate PsToolsi kasutada selliste toimingute tegemiseks nagu kaugväljalogimine ja protsessi tapmine.

PsExec on PsToolsi komplekti üks parimaid utiliite. Tänu sellele saab kohaliku administraatori juurdepääsuga kasutaja (autentitud võrguühenduse kaudu) süsteemis programme kaugkäivitada. Väga tõhus tehnika on PsExeci kasutamine kaugsüsteemis cmd.exe käivitamiseks, mis annab juurdepääsu kaugkäsureale administraatoriõigustega (PsExec ei võimalda selliseid õigusi hankida, peate need hankima mõnel muul viisil) . Lisateavet PsExeci kohta leiate artiklist, mis on avaldatud ajakirjas Windows IT Pro/RE nr 6, 2004.

Teised kasulikud programmid on PsList kõigi kaugsüsteemis aktiivsete protsesside loetlemiseks ja PsKill üksikute protsesside tapmiseks kaugarvutis. Lisateavet nende utiliitide kohta kirjeldatakse artiklis, mis on avaldatud Windows IT Pro/RE nr 7, 2004. Lisaks turbetaseme hindamisele on PsTools väga kasulik ja paljude administratiivsete toimingute tegemiseks on lihtne käsurealt eemalt teha (see oli ilmselt peamise kavatsuse autorid). PsToolsi (koos paljude muude ressurssidega) saate Sysinternalsi veebisaidilt aadressil http://www.sysinternals.com/utilities.html .

8.Netcat

Netcat on hästi tuntud oma võime poolest avada ründajale süsteemile juurdepääsuks tagauksed (läbitungimise etapp), kuid vähem tuntud on tema võime sooritada sidumis- ja hindamistoiminguid ning muid olulisi toiminguid, mis moodustavad traditsioonilised võrguturbehinnangud. See töötati välja üle kümne aasta tagasi UNIX-i jaoks ja porditi Windowsi 1998. aastal. Netcat on UNIX-i käsu laiendus

mis võimaldab teil voogesitada failisisu ekraanile ja ekraanilt, et andmeid vaadata, muuta või liita. Netcati abil saate lugeda ja kirjutada andmeid standardsetest arvuti sisend-/väljundseadmetest üle TCP/IP võrgu. Selle tulemusena saab kasutaja töötada TCP/IP-protokollikomplektiga ning lugeda/kirjutada andmeid TCP- ja UDP-portide kaudu.

Lisaks tagauksele saab Netcati kasutada päiste (Telnet, SMTP ja FTP) hõivamiseks, failide ja andmete konveieriks, pordi skannimiseks, teenuste kaugsidumiseks portidega ja paljudeks muudeks ülesanneteks. Aeg-ajalt näitab keegi mulle uusi, senitundmatuid võimalusi Netcati kasutamiseks. Kõige tavalisem viis, kuidas ma seda utiliiti kasutan, on ühenduse loomine TCP-pordiga, et proovida sealt teavet eraldada ja sihtsüsteemist käsurea viipa tagasi saata.

Netcati Windowsi versiooni saab alla laadida aadressilt http://www.vulnwatch.org/netcat. Tööriista äärmiselt üksikasjalik kirjeldus on avaldatud aadressil http://www.vulnwatch.org/netcat/readme.html .

9. Ripper John

Tõenäoliselt on enamik administraatoreid kuulnud paroolide murdmise ja auditeerimise tööriistast L0phtCrack, mille algselt töötas välja The Cult of the Dead Cow; Programmi omab ja täiustab praegu @stake, mille Symantec hiljuti omandas. Eelistan John the Ripperit, lihtsat ja tõhusat parooli arvamise tööriista, mis on saadaval paljudel platvormidel (sh Windows), mis põhineb kuulsal UNIX-i tööriistal Crack. Johniga saate jõudluse optimeerimiseks tuvastada süsteemi omadused ja võimalused. Minu kogemuse põhjal teeb John märkimisväärselt rohkem katseid sekundis kui teised parooli arvamise programmid, sealhulgas L0phtCrack (LC5, L0phtCracki praegune versioon, on väidetavalt oluliselt kiirem kui varasemad versioonid, kuid sellel on oma hind).

Lisaks ei murra John mitte ainult räsistatud Windowsi paroole (LAN Manager ja NT LAN Manager, NTLM), vaid murrab ilma täiendava konfiguratsioonita ka kõik paroolid, mis kasutavad šifriteksti või räsivorminguid DES (standard, üksik, laiendatud), MD5, Blowfish või Andrew failisüsteem (AFS). John koos sõnastikufailiga (sellisi faile on palju, mis hõlmavad peaaegu kõiki galaktikas tuntud keeli – isegi wookieed ja klingoonid) on asendamatu tööriist paroolide murdmiseks ja auditeerimiseks (vajalik igale ettevõttele, olenemata selle poliitika rangest ). John the Ripper utiliidi saate: http://www.openwall.com/john või http://www.securiteam.com/tools/3X5QLPPNFE.html .

10. Metasploit Framework

Lihtsalt kasutatav tungimisplatvorm, mis sisaldab uusimaid ohte, automaatseid värskendusi ja laiendatavust tuntud keelega, nagu Perl. Siiski on ebaturvaline (ja üsna vastutustundetu) pakkuda selliseid võimalusi tasuta kõigile - see on lihtsalt kingitus algajatele häkkeritele (see on nagu tuumakohvri panemine eBaysse). Siiski tuleb tunnistada, et selline tööriist nagu Metasploit Framework on võrguturbe spetsialistidele ohtude emuleerimiseks väga kasulik.

Metasploit Framework tekkis umbes kaks aastat tagasi tunnustatud turvauurija H. D. Moore’i juhitud uurimisprojekti tulemusena. Projekti eesmärgid olid osaliselt üllad: edendada turvauuringuid ja pakkuda ressurssi läbipääsutööriistade arendajatele. Kasutan Metasploit Frameworki (teatud ettevaatusega ja pärast laboris eelnevat testimist) läbitungimisvahendina turvaasendi hindamiseks.

Metasploit on Perli skriptimismootor, mida saab kasutada mitmesuguste läbitungimismeetodite rakendamiseks erinevatel platvormidel ja rakendustes (kirjutamise ajal on teada üle 75 läbitungimismeetodi, mis kannavad 75 kasulikku koormust ja loendatakse). Lisaks tuntud lünkadest läbitungimise meetodite komplektile võimaldab Metasploit teil saata tuvastatud veale konkreetse programmi. Näiteks kui olete tunginud süsteemi, mis pole SQL Slammeri eest kaitstud (vt ülaltoodud jaotist SQLRECON), saate valida, kuidas mõjutatud süsteemiga manipuleerida: luua ühendus Win32 Bind kesta abil, saata see tagasi, kasutades Win32 Reverse kesta, lihtsalt käivitage kaugkäsk, sisestage mõjutatud aktiivsesse protsessi pahatahtliku serveri DLL-i utiliit Virtual Network Computing (VNC) või kasutage mõnda muud meetodit. Metasploit Framework on Perli moodulite abil laiendatav, nii et saate ise valmistada tööriistu, lisada need raamistikku ja kasutada ära valmis kasutusprogrammi. Joonis 2 näitab Metasploiti hõlpsasti kasutatavat veebiliidest koos läbitungimismeetodite loendiga.

|

| Joonis 2: Metasploit Frameworki veebiliides |

Soovitan suhtuda Metasploit Frameworki ettevaatusega ja kasutada seda ainult konkreetsete haavatavuste demonstreerimiseks võrguturbe analüüsi käigus. Metasploit Frameworki saate alla laadida aadressilt http://www.metasploit.com .

Ohutus on üldine mure

Võrgu kaitsmine nõuab enamat kui lihtsalt tulemüüri ostmist, võrgu jälgimist või Internetist uusimate ohtude kohta uudiste otsimist. BT Radianzi IT-turvalisuse direktori Lloyd Hessioni sõnul mängivad turvalisuses võrdselt olulist rolli iga ettevõtte IT-osakond ja ülejäänud töötajad. Ta oli selles veendunud omast kogemusest. Viis aastat vastutas Lloyd selle ettevõtte infoturbe eest, mis pakub üle maailma finantsteenuste pakkujatele võrguühendusi juhtivatele finantsteenuste ettevõtetele. IT-turbe direktorina tagab Lloyd, et võrk töötab ööpäevaringselt ja seitse päeva nädalas. Windows IT Pro vanemtoimetaja Anne Grubb rääkis hiljuti Lloydiga, kuidas tehnoloogia, IT-spetsialistid ja kasutajad ise aitavad teda BT Radianzi võrgu kaitsmisel.

Milliste turvaprobleemidega BT Radianz silmitsi seisab?

Radianz ühendab globaalseid börse, finantsteabe pakkujaid ja finantstehingute teenuseid suurimate finantsettevõtetega üle maailma. Sisuliselt on tegemist suure ettevõtte IP-võrguga. BT Radianzi võrgus kahe-kolme päevaga tehtud tehingute väärtus võib ulatuda USA rahvusliku koguprodukti suuruseni: 11-12 triljonit. Samal ajal on ohutus absoluutne prioriteet. Minu peamised mured on sellised probleemid nagu tõrketaluvus, teenuse keelamise (DoS) rünnakud, ussid ja viirused, mis võivad põhjustada jõudluse halvenemist.

Kas teil on plaan, mis kirjeldab teie üldist turvastrateegiat ja seda, kuidas delegeerida IT-turvalisusega seotud kohustusi?

Meil on sisemine turvapositsiooni ja raamistiku dokument, millega töötame mõne kliendiga. Kirjeldatakse, milline peaks olema turvaline võrguarhitektuur, tööprotsessid ja distsipliinid, mis tagavad pideva võrguturvalisuse, organisatsiooni struktuuri, kuidas reageerida intsidentidele ja kuidas käituda klientidega intsidendi korral. Olin harjunud, et mind jälgiti pidevalt ja selgitati meie turvastrateegiat; Lõppude lõpuks, kui soovite börside ja finantsettevõtete usaldust, peavad nad olema valvsad. Kinnitan neile, et oleme välja valinud parimad tehnoloogiad ja infoteenused, mis teavitavad meid koheselt haavatavusest. Pean peaaegu iga päev demonstreerima, et võtan ohutust väga tõsiselt.

Kui palju töötajaid on võrgu turvalisuse tagamiseks? Millised on nende kohustused?

Üks tõhusamaid viise ohutuse tagamiseks on ohutusnõuete lisamine ka nende töötajate ametijuhenditesse, kes ei ole turvaspetsialistid. Näiteks on meil palju töötajaid, kes hooldavad võrku. On äärmiselt oluline, et nad mõistaksid oma turvalisusega seotud kohustusi. Ruuteri administraator peab mõistma, et paljud protseduurid võetakse kasutusele just turvaprobleemide tõttu.

Nii et kui mul palutakse kiiresti nimetada infoturbe eest vastutavate töötajate täpne arv, vastan tavaliselt: "41." Sellesse hulka kuuluvad isikud, kelle ametinimetuses on sõna “julgeolek” või kelle ametinimetuses on olulisel kohal nende kohustustest turvalisus. Kuigi ma muidugi alahindan nende sadade võrguoperatsioonide keskuste spetsialistide panust, kes reageerivad ekraanidel olevatele ohuhoiatustele ja peavad neid hoiatusi edastama väiksemale grupile tehnilisi spetsialiste. Nimetaksin seda lähenemist hajutatud turvasüsteemiks ja usun, et tänu sellele suureneb kaitse efektiivsus.

Kas arvate, et isegi väikesed organisatsioonid, kelle IT-ressursid on Radianzist piiratumad, suudavad seda horisontaalset lähenemist turbehaldusele kasutada?

Olete tõstatanud väga olulise küsimuse. Erinevalt BT Radianzist ei saa enamik ettevõtteid endale lubada tsentraliseeritud turvaosakonna loomist. Seetõttu võib turvameetmete tõhususe tagamiseks olla vajalik määrata spetsiaalne töötaja, kes peaks määrama turvavaldkonna töö suuna ning koordineerima süsteemiadministraatorite, võrguinseneride ja lihtsalt tehnilise kirjaoskusega inimeste tegevust. Usun, et parem on tuua kohale keegi, kes tunneb ettevõtte tehnoloogiat, kellel on kogemusi süsteemide administreerimise või võrguhoolduse vallas, ja koolitada teda infoturbetehnikate alal, kui tuua turvaspetsialist, kes on selles valdkonnas suurepärane, kuid ei tea. ettevõtte eripära.

Milliseid tööriistu ja tooteid kasutate oma võrgu turvamiseks?

Kasutame mitmeid tööriistu, mida tavaliselt ei liigitata turvatööriistadeks, kuid mis pakuvad siiski palju eeliseid. Peame haldama 40 tuhat ruuterit, seda ei saa käsitsi teha. Kui annate töötajatele võimaluse ruutereid individuaalselt konfigureerida ja hallata, jääb liiga palju ruumi vigadele. Me ei saa öelda: vabandust, täna on börsil kauplemine ruuteritega seotud probleemide tõttu tühistatud. Seetõttu on meil spetsiaalne sisemine ekspertsüsteem, mis on sisuliselt tohutu andmebaas kõigist võimalikest ruuteri konfiguratsioonidest. Kui kahtlustan, et ruuteris on tehtud volitamata muudatusi, saan võrrelda selle konfiguratsiooni andmebaasis teadaolevate parameetritega ja teha kindlaks, kas muudatused on tehtud käsitsi, st mitte ekspertsüsteemi poolt.

Kasutame ka süsteemihaldustööriistu, mida tavaliselt kasutavad suured võrguorganisatsioonid, näiteks sideoperaatorid. Sisevõrgu jaoks kasutatakse 2. ja 3. kihi tulemüüre; seadmed volitamata juurdepääsu ennetamiseks (Intrusion Prevention System, IPS) ja tuvastamiseks (Intrusion Detection System, IDS); puhverserverid; rämpsposti, meili ja nuhkvara filtrid. Siiski ei saa paljusid neist tööriistadest rakendada klientidele pakutavas tootmisvõrgus.

Tootmisvõrgus kasutame ka Symanteci DeepSight Threat Management Systemi. DeepSight jälgib Internetis pidevalt teavet turvaprobleemide, rünnakute ja edukate häkkimiste kohta ning hoiatab meid nende ohtude eest. DeepSight ütleb teile ka, mida tuleb konkreetse ohu kõrvaldamiseks teha. Näiteks saime soovitusi SQL Slammeri ussiga võitlemiseks ja ajutiste meetmete võtmiseks (liikluse blokeerimine pordis 1434, SQL Serveri ports), kuni Microsoft paranduse välja annab. Seega saate tööriista abil kiiresti koguda vajalikku teavet ja otsustada konkreetse ettevõtte jaoks sobivate meetmete üle.

Enne kui DeepSighti kasutama hakkasime, olid kaks või kolm spetsialisti pidevalt kursis viimaste ohtudega – nad lugesid meilibülletääne, osalesid konverentsidel ja seadsid prioriteediks erinevad hoiatused. Hiljem Symanteci omandiks saanud Security Focuse põhjendus oli soov kasutada Symanteci inimesi tõeliste probleemide lahendamiseks, mitte uurimistöö asemel, mida oleks lihtsam sõltumatult organisatsioonilt osta.

Kuidas on ettevõttesisesed lõppkasutajad IT-turvaplaani elluviimisse kaasatud?

Kui teil on turvalisusele kulutada ainult üks dollar, kulutage see kasutajate koolitusele. Kuna peamine potentsiaalne oht tuleneb töötajate hoolimatust tegevusest ettevõttes - selliste programmide allalaadimine, mida nad ei tohiks alla laadida, faili käivitamine, milles on peidetud "Trooja hobune". Seetõttu parandavad kõik meetmed, mis aitavad ohtu ära tunda, tagasisidet töötajatele ja aitavad vältida paljusid probleeme tulevikus.

Lisaks on jälgimine kõige tõhusam kasutaja tasemel, kui nad teatavad kahtlastest sündmustest. Iga töötaja peab täitma individuaalse võltsimise tuvastamise süsteemi rolli. Põhimõtteliselt tuleb inimesi teadvustada nende vastutusest ohutuse eest. Meil on nimekiri 14 olulisest ohutuspõhimõttest, mida iga töötaja peaks teadma.

Ja põhimõte number üks on see, et ohutus on kõigi töötajate vastutus. Igaühel on kohustus enda järel uksed lukustada, võõraid hoonesse mitte lubada, konfidentsiaalseid dokumente lauale jätta ja sülearvuteid turvaliselt hoiustada.

Millega peavad IT-spetsialistid täna võitlema suurima turvaohuga?

Põhimõtteliselt on need nuhkvarad. Enamik organisatsioone võtab viirusetõrjetarkvara juurutamist väga tõsiselt. Kuid kõigil pole usaldusväärseid nuhkvaratõrjevahendeid. Paljud inimesed, keda ma tean, kes juhivad väikeettevõtteid, kurdavad, et nende ettevõtted on nuhkvara tõttu peaaegu seiskunud. Süsteemide puhastamine ja jõudluse taastamine võib olla väga kulukas.

Tere kõigile! Tööl otsustasime ruuterit uuendada, kuid enne inimeste sellesse üleviimist otsustasime selle töökindlust testida ja täna otsisin parimad võrgu testimise programmid…

Üldiselt hakkasin testima pingi abil. Selge on see, et saate neid teha kasutades ja parameetrit -t seades, kuid selles pole graafikuid ja logisid pole eriti mugav pidada. Seetõttu näitan nüüd teile, mida ma tasuta tavaprogrammide hulgast valisin.

Colasofti pingitööriist

See programm ei olnud esimene, mille leidsin, kuid see meeldis mulle kõige rohkem. Panin paika ilusa ja arusaadava ajakava ning määrasin seadetes paketi suuruse. See juhtus järgmiselt:

1. Valige vahekaardilt Valikud vajalikud parameetrid 2. Sisestage aadress, mida pingime ja klõpsake nuppu alusta pingi 3. Järgmiseks seadistage vajadusel graafik 4. Vaata vasakpoolses veerus, mitu paketti edastatakse, kui palju saadetakse 5. Valige kõik pingid ja vajadusel salvestage.

See programm on ka üsna huvitav, see võib koostada graafiku, pingida ja jälgida marsruuti! Aga ajakava tõttu see mulle nii väga ei meeldinud.

Siin on kõik peaaegu sama, sisestame aadressi, mida pingime ja vajutame pingile. Kuid siin saate teha ka jälgimist. Üldiselt on programm ka päris hea.

See programm sobib rohkem lühiajaliseks pingimiseks ja on vähemate võimalustega programm.

Siia sisestame aadressi, pingimise aja ja pakettide suuruse, vajuta start ja vaata graafikut.

Leidsin selle programmi täiesti juhuslikult, see on mõeldud tankide parima serveri testimiseks, kuid muutsin seda veidi oma vajaduste järgi ja programm hakkas võrgu töökindlust kontrollima :)

Siin me lihtsalt vajutame start. See pingib Yandexi ja Google'i, seejärel näitab nende väärtusi ja ütleb, milline server töötab paremini. Parameetrites saate määrata pakendite arvu.

Nii saate kontrollida võrgu või võrguseadme töökindlust. Muidugi on parem tulemüür enne kontrollimist välja lülitada. Parema testimise huvides tuleb järgmise sammuna ühendada võrku teine arvuti ja proovida vähemalt faile üle võrgu kopeerida ning käivitada pingi programm. Ma arvan, et nendega tasuta võrgu testimise tarkvara, saate tuvastada parima võrguseadme või pakkuja :)

Kinnisvaramaailma mantraks on Asukoht, Asukoht, Asukoht. Süsteemide haldamise maailma jaoks peaks see püha tekst olema järgmine: nähtavus, nähtavus ja nähtavus. Kui te ei tea täpselt, mida teie võrk ja serverid iga sekund päevas teevad, olete nagu pimesi lendav piloot. Teid ootab paratamatult katastroof. Teie õnneks on turul saadaval palju häid programme, nii kommerts- kui ka avatud lähtekoodiga programme, mis võimaldavad teie võrgu jälgimist seadistada.

Kuna hea ja tasuta on alati ahvatlevam kui hea ja kallis, siis siin on nimekiri avatud lähtekoodiga tarkvarast, mis tõestab end iga päev igas suuruses võrkudes. Alates seadmete avastamisest, võrguseadmete ja serverite jälgimisest kuni võrgutrendide tuvastamiseni, seiretulemuste graafilise esituse ja isegi lülitite ja ruuteri konfiguratsioonide varundamiseni – need seitse tasuta utiliiti üllatavad teid tõenäoliselt.

Kaktused

Esiteks oli MRTG (Multi Router Traffic Grapher) - programm võrgu jälgimise teenuse korraldamiseks ja andmete ajas mõõtmiseks. 1990ndatel pidas selle autor Tobias Oetiker sobivaks koostada lihtne graafikatööriist, kasutades ringandmebaasi, mida algselt kasutati ruuteri läbilaskevõime kuvamiseks kohalikus võrgus. Nii sünnitaski MRTG RRDTooli – utiliitide komplekti RRD-ga töötamiseks (Round-robin Database, ring-andmebaas), mis võimaldab salvestada, töödelda ja graafiliselt kuvada dünaamilist teavet, nagu võrguliiklus, protsessori koormus, temperatuur ja nii edasi. RRDTooli kasutatakse nüüd paljudes avatud lähtekoodiga tööriistades. Cacti on praegune avatud lähtekoodiga võrgugraafika tarkvara lipulaev ja viib MRTG põhimõtted täiesti uuele tasemele.

Alates ketta kasutamisest kuni ventilaatori kiiruseni toiteallikas, kui indikaatorit saab jälgida,Kaktused saavad seda kuvada ja muuta need andmed hõlpsasti juurdepääsetavaks.

Cacti on serveritarkvara LAMP komplekti kuuluv tasuta programm, mis pakub standardiseeritud tarkvaraplatvormi praktiliselt igasuguste statistiliste andmete joonistamiseks. Kui mõni seade või teenus tagastab arvandmeid, saab selle tõenäoliselt Cactidesse integreerida. Malle on paljude seadmete jälgimiseks – alates Linuxi ja Windowsi serveritest kuni Cisco ruuterite ja kommutaatoriteni – põhimõtteliselt kõike, mis suhtleb SNMP (lihtne võrguhaldusprotokoll) abil. Samuti on olemas kolmandate osapoolte mallide kollektsioonid, mis laiendavad veelgi niigi tohutut Cacti-ühilduva riist- ja tarkvara loendit.

Kuigi Cacti andmete kogumise standardmeetod on SNMP, saab selleks kasutada ka Perli või PHP skripte. Tarkvarasüsteemi raamistik eraldab nutikalt andmete kogumise ja graafilise kuvamise diskreetseteks eksemplarideks, muutes olemasolevate andmete ümbertöötlemise ja ümberkorraldamise erinevateks visuaalseteks esitusviisideks lihtsaks. Lisaks saate valida konkreetseid ajavahemikke ja diagrammide üksikuid osi, klõpsates neil lihtsalt ja lohistades.

Nii saate näiteks kiiresti vaadata mitme viimase aasta andmeid, et mõista, kas võrguseadmete või serveri praegune käitumine on ebanormaalne või esinevad sarnased näitajad regulaarselt. Ja kasutades Cacti PHP-pluginat Network Weathermap, saate hõlpsalt luua oma võrgu reaalajas kaarte, mis näitavad võrguseadmete vaheliste sidekanalite ummikuid, kasutades graafikuid, mis ilmuvad, kui hõljutate kursorit võrgukanali kujutise kohal. . Paljud Cacti kasutavad organisatsioonid kuvavad neid kaarte 24/7 seinale kinnitatavatel 42-tollistel LCD monitoridel, võimaldades IT-meeskondadel koheselt jälgida võrgu ülekoormust ja linkida terviseteavet.

Kokkuvõtlikult võib öelda, et Cacti on võimas tööriistakomplekt võrgu jõudluse graafiliseks kuvamiseks ja trendimiseks, mida saab kasutada praktiliselt kõigi graafikul kujutatud jälgitavate mõõdikute jälgimiseks. Lahendus toetab ka praktiliselt piiramatuid kohandamisvõimalusi, mis võib muuta selle teatud rakenduste jaoks liiga keeruliseks.

Nagios

Nagios on väljakujunenud võrgu jälgimise tarkvarasüsteem, mida on aastaid aktiivselt arendatud. C-keeles kirjutatud, teeb see peaaegu kõike, mida süsteemi- ja võrguadministraatorid jälgimisrakenduste paketist vajaksid. Selle programmi veebiliides on kiire ja intuitiivne, samas kui selle serveriosa on äärmiselt töökindel.

Nagios võib olla väljakutse algajatele, kuid selle tööriista eeliseks on ka üsna keeruline konfiguratsioon, kuna seda saab kohandada peaaegu iga jälgimisülesande jaoks.

Nagu Cacti, on ka Nagiose taga väga aktiivne kogukond, nii et mitmesuguseid pistikprogramme on olemas suure hulga riist- ja tarkvara jaoks. Alates lihtsatest pingikontrollidest kuni integreerimiseni keerukate tarkvaralahendustega, nagu näiteks WebInject, mis on Perlis kirjutatud tasuta tarkvara tööriistakomplekt veebirakenduste ja veebiteenuste testimiseks. Nagios võimaldab teil pidevalt jälgida serverite, teenuste, võrgulinkide ja kõige muu olekut, mis IP võrgukihi protokollist aru saab. Näiteks saate jälgida serveri kettaruumi kasutamist, RAM-i ja protsessori koormust, FLEXlm litsentsi kasutamist, serveri väljalaskeava õhutemperatuuri, WAN-i ja Interneti-kanali viivitusi ja palju muud.

Ilmselgelt ei tööta ükski serveri- ja võrgujälgimissüsteem ilma teavitusteta. Nagios teeb seda hästi: tarkvaraplatvorm pakub kohandatavat mehhanismi kõige populaarsemate Interneti-kiirsõnumite e-posti, SMS-i ja kiirsõnumite edastamiseks, samuti eskalatsiooniskeemi, mida saab kasutada nutikate otsuste tegemiseks selle kohta, kes, kuidas ja millal, mis asjaoludel. tuleks teavitada, mis õige seadistamise korral aitab teil tagada mitu tundi kosutavat und. Ja veebiliidest saab kasutada ajutiselt teavituste saamise peatamiseks või probleemi ilmnemise kinnitamiseks, samuti administraatoritel märkmete tegemiseks.

Lisaks näitab kaardistamisfunktsioon kõiki jälgitavaid seadmeid loogilises, värvikoodiga esituses nende asukoha kohta võrgus, võimaldades probleemide ilmnemisel kuvada.

Nagiose negatiivne külg on konfiguratsioon, kuna seda on kõige parem teha käsurea kaudu, muutes algajatel õppimise palju keerulisemaks. Kuigi tavaliste Linuxi/Unixi konfiguratsioonifailidega tuttavad inimesed ei tohiks erilisi probleeme kogeda.

Nagiose võimalused on tohutud, kuid jõupingutused mõnda neist kasutada ei pruugi alati pingutust väärt olla. Kuid ärge laske keerukusel end hirmutada: varajase hoiatamise eeliseid, mida see tööriist võrgu paljude aspektide jaoks pakub, ei saa ülehinnata.

Icina

Icinga sai alguse Nagiose seiresüsteemi hargina, kuid on hiljuti ümber kirjutatud eraldiseisvaks lahenduseks, mida tuntakse nimega Icinga 2. Hetkel on mõlemad programmi versioonid aktiivses arenduses ja kasutamiseks saadaval, samas kui Icinga 1.x ühildub. suure hulga pistikprogrammide ja konfiguratsiooniga Nagios. Icinga 2 kavandati nii, et see oleks vähem kohmakas, rohkem jõudlusele orienteeritud ja hõlpsamini kasutatav. See pakub modulaarset arhitektuuri ja mitme keermega disaini, mida ei Nagios ega Icinga 1 ei paku.

Icinga pakub täielikku jälgimis- ja hoiatustarkvaraplatvormi, mis on loodud olema sama avatud ja laiendatav kuiNagios, kuid mõningate erinevustega veebiliideses.

Nagu Nagios, saab ka Icingat kasutada kõike, mis räägib IP-d, nii sügavalt kui võimalik, kasutades SNMP-d, aga ka kohandatud pistikprogramme ja lisandmooduleid.

Icinga veebiliidesel on mitu varianti, kuid peamine erinevus selle jälgimistarkvara lahenduse ja Nagiose vahel on konfiguratsioon, mida saab teha pigem veebiliidese kui konfiguratsioonifailide kaudu. Neile, kes eelistavad oma konfiguratsiooni hallata väljaspool käsurida, on see funktsioon tõeline maiuspala.

Icinga integreerub mitmesuguste seire- ja graafikutarkvarapakettidega, nagu PNP4Nagios, inGraph ja Graphite, pakkudes teie võrgu tugevat visualiseerimist. Lisaks on Icingal täiustatud aruandlusvõimalused.

NeDi

Kui olete kunagi pidanud oma võrgus olevate seadmete leidmiseks Telneti kasutama kommutaatoritesse ja MAC-aadressi järgi otsima või soovite lihtsalt kindlaks teha teatud seadmete füüsilist asukohta (või võib-olla veelgi olulisem on see, kus see varem asus), , siis võiksite olla huvitatud NeDi vaatamisest.

NeDi skannib pidevalt võrgu infrastruktuuri ja kataloogib seadmeid, jälgides kõike, mida ta avastab.

NeDi on tasuta LAMP-iga seotud tarkvara, mis skannib regulaarselt teie võrgu lülitite MAC-aadresse ja ARP-tabeleid, kataloogides iga tuvastatud seadme kohalikku andmebaasi. See projekt ei ole nii tuntud kui mõned teised, kuid see võib olla väga kasulik tööriist töötamisel ettevõtete võrkudega, kus seadmed pidevalt muutuvad ja liiguvad.

Saate käivitada otsingu NeDi veebiliidese kaudu, et tuvastada lüliti, lüliti port, pääsupunkt või mõni muu seade MAC-aadressi, IP-aadressi või DNS-nime järgi. NeDi kogub kogu teabe igalt võrguseadmelt, millega ta kokku puutub, hankides neilt seerianumbrid, püsivara ja tarkvara versioonid, praegused ajastused, mooduli konfiguratsioonid jne. Saate kasutada NeDi isegi MAC-ide märgistamiseks. kadunud seadmete aadressid või varastatud. Kui need ilmuvad uuesti võrku, teavitab NeDi teid sellest.

Avastamist käivitab cron protsess teatud ajavahemike järel. Seadistamine on lihtne, ühe konfiguratsioonifailiga, mis võimaldab palju rohkem kohandamist, sealhulgas võimalust edastada seadmeid regulaaravaldiste või määratud võrgupiiride alusel. NeDi kasutab tavaliselt uute lülitite ja ruuterite avastamiseks Cisco Discovery Protocol või Link Layer Discovery Protocol ning loob seejärel teabe kogumiseks nendega ühenduse. Kui esialgne konfiguratsioon on loodud, toimub seadme avastamine üsna kiiresti.

NeDi suudab Cacti'iga teatud tasemeni integreeruda, seega on võimalik siduda seadmetuvastus vastavate kaktuste graafikutega.

Ntop

Projekt Ntop – „uue põlvkonna” jaoks nüüd paremini tuntud kui Ntopng – on viimase kümnendi jooksul jõudnud kaugele. Kuid nimetage seda kuidas soovite – Ntop või Ntopng – tulemuseks on tipptasemel võrguliikluse jälgimise tööriist, mis on ühendatud kiire ja lihtsa veebiliidesega. See on kirjutatud C-keeles ja on täiesti iseseisev. Käivitate ühe protsessi, mis on konfigureeritud konkreetsele võrguliidesele, ja see on kõik, mida see vajab.

Ntop on veebipõhine pakettanalüüsi tööriist, mis näitab reaalajas andmeid võrguliikluse kohta. Info andmevoo kohta läbi hosti ja ühenduse hostiga on samuti reaalajas saadaval.

Ntop pakub hõlpsasti seeditavaid graafikuid ja tabeleid, mis näitavad praegust ja ajaloolist võrguliiklust, sealhulgas konkreetsete tehingute protokolli, allikat, sihtkohta ja ajalugu, samuti mõlema otsa hoste. Lisaks leiate muljetavaldava hulga reaalajas võrgukasutuse graafikuid, diagramme ja kaarte, samuti modulaarse arhitektuuri suure hulga lisandmoodulite jaoks, näiteks NetFlow ja sFlow monitoride lisamiseks. Siit leiate isegi Nboxi, Ntopi sisseehitatud riistvaramonitori.

Lisaks sisaldab Ntop skriptimiskeele Lua API-d, mida saab kasutada laienduste toetamiseks. Ntop saab salvestada hostiandmeid ka RRD-failidesse, et võimaldada pidevat andmete kogumist.

Üks Ntopng kõige kasulikumaid kasutusviise on liikluse juhtimine konkreetses kohas. Näiteks kui mõned võrgukanalid on teie võrgukaardil punasega esile tõstetud, kuid te ei tea, miks, saate kasutada Ntopng-i, et saada probleemse võrgusegmendi kohta minut-minutilise aruande ja kohe teada saada, millised hostid vastutavad. probleemi pärast.

Sellise võrgu nähtavuse eeliseid on raske üle hinnata ja seda on väga lihtne hankida. Põhimõtteliselt saate Ntopngi käivitada mis tahes liideses, mis on konfigureeritud lüliti tasemel, et jälgida teist porti või VLAN-i. See on kõik.

Zabbix

Zabbix on täielik võrgu- ja süsteemijälgimistööriist, mis integreerib mitu funktsiooni ühte veebikonsooli. Seda saab konfigureerida jälgima ja koguma andmeid paljudest serveritest ja võrguseadmetest, pakkudes iga saidi hooldust ja jõudluse jälgimist.

Zabbix võimaldab teil jälgida servereid ja võrke, kasutades laia valikut tööriistu, sealhulgas virtualiseerimise hüperviisorite ja veebirakenduste virnade jälgimist.

Põhimõtteliselt töötab Zabbix tarkvaraagentidega, mis töötavad kontrollitud süsteemides. Kuid see lahendus võib töötada ka ilma agentideta, kasutades SNMP-protokolli või muid jälgimisvõimalusi. Zabbix toetab VMware'i ja teisi virtualiseerimise hüperviisoreid, pakkudes üksikasjalikke andmeid hüperviisori jõudluse ja aktiivsuse kohta. Erilist tähelepanu pööratakse ka Java rakendusserverite, veebiteenuste ja andmebaaside jälgimisele.

Hoste saab lisada käsitsi või automaatse avastamisprotsessi kaudu. Lai valik vaikemalle kehtib kõige tavalisematele kasutusjuhtudele nagu Linux, FreeBSD ja Windowsi serverid; Laialdaselt kasutatavad teenused nagu SMTP ja HTTP, samuti ICMP ja IPMI võrguriistvara üksikasjalikuks jälgimiseks. Lisaks saab Zabbixisse integreerida kohandatud tšekke, mis on kirjutatud Perlis, Pythonis või peaaegu igas muus keeles.

Zabbix võimaldab teil kohandada oma armatuurlaudu ja veebiliidest, et keskenduda kõige olulisematele võrgukomponentidele. Märguanded ja probleemide eskalatsioonid võivad põhineda kohandatud toimingutel, mida rakendatakse hostidele või hostirühmadele. Toiminguid saab konfigureerida isegi kaugkäskude käivitamiseks, nii et teie skript võib teatud sündmuste kriteeriumide järgimisel käitada jälgitavas hostis.

Programm kuvab graafikutena jõudlusandmeid, nagu võrgu ribalaius ja protsessori koormus, ning koondab need kohandatud kuvasüsteemide jaoks. Lisaks toetab Zabbix kohandatavaid kaarte, ekraane ja isegi slaidiseansse, mis kuvavad jälgitavate seadmete hetkeolekut.

Zabbixi rakendamine võib alguses olla keeruline, kuid automaatse avastamise ja erinevate mallide mõistlik kasutamine võib mõningaid integreerimisraskusi leevendada. Lisaks installitavale paketile on Zabbix saadaval ka virtuaalse seadmena mitme populaarse hüperviisori jaoks.

Vaatluskeskus

Observium on programm võrguseadmete ja serverite jälgimiseks, millel on tohutu nimekiri toetatud seadmetest, mis kasutavad SNMP-protokolli. LAMP-tarkvarana on Observiumit suhteliselt lihtne paigaldada ja seadistada, nõudes tavalisi Apache, PHP ja MySQL installatsioone, andmebaaside loomist, Apache konfigureerimist jms. See installitakse oma serverina spetsiaalse URL-iga.

Observium ühendab süsteemi ja võrgu jälgimise tulemuslikkuse suundumuste analüüsiga. Seda saab konfigureerida jälgima peaaegu kõiki mõõdikuid.

Saate minna GUI-sse ja alustada hostide ja võrkude lisamist, samuti määrata automaattuvastusvahemikud ja SNMP-andmed, et Observium saaks uurida enda ümber olevaid võrke ja koguda andmeid iga avastatud süsteemi kohta. Observium saab avastada ka võrguseadmeid CDP-, LLDP- või FDP-protokollide kaudu ning andmete kogumise abistamiseks saab Linuxi süsteemides kasutusele võtta kaughostiagendid.

Kogu see kogutud teave on saadaval hõlpsasti kasutatava kasutajaliidese kaudu, mis pakub täiustatud võimalusi statistiliste andmete kuvamiseks, samuti diagramme ja graafikuid. Saate hankida kõike alates pingist ja SNMP-vastusajast kuni läbilaskevõime, killustatuse, IP-pakettide arvu jne graafikuteni. Olenevalt seadmest võivad need andmed olla saadaval iga tuvastatud pordi kohta.

Mis puutub serveritesse, siis Observium saab sündmuste logist kuvada infot protsessori oleku, RAM-i, andmesalvestuse, swapi, temperatuuri jms kohta. Samuti saate lubada andmete kogumise ja jõudluse graafilise kuvamise erinevate teenuste jaoks, sealhulgas Apache, MySQL, BIND, Memcached, Postfix ja teised.

Observium töötab hästi virtuaalmasinana, nii et sellest võib kiiresti saada peamine tööriist serverite ja võrkude seisundi kohta teabe hankimiseks. See on suurepärane viis automaatse avastamise ja graafilise esituse lisamiseks igas suuruses võrku.

Liiga sageli tunnevad IT-administraatorid, mida nad saavad teha, piiratud. Olenemata sellest, kas tegemist on kohandatud tarkvararakenduse või "toetamata" riistvaraosaga, usuvad paljud meist, et kui seiresüsteem ei saa sellega kohe hakkama, ei ole võimalik saada vajalikke andmeid. olukord. See pole muidugi tõsi. Väikese pingutusega saate teha peaaegu kõike nähtavamaks, arveldatavamaks ja kontrollitavamaks.

Näiteks on kohandatud rakendus, mille andmebaas asub serveri poolel, näiteks veebipood. Teie juhtkond soovib näha ilusaid graafikuid ja diagramme, mis on kujundatud ühel või teisel kujul. Kui kasutate juba näiteks Cacti, on teil kogutud andmete vajalikus vormingus väljastamiseks mitu võimalust. Võite näiteks kirjutada lihtsa Perli või PHP skripti, et käivitada andmebaasis päringuid ja edastada need arvutused Cactidele, või teha SNMP-kõne andmebaasiserverisse, kasutades privaatset MIB-i (haldusinfo baas). Ühel või teisel viisil saab ülesande sooritada ja lihtsalt teha, kui teil on selleks vajalikud tööriistad.

Enamikule selles artiklis loetletud tasuta võrguseadmete jälgimise utiliitidest ei tohiks olla raske juurde pääseda. Neil on allalaadimiseks saadaval pakendatud versioonid kõige populaarsemate Linuxi distributsioonide jaoks, kui need pole sellega algselt kaasas. Mõnel juhul võivad need olla virtuaalserverina eelkonfigureeritud. Olenevalt teie infrastruktuuri suurusest võib nende tööriistade konfigureerimine ja konfigureerimine võtta üsna palju aega, kuid kui need on valmis, on need teile tugevaks aluseks. Vähemalt tasub neid vähemalt katsetada.

Olenemata sellest, millist ülaltoodud süsteemi te oma infrastruktuuril ja riistvaral silma peal hoidmiseks kasutate, pakub see teile vähemalt teise süsteemiadministraatori funktsioone. Kuigi see ei saa midagi parandada, jälgib see sõna otseses mõttes kõike teie võrgus ööpäevaringselt, seitse päeva nädalas. Paigaldamisele ja konfigureerimisele kulutatud aeg tasub end hästi ära. Peamise jälgimistööriista jälgimiseks käitage kindlasti teises serveris väikest komplekti eraldiseisvaid jälgimistööriistu. See on juhtum, kus alati on parem vaatlejat jälgida.

Alati ühenduses, Igor Panov.

Vaata ka: