Сучасний віртуальний світ з обсягом обміну інформацією та електронними платежами, що щодня збільшується, давно облюбували злочинці. Одним із способів отримання прибутку кіберзлочинцями є поширення троянських програм. Про те, що це таке і як за допомогою троянців хакери заробляють свої мільйонні прибутки, ми поговоримо у цій статті.

Отже, троянська програма – це невелика програма, замаскована під нешкідливе ПЗ. Таке маскування дозволяє їй без перешкод з боку користувача або антивірусної програми потрапити на комп'ютер для шкідливих дій, для яких вона створювалася. Назва "троянська програма" (троян, троянець, троянський вірус) походить від легендарного "Троянського коня", за допомогою якого війни Одіссея потрапили всередину Трої.

Троянська програма може містити як віруси, так і черв'яки, але на відміну від них вона не поширюється самостійно, за нею стоїть людина. Звичайно, дуже рідко хакер сам завантажує трояна на ваш комп'ютер. Найчастіше він спонукає користувачів завантажити шкідливе програмне забезпечення на свій комп'ютер. Як це відбувається? Кіберзлочинець завантажує троянську програму на відвідувані сайти, файлообмінники та інші ресурси. Звідти, з різних причин, користувачі завантажують троян на свій комп'ютер, заражаючи його.

Ще один спосіб "пустити троянського коня" на свій комп'ютер це читання спам-розсилок. Зазвичай, користувач ПК, машинально натискає на прикріплені файли в листах. Подвійний клік та троянська програма встановлюється на комп'ютер.

Існує кілька різновидів троянських програм:

Trojan-PSW (Password-Stealing-Ware)- Різновид троянських програм крадучих паролі і вірусів, що відсилають їх розповсюджувачу. У коді такого трояна прописана e-mail адреса, на яку програма надсилає лічені з комп'ютера паролі, номери кредитних карток, телефонні номери та іншу інформацію. Крім того, ще однією метою Trojan-PSW є коди до онлайн-ігор та коди реєстрацій до ліцензійних програм.

Trojan-Clicker- Різновид троянських програм, які здійснюють несанкціонований перенаправлення користувачів на потрібний для кіберзлочинця інтернет-ресурс. Це робиться задля досягнення однієї з трьох цілей: Ddos-атаки на вибраний сервер, збільшення відвідувачів заданого сайту або залучення нових жертв для зараження вірусами, хробаками або іншими троянськими програмами.

Trojan-Downloaderі Trojan-Dropper- Шкідливі програми з подібним процесом. Trojan-Downloader, як відомо з назви, завантажує заражені програми на ПК, а Trojan-Dropper встановлює їх.

Trojan-Proxy- Троянські проксі-сервера. Ці програми використовуються зловмисниками для прихованого розсилання спаму.

Trojan-Spy- Програми-шпигуни. Мета таких троянських програм – шпигунство за користувачем ПК. Троян робить скріншоти екрану, запам'ятовує введену з клавіатури інформацію тощо. Ці програми використовуються для отримання даних про електронні платежі та інші фінансові операції.

ArcBomb– архіви, які перешкоджають правильній роботі комп'ютера. Вони заповнюють жорсткий диск великим обсягом даних, що повторюються, або порожніми файлами, що призводить до зависання системи. Хакери використовують ArcBomb для уповільнення чи зупинення роботи поштових серверів.

Rootkit– програмний код, який дозволяє приховати присутність у системі троянської програми. Rootkit без трояна нешкідливий, але разом із ним несе істотну небезпеку.

Trojan-Notifier– троянська програма, яка надсилає творцю сповіщення про успішну атаку на комп'ютер користувача.

Декілька заражених троянськими програмами комп'ютерів, кіберзлочинці об'єднують у ботнети – мережі комп'ютерів, які керуються хакерами. Такі ботнети є небезпекою для користувачів. З їхньою допомогою кіберзлочинці розсилають спам, крадуть паролі до банківських рахунків, здійснюють DdoS-атаки. А тепер уявіть, що один із комп'ютерів, об'єднаних у ботнет – ваш. Причому ви нічого про це не знатимете, поки одного "прекрасного" дня до вас постукають у двері поліцейські з відділу боротьби з кіберзлочинністю. Потім доведи, що це не ви DdoSсили підданий атаці сервер, а хакер, який мав доступ до вашої системи за допомогою троянської програми.

Для того, щоб мінімізувати (саме мінімізувати, уникнути не вдасться) наслідки зараження домашнього комп'ютера, встановіть ліцензійну антивірусну програму, яка оновлюватиме свої бази. Творці антивірусної програми завжди на кілька кроків відстають від хакерів, тому оновлення баз має бути якомога частіше. Якщо ваш комп'ютер заразився вірусом, йому потрібна комп'ютерна допомога . Радимо звернутися до найкращого сервісу міста Кемерово.

Розробка шкідливих програм вимагає ресурсів щонайменше, або навіть у кілька разів більше, ніж розробка необхідного у роботі ПО. Троянські програми це простий, а найголовніше дешевий спосіб, що використовується хакерами для віддаленого керування вашим ПЗ. Боротьба з троянськими програмами має вийти на новий рівень, інакше творці антивірусів самотужки не впораються зі зростаючою силою кіберзлочинністю.

Троянський вірус чи просто «троянець» правильно називається – троянською програмою. Троянець – це вид шкідливого програмного забезпечення, розробленого для погіршення роботи комп'ютера до його повної відмови. Іноді троянські програми називають ще троянськими кіньми. Назва «троянець» пов'язане з стародавніми воїнами, які раніше живуть у країні давньої Трої і вже як три століття вимерли. Проте самі мешканці називалися тевкрами. Вони могли швидко і потужно вдаряти своїми мечами по супротивнику. Багато хто чув назву «троянський кінь». Якщо вірити легендам, це живий кінь під керівництвом тевкров, а спеціально побудований величезний кінь за часів великої троянської воїни.

Сама ж назва троянського вірусу походить від цього троянського коня – їх методи нападу майже ідентичні. У легендах сказано, що саме з-за троянського коня троє впало. Як було сказано вище, троянська програма використовує ті ж цілі - спочатку вона проникає в комп'ютер і після намагається вивести її з ладу, легально передають інформацію іншій особі, що порушують працездатність комп'ютера або використовують ресурси комп'ютери в поганих цілях.

Які є троянці?

Імен багато. Trojan. Malware, Trojan. Winlock, Pinch, TDL - 4. Власне, Trojan це не самі віруси, а їхня родина, вже в яку входять самі віруси. А ось TDL – 4 – вже саме програма.

Метою TDL – 4 є ураження комп'ютера, після чого інший користувач за допомогою Інтернету може керувати зараженим комп'ютером. Схожість дії нагадує програму Team Viewer, але на відміну від TDL – 4 ця програма повністю легальна і користувач може бачити на моніторі те, що робить інший користувач. До того ж за потреби зв'язок можна перервати.

Pinch дуже небезпечний вірус. Він діє три етапи. Спочатку він потрапляє на комп'ютер і завантажує потрібні для роботи файли. Розмір вірусу вбирається у 25 КБ. Далі Pinch збирає абсолютно всю інформацію про комп'ютер користувача – де зберігаються файли, які у користувача потужності відеокарти, звукової карти та процесора. Також він збирає відомості про встановлені браузери, антивіруси, список встановлених програм та дані про FTP – клієнта користувача. Все це відбувається непомітно. Після збору інформації, Pinch сам запаковується до архіву і при першому листі прикріплюється до нього. Під час передачі листа, Pinch відокремлюється, прямуючи на комп'ютер хакера. Після хакер може розшифрувати інформацію шляхом програми Parser та надалі використовувати цю інформацію у своїх цілях.

Крім троянців та черв'яків, є ще кілька класифікацій шкідливого програмного забезпечення (ПЗ), наприклад руткіти (Root-kit). Їхня мета – захоплення прав адміністратора на комп'ютері користувача та після використання їх у своїх цілях.

Як позбутися троянських програм?

Так само, як і від усіх вірусів – сканувати комп'ютер на віруси. Однак далеко не кожен антивірус бачить абсолютно всі віруси. Іноді для того, щоб антивірус не знайшов «антивіруса», достатньо лише поміняти його ім'я та стандартне місце на жорсткому диску. Тому розумні розробники вигадали антивіруси, спеціально створені під певний тип вірусів. Антивіруси можуть виявляти і справлятися з багатьма хробаками на комп'ютері, але абсолютно марні проти руткітів і навпаки.

Провідними бійцями проти троянів та інших шкідливих програм є: Kaspersky Anti-Virus, Dr.Web, Eset (Nod32). Платні версії яких можна придбати.

Привіт адміне! Два тижні працював без антивірусу, в інтернеті особливо в цей час нікуди не лазив, але сьогодні встановив антивірус і він знайшов при скануванні три троянські програми! Чи могли вони щось наробити за такий короткий проміжок часу в моїй операційній системі?

Троянські програми: лікнеп

Троянським окремий тип шкідливого програмного забезпечення названо через порівняння з троянським конем, який, згідно з давньогрецькою міфологією, жителям Трої подарували греки. Усередині троянського коня ховалися грецькі воїни. Вночі вони вилізли з укриття, перебили троянських стражників і відчинили міські ворота решті військової сили.

У чому суть троянських програм?

Троянська програма, вона ж троян, вона ж троянець - це тип шкідливого ПЗ, що відрізняється від класичних вірусів, які самостійно впроваджуються в комп'ютер, розмножуються там і розмножаться, участю в процесі активації людини - користувача. Троянські програми, зазвичай, самі неспроможні поширюватися, як це роблять віруси чи мережеві черв'яки. Троянські програми можуть маскуватися під різні типи файлів - під інсталятори, документи, мультимедіафайли. Користувач, запускаючи файл, під який маскується троян, запускає його. Троянські програми можуть прописатись у системному реєстрі та активуватися під час запуску Windows. Трояни іноді бувають модулями вірусів.

Як можна підчепити троянську програму?

Троянами часто оснащуються інсталятори програм або ігор, а потім викладаються на низькоякісних файлообмінниках, сайтах-варезниках та інших далеких від ідеалу софт-порталах для масового скачування користувачами Інтернету. Троянську програму можна підчепити також поштою, в інтернет-месенджерах, соціальних мережах та на інших сайтах.

Друзі, зараз я продемонструю Вам як можна скачати справжній троян. Наприклад Ви вирішили завантажити собі , набрали в браузері відповідний запит і потрапили на цей сайт, природно тиснете

І замість вінди нам нахабно дають скачати троян, завантаження якого перериває моя антивірусна програма. Будьте обережні.

Сценарій застосування троянів може бути різним. Це прохання завантажити якийсь додатковий софт – кодеки, флеш-плеєри, браузери, різноманітні оновлення для веб-додатків, природно, не з їхніх офіційних сайтів. Наприклад, боровши простори інтернету Вам може потрапити таке попередження, за яким знову ж таки ховається троянська програма. Зверніть увагу, на банері навіть є орфографічна помилка.

Це посилання від невідомих користувачів, якими вас активно переконують перейти. Втім, «заражене» посилання в соціальній мережі, Skype, ICQ або іншому месенджері може надіслати і знайомий користувач, щоправда, він сам навіть не підозрюватиме, оскільки замість нього це робитиме троян. Підчепити трояна можна, піддавшись на будь-які інші хитрощі його розповсюджувача, мета якого – змусити вас завантажити шкідливий файл з Інтернету та запустити його у себе на комп'ютері.

Ось так може виглядати живий троянчик, я його вчора тільки виловив на комп'ютері знайомого, міг друг думав, що він завантажив безкоштовний антивірус Norton Antivirus 2014. Якщо запустити цей "антивірус", то

робочий стіл Windows буде заблоковано!

Ознаки наявності у комп'ютері трояна

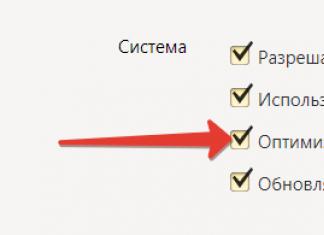

Про те, що до комп'ютера проникла троянська програма, можуть свідчити різні ознаки. Наприклад, комп'ютер сам перезавантажується, вимикається, сам запускає якісь програми чи системні служби, сам відкриває та закриває CD-ROM консоль. Браузер може завантажувати веб-сторінки, які ви навіть не відвідували раніше. Найчастіше це різні порно-сайти або ігрові портали. Мимовільне завантаження порно - відео або картинок - це також ознака того, що в комп'ютері вже орудує троян. Мимовільні спалахи екрану, а іноді ще й у супроводі клацань, як це відбувається при знятті скріншотів – явна ознака того, що ви стали жертвою трояна-шпигуна. Про наявність троянського ПЗ в системі також можуть свідчити нові, раніше невідомі вам програми в автозавантаженні.

Але троянські програми який завжди працюють, видаючи себе, який завжди їх ознаки очевидні. У таких випадках користувачам малопотужних комп'ютерних пристроїв значно простіше, ніж власникам продуктивних машин. У разі проникнення трояна перші спостерігатимуть різкий спад продуктивності. Це, як правило, 100% завантаження процесора, оперативної пам'яті або диска, але при цьому не активні ніякі програми користувача. А в диспетчері завдань Windows практично всі ресурси комп'ютера будуть задіяні невідомим процесом.

З якою метою створюються троянські програми?

Крадіжка даних користувачів

Номери гаманців, банківських карток та рахунків, логіни, паролі, пін-коди та інші конфіденційні дані людей – все це представляє для творців троянських програм особливий комерційний інтерес. Саме тому платіжні інтернет-системи та системи онлайн-банкінгу намагаються убезпечити віртуальні гроші своїх клієнтів, впроваджуючи різні механізми безпеки. Як правило, такі механізми реалізуються шляхом введення додаткових кодів, які надсилаються до СМС на мобільний телефон.

Трояни полюють не лише за даними фінансових систем. Об'єктом крадіжки можуть бути дані входу до різних інтернет-акаунтів користувачів. Це облікові записи соціальних мереж, сайтів знайомств, Skype, ICQ, а також інших інтернет-майданчиків і месенджерів. Заволодівши за допомогою трояна обліковим записом користувача, шахраї можуть застосовувати до його друзів та передплатників різні схеми вивужування грошей – просити грошей, пропонувати різні послуги чи продукти. А, наприклад, аккаунт якоїсь симпатичної дівчини шахраї можуть перетворити на точку збуту порно-матеріалів або перенаправлення на потрібні порно-сайти.

Для крадіжки конфіденційних даних людей шахраї, як правило, створюють спеціальне троянське програмне забезпечення – шпигунські програми, вони ж програми Spyware.

Спам

Трояни можуть створюватися спеціально для збору адрес електронної пошти користувачів Інтернету, щоб потім надсилати їм спам.

Скачування файлів та накрутка показників сайтів

Файлообмінники - далеко не найприбутковіший вид заробітку, якщо робити все чесно. Неякісний сайт – також не найкращий спосіб завоювати користувальницьку аудиторію. Щоб збільшити кількість файлів, що скачуються в першому випадку і показник відвідуваності в другому, можна впровадити троян в комп'ютери користувачів, які, самі того не підозрюючи, сприятимуть шахраям у поліпшенні їх фінансового добробуту. Троянські програми відкриють у браузері користувачів потрібне посилання чи потрібний сайт.

Приховане керування комп'ютером

Не тільки накрутку показників сайтів або завантаження потрібних файлів з файлообмінників, але навіть атаки хакерів на сервери компаній і державних органів здійснюються за допомогою троянів, які є установниками бекдорів (Backdoor). Останні – це спеціальні програми, створені для віддаленого керування комп'ютером, звичайно, потай, щоб користувач ні про що не здогадався і не забив тривогу.

Знищення даних

Особливо небезпечний тип троян може призвести до знищення даних. І не тільки. Наслідком варварства деяких троянських програм може бути пошкодження апаратних складових комп'ютера чи обладнання. DDoS-атаки - виведення з ладу комп'ютерної техніки - проводяться хакерами, як правило, на замовлення. Наприклад, для знищення даних конкуруючих компаній чи державних органів. Рідше DDoS-атаки – це вираз політичного протесту, шантаж чи здирство. У скоєнні DDoS-атак без особливого наміру чи глобальної мети можуть практикуватися хакери-новачки, щоб у майбутньому стати досвідченими геніями зла.

Думаю слід почати з назви та відповісти на запитання: "Пчому цей витвір назвали саме троянська програма (троян)?під час якої було споруджено дерев'яний кінь, іменований «троянським». Принцип дії цього коня був у «хитрій невинності», тобі прикинувшись подарунковою штучкою і опинившись у самій фортеці ворога, що сиділи в коні воїни, відкрили ворота Трої, давши можливість основним військам вломитися в фортецю.

Так само справи і в сучасному цифровому світі з троянською програмою. Відзначу відразу той факт, що «троян» не можна відносити до класу вірусів, тому що у нього відсутня принцип саморозмноження та суть його дії трохи інша. Та й поширюється він людиною, а чи не самостійно, як це роблять нормальні віруси. Трояни часто проналежать до класу шкідливого програмного забезпечення.

Так ось принцип діїтроянської програми (трояна), а також відкрити ворота вашого комп'ютера шахраю, наприклад, для крадіжки цінних паролів або для несанкціонованого доступу до ваших даних. Дуже часто, заражені «троянами» комп'ютери, без дозволу користувача беруть участь у масштабних DDos -атаки на сайти. Тобто, безневинноий користувач спокійною гуляє по інтернету, а в цей час його комп'ютер безпристрасно «кладе» якийсь урядовий сайт нескінченними зверненнями.

Найчастіше трояни маскуються під абсолютно невинні програми, просто копіюючи її іконку. Також трапляються випадки, коли код троянської програми вбудовується у звичайну, корисну софтинку, яка коректно виконує свої функції, але при цьому троян з-під неї і робить свої зловредства.

У наші дні дуже популярними стали зараженнявінлоками (trojan . winlock ), які виводять екран із подібним текстом: «Для розблокування вашої операційної системи надішлітьSMSна номер xxxx , інакше ваші дані будуть передані до служби безпеки». Знаходилося дуже багато користувачів, які відправляли це повідомлення (і не один раз), а шахраї у свою чергу отримували майже мільйони з величезної кількості ошуканих людей.

Як ви бачите застосування троянських програм розраховано отримання певної вигоди, на відміну звичайних вірусів, які просто завдають шкоди видаленням файлів і виводять систему з ладу. Можна дійти невтішного висновку, що це шкідливе програмне забезпечення, більш інтелектуально і тонко, за принципом своєї дії та результатів.

Як боротися із троянськими програмами?

Для боротьби з троянами необхідно мати антивірус, з базами виявлення, що постійно оновлюються. Але тут з'являється інша проблема, саме через свою скритність інформація про троян набагато гірше і пізніше доходить до розробників антивірусного ПЗ. Тому також бажано мати окремий фаєрвол (наприклад,Comodo Firewall), який, якщо і пропустить, то точно не випустить безконтрольну передачу даних з вашого комп'ютера шахраям.

Троянська програма- це програма, яку застосовують зловмисники для видобутку, знищення та зміни інформації, а також для створення збоїв у роботі пристрою.

Ця програма є шкідливою. Однак троян не є вірусом за способом проникнення на пристрій і за принципом дій, тому що не має здатності саморозмножуватися.

Назва програми «Троян» походить від словосполучення «троянський кінь». Як свідчить легенда, стародавні греки піднесли мешканцям Трої дерев'яного коня, у якому переховувалися воїни. Вночі вони вибралися і відчинили міські ворота грекам. Так і сучасна троянська програма несе у собі небезпеку та приховує справжні цілі розробника програми.

Троянську програму застосовують для того, щоби провести систему безпеки. Такі програми можуть запускатись вручну або автоматично. Це призводить до того, що система стає вразливою і до неї можуть отримати зловмисники. Для автоматичного запуску розробку привабливо називають або маскують під інші програми.

Часто вдаються і до інших способів. Наприклад, до вихідного коду вже написаної програми додають троянські функції та підміняють її з оригіналом. Наприклад, троян може бути замаскований під безкоштовну заставку для робочого столу. Тоді під час її встановлення підвантажуються приховані команди та програми. Це може відбуватися як за згодою користувача, так і без нього.

Існує багато різних троянських програм. Через це немає єдиного способу їх знищення. Хоча зараз практично будь-який антивірус вміє автоматично знайти та знищити троянські програми. У тому випадку, якщо антивірусна програма все ж таки не може виявити троян, допоможе завантаження операційної системи з альтернативного джерела. Це допоможе антивірусній програмі знайти і знищити троян. Не слід забувати про постійне оновлення бази даних антивірусу. Від регулярності оновлень безпосередньо залежить якість виявлення троянів. Найпростішим рішенням буде вручну знайти заражений файл і видалити його в безпечному режимі або повністю очистити каталог Temporary Internet Files.

Троянська програма, яка маскується під ігри, прикладні програми, настановні файли, картинки, документи, здатна досить непогано імітувати їхні завдання (а в деяких випадках взагалі повноцінно). Подібні маскуючі та небезпечні функції також застосовуються і в комп'ютерних вірусах, але вони, на відміну від троянів, можуть по собі поширюватися. Поряд із цим, троян може бути вірусним модулем.

Можна навіть не підозрювати, що троянська програма знаходиться на Вашому комп'ютері. Трояни можуть поєднуватися зі звичайними файлами. При запуску такого файлу або програми активується також і троянська програма. Траяни автоматично запускаються після ввімкнення комп'ютера. Це відбувається, коли вони прописані у Реєстрі.

Троянські програми розміщують на дисках, флешках, відкритих ресурсах, файлових серверах або надсилають за допомогою електронної пошти та сервісів для обміну повідомленнями. Ставка робиться на те, що їх запустять на певному ПК, особливо якщо комп'ютер є частиною мережі.

Будьте обережні, адже трояни можуть бути лише невеликою частиною великої багаторівневої атаки на систему, мережу чи окремі пристрої.