Більшість сказаного нижче однаково стосується як TMG (Threat Management Gateway 2010), так і ISA 2006.

Багато чого в цих мікрософтівських творах можна зрозуміти, багато чого побачити і розібратися, дивлячись на графічний інтерфейсАле деякі речі потрібно просто знати, інакше нічого не заробить.

Ресурсів для ТМГ, як і для будь-якого продукту мікрософт, потрібно дуже багато. ЦПУ – не менше 4 ядер, більше-краще, (гіпертрейдинг) HT – вітається, ОЗП – не менше 4 Гб, у навантажених конфігураціях (до 12 000 клієнтів) потрібно до 12 Гб. (_http://technet.microsoft.com/ru-ua/library/ff382651.aspx). Зокрема, на TMG 2010, до якого підключено 1 клієнт, який не звертається до Наразідо Інтернету, монітор продуктивності показав завантаження 2 ЦПУ = 1 ... 5%, ОЗУ = 2.37 Гб.

Сервер TMG підтримує 3 способи роботи через нього:

- Клієнт TMG - спеціальна програмавстановлюється на ПК (годиться клієнт від ISA 2006);

- Клієнт Web-proxy - налаштування клієнтської програми для роботи через проксі;

— Клієнт SecureNat — у властивостях TCP/IP як стандартний шлюз вказаний сервер TMG.

Управління доступом на основі облікових записів (AD або TMG 2010) можливе або з використанням Клієнта TMG або клієнтом Web-proxy. Останнє означає, що жодного спеціального клієнтана ПК не ставиться, а клієнтська програмавміє працювати через проксі-сервер і на ньому налаштовані як proxy-сервер адресу та порт сервера TMG. Клієнт SecureNat авторизацію не підтримує.

Правила доступу на сервер TMG перевіряються послідовно згори донизу. Як тільки запит клієнта підійшов під одне з правил (за трьома полями: Protocol, From, To), так перегляд правил припиняється, тобто. решта — ігноруються. І якщо запит не задовольняє полю Condition цьогоправила, доступ клієнту не надається, незважаючи на те, що слідом може йти правило, що дозволяє такий доступ.

Приклад. Користувач з встановленим клієнтомТМГ та шлюз за замовчуванням, налаштованим на сервер ТМГ, запускає Outlook 2010. Обліковий записцього користувача входить до групи безпеки AD-Internet.

Правило 3 дозволяє весь вихідний трафік для користувачів, які входять до групи AD-Internet. Але програма Outlook не зможе зв'язатися із зовнішнім поштовим сервером, тому що з налаштуваннями за замовчуваннямКлієнт ТМГ НЕ перехоплює запити Outlook, а клієнт SecureNat не вміє авторизуватися і не зможе довести серверу TMG, що його користувач входить до групи AD-Internet. Однак, поштовий протоколпотрапляє під визначення "All Outbound Traffic", а напрямок "From: Internal, To: External" відповідає запиту клієнта, і тому обробка правил припиняється саме на правилі №3.

Якщо правила 3 і 4 переставити місцями, то Outlook працюватиме, тому що правило 4 не вимагає авторизації. Інший спосіб – у правилі 3 (не переміщуючи його) обмежити список протоколів, наприклад залишити лише HTTP та FTP. Тоді запит від програми Outlookне "зачепиться" за правило 3 і перевірка дійде до правила 4, яким клієнт отримає доступ.

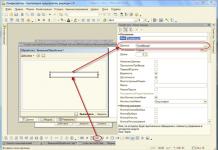

Є ще спосіб пробитися через правила рис.1. Повернемося до згаданих вище налаштувань за умовчанням. Клієнт ТМГ не перехоплює запити Outlook тому, що у налаштуваннях додатків (Application Settings) клієнт ТМГ вимкнено.

У лівому дереві консолі управління Forefront TMG вузол Networking, в середній частині закладка Networks, мережа Internal, на правої панелізакладка Tasks, пункт Configure Forefront TMG Client Settings. (На ISA 2006: Configuration - General - Define Firewall Client Settings.)

Якщо змінити тут значення з 1 на 0, Outlook працюватиме через ТМГ за правилом доступу №3, наведеному на рис. 1.

А зараз питанняна засипку: чому конфігурації Рис.1 не ходять пінги?

Відповідь. Ping відповідає за параметрами (Protocol, From, To) правилу №3, тому перегляд правил доступу припиняється саме на правилі №3. Але Ping не вміє авторизуватись, тому для нього доступ заборонено. Можна, наприклад, над правилом №3 зробити окреме правило:

Протокол = PING

From = Internal або All Networks

To = External

Users = All Users

Як підключити аудитора (чужинця) до Інтернету

Передбачається, що в аудитора свій ноут і його в свій домен не вводитимемо.

Спосіб 1 . Задати IP-адресу з дозволеного діапазону (потрібні права адміністратора на його ПК).

Спосіб 2 . У браузері вказати Проксі: IP-адресу та порт свого ТМГ. Попередньо на ТМГ зробити локальну облік і дати її аудитору. Оптичіть Basic у варіантах авторизації.

Параметри адаптерів

(У триланковій архітектурі):

|

повинен бути |

|||

|

внутрішній сервер |

|||

|

Register this connection’s address in DNS |

|||

|

NetBIOS over TCP/IP |

|||

|

Client for Microsoft Network |

|||

|

File and Print Sharing for Microsoft Networks |

|||

|

Show icon in notification area when connected |

Int- Внутрішній (дивиться в локальну мережу), Per- Мережа периметра (вона ж DMZ), Ext(Зовнішній, підключений до інтернету безпосередньо або через інше обладнання).

Зверніть увагу: Відключення 'File and Print Sharing for Microsoft Networks' внутрішньому інтерфейсі ISA сервера не дозволить підключатися до загальних папок (куль) цього ISA сервера, незалежно від системної політики або будь-яких інших правил доступу. Це рекомендується для кращої безпеки, т.к. загальним папкам зовсім не місце на фаєрволі.

Порядок з'єднань(у вікні Network Connections меню Advanced — Advanced Settings — вкладка Adapters and Bindings):

- Int,

- Per,

- Ext.

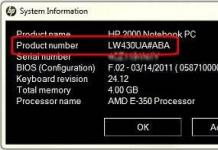

Microsoft Forefront Threat Management Gateway 2010 підтримує лише операційні системи Windows Server 2008 з пакетом оновлень 2 (SP2) або Windows Server 2008 R2.

Мінімальні системні вимоги:

- операційні системи, що підтримуються: Windows Server 2008 з пакетом оновлень 2 (SP2) або Windows Server 2008 R2;

- комп'ютер із двоядерним (1 ЦП x два ядра) 64-розрядним процесором;

- 2 Гб оперативної пам'яті;

- один розділ локального жорсткого дисказ файловою системою NTFS;

- комп'ютер із чотириядерним (2 ЦП x два ядра або 1 ЦП x чотири ядра) 64-розрядним процесором;

- 4 Гб оперативної пам'яті

- 2,5 Гб вільного місцяна жорсткому диску (використовуватиметься лише для кешування та тимчасового зберігання файлів під час перевірки наявності шкідливих програм);

- два диски для ведення системного журналута журналу TMG та один - для кешування та перевірки наявності шкідливих програм;

- одна мережева плата, сумісна з операційною системою комп'ютера, для взаємодії із внутрішньою мережею;

- додаткова мережа для кожної мережі, підключеної до сервера Forefront TMG.

Встановлення продукту

Комплексний набір програм для забезпечення безпеки в мережі, що дозволяє підвищити надійність охорони та посилити контроль за клієнтськими та серверними операційними системамизавдяки інтеграції з існуючою ІТ-інфраструктурою та спрощенню розгортання, управління та аналізу.

Зусиллями корпорації Майкрософт повна версія продукту (Forefront TMG), що є прямим спадкоємцем Microsoft ISA Server, вийшла в першому півріччі 2009 року. Крім усього функціоналу Microsoft ISA Server новий продуктвключає поліпшення існуючих, а також безліч нових функцій.

Forefront TMG продається у двох варіантах: Standard та Enterprise. Функціонально вони практично не відрізняються, відмінності полягають лише в ліцензійних обмеженнях, наведених нижче.

Процесори | Без обмежень |

|

Підтримка 2Гб RAM | Без обмежень |

|

Балансування завантаження мережі | ||

Підтримка протоколу Cache Array Routing | ||

Використання консолі Enterprise Management Console | ||

Необхідність ліцензування всіх віртуальних машинпо CPU на додаток до фізичного CPU | ||

Можливість перенесення на будь-який інший сервер | Ліцензія виписується на фізичний сервер і може змінюватися лише раз на 90 днів | В будь-який час |

* Сервера Standard Editionможуть керуватися за допомогою TMG Enterprise Management Console.

Малюнок 1: Вікно установки Forefront Threat Management Gateway

Так виглядає вікно установки, безпосередньо перед встановленням продукту нам необхідно запустити засіб підготовки, який налаштує ролі та компоненти Windows.

Малюнок 2: Засіб підготовки до встановлення Forefront Threat Management Gateway

Після завершення роботи засоби підготовки можна приступати безпосередньо до самої установки Forefront Threat Management Gateway, що відбувається у три етапи:

- встановлення основних компонентів;

- додаткові компоненти (SQL Express);

- ініціалізація системи.

Малюнок 3: Етапи встановлення Forefront Threat Management Gateway

На першому етапі установки пропонується вибрати директорію, куди буде встановлений продукт, а також вказати діапазон адрес, які входитимуть у внутрішню мережу сервера Forefront Threat Management Gateway.

Рисунок 4: Визначення діапазону внутрішньої мережі

Налаштування виконується за допомогою спеціального майстра та не викликає жодних складнощів.

Малюнок 5: Вибір IP-адрес

Після вказівки мережної платиавтоматично будуть підставлені діапазони IP-адрес, які входитимуть у внутрішню мережу сервера.

Рисунок 6: Вибір мережевої плати

Нам лише залишається підтвердити наш вибір натисканням ОКі майстер установки попередить нас про те, що деякі служби буде зупинено або перезапущено в момент установки продукту, далі все відбувається в автоматичному режимі.

Процес установки розроблений таким чином, щоб не викликати питань навіть у простого користувача, хоча сам продукт розрахований на системних адміністраторіві IT-спеціалістів. Треба сказати, що Microsoft дбає про своїх користувачів і намагається зробити все дуже просто і ясно.

Наприкінці установки перед нами з'являється вікно, яке повідомляє нам про те, що установка закінчена і зараз нам слід запустити програму управління Forefront Threat Management Gateway.

Рисунок 7: Завершення встановлення Forefront Threat Management Gateway

Відзначаємо галочкою запропонований пункт та натискаємо Готово. На цьому налаштування завершено, і ми переходимо на налаштування продукту.

Початкове налаштування

Перед нами з'являється інтерфейс продукту, але який нам поки що не потрібен, на цьому етапі пропонується зробити початкове налаштування програми, за допомогою спеціального майстра, який проведе все налаштування в три етапи.

Малюнок 8: Майстер початкового налаштування Forefront Threat Management Gateway

Внизу вікна ми бачимо попередження про те, що у разі апгрейду з Microsoft ISA 2006імпортування параметрів конфігурації потрібно зробити до запуску цього майстра.

Нині нам слід виконувати прості інструкціїмайстри для того, щоб Forefront TMGпрацював необхідним нам чином. На першому етапі ми налаштовуватимемо параметри мережі.

Малюнок 9: Налаштування параметрів мережі Forefront TMG

Вибираємо спосіб, який нам необхідний та натискаємо Далі, на цьому цей етап налаштування буде завершено і майстер пропонує йти далі, до конфігурування системи.

Рисунок 10: Налаштування параметрів мережі Forefront TMG

Робимо налаштування необхідних нам пунктів та вибираємо Далі, на цьому майстер закінчує свою роботу і нам залишається ще один пункт налаштування – це завдання параметрів розгортання Forefront TMG. Тут, перш за все, ми повинні вибрати використання служби Microsoft Update для забезпечення працездатності захисних механізмів, які використовує Forefront TMG.

Малюнок 11: Встановлення служби оновлень Майкрософт для Forefront TMG

Малюнок 12: Налаштування параметрів захисту Forefront TMG

На наступному етапі ми пропонуємо налаштувати обрані нами компоненти.

Рисунок 13: Налаштування оновлень антивірусних баз

Тут все залишаємо відповідно до рекомендованих параметрів та натискаємо Далі. На цьому етапі компанія Microsoftпропонує нам участь у вже звичній для продуктів цього вендора програмі, яка допомагає покращувати програмне забезпечення. Для цього з нашого комп'ютера будуть збиратися деякі дані, такі як конфігурація обладнання та інформація про використання Forefront TMG, збір даних відбувається анонімно, тому ми вибираємо пункт, що рекомендується нам.

Для тих, хто з якоїсь причини не довіряє цій програмі, є можливість відмовитися від участі, хоча, на мій погляд, це абсурдно, ми вже довірили свою безпеку цьому продукту, тому сумніватися в даній програмі не має сенсу, жодної особистої інформації комп'ютера не збирається.

Рисунок 14: Програма покращення якості програмного забезпечення

На наступному кроці, нам пропонується вибрати рівень участі у програмі Microsoft Telemetry Reporting. Цей сервіс дозволяє фахівцям Microsoft покращувати шаблони ідентифікації атак, а також розробляти рішення для усунення наслідків загроз, ми погоджуємося на звичайний рівень участі та натискаємо Далі.

Рисунок 15: Вибір рівня участі у Microsoft Telemetry Reporting

На цій дії робота майстра початкової настройки завершена.

Малюнок 16: Запуск майстра веб-доступу

Натискаємо Закритиі тим самим відразу запускаємо майстер налаштування веб-доступу. Першим кроком у ньому буде можливість вибору створення правил, які блокують мінімум рекомендованих категорій URL-адрес.

Рисунок 17: Правила політики веб-доступу

На цьому етапі ми виберемо рекомендовану дію, тобто. правила створюватимуться. Далі потрібно вибрати, до яких категорій веб-сайтів необхідно заблокувати доступ для користувачів. При необхідності можна додати свою групу веб-сайтів для блокування, змінити будь-яку з попередньо встановлених, а також можливість створення винятків.

Відношення ресурсу до того чи іншого типу призначення здійснюється за допомогою запиту до Microsoft Reputation Service, веб-адреси передаються серверу захищеним каналом.

Після цього ми починаємо параметри перевірки трафіку на наявність шкідливих програм. Природно ми вибираємо рекомендовану дію, для того, щоб наш HTTP трафікфільтрувався Forefront TMG.

Важливо відзначити опцію блокування передачі запаролених архівів. У таких архівах шкідливі файлиабо інший небажаний контентможуть передаватися спеціально, щоб уникнути перевірки.

Рисунок 19: Параметри перевірки наявності шкідливих програм

На наступному кроці здійснюється налаштування дії щодо HTTPS трафіку - перевіряти його чи ні, перевіряти сертифікати чи ні.

Рисунок 20: Параметри перевірки HTTPS у Forefront TMG

Ми дозволяємо користувачам встановлювати HTTPS-з'єднання з веб-сайтами, не перевірятимемо цей трафік, але блокуватимемо його, якщо сертифікат, який використовується, є неприпустимим.

Переходимо до налаштувань веб-кешування вмісту, що часто запитується, який використовується для того, щоб прискорити доступ до популярних веб-сайтів і оптимізувати витрати компанії на веб-трафік.

Малюнок 21: Налаштування веб-кешування

Включаємо цю опціюі вказуємо місце на диску та його розмір, де зберігатимуться кешовані дані. На цьому налаштування політик веб-доступу завершено.

Рисунок 22: Завершення налаштування веб-доступу

За підсумками установки та початкового налаштування хочеться сказати, що установник дозволяє зробити дуже гнучке налаштування Forefront TMGБагато стандартних схем передбачено самим установником, нам надається можливість їх редагування, а також можливість створення власних умов і політик, які повною мірою відповідають нашим потребам.

Функціональність Forefront TMG

Тепер подивимося на нутрощі Forefront TMGі за традицією почнемо з інтерфейсу, зробленого за принципом «простіше не придумаєш». Весь інтерфейс ділиться на три стовпці, кожен стовпець містить чітко визначену інформацію, яку він несе, її можна поділити на три елементи:

- назва вузла;

- функціонал та статистика його роботи;

- завдання, які можна виконувати за допомогою даного вузла.

Щоб було зрозуміліше, розглянемо концепт конкретному прикладі.

Відображення стану захисту

Малюнок 23: Панель стану роботи Forefront TMG

У лівій частині ми бачимо назву вузла. Панель, по центру вказано різна інформаціяпро модулі та статистика роботи, а в самому правому стовпці ми бачимо завдання, яке можливо виконати – Оновитиі цей концепт ми побачимо, вибравши будь-який

вузол Forefront TMG, так само у правому (3) стовпці зазвичай розташована довідка по даному вузлу та завданням.

Це дуже зручна концепція побудови інтерфейсу, все як на долоні перед нашими очима. Розділ Панель- це знімок зведення дій Forefront TMGвиконаний у реальному часі. Всі важливі відомості відображаються на одному екрані, що допомагає швидко визначати та усувати проблеми, що виникають.

Перший блок ми вже розглянули, тому рухаємося далі до розділу Спостереження. За своєю суттю цей розділ є розшифровкою подій, які ми спостерігаємо на екрані Панель.

Спостереження за подіями

Малюнок 24: Спостереження за поточним станом Forefront TMG

Цей розділ розбито на п'ять вкладок:

- оповіщення;

- сеанси;

- засоби перевірки підключення;

- служби;

- конфігурація.

Оповіщення- це реакція Forefront TMGна певну подію. Для простоти та використання ідентичні оповіщення об'єднуються у групи. У правому блоці нам надається можливість налаштування визначень.

Сеанси- функція спостереження за сеансами Forefront TMGв реальному часі дозволяє централізовано відстежувати трафік клієнта. Є можливість зміни фільтра, призупинення та зупинення сеансу спостереження.

Малюнок 25: Спостереження за сеансами у Forefront TMG

Засоби перевірки підключення- Використовую цю функцію можна виконувати регулярне спостереження за підключеннями певного комп'ютераабо URL-адреси до комп'ютера Forefront TMG.

Малюнок 26: Спостереження за перевіркою підключень у Forefront TMG

Служби- функція спостереження за службами Forefront TMGу реальному часі. Є можливість зупинення та включення окремих служб.

Малюнок 27: Спостереження за службами Forefront TMG

Зміни– функція відстеження реплікації конфігурації кожному елементі масиву у часі.

Тепер ми розглянемо розділ Політика міжмережевого екрану , в якому для захисту активів мережі можна визначити правила політики міжмережевого екрана, які дозволяють або забороняють доступ до підключених мереж, веб-сайтів та серверів.

Політики міжмережевого доступу

Forefront TMGнадає можливості гнучкого налаштування правил та політик фільтрації трафіку: додавання або видалення правил, а також внесення змін до вже існуючих правил.

Рисунок 28: Політика міжмережевого екрану у Forefront TMG

Рисунок 29: Завдання політик міжмережевого екрану у Forefront TMG

Кожне із завдань здійснюється за допомогою зрозумілого та доступного майстра налаштування.

У Forefront TMGз'явився новий вузолЗміни, іменований Політика веб-доступу.

Фільтрування веб-трафіку

У цьому вузлі розташовуються всі налаштування служби веб-проксі, параметри доступу користувачів до ресурсів Інтернету за протоколами HTTP, HTTPS, FTP-over-HTTP (тунельований FTP), а також параметри конфігурації модуля перевірки користувальницького трафіку на наявність шкідливого коду- Malware Inspection.

Рисунок 30: Політика веб-доступу у Forefront TMG

У правому кутку ми можемо спостерігати завдання, які можуть виконуватися цим вузлом. До складу цього вузла входить компонент, який перевіряє трафік на наявність malware. Malware Content Inspection.

Цей модуль використовує двигун Microsoft Antimalware Engine і дозволяє перевіряти HTTP і тунельований FTP-трафік клієнтів веб-проксі.

Більше того, можна перевіряти трафік навіть вихідних HTTPS-з'єднань! При цьому користувач, SSL-сесія якого перевіряється модулем Malware Inspection, отримує повідомлення про цей процес. Також існує можливість виключити певні веб-сайти з перевірки.

Рисунок 31: Налаштування модуля перевірки трафіку

При завантаженні файлів великого обсягу користувачу може бути продемонстрована інформація про процес перевірки файлів, що завантажуються на наявність шкідливого коду.

Тепер ми розглянемо наступний вузол, який називається Політика електронної пошти .

Фільтрування електронної пошти

Forefront TMGдіє як релей між внутрішніми SMTP-серверами та зовнішніми SMTP-серверами, розташованими за межами організації, та застосовує політики електронної пошти до пересилаються повідомлень.

Рисунок 32: Політика фільтрації електронної пошти у Forefront TMG

Завдання, які виконуються цим вузлом, вказані у правому стовпці, відповідно до концепції, яку ми розібрали на початку огляду. Наступний вузол, який ми розглянемо Система запобігання вторгненням.

Система запобігання вторгненням (IPS)

Forefront TMGвключає систему виявлення вторгнень рівня мережі (Network based Intrusion Detection System, N-IDS), розроблену Microsoft Research і називається GAPA. На відміну від часткової реалізації функціоналу механізму виявлення мережевих вторгнень, що використовується в ISA Server, GAPA є повноцінною системою N-IDS.

Microsoft обіцяє, що сигнатури мережевих атак для розширення функціоналу GAPA періодично поставлятимуться у вигляді пакетів оновлень через службу Microsoft Update.

Малюнок 33: Система запобігання вторгненням

У центральному стовпці вказані назви сигнатур мережевих атак та дія, яка буде виконана за умовчанням. Також у даному вузлі розташовується модуль Виявлення поведінкових вторгнень, в ньому можна налаштувати параметри для виявлення передбачуваних вторгнень на основі даних про мережну активність.

Рисунок 34: Виявлення вторгнень щодо поведінки у Forefront TMG

У цьому розділі пропонується налаштувати параметри виявлення для найбільш поширених атак.

Рисунок 35: Налаштування виявлення вторгнень

Також є виявлення DNS-атак.

Рисунок 36: Налаштування правил фільтрації (параметри IP)

За потреби можна увімкнути блокування фрагментів IP.

Малюнок 37: Налаштування параметрів запобігання Flood-атаки

У Forefront TMGреалізовано підтримку протоколу SIP, а також функцію VoIP (Voice over IP) NAT Traversal, що дозволяє даного типутрафіку проходити через шлюзи зі службою перетворення мережевих адрес(NAT). Можна задати виключення IP-адрес, а також призначити квоти SIP.

Політика віддаленого доступу

Малюнок 38: Політика віддаленого доступуу Forefront TMG

У цьому розділі можна налаштувати та захистити віртуальну приватну мережа VPN, яка дозволяє двом комп'ютерам обмінюватися даними через загальнодоступну мережуз імітацією приватного підключення типу «крапка-крапка».

У Forefront TMGреалізовано підтримку протоколу SSTP (Secure Socket Tunneling Protocol), що дозволяє тунелювати трафік VPN-сесії всередині звичайного протоколу HTTP в рамках SSL-сесії. Цей механізм дозволяє без проблем встановлювати VPN-з'єднання незалежно від конфігурації міжмережевого екрана, веб-проксі сервера або служби трансляції мережевих адрес. На даний момент цю технологію підтримують лише ОС Windows Vista SP1 та Windows Server 2008.

Налаштування мережі

Цей вузол розділений на сім вкладок:

- Мережі- налаштування мережного середовища, що здійснюється шляхом визначення мереж та відносин між ними.

- Набори мереж- угруповання мереж у набори, які можуть використовуватись у правилах Forefront TMG.

- Мережеві правила– визначають наявність з'єднання між мережами та його тип.

- Мережеві плати– у цьому розділі наведено відомості про підключення для кожної встановленої мережної плати.

- Маршрутизація– надає відомості про кожен статичний та активний маршрут у системі.

- Веб-ланцюжок– для запиту клієнта веб-проксі слід створювати правила веб-ланцюжків, необхідні визначення способу маршрутизації подібних запитів.

- Надмірність IPS– спостереження надлишковістю ISP, дозволяє відстежувати розподіл трафіку між двома ISP сполуками.

Рисунок 39: Налаштування мережі у Forefront TMG

У Forefront TMGреалізована функція ISP Link Redundancy, яка дозволяє організувати стійкість до відмови Інтернету за допомогою відразу двох ISP-каналів. Причому можливе як гаряче резервування інтернет-каналу, так і балансування. мережевого навантаженняміж інтернет-каналами Нарешті з'явилася можливість напряму певного мережевого трафікучерез конкретний Інтернет-канал!

Налаштування самої системи

Цей вузол поділений на три вкладки:

- сервери;

- фільтри додатків;

- веб-фільтри.

Малюнок 40: Налаштування системи у Forefront TMG

Вкладка Серверинадає відомості про всі сервери в конфігурації Forefront TMG. Фільтри програмявляють собою додатковий рівеньбезпеки та можуть виконувати завдання, що стосуються протоколу та системи, такі як автентифікація та перевірка на наявність вірусів. Веб-фільтриможуть відстежувати, аналізувати та перехоплювати дані, що передаються за протоколом HTTP між локальною мережеюта Інтернетом.

Журнали та звіти

Вкладка Ведення журналу- тут збирається інформація про події, що відбувалися на комп'ютері Forefront TMG. При виборі Виконати запиту журналі почнуть з'являтися дані про події в реальному часі детальним описомподії.

У вкладці «Звіт»створюються звіти про роботу Forefront TMGна основі файлів журналу, де реєструються дії, які виконуються на комп'ютері. Звіт можна створити одноразово або налаштувати створення періодичних звітів.

Малюнок 41: Журнали та звіти у Forefront TMG

Центр оновлення

Малюнок 42: Центр оновлення Forefront TMG

У цьому вузлі відображається стан оновлень Майкрософт, встановлених на даному сервері Forefront TMG. За промовчанням визначення перевіряються кожні 15 хвилин.

Усунення несправностей

На вкладці Усунення несправностейвказані корисні посилання на матеріали щодо обслуговування та усунення несправностей пов'язаних з Forefront TMG.

Малюнок 43: Виправлення неполадок

Коли увімкнено Відстеження зміні застосовується зміна конфігурації, відомості про ці зміни заносяться у вигляді запису в даний розділ. Імітатор трафікудозволяє оцінити політики міжмережевого екрану за кількома заданими параметрами.

Подання Збір даних діагностикидозволяє виконати запит до бази даних журналу діагностики відповідно до критеріїв фільтра.

Перевірка можливості підключеннядопомагає перевірити, чи можуть сервери Forefront TMGпідключатися до певних вузлів призначення

в інтернеті.

На цьому ми закінчуємо наш огляд, і нам лише залишається зробити підсумкові висновки та дати оцінку продукту:

Висновки

Forefront TMG є дуже функціональним, гнучким у налаштуванні, простим в інтеграції та відповідає сучасним вимогам щодо забезпечення комплексної безпеки корпоративних мереж. На наш погляд, простота та ефективність схилятимуть корпоративних клієнтівдо цього рішення під час вибору захисту для своєї корпоративної мережі.

Forefront TMG є новим поколінням систем захисту інтернет-шлюзу корпоративної мережі, включає в себе, мабуть, все необхідні функціїі найближчим часом має серйозно потіснити свого попередника Microsoft ISA Server 2006.

До невеликих мінусів Forefront TMG можна віднести відсутність системи квотування трафіку ( автоматичного відключеннякористувача при вичерпанні ліміту) та відсутність антивірусної перевірки FTP-трафіку. Тим не менш, наша суб'єктивна оцінкарішення Forefront Threat Management Gateway 9 із 10.

Однією з функцій Forefront TMG є підтримка кількох клієнтів, які використовуються для підключення до Forefront TMG Firewall. Одним із типів клієнтів є Microsoft Forefront TMG клієнт, також відомий під назвою Winsock клієнт для Windows. Використання TMG клієнта надає кілька вдосконалень, порівняно з іншими клієнтами (Web proxy та Secure NAT). Forefront TMG клієнт може бути встановлений на кілька клієнтських та серверних ОС Windows (що я не рекомендую робити за винятком серверів терміналів (Terminal Servers)), які захищені за допомогою Forefront TMG 2010. Forefront TMG клієнт надає повідомлення HTTPS перевірки (використовуваної TMG 2010) , автоматичне виявлення, покращену безпеку, підтримку програм та керування доступом для клієнтських комп'ютерів. Коли клієнтський комп'ютер з працюючим клієнтом Forefront TMG робить Firewall запит, цей запит надсилається на Forefront TMG 2010 комп'ютер для подальшої обробки. Жодної спеціальної інфраструктури маршрутизації не потрібно через наявність процесу Winsock. Клієнт Forefront TMG прозоро надсилає інформацію користувача з кожним запитом, дозволяючи вам створювати політику брандмауера на комп'ютері Forefront TMG 2010 з правилами, які використовують облікові дані, що надсилаються клієнтом, але тільки за TCP та UDP трафіку. Для всіх інших протоколів необхідно використовувати Secure NAT клієнтське з'єднання.

Крім стандартних функцій попередніх версійклієнтів Firewall, TMG клієнт підтримує:

- повідомлення HTTPS огляду

- підтримку AD Marker

Стандартні функції TMG клієнта

- Політика брандмауера на базі користувачів або груп для Web- і non-Web proxy через TCP та UDP протоколу(тільки для цих протоколів)

- Підтримка комплексних протоколів без використання прикладного фільтра TMG

- Спрощене налаштування маршрутизації у великих організаціях

- Автоматичне виявлення (Auto Discovery) інформації TMG на базі налаштувань DNSта DHCP сервера.

Системні вимоги

TMG клієнт має деякі системні вимоги:

Підтримувані ОС

- Windows 7

- Windows Server 2003

- Windows Server 2008

- Windows Vista

- Windows XP

Підтримувані версії ISA Server та Forefront TMG

- ISA Server 2004 Standard Edition

- ISA Server 2004 Enterprise Edition

- ISA Server 2006 Standard Edition

- ISA Server 2006 Enterprise Edition

- Forefront TMG MBE (Medium Business Edition)

- Forefront TMG 2010 Standard Edition

- Forefront TMG 2010 Enterprise Edition

Налаштування TMG клієнта на TMG сервері

Існує лише кілька параметрів на сервері Forefront TMG, які відповідають за налаштування поведінки Forefront TMG клієнта. Перш за все, можна включити підтримку TMG клієнта для визначення внутрішньої мережі на сервері TMG, як показано на малюнку нижче.

Рисунок 1: Параметри TMG клієнта на TMG

Після того, як підтримка TMG клієнта включена (це умовчання при звичайній установці TMG), можна також автоматизувати конфігурацію веб-браузера на клієнтських комп'ютерах. Під час звичайних інтервалів оновлення TMG клієнта або під час запуску служб браузер отримує параметри, налаштовані в консолі керування TMG.

У параметрах Програми на TMG клієнту в консолі TMG можна увімкнути або вимкнути деякі налаштування залежності програм.

Рисунок 2: Налаштування TMG клієнта

AD Marker

Microsoft Forefront TMG надає нову функцію автоматичного визначення TMG сервер для TMG клієнта. На відміну від попередніх версій Firewall клієнтів, Forefront TMG клієнт тепер може використовувати маркер в Active Directoryдля пошуку відповідного сервера TMG. TMG клієнт використовує LDAP для пошуку необхідної інформації Active Directory.

Примітка:якщо TMG клієнт не знайшов AD маркер, він не перейде на класичну схемуавтоматичного виявлення через DHCP та DNS з міркувань безпеки. Це зроблено для зниження ризику виникнення ситуації, в якій хакер намагається змусити клієнта використовувати менш безпечний спосіб. Якщо підключення до Active Directory вдалося створити, але неможливо знайти AD Marker, клієнти TMG переходять до DHCP та DNS.

Інструмент TMGADConfig

Для створення конфігурації маркера AD Marker в Active Directory ви можете завантажити TMG AD Config інструмент із центру завантаження Microsoft Download Center (вам потрібно знайти AdConfigPack.EXE). Після завантаження та встановлення інструменту на TMG вам потрібно виконати наступну команду в інтерпретаторі, щоб внести ключ маркера AD до розділу реєстру:

Tmgadconfig add "default "type winsock "url http://nameoftmgserver.domain.tld:8080/wspad.dat

Можна також видалити маркер AD за допомогою інструмента tmgadconfig, якщо ви вирішите не використовувати підтримку AD Marker.

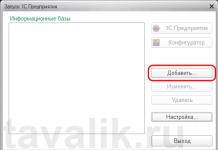

Встановлення TMG клієнта

Саму останню версію TMG клієнта можна завантажити з веб-сайту Microsoft.

Почніть процес встановлення та дотримуйтесь вказівок майстра.

Малюнок 3: Встановлення TMG клієнта

Можна вказати розташування TMG сервера вручну, або автоматично під час встановлення TMG клієнта. Після встановлення можна переналаштувати параметри механізму визначення TMG клієнта за допомогою інструмента налаштування TMG клієнта, який розташований в панелі завдань вашого клієнта.

Рисунок 4: Вибір комп'ютера для встановлення TMG клієнта

Розширене автоматичне визначення

Якщо ви хочете змінити поведінку процесу автоматичного визначення, у клієнті TMG тепер є нова опціядля налаштування методу автоматичного визначення.

Малюнок 5: Розширене автоматичне визначення

Повідомлення HTTPS огляду

Microsoft Forefront TMG має новою функцієюогляду HTTPS трафіку для вихідних клієнтських з'єднань. Для інформування користувачів про цей процес новий TMG клієнт може використовуватися, щоб інформувати користувачів про те, що вихідні підключення HTTPS піддаються перевірці, якщо вам це потрібно. У адміністраторів TMG також є можливість відключення процесу сповіщення централізовано із сервера TMG, або вручну на кожному Forefront TMG клієнті.

Рисунок 6: Огляд захищених підключень

Якщо увімкнено огляд вихідних HTTPS підключень і параметр сповіщення користувачів про цей процес також увімкнено, користувачі, на комп'ютерах яких встановлено Forefront TMG клієнт, будуть отримувати повідомлення подібне до того, що показано на малюнку нижче.

Рисунок 7: Повідомлення про використання огляду захищених підключень

Висновок

У цій статті я надав вам огляд процесу встановлення та налаштування нового Microsoft Forefront TMG клієнта. Я також показав вам деякі нові функції цього клієнта Forefront TMG. На мою думку, вам слід використовувати TMG клієнта в будь-якому можливому середовищі, оскільки він надає вам додаткові функціїбезпеки.

Днями спантеличилися, і вирішили пересадити всіх користувачів на проксю в TMG. Вирішив на віртуалці випробувати цей процес.

Стандартні функції TMG клієнта

- Політика брандмауера на базі користувачів або груп для Web- і non-Web proxy за протоколом TCP і UDP (тільки для цих протоколів)

- Підтримка комплексних протоколів без використання прикладного фільтра TMG

- Спрощене налаштування маршрутизації у великих організаціях

- Автоматичне виявлення (Auto Discovery) інформації TMG з урахуванням налаштувань DNS і DHCP сервера.

Системні вимоги

TMG клієнт має деякі системні вимоги:

Підтримувані ОС

- Windows 7

- Windows Server 2003

- Windows Server 2008

- Windows Vista

- Windows XP

Підтримувані версії ISA Server та Forefront TMG

- ISA Server 2004 Standard Edition

- ISA Server 2004 Enterprise Edition

- ISA Server 2006 Standard Edition

- ISA Server 2006 Enterprise Edition

- Forefront TMG MBE (Medium Business Edition)

- Forefront TMG 2010 Standard Edition

- Forefront TMG 2010 Enterprise Edition

Налаштування TMG клієнта на TMG сервері

Існує лише кілька параметрів на сервері Forefront TMG, які відповідають за налаштування поведінки Forefront TMG клієнта. Перш за все, можна включити підтримку TMG клієнта для визначення внутрішньої мережі на сервері TMG, як показано на малюнку нижче.

Рисунок 1: Параметри TMG клієнта на TMG

Після того, як підтримка TMG клієнта увімкнена (це умовчання при звичайній установці TMG), можна також автоматизувати конфігурацію веб-браузера на клієнтських комп'ютерах. Під час звичайних інтервалів оновлення TMG клієнта або під час запуску служб браузер отримує параметри, налаштовані в консолі керування TMG.

У параметрах Програми на TMG клієнту в консолі TMG можна увімкнути або вимкнути деякі налаштування залежності програм.

AD Marker

Microsoft Forefront TMG надає нову функцію автоматичного визначення сервера TMG для клієнта TMG. На відміну від попередніх версій Firewall клієнтів, Forefront TMG клієнт тепер може використовувати маркер Active Directory для пошуку відповідного TMG сервера. TMG клієнт використовує LDAP для пошуку необхідної інформації Active Directory.

Примітка:якщо TMG клієнт не знайшов AD маркер, він не перейде на класичну схему автоматичного виявлення через DHCP та DNS з міркувань безпеки. Це зроблено для зниження ризику виникнення ситуації, в якій хакер намагається змусити клієнта використовувати менш безпечний спосіб. Якщо підключення до Active Directory вдалося створити, але неможливо знайти AD Marker, клієнти TMG переходять до DHCP та DNS.

Інструмент TMGADConfig

Для створення конфігурації маркера AD Marker в Active Directory ви можете завантажити TMG AD Config інструмент із центру завантаження Microsoft Download Center (вам потрібно знайти AdConfigPack.EXE). Після завантаження та встановлення інструменту на TMG вам потрібно виконати наступну команду в інтерпретаторі, щоб внести ключ маркера AD до розділу реєстру:

Tmgadconfig add 'default 'type winsock 'url http://nameoftmgserver.domain.tld:8080/wspad.dat

Можна також видалити маркер AD за допомогою інструмента tmgadconfig, якщо ви вирішите не використовувати підтримку AD Marker.

Встановлення TMG клієнта

Останню версію TMG клієнта можна завантажити з веб-сайту компанії Microsoft.

Почніть процес встановлення та дотримуйтесь вказівок майстра.

Малюнок 3: Встановлення TMG клієнта

Можна вказати розташування TMG сервера вручну, або автоматично під час встановлення TMG клієнта. Після встановлення можна переналаштувати параметри механізму визначення TMG клієнта за допомогою інструмента налаштування TMG клієнта, який розташований в панелі завдань вашого клієнта.

Рисунок 4: Вибір комп'ютера для встановлення TMG клієнта

Розширене автоматичне визначення

Якщо ви хочете змінити поведінку процесу автоматичного визначення, у клієнті TMG тепер є нова опція для налаштування методу автоматичного визначення.

Малюнок 5: Розширене автоматичне визначення

Повідомлення HTTPS огляду

Microsoft Forefront TMG має нову функцію огляду HTTPS трафіку для вихідних клієнтських з'єднань. Для інформування користувачів про цей процес новий TMG клієнт може використовуватися, щоб інформувати користувачів про те, що вихідні підключення HTTPS піддаються перевірці, якщо вам це потрібно. У адміністраторів TMG також є можливість відключення процесу сповіщення централізовано із сервера TMG, або вручну на кожному Forefront TMG клієнті.