Як ви знаєте, служби Active Directory Domain Services (AD DS) встановлюються на сервері, який називається контролер домену (DC). До активного каталогу домену AD можна додати десятки додаткових контролерів для балансування навантаження, стійкості до відмов, зменшення навантаження на WAN канали і т.д. Усі контролери домену повинні містити однакову базу облікових записів користувачів, облікових записів комп'ютерів, груп та інших об'єктів LDAP каталогу.

Для коректної роботивсім контролерам домену необхідно синхронізуватися та копіювати інформацію між собою. Коли ви додаєте новий контролер домену в існуючий домен, контролери домену повинні автоматично синхронізувати дані між собою. Якщо новий контролер домену та існуючий DC знаходяться на одному сайті, вони можуть легко реплікувати дані між собою. Якщо новий DC знаходиться на віддаленому сайті, то автоматична реплікація не така ефективна. Оскільки реплікація йтиме через повільні (WAN канали), які зазвичай коштують дорого і швидкість передачі за ними невелика.

У цій статті ми покажемо, як додати додатковий контролер домену до існуючого домен Active Directory ().

Додавання додаткового контролера домену до існуючого домену AD

Перш за все нам потрібно встановити роль Active Directory Domain Services на сервері, який буде новим DC.

Встановлення ролі ADDS

Насамперед, відкрийте консоль Server Manager. Коли відкриється Server Manager, натисніть Add roles and features, щоб відкрити консоль встановлення ролей сервера.

Пропустіть сторінку "Before you Begin". Виберіть "Role-based or featured-based installation" натисніть кнопку "Next". На сторінці "Server Selection" знову натисніть кнопку "Next".

Виберіть роль Active Directory Domain Services. У вікні, натисніть кнопку «Add Features», щоб додати необхідні інструменти управління Active Directory Management Tools.

Коли процес інсталяції буде завершено, перезавантажте сервер, увійдіть до системи під адміністратором і виконайте такі дії.

Налаштування додаткового контролера домену

Тепер у майстрі встановлення ролей натисніть посилання « Promote this server to a domain controller».

Виберіть «Add domain controller to an existing domain», нижче вкажіть ім'я домену AD. Якщо ви авторизовані під звичайним користувачем, можна змінити облікові дані на адміністратора домену. Натисніть кнопку "Select", відкриється нове вікно, виберіть ім'я вашого домену та натисніть "Ok", потім "Next".

На сторінці Domain Controller Options можна вибрати, що потрібно встановити роль DNS-сервера на вашому DC. Виберіть також роль Global Catalog. Введіть пароль адміністратора для режиму DSRM і підтвердіть його, а потім натисніть кнопку «Next».

На сторінці Additional options вкажіть сервер, з яким ви хочете виконати початкову реплікацію бази Active Directory (з вказаного серверабуде скопійовано схему і всі об'єкти каталогу AD). Ви можете зробити знімок (snapshot) поточного стану Active Directory на одному з контролерів домену і застосувати його на новій машині. Після цього база AD цього сервера буде являти собою точну копіюнаявного контролера домену. Докладніше про функцію Install From Media (IFM) – встановлення нового DC з носія в одній із наступних статей ():

На сторінках "Paths and Review options" нам нічого не доведеться налаштовувати, пропустіть їх, натиснувши кнопку "Next". На сторінці Prerequisite, якщо ви бачите будь-яку помилку, перевірте та виконайте всі зазначені вимоги, потім натисніть кнопку Install.

Налаштування реплікації між новим та наявним контролером домену

Ми майже закінчили, тепер перевіримо та запустимо реплікацію між первинним DC (DC01..сайт). При копіюванні інформації між цими двома контролерами домену дані бази Active Directory будуть скопійовані з сайту DC01... Після завершення процесу всі дані кореневого контролера домену з'являться на новому контролері домену.

У "Server Manager" виберіть вкладку "Tools", а потім "Active directory sites and services".

У лівій панелі розгорніть вкладку Sites -> Default-First-Site-Name -> Servers. Обидва нових DC знаходяться в одному сайті AD (це має на увазі, що вони знаходяться в одній підмережі або мережах, з'єднаних високошвидкісним каналомзв'язку). Потім виберіть ім'я поточного сервера, на якому ви працюєте, а потім натисніть «NTDS Settings». У моєму випадку DC01 є кореневим контролером домену, Наразіконсоль запущено на DC02, який буде додатковим контролером домену.

Клацніть правою кнопкою миші елемент з ім'ям «automatically generated». Натисніть "Replicate now". З'явиться попередження про запуск реплікації між кореневим контролером домену та новим контролером домену.

Зробіть те саме для DC01. Розгорніть вкладку DC01 і натисніть NTDS Settings. Клацніть правою кнопкою миші на "automatically generated", потім натисніть "Replicate now". Обидва сервери реплікуються один з одним, і весь вміст DC01 буде скопійовано в DC02.

Добридень.

З'явилося завдання, суть якого описана у сабжі. Ось моя замітка, скажу відразу, що вона майже повністю переписана з цього сайту: тиц за що дякую великому автору.

1. Трохи теорії

Active Directory(далі AD) - служба каталогів корпорації Microsoft для ОС сімейства WindowsNT. ADдозволяє адміністраторам використовувати групові політики для забезпечення однаковості налаштування користувача робочого середовища, розгортати ПЗ на безлічі комп'ютерів через групові політики за допомогою System Center Configuration Manager, встановлювати та оновлювати ОС. ADзберігає дані та налаштування середовища в централізованій базі даних. Мережі ADможуть бути різного розміру: від кількох десятків до кількох мільйонів об'єктів2. Підготовка

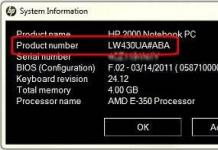

Щоб встановити роль ADнам необхідно:1) Задати адекватне ім'я комп'ютера

Відкриваємо Пуск -> Панель управління -> Система, зліва тиснемо на " Змінити параметри". В" Властивості системи"на вкладці" Ім'я комп'ютера"натискаємо кнопку" Змінити" і в полі " Ім'я комп'ютеравводимо ім'я (я ввів ADserver) і тиснемо " ОК". З'явиться попередження про необхідність перезавантаження системи, щоб зміни набули чинності, погоджуємося натиснувши" ОК". В" Властивості системи"тиснемо" Закритиі погоджуємося на перезавантаження.

2) Задати налаштування мережі

Відкриваємо Пуск -> Панель управління -> Центр управління мережами та спільним доступом -> Змінити параметри адаптера. Після натискання правою кнопкою на підключенні вибираємо пункт " Властивості" з контекстного меню. На вкладці " Мережа" виділяємо " Протокол інтернет-версії 4 (TCP/IPv4)"і тиснемо" Властивості".

Я поставив:

IP-адреса: 192.168.10.252

Маска підмережі: 255.255.255.0

Основний шлюз: 192.168.10.1

Переважний DNS-сервер: 127.0.0.1 (оскільки тут розташовуватиметься локальний DNS-сервер)

Альтернативний DNS-сервер: 192.168.10.1

Саме такі налаштування тому, що ця машина у мене в мережі vyattaя описував налаштування в минулій замітці: тиц .

Після чого тиснемо " ОК"і" Закрити".

Підготовка закінчилася, тепер переступимо до встановлення ролі.

3. Установки ролі

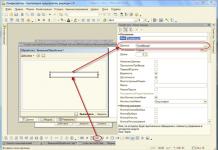

Для встановлення ролі ADна комп'ютер відкриємо Пуск -> Диспетчер сервера. Виберемо " Додати ролі та компоненти".

Після чого запуститься Майстер додавання ролей та компонентів".

3.1 На першому етапі майстер нагадує, що потрібно зробити перед початком додавання ролі на комп'ютер просто натискаємо " Далі".

3.2 Тепер вибираємо " Встановлення ролей та компонентів"і тиснемо" Далі".

3.3 Виберемо комп'ютер, у якому хочемо встановити роль ADі знову " Далі".

3.4 Тепер потрібно вибрати яку роль хочемо встановити, вибираємо " Доменні служби Active Directory" і нам запропонують встановити необхідні компоненти та служби ролей для ролі ADпогоджуємося натиснувши " Додати компоненти" і знову " Далі".

3.5 Тут запропонують встановити компоненти, але нам вони поки що не потрібні, так що просто тиснемо " Далі".

3.6 Тепер нам виведуть опис ролі Доменних служб Active Directory". Прочитаємо уважно і тиснемо" Далі".

3.7 Ми побачимо, що саме ми будемо ставити на сервер, якщо все добре, то тиснемо " Встановити".

3.8 Після встановлення просто тиснемо " Закрити".

4. Налаштування доменних служб Active Directory

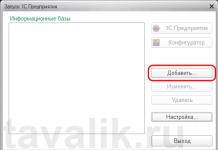

Тепер налаштуємо доменну службу запустивши Майстер налаштування доменних служб Active Directory(тиснемо на іконку) Повідомлення" (прапорець) у " Диспетчер сервера" і після цього обираємо " Підвищити роль цього сервера рівня контролера домену").

4.1 Вибираємо " Додати новий ліс" і вписуємо наш домен у поле " Ім'я кореневого домену(я вирішив взяти стандартний домен для таких випадків test.local) і тиснемо " Далі".

4.2 У даному менюможна встановити сумісність режиму роботи лісу і кореневого домену. Так як у мене все з нуля, я залишу за замовчуванням (в режимі роботи " Windows Server 2012

"). А ще можна відключити DNS-сервер, але я вирішив залишити це, тому що хочу мати свій локальний DNS-Сервер. І ще потрібно задати пароль DSRM (Directory Service Restore Mode- режим відновлення служби каталогу), задаємо пароль та тикаємо " Далі".

4.3 На даному етапімайстер налаштування попереджає нас, що домен test.localнам не делегований, ну це і логічно, нам ні хто його не давав, він буде існувати тільки в нашій мережі, так що тиснемо просто " Далі".

4.4 Можна змінити NetBIOSім'я, яке було автоматично присвоєно, я не робитиму цього, так, що тиснемо " Далі".

4.5 Тут можемо змінити шляхи до каталогів бази даних AD DS (Active Directory Domain Services- доменна служба AD), файлам журналу, а також каталогу SYSVOL. Не бачу сенсу у зміні, так що просто тиснемо " Далі".

4.6 Тепер ми бачимо невеликий результат, які налаштування ми вибрали.

Тут же, натиснувши кнопку " Переглянути сценарій" ми можемо побачити PowerShellсценарій для розгортання AD DSвиглядає він приблизно так:

4.7 Майстер перевірить чи дотримані попередні вимоги, бачимо кілька зауважень, але вони для нас не критичні, тож тиснемо кнопку " Встановити".

4.8 Після завершення інсталяції комп'ютер перезавантажиться.

5. Додавання нового користувача

5.1 Запустимо Пуск -> Панель управління-> Адміністрація -> Користувачі та комп'ютери Active Directory. Або через панель керування сервером:

5.2 Виділяємо назву домену ( test.local), натискаємо правою кнопкою та вибираємо " Створити" -> "Підрозділ".

Після чого вводимо ім'я підрозділу, а також можемо зняти захист контейнера від випадкового видалення. Натискаємо " ОК".

5.3 Тепер створимо користувача у підрозділі " Користувачі". Правою кнопкоюна підрозділ та обираємо в ньому " Створити" -> "Користувач". І заповнюємо основні дані: Ім'я, Прізвище, логін.

Тиснемо " Далі".

Тепер задамо пароль для користувача. Також тут можна задати такі речі як:

- Вимагати зміни пароля користувача під час наступного входу в систему- при вході користувача до нашого домену, йому буде запропоновано змінити пароль.

- Заборонити зміну пароля користувачем- Вимикає можливість зміни пароля користувачем.

- Термін дії пароля не обмежений- пароль можна не змінювати скільки завгодно.

- Вимкнути обліковий запис- робить обліковий запис користувача не активним.

Тиснемо " Далі".

І тепер " Готово".

Active Directory є служби для системного управління. Вони є набагато найкращою альтернативоюлокальним групам і дозволяють створити комп'ютерні мережіз ефективним управліннямі надійним захистомданих.

Якщо ви не стикалися раніше з поняттям Active Directory і не знаєте, як працюють такі служби, ця стаття для вас. Давайте розберемося, що означає дане поняття, в чому переваги подібних баз даних і як створити та налаштувати їх для початкового користування.

Active Directory – це дуже зручний спосібсистемного керування. За допомогою Active Directory можна ефективно керувати даними.

Вказані служби дозволяють створити єдину базу даних під керуванням контролерів домену. Якщо ви володієте підприємством, керуєте офісом, загалом контролюєте діяльність багатьох людей, яких потрібно об'єднати, вам знадобиться такий домен.

До нього включаються всі об'єкти - комп'ютери, принтери, факси, облікові записи користувачів та інше. Сума доменів, у яких розташовані дані, називається «лісом». База Active Directory – це доменне середовище, де кількість об'єктів може становити до 2 мільярдів. Уявляєте ці масштаби?

Тобто за допомогою такого «лісу» чи бази даних можна з'єднати велика кількістьспівробітників та обладнання в офісі, причому без прив'язки до місця - в службах можуть бути пов'язані й інші користувачі, наприклад, з офісу компанії в іншому місті.

Крім того, в рамках служб Active Directory створюються та об'єднуються кілька доменів - чим більше компанія, тим більше коштів необхідно контролю її техніки в рамках бази даних .

Далі, при створенні такої мережі визначається один контролюючий домен, і навіть за наступної наявності інших доменів початковий, як і раніше, залишається «батьківським» - тобто тільки він має повний доступдо управління інформацією.

Де зберігаються ці дані і чим забезпечується існування доменів? Для створення Active Directory використовуються контролери. Зазвичай їх ставиться два - якщо з одним щось станеться, інформацію буде збережено на другому контролері.

Ще один варіант використання бази - якщо, наприклад, ваша компанія співпрацює з іншою, і вам належить виконати спільний проект. У такому разі може знадобитися доступ сторонніх осіб до файлів домену, і тут можна налаштувати своєрідні «відносини» між двома різними «лісами», відкрити доступ до необхідної інформації, не ризикуючи безпекою інших даних.

Загалом, Active Directory є засобом створення бази даних у межах певної структури, незалежно від її розмірів. Користувачі та вся техніка поєднуються в один «ліс», створюються домени, які розміщуються на контролерах.

Ще доцільно уточнити - робота служб можлива виключно на пристроях із серверними системами Windows. Крім цього, на контролерах створюється 3-4 сервери DNS. Вони обслуговують основну зону домену, а якщо один з них виходить з ладу, його замінюють інші сервери.

Після короткого огляду Active Directory для чайників вас закономірно цікавить питання - навіщо змінювати локальну групу на цілу базу даних? Природно, тут поле можливостей у рази ширше, а щоб з'ясувати інші відмінності даних служб для системного управління, розглянемо детальніше їх переваги.

Переваги Active Directory

Плюси Active Directory такі:

- Використання одного ресурсу для автентифікації. При такому розкладі вам потрібно на кожному ПК додати всі облікові записи, які потребують доступу загальної інформації. Чим більше користувачів і техніки, тим складніше синхронізувати з-поміж них ці дані.

І ось при використанні служб з базою даних облікові записи зберігаються в одній точці, а зміни набирають чинності відразу ж на всіх комп'ютерах.

Як це працює? Кожен співробітник, приходячи до офісу, запускає систему та виконує вхід до свого облікового запису. Запит на вхід буде автоматично подаватися до сервера, і автентифікація відбуватиметься через нього.

Що ж до певного порядку у веденні записів, ви можете розділити користувачів на групи - «Відділ кадрів» чи «Бухгалтерія».

Ще простіше в такому разі надавати доступ до інформації – якщо потрібно відкрити папку для працівників з одного відділу, ви робите це через базу даних. Вони разом отримують доступ до потрібної папки з даними, причому для інших документи так і залишаються закритими.

- Контроль за кожним учасником бази даних.

Якщо в локальній групікожен учасник незалежний, його важко контролювати з іншого комп'ютера, то в доменах можна встановити певні правила, що відповідають політиці компанії.

Ви як системний адміністраторВи можете встановити параметри доступу та параметри безпеки, а потім застосувати їх для кожної групи користувачів. Звичайно, в залежності від ієрархії, одним групам можна визначити більш жорсткі налаштування, іншим надати доступ до інших файлів та дій у системі.

Крім того, коли до компанії потрапляє Нова людина, його комп'ютер відразу ж отримає потрібний набірналаштувань, де включені компоненти для роботи.

- Універсальність у встановленні програмного забезпечення.

До речі, про компоненти - при допомоги Active Directory можна призначати принтери, встановлювати необхідні програмивідразу ж усім співробітникам, задавати параметри конфіденційності. Загалом, створення бази даних дозволить значно оптимізувати роботу, стежити за безпекою та об'єднати користувачів для максимальної ефективностіроботи.

А якщо на фірмі експлуатується окрема утиліта або спеціальні служби, їх можна синхронізувати з доменами та спростити доступ до них. Яким чином? Якщо об'єднати всі продукти, що використовуються в компанії, співробітнику не потрібно буде вводити різні логіни та паролі для входу в кожну програму - ці відомості будуть спільними.

Тепер, коли стають зрозумілими переваги та зміст використання Active Directory, давайте розглянемо процес встановлення зазначених служб.

Використовуємо базу даних на Windows Server 2012

Встановлення та налаштування Active Directory - дуже неважка справа, а також виконується простіше, ніж це здається на перший погляд.

Щоб завантажити служби, спочатку потрібно виконати наступне:

- Змінити назву комп'ютера: натисніть на "Пуск", відкрийте Панель керування, пункт "Система". Виберіть команду «Змінити параметри» і у Властивості навпроти рядка «Ім'я комп'ютера» клацніть «Змінити», впишіть нове значення для головного ПК.

- Виконайте перезавантаження на вимогу ПК.

- Вкажіть налаштування мережі так:

- За допомогою панелі керування відкрийте меню з мережами та спільним доступом.

- Відкоригуйте налаштування адаптера. Клацніть правою клавішею «Властивості» та відкрийте вкладку «Мережа».

- У вікні зі списку натисніть на протокол інтернету під номером 4, знову натисніть на «Властивості».

- Впишіть необхідні налаштування, наприклад: IP-адреса - 192.168.10.252, маска підмережі - 255.255.255.0, основний підшлюз - 192.168.10.1.

- У рядку «Переважний DNS-сервер» вкажіть адресу локального сервера, в «Альтернативному…» - інші адреси DNS-Серверів.

- Збережіть зміни та закрийте вікна.

Встановіть ролі Active Directory так:

- Через пуск відкрийте "Диспетчер сервера".

- У меню виберіть додавання ролей та компонентів.

- Запуститься майстер, але перше вікно з описом можна пропустити.

- Позначте рядок "Встановлення ролей та компонентів", перейдіть далі.

- Виберіть комп'ютер, щоб поставити на нього Active Directory.

- Зі списку позначте роль, яку потрібно завантажити – для вашого випадку це «Доменні служби Active Directory».

- З'явиться невелике вікноз пропозицією завантаження необхідних служб компонентів - прийміть його.

- Після цього вам запропонують встановити інші компоненти - якщо вони вам не потрібні, просто пропустіть цей крок, натиснувши «Далі».

- Майстер налаштування виведе вікно з описами встановлюваних вами служб - прочитайте та рухайтеся далі.

- З'явиться перелік компонентів, які ми збираємося встановити - перевірте, чи все правильно, і якщо так, натисніть на відповідну клавішу.

- Після завершення процесу закрийте вікно.

- Ось і все – служби завантажені на ваш комп'ютер.

Налаштування Active Directory

Для налаштування доменної служби вам потрібно зробити таке:

- Запустіть однойменний майстер налаштування.

- Клацніть на жовтий покажчик у верхній частині вікна і виберіть «Підвищити роль сервера до рівня контролера домену».

- Натисніть на додавання нового «лісу» та створіть ім'я для кореневого домену, потім клацніть «Далі».

- Вкажіть режими роботи «лісу» та домену – найчастіше вони збігаються.

- Придумайте пароль, але обов'язково запам'ятайте його. Перейдіть далі.

- Після цього ви можете побачити попередження про те, що домен не делегований і пропозиція перевірити ім'я домену - можете пропустити ці кроки.

- У наступному вікні можна змінити шлях до каталогів із базами даних - зробіть це, якщо вони вам не підходять.

- Тепер ви побачите всі параметри, які маєте намір встановити - перегляньте, чи правильно вибрали їх, і йдіть далі.

- Програма перевірить, чи виконуються попередні вимоги, і якщо зауважень немає, або вони некритичні, натисніть «Встановити».

- Після закінчення інсталяції ПК самостійно перевантажиться.

Ще вам може бути цікаво, як додати користувача в базу даних. Для цього скористайтеся меню «Користувачі або комп'ютери Active Directory», яке ви знайдете в розділі «Адміністрування» на панелі керування, або скористайтеся меню налаштувань бази даних.

Щоб додати нового користувача, натисніть правою кнопкою за назвою домену, виберіть «Створити», після «Підрозділ». Перед вами з'явиться вікно, де потрібно ввести ім'я нового підрозділу - воно є папкою, куди ви можете збирати користувачів по різних відділах. Так само ви пізніше створите ще кілька підрозділів і грамотно розмістите всіх співробітників.

Далі, коли ви створили ім'я підрозділу, натисніть на нього правою клавішею миші та оберіть "Створити", після - "Користувач". Тепер залишилося лише ввести необхідні дані та поставити налаштування доступу для користувача.

Коли новий профільбуде створено, натисніть на нього, вибравши контекстне меню, і відкрийте «Властивості». У вкладці «Обліковий запис» видаліть позначку «Заблокувати…». На цьому все.

Загальний висновок такий - Active Directory це потужний і корисний інструментдля системного керування, що допоможе об'єднати всі комп'ютери співробітників в одну команду. За допомогою служб можна створити захищену базу даних та суттєво оптимізувати роботу та синхронізацію інформації між усіма користувачами. Якщо діяльність вашої компанії та будь-якого іншого місця роботи пов'язана з електронними обчислювальними машинамита мережею, вам потрібно об'єднувати облікові записи та стежити за роботою та конфіденційністю, встановлення бази даних на основі Active Directory стане відмінним рішенням.

У статті ми розібрали той мінімум теоретичного матеріалу, який необхідно знати перед розгортанням доменних служб Active Directory. Сьогодні ми розпочнемо практичну частину циклу, в якій докладно розглянемо створення та перехід до доменної структури мережі. Почнемо, як завжди, спочатку – у цій статті ми розповімо як правильно розгорнути контролери домену.

Перед тим як приступити до практичного втіленняу життя всіх своїх планів зробіть паузу та ще раз перевірте деякі дрібниці. Дуже часто ці речі вислизають від погляду адміністратора, приносячи надалі досить серйозні труднощі, особливо для початківців.

- Надайте майбутньому доменному контролеруім'я легко читання, наприклад SRV-DC01, а не WIN-VAGNTE3N62T.

- Встановіть для мережевого адаптерастатична IP адреса.

- Перейменуйте вбудований обліковий запис адміністратора, використовуйте тільки Латинські буквита символи.

Встановлення цієї ролі ще не зробить даний серверконтролер домену, для цього необхідно запустити Майстер установки доменних служб, що і буде запропоновано зробити після закінчення установки, також ви можете зробити це пізніше, запустивши dcpromo.exe.

Ми не будемо докладно розбирати всі налаштування майстра, зупинившись тільки на ключових, крім того варто відзначити, що в процесі установки буде виводитися досить велика кількість довідкової інформаціїі ми рекомендуємо уважно з нею ознайомитись.

Так як це наш перший контролер домену, то вибираємо Створити новий домену новому лісі.

Наступним кроком слід вказати ім'я вашого домену. Не рекомендується давати домену ім'я зовнішнього домену, також не рекомендується давати ім'я в неіснуючих зонах першого рівня, типу .localабо .testі т.д. Оптимальним варіантомдля домену AD буде піддомен у просторі імен зовнішнього інтернетдомену, наприклад corp.example.com. Так як наш домен використовується виключно в тестових цілях у рамках лабораторії, то ми назвали його interface31.labхоча правильно було б назвати його lab.сайт.

Потім вказуємо режим роботи лісу, на цьому питанні ми вже зупинялися в попередній частині статті і подробиці вдаватися не будемо.

Дуже важливий момент- вкажіть і запишіть у надійному місці пароль адміністратора режиму відновлення служб каталогів, при хорошому розкладі він вам знадобитися не повинен, але набагато гірше, якщо ви його не можете згадати.

У наступному вікні ще раз перевірте ще раз всі введені дані і можете запускати процес налаштування доменних служб. Пам'ятайте, з цього моменту вже нічого змінити або виправити не можна і якщо ви помилилися, то доведеться почати все заново. А поки майстер налаштовує доменні служби, можете сходити налити собі чашку кави.

Після завершення роботи майстра перезавантажте сервер і, якщо все зроблено правильно, у вашому розпорядженні перший контролер домену, який також виконуватиме роль DNS-сервера для вашої мережі. Тут виникає ще один тонкий момент, даний сервер міститиме записи про всі об'єкти вашого домену, при запиті записів, що належать до інших доменів, які він не зможе дозволити, вони будуть передані серверам, що стоять вище, т.зв. серверам пересилання.

За умовчанням як сервери пересилання вказується адреса DNS-сервера з властивостей мережного підключення, щоб згодом уникнути різного роду збоїв у роботі мережі слід явно вказати доступні сервериво зовнішньої мережі. Для цього відкрийте оснастку DNSв Диспетчер серверата виберіть Сервера пересиланнядля сервера. Вкажіть не менше двох доступних зовнішніх серверівЦе можуть бути як сервери провайдера, так і публічні DNS-служби.

Також зверніть увагу, що у властивостях мережного підключення контролера домену, який є DNS-сервером, як адреса DNS має бути зазначено 127.0.0.1 , будь-які інші варіанти запису помилкові.

Створивши перший контролер домену, не відкладаючи справу в довгий ящик, приступайте до розгортання другого, без цього ваша структура AD не може вважатися повноцінною та стійкою до відмови. Також переконайтеся, що сервер має ім'я, що легко читається, і статична IP-адреса, як DNS-сервер вкажіть адресу першого контролера та введіть машину в домен.

Після перезавантаження увійдіть доменним адміністратором та встановіть роль Доменні служби Active Directory, після чого також запустіть майстер. Важливих відмінностейу налаштуванні другого контролера немає, хіба що відповідати доведеться на менша кількістьпитань. Перш за все вкажіть, що ви додаєте новий контролер до існуючого домену.

Як ми вже говорили, рекомендуємо зробити цей сервер DNS-сервером та Глобальним каталогом. Пам'ятайте, що за відсутності глобального каталогу ваш домен може виявитися непрацездатним, тому рекомендується мати щонайменше два глобальних каталогута додатково додавати ГК у кожний новий домен або сайт AD.

Інші налаштування повністю ідентичні і, перевіривши все ще раз, приступайте до розгортання другого контролера, в процесі якого буде виконано налаштування відповідних служб та проведено реплікацію з першим контролером.

Закінчивши встановлення другого контролера, можете переходити до налаштувань доменних служб: створюйте користувачів, розносите їх за групами та підрозділами, налаштовуйте групові політики тощо. і т.п. Робити це можна на будь-якому контролері домену, для цього скористайтеся відповідними пунктами меню Адміністрація.

Наступним кроком буде введення в домен ПК і рядових серверів, а також міграція користувача оточення на доменні. облікові записиПро це ми поговоримо в наступній частині.

Active Directory – служба каталогів корпорації Microsoft для ОС сімейства Windows NT.

Ця службадозволяє адміністраторам використання групових політикдля забезпечення однаковості налаштувань користувача робочого середовища, установки ПЗ, оновлень та ін.

У чому полягає суть роботи Active Directory і які завдання вона вирішує? Читайте далі.

Принципи організації однорангових та багаторангових мереж

Але виникає інша проблема, що якщо користувач user2 на PC2 вирішить змінити свій пароль? Тоді, якщо користувач user1 змінить пароль облікового запису, доступ user2 на РС1 до ресурсу буде неможливим.

Ще один приклад: у нас є 20 робочих станцій з 20 обліковими записами, яким ми хочемо надати доступ до якогось , для цього ми повинні створити 20 облікових записів на файловому серверіта надати доступ до необхідного ресурсу.

А якщо їх буде не 20, а 200?

Як ви розумієте адміністрування мережі при такому підході перетворюється на відмінне пекло.

Тому підхід з використанням робочих груп підходить для невеликих офісних мережз кількістю ПК трохи більше 10 одиниць.

За наявності в сітці більше 10 робочих станцій раціонально виправданим стає підхід, при якому одному вузлу мережі делегують права виконання аутентифікації та авторизації.

Цим вузлом і виступає контролер домену Active Directory.

Контролер домену

Контролер зберігає базу даних облікових записів, тобто. він зберігає облік і для РС1 і для РС2.

Тепер усі облікові записи прописуються один раз на контролері, а потреба в локальних облікових записах втрачає сенс.

Тепер, коли користувач заходить на ПК, вводячи свій логін та пароль, ці дані передаються в закритому вигляді на контролер домену, який виконує процедури автентифікації та авторизації.

Після цього контролер видає користувачеві, що здійснив вхід, щось на кшталт паспорта, з яким він надалі працює в мережі і який він пред'являє на запит інших комп'ютерів сітки, серверів до ресурсів яких він хоче підключитися.

Важливо! Контролер домену - це комп'ютер із піднятою службою Active Directory, що керує доступом користувачів до ресурсів мережі. Він зберігає ресурси (наприклад, принтери, папки із спільним доступом), служби (наприклад, електронна пошта), людей (облікові записи користувачів та груп користувачів), комп'ютери (облікові записи комп'ютерів).

Число таких збережених ресурсів може досягати мільйонів об'єктів.

Як контролер домену можуть виступати такі версії MS Windows: Windows Server 2000/2003/2008/2012 крім редакцій Web-Edition.

Контролер домену, крім того, що є центром автентифікації мережі, також є центром керування всіма комп'ютерами.

Відразу після увімкнення комп'ютер починає звертатися до контролера домену, задовго до появи вікна автентифікації.

Таким чином, виконується аутентифікація не тільки користувача, що вводить логін та пароль, а й аутентифікація клієнтського комп'ютера.

Встановлення Active Directory

Розглянемо приклад установки Active Directory на Windows Server 2008 R2. Отже для встановлення ролі Active Directory, заходимо до «Server Manager»:

Додаємо роль "Add Roles":

Вибираємо роль Active Directory Domain Services:

І приступаємо до встановлення:

Після чого отримуємо вікно повідомлення про встановлену роль:

Після встановлення ролі контролера домену, приступимо до встановлення самого контролера.

Натискаємо «Пуск» у полі пошуку програм вводимо назву майстра DCPromo, запускаємо його та ставимо галочку для розширених налаштувань установки:

Тиснемо «Next» із запропонованих варіантів вибираємо створення нового домену та лісу.

Вводимо ім'я домену, наприклад example.net.

Пишемо NetBIOS ім'я домену, без зони:

Вибираємо функціональний рівень нашого домену:

Зважаючи на особливості функціонування контролера домену, встановлюємо також DNS-сервер .