В умовах наростаючих інтеграційних процесів та створення єдиного інформаційного простору в багатьох організаціях ланіт пропонує провести роботи зі створення захищеної телекомунікаційної інфраструктури, що зв'язує віддалені офіси фірм в єдине ціле, а також забезпечення високого рівня безпеки інформаційних потоків між ними.

Технологія віртуальних приватних мереж, що застосовується, дозволяє об'єднувати територіально розподілені мережі як за допомогою захищених виділених каналів, так і віртуальних каналів, що проходять через глобальні загальнодоступні мережі. Послідовний та системний підхіддо побудови захищених мереж передбачає не лише захист зовнішніх каналівзв'язку, а й ефективний захиствнутрішніх мереж шляхом виділення замкнутих внутрішніх контурів VPN. Таким чином, застосування технології VPN дозволяє організувати безпечний доступ користувачів до Інтернету, захистити серверні платформи та вирішити задачу сегментування мережі відповідно до організаційної структури.

Захист інформації під час передачі між віртуальними підмережами реалізується на алгоритмах асиметричних ключів та електронного підпису, що захищає інформацію від підробки. Фактично дані, що підлягають міжсегментній передачі, кодуються на виході з однієї мережі, і декодуються на вході іншої мережі, при цьому алгоритм управління ключами забезпечує захищений розподіл між кінцевими пристроями. Всі маніпуляції з даними прозорі для програм, що працюють у мережі.

Віддалений доступ до інформаційних ресурсів. Захист інформації, що передається каналами зв'язку

При міжмережевій взаємодії між територіально віддаленими об'єктами компанії постає завдання забезпечення безпеки інформаційного обміну між клієнтами та серверами різних мережевих служб. Подібні проблеми мають місце і в бездротових локальних мережах (Wireless Local Area Network, WLAN), а також доступу віддалених абонентів до ресурсів корпоративної інформаційної системи. В якості основної загрози тут розглядається несанкціоноване підключення до каналів зв'язку та здійснення перехоплення (прослуховування) інформації та модифікація (підміна) даних, що передаються по каналах (поштові повідомлення, файли тощо).

Для захисту даних, що передаються вказаними каналами зв'язку, необхідно використовувати відповідні засоби криптографічного захисту. Криптоперетворення можуть здійснюватися як на прикладному рівні (або на рівнях між протоколами додатків та протоколом TCP/IP), так і на мережевому (перетворення IP-пакетів).

У першому варіанті шифрування інформації, призначеної для транспортування каналом зв'язку через неконтрольовану територію, повинно здійснюватися на вузлі-відправнику (робочої станції - клієнта або сервера), а розшифровка - на вузлі-одержувачі. Цей варіант передбачає внесення істотних змін у конфігурацію кожної сторони, що взаємодіє (підключення засобів криптографічного захисту до прикладних програм або комунікаційної частини операційної системи), що, як правило, вимагає великих витрат та встановлення відповідних засобів захисту на кожен вузол локальної мережі. До рішень цього варіанта відносяться протоколи SSL, S-HTTP, S/MIME, PGP/MIME, які забезпечують шифрування та цифровий підпис поштових повідомлень та повідомлень, що передаються за допомогою протоколу http.

Другий варіант передбачає встановлення спеціальних засобів, що здійснюють криптоперетворення в точках підключення локальних мереж та віддалених абонентів до каналів зв'язку (мереж загального користування), що проходять по неконтрольованій території. При вирішенні цього завдання необхідно забезпечити необхідний рівень криптографічного захисту даних і мінімально можливі додаткові затримки при їх передачі, так як ці засоби тунелюють трафік, що передається (додають новий IP-заголовок до пакету, що тунелюється) і використовують різні за стійкістю алгоритми шифрування. У зв'язку з тим, що засоби, що забезпечують криптоперетворення на мережевому рівні, повністю сумісні з будь-якими прикладними підсистемами, що працюють у корпоративній інформаційній системі (є «прозорими» для додатків), то вони найчастіше й застосовуються. Тому, зупинимося надалі на даних засобах захисту інформації, що передається каналами зв'язку (у тому числі і мережами загального доступу, наприклад, Internet). Необхідно враховувати, що й кошти криптографічного захисту інформації плануються до застосування у державних структурах, питання їх вибору має вирішуватися на користь сертифікованих у Росії товарів.

14.09.2006 Марк Джозеф Едвардс

Який метод є оптимальним для ваших умов? Пересилання файлів через Internet - операція дуже поширена, а захист переданих файлівмає першорядну важливість для багатьох підприємств. Існує цілий ряд способів передачі файлів та безліч методів захисту цих файлів у процесі передачі.

Який метод є оптимальним для ваших умов?

Пересилання файлів по Internet - операція дуже поширена, а захист файлів, що передаються, має першорядну важливість для багатьох підприємств. Існує цілий ряд способів передачі файлів та безліч методів захисту цих файлів у процесі передачі. Вибір методів передачі та шифрування залежить від загальних потреб відправника. В одних випадках досить просто забезпечити безпеку файлів у процесі передачі. В інших важливіше зашифрувати файли таким чином, щоб вони залишалися захищеними після доставки адресату. Давайте докладно розглянемо способи безпечної передачіфайлів.

У дорозі та після прибуття

Якщо ваші наміри обмежуються захистом файлів у процесі їх передачі каналами Internet, вам потрібна технологія безпечного транспортування. Один з варіантів полягає у використанні Web-вузла, здатного приймати файли, що пересилаються на нього, і забезпечує можливість безпечного завантаженнятаких файлів. Для організації захищеного транспортування файлів на Web-сайт можна створити Web-сторінку, оснащену засобами Secure Sockets Layer (SSL), на якій розміщується елемент управління ActiveXабо сценарій Javascript. Наприклад, можна скористатися елементом управління AspUpload від компанії Persitis Software; розробники стверджують, що це «найсучасніший з наявних на ринку засобів управління транспортуванням файлів на центральні вузли». Ще один варіант – використовувати сценарій Free ASP Upload, який не потребує застосування бінарного компонента. Для забезпечення додаткового захистуможна навіть захистити паролями як Web-сторінку, так і асоційований з нею каталог для розміщення матеріалів, що надійшли на вузол. Що ж до завантаження файлів з Web-вузла, то досить подбати про те, щоб відповідний Web-сервер забезпечував з'єднання із застосуванням засобів SSL, Крайній мірідля URL, який використовується для завантаження файлів.

Альтернативний варіант - використання FTP-сервера, що забезпечує передачу даних по протоколу FTP Secure. По суті, FTPS - це протокол FTP, який виконується за захищеним з'єднанням SSL. Можливість використання протоколу FTPSпередбачена у багатьох популярних клієнтів FTP, але, на жаль, вона не реалізована у службі FTP Service корпорації Microsoft. Тому вам доведеться задіяти додаток сервера FTP, що забезпечує таку можливість (наприклад, популярний продукт WFTPD). Не плутайте FTPS з протоколом SSH File Transfer Protocol. SFTP - це протокол передачі файлів, виконуваний поверх оболонки Secure Shell (SSH); крім того, його можна використовувати для передачі файлів. Втім, потрібно мати на увазі, що SFTP несумісний із традиційним протоколом FTP, так що поряд із захищеним сервером оболонки (скажімо, із сервером, що надається SSH Communications Security), знадобиться спеціальний клієнт SFTP (це може бути клієнт, який входить до пакету PuTTY Telnet/Secure Shell або WinSCP з графічним інтерфейсом).

Крім того, безпечну передачу файлів можна організувати на базі приватних віртуальних мереж VPN. Платформи Windows Server забезпечують сумісність із технологією VPNза допомогою RRAS. Однак це не гарантує сумісності з VPN-рішеннями ваших партнерів. Якщо такої сумісності немає, можна скористатися одним із поширених рішень, наприклад засобом Open-VPN з відкритим вихідним кодом. Воно поширюється безкоштовно і виконується на цілій низці платформ, включаючи Windows, Linux, BSD та Macintosh OS X. додаткові відомостіпро інтеграцію OpenVPN можна знайти у статті «Працюємо з OpenVPN» ( ).

Встановивши VPN-з'єднання, ви зможете виділяти каталоги та передавати файли в обох напрямках. За будь-якого варіанта використання VPN трафікшифрується, тому потреби у додатковому шифруванні файлів немає - крім тих випадків, коли потрібно, щоб файли залишалися захищеними й у системі, яку вони передаються. Цей принцип застосовний до всіх методів передачі, про які я згадував досі.

Якщо етап передачі не викликає у вас побоювань і ваша головна турбота полягає в тому, щоб виключити доступ до вмісту файлів з боку не уповноважених користувачів, доцільно просто зашифровувати файли до їх транспортування. У цьому випадку електронна пошта, ймовірно, буде ефективним каналом передачі файлів. Програми для обробки електронної пошти встановлені майже на кожній настільна система, так що, якщо ви надсилаєте файли електронною поштою, у вас не виникає необхідності застосовувати додаткові технології, крім засобів шифрування даних. Метод передачі файлів електронною поштою ефективний тому, що повідомлення та файли, що прикріплюються, зазвичай надходять безпосередньо в Поштова скринькаодержувача, хоча під час передачі повідомлення може проходити кілька серверів.

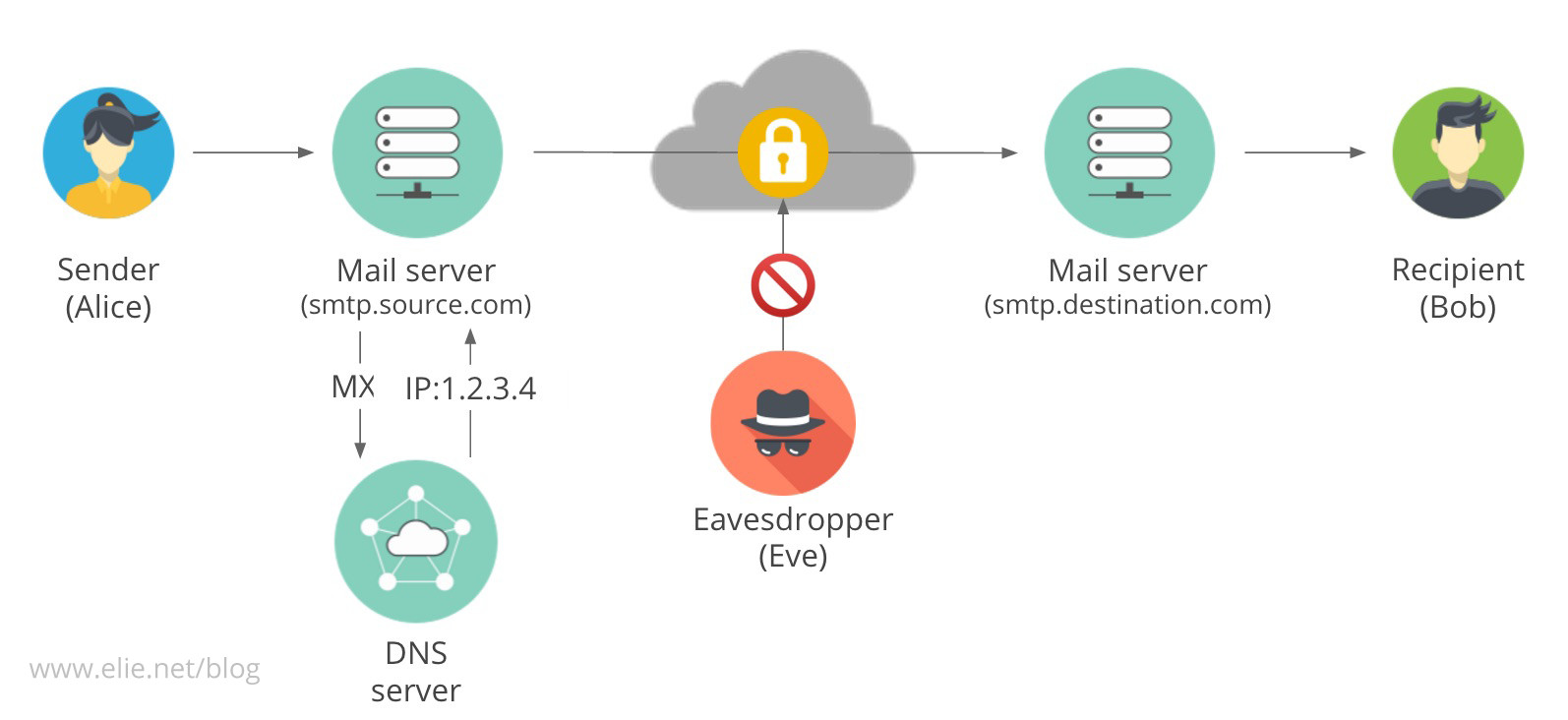

Якщо ж вам потрібні додаткові коштизахисту даних у процесі їх передачі по каналах електронної пошти, розгляньте можливість використання протоколів SMTP Secure (SMTPS) та POP3 Secure (POP3S). По суті, SMTPS та POP3S – це звичайні протоколи SMTP та POP3, що виконуються з використанням захищеного з'єднання SSL. Microsoft Exchange ServerЯк і більшість поштових клієнтів, включаючи Microsoft Outlook, забезпечує можливість використання протоколів SMTPS та POP3S. Потрібно мати на увазі, що навіть у тих випадках, коли для обміну файлами між поштовим клієнтом та поштовим сервером використовується протокол SMTPS, зберігається можливість того, що поштовий сервер доставлятиме пошту кінцевому адресату через звичайне незахищене з'єднання SMTP.

Оскільки засоби обробки електронної пошти набули такого широкого поширення, далі в цій статті ми обговорюватимемо передусім питання безпечної передачі файлів по каналах електронної пошти. При цьому ми виходитимемо з того, що відправнику необхідно шифрувати дані, щоб захистити їх як на етапі передачі, так і після доставки. Отже, розглянемо найпопулярніші сьогодні технології шифрування повідомлень електронної пошти.

Засоби стиснення файлів

Існує безліч засобів стиснення файлів в єдиний архівний файл, і багато запропонованих рішень передбачають застосування тієї чи іншої форми шифрування для захисту вмісту архіву. Зазвичай у процесі стиснення встановлюється пароль, і кожен, хто хоче відкрити архів, може це зробити лише з допомогою даного пароля.

Один із найпопулярніших методів створення архівів стислих файлів- метод zip-компресії; його підтримують майже всі архіватори. І один із найпоширеніших на сьогодні засобів zip-компресії - додаток WinZip. Його можна використовувати як автономну програму, вбудувати в Windows Explorer для полегшення доступу, а також за допомогою WinZip Companion for Outlook інтегрувати цей продукт з клієнтом Outlook. WinZip, як і багато інших оснащених засобами zip архіваторів, забезпечує можливість шифрування за методом Zip 2.0 Encryption. Але треба сказати, що захист файлів за допомогою цього методу недостатньо надійний. Найбільш прийнятний варіант шифрування реалізований у продукті WinZip 9.0. Як показано на екрані 1, нині WinZip підтримує специфікацію Advanced Encryption Standard (AES), де використовуються 128-розрядні або 256-розрядні ключі шифрування. AES – відносно нова технологія, але її вже вважають промисловим стандартом.

|

| Екран 1. WinZip підтримує специфікацію AES |

Я не можу сказати точно, скільки архіваторів забезпечує застосування стійких алгоритмів шифрування засобами AES, і обмежуся згадкою однієї такої програми; це розроблений компанією BAxBEx Software виріб bxAutoZip. Воно здатне взаємодіяти з програмою шифрування CryptoMite фірми BAxBEx та може вбудовуватись у Outlook. Якщо WinZip дозволяє шифрувати дані лише засобами Zip 2.0 і AES, CryptoMite забезпечує можливість використання інших засобів шифрування, включаючи популярні алгоритми Twofish і Blowfish, Cast 256, Gost, Mars і SCOP.

Засобами розпакування zip-файлів оснащені практично всі комп'ютерні системи, проте не всі zip-додатки забезпечують сумісність з різними алгоритмами шифрування. Тому, перед тим як відправляти зашифровані файли, треба переконатися, що zip-додаток одержувача «розуміє» обраний алгоритм.

При шифруванні файлів за допомогою zip-додатків використовуються захисні паролі. Для дешифрації архівного файлу його одержувач також має скористатися відповідним паролем. Необхідно виявляти обережність при виборі методу доставки пароля. Ймовірно, найбезпечніші методи доставки пароля - по телефону, факсом або кур'єром. Можна вибрати будь-який з них, але в жодному разі не слід передавати пароль електронною поштою у вигляді звичайного тексту; у цьому випадку різко зростає небезпека того, що доступ до зашифрованого файлу отримає користувач, який не має на те повноважень.

Не забувайте про те, що оснащені засобами шифрування архіватори забезпечують передачу файлів не лише каналами електронної пошти. Їх можна ефективно використовувати для транспортування даних та за допомогою інших згаданих вище методів.

Pretty Good Privacy

Ще один дуже популярний метод шифрування можна реалізувати за допомогою програми Pretty Good Privacy. PGP справила справжній фурор, коли Філ Ціммерман вперше безкоштовно опублікував її в Internet у 1991 р. У 1996 р. PGP стала комерційним продуктом, а потім у 1997 р. права на неї були куплені фірмою Network Associates (NAI). У 2002 році цю технологію придбала у NAI молода компанія PGP Corporation.

Після цього PGP Corporation продала комерційну версію PGP, яка функціонує у середовищах Windows та Mac OS X. Поточна версія PGP 9.0, в якій реалізовані засоби шифрування окремих файлів та шифрування всього вмісту диска, може бути вбудована в AOL Instant Messenger (AIM). Крім того, PGP 9.0 інтегрується з такими виробами як Outlook, Microsoft Entourage, Lotus Notes, Qualcomm Eudora, Mozilla Thunderbirdі Apple Mail.

У PGP використовується система шифрування з відкритим ключем, що передбачає генерування пари ключів шифрування - відкритого ключа та секретного ключа. Ці два ключі математично взаємопов'язані в такий спосіб, що зашифровані з допомогою відкритого ключа дані може бути дешифровані лише з допомогою секретного ключа. Користувач PGP генерує пару «відкритий ключ» секретний ключ», після чого публікує відкритий ключ у загальнодоступному каталозі ключів або на веб-сайті. Секретний ключ, зрозуміло, ніде не публікується та зберігається в секреті; ним користується лише його власник. При розшифруванні даних за допомогою секретного ключа потрібен пароль, але при шифруванні даних за допомогою відкритого ключа це не передбачено, оскільки відкритими ключамиможуть користуватися всі охочі.

Для простоти застосування PGP її розробники реалізували функцію автоматичного опитування загальнодоступних каталогів ключів. Ця функція дозволяє, ввівши в рядок пошуку поштову адресу того чи іншого користувача, знаходити його відкритий ключ. PGP надає можливість автоматичного зчитування відкритих ключів, які можна для простоти доступу зберігати локально на своїй системі у спеціальній «зв'язці ключів» (keyring) на базі файлів. Опитуючи каталог відкритих ключів, PGP дозволяє завжди тримати в «зв'язці» їх останні версії. Якщо користувач змінює свій відкритий ключ, ви можете отримати доступ до оновленого ключа в будь-який момент, коли вам потрібно.

Для забезпечення більш надійних гарантій автентичності відкритих ключів можна використовувати цифрові підписи за допомогою інших користувачів. Підпис ключа іншим користувачем є додатковим підтвердженням того, що ключ дійсно належить людині, яка називає себе її власником. Щоб підтвердити достовірність ключа за допомогою цифрового підпису, PGP виконує якусь математичну операцію та додає до ключа її унікальний результат. Потім підпис можна перевірити, порівнявши його з підписуючим ключем, який застосовувався для створення підпису. Цей процес нагадує процес підтвердження однією людиною ідентичності іншого.

Системі PGP довіряють багато хто, оскільки вона давно вже завоювала у галузі репутацію надійної технології для захисту інформації. Але як би там не було, якщо ви вирішили використовувати PGP або інший метод шифрування даних за допомогою відкритих ключів, пам'ятайте, що одержувачі ваших файлів теж повинні мати в своєму розпорядженні сумісною системоюшифрування. Одна з переваг системи PGP при використанні електронної пошти як канал передачі даних полягає в тому, що вона підтримує власну модель шифрування, а також технології X.509 і S/MIME, про які я розповім далі.

Крім того, слід зазначити ще один момент. Незалежно від того, чи планується використовувати PGP, WinZip або іншу систему шифрування, якщо ви хочете на додаток до шифрування приєднаних файлів зашифрувати вміст власне повідомлення, потрібно записати повідомлення в окремий файл і також зашифрувати його. За бажанням, цей файл з повідомленням можна розмістити в архіві разом з іншими файлами або приєднати його як файл-вкладення.

PKI

Інфраструктура відкритих ключів (Public Key Infrastructure, PKI) є унікальною, проте принцип її дії в чомусь нагадує принцип дії PGP. PKI передбачає використання пари ключів – відкритого та секретного. Для зашифрування даних, що надсилаються одержувачу, відправники застосовують його відкритий ключ; після того, як дані доставляються одержувачу, він розшифровує їх за допомогою свого секретного ключа.

|

| Екран 2. Перегляд вмісту сертифіката |

Одна істотна відмінність полягає в тому, що PKI відкритий ключ зазвичай зберігається у форматі даних, відомому як сертифікат. Сертифікати можуть містити набагато більше інформації, ніж стандартні ключі. Наприклад, сертифікати зазвичай містять дату закінчення терміну дії, тому ми знаємо, коли сертифікат і асоційований з ним ключ уже не будуть дійсними. Крім того, сертифікат може містити ім'я, адресу, номер телефону власника ключа та інші дані. На екрані 2 представлений вміст сертифіката в тому вигляді, як він відображається у вікні програми Microsoft Internet Explorer (IE) або Outlook. Певною мірою вміст сертифіката залежить від цього, які саме дані бажає розмістити у ньому власник.

Як і PGP, PKI дозволяє формувати "ланцюжки довіри", в яких сертифікати можуть бути підписані за допомогою сертифікатів інших користувачів. Більш того, з'явилися центри, що засвідчують Certificate Authorities (CA). Це зодягнені довірою незалежні організації, які не лише видають власні сертифікати, а й підписують інші сертифікати, гарантуючи тим самим їхню справжність. Як і у випадку з PGP та пов'язаними з цією системою серверами ключів, сертифікати можуть публікуватися на загальнодоступних або приватних серверах сертифікатів або на серверах LDAP, пересилатися електронною поштою і навіть розміщуватися на веб-сайтах або на файловому сервері.

Для забезпечення автоматичної автентифікації сертифіката розробники клієнтів електронної пошти та Web-браузерів зазвичай оснащують свої програми засобами взаємодії з серверами центрів сертифікації. У ході цього процесу ви також зможете отримати інформацію про відкликання сертифіката з тих чи інших причин і, відповідно, зробити висновок, що даному сертифікату не можна більше довіряти. Зрозуміло, за послуги центрів сертифікації з надання та завірення сертифікатів іноді доводиться платити; Ціни можуть бути різними в залежності від обраного центру сертифікації. Одні організації надають клієнтам безкоштовні персональні сертифікати електронною поштою, інші беруть за цю значну винагороду.

В основі PKI лежить специфікація X.509 (похідна від специфікації LDAP X). Тому сертифікати, видані одним центром (включаючи сертифікати, які ви генеруєте для себе), зазвичай можна використовувати на цілій низці платформ. Потрібно лише, щоб ці платформи були сумісні зі стандартом X.509. Ви можете генерувати сертифікати за допомогою будь-якого з наявних інструментальних засобів, таких як OpenSSL.

Якщо ваша організація використовує службу Microsoft Certificate Services, ви можете запросити сертифікат через цю службу. У середовищі Windows Server 2003 та Windows 2000 Server даний процесповинен протікати приблизно однаково. Слід відкрити Web-сторінку сервера сертифікатів (зазвичай вона розміщується за адресою http://servername/CertSrv), потім вибрати пункт Request a Certificate. на наступній сторінціпотрібно вибрати елемент User certificate request і дотримуватися вказівок Web-майстра до завершення процесу. Якщо служба сертифікатів налаштована таким чином, що для видачі сертифіката потрібна санкція адміністратора, система сповістить вас про це спеціальним повідомленням, і вам доведеться чекати на рішення адміністратора. В інших випадках ви врешті-решт побачите гіперпосилання, яке дозволить встановити сертифікат.

Деякі незалежні центрисертифікації, такі як Thwate та InstantSSL компанії Comodo Group, пропонують користувачам безкоштовні персональні поштові сертифікати; це найпростіший спосіб отримання сертифікатів. Крім того, такі сертифікати вже будуть підписані інстанцією, що видала їх, що полегшить перевірку їх справжності.

Коли справа доходить до використання PKI з метою надсилання зашифрованих даних за допомогою програми обробки електронної пошти, у справу входить специфікація Secure MIME (S/MIME). Outlook, Mozilla Thunderbird та Apple Mail - ось лише кілька прикладів поштових додатків, що дозволяють використовувати цей протокол. Щоб надіслати адресату зашифроване поштове повідомлення (що включає або не включає приєднані файли), необхідно мати доступ до відкритого ключа адресата.

Для отримання відкритого ключа іншого користувача можна переглянути дані про ключі на сервері LDAP(якщо тільки ключ публікується за допомогою протоколу LDAP). Інший варіант: можна попросити цю людину направити вам повідомлення з цифровим підписом; як правило, при доставці адресату підписаного повідомлення, оснащені засобами S/MIME, поштові клієнти приєднують копію відкритого ключа. А можна просто попросити особа, яка вас цікавить, надіслати вам повідомлення з приєднаним до нього відкритим ключем. Згодом можна буде зберігати цей відкритий ключ в інтерфейсі керування ключами, який входить до вашого поштового клієнта. Програма Outlook інтегрується з вбудованим у Windows сховищемсертифікатів Certificate Store. За потреби скористатися відкритим ключем він завжди буде під рукою.

Шифрування на основі даних про відправника

Фірма Voltage Security розробила нову технологію- шифрування на основі даних про відправника (identity-based encryption, IBE). Загалом вона аналогічна технології PKI, але має цікаву особливість. Для дешифації повідомлень IBE використовується секретний ключ, але в процесі шифрування звичайний відкритий ключ не застосовується. Як такий ключ IBE передбачає використання поштової адресивідправника. Таким чином, при надсиланні одержувачу зашифрованого повідомлення проблеми отримання його відкритого ключа не виникає. Достатньо мати адресу електронної пошти цієї людини.

Технологія IBE передбачає зберігання секретного ключа одержувача сервера ключів. Отримувач підтверджує свої права доступу до сервера ключів та отримує секретний ключ, за допомогою якого здійснює дешифрацію вмісту повідомлення. Технологію IBE можуть використовувати користувачі Outlook, Outlook Express, Lotus Notes, Pocket PC, а також Research in Motion (RIM) BlackBerry. За словами представників Voltage Security, IBE виконується також на будь-яких поштових системах на базі браузерів під керуванням практично будь-якої операційної системи. Цілком імовірно, що такі універсальні рішення Voltage Security – саме те, що вам потрібно.

Примітно, що технологія IBE застосовується у продуктах компанії FrontBridge Technologies як засіб, що полегшує безпечний обмінзашифровані поштові повідомлення. Вам, напевно, вже відомо, що у липні 2005 р. компанія FrontBridge була придбана корпорацією Microsoft, яка планує інтегрувати рішення FrontBridge із Exchange; Можливо, вже скоро комбінація цих технологій буде запропонована споживачам як керованої служби. Якщо системи обробки електронної пошти у вашій організації та партнерів базуються на Exchange, стежте за розвитком подій на цій ділянці.

З урахуванням усіх обставин

Існує безліч способів безпечної передачі файлів по каналах Internet, і, безсумнівно, найпростіший і найефективніший з них забезпечується засобами електронної пошти. Зрозуміло, ті, кому доводиться обмінюватись великою кількістюфайли, що становлять великі обсяги даних, можуть розглянути можливість використання інших методів.

Слід ретельно зважити, скільки файлів ви передаватимете, наскільки великі вони за обсягом, як часто вам доведеться передавати ці файли, хто повинен мати доступ до них і як вони зберігатимуться за місцем отримання. З урахуванням цих факторів ви зможете підібрати оптимальний спосібпередачі файлів.

Якщо ви прийдете до висновку, що найкращий варіант для вас - електронна пошта, майте на увазі, що після прибуття пошти на багатьох поштових серверахі поштових клієнтівможна запускати сценарії чи виконувати певні дії з урахуванням правил. За допомогою цих функцій можна автоматизувати рух файлів як шляхом проходження на поштових серверах, так і при надходженні файлів у поштову скриньку.

Марк Джозеф Едвардс – старший редактор Windows IT Pro та автор щотижневого поштового бюлетеня Security UPDATE ( http://www.windowsitpro.com/email). [email protected]

Відвідувач нашого сайту звернувся з проханням про консультацію щодо захисту інформації клієнтів:

Я пишу дипломну роботу на тему: Захист персональних даних пацієнта у мережі поліклінік. Припустимо, є така програма для реєстрації пацієнтів у кількох поліклініках, і вони пов'язані з один одним по мережі (як зазвичай це буває). Мені потрібно забезпечити безпеку інформації про пацієнтів. Будь ласка, допоможіть мені розкрити це питання… Як виконується злом, або крадіжка інформації (по мережі, зовні і т.д.); як захистити інформацію; шляхи вирішення цієї проблеми тощо. Дуже прошу допоможіть…Ais

Що ж, це завдання для багатьох є актуальним у всі часи. Інформаційна безпека – це окремий напрямок у IT.

Як викрадають інформацію та зламують інформаційні системи?

Справді, щоб захиститися від витоку інформації передусім треба розуміти чому такі витоку трапляються. Як відбувається зламування інформаційних систем?

Більшість проблем з безпекою – зсередини

Можливо, для досвідчених фахівців з безпеки це звучить банально, але для багатьох людей це буде одкровенням: велика частина проблем з інформаційною безпекою відбувається з вини самих користувачів інформаційних систем. Я ткну пальцем у небо і моя цифра взята «зі стелі», але на мою думку і досвіду 98% всіх розкрадань і зламів відбуваються або за недбалістю користувачів, або навмисне, але знову ж таки зсередини. Тому велику частину зусиль варто спрямувати саме на внутрішню безпеку. Найцікавіше, що я читав з цього приводу, це одне з суджень вчителя Інь Фу Во:

Іншими словами, мотиви для витоку інформації та способи її влаштувати народжуються саме зсередини, і найчастіше в такій справі фігурують ті люди, які вже і так мають доступ до цієї інформації.

Сюди можна віднести і всілякі віруси, трояни, шкідливі розширення для браузерів. Оскільки ці речі проникають у комп'ютери користувачів просто через незнання. І якщо користувач із зараженого комп'ютера буде працювати з важливою інформацією— відповідно за допомогою цих речей можна викрасти і її. Сюди ж відносимо і погані паролі, соціальну інженерію, фейкові сайти та листи - з усім цим легко справлятися, потрібно просто бути уважним.

Атаки MITM

Цей пункт буде наступним у списку, оскільки це самий очевидний спосібдля розкрадання інформації. Йдеться про перехоплення. Абревіатура означає Man In The Middle – людина на середині. Тобто, для крадіжки інформації відбувається хіба що вклинювання зловмисника в канал передачі — він винаходить і використовує якийсь спосіб, щоб перехопити дані по дорозі їх прямування.

Як відбувається перехоплення інформації

У свою чергу способів організувати MITM теж багато. Це і всілякі фейки сайтів та сервісів, різні сніфери та проксі. Але суть завжди одна - зловмисник змушує "думати" якусь із сторін, що він - це інша сторона і при обміні всі дані проходять через нього.

Як захиститись від перехоплення інформації?

Способи також очевидні. І зводяться до двох:

- Не допустити, щоб зловмисник міг вклинитися у процес обміну даними

- Навіть якщо виключити це неможливо і якимось чином сталося — не допустити, щоб зловмисник зміг читати та використати перехоплену інформацію.

Варіанти організації цього теж не відрізняються різноманіттям, принаймні у своїй суті. Реалізацій, звичайно ж, достатньо. Розгляньмо саме суть цих методів захисту.

Використовувати тунелювання та віртуальні приватні мережі

VPN - Virtual Privat Network. Напевно, чув про нього кожен. Це перший, і часто єдиний спосіб, який дозволяє організувати безпечний інформаційний простір для обміну кількох установ. Суть його – побудова мережі тунелів поверх глобальної незахищеної мережі (Інтернет). Саме такий спосіб я і рекомендую як перший до впровадження у подібну систему офісів. VPN дозволить офісам працювати як би в єдиній локальній мережі. Але зв'язок між офісами відбуватиметься інтернетом. Для цього між офісами організовуються VPN-тунелі.

Приблизно так це працює. VPN-тунель, це як би «труба» в інтернеті, всередині якої прокладено вашу локальну мережу. Технічно, такий тунель можна організувати безліччю способом. Самих VPN є кілька реалізацій - це і pptp, і l2tp, ipsec. дозволяє - виходить такий "VPN на коліні". Це, звичайно, не виключає можливості для MITM — дані можна перехопити, «підключитися до труби». Але тут ми переходимо до другого пункту захисту — шифрування.

Шифрування даних у мережі

Для того щоб атака MITM не могла бути успішною, достатньо зашифрувати всі дані, що передаються. Я не вдаватимуся в подробиці, але суть така, що ви перетворюєте трафік, що передається між вами, на нечитабельну субстанцію, яку неможливо прочитати і використовувати — шифруєте. При цьому розшифрувати ці дані може лише адресат. І навпаки.

Відповідно, навіть якщо зловмисник зуміє організувати MITM-атаку - він перехопить дані, що передаються вами. Але він не зможе їх розшифрувати, а значить жодної шкоди не завдасть. Та й не він організовуватиме таку атаку, знаючи що ви передаєте шифровані дані. Так от, та сама «труба» із попереднього пункту, це саме шифрування.

У принципі, вся сучасна інформаційна безпека зводиться саме до цих двох речей – тунелювання та шифрування. Той самий https — це лише шифрування, дані передаються відкрито, у глобальній мережі, кожен бажаючий може організувати атаку та перехопити їх. Але поки що у нього немає ssl-сертифікатів та ключів для розширювання цих даних — нічим це нікому не загрожує.

Захист шляхом навчання користувачів

Це ті самі горезвісні 98%. Навіть якщо ви збудуєте надшифровані подвійні тунелі з двофакторною автентифікацією — це нічим вам не допоможе, поки користувачі можуть підхопити троян або використовувати слабкі паролі.

Тому найважливішим у захисті є саме турбота про навчання користувачів. Я давно цим намагаюся займатися і на сайті вже є деякі матеріали, які можуть допомогти.

- Суть антивірусного захисту -. Тут я постарався докладно розкрити питання про те, що таке шкідливе програмне забезпечення та віруси і як жити не перебуваючи в постійному страху чимось «заразити» свій комп'ютер, навіть без антивірусу.

- — описував свій досить простий метод генерації сильних паролів «з голови».

Я думаю, після прочитання цієї статті та цих мануалів ви знатимете про інформаційну безпеку більше, ніж 90% людей:) Принаймні, ви зможете задавати вже більше конкретні питаннята знаходити чітку інформацію.

А тим часом у мене є новина, друзі. Ми йдемо до SMM! І я радий представити вам нашу групу на Facebook.

Створення захищеного каналу передачі між розподіленими інформаційними ресурсами підприємства

А. А. Теренін, к. т. н.,

спеціаліст із забезпечення якості ІТ та ПЗ

«Дойче Банк Москва»

В даний час великому підприємству, що має мережу філій у країні чи світі, для успішного ведення бізнесу необхідно створення єдиного інформаційного простору та забезпечення чіткої координації дій між його філіями.

Для координації бізнес-процесів, які у різних філіях, необхідний обмін інформацією з-поміж них. Дані, що надходять з різних офісів, акумулюються для подальшої обробки, аналізу та зберігання в головному офісі. Накопичена інформація потім використовується для вирішення бізнес-завдань усіма філіями підприємства.

До даних, якими обмінюються філії, висуваються суворі вимоги щодо їх достовірності та цілісності. На додаток до цього дані, що представляють комерційну таємницю, повинні носити конфіденційний характер. Для повноцінної паралельної роботивсіх офісів обмін інформацією має відбуватися у режимі он-лайн (у режимі реального часу). Іншими словами, між філіями підприємства та головним офісом має бути встановлений постійний канал передачі даних. Для забезпечення безперебійної роботи такого каналу висувається вимога щодо збереження доступності до кожного джерела інформації.

Резюмуємо вимоги, яким мають відповідати канали передачі даних між філіями підприємства для високоякісного виконання завдання забезпечення постійного зв'язку:

канал передачі повинен бути постійним,

дані, що передаються таким каналом, повинні зберігати цілісність, достовірність і конфіденційність.

Крім того, надійне функціонування постійного каналу зв'язку передбачає, що легальні користувачі системи будь-якої миті часу матимуть доступ до джерел інформації.

Крім розподілених корпоративних систем, що функціонують у режимі реального часу, існують системи, що працюють у режимі оф-лайн. Обмін даними в таких системах відбувається не постійно, а через задані періоди часу: один раз на день, один раз на годину і т. д. Дані в подібних системах накопичуються в окремих філійних базах даних (БД), а також у центральних БД лише дані з цих БД вважаються достовірними.

Але навіть якщо обмін інформацією відбувається лише один раз на день, необхідно встановлювати захищений канал передачі даних, до якого пред'являються ті самі вимоги щодо забезпечення достовірності, цілісності та конфіденційності, а також доступності на час роботи каналу.

Під вимогою достовірності мається на увазі забезпечення авторизованого доступу, аутентифікації сторін взаємодії та забезпечення неприпустимості відмови від авторства та факту передачі даних.

Більш суворі вимоги пред'являються до систем забезпечення безпеки інформаційних транзакцій у розподіленому інформаційному середовищі, але це тема окремої статті.

Як забезпечити подібний захист каналу передачі?

Можна з'єднати фізичним каналом передачі даних кожну філію з кожною (або тільки всі філії з центром) та забезпечити неможливість доступу до фізичного середовища передачі інформаційних сигналів. Так, таке рішення може виявитися прийнятним для реалізації в межах одного об'єкта, що охороняється, але мова йдепро розподілені корпоративних системахде відстань між об'єктами взаємодії може вимірюватися тисячами кілометрів. Вартість реалізації такого плану настільки висока, що ніколи не буде економічно ефективною.

Інший варіант: орендувати наявні, вже прокладені канали зв'язку або супутникові каналиу операторів зв'язку. Подібне рішення також входить до розряду дорогих, до того ж захист даних каналів вимагатиме реалізації або встановлення спеціального програмного забезпечення (ПЗ) у кожної із взаємодіючих сторін.

Дуже поширеним, недорогим і ефективним рішеннямє організація захищених каналів зв'язку поверх всесвітньої обчислювальної мережіІнтернет.

Наразі важко уявити собі організацію, яка не має виходу в Інтернет і не використовує Всесвітню мережу для організації своїх бізнес-процесів. Крім того, ринок інформаційних технологійнасичений мережевим обладнанням та ПЗ різних виробників з вбудованою підтримкою забезпечення інформаційної безпеки. Існують стандарти, захищені мережеві протоколи, які лягають в основу створюваних апаратних та програмних продуктів, що використовуються для організації захищеної взаємодії у відкритій інформаційній мережі

Докладно розглянемо, як можна створювати захищені канали передачі даних через Інтернет.

Проблеми захищеної передачі даних по відкритих мережах широко обговорюються в популярній та масовій літературі:

Всесвітня мережа Інтернет постійно розширюється, розвиваються засоби передачі та обробки даних, все досконаліше стає обладнання для перехоплення даних і доступу до конфіденційної інформації. В даний час все більш актуальною стає проблема забезпечення захисту інформації від її несанкціонованого копіювання, знищення або модифікування при зберіганні, обробці та передачі каналами зв'язку.

Захист інформації при її передачі відкритим каналамзв'язку за допомогою а симетричне шифруваннярозглянута в , а проблеми та шляхи їх вирішення при використанні електронного цифрового підпису – в .

У цій статті докладно розглядаються методи забезпечення інформаційної безпеки під час передачі секретних даних відкритими каналами зв'язку.

Для захисту інформації, що передається загальнодоступними каналами зв'язку, застосовується безліч засобів захисту: дані шифруються, пакети забезпечуються додатковою керуючою інформацією, використовується протокол обміну даними з підвищеним ступенем захищеності.

Перед прийняттям рішення про те, як захищати дані, що передаються, необхідно чітко окреслити коло можливих уразливостей, перерахувати способи перехоплення, спотворення або знищення даних, методи підключення до каналів зв'язку. Відповісти на питання, які цілі переслідують зловмисники і як вони можуть використовувати існуючі вразливості для реалізації своїх планів.

З додаткових вимог до реалізованого захисного каналу передачі можна виділити:

ідентифікацію та аутентифікацію взаємодіючих сторін;

процедуру захисту від заміни однієї зі сторін (використання криптоалгоритмів з відкритим ключем);

контроль за цілісністю переданих даних, маршрутом передачі інформації та рівнем захисту каналу зв'язку;

конфігурування та перевірку якості каналу зв'язку;

компресію інформації, що передається;

виявлення та корекцію помилок при передачі даних каналами зв'язку;

аудит та реєстрацію подій;

автоматичне відновленняпрацездатності.

Побудуємо модель порушника та модель об'єкта захисту (рис. 1).

Алгоритм встановлення з'єднання

Для реалізації захищеного каналу передачі використовується клієнт-серверна модель взаємодії.

Розглядаються дві сторони: сервер та клієнт – робоча станціяяка хоче встановити з'єднання з сервером для подальшої роботи з ним.

Спочатку існують лише два ключі: відкритий та закритий ключі сервера ( ГКСі ЗКС), причому відкритий ключ сервера відомий усім і передається клієнту при його зверненні до сервера. Закритий ключ сервера в найсуворішій секретності зберігається на сервері.

Ініціалізатором з'єднання є клієнт, він отримує доступ до сервера через будь-яку глобальну мережу, з якою цей сервер працює, найчастіше через Інтернет.

Основне завдання при ініціалізації з'єднання – встановити канал обміну даними між двома взаємодіючими сторонами, запобігти можливості підробки та попередити ситуацію підміни користувача, коли з'єднання встановлюється з одним користувачем, а потім до однієї зі сторін каналу приєднується інший учасник системи та починає присвоювати собі повідомлення, призначені легальному. користувачеві, або надсилати повідомлення від чужого імені.

Необхідно передбачити можливість приєднання зловмисника у будь-який момент часу та повторювати процедуру «рукостискання» (handshake) через певні часові інтервали, тривалість яких необхідно встановити мінімальною від допустимої.

Виходячи з припущення, що ЗКСі ГКСвже створені, причому ГКСвідомий усім, а ЗКС- Тільки серверу, ми отримуємо наступний алгоритм:

1. Клієнт надсилає серверу запит на з'єднання.

2. Сервер запускає додаток, передаючи деякій станції, що запитала. спеціальне повідомленнядля попередньо встановленої клієнтської програми, в якій зашитий відкритий ключ сервера.

3. Клієнт генерує свої ключі (відкритий та закритий) для роботи з сервером ( ОККі ЗКК).

4. Клієнт генерує ключ сесії ( КС) (симетричний ключ шифрування повідомлень).

5. Клієнт передає серверу такі компоненти:

відкритий ключ клієнта ( ОКК);

ключ сесії;

випадкове повідомлення(назвемо його Х), зашифроване відкритим ключем сервера за алгоритмом RSA.

6. Сервер обробляє отримане повідомлення та надсилає у відповідь повідомлення Х, зашифроване ключем сесії (симетричне шифрування) + зашифроване відкритим ключем клієнта ( асиметричне шифруваннянаприклад алгоритм RSA) + підписане закритим ключем сервера ( RSA, DSA, ГОСТ) (тобто якщо ми за клієнта після дешифрування отримаємо знову Х, це означає, що:

повідомлення надійшло від сервера (підпис – ЗКС);

сервер прийняв наш ОКК(І зашифрував нашим ключем);

сервер прийняв КС(Зашифрував цим ключем повідомлення).

7. Клієнт приймає це повідомлення, перевіряє підпис та дешифрує отриманий текст. Якщо в результаті виконання всіх зворотних дій ми отримуємо повідомлення, повністю ідентичне повідомленню серверу Х, то вважається, що захищений канал обміну даними встановлений коректно та повністю готовий до роботи та виконання своїх функцій.

8. Надалі обидві сторони розпочинають обмін повідомленнями, які підписуються закритими ключами відправника та шифруються ключем сесії.

Схема алгоритму встановлення з'єднання наведено на рис. 2.

Алгоритм підготовки повідомлення до відправлення в захищений канал

Постановка завдання звучить так: на вхід алгоритму надходить вихідний (відкритий) текст, на виході шляхом криптографічних перетворень ми отримуємо закритий та підписаний файл. Головне завдання, поставлене перед цим алгоритмом, полягає у забезпеченні безпечної передачі тексту, забезпеченні захисту у незахищеному каналі.

Також необхідно запровадити можливість запобігання розкриттю інформації при перехопленні повідомлення зловмисником. Мережа є відкритою, будь-який користувач у цій мережі може перехопити будь-яке повідомлення, надіслане каналом передачі даних. Але завдяки захисту, закладеній у цьому алгоритмі, отримані зловмисником дані будуть для нього марними.

Природно, необхідно передбачити варіант розтину шляхом повного перебору, але тоді треба враховувати час, що витрачається на розтин, який розраховується відомим способом, і використовувати відповідні довжини ключів, що гарантують нерозкриття інформації, що закривається ними протягом заданого часу.

Існує також ймовірність того, що на іншому кінці каналу (на приймальній стороні) опинився зловмисник, який підмінив собою легального представника. Завдяки цьому алгоритму повідомлення, яке безперешкодно потрапить до рук такого зловмисника, теж виявиться «нечитабельним», оскільки тому, хто підмінив невідомі відкритий і закритий ключі підміненої ним сторони, а також ключ сесії.

Алгоритм може бути реалізований наступним чином (рис. 3):

вихідний текст стискується за допомогою алгоритму ZIP;

паралельно до цього процесу відбувається підпис вихідного тексту відкритим ключем одержувача;

стислий текст шифрується симетричним ключемсесії, цей ключ теж є на приймальній стороні;

до зашифрованого та стисненого тексту додається цифровий підпис, що однозначно ідентифікує відправника;

повідомлення готове до відправлення і може бути передано каналом зв'язку.

Алгоритм обробки повідомлення при прийомі із захищеного каналу

На вхід алгоритму надходить зашифрований, стислий і підписаний текст, який приймаємо каналом зв'язку. Завдання алгоритму полягає у отриманні з допомогою зворотних криптографічних перетворень вихідного відкритого тексту, перевірки справжності повідомлення та її авторства.

Так як Головна задачасистеми – створити захищений канал на незахищених лініях зв'язку, кожне повідомлення зазнає сильні зміниі несе з собою супутню контрольну та керуючу інформацію. Процес зворотного відновлення вихідного тексту також потребує досить тривалого перетворення і використовує сучасні криптографічні алгоритми, у яких застосовуються операції з дуже великими числами.

За бажання забезпечити максимальний захист проходження повідомлення по захищеному каналу доводиться вдаватися до досить довгострокових та ресурсомістких операцій. Виграючи в міру захищеності, ми програємо у швидкості обробки повідомлень, що пересилаються.

Крім цього, необхідно врахувати тимчасові та машинні витрати на підтримку достовірності зв'язку (перевірку сторонами один одного) та на обмін контрольною та керуючою інформацією.

Алгоритм обробки повідомлення при прийомі із захищеного каналу (рис. 4):

з отриманого зашифрованого, стисненого та підписаного повідомлення виділяється цифровий підпис;

текст без цифрового підпису дешифрується ключем сесії;

декодований текст проходить процедуру розархівування з використанням, наприклад алгоритму ZIP;

отриманий внаслідок двох попередніх операцій текст використовується для перевірки цифрового підпису повідомлення;

на виході алгоритму ми маємо вихідне відкрите повідомлення та результат перевірки підпису.

Алгоритм підпису повідомлення

Розглянемо докладніше алгоритм підпису повідомлення. Ми будемо виходити з припущення, що всі відкриті та закриті ключі обох сторін, що обмінюються, вже згенеровані і закриті ключі зберігаються у їх безпосередніх власників, а відкриті ключі розіслані один одному.

Оскільки вихідний текст може мати необмежений і щоразу непостійний розмір, а алгоритм цифрового підпису вимагає своєї роботи блок даних певної постійної довжини, то перетворення всього тексту у його відображення заздалегідь встановленої довжини використовуватиметься значення хеш-функції від цього тексту. В результаті ми отримуємо відображення тексту завдяки основній властивості хешфункції: вона є односторонньою, з отриманого відображення не можна буде відновити вихідний текст. Алгоритмічно неможливо підібрати будь-який текст, у якого значення хеш-функції збігалося б з раніше знайденим. Не дозволяє зловмиснику безперешкодно підмінити послання, оскільки відразу зміниться значення його хешфункції, і підпис, що перевіряється, не співпаде з еталоном.

Для знаходження значення хешфункції можна застосовувати відомі алгоритми хешування ( SHA, MD4, MD5, ГОСТта ін), які дозволяють отримати на виході блок даних фіксованої довжини. Саме з цим блоком і працюватиме алгоритм цифрового підпису. Як алгоритм електронного цифрового підпису можна використовувати алгоритми DSA, RSA, Ель-Гамалюта ін.

Опишемо алгоритм підпису повідомлення за пунктами (рис. 5):

на вхід загального алгоритму надходить вихідний текст будь-якої довжини;

обчислюється значення хеш-функції для цього тексту;

ЕЦП;

використовуючи дані, що надійшли, обчислюється значення ЕЦПвсього тексту;

на виході алгоритму ми маємо цифровий підпис повідомлення, який надходить далі для приєднання до пакету інформації, що відправляється в канал обміну даними.

Алгоритм перевірки підпису

На вхід алгоритму надходять дві складові: вихідний текст повідомлення та його цифровий підпис. Причому вихідний текст може мати необмежений і щоразу непостійний розмір, а цифровий підпис має фіксовану довжину. Даний алгоритм знаходить хеш-функцію тексту, обчислює цифровий підпис та порівнює його з інформацією, що надійшла до нього на вхід.

На виході алгоритму ми маємо результат перевірки цифрового підпису, який може мати лише два значення: "Підпис відповідає оригіналу, текст справжній" або "підпис тексту некоректна, цілісність, справжність або авторство повідомлення викликає підозру".Значення на виході даного алгоритму можна використовувати далі в системі підтримки захищеного каналу.

Опишемо алгоритм перевірки підпису повідомлення за пунктами (рис. 6):

на вхід загального алгоритму надходить вихідний текст будь-якої довжини та цифровий підпис цього тексту фіксованої довжини;

обчислюється значення хеш-функції цього тексту;

отримане відображення тексту фіксованої довжини надходить у наступний блок алгоритмічної обробки;

у цей блок направляється цифровий підпис, яка прийшла на вхід загального алгоритму;

також на вхід цього блоку (обчислення цифрового підпису) надходить секретний (закритий) ключ, який використовується для знаходження ЕЦП;

з використанням даних, що надійшли, обчислюється значення електронного цифрового підпису всього тексту;

ми отримали цифровий підпис повідомлення, порівнюючи який з ЕЦП, що надійшла на вхід загального алгоритму, ми можемо робити висновки про достовірність тексту;

на виході алгоритму маємо результат перевірки цифрового підпису.

Можливі атаки на запропоновану схему реалізації захищеного каналу зв'язку

Розглянемо найпоширеніші приклади можливих атак на захищений канал передачі.

По-перше, необхідно вирішити, чому і кому можна довіряти, тому що якщо не довіряти нікому і нічому, то немає сенсу писати подібні програми підтримки обміну даними по глобальній мережі.

Ми довіряємо собі та програмному забезпеченню, встановленому на робочій станції.

При використанні для встановлення зв'язку із сервером браузера ( Internet Explorerабо Netscape Navigator) ми довіряємо цьому браузеру та довіряємо його перевірці сертифікатів відвідуваних сайтів.

Після перевірки підпису на аплеті можна довіряти ГКС, який вшитий у завантажувані з сервера дані або програми (аплети).

Володіючи ГКС, якому ми довіряємо, можна розпочати подальшу роботу з сервером.

Якщо система будується із застосуванням клієнтських додатків, необхідно довіряти встановленому клієнтському ПЗ. Після чого за подібним, наведеним вище ланцюжком ми можемо довіряти серверу, з яким встановлено з'єднання.

Можливі атаки.

1. Під час передачі ГКС. Він, в принципі, доступний усім, тому зловмиснику перехопити його не складе труднощів. Володіючи ГКС, теоретично можна обчислити ЗКС. Необхідно використовувати криптографічні ключі, достатню для заданого часу збереження конфіденційності довжини.

2. Після передачі із сервера ГКСі перед відправленням клієнтом у відповідь своїх ОККі КС. Якщо при їх генерації ( ОКК, ЗККі КС) використовується слабкий генератор випадкових чисел, можна спробувати передбачити всі три вказаних параметрівабо якийсь із них.

Для відображення цієї атаки необхідно генерувати випадкові числа, що відповідають ряду вимог. Не можна, наприклад, використовувати для генерації випадкових чисел таймер, оскільки зловмисник, перехопивши перше повідомлення ( ГКСвід сервера) може встановити час відправлення пакета з точністю до секунд. Якщо таймер спрацьовує кожну мілісекунду, то для розтину необхідний повний перебір лише 60 000 значень (60 с _ 1000 мс).

Для створення випадкових чисел необхідно використовувати параметри, недоступні зловмиснику (його комп'ютеру), наприклад номер процесу або інші системні параметри (такі, як ідентифікаційний номердескриптора).

3. Під час передачі від клієнта до сервера пакета, що містить ОКК, КС, Х, зашифрованого ГКС. Щоб розкрити перехоплену інформацію, необхідно мати ЗКС. Ця атаказводиться до атаки, розглянутої вище (підбір ЗКС). Сама по собі закрита інформація, що передається серверу, марна для зловмисника.

4. Під час передачі від сервера до клієнта деякого тестового повідомлення Х, зашифрованого КСі ОККта підписаного ЗКС. Щоб розшифрувати перехоплене повідомлення, треба знати і ОКК, і КС, які будуть відомі у разі реалізації однієї з наведених вище атак після того, як противнику став відомий ЗКС.

Але розшифровка тестового повідомлення не настільки страшна, набагато більшу небезпеку є можливість підробки повідомлення, що передається, коли зловмисник може видати себе за сервер. Для цього йому треба знати ЗКСщоб коректно підписати пакет, і всі ключі КСі ОКК, як і саме повідомлення Х, щоб правильно скласти підроблений пакет.

При порушенні будь-якого з цих пунктів система вважається скомпрометованою та нездатною до подальшого забезпечення. безпечної роботиклієнта.

Отже, ми розглянули атаки, можливі на етапі реалізації процедури рукостискання (HandShake). Опишемо атаки, які можуть здійснюватися в процесі передачі даних нашим каналом.

Під час перехоплення інформації зловмисник може читати відкритий тексттільки у тому випадку, якщо йому відомий КС. Зловмисник може передбачити або підібрати його повністю перебравши всі його можливі значення. Навіть якщо противнику відомо повідомлення (тобто він знає точно, як виглядає відкритий текст, що відповідає тому коду, який він перехопив), він не зможе однозначно встановити ключ шифрування, оскільки цей текст піддавався алгоритму стиснення.

Неможливо також застосувати атаку на основі «протяжки ймовірного слова», оскільки в кожному повідомленні будь-яке слово виглядатиме по-різному. Через те, що при архівуванні відбувається замішування інформації, подібно до того, що проводиться при обчисленні значення хеш-функції, попередня інформація впливає на те, як виглядатиме наступний блок даних.

З описаного слід, що у разі зловмисник може застосувати лише атаку з урахуванням повного перебору всіх можливих значень ключа. Для посилення стійкості до цього типу атак необхідно розширювати діапазон значень КС. При використанні ключа довжиною 1024 біта діапазон можливих значень зростає до 21024 .

Щоб писати або підміняти повідомлення, що передаються каналом зв'язку, зловмиснику необхідно знати закриті ключі обох сторін-учасників обміну або знати один з двох закритих ключів (ЗК). Але в цьому випадку він зможе підробляти повідомлення лише в один бік, залежно від того, чий ЗКвін знає. Він може виступати як відправник.

При спробі заміни будь-якої із сторін, тобто при спробі видати себе за легального учасника обміну після встановлення сеансу зв'язку, йому необхідно знати КСі ЗК(Див. випадки, розглянуті раніше). Якщо не КСні ЗКтого, замість кого він хоче приєднатися до каналу зв'язку, зловмиснику невідомі, то система відразу дізнається про це, і подальша робота з компрометованим джерелом припиниться.

На початку роботи, при підключенні до сервера, можлива тривіальна атака: заміна DNS-сервера. Захиститися від неї неможливо. Вирішення цієї проблеми покладено на адміністраторів DNS-серверів, які перебувають у веденні інтернет-провайдерів. Єдине, що може врятувати – це вже описана вище процедура перевірки сертифіката сайту браузером, що підтверджує, що саме підключення саме до потрібного сервера.

Висновок

У статті було розглянуто методи побудови захищеного каналу передачі для забезпечення взаємодії між розподіленими корпоративними обчислювальними системами.

Вироблено протокол встановлення та підтримки захищеного з'єднання. Запропоновано алгоритми забезпечення захисту даних. Проаналізовано можливі уразливості розробленої схеми взаємодії.

Подібну технологію організації захищених з'єднань організує протокол мережевої взаємодії SSL. Окрім цього, на основі запропонованих принципів будуються віртуальні приватні мережі (Virtual Private Networks – VPN).

ЛІТЕРАТУРА

1. Медведовський І. Д., Сем'янов П. В., Платонов В. В. Атака на Інтернет. - СПб.: Вид-во "ДМК" 1999. - 336 с.

2. Карве А. Інфраструктура із відкритими ключами. LAN/Журнал мережевих рішень (Russian edition), 8, 1997.

3. Мельников Ю. Н. Електронний цифровий підпис. Можливості захисту. Конфідент № 4 (6), 1995, с. 35–47.

4. Теренін А. А., Мельников Ю. Н. Створення захищеного каналу у мережі. Матеріали семінару «Інформаційна безпека – південь Росії», Таганрог, 28–30 червня 2000 року.

5. Теренін А. А. Розробка алгоритмів для створення захищеного каналу у відкритій мережі. Автоматизація та сучасні технології. - Вид-во "Машинобудування", № 6, 2001, с. 5–12.

6. Теренін А. А. Аналіз можливих атак на захищений канал у відкритій мережі, створений програмним способом. Матеріали XXII Конференції молодих вчених механіко-математичного факультету МДУ, М,17–22 квітня 2000 року.

Завдання реалізацію корпоративної мережі компанії в рамках однієї будівлі може бути вирішено відносно легко. Однак сьогодні інфраструктура компаній має географічно розподілені відділи самої компанії. Реалізація захищеної корпоративної мережі у разі завдання складнішого плану. У таких випадках найчастіше використовують безпечні vpn сервери.

Концепція побудови віртуальних захищених мереж VPN

У концепції створення віртуальних мереж VPN лежить проста ідея— якщо в глобальній мережі є 2 вузли, яким потрібно обмінятися даними, між ними потрібно створити віртуальний захищений тунель для реалізації цілісності та конфіденційності даних, що передають через відкриті мережі.

Основні поняття та функції мережі VPN

За наявності зв'язку між корпоративною локальною мережею та мережею Інтернет виникають два типи:

- несанкціонований доступ до ресурсів локальної мережі через вхід

- несанкціонований доступ до інформації при передачі через відкриту мережуІнтернет

Захист даних під час передачі по відкритих каналах заснований на реалізації віртуальних захищених мереж VPN. Віртуальною захищеною мережею VPN називають з'єднання локальних мереж і окремих ПК через відкриту мережу в єдину віртуальну корпоративну мережу. Мережа VPN дозволяє за допомогою тунелів VPN створювати з'єднання між офісами, філіями та віддаленими користувачами, при цьому безпечно транспортувати дані (рис.1).

Малюнок 1

Тунель VPN являє собою з'єднання через відкриту мережу, де транспортуються криптографічно захищені пакети даних. Захист даних при передачі за тунелем VPN реалізований на наступних завданнях:

- криптографічне шифрування даних, що транспортуються

- автентифікація користувачів віртуальної мережі

- перевірка цілісності та справжності даних, що передаються

VPN-клієнтє програмним або апаратним комплексом, що працює на основі персонального комп'ютера. Його мережне програмне забезпечення змінюється для реалізації шифрування та аутентифікації трафіку.

VPN-сервертакож може бути програмним або апаратним комплексом, що реалізує функції сервера. Він реалізує захист серверів від несанкціонованого доступу з інших мереж, а також організацію віртуальної мережі між клієнтами, серверами та шлюзами.

Шлюз безпеки VPN — мережевий пристрій, що підключається до 2 мереж та реалізує функції аутентифікації та шифрування для безлічі хостів, що знаходяться за ним.

Суть тунелювання полягає в тому, щоб інкапсулювати (упакувати) дані в новий пакет. Пакет протоколу нижчого рівня міститься у полі даних пакета протоколу вищого чи такого рівня (рис.2). Сам процес інкапсуляції не захищає від спотворення чи несанкціонованого доступу, він дозволяє захистити конфіденційність інкапсульованих даних.

Малюнок - 2

Малюнок - 2

При прибутті пакета в кінцеву точку віртуального каналуз нього витягується внутрішній вихідний пакет, розшифровують і використовують далі внутрішньої мережі (рис.3).

Малюнок - 3

Малюнок - 3

Також інкапсуляція вирішує проблему конфлікту двох адрес між локальними мережами.

Варіанти створення віртуальних захищених каналів

При створенні VPN є два популярні способи (рис.4):

- віртуальний захищений канал між локальними мережами (канал ЛВС-ЛВС)

- віртуальний захищений канал між локальною мережею і вузлом (канал клієнт-ЛВС)

Малюнок - 4

Малюнок - 4

Перший спосіб з'єднання дозволяє замінити дорогі виділені канали між окремими вузламита створити постійно працюючі захищені канали між ними. Тут шлюз безпеки є інтерфейсом між локальною мережею і тунелем. Багато підприємств реалізують такий вид VPN для заміни чи доповнення до .

Друга схема потрібна для з'єднання з мобільними чи віддаленими користувачами. Створення тунелю ініціює клієнт.

З погляду інформаційної безпеки самим найкращим варіантомє захищений тунель між кінцевими точками з'єднання. Однак такий варіант веде до децентралізації управління та надмірності ресурсів, тому що потрібно ставити VPN на кожному комп'ютері мережі. Якщо всередині локальної мережі, яка входить у віртуальну, не вимагає захисту трафіку, тоді як кінцева точка з боку локальної мережі може виступати або маршрутизатор цієї мережі.

Методи реалізації безпеки VPN

При створенні захищеної віртуальної мережі VPN мають на увазі, що інформація, що передається, буде мати критерії інформації, що захищається, А саме: конфіденційність, цілісність, доступність Конфіденційність досягається за допомогою методів асиметричного та симетричного шифрування. Цілісність даних, що транспортуються, досягається за допомогою . Аутентифікація досягається за допомогою одноразових/багаторазових паролів, сертифікатів, смарт-карт, протоколів.

Для реалізації безпеки інформації, що транспортується у віртуальних захищених мережах, потрібно вирішити наступні завдання мережевої безпеки:

- взаємна автентифікація користувачів під час з'єднання

- реалізація конфіденційності, автентичності та цілісності транспортованих даних

- управління доступом

- безпека периметра мережі та

- управління безпекою мережі

VPN-рішення для створення захищених мереж

Класифікація мереж VPN

За підсумками глобальної мережі Інтернет можна реалізовувати майже всі види трафіку. Є різні схемикласифікація VPN. Найпоширеніша схема має 3 ознаки класифікації:

- робочий рівень моделі OSI

- архітектура технічного рішення VPN

- метод технічної реалізації VPN

Захищений каналканал між двома вузлами мережі, вздовж певного віртуального шляху. Такий канал можна створити за допомогою системних методів, заснованих різних рівнях моделі OSI (рис.5).

Малюнок - 5

Малюнок - 5

Можна помітити, що VPN створюються на досить низьких рівнях. Причина така, що чим нижче в стеку реалізовано методи захищеного каналу, тим простіше їх реалізувати прозорими для додатків. На канальному та мережному рівнях залежність додатків від протоколів захисту зникає. Якщо захисту інформації реалізований протокол із верхніх рівнів, то спосіб захисту залежить від технології мережі, що вважатимуться плюсом. Однак програма стає залежною від конкретного протоколу захисту.

VPN канального рівня . Методи такого рівня дозволяють інкапсулювати трафік третього рівня (і вищих) і створювати віртуальні тунелі типу точка-точка. До таких відносять VPN-продукти на основі протоколу.

VPN мережевого рівня. VPN-продукти такого рівня реалізують інкапсуляцію IP в IP. Наприклад використовують протокол.

VPN сеансового рівня. Деякі VPN реалізують підхід «посередники каналів», такий метод працює над транспортним рівнем і ретранслює трафік із захищеної мережі загальнодоступною мережуІнтернет для кожного сокету окремо.

Класифікація VPN з архітектури технічного рішення

Ділять на:

- Внутрішньокорпоративні VPN - потрібні для реалізації захищеної роботи між відділами всередині компанії

- VPN з віддаленим доступом – потрібні для реалізації захищеного віддаленого доступу до корпоративних інформаційних ресурсів

- міжкорпоративні VPN - потрібні між окремими частинамибізнесу рознесених географічно

Класифікація VPN за методом технічної реалізації

Ділять на:

- VPN на основі маршрутизаторів – завдання захисту падають на пристрій маршрутизатора

- VPN на основі міжмережевих екранів- Завдання захисту падають на пристрій міжмережевого екрану

- VPN на основі програмних рішень - застосовується ПЗ, яке виграє в гнучкості та налаштуванні, проте програє в пропускній здатності

- VPN на основі спеціальних апаратних пристроїв - пристрої, де шифрування реалізовано спеціальними окремими мікросхемами, реалізують високу продуктивністьза великі гроші