Поняття приватних віртуальних мереж, що скорочено позначаються як VPN (від англійської з'явилося в комп'ютерних технологіях відносно недавно. Створення підключення такого типу дозволило об'єднувати комп'ютерні термінали та мобільні пристрої у віртуальні мережі без звичних проводів, причому незалежно від місця дислокації конкретного терміналу. Зараз розглянемо питання про тому, як працює VPN-з'єднання, а заразом наведемо деякі рекомендації щодо налаштування таких мереж та супутніх клієнтських програм.

Що таке VPN?

Як відомо, VPN є віртуальну приватну мережу з кількома підключеними до неї пристроями. Спокушатися не варто - підключити десятка два-три одночасно працюючих комп'ютерних терміналів (як це можна зробити в «локалці») зазвичай не виходить. На це є свої обмеження в налаштуванні мережі або навіть просто в пропускній здатності маршрутизатора, який відповідає за присвоєння IP-адрес та

Втім, ідея, що спочатку закладена в технології з'єднання, не нова. Її намагалися обґрунтувати досить давно. І багато сучасних користувачів комп'ютерних мереж собі навіть не уявляють того, що вони про це знали все життя, але просто не намагалися вникнути в суть питання.

Як працює VPN-з'єднання: основні принципи та технології

Для кращого розуміння наведемо найпростіший приклад, який відомий будь-якій сучасній людині. Взяти хоча б радіо. Адже, по суті, воно являє собою пристрій, що передає (транслятор), посередницький агрегат (ретранслятор), що відповідає за передачу і розподіл сигналу, і приймає пристрій (приймач).

Інша річ, що сигнал транслюється всім споживачам, а віртуальна мережа працює обрано, об'єднуючи в одну мережу лише певні пристрої. Зауважте, ні в першому, ні в другому випадку дроти для підключення передавальних та приймаючих пристроїв, які здійснюють обмін даними між собою, не потрібні.

Але тут є свої тонкощі. Справа в тому, що спочатку радіосигнал був незахищеним, тобто його може прийняти будь-який радіоаматор з працюючим приладом на відповідній частоті. Як працює VPN? Та так само. Тільки в даному випадку роль ретранслятора відіграє маршрутизатор (роутер або ADSL-модем), а роль приймача – стаціонарний комп'ютерний термінал, ноутбук або мобільний пристрій, який має у своєму оснащенні спеціальний модуль бездротового підключення (Wi-Fi).

При цьому дані, що виходять з джерела, спочатку шифруються, а потім за допомогою спеціального дешифратора відтворюються на конкретному пристрої. Такий принцип зв'язку через VPN називається тунельним. І цьому принципу найбільше відповідає мобільний зв'язок, коли перенаправлення відбувається на конкретного абонента.

Тунелювання локальних віртуальних мереж

Розберемося в тому, як працює VPN у режимі тунелювання. За своєю суттю, воно передбачає створення певної прямої, скажімо, від точки "A" до точки "B", коли при передачі даних з центрального джерела (роутера з підключенням сервера) визначення всіх мережевих пристроїв проводиться автоматично за заздалегідь заданою конфігурацією.

Іншими словами, створюється тунель з кодуванням при надсиланні даних і декодуванням при прийомі. Виходить, що ніякий інший користувач, який спробував перехопити дані такого типу в процесі передачі, розшифрувати їх не зможе.

Засоби реалізації

Одними з найпотужніших інструментів такого роду підключень та заодно забезпечення безпеки є системи компанії Cisco. Щоправда, у деяких недосвідчених адмінів виникає питання, чому не працює VPN-Cisco-обладнання.

Пов'язано це в першу чергу тільки з неправильним налаштуванням і драйверами маршрутизаторів типу D-Link або ZyXEL, які встановлюються, які вимагають тонкого налаштування тільки через те, що оснащуються вбудованими брендмауерами.

Крім того, слід звернути увагу на схеми підключення. Їх може бути дві: route-to-route чи remote access. У першому випадку йдеться про об'єднання кількох розподільних пристроїв, а в другому - про керування підключенням або передачею даних за допомогою віддаленого доступу.

Протоколи доступу

Що стосується протоколів, сьогодні переважно використовуються засоби конфігурації лише на рівні PCP/IP, хоча внутрішні протоколи для VPN можуть відрізнятися.

Перестав працювати VPN? Слід подивитися деякі приховані параметри. Так, наприклад, засновані на технології TCP додаткові протоколи PPP і PPTP все одно відносяться до стеків протоколів TCP/IP, але для з'єднання, скажімо, у разі використання PPTP необхідно використовувати дві IP-адреси замість одного. Однак у будь-якому випадку тунелювання передбачає передачу даних, укладених у внутрішніх протоколах типу IPX або NetBEUI, і всі вони забезпечуються спеціальними заголовками на основі PPP для безперешкодної передачі даних відповідного драйвера мережі.

Апаратні пристрої

Тепер подивимося на ситуацію, коли виникає питання, чому не працює VPN. Те, що проблема може бути пов'язана з некоректним налаштуванням обладнання, зрозуміло. Але може й інша ситуація.

Варто звернути увагу на маршрутизатори, які здійснюють контроль підключення. Як уже говорилося вище, слід використовувати лише пристрої, які підходять за параметрами підключення.

Наприклад, маршрутизатори типу DI-808HV або DI-804HV здатні забезпечити підключення до сорока пристроїв одночасно. Що стосується обладнання ZyXEL, у багатьох випадках воно може працювати навіть через вбудовану мережну операційну систему ZyNOS, але тільки за допомогою режиму командного рядка через протокол Telnet. Такий підхід дозволяє конфігурувати будь-які пристрої з передачею даних на три мережі в загальному середовищі Ethernet з передачею IP-трафіку, а також використовувати унікальну технологію Any-IP, призначену для залучення стандартної таблиці маршрутизаторів з трафіком, що перенаправляється, як шлюз для систем, які спочатку були налаштовані для роботи в інших підмережах.

Що робити, якщо не працює VPN (Windows 10 та нижче)?

Найперша і найголовніша умова - відповідність вихідних та вхідних ключів (Pre-shared Keys). Вони мають бути однаковими на обох кінцях тунелю. Тут варто звернути увагу і на алгоритми криптографічного шифрування (IKE або Manual) з наявністю функції аутентифікації або без неї.

Наприклад, той же протокол AH (в англійському варіанті - Authentication Header) може забезпечити лише авторизацію без можливості застосування шифрування.

VPN-клієнти та їх налаштування

Що стосується VPN-клієнтів, то тут не все просто. Більшість програм, що базуються на таких технологіях, використовують стандартні методи налаштування. Однак тут є своє підводне каміння.

Проблема полягає в тому, що як не встановлюй клієнт, при вимкненій службі в самій «операційці» нічого путнього з цього не вийде. Саме тому спочатку потрібно використовувати ці параметри в Windows, потім включити їх на маршрутизаторі (роутері), а тільки після приступати до налаштування самого клієнта.

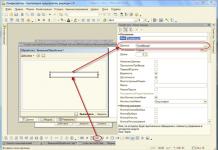

У самій системі доведеться створити нове підключення, а не використовувати вже існуюче. На цьому зупинятися не будемо, оскільки процедура стандартна, але на самому роутері доведеться зайти в додаткові налаштування (найчастіше вони розташовані в меню WLAN Connection Type) і активувати все те, що пов'язано з VPN-сервером.

Варто відзначити ще й той факт, що сам доведеться встановлювати в систему супутньої програми. Зате потім його можна буде використовувати навіть без ручного налаштування, просто вибравши найближчу дислокацію.

Одним з найпопулярніших і найпростіших у використанні можна назвати VPN клієнт-сервер під назвою SecurityKISS. Встановлюється програма, зате потім навіть у налаштування заходити не потрібно, щоб забезпечити нормальний зв'язок для всіх пристроїв, підключених до роздавального.

Трапляється, що досить відомий і популярний пакет Kerio VPN Client не працює. Тут доведеться звернути увагу не тільки на самої «операційки», а й на параметри клієнтської програми. Як правило, введення правильних параметрів дозволяє позбавитися проблеми. У крайньому випадку доведеться перевірити налаштування основного підключення та протоколів TCP/IP (v4/v6).

Що зрештою?

Ми розглянули, як працює VPN. В принципі, нічого складного в самому підключенні чи створенні мереж такого типу немає. Основні труднощі полягають у налаштуванні специфічного обладнання та встановленні його параметрів, які, на жаль, багато користувачів не беруть до уваги, покладаючись на те, що весь процес буде зведений до автоматизму.

З іншого боку, ми зараз більше займалися питаннями, пов'язаними з технікою роботи самих віртуальних мереж VPN, тому налаштовувати обладнання, встановлювати драйвери пристроїв і т. д. доведеться за допомогою окремих інструкцій та рекомендацій.

Сьогодні користувачі інтернету все частіше використовують термін VPN. Одні рекомендують використовувати його частіше, інші - обходити стороною. Розглянемо докладніше, що ховається за цим терміном.

VPN підключення, що це таке

VPN(Virtual Private Network) – це технологія, яка забезпечує закритий від зовнішнього доступу зв'язок за наявності високої швидкості з'єднання. Таке підключення здійснюється за принципом точка - точка». У науці такий спосіб підключення називається тунель. Приєднатися до тунелю можна на ПК з будь-якою ОС, в якій встановлений VPN-клієнт. Ця програма «прокидає» віртуальний порт із використанням TCP/IPв іншу мережу.

Для здійснення такого підключення потрібна платформа, яка швидко масштабується, забезпечує цілісність конфіденційність даних.

Для того, щоб ПК з IP-адресою 192.168.1.1-100підключився через шлюз до зовнішньої мережі, необхідно на маршрутизаторі прописати правила з'єднання. Коли здійснюється підключення VPN, у заголовку повідомлення передається адреса віддаленого ПК. Повідомлення шифрується відправником, а шифрується одержувачем за допомогою загального ключа. Після цього між двома мережами встановлюється захищене з'єднання.

Як підключити VPN

Раніше було описано коротку схему роботи протоколу. Тепер дізнаємося, як підключити клієнт на конкретному пристрої.

На комп'ютері та ноутбуці

Перед тим, як налаштовувати VPNз'єднання на ПК із ОС Windows 7, слід уточнити IP адресуабо назву сервера. Для цього в « Центрі управління мережами» на « Панелі керуванняпотрібно Створити нове підключення».

Вибрати пункт «» - « (VPN)».

На наступному етапі слід зазначити ім'яі адреса сервера.

Потрібно дочекатися завершення з'єднання.

Перевіримо підключення VPN. Для цього в « Панель управління" в розділі " Мережеві підключення» Викликаємо контекстне меню, подвійним клацанням по ярлику.

На вкладці « Деталі" треба перевірити адреса IPv4. Він має бути в діапазоні IP, вказаних у налаштуваннях VPN.

На телефоні, айфоні або планшеті

Тепер розглянемо, як створити VPN підключення та налаштувати його на гаджетах з ОС Android.

Для цього необхідний:

- смартфон, планшет; логін, пароль до мережі; адреса сервера.

Щоб настроїти підключення VPN, потрібно в налаштуваннях телефону вибрати пункт «» і створити нову.

На екрані з'явиться нове з'єднання.

Система вимагає логін та пароль. Потрібно ввести параметри та вибрати опцію «». Тоді на наступній сесії не доведеться ще раз підтверджувати ці дані.

Після активації підключення VPN на панелі інструментів з'явиться значок.

Якщо натиснути на іконку з'являться деталі з'єднання.

Як настроїти VPN для коректної роботи

Розглянемо докладніше, як автоматично налаштувати VPNна комп'ютерах з Windows 10.

Переходимо до налаштувань ПК.

В розділі " Параметри»Переходимо в підрозділ «».

… та додаємо нове підключення VPN.

На наступній сторінці слід зазначити параметри підключення VPN:

- Постачальник послуг - Windows; Ім'я підключення; Адреса сервера; Тип VPN; Ім'я користувача та пароль.

Після того, як з'єднання буде встановлено до нього, потрібно підключитися.

Як створити VPN сервер

Усі провайдери фіксують діяльність своїх клієнтів. У разі отримання запиту від правоохоронців вони нададуть повну інформацію про те, які сайти відвідував правопорушник. Таким чином, провайдер знімає з себе всю юридичну відповідальність. Але іноді виникають ситуації, у яких користувачеві потрібно захистити свої дані:

- Компанії передають через інтернет свої дані зашифрованим каналом. Багато сервісів в інтернеті працюють з географічної прив'язки до місцевості. Наприклад, сервіс Яндекс.Музика функціонує лише на IP із РФ та країн СНД. Росіянин, перебуваючи в Європі, не зможе слухати улюблену музику. В офісах часто блокується доступ до соціальних мереж.

Далі потрібно створити користувача та дати йому обмежені права лише до VPN. Також доведеться вигадати новий довгий пароль. Виберіть користувача зі списку. На наступному етапі потрібно вибрати варіант підключення. Через Інтернет». Далі слід вказати параметри підключення. Якщо під час роботи з VPN вам не потрібен доступ до файлів і папок, можна зняти всі галочки і натиснути на кнопку «».

Як користуватися VPN

Після того, як створено нове з'єднання, достатньо відкрити браузер і завантажити будь-яку сторінку. Новачки можуть не займатися створенням з'єднання, а відразу завантажити VPN-клієнт з інтернету або встановити спеціальне розширення в браузер. Після завантаження програми її потрібно запустити та натиснути кнопку « Connect». Клієнт приєднається до іншої мережі і користувач зможе переглядати заборонені в його регіоні сайти. Недоліком цього методу є те, що IP видається автоматично. Користувач не може обирати країну. Зате налаштовується підключення дуже швидко, натиснувши лише одну кнопку. Варіант із додаванням розширення також має недоліки. По-перше, користувач має бути зареєстрований на офіційному сайті програми, а, по-друге, розширення часто "вилітає". Натомість користувач може вибирати країну, через яку здійснюватиметься приєднання до зовнішньої мережі. Сам процес підключення також викликає питань. Достатньо натиснути кнопку « Start» та браузер перезавантажиться в новій мережі. Розглянемо, як встановити розширення з прикладу ZenMate VPN.Скачуємо програму з офіційного сайту. Після встановлення у браузері з'явиться піктограма:Клацніть на іконку. Відобразиться вікно розширення:

Якщо підвести курсор мишки до значок з російським прапором, то на екрані відобразиться поточний IP. Якщо підвести курсор на іконку з прапором Румунії, з'явиться IP вибраного сервера. За бажанням країну підключення можна змінити. Для цього потрібно натиснути на глобус і вибрати одну з автоматичних адрес.

Недоліком безкоштовної версії програми є невелика кількість доступних серверів та нав'язування реклами.

Найчастіші помилки

Різні антивірусні програми та брандмауери можуть блокувати з'єднання. При цьому на екрані з'являється код помилки. Розберемо найпопулярніші проблеми та способи їх вирішення.| Помилка | Причина | Рішення |

|---|---|---|

| 678 | В ОС заборонено шифрування | Потрібно відкрити командний рядок і перевірити в реєстрі "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\RasMan\ Parameters" параметр "ProhibitIpSec". Він повинен дорівнювати 0. Якщо сам провайдер використовує канал шифрування для надання послуг, то зміни цього налаштування вплине на доступ в інтернет. |

| 691 | Введено неправильний логін/пароль | Потрібно ще раз авторизуватися у мережі |

| 692 | Помилка брандмауера | Вимкніть брандмауер |

| 720/738 | Користувач вже підключено | Помилка 720 зустрічається тільки на ОС Windows 7. На всіх інших ОС відображається код 738. Якщо через один клієнт доводиться працювати з різних ПК, потрібно створити кілька імен користувачів. |

| 734 | Автоматичний ВПН | Потрібно у властивостях підключення змінити тип «Автоматичний» на «L2TP IPSec VPN». Якщо помилка не зникне, потрібно перестворити підключення. |

| 766/781 | Не збережено/не введено ключ | Відкрийте властивості ВПН, на вкладці «Безпека» виберіть пункт «Додаткові параметри» і введіть ключ у новому вікні |

| 768/789 (ОС Windows 7, Vista, XP) | Не працює IPSec | ПКМ по ярлику "Мій комп'ютер" - "Управління". У розділі "Служби" вибираємо "IPSec". Тип з'єднання вказуємо Авто. |

VPN (Virtual Private Network) або в перекладі на російську віртуальну приватну мережу - це технологія, яка дозволяє об'єднувати комп'ютерні пристрої в захищені мережі, щоб забезпечувати їх користувачам зашифрований канал і анонімний доступ до ресурсів в інтернеті.

У компаніях VPN використовується в основному для об'єднання кількох філій, розташованих у різних містах або навіть частинах світу в одну локальну мережу. Службовці таких компаній, використовуючи VPN, можуть використовувати всі ресурси, які знаходяться в кожній філії як свої локальні, що знаходяться у себе під боком. Наприклад, роздрукувати документ на принтері, який знаходиться в іншій філії всього в один клік.

Пересічним користувачам інтернету VPN стане в нагоді, коли:

- сайт заблокував провайдер, а зайти треба;

- часто доводиться користуватися онлайн-банкінгом та платіжними системами і хочеться захистити дані від можливого крадіжки;

- сервіс працює тільки для Європи, а ви в Росії і не проти слухати музику на LastFm;

- хочете, щоб відвідувані вами сайти не відстежували ваші дані;

- немає роутера, але є можливість з'єднати два комп'ютери у локальну мережу, щоб забезпечити обом доступ до інтернету.

Як працює VPN

Віртуальні приватні мережі працюють через тунель, який вони встановлюють між вашим комп'ютером та віддаленим сервером. Всі дані, що передаються через цей тунель, зашифровані.

Його можна уявити у вигляді звичайного тунелю, який зустрічається на автомобільних магістралях, лише прокладеного через інтернет між двома точками - комп'ютером та сервером. По цьому тунелю дані подібно до автомобілів проносяться між точками з максимально можливою швидкістю. На вході (на комп'ютері користувача) ці дані шифруються і йдуть у такому вигляді адресату (на сервер), у цій точці відбувається їх розшифровка та інтерпретація: відбувається завантаження файлу, надсилається запит до сайту тощо. Після чого отримані дані знову шифруються на сервер і тунель відправляються назад на комп'ютер користувача.

Для анонімного доступу до сайтів та сервісів достатньо мережі, що складається з комп'ютера (планшета, смартфона) та сервера.

У загальному вигляді обмін даними через VPN виглядає так:

- Створюється тунель між комп'ютером користувача та сервером із встановленим програмним забезпеченням для створення VPN. Наприклад, OpenVPN.

- У цих програмах на сервері та комп'ютері генерується ключ (пароль) для шифрування/розшифрування даних.

- На комп'ютері створюється запит і шифрується за допомогою раніше створеного ключа.

- Зашифровані дані передаються тунелем на сервер.

- Дані, що з тунелю на сервер, розшифровуються і відбувається виконання запиту - відправка файлу, вхід на сайт, запуск сервісу.

- Сервер готує відповідь, шифрує її перед відправкою та надсилає назад користувачеві.

- Комп'ютер користувача отримує дані та розшифровує їх ключем, який було згенеровано раніше.

Пристрої, що входять у приватну віртуальну мережу, не прив'язані географічно і можуть знаходитися на будь-якому віддаленні один від одного.

Для рядового користувача сервісів віртуальної приватної мережі достатньо розуміння того, що вхід в інтернет через VPN – це повна анонімність та необмежений доступ до будь-яких ресурсів, включаючи ті, що заблоковані провайдером або недоступні для вашої країни.

Кому і навіщо потрібний VPN

Фахівці рекомендують користуватися VPN для передачі будь-яких даних, які не повинні опинитися в руках третіх осіб - логінів, паролів, приватного та робочого листування, роботи з інтернет-банкінгом. Особливо це актуально при користуванні відкритими точками доступу - WiFi в аеропортах, кафе, парках та ін.

Стане в нагоді технологія і тим, хто хоче безперешкодно заходити на будь-які сайти та сервіси, у тому числі заблоковані провайдером або відкриті лише для певного кола осіб. Наприклад, Last.fm безкоштовно доступний тільки для жителів США, Англії та інших європейських країн. Використовувати музичні сервіс із Росії дозволить підключення через VPN.

Відмінності VPN від TOR, proxy та анонімайзерів

VPN працює на комп'ютері глобально та перенаправляє через тунель роботу всього програмного забезпечення, встановленого на комп'ютері. Будь-який запит – через чат, браузер, клієнт хмарного сховища (dropbox) та ін. перед потраплянням до адресата проходить через тунель та шифрується. Проміжні пристрої «плутають сліди» через шифрування запитів і розшифровують його перед відправкою кінцевому адресату. Кінцевий адресат запиту, наприклад, сайт, фіксує не дані користувача - географічне розташування тощо, а дані сервера VPN. Т. е. теоретично неможливо відстежити які сайти відвідував користувач і що за запити передавав за захищеним підключенням.

Певною мірою аналогами VPN можна вважати анонімайзери, proxy і TOR, але всі вони чимось програють віртуальним приватним мережам.

Чим відрізняється VPN від TOR

Подібно до VPN технологія TOR передбачає шифрування запитів і передачу їх від користувача до сервера і навпаки. Тільки постійних тунелів TOR не створює, шляхи отримання/передачі даних змінюються при кожному зверненні, що скорочує шанси на перехоплення пакетів даних, але не найкраще впливає на швидкість. TOR безкоштовна технологія та підтримується ентузіастами, тому очікувати стабільної роботи не доводиться. Простіше кажучи, зайти на сайт, заблокований провайдером, вийде, але відео в HD-якості з нього завантажуватиметься кілька годин або навіть днів.

Чим відрізняється VPN від proxy

Proxy за аналогією з VPN перенаправляють запит на сайт, пропускаючи його через сервери-посередники. Тільки перехопити такі запити нескладно, адже обмін інформацією відбувається без шифрування.

Чим відрізняється VPN від анонімайзера

Анонімайзер – урізаний варіант proxy, здатний працювати тільки в рамках відкритої вкладки браузера. Через нього вийде зайти на сторінку, але скористатися більшістю можливостей не вийде, та й ніякого шифрування не передбачено.

За швидкістю зі способів непрямого обміну даними виграє proxy, тому що він не передбачає шифрування каналу зв'язку. На другому місці VPN, що забезпечує як анонімність, а й захист. Третє місце за анонімайзером, обмеженим роботою у відкритому вікні браузера. TOR підійде, коли немає часу та можливостей для підключення до VPN, але на швидкісну обробку об'ємних запитів не варто розраховувати. Ця градація справедлива для випадку, коли використовуються не нагрижені сервери, що знаходяться на однаковій відстані від тестованого.

Як підключитися до Інтернету через VPN

У рунете послуги доступу до VPN пропонують десятки сервісів. Ну а по всьому світу, напевно, сотні. Здебільшого всі послуги платні. Вартість складає від кількох доларів до кількох десятків доларів на місяць. Фахівці, які непогано розуміються на IT, створюють для себе VPN сервер самостійно, використовуючи для цих цілей сервери, які надають різні хостинг-провайдери. Вартість такого сервера зазвичай близько 5 $ на місяць.

Віддати перевагу платному або безплатному вирішенню залежить від вимог і очікувань. Працювати будуть обидва варіанти - приховувати місцезнаходження, підміняти ip, шифрувати дані при передачі та ін.

Твітнути

Плюснути

Please enable JavaScript to view theІнтернет все частіше використовується як засіб комунікації між комп'ютерами, оскільки він пропонує ефективний та недорогий зв'язок. Однак Інтернет є мережею загального користування і для того, щоб забезпечувати безпечну комунікацію через нього, необхідний якийсь механізм, що задовольняє як мінімум наступним завданням:

конфіденційність інформації;

цілісність даних;

доступність інформації;

Цим вимогам задовольняє механізм, названий VPN (Virtual Private Network – віртуальна приватна мережа) – узагальнена назва технологій, що дозволяють забезпечити одне або декілька мережевих з'єднань (логічну мережу) поверх іншої мережі (наприклад, Інтернет) з використанням засобів криптографії (шифрування, автентифікації, інфраструктури) відкритих ключів, засобів для захисту від повторів і змін повідомлень, що передаються по логічній мережі).

Створення VPN не вимагає додаткових інвестицій і дозволяє відмовитись від використання виділених ліній. Залежно від протоколів і призначення, що застосовуються, VPN може забезпечувати з'єднання трьох видів: хост-хост, хост-мережа та мережа-мережа.

Для наочності представимо наступний приклад: підприємство має кілька територіально віддалених філій та "мобільних" співробітників, які працюють вдома або в роз'їзді. Необхідно об'єднати всіх працівників підприємства на єдину мережу. Найпростіший спосіб – це поставити модеми в кожній філії та організовувати зв'язок у міру потреби. Таке рішення, однак, не завжди зручне і вигідне – часом потрібний постійний зв'язок та велика пропускна спроможність. Для цього доведеться або прокладати виділену лінію між філіями або орендувати їх. І те, й інше досить дорого. І тут як альтернатива при побудові єдиної захищеної мережі можна застосовувати VPN-підключення всіх філій фірми через Інтернет та налаштування VPN-засобів на хостах мережі.

Мал. 6.4. VPN-з'єднання типу мережа-мережа

Мал. 6.5. VPN-з'єднання типу хост-мережа

У цьому випадку вирішуються багато проблем - філії можуть розташовуватися будь-де по всьому світу.

Небезпека тут полягає в тому, що відкрита мережа доступна для атак з боку зловмисників усього світу. По-друге, по Інтернету всі дані передаються у відкритому вигляді, і зловмисники, зламавши мережу, будуть мати всю інформацію, що передається по мережі. І, по-третє, дані можуть бути не лише перехоплені, а й замінені у процесі передачі через мережу. Зловмисник може, наприклад, порушити цілісність баз даних, діючи від імені клієнтів однієї з довірених філій.

Щоб цього не сталося, у рішеннях VPN використовуються такі засоби, як шифрування даних для забезпечення цілісності та конфіденційності, автентифікація та авторизація для перевірки прав користувача та дозволу доступу до віртуальної приватної мережі.

З'єднання VPN завжди складається з каналу типу точка-точка, також відомого під назвою тунель. Тунель створюється в незахищеній мережі, якою найчастіше виступає Інтернет.

Тунелювання (tunneling) чи інкапсуляція (encapsulation) – це спосіб передачі корисної інформації через проміжну мережу. Такою інформацією можуть бути кадри (або пакети) іншого протоколу. При інкапсуляції кадр не передається у тому вигляді, в якому він був згенерований хостом-відправником, а забезпечується додатковим заголовком, що містить інформацію про маршрут, що дозволяє інкапсульованим пакетам проходити через проміжну мережу (Інтернет). На кінці тунелю кадри деінкапсулюються та передаються одержувачу. Як правило, тунель створюється двома прикордонними пристроями, розміщеними в точках входу до публічної мережі. Однією з явних переваг тунелювання є те, що дана технологія дозволяє зашифрувати вихідний пакет цілком, включаючи заголовок, в якому можуть знаходитися дані, що містять інформацію, яку зловмисники використовують для злому мережі (наприклад, IP-адреси, кількість підмереж і т.д.) .

Хоча тунель VPN встановлюється між двома точками, кожен вузол може встановлювати додаткові тунелі з іншими вузлами. Для прикладу, коли трьом віддаленим станціям необхідно зв'язатися з тим самим офісом, буде створено три окремі VPN-тунелі до цього офісу. Для всіх тунелів вузол на боці офісу може бути одним і тим самим. Це можливо завдяки тому, що вузол може шифрувати та розшифровувати дані від імені всієї мережі, як це показано на малюнку:

Мал. 6.6.Створення VPN-тунелів для кількох віддалених точок

Користувач встановлює з'єднання з VPN-шлюзом, після чого користувач відкриває доступ до внутрішньої мережі.

Усередині приватної мережі самого шифрування немає. Причина в тому, що ця частина мережі вважається безпечною та перебуває під безпосереднім контролем у протилежність до Інтернету. Це справедливо і при з'єднанні офісів за допомогою VPN-шлюзів. Таким чином, гарантується шифрування лише тієї інформації, яка передається небезпечним каналом між офісами.

Існує безліч різних рішень для побудови приватних віртуальних мереж. Найбільш відомі та широко використовувані протоколи – це:

PPTP (Point-to-Point Tunneling Protocol) – цей протокол став досить популярним завдяки його включенню до операційних систем фірми Microsoft.

L2TP (Layer-2 Tunneling Protocol) – поєднує протокол L2F (Layer 2 Forwarding) і протокол PPTP. Як правило, використовується в парі з IPSec.

IPSec (Internet Protocol Security) – офіційний Інтернет-стандарт, розроблений спільнотою IETF (Internet Engineering Task Force).

Перелічені протоколи підтримуються пристроями D-Link.

Протокол PPTP, в першу чергу, призначений для приватних віртуальних мереж, заснованих на комутованих з'єднаннях. Протокол дозволяє організувати віддалений доступ, завдяки чому користувачі можуть встановлювати комутовані з'єднання з Інтернет-провайдерами та створювати захищений тунель до своїх корпоративних мереж. На відміну від IPSec, протокол PPTP спочатку не призначався для організації тунелів між локальними мережами. PPTP розширює можливості PPP - протоколу, розташованого на канальному рівні, який спочатку був розроблений для інкапсуляції даних та їх доставки за з'єднаннями типу точка-точка.

Протокол PPTP дозволяє створювати захищені канали обмінюватись даними з різних протоколів – IP, IPX, NetBEUI та інших. Дані цих протоколів упаковуються у кадри PPP, інкапсулюються з допомогою протоколу PPTP в пакети протоколу IP. Далі вони переносяться за допомогою IP у зашифрованому вигляді через будь-яку мережу TCP/IP. Вузол, що приймає, витягує з пакетів IP кадри PPP, а потім обробляє їх стандартним способом, тобто. витягує з кадру PPP пакет IP, IPX або NetBEUI і відправляє його через локальну мережу. Таким чином, протокол PPTP створює з'єднання точка-точка в мережі і створений захищений канал передає дані. Основна перевага таких інкапсулюючих протоколів, як PPTP – це їхня багатопротокольність. Тобто. захист даних на канальному рівні є прозорим для протоколів мережного та прикладного рівнів. Тому всередині мережі як транспорт можна використовувати як протокол IP (як у випадку VPN, заснованого на IPSec), так і будь-який інший протокол.

В даний час за рахунок легкості реалізації протокол PPTP широко використовується як для отримання надійного захищеного доступу до корпоративної мережі, так і для доступу до мереж Інтернет-провайдерів, коли клієнту потрібно встановити з'єднання PPTP з Інтернет-провайдером для отримання доступу в Інтернет.

Метод шифрування, який використовується в PPTP, специфікується на рівні PPP. Зазвичай як клієнт PPP виступає настільний комп'ютер з операційною системою Microsoft, а як протокол шифрування використовується протокол Microsoft Point-to-Point Encryption (MPPE). Цей протокол ґрунтується на стандарті RSA RC4 і підтримує 40- або 128-розрядне шифрування. Для багатьох додатків такого рівня шифрування використання цього алгоритму цілком достатньо, хоча він і вважається менш надійним, ніж низка інших алгоритмів шифрування, які пропонують IPSec, зокрема, 168-розрядний Triple-Data Encryption Standard (3DES).

Як відбувається встановлення з'єднанняPPTP?

PPTP інкапсулює пакети IP для передачі через IP-мережі. Клієнти PPTP створюють з'єднання, що управляє тунелем, яке забезпечує працездатність каналу. Цей процес виконується на рівні моделі OSI. Після створення тунелю комп'ютер-клієнт та сервер розпочинають обмін службовими пакетами.

На додаток до керуючого з'єднання PPTP створюється з'єднання для пересилання даних тунелю. Інкапсуляція даних перед відправкою тунель включає два етапи. Спершу створюється інформаційна частина PPP-кадра. Дані проходять зверху донизу, від прикладного рівня OSI до канального. Потім отримані дані відправляються вгору моделі OSI і інкапсулюються протоколами верхніх рівнів.

Дані канального рівня досягають транспортного рівня. Однак, інформація не може бути надіслана за призначенням, оскільки за це відповідає канальний рівень OSI. Тому PPTP шифрує поле корисного навантаження пакета і перебирає функції другого рівня, зазвичай належать PPP, т. е. додає до PPTP-пакету PPP-заголовок (header) і закінчення (trailer). У цьому створення кадру канального рівня закінчується. Далі PPTP інкапсулює PPP-кадр у пакет Generic Routing Encapsulation (GRE), який належить мережевому рівню. GRE інкапсулює протоколи мережного рівня, наприклад IP, IPX, щоб забезпечити можливість їх передачі IP-мережами. Однак застосування тільки GRE-протоколу не забезпечить встановлення сесії та безпеки даних. Для цього використовується здатність PPTP створювати з'єднання для керування тунелем. Застосування GRE як метод інкапсуляції обмежує поле дії PPTP лише мережами IP.

Після того, як кадр PPP був інкапсульований у кадр із заголовком GRE, виконується інкапсуляція в кадр з IP-заголовком. IP-заголовок містить адреси відправника та одержувача пакета. На закінчення PPTP додає PPP заголовок та закінчення.

на Мал. 6.7показана структура даних для пересилання тунелем PPTP:

Мал. 6.7.Структура даних для пересилання тунелем PPTP

Для організації VPN на основі PPTP не потрібні великі витрати та складні налаштування: достатньо встановити в центральному офісі сервер PPTP (рішення PPTP існують як для Windows, так і для Linux платформ), а на клієнтських комп'ютерах виконати необхідні налаштування. Якщо ж потрібно об'єднати кілька філій, то замість налаштування PPTP на всіх станціях клієнтів краще скористатися Інтернет-маршрутизатором або міжмережевим екраном з підтримкою PPTP: налаштування здійснюються тільки на прикордонному маршрутизаторі (міжмережевому екрані), підключеному до Інтернету, для користувачів все абсолютно прозоро. Прикладом таких пристроїв можуть бути багатофункціональні Інтернет-маршрутизатори серії DIR/DSR та міжмережні екрани серії DFL.

GRE-тунелі

Generic Routing Encapsulation (GRE) – протокол інкапсуляції мережевих пакетів, що забезпечує тунелювання трафіку через мережі без шифрування. Приклади використання GRE:

передача трафіку (у тому числі широкомовного) через обладнання, що не підтримує певного протоколу;

тунелювання IPv6-трафіку через мережу IPv4;

передача даних через громадські мережі для реалізації захищеного VPN-з'єднання.

Мал. 6.8.Приклад роботи GRE-тунелю

Мал. 6.8.Приклад роботи GRE-тунелю

Між двома маршрутизаторами A та B ( Мал. 6.8) знаходиться кілька маршрутизаторів, GRE-тунель дозволяє забезпечити з'єднання між локальними мережами 192.168.1.0/24 і 192.168.3.0/24 так, як якщо маршрутизатори A і B були підключені безпосередньо.

L2 TP

Протокол L2TP з'явився об'єднання протоколів PPTP і L2F. Головне достоїнство протоколу L2TP у цьому, що дозволяє створювати тунель у мережах IP, а й у мережах ATM, X.25 і Frame relay. L2TP застосовує як транспорт протокол UDP і використовує однаковий формат повідомлень як для управління тунелем, так і для пересилання даних.

Як і у випадку з PPTP, L2TP починає складання пакета передачі тунель з того, що до поля інформаційних даних PPP додається спочатку заголовок PPP, потім заголовок L2TP. Отриманий у такий спосіб пакет інкапсулюється UDP. Залежно від обраного типу політики безпеки IPSec, L2TP може шифрувати UDP-повідомлення та додавати до них заголовок та закінчення Encapsulating Security Payload (ESP), а також закінчення IPSec Authentication (див. розділ "L2TP over IPSec"). Потім проводиться інкапсуляція в ІР. Додається IP-заголовок, що містить адреси відправника та одержувача. На завершення L2TP виконує другу PPP-інкапсуляцію для підготовки даних до передачі. на Мал. 6.9показана структура даних для пересилання тунелем L2TP.

Мал. 6.9.Структура даних для пересилання тунелем L2TP

Комп'ютер-отримувач приймає дані, обробляє заголовок та закінчення PPP, прибирає заголовок IP. За допомогою IPSec Authentication проводиться автентифікація інформаційного поля IP, а ESP-заголовок IPSec допомагає розшифрувати пакет.

Далі комп'ютер обробляє заголовок UDP та використовує заголовок L2TP для ідентифікації тунелю. Пакет PPP тепер містить лише корисні дані, які обробляються або надсилаються вказаному одержувачу.

IPsec (скорочення від IP Security) – набір протоколів для забезпечення захисту даних, що передаються за міжмережевим протоколом IP, дозволяє здійснювати підтвердження автентичності та/або шифрування IP-пакетів. IPsec також включає протоколи для захищеного обміну ключами в мережі Інтернет.

Безпека IPSec досягається рахунок додаткових протоколів, додають до IP-пакету власні заголовки – інкапсуляції. Т.к. IPSec – стандарт Інтернет, то для нього існують документи RFC:

RFC 2401 (Security Architecture for the Internet Protocol) – архітектура захисту протоколу IP.

RFC 2402 (IP Authentication header) – автентифікаційний заголовок IP.

RFC 2404 (The Use of HMAC-SHA-1-96 with ESP and AH) – використання алгоритму хешування SHA-1 для створення аутентифікаційного заголовка.

RFC 2405 (ESP DES-CBC Cipher Algorithm With Explicit IV) – використання алгоритму шифрування DES.

RFC 2406 (IP Encapsulating Security Payload (ESP)) - Шифрування даних.

RFC 2407 (Internet IP Security Domain of Interpretation for ISAKMP) – сфера застосування протоколу управління ключами.

RFC 2408 (Internet Security Association and Key Management Protocol (ISAKMP)) – керування ключами та автентифікаторами захищених з'єднань.

RFC 2409 (The Internet Key Exchange (IKE)) – обмін ключами.

RFC 2410 (Null Encryption Algorithm and Its Use With IPsec) – нульовий алгоритм шифрування та його використання.

RFC 2411 (IP Security Document Roadmap) - розвиток стандарту.

RFC 2412 (The OAKLEY Key Determination Protocol) – перевірка автентичності ключа.

IPsec є невід'ємною частиною Інтернет-протоколу IPv6 та необов'язковим розширенням версії Інтернет-протоколу IPv4.

Механізм IPSec вирішує такі завдання:

автентифікацію користувачів чи комп'ютерів під час ініціалізації захищеного каналу;

шифрування та автентифікацію даних, що передаються між кінцевими точками захищеного каналу;

автоматичне постачання кінцевих точок каналу секретними ключами, необхідними роботи протоколів аутентифікації і шифрування даних.

Компоненти IPSec

Протокол AH (Authentication Header) – протокол ідентифікації заголовка. Забезпечує цілісність шляхом перевірки того, що жоден біт в частині пакета, що захищається, не був змінений під час передачі. Але використання AH може викликати проблеми, наприклад, при проходженні пакета через пристрій NAT. NAT змінює IP-адресу пакета, щоб дозволити доступ до Інтернету із закритої локальної адреси. Т.к. пакет у такому разі зміниться, то контрольна сума AH стане невірною (для усунення цієї проблеми розроблено протокол NAT-Traversal (NAT-T), що забезпечує передачу ESP через UDP і порт UDP 4500, який використовує в своїй роботі). Також слід зазначити, що AH розроблявся лише задля забезпечення цілісності. Він не гарантує конфіденційності шляхом шифрування вмісту пакета.

Протокол ESP (Encapsulation Security Payload) забезпечує не тільки цілісність і аутентифікацію даних, що передаються, але ще й шифрування даних, а також захист від помилкового відтворення пакетів.

Протокол ESP – інкапсулюючий протокол безпеки, який забезпечує цілісність і конфіденційність. У режимі транспорту ESP-заголовок знаходиться між вихідним заголовком IP і заголовком TCP або UDP. У режимі тунелю ESP-заголовок розміщується між новим IP-заголовком та повністю зашифрованим вихідним IP-пакетом.

Т.к. обидва протоколи - AH і ESP - додають власні заголовки IP, кожен з них має свій номер (ID) протоколу, за яким можна визначити, що слідує за IP-заголовком. Кожен протокол, згідно з IANA (Internet Assigned Numbers Authority – організація, відповідальна за адресний простір мережі Інтернет), має власний номер (ID). Наприклад, для TCP цей номер дорівнює 6, а для UDP – 17. Тому дуже важливо при роботі через міжмережевий екран налаштувати фільтри таким чином, щоб пропускати пакети з ID AH та/або ESP протоколу.

Щоб вказати, що у заголовку IP присутня AH, встановлюється ID протоколу 51, а ESP – номер 50.

УВАГА: ID протоколу не те саме, що номер порту.

Протокол IKE (Internet Key Exchange) – стандартний протокол IPsec, який використовується для забезпечення безпеки взаємодії у віртуальних приватних мережах. Призначення IKE – захищене узгодження та доставка ідентифікованого матеріалу для асоціації безпеки (SA).

SA – це термін IPSec для позначення з'єднання. Встановлений SA (захищений канал, званий "безпечною асоціацією" або "асоціацією безпеки" - Security Association, SA) включає секретний ключ і набір криптографічних алгоритмів.

Протокол IKE виконує три основні завдання:

забезпечує засоби аутентифікації між двома кінцевими точками VPN;

встановлює нові зв'язки IPSec (створює пару SA);

керує існуючими зв'язками.

IKE використовує порт UDP з номером 500. При використанні функції NAT Traversal, як згадувалося раніше, протокол IKE використовує порт UDP з номером 4500.

Обмін даними в IKE відбувається у 2 фази. У першій фазі встановлюється асоціація SA IKE. При цьому виконується аутентифікація кінцевих точок каналу та вибираються параметри захисту даних, такі як алгоритм шифрування, сесійний ключ та ін.

У другій фазі SA IKE використовується узгодження протоколу (зазвичай IPSec).

При настроєному VPN-тунелі для кожного протоколу, що використовується, створюється одна пара SA. SA створюються парами, т.к. кожна SA – це односпрямоване з'єднання, а дані необхідно передавати у двох напрямках. Отримані пари SA зберігаються кожному вузлі.

Так як кожен вузол здатний встановлювати кілька тунелів з іншими вузлами, кожен SA має унікальний номер, що дозволяє визначити, до якого сайту він відноситься. Цей номер називається SPI (Security Parameter Index) або індекс параметра безпеки.

SA зберігатися у базі даних (БД) SAD(Security Association Database).

Кожен вузол IPSec також має другу БД – SPD(Security Policy Database) - БД політики безпеки. Вона містить налаштовану політику вузла. Більшість VPN-рішень дозволяють створення кількох політик з комбінаціями відповідних алгоритмів кожного вузла, з яким необхідно встановити з'єднання.

Гнучкість IPSec полягає в тому, що для кожної задачі пропонується кілька способів її вирішення, і методи, вибрані для одного завдання, зазвичай, не залежать від методів реалізації інших завдань. Разом з тим робоча група IETF визначила базовий набір підтримуваних функцій і алгоритмів, який повинен бути однотипно реалізований у всіх продуктах, що підтримують IPSec. Механізми AH та ESP можуть використовуватися з різними схемами автентифікації та шифрування, деякі з яких є обов'язковими. Наприклад, IPSec визначається, що пакети аутентифікуються або за допомогою односторонньої функції MD5, або за допомогою односторонньої функції SHA-1, а шифрування здійснюється з використанням алгоритму DES. Виробники продуктів, у яких працює IPSec, можуть додавати інші алгоритми автентифікації та шифрування. Наприклад, деякі продукти підтримують такі алгоритми шифрування, як 3DES, Blowfish, Cast, RC5 та ін.

Для шифрування даних IPSec може бути застосований будь-який симетричний алгоритм шифрування, що використовує секретні ключі.

Протоколи захисту потоку, що передається (AH і ESP) можуть працювати в двох режимах - в транспортному режиміі в режимі тунелювання. Працюючи у транспортному режимі IPsec працює лише з інформацією транспортного рівня, тобто. шифрується лише поле даних пакета, що містить протоколи TCP/UDP (заголовок IP-пакету не змінюється (не шифрується)). Транспортний режим зазвичай використовується для встановлення з'єднання між хостами.

У режимі тунелювання шифрується весь IP-пакет, включаючи заголовок мережного рівня. Щоб його можна було передати по мережі, він поміщається в інший IP-пакет. Фактично, це захищений IP-тунель. Тунельний режим може використовуватися для підключення віддалених комп'ютерів до приватної віртуальної мережі (схема підключення "хост-мережа") або для організації безпечної передачі даних через відкриті канали зв'язку (наприклад, Інтернет) між шлюзами для об'єднання різних частин віртуальної приватної мережі (схема підключення "мережа") -мережа").

Режими IPsec не є взаємовиключними. На тому самому вузлі деякі SA можуть використовувати транспортний режим, інші – тунельний.

На фазі автентифікації обчислюється контрольна сума пакета ICV (Integrity Check Value). При цьому передбачається, що обидва вузли знають секретний ключ, який дозволяє одержувачу обчислити ICV і порівняти з результатом, надісланим відправником. Якщо порівняння ICV пройшло успішно, вважається, що відправник пакета автентифікований.

В режимі транспортуAH

весь IP-пакет, за винятком деяких полів у заголовку IP, які можуть бути змінені під час передачі. Ці поля, значення яких для розрахунку ICV дорівнюють 0, можуть бути частиною служби (Type of Service, TOS), прапорами, зміщенням фрагмента, часом життя (TTL), а також заголовком контрольної суми;

всі поля в AH;

корисні дані пакетів IP.

AH у режимі транспорту захищає IP-заголовок (за винятком полів, для яких дозволені зміни) та корисні дані у вихідному IP-пакеті (рис. 3.39).

У тунельному режимі вихідний пакет міститься у новий IP-пакет, і передачі даних виконується виходячи з заголовка нового IP-пакета.

Для тунельного режимуAHпри виконанні розрахунку контрольну суму ICV включаються такі компоненти:

всі поля зовнішнього заголовка IP, за винятком деяких полів у заголовку IP, які можуть бути змінені під час передачі. Ці поля, значення яких для розрахунку ICV дорівнюють 0, можуть бути частиною служби (Type of Service, TOS), прапорами, зміщенням фрагмента, часом життя (TTL), а також заголовком контрольної суми;

усі поля AH;

вихідний IP-пакет.

Як бачимо на наступній ілюстрації, режим тунелювання AH захищає весь вихідний IP-пакет за рахунок додаткового зовнішнього заголовка, який у режимі транспорту AH не використовується:

Мал. 6.10.Тунельний та транспортний режими роботи протоколу АН

В режимі транспортуESPаутентифікує не весь пакет, а забезпечує захист лише корисних даних IP. Заголовок ESP в режимі транспорту ESP додається в IP-пакет відразу після заголовка IP, а закінчення ESP (ESP Trailer) відповідно додається після даних.

Режим транспорту ESP шифрує такі частини пакету:

корисні дані IP;

Алгоритм шифрування, який використовує режим шифрування блоків ланцюжка (Cipher Block Chaining, CBC) має незашифроване поле між заголовком ESP і корисним навантаженням. Це поле називається вектором ініціалізації IV (Initialization Vector) для розрахунку CBC, яке виконується на одержувачі. Так як це поле використовується для початку процесу розшифрування, воно не може бути зашифрованим. Незважаючи на те, що зловмисник має можливість перегляду IV, він ніяк не зможе розшифрувати зашифровану частину пакета без ключа шифрування. Для запобігання зловмисникам зміни вектора ініціалізації він охороняється контрольною сумою ICV. У цьому випадку ICV виконує такі розрахунки:

всі поля у заголовку ESP;

корисні дані, включаючи відкритий текст IV;

всі поля в ESP Trailer, за винятком поля даних автентифікації.

Тунельний режим ESP інкапсулює весь вихідний IP-пакет у заголовок нового IP, заголовок ESP та ESP Trailer. Для того щоб вказати, що в заголовку IP є ESP, встановлюється ідентифікатор протоколу IP 50, причому вихідний заголовок IP і корисні дані залишаються без змін. Як і у випадку з тунельним режимом AH, зовнішній IP-заголовок базується на конфігурації тунелю IPSec. У разі використання тунельного режиму ESP область автентифікації IP-пакету показує, де був поставлений підпис, що засвідчує його цілісність та справжність, а зашифрована частина показує, що інформація є захищеною та конфіденційною. Вихідний заголовок міститься після заголовка ESP. Після того, як зашифрована частина інкапсулюється в новий тунельний заголовок, який не зашифровується здійснюється передача IP-пакета. При надсиланні через загальнодоступну мережу такий пакет маршрутизується на IP-адресу шлюзу мережі, а вже шлюз розшифровує пакет і відкидає заголовок ESP з використанням вихідного заголовка IP для подальшої маршрутизації пакета на комп'ютер, що знаходиться у внутрішній мережі. Режим тунелювання ESP шифрує такі частини пакета:

Для тунельного режиму ESP розрахунок ICV проводиться так:

всі поля у заголовку ESP;

вихідний IP пакет, включаючи відкритий текст IV;

всі поля заголовка ESP, за винятком поля даних автентифікації.

вихідний IP-пакет;

Мал. 6.11.Тунельний та транспортний режим протоколу ESP

Мал. 6.12.Порівняння протоколів ESP та AH

Резюме із застосування режимівIPSec:

Протокол – ESP (AH).

Режим – тунельний (транспортний).

Спосіб обміну ключами – IKE (ручний).

Режим IKE - main (aggressive).

Ключ DH – group 5 (group 2, group 1) – номер групи вибору динамічно створюваних ключів сеансу, довжина групи.

Автентифікація - SHA1 (SHA, MD5).

Шифрування – DES (3DES, Blowfish, AES).

При створенні політики, як правило, можливе створення впорядкованого списку алгоритмів та груп Diffie-Hellman. Diffie-Hellman (DH) – протокол шифрування, який використовується для встановлення спільних секретних ключів для IKE, IPSec та PFS (Perfect Forward Secrecy – досконала пряма секретність). У такому випадку буде використано першу позицію, яка збіглася на обох вузлах. Дуже важливо, щоб все в безпеці дозволяло досягти цього збігу. Якщо, за винятком однієї частини політики, все інше збігається, вузли все одно не зможуть встановити з'єднання VPN. При настроюванні VPN-тунелю між різними системами потрібно з'ясувати, які алгоритми підтримуються кожною стороною, щоб була можливість вибору найбезпечнішої політики з усіх можливих.

Основні налаштування, які включає політика безпеки:

Симетричні алгоритми шифрування/дешифрування даних.

Криптографічні контрольні суми перевірки цілісності даних.

Спосіб ідентифікації вузла. Найпоширеніші способи - це встановлені ключі (pre-shared secrets) або сертифікати СА.

Використовувати режим тунелю чи транспорт.

Яку використовувати групу Diffie-Hellman (DH group 1 (768-bit); DH group 2 (1024-bit); DH group 5 (1536-bit)).

Чи використовувати AH, ESP, або обидва разом.

Чи використовувати PFS.

Обмеженням IPSec і те, що він підтримує лише передачу даних лише на рівні протоколу IP.

Існують дві основні схеми застосування IPSec, що відрізняються роллю вузлів, що утворюють захищений канал.

У першій схемі захищений канал утворюється між кінцевими хостами мережі. У цій схемі протокол IPSec захищає той вузол, на якому виконується:

Мал. 6.13.Створення захищеного каналу між двома кінцевими точками

У другій схемі захищений канал встановлюється між двома безпековими шлюзами. Ці шлюзи приймають дані від кінцевих хостів, підключених до мереж, що розташовані за шлюзами. Кінцеві хости в цьому випадку не підтримують протокол IPSec, трафік, що направляється до публічної мережі, проходить через шлюз безпеки, який захищає від свого імені.

Мал. 6.14.Створення захищеного каналу між двома шлюзами

Для хостів, що підтримують IPSec, можливе використання транспортного та тунельного режимів. Для шлюзів дозволяється використовувати лише тунельний режим.

Встановлення та підтримкаVPN

Як згадувалося вище, встановлення та підтримка VPN-тунелю виконується у два етапи. На першому етапі (фазі) два вузли домовляються про метод ідентифікації, алгоритм шифрування, хеш-алгоритм і групу Diffie-Hellman. Вони також ідентифікують одне одного. Все це може пройти в результаті обміну трьома нешифрованими повідомленнями (так званий агресивний режим, Aggressive mode) або шістьма повідомленнями, з обміном зашифрованою інформацією про ідентифікацію (стандартний режим, Main mode).

У режимі Main Mode забезпечується можливість узгодження всіх параметрів конфігурації пристроїв відправника та одержувача, у той час як у режимі Aggressive Mode такої можливості немає, і деякі параметри (група Diffie-Hellman, алгоритми шифрування та аутентифікації, PFS) повинні бути заздалегідь однаково налаштовані на кожному пристрої. Однак, у цьому режимі менше і кількість обмінів, і кількість пакетів, що пересилаються при цьому, в результаті чого потрібно менше часу для встановлення сеансу IPSec.

Мал. 6.15.Обмін повідомленнями у стандартному (а) та агресивному (б) режимах

Припускаючи, що операція успішно завершилася, створюється SA першої фази – Phase 1 SA(також званий IKESA) і процес переходить до другої фази.

На другому етапі генеруються дані ключів, вузли домовляються про політику, що використовується. Цей режим, також званий швидким режимом (Quick mode), відрізняється від першої фази тим, що може встановити лише після першого етапу, коли всі пакети другої фази шифруються. Правильне завершення другої фази призводить до появи Phase 2 SAабо IPSecSAі на цьому встановлення тунелю вважається завершеним.

Спочатку на вузол прибуває пакет з адресою призначення в іншій мережі, і вузол ініціює першу фазу з вузлом, який відповідає за іншу мережу. Допустимо, тунель між вузлами був успішно встановлений і чекає на пакети. Однак вузлам необхідно переідентифікувати один одного і порівняти політику за певний період часу. Цей період називається час життя Phase One або IKE SA lifetime.

Вузли також повинні змінити ключ для шифрування даних через час, який називається часом життя Phase Two або IPSec SA lifetime.

Phase Two lifetime коротше, ніж першої фази, т.к. ключ необхідно міняти частіше. Потрібно встановити однакові параметри часу життя для обох вузлів. Якщо цього не виконати, то можливий варіант, коли спочатку тунель буде встановлено успішно, але після першого неузгодженого проміжку часу життя зв'язок перерветься. Проблеми можуть виникнути і в тому випадку, коли час життя першої фази менший за аналогічний параметр другої фази. Якщо налаштований раніше тунель припиняє роботу, то перше, що потребує перевірки – це час життя на обох вузлах.

Ще слід зазначити, що при зміні політики на одному з вузлів зміни набудуть чинності лише за наступного наступу першої фази. Щоб зміни набули чинності негайно, треба забрати SA для цього тунелю з бази даних SAD. Це спричинить перегляд угоди між вузлами з новими налаштуваннями політики безпеки.

Іноді при настроюванні IPSec-тунелю між обладнанням різних виробників виникають труднощі, пов'язані з узгодженням параметрів при встановленні першої фази. Слід звернути увагу на такий параметр, як Local ID – унікальний ідентифікатор кінцевої точки тунелю (відправника та одержувача). Особливо це важливо при створенні кількох тунелів та використанні протоколу NAT Traversal.

DeadPeerDetection

У процесі роботи VPN, за відсутності трафіку між кінцевими точками тунелю, або при зміні вихідних даних віддаленого вузла (наприклад, зміна динамічно призначеної IP-адреси), може виникнути ситуація, коли тунель, по суті, таким вже не є, стаючи як би тунелем-примарою . Для того щоб підтримувати постійну готовність до обміну даними у створеному IPSec-тунелі, механізм IKE (описаний у RFC 3706) дозволяє контролювати наявність трафіку від віддаленого вузла тунелю, і у разі його відсутності протягом встановленого часу, посилається hello-повідомлення (у міжмережевих екранах D-Link надсилається повідомлення "DPD-R-U-THERE"). За відсутності відповіді на це повідомлення протягом певного часу, в міжмережевих екранах D-Link, заданого налаштуваннями "DPD Expire Time", тунель демонтується. Міжмережевий екран D-Link після цього, використовуючи налаштування "DPD Keep Time" ( Мал. 6.18), автоматично намагаються відновити тунель.

ПротоколNATTraversal

IPsec-трафік може маршрутизуватися за тими самими правилами, як і інші IP-протоколи, але оскільки маршрутизатор який завжди може отримати інформацію, характерну протоколів транспортного рівня, то проходження IPsec через NAT-шлюзи неможливо. Як згадувалося раніше, для вирішення цієї проблеми IETF визначила спосіб інкапсуляції ESP в UDP, який отримав назву NAT-T (NAT Traversal).

NAT Traversal інкапсулює трафік IPSec і одночасно створює пакети UDP, які NAT коректно пересилає. Для цього NAT-T містить додатковий заголовок UDP перед пакетом IPSec, щоб він у всій мережі оброблявся як звичайний пакет UDP і хост одержувача не проводив жодних перевірок цілісності. Після надходження пакета за місцем призначення заголовок UDP видаляється і пакет даних продовжує свій подальший шлях як інкапсульований пакет IPSec. Таким чином, за допомогою механізму NAT-T можливе встановлення зв'язку між клієнтами IPSec у захищених мережах та загальнодоступними хостами IPSec через міжмережові екрани.

При налаштуванні міжмережевих екранів D-Link у пристрої-одержувачі слід зазначити два пункти:

у полях Remote Network та Remote Endpoint вказати мережу та IP-адресу віддаленого пристрою-відправника. Необхідно дозволити перетворення IP-адреси ініціатора (відправника) за допомогою технології NAT (рис. 3.48).

При використанні спільних ключів з кількома тунелями, підключеними до одного віддаленого міжмережевого екрану, які були перетворені за допомогою NAT в одну і ту ж адресу, важливо переконатися, що Local ID є унікальним для кожного тунелю.

Local IDможе бути одним з:

Auto– як локальний ідентифікатор використовується IP-адреса інтерфейсу вихідного трафіку.

IP– IP-адреса WAN-порту віддаленого міжмережевого екрану

DNS– DNS-адреса

VPN і проксі-сервери мають одну подібність: вони призначені для захисту конфіденційної інформації і приховують вашу IP-адресу. На цьому подібність закінчується.

| Проксі або VPN | Проксі | VPN | |

|---|---|---|---|

| Доступ до будь-якого контенту | |||

| Приховує ваше місцезнаходження (IP-адреса) | |||

| Приховує вашу особу від шахраїв | |||

| Працює з браузерами (Chrome, Firefox) | |||

| Працює з різними пристроями (смартфони, планшети, консолі) | |||

| Працює з іграми та додатками | |||

| Шифрує вашу діяльність, захищає від хакерів | |||

| Захищає вас від шкідливих програм та фішингових тактик | |||

| Постійно змінює віртуальне розташування (IP-адреса) | |||

| Високошвидкісний серфінг та перегляд потокового контенту | |||

ВисновокЯк бачите, VPN перевершує проксі-сервер за можливостями. Обидва сервіси дозволяють приховати IP-адерс, але додаткові функції VPN – надійне шифрування, комплексний системний захист тощо. – роблять цю технологію більш безпечною та конфіденційною, ніж проксі-сервер. | |||

Як вибрати найкращий VPN

Тепер ви розумієте, навіщо у сучасних цифрових джунглях потрібен VPN. Як вибрати сервіс, що ідеально підходить саме вам? Ось кілька корисних порад, які допоможуть вам зробити правильний вибір.

Ціна

Ціна завжди має значення, але набагато важливіше отримати саме те, за що ви заплатили. З безкоштовними VPN-сервісами, як правило, повно проблем – у них майже завжди є якісь жорсткі обмеження. Та й як можна бути впевненим, що вони не спробують заробити на продажі ваших даних? Адже обслуговувати мережу VPN-серверів – заняття не з дешевих, тому якщо ви не платите за продукт, то, швидше за все, ви і є продукт.

Швидкість

На швидкість роботи VPN впливає багато факторів. Мережа серверів повинна бути добре оптимізована, щоб ви отримували на виході , тому переконайтеся, що вибраний вами сервіс оптимізує свою мережу. Крім того, дійсно хороший сервіс не обмежуватиме обсяг трафіку і пропускну здатність каналу передачі даних, щоб ви могли насолоджуватися високою швидкістю скільки завгодно.

Конфіденційність

Деякі VPN-сервіси зберігають ваші особисті дані, що зводить нанівець всю суть використання VPN для захисту конфіденційності! Якщо конфіденційність важлива для вас, то вам підійде лише сервіс, який суворо дотримується принципу «Ніяких записів». Також для збереження конфіденційності добре, якщо VPN-сервіс приймає оплату в біткойнах.

Безпека

Щоб переконатися, що сервіс надає хороший захист від різних загроз, перегляньте, які протоколи шифрування він використовує. Крім того, у клієнта сервісу має бути функція «Стоп-кран», щоб блокувати будь-який обмін даними пристрою з мережею, якщо VPN-з'єднання було порушено або розірвано.

Кількість серверів/країн

– це абсолютно необхідна умова для забезпечення швидкого та стабільного з'єднання VPN. Чим більше VPN-сервісу серверів і чим більше список країн, в яких вони розташовані - тим краще. Але це ще не все. Перевірте, чи дозволяє сервіс без обмежень перемикатися між різними VPN-серверами. У вас обов'язково має бути можливість у будь-який час змінити точку виходу в Інтернет.

Кількість одночасних з'єднань

Одні сервіси дозволяють одночасно підключатися до своєї мережі VPN тільки одному пристрою. Інші дозволяють одночасно підключити ПК, ноутбук, смартфон, Xbox і планшет. Ми в SaferVPN вважаємо, що більше означає краще. Тому дозволяємо вам одночасно підключати до п'яти пристроїв на кожен обліковий запис.

Служба підтримки

Багатьом користувачам VPN спочатку потрібна допомога, щоб освоїтися з новою технологією, тому важливим фактором при виборі сервісу може стати наявність у нього хорошої служби технічної підтримки, яка, по-перше, оперативно відповідає на запитання користувачів і, по-друге, дає справді розумні поради. Команда SaferVPN і завжди готова відповісти на ваші запитання ел. поштою або через онлайн-чат.

Безкоштовна пробна версія, гарантія повернення грошей

Випробувати продукт перед покупкою - дійсно. Не кожен VPN-сервіс готовий надати її. Але немає кращого способу дізнатися, чи підходить вам сервіс, ніж спробувати самому. Також добре, якщо є гарантія повернення грошей, особливо, якщо повернення здійснюється оперативно.

Програмне забезпечення

Не так просто знайти VPN-сервіс, який зручно використовувати, легко встановлювати і при цьому він забезпечує гідний захист і має багатий функціонал. Наша функція підключення одним натисканням кнопки неймовірно зручна, а функція автоматичної гарантує вашу безпеку.

Кросплатформова сумісність

Для кожної платформи необхідно розробляти окремий VPN-клієнт. Це непросте завдання, але хороший VPN-сервіс повинен мати в арсеналі клієнт для будь-якого пристрою, запропонувати користувачам клієнтів для різних платформ, а також оперативно надавати технічну підтримку та допомагати користувачам виправляти проблеми.

Словник VPN

Термінологія у сфері Інтернет-безпеки – досить складна та заплутана штука. Але не поспішайте зневірятися! Команда SaferVPN допоможе вам розібратися у всіх тонкощах.

Адблокер

Англ. Advanced Encryption Standard – сучасний стандарт шифрування. 256-бітний AES зараз вважається «золотим стандартом» шифрування, використовується урядом США для захисту секретних даних. AES – найкращий стандарт шифрування, доступний користувачам VPN.

Бекдор

Математична лазівка, секретний криптографічний код, який вбудовується в шифрувальну послідовність для того, щоб потім шифр можна було зламати.

Біткойн

Децентралізована пірингова (передана від одного користувача іншому безпосередньо) відкрита віртуальна валюта (криптовалюта). Як і традиційні гроші, біткойни можна обмінювати на продукти та послуги, а також інші валюти. SaferVPN приймає платежі в біткойнах.

Журнал з'єднань (метаданих)

Реєстр, в якому зберігаються записи про дати ваших підключень, їх тривалість, частоту, адреси і т.п. Необхідність ведення таких записів зазвичай пояснюється тим, що вони допомагають вирішувати різні технічні проблеми і боротися з усілякими порушеннями. SaferVPN не веде таких записів.

Швидкість з'єднання

Кількість даних, яка передається за певний період часу. Зазвичай вимірюється в кілобітах чи мегабітах за секунду.

Кукі

Англ. cookies – печиво. Це невеликі фрагменти даних, які браузер зберігає як текстових файлів. З їх допомогою можна робити багато корисного (наприклад, запам'ятовувати дані для входу користувача в систему або персональні налаштування на сайті), але куки часто використовують для стеження за користувачами.

DD-WRT відкрита прошивка для роутерів, що надає широкі можливості з управління роутером. Відмінна альтернатива фірмовим прошивкам для тих, хто хоче самостійно налаштовувати роутер під свої потреби.

Англ. Domain Name System – система доменних назв. Це база даних, здатна трансформувати адреси веб-сторінок (URL) зі звичного та зрозумілого нам виду на «справжній», цифровий формат, зрозумілий комп'ютерам. DNS-переклад, як правило, здійснює ваш Інтернет-провайдер, попутно перевіряючи та цензуруючи весь ваш трафік.

Збереження даних

Правила чи закони, відповідно до яких компанія збирає дані про своїх користувачів. У більшості країн Інтернет-провайдери зобов'язані зберігати деякі дані користувачів (наприклад, історію серфінгу) протягом кількох місяців.

Шифрування

Кодування даних за допомогою математичного алгоритму для запобігання несанкціонованому доступу до них. Шифрування – єдине, що може захистити цифрові дані сторонніх осіб. Воно є наріжним каменем безпеки в Інтернеті.

Гео-блокування

Обмеження доступу до онлайн-сервісів на підставі географічного розташування. Ці обмеження, як правило, вводяться для того, щоб правовласники могли укладати вигідні угоди щодо видачі ліцензій з дистриб'юторами по всьому світу. Зрозуміло, посередники роблять продукт дорожчим для кінцевого споживача.

HTTPS – протокол на базі SSL/TLS для захисту сайтів, яким користуються банки та онлайн-продавці.

IP-адреса

Англ. Internet Protocol Address – адреса з Інтернет-протоколу. Кожен пристрій у Мережі отримує унікальну цифрову адресу – IP-адресу. SaferVPN приховує вашу IP-адресу від зовнішніх спостерігачів, тим самим забезпечуючи конфіденційність та доступ до будь-яких Інтернет-сервісів.

Інтернет провайдер

Компанія, яка постачає послуги доступу до Інтернету. Право надавати такі послуги суворо регулюється: Інтернет-провайдери за законом зобов'язані відстежувати та цензурувати трафік своїх клієнтів.